Studenti Polito - #RivoluzDigitale "...siete sicuri di essere al sicuro...?"

Don't wanna be here? Send us removal request.

Video

youtube

Video di Presentazione del Blog Save Your Data -Lorenzo Di Rosa

0 notes

Text

phishing online: come non fare la fine del pesce.

Oggigiorno la sicurezza online è uno degli argomenti più discussi dal pubblico.

è facile, infatti, farsi un giro “sulla rete” e accidentalmente scaricare un malware, mettendo a rischio i tuoi dati sul dispositivo.

Ma se vi dicessi che nella maggior parte dei casi siete voi stessi che fornite le vostre informazioni personali a questi truffatori?

Questo fenomeno viene chiamato phishing, una forma di truffa online dove il truffatore cerca di convincere la vittima a fornirgli dati sensibili come password dei social media.

Come funziona il phishing ?

Foto di Gino Crescoli da Pixabay

esisto diverse forme di phishing, le più comuni sono:

-Random phishing: è probabilmente la forma di phinghin più famosa. Consiste nel mandare alle vittime un sacco di e-mail via spam. queste e-mail però non vengono da sconosciuti ma sono modificate in modo tale che siano molto simili a e-mail mandate da enti affidabili, come i social media e le banche, per esempio.

Spesso queste e-mail richiedono all’utente di “resettare” la sua password su un social media, oppure di compilare un modulo per un eventuale promozione su un sito di compravendita.

In ogni caso c’è sempre un link fasullo dove inserire i tuoi dati che poi andranno a finire in mano al phisher stesso.

-Smishing: come suggerito dal nome, questa forma di phishing sfrutta i buon vecchi SMS.

Funziona allo stesso modo del Random Phishing, cioè mandano via SMS richieste di cambiamenti di password ect.. per convincervi a cliccare il link fasullo.

Si potrebbe pensare che poichè sfrutta gli SMS questo metodo di truffa stia scomparendo ma in realtà questo sistema sfrutta la brutta reputazione dei servizi di posta e banche (per esempio) sull’ ambito tecnologico.

Molte persone infatti non sono abituate a utilizzare il computer per il loro conto online o sevizi simili , quindi si fidano più di un SMS , mezzo di comunicazione molto più familiare a loro, che di un e-mail, che può risultare più difficile da comprendere.

-Vishing: questa forma di phishing sfrutta come mezzo di comunicazione il telefono.

Spesso il phisher si presenta come un impiegato della banca che magari vuole avere informazioni dalla vittima, per esempio, per sbloccare un conto bancario.

Ovviamente queste chiamate non sono ufficiali, ma sono anonime. É facile quindi per una persona cadere in tranello se il colpevole suona abbastanza professionale.

É possibile protteggerci da queste truffe?

il metodo migliore per difenderci è analizzare attentamente i messaggi, le e-mail e le chiamate che ci arrivano ogni giorno.

Controllare attentamente la provenienza di questi messaggi, non cliccare link misteriosi e sopratutto bloccare e riportare tutte le e-mail che ti sembrano sospette.

Se pensate di essere vittime di questa truffa, questo è un ottimo sito che vi spiega cosa fare in questi casi.

A presto.

Lorenzo Di Rosa.

0 notes

Text

Attacchi informatici. Cosa sono e come proteggerci

Iniziamo dalla definizione: che cos’è un “attacco informatico”?

con “Attacco Informatico” si intende una qualsiasi manovra, compiuta da un Hacker o più, al fine di danneggiare o rubare dati suscettibili da sistemi informatici vulnerabili (da Wikipedia).

Gli attacchi informatici si dividono in 2 grandi gruppi: attacchi sintattici e attacchi semantici:

-Attacchi sintattici: sono i classici metodi che una persona pensa quando sente parlare di Hackers. Consiste nell’ infettare il sistema bersaglio con un malware (un programma nocivo).

-Attacchi semantici: sono un tipo di attacco più indiretto rispetto agli attacchi sintattici. Con essi l’hacker cerca di spargere false informazioni su internet a fini personali. In questa categoria rientra la pratica del phishing , ossia un tipo di truffa dove l’hacher cerca di convincere la vittima a fornirgli i propri dati personali, e i ransomware.

Che tipi di malware esistono?

Foto di Tumisu da Pixabay

I Malware più comuni in giro sono : i Virus, i Worms e i Trojan.

-Virus: sono programmi auto-replicanti. Essi si attaccano a un file del computer ‘’sano’’ e rimangono inattivi finchè l’utente non manda in esecuzione quel file. A quel punto il virus incomincia a duplicarsi infettando, nei casi peggiori, tutto il sistema operativo.

-Worms: come i virus, anche questi sono auto-replicanti. La differenza sta che non hanno bisogno dell’utente per iniziare la loro riproduzione. Essi entrano nel computer, spesso sfruttando una falla nel sistema operativo, e infettano le reti tra computer, che a loro volta usano per mandare copie di se stessi ad altri computer. è molto comune osservare nei computer infetti un calo di banda, poichè il malware la sta occupando.

-Trojan: diminuitivo di “Trojan Horse (cavallo di Troia)”. Come nella leggenda, i Trojan sono mascherati da ‘’programmi utili’’. Una volta che l’utente esegue il programma il Trojan entra nel sistema operativo e incomincia a far danni.

Tra i 3, il Trojan è il più pericoloso sul piano sicurezza, poichè da all’hacker quello che viene chiamata una backdoor , cioè un modo per accedere in remoto al tuo pc e a tutti i tuoi dati sul dispositivo.

Come possiamo difenderci da questi attacchi?

vi posso dare un paio di consigli per evitare questi problemi:

1) Usare il buon senso: cercate di evitare di navigare su siti loschi e non scaricate mai programmi che non siano sicuri al 100% . Cercate di non aprire link di cui non siete sicuri dove vi portino. Dopotutto prevenire è meglio di curare.

2)Aggiornate frequentemente il vostro anti-virus: molti malware sono facilmente rimossi dagli anti-virus . Aggiornare frequentemente l’anti-virus vi terrà protetti dai malware più comuni.

E questo è tutto, spero di avervi incuriosito sull’argomento.

Se volete approfondire sull’argomento dei malware vi consiglio questo sito.

Alla prossima volta.

Lorenzo Di Rosa.

0 notes

Text

La mia prima esperienza con Internet

Ricordo ancora quel giorno.

Era una calda giornata d’estate del 2007, mio padre torna a casa con in mano una scatola bianca con sopra il simbolo della Tiscali.

Mio padre, emozionato quasi quanto me, decide immediatamente di montarlo in soggiorno, proprio dietro la televisione davanti a cui spendevo la maggior parte dei miei pomeriggi.

Domando a pio padre a cosa servisse quella scatola misteriosa e mio padre mi risponde:’’Vieni nello studio che ti faccio vedere’’.

Mi ero da poco trasferito nella casa nuova, e una delle poche stanze che era arredate c’era lo studio di mio padre. Un vero e proprio uffici pieno di matite, penne e documenti a non finire.

Tuttavia a me solo una cosa interessava, il pc portatite viola che mio padre aveva comprato qualche anno prima.

Avevo già provato a ‘’giocare’’ con quel dispositivo sotto la supervisione di mio padre, prendendo in mano il mouse e clickando tutte le icone che vedevo sul desktop. Tutte le icone facevano qualcosa tranne una. Quella grande E tutta blu mi aveva sempre aperto una pagina bianca, con su scritto ‘’Impossibile visualizzare la pagina’’.

Fonte:Pixabay

Quando chiesi a mio padre il mio padre il motivo lui mi rispose:’’ Bhe, è perchè non siamo connessi a internet’’.

É a questo che serve quella scatola?

Mi alzo dalla sedia su cui ero seduto e seguo mio padre al piano di sopra, nel suo studio.

Ci sediamo dietro la scrivania, accendiamo il portatile e vado immediatamente a cliccare quell’ icona che mi ha sempre incuriosito.

Non c’è più una pagina bianca, ora appare quello che mio padre chiama ‘’un motore di ricerca’’. Provo a scrivere la frase ‘’giochi online’’ (che mio padre mi aveva suggerito, sapendo quanto amassi giocare coi videogiochi).

Clicco il primo sito che trovo, e rimango esterrefatto.

Almeno una ventina di pagine tutti pieni di giochi di cui non sapevo nemmeno pronunciare un nome (poichè era tutto in inglese) . Rimasi davanti al pc tutto quel giorno fin quando mio padre non decise di staccarmi dal pc con la forza.

Questa è stata la mia prima esperienza con internet.

Quando diventai più grande e degno di poter navigare su internet da solo scoprii altri siti interessanti come Facebook (il mio primo social media) e Youtube( ero drogato di video di gatti).

Questa scoperta fu di grande impatto su di me e ha sicuramente avuto un impatto su le mie scelte nella vita. Spero di poter rivivere l’emozione della scoperta nel futuro.

Lorenzo Di Rosa.

0 notes

Text

Bitcoin: immergiamoci nelle criptovalute

Come non tutti sanno, questo martedì (21/07/20) è uscita la seconda stagione di “Come vendere droga online (in fretta)” su Netflix. Se siete arrivati a questo punto credendo che parlerò di stupefacenti, sto per deludervi perché non è così.

Voglio trattare un argomento, a mio dire, più interessante: i Bitcoin. Nella serie infatti, i ragazzi creano un sito sul dark web dove vendono droga; l’acquisto però non avviene tramite soldi reali, bensì attraverso questa cripto-valuta.

Il bitcoin “virtuale”, immagine di “Mohamed Mahmoud Hassan”, disponibile su www.publicdomainpictures.net

Ma cosa sono questi Bitcoin?

I bitcoin (contrassegnati dal simbolo ₿) sono la nuova valuta del web che si basa su un meccanismo “peer-to-peer” (per saperne di più wikipedia) e grazie a questa "organizzazione" non è sottoposta a nessun tipo di controllo di enti governativi. In oltre viene definita “cripto-valuta” poiché i pacchetti che contengono bitcoin sono criptografati e impossibili da “spacchettare” senza la chiave di decriptazione del proprietario. Ciò permette un’immensa sicurezza nelle transazioni in rete, senza che, soprattutto, ci siano controlli da parte di banche (ecco il motivo per cui i nostri ragazzi della serie usano tale metodo).

Ma una volta che abbiamo aperto un nostro portafoglio e acquistato alcuni bitcoin, cosa ne facciamo?

Ci sono diversi modi per usare i Bitcoin: si possono usare nello stesso modo con cui “paghiamo” normalmente (per vendere e comprare) a patto che anche l’altra parte tirata in causa abbia un suo portafoglio.

C’è invece chi compra Bitcoin come si comprano azioni: bisogna sapere infatti che il valore dei Bitcoin è in continuo mutamento (poiché tiene conto di domanda e offerta): alcuni investitori nel 2010 hanno comprato bitcoin a pochi euro e rivenduti anni dopo a parecchie migliaia. Oggi è un po' più complicato avere un tasso di guadagno così alto ma c’è chi ancora lucra con tale metodo (attualmente il Bitcoin vale circa 8200 euro).

Ma la cosa più importante: dove creiamo un portafoglio e come facciamo a convertirli in euro e viceversa?

Per poter usare questa valuta sarà necessario aprire un portafoglio virtuale in uno dei tanti siti di scambio. Una volta fatto ciò si potranno convertire in euro (o dollari, yen, sterline ecc..): è importante però specificare che ci sarà sempre una commissione da pagare (che può aggirarsi tra lo 0,25 e il 2 % ) sia per la conversione, sia per il versamento su un conto bancario. Fossimo nei panni dei nostri “spacciatori virtuali” i rischi sorgerebbero in questo frangente: se non si vuole incorrere in controlli da parte di banche (e successivamente finanza) non conviene convertire tanti bitcoin in un'unica transazione (come nel loro caso 141 bicoin = 1.158.287,19 euro) bensì, come giustamente hanno fatto, in piccole parti da pochi euro, camuffandoli per semplici versamenti da terzi.

Nel mondo ci sono più di 14.000 attività che accettano pagamenti con Bitcoin e 700 persino in Italia.

Insomma, possiamo dire che il bitcoin è una valida alternativa al denaro "reale e controllato" e in oltre è molto sicuro (per chi fosse interessato a saperne di più consiglio bitcoin.org).

Piccola curiosità: l’inventore dei bitcoin è Satoshi Nakamoto…ma è solo uno pseudonimo: nessuno sa chi ci sia dietro tale identità.

Autore: Pixterix

7 notes

·

View notes

Video

youtube

Il mio video di presentazione: se vi va di guardarlo sono 2 minuti ben spesi.

Spiego in sintesi di cosa parla il nostro blog (e cerco di strapparvi un sorriso ogni tanto).

Fatemi sapere cosa ne pensate nei commenti... A prestooo.

Autore (interprete): Pixterix

6 notes

·

View notes

Text

Password: quando i videogiochi possono insegnare qualcosa...

Niente di che, solo un cellulare in mano con cui hackerare altri cellulari (per rubare soldi dai conti correnti e accedere a chat private), ponti levatoi (per bloccare le navi), semafori (per farli diventare rossi o verdi a tua discrezione) e causare un black-out in tutta la città. Va bhe non esageriamo, forse tutte queste cose sono possibili solo su "Watch Dog" (il gioco dove impersoni un hacker compiendo azioni criminose, simile al più noto GTA per intenderci).

Immagine del gioco della ubisoft, sopra citato. Fonte: Flickr, autore: TNS Sofres.

Cosa centra con la protezione dei dati voi direte: semplice. Siete sicuri che sia solo fantascienza? Capiamoci, forse con un cellulare sarebbe al quanto difficile provocare un black-out all’intera città. Cosa più semplice, o per meglio dire, “possibile”, è che qualcuno possa passarci vicino e “hackerare” il nostro dispositivo mentre siamo connessi, ancor più semplice se connessi alla stessa rete privata (quella del bar ad esempio). Parliamo sempre di professionisti molto esperti di informatica che difficilmente potremmo trovare nel bar sotto casa, ma la precauzione non è mai troppa.

Come prevenire queste frodi: innanzi tutto è importante non usare la stessa password più volte in app/siti differenti, ma cambiarla tutte le volte, anche solo qualche lettera (sito 1. “Trilly Amo”, sito 2. “Trilli @mo). In questo modo i malintenzionati faticheranno a trovarne una, ma fossimo cosi sfortunati da far trovare a un programma quella password, per il sito dopo sarebbero al punto di partenza. Molto importante secondo me è anche segnare le password su un post-it e tenerlo a casa: la vedo dura per l’hacker “crackare” un foglio di carta, non trovi? (per saperne di più: “CRACKERS: OLTRE LA PRIVACY” di Luca Nepote)

Se proprio sei uno smemorato allora il mio consiglio è di segnartele sugli appunti del cellulare, ma con una tua criptazione personale (tipo aggiungere lettere, parole o numeri che non fanno parte della password) (es. TrillyAmo - fataTrillyAmore). Io ritengo, anche se è una pratica molto usata, che non sia buona cosa segnarle nella rubrica come fosse un finto contatto telefonico “per confondere i mal intenzionati”. Questo perché alcune applicazioni chiedono il consenso per “accedere alla rubrica”: è sempre consigliabile non acconsentire (anche perché cosa se ne fa un’app, ad esempio la torcia, della nostra rubrica??? consiglio un post di Fastweb per chiarimenti) ma se per sbaglio diamo il consenso, stiamo dando nelle mani di qualcuno i nostri account con le password. Non dimentichiamo i servizi che numerosi siti ci possono fornire, come il “salva password” (che ci permette di immettere la password al primo accesso e di non doverla riinserire una volta rientrati sullo stesso dispositivo) e la “sicurezza a due fattori” (per saperne di più vi consiglio di leggere il mio precedente post).

Sono procedure molto semplici che la maggior parte di noi conosce e già usa, ma parlando di dati personali non potevo non accennarlo: e se te che leggi non hai ancora messo al sicuro le tue password, non aspettare il prossimo Black-Out… potrebbe essere troppo tardi.

Autore: Pixterix

4 notes

·

View notes

Video

youtube

Video Di Presentazione Del Blog - Luca Nepote

0 notes

Text

CRACKERS: OLTRE LA PRIVACY

Quando si parla di dati personali, spesso ci si ricollega alla violazione di essi, sostenendo che siano tutti a rischio di possibili “attacchi” di esperti informatici ai quali si è ormai attribuito il nome di “Hackers”. Ma chi sono veramente?

Inizialmente questo termine venne attribuito a “coloro che provano delizia dall’esplorare i dettagli di un sistema programmabile fino a raggiungere i limiti possibili” (fonte: Jargon File), oppure alle “persone che sono capaci di programmare celermente e con precisione”. In poche parole, identificava quella comunità di studiosi dell’informatica che cercava di creare uno strumento libero di cultura di massa: Internet.

Tuttavia, al giorno d’oggi si utilizza la parola “hacking” impropriamente: fa infatti riferimento a una disobbedienza civile ed elettronica, derivante dal periodo anarchico caratteristico di questa comunità, in cui gli hackers commettevano azioni di manipolazione e di “cracking” e di “phreaking”.

Con il primo si intende “la modifica di un software per rimuovere la protezione della copia, oppure per ottenere accesso ad un’area altrimenti riservata” (fonte: wikipedia), mentre con il secondo la manipolazione delle reti telefoniche per ottenere, per esempio, tempo illimitato durante le telefonate. Il termine corretto sarebbe, invece, “Crackers”.

Immagine di un cracker con identità ignota. Fonte: Pixabay. Autore: B_A.

Ma cosa c’entra tutto questo con i dati personali?

Oggi le aziende, piccole o grandi che siano, possono essere soggette ad attacchi “cracker” e, se non dotate di un firewall abbastanza potente e ben strutturato, rischiano di fornire i dati dei propri utenti a individui che potrebbero sfruttare queste informazioni, vendendole a terzi per arricchirsi o per danneggiare gli utenti stessi.

Infatti, questi “pirati informatici” si sono organizzati in vere e proprie comunità in cui sviluppano virus per aggirare le barriere informatiche e impossessarsi (o danneggiare) i dati aziendali o individuali. E’ quindi conveniente utilizzare firewalls potenti e difficili da oltrepassare.

Per concludere, è giusto utilizzare la terminologia corretta, evitando di confondere parole che identificano concetti ben diversi e che spesso vengono utilizzate con un significato improprio.

Luca Nepote

0 notes

Video

Video di presentazione del blog SaveYourData.

Disponibile su YouTube!

Lorenzo Bertetto

1 note

·

View note

Text

PRIVACY E DATI PERSONALI: SPIEGHIAMO COS’È LA PROFILAZIONE

Chi non ha mai sentito il detto, usato soprattutto in ambito digitale, “Quando un servizio ti viene offerto gratuitamente, il prodotto sei tu”? Oggi approfondiremo questo argomento.

La profilazione degli utenti. Fonte: Pixabay Autore: Gordon Johnson

Ogni qual volta utilizziamo i nostri dispositivi digitali, produciamo dati. Dati di qualsiasi genere: non parliamo solo di documenti, immagini, musica, e video. Qualsiasi elemento digitale che dice qualcosa su di noi può essere considerato un dato personale.

Ci sono moltissimi esempi: la cronologia delle posizioni, l’elenco dei video che guardiamo, le foto a cui mettiamo mi piace, la cronologia degli acquisti effettuati sulle piattaforme di e-commerce, le nostre ricerche sul web, i dati sanitari che vengono raccolti dai nostri smartwatch (per esempio la frequenza cardiaca).

Tutti questi dati vengono raccolti dalle grandi aziende. Chi le ha dato il permesso di farlo? Noi, che utilizziamo ogni giorno i loro servizi gratuiti. Come glielo abbiamo dato? Accettando le condizioni di utilizzo dei servizi da loro forniti. Molto spesso ci dimentichiamo di leggerle.

A che scopo vengono raccolte tutte queste informazioni? Le grandi aziende digitali cercano di creare per ciascun utente un grande dossier, una sorta di identikit che descrive precisamente chi siamo, che cosa ci piace, quali sono le nostre abitudini, quali sono i nostri amici, eccetera. Tutto ciò per suddividerci in gruppi di comportamento.

Queste informazioni sono la principale fonte di guadagno delle grandi aziende private. Infatti, i nostri dati vengono venduti alle aziende pubblicitarie. In questo modo, ogni utente riceve degli annunci “personalizzati” (attraverso i social network o i siti web) basati sugli interessi di quest’ultimo.

Come fanno le aziende a creare un dossier su ciascuno di noi? Ogni giorno miliardi di persone producono un sacco di nuove informazioni: come è possibile che vengano analizzate tutte? Tutti questi dati vengono immagazzinati e processati da una grande rete di computer. Grazie ad algoritmi di intelligenza artificiale si riescono a trovare legami tra i vari dati e in questo modo si riescono a determinare le caratteristiche, le abitudini, gli interessi di ciascun utente. Più dati vengono raccolti, più le previsioni diventano accurate.

Avere una così grande mole di dati sensibili in un sistema centralizzato può essere pericoloso: a volte può succedere che finiscano nelle mani sbagliate. Un esempio: il caso Facebook-Cambridge Analytica.

Propongo quindi ai lettori questa riflessione: è giusto che i nostri dati personali siano in mano ad aziende private? È giusto che siano utilizzati a scopo di lucro?

Un aiuto a proteggere i propri dati personali potrebbe essere questo.

Lorenzo Bertetto

#profiling#profilazione#dati personali#privacy#big data#saveyourdata#digital marketing#rivoluzdigitale

0 notes

Text

COME TENERE AL SICURO I PROPRI DATI PERSONALI? SCEGLIENDO SOFTWARE LIBERO

Ormai siamo sempre più legati al mondo digitale: che ci piaccia oppure no. Al giorno d’oggi è difficile trovare qualcuno che non usi internet almeno una volta al giorno: attraverso il personal computer, lo smartphone, il tablet, lo smartwatch… siamo sempre connessi a internet.

I dispositivi che usiamo quotidianamente, è risaputo, sono pieni di sensori (camera, microfono, posizione …): siamo sicuri che non vengano usati anche quando non lo sappiamo?

Gli strumenti digitali sono formati non solo dall’hardware, ma soprattutto dal software: quest’ultimo determina in particolare il loro comportamento. Pertanto, se volessimo essere sicuri che un’applicazione non raccoglie i nostri dati sensibili, dovremmo poter conoscere il codice sorgente di quest’ultima.

Il codice sorgente è il testo di un algoritmo di un programma. Esso è il cuore del programma stesso: infatti il codice è ciò che è in grado di generare il programma. Se un programmatore modifica il codice, modifica il comportamento del programma.

Moltissimi programmi che usiamo quotidianamente sono proprietari: questo vuol dire che il loro codice sorgente non è accessibile dal pubblico. Windows, iOS, Microsoft Office, Instagram, Whatsapp, sono esempi di software proprietari. Esiste però una categoria di programmi di cui si conosce il codice sorgente, poiché quest’ultimo viene reso pubblico dagli sviluppatori. Stiamo parlando del software libero.

Linux: un esempio di software libero. Fonte: WikimediaCommons Autore: Iwan Gabovitch

Questo tipo di programmi presenta molti vantaggi per chi li utilizza: come è già stato detto, conoscere il codice del programma significa sapere esattamente cosa può fare e cosa no.

Non solo: questi tipi di software sono modificabili da tutti. Chiunque può contribuire allo sviluppo del software libero. Si crea così una cooperativa di sviluppatori indipendenti che collaborando migliorano il programma rendendolo per esempio, più sicuro.

Un eventuale sviluppatore indipendente può anche copiarsi il codice del programma sul suo computer e modificarlo per uso personale, senza per forza condividere le sue modifiche con gli altri.

Esempi di software liberi di successo sono GNU/Linux, Mozilla Firefox, Libreoffice, VLC.

Purtroppo rendere il proprio sofwtare libero anziché proprietario è una scelta difficile da prendere. Il software libero è anche gratuito, e quindi non lo si può “acquistare”. Tenere il codice non accessibile rende più facile il guadagno dalla vendita del software, in questo modo con il ricavato dalla vendita di un programma si riesce a mantenere economicamente lo sviluppo del programma stesso, che richiede molto sforzo.

Ciò non vuol dire però che non esistano modi per guadagnare dallo sviluppo di software libero. Spesso gli sviluppatori guadagnano grazie alle donazioni degli utenti, per esempio.

In conclusione, possiamo dire che se si vuole tutelare la propria privacy e la sicurezza dei propri dati personali, è preferibile scegliere software libero. Meglio fidarsi di chi rende pubblico il codice sorgente.

Per chi volesse approfondire l’argomento, consiglio questa pagina.

Lorenzo Bertetto

0 notes

Text

SICUREZZA 2FA: DOVE E PERCHE’ E’ COSI’ IMPORTANTE

Quasi tutti quelli che mi conoscono sanno che sono un appassionato di Fortnite: circa due anni fa però, è successa una cosa che mi fece riflettere. Andai a casa di un mio amico per giocare con lui e impostai il mio profilo sul suo pc: così potemmo giocare da due piattaforme diverse. Il giorno dopo però lui, entrando sul portatile, riuscì ad accedere al mio profilo del gioco (dove ero ancora loggato) e mi fece uno scherzo: si regalò* sul suo account un oggetto estetico, usando i miei V-Buck (una valuta del gioco che può essere acquistata con soldi veri). Voleva solo farmi uno scherzo e mi ricaricò subito il portafoglio virtuale dello stesso importo speso, ma fa pensare al rischio che può esserci (anche solo in un semplice gioco) nel non tenere al sicuro le nostre password.

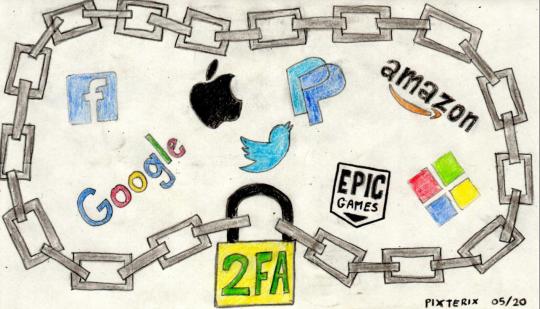

Proprio per arginare questo problema molto comune, l’Epic Games ha introdotto l’autenticazione a due fattori: questa doppia sicurezza consiste nel chiedere a colui che sta cercando di accedere non solo la password dell’account, ben sì anche un codice casuale che viene inviato sul momento a una seconda mail oppure a un numero di cellulare via messaggio o chiamata (che devono essere stati caricati durante la registrazione dell’account); tale codice deve essere inserito all’istante poiché ha una validità di un paio di minuti. In questo modo è più difficile per un truffatore entrare nell’account poiché, oltre ad averci rubato le credenziali, deve avere sotto mano anche il nostro cellulare o avere accesso ad un ulteriore mail e password di nostra proprietà. Insomma, o il nostro account viene preso di mira da un esperto hacker oppure è quasi impossibile che qualcuno possa entrarne in possesso.

C’è da dire certamente che la Epic non è stata la prima e nemmeno la sola ad usare questa tipologia di sicurezza: già nel novembre 2013 Belle Beth Cooper scrisse un post su come attivare la “2 Step-Login” sul sito "Buffer.com". Tutt’ora molti siti ne fanno uso per difendere i propri clienti: primi fra tutti sono certamente Amazon, Google e Apple, ma ce ne sono molti altri non meno importanti come Twitter, PayPal, Facebook, eBay, Microsoft e così via.

Ciò per cui è certamente da elogiare la Epic è il fatto che, per incentivare le persone a proteggere al meglio il proprio account, ha messo a disposizione un balletto gratuito (utilizzabile in game) per tutti coloro che, in qualsiasi momento, avessero attivato la 2FA: a chi non interessa può sembrare una sciocchezza, ma per chi gioca è stato un forte incentivo per attivarla.

Alcuni spezzoni del balletto in questione (foto scattata/composta da me).

L’immagine di apertura rappresenta 2FA che tiene al sicuro diverse app (disegno fatto da me).

*per chi fosse interessato all’argomento “regali” su Fortnite, consultare “Salvatore Aranzulla”.

Autore: Pixterix

7 notes

·

View notes

Text

COOKIE: DA BISCOTTI A DATI PERSONALI

A chi non è capitato che navigando in rete e aprendo una pagina, un sito o un blog spuntasse una fastidiosa finestra, spesso tanto grande da occupare buona parte della schermata, che non ti facesse continuare fin quando non avessi accettato questi famosi (ma il più delle volte sconosciuti) “cookie”? Senza pensarci due volte e per poter continuare a navigare, clicchiamo la colorata e più attraente scritta “accetta”, piuttosto che la grigia “più opzioni” …. ma cosa stiamo accettando?

Accordo stipulato quando premiamo su “accetta”. Fonte dell’immagine: Pixabay. Autore: geralt.

Senza scendere troppo nel dettaglio, i cookie, da non confondere con i croccanti biscotti con gocce di cioccolato, sono dei brevi pacchetti di dati scambiati tra programmi che sono in comunicazione tra loro, utili per memorizzare e recuperare informazioni. In poche parole sono dei file di testo che identificano il consumatore in maniera univoca e vengono rimbalzati dal server al web client (ex Google) e viceversa quando l’utente ritorna sul server relativo a quel determinato client. Vengono usati per tracciare e facilitare la navigazione dell’utente, utile per scopi statistici e pubblicitari.

Facciamo un esempio: devo cambiare computer e navigo su internet per cercare quello più adatto alle mie esigenze, visito molti siti e per poterlo fare accetto la “policy” relativa a ciascun website. Non soddisfatto dalla mia ricerca mi dedico ad altro, magari andando su Instagram o su Facebook e, dopo un po’, mi ritrovo sulla ‘home’ varie pubblicità di diversi computer.

Cosa è successo? I siti visitati hanno inviato al browser i dati relativi alla mia navigazione, che vengono usati per pubblicizzare prodotti di cui ho bisogno.

Uno dei problemi di questi cookie è che salvano, con il nostro consenso, le credenziali per effettuare il login su quel determinato sito: in questo modo i “craker” (e non “hacker”, ma ne parleremo in un post successivo) potrebbero leggere i dati dei cookie o addirittura rubare le password per poter effettuare il login come “me” utente. Poiché possono essere quindi pericolosi per la privacy, una legge nel 2011 li ha regolamentati, facendo in modo che l’utente fosse consapevole di ciò che stava fornendo.

Login rapido. Fonte dell’immagine: Pixabay. Autore: geralt.

Possiamo racchiudere i vari cookie in quattro tipi fondamentali:

- COOKIE TECNICI: vengono utilizzati per facilitare la navigazione e l’accesso da parte dell’utente, per esempio evitando di effettuare il login tutte le volte per accedere a Facebook;

- COOKIE PUBBLICITARI: vengono utilizzati per creare le cosiddette “pubblicità personali” in siti di dominio di uno specifico browser, creando così un profilo dell’utente;

- COOKIE DI TERZE PARTI: usati dagli inserzionisti, vengono utilizzati per proporre inserzioni in pagine di dominio di altri browser;

-COOKIE DI SOCIAL NETWORK: attivano le funzioni dei “mi piace” e dei “segui” nei vari social network.

In conclusione i cookie vengono utilizzati per molteplici scopi, il più delle volte per facilitare la navigazione o per inserzioni pubblicitarie. Per poter continuare a navigare in sicurezza bisogna farlo consapevolmente, conoscendo i vantaggi e i rischi che ciò comporta.

Luca Nepote

1 note

·

View note

Text

IL MIO PRIMO “NON-CONTATTO” CON LA RETE

Internet, il mondo parallelo in cui tutti noi oggi giorno entriamo almeno una volta al dì per fare innumerevoli cose, non è sempre stato così “presente”.

Se devo essere sincero non ricordo qual è stato (o quando) il mio primo contatto con la rete, ma ricordo bene qual è stato il mio primo “non contatto”: sì, proprio così, ricordo la prima volta che lo conobbi ma non lo usai.

Avevo circa 11 anni: le prime uscite il pomeriggio con gli amici e i tragitti casa-scuola senza mamma e papà. Nacque quindi l’esigenza di dover essere reperibile in remoto: e così arrivò il primo smartphone (se così mi azzardo a chiamare quel cellulare col tastierino numerico che di moderno aveva solo lo schermo touch) adoperato per chiamare, scrivere sms e ascoltare qualche canzone di Fabri Fibra caricata con la chiavetta da mia mamma.

_Immagine di un modello simile al mio primo cellulare, foto di

William "Willster3" Carpenter _

Ricordo molto bene quando, cercando nelle impostazioni (esatto, nelle impostazioni, non nelle app come oggi) trovai la voce “internet”: sapevo cos’era, ne avevo già sentito parlare (soprattutto quando mia mamma cercava su wikipedia qualcosa che non conosceva) ma lo vedevo più come un “mondo dei grandi”. Non lo associavo a qualcosa di brutto che i piccoli non possono vedere, quale poteva essere C.S.I., ma come un universo per i VIP, che solo chi era grande ed esperto avrebbe avuto la possibilità di varcare e poter usufruire di tutti vantaggi.

Tenni quel cellulare per circa 2 anni e spesso mi capitava di cliccare sopra quella misteriosa icona: non avevo una promozione con traffico dati, ma io non lo sapevo e per me la scritta “nessuna connessione” stava a significare che ero ancora troppo piccolo e che sarei dovuto crescere per sbloccarlo.

Poi gli anni passarono, capii che avrei avuto bisogno di una promozione con la rete, ma non arrivò subito: in compenso però mia mamma cambiò il cellulare, e il suo i-phone 4 finii a me. Ero diventato abbastanza grande da poter accedere alla rete, ma solo a casa con il wi-fi: e così arrivarono i primi giochi installati dal app store, i primi brani scaricati e i primi messaggi su WhatsApp agli amici.

Passò ancora qualche anno prima di attivare la promozione con 3 Gbyte al mese, ma quando arrivò mi sentii finalmente grande.

Mi fa un po' impressione scrivere queste cose, forse perché credo che quelli della mia generazione siano gli ultimi a poter scrivere un testo sulla loro “prima esperienza in rete”. Un tempo si dava il ciuccio per far smettere un bambino di piangere, ora basta un video su You Tube. Magari tra qualche anno ci emozioneremo a leggere un post su “la mia prima esperienza non-in-rete”.

La generazione d’oggi ormai in rete fin da piccoli, foto di George Hodan

Autore: Pixterix

7 notes

·

View notes

Text

LA POTENZA DI INTERNET

Internet è uno strumento utilissimo: oggi lo usiamo per comunicare in modo facile e soprattutto veloce. Possiamo dire che ha cambiato la nostra vita, infatti lo utilizziamo quotidianamente attraverso i nostri dispositivi elettronici.

I Social Network: un esempio di utilizzo di Internet. Fonte: Wikimedia Commons Autore: Gerd Altmann

La prima volta che feci uso di Internet fu all’età di 8-9 anni, frequentavo la quarta elementare e la maestra di geografia aveva chiesto alla classe di fare una ricerca sulle fonti di energia rinnovabili. Inizialmente provai a rivolgermi a qualche enciclopedia, cercando tra i libri che possedevo. Fu molto difficile, infatti non riuscivo a trovare nozioni specifiche dettagliate e recenti sull’argomento.

Pertanto, su consiglio dei miei genitori, mi rivolsi a Internet, che era sufficientemente ricco di informazioni. Scoprii quindi per la prima volta questo strumento incredibilmente potente: grazie a Google, l’ormai famoso motore di ricerca, confrontai diversi siti web, tra cui Wikipedia (che già allora era uno dei siti più visitati di sempre) e riuscii con estrema facilità ad apprendere nuovi concetti e ad informarmi sugli avvenimenti più recenti nel campo dell’energia. Non mi ci volle molto a capire quanto fosse utile il web, infatti da quel giorno iniziai a cercare le risposte alle mie domande su Internet.

Fino all’età di 11 anni ero convinto che Internet fosse semplicemente un mezzo per trovare informazioni utili in breve tempo. Possedevo un telefono cellulare con il quale ero solito scambiare SMS con una mia compagna di classe. Un giorno lei mi chiese di trovare un modo per comunicare senza pagare per ogni messaggio inviato, e così decidemmo di affidarci a Windows Live Messenger, un client per Windows di messaggistica istantanea di proprietà di Microsoft.

Usare Internet per mandarsi messaggi di testo era già allora più conveniente rispetto agli SMS, in quanto il costo della linea fissa non teneva conto del numero di messaggi scambiati. Scoprii successivamente Skype, e ne rimasi colpito: era incredibile poter avere conversazioni guardandosi uno di fronte all’altro quando in realtà ci si trovava a chilometri di distanza.

Oggi Internet è ancora più evoluto, e ci rende la vita molto più semplice. Tuttavia, dato che è uno strumento molto potente, bisogna saperlo usare bene e con consapevolezza.

Lorenzo Bertetto

2 notes

·

View notes

Text

INTERNET: COME COLLEGARE IL MONDO CON UN ‘INVIA’

Ormai lo sappiamo tutti: Internet è uno strumento estremamente efficace per colmare la distanza tra noi e altre persone in tutto il pianeta, velocizzando l’interazione e utilizzando nuovi metodi di comunicazione sociale.

E’ così che ho avuto la mia prima esperienza con Internet, a tredici anni, utilizzandolo in terza media per instaurare una corrispondenza via mail con una ragazzina francese che di lì a qualche mese mi avrebbe dovuto ospitare per una settimana a Bordeaux. Non sapevo bene che cosa fosse una e-mail e nemmeno come se ne scrivesse una in modo adeguato: infatti prima di allora non mi ero mai interessato del mondo ‘digitale’ e a malapena sapevo accendere il computer per giocare ad alcuni videogiochi offline.

Quindi, con l’aiuto dei miei genitori, mi sono registrato sul portale Gmail e ho scritto la mia prima e-mail. Dopo aver premuto ‘invia’ non ci potevo credere: com’era possibile che avessi appena comunicato con una persona a più di 860 km da dove mi trovavo in pochi secondi?

Avevo appena scoperto il ‘mondo’ di Internet, un mondo in cui, anche se sei lontano chilometri e chilometri , puoi comunicare come se stessi parlando di persona.

L’e-mail: mezzo per la comunicazione istantanea. Fonte dell’immagine: Pixabay. Autore: ribkhan.

Come si sa una cosa tira l’altra, così, dopo aver compreso alcune delle potenzialità di questo (per me nuovo) strumento, ho incominciato a utilizzarlo molto di più, comunicando con i miei amici e acquistando un cellulare che potesse connettersi alla rete mobile. Inoltre facevo ricerche per colmare dubbi relativi ad argomenti scolastici e per svolgere la tesina di terza media, senza impiegare troppo tempo per ricercare informazioni da un libro all’altro: in questo modo ho scoperto Wikipedia, rimanendo ancora più stupito al pensiero di poter ricercare qualunque cosa con un ‘click’.

La prima piattaforma che ho ricercato sul Browser come passatempo è stata YouTube. Quando non dovevo studiare passavo molto tempo a guardare i video delle canzoni più famose, ascoltandone anche di nuove per poi studiarle con la chitarra: non avendo lo spartito a casa di una canzone, con il motore di ricerca era (ed è ancora oggi) possibile ricercare gli accordi e iniziarla a suonare subito.

In conclusione, Internet è un mezzo di comunicazione molto utile se utilizzato nel modo corretto, capace di collegare la maggior parte delle persone in tutto il mondo e di diminuire notevolmente i tempi per la ricerca delle informazioni. Tuttavia spetta a noi essere consapevoli e coscienti di farne buon uso.

Luca Nepote

2 notes

·

View notes