#rce

Explore tagged Tumblr posts

Text

Oh yeah I& did a few cards for Civil Draft for Real Civil Engineer and you should check it out!! This project was a lot of fun to work on >:D

6 notes

·

View notes

Text

Critical Cisco ISE Vulnerabilities Expose Devices to Remote Code Execution

Two severe flaws in Cisco's Identity Services Engine (ISE) could let attackers execute arbitrary code with root access, all without authentication.

Both vulnerabilities, tracked as CVE-2025-20281 and CVE-2025-20282, are rated 10/10 on the severity scale. Exploiting these flaws could allow unauthenticated attackers to take control of affected systems by submitting crafted requests or uploading malicious files. Cisco urges users to patch affected devices immediately to avoid potential breaches.

Sources: SecurityWeek | Cisco Advisory

5 notes

·

View notes

Text

GLDNHR X RCE | Hour 6 feat. Hunny Bee | HIP-HOP, NOSTALGIC CLASSICS & MASHUPS

Hunny Bee pulled up and shut it down. One of the most talked-about women in the game right now, she delivered a set that was bold, beautiful, and fully locked in. This one felt like a family reunion. In celebration of Black Music Month, this Golden Hour highlights the legacy and future of Black creativity through sound. Keep an eye out for a quick cameo from our parents. 🫶🏾 They were in the mix…

1 note

·

View note

Text

Always On VPN Security Updates July 2025

Patch Tuesday has arrived, and, unlike last month, it’s a busy month for Always On VPN administrators. The June 2025 Microsoft security updates address a whopping 16 (!) vulnerabilities in the Windows Routing and Remote Access Service (RRAS). Notably, DirectAccess administrators are once again impacted by a critical vulnerability in the Windows KDC Proxy Service (KPSSVC) this month. RRAS As…

#Always On VPN#AOVPN#CVE#DirectAccess#KDC#KDC Proxy#Microsoft#Patch Tuesday#RCE#Routing and Remote Access#RRAS#security#security update#udpate#VPN#vulernability#Windows

0 notes

Text

Webshells: La Amenaza Silenciosa en el Mundo Digital

La ciberseguridad es un campo en constante evolución, donde atacantes y defensores libran una batalla sin tregua. Entre las herramientas más peligrosas que los ciberdelincuentes utilizan se encuentran los webshells, pequeñas piezas de código malicioso que pueden convertirse en una puerta trasera invisible dentro de un servidor comprometido. En este artículo, exploraremos qué son los webshells,…

0 notes

Text

Apa Itu RCE? Cara Kerja dan Dampaknya

Remote Code Execution (RCE) adalah risiko keamanan besar yang memungkinkan orang jahat menjalankan program komputer berbahaya dari jauh di komputer atau server orang lain. Celah memungkinkan peretas mengendalikan sistem sepenuhnya tanpa kehadiran fisik. Celah ini memungkinkan peretas mengontrol sistem tanpa perlu berada di dekatnya. Perangkat lunak ini memeriksa kode yang buruk.

BAGAIMANA RCE BEKERJA?

RCE terjadi ketika ada kelemahan pada program komputer, aplikasi, atau sistem operasi utama mesin. Biasanya, titik lemah ini berasal dari kesalahan pengaturan atau penanganan input yang tidak aman, seperti kelebihan memori atau konversi data yang tidak aman. Orang jahat memanfaatkan hal ini titik masalah dengan mengirimkan kode aneh ke komputer, yang berjalan tanpa sepengetahuan pemiliknya. Hal ini mungkin melibatkan perubahan file, memasukkan skrip berbahaya, atau menyiapkan program berbahaya untuk mencuri informasi atau merusak data.

Eksploitasi RCE memerlukan keterampilan dan pemahaman yang baik tentang sistem target. Peretas dapat menggunakan ancaman ini untuk masuk ke database dan server dan melakukan tugas-tugas serius. Tanpa perlindungan yang tepat, sistem dapat dikontrol sepenuhnya oleh orang-orang yang tidak diizinkan.

DAMPAK SERANGAN RCE

Serangan RCE dapat membahayakan kualitas data dan privasi secara signifikan. Ini beberapa dampak signifikan yang dapat terjadi antara lain:

Kehilangan Data: Peretas dapat menghapus atau mengubah informasi penting, menyebabkan masalah besar bagi kelompok atau orang.

Kerugian Finansial: Perusahaan yang menjadi sasaran serangan ransomware mungkin menghadapi output yang lebih rendah dan biaya perbaikan yang lebih tinggi. Seseorang dapat mendapat masalah atau harus membayar uang jika mereka tidak menjaga keamanan informasi pribadi.

Kerusakan Reputasi: Sistem yang disusupi rentan kehilangan kepercayaan publik. Pengguna atau pelanggan yang merasa informasi mereka tidak aman mungkin akan berhenti menggunakan platform ini.

Penyebaran Malware: RCE adalah cara perangkat lunak buruk masuk ke komputer dan menyebarkan virus atau mengunci file penting hingga orang membayar uang untuk membukanya. Langkah Mitigasi dan Pencegahan. Untuk menjaga sistem komputer dari ancaman Remote Code Execution (RCE), sangat penting untuk melakukan tindakan perlindungan. Beberapa upaya yang dapat dilakukan antara lain.

Perbarui Perangkat Lunak / Web yang Digunakan : Selalu gunakan versi terbaru untuk memperbaiki kelemahan keamanan apa pun. Pastikan Anda memeriksa masukan dengan hati-hati, terutama di situs web yang mungkin terkena serangan injeksi.

Pemantauan dan Audit Sistem: Mengawasi aktivitas jaringan dan melakukan pemeriksaan rutin untuk menemukan hal-hal aneh atau berisiko. Filter lalu lintas internet berbahaya untuk mencegah serangan yang memanfaatkan kelemahan aplikasi.

Ancaman RCE tidak bisa dianggap remeh, terutama di era digital yang sangat bergantung pada teknologi dan data. Lindungi sistem Anda sekarang! Implementasi protokol keamanan dan pemantauan proaktif menjadi kunci utama untuk meminimalkan risiko serangan. Selain itu, edukasi dan kesadaran mengenai ancaman ini penting bagi seluruh pengguna, baik individu maupun organisasi. Ravxy1337 adalah contoh bagaimana komunitas keamanan siber terus mengingatkan pentingnya mitigasi ancaman seperti RCE agar tidak menimbulkan dampak besar.

0 notes

Text

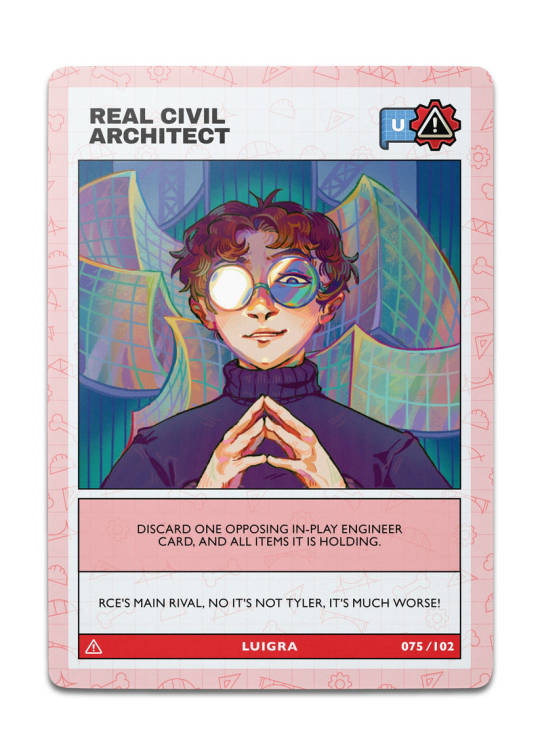

Microsoft Addresses Critical Zero-Day Vulnerabilities (CVE-2024-43491) in September 2024 Patch Tuesday

In its September 2024 Patch Tuesday release, Microsoft has revealed a large security update addressing 79 vulnerabilities, including three actively exploited zero-day flaws. The tech giant also resolved 26 additional issues in its Edge browser, emphasizing the ongoing need for vigilance in the face of evolving cyber threats. Critical Vulnerabilities Under Active Exploitation Among the most pressing concerns are three vulnerabilities currently being exploited in the wild: - CVE-2024-38014: A Windows Installer Elevation of Privilege Vulnerability (CVSS score: 7.8) - CVE-2024-38217: A Windows Mark-of-the-Web (MotW) Security Feature Bypass Vulnerability (CVSS score: 5.4) - CVE-2024-38226: A Microsoft Publisher Security Feature Bypass Vulnerability (CVSS score: 7.3) Satnam Narang, senior staff research engineer at Tenable, highlighted the significance of CVE-2024-38226 and CVE-2024-38217, stating, "Exploitation of both... can lead to the bypass of important security features that block Microsoft Office macros from running." He added that while both require a user to open a specially crafted file, CVE-2024-38226 necessitates authenticated local access for exploitation. The LNK Stomping Technique According to findings from Elastic Security Labs, CVE-2024-38217, also known as "LNK Stomping," has reportedly been exploited since February 2018. This long-standing vulnerability underscores the persistent nature of some security threats and the importance of regular patching. The Windows Update Vulnerability: CVE-2024-43491 Perhaps the most alarming discovery in this patch cycle is CVE-2024-43491, a Microsoft Windows Update Remote Code Execution Vulnerability with a critical CVSS score of 9.8. While Microsoft states that exploitation of this specific vulnerability has not been detected, it bears similarities to a downgrade attack recently detailed by cybersecurity firm SafeBreach. The vulnerability affects the Servicing Stack, potentially rolling back fixes for previously mitigated vulnerabilities on Windows 10 version 1507 systems. Microsoft explained, "This means that an attacker could exploit these previously mitigated vulnerabilities on Windows 10, version 1507 (Windows 10 Enterprise 2015 LTSB and Windows 10 IoT Enterprise 2015 LTSB) systems that have installed the Windows security update released on March 12, 2024 — KB5035858 (OS Build 10240.20526) or other updates released until August 2024." Mitigation and Resolution To address CVE-2024-43491, Microsoft recommends a two-step process: - Install the September 2024 Servicing stack update (SSU KB5043936) - Apply the September 2024 Windows security update (KB5043083) It's crucial to follow this order to ensure proper mitigation of the vulnerability. The September 2024 Patch Tuesday release underscores the constant cat-and-mouse game between software developers and malicious actors. With 79 vulnerabilities addressed—seven rated Critical, 71 Important, and one Moderate—organizations and individuals must prioritize timely patching and system updates. Read the full article

0 notes

Text

Vulnérabilité RCE critique non authentifiée (CVSS 9.9) dans les systèmes GNU/Linux

Une vulnérabilité de sécurité critique a été découverte dans les systèmes GNU/Linux, permettant une exécution de code à distance (RCE) sans authentification. Cette faille, identifiée par le chercheur en sécurité Simone Margaritelli, a été évaluée avec un score de 9,9 sur 10 dans le système de notation CVSS (Common Vulnerability Scoring System), confirmant ainsi sa gravité.

Vulnérabilité RCE critique non authentifiée (CVSS 9.9) dans les systèmes GNU/Linux - LaRevueGeek.com

#Vulnérabilité#RCE#GNU/Linux#Sécurité#Critique#Authentification#Code à distance#Failles#CVSS#Vulnérabilité critique

0 notes

Text

I'm so old that you can't post your own audio files on tumblr anymore, the fuck?

0 notes

Text

22 notes

·

View notes

Text

Stacked Rubbish Grand Finale [RCE] - Limited Edition

Cr - The Archive (rad-is-more)

37 notes

·

View notes

Text

CVE-2024-6387 OpenSSH RegreSSHion Vulnerability (RCE)

CVE-2024-6387 OpenSSH RegreSSHion Vulnerability Poc & Exploit : https://github.com/lflare/cve-2024-6387-poc https://github.com/thegenetic/CVE-2024-6387-exploit Lỗi bảo mật nguy hiểm regreSSHion Một lỗ hổng thực thi mã từ xa (RCE) không cần xác thực trong máy chủ OpenSSH (sshd) trên các hệ thống Linux dựa trên glibc. regreSSHion là gì?regreSSHion, CVE-2024-6387, là một lỗ hổng thực thi mã từ…

0 notes

Text

RCE Bug in Oracle Cloud Shell Could Let Attackers Hijack Sessions

Tenable found a critical flaw in Oracle Cloud’s Code Editor that allowed attackers to push malicious files into a user’s session with a single click. If exploited, it could let hackers run code and spread across services silently.

Source: Tenable

Read more: CyberSecBrief

2 notes

·

View notes

Link

De opgravingen van het kasteel Huis ter Kleef in Haarlem eind vorige eeuw hebben een bijzonder rijke verscheidenheid aan dierlijke resten opgeleverd. Dit is mede te danken aan de destijds systematische en intensieve opgraving van het kasteelterrein door onder meer de Archeologische Werkgroep Haarlem. De afgelopen jaren is onder andere in opdracht van de Rijksdienst voor het Cultureel Erfgoed (RCE) botmateriaal onderzocht uit de latrines, waterputten en uit een deel van de grachtvulling. Dit is vervat in een wetenschappelijke rapport dat woensdag 15 mei in het Archeologisch Museum Haarlem is gepresenteerd. Goudplevier, stekelrog en snoek op het menu Vrijwilligers van Bureau Archeologie van de gemeente Haarlem hebben honderden zakken met zeefresidu uitgezocht. Dit nauwkeurige werk heeft geleid tot ruim 150.000 vondsten, van kralen tot stukjes metaal, glas en de grootste groep van dierlijke resten. De circa 65.000 onderzochte dierlijke resten hebben, in combinatie met archeologische en historische gegevens, een schat aan informatie opgeleverd over het consumptiepatroon van de adellijke bewoners, hun elitaire activiteiten en het gebruik van de diverse kasteelgebouwen. Er zijn resten ontdekt van ten minste 119 diersoorten die op het menu stonden. Konijn, goudplevier, snoek, stekelrog, houtsnip en oester vormde min of meer dagelijkse kost voor de adellijke bewoners. De resultaten worden gepresenteerd in de wetenschappelijke publicatie NAR 82 ‘The luxurious lives of lords and ladies. Animal remains and their spatial distribution at Huis ter Kleef (c.1250-1573 AD)’. Vervolgonderzoek Hiermee is het onderzoek aan Huis ter Kleef nog niet afgerond. De archeologen van de gemeente Haarlem zijn op dit moment druk bezig met een overzichtswerk van het kasteel aan de hand van de opgravingen. Hierbij wordt ook al het opgegraven aardewerk, glas, metaal en andere materialen onderzocht en de bouwhistorie van het kasteel uitgeplozen. Deze publicatie zal naar verwachting in 2025-2026 verschijnen, tegelijk met een aantal publieksevenementen. Presentatie wetenschappelijk rapport Op woensdag 15 mei reikte Arjan de Zeeuw, directeur Kennis en Advies van de RCE in het Archeologisch Museum Haarlem het eerste exemplaar van dit wetenschappelijke rapport uit aan Diana van Loenen, wethouder Cultuur van de gemeente Haarlem en André Numan, oud-voorzitter van de Archeologische Werkgroep Haarlem.

#ArcheologischeWerkgroepHaarlem#ArcheologischMuseumHaarlem#BureauArcheologie#Haarlem#HuisTerKleef#RCE

0 notes