Don't wanna be here? Send us removal request.

Text

💻Execute o Kali Linux nativamente no macOS Sequoia — sem Docker, sem VMs, apenas contêineres rápidos

A Apple discretamente lançou um recurso revolucionário para desenvolvedores e profissionais de segurança cibernética no macOS Sequoia (versão 15) — um sistema nativo de conteinerização que permite executar ambientes Linux completos, como o Kali Linux, diretamente no seu Mac. Sem Docker Desktop. Sem VirtualBox. Apenas o Kali limpo, rápido e isolado, pronto em segundos. Nesta publicação,…

0 notes

Text

🚀 Kali Linux Nativamente no macOS Sequoia — Sem Docker, Sem VMs, Apenas Containers Rápidos

A Apple acaba de mudar o jogo para desenvolvedores e profissionais de segurança cibernética.Com o macOS Sequoia 15, surge um recurso nativo de containerização que permite rodar o Kali Linux diretamente no seu Mac — sem Docker Desktop, sem VirtualBox, sem consumo pesado de recursos. Estamos falando de containers nativos com inicialização em menos de 1 segundo, prontos para pentests, red teaming e…

0 notes

Text

🚀 Sua Jornada em Cibersegurança: Playbook Técnico de 90 Dias (Passo a Passo Detalhado)

Um Guia de Campo para Transformação Profissional com Execuções Práticas Aqui está o playbook completo com detalhamento técnico milimétrico, incluindo comandos, scripts e fluxos de trabalho validados em ambientes reais. Cada fase contém procedimentos operacionais para replicação imediata: 🔧 FASE 1: Dias 1-20 – Engenharia de Redes & Linux Profundo Objetivo Técnico: Construir base para análise…

0 notes

Text

🔓 Bypass no 2FA: Como Atacantes Burlam a Autenticação de Dois Fatores [PoC Realista]

Por Rodrigo CarranHacker Ético • Especialista em Segurança da Informação 🛡️ Introdução A Autenticação de Dois Fatores (2FA) se tornou uma das principais camadas de defesa contra acessos indevidos. Porém, quando mal implementada, pode ser enganada com técnicas relativamente simples, como força bruta automatizada.Neste artigo, vou te mostrar como funciona um bypass prático no 2FA, com explicações…

View On WordPress

0 notes

Text

CAI — Cybersecurity AI: Um Framework Autônomo e Open‑Source para Operações de Segurança Cibernética”

CAI — Cybersecurity AI: Um Framework Autônomo e Open-Source para Operações de Segurança Cibernética Resumo A escalada de ameaças cibernéticas exige soluções ágeis e acessíveis. Esta tese propõe o CAI (Cybersecurity AI), um framework open-source que integra inteligência artificial (IA) para automatizar operações de segurança. Combinando machine learning, automação orquestrada e…

View On WordPress

0 notes

Text

🌩️ Como Conseguir Certificações Oficiais da Google Cloud TOTALMENTE Grátis em 2025

Por Rodrigo Carran – Especialista em Cibersegurança | Fundador do TI Para Leigo Você sabia que é possível conquistar uma certificação oficial da Google Cloud sem pagar absolutamente nada? Isso mesmo! Em 2025, a Google está oferecendo um programa completo de capacitação com treinamentos online, laboratórios práticos e vouchers 100% gratuitos para você tirar sua certificação internacional. Neste…

0 notes

Text

💣 Pay2Key: o grupo de ransomware que voltou com força total — e agora paga mais para atacar EUA e Israel

Imagine acordar e descobrir que todos os arquivos do seu computador foram bloqueados. Nada abre. Tudo o que aparece é uma mensagem exigindo pagamento em criptomoedas para recuperar seus dados. Isso é o que chamamos de ransomware — um sequestro digital. E um grupo muito perigoso chamado Pay2Key voltou a usar essa tática em 2025, com uma nova estratégia ainda mais agressiva. Eles não querem apenas…

0 notes

Text

🔓 IDOR: O Que É e Qual Seu Impacto na Segurança Digital?

Imagine por um momento que você está acessando sua conta bancária online. Ao checar os extratos, nota algo curioso na URL: https://banco.com/extratos?conta=12345 Movido pela curiosidade, você altera o número para 12346 e pressiona Enter…E de repente, você tem acesso aos dados bancários de outra pessoa. Assustador? Isso é IDOR na prática — uma das vulnerabilidades mais perigosas e subestimadas…

View On WordPress

0 notes

Text

📥 Análise pós‑entrega de mensagens usando o Microsoft Sentinel para melhorar a detecção e resposta a ameaças de e‑mail

Análise pós‑entrega de mensagens usando o Microsoft Sentinel para melhorar a detecção e resposta a ameaças de e‑mail Ajudamos um cliente a entender a eficácia da detecção e resposta a ameaças de entrada e a tomar uma decisão baseada em dados sobre como melhorá-la. Resumo: Após um recente contato com a Red Team, um cliente da Stratum sentiu que os filtros de spam/phishing da Proteção do Exchange…

View On WordPress

0 notes

Text

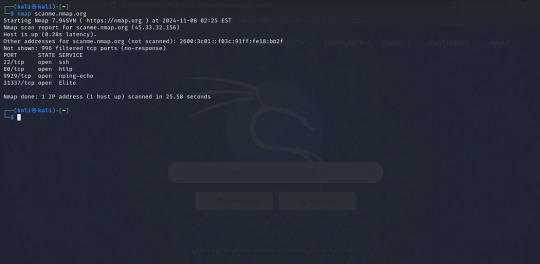

Scripts Úteis do Nmap para Hackers Éticos

Por Rodrigo Carran O Nmap (Network Mapper) é uma ferramenta de linha de comando open-source para Linux usada para escanear endereços IP, portas em uma rede e detectar aplicativos instalados. Administradores de rede usam o Nmap para identificar dispositivos, portas abertas, serviços em execução e vulnerabilidades. A sintaxe básica do Nmap é: nmap <ip/url> Vamos fazer um teste rápido no…

View On WordPress

0 notes

Text

Guia Completo: Configuração e Troubleshooting do BFD no Juniper MX

O Bidirectional Forwarding Detection (BFD) é um protocolo essencial para detecção rápida de falhas em enlaces, reduzindo o tempo de convergência em protocolos como BGP, OSPF e IS-IS. Neste guia, abordaremos passo a passo como configurar, otimizar e monitorar o BFD em roteadores Juniper MX, com explicações técnicas detalhadas. 1. O que é BFD e por que usá-lo? O BFD é um protocolo de detecção de…

0 notes

Text

🚀 Domine o Windows como um Analista de SOC! 🕵️♂️ Diretórios e Comandos Essenciais para Investigação Forense e Resposta a Incidentes

🔍 Investigação e Forense 📌 %UserProfile%\Recent → Lista de arquivos acessados recentemente pelo usuário (útil para entender atividades suspeitas).📌 C:\Windows\Temp e %Temp% → Arquivos temporários que podem conter evidências de execução de malware.📌 C:\Windows\System32\Drivers\etc\hosts → Arquivo de hosts modificado pode indicar redirecionamento malicioso (DNS…

0 notes

Text

Alerta Urgente: Fraude de Identidade Dispara e Causa Prejuízos Bilionários às Empresas!

Prepare-se para um choque de realidade no mundo digital! Uma nova pesquisa global conduzida pela Entrust e Docusign escancarou o custo crescente e alarmante da fraude de identidade e o impacto devastador que ela está causando nas organizações em todo o mundo. O estudo “Future of Global Identity Verification” revela um cenário preocupante onde a linha tênue entre segurança robusta e uma…

View On WordPress

0 notes

Text

Crie volumes Cinder no OpenStack e anexe à VM

Como posso criar Cinder Volumes no OpenStack e anexar a uma Instância?. O serviço OpenStack Cinder fornece gerenciamento de armazenamento em bloco persistente para discos rígidos virtuais. Por meio da OpenStack CLI e da interface Horizon Web, você pode gerenciar a criação, anexação e desanexação dos dispositivos de bloco aos servidores. Neste guia, discutiremos como você pode criar, anexar e…

View On WordPress

0 notes

Text

Descubra o poder de um INSIGHT que irá transformar a sua Governança Cibernética

Se manter à frente e fortalecer a segurança cibernética da sua organização com estratégias inovadoras e práticas comprovadas. A maior virada da cibersegurança começa HOJE! O que você sabe sobre as ameaças de 2025 pode estar completamente errado. E o que vem por aí até 2035 pode transformar o jogo – para o bem ou para o caos. HOJE e AMANHÃ (24 e 25/02), especialistas do mercado vão…

View On WordPress

0 notes

Text

Como instalar o Docker em sistemas Linux

O Docker é uma plataforma que permite a criação, envio e execução de aplicações em contêineres. Com ele, desenvolvedores podem empacotar uma aplicação com todas as dependências necessárias para que ela funcione de maneira consistente em diferentes ambientes. A seguir, apresentamos um guia detalhado para instalar o Docker CE (Community Edition) em várias distribuições Linux. Instalação do Docker…

0 notes

Text

Guia Completo para Instalação e Configuração do OpenLDAP no CentOS 8 | RHEL 8

Este tutorial abordará como instalar o OpenLDAP no CentOS 8 | RHEL 8. O LDAP é um protocolo de autenticação de domínio leve. Isso significa que você pode usar o LDAP como um sistema de autenticação central para usuários e sistemas como o Postfix. Ele pode ser comparado ao Active Directory da Microsoft. O OpenLDAP é um sistema LDAP de código aberto que roda em sistemas Linux. Instalar OpenLDAP no…

0 notes