#2-factorauthentication

Explore tagged Tumblr posts

Link

Two-factor authentication (also known as multi-factor authentication) has emerged as an efficient way to foil brute force attacks.

#bulksmsplan#BulkSmsPricingIndia#PromotionalBulkSMS#promotionalsms#2-factorauthentication#multifactorauthentication#2factorauthentication

5 notes

·

View notes

Text

Ransom E-Mail request with REAL password in clear-text: what to do?

I chose to write this article hoping to help most users that are being targeted by yet another widespread e-mail fraud attempt. This time the technique used is particularly subtle: the alleged blackmailer, through a threatening e-mail, says that he have managed to hack your computer (and/or e-mail address); he also declares to have found compromising material, such as porn content and/or embarassing video acquired through the webcam, that could be released at any time unless the ransom payment is sent. As proof of the truthfulness of its claims, the alleged hacker includes your password in clear text... And that's where the issue actually lies: the password seems to be genuine, or close enough to be a serious cause of alarm: it can either be an old password that has been used until recently, or maybe still used on some website accounts, or even - the worst case scenario - your actual password. Needless to say, the message ends with a payment request, strictly to be carried out via bitcoins: if you're not willing to pay, too bad - the "compromising" material recovered as a result of the violation will be distributed to your friends, relatives and who knows who else. Such fraud attempt, compared to the many that we are used to and we have learned to recognize and ignore, is particularly effective: reading your actual password (or something really close to it), thus understanding that the blackmailer knows it as well, is nothing less than a cold shower for everyone. Even if the rest of the e-mail is the usual nonsense - especially if you don't have a webcam - the presence of that specific detail can be a real issue... and ut's an unequivocal sign that something didn't work as it should. What's happened? How did they find that password?What could they actually steal? And above all, what can I do to secure my mail, my documents and / or my online identity? I'll try to give an answer to these legitimate questions with this article. Luckily enough, there are good chances that the actual scenario might be less critical than what it seems, especially if the recipient of the e-mail in question is adopting and following a decent password management policy.

What's happened?

Let's start by explaining briefly what happened: how did the blackmailer get hold of our password? The first thing to clarify is that, luckily enough, the blackmailer hasn't violated our system.: the actual victim of the data breach was most likely a website or web service to which we registered - recently or even a long time ago - and with that same password which has been put on the blackmailing e-mail we just received. This basically means that: The hacker managed to break into (or obtain somehow) a compromised database containing a list of e-mail addresses and passwords; The hacker is (automatically) sending a "personalized" e-mail message to all of them, each one containing the "hacked" password, hoping that the recipient is still using it for everything else - thus scaring him in the worst possible way. On closer inspection, we can clearly see how the alleged hacker has not only targeted us, but with a list of users (others) potentially very large. In all probability, the message we received was sent via an automated script to the entire database of users of the infringed site, which - I repeat - evidently contained both our e-mail and the access credentials we sent at the time of registration. Such password is likely to be scary enough for us, because it's definitely one of the passwords we did actually use at least once, i.e. to register on one or more sites - including the hacked one: at worst, if we have been incautious to the point of using the same password for all sites and web services to which we we registered to, it might even be OUR CURRENT PASSWORD. This leads us to formulate our first statement, which is very important in terms of computer security: NEVER USE THE SAME PASSWORD ON MULTIPLE SITES OR SERVICES, to avoid being hit from this type of threats.

How they did that?

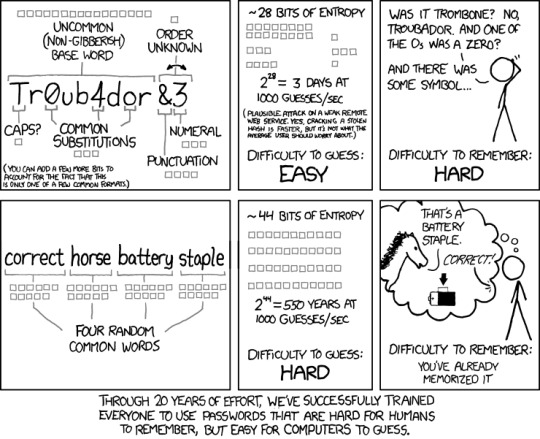

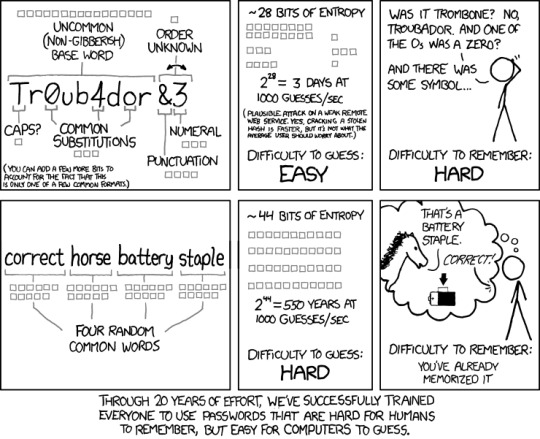

At this point, experienced users might ask another question: shouldn't these passwords be encrypted right before being stored in the databases of these websites? The answer is affirmative: almost all the websites created with modern CMS and/or site-building platforms (Wordpress, Joomla, Drupal, etc.) foresees an encryption mechanism based upon a technique called hashing: this means that the password, before being stored, is transformed into a completely different text string by means of a standard (or proprietary) one-way algorithm, without any possibility of reversing the process: from that moment on, to verify that the password is correct, the site does nothing more than transform in the same way all the passwords typed by their users during the login phase and compare the hashes, without ever using (and/or storing) them in clear text. If things are really like this, how could "our" hacker get a hold of our password? Answering this question is not always possible, since we do not know what the hacked site is and what kind of security countermeasures it was using. However, in most cases the explanation is one of the following: The website in question did store the passwords in clear text, without implementing any hashing or encrypting policy: this is a rather common scenario for "amateur" websites, such as manually developed blogs, without using Wordpress and the likes - and their up-to-date security standards and best practices, specifically designed to protect their users data. This leads us to a second, important consideration, valid for users yet also for software developers: NEVER STORE THE PASSWORDS IN CLEAR TEXT. The website in question did not use a up-to-date hashing or encrypting system: a hashing algorithm is only safe if it uses a custom fingerprint or seed - that is, a unique block of text that is used from encryption algorithms as a "base" to carry out the encryption process. We can think of it as an "encryption password". Unfortunately, the hashing technique with a custom seed is relatively recent among most custom-made site-building platforms: most of the sites developed between the 1990s and 2000s use standard hashing algorithms, such as MD5 or SHA-1, without a seed: the transformations carried out by these functions, although safe and non-reversible, have the enormous problem of being completely identical among all the sites and/or services that implement them in that same way. This, over the years, has led to the creation of gigantic online databases (such as MD5online.com) that offer an automated reverse engineering service that will retrieve the clear-text password from a given hash. These services works in a very simple way: they have a huge database containing millions of possible "common" passwords (like, for example, the words of most written languages of the world, plus all the numeric combinations from 000000 to 999999, and so on) and their corresponding hashes: you input the hash, they answer with the corresponding password. That's about it. Now, what does all this have to do with our main topic? It 's pretty simple: whenever a hacker puts his hands to a user database containing a series of e-mail and md5-encrypted passwords, he just has to use one of these reverse engineering services to obtain a good amount of non-complex passwords used by those accounts. As we just said, this process only works if the password used is relatively common (a number, a single word etc.), which leads us to a third security consideration: NEVER USE WEAK PASSWORDS. To understand what a password is weak, I strongly recommend reading this enlightening Wikipedia article or, for those who do not want to immerse themselves in technicalities, taking a look to this hilarious (and no less illuminating) image taken from the popular XKCD webcomic:

The website in question is (or was) using appropriate security measures, yet still suffered a major violation: although being a not-so-common scenario, it's not impossible: there have been numerous cases in recent history - Sony, Microsoft, Twitter, only for cite a few - of online giants that have been hacked or exploited, thus allowing their hackers to steal a large number of user accounts and data - including passwords. Although 9 times out of 10 these passwords have been hashed or encrypted properly, it's possible that the hackers were also able to get a hold of the encryption algorithm details and/or the related seed, fingerprint or key used to make the hashing or encryption process secure: if that's the case, they could eventually retrieve the clear-text passwords as well. These reversing processes are anything but easy and could take some time: weeks, months or even years, depending on the algorithm strength and the infrastructure available to the hackers; at the same time, considering the CPU performance progress over time, there's a high chance that any encrypted orhashed password could eventually be reversed into its clear-text equivalent. This leads us to a very important fourth security consideration: REMEMBER TO FREQUENTLY CHANGE YOUR PASSWORD.

What can I do?

Now that we have understood what happened and how it was possible, we need to determine what we can do to fix our issue for good and prevent potential data breaches on our side: what to do when receiving such type of e-mail messages, containing one of our passwords in clear text? It goes without saying that paying the requested amount is out of the question. Such action would be completely irrelevant and won't change your situation in any way: the payment method required - bitcoin wallet - doesn't allow to track the sender or the recipient of the transaction: consequently, the blackmailer would have no way of understanding that you have paid, even if you did. Remember that you're dealing with mass-mailing people that sends tons of requests hoping that some scared user will fall into their fraudolent network. Moreover, if you think about it, there is nothing to pay: your password is already in their hands, as well as your personal data that you did put in the website who suffered the data-breach: conversely, what you need to do is stop them from using them to get other data from you and/or your relatives. For this reason, the first thing to do is not to lose your temper. The second is to make a honest and humble analysis of your recent (and not-so-recent) online experience to understand if that exploited password is still valid, i.e. still used to connect to one or more websites or services. The answer to this self-analysis process will determine the countermeasures that you should take in order to protect your online security. Password still in use? Defcon 2 If the password is still "active" - that is, in use with one or more services - it is imperative to change it as soon as possible , especially if you've been so naive to use it for important services such as: your e-mail account (especially where you received the offending e-mail!); online payment systems (eg PayPal); e-commerce sites (eBay, Amazon); the administrative accounts of your smartphone (Google, Apple); and so on. Be that as it may, regardless of how and how much you have used that password, your primary goal must be to make it useless. There's only one way to do that: modify it wherever you think you have used it with a new one secure and unique password for each site or service. IMPORTANT: in addition to changing the password, it's strongly advised to switch to a two-factor authentication system (if the service supports it) to protect your account even further. If you look around, you'll find that a lot of services are already supporting that feature: Google, Apple, Paypal, Ebay, all online banking accounts, and even a lot of "standard" websites. The most common 2FA implementation is based upon SMS: the website will send a confirmation SMS containing an OTP code to be entered immediately after the password. Two-factor authentication is, to date, the most effective system to protect against password theft and therefore deserves another important security consideration: ALWAYS ACTIVATE A 2-FACTOR AUTHENTICATION SYSTEM WHEN AVAILABLE. Regardless of the authentication system you might want to choose, remember to act immediately: you need to change these password ASAP. Not acting, or - even worse - pretending you didn't receive that e-mail message could be a big mistake. You must be humble enough to acknowledge the fact that, since you are one of those users that uses the same password for multiple websites, your concept of "cyber security" is still quite primitive. Let me be clear, nobody intends to blame you for this: the hackers have made the violation, not you. At the same time, it is important that you understand the importance of responding promptly to what they did: if that password is still used somewhere, you need to protect yourself and your family members, acquaintances and/or colleagues by modifying it immediately. Not doing so will most likely expose you to risks that, not being clearly computer experts, you are probably not even able to evaluate properly. As soon as you have changed the password where you knew it was still active, proceed to the next paragraph. Password in use to access the targeted E-Mail account? Defcon 1! In the unfortunate event that the password you received in clear-text is the same one you're currently using to access that mailbox / e-mail account... well, this is bad, because it most likely means that the hacker has been given the chance to login into it. As a matter of fact, you can only assume he didn't if you had previously enabled two-factor authentication with your e-mail provider (such as GMail, who does actually support it). That being the case, it is extremely important to perform the following steps: Change the password immediately (you should have already done so - see previous paragraph), also enabling, if possible, 2-factor authentication. Take a look to all the e-mail messages that may still be present in the mailbox and immediately change any password contained therein, such as: confirmation messages (some sites have the bad habit of repeating your registration password in clear text); messages of colleagues or friends or relatives who wrote you some plain-text password; and so on. All of these eventualities lead us to make one last important consideration: NEVER SEND CLEAR-TEXT PASSWORDS THROUGH E-MAIL. In case of a Data-Breach, which could happen whenever your e-mail box contains personal data of friends, relatives and/or colleagues, consider the opportunity to warn them: although it might seem humiliating, these are people who trusted you: if you have been compromised, your duty right now is to protect them. If the "compromised" mailbox is related to a company or work email, or contains information about your company, it's very likely that the communication of the potential Data-Breach is a required action for you to take. If that's the case, you'll need to inform your IT manager (or equivalent officer) to decide what to do: again, acting promptly might be crucial to avoid much bigger problems in the immediate future. .. in addition to protecting you from possible disciplinary sanctions if the breach becomes of public domain. Not sure if the password is still being used somewhere? Find it out (and act) In many cases, unless you're using a keyring to store the passwords of all the sites and services you use and/or you have a different password for each site, you won't be able to be 100% sure that the leaked password is still being used somewhere or not. We're obviously talkin about critical accounts here, such as e-payment services, banking websites or other critical services such as those listed above. This is a typical scenario for those who're using three or four passwords for everything, "alternating" them depending on some more or less structured criteria: the "personal stuff" password, the "work" password, the "banking" password, and so on. Such technique, despite giving the impression of being more sophisticated than the "one for all" method described above, is still a symptom - at least nowadays - of a substantially inadequate approach to computer security. The advice here is to make a quick "assessment" of all the important websites and services (online banking, PayPal, Amazon, Google / Apple, etc.) and make sure that: The password is different and univocal The 2-factor authentication is enabled and/or enabling it when possible. Password not used anymore? No need to worry (almost) Let's now face the last possible scenario: the one where your password management policy is decent enough to make you think, without a reasonable doubt, that the leaked password is not being used anymore - at least not for any relevant website. If that's the case, then you have nothing to fear and you can therefore sleep peacefully. However, just to be sure - and to take the chance to strengthen your policy even further - I would still suggest you to perform the following activities: Delete the fraudolent e-mail you received (it still contains a clear-text password!) or save it in a safe place, making sure that it does not contain viruses or potentially infected files: usually e-mails of this type do not contain suspicious attachments, but you never know... Enable 2-factor authentication on all the sites and services supporting that feature, especially "important" sites (e-payment, e-commerce, Google / Apple, etc.). Pay a visit to the HaveIBeenPwned.com website, which contains a database of all the emails that have been subject to noticeable data-breaches: you'll simply have to enter your e-mail address and read the results: the website will inform you whether it is appropriate to change the password or not.

Conclusions

Now that we have reached the end of this long article, we just need to summarize the main security considerations that emerged during our analysis: NEVER USE THE SAME PASSWORD ON MULTIPLE WEBSITES OR SERVICES. NEVER STORE THE PASSWORDS IN CLEAR TEXT. NEVER USE WEAK PASSWORDS. REMEMBER TO FREQUENTLY CHANGE YOUR PASSWORD. ALWAYS ACTIVATE A 2-FACTOR AUTHENTICATION SYSTEM WHEN AVAILABLE. NEVER SEND CLEAR-TEXT PASSWORDS THROUGH E-MAIL. Truth to be told, these are mostly common-sense advices that you'll most likely have already heard before a number of times: from your tech-geek cousin, system administrator, IT technician or colleague of the IT department: at the same time, if you are reading this article, it's likely that you still need to hear them. Read the full article

#2-FactorAuthentication#DataBreach#Fraud#Hacker#LeakedPassword#PasswordStrength#Ransom#Security#XKCD

0 notes

Text

Richiesta di riscatto ricevuta tramite E-Mail con password corretta (o quasi) - cosa fare

Pubblico questo articolo in conseguenza della diffusione capillare nelle ultime settimane di un nuovo, ennesimo tentativo di frode a mezzo e-mail. Questa volta la tecnica utilizzata è particolarmente subdola: il presunto ricattatore, attraverso una e-mail minatoria, dichiara di essere riuscito ad hackerare il computer (e/o indirizzo e-mail) del destinatario e di aver trovato materiale compromettente, o addirittura di aver filmato il malcapitato tramite la sua stessa webcam. Come prova della veridicità delle sue affermazioni, il ricattatore include nel messaggio una password in chiaro che, se non vera, risulta comunque preoccupantemente verosimile: una vecchia password che avete utilizzato fino a non molto tempo fa, oppure che state ancora utilizzando per alcuni siti, o anche (nel peggiore dei casi) la vostra password attuale. Ovviamente, il messaggio termina con una richiesta di pagamento, rigorosamente da effettuare tramite bitcoin, in mancanza del quale il materiale "compromettente" recuperato a seguito della violazione sarà distribuito ad amici, parenti e chissà a chi altro. E' inutile dire che questa frode, rispetto alle tante a cui ormai siamo abituati e che ormai abbiamo imparato a riconoscere e ignorare, risulta particolarmente efficace: la lettura della propria password in chiaro, che risulta evidentemente in possesso del ricattatore, è una vera e propria doccia fredda che non può non infastidire e preoccupare chiunque. Nonostante il resto della e-mail sia con tutta probabilità palesemente artefatto - si parla spesso di una webcam, mentre magari non abbiamo nessuna webcam - la presenza quel singolo particolare è chiaramente un problema, segno inequivocabile che qualcosa non ha funzionato come dovrebbe. Cosa è successo? Come hanno fatto a scoprire quella password? Cosa hanno potuto effettivamente trafugare? E soprattutto, cosa posso fare per mettere al sicuro la mia posta, i miei documenti e/o la mia identità online? A questi interrogativi, del tutto legittimi, cercherò di dare una risposta con questo articolo. La premessa necessaria è che la situazione con tutta probabilità non è grave come sembra, soprattutto se il destinatario della e-mail in questione ha adottato e seguito una buona politica di gestione e utilizzo delle credenziali.

Cosa è successo?

Cominciamo con lo spiegare sinteticamente cosa è successo, ovvero come ha fatto il ricattatore ad entrare in possesso della nostra password. La prima cosa da chiarire è che, fortunatamente, non c'è stata una violazione sui nostri sistemi: nessun hacker ha violato le nostre difese informatiche. Al tempo stesso, però, una violazione c'è stata: ad essere stato hackerato è, con tutta probabilità, un sito o servizio web al quale ci siamo registrati - recentemente o anche molto tempo fa - e sul quale avevamo utilizzato la password che ci viene oggi propinata come "nostra". Questo spiega anche come mai il presunto hacker se l'è presa proprio con noi: in realtà il messaggio che abbiamo ricevuto è tutto fuorché personalizzato, si tratta semplicemente di uno script che ha lo inviato a tutto il database degli utenti del sito oggetto di violazione, contenente con tutta probabilità sia la e-mail che la nostra password in chiaro. Tale password risulta verosimile perché è effettivamente una delle password che utilizziamo per la registrazione su uno o più siti: nella peggiore delle ipotesi, se siamo stati incauti al punto di utilizzare sempre e solo la stessa password per tutti i siti e i servizi web a cui ci registriamo, è addirittura LA NOSTRA password. Questo ci porta a formulare una prima considerazione, importantissima in ottica di sicurezza informatica: MAI UTILIZZARE LA STESSA PASSWORD SU PIU' SITI O SERVIZI, onde evitare di incorrere in questo tipo di problemi.

Come hanno fatto?

A questo punto, gli utenti più esperti potrebbero porsi un'altra domanda? Ma le password, quando vengono memorizzate all'interno dei database dei vari siti, non dovrebbero essere criptate? La risposta è affermativa: la quasi totalità dei siti web realizzati con tecnologie moderne (Wordpress, Joomla, Drupal, etc.) prevede un meccanismo di encryption basato su hashing: questa tecnica prevede che la password da noi inserita, prima di essere memorizzata, venga trasformata in una stringa di testo completamente differente per mezzo di un algoritmo proprietario, senza alcuna possibilità di compiere il processo inverso: da quel momento in poi, per verificare che la password sia corretta, il sito non fa altro che trasformare quella che di volta in volta digitiamo e quindi confrontare le "trasformazioni", senza mai utilizzare (e senza mai memorizzare) la password in chiaro. Se le cose stanno realmente così, come ha fatto il "nostro" hacker a impadronirsi della password in chiaro? Rispondere a questa domanda non è sempre possibile, visto che non sappiamo quale sia il sito oggetto di hacking. Tuttavia, nella maggior parte dei casi la spiegazione non potrà che essere una delle seguenti: Il sito in questione memorizzava le password in chiaro, senza aver implementato alcun sistema di hashing o encrypting: è una eventualità piuttosto comune dei siti "amatoriali", come i classici blog "costruiti a mano" da qualche sviluppatore improvvisato senza utilizzare strumenti o prodotti come Wordpress e - soprattutto - gli standard di sicurezza e le best practices di sviluppo che è invece opportuno e necessario seguire proprio per proteggere sé stessi e i propri utenti. Questo ci porta a una seconda, importante considerazione: MAI MEMORIZZARE LE PASSWORD IN CHIARO. Il sito in questione non utilizzava un sistema di hashing sufficientemente sicuro: un algoritmo di hashing è sicuro soltanto se prevede l'utilizzo di un fingerprint o seed personalizzato, ovvero di un blocco di testo - diverso da sito a sito - che viene utilizzato come "base" per realizzare le trasformazioni delle stringhe di testo (le password) che gli vengono richieste. In altre parole, è sicuro soltanto se utilizza una "password" a sua volta. Sfortunatamente, la tecnica di effettuare un hashing con un seed personalizzato è piuttosto recente: la maggior parte dei siti sviluppati tra gli anni '90 e gli anni 2000 prevede l'utilizzo di algoritmi di hashing standard, come MD5 o SHA-1: le trasformazioni effettuate da queste funzioni, per quanto sicure e non reversibili, hanno l'enorme problema di risultare del tutto identiche per tutti i siti e/o i servizi che le implementano senza "personalizzarle". Questo, nel corso degli anni, ha portato alla nascita di veri e propri database online (come ad esempio MD5online.com) che offrono un servizio di reverse engineering automatizzato per risalire alla password in chiaro partendo dall'hash. Questi servizi non fanno in realtà niente di speciale: si limitano ad avere un enorme database contenente milioni di possibili password "comuni" (come ad es. i lemmi di tutte le lingue scritte del mondo, tutti i numeri da 0 a 9999999999, e così via) e i loro hash corrispondenti, avendo così la possibilità di poter identificare la password in chiaro a partire dall'hash. Cosa c'entra tutto questo con il nostro discorso? E' molto semplice: nel caso in cui l'hacker sia venuto in possesso di un database di utenti contenente una serie di e-mail in chiaro e di nostra password criptate tramite MD5, gli sarà bastato passare tutte le password al vaglio di uno di questi servizi di reverse engineering automatizzati per ottenere una serie di password in chiaro. Come abbiamo detto poc'anzi, questo processo di "riconversione" funziona soltanto se la password utilizzata è piuttosto comune (un numero, una parola etc.), il che ci porta a una terza considerazione di sicurezza: MAI UTILIZZARE PASSWORD TROPPO SEMPLICI. Per comprendere cosa sia una password troppo semplice, consiglio la lettura di questa illuminante voce di Wikipedia o, per chi non ha voglia di immergersi in tecnicismi, di questa spassosa (e non meno illuminante) vignetta del celebre webcomic XKCD:

Il sito in questione, pur utilizzando misure di sicurezza adeguate, è stato oggetto di una violazione importante: pur trattandosi della possibilità in assoluto più remota, non è del tutto impossibile: esistono numerosi casi nella storia recente - Sony, Microsoft, Twitter, solo per citarne alcuni - in cui colossi del commercio online sono stati vittima di attacchi informatici che hanno consentito agli hacker di poter trafugare un gran numero di password relative ai loro utenti. Pur trattandosi con tutta probabilità di password "trasformate", ovvero criptate tramite hash o algoritmi di cifratura molto sofisticati, è possibile che gli hacker responsabili dell'operazione riescano ad impadronirsi anche dei dettagli dell'algoritmo di encryption - e/o del relativo seed, fingerprint o chiave utilizzata per rendere le "trasformazioni" univoche e sicure - e che quindi riescano a risalire alle password in chiaro. In alcuni casi, la mole di password ottenuta è tale (si pensi al Data Breach subito da Sony e Microsoft nel settembre 2015, che portò al furto delle credenziali di oltre due milioni di utenti Playstation e X-Box) da rendere persino possibile un tentativo di reverse engineering basato su tecniche di brute-force. Questo tipo di operazioni possono essere immediate o richiedere un pò di tempo (anche diversi mesi o anni), a seconda delle caratteristiche dell'encrypting utilizzato e dell'infrastruttura a disposizione degli hacker, ma sicuramente - con l'avanzare della potenza di calcolo dei processori - esiste la possibilità che una qualsiasi password criptata possa prima o poi essere riconvertita nel suo equivalente chiaro. Questa eventualità ci porta a una quarta importantissima considerazione di sicurezza: CAMBIARE SPESSO LA PROPRIA PASSWORD E' FONDAMENTALE.

Cosa posso fare?

Ora che abbiamo compreso cosa è successo e come è stato possibile, non resta che stabilire il da farsi: cosa fare quando si riceve una e-mail di questo tipo, contenente una delle proprie password in chiaro? Inutile dire che sottostare al ricatto pagare è, come sempre in questi casi, assolutamente fuori discussione. Pagare o no è assolutamente irrilevante e non modificherà minimamente la vostra situazione, anche perché la modalità di pagamento richiesta - bitcoin wallet - non consente minimamente di tracciare il mittente o il destinatario della transazione: di conseguenza, il ricattatore non avrebbe modo di capire che avete pagato neanche volendo, cosa che del resto non gli interessa. Ricordate che state "trattando" con persone che fanno pesca a strascico tramite script automatizzati che inviano milioni di e-mail, sperando che qualche utente spaventato caschi nella loro rete. Del resto, se ci pensate bene, non c'è nulla da pagare: a conti fatti avete già pagato, nel senso che i vostri dati personali - in conseguenza del data-breach subito dal sito o servizio a cui avevate scelto di affidarli - sono già stati acquisiti e utilizzati da questi malintenzionati. Quello che dovete fare è impedire che possano utilizzarli per prenderne degli altri. Per questo motivo, la prima cosa da fare è non perdere la calma. La seconda è farsi un serio "esame di coscienza informatica", pensando con grande attenzione se la password utilizzata per registrarsi a quel sito (che, ricordiamo, è già in mano agli hacker) è stata o è tutt'ora da noi utilizzata anche per connettersi ad altri servizi. La risposta a questo fondamentale processo di auto-analisi determinerà le contromisure che dovrete necessariamente prendere al fine di proteggere la vostra sicurezza e quella delle persone con cui interagite tramite internet. Password ancora in uso? Codice rosso Se la password è ancora "attiva", ovvero in uso presso uno o più servizi, è assolutamente necessario modificarla, soprattutto se siamo stati così ingenui - è il caso di dirlo - da utilizzarla per servizi anche molto importanti come il vostro account e-mail (soprattutto quello dove avete ricevuto la e-mail incriminata!), sistemi di pagamento online (ad es. PayPal), siti e-commerce (eBay, Amazon), account vitali per il vostro smartphone (Google, Apple) e via dicendo. Sia come sia, indipendentemente da come e quanto avete utilizzato quella password, il vostro obiettivo primario dev'essere renderla inutile... e per farlo, ahiumé, non c'è che un solo modo: modificarla ovunque pensiate di averla utilizzata con una nuova password sicura e univoca per ciascun sito o servizio. IMPORTANTE: oltre a modificare la password, qualora il servizio lo consenta (e se non lo avete già fatto), è fortemente consigliato passare a un sistema di autenticazione a due fattori (2-factor authentication), proteggendo ulteriormente il vostro account: il più comune, utilizzato da Google, Apple, Paypal, Ebay nonché dalla quasi totalità degli istituti bancari, è quello che prevede la ricezione di un SMS di conferma contenente un codice OTP da digitare immediatamente dopo la password. L'autenticazione a due fattori è, ad oggi, il sistema più efficace per proteggersi dal furto di password ed è quindi a pieno titolo meritevole di una quinta considerazione: SE POSSIBILE, ATTIVARE SEMPRE L'AUTENTICAZIONE A DUE FATTORI. Non prendere immediatamente queste precauzioni, rimandare la cosa "a data da destinarsi" o peggio ancora far finta di non aver ricevuto niente, è il più grande errore che possiate fare a fronte di un'esperienza del genere. Dovete avere l'umiltà di comprendere che, se fate parte di quella categoria di persone che utilizzano la stessa password per decine di siti e servizi, il vostro concetto di "sicurezza informatica" è ancora piuttosto primitivo. Sia ben chiaro, nessuno intende colpevolizzarvi per questo: la violazione l'hanno fatta gli hacker, non certo voi. Al tempo stesso, è importante che comprendiate l'importanza e l'assoluta necessità di agire: se quella password è ancora utilizzata da qualche parte, avete il dovere di proteggere voi stessi e i vostri familiari, conoscenti e/o colleghi modificandola immediatamente. Non farlo vi espone a dei rischi che, non essendo chiaramente degli esperti informatici, non siete con tutta probabilità neanche in grado di valutare. Non appena avrete modificato la password presso i siti e servizi dove eravate certi che le vecchie credenziali fossero ancora attive, passate al paragrafo successivo. Password in uso sulla E-Mail incriminata? Codice (ultra)rosso! Nel malaugurato caso in cui la password che avete ricevuto all'interno della e-mail di riscatto fosse la stessa che utilizzavate per accedere all'account e-mail sul quale avete ricevuto il riscatto, dovete valutare seriamente l'eventualità che l'hacker sia riuscito ad accedere alla vostra casella e-mail: a conti fatti, potete essere certi che questo non è avvenuto solo se avevate abilitato preventivamente l'autenticazione a due fattori presso il vostro provider e-mail (ad es. GMail). Se le cose stanno così, è estremamente importante compiere i seguenti passaggi: Modificare immediatamente la password (ma dovreste averlo già fatto), abilitando anche, se possibile, l'autenticazione a 2 fattori. Leggere tutte le e-mail eventualmente ancora presenti nella casella postale e modificare immediatamente eventuali password ivi contenute, come ad esempio: i messaggi di conferma di registrazione (alcuni siti hanno la pessima abitudine di ripetere la vostra password in chiaro); i messaggi di colleghi o amici o parenti che vi scrivono la password in chiaro di qualche sito o servizio a cui avete dovuto accedere; e così via. Tutte queste eventualità ci portano a fare un'ultima, importante considerazione: MAI COMUNICARE LE PASSWORD IN CHIARO TRAMITE E-MAIL. Nel caso in cui vi siano gli estremi per un Data-Breach, ovvero se la vostra casella e-mail conteneva dati personali di amici, parenti e/o colleghi, valutate l'opportunità di avvertirli: mi rendo conto che potrebbe sembrarvi una umiliazione ma, poiché si tratta di persone che si fidano di voi, in questo momento è vostro dovere tutelarli. Quello che vi è successo può capitare e, in buona parte, non è colpa vostra - voi avete commesso solo l'errore di aver utilizzato su un sito web la stessa password di accesso dell'e-mail che avete utilizzato per registrarvi: al tempo stesso, è probabile che siate ancora in tempo per contenere la cosa ed evitare problemi più grossi. Nel caso in cui la casella in questione sia relativa a una e-mail aziendale o di lavoro, o contenga informazioni relative alla vostra azienda, è molto probabile che la comunicazione del potenziale Data-Breach sia per voi un'azione obbligatoria, prevista dal vostro contratto e/o dalle informative sul trattamento dei dati che vi sono state consegnate al momento dell'assunzione e che avete firmato. E' pertanto assolutamente necessario che prendiate contatto con il vostro responsabile IT (o funzionario di riferimento) per decidere il da farsi: mai come in questo caso agire con prontezza può essere tutto ciò che serve per evitare problemi molto più grossi nell'immediato futuro... oltre a mettervi al riparo da possibili sanzioni di ordine disciplinare qualora i nodi (e/o i dati) dovesero venire al pettine. Non siete sicuri? Verificate subito (e in caso provvedete) In molti casi, a meno che non possediate un portachiavi contenente le password di tutti i siti e servizi che utilizzate e/o non utilizziate una password diversa per ciascun sito, vi troverete nella tipica situazione in cui non avrete la possibilità di escludere con certezza che la password che è entrata in possesso del vostro "ricattatore" non sia la stessa che utilizzate per accedere siti o servizi "rilevanti". Ovviamente, anche in questo caso non ci riferiamo ad account poco significativi presso forum e/o blog ma ai siti di e-commerce, e-payment e/o servizi critici descritti prima. Se le cose stanno così, è probabile che facciate parte di quella categoria di utenti che utilizzano tre o quattro password in tutto, "alternandole" di volta in volta con criteri più o meno strutturati: la password "personale", quella "per le cose di lavoro", e così via. Anche questa tecnica, pur dando l'impressione di essere molto più sofisticata della precedente, è sintomo - per lo meno al giorno d'oggi - di un approccio alla sicurezza informatica assolutamente inadeguato. Il consiglio, in tutti questi casi, è di farsi un rapido giro su tutti i siti realmente importanti (online banking, PayPal, Amazon, Google/Apple, etc.) e assicurarsi che la password sia differente e univoca, avendo cura di abilitare il 2-factor authentication qualora non già presente. Password non più in uso? Nessun problema (o quasi) Veniamo ora alla terza e ultima possibilità, ovvero quella in cui la vostra politica di gestione delle credenziali vi rende in grado di poter affermare, con un ragionevole margine di certezza, che la password entrata in possesso dell'hacker che vi sta chiedendo il "riscatto" non sia utilizzata presso nessun sito rilevante. Se le cose stanno così, non avete nulla (o quasi) da temere e potete pertanto dormire sonni tranquilli. Per sicurezza, vi suggerisco comunque di svolgere le seguenti attività: Eliminate la e-mail che avete ricevuto (contiene comunque una password in chiaro) o salvatela in un posto sicuro, avendo cura di assicurarvi che non contenga virus o file potenzialmente infetti: solitamente le e-mail di questo tipo non contengono allegati sospetti, ma non si può mai sapere... Abilitate la 2-factor autentication presso tutti i siti e i servizi che la supportano, con particolare riguardo ai siti "importanti" (e-payment, e-commerce, Google/Apple, etc.). Fate una visita al sito HaveIBeenPwned.com, che contiene un database di tutte le e-mail che sono state oggetto di data-breach degni di nota: vi sarà sufficiente inserire i vostri account e-mail per verificare se è il caso di modificare la password di quel servizio (e/o casella e-mail, e/o altri servizi aventi password analoga) oppure no.

Conclusioni

Ora che siamo giunti al termine di questo lungo articolo, cerchiamo di tenere a mente le principali considerazioni di sicurezza che sono emerse nel corso della nostra analisi: NON UTILIZZARE LA STESSA PASSWORD SU PIU' SITI O SERVIZI. NON MEMORIZZARE LE PASSWORD IN CHIARO. NON UTILIZZARE PASSWORD TROPPO SEMPLICI. CAMBIARE SPESSO LA PROPRIA PASSWORD E' FONDAMENTALE. SE POSSIBILE, ATTIVARE SEMPRE L'AUTENTICAZIONE A DUE FATTORI. MAI COMUNICARE LE PASSWORD IN CHIARO TRAMITE E-MAIL. Molto probabilmente si tratta di consigli che vi sono stati dati numerose volte in passato, magari dal vostro cugino smanettone, amministratore di sistema, tecnico informatico o collega del reparto IT: al tempo stesso, se state leggendo questo articolo, è molto probabile che abbiate bisogno di sentirveli ripetere ancora una volta. Read the full article

0 notes