#BotMaster Software

Explore tagged Tumblr posts

Text

BotMaster

Website: https://botmaster.software

1 note

·

View note

Text

Botmaster is a powerful automation tool designed to streamline your WhatsApp marketing, lead generation, and CRM management. With advanced features like bulk messaging, smart replies, and contact organization, it helps businesses connect faster and more effectively. Whether you're a marketer, freelancer, or business owner, Botmaster boosts productivity and saves time.

1 note

·

View note

Link

#BotMasterPROv12.5.1.0Cracked#BotMasterv10.0.1.0Cracked#BotMasterv10.5.1.0Cracked#BotMasterv12.5.1.0Cracked

0 notes

Text

All in One Software Pack with Keygen & Free Updates

All In One Software Pack With Keygen & Free Updates.

BotMaster

WhatsApp CRM Software

BotMaster ChatGPT

Simple Sender

G-Business Extractor

G-Extractor

Social Email Extractor

Globo Mail Verifier

Google Maps Blaster

InstaBot Pro

LetsExtract

TwitBot Pro

WhatBotPlus

WSTOOL

WASender

Chrome Profile Maker

SpiderAnnunci

Trip Advisor Extractor

Yellow Leads Extractor

Social Phone Extractor

Social Phone Extractor Premium

Google Bing Extractor

Europages

Advance Web Phone and Email Extractor

TubeRank Jeet 5 Pro

Backlink Pro

Simple Invoice

DRPU Bulk SMS

WaDefender

Advance Bulk Mailer

WhatsApp Engager

TexSender

TexApi

FB Blaster

FBP – Facebook Blaster Pro

Google Business Extractor

Traffic Spirit

Email Blaster

Chatsup WhatsApp Marketing Software

WaHammer

WAFilter

GMExtractor

Total Extractor

Business Lead Extractor

IDM Trial Reset

AdvancedFilter

TikTokBot

Multisapp-Pro

OLX Extractor

Microsocial

Screaming Frog SEO Spider

Wilcom Embroidery Studio E 4.2

School Management Software

Netflix Premium Mobile Application

Youtube Viewer Bot

Auto Sender Mobile Application

Adobe Animate

KineMaster Mobile Application

Vyapar Invoice Billing Application

Please Contact For Subscription.

DM https://wa.me/917354771257

0 notes

Text

Cual Es El Mejor Crm De Whatsapp? - Costa Rica

La Mejor Forma De Integrar Whatsapp A Tu Crm - Bolivia

Table of ContentsCrm Con Whatsapp - Argentina Aplicacion Multiagente Para Whatsapp Multiagente Whatsapp Bots En Whatsapp - Transforma Tu Servicio De Atencion Al Cliente - Mexico Como Usar Whatsapp Con Multiples Usuarios? 2021 Whatsapp Multiagente - He Aqui Como Funciona Multiwasap - Sistema De Crm Y Multiagente Para Whatsapp En España - Chile Los 10 Mejores Bots Disponibles En Internet Hoy Dia - Chile Herramientas Para Social Crm - Bolivia

A día de hoy, . Desde hace varios años, esta red se ha convertido en una herramienta de comunicación efectiva entre amigos, familiares, equipos de trabajo y también entre empresas y consumidores. Y con ello, podemos referirnos a se refiere. tanto a nivel particular como a nivel empresarial, Así podemos comprobarlo en prácticamente todos los sectores que hacen uso de los mismos: aerolíneas, compañías de seguros, alquiler de vehículos, bancos, entre muchos otros.

Además, ofrecen la posibilidad de trabajan las . Pero no sólo permiten ahorrar tiempo y dinero, Muchas veces los clientes y/o usuarios buscan respuesta a sus dudas a través del chat de estas aplicaciones digitales y responder de forma inmediata es clave para que las marcas que los utilizan se posicionen frente a su competencia.

Uso De Como Crm Con Integracion De Whatsapp

Por todo lo comentado anteriormente, podemos decir que el primer paso para tener un buen chatbot es elegir “Pero la realidad es que estas plataformas de software por sí solas no son capaces de entender las necesidades de cada negocio ni tampoco crear inteligencia para que el chatbot aprenda automáticamente (Usa WhatsApp Business + CRM para potenciar tus procesos).

El aprendizaje de un chatbot debe ser siempre asistido o supervisado. Y esto lo saben muy bien los . Pero, Podemos definir el Botmaster como el responsable de enseñar, gestionar y mantener el chatbot (CRM multiagente para Whatsapp). Por lo que, es el segundo punto clave para contar con un buen chatbot. Ya tenemos claro la importancia de elegir una buena plataforma que cuente con un botmaster eficaz, a continuación te detallamos otros tips a tener en cuenta para conseguir un buen chatbot para tu empresa:En primer lugar, seguir unas pautas para integrar de manera eficiente la Plataforma de inteligencia artificial en Whats, App, teniendo en cuenta que en todos los canales no se integra de la misma forma.

Whatsapp Para Tu Empresa - Mexico

Se considera de real importancia Con estos conocimientos, será mucho más sencillo encontrar las respuestas a las preguntas de los usuarios, así como, ahorraremos el tiempo que supone a las empresas durante el proceso de creación del proyecto. La posibilidad de escalar en tiempo real a un agente en un momento determinado de la conversación o en el momento que el bot no entiende la pregunta del usuario, facilita la comunicación entre ambas partes.

Hay que tener en cuenta que los casos de uso incluyen procesos transaccionales muy diversos; seguimiento de un pedido, recuperación de contraseñas conocer el saldo de una tarjeta, poder activarlas/desactivarla, concretar un cita, enviarlo un SMS, e-mail al cliente, etc. WhatsApp en un software CRM para empresas - CRM a medida. Todas estas acciones, buscan optimizar el tiempo de acceso a las operativas y liberan a los agente del Contact Center de la realización de tareas repetitivas.

Tome El Control De Sus Ventas De Whatsapp - Argentina

youtube

Estos bots permiten a las empresas conocer de forma más personalizada a los usuarios con los que interactúa, por la información diaria que manejan - Whatsapp Multiagente.

Snatch, Bot elimina la complejidad y le ayuda a crear la mejor experiencia de chatbot posible para sus clientes. Brindamos características administrativas sólidas y seguridad de nivel empresarial para cumplir con las obligaciones normativas LA MEJOR PLATAFORMA DE CREACIÓN DE CHATBOT PARA EMPRESAS Y DESARROLLADORES Con nuestra plataforma omnicanal, las herramientas de Snatch, Bot dan cobertura a todo el ciclo de vida de un bot, desde el desarrollo y las pruebas hasta el despliegue, la publicación, el alojamiento, el seguimiento y la supervisión, e incluyen PNL, aprendizaje automático y reconocimiento de voz (Cual es el Mejor CRM Gratis para WhatsApp 2021?).

Chatbots Para Whatsapp - Que Son Y Como Crearlos? - Panama

Ha venido al lugar correcto para crear y publicar un bot. Todos los bots creados con la plataforma Snatch, Bot están configurados automáticamente y están listos para su uso en estos canales de mensajería o un chatbot de sms. Tecnología de PNL patentada y de vanguardia Enriquezca las experiencias digitales introduciendo chatbots que pueden mantener conversaciones inteligentes y humanas con sus clientes https://sites.google.com/view/crm-whatsapp/ y empleados (Chatbot de WhatsApp).

Procesamiento de lenguaje natural Enriquezca las experiencias digitales introduciendo chatbots que pueden mantener conversaciones inteligentes y humanas con sus clientes y empleados (WhatsApp Business Multiagente). Utilice nuestras capacidades patentadas de procesamiento del lenguaje natural, que permiten a los chatbots entender, recordar y aprender de la información recopilada durante cada interacción y actuar en consecuencia.

Como Crear Un Bot Para Whatsapp? - Guia Paso A Paso - Guatemala

Ahora hay un plan PRO disponible a partir de 30 dólares El comercio conversacional puede afectar a todas las industrias Puedes crear chatbots para las peticiones diarias de los consumidores y para mejorar la experiencia del cliente. Los chatbots puede realizar tareas como acceder a las últimas actualizaciones de noticias; reservar entradas; pedir comida; ver el tiempo atmosférico; automatizar tareas y ejecutar flujos de trabajo - Las 7 mejores opciones de software Crm gratuito y de codigo.

Perfil de la empresa Crea un perfil comercial con información útil para tus clientes, como tu dirección, descripción comercial, dirección de correo electrónico y sitio web. Etiquetas Organice sus contactos o chats con etiquetas, para que pueda encontrarlos fácilmente de nuevo - integracion hubspot whatsapp. Mensajes automatizados Ponga un mensaje cuando no pueda responder para que sus clientes sepan cuándo esperar una respuesta.

Chatbots Whatsapp - Chile

Incrementa tus ventas y mejora la comunicación con tus clientes vía Whats, App, Saca el mayor partido a una de las aplicaciones más empleadas mundialmente - Cual es el Mejor CRM Gratis para WhatsApp 2021?. Con nuestro servicio IA Chatbot Whats, App podrás ofrecer La plataforma Whats, Marketing permite automatizar, personalizar y enviar mensajes masivos o campañas personalizadas a tus clientes o clientes potenciales a través de Whats, App.

Multiagente Whatsapp

Solicita informaciónWhats, App para empresas, Somos : creamos y verificamos tu cuenta oficial y te damos acceso al API.Para automatizar el servicio al cliente a través de Whats, App, la App debe aprobar oficialmente la cuenta de tu empresa, tras comprobar que se cumple las Políticas de comercio de Whats, AppWhats, Marketing te ayudará en la gestión a la hora de conectarte a la API oficial de Whats, App Business. MEJOR CRM GRATUITO PARA EMPRESAS - TOP 10.

Los Mejores Crm Para Whatsapp Business Este 2021 - Ecuador

Planes Chatbot Whats, AppInfórmate sin compromiso alguno sobre el precio y condiciones del o de nuestro servicio Chat bot Whats, App. Personalización Envía información personalizada a tus clientes sobre el estado de su pedido, recordatorios de citas o actualizaciones de pagos - El mejor CRM para WhatsApp - 2021. Gestión multiagente, Conecta múltiples agentes de atención al cliente usando un único número de teléfono, Analítica, Obtén informes analíticos de los mensajes enviados, conversiones e interacciones obtenidas y analiza la efectividad de tus mensajes o campañas Whats, App.

Chatbot Para Whatsapp: Cómo Crearlo Para Mejorar Este es uno de los precios ocultos que maneja esta herramienta, además, al ver que existen muchas otras cosas a las cuales pueden acceder por un precio adicional, lo cual no mencionan al momento de ofrecer la herramienta - Integracion con WhatsApp. Este tipo de servicio por lo que no es recomendable si tu negocio encaja dentro de estas categorías - whatsapp bot.

Whatsapp Multiusuario - Costa Rica

Whatsapp Crm - Todo Lo Que Necesitas Saber - Bolivia

Finalmente, existen comentarios en diversos canales digitales donde los en el servicio (+10 Herramientas de Marketing de Whatsapp Business). Chattigo Chattigo es una empresa de integraciones digitales que ha conquistado al mercado digital. Comparativa De Los Mejores Chatbot Para Whatsapp Además de mostrarse como uno de los , también puede conectarse con Facebook Messenger, webchat, SMS, email, entre otros.

Whatsapp Multiagente - Que Es Y Que Herramientas Puedes Usar - Mexico

Esto es ideal para optimizar el uso de esta herramienta para servicio al cliente. Desventajas de usar Chattigo Si estás buscando cotizar un servicio, Chattigo ni por qué deberías usarlo a menos de que te contactes con un asesor o que investigues mucho tiempo en su página web, los precios están muy bien ocultos dentro de su sitio - zoho crm whatsapp.

0 notes

Text

#1yrago The automated, invisible revert-wars of Wikipedia's bot ecosystem

In Even good bots fight, a paper written by Oxford Internet Institute researchers and published in PLOS One, the authors survey the edits and reverts made by Wikipedia's diverse community of bots, uncovering some curious corners where bots -- rate-limited by Wikipedia's rules for bots -- slowly and remorseless follow one another around, reverting each other.

15% of all Wikipedia edits come from bots: "They identify and undo vandalism, enforce bans, check spelling, create inter-language links, import content automatically, mine data, identify copyright violations, greet newcomers, and so on."

Wikipedia bots aren't planned by a central authority, though: they're a bottom-up phenomenon, reflecting an individual Wikipedean's theory about how to improve the project. Just as editors can agree with one another in their manual edits, they can also project those disagreements onto Wikipedia using automated software agents.

Bots' edits are primarily reverted by other bots (not by humans), with the number of bot-on-bot reversions increasing steadily, at a faster clip than the rate of growth of bots themselves -- that is, the bots disagree with each other more than they used to. But bot-on-bot reversion still occurs at a lower rate than human-on-human reversion; bots may disagree, but not as much as people do. The authors don't get into detail on this, but I wonder if that's because so many bot edits are technical in nature (interlinking articles, correcting common spelling errors, etc), while human editors are more likely to undertake substantive edits.

The crux of these revert wars is somewhat buried in the paper, but here it is: "we found that most of the disagreement occurs between bots that specialize in creating and modifying links between different language editions of the encyclopedia. The lack of coordination may be due to different language editions having slightly different naming rules and conventions." That is, the reversions reflect botmasters' lack of understanding of the local cultures of Wikipedia versions in unfamiliar languages.

https://boingboing.net/2017/02/24/rock-em-sock-em.html

9 notes

·

View notes

Text

Dark Web Tools and Services That Present Enterprise Risk

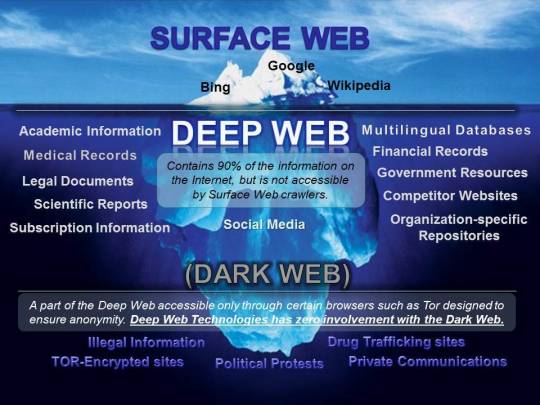

Dark Web Definition

Deep Web is the major part of the internet which consists of 90% of the internet. The other two parts comprises the internet world is the surface web and the Dark Web. The Dark Web is sometimes also referred to it as the Darknet. To understand all the three layers of the internet that consists of all the three layers mentioned above, the image that mostly resembles is the picture of an iceberg that is afloat.

The top most part of the iceberg that is visible from the outside can be understood as the surface web. The crust of the iceberg is also known as the visible web. The visible web comprises of web pages, websites that are listed in the search engines. Search engines like Google, Bing and Wikipedia have all the web pages in their directories. All the search results a user makes are tracked monitored and listed by the traditional search engines.

The dark web is accessed by using special software and web servers called centralized computers hosting webpage’s. The most common of these special software are TOR [The Onion Router] and I2P [Invisible Internet Project], says J. Eduardo Campos, formerly a cyber security advisor for a major tech company and currently co-founder of the consulting firm Embedded knowledge.

Dark Web Tools and Services That Present Enterprise Risk

The web tools and services that affect an organization which pose as a threat in the form of network breach or data comprise when the system gains access to Deep Web directories which is accessed with the help of Tor .onion urls directories.

· Infection or attacks, including malware, distributed denial of service (DDoS) and botnets

· Access, including remote access Trojans (RATs), key loggers and exploits

· Espionage, including services, customization and targeting

· Support services such as tutorials

· Credentials

· Phishing

· Refunds

· Customer data

· Operational data

· Financial data

· Intellectual property/trade secret

· Other emerging threats

Malware:

The Dark Web Links play a vital role in the spreading communities of malware developers; the principal Darknet are privileged environments for malware authors and botmasters. The numerous black marketplaces are excellent points of aggregation for malware developers and crooks that intend to pay for malicious code and command and control infrastructures. The use of Darknet represents a design choice for malware developers that use them to hide the command and control servers.

The list of malicious malware that were exploiting both the Tor network and I2P dark net to hide their command and control servers are as follows:

i) Malware Using C&C In The Darknet:

Many types of malware are directly controlled by servers hosted on both Tor and I2P, and it is quite easy to find Ransom-as-a-Service (RaaS) in the Darknets. Below just a few examples of malware that were discovered in the last 12 months leveraging Darknets for their operations:

· 2017 – MACSPY – Remote Access Trojan as a service on Dark web

· 2017 – MacRansom is the first Mac ransomware offered as a RaaS Service.

· 2017 – Karmen Ransomware RaaS

· 2017 –Ransomware-as-a-Service dubbed Shifr RaaS that allows creating ransomware compiling 3 form fields.

ii) Shifr RaaS Control Panel

Malware authors use to hide C&C servers in the Darknet to make botnets resilient against operations run by law enforcement and security firms. The principal advantages of Tor .onion urls directories based botnets are:

· Availability of Authenticated Hidden Services.

· Availability Private Tor Networks

· Possibility of Exit Node Flooding

Security researcher use traffic analysis to determine to detect botnet activities and have proposed different options to eradicate it

· Obscuration of the IP addresses assigned to the C&C server

· Cleaning of C&C servers and of the infected hosts

· Domain name revoke

· Hosting provider de-peered

Remote Access Trojans (RAT):

It is a malware that infects remote computers and allows a remote attacker to control the computer for malicious purposes. They disguise as a legitimate program or file. After infecting a target device the threat actor gets accessed to the victim’s computer.

How to Prevent RAT from Vicious Attack:

Steps To Avoid Remote Access Trojans

a) Do not click suspicious links and do not download emails sent by unknown users.

b) Keep your computer updated with trusted anti-malware programs and make sure you update them regularly.

c) Configure your firewall in your computer regularly. If a malware infects a computer, it should not spread to other system in the network so easily.

d) Keep your operating system updated with recent patches and if possible use a virtual machine to access the internet.

Espionage (Targeting and Customization):

Intelligence on competitors gathered in a legal way can give a leg up in the fight for market share. But sometimes it’s not enough. Competitors send spies to gather information more often than you would think, judging by the news. Industrial espionage embraces illegal and unethical methods of collecting corporate data. It involves stealing intellectual property and trade secrets to use them for a competitive advantage. The theft of economic information sponsored by foreign states is called economic espionage. It’s done not just for profit but for strategic reasons. Usual targets of industrial espionage are:

· Trade Secrets: While definition of “trade secret” varies from country to country, it generally means protected information about existing products or products in development. This information may help your rivals make their products more competitive or even bring a similar product to the market faster than you can.

·Client Information: Data of your clients, including their financial information, can be used to steal business or can be leaked to damage the reputation of your company.

·Financial Information: Financial information about your company can be used to offer better deals to your clients and partners, win bids, and even make better offers to your valuable employees.

·Marketing Information: This will allow your competitors to prepare a timely answer for your marketing campaigns, which, in turn, may render them ineffective.

Steps to help avoid trouble with the Dark Web

Once data ends up on the Dark Web Links Hidden Wiki there's very little that can be done about it. It's best to avoid this from happening to your company, employee or customer data. The following best practices can help.

1. Prohibit employees from using Tor .onion url directories

If employees are allowed to access the TOR network, they can easily expose your company to damaging material and/or malware. This would be particularly detrimental to your corporate network, says Wagner. Provide clear guidance in employee manuals and train employees on 'clean' internet use, advises cyber security attorney Braden Perry, a partner with Kennyhertz Perry. Use software to block TOR. Make it clear that corporate investigations will be initiated if management suspects that this rule is being broken.

2. Educate employees on security protocols.

The end user is the weakest link in your protective measures for your network, says Campos. This means it's important to teach all employees about cyber security measures and compliance with your company's policies, he says. The more aware and trained your employees, the better. He went on to add.

3. Limit employee access to sensitive data. It's a good idea to operate on a need-to-know basis when it comes to company data. The fewer employees who have access to company and client sensitive data, the less likely your company is to experience a breach.

0 notes

Text

13 de Octubre, 2019

Internacional

Descubren Red De Botnet Android Asociada a La Banca De Clientes Rusos

Una cadena de fallas de seguridad operativas condujo al descubrimiento de una gran red de bots de banca Android dirigida a ciudadanos rusos. Una nueva botnet denominada Geost que ha estado activa desde al menos el 2016 y ha infectado a más de 800.000 dispositivos Android y potencialmente accedió a varios millones de euros en las cuentas bancarias de las víctimas. La existencia de la botnet Geost salió a la luz debido a varios errores de OpSec cometidos por sus operadores.

E.@.��Además del uso de una plataforma de anonimato no confiable para cubrir sus huellas, los botmasters tampoco pudieron encriptar sus servidores de comando y control y sesiones de chat, reutilizaron los servicios de seguridad y colaboraron con otros atacantes con incluso menos OpSec. Todo esto permitió a los investigadores echar un vistazo al funcionamiento interno del grupo, específicamente, cómo los delincuentes accedieron a los servidores, reunieron nuevos dispositivos en la red de bots, cómo evadieron el software antivirus y también para obtener una pista sobre su relación social dentro del grupo. "El descubrimiento de la botnet bancaria Geost Android dentro del tráfico de otro proxy de malware muestra que la seguridad operativa es muy difícil de corregir, y que simples errores pueden llevar a una comprensión profunda de las operaciones de los autores de malware. Después del descubrimiento de que los botmasters de Geost accedieron a sus servidores de C&C, fue posible encontrar más y más piezas de sus infecciones de botnet, lo que condujo a un mapeo muy grande de su infraestructura de ataque, sus binarios APK, el número de víctimas infectadas y una estimación de El tamaño económico de la operación.

Fuente

0 notes

Text

Investigacion de las amenazas informaticas (botnet)

¿Que es?

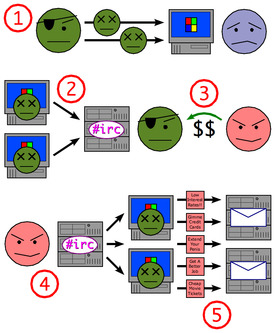

Botnet es un término que hace referencia a un conjunto o red de robots informáticos o bots, que se ejecutan de manera autónoma y automática El artífice de la botnet puede controlar todos los ordenadores/servidores infectados de forma remota.

.

¿Que funciones tiene o para que sirve?

Todos y cada uno de los programas y OS tienen sus vulnerabilidades. Hackes de todo el mundo utilizan dichas vulnerabilidades, también conocidas como exploits, para instalar secretamente su software en el ordenador de las víctimas. Este software trabaja como un robot (también conocido como Bot esclavo). La idea principal es que el hacker pueda comandar este software para realizar trabajos preasignados en los ordenadores de las víctimas, el programa automáticamente realizar el trabajo y envía los resultados de regreso al hacker.Puedes enviar una solicitud web (abrir una página por ejemplo) al servidor donde el master se encuentra alojado. El master reenvía la solicitud a uno de los robots (bots esclavos) y estos realizan la tarea preasignada en el PC de la víctima para luego enviar los resultados al master abriendo una página nueva. Luego, el master te reenviará una respuesta

Estas redes son usadas en general para generar dinero a través de usos que generan dinero a sus controladores. Entre los usos más comunes están:

· Ataques de denegación de servicio distribuidos (DDoS): Si se recibe un ataque de tipo DDoS desde una Botnet, dada la dispersión geográfica de los ordenadores que la componen, es casi imposible encontrar un patrón de las máquinas que están atacando y dado el alto número de ellas que lo estarán haciendo al mismo tiempo, no se puede contemplar el filtrado de paquetes como una solución real que funcione. No obstante, puede ayudar a mitigar el problema hacer un escaneo pasivo de los paquetes para reconfigurar y adaptar el firewall.

· Envío de Spam: Lo más frecuente es que una botnet se utilice para enviar spam a direcciones de correo electrónico. Normalmente los creadores de estas Botnets venden sus servicios a los spammers. Por lo menos en un caso una investigación (la red Rustock) consiguió averiguar que un solo hacker había conseguido el control de un millón de ordenadores, utilizándolos como plataforma para sus ataques, con los que era capaz de enviar 30 billones de spam por día.

· Minería de Bitcoins: Con la aparición de criptomonedas, ya en 2011 había reportes de un nuevo uso para las botnets: usar el procesamiento de los computadores para generar bitcoins. De esta forma los criminales pueden obtener recursos sin gastar en hardware ni en consumo de energía.Se espera que este uso siga aumentando en el futuro. Un ejemplo de estas redes es Zero Access botnet.

· Robo de Bitcoins: Una variante adicional es el robo de bitcoins usando botnets. Es el caso de la red Pony, que robaba información de los equipos infectados. Se estima que con esta red se obtuvieron credenciales (usuario/password) de al menos 2 millones de equipos.

Caracteristicas:

1.-Botnet opera conectándose a un servidor y descargando un archivo de configuración el cual contiene un script con las instrucciones del ataque. Algunos archivos utilizados son de extensión .jpg , .bin , .csv y .js , claro está que nunca debemos fiarnos de las extensiones de archivos solamente para identificar un binario, ya que en la mayoría de los casos se les cambia la extensión, en un intento muy básico de camuflar el verdadero tipo de archivo.

2.- En el registro de Windows realiza varios cambios: crea entradas que le permiten ejecutarse al inicio del sistema operativo, modifica los parámetros de seguridad del Internet Explorer y modifica archivos pertenecientes al cliente de correo Outlook Express para robar información de los contactos.

3.- Para ocultar su identidad crea un archivo .bat en la carpeta TEMP para eliminar el archivo original, de esta manera luego de la infección borra su rastro. Antes de borrarse, una copia del archivo original se almacenara en otra parte del disco para permitirle al cliente permanecer activo.

Caracteristicas en el ordenador:

1.El ordenador se activa sin intervención humana

2.Problemas al apagar o apagado defectuoso

3.Lentitud inusual al navegar y enviar correos

4.Disminución importante del rendimiento

5.Imposibilidad para actualizar el antivirus6.Aparición de mensajes extraños

Ventajas:

Los beneficios obtenidos son múltiples y variados. El robo de información sensible como contraseñas, datos bancarios o credenciales es el más obvio pero no el único. También son codiciadas las diferentes capacidades de nuestro equipo :

el procesador de nuestro equipo, con el que un Botmaster podrá ejecutar procesos no autorizados.

la memoria del disco duro en la que almacenar todo tipo de ficheros sin que el usuario lo sepa.

la conexión a Internet puede ser usada desde para enviar spam, códigos maliciosos o ataques de denegación de servicio

Desventajas:

1.-Cada solicitud es realizada utilizando un bot esclavo. Como resultado, la IP saliente está constantemente cambiando. Los sitios web requieren autenticación, lo cual es imposible debido al constante cambio de IP.

2.- Tendrás un gran delay entre tus solicitudes y las respuestas. La velocidad de tu solicitud depende en la calidad de conexión de la víctima. Master y esclavo pueden tomar un tiempo en generar comunicación.

3.- Lo más importante es que debes ser conciente de que estás quebrando la ley al utilizar servidores BotNet.

Problemas:

Si alguna vez te atrapan utilizando servidores BotNet , te pedirán pagar una penalidad o una fianza. En estos casos, es casi imposible probar que no se haya realizado actividad de hacker. El precio de alquiler mensual para servidores dedicados es cercano a los 300 dólares. En promedio, los servidores BotNet utilizan alrededor de 5.000 a 10.000 servidores dedicados para su trabajo ilegal. Como resultado, simplemente puedes sacar cuentas en la cantidad de reclamos por daños a los que puedes enfrentarte por utilizar servidores BotNet.

si eres atacado por un botnet

El ordenador se activa sin intervención humanaProblemas al apagar o apagado defectuosoLentitud inusual al navegar y enviar correosDisminución importante del rendimientoImposibilidad para actualizar el antivirusAparición de mensajes extraños

Solucion:

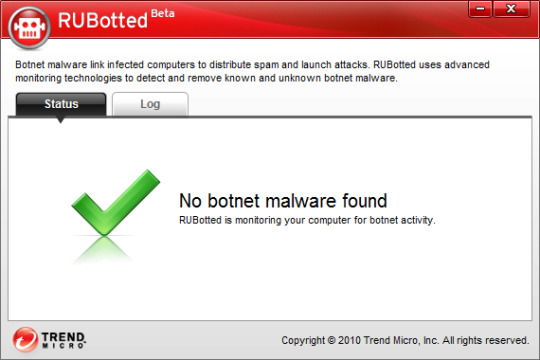

A veces, un antivirus estándar no es suficiente para liberar el ordenador de su estado de esclavitud, aunque su activación y actualización, así como el uso de un cortafuegos (por ejemplo, el incluido en Windows), son medidas preventivas muy recomendables. Si quieres una vacuna específica, prueba Trend Micro RUBotted.

RUBotted controla la actividad de red y los procesos en ejecución en busca de patrones sospechosos. En caso de detectar actividad maligna, avisa al usuario y ofrece opciones para su eliminación.

Como evitarlo:

1.Mantén al día tu sistema operativo, antivirus y antiespías

2.Descarga un cortafuegos gratuito o activa el de Windows

3.Activa el cortafuegos en tu router para evitar intrusiones

4.Usa un navegador seguro y sigue estas recomendaciones

5.Desconecta el ordenador de Internet cuando no lo estés usando

Fuentes de informacion

http://www.welivesecurity.com/la-es/2011/05/10/cual-tamano-botnet/

http://proxy-list.org/spanish/article-botnet-proxy.php

http://searchsecurity.techtarget.com/definition/botnet

1 note

·

View note

Link

0 notes

Text

All in One Software Pack with Keygen & Free Updates

All In One Software Pack With Keygen & Free Updates.

BotMaster

WhatsApp CRM Software

BotMaster ChatGPT

Simple Sender

G-Business Extractor

G-Extractor

Social Email Extractor

Globo Mail Verifier

Google Maps Blaster

InstaBot Pro

LetsExtract

TwitBot Pro

WhatBotPlus

WSTOOL

WASender

Chrome Profile Maker

SpiderAnnunci

Trip Advisor Extractor

Yellow Leads Extractor

Social Phone Extractor

Social Phone Extractor Premium

Google Bing Extractor

Europages

Advance Web Phone and Email Extractor

TubeRank Jeet 5 Pro

Backlink Pro

Simple Invoice

DRPU Bulk SMS

WaDefender

Advance Bulk Mailer

WhatsApp Engager

TexSender

TexApi

FB Blaster

FBP – Facebook Blaster Pro

Google Business Extractor

Traffic Spirit

Email Blaster

Chatsup WhatsApp Marketing Software

WaHammer

WAFilter

GMExtractor

Total Extractor

Business Lead Extractor

IDM Trial Reset

AdvancedFilter

TikTokBot

Multisapp-Pro

OLX Extractor

Microsocial

Screaming Frog SEO Spider

Wilcom Embroidery Studio E 4.2

School Management Software

Netflix Premium Mobile Application

Youtube Viewer Bot

Auto Sender Mobile Application

Adobe Animate

KineMaster Mobile Application

Vyapar Invoice Billing Application

Please Contact For Subscription.

DM https://wa.me/917354771257

0 notes

Text

Researchers find Bitcoin’s Lightning network susceptible to cyberattacks

Bitcoin, the decentralized digital currency without a central bank, saw a decline in price due to COVID-19. After announcements of travel restrictions, the price plummeted from $8,000 to $3,800 in one day, according to a report by CryptoCompare.

Despite the crash, people haven’t lost interest in Bitcoin. Forbes reported that Americans are using their stimulus checks to buy Bitcoin and other cryptocurrencies.

In 2017, Bitcoin launched Bitcoin Lightning, an overlay network that allows for a faster, efficient and more affordable way to send Bitcoin globally. This was in response to network clogging.

The benefit of a speedier transaction, like sending Bitcoin in seconds, also comes with a disadvantage. Researchers at FIU have discovered that Lightning enables attackers to perform cyberattacks such as controlling botnets.

Botnets are a set of devices that infect computer machines with malicious software. The researchers published a paper on the subject and built a proof of concept called LNBot.

“The goal of the research is to show that Lightning can be used to control a botnet,” said Ahmet Kurt, a Ph.D. student in electrical and computer engineering and co-author of the paper. “We offer potential countermeasures to stop botnets like the LNBot.”

Such attacks with this botnet include denial of service (DoS) attacks, information and identity theft and spam messages.

How would these attacks take place on Bitcoin Technology?

According to Kurt and the research team—consisting of doctoral students Enes Erdin and Mumin Cebe, and College of Engineering & Computing professors Kemal Akkaya and Selcuk Uluagac—botmasters would corrupt computers with infectious programs, to control the computers using command and control (C&C) servers, without giving away the botmaster’s identity. Botmasters are hackers who control botnets.

Botmasters create a command infrastructure to control bots and have a communication channel between themselves and the bots. The system is a one-way conversation, where servers wouldn’t be able to respond to botmasters.

After two years of the introduction of Lightning, the network grew exponentially with 12,400 nodes. Nodes refer to a device, like a computer, that contains a copy of the transaction history of the blockchain.

In general, Bitcoin offers some anonymity. However, the activity of botnets can be traced by any observer, leaving the history of the malicious activity on the blockchain.

The aim of creating Lightning was to decrease the load on the Bitcoin network, providing affordable fees for transactions and reducing the validation times of transactions. With Lightning, Bitcoin transactions are “off-chain” and are not recorded on the blockchain, making it a decentralized system. Users’ identities also remain fully anonymous.

Kurt’s research focuses on how Lightning is the ideal place for botmasters to take advantage of the existing techniques and perform malicious cyber activities.

“Since transactions aren’t recorded on the blockchain, a botmaster can communicate with the C&C servers, and would never be discovered because there is no way to trace it back to the original botmaster,” said Kurt.

Kurt and the team’s LNBot is in Bitcoin’s Testnet, which is the network Bitcoin developers currently use for testing. There, the researchers show that by encoding payments through Lightning, a botmaster can send commands to the C&C servers. Then, the servers would relay the messages to the bots they control, launching an attack.

The researchers worry there are few steps to prevent these attacks. A major setback is Lightning does not have a central model to authorize or reject messages on what can or can’t be passed.

Possible countermeasures that may help detect potential activity and limit the damage to a user, according to Kurt, include taking down Lightning to prevent future attacks and compromising and turning off a C&C server.

A C&C server can be detected, resulting in the revelation of its IP address. Law enforcement could use this IP address to find the physical computer. However, this wouldn’t reveal the identity of the botmaster.

Kurt conducts his research at FIU’s ADWISE (Advanced Wireless and Security) Lab, located in the Department of Electrical and Computer Engineering.

source https://scienceblog.com/516300/researchers-find-bitcoins-lightning-network-susceptible-to-cyberattacks/

0 notes

Text

Original Post from Security Affairs Author: Pierluigi Paganini

Experts at Juniper Threat Labs have discovered a new piece of malware dubbed Masad Stealer that exfiltrates cryptocurrency wallet files via Telegram.

Security researchers at the Juniper Threat Labs discovered a strain of malware dubbed Masad Stealer that is actively distributed. The malware could steals files, browser information, and cryptocurrency wallet data and send them to the botmasters using a Telegram.

“The malware is being advertised on black market forums as “Masad Clipper and Stealer”. It steals browser data, which might contain usernames, passwords and credit card information. Masad Stealer also automatically replaces cryptocurrency wallets from the clipboard with its own.” reads the analysis published by the experts.

“Masad Stealer sends all of the information it collects – and receive commands from – a Telegram bot controlled by the threat actor deploying that instance of Masad. Because Masad is being sold as off-the-shelf malware, it will be deployed by multiple threat actors who may or may not be the original malware writers.”

The Masad Stealer is written in Autoit scripts and is compiled into a Windows executable. The size of most of the samples analyzed by the experts was about 1.5 MiB, but experts revealed that it is possible to find larger executables bundled into other applications.

The malware appears to be linked to another threat dubbed “Qulab Stealer”.

Crooks are advertising the malware on hacking forums as a stealer and clipper, the ‘fully-featured’ variant is offered for sale at $85.

Masad Stealer is distributed masquerading it as a legitimate tool or bundling it into third party tools, such as CCleaner and ProxySwitcher.

Attackers attempt to trick users into downloading the malware by advertising it in forums, on third party download sites or on file sharing sites.

Victims can also get infected installing tainted versions of popular software and game cracks, and cheats.

Once infected a machine, Masad Stealer will collect a wide range of data, including system info, screenshots, desktop text files, Steam Desktop Authenticator sessions, Cryptocurrency Wallets, browser cookies, usernames, passwords, and Credit Card Browser Data.

Masad Stealer is also able to automatically replacesMonero, Bitcoin Cash, Litecoin, Neo, and Web Money cryptocurrency wallets from the clipboard with its own.

The malware achieves persistence by creating a scheduled task on all Windows devices it manages.

Once the malware has collected the information from the victims’ computers will zip them using a 7zip executable bundled within its binary, then it will exfiltrat the data to the command and control (C2) server using unique Telegram bot IDs.

The analysis of unique Telegram bot IDs and usernamesassociated to the malware allowed the experts to determine that there are at least 18 threat actors or campaigns actively targeting potential victims with the Masad Stealer.

“Of the more than 1,000 samples we identified to be variants of this malware, there where 338 unique Telegram Command and Control bot IDs. From this data, we can estimate the number of threat actors – or at least the number of different campaigns being run using the Masad Stealer malware – and the size of their operations.” continues the report.

Juniper Threat Labs pointed out that Masad Stealer is an active threat and the malicious code is still available for purchase on the black market.

Experts also published a list of indicators of compromise (IOCs) with malware sample hashes and domains involved in the attacks.

window._mNHandle = window._mNHandle || {}; window._mNHandle.queue = window._mNHandle.queue || []; medianet_versionId = "3121199";

try { window._mNHandle.queue.push(function () { window._mNDetails.loadTag("762221962", "300x250", "762221962"); }); } catch (error) {}

Pierluigi Paganini

(SecurityAffairs – hacking, malware)

The post Masad Stealer Malware exfiltrates data via Telegram appeared first on Security Affairs.

#gallery-0-6 { margin: auto; } #gallery-0-6 .gallery-item { float: left; margin-top: 10px; text-align: center; width: 33%; } #gallery-0-6 img { border: 2px solid #cfcfcf; } #gallery-0-6 .gallery-caption { margin-left: 0; } /* see gallery_shortcode() in wp-includes/media.php */

Go to Source Author: Pierluigi Paganini Masad Stealer Malware exfiltrates data via Telegram Original Post from Security Affairs Author: Pierluigi Paganini Experts at Juniper Threat Labs have discovered a new piece of malware dubbed Masad Stealer that exfiltrates cryptocurrency wallet files via Telegram.

0 notes

Text

Relatório NETSCOUT mostra maior frequência de ataques e alvos dos cybercriminosos

Relatório NETSCOUT mostra maior frequência de ataques e alvos dos cybercriminosos

Segundo análises, botmasters estão ficando mais inteligentes. Os atacantes tiram partido de tudo, desde sensores domésticos inteligentes a smartphones, roteadores e até software da Apple para descobrir e criar novos vetores de ataque.

A Netscout acaba de divulgar as conclusões do seu Relatório de Inteligência sobre Ameaças relativo ao primeiro semestre de 2019. O relatório destaca o quanto…

View On WordPress

0 notes

Text

The automated, invisible revert-wars of Wikipedia's bot ecosystem

In Even good bots fight, a paper written by Oxford Internet Institute researchers and published in PLOS One, the authors survey the edits and reverts made by Wikipedia's diverse community of bots, uncovering some curious corners where bots -- rate-limited by Wikipedia's rules for bots -- slowly and remorseless follow one another around, reverting each other.

15% of all Wikipedia edits come from bots: "They identify and undo vandalism, enforce bans, check spelling, create inter-language links, import content automatically, mine data, identify copyright violations, greet newcomers, and so on."

Wikipedia bots aren't planned by a central authority, though: they're a bottom-up phenomenon, reflecting an individual Wikipedean's theory about how to improve the project. Just as editors can agree with one another in their manual edits, they can also project those disagreements onto Wikipedia using automated software agents.

Bots' edits are primarily reverted by other bots (not by humans), with the number of bot-on-bot reversions increasing steadily, at a faster clip than the rate of growth of bots themselves -- that is, the bots disagree with each other more than they used to. But bot-on-bot reversion still occurs at a lower rate than human-on-human reversion; bots may disagree, but not as much as people do. The authors don't get into detail on this, but I wonder if that's because so many bot edits are technical in nature (interlinking articles, correcting common spelling errors, etc), while human editors are more likely to undertake substantive edits.

The crux of these revert wars is somewhat buried in the paper, but here it is: "we found that most of the disagreement occurs between bots that specialize in creating and modifying links between different language editions of the encyclopedia. The lack of coordination may be due to different language editions having slightly different naming rules and conventions." That is, the reversions reflect botmasters' lack of understanding of the local cultures of Wikipedia versions in unfamiliar languages.

https://boingboing.net/2017/02/24/rock-em-sock-em.html

23 notes

·

View notes

Text

Read Semalt Tips And Don't Let A Bot Control Your Computer!

Jason Adler, the Semalt Customer Success Manager, says that bot attacks are the most complicated and famous types of cybercrimes these days. They let the hackers and spammers take control of your computer devices and turn them into zombie computers in no time. Zombie computers then perform a variety of functions and act as powerful botnets to commit several types of online crimes and frauds, spread viruses and generate spam.

What is a Bot?

Bots are a type of malware that lets attackers control and infect your computer or mobile device. They are also called web robots and are a part of a network with lots of infected machines. This network of infected machines has access from hundreds to thousands of computer or mobile devices all over the world. As bots infect computers and mobile devices, a botmaster is always behind all these infections. The cybercriminals aim to interfere with your online activities and steal your data. They are often called bot herders or botmasters.

Some of the botnets may have a few compromised devices, while the other have from a dozen to thousands of zombie computers at their disposal. Various computers are infected every day, and the users don't express any concern, which means they have no an idea of whether their machine is safe or not.

A single bot or group of bots (also known as botnets) can slow down your computer or mobile device, display mysterious and strange messages and crash your machine in no time.

How Botnets Work?

The bots can sneak onto your computer in a lot of ways. They often spread on the internet via the search engines. Some of them transfer from the infected computer devices to the non-infected machines. Botnets and bots are quick at infecting a large number of machines and report back to the masters that they have achieved their goal. They aim to stay hidden inside your computer system until the master instructs them to carry out a specific task.

Protection Against Bots and Botnets:

To safeguard your devices against the botnets or bots, you should keep in mind the following tips:

1. Install top-rated security software:

It's good to install a security program or tool such as Norton Internet Security or Norton 360. Both of them are authentic and reliable, and a lot of IT experts recommend these tools due to their well-versed options and characteristics.

2. Configure the settings to update:

We suggest you to configure the settings of your software to update automatically. This will maximize your safety and will ensure that your username and password are protected years after years.

3. Increase the security settings in the browser:

Whether you use Firefox or Google Chrome, you should increase your security settings in the browser and do not click on the email attachments until you have verified its source. Sometimes, the users click on suspicious attachments and their systems get compromised in no time. Moreover, you should never open the adult websites and should avoid opening the banner advertisements.

0 notes