#VirtualMachines

Explore tagged Tumblr posts

Text

In the heart of the futuristic city of Silverfield, chaos erupts when Phoenix Aviation, a covert military weapons manufacturer posing as an aviation firm, becomes the target of a crippling cyber attack. The mysterious hacker, known only as Sentinel, launches a relentless assault, threatening to unravel the city's digital infrastructure and plunge Metropolis into darkness.

Jason, an unassuming auto mechanic with a unique skill set, finds himself thrust into a high-stakes cyber war. With his deep knowledge of automotive electronics and an uncanny ability to solve problems under pressure, Jason is recruited by NexTech Innovations to help track down and stop the elusive hacker. But the deeper Jason dives into the digital underworld, the more he uncovers about Sentinel and himself.

As cyber attacks escalate, Jason must navigate treacherous digital landscapes, face shadowy enemies, and confront his own past in a race against time to protect the city he loves. With each revelation, Jason edges closer to the truth, but the ultimate price of victory may be more than he's willing to pay.

In this electrifying tech thriller, A Mechanics Code blends gripping action, cyber warfare, and unexpected twists. Jason’s journey from a garage mechanic to a city’s last line of defense is a heart-pounding ride that will leave you questioning the fine line between hero and villain, reality and illusion.

https://www.amazon.com/dp/B0DJ3D26JW

#CyberThriller#HackerFiction#TechThriller#DigitalEspionage#InfoSecFiction#CodeAndConspiracy#VisualStudioCode#WindowsXPClone#PhoenixAviation#BlackProjects#MalwareMystery#VirtualMachines#ZeroDayFiction#BookPromo#FictionRelease#IndieAuthor#BookTrailer#cybersecurity#satire#hacker#book review

0 notes

Text

Google Cloud C4D machine series Compute with AMD Turin

Confidentiality VMs running AMD SEV on C4D machines preview

Google Titanium hardware gives the C4D machine series excellent, reliable, and consistent performance with 5th-generation AMD EPYC (Turin) CPUs.

Google Cloud offers Confidential Compute on AMD N2D, C2D, and C3D machines worldwide. The general-purpose C4D machine series' confidential virtual machines (VMs) with AMD Secure Encrypted Virtualisation (AMD SEV) technology are in preview today and will soon be released.

C4D virtual machines use Titanium and fifth-generation AMD EPYC Turin processors. C4D outperforms C3D by 30% on the anticipated SPECrate2017_int_base benchmark, growing performance with fewer resources and maximising expenditures.

C4D supports web, app, and game servers, AI inference, web serving, video streaming, analytics, and relational and in-memory databases.

C4D can execute 38% more Memorystore for Redis operations and 56% more Cloud SQL for MySQL queries than C3D due to its higher core frequency (up to 4.1 GHz) and improved IPC.

With C4D, AMD EPYC Turin may boost web-serving throughput per vCPU by 80% and enhance branch prediction and L3-cache efficiency.

Features of C4D machines

The C4D machine series has these traits:

Titanium and AMD EPYC Turin power it.

Supports 384 virtual CPUs and 3,024 GB DDR5.

Local Titanium SSDs up to 12,000 GiB are supported.

Preconfigured machines with 2–384 virtual central chips are available.

Future bookings, Spot VMs, and on-demand consumption are supported.

Allows conventional network setup with 100 Gbps bandwidth.

Supports Tier 1 VM networking at 200 Gbps.

For HyperDisk volumes only.

Confidential Virtual Machine AMD SEV support Flexible, resource-based committed use discounts

Supports compact and distributed placement policies.

C4D machine series types

Regular, high-cpu, and high-mem C4D virtual machines have predefined configurations from 2 to 384 vCPUs and up to 3,024 GB of memory.

Build your instance with the C4D machine type -lssd option to use Titanium SSD. Selecting this machine type creates a Titanium SSD-partitioned instance of the required size. Different Titanium SSD volumes cannot be joined.

Custom machines are incompatible with C4D.

Supported C4D VM disc types

It supports only NVMe disc interface and Hyperdisk block storage:

Hyperdisk-steady

Hyperdisk Extreme

Certain system types automatically receive local titanium SSD with the -lssd option.

Persistent Disc is incompatible with C4D.

Disc and capacity limits

A virtual machine (VM) can use a variety of hyperdisks, but their total disc capacity (in TiB) cannot exceed:

For systems under 32 vCPUs, all hyperdisks have 257 TiB.

Different computers with 32 vCPUs or 512 TiB for the hyperdisk

Networking C4D machines

Network interfaces for C4D virtual machines must be gVNIC. C4D can handle 100 Gbps for regular networking and 200 Gbps for per-VM Tier_1 networking.

Make sure your operating system image supports the gVNIC driver before switching to C4D or starting instances. Choose an OS image with “Tier_1 Networking” and “200 Gbps network bandwidth” on the Networking features tab of the OS information table for optimum C4D performance. Although the guest OS lists gve driver version as 1.0.0, these images upgrade the gVNIC driver. If your C4D instance runs an operating system with an outdated gVNIC driver, it may have greater latency or less network bandwidth than it should.

Custom OS images for the C4D machine series allow manual installation of the newest gVNIC driver. C4D instances should use gVNIC driver v1.3.0 or later. Google recommends using the latest gVNIC driver for new features and bug fixes.

#C4Dmachine#AMDSecureEncryptedVirtualization#C4Dvirtualmachines#C4Dmachineseries#Virtualmachines#gVNICdriver#technology#technews#technologynews#news#govindhtech

0 notes

Text

Boost VM security: 8 key strategies

Boost your VM security! Learn 8 key strategies to protect your virtual environments from evolving threats. https://jpmellojr.blogspot.com/2025/05/boost-vm-security-8-key-strategies.html #VMsecurity #VirtualMachines #GoldenImage

0 notes

Text

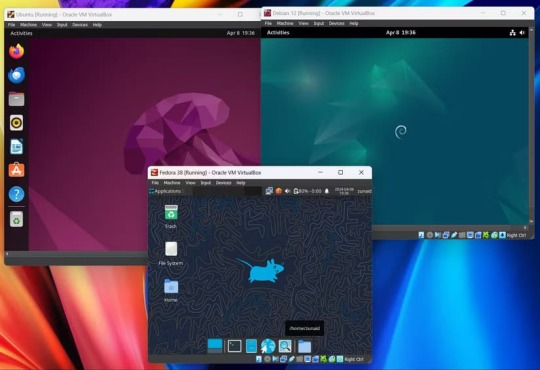

هل Wine أو الآلة الافتراضية VMs خيار أفضل لتشغيل تطبيقات Windows على أنظمة أخرى؟

تشغيل تطبيقات Windows على أنظمة تشغيل غير Windows يُعتبر حلاً مثالياً لأولئك الذين يرغبون في استخدام برامجهم المفضلة على منصات مختلفة. مع وجود خيارين رئيسيين هما Wine والآلات الافتراضية، يحتاج المستخدمون إلى معرفة الفروق وأيهما يوفر الأداء الأفضل وسهولة الاستخدام. يعد Wine خياراً يسمح بتشغيل بعض تطبيقات Windows مباشرة على الأنظمة الأخرى دون محاكاة نظام كامل، بينما توفر الآلات الافتراضية تجربة أكثر شمولاً، وإن كانت تتطلب موارد إضافية. أي الخيارين يناسب احتياجاتك بشكل أفضل؟ هنا نستعرض مزايا وعيوب كل خيار لتساعدك في اتخاذ القرار الأمثل.

إذا سبق لك أن حاولت تشغيل برامج Windows على Linux، فأنت تعلم أن الأمر قد يكون مزيجًا من الخيارات، وكل خيار له عيوبه. هل يجب عليك استخدام Wine أو إعداد آلة افتراضية كاملة؟ دعنا نستكشف كلا الخيارين ونرى أيهما سيمنحك أفضل تجربة لاحتياجاتك.

الإعداد الأولي: Wine أسرع في البدء

عندما يتعلق الأمر بإعداد تطبيقات Windows على Linux، فإن Wine هو الحل الأسرع والأسهل. في حين أن Wine والآلات الافتراضية (VMs) تسمح لك في النهاية بتشغيل برامج Windows على نظام Linux، فإن إعداد Wine خفيف الوزن يتيح لك البدء بأقل قدر من الضجة، في حين تتطلب الآلات الافتراضية عملية تثبيت تستغرق وقتًا أطول. الميزة الأساسية لـ Wine هي بساطته. للبدء، كل ما تحتاجه هو برنامج Wine، والذي يتوفر بسهولة من خلال معظم مديري حزم Linux، مثل apt على Ubuntu أو dnf على Fedora. بمجرد تثبيت Wine، يمكنك تشغيل ملفات Windows القابلة للتنفيذ مباشرة على نظام Linux الخاص بك دون الحاجة إلى تثبيت نظام تشغيل Windows كامل. للحصول على توافق إضافي مع ال��رامج، يمكن لبرنامج Winetricks تثبيت مكتبات وتبعيات مختلفة مطلوبة لتطبيقات معينة. ورغم أن Winetricks يعد من الأصول الضخمة، إلا أنه قد يتطلب أحيانًا بعض التجارب والأخطاء لتشغيل تطبيقات معينة بسلاسة. ومع ذلك، بالنسبة للمستخدمين الذين يحتاجون فقط إلى عدد قليل من التطبيقات، فإن هذا الإعداد يكون عادةً بسيطًا ويستغرق وقتًا طويلاً. من ناحية أخرى، فإن إعداد جهاز افتراضي يتطلب المزيد من الجهد. أولاً، تحتاج إلى تثبيت برنامج محاكاة افتراضية مثل VirtualBox أو VMware أو KVM. بمجرد تثبيت برنامج المحاكاة الافتراضية، ستحتاج إلى ملف ISO لتثبيت Windows، وإذا كنت تخطط للتنشيط، فستحتاج إلى ترخيص صالح لنظام Windows قبل التثبيت. يمكن أن تستغرق هذه الخطوة وحدها من 15 إلى 30 دقيقة، اعتمادًا على سرعة نظامك وعملية التثبيت. بعد ذلك، ستحتاج أيضًا إلى تخصيص موارد النظام لجهاز افتراضي، مثل نوى وحدة المعالجة المركزية والذاكرة العشوائية ومساحة القرص، لضمان أداء Windows بشكل مناسب. والخطوة الأخيرة هي تكوين المجلدات المشتركة وضبط الإعدادات الأخرى لتحسين التكامل مع نظام Linux الخاص بك. إن إعداد VM يستغرق وقتًا أطول بشكل ملحوظ من الإعداد المباشر لـ Wine.

الأداء: يتطلب Wine استخدامًا أقل للموارد

يقدم Wine بشكل عام كفاءة أفضل في استخدام الموارد، لأنه لا يتطلب تشغيل نظام تشغيل Windows كامل. ومع ذلك، توفر الآلات الافتراضية بيئة أكثر استقرارًا ويمكن التنبؤ بها لتشغيل التطبيقات، وخاصة تلك التي تتطلب موارد نظام كبيرة. يعمل Wine كطبقة توافقية بدلاً من محاكي كامل. يستخدم هذا الإعداد موارد نظام أقل مقارنة بالآلة الافتراضية، حيث لا يتطلب Wine نظام تشغيل منفصل للعمل جنبًا إلى جنب مع Linux. نظرًا لأن Wine لا يحتاج إلا إلى تشغيل التطبيق نفسه، فهو خفيف الوزن على وحدة المعالجة المركزية والذاكرة العشوائية والتخزين. تجعله هذه الكفاءة مثاليًا للتطبيقات أو الألعاب البسيطة التي لا تتطلب موارد نظام مكثفة. على الرغم من ذلك، فإن الحمل الأخف لـ Wine يأتي بتكلفة. قد تعان�� بعض التطبيقات، وخاصة الأحدث أو كثيفة الموارد، من مشكلات التوافق، مما يؤدي إلى الأعطال أو الخلل الرسومي أو الوظائف المحدودة. على عكس Wine، تعمل الآلات الافتراضية بنظام تشغيل Windows كامل داخل بيئة Linux. وهذا يعني أنها تستهلك موارد أكثر بكثير، حيث تقوم فعليًا بتشغيل نظامي تشغيل في وقت واحد. تتطلب الآلات الافتراضية تخصيص المزيد من وحدة المعالجة المركزية والذاكرة العشوائية للعمل بسلاسة، بالإضافة إلى مساحة القرص لتخزين نظام تشغيل Windows والتطبيقات. يؤدي تشغيل بيئة Windows كاملة إلى جعل الأجهزة الافتراضية مستقرة للغاية، وخاصة للتطبيقات التي تتطلب ميزات أو بيئات Windows معينة. توفر الأجهزة الافتراضية أداءً يمكن التنبؤ به، مما يسمح للتطبيقات كثيفة الموارد بالعمل على النحو المقصود.

التوافق: توفر الأجهزة الافتراضية VMs توافقًا كاملاً

التوافق هو أحد أهم الاعتبارات عند الاختيار بين Wine والآلات الافتراضية (VMs) لتشغيل تطبيقات Windows على Linux. توفر الآلات الافتراضية توافقًا شبه مثالي مع برامج Windows لأنها تعمل بنظام تشغيل Windows كامل، في حين يختلف توافق Wine حسب التطبيق. تم تصميم Wine لتمكين Linux من تشغيل العديد من تطبيقات Windows من خلال ترجمة مكالمات واجهة برمجة تطبيقات Windows إلى مكالمات POSIX متوافقة مع Linux. لذا، قد لا يوفر توافقًا عالميًا. يعمل Wine بشكل جيد مع العديد من التطبيقات، وخاصة القديمة والأخف وزناً. ومع ذلك، قد تكون التطبيقات الأحدث، وخاصة تلك التي تتطلب ميزات Windows معقدة (مثل مكونات .NET أو DirectX معينة)، غير ناجحة. يعد WineHQ AppDB موردًا مجتمعيًا مفيدًا حيث يبلغ المستخدمون عن مدى جودة تشغيل تطبيقات معينة على Wine، ويصنفونها على أنها Platinum أو Gold أو Silver أو Bronze اعتمادًا على الأداء والتوافق. نظرًا لأن الآلة الافتراضية تعمل بإصدار كامل من Windows، فهي متطابقة بشكل أساسي مع استخدام جهاز كمبيوتر يعمل بنظام Windows. يضمن هذا الإعداد توافقًا شبه كامل مع أي تطبيق Windows. تعتبر الأجهزة الافتراضية مثالية لتشغيل تطبيقات Windows المعقدة، وخاصة تلك التي تتطلب واجهات برمجة تطبيقات Windows أو خدمات أو تكوينات محددة. في الأجهزة الافتراضية، تتصرف التطبيقات كما لو كانت على نظام Windows الأصلي، مما يجعل من الممكن تشغيل أي برنامج Windows، حتى البرامج المتخصصة للغاية. كما يجعل هذا العزل من السهل تجنب تعارضات التوافق.

تجربة المستخدم: Wine تبدو أكثر تكاملاً

يقدم Wine تجربة أكثر تكاملاً وأصلية لنظام Linux، بينما توفر الآلات الافتراضية بيئة Windows كاملة ومعزولة يمكن أن تكون خيارًا أكثر راحة للمستخدمين المألوفين بنظام Windows. تسمح طبقة التوافق في Wine بتشغيل تطبيقات Windows كما لو كانت تطبيقات Linux أصلية. وهذا يعني أنها يمكن أن تتفاعل مباشرة مع نظام ملفات Linux الخاص بك، واستخدام اختصارات Linux، والظهور جنبًا إلى جنب مع تطبيقات Linux الأخرى على سطح المكتب. نظرًا لأن تطبيقات Wine تعمل مباشرة على Linux، فهي لا تتطلب نافذة أو مساحة عمل منفصلة لبيئة Windows. يمكن تثبيت التطبيقات التي يتم تشغيلها من خلال Wine على شريط مهام Linux الخاص بك، واستخدام أدلة ملفات Linux، والوصول إلى موارد Linux مثل الطابعات أو محركات الأقراص الشبكية. بمجرد الإعداد، فإن فتح تطبيق Wine يشبه فتح أي تطبيق Linux آخر. تنشئ الآلات الافتراضية بيئة منفصلة ومعزولة لتشغيل Windows، مما يمنحك تجربة Windows الكاملة داخل نظام Linux. قد يبدو هذا أكثر طبيعية إذا كنت معتادًا على Windows، حيث سترى سطح مكتب وشريط مهام وبنية ملفات مألوفة. في جهاز افتراضي، يمكنك الحصول على واجهة Windows بالكامل، من قائمة البدء إلى أشرطة المهام، مما يجعلك تشعر وكأنك تستخدم جهاز كمبيوتر يعمل بنظام Windows قياسي. يمكن أن تكون هذه التجربة مفيدة بشكل خاص للمستخدمين الذين يعتمدون بشكل كبير على ميزات أو إعدادات Windows معينة.

اعتبارات الأمان: توفر الأجهزة الافتراضية VMs عزلًا أفضل

يعد الأمان دائمًا عاملًا بالغ الأهمية عند تشغيل تطبيقات Windows على Linux. تحافظ الآلات الافتراضية على فصل تطبيقات Windows عن بيئة Linux، بينما يقدم Wine بعض المخاطر لأنه يشغل تطبيقات Windows مباشرة على Linux. يترجم Wine مكالمات Windows إلى مكالمات أصلية لنظام Linux، مما يسمح لتطبيقات Windows بالعمل مباشرة على Linux. ومع ذلك، يفرض هذا التكامل بعض المخاطر الأمنية، حيث لا يعزل Wine تطبيقات Windows عن Linux بالطريقة التي تفعلها الآلة الافتراضية. نظرًا لأن Wine يشغل التطبيقات مباشرة على نظام Linux، فإن أي برامج ضارة داخل تطبيق Windows يمكن أن تؤثر على بيئة Linux الخاصة بك. على الرغم من أن العديد من تهديدات البرامج الضارة لنظام Windows لا تعمل على Linux، إلا أن بعضها لا يزال يسبب مشكلات، مثل حذف الملفات أو محاولة تعديل موارد النظام. على النقيض من ذلك، توفر الآلات الافتراضية بيئة مخصصة ومعزولة، مما يقلل بشكل كبير من احتمالية تأثير التهديدات الأمنية على نظام مضيف Linux. هذا العزل هو أحد المزايا الأمنية الرئيسية للآلات الافتراضية مقارنة بـ Wine. تعمل الآلة الافتراضية كنظام تشغيل Windows مستقل داخل Linux، مما يخلق حاجزًا فعالًا يفصل أي مخاطر متعلقة بنظام Windows عن نظام Linux. حتى إذا كان تطبيق Windows في VM يحتوي على برامج ضارة، فإنه يقتصر على VM ولا يمكنه التفاعل بسهولة مع موارد Linux أو إلحاق الضرر بها. توفر العديد من خيارات برامج VM لقطات سريعة، مما يتيح لك الرجوع إلى حالة سابقة إذا كنت تشك في وجود برامج ضارة أو واجهت مشكلة. هذه الميزة قيمة بشكل خاص للمستخدمين الذين يقومون بتشغيل برامج تجريبية أو أولئك الذين قد يواجهون ملفات محفوفة بالمخاطر.

أيهما يناسبك؟

يعتمد الاختيار بين Wine والآلات الافتراضية لتشغيل تطبيقات Windows على Linux إلى حد كبير على أولوياتك وحالة الاستخدام الخاصة بك. إذا كنت تعطي الأولوية لسهولة الإعداد وكفاءة الموارد والتكامل مع بيئة Linux الخاصة بك، فاختر Wine. إنه مثالي إذا كنت تحتاج فقط إلى عدد قليل من تطبيقات Windows التي تعمل بشكل جيد معها وتريد وصولاً سريعًا ومباشرًا دون تحميل نظام تشغيل Windows كامل. ومع ذلك، إذا كانت التوافق والأمان وبيئة Windows المستقرة أمرًا بالغ الأهمية بالنسبة لك، فانتقل إلى الآلات الافتراضية. إنها الخيار الأفضل لتشغيل التطبيقات المعقدة أو عالية الطلب، وضمان التوافق في جميع المجالات، والحفاظ على عزل تطبيقات Windows عن Linux. بالنسبة للمستخدمين ذوي الاحتياجات المتنوعة، قد يكون من المنطقي استخدام كلتا الأداتين، باستخدام Wine للتطبيقات الخفيفة المتوافقة بسهولة وآلة افتراضية للبرامج الأكثر كثافة أو التي تتطلب توافقًا. مع جهاز عالي الطاقة قادر على التعامل مع الآلات الافتراضية بكفاءة، أفضل شخصيًا استخدام الآلات الافتراضية لتشغيل تطبيقات Windows على Linux. كانت تجربتي مع Wine مختلطة. كانت هناك العديد من الحالات التي لم يتمكن فيها من تشغيل البرامج الأساسية التي أحتاجها. ونتيجة لذلك، أعتمد على الآلات الافتراضية للحصول على تجربة Windows سلسة ومتوافقة تمامًا دون أي متاعب. يتمتع كل من Wine والآلات الافتراضية بنقاط قوة مميزة عند تشغيل تطبيق Windows على Linux. بناءً على احتياجاتك، يمكنك اختيار أي منهما أو حتى اختيار كليهما. نظرًا لأن Linux ليس بديلاً عن Windows وستكون هناك أوقات يتعين عليك فيها استخدام برنامج أصلي لـ Windows، فمن الجيد معرفة الأداة المناسبة لخدمة غرضك. سواء اخترت Wine أو الآلة الافتراضية يعتمد على احتياجاتك الخاصة. إذا كان هدفك هو تشغيل تطبيقات بسيطة وسريعة الأداء دون الحاجة إلى تحميل نظام كامل، فقد يكون Wine هو الخيار الأمثل. أما إذا كنت تبحث عن تجربة Windows شاملة لتشغيل تطبيقات معقدة أو برامج متعددة، فإن الآلات الافتراضية تقدم المرونة التي تحتاجها. Read the full article

0 notes

Text

Deploying applications to VMs demands a streamlined approach. You need to consider several factors and follow pre-defined procedures to get the best results. Check out this blog penned by our Chief Cloud Officer, Sibin Vincent, where he outlines the key steps to consider before deploying applications to VMs.

#virtualMachines #deploymenttips #itinfrastructure #cloudcomputing #techsolutions #systemadmin #itbestpractices #virtualizationstrategy #datacentermanagement #digitaltransformation

#virtualMachines#deploymenttips#itinfrastructure#cloudcomputing#techsolutions#systemadmin#itbestpractices#virtualizationstrategy#datacentermanagement#digitaltransformation

0 notes

Text

#Red Hat#Red_Hat_OpenShift#Oracle_Cloud_Infrastructure#VirtualMachines#electronicsnews#technologynews

0 notes

Text

Explore the world of cloud hosting with Digital Ocean: Droplets, Kubernetes, and more, brought to you by Coupon Stopper. Dive into the versatility and scalability of Digital Ocean's cloud infrastructure, including Droplets for reliable virtual machines and Kubernetes for seamless container orchestration. Learn how Digital Ocean empowers developers and businesses with flexible solutions tailored to their unique needs. From deploying web applications to managing data workloads, Coupon Stopper's guide covers everything you need to know about leveraging Digital Ocean's cloud services effectively. Stay ahead in the digital landscape with Digital Ocean and Coupon Stopper.

#DigitalOcean#CloudHosting#Droplets#Kubernetes#CouponStopper#Infrastructure#VirtualMachines#ContainerOrchestration#Developers#Businesses

0 notes

Text

Unlocking the power of seamless integration with VMware is a pivotal step in advancing your IT skills and staying at the forefront of the technology landscape. In the dynamic world of IT, virtualization technologies are the cornerstone of modern data centers, and proficiency in integrating with VMware is an invaluable asset. https://www.dclessons.com/integrating-with-vmware

#VMware#Virtualization#VMwareIntegration#DataCenterIntegration#ITVirtualization#VirtualizationSolutions#VMwareESXi#vSphere#VirtualMachines#CloudIntegration#ITInfrastructure#DataCenterSolutions#VMwareAdmin#ITManagement#CloudComputing

0 notes

Text

Upgrade your video surveillance with Teksun's Cloud VMS Framework. Our edge computing solution provides real-time monitoring and data analytics.

0 notes

Text

DAILY - Nines Number 118 Sampling_composition_146_colour_09, Clemens Niewoehner (CLN47) Sampling compositions are colouring collages of recurring geometric elements

#strongcolors#metallicshine#virtualmachine#dynamic#fantasyabstract#abstraktekunst#cln47#daily#digitalart#abstractart#dailyart#contemporaryartcollection#artwork#art

9 notes

·

View notes

Text

How to Get a Public URL for Your Linux Virtual Machine with Tunnelmole

Expose your Linux virtual machine to the internet with a secure public URL using Tunnelmole! Open source, free, and works on any Linux VM. Read more: https://softwareengineeringstandard.com/2025/07/04/how-to-get-a-public-url-for-your-linux-virtual-machine-with-tunnelmole/ #linux #virtualmachine #opensource #devops #tunneling #programming #cloud #nodejs #webhooks

https://softwareengineeringstandard.com/2025/07/04/how-to-get-a-public-url-for-your-linux-virtual-machine-with-tunnelmole/

#linux#linuxvirtualmachine#vm#virtualmachine#opensource#javascript#typescript#python#programming#coding#devops#cloud#tunneling#webhooks#nodejs#selfhost#networking

0 notes

Video

youtube

How to Delete Hyper-V Saved-Critical State VM | | Fix Stuck Virtual Machine

0 notes

Text

How GCP Confidential Computing develops trusted AI

How Confidential Computing Builds Trusted AI

GCP Confidential Computing changed enterprise cloud-based sensitive workload management. Google's hardware ecosystem development makes Confidential Computing compatible with privacy-preserving AI and multi-party data analytics, boosting adoption.

Google Cloud unveils its latest Confidential Computing advancements, illustrating how clients protect their most sensitive workloads, including AI.

Newest innovations

A glance at GKE Nodes and private virtual machines with NVIDIA H100 GPUs for AI applications.

A private Vertex AI Workbench preview

An overview of Confidential Space using the widely available NVIDIA H100 and Intel TDX GPUs.

General access, secret GKE Nodes on C3 systems with integrated acceleration and Intel TDX.

On AMD SEV-SNP N2D computers, confidential GKE nodes are available.

Private AMD SEV virtual machines on C4D machines preview

Speed up your Confidential Compute trip with Gemini Cloud Assist's preview.

Confidential Computing New Applications

Businesses using GCP Confidential Computing to unlock commercial breakthroughs affect all major industries.

AiGenomix

AiGenomix uses Google Cloud Confidential Computing to provide unique infectious disease surveillance, early cancer detection, and pharmaceuticals intelligence with a global network of public and private partners.

Google Ads

Google Ads uses confidential matching to link first-party customer data for marketing. Google Ads products are the first to employ confidential computing, and additional companies will follow suit.

Swift

Swift is using GCP Confidential Computing to power a money laundering detection model while protecting the privacy of some of the biggest banks.

Confidential Computing

Confidential VMs, GKE, Dataflow, Dataproc, and Space safeguard data in use.

Encrypt data during processing.

A simple, user-friendly implementation does not sacrifice performance.

Confident collaboration with data ownership

Benefits

A secrecy breakthrough

Confidential Virtual Machines, a breakthrough technology, lets customers secure their cloud data during processing.

Simply understood by all

Google Cloud lets users encrypt data in-app without changing app code or affecting speed.

Creating new possibilities

Confidential Computing opens new doors. Companies can collaborate while protecting data.

GCP Confidential Computing

Secret Computing Platform

Secret VMs

Cloud data can be protected by confidential virtual machines (VMs) encrypting data-in-use during processing. Modern AMD, Intel, and other CPUs have security protections for secret virtual machines. With GCP Confidential Computing, customers can trust their cloud data to remain private.

Google Cloud uses the Intel AMX CPU accelerator on the general-purpose C3 machine class for Confidential VMs for AI/ML applications. Confidential VMs on the C3 machine series secure AI data and models at the hardware level and boost deep learning and inference performance.

Confidential H100 GPU VMs

Companies can use AI and machine learning while securing sensitive data using accelerator-optimized A3 machine series with NVIDIA H100 GPUs' confidential virtual machines (VMs). With H100 GPUs, confidential virtual machines (VMs) protect data from GPU entry to output. This reduces the risk of privileged users or malicious actors gaining unauthorised access. Confidential VMs on the A3 machine line provide a trusted execution environment for AI applications, enabling businesses to collaborate more freely and securely.

Secret GKE Nodes

Confidential GKE Nodes encrypt GKE cluster data while retaining performance. The same technology powers Confidential GKE Nodes and VMs. This functionality lets you encrypt memory with processor-created, node-specific keys. Since the keys are produced in hardware during node formation and only live in the CPU, Google and other host nodes cannot access them.

Private Area

Confidentiality Space protects sensitive data while allowing businesses to aggregate and analyse it. Organisations can perform collaborative data analysis and machine learning (ML) model training with data security from all parties, including cloud service provider access. Confidential Space integration with Privacy Sandbox provides a trusted execution environment for privacy-preserving ad campaign analytics and retargeting post-cookie.

Secret Dataflow and Dataproc

Fully controlled Dataflow supports several machine learning and streaming analytics use cases at scale. Dataflow supports Compute Engine Confidential VMs, which allow inline memory encryption, for data pipelines.

Dataproc manages Spark, Hadoop, and other open source technologies and frameworks for huge data processing. Confidential Dataproc lets you secure inline memory using Compute Engine Confidential virtual machines. This improves security, especially for sensitive data.

All features

Using real-time encryption

Google Cloud users can encrypt data while using cloud services for hidden computing and AMD, Intel, and other CPU security capabilities. Customers may trust that their data will be encrypted while processing.

Elevate and move privately

Google Cloud wants to simplify GCP Confidential Computing. All your workloads—new and old—can run as Confidential VMs, making the transfer easy. You don't need to change app code to use Confidential VMs. Simple as checking one box.

Detecting sophisticated persistent assaults

GCP Confidential Computing enhances Shielded virtual machine rootkit and bootkit protection. This simplifies ensuring the integrity of your private virtual machine's operating system.

Enhanced creativity

GCP Confidential Computing could enable impossible computing scenarios. Cloud-based enterprises can now collaborate on critical data in secrecy.

Great performance

Regular N2D virtual machines function like confidential ones.

GCP Private Computing Cost

Confidential VM costs depend on machine kinds, persistent discs, and other resources.

#GCPConfidentialComputing#ConfidentialComputing#GoogleAds#virtualmachines#ConfidentialGKENodes#ConfidentialSpace#technology#technews#technologynews#news#govindhtech

0 notes

Text

How to Set Up an Azure Server: Step-by-Step Guide for Beginners

You can set up an Azure server with a focus on programming and scripting. Use Azure PowerShell and Azure CLI to achieve this. Below are detailed steps, along with code snippets for creating a Virtual Machine (VM) and configuring various settings.

You can set up an Azure server with a focus on programming and scripting. Use Azure PowerShell and Azure CLI to achieve this. Below are detailed steps, along with code snippets for creating a Virtual Machine (VM) and configuring various settings. Setting Up an Azure Virtual Machine Prerequisites An active Azure subscription. Azure PowerShell or Azure CLI installed on your local…

#azure#azureserver#Cloud Computing#CloudInfrastructure#computerprogramming#computerscience#Innovation in Tech#Microsoft#MicrosoftAzure#programming#Server#VirtualMachine

0 notes

Text

Virtualization Technologies: Transforming IT Landscapes

https://enterprisechronicles.com/wp-content/uploads/2024/11/39-Virtualization-Technologies_-Transforming-IT-Landscapes-Image-by-anyaberkut-from-Getty-Images.jpg

Source: anyaberkut from Getty Images

In the ever-evolving world of information technology, virtualization technologies have emerged as a cornerstone for businesses looking to enhance efficiency, reduce costs, and increase flexibility. By allowing multiple virtual instances of hardware or software to run on a single physical machine, virtualization has revolutionized how organizations manage resources and applications. This article delves into the various aspects of virtualization technologies, exploring their types, benefits, and best practices for implementation.

Understanding Virtualization Technologies

At its core, virtualization refers to the creation of a virtual version of physical resources, such as servers, storage devices, and networks. This technology enables organizations to maximize their hardware investments by allowing them to run multiple operating systems and applications on a single physical server. There are several types of virtualization machinery, including server virtualization, storage virtualization, desktop virtualization, and network virtualization.

Server Virtualization: This is perhaps the most common type of virtualization technology. It allows multiple virtual servers to run on a single physical server, each isolated from the others. This approach optimizes resource utilization and improves disaster recovery capabilities.

Storage Virtualization: This technology abstracts the physical storage devices, presenting them as a unified storage pool. By doing so, organizations can manage their storage resources more efficiently, leading to better performance and easier data management.

Desktop Virtualization: Also known as Virtual Desktop Infrastructure (VDI), this technology allows users to access their desktops remotely from any device. It simplifies desktop management and provides a consistent user experience, regardless of the device being used.

Network Virtualization: This technology involves creating a virtual version of the network, allowing multiple virtual networks to run on the same physical infrastructure. It enhances network management and security, enabling organizations to respond swiftly to changes in demand.

Benefits of Virtualization Technologies

The adoption of virtualization technologies offers numerous benefits that can significantly impact an organization’s operations. Here are some of the key advantages:

1. Cost Savings

One of the most compelling reasons to adopt Virtualization machinery is the potential for substantial cost savings. By consolidating physical servers, organizations can reduce hardware costs, power consumption, and cooling requirements. This consolidation leads to a more efficient use of resources and allows IT teams to focus on strategic initiatives rather than routine maintenance.

2. Improved Resource Utilization

Virtualization technologies allow organizations to make better use of their existing hardware. By running multiple virtual machines on a single physical server, organizations can ensure that resources are allocated efficiently. This optimized resource utilization can lead to improved performance and a better return on investment.

3. Enhanced Flexibility and Scalability

In today’s fast-paced business environment, flexibility is crucial. Virtualization technologies enable organizations to quickly scale their IT resources to meet changing demands. Whether it’s provisioning new virtual machines or reallocating resources among existing ones, virtualization provides the agility needed to adapt to evolving business requirements.

4. Simplified Disaster Recovery

Disaster recovery is a critical component of any IT strategy. Virtualization machinery simplify this process by allowing organizations to create snapshots of virtual machines and replicate them to offsite locations. In the event of a disaster, restoring services becomes faster and more efficient, minimizing downtime and data loss.

5. Improved Security

With the increasing number of cyber threats, security is a top priority for organizations. Virtualization technologies enhance security by isolating virtual machines from each other. If one virtual machine is compromised, it does not affect the others, thereby protecting sensitive data and applications.

Best Practices for Implementing Virtualization Technologies

While virtualization technologies offer significant advantages, successful implementation requires careful planning and consideration. Here are some best practices to keep in mind:

1. Assess Your Needs

Before diving into virtualization, it’s essential to assess your organization’s specific needs and objectives. Understand the workloads that will be virtualized, the expected growth, and the level of flexibility required. This assessment will help you choose the right Virtualization machinery for your environment.

2. Choose the Right Platform

Selecting the appropriate virtualization platform is critical for success. Consider factors such as compatibility, scalability, and support for various workloads. Leading virtualization platforms include VMware, Microsoft Hyper-V, and Citrix Virtual Apps and Desktops. Evaluate their features and determine which aligns best with your organizational goals.

3. Plan for Resource Allocation

Efficient resource allocation is key to maximizing the benefits of virtualization technologies. Develop a resource allocation plan that considers CPU, memory, and storage requirements for each virtual machine. Monitor resource usage regularly to identify and address potential bottlenecks.

4. Implement Security Measures

Security should be a top priority when implementing Virtualization machinery. Ensure that you have proper security measures in place, such as firewalls, intrusion detection systems, and regular security updates. Educate your team on best practices for securing virtual machines and networks.

5. Regularly Monitor and Optimize

Once virtualization technologies are implemented, it’s crucial to monitor their performance continuously. Use monitoring tools to track resource usage, performance metrics, and potential issues. Regular optimization will help you maintain the efficiency and effectiveness of your virtualized environment.

The Future of Virtualization Technologies

As technology continues to advance, the future of virtualization technologies looks promising. Emerging trends such as containerization and serverless computing are redefining how organizations approach virtualization. Containers, which allow applications to run in isolated environments, offer a lightweight alternative to traditional virtual machines. Meanwhile, serverless computing abstracts infrastructure management, enabling developers to focus solely on coding.

In conclusion, Virtualization machinery have transformed the IT landscape, providing organizations with numerous benefits, including cost savings, improved resource utilization, and enhanced flexibility. By understanding the various types of virtualization and implementing best practices, businesses can leverage this technology to drive efficiency and innovation. As we look to the future, staying informed about emerging trends in virtualization will be essential for organizations aiming to maintain a competitive edge in an increasingly digital world. By embracing virtualization technologies, organizations can position themselves for success in an ever-changing technological landscape.

0 notes

Text

Steps to Consider before Deploying Applications to VMs.

Virtual machines, or VMs, are an integral part of the cloud computing landscape.

With VMs, you can abstract away resources from a physical machine and create an isolated computing environment. You can use this environment to test applications, backing up data, and more.

However, deploying applications to VMs demands a streamlined approach. You need to consider several factors and follow pre-defined procedures to get the best-intended results. Check out this blog penned by our Chief Cloud Officer, @Sibin Vincent, where he outlines the key steps to consider before deploying applications to VMs.

#virtualMachines#deploymenttips#itinfrastructure#cloudcomputing#techsolutions#systemadmin#itbestpractices#virtualizationstrategy#datacentermanagement#digitaltransformation

0 notes