#funciones predeterminadas

Explore tagged Tumblr posts

Text

Marketing de servicios

Naturaleza y rasgos de los servicios.

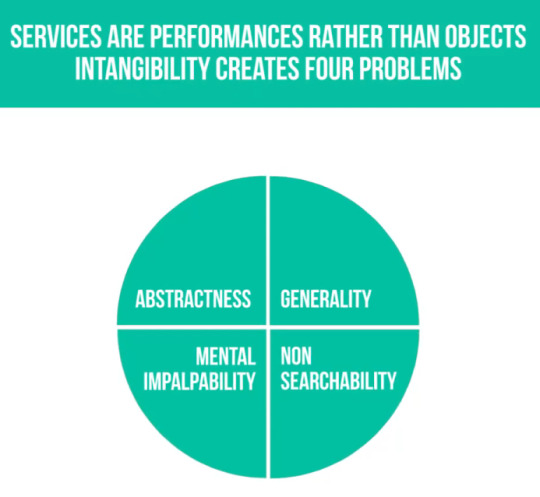

Intangibles: Los servicios no se pueden tocar, no los podemos palpar. Es un reto para los administradores porque es más difícil comunicar los beneficios del servicio a los clientes.

Heterogeneos: Un servicio siempre es una experiencia única e irrepetible en términos de control de calidad. Cuando te hospedas nunca vas a recibir la misma habitación, no te vas a topar con los mismos huespedes y el clima nunca será el mismo.

Inseparabilidad: En el marketing de bienes o productos, el consumo del bien puede hacerse mucho después de la compra, te comprar una camisa y esperarás una buena ocasión para usarla, en el caso de los servicios el la producción del servicios es simultanea al consumo. No se puede atender una paciente sin su presencia.

Perecibles: Un pasaje de avión tiene una fecha predeterminada de uso. Luego de eso el boleto de avión queda inservible, excepto en situaciones excepcionales.

Expectativas de los usuarios

Si una empresa puede entregar servicios que reunen las expectativas, cumplen con las expectativas o incluso superan las expectativas de los clientes. Ellos en general se llevarán una buena experiencia con el servicio.

Hay que entender a los clientes, hablando con ellos, anticipando sus necesidades y observar como interactúan con el servicio. Leer los comentarios que dejan en redes sociales, encuestas, boca a boca, todos estos métodos son válidos para rediseñar el servicio.

Las expectativas del usuario, pueden estar basadas en experiencias pasadas, en el boca a boca, la propuesta oficial de la empresa y las necesidades del usuario. Basado en estos factores cuando adquieren el servicio, lo compararan con esas expectativas.

Posicionamiento

El posicionamiento es como el producto o servicio será recordado en la mente del usuario.

Posicionamiento = targeting + diferentiation

7p's del marketing

Producto: el servicio consta de un elemento central y elementos suplementarios. Si vas al cine a ver una película el elemento central es la proyección de la película, lo suplementario es la venta de palomitas.

Precio: El precio que tiene que pagar el consumidor final para adquirir el servicio, no solo el aspecto monetario

Place (lugar): El lugar donde se ejecuta el servicio

Promoción: Todas las técnicas aplicadas para influir sobre la decisión de compra del servicio.

En el marketing de servicios se trabaja con 3p's adicionales.

Physical evidence: Es el lugar donde se recibe el servicio, pero en que se diferencia del "place" anterior. Es que la evidencia física también abarca, el aspecto de los trabajadores, el aspecto del local. Si el servicio es online, que tan funcional es la página.

Process: Es la forma en que el servicio es entregado al usuario. Una buena secuencia de servicio hace que el servicio sea agradable para el cliente, y también tiene que ser sencillo de ejecutar por parte de los que proveedores del servicio.

Personas: Las personas incluye tanto a los clientes como a los empleados. Sobre todo en los servicios que tienen una alta interacción entre personas.

Product level framework

Es una nueva forma de representar el producto que tenemos.

The flower of service

La flor es otra forma de visualizar un y conceptualizar un servicio. Hay cuatro "petalos" facilitadores que ayudan o apoyan al núcleo del servicio, son necesarios para que el servicio se ejecute:

Elementos como: información, toma de orden, facturación y pago.

Los elementos que agregan valor al servicio son los que mejoran el servicio, estos son: consultoría/asesoría (el expertise de la organización), hospitalidad, seguridad, excepciones (quejas, cumplidos, sugerencias, devoluciones, etc.).

Hay que tener en cuenta que cada uno de estos elementos es evaluado como un todo por el cliente. Así el servicio este tercerizado, tenemos que estar pendientes de que los socios estén haciendo un buen trabajo.

La flor nos ayuda a entender la totalidad de la experiencia del usuario.

Branding de servicios

Que es una marca: la promesa de la marca o la propuesta de valor, no es una etiqueta, ni un icono, ni un color, aunque contribuyen. La propuesta de valor es el alma y corazón de la marca. Entonces porque necesitamos ponerle la marca a los servicios.

Como marketeros de los servicios, tenemos que ser campeones del branding y ser responsables por dar forma a cualquier aspecto de las expectativas de los clientes así como de la experiencia.

El branding de servicios puede ser conectado a la metáfora de la flor de servicio. Lo que se busca con esta metáfora, es consistencia, los clientes buscan tener una experiencia consistente.

Entonces que es una marca, pues es un conjunto de elementos (nombres, imagenes, colores, simbolo, diseño, etc) que identifican los servicios de un vendedor y lo diferencian de los demás.

Por consiguiente, la marca debe de persuadir al publico objetivo de clientes, que reune todas sus necesidad tanto funcionales como emocionales de forma consistente y que es mucho mejor que sus competidores.

Brand equity

Es el resultado de un buen trabajo de branding, se ve reflejado en el servicio "premium" que los clientes están dispuestos a pagar. Es decir si los clientes están dispuestos a pagar capricho. Entonces la marca tiene equidad.

Resumen

Let's quickly summarise the key points from this module,

A product implies a defined and consistent bundle of output

The key components of the service product are core product, supplementary services, delivery process

Levels in product level framework are basic product, expected product, augmented product, and potential product

The Flower of Service model categories the supplementary services into 2 broad groups

Facilitating elements of supplementary services are information, order taking, billing, and payment

Enhancing elements of supplementary services are consultation, hospitality, safekeeping, and exceptions

Branding helps customers to visualize the service better and understand the intangible benefits it has to offer

Brand benefits can be majorly defined as functional, emotional, and self-expressive

Tiering of brands establishes the mental picture in customer minds to clarify the value proposition

Brand equity can be measured through brand loyalty, brand awareness, perceived quality, brand associations, price premium, patents and trademarks

New service development efforts can range from basic style changes to introducing a completely new service

PRICING

Objetivos: Que la empresa no quiebre.

Estrategias: Las estrategias para establecer un precio, se pueden basar en: costos, competidores y por último en el cliente. La primera estrategia se basa en los costos financieros de la empresa. La segunda estrategia se basa en monitorear el precio de la competencia. La tecera estrategia se basa en los clientes.

El precio basado en el cliente, también es conocido como el precio basado en el valor. Es decir tratamos de comprender cual es el valor recibido por los clientes y por consiguiente cuanto están dispuestos a pagar por el servicio. Entonces ¿Qué es el valor? Bueno valor, significa diferentes cosas para diferentes públicos. En esencia el cliente puede clasificarse en 4 segmentos según la ocasión de compra: Para muchos clientes el valor es el precio más bajo siempre. (Valor por dinero). Para otros el valor es lo que buscan en un buen servicio. Se enfocan en los beneficios y no en los precios bajos. Otro grupo se enfoca en la calidad. Cual es la calidad que obtengo por lo que pago. Y por último otro segmento basa su decisiones de compra en lo que obtengo por lo que pago, y el pago incluye mucho más que solo el dinero. Consideran el tiempo, esfuerzo, costo psicológico, etc. Así que para ellos el valor es el intercambio entre beneficios y sacrificios que hay derivan del servicio.

Estructura: Comprende los medios y facilidades de pago, las promociones y otras opciones que facilitan el acceso a los servicios a diferentes tipos de clientes.

Niveles y tácticas: Se basa en la respuesta que la empresa toma frente a condiciones externas o internas.

Gestión de los ingresos

La correcta gestión de los ingresos representa una herramienta para la personalización del precio. Basada en data histórica como información en tiempo real. La gestión de ingresos tiene métodos para emparejar la demanda con la prestación de los servicios, en especial con las restricciones de la capacidad de los servicios. Es la búsqueda constante por maximizar el rendimiento de la producción en base a ofrecer el precio correcto al cliente correcto.

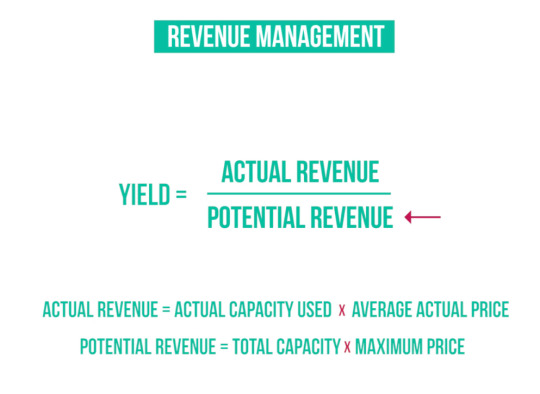

Hay una fórmula para calcular el rendimiento de la producción

PROMOCION DE SERVICIOS

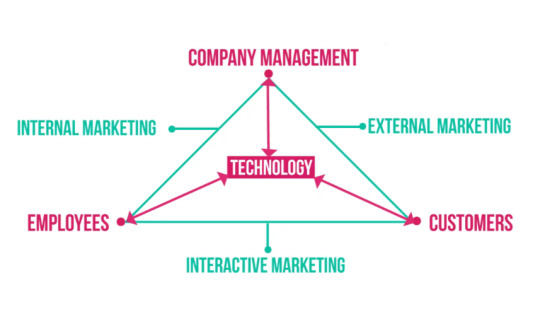

El triangulo del marketing de servicios.

Desafíos de la intangibilidad.

Abstracción, Generalidad, impalpabilidad mental e incapacidad de búsqueda.

La abstracción, se refiere a que no hay un objeto concreto que corresponda al servicio otorgado. Al comunicar se necesita de una estrategia que muestre un episodio del uso del servicio. Por ejemplo, si queremos promocionar servicios financieros para construcción de viviendas, se debe de hacer afiches que muestren a los clientes delante de las casas que han construido con esos préstamos. De este modo se transforma la abstracción del servicio en algo concreto.

Generalizaciones: Somos los mejores, el servicio más rápido, más por menos, los mejores médicos, etc. Eso hace difícil de diferenciarnos de los competidores. Esos óbices pueden ser superados con las siguientes estrategias. Documentación del sistema (mostrando hechos y estado de nuestras instalaciones), documentación del rendimiento (estadísticas del servicio y satisfacción: "80% de nuestros pacientes vuelven", los padres están contentos con nuestros servicios), y episodios de la prestación de servicios (storytelling de un caso de éxito, emblemático o paradigmático).

Incapacidad de búsqueda: No es fácil buscar y comparar servicios como lo hacemos con productos físicos. Para superar eso, se puede trabajar en la comunicación, a través, de la documentación del consumo (B2C, el boca a boca, casos de éxito) y la documentación del desempeño (B2B, certificaciones ISO, auditorias por otras empresas, etc).

Ahora enfoncándonos en los clientes. Se podría facilitar un ranking en los sitios de reviews (google ranks, etc)

Impalpabilidad mental Los servicios muchas veces son complejos, multidimensionales, y difíciles de aprehender mentalmente. Para superar esto hay dos estrategias: Episodio del proceso de servicio (una explicación detallada paso a paso de la prestación del servicio) y episodios de caso de historia (caso de éxito específico y los resultados obtenidos)

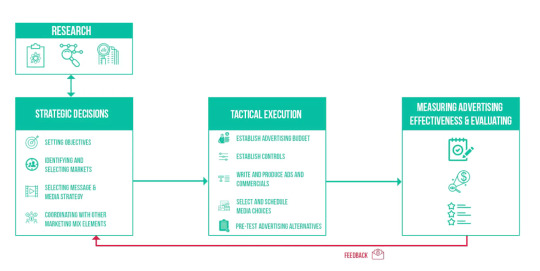

Estrategias de comunicación

El desarrollo y la ejecución de las estrategias de comunicación tienen 5 componentes: Who, What, How, Where, When.

Formulación y análisis

Who is the target audience?

What do we want to achieve from through the communication?

Desarrollo e Implementación

How should this be communicated?

Where should it be communicated

when should it be communicated?

Administración de la evidencia a través de la comunicación.

Tangiblizar el servicio: enfatizar los tangibles asociados al servicio (los cubiertos, el ambiente, el diseño de interiores, etc)

Tangibilizar el mensaje: motivar el boca a boca, garantizar los servicios (si la pizza no se entrega en 30 minutos es gratis) educación, testimonios, historias de impacto, todas esas son herramientas para humanizar las relaciones entre los usuarios y la organización.

En servicios la publicidad sigue teniendo un rol fundamental. Y por lo tanto debemos de entender los objetivos de la publicidad. Y como transformamos los objetivos de la publicidad en planes.

La publicidad nos permite lograr 3 objetivos generales.

informar

persuadir

recordar

Comunicación efectiva

So, presenting vivid information, use of interactive imagery, focusing on tangibles, featuring service employees, promising what is possible and increasing word of mouth. All of them help make the service communications very effective.

Marketing digital

SEO, SEM, Pay per click, pay per rate, etc.

Implementado marketing digital

identificar objetivos del marketing

alinear los procesos de ventas (pago online, etc)

aislar el publico objetivo. (diferentes tipos de usuarios merecen diferentes estrategias de marketing)

escoger canales digitales (cada red social tiene un perfil bien definido)

establecer métricas claras

P.O.E.M.

Paid Owned and Earned Media: POEM

Conclusiones

In this module, we explored the prominent role pricing plays for service organizations. We covered the very challenges service business face to set the pricing tone for their offerings and discussed the comprehensive pricing program that comes handy for marketers to arrive at their pricing decisions. This module also features the new modes of pricing and the concept of revenue management as well.

Alongside this, we also understood the role of communication/promotion in service organizations and the nuances of communication strategy and its implementation. We also acknowledged the necessity to master the practices like managing evidence through communication and key things to be followed to enable effective communication.

An array of topics and tools presented in this module around the lines of Digital Marketing are arguably relevant in this age of social media and it is interesting to know how business models can leverage the digital footprints of customers. Insights from the esteemed guests discussed so far on how their business models develop their pricing plans, how they reach out and communicate with their customers are some of the key takeaways from this week for you to reflect on.

Distribución del servicio

franquicias e intermediarios que nos permiten ahorrar costos para llegar a mas usuarios del servicio.

Decisiones de proceso

So, a process is basically a method and a sequence, in which, service operating system works. So, it's a flow, a good service process makes it easier for the frontline employees to do the jobs well. It results in high productivity. It decreases or reduces the risk of service failure from an organizational perspective. At the same time, a good process makes it easy for the customer to avail the service.

Las principales técnicas para estructurar los procesos:

el diagrama de flujo: es bueno pero bastante simple.

el mapeado del servicio: permite de forma simultanea visualizar el proceso del servicio, los puntos de contacto con el cliente y la evidencia desde la perspectiva del usuario.

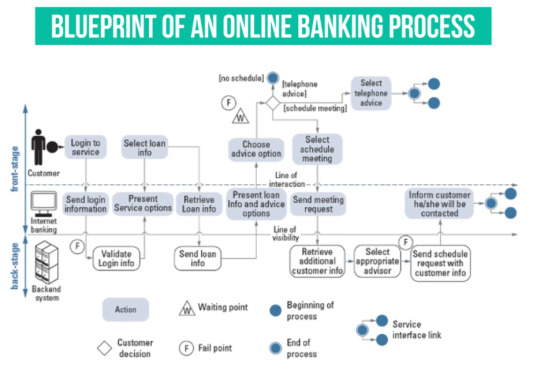

Planos del servicio (SERVICE BLUEPRINT)

Consta de 4 partes principales donde se muestra la secuencia que el usuario debe seguir para poder recibir el servicio. en el segundo nivel, se muestran los empleados del frontend que son los que atienden al usuario. en el tercer nivel se muestran los empleados que trabajan para realizar el servicio pero que no tienen contacto directo con el usuario. Y por último los procesos de apoyo para que el serivcio se realice correctamente (luz, agua, software, etc.).

Etapas de un plano de servicio

Le etapas de cualquier servicio se pueden dividir en las siguientes fases: pre-proceso (sacar cita), en-proceso (realizar el servicio, comer en el restaurante, dormir en un hotel, etc), post-proceso (pago del total de la cuenta, encuesta de satisfacción, envío de resultados, etc.)

Self service technology

En la actualidad algunos servicios se pueden ofrecer de forma auto-servicio, las personas pueden pagar los servicios, pueden retirar dinero sin ir a una ventanilla, pueden recoger todo lo que quieren comprar. etc.

Ventajas de un plano de servicios

Un plano de servicios tiene un montón de aplicaciones:

evaluar el servicio en sus totalidad y revisar puntos flojos.

ver cuales son las etapas de riesgo o donde el usuario podría experimentar incomodidad.

que las distintas áreas de la empresas entiendan el impacto que tienen en el servicio que prestan.

Resumiendo, todo el módulo:

The three key elements of service distribution are Information flow, Negotiation flow, and Product flow

Major methods of service delivery include customer visiting service place, service provider visiting customer, and remote service transactions

Channel preferences vary among the customers based on cost/time saving and convenience

Intermediaries reduce the cost of operations for service providers

Franchising helps marketers to deliver the service offerings by embracing all 7Ps of services marketing

Processes are the architectures of services

The service blueprint is an effective way of visualizing and structuring the whole service process

Identifying the potential fail points, customer wait points, and service standards helps managers to alleviate the risk of service failures and inefficiency

Self Service Technologies are making service easier with less dependency on employees

Service blueprint exercise can be useful in new service development, supporting zero defect culture, and service failure and recovery strategies

PERSONAS Y EVIDENCIA FISICA

Labor emocional: se debe tener en cuenta que algunos roles y responsabilidades conllevan una carga alta de manejo de estrés al tratar con personas que desean un trato diferenciado y exclusivo. Por eso es necesario capacitar a los empleados en técnicas de manejo de estrés, reproducir situaciones de estrés, etc.

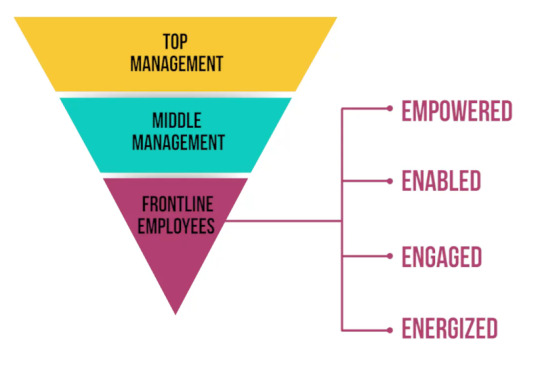

Estrategías de gestión de personas para la excelencia de servicios

Contratar a las personas adecuadas: esto significa que el reclutamiento es una actividad del marketing. Donde se tiene que hacer una segmentación y competir por los mejores talentos. Y que coincidan con las características del puesto y este a su vez este diseñado de tal manera que permita la excelencia de los servicios. Tambien es necesario enfocarse en las competencias del servicios (conocimientos, habilidades, certificaciones, educación, grados, etc) y las inclinaciones del servicio (es la actitud del trabajador "yo puedo hacerlo")

Capacitar a las personas Una vez contratas a las personas adecuadas hay que entrenarlas para que puedan desempeñarse como es debido. Además de las capacidades y las actitudes del trabajador como elemento independiente, también es necesario enfatizar el trabajo en equipo. Si se refuerza de forma adecuada el trabaja en equipo entonces la empresa puede entregar excelencia en el servicio. Así que se debe establecer método de medir el rendimiento no solo de las personas si no también del desempeño en equipo. Por último se tiene que empoderar el "frente" (el punto de contacto con el cliente) se entrena al personal para que tengan la capacidad de reacción y la iniciativa para solucionar los imprevistos.

Retener el talento: esto se logra con reconocimiento y un sistema de recompensas al desempeño.

CADENA DE GANACIAS DEL SERVICIO

Liderazgo de servicio

Para poder motivar a los empleados a que entregan la mejor versión de si mismos en el desempeño de sus funciones, un concepto clave es liderazgo transformacional. Es decir tenemos que representar nosotros mismos los valores que exigimos de nuestros trabajadores. Hay valores impostado y valores incorporados, (espoused values & enacted values) los valores impostado es todo lo que la empresa predice pero no practica y los valores incoporados son los valores reales de los directivos de la empresa. Los trabajadores imitan a sus figuras de autoridad.

El clima del servicio

El clima del servicio esta compuesto por cuatro dimensiones.

Leadership should enable the creation of a very conducive service climate. So, what is service climate? Service climate is defined as employees and typically the frontline employees perceptions of organizational policies, practices, and procedures, which promote, support, and facilitate a climate that expects and rewards customer service. So, service climate is a key enabler of service excellence.

Evidencia física

Es la última P en el mix de marketing de servicios. esto hace referencia al ambiente físico del servicio. Tambien llamado paisaje del servicio. (abarca los exteriores como la vista a la playa de un hotel como los interiores de un spa) hay muchos elementos que conforman el paisaje del servicio: brochure, uniformes, muebles, equipos, señaletica, la calidad del aire, etc.

Respuestas del usuario al paisaje del servicio

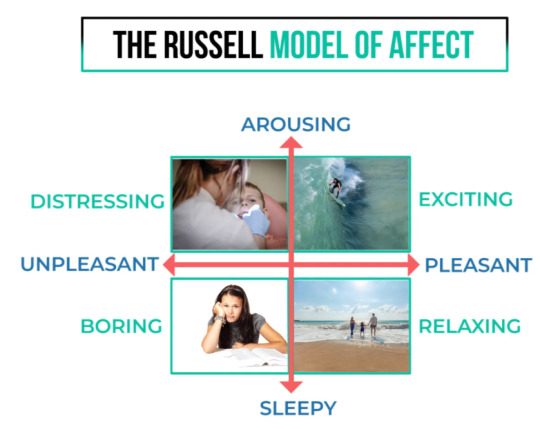

Las respuestas de los usuarios pueden ser estudiadas a través de dos modelos: Mehrabian-Russell stimulus-response modelo y el modelo de russell del afecto.

El modelo estimulo respuesta tiene 3 componentes: el primero es el estimulo que conlleva a una respuesta y eso nos lleva a un comportamiento que puede ser de acercamiento o alejamiento.

El modelo de russell del afecto puede ser visualizado como una matriz de 2 dimensiones.

El Modelo del paisaje de servicios

El modelo de paisaje de servicios en una marco de trabajo integral que nos ayuda a entender el impacto de la evidencia física en el comportamiento de los empleados y los clientes.

El modelo consta de 4 dimensiones:

la dimensión ambiental: las condiciones del ambiente, la temperatura, la señalética, el uniforme, etc. son cientos de elementos que afectan nuestro bienestar y podemos considerarlos de forma independiente y también como un todo. Hay tres niveles de respuestas al ambiente; cognitivo (creencias, esquemas mentales y significado simbólico), emocional (emociones, estados de animo y actitudes) y psicológico (dolor, comfort, movimiento, y aptitud física).

el moderador o servicio percibido:

las respuestas de los clientes y empleados

el comportamiento

En conclusión, las dimensiones ambientales percibimos ciertos aspectos del paisaje del servicio. Y tenemos respuestas cognitivas, emocionales y psicológicas, y esto impacta en nuestro comportamiento, que puede ser de dos tipos acercamiento o alejamiento.

Diseño de un paisaje de servicio

Es en esencia un trabajo de design thinking. Se desarrolla teniendo al usuario del servicio como parte fundamental del mismo. Es un trabajo multi-disciplinario.

Conclusiones

Let's quickly summarise some of the key learnings from this module,

Frontline employees are the most visible and accessible people in service organizations

Boundary Spanning positions operate at organization's boundary

Emotional Labor is a process of managing feelings and emotions to meet the emotional requirements of a service job

Key people management strategies in service organizations include attracting and hiring the best talent, training, and retaining.

Service leadership enable the creation of a conducive service climate

Physical Evidence influence the customer's responses, behaviour and expereince

Servicescape design must have a holistic approach and include considerations of Operations, Human Resources and Marketing.

EXCELENCIA DE SERVICIOS

Que es excelencia, que te hace excelente con respecto a tus competidores y como haces para comunicar eso a tus clientes y como haces para que tus trabajadores entreguen excelencia en su labor diaria.

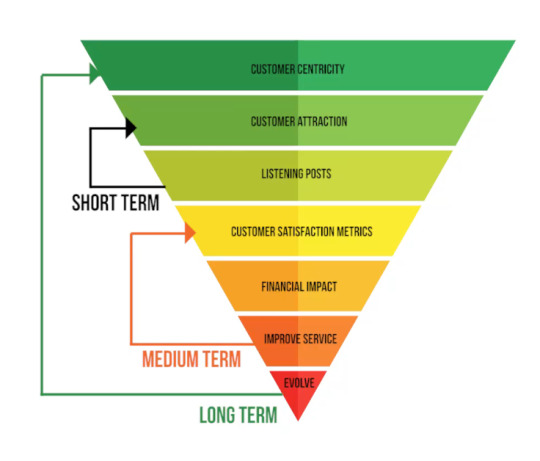

La excelencia de los servicios empieza cuando la organización implementa un modelo de trabajo centrado en el cliente. LA excelencia de un servicio se traduce en un mayor precio por el servicio, la excelencia cuesta.

Como siempre uno de los puntos claves de la excelencia de prestación de servicios son : las personas.

Entregando valor: es un proceso que consiste en definir el valor que queremos entregar (segmentación del mercado), construimos el valor (diseño del servicio) y luego de esto comunicamos el valor (publicidad) por última una etapa posterior es sostener el valor. (asegurar la calidad de los servicios)

Framework de Estrategia de marketing

El contexto (socio-cultural, económico, político y tecnológico, factores macro-ambientales, etc.) Colaboradores (proveedores del servicio, tercerizados, etc.) clientes, competencia y compañia (la organización de la empresa)

Luego el nivel STP: Segmentación del mercado (la forma como estructuramos el mercado) Target (el segmento objetivo del mercado al que vamos dirigidos) Y posicionamiento (como nos posicionamos en la mente de los consumidores con respecto a los competidores)

Como vemos todo comienza de un análisis del mercado que nos lleva a la acción, y la acción es una combinación de las 7p's del marketing.

Fallas del servicio y recuperación

una de las caracterísiticas de los servicios es su heterogeneidad, no hay dos usuarios que reciban la misma experiencia, es por eso que los fallos son bastante comunes al estar implicados mucho recurso humano en la operación. Es por eso que es necesario trabajar planes de contingencia, para eso nos podemos ayudar del plano de servicios que vimos antes. También como ya sabemos es necesario empoderar a los empleados sobre todo los que tengan que enfrentar a posibles contingencias, para de este modo poder confiar en su criterios y habilidad para la resolución de conflictos.

Quejas y retroalimentación de los usuarios. Las quejas de los usuarios ofrecen una gran retroalimentación para mejorar nuestros servicios, simplificar procesos que siempre fallan.

En general hay 4 formas de abordar las quejas de los usuarios:

Restitución o reembolso.

A veces solo quieren desahogarse

Otros son usuarios fieles y quieren mejorar el servicio

Y algunas quieren evitar que otros usuarios sufran lo mismo (altruismo)

Lo peor de todo es que la gran mayoría de usuarios no se quejan (solo el 5% de usuarios insatisfechos presentan una queja)

La mayoría no lo hacen por que creen que su queja no llegará a buen puerto, no habrá ningún cambio, perderá mucho tiempo y encima pasará un mal rato presentando su queja.

Si una empresa busca la excelencia de los servicios debe de remover todas estas barreras y permitir que los usuarios puedan presentar sus quejas.

Calidad de los servicios

Los clientes entienden la calidad de un servicio como la diferencia entre sus expectativas y la que perciben que reciben.

Más formalmente la calidad del servicios es el espacio o discrepancia entre lo que el cliente espero y lo que en realidad recibe.

Hay 5 dimensiones de la calidad de servicios:

Confiabilidad: la capacidad de cumplir la promesa de valor

Respuesta: Las ganas de atender al usuario, y ofrecer un servicio atento.

Seguridad: conocimiento de los empleados, su cortesía, seguridad y diligencia. ¿los clientes confían en la información que les dan los empleados?

Empatía: Todo se trata de dar atención individualizada al usuario. Mientras más personalizada sea la atención que brinda la empresa mejor. Pero no es la empresa la que brinda el servicio, son los empleados del frontline!!!

Tangibles: Evidencia física, todo lo que permita materializar la experiencia del servicio.

Al momento de mejorar la calidad de los servicios también es bueno considerar que no todas las dimensiones son igual de importantes para los usuarios. Los estudios demuestran que las personas quieren confiabilidad es decir recibir el servicio funcional luego la respuesta es decir quieren recibir el servicio de forma atenta que os traten bien (simpatía). Luego que los empleados muestren profesionalismo (que sepan su chamba), luego esta el servicio personalizado que los empelados conozcan muy el trasfondo y contexto del usuario (empatía ) y por último la cerecita del pastel serían los tangibles, el brochure, algún recuerdito. etc.

Impacto de la excelencia del servicio

El verdadero propósito de un negocio es crear y mantener clientes. - PETER DRUCKER

La excelencia del servicio impacta en la fidelidad de los pacientes, usualmente los lazos sociales se ven reflejados en la lealtad de los empleados, pero para casos de transnacionales, donde los empleados son millones, en esos casos la empresa construye lazos sociales con los clientes, facilitando una plataforma de interacción entre los clientes basado en sus semejanzas, gustos, perfiles, etc. Facilitando esta interacción se crean lazos sociales entre los clientes y como la empresa es la que puede permitir este lazo social también se crea una fuerte conexión con la empresa. Los lazos sociales son más fuertes y duraderos que los lazos financieros, claro que también son muy difíciles de construir y muy difíciles de romper. Para poder crear lazos personalizados con los clientes tenemos que saber que es lo que desean por eso es necesario hacer una elicitación.

Relación entre el servicio y la satisfacción del cliente

Como sabemos la relación entre beneficios que obtiene y sacrificios que debe hacer para obtener el servicio es conocido como el valor percibido. Si la calidad del servicio (beneficio) es bajo y el precio elevado (sacrificio), entonces el valor percibido será inferior.

La secuencia es bastante sencilla, la calidad del servicio incide en el valor percibido, un buen valor otorga satisfacción al cliente y un cliente satisfecha se vuelve leal a la marca.

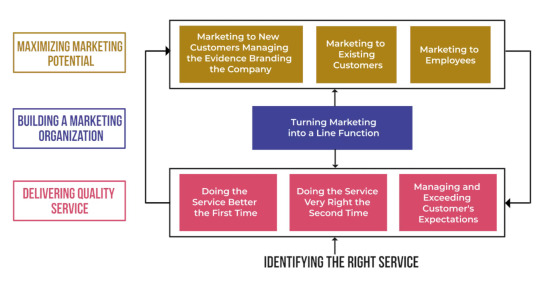

La pirámide del marketing de servicios

La pirámide ofrece un buen punto de partida para entender como funciona el marketing de servicios. Usualmente era solo un triangulo pero la irrupción de las nuevas tecnologías hace que las herramientas software asistan de manera activa todas estas interacciones.

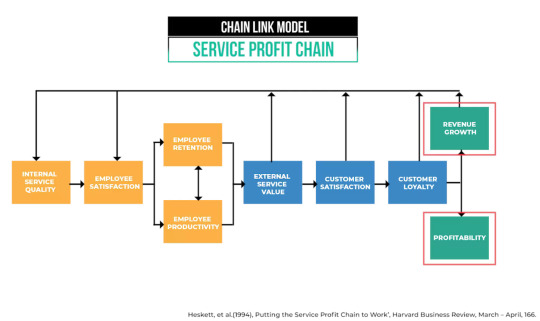

La cadena de producción del servicio

Este es un modelo simple y muy útil para explicar como se generan ganancias a través de las distintas dimensiones o "eslabones" de la entrega del servicio.

Marco de trabajo integral

Como siempre vemos todo se trata de entregar un buen servicio (ser funcionales), pero luego la forma sigue a la función (debemos de ser estéticos, agradables, placenteros) una vez tenemos un servicio de calidad, vamos al siguiente paso que el marketing pase a ser parte de la cultura organizacional, no solo de un área o de un encargado. Y luego plasmar toda esa cultura al momento de conseguir nuevos clientes, mantener nuevos clientes y motivar a nuestros empleados.

2 notes

·

View notes

Text

Cómo personalizar los widgets en Windows 11

Aunque Windows 11 viene con tantas características nuevas, una de las mejores son los widgets que aparecen desde el lado izquierdo de su pantalla. Parece las noticias e intereses de Windows 10, pero es más rico en funciones y personalizable. Si ya ha instalado Windows 11, es hora de personalizar los widgets para extender la configuración predeterminada y obtener el máximo provecho. Cómo editar la…

0 notes

Text

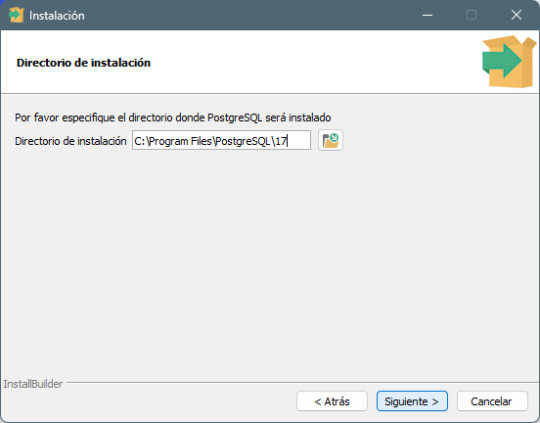

Cómo instalar PostgreSQL en Windows paso a paso

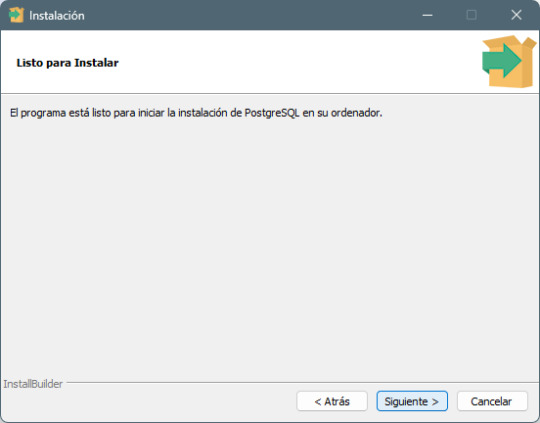

PostgreSQL es un sistema de bases de datos relacional y de código abierto ampliamente utilizado por su robustez y soporte para funciones avanzadas como JSON y operaciones geoespaciales. A continuación, te mostramos cómo instalar PostgreSQL en Windows y realizaremos una práctica personalizada para confirmar que los alumnos completaron la instalación y el uso del sistema. Requisitos previos - Sistema operativo: Windows 10 o superior. - Memoria RAM mínima: 4 GB. - Espacio libre en disco: Al menos 2 GB. - Conexión a internet para descargar el instalador. Para este tema, es importante tomar capturas de pantalla de todo el proceso, para que entregues las evidencias de lo realizado. Paso a paso para instalar PostgreSQL Paso 1: Descargar el instalador - Ve al sitio oficial de PostgreSQL: Descargar PostgreSQL. - Selecciona Windows y haz clic en el enlace para descargar el instalador correspondiente.

Paso 2: Ejecutar el instalador - Una vez descargado, haz doble clic en el archivo postgresql-17.0-1-windows.exe - En la primera pantalla, haz clic en Next.

Paso 3: Selección del directorio de instalación - Elige la carpeta donde deseas instalar PostgreSQL o deja la predeterminada. - Haz clic en Next.

Paso 4: Selección de componentes - Asegúrate de seleccionar: - PostgreSQL Server - pgAdmin 4 (herramienta gráfica para administrar bases de datos) - Haz clic en Next.

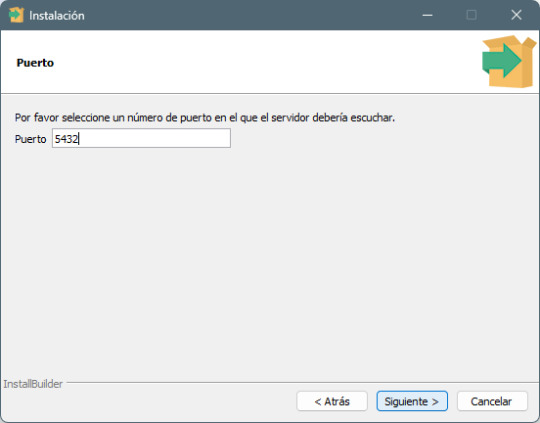

Paso 5: Configuración de la contraseña del superusuario - Introduce y confirma una contraseña para el usuario postgres (anótala, la necesitarás más adelante). - Haz clic en Next.

Paso 6: Configuración del puerto de conexión - Deja el puerto predeterminado 5432 (a menos que necesites cambiarlo por alguna razón). - Haz clic en Next.

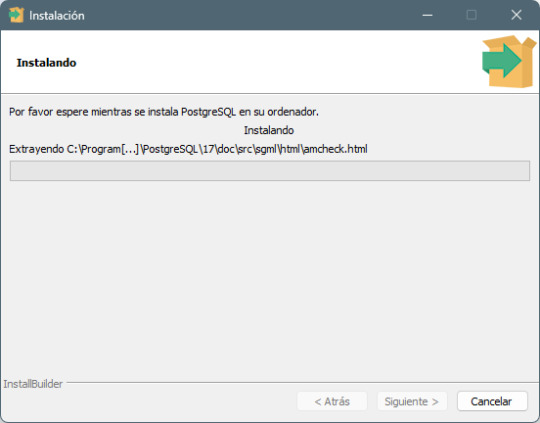

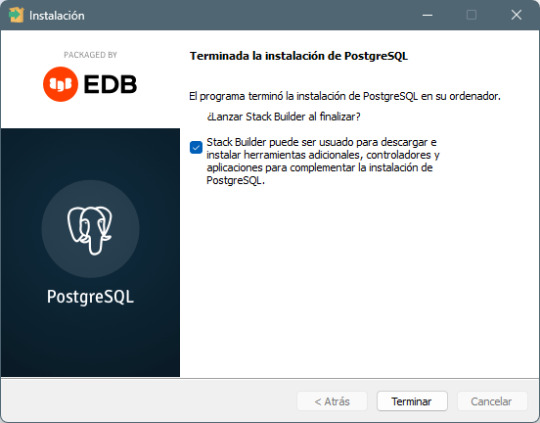

Paso 7: Finalización de la instalación - Haz clic en Next y luego en Finish para completar la instalación. - PostgreSQL y pgAdmin 4 estarán ahora listos para ser usados.

Paso a paso para usar PostgreSQL con pgAdmin 4

Paso 1: Abrir pgAdmin 4

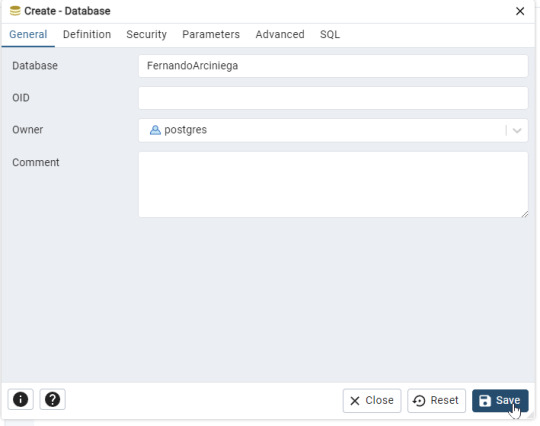

- Desde el menú de inicio, abre pgAdmin 4. - Ingresa la contraseña que configuraste para el usuario postgres. Paso 2: Crear una nueva base de datos - En el panel izquierdo, haz clic derecho sobre Databases y selecciona Create > Database.

- En el campo Database Name, ingresa tu nombre y tu primer apellido (por ejemplo: FernandoArciniega). - Haz clic en Save para crear la base de datos.

Paso 3: Crear una tabla personalizada - Selecciona tu base de datos y ve a Schemas > Tables.

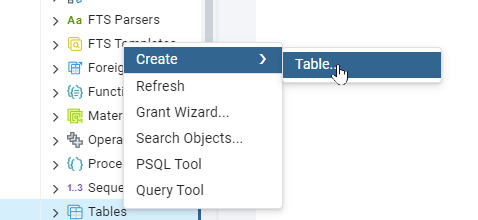

- Haz clic derecho en Tables y selecciona Create > Table.

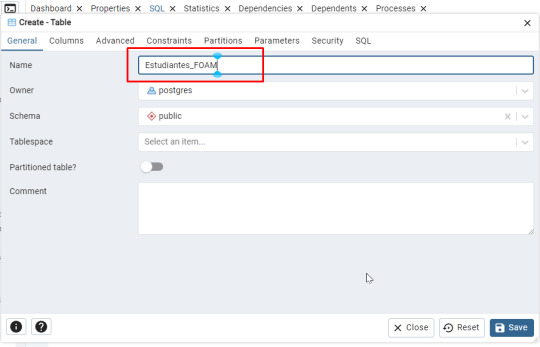

- Asigna un nombre a la tabla, como Estudiantes_ (por ejemplo: Estudiantes_FOAM).

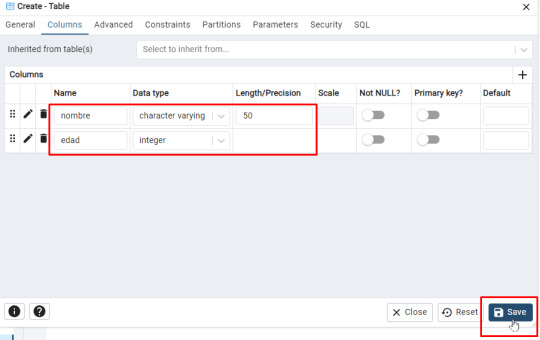

Agrega dos columnas: (Ficha Columns)

- Nombre (Tipo: character varying(50)) - Edad (Tipo: integer)

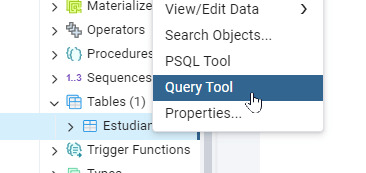

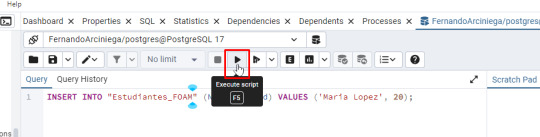

- Guarda la tabla haciendo clic en Save. Aparecerá el siguiente código: -- Table: public.Estudiantes_FOAM -- DROP TABLE IF EXISTS public."Estudiantes_FOAM"; CREATE TABLE IF NOT EXISTS public."Estudiantes_FOAM" ( nombre character varying(50) COLLATE pg_catalog."default", edad integer ) TABLESPACE pg_default; ALTER TABLE IF EXISTS public."Estudiantes_FOAM" OWNER to postgres; Paso 4: Insertar datos en la tabla - Haz clic derecho en la tabla y selecciona Query Tool.

- Escribe la siguiente consulta SQL para insertar un registro: INSERT INTO "Estudiantes_FOAM" (Nombre, Edad) VALUES ('Maria Lopez', 20); - Haz clic en Run para ejecutar la consulta o F5

Paso 5: Verificar los datos - Haz clic derecho en la tabla y selecciona View/Edit Data > All Rows. - Verifica que el registro se haya insertado correctamente.

Inserta 14 registroas más para tener un total de 15 en tu tabla. Práctica: Demostrar la instalación y uso de PostgreSQL Instrucciones personalizadas para la entrega: - Base de datos personalizada: - Cada alumno debe crear una base de datos con su nombre completo. - Tabla personalizada: - Crear una tabla con el nombre Estudiantes_ (por ejemplo: Estudiantes_FOAM). - Inserción de registro: - Inserta 15 registros en total con su nombre y edad. Entrega del trabajo - Formato: Impreso. - Equipos de 4 personas. Read the full article

#basededatosgratuita#basededatosrelacionalWindows#basesdedatosparaprincipiantes#cómousarpgAdmin#conexiónaPostgreSQL#configuraciónPostgreSQL#crearbasededatosenPostgreSQL#crearbasededatospersonalizada#creartablaenPostgreSQL#descargarPostgreSQLgratis#insertardatosPostgreSQL#instalacióndePostgreSQL2024#instalaciónfácilPostgreSQL#instalarpgAdmin4#PostgreSQLejercicios#PostgreSQLinstalaciónWindows#PostgreSQLManagementTool#PostgreSQLparaestudiantes#PostgreSQLpasoapaso#prácticasconPostgreSQL#servidorPostgreSQLlocal#SQLenPostgreSQL#tutorialpgAdminpasoapaso#tutorialPostgreSQLenespañol

0 notes

Text

El periodo vacacional ofrece un respiro a nuestra cabeza, que en la ciudad suele ser más vulnerable a la ansiedad y el estrés. En un entorno más relajado, sin obligaciones ni horarios, el cerebro pasa buena parte del tiempo trabajando en modo predeterminado, un estado muy saludable que le permite recuperarse y fomenta la creatividad. Y es una buena forma de desconectar del trabajo. Aunque el cerebro nunca descansa, ni siquiera al dormir, en vacaciones utiliza con frecuencia una red neuronal que se pone en marcha precisamente cuando no tenemos nada que hacer, el modo predeterminado. / Adobe Stock En vacaciones nos libramos de los rígidos horarios, las prisas y obligaciones del resto del año y el nivel de estrés va disminuyendo paulatinamente, aunque los primeros días nos cueste desconectar. Pasamos más tiempo en exteriores, sin hacer nada, contemplando el paisaje o soñando despiertos. Podemos sucumbir sin remordimiento a la saludable siesta, tan beneficiosa para la memoria. Todo ello supone un respiro para el cerebro, que aprovecha para hacer su puesta a punto pasando más tiempo en modo predeterminado, una especie de servicios mínimos, mientras nada atraiga nuestra atención. Es posible que ya unos días antes de iniciar las vacaciones seguramente hayamos dejado volar la imaginación en el trabajo, pensando en el descanso estival. Estas distracciones involuntarias son ‘intromisiones’ de la red neural predeterminada o por defecto (default mode), que se pone en marcha cuando soñamos despiertos. Esos ensimismamientos, además, ponen en marcha al neurotransmisor dopamina, que nos motiva y nos hace desear las vacaciones con más fuerza aún. La supervisión de la corteza prefrontal Ya en nuestro destino de descanso, el cerebro facilita un estado más relajado, ahora sin cortapisas al ponerse en ‘modo vacaciones’, en un entorno que invita a liberarse de la férrea supervisión de la corteza prefrontal, activa durante el resto del año para planificar tareas, horarios, tomar decisiones o mantener a raya las emociones, entre otras funciones. Aunque el cerebro nunca descansa, ni siquiera cuando dormimos, en vacaciones utiliza con frecuencia una red neuronal que se pone en marcha precisamente cuando no tenemos nada que hacer. Un ‘modo predeterminado’ de funcionamiento cerebral muy saludable que favorece la ensoñación, la divagación mental, el recuerdo de experiencias personales, la autorreflexión, y la previsión del futuro. En definitiva, lo que comúnmente llamamos estar en Babia. Tiempo para estar ‘en las nubes’ “Menos ocupados en tareas concretas que atraigan nuestra atención, tenemos más tiempo para estar ‘en las nubes’, o sea en modo por omisión (default mode), un estado muy saludable para el cerebro. Fantasear nos permite también simular situaciones sociales o situaciones futuras, y contribuye a un comportamiento más ajustado”, comenta a SINC Carmen Cavada, catedrática de anatomía humana y neurociencia de la Universidad Autónoma de Madrid. Esta red, que se describió por primera vez hace solo un par de décadas, está formada por un gran grupo de regiones de nuestro cerebro que se ‘encienden’ cuando soñamos despiertos o rememoramos recuerdos. Está más activa cuando el cerebro no está concentrado en el mundo exterior, y también durante los estados de procesamiento sensorial pasivo, explica Vinod Menon, neurocientífico de la Universidad de Stanford que la describió por primera vez hace 20 años. Su descubrimiento ha revolucionado la comprensión del funcionamiento del cerebro humano y cada vez atrae más la atención de los neurocientíficos. En palabras de Menon, la red neural por defecto integra la memoria, el lenguaje y su procesamiento para crear una ‘narrativa interna’ coherente que refleje nuestras experiencias individuales. Esta narrativa es fundamental para la construcción del yo, cómo nos percibimos a nosotros mismos e interactuamos con los demás y es un componente vital de la conciencia humana, indica Menon en una revisión pu...

View On WordPress

0 notes

Text

La aplicación Insta360 ha sido mejorada con avanzadas funciones de inteligencia artificial, lo que simplifica el proceso de edición de vídeos en 360º con una mayor eficiencia.

Insta360 ha lanzado recientemente una actualización significativa para su aplicación, que ahora incorpora avanzadas funciones de inteligencia artificial y ofrece más de 40 plantillas de movimiento predeterminadas, diseñadas para facilitar la producción de vídeos dinámicos en 360º. Los usuarios de la nueva cámara Insta360 X4, diseñada para capturar perspectivas únicas en tercera persona y tomas…

0 notes

Text

Unity 3D para principiantes

Primera toma de contacto

Me dispongo a seguir el tutorial de Jonas Troyller How to make Your First Game TODAY! - (Unity 3D) enfocado para novatos y con muy buen ritmo. Cuesta seguirle, pero siempre se puede tomar nota mientras pausamos el vídeo para no perder detalle.

youtube

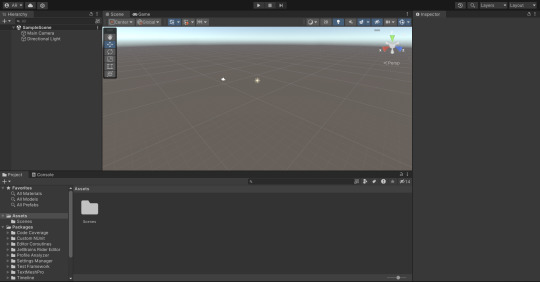

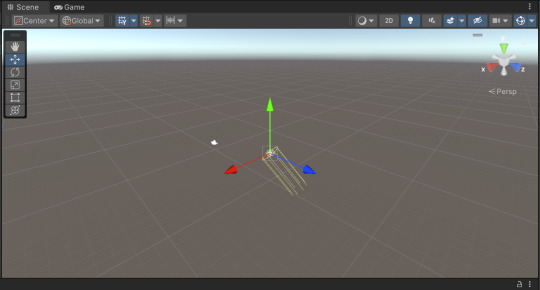

Una vez descargado e instalado Unity, cosa que hice hace ya semanas, me sumerjo en su interfaz creativa para aprender desde cero. Este es el aspecto de un proyecto nuevo de trinca:

Cada uno de los paneles de control puede transformarse para adaptarse a las necesidades productivas de cada cual.

Los paneles de control de Unity

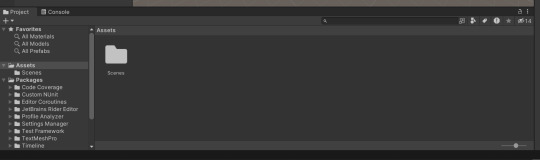

1. El panel 'Project'

Este panel calca la estructura del disco duro desde el que se está trabajando. Puedes modificar los archivos, ordenarlos y renombrarlos como si estuvieras en un explorador del sistema operativo. Aquí depositaré todo el material gráfico, de sonido, vídeo, scripts, etc. Creas carpetas y vas organizando la creación para tener cada cosa en su lugar y localizable.

Panel Project

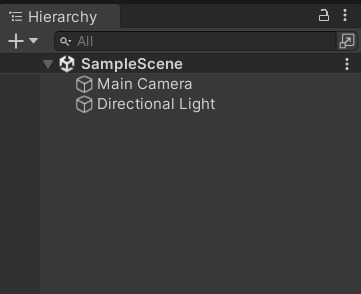

2. El panel Hierarchy

El panel Hierarchy muestra todos los objetos existente en el proyecto en curso. De manera predeterminada, tenemos una cámara principal (Main Camera) y una luz direccional (Directional Light). Haciendo doble click sobre uno de estos objetos activamos la cámara para que lo enfoque.

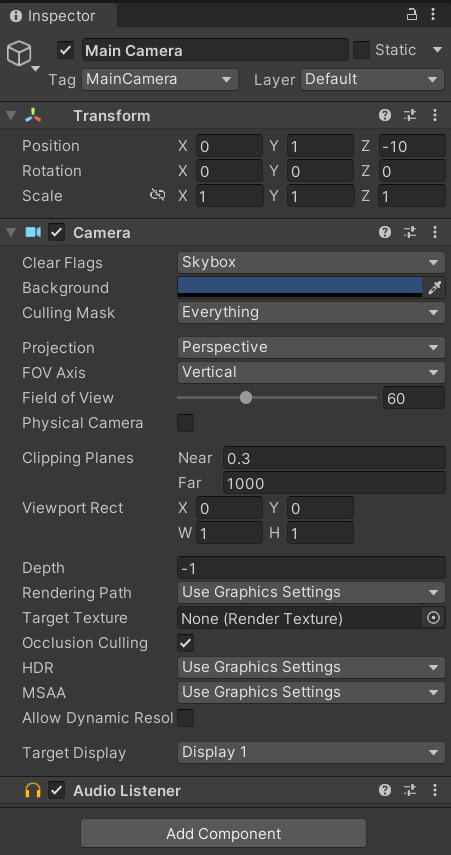

3. El panel Inspector

En este panel vemos todos los elementos y sus scripts asociados. Cada objeto puede transformarse modificando las cifras que contienen las casillas para posición, rotación y escala en cada uno de los tres ejes. La cámara tiene asociado también un componente de cámara: es el script de la cámara, responsable del renderizado y otros procesos. Este panel sirve realmente para inspeccionar los objetos, poderlos mirar con lupa 🔎.

4. La vista de escena

Este panel es de reconocimiento fácil, es la ventana donde vemos la imagen generada de los objetos activos del proyecto.

Los controles del mouse funcionan como sigue:

Rueda intermedia: Con ella presionada podemos trazar círculos con la cámara.

Botón derecho: Puedes girar la cámara y ver alrededor. Si lo mantienes presionado se activan los controles WASD en el teclado para desplazarse en los cuatro sentidos cardinales. QE sirven para descender y ascender como en un ascensor.

Alt + Botón izquierdo: puedes rotar la cámara con el botón izquierdo.

Alt + Botón derecho: se activa el zoom.

5. El panel Console

Este panel, escondido tras el Project, nos muestra los mensajes de error y depuración. Conviene revisarla siempre que algo no funcione debidamente.

6. El panel Game

Escondido detrás de la vista Scene, este panel nos permite previsualizar el juego que estamos programando. Muestra básicamente aquello que la cámara está viendo.

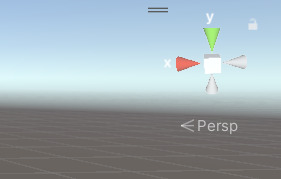

El pequeño cubo en la esquina superior derecha nos indica donde se encuentran los ejes XYZ. Clicando sobre ese cubito puedes cambiar a vista isométrica.

También puedes girar 90º cualquiera de los ejes clicando sobre ellos

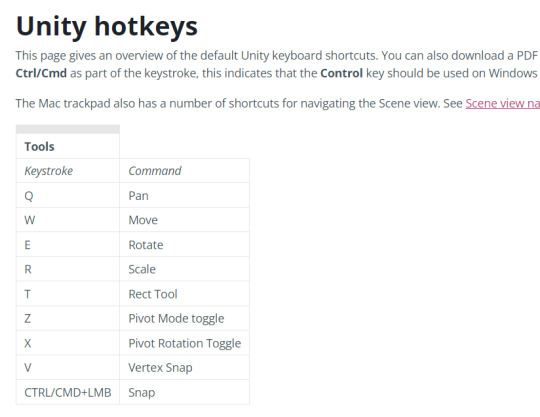

Añado un enlace a la página donde Unity informa sobre los atajos de teclado para su herramienta.

Atajos de teclado en Windows.

0 notes

Text

how to setup qbittorrent with vpn

🔒🌍✨ Obtén 3 Meses GRATIS de VPN - Acceso a Internet Seguro y Privado en Todo el Mundo! Haz Clic Aquí ✨🌍🔒

how to setup qbittorrent with vpn

Configuración inicial de qBittorrent

La configuración inicial de qBittorrent es fundamental para garantizar un rendimiento óptimo al usar este cliente de torrent. Al instalar y abrir por primera vez qBittorrent, es importante ajustar algunas configuraciones clave.

En primer lugar, al acceder al menú de configuración, se recomienda verificar y, si es necesario, ajustar la ubicación de descarga predeterminada de los archivos torrent. Esto asegurará que los archivos se guarden en la carpeta correcta en tu computadora.

Otro aspecto importante a considerar es la velocidad de carga y descarga. Es recomendable verificar la velocidad máxima de carga y descarga que tu proveedor de servicios de Internet te ofrece y ajustar los límites de velocidades de qBittorrent en consecuencia, para evitar ralentizaciones en tu red.

Además, en la sección de conexiones, es aconsejable configurar el número máximo de conexiones entrantes y salientes para optimizar el rendimiento de qBittorrent. Esto ayudará a garantizar una descarga eficiente de los archivos torrent.

En resumen, la configuración inicial de qBittorrent es crucial para una experiencia de torrenting exitosa. Ajustar la ubicación de descarga, la velocidad de carga y descarga, y las conexiones máximas son aspectos clave a considerar para sacar el máximo provecho de este cliente de torrent. ¡Disfruta descargando tus archivos favoritos de manera eficiente con qBittorrent!

Instalación de VPN para qBittorrent

La instalación de una VPN para qBittorrent es una medida importante para proteger tu privacidad y seguridad al descargar archivos torrent. Una red privada virtual (VPN) te permite cifrar tu conexión a internet y ocultar tu dirección IP, lo que dificulta que terceros rastreen tus actividades en línea.

Para comenzar la instalación de una VPN para qBittorrent, primero debes elegir un proveedor de VPN confiable y suscribirte a sus servicios. Asegúrate de seleccionar un proveedor que ofrezca servidores rápidos y ubicaciones geográficas que se adapten a tus necesidades.

Una vez que hayas adquirido tu suscripción, descarga e instala la aplicación de la VPN en tu dispositivo. Inicia sesión con tus credenciales y elige un servidor al que conectarte. Es recomendable seleccionar un servidor en un país donde las descargas de torrents sean legales y seguras.

Luego, configura qBittorrent para que funcione a través de la VPN. Abre la configuración de qBittorrent y encuentra la sección de configuración de la conexión. Aquí, deberás ingresar la dirección IP y el puerto proporcionados por tu proveedor de VPN.

Una vez completados estos pasos, tu conexión estará cifrada y protegida mientras descargas archivos torrent a través de qBittorrent. Recuerda mantener tu suscripción a la VPN activa y actualizada para garantizar una protección continua de tu privacidad en línea. ¡Disfruta de descargas seguras y anónimas con tu VPN para qBittorrent!

Seguridad al utilizar qBittorrent con VPN

Cuando se trata de descargar archivos a través de qBittorrent, es fundamental priorizar la seguridad y proteger tu privacidad en línea. Una de las formas más efectivas de garantizar esto es mediante el uso de una red privada virtual (VPN).

Al utilizar qBittorrent con una VPN, puedes cifrar tu conexión y ocultar tu dirección IP real mientras descargas o compartes archivos. Esto proporciona una capa adicional de seguridad al evitar que terceros rastreen tu actividad en línea. Al enmascarar tu dirección IP, una VPN protege tu identidad y evita posibles ataques cibernéticos.

Es importante elegir una VPN confiable y de alta calidad al usar qBittorrent para garantizar una protección adecuada. Busca una VPN que ofrezca una política estricta de no registros, velocidades de conexión rápidas y una amplia red de servidores para una experiencia óptima.

Además, al utilizar una VPN con qBittorrent, también puedes acceder a contenido geobloqueado y protegerte de posibles advertencias por infracción de derechos de autor. Sin embargo, es fundamental recordar que descargar archivos protegidos por derechos de autor sigue siendo ilegal, incluso con una VPN.

En resumen, la seguridad al utilizar qBittorrent con una VPN es esencial para proteger tu privacidad en línea y evitar posibles riesgos cibernéticos. Al tomar medidas para preservar tu anonimato y seguridad en Internet, puedes disfrutar de una experiencia de descarga de archivos más segura y protegida.

Ajustes de privacidad en qBittorrent y VPN

Los ajustes de privacidad son fundamentales al utilizar qBittorrent en combinación con una VPN para proteger tu identidad y actividad en línea. qBittorrent es un cliente de torrent de código abierto que te permite descargar y compartir archivos de forma segura, pero es importante configurar correctamente sus ajustes de privacidad para mantener tu anonimato en la red.

Para empezar, es recomendable habilitar la encriptación de protocolo en qBittorrent para garantizar que tu tráfico de datos esté protegido. Esto dificultará que tu ISP o cualquier persona que intercepte tu conexión pueda ver qué estás descargando o compartiendo a través de torrents.

Además, debes ajustar la configuración de las conexiones entrantes para limitar quién puede conectarse a tu cliente qBittorrent. Al restringir las conexiones entrantes solo a aquellos que están en tu lista de permitidos, podrás evitar posibles amenazas y mantener tu privacidad.

Por otro lado, al utilizar una VPN en conjunto con qBittorrent, asegúrate de configurar correctamente tu VPN para que proteja toda tu actividad en línea, incluido el tráfico de tu cliente de torrent. De esta manera, tu dirección IP real estará oculta y tu navegación será anónima.

En resumen, al ajustar correctamente la configuración de privacidad tanto en qBittorrent como en tu VPN, podrás disfrutar de una experiencia de descarga de torrents segura y protegida, sin comprometer tu identidad en línea. ¡No subestimes la importancia de proteger tu privacidad en internet!

Pasos para proteger tu conexión en qBittorrent con VPN

Los usuarios de qBittorrent a menudo buscan proteger su privacidad y seguridad al descargar archivos torrent. Una forma efectiva de fortalecer la protección de su conexión mientras utiliza qBittorrent es a través de una red privada virtual, conocida como VPN. Aquí hay algunos pasos para proteger tu conexión en qBittorrent con VPN:

Escoge un proveedor de VPN confiable: Investiga y elige un proveedor de VPN de confianza que ofrezca un buen nivel de seguridad y privacidad. Asegúrate de que tengan servidores en ubicaciones estratégicas para una mejor velocidad y desempeño.

Descarga e instala la VPN: Una vez que hayas elegido un proveedor, descarga e instala su software en tu dispositivo. Sigue las instrucciones del proveedor para configurar la VPN correctamente.

Conéctate a un servidor VPN: Abre la aplicación de la VPN y elige un servidor al que conectarte. Es recomendable elegir un servidor en un país donde las leyes de privacidad sean sólidas para una mayor protección.

Configura qBittorrent para usar la VPN: En la configuración de qBittorrent, busca la opción de configurar la conexión a través de un proxy y proporciona la información de conexión proporcionada por tu proveedor de VPN.

Verifica tu IP y conexión: Antes de comenzar a descargar cualquier archivo torrent, verifica que tu dirección IP esté oculta y que estés conectado al servidor VPN correctamente.

Al seguir estos pasos, podrás proteger tu conexión en qBittorrent y descargar archivos torrent de forma segura y anónima. Recuerda siempre utilizar una VPN de calidad para garantizar la máxima privacidad en línea.

0 notes

Text

para que sirve vpn en modem ubee

🔒🌍✨ Obtén 3 Meses GRATIS de VPN - Acceso a Internet Seguro y Privado en Todo el Mundo! Haz Clic Aquí ✨🌍🔒

para que sirve vpn en modem ubee

Funciones de VPN en modem Ubee

Las funciones de VPN en un modem Ubee ofrecen a los usuarios una capa adicional de seguridad y privacidad al navegar por internet. Una VPN, o Red Privada Virtual, cifra la conexión entre tu dispositivo y el servidor VPN, lo que protege tus datos de posibles intrusos o ciberataques.

Una de las principales funciones de VPN en un modem Ubee es la capacidad de acceder a contenido restringido geográficamente. Al conectarse a un servidor VPN en otro país, los usuarios pueden eludir las restricciones de geo-bloqueo y acceder a contenido que de otra manera no estaría disponible en su ubicación.

Además, las VPN en un modem Ubee permiten a los usuarios navegar de forma anónima, ya que la dirección IP real del dispositivo está oculta detrás de la dirección IP del servidor VPN. Esto hace que sea más difícil para los anunciantes y trackers en línea rastrear la actividad en línea de los usuarios.

Otra función importante de la VPN en un modem Ubee es la protección de la información personal y financiera de los usuarios al conectarse a redes Wi-Fi públicas. Al cifrar la conexión a internet, se reduce el riesgo de que los datos sensibles sean interceptados por terceros malintencionados.

En resumen, las funciones de VPN en un modem Ubee ofrecen a los usuarios seguridad, privacidad y libertad en línea al cifrar la conexión a internet y permitir el acceso a contenido restringido geográficamente.

Seguridad en conexión VPN en modem Ubee

La seguridad en la conexión VPN en un modem Ubee es esencial para proteger la privacidad y la información confidencial de los usuarios. Una red privada virtual (VPN) permite establecer una conexión segura a través de Internet, lo que resulta especialmente útil al acceder a redes públicas o al conectarse de forma remota a una red corporativa.

Para garantizar la seguridad de la conexión VPN en un modem Ubee, es importante seguir algunas recomendaciones clave. En primer lugar, se debe asegurar que el firmware del modem esté actualizado, ya que las actualizaciones suelen incluir parches de seguridad importantes. Además, se recomienda cambiar la contraseña predeterminada del modem por una más segura y única.

Otro aspecto fundamental es utilizar un protocolo VPN seguro, como OpenVPN o IPSec, que cifren los datos transmitidos y garanticen una conexión segura. También es aconsejable activar la autenticación de dos factores para agregar una capa adicional de seguridad.

Es importante recordar que la seguridad en la conexión VPN no solo depende del modem Ubee, sino también de las prácticas de seguridad del usuario. Evitar conectarse a redes públicas, no compartir información sensible a través de la VPN y utilizar programas antivirus y antimalware son medidas adicionales para proteger la conexión y la información personal.

En resumen, la seguridad en la conexión VPN en un modem Ubee es fundamental para proteger la privacidad y la información de los usuarios. Siguiendo medidas de seguridad básicas y siendo conscientes de las buenas prácticas en línea, es posible disfrutar de una conexión VPN segura y protegida.

Configuración de VPN en modem Ubee

La configuración de una red privada virtual (VPN) en un modem Ubee puede ser una opción útil para garantizar la seguridad de la conexión a Internet y proteger la información transmitida. Configurar una VPN en el modem Ubee permite encriptar los datos que se envían y se reciben a través de la conexión, lo que ayuda a preservar la privacidad y a evitar posibles ataques cibernéticos.

Para configurar una VPN en un modem Ubee, primero es importante tener acceso al panel de administración del dispositivo. Una vez dentro del panel, se deberá buscar la opción de configuración de VPN, la cual puede variar según el modelo específico del modem Ubee. En esta sección, se deberán ingresar los datos correspondientes al proveedor de servicios de VPN, como el servidor, el nombre de usuario y la contraseña.

Es importante seguir las instrucciones proporcionadas por el proveedor de servicios de VPN para asegurarse de configurar correctamente la conexión en el modem Ubee. Además, es recomendable realizar pruebas de conexión para verificar que la VPN esté funcionando de manera adecuada y protegiendo la información de forma efectiva.

En resumen, la configuración de una VPN en un modem Ubee puede ser una medida importante para reforzar la seguridad de la conexión a Internet y proteger la privacidad de los usuarios. Siguiendo los pasos adecuados y con la información correcta, es posible establecer una conexión segura y encriptada a través de una VPN en un modem Ubee.

Ventajas de utilizar VPN en modem Ubee

El uso de una VPN en un modem Ubee proporciona numerosas ventajas para los usuarios que buscan garantizar su privacidad y seguridad en línea. Una VPN, o red privada virtual, crea un túnel de cifrado entre el dispositivo del usuario y el servidor VPN, lo que ayuda a proteger la información confidencial de posibles ciberataques y robos de datos.

Una de las principales ventajas de utilizar una VPN en un modem Ubee es la protección de la información personal y la privacidad en línea. Al cifrar el tráfico de Internet, una VPN evita que terceros, como los proveedores de servicios de Internet o los hackers, accedan a los datos sensibles del usuario, como contraseñas, datos bancarios o mensajes privados.

Además de la seguridad, una VPN en un modem Ubee permite a los usuarios acceder a contenido restringido geográficamente. Al simular una conexión desde otro país, los usuarios pueden desbloquear sitios web, servicios de streaming y juegos en línea que de otro modo estarían bloqueados en su ubicación actual.

Otra ventaja importante de utilizar una VPN en un modem Ubee es la posibilidad de navegar por Internet de forma anónima. Al ocultar la dirección IP real del usuario, una VPN protege su identidad en línea y evita que agencias gubernamentales, anunciantes u otros usuarios rastreen su actividad en línea.

En resumen, aprovechar una VPN en un modem Ubee brinda a los usuarios seguridad, privacidad y libertad en Internet, convirtiéndose en una herramienta esencial para aquellos que valoran la protección de sus datos y la privacidad en línea.

Privacidad al activar VPN en modem Ubee

Al activar una red privada virtual (VPN) en tu módem Ubee, estás mejorando significativamente la privacidad y seguridad de tu conexión a internet. Una VPN cifra todo tu tráfico de datos, lo que significa que cualquier información que envíes o recibas estará protegida contra posibles ataques cibernéticos y vigilancia no deseada.

Al utilizar una VPN en tu módem Ubee, puedes navegar de forma anónima, lo que evita que terceros rastreen tu actividad en línea. Esta privacidad adicional es especialmente importante al acceder a redes Wi-Fi públicas, ya que protege tus datos de posibles piratas informáticos que intenten interceptarlos.

Además, al activar una VPN en tu módem Ubee, puedes eludir las restricciones geográficas impuestas por algunos sitios web y servicios en línea. Esto te permite acceder a contenido que de otra manera estaría limitado en tu ubicación geográfica.

En resumen, activar una VPN en tu módem Ubee no solo protege tu privacidad en línea, sino que también añade una capa adicional de seguridad a tu conexión a internet. Considera la posibilidad de configurar una VPN en tu módem Ubee para garantizar una experiencia en línea más segura y privada.

0 notes

Text

por que no funciona vpn

🔒🌍✨ Obtén 3 Meses GRATIS de VPN - Acceso a Internet Seguro y Privado en Todo el Mundo! Haz Clic Aquí ✨🌍🔒

por que no funciona vpn

Problemas de conexión VPN

Al intentar conectarse a una red privada virtual (VPN), es posible que te encuentres con diversos problemas que dificulten o impidan la conexión. Es importante identificar y comprender estas dificultades para poder resolverlas de manera eficaz.

Uno de los problemas más comunes al utilizar una VPN es la lentitud de la conexión. Esto puede deberse a diversos factores, como una mala configuración de la VPN, una conexión a internet deficiente o una carga excesiva en el servidor al que estás intentando acceder. Para solucionar este problema, es recomendable verificar la configuración de tu VPN, asegurarte de tener una conexión a internet estable y considerar la posibilidad de cambiar al servidor de VPN menos saturado.

Otro problema frecuente es la pérdida de conexión o desconexiones intermitentes. Esto puede ser causado por interferencias en la red, cortafuegos o configuraciones de seguridad restrictivas. Para resolver este inconveniente, puedes probar a cambiar el protocolo de conexión de la VPN, ajustar la configuración de seguridad de tu dispositivo o desactivar temporalmente el cortafuegos.

Además, es importante asegurarte de que estás utilizando la versión más actualizada del software de la VPN y de tu sistema operativo, ya que las actualizaciones suelen incluir correcciones de errores y mejoras de rendimiento que pueden solucionar problemas de conexión.

En resumen, los problemas de conexión VPN son comunes pero pueden resolverse con un adecuado diagnóstico y ajustes en la configuración. Si persisten las dificultades, es recomendable contactar al soporte técnico de tu proveedor de VPN para obtener asistencia especializada.

Configuración incorrecta de VPN

Cuando se trata de usar una red privada virtual (VPN), es crucial asegurarse de configurarla correctamente para garantizar su efectividad y seguridad. Una configuración incorrecta de VPN puede exponer tus datos confidenciales a riesgos de seguridad cibernética.

Una de las formas más comunes en que se produce una configuración incorrecta de VPN es a través de la falta de encriptación adecuada. Sin una encriptación sólida, tu tráfico de Internet puede ser interceptado por terceros malintencionados, comprometiendo tu privacidad y seguridad en línea. Es crucial seleccionar un protocolo de encriptación fuerte y asegurarse de que esté habilitado en tu configuración de VPN.

Otro error común es utilizar contraseñas débiles o predeterminadas en tu conexión VPN. Una contraseña débil es como dejar la puerta abierta para los hackers, lo que fácilmente comprometerá tu red y tus datos. Asegúrate de utilizar contraseñas seguras y únicas para tu conexión VPN.

Además, es importante verificar la configuración de tu firewall y router para garantizar que estén correctamente configurados para trabajar con la VPN. Una configuración inadecuada de estos dispositivos podría impedir que la VPN funcione correctamente, lo que resultaría en una protección deficiente de tus datos.

En resumen, es crucial prestar atención a la configuración de VPN para garantizar la privacidad y seguridad de tus datos en línea. Al seguir buenas prácticas de configuración y evitar errores comunes, puedes disfrutar de una conexión VPN segura y protegida.

Fallos de seguridad en la VPN

Las redes privadas virtuales (VPN, por sus siglas en inglés) son servicios populares utilizados para proteger la privacidad y la seguridad en línea al cifrar la conexión de internet. Sin embargo, incluso las VPN pueden presentar fallas de seguridad que pueden comprometer la información personal de los usuarios.

Una de las vulnerabilidades más comunes en las VPN es la filtración de direcciones IP. Algunas VPN pueden sufrir fugas de IP, exponiendo la dirección IP real del usuario y poniendo en riesgo su anonimato. Esto puede ocurrir debido a configuraciones incorrectas o problemas técnicos en el software de la VPN.

Otro fallo de seguridad importante en las VPN es la falta de cifrado sólido. Si la VPN no utiliza un cifrado fuerte, los datos transmitidos a través de la red pueden ser interceptados y leídos por ciberdelincuentes. Es crucial elegir una VPN que ofrezca un cifrado robusto para proteger la información confidencial.

Además, algunas VPN gratuitas pueden comprometer la seguridad de los usuarios al recopilar y vender sus datos a terceros con fines publicitarios. Es fundamental optar por una VPN de confianza y de pago para garantizar la privacidad y protección de los datos en línea.

En conclusión, si bien las VPN son una herramienta útil para fortalecer la seguridad en internet, es importante ser consciente de los posibles fallos de seguridad que pueden presentar. Al tomar las precauciones adecuadas y elegir una VPN confiable, los usuarios pueden disfrutar de una experiencia en línea segura y protegida.

Limitaciones de la VPN

Las VPN, o redes privadas virtuales, son una herramienta útil para proteger la privacidad y la seguridad en línea al enmascarar la dirección IP y cifrar la conexión a Internet. Sin embargo, es importante tener en cuenta que las VPN también presentan ciertas limitaciones que los usuarios deben conocer.

Una de las limitaciones más comunes de las VPN es la disminución de la velocidad de conexión. Debido al proceso de cifrado y enrutamiento de los datos a través de servidores remotos, es posible experimentar una ralentización en la velocidad de navegación. Esto puede afectar la experiencia de uso, especialmente al descargar archivos pesados o realizar transmisiones en vivo.

Otra limitación importante de las VPN es la compatibilidad con ciertos servicios en línea. Algunas plataformas de streaming, como Netflix o Hulu, han implementado medidas para bloquear el uso de VPN con el fin de proteger los derechos de autor. Esto puede resultar en la imposibilidad de acceder a ciertos contenidos geográficamente restringidos a través de una VPN.

Además, las VPN gratuitas suelen tener limitaciones en cuanto a la cantidad de datos que se pueden transferir, la velocidad de conexión y la seguridad ofrecida. Estos servicios pueden no ser tan confiables como las VPN premium y aumentar el riesgo de filtración de datos o malware.

En resumen, si bien las VPN son una herramienta valiosa para proteger la privacidad en línea, es importante ser consciente de sus limitaciones y considerarlas al elegir un servicio de VPN adecuado para tus necesidades.

Errores al usar VPN

Al usar una red privada virtual (VPN), es fundamental tener en cuenta ciertos errores comunes para garantizar su uso efectivo y seguro. Uno de los errores más comunes al utilizar una VPN es elegir un proveedor de poca reputación. Es importante investigar y seleccionar un proveedor confiable que ofrezca servicios seguros y protección de datos.

Otro error común es no verificar la configuración de privacidad de la VPN. Es fundamental ajustar adecuadamente los protocolos de seguridad y privacidad para garantizar la protección de la información personal y la navegación segura en línea. Además, no actualizar la VPN regularmente puede ser otro error que ponga en riesgo la seguridad de los datos.

Muchas personas cometen el error de no utilizar una conexión segura al conectarse a una VPN, lo que puede comprometer la privacidad y la seguridad de la información transmitida. También es un error común no desconectarse de la VPN al terminar de usarla, lo que puede exponer datos sensibles si la conexión permanece activa.

En resumen, al utilizar una VPN, es esencial evitar estos errores comunes para garantizar una experiencia segura y protegida en línea. Mantenerse informado sobre las mejores prácticas y medidas de seguridad ayudará a maximizar los beneficios de una VPN y proteger la privacidad en línea.

0 notes

Text

how to set up checkpoint vpn server

🔒🌍✨ Obtén 3 Meses GRATIS de VPN - Acceso a Internet Seguro y Privado en Todo el Mundo! Haz Clic Aquí ✨🌍🔒

how to set up checkpoint vpn server

Configuración inicial del servidor VPN Check Point

La configuración inicial del servidor VPN Check Point es un paso crucial para garantizar una conexión segura y confiable. A través de este proceso, se establecen las bases para proteger la información transmitida a través de la red privada virtual.

Para comenzar, es necesario acceder a la consola de administración del servidor VPN Check Point utilizando las credenciales proporcionadas durante la instalación. Una vez dentro, se deben configurar los parámetros básicos, como la dirección IP del servidor, el rango de direcciones IP disponibles para asignar a los clientes y las claves de cifrado utilizadas para proteger la comunicación.

Además, es fundamental establecer las políticas de seguridad adecuadas para limitar el acceso a la red y prevenir posibles amenazas. Esto incluye la creación de reglas de firewall, la configuración de la autenticación de los usuarios y la implementación de medidas de control de acceso.

Por último, se recomienda realizar pruebas exhaustivas para verificar que la configuración del servidor VPN Check Point funcione correctamente y que los usuarios puedan conectarse de forma segura. Durante este proceso, es importante comprobar la estabilidad de la conexión, la velocidad de transmisión de datos y la integridad de la seguridad implementada.

En resumen, la configuración inicial del servidor VPN Check Point es un procedimiento clave para garantizar la privacidad y la protección de los datos transmitidos a través de la red. Siguiendo los pasos adecuados y aplicando las medidas de seguridad necesarias, es posible crear una conexión VPN robusta y confiable.

Pasos para implementar un servidor VPN Check Point

Implementar un servidor VPN Check Point puede resultar beneficioso para la seguridad de una red empresarial. A continuación, se detallan los pasos necesarios para llevar a cabo esta implementación de manera efectiva:

Planificación: Antes de comenzar, es fundamental realizar una planificación detallada que incluya la definición de los objetivos de seguridad que se desean lograr con el servidor VPN Check Point.

Requisitos del sistema: Verificar que el hardware de la red cumple con los requisitos necesarios para instalar y ejecutar el servidor VPN.

Descarga e instalación del software: Acceder al sitio web oficial de Check Point para descargar el software del servidor VPN. Una vez descargado, proceder a la instalación siguiendo las instrucciones proporcionadas por el fabricante.

Configuración inicial: Configurar los parámetros iniciales del servidor VPN Check Point, como la dirección IP, la máscara de red y la puerta de enlace predeterminada.

Configuración de las políticas de seguridad: Establecer las políticas de seguridad necesarias para proteger la red, como el cifrado de datos, la autenticación de usuarios y el control de acceso.

Pruebas y ajustes: Realizar pruebas exhaustivas para asegurarse de que el servidor VPN Check Point funciona correctamente. Realizar los ajustes necesarios en caso de ser necesario.

Mantenimiento y actualizaciones: Realizar un mantenimiento regular del servidor VPN Check Point para garantizar su correcto funcionamiento y mantenerlo actualizado con las últimas mejoras de seguridad.

Siguiendo estos pasos, se puede implementar un servidor VPN Check Point de manera exitosa, fortaleciendo así la seguridad de la red empresarial y protegiendo la información confidencial de la organización.

Requisitos de hardware y software para servidor VPN Check Point

Una de las formas más efectivas y seguras de garantizar una conexión privada en internet es a través de un servidor VPN. Check Point es una de las marcas líderes en soluciones de ciberseguridad y su servidor VPN es altamente confiable. Sin embargo, es importante tener en cuenta los requisitos de hardware y software para asegurar su correcto funcionamiento.

En cuanto al hardware, es fundamental contar con un servidor con suficiente capacidad de procesamiento y memoria RAM para soportar el tráfico de datos encriptados que caracteriza a una conexión VPN. Se recomienda al menos un procesador de cuatro núcleos y 8 GB de RAM para un funcionamiento óptimo. Además, es aconsejable disponer de espacio de almacenamiento suficiente para los registros y configuraciones necesarias.

En cuanto al software, el sistema operativo del servidor debe ser compatible con la última versión del servidor VPN de Check Point, así como con las actualizaciones de seguridad correspondientes. Es fundamental mantener al día tanto el software de la VPN como del sistema operativo para garantizar la protección de la red.

En resumen, para implementar un servidor VPN de Check Point de manera efectiva, es necesario contar con un hardware potente y actualizado, así como con un software compatible y seguro. Cumplir con estos requisitos permitirá disfrutar de una conexión privada y segura en internet, protegiendo la información y la privacidad de los usuarios.

Seguridad en la configuración del servidor VPN Check Point

La seguridad en la configuración del servidor VPN Check Point es un aspecto fundamental para garantizar la protección de la información y la privacidad de las comunicaciones. Check Point es una empresa reconocida por su enfoque en la ciberseguridad, y sus soluciones VPN son ampliamente utilizadas en entornos empresariales y corporativos.

Al configurar un servidor VPN Check Point, es importante seguir buenas prácticas de seguridad para prevenir posibles vulnerabilidades y ataques cibernéticos. Una de las primeras medidas a tomar es asegurarse de que el servidor esté actualizado con los últimos parches de seguridad y actualizaciones de software.

Además, es fundamental establecer políticas de acceso estrictas y utilizar autenticación de múltiples factores para garantizar que solo usuarios autorizados puedan acceder a la red a través de la VPN. Asimismo, se recomienda utilizar cifrado fuerte para proteger la integridad y confidencialidad de los datos transmitidos a través de la red privada virtual.

Otro aspecto importante es configurar adecuadamente los controles de acceso basados en roles, de modo que cada usuario tenga únicamente los privilegios necesarios para realizar sus tareas, evitando así posibles brechas de seguridad causadas por accesos indebidos.

En resumen, la seguridad en la configuración del servidor VPN Check Point es esencial para proteger los datos y la privacidad de las comunicaciones en entornos empresariales. Siguiendo buenas prácticas y medidas de seguridad, es posible mitigar riesgos y mantener la integridad de la red.

Políticas de acceso y administración en servidor VPN Check Point

Las políticas de acceso y administración en un servidor VPN de Check Point son fundamentales para garantizar la seguridad y el buen funcionamiento de la red informática de una organización. Estas políticas establecen las reglas y permisos que regulan quién puede acceder a la red, qué recursos pueden utilizar y cómo se gestionan las conexiones.

En primer lugar, es importante definir con claridad quiénes tienen autorización para acceder al servidor VPN. Esto implica establecer perfiles de usuarios, asignarles roles y privilegios específicos y requerir autenticación mediante credenciales seguras como contraseñas robustas o autenticación de dos factores.

Además, las políticas de acceso deben contemplar el cifrado de la información transmitida a través del servidor VPN, para proteger los datos sensibles de posibles ataques de hackers o intercepciones malintencionadas. Es fundamental utilizar protocolos de seguridad robustos como IPSec o SSL/TLS para garantizar la confidencialidad y la integridad de la comunicación.

En cuanto a la administración del servidor VPN, es importante contar con herramientas de monitorización y registro de actividad para supervisar el tráfico de la red, detectar posibles intrusiones y mantener un registro de las conexiones realizadas. Asimismo, es recomendable establecer políticas de actualización y mantenimiento periódico del servidor para corregir posibles vulnerabilidades y garantizar su rendimiento óptimo.

En resumen, las políticas de acceso y administración en un servidor VPN de Check Point son fundamentales para garantizar la seguridad de la red y proteger la información de una organización. Al establecer reglas claras, utilizar tecnologías de cifrado robustas y mantener una gestión adecuada del servidor, se puede asegurar un entorno de trabajo seguro y confiable para todos los usuarios.

0 notes

Text

is a vpn a firewall

🔒🌍✨ Obtén 3 Meses GRATIS de VPN - Acceso a Internet Seguro y Privado en Todo el Mundo! Haz Clic Aquí ✨🌍🔒

is a vpn a firewall

VPN vs firewall

Un VPN y un firewall son dos herramientas de seguridad informática clave que se utilizan para proteger la información y la privacidad en línea, pero cumplen funciones diferentes y son complementarios en la protección de los datos.

Un VPN, o red privada virtual, en español, es una herramienta que encripta la conexión a Internet de un dispositivo, ocultando la dirección IP y la actividad en línea del usuario. Al utilizar un VPN, se puede navegar de forma segura y anónima, protegiendo los datos de posibles hackeos o espionaje cibernético. Además, un VPN permite acceder a contenido restringido geográficamente y aumenta la privacidad en línea.

Por otro lado, un firewall, o cortafuegos, en español, es un sistema de seguridad que controla y filtra el tráfico de red basado en reglas predeterminadas. Su función es bloquear el acceso no autorizado a una red privada, evitando intrusiones externas y protegiendo la información sensible de los usuarios. Un firewall puede ser tanto una solución de hardware como de software, y es fundamental para la seguridad de las empresas y de los usuarios individuales.

En resumen, un VPN se enfoca en proteger la privacidad y encriptar la conexión a Internet, mientras que un firewall se centra en controlar el tráfico de red y prevenir accesos no autorizados. Ambas herramientas son fundamentales para mantener seguros los datos en línea, por lo que se recomienda utilizar tanto un VPN como un firewall en conjunto para una protección óptima.

Funciones de una VPN

Una VPN, o red privada virtual, es una herramienta crucial para proteger la privacidad y seguridad en línea. Las funciones de una VPN son variadas y brindan beneficios significativos a quienes la utilizan.

Una de las funciones principales de una VPN es enmascarar la dirección IP del usuario, lo que le permite navegar por internet de forma anónima. Al ocultar la dirección IP real y reemplazarla por una generada por el servidor VPN, se dificulta el rastreo de la actividad en línea del usuario.

Otra función importante de una VPN es el cifrado de los datos transmitidos a través de la red. Esto significa que incluso si alguien logra interceptar la información, no podrá descifrarla sin la clave de encriptación adecuada. Esto brinda una capa adicional de seguridad, especialmente al conectarse a redes Wi-Fi públicas.

Además, las VPNs permiten acceder a contenido restringido geográficamente. Al simular una ubicación diferente, los usuarios pueden desbloquear sitios web, servicios de streaming y plataformas que de otro modo no estarían disponibles en su región.