#pagefile.sys

Explore tagged Tumblr posts

Text

Plik wymiany (pagefile.sys): Wszystko, co powinieneś wiedzieć

Plik wymiany (pagefile.sys) to specjalny plik używany przez systemy operacyjne, takie jak Windows, do zarządzania pamięcią wirtualną. Pełni on istotną rolę w działaniu systemu i może mieć wpływ na wydajność komputera. W tym artykule przedstawimy Ci wszystko, co powinieneś wiedzieć na temat pliku wymiany. Read the full article

#defragmentacjadysku#defragmentacjaplikuwymiany#dostosowanieplikuwymianydopamięciRAM#dostosowanierozmiaru#dysktwardy#fragmentacjaplikuwymiany#konfiguracjaplikuwymiany#lokalizacjaplikuwymiany#optymalizacjapamięci#optymalizacjapamięciwirtualnej#pagefile.sys#pagefile.sysLinux#pagefile.sysmacOS#pagefile.sysUnix#pagefile.syswWindows#pagefile.sysWindows10#pagefile.sysWindows7#pagefile.sysWindows8#pamięćRAM#pamięćwirtualna#pamięćwirtualnawWindows#plikwymiany#plikwymianyHDD#plikwymianykrokpokroku#plikwymianySSD#przeniesienieplikuwymiany#przydzielaniepamięciwirtualnej#przyspieszeniesystemu#rolaplikuwymiany#rozmiarplikuwymiany

0 notes

Text

Sorry, I don't have any guides for these tools and didn't find any good one on the internet either. I made one myself for you this morning, super long and complete with screenshots and all, and then tumblr just... disappeared it... And I don't think I have the will to do it all over again with all the screenshots and explanations. I'll make a shorter one.

I'm assuming that you use Windows.

WizTree

The link to the installer is here. The wizard is straightforward.

You should run the disk cleanup utility as administrator first, so that you can rid of any unnecessary file (but please check that you don't have any important file in the recycle bin before having it emptied). You can just type up "disk cleanup" in the Windows search bar for it, then right-click instead of left-click, and select "run as administrator". You should definitely do this again every now and then btw.

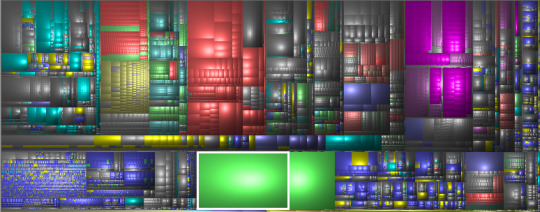

When you open WizTree, what you want to look for is either big squares (single files that take up a lot of space, like movies or zip files) or many smaller squares all clumped together. The latter might be cache (Spotify, Telegram, all internet browsers, generate a lot of it. WizTree gives you the cue to open these programs and clean the cache from their respective settings), or some other thing (AMD Radeon for some reason likes to keep all past versions of its installer, even though only the most recent is useful). You might also notice some folders that are considerably bigger, for example all Adobe products are naturally chunky and so you might want to consider alternatives, like Photopea in lieu of Photoshop. Here I highlighted some examples on my laptop, files and folders which I would definitely check out first thing. And after deleting them, I would hit the "Scan" button again to refresh the graph.

It takes some effort to get used to the game the first time, but I think the immediate visual feedback of the colored blocks, the highlighting of the folder as you hover on it, the size proportion... They make WizTree a great tool. I also wish I could give you more precise information on what to look for exactly, but it really varies greatly from PC to PC, so I can't know for certain what might take up space on your machine.

Beware! Some big squares are best left untouched because they're Windows files: namely $MFT, hiberfil.sys, pagefile.sys, anything in "System Volume Information" or in "Recovery", and of course anything in the "Windows" folder.

If pagefile.sys is very big (say, bigger than 5 GB) and you're running out of storage space, you can reduce its size to something like 2 or 3 GB, following this guide.

Everything

Link to the installer here. This wizard is also pretty straightforward, you don't need to touch any of the default settings, just hit "next".

It takes just a few seconds to index all the files the first time you open it after turning your PC on, and then it's good to go. Instant search, system-wide, in milliseconds.

You should extend the "file path" column a bit so that you can clearly see *where* each result is located, and see if that's the file you were looking for or not.

Apart from the basic search, there are some useful options in the "Search" tab in the top row. Namely: case sensitive/insensitive search, including file paths in the search (e.g. if you want to look up a file called "Pamphlet" in folders called "Campus" instead of in folders called "Work". Then you would activate that option and search "pamphlet campus"), and including full words (e.g. if you know the file has the word "Boy" and you're not interested in files with "tomboy", "boyish", "flamboyant"). They're the top options in here (sorry that it's all in Italian, I'm a pizza pasta mandolino citizen):

In the lower part you can also see how you can filter the results based on whether it's an audio file, a zip file, an exe file, a folder etc. Neat, right?

any computer people wanna explain how the hell this works

it wont let me do shit bc i apparently have 81 gigs of apps clogging my c drive, but my largest app is 0.4gb?????? its not system applications either because system is its own segment of storage. wadda hell are you talking about

#again I'm so sorry that this is quite blunt and doesn't go into detail step-by-step... but I just spent so much time this morning and then I#lost everything... I just honestly don't feel like repeating it

57K notes

·

View notes

Text

طريقة تشغيل لينكس على ويندوز بسهولة باستخدام WSL

نظام التشغيل ويندوز ولينكس لكل منهما مميزاته التي تجعله خيارًا مفضلًا لدى المستخدمين. لكن الحاجة للتبديل بين النظامين قد تكون معقدة في بعض الأحيان. هنا يأتي دور WSL أو Windows Subsystem for Linux، الذي يتيح لك تشغيل توزيعات لينكس المفضلة لديك مباشرة على نظام ويندوز دون الحاجة إلى تثبيت افتراضي أو ثنائي التشغيل. في هذا المقال، سنستعرض كيفية إعداد WSL خطوة بخطوة، وكيف يمكن الاستفادة من تشغيل لينكس داخل بيئة ويندوز بسهولة وسلاسة.

ملخص - يمكنك الوصول إلى ملفات Linux وWindows من خلال Windows Explorer وWSL Linux shell windows. - يمكنك تشغيل أوامر Windows من Linux عن طريق إضافة ".exe" إليها ببساطة. - يمكنك تشغيل أوامر Linux من Windows PowerShell باستخدام الأمر "wsl". نظام Windows الفرعي لنظام Linux، أو WSL، هو وسيلة لتشغيل توزيعات Linux في Windows دون التمهيد المزدوج أو تثبيت الآلات الافتراضية، ولكن قوته الحقيقية تأتي من القدرة على تشغيل تطبيقات Windows وLinux في وقت واحد.

الوصول إلى ملفات Linux من Windows Explorer

يمكنك الوصول إلى الملفات لأي توزيعات Linux مثبتة مع WSL في مستكشف Windows. انظر إلى الشريط الجانبي الأيسر وستجد أيقونة Tux، تميمة Linux، ثم انقر فوق المثلث لتوسيعه لرؤية جميع توزيعات WSL التي قمت بتثبيتها. ستتمكن بعد ذلك من التنقل عبر نظام ملفات Linux من خلال المستكشف. يمكنك أيضًا إدخال "wsl$" في المستكشف لرؤية توزيعاتك. يمكنك أيضًا التنقل مباشرة إلى توزيعك بإضافة (شرطة مائلة للخلف) واسم التوزيع. على سبيل المثال، سيكون Ubuntu هو "$wslubuntu". يمكنك أيضًا تحديد أسماء المسارات بهذه الطريقة. فقط تذكر تغيير الشرطة المائلة للأمام (/) إلى شرطة مائلة للخلف لأن هذه هي الطريقة التي يفصل بها Windows المسارات. عندما تعمل في سطر أوامر WSL، يمكنك فتح المستكشف في دليل العمل الحالي بهذا الأمر: explorer.exe . (يمكنك أيضًا القيام بذلك من PowerShell، ولكن هذا يوضح مدى التوافق بين WSL وPowerShell).

الوصول إلى ملفات Windows من Linux

يمكنك أيضًا الوصول إلى ملفات Windows من جانب Linux في جهازك. ستظهر محركات الأقراص ذات الأحرف على Windows على هيئة /mnt/ في نظام ملفات Linux. على سبيل الم��ال، سيتم تثبيت محرك الأقراص "C:" في "/mnt/c". سيكون دليل C:Windows هو "/mnt/c/Windows". سينطبق هذا أيضًا على أي تطبيقات Linux رسومية قمت بتثبيتها.

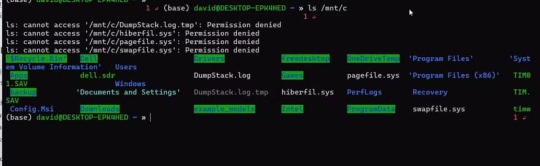

تشغيل أوامر Windows من Linux

لتشغيل أوامر Windows من Linux، يمكنك فقط كتابتها من محطة Linux وإضافة ".exe" إليها. لقد رأيت بالفعل مثالاً باستخدام Explorer في وقت سابق. يمكنك أيضًا تشغيل أوامر أخرى. إذا كنت تريد فتح ملف في Notepad، فيمكنك كتابة هذا الأمر: notepad.exe file يمكنك أيضًا تشغيل أوامر Windows في خطوط أنابيب Linux، ومعالجة مخرجات أوامر Windows. يمكنك البحث عن مخرجات Windows باستخدام أمر grep في Linux. لنفترض أننا أردنا العثور على ذكر Windows في قائمة الدليل من PowerShell: powershell.exe dir "C:/" | grep 'Windows' إذا كنت تقوم بخلط أوامر Windows وLinux، ضع في اعتبارك أنه في حين أن أوامر Windows لا تفرق بين حالة الأحرف، فإن أوامر Linux تفرق بين حالة الأحرف. وهذا يعني أن أوامر Linux تعتمد على وجود التركيبة الصحيحة من الأحرف الكبيرة والصغيرة لتشغيلها بشكل صحيح. عندما تقوم بتشغيل أوامر Windows من Linux، فسوف يكون لها نفس أذونات Windows مثل عملية WSL والمستخدم النشط. إذا قمت بتشغيل ls /mnt/c، فستلاحظ أن الإذن بإدراج الملفات مثل pagefile.sys، ملف صفحة Windows، مرفوض، حيث يتم حجزه عادةً للمستخدمين الإداريين. إذا كنت تستخدم sudo، فستتمكن من إدراج جميع الملفات، حيث سيكون لدى WSL الآن أذونات كاملة: sudo ls /mnt/c

تشغيل أوامر Linux من PowerShell

يمكنك أيضًا اتباع الطريقة الأخرى من خلال تشغيل أوامر Linux من Windows PowerShell. يمكنك القيام بذلك باستخدام الأمر wsl متبوعًا بأي أوامر Linux تريد تشغيلها. لسرد دليل "/bin" في Linux: wsl ls /bin عند الانتقال من Windows إلى Linux، ستتمتع العمليات بنفس الأذونات التي تتمتع بها الجلسة التي بدأت الأمر Linux. على سبيل المثال، سيكون للأمر الصادر عن مستخدم عادي نفس الأذونات، بينما سيتم تصعيد الأمر الصادر باستخدام sudo إلى superuser.

تشغيل برامج واجهة المستخدم الرسومية Linux في Windows

باستخدام WSL على Windows 11، يمكنك تشغيل برامج واجهة المستخدم الرسومية لنظام Linux من Windows. هناك طريقتان للقيام بذلك: من سطر الأوامر أو من قائمة "ابدأ". لتشغيل برنامج واجهة المستخدم الرسومية من shell، يمكنك فقط استدعاؤه من سطر الأوامر. لتشغيل GNU Emacs: emacs إحدى المشكلات التي قد تلاحظها عند تشغيل أمر بهذه الطريقة هي أنه قد يؤدي إلى تعطيل محطتك الطرفية. لن تتمكن من استعادة موجه الأوامر إلا إذا أغلقت البرنامج أو وضعته في الخلفية. لتشغيل برنامج كعملية خلفية، أضف إليه علامة & (علامة اقتباس): emacs & لوضع برنامج قيد التشغيل بالفعل في الخلفية، استخدم وظائف التحكم في الوظائف في shell. اضغط على Ctrl+z لإيقاف البرنامج مؤقتًا. هذا بأحرف صغيرة، لأن مجموعات لوحة المفاتيح حساسة لحالة الأحرف مثل أوامر Linux. سيطبع النظام رسالة برقم المهمة ورسالة تفيد بإيقاف العملية مؤقتًا. ثم اكتب هذا الأمر لوضعه في الخلفية: bg

يمكنك أيضًا الوصول إلى برامج واجهة المستخدم الرسومية من قائمة "ابدأ". ستظهر أي توزيعات Linux كمجلد في قائمة "ابدأ" إذا كان لديك أي برامج واجهة مستخدم رسومية مثبتة. على سبيل المثال، سيكون اسم Ubuntu هو "Ubuntu". لبدء تشغيل برنامج، يمكنك النقر فوقه لتشغيله كما تفعل مع برنامج Windows العادي. من خلال استخدام WSL، أصبح تشغيل لينكس على ويندوز أكثر سهولة وكفاءة من أي وقت مضى. سواء كنت مطورًا ترغب في الوصول إلى أدوات لينكس أو مستخدمًا يسعى للاستفادة من كلا النظامين معًا، يوفر WSL الحل الأمثل دون تعقيدات. اتبع الخطوات المذكورة، وابدأ بالعمل على نظامي التشغيل بسلاسة لتحقيق أفضل إنتاجية ممكنة. Read the full article

0 notes

Link

When the system runs out of physical memory, it transfers less frequently used pages of memory from RAM to pagefile.sys file on your local storage, allow your system to run more applications simultaneously.

0 notes

Text

FTK Imager est un outil utilisé dans les investigations numériques.

Les investigations numériques visent à connaitre ce qui s'esst passé sur un actif du SI, et faire une investigation jusqu'à arriver à l'écriture du rapport.

sur un matériel (ordinateur, serveur...) on vise à connaitre : les programmes sur le matériel, les programmes utilisés, supprimés, le timezone utilisé, est ce que le timezone a été changé pour des raisons spécifiques, les flashs utilisés sur le matériel, les connexions wifi sur le matériel...

grace à la capture de la Ram par ftk imager on peut chercher dans les fichiers suivants pour connaitre les informations demandés : (

Prefetch ,Recycle Bin,Srum,EVTX,Registery,SAM ,SECURITY,SOFTWARE,SYSTEM....).

1.Image Ram (Capture Memory avant d'éteindre le pc).

2.Check for Disk Encryption (EDD.exe)

3.FTK Imager > Create Custom Content Image

sur FTK Imager

File => Capture Memory

Include pagefile : (pagefile.sys fichier caché, data in Ram)

pagefile.sys (sert à minimiser la pression sur la Ram).

0 notes

Text

i mean there's one but i don't think you should delete pagefile.sys

me when the things taking up space on my sdd are all a bunch of little things and not one big thing i can delete >:(

2 notes

·

View notes

Link

#Pagefile nedir#pagefile.sys#Pagefile ayarları nerededir#sanal bellek ayarları nerededir#sanal bellek nasıl ayarlanır#sanal bellek ayarı ne olmalıdır

0 notes

Text

Arquivos e Pastas que você nunca deve deletar do Windows

Arquivos e Pastas que você nunca deve deletar do Windows

Apagar certos arquivos pode comprometer o funcionamento do sistema operacional

O Windows é formado por centenas de pastas e milhares de arquivos que são distribuídos pelo seu computador. Boa parte desse conteúdo é vital para o funcionamento do sistema operacional da Microsoft. Alguns destes arquivos sequer ficam na pasta “Windows”, e isso enfatiza a necessidade de ter cuidado na hora de apagar…

View On WordPress

#Apagar#Arquivos#Arquivos DLL#bibliotecas DLL#certos#comprometer#Pagefile.sys#Program Files#sistema#sistema operacional#Swapfile.sys#system 32#System Volume Information#WinSxS

0 notes

Link

0 notes

Text

O que é o arquivo PAGEFILE.SYS ?

O que é o arquivo PAGEFILE.SYS ?

Muitos usuários de Windows se deparam com o GIGANTE arquivo PAGEFILE.SYS e quer excluir, renomear, fazer qualquer coisa pois não sabe para que serve este arquivo.

Pois saiba que este arquivo é muito importante para seu Computador ou Notebook, ele é o arquivo responsável pela sua “extensão da memória RAM”.

Não ficou claro? Eu explico: A mamória RAMé a memória utilizada pelo seu computador para…

View On WordPress

0 notes

Text

Файлы-призраки: как криминалисты восстанавливают надежно удаленные данные?

Для следователя, проводящего анализ компьютера подозреваемого, всегда есть данные, представляющие особый интерес. Но некоторым кажется, что если перезаписать область, где находился файл, случайными данными, то восстановить уже ничего не удастся. Это правда, но лишь отчасти. Даже после такой перестраховки данные нередко удается извлечь!

Что происходит при удалении файла? Очень просто: в файловой системе для него меняется один атрибут, и таким образом он помечается как удаленный. При этом содержание файла по-прежне��у остается на жестком диске, и его можно восстановить с помощью одной из множества платных и бесплатных программ (например, R-Studio). Мы много раз писали о том, как безопасно удалить файлы без возможности восстановления. Благо для этого разработано огромное количество утилит-шредеров, которые с помощью несложных методик перезаписывают участки диска, на которых были расположены удаленные данные. Таким образом даже при использовании технологий восстановления, при которых производится считывание данных непосредственно с магнитных носителей, восстановить удаленные файлы будет невозможно. В эффективности такого подхода нас заверяли даже настоящие профессионалы в области восстановления данных. Но — лазейки для извлечения информации у гуру все-таки есть!

Файлы изображений Начнем с рассмотрения простого случая — удаления обычной фотографии. Допустим, у нас есть папка с фотографиями, и мы избавляемся от одной из них. Причем удаляем по всем правилам, перезаписав нужную область диска несколько раз. По идее больше ничего не должно выдавать ее существования (если мы сами до этого не скопировали ее в другую папку и не забыли про это). Но тут-то как раз многие и забывают об одной особенности Windows — файле Thumbs.db. Это специальное хранилище, используемое операционной системой, в котором находятся эскизы изображений из текущей папки. Если в проводнике выбрать режим отображения "Эскизы страниц", то операционка будет брать уменьшенные превьюшки изображений как раз из этого файла. Он создается в каждой папке, в которой есть картинки, и содержит уменьшенные эскизы изображений в формате JPEG (вне зависимости от формата исходного изображения).

Проведем небольшой эксперимент — создадим папку и поместим туда три любых картинки. Теперь откроем эту директорию в проводнике — появился Thumbs.db (чтобы увидеть этот файл, надо включить отображение скрытых файлов). Мы можем просмотреть и проанализировать его с помощью утилиты Thumbnail Database Viewer. Программа, как и положено, показывает эскизы для всех трех файлов. А теперь удалим один из них с помощью программы SDelete или любой другой программы для безопасного удаления данных:

sdelete.exe -p 2 file1.jpg

Параметр р отвечает за количество проходов шредера, то есть указывает, сколько раз файл будет перезаписан перед удалением. В результате изображение будет безвозвратно стерто с жесткого диска. Но посмотрим, повлияло ли как-то это удаление на Thumbs.db? Заново открываем его, и что мы видим? Эскиз для удаленной картинки по-прежнему на месте! Получается, что файл легко может содержать эскизы уже удаленных изображений. И на этом, как мне рассказывали, попался не один умный человек…

Как этого избежать? Очень просто — нужно просто отключить кэширование эскизов в файлах Thumbs.db. На Windows XP необходимо установить для ключа DisableThumbnailCache в разделе HKEY_CURRENT_USERSoftware MicrosoftWindowsCurrentVersionExplorerAdvanced значение "1". В Windows 7 этот ключ имеет имя NoThumbnailCache и находится в HKEY_CURRENT_USERSoftwareMicrosoft WindowsCurrentVersionPoliciesExplorer. И, само собой, важно не забыть удалить все Thumbs.db.

Файл подкачки Подставы со стороны операционной системы на одном только файле с эскизами не заканчиваются. По мере работы с документом информация о нем попадает в различные части ОС — временную папку, реестр и так далее. Поэтому очень трудно отследить и удалить все связанные с файлом данные. Вдобавок ко всему, есть места, где копия файла может оказаться совершенно случайно (иногда такая случайность может стоить очень дорого). Я говорю о файле подкачки (pagefile.sys) и свопе памяти, используемом во время режима Hibernation (hiberfil.sys). Предсказать содержимое файла подкачки заведомо невозможно, и тут никто ничего не может гарантировать. Предлагаю еще на одном эксперименте убедиться в том, что это — опасное место.

Поскольку просмотреть или скопировать файл подкачки операционная система просто так не дает, то у нас есть два варианта: задействовать специальные утилиты или же загрузиться в другую операционку и получить доступ к файлу из нее. Мне второй способ показался более простым, так как под рукой был Back Track, начиненный различными утилитами, в том числе и для восстановления файлов. Поэтому, загрузившись с LiveCD, я смонтировал виндовый раздел и пошел в раздел "BackTrack->Forensic", откуда запустил утилиту Foremost. Эта замечательная консольная прога умеет восстанавливать файлы исходя из их заголовков и внутренней структуры. Необходимо лишь передать имя входного файла, в котором будет осуществляться поиск, и указать директорию, куда будут сохранены все найденные данные:

#foremost -i /mnt/hda1/pagefile.sys -o /root/Desktop/page_file -v -q

В качестве входного файла я указал файл подкачки /mnt/hda1/pagefile.sys, а директорию для сохранения результатов — /root/Desktop/page_file. Программа начала свою работу. За короткое время Foremost сумел найти и извлечь 524 файла.

Статистика извлеченных файлов: jpg:= 73 gif:= 4 gif:= 19 jpg:= 77 jpg:= 95 doc:= 1 pgp:= 65 pgp:= 62 pgp:= 44 pgp:= 36 dat:= 7 lnk:= 3 cookie:= 38

Утилита удобно отсортировала все файлы по типу и разложила по разным папкам. Первым делом я полез проверять, что же попало в папку jpg. Из всех восстановленных файлов около половины отказалось отображаться, зато другая — отлично просматривалась. И чего только не было среди картинок: пара фоток, которые я не так давно удалил; много мелких изображений с веб-сайтов; аватарки друзей из Facebook и прочее. Честно сказать, я не планировал обнаружить так много изображений. Кроме картинок мне хотелось еще узнать, что за единственный doc-файл, который попал в файл подкачки. Но, к сожалению, Word лишь ругнулся, что файл попорчен и не смог его открыть. Неожиданный сюрприз ждал меня в папке cookie — бегло пролистав несколько файлов, я обнаружил адреса роликов, которые я смотрел чуть ли не год назад на YouTube. Вот и еще одно доказательство, что даже удалив в браузере все куки и историю, все равно можно проколоться.

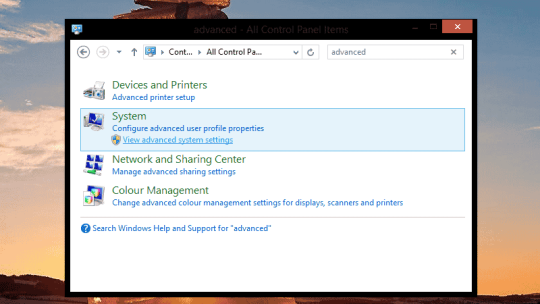

Что тут можно сделать? Есть несколько вариантов. Первый — отключить вообще файл подкачки. Для этого надо зайти в "Control Panel-> System and Security-> System-> Advanced System Settings-> Performance-> Advanced-> Virtual Memory-> Change" и выбрать опцию "No paging file". Второй вариант — заставить операционную систему затирать все данные в файле подкачки перед выключением компьютера. Такой режим активируется, если установить для ключа ClearPageFileAtShutdown в разделе HKEY_LOCAL_MACHINESYSTEMCurrentControlSet ControlSession ManagerMemory Management значение "1". К сожалению, второй метод очень медленный, и выключение системы будет занимать достаточно длительное время, так что применять его на практике или нет — решай сам. Аналогичная ситуация и с файлом hiberfil.sys. Его также можно попросту отключить, что сэкономит дополнительное место на диске.

Кстати, исследовать файл подкачки можно и под виндой. Но так как операционная система не дает его просмотреть и скопировать с помощью штатных средств, нам понадобится программка FTK Imager. Переходим в раздел "File-> Add Evidence Item" и указываем диск, где находится файл подкачки. Н�� панели слева отобразится дерево каталогов, где необходимо выбрать pagefile.sys и воспользоваться функцией экспорта через контекстное меню. Файл подкачки без проблем скопируется в указанную нами папку, и никакие блокировки системы с этого момента не помешают его анализировать. Для анализа, кстати, можно воспользоваться DiskDigger или PhotoRec. Первая — проще, но вторая умеет восстанавливать более широкий круг различных форматов файлов.

Дефрагментация Перейдем к следующей причине появления файлов-призраков. Чтобы было наглядней и понятней — опять же проведем небольшой эксперимент. Для него нам понадобится флешка и умение обращаться с WinHex’ом. Сначала обеспечим условия для опыта, удалив все данные с флешки. Для этого запустим WinHex, отдадим команду Open Disk и в появившемся окне выберем наш девайс. После открытия полностью выделяем все его содержимое (Ctrl+A) и забиваем нулями (Ctrl+L). Одно замечание — процесс перезаписи занимает достаточное количество времени, так что рекомендую взять флешку поменьше. С этого момента на драйве нет данных и, более того, нет файловой системы. Так что следующим шагом будет форматирование флешки в NTFS. По умолчанию Windows XP дает форматировать флешку только в FAT, но для наших манипуляций требуется NTFS. Чтобы операционная система позволила отформатировать устройство в нужную нам файловую систему, необходимо зайти в диспетчер устройств, найти там флешку и в параметрах установить опцию "Optimize for performance". После этого винда сможет отформатировать флешку в NTFS.

Цель нашего опыта — посмотреть, что происходит с файлами во время дефрагментации. Для этого создадим искусственную фрагментацию на нашем носителе информации. Возьмем три любых jpeg-файла и три каких-нибудь аудиофайла или видеоклипа (главное, чтобы их размер был больше jpeg’ов) и скопируем их на флешку в следующем порядке: 1.mp3, 1.jpg, 2.mp3, 2.jpg, 3.mp3, 3.jpg.

Интересно, как же они расположились на диске? Чтобы посмотреть это, воспользуемся тулзой DiskView от Марка Руссиновича. Она выводит графическую схему диска, на которой можно определить местоположение данных или узнать, какой файл занимает те или иные кластеры (для этого нужно щелкнуть на кластер мышью). Двойной щелчок позволяет получить более подробную информацию о файле, которому выделен кластер. Запускаем программу, выбираем нашу флешку и нажимаем <Refresh>. Сначала идет зеленая полосочка, обозначающая системные кластеры, а вот сразу за ней — область синих кластеров, представляющих наши файлы, записанные друг за другом. Теперь создадим фрагментацию, удалив все аудиофайлы. Снова нажимаем <Refresh> и видим, что перед каждым jpeg-файлом есть пустая область. Теперь ненадолго переключимся в WinHex. Чтобы еще раз убедиться, что на флешке нет никаких лишних графических файлов, проведем поиск по сигнатуре: ищем последовательность "jfif", присутствующую в заголовке любого jpeg-файла. В итоге редактор, как и ожидалось, нашел ровно три таких последовательности, по числу оставшихся файлов.

Ну что ж, пришло время навести порядок: не дело, когда файлы вот так разбросаны по диску :). Запускаем дефрагментацию, столь любимую пользователями, для нашего носителя:

C:Documents and SettingsAdministrator>defrag h: Windows Disk Defragmenter Copyright (c) 2001 Microsoft Corp. and Executive Software International, Inc.

Analysis Report 7,47 GB Total, 7,43 GB (99%) Free, 0% Fragmented (0% file fragmentation)

Defragmentation Report 7,47 GB Total, 7,43 GB (99%) Free, 0% Fragmented (0% file fragmentation)

Дефрагментация прошла, посмотрим, что изменилось на флешке. Жмем на <Refresh> в программе DiskView, и что мы видим? Файлы, которые располагались на расстоянии друг от друга, аккуратно перенесены в начало диска, и располагаются строго последовательно. А теперь внимание! Дефрагментация скопировала файлы в начало диска, расположив их последовательно, но перезаписала ли она их предыдущую копию нулями? Чтобы ответить на этот вопрос, опять обратимся к мощному шестнадцатиричному редактору. Снова проведем поиск по "jfif". Оп-па, теперь вместо трех найденных строк получаем целых шесть! И это может означать только одно — теперь каждый файл представлен в двух экземплярах. Любой из них легко восстанавливается с помощью DiskDigger’a или Photorec’a. А теперь представь, что вместо графических файлов у нас были какие-то конфиденциальные документы или файлы с данными по кредиткам. Даже если бы мы использовали утилиты типа Sdelete и переписали перед удалением эти три файла сотни раз, их призраки все равно остались бы на диске и существовали там неопределенно долгое время. До тех пор, пока не будут перезаписаны чем-либо еще. И все это время их можно будет восстановить!

Правда и мифы о магнитной микроскопии Очень часто люди впадают в две крайности. Одни откровенно забивают на свою безопасность и хранят на винте всю компрометирующую информацию, будучи уверенными, что <Shift+Delete> их спасет. Другие же, наоборот, каждый день затирают винт и заново устанавливают операционку. Быть может, я утрирую. Тем не менее, довольно часто приходится читать в Сети споры о том, сколько же раз надо перезаписать винт, чтобы информацию невозможно было восстановить. Предлагаю опытным путем выяснить, хватит ли одной полной перезаписи, чтобы безвозвратно удалить все данные. Итак, опять возьмем нашу подопытную флешку и полностью перезапишем ее нулями, после чего отформатируем в NTFS. Для проверки закинем на нее какой-нибудь файл: пусть это будет опять же JPEG. Его легко можно найти в WinHex’е по сигнатуре "jfif". У меня он расположился по смещению 274432. Ну что ж, запустим шредер (я юзал HDD Wipe Tool) и затрем весь диск. Теперь, если посмотреть в WinHex, что расположилось по смещению 274432, то мы увидим только нули. Для успокоения и большей уверенности можно попробовать восстановить данные с помощью DiskDigger, Photorec, Foremost и прочих утилит. Но это заведомо пустая трата времени — ничего у них не выйдет.

"Хорошо, — скажешь ты, — а как же насчет серьезных приборов, имеющихся у компетентных органов, которые умеют восстанавливать данные?" Ну что ж, давай поговорим о магнитной микроскопии. Суть метода в том, чтобы определить состояние каждого бита до его перезаписи. То есть, был ли он равен единице или нулю. Возьмем текст в кодировке ASCII. Каждый символ кодируется восемью битами таким образом, что если даже всего один бит восстановлен неверно — получается совсем другой символ. Например, есть последовательность символов "anti", выглядящая в бинарном виде следующим образом: 01100001011011100111010001101001. Предположим, что магнитная микроскопия правильно определила все биты, кроме последнего — в результате такого восстановления мы получаем последовательность "anth". Неувязочка получается. И это мы говорим о простейшем текстовом файле. Представь, что будет в случае со структурированными форматами — такими как архивы, файлы БД, исполняемые файлы и так далее. Вдобавок к этому метод достаточно медленный и дорогой. Так что во многих случаях использование магнитной микроскопии дает такой же точный результат, как и восстановление путем подбрасывания монетки на "орел-решка". Поэтому нет никакой необходимости по три раза перезаписывать диск.

Лучшая защита — это нападение Что можно сделать, чтобы усложнить жизнь людям, к которым может попасть для экспертизы твой компьютер? Тут есть несколько вариантов. В случае, если на компьютере нашли "интересный" файл, время его создания будет веским доказательством против его владельца. Чтобы проследить цепь событий, эксперты опираются также на время создания/доступа/модификации файла. Так почему бы не запутать следы? На сайте metasploit.com есть такая замечательная утилита, как Timestomp, которая позволяет менять время создания, модификации или доступа для заданного файла. Основные опции для ее использования:

-m <date> задает дату последней модификации файла -a <date> задает дату последнего доступа к файлу -c <date> задает время создания файла -e <date> задает время модификации файла, хранящееся в MFT -z <date> задает четыре вышеперечисленных параметра

Дата задается в следующем виде: DayofWeek MonthDayYear HH:MM:SS [AM|PM].

Есть еще очень интересная опция -b, которая устанавливает вышеперечисленные атрибуты таким образом, что известная в кругах компьютерных криминалистов программа EnCase их не видит и отображает пустыми :).

Таким образом, чтобы поменять атрибуты файла, достаточно выполнить в консоли команду:

c:>timestomp.exe boot.ini -z "sunday 1/12/2099 10:00:00 pm"

Легко можно набросать скриптик, который будет рекурсивно менять временные атрибуты файлов. Простейший вариант выглядит так:

for /R c:tools %i in (*) do timestomp.exe %i -z "monday 3/12/2009 10:00:00 pm"

Есть и другие способы подпортить жизнь товарищам-исследователям чужих HDD. В своей работе они используют программы, написанные обычными людьми, а потому — содержащими ошибки. Да-да, мы можем использовать уязвимости программного обеспечения, применяемого для поиска улик. Подробней об этом можно почитать в одном из докладов с конференции DefCon.

Заключение "Безопасное удаление данных" – это не панацея. Смею тебя заверить, что описанные лазейки — не единственные в своем роде. И тот, кто по роду деятельности проводит экспертизы компьютеров на профессиональном уровне, знает, где и как найти необходимые ему данные. Теперь твоя безопасность в твоих руках — не дай "охотникам за приведениями" найти ни одного "призрака" на твоем компе. А еще лучше — не давай им повода приходить к тебе в гости :).

1 note

·

View note