#pentest

Explore tagged Tumblr posts

Photo

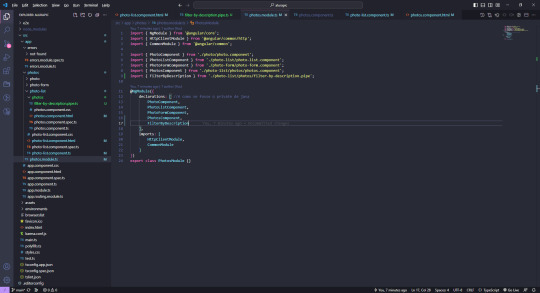

Hello guys! How are you doing? I am trying to keep up with Angular studies, plus I am doing a short Pentest classes in order to understand it a little bit more, as I requested some Pentests at work for a special team inside the company. It is very interesting, to understand the vulnerabilities that can occurs, and how to think about them while we are creating the architecture of applications, databases, etc. I will start new Spring boot courses as soon as possible too. Yesterday I started for real in the architecture team at work, and I am terrified as I already have some deadlines I must look forward to things I am not an expert yet (✖﹏✖) Well, I will do my best, and ask for help whenever I need (≖͞_≖̥) Keep studying, keep pursuing your dreams!

#study#studyblr#studyblr community#programming#programming community#programming struggles#coding#coding community#angular#springboot#must learn java#java#pentest#pentesting#software development#study daily#javascript#keep dreaming#keep fighting#keep studying#somebody help#study struggles

11 notes

·

View notes

Text

3 notes

·

View notes

Text

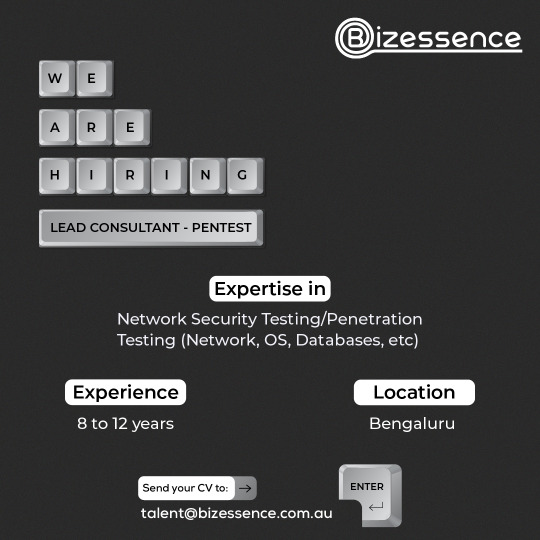

Intercepting Flutter app traffic

Introduction this is an extract and sample of some of the work we do while pentesting in CyberSift Flutter and the underlying dart engine do not respect certificate and proxy system settings. Sometimes, frameworks like reFlutter dont work 😢 The below helps get around this. The idea at a high level is to: Setup a burpsuite transparent proxy Transfer the burpsuite CA to a rooted android…

View On WordPress

0 notes

Text

Volana - Shell Command Obfuscation To Avoid Detection Systems

Shell command obfuscation to avoid SIEM/detection system During pentest, an important aspect is to be stealth. For this reason you should clear your tracks after your passage. Nevertheless, many infrastructures log command and send them to a SIEM in a real time making the afterwards cleaning part alone useless. volana provide a simple way to hide commands executed on compromised machine by…

View On WordPress

0 notes

Text

¿Qué es una prueba de Pentesting o Pentest?

La práctica del Pentesting, o Penetration Testing, es un componente esencial de la ciberseguridad.

Es un método simulado y autorizado para atacar un sistema informático, una red o una aplicación web para identificar vulnerabilidades que un atacante podría explotar.

La prueba de penetración a menudo se compara con un chequeo médico regular. Así como los médicos realizan una serie de pruebas para comprender la salud general de un paciente, los profesionales de seguridad de la información utilizan Pen Testing para descubrir debilidades en la seguridad de un sistema.

Las pruebas de penetración se clasifican en tres tipos: pruebas de caja blanca, pruebas de caja negra y pruebas de caja gris. En las pruebas de caja blanca, el evaluador tiene toda la información sobre el sistema que se va a probar. En las pruebas de caja negra, el evaluador no tiene información sobre el sistema. La prueba de caja gris es un híbrido de las dos anteriores, donde el evaluador tiene acceso parcial a la información del sistema.

El proceso de prueba de penetración se divide en cinco fases: reconocimiento, escaneo, obtención de acceso, mantenimiento de acceso y cobertura de senderos. Recon implica recopilar información sobre el objetivo. El escaneo es la fase en la que el evaluador identifica posibles debilidades. Obtener acceso es cuando el evaluador intenta explotar estas vulnerabilidades. Mantener el acceso implica que el evaluador intente permanecer en el sistema para recopilar la mayor cantidad de datos posible. Trail Coverage es la fase en la que el evaluador intenta borrar toda evidencia de que el sistema ha sido pirateado.

Pen Testing es una práctica importante para garantizar la seguridad de un sistema. Permite a las organizaciones identificar vulnerabilidades en sus sistemas y tomar medidas para corregirlas antes de que un atacante pueda explotarlas. Además, Pen Testing también ayuda a las organizaciones a cumplir con las normas de seguridad de la información y proteger sus datos confidenciales.

Para realizar pruebas de penetración efectivas, es esencial tener una comprensión sólida de los conceptos de seguridad de la información, así como habilidades prácticas en diversas herramientas y técnicas de piratería. Además, los evaluadores de penetración deben seguir un estricto código de ética para garantizar que no causan daño a los sistemas que están probando ni violan la privacidad de los usuarios.

En resumen, el Pen Testing es una parte vital de la seguridad de la información. Proporciona una evaluación realista de la postura de seguridad de un sistema y ayuda a las organizaciones a proteger sus sistemas de las amenazas cibernéticas. Con el aumento constante de los ciberataques, la demanda de profesionales capacitados en Pen Testing está en su punto más alto. Por lo tanto, aprender sobre Pen Testing y adquirir habilidades en esta área puede abrir muchas oportunidades profesionales en el campo de la seguridad de la información.

Este capítulo de nuestro curso de libro electrónico lo equipará con el conocimiento y las habilidades necesarias para realizar pruebas de penetración efectivas. Cubre todos los aspectos del Pen Testing, desde conceptos básicos hasta técnicas avanzadas. Al final de este capítulo, podrá identificar vulnerabilidades en sistemas y redes, explotarlas para obtener acceso y tomar medidas para solucionarlas. Además, también aprenderá sobre las responsabilidades éticas de un evaluador de penetración y cómo seguir las mejores prácticas para garantizar la seguridad y privacidad de los datos.

0 notes

Text

#linuxcommands#TheCyberNerd#pentesting#pentest#linux#cybersecurityawareness#cybersecurity#LinuxDistros#kali#hackers#hacker#hacking#kalilinux#systemadministration#rhcsa#linuxsystemadministration#linuxadmin#linuxadministrator#pentester#cybersecuritycourse#cybersecurityprofessional#cybersecuritytraining#problemsolving#troubleshooting

0 notes

Text

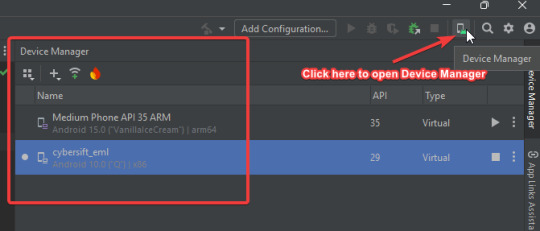

Are you a seasoned Penetration Tester ready to lead the charge in securing digital landscapes? As a Lead Consultant in our cybersecurity team, you'll spearhead penetration testing initiatives, fortify defenses, and guide a talented team of ethical hackers. Apply now and be a part of our mission to safeguard digital landscapes!

Apply now!

Job Description - https://bizessence.com.au/jobs/lead-consultant-pentest/

#bizessence#leadconsultant#pentest#cybersecurity#penetrationtesting#cyberdefense#digitalsecurity#techjobs#itsecurity#ethicalhacking#cyberrisk#networksecurity#cyberthreats#techsecurity#newjob#jobvacancy#jobseekers#jobsearch#nowhiring#hiringnow#bengalurujobs

0 notes

Text

0 notes

Text

Você sabe a diferença entre Gerenciamento de Vulnerabilidades e Análises de Vulnerabilidade?

O gerenciamento de vulnerabilidades e a análise de vulnerabilidades são dois conceitos distintos, embora estejam relacionados na área de segurança da informação. Vamos explorar as diferenças entre eles:

Gerenciamento de Vulnerabilidades:

Definição: O gerenciamento de vulnerabilidades é um processo contínuo que visa identificar, avaliar e tratar as vulnerabilidades presentes em sistemas, redes e aplicativos de uma organização.

Fases do Processo:

Detecção: Identificação de vulnerabilidades por meio de escaneamento, testes de segurança e outras técnicas.

Priorização: Classificação das vulnerabilidades com base em critérios como severidade, potencial de exploração e impacto nos negócios.

Remediação: Desenvolvimento e implementação de planos de ação para corrigir ou mitigar as vulnerabilidades identificadas.

Monitoramento Contínuo: Acompanhamento constante para garantir que as medidas de segurança sejam eficazes e para lidar com novas vulnerabilidades.

Análise de Vulnerabilidades:

Definição: A análise de vulnerabilidades é uma atividade específica que envolve examinar um sistema, rede ou aplicativo em busca de possíveis falhas de segurança.

Foco na Identificação:

Exploração: Uso de ferramentas e técnicas para identificar e explorar vulnerabilidades existentes.

Testes Manuais: Inspeção detalhada por profissionais de segurança para descobrir vulnerabilidades que podem não ser detectadas por ferramentas automatizadas.

Relatórios: Documentação das vulnerabilidades encontradas e fornecimento de recomendações para correção.

Resumo: O gerenciamento de vulnerabilidades é um processo mais amplo e contínuo que abrange a identificação, avaliação, priorização e remediação de vulnerabilidades ao longo do tempo. A análise de vulnerabilidades, por outro lado, é uma atividade específica dentro desse processo, focada na identificação e exploração de falhas de segurança em um ponto específico no tempo. Ambos são essenciais para manter a postura de segurança de uma organização.

1 note

·

View note

Text

hackthebox sink writeup

0 notes

Text

is there a wider tumblr tag/blogs for ethical hacking and cybersecurity? i really got into this hobby and might work to get a job in it.

the codeblr/progblr tags seem to be mostly people learning coding

if you regularly post about it please let me know too

7 notes

·

View notes

Text

youtube

0 notes

Text

Zoey. One cat three trials.

#artists on tumblr#lineart#stippling#eyes#linedrawing#pet portrait#cat#drawing#pen and ink#pentesting

5 notes

·

View notes

Text

Apepe - Enumerate Information From An App Based On The APK File

Apepe is a Python tool developed to help pentesters and red teamers to easily get information from the target app. This tool will extract basic informations as the package name, if the app is signed and the development language… Installing / Getting started A quick guide of how to install and use Apepe. <div class="highlight highlight-source-shell notranslate position-relative overflow-auto"…

View On WordPress

0 notes

Text

Info Sec Machines página de Search Engines dónde las maquinas se pueden explotar para encontrar vulnerabilidades y reportarlas ¡Muchísimo repertorio! donde podrás practicar de forma totalmente gratuita.

0 notes