Don't wanna be here? Send us removal request.

Text

Comment Pirater Un Compte Twitter

Le 15 juillet, Twitter a été piraté de manière épique. Un par un, un certain nombre de comptes ont été ciblés et compromis, y compris des comptes vérifiés d'utilisateurs célèbres tels qu'Elon Musk, Bill Gates, Barack Obama, Kanye West et Joe Biden, et un certain nombre de comptes Twitter pour les principaux échanges de crypto-monnaie ont également commencé à publier. messages comme celui-ci :

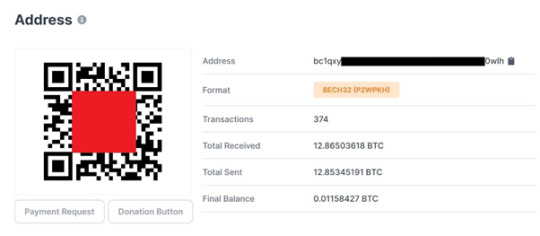

Tous les comptes Twitter compromis poussaient la même arnaque au bitcoin. Au plus fort, les pirates diffusaient plusieurs messages frauduleux de différents comptes Twitter chaque seconde. Cela a été vérifiable en regardant les tweets s'accumuler sur Twitter grâce à une recherche de l'adresse bitcoin utilisée.

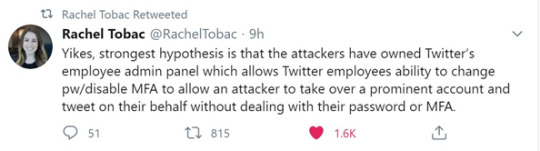

Twitter a par la suite déclaré que seuls 130 comptes étaient ciblés – et que seuls 45 d'entre eux avaient été piratés avec succès. La première spéculation précise sur la cause du piratage est venue de @RachelTobac :

Avec tout le mérite de l'équipe de sécurité de Twitter, il n'a fallu que peu de temps pour trouver comment bloquer l'attaque.

Tout d'abord, l'adresse bitcoin unique utilisée a été empêchée d'apparaître dans le corps de tout message Twitter.

Reconnaissant l'ampleur du problème, Twitter a ensuite restreint et fermé de nombreux comptes (en particulier les comptes vérifiés) de tweeter.

De nombreux professionnels de l'infosec ont souligné le fait que bien que le pirate (ou les pirates) ait montré un niveau de compétence assez élevé, la ou les personnes impliquées semblaient également relativement nouvelles dans le jeu. Plus important encore, ils avaient brûlé un exploit très précieux (un pour lequel Twitter aurait sans aucun doute payé une prime de bogue substantielle) pour essayer d'obtenir une petite quantité de bitcoin très visible (et raisonnablement traçable).

Combien de personnes sont tombées dans l'escroquerie ? Exactement 374 lorsque j'ai rédigé cet article pour la première fois - 394 quelques jours plus tard, ce qui donne un total de moins de 13 bitcoins, une somme dérisoire par rapport à la baisse immédiate de près de 4 % de la valeur de l'action Twitter.

Comment les pirates ont-ils fait ? Ce que l'on sait, c'est que les pirates ont orchestré une série d'attaques d'ingénierie sociale contre le personnel de Twitter qui avait accès aux outils administratifs internes que Twitter peut utiliser pour récupérer et réinitialiser les comptes.

Il s'agit cependant d'une vision quelque peu simpliste de l'attaque globale.

Quiconque a lu Cybersecurity for Beginners saura que j'affirme que toutes les violations ou piratages majeurs ne sont pas dus à l'échec d'un seul contrôle de sécurité, mais nécessitent un minimum de trois contrôles critiques ou majeurs pour être compromis. ( Cybersécurité pour les débutants : Chapitre 12 – Risques cumulés )

Les théories du complot en matière de cybersécurité abondent - mais sur la base de ma propre expérience en matière de gestion de la sécurité et d'audit de sécurité, je pense que la série d'événements et d'échecs de contrôle de sécurité la plus probable se révélera comme suit :

En raison du coronavirus, certains employés de Twitter ont été autorisés à exécuter des fonctions administratives internes à distance (travail à domicile).

Il se peut également que certains ou tous ces employés aient été autorisés à exécuter ces fonctions sur leurs propres appareils (BYOD).

Les escroqueries par ingénierie sociale fonctionnent mieux lorsqu'elles peuvent tirer parti d'un événement réel - dans ce cas, très probablement la brève panne mondiale du bureau Microsoft Outlook. Dans mon livre How to Hack a Human , j'ai qualifié cette technique de chasse aux tempêtes :

L'appel d'ingénierie sociale aurait pu prétendre être un service d'assistance Twitter interne utilisant une authentification non standard en raison de la panne de messagerie.

En demandant à un certain nombre d'employés d'effectuer certaines actions, ces employés peuvent avoir accordé un accès à distance à leurs appareils, ce qui pourrait être utilisé pour supprimer les informations d'identification d'accès administratif ou simplement faire pivoter l'accès à l'outil d'administration à partir de ces appareils. (Sans aucun doute, Twitter aura eu une authentification multifacteur MFA sur sa console d'administration, il est donc impensable d'obtenir simplement un mot de passe.)

À ce stade, nous arrivons à la plus critique de toutes les failles de sécurité, cette PAM (gestion des comptes privilégiés) inadéquate signifiait que l'accès malveillant à l'outil Twitter interne utilisé pour réinitialiser et administrer les comptes Twitter pouvait être exploité en toute impunité pour quoi ( en termes de sécurité) était assez long - environ une heure ou plus.

Cette attaque a-t-elle également utilisé l'automatisation ou un script ? Cela est possible compte tenu de la vitesse à laquelle les messages frauduleux ont été publiés, mais il a très probablement utilisé une petite communauté de pirates étant donné que de nombreux messages semblaient inclure des notes d'accompagnement des personnes qui les envoyaient (telles que "#Enjoy")

(Mise à jour : depuis la première rédaction de cet article, il a d'abord été allégué qu'un initié voyou avait été payé et complice du piratage. Cela semble par la suite être un faux drapeau envoyé par l'un des pirates impliqués. Il semble également que les pirates puissent être basé au Royaume-Uni et préparer l'attaque depuis un certain temps .)

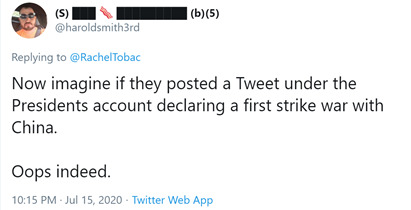

En fin de compte, les retombées de ce piratage auraient pu être bien pires – comme l'a souligné un utilisateur à l'époque :

youtube

2 notes

·

View notes