Text

Neue Untersuchungen zur Digitalisierung der Verwaltung in Deutschland

Zwei aktuelle Studien zeigen interessante Entwicklungen auf, die auf eine steigende Dynamik hindeuten

Die gerade veröffentlichte Kurzstudie "Nächste Generation Führung“ in der Verwaltung basiert auf einer Befragung von 200 jungen Führungskräften unter 35 Jahren aus der Öffentlichen Verwaltung in Bund, Ländern und Kommunen. Die Stichprobe ist nicht repräsentativ. läßt aber zumindest einen deutlichen Trand erkennen: 82 % der befragten jungen Führungskräfte sieht Digitalisierung als zentrale Voraussetzung für eine moderne Verwaltung! Dabei planen und steuern nur 37 % ihre Projekte primär mithilfe digitaler Anwendungen, da die Voraussetzungen, wie digitale Tools, dafür nicht gegeben sind.[1] Die Lücke zeigt eindeutig, dass der Bedarf an Digitalisierung weiterhin enorm ist. Es ist zu vermuten, dass der Digitalisierungsdruck durch die jüngeren Führungskräfte und flexiblere Arbeitsmodelle auch innerhalb der Verwaltungen nocheinmal steigen wird. Die Erfahrung zeigt, dass insbesondere jüngere Mitarbeitende auf ggf. datenschutz- und sicherheitskritische, externe IT-Lösungen zurückgreifen, wenn von der Verwaltung keine geeigneten und nutzerfreundlichen Lösungen angeboten werden. Flexiblere Arbeitsmodelle (home Office, Mobile Office, Remote Work) in Verbindung mit modernen, weniger hierarchischen Führungsmodellen (War for Talents) und verstärkter Automatisierung (Fachkräftemangel) erhöhen den Druck. Als wäre das nicht genug, kommt auch weiterhin ein vielleicht noch größerer Erwartungsdruck an Digitalisierung von den Kunden der Verwaltungen, den Bürgern/innen, Unternehmen, Einrichtungen.

Die Kurzstudie wurde in diesem Jahr vom Research Bereich der Wegweiser GmbH durchgeführt, die auch den Zukunftskongress Staat & Verwaltung organisiert. Sie hat weitere Untersuchungen zur digitalen Entwicklung der Verwaltung im Portfolio, wie aktuell auch die Studie "Cloud und die digitale Zukunft der Verwaltung". Darin werden die aktuellen Strategien und Planungen auf Bundes-, Landes- und Kommunalebene untersucht. Dabei zeigt sich zumindest die bereitschaft, innovative Ansätze bei digitalen Lösungen zu verfolgen. So setzen mittlerweile immerhin mehr als die Hälfte der befragten Verwaltungen auch bei Fachverfahren - die technologisch sonst eher hinterherhinken - auf modernere Cloud-Lösungen. Auf der anderen Seite scheint die Bereitschaft, mit modernen, digitalen Lösungen auch die die Organisations- und Führungskultur zu modernisieren, sehr gering: Nur 15,75% geben an, dass Hierarchieabbau in ihrer Verwaltung priorisiert wird.[2]

Die steht der Erwartung der jüngeren Führungskräfte entgegen, von denen megr als die Hälfte einen Abbau hierachchischer Strukturen hin zu situativem und "Servant Leadership" fordern.[1]

Quelle: [1] https://www.vdz.org/leadership-organisation-arbeitskultur/wie-sieht-leadership-morgen-aus [2] https://www.zukunftskongress.de/de/cloud-studie

#e-government#egovernment#smartcountry#verwaltungsdigitalisierung#epublicsector#verwaltungsmodernisierung#bunddigital#kommunendigital#digitalisierung öffentlicher sektor#public sector digital#studien#daten#umfrage#fachverfahren#cloud#deutschland cloud

0 notes

Text

Das X (Twitter) Dilemma: Wechseln wie und wohin?

Die Frage, warum immer mehr wechseln und wechseln wollen, brauche ich wohl nicht zu stellen; relevanter sind die Fragen, wohin und wie wechseln?

Bei der Übernahme und den ersten Disruptionen von Twitter durch Elon Musk, wurde in Deutschland das hiesige Mastodon populärer. Auch ich habe damals dort einen Account angelegt und Tweets von Twitter bis Ende letzten Jahres dorthin gespielt. Leider habe ich bis heute genau NULL Follower, was nicht ganz das ist, was ich erwartet hatte...

Nun habe ich ermutigt durch immer mehr auch bekannter Akteure, die auch darüber berichten (hier eine Liste diverser Artikel) einen neuen Versuch gestartet, zu einer anderen Ticker-Plattform (als solche kann man sie bezeichnen) zu wechseln, dem aufstrebenden BlueSky. Mit 19 Millionen registrierte Accounts, von denen fast 1,5 Millionen täglich posten überflügelt es die dezentrale Twitter-Alternative Mastodon deutlich, vor allem international. Passender Weise wurde BlueSky als dezentral organisierte Alternative vom Twitter-Gründer Dorsey nach dem überfallartigen Einstiegs EMs gegründet. Die andere, größere, zentral vom Konzern Meta organisierte Alternative Threats ist keine vergleichbar seriöse oder gar unabhängige Alternative. Hier nun ein Artikel, der beschreibt, wie man den Wechsel deutlich vereinfacht in dem man Kontakte und Posts mitnimmt: https://lifehacker.com/tech/use-porto-to-upload-all-your-old-tweets-to-bluesky Darin werden die auch von mir erfolgreich getesteten Chrom Browser Addons

Sky Follower Bridge zur Übertragung der Kontakte, denen man folgt, s. https://chromewebstore.google.com/detail/sky-follower-bridge/behhbpbpmailcnfbjagknjngnfdojpko?pli=1) und

Porto zur Übernahme der meisten Tweets, s. https://chromewebstore.google.com/detail/porto-import-your-tweets/ckilhjdflnaakopknngigiggfpnjaaop)

Daneben ist Linkedin natürlich weiter eine gute Wahl, wenn es um den direkten Austausch und das Netzwerken mit Geschäftskontakten geht.

Meine Profile findet Ihr hier:

I. Thomas Klauß | LinkedIn

II. @epublicsector (Bluesky)

III. @verbaendedigital (Bluesky)

1 note

·

View note

Text

OZG 2.0 umgesetzt: Durchgängig digitalisierter Antragsprozess

Das OZG betrifft nicht nur die klassische, öffentliche Verwaltung, sondern auch Körperschaften des öffentlichen Rechts wie Kammern.

Typische Aufgaben dieser Institutionen zur berufsständischen Selbstverwaltung, wie es im Verwaltungsdeutsch heisst, sind Eintragsverfahren etwa für die Architekten/innen- und Stadtplaner/innen-Listen. Ohne eine solche Eintragung dürfen sich die Berufstätigen nicht Architek/in oder Stadtplaner/in nennen.

Die Eintragung muss formell beantragt und von speziellen Gremien bei den Kammern bewilligt werden.

Bis dato passiert das bei den meisten Kammern noch in einem zumindest teilweise papierbasiertem Prozess. Die Architektenkammer Berlin zeigt nun, wie dieser Prozess durchgängig(!) digital und damit effizienter, transparenter und schneller umgesetzt werden kann.

Die folgende Skizze zeigt die digitale Antragsstrecke von der Ein- und Ausgabe über das in die Website integrierte Online-Portal, über die Antragsdaten- und Prozess-Verarbeitung im Enterprise Ressource Planning (ERP) mit integriertem CRM-System bis zur Dokumentenverarbeitung und Archivierung im Dokumentenmanagement-System der Kammer.

Mit der Umsetzung erfüllt die Kammern die Vorgaben des Online-Zugangsgesetzes (OZG), des Berliner eGovernment-Gesetzes (EGovG Bln), nach dem durchgängig digitalisierte Verwaltungsprozesse u.a. durch Einführung von E-Akten avisiert werden und vor allem den Wünschen vieler, meist jüngerer Architekten/innen und Stadtplaner/innen.

#OZG#OZG2.0#Digitale Antragsstellung#Digitale Antragsbearbeitung#Kammern digital#Digitalisierung von Kammern

0 notes

Text

AI Government - Besser mit KI regieren oder durch KI regiert?

ODER Programmierte Vernunft!

Die Menschheit lebt in gefährlichen Zeiten. Unnötig und fast unmöglich, alle die Gefahren und Bedrohungen aufzuzählen., da fällt es nicht einfach zuversichtlich zu bleiben, wie uns Ingo Zamperoni nach den Tagesthemen auffordert.

Der Glaube vieler Menschen schwindet, dass die bestehenden Institutionen und handelnden Personen – vor allem die an der Macht befindlichen Politiker – die Bedrohungen lösen können. Verschwörungstheoretiker bezweifeln, dass sie das überhaupt wollen und unterstellen demokratischen Politikern, Wissenschaftlern und Wirtschaftsführer sogar, Bedrohungen bewusst in die Welt gesetzt zu haben, wie etwa Bill Gates die Existenz des Corona Virus, um eines der vielen abstrusen Beispiel zu nehmen. „Die da oben“ wollen so das Volk unterdrücken und ihre Macht sichern.

Gerade diese Leute fallen massenweise auf Falschnachrichten, Neudeutsch Fake News, und sich diesen bedienende populistische Politiker herein. Die ist umso absurder, als diese populistischen Politiker sich der Mechanismen bedienen, die sie demokratischen vorwerfen: Sie verbreiten Fake News und haben nur den eigenen Machtgewinn im Blick, für den sie alles bereit sind zu tun – vor allem Wähler zu betrügen und auszunutzen. Wie können Wähler glauben, dass machtgierige wie Trump, Erdogan, Netanjahu oder deren Mimen ihre Aufgabe darin sehen, sich für die Belange der Bürger einzusetzen? Ganz zu schweigen von menschenverachtenden Kriegsverbrechern wie beispielsweise Vladimir Putin oder die Terroristen des IS oder der Hamas.

Die Holocaust-Überlebende Elsa Friedmann sagt, „wir müssen menschlich bleiben“. Ähnliches hört man von anderen Überlebenden des Holocaust.

Mann muss sich nicht auf der Gräueltaten konzentrieren, um klar zu sehen, dass Menschen nicht immer menschlich handeln. Es genügt auch ein Blick auf Korruption, Machtmissbrauch, Betrug, Gier, Lüge usw. um zu trivial konstatieren, dass wir uns trotz aller Auswahlverfahren auch bei Menschen in Führungspositionen nicht auf ein mitmenschliches, nach Gerechtigkeit strebendes, vernünftiges im Sinne einer positiven Zukunft ausgerichtetes Handeln verlassen können.

Selbst „normale“ Politiker neigen dazu, zuzuspitzen und zu emotionalisieren, statt sachlich und differenziert zu bleiben, um sich medial mehr Gehör und Gefolgschaft zu verschaffen. Yann LeCun, Informatik-Professor an der NYU spitzt dies zu auf die Formel, dass Testosteron für die Welt eine größere Gefahr sei, als künstliche Intelligenz.

Daran haben Legislative und Executive nicht genügend ändern können, zumal sie selbst vor negativen (An-)Trieben nicht gefeit sind.

Besser regieren oder regiert mit KI?

In der künstlichen Intelligenz-Szene gibt es vor allem in Kalifornien „Transhumanisten“, die die Ablösung der Menschheit durch Maschinen vorhersagen. Ob das nun ein mögliches Szenario ist, oder nicht, es ist für uns Menschen komplett uninteressant! Denn sollten Maschinen einmal derartige Fähigkeiten entwickeln, würden wir sie ohnehin nicht aufhalten können, auch nicht in einem frühen Stadium. In der Geschichte der Menschheit gab es noch keine erfolgsversprechende Technologie, deren Entwicklung komplett gestoppt werden konnte, trotz vielfacher Versuche wie bei der Dampfmaschine, Atombombe, Gentechnik u.v.a.m. Juristen sei gesagt: Kein Gesetz könnte die Maschinen, von denen die Transhumanisten Träumen, je zurückhalten auch nicht der verbindliche Einbau eines roten Aus-Knopfes…

Als autonome Maschinen wären sie von menschlichem Einfluss befreit. Womit sollte eine Executive autarke Maschinen auch stoppen, mit Energieentzug? Die damaligen Maschinenstürmer konnten nicht einmal den Siegeszug komplett von Energie und Menschen abhängiger Dampfmaschinen aufhalten, künstlich intelligente Software würde sich autonom neue Energiequellen suchen.

Maschinenstürmer vs. Maschinenermächtiger

Aber sollten wir Menschen nicht mehr Angst vor uns selbst, als vor Maschinen haben? Viele Angst vor dem Einfluss KI generierter Fake News, Fake Contents. Deren Einfluss hängt jedoch primär vom Verhalten derjenigen ab, die diese Inhalte lesen verbreiten oder für ihre Zwecke nutzen – und das sind heute in der Regel noch Menschen. Die Echtheit der Inhalte ist nicht entscheidend, sondern die Reaktion darauf!

Maschinen können autonom agieren, werden aber niemals einen freien Willen entwickeln können und somit auch kein Machtbedürfnis oder ein Interesse, Menschen zu unterdrücken oder zu eliminieren. Maschinen können prinzipiell niemals „aus dem Nichts“ selbst ein Bewusstsein und damit eine Intention oder eigene Werte entwickeln, sie können so etwas nur täuschendecht simulieren. Selbst autonome Systeme können keine derartige, für ein sich selbst bewusstes, frei selbst bestimmtes handeln erforderliche „Autopoesis“ haben. Die heutigen KI-Systeme, die eine allgemeine menschliche Intelligenz am erfolgreichsten simulieren können, basieren auf großen Sprachmodellen, wie u.a. GPT-3. Selbst lernende KI basiert auf statistischen Auswertungen von Trainingsdaten. Im Ergebnis liefern sie Antworten, die gemäß Traningsdaten am wahrscheinlichsten sind. Dabei „wissen“ sie nicht, was sie tun.

Die eigentliche Intelligenz liegt also in den Sprachmodellen, die entscheidend für das Antwortverhalten sind - deshalb gibt es die Diskussion über diskriminierungsfreie Trainingsdaten gerade in der Forensik oder auch bei Bewerberanalysen. Entsprechend verhält es sich mit dem Einfluss der Trainingsmaterialien bei anderen KI-Systemen, seien es Rechtssprechungen, medizinische Diagnosen und Therapien oder tausender anderer Einsatzgebiete.

KI-Systeme können mit in den Trainingsmaterialien verankerten Leitbildern, Werten, Normen, Regeln auf Ergebnisse trainiert werden, die diesen Input widerspiegeln!

Bildlich ist das ähnlich wie bei einem Kind, das erzogen wird, bestimmte Regeln einzuhalten.

Im Unterschied zum Menschen, der sich aus Wille und Vorstellung einfach nicht an die Regeln hält, kann eine KI solche Intentionen aus sich selbst heraus nicht entwickeln (s.o.).

Genau hier liegt die vielleicht größte Chance der KI: Mit den richtigen Daten trainiert kann sie gesichert besser im Sinne der Menschheit handeln, als Menschen selber. Nun sollten Maschinen vielleicht nicht gleich die Macht übernehmen, aber sie sollten uns helfen, besser zu handeln. Was Jurikative und Executive nur unzureichend ermöglichen, können Algorithmen effektiv und effizient durchsetzen. Sie könne uns Menschen besser vor unseren menschlichen Makeln schützen!

Wie das aussehen kann, dazu ein Beispiel: Schon heute schützen Operationsroboter (Computer Assisted Surgery, kurz CAS) Chirurgen vor fatalen Fehlgriffen, etwa in dem sie technische Sperren aktivieren, wenn sie analysieren, dass der Chirurg einen falschen Weg einschlägt oder eine unruhige Hand hat. Auch schützen sie vor Fehldiagnosen, indem sie mit geprüften Diagnosematerial trainiert deutlich bessere Ergebnisse erzielen, als Einzeldiagnosen (lauf Max-Planck-Institut für Bildungsforschung mit 76% zu 46% richtigen Diagnosen).

Was könnte solch ein Mechanismus übertragen auf mächtige Politiker oder Wirtschaftsführer gegen Machtmissbrauch, Korruption, Betrug, Gesetzesverstöße oder Gewalteinsatz bewirken? Dabei könnten an den Tischen der Macht installierte Systeme auch trainiert werden, die Äußerungen und Gefühle der Regierenden zu erkennen und sie technisch daran hindern, bestimmte Nachrichten zu versenden oder Knöpfe zu drücken.

Statt eines AI-Act, der uns vor den Gefahren der KI schützen sollen bräuchten wir ein Maschinenermächtigungsgesetz ( ;-), das KI-Systeme ermächtigt, uns vor den Gefahren menschlichem Machtmissbrauchs zu schützen!

Maschinen können für mehr Gut-Menschlichkeit, Gerechtigkeit und Vernunft sorgen, wenn sie mit entsprechenden Zielen entwickelt werden. Sie sind gefeit gegen Korruption, Eitelkeit, Gier, Machthunger, Hass und alle anderen menschlichen Makel.

Sie sind eine Chance, menschliche Makel und Grausamkeiten einzudämmen.

In nicht wenigen Fällen machen Algorithmen durch automaische Vorverarbeitung die Durchsetzung von Rechten überhaupt erst möglich - etwa bei der Ausfilterung von Hetzbeiträgen auf Social Media Plattformen. In solchen Bereichen, wo die Durchsetzung von Rechten durch legitimierte Menschen und Institutionen nicht (mehr) praktikabel ist, könnten Algorithmen für ein Mehr an Rechtssicherheit, Gerechtigkeit und Sicherheit sorgen.

Algorithmen sind eine neue Form der Gesetzgebung und Exekutive in Silikonunion. Die „alte“ Gesetzgebung kann immer weniger durchgesetzt und immer wieder missbraucht werden.

KI Act now!

Die Entwicklung solcher Algorithmen darf nicht unkontrolliert privaten Firmen überlassen werden, sondern muss durch demokratisch legitimierte Institutionen vor nicht im Sinne des Gemeinwohls lautenden Verfahrensweisen und Kriterien geschützt werden.

So entwickelte und geprüfte Software und Services könnte ein neues Label (ähnlich dem TÜV) erhalten, bspw. "Compliant Design"

Auch wenn längst nicht alle demokratisch handelnden Personen davon begeistert sein werden, sollten wir uns damit beeilen, solang wir noch demokratisch regiert werden. Anderen Versuche, alle Mächtigen zur Vernunft zu bringen, sind bisher gescheitert und wir haben nicht mehr viele…

1 note

·

View note

Text

Wer hat Angst vor der KI?

Die Angst vieler Menschen vor intelligenten Maschinen ist berechtigt. Sie können ununterbrochen arbeiten, stellen keine Ansprüche, verursachen keinen Streit und brauchen kaum Ressourcen. Mit den seit ständig weiterentwickelten maschinellen Lernverfahren bei gleichzeitig weiter rasant steigender Rechenleistung sind zudem die Möglichkeiten, bis dato nur dem menschlichem Intellekt zugeschriebenen Output zu produzieren enorm gewachsen. So können Algorithmen beispielsweise Sprachdialoge bis hin zu Argumentationen analysieren und als selbst produzieren - dabei spreche ich ganz bewusst nicht von "verstehen", weil dazu die Meta-Ebene fehlt ("Der Mensch [ist] mit seiner sich selbst bewussten Wahrnehmung und reflektierten Erfahrung der Außenwelt ein autonomes, selbstreferenzielles oder autopoietisches System"[S. 115, 1].

Auch künstlerisch anmutende Sprach- oder Bildproduktionen aus Algorithmen (vgl. https://digitaleweltszenarien.tumblr.com/post/190751664081/wenn-mensch-und-maschine-gemeinsam-zum-k%C3%BCnstler) können die allermeisten Rezipienten kaum noch von denen unterscheiden, denen der Odem eines Künstlers die Aura eines menschlichem Genius eingehaucht hat.

Zum Selbsttest kann jeder beispielsweise auf der Website bot-or-not.de versuchen, künstlich generierte Gedichte von echten zu unterscheiden.

Doch war das vor dem Aufkommen maschinenproduzierter Bilder und Texte grundsätzlich anders? Was unterscheidet den Kunstwert einer handwerklich gut gemachten Bildkopie oder eines in leicht abgewandelter Form abgeschriebenen Textes von einer algorithmischen Produktion? Ist das Kopieren oder Nachmachen nicht per se algorithmisch? Ist die Kopie durch einen Menschen, der das Werk oder den Text nicht wirklich durchdrungen, verstanden hat etwas so grundsätzlich anderes als eine auf mathematischen Analysen fußende, maschinelle (Re-)Produktion?

Liegt der grundlegende Unterschied nicht weniger in der Herstellungsart der (Re-)Produktion, also deren Technik oder Algorithmus, als vielmehr in der Motivation?

Maschine leisten pure Auftrags Arbeiten ohne jegliche Eigenmotivation (s. "Können Algorithmen Bewusstsein generieren?", Computerwoche https://www.computerwoche.de/a/kuenstliche-intelligenz-ersetzt-den-menschen-oder,3315768 ). Nach allem, was wir heute sagen können, werden Maschinen auch keine nach menschlichen Maßstäben als solche zu bezeichnende Eigenmotivation entwickeln können - Ihnen fehlt dazu einfach die biologische Form, das psychosoziale Wesen und die autopoetische Meta-Ebene (siehe die beiden obigen Quellen).

Menschliches Handeln ist aber primär genau dadurch motiviert! Den Homo Rationalis gibt es genauso wie den Homo Ökonomicus (s. https://de.wikipedia.org/wiki/Theorie_der_rationalen_Entscheidung und https://de.wikipedia.org/wiki/Homo_oeconomicus) nur als Zwitterwesen. Ein Hirnforscher hat zur bildlichen Beschreibung, inwieweit der Mensch von rationalen oder har vernünftigen Überlegungen gesteuert ist, folgendes Bild gezeichnet: Der Verstand sitze auf dem Gefühl wie ein Reiter ohne Sattel auf einem Pferd. Solange das Pferd mitmacht, kann er führen, aber wenn es nicht mehr will, hat er keine Chance (Gerhard Roth: "Verstand und Gefühle", https://www.kunstforum.de/artikel/verstand-und-gefuhle/").

Leider ist die vorherrschende Motivation der meisten Menschen nicht Empathie/Mitgefühl oder auf das Gemeinwohl gerichtetes Engagement - was es zum Glück aber gibt -, sondern Egoismus.

Das liegt einerseits in der Natur des Menschen begründet, andererseits aber auch am ökonomischen Gesellschaftssystem, das egoistische Verhaltensweisen zumindest finanziell weitaus mehr belohnt als altruistische. Ohne das hier weiter ausführen zu wollen, sei nur auf die Verdienstmöglichkeiten in bestimmten Berufsgruppen oder die Aufmerksamkeit, die jeglichen Ranglisten (von Sport über Bildungseinrichtungen, Bestsellerlisten u.v.a.m.) verwiesen.

Die Schwäche von Algorithmen, keine menschlichen Motivationen haben zu können ist genau deren Stärke - entsprechend umgekehrt gilt das für Menschen.

So gesehen wäre es vernünftig, Algorithmen dort einzusetzen, wo handelnde und betroffene Menschen vor irrationalen, egoistischen Motivationen geschützt werden müssen. Dementsprechende Bereiche finden sich in der Medizin, Politik und in Führungspositionen generell. Bitte nicht missverstehen, das bedeutet nicht, dass die dort handelnden Menschen von Algorithmen ERSETZT werden! Vielmehr sollten Algorithmen den Handelnden einen Rahmen aus einem demokratisch gesetzten Regelwerk setzen, der nur in besonderen Ausnahmefällen umgangen werden kann. Im Prinzip wäre der algorithmische Rahmen ein programmiertes und damit weitaus schwerer zu missachtendes, rechtliches Regelwerk.

Sinnbildlich für die Art des Zusammenwirkens stehen Operationen unterstützende Systeme (CAS - Computer Assisted Surgery): Hier führt der Chirurg hauptverantwortlich das Operationsbesteck, wird aber durch computergesteuerte Mechanismen vor Fehlschnitten - etwa durch ein kurzes Zittern - gehindert (Beispiel Co-Advocatus siehe [1] S. 122).

Ähnlich verhält es sich mit Steuersystemen in autonomen Fahrzeugen, die anhand gesellschaftlich festgelegte Werte und Kriterien den Fahrer bzw. die Fahrerin daran hindern fatale Verhaltensfehler zu gehen. Denn auch im Straßenverkehr passieren mehr als 90% aller Unfälle mit Personenschaden aufgrund menschlichen Fehlverhaltens (vgl. Statistisches Bundesamt https://www.destatis.de/DE/Themen/Gesellschaft-Umwelt/Verkehrsunfaelle/Tabellen/fehlverhalten-fahrzeugfuehrer.html;jsessionid=DA6DF609DDE0FBCE0AA2400E4110933C.internet8722).

In immer mehr Fällen machen Algorithmen durch automatische Vorverarbeitung die Durchsetzung von Rechten überhaupt erst möglich - etwa bei der Ausfilterung von Hetzbeiträgen auf Social Media Plattformen. In solchen Bereichen, wo die Durchsetzung von Rechten durch legitimierte Menschen und Institutionen nicht (mehr) praktikabel ist, könnten Algorithmen für ein Mehr an Rechtssicherheit, Gerechtigkeit und Sicherheit sorgen.

Im digitalen Raum sind Algorithmen die Executive und Gerichte ein stumpfes Schwert.

Dabei sind sie sind gefeit gegen Korruption, Eitelkeit, Gier, Machthunger, Hass und alle anderen menschlichen Makel. Sie sind eine Chance, menschliche Grausamkeit, Fehler einzudämmen.

Die Entwicklung solcher Algorithmen darf nicht unkontrolliert privaten Firmen überlassen werden, sondern muss durch demokratisch legitimierte Institutionen vor nicht im Sinne des Gemeinwohls lautenden Verfahrensweisen und Kriterien geschützt werden.

So entwickelte und geprüfte Software und Services könnte ein neues Label (ähnlich dem TÜV) erhalten.

[1] Klauß, Mierke: „Szenarien einer digitalen Welt“, Hanser-Verlag München 2017

1 note

·

View note

Text

1 note

·

View note

Text

Mensch-KI-Zusammenarbeit in der Bearbeitung von Förderanträgen

OZG zuende gedacht: Von der rein digitalen Antragsstellung, über die KI gestützte Antragsbearbeitung, fortlaufenden, digitalen Kommunikation über den Status, Termine bis zu einer zu mehr als 80% automatisierten Sachberichtsprüfung - eingesetzt im Förderprogramm Neustart Kultur!

Die Antragsbearbeitung wurde dabei von jeder der Gesellschaften unterschiedlich gehandhabt: So setze die größte und bekannteste der vier Gesellschaften, die GEMA bei der Prüfung der Anträge auf mehr als 30 Personen, die mit der Antragsbearbeitung beauftragt waren, während die GVL (Gesellschaft zur Verwertung von Leistungsschutzrechten mbH) durchgängig digitalisiert und KI unterstützt gearbeitet hat und so mit weniger als einem Zehntel der Personalkraft ausgekommen ist (2,5 Personen) - bei zunehmenden Personalengpässen ein gewaltiger Vorteil! Doch damit nicht genug Benefits der Automatisierung: Die GVL hat deutlich mehr Anträge in deutliche kürzerer Zeit geprüft (knapp 6800 Anträge in sechs Wochen), mehr Gelder ausgezahlt (ca. 5800 mal 5000€) und das alles in einem transparent dokumentierten Prozess!

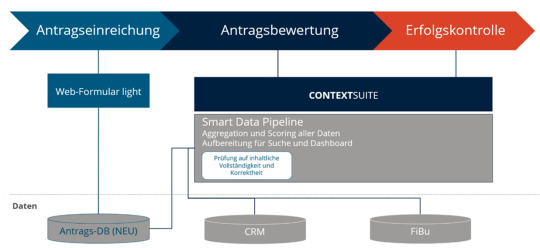

Als kleines Beispiel hier eine vereinfachte Skizze des KI gestützten Prozesses der Sachberichtsprüfung:

Skizze zur Automatisierungs-Architektur mit der KI-Lösung "Context Suite".

Die Antragsstrecke sieht konkreter so aus:

Skizze zum durchgängigen Antragsprozess: Von der digitalen Antragsstellung über die automatische Generierung des Stipendienvertrags, dessen digitale Unterschrift, die digitale Unterstützung der Jury bis zur formellen und inhaltliche Analyse der Projektbeschreibungen und Sachberichte, Prüfung Stipendiatenkommunikation bis zur Auszahlung, Nachverfolgung und Dokumentation.

Die Folgen: Die GVL hat mit einem Bruchteil des Personals deutlich schneller geprüft und ausgezahlt als beispielsweise die GEMA. So waren außerhalb der vorgegebenen Jury, welche für die fachliche Begutachtung künstlerischer Konzepte temporär eingesetzt wurde, wurden im Schnitt nur zwei Personen für die Prüfung der restlichen Kriterien von mehr als sechseinhalb tausend Anträgen und etwas weniger als sechstausend Sachberichten benötigt! Dabei ist der digitalisierte Prüfprozess nicht nur weitaus weniger personalintensiv und schneller, sondern durch den klar definierten Algorithmus auch objektiver und transparenter. Mit Hilfe eines übersichtlichen Dashboards konnten die den Prozess kontrollierenden Mitarbeiter/innen die Bewertungen einfach nachvollziehen und - da Algorithmen immer auch Lücken haben - bei Auffälligkeiten einzelne Bewertungen nachprüfen und ggf. mit Begründung, Zeit- und Namensstempel nachkorrigieren.

Die Mitarbeiter/innen konnten so anstatt mit reinen, großenteils aus Routineaufgaben bestehenden Sachbearbeitungstätigkeiten mit Supervisionsaufgaben betraut werden, was ihre Arbeitszufriedenheit erhöht hat.

Der Autor war Teil des Projektes.

2 notes

·

View notes

Text

2 notes

·

View notes

Text

Oje OZG… (oder OZG 2.0)

Im Online-Zugangsgesetz verpflichten sich Bund und Länder, sämtliche Leistungen der deutschen Verwaltung bis zum 31.12.2022 vollständig digital anzubieten (s. Leitfaden OZG-Umsetzung).

Der Katalog zu digitalisierender Leistungen umfasst im Kern 575 priorisierte Leistungen. Hinzu kommen für die erste Umsetzungsphase bis Ende des Jahres weitere knapp 90 gebündelte Leistungen aus dem Leistungskatalog. Insgesamt umfasst der Leistungskatalog der öffentlichen Verwaltung (Leika) grob 6.000 Verwaltungsleistungen.

Zum Stand der Dinge

Den aktuellen Stand der Umsetzung der Digitalisierung der priorisierten Leistungen publiziert das Bundesministerium des Innern und für Heimat (BMI) detailliert auf der OZG-Informationsplattform.

Dort werden neben den 575 priorisierten Kernleistungen u.a. auch gebündelten Leistungen aus dem Leistungskatalog (Leika) erfasst. Insgesamt wird dort detailliert der Stand von 664 Leistungen in 14 Themenfeldern nachverfolgt.

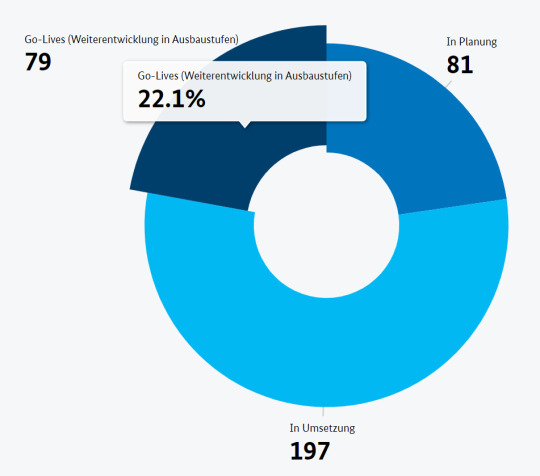

Das vom BMI für die Öffentlichkeitsarbeit eingerichtete OZG-Dashboard auf der Website zum Onlinezugangsgesetz ist weit weniger detailliert. Man könnte sogar meinen, es soll den Stand der Umsetzung besser in einem besseren Licht erscheinen lassen, als für eine realistische Einschätzung angemessen wäre. So suggeriert das im Zentrum stehende Kreisdiagramm einen Anteil bereits umgesetzter Maßnahmen von 22%:

Das mag vor dem Hintergrund, dass wir uns sechseinhalb Monate vor Fristablauf befinden, nicht beeindrucken, stellt jedoch einen weitaus höheren Anteil dar, als tatsächlich anwendungstauglich umgesetzt wurde: Der Anteil bezieht sich nämlich nicht auf die 664 OZG-Leistungen aus den 14 Themenfeldern, nicht einmal auf den Kern der 575 priorisierten OZG-Leistungen, sondern lediglich auf 79 der 367 (Stand 13.05.2022) mindestens in Planung befindlichen!

Bezogen auf die nach OZG-Portal insgesamt 664 Leistungen beträgt der Anteil dieser 79 umgesetzten Leistungen nur noch knapp 12%.

Doch selbst das ist zu hoch gegriffen! Man muss nämlich auch beachten, dass zu den umgesetzten Leistungen auch solche gezählt werden, die nur ein digitales Antragsformular umgesetzt haben, nicht jedoch die Möglichkeit bieten, auch Nachweise digital einzureichen (sogenannter Reifegrad 2 von 4, Details siehe unten). Ganz zu schweigen von einer direkten, digitale Weiterverarbeitung der Anträge mit digitalem Rückkanal oder gar bundesweiten Einführung: "[Im Dashboard] gilt eine OZG-Leistung als verfügbar und wird als „Go-Live“ angesehen, wenn mindestens eine Kommune einen Onlineservice für eine zugehörige Verwaltungsleistung im Rahmen des Digitalisierungsprogramms Föderal anbietet. Dies entspricht dem Reifegrad 2. Zur Zielerreichung einer vollständigen OZG-Umsetzung werden diese Onlineservices kontinuierlich weiterentwickelt, bis sie flächendeckend in allen Kommunen in Deutschland nutzerfreundlich verfügbar sind. Diese Entwicklung spiegelt sich in verschiedenen Ausbaustufen wider." (s. https://dashboard.ozg-umsetzung.de)

Überspitzt gesagt heißt das also, dass sechseinhalb Monate vor Beendigung der gesetzlich vorgegebenen Umsetzungsfrist 79 von 575 bzw. 664 Leistungen so umgesetzt worden sind, dass Antragsteller/innen ein Onlineformular ausfüllen können, ggf. dieses aber ausdrucken und zusammen mit Papierdokumenten per Post einreichen müssen und die Antwort ggf. weiter wie im letzten Jahrhundert erfolgt?

Sechseinhalb Monate vor Fristablauf ist der Stand der Dinge also eher rot als rosig.

Ein wahrscheinlich realistischeres Bild zeichnen die detaillierten Daten des OZG-Informationsportals: Hier werden 664 vorgesehenen Leistungen detailliert in all ihren Stati aufgeführt: Demnach sind 92,77% noch gar nicht verfügbar und die dort als verfügbar definierten haben einen unzureichenden Reifegrad von 2 oder weniger.

Ganze 2 Leistungen von 664 haben laut Portal den für alle Leistungen angestrebten Reifegrad einer durchgängigen digitalen Unterstützung der gesamten Antragsprozesskette erreicht:

Bildquelle: Eigene Darstellungen nach Daten des OZG-Informationsportals vom 13.05.2022

Erläuterungen zu den Reifegraden

Reifegrad 0: Auf der Behörden-Webseite sind keine Informationen zur Leistung vorhanden.

Reifegrad 1: Auf der Behörden-Webseite sind Informationen zur Leistung vorhanden.

Reifegrad 2: Eine Online-Beantragung ist grundsätzlich möglich. Nachweise können regelmäßig noch nicht online übermittelt werden.

Reifegrad 3: Die Beantragung der Leistung kann einschließlich aller Nachweise online abgewickelt werden.

Reifegrad 4: Die Leistung kann vollständig digital abgewickelt werden. Für Nachweise wird das Once-Only-Prinzip umgesetzt.

Nun kann man nur hoffen, dass die Daten des Portals hinter der tatsächlichen Entwicklung hinherherhinken, obwohl die OZG-Informationsplattform nach eigenen Angaben "die Ergebnisse der Themenfeldarbeit allen Beteiligten strukturiert zur Verfügung [stellt] und den Fortschritt der OZG-Umsetzung transparent [macht]." Aus

Anderen Untersuchungen und die eigenen Recherchen etwa im Bereich der Industrie nahen Leistungen, bestätigen allerdings, dass das die Ziele des OZG mit der laufenden Praxis auch nicht mit ein paar Monaten Verzögerung erreicht werden können.

Entschuldigend muss natürlich berücksichtigt werden, dass mit der Pandemie und dem Ukraine-Krieg mit all ihren Folgen unvorhergesehene Katastrophen, die (zu Recht) Priorität bekommen und Ressourcen gebunden haben, das OZG-Projekt enorm erschwert haben.

Doch sollte sich die Umsetzung dann nicht wenigstens auf die für diese Katastrophen relevanten Themenfelder fokussieren?

Themenfelder

Gerade das Themenfeld "Ein- & Auswanderung", bei dem man auch aus den Erfahrungen der Flüchtlingskrise hätte lernen und weiter sein müssen, hinkt die Umsetzung jedoch besonders deutlich hinterher: Es ist das einzige Themenfeld, in dem es laut Plattform nicht einen nennenswert digitalisierten Dienst gibt, der einen Reifegrad von 3, geschweige denn 4 erreicht.

Sicher sind hier besonders viele Ressourcen gebunden gewesen und seit dem Ukraine Krieg wieder gebunden. Nun wird Digitalisierung aber gerade hier auch besonders für effektivere und effizientere Abläufe benötigt!

Wie im nicht nur durch die Pandemie als Krisenbereich im Brennpunkt stehenden Gesundheitswesen: Hier sind mit 6 von 62 anteilig gesehen von allen Themenfeldern die meisten Leistungen nenneswert digitalisiert.

Um wirklich effizientere, effektivere und (ein Schwerpunkt des OZG) nutzerfreundlichere Verwaltungsleistungen anbieten zu können, liegt der Kern aus Informationstechnischer und Verwaltungsorganisatorischer Sicht nicht in der Umsetzung von Online-Formularen, sondern den dahinter liegenden Verwaltungsprozessen:

Hier liegt einer der Konstruktionsfehler des OZG, die auch zu den beschönigenden (aber immer noch ungenügenden) Zahlen im OZG-Dashboard führt: Der Reifegrad 2 stellt keine ausreichende, digitale Leistungsbereitstellung dar!

Kernaufgabe der Umsetzung ist nicht der vom OZG primär adressierte Online-Zugang, sondern der interne Verwaltungsvorgang: Die Online-Eingabe ist der am einfachsten und mit dem geringsten Aufwand umzusetzende Part in der gesamten Prozesskette von Dateneingabe, interner Verarbeitung, Dialog (etwa wegen Nachlieferungen) und Auslieferung des Ergebnisses.

Aus informationstechnischer Sicht macht es wenig Sinn, bei der Umsetzung nur den Online-Zugang zu betrachten und sich erst später um die Anbindung der Fachverfahren zu kümmern. Die Ausgestaltung des Online-Zugangs hängt wesentlich von dem Fachverfahren ab, das es mit Daten versorgen soll und von dem es mit Daten für die Ergebnis-/Leistungslieferung versorgt wird!

Was bringt eine digitale Dateneingabe, wenn die eingegebenen Daten nicht direkt vom internen Verfahren verarbeitet werden können und die Ergebnisse ohne manuellen Eingriff zurückgespielt werden können?

Die jeweiligen Fachverfahren werden beim "Go-Live" häufig noch nicht an das Back-End, das Fachverfahren angebunden. Die meisten freigeschalteten Leistungen bieten zunächst nur das Front-End (Online-Formular) zur Datenübermittlung ohne Dokumentenupload! Letzterer ist erst ab Reifegrad möglich. So kommen die Antragsdaten bestenfalls als strukturierte, digitale Datensätze oder als PDF-Dateien bei den jeweiligen Bearbeitern/innen an - oft aber auch per Post...

Das Bild für den Reifegrad 3 mit integriertem Dokumentenupload sieht dann so aus:

So entstehen haufenweise Potemkinsche Dörfer mit gestrichenen Fassaden, hinter denen ein Baugerüst steht.

Diese Online-Zugangsfassaden ohne angebundene Fachverfahren werden zumindest zum Teil später bei der Anbindung an Fachverfahren wieder eingerissen oder aufwändig umgebaut werden müssen.

Die Kosten dafür müssen nach heutigem Stand die Kommunen tragen - zumindest gibt es dafür noch keine Bundesmittel.

Weil es effektiver, effizienter und wesentlich kostengünstiger ist, empfiehlt es sich für Kommunen, von den Fachverfahren ausgehend die Online-Zugänge einzurichten und nicht umgekehrt.

Da die internen Verfahren extrem uneinheitlich sind, teilweise auch aufgrund unterschiedlicher gesetzlicher Regelungen (etwa bei Kammerleistungen), funktioniert auch das politisch gut gemeinte, aber technisch etwas naive Prinzip „Einer für alle“ (kurz Efa), nach dem ein Land eine Leistung für alle anderen Bundesländer umsetzen soll in den meisten Fällen nicht.

Diese sollen dann auf dem Umsetzungs-Marktplatz der OZG-Plattform bereitgestellt werden: Aktuell finden sich dort wenig überrauschend nur eine Handvoll Leistungen (s. https://informationsplattform.ozg-umsetzung.de/ Menüpukt „Martplatz“.9

Fragt man bei den zuständigen und sachkundigen Stellen nach, wird sich das bis Jahresende kaum und auch im nächsten Jahr nicht grundlegend bessern.

Wie heißt es noch so schön in einem Song der Hamburger Band Die Sterne: "Es hat keinen Sinn zu warten bis es besser wird, das bisschen besser, ist das Warten nicht wert."

Also muss sich jede Verwaltung wohl oder übel selbst Gedanken machen und darum kümmern, ihre Leistungen durchgängig mit Online Zugang und Prozessen (Verfahrens- und Registeranbindung) zu digitalisieren.

Auf dem Weg zu einem OZG 2.0...

Folglich müssten in einem reformierten OZG 2.0

i. Verwaltungsleistungen als durchgängige Service-Prozesse in den Gesamtzusammenhang mit E-Government, E-Akte, Registermodernisierung etc. gestellt und mehr Gewicht auf die Anbindung/Modernisierung der Fachverfahren und der Organisation gelegt und

ii. Verwaltungsleistungen als moderne, über mehrere Eingabemedien und -Modalitäten nutzbare (u.a. Sprache), flexibel einbindbare Services (wie etwa Bezahldienste) konstruiert werden

iii. Kommunen als Hauptträger der Umsetzung mit mehr Mitteln unterstützt und/oder das Efa-Prinzip zugunsten vom Bund für alle bereitgestellte, durchgängige Dienste inkl. moderner Fachverfahren ersetzt werden.

1 note

·

View note

Text

Wie Blockchains den Handel mit digitaler Musik und Kunst revolutionieren

[Quelle Reuters/Christies Images LTD, 2021/BEEPLE/Handout]

Der Hammer kam im März, als das Werk “Everydays: The first 5.000 days“ (oben ein Ausschnitt) des amerikanischen Künstlers Beeple bei einer (Online-)Auktion von Christie's für 69,3 Millionen Dollar versteigert wurde. Vor allem, weil das Werk eine Collage aus Einzelbildern eines galerielosen Künstler ist. Beeple hat diese 13 Jahre lang von der Kunstwelt kaum bemerkt jeden Tag (deshalb 5.000 Tage) auf Instagram gepostet. Das erste Mal Aufmerksamkeit erregte er, als er vor einem halben Jahr einen Auktionsrekord auf dem Marketplace für digitale Kunst Nifty Gateway, erzielt hat, indem er 20 seiner Werke für 3,5 Millionen Dollar verkauft hat.

Blockchains, NFTs und Originale

Von Blockchains haben die meisten - wenn überhauppt - nur über die rein digitale Kryptowährung Bitcoin gehört. Etwas besser informierte kennen vielleicht auch die zweitverbreitetste mit Namen Ether. Mit Bitcoins haben diese digitalen Handelsformen für Kunst und Medien in der Tat wenig zu tun, mit Ether aber eine ganze Menge. Das liegt daran, dass die hinter den digitalen Coins/Münzen der Kryptowährung Ether stehende Etherium Blockchain im Unterschied zur Bitcoin-Blockchein eine Funktionalität anbietet, die in jüngster Zeit einen kometenhaften Aufstieg genommen hat: Smart Contracts & NFTs.

Mit NFTs, "Non-Fungible Token", (deutsch: nicht austauschbare Token) wird eine nicht tausch- oder replizierbare elektronische Verbriefung von Eigentumsrechten an digitalen aber auch physischen Objekten Realität. Sie fungieren sie als Wertmarken, die als unveränderbare Kennzeichnung untrennbar mit bestimmten digitalen oder physischen verbunden werden. Man kann sich das in etwa so vorstellen, als würden nummerierte Krypto-Scheine unablösbar auf Bilder geklebt, so dass sie bei jeder Ausstellung oder Transaktion mit dabei sind.

In der Blockchain wird änlich wie beim Handel mit digitaler Währung (etwa dem Ether Coin) bei jeder Transaktion von NFTs der/die Vorbesitzer/in, aktuelle Besitzer/in und der Ursprung überprüft werden können. So kann die gesamte Transaktionskette von dem/der Urheber/in bis zum/zur aktuellen Besitzer/in nachverfolgt werden.

Digitale Kunstwerke und der Besitz an Ihnen können so mit NFTs gesichert, ihre Herkunft nachverfolgt und der Handel mit Fälschungen/Raubkopien verhindert werden.

Dies ermöglicht eine vollkommen neu Art des Handels nicht nur mit bildender Kunst- sondern allen Arten urheberrechtsrelevanter Werke, wie Musik, Texten, Bild-/Videomaterial, Streams von Aufführungen, Designobjekten, generell Entwürfen und vielem anderen mehr!

Kunstraum & Kunstbetrieb

Damit verändert sich ein bisher grundlegender Unterschied zwischen digitaler und analoger Kunst: Bisher hatte digitale Kunst nicht den selben Wert wie etwa Malerei oder Skulptur, weil sie einfach geteilt und kopiert werden konnte - das hat sich nun geändert, weshalb digitale Kunst auch teurer gehandelt wird.

Handelsplätze wie das oben genannte Nifty Gateway fungieren als All-In-One-Kunstwelt mit Galerie, Auktionshaus und Ausstellungsraum. Änlich analogen Galerien wählen sie die Künstler aus, die dort ausstellen und anbieten dürfen.

Kunstwissenschaftlerin Anika Meier fragt sich in Kunstmagazin monopol, "Was passiert, wenn die Cryptowährungen einbrechen? Wie reagieren Galerien? Was machen Künstler/innen, die nicht im Digitalen zu Hause sind? Fangen Museen an, NFTs zu sammeln? Oder reagiert der klassische Kunstbetrieb vielleicht gar nicht...?"

Deutschland steckt im April 2021 auch bei diesem Digital-Thema noch in den Kinderschuhen: Laut repräsentativer Umfrage der YouGov Deutschland GmbH vom April 2021 wissen lediglich 7 Prozent der Erwachsenen überhaupt, was NFTs sind; Nur 1 Prozent hat angegeben, NFTs zu besitzen und ebenfalls 1 Prozent, in naher Zukunft welche erwerben zu wollen. Im nächsten Jahr wird diese Umfrage aller Voraussicht nach zu ganz anderen Zahlen kommen (ich zumindest kenne und besitze NFTs seit April ;-)...

Es bleibt auf jeden Fall spannend und wir bleiben dran!

1 note

·

View note

Text

al

OZG und KI in der Verwaltung

Am Mittwoch feierte die Arbeitsgemeinschaft wirtlichaftliche Verwaltung (AKW) mit einem besonderen KI-WebEvent ihren 95. Geburtstag (siehe offizielle Meldung der AKW). Die Veranstaltung unter dem Titel „Facing AI – Künstlicher Intelligenz ein Gesicht geben“ war inhaltlich getragen von Ergebnissen des AKW-Arbeitskreises „Organisatorische Aspekte des Einsatzes von Automatisierung und Künstlicher Intelligenz“ und hochinteressanten Beiträgen namhafter Persönlichkeiten aus Wissenschaft, Wirtschaft, Bundes- und Kommunalverwaltung.

In dem vom Autor gemeinsam mit (nicht verwandten) Namensvetter Jorma Klauss, Bürgermeister der Gemeinde Roetgen, moderierten Breakout-Session I "Get AI to your organisation! Wie kann der Einsatz von KI gelingen?" gab es eine rege Diskussion mit intensivem Wissens- und Erfahrungsaustausch mit Christoph Verenkotte (Präsident des Bundesverwaltungsamtes), Prof. Dr. Andreas Engel (Geschäftsfüher - KDN - Dachverband kommunaler IT und bis vor kurzen "CIO" der Stadt Köln) und Dr. Mike Weber (Stellv. Leiter Fraunhofer FOKUS).

Einen wesentlichen "Konstruktionsfehler des OZG" bestätigte der Präsident des Bundesverwaltungsamtes: Das OZG betrachtet nur den Online-Zugang, nicht jedoch die Digitalisierung der Prozesse und Verfahren, die dahinter stehen.

Vielleicht das Zitat des Tages aus dieser Runde war jedoch als Antwort auf die Frage, was KI-Projekte von anderen Digitalisierungsprojekten unterscheidet:

"KI ist Hardcore-Digitalisierung".

Weitere Merksätze aus der Veranstaltung:

"Es gibt noch relativ wenige, gute Beispiele für einen sinnvollen Einsatz von KI in der Verwaltung in Deutschland; Wir kratzen erst an der KI."

"Neben den Stadtwerken brauchen wir Datenwerke in den Kommunen."

"Eine zentrale Bundes-KI wird es kaum geben, der Trend geht eher Richtung Dezentralisierung von IT mit lokalen, aber vernetzten Datenzentren."

"Neudenken und automatisieren von Prozessen first, KI second"

"Das Hauptpotenzial von KI liegt in der Antragsdatenverarbeitung (siehe Finanzverwaltung)"

"In den Verwaltungen muss mehr KI- und generell Digitalisierungskompetenz aufgebaut werden."

"Datenschutz wird in Deutschland eher als Abwehrrecht, in anderen EU-Staaten eher als Teilhaberecht verstanden"

"Ein großes Hindernis ist die Angst in Führungsebenen der Verwaltung vor Fehlern, die eine negative Medienresonanz bringen"

Bild. Kleine Auswahl digitaler Notizzettel aus den Breakout-Sessions

Ergänzend zeigst eine aktuelle Studie des iRights Lab Fallbeispiele aus allen Bereichen der öffentlichen Leistungserbringung auf Bundes-, Länder- und Kommunalebene vor und bewertet sie anhand von neun Kriterien für die „KI-Landschaft“ der deutschen Verwaltung.

1 note

·

View note

Text

Digitaler Bürgerausweis & Daten-Souverenität mit Blockchain-Technologie

Die Bundesregierung plant eine digitale Brieftasche mit den wichtigsten persönlichen Daten, sei es der Personalausweis, die Gesundheitskarte, der Führerschein, die Geburtsurkunde usw. oder wichtige Dokumente. Dabei sollen die Bürger/innen gemäß dem Konzept der "Self-Sovereign Identity" selbst die Kontrolle über ihre persönlichen Daten im Netz und damit ihre digitalen Identität bekommen. Geplant ist eine Art "Generalschlüssel" mit Zweitschlüssel als Sicherung, ohne den niemand an die Daten herankommen soll. Das Konzept erninnert stark an Hardwallets aus der Blockchain-Welt, die nach heutigem Stand mit zu den sichersten, digitalen Aufbewahrungsverfahren im Netz gehören - sofern man den privaten Schlüssel nicht aus der Hand gibt.

Auf jeden Fall ist eine digitale Lösung dringend gefordert, um die überhaupt nicht mehr zeitgemäße aber umso umständlichere Verwaltung von Gedrucktem so weit wie möglich und vernünftig abzubauen. Wir kennen das aus vielen Bereichen (was gerade in der Pandemiezeit nocheinmal deutlicher geworden ist): Wenn der Staat keine gute Lösung anbietet, kommen diese von privaten Startups oder Digitalkonzernen. Diese haben jedoch in der Regel kein allzu großes Interessen an Datensouveränität.

„ID2020“ beispeilsweise ist eine privatwirtschaftliche Allianz um den Konzern Microsoft, unterstützt von der US-Regierung. Sie arbeitet an einer transnationalen digitalen Identität, die möglicherweise im Zusammenhang mit Impfungen vergeben werden soll.

Um also Datensouveränität im Sinne der europäischen Staates und seiner Bürger/innen gewährleisten zu können muss der Staat als Diener des Souveräns eine eigene, in dessen Sinne gestaltete Lösung an die Frau, den Mann und den Diversen bringen.

Diese Lösung muss alle staatlichen Ausweise und Dokumente mit einer maximal sicheren Authentifizierung zugänglich machen. Sie muss als erste staatliche Anwendung sehr, wirklich sehr nutzerfreundlich sein und jedem transparente Kontrolle darüber geben wer, was, mit welchen persönlichen Daten anstellen darf (und tut ;-).

EU-Kommissionspräsidentin Ursula von der Leyen kündigte bei ihrer Rede zur Lage der Union im vergangenen September eine „sichere europäische Identität“ an, die man im Alltag „vom Steuerzahlen bis zum Fahrradfahren“ nutzen können soll. Die Bürger sollen „selbst kontrollieren können, welche Daten ausgetauscht und wie sie verwendet werden". Die Bundesregierung bzw. das Bundeskanzleramt setzt als Lösungsbasis auf die Verbindung von Blockchain-Technologie mit speziell gesicherten Speicherchips in künftigen Mobilgeräten. Schon im Juni startet ein Feldversuch des Bundeswirtschaftsministeriums mit drei Modellprojekten in „Schaufenster-Regionen", die alle auf eine „Self-Sovereign Identity“ setzen und technisch ineinander überführbar sein sollen. Auch in anderen Mitgliedstaaten existieren Projekte für die Einführung und den Austausch digitaler Identitäten.

Es bleibt eine riesige Herausforderung aber unabdingdar, um die Datensouveränität nich vollends Digitalkonzernen zu überlassen und Datenschutz, Datensicherheit und den Schutz der Privatspähre im wahrsten Sinne des Worte auch handhabbar zu machen.

Denn wenn sich andere Standards schneller durchsetzen, entscheiden nicht mehr demokratisch gewählte Parlamente über den digitalen Bürger.

[Mit Inhalten aus Eigenrecherchen, dem Digitalressort SZ, coinmarketcap.com, innovation-strukturwandel.de]

1 note

·

View note

Text

Durch den Einsatz von Technologien zur Prozessautomatisierung kann die öffentliche Verwaltung in Deutschland die Umsetzung von Digitalisierungsstrategien fördern und gleichzeitig gezielt Verwaltungsbereiche entlasten. Damit wird auch eine wichtige Voraussetzung für schlanke, moderne Verwaltungsverfahren geschaffen, die den gestiegenen Erwartungen der Bürgerinnen und Bürger sowie der Unternehmen entspricht. In der vorliegenden NEGZ Kurzstudie wurden vor diesem Hintergrund Potentiale von Robotic Process Automation (RPA) in der Domäne der öffentlichen Verwaltung untersucht. Aus der Studie ergeben sich folgende Handlungsempfehlungen:

Automatisierungskonzepte setzen ein umfassendes Prozesswissen voraus, um geeignete Prozesse auszuwählen, deren Automatisierung zu planen und zu gestalten. Dieses Wissen muss in der Verwaltung in vielen Bereichen noch aufgebaut oder erweitert werden, um gute Voraussetzungen für einen erfolgreichen Einsatz von RPA zu schaffen. Dabei muss auch das Ziel verfolgt werden, Ist-Prozesse zunächst zu reflektieren und gegebenenfalls anzupassen, um die Automatisierung suboptimaler Abläufe zu vermeiden.

In der Verwaltung existiert eine Vielzahl an Prozessen, deren Automatisierung vergleichsweise unkritisch wäre. Beispiele hierzu sind Prüf- und Kontrollvorgänge, die nicht operativ in Verfahren eingreifen, sondern verbundene Tätigkeiten koordinierend unterstützen. Derartige Prozesse eignen sich besonders gut, um RPA nutzenstiftend zu erproben, ohne weitläufige Veränderungen einführen zu müssen. Gesammelte Erfahrungen können dann für eine Ausbreitung der Technologie in der Verwaltung genutzt werden. • Neben einfachen RPA-Konzepten entstehen aktuell auch kognitive Dienste, die komplexe Aufgaben unter Verwendung von Künstlicher Intelligenz (KI) automatisiert wahrnehmen können.

Insbesondere beim Personal sind ausreichend Akzeptanz für Automatisierungskonzepte und Perspektiven für mögliche Veränderungen des individuellen Aufgabenspektrums zu schaffen. Daneben ist auch sicherzustellen, dass automatisierte Verfahren das Vertrauen der Öffentlichkeit in die Leistungsfähigkeit und Objektivität der Verwaltung nicht nachteilig beeinträchtigen.

Über technische und organisatorische Maßnahmen hinaus sind im Zusammenhang mit der Automatisierung von Verwaltungsprozessen insbesondere juristische und ethische Aspekte einzubeziehen, damit die Rechtssicherheit und ein moralischer Rückhalt für die einzelnen Konzepte gewährleistet werden kann.

Automatisierungskonzepte können und sollen in der Verwaltung geteilt und kopiert werden. Generische Tätigkeiten und die hohe Aufgabenkongruenz zwischen Behörden derselben föderalen Ebene führen zu vergleichbaren Prozessen unterschiedlicher Verwaltungseinheiten, die gute Voraussetzungen bieten, den Nutzen aus einmal entwickelten Lösungen mit geringem Aufwand zu vervielfältigen.

1 note

·

View note

Text

Wie weit wächst die Gefahr von Cyber-Attacken?

Bereits vor dem Einmarsch in die Ukraine hat Russland eine digitale Offensive mit Angriffen im Cyberraum auf militärische und weitere Zielsysteme in der Ukraine gestartet. Schweren Cyberattacken auf Deutschland und auf die Ukraine haben einer aktuellen Untersuchung des Instituts der deutschen Wirtschaft Köln (IW) schon länger ihren Ursprung zu einem großen Teil in Russland: In Deutschland konnte zwar der Großteil der schwerwiegenden Angriffe für den Zeitraum ab 2011 keinem Staat zugeordnet werden. Russische Akteure machen allerdings mit 28 Prozent der Cyber-Vorfälle die Mehrheit der Fälle mit bekanntem Ursprung hierzulande aus. In der Ukraine konnten dagegen ungleich mehr Cyberattacken einem Staat zugeordnet werden, hier überwiegen Angriffe aus Russland deutlich: Vier von fünf Cyberangriffen auf die Ukraine kamen demnach aus Russland.

Mit Blick auf die ohnehin angespannte Bedrohungslage im Cyberraum bedarf es mit dem Angriffskrieg Russlands auf die Ukraine der vollen Aufmerksamkeit und größtmöglichen Wachsamkeit aller Unternehmen, Organisationen und staatlicher Stellen in Deutschland.

Die IT-Sicherheitswirtschaft konnte bereits ein neues schädliches und von langer Hand geplantes sogenanntes "Wiper"-Programm identifizieren – also eine Schadsoftware, die Daten von Festplatten löscht und die bereits Netzwerke in der Ukraine kompromittiert hat. Die nächsten Tage werden zeigen, wie groß die Gefahr dieses Programms sowie potenziell weiterer digitaler Angriffswerkzeuge für die deutsche Wirtschaft sind., siehe Cyber-Sicherheitswarnungen des BSI.

Die IT-Sicherheitslage insgesamt

Deutsche Unternehmen werden häufig das Ziel von Cyberangriffen. Im Jahr 2020 wurden für die deutsche Wirtschaft Schäden in Höhe von 223,5 Milliarden Euro durch den Diebstahl von Daten, Spionage und Sabotage geschätzt. Eine weltweit durchgeführte Umfrage (Quelle Statista) aus dem Jahr 2020 ergab, dass sich die weltweit durchschnittlich verursachten Kosten bzw. Verluste (Median) von Cyberangriffen im Jahr 2021 auf 11.944 Euro beliefen. Laut der Umfrage betrugen die Kosten/Verluste im Jahr 2021 in Deutschland durchschnittlich 21.818 Euro je Vorfall.

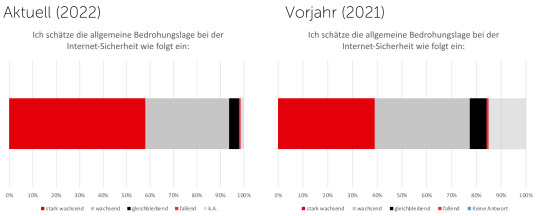

Laut aktueller IT-Sicherheitsumfrage 2022 des Internet-Verbandes eco, die vor der Invasion durchgeführt wurde, berichteten auch vor dem Krieg 93,8 Prozent der IT-Sicherheitsexperten von einer wachsenden Bedrohungslage in Deutschland. So hatten in den letzten 12 Monaten 32 Prozent der Unternehmen Schäden durch IT-Sicherheitsvorfälle zu beklagen.

Aus <https://www.eco.de/presse/eco-it-sicherheitsumfrage-2022-unternehmen-reagieren-auf-angespannte-cybersicherheitslage/>

Laut bitkom Studie war der Schaden durch Cyberkriminalität in deutschen Unternehmen auch 2020 bereits annähernd doppelt so hoch wie 2019.

Pandemie verschärft hat Sicherheitslage verschärft

Laut der Sicherheitsumfrage sagen 80 Prozent der IT-Sicherheitsexperten , dass sich die Gefährdungslage bereits durch die Corona-Pandemie verschärft hat. Der durch die Corona-Krise ausgelöste Digitalisierungsschub stellt die IT-Sicherheit vor große Herausforderungen. Hierbei können Cyberangriffe nicht nur zu existenzbedrohenden Schäden in der Privatwirtschaft führen, sondern auch Staaten destabilisieren und einen direkten Angriff auf die Demokratie darstellen.

Insbesondere Homeoffice erhöht das Risiko: So berichten 59% von 817 in einer bitkom-Studie befragten Unternehmen von Sicherheitsvorfällen, die auf Homeoffice zurückzuführen seien.

Heimnetzwerke sind meist wesentlich schlechter geschützt als Firmennetzwerke. In privaten WLANS tummeln sich viele ungesicherte Geräte, wie private Smartphones, Smart Speaker, Sound Bars, Smart TVs, smarte Küchengeräte, Kameras oder andere Smart Home Geräte, die einfacher zugängliche Einfallstore für Computer-Viren und andere Bedrohungen sein können, als die (hoffentlich) weitaus besser geschützten Firmen-Geräte.

„In Anbetracht einer wachsenden Bedrohungslage und Verwundbarkeiten durch mehr Mitarbeiter im Home-Office, schützen sich viele Unternehmen nicht ausreichend vor Cyberangriffen“, sagt Oliver Dehning, Leiter der Kompetenzgruppe Sicherheit im eco – Verband der Internetwirtschaft e. V. „Insbesondere vielen kleinen und mittelständischen Unternehmen fehlt ein Sicherheitskonzept für Remote-Arbeitsplätze. Dazu gehören beispielsweise Maßnahmen zur Mitarbeitersensibilisierung, die die Cyber-Resilienz insgesamt erhöhen.

Die größten Bedrohungen, Sicherheitslücken und wichtige Sicherheitsmaßnahmen

Wenn es zum IT-Sicherheitsvorfall kommt, dann ist wie in den Vorjahren das Unternehmen meist Opfer einer Ransomware-Attacke (21 Prozent). Erpressungstrojaner sind offenbar bei Cyberkriminellen als lukrative Einnahmequelle immer noch hoch im Kurs. Bei diesen Cyberatacken verschaffen sich Hacker Zugang zum Firmennetzwerk über das sie auf wichtige Datenbanken, etwa mit allen Buchungs-, Kontakt-/Kunden-, Produktions- und anderen sensiblen Firmendaten zugreifen, die verschlüsselt und zur Zahlung einer hohen Summe (meist in nicht nachverfolgbarer Kryptowährung, wie bspw. Monero) auffordern, um die Daten wieder zu entschlüsseln.

Aufgeholt haben jedoch andere Formen der Cyberkriminalität. Auf Platz zwei liegen Website-Hacking mit 18 Prozent. Insbesondere Schadensfälle mit Datendiebstahl haben stark zugenommen und liegen nun mit ebenfalls 18 Prozent gleichauf. Nur bei 9 Prozent aller Geschädigten durch Cyberkriminalität hatte eine Versicherung den Schaden aufgefangen.

Über 90% aller Angriffe beginnen mit Phishing, d.h. i.d.R. E-Mails oder Posts, die dazu auffordern, auf einer verlinkten Website Zugangsdaten, Kontodaten o.ä. einzugeben. Die extra dafür eingerichteten "Fake-"Websites, die so gestaltet sind, dass sie wie Portale seriöser Firmen oder Banken aussehen sollen, fischen die Daten, um sie für eigene, betrügerische Zugriffe einzusetzen.

Solche Attacken können technisch verhindert werden, indem nicht bekannte oder verdächtige E-Mails von vorneherein automatisch ausgefiltert werden und angehängte Dateien in Formaten, die potenzielle Träger von Schadsoftware sein können, wie bspw. Office-Dokumenten mit Code-Fragmenten (Makros etc.) entfernt werden.

Die meisten Firmen, Organisationen haben einfach zu erkennende E-Mail-Adressen nach dem Schema [email protected]/.com und publizieren diese auch auf ihren Websites oder in Linkedin, Twitter, Xing etc. Hacker versuchen, sich mit diesen E-Mail-Adressen als Nutzernamen und automatischen Passwort-Tools in Firmensysteme einzuhacken.

Dagegen helfen starke, häufiger geänderte oder sicher maschinell generierte Passwörter, spezielle, nicht einfach recherchierbare Nutzerkennungen und vor allem eine Zwei-Faktor-Authentifizierung über unterschiedliche Geräte (bspw. Laptop plus Smartphone, nicht beides über dasselbe Gerät).

Auch Business E-Mail Compromise (BEC) Attacken, sogenannte CEO-Frauds machen sich einfach zu recherchierbare E-Mail-Adressen zunutze: Dabei geben sich Angreifer etwa als Chef aus und verlangen bspw. eine kurzfristige Überweisung auf ein spezielles Konto oder eine Tabell mit allen Rechnungen inklusive Kontaktdaten, wie in dem folgendem Beispiel:

Solche Manipulationsversuche, die Mitarbeiter/innen versuchen dazu zu bewegen, Links anzuklicken, um Schadsoftware herunterzuladen oder Zugangsdaten preiszugeben oder auf Anforderungen in gefälschten E-Mail zu reagieren nennt man "Social Engineering".

Dementsprechend kann man diesen Bedrohungen am besten mit soziotechnischen, also technisch-organisatorisch-personellen Maßnahmen begegnen - rein technischen Lösungen genügen hier nicht.

So ist die Sensibilisierung von Mitarbeiter/innen eines der wichtigsten Sicherheitsthemen in den Organisationen – insbesondere im Zeichen von Mobile und Homeoffice! Sie ergänzt die ohnehin notwendige Notfallplanung, den Schutz vor Schadsoftware und Eindringlingen sowie den Schutz vor gefährlichen und unerwünschten E-Mails.

Zum Schutz vor "Ramsomware" ist ein fortlaufendes Monitoring der Systeme erforderlich. Die erhöht die Wahrscheinlichkeit, auffällige Zugriffe zu entdecken, bspw. wenn ein Nutzer sich mehr Rechte verschafft und ohne Arbeitsauftrag parallel auf zentrale Systeme zugreift. Um den Schaden möglichst gering zu halten, sollten geeignete Backup-Strategien eingeführt werden, die eine sichere, Systemexterne Speicherung und vollständige Wiederherstellung möglichst aktueller Daten gewährleistet.

Checkliste Sicherheitsmaßnahmen

Abschließend noch einmal zusammengefasst wichtige Sicherheitsmaßnahmen:

Spezielle Nutzernamen/-Kennungen, starke Passwörter und Mehr-Faktor-Authentifizierung

Systeme monitoren,

Systeme härten, gegen Zugriff schützen, Software immer auf den neusten Stand halten

Geeignete Back-ups erstellen (auch offline)

Notfallpläne aktualisieren und durchspielen

Organisatorische Maßnahmen treffen und Leitfäden/Regelungen für Mitarbeiter/innen aufstellen

Mitarbeitende sensibilisieren vor allem bezüglich Homeoffice

IT-Administratoren bestmöglich unterstützen

alle aktuellen Hinweise der deutschen Sicherheitsbehörden eng verfolgen

2 notes

·

View notes

Link

Die Screens sind ein Auszug aus einem 2019 vor Verbandsgeschäftsführern in einer Strategie-Klausur gehaltenen Impuls-Vortrag

#KI für Verbände#Bots für Verbände#Verbände digital#digitale Mitgliederservices#digitale verbandskommunikation#digitale verbandsstrategie

0 notes