Text

Tracking de campanhas maliciosas em serviço da META

Recentemente andei realizando muitas pesquisas no Facebook e analisando a quantidade de campanhas fraudulentas que estão crescentes na plataforma.

Os fraudadores utilizam-se de campanhas pagas para anunciar serviços e produtos que direcionam o usuário para uma armadilha, como um site falso ou conversa no WhatsApp, fingindo representar uma empresa real.

Esse tipo de campanha maliciosa, está se tornando cada vez mais direcionada. Por exemplo, atualmente pode se observar uma grande quantidade de anúncios veiculados para ofertar a compra de passagens e serviços de renegociação de dívidas.

Basta realizar uma pesquisa simples para identificar alguns exemplos.

Com base no crescente aumento de campanhas maliciosas patrocinadas no Facebook, busquei alguma ferramenta eficiente para a busca desses anúncios e a visualização de estatísticas, como o número de acessos, data de criação do anúncio e outras informações que me ajudassem a produzir inteligência a partir dessas publicações.

A partir disso, descobri a biblioteca de anúncios, disponibilizada pela própria META, onde todos os anúncios em veiculação no momento nas tecnologias da Meta, estão disponíveis para a visualização de estatísticas de forma transparente.

Para encontrar um anúncio, basta realizar a pesquisa por palavras-chave ou por anunciante. A pesquisa é bem intuitiva e também permite a utilização de filtros para uma busca mais eficiente. Neste caso, observei que a ferramenta pode ser eficiente na busca por anúncios fraudulentos, porém, é preciso testar uma combinação de palavras-chave e com o tempo refinar os termos para que atenda ao seu objetivo.

Caso já identificado um anúncio patrocinado sendo veiculado, é possível visualizar diversas informações que auxiliam no tracking dessa página e seus anúncios.

Vamos utilizar como exemplo, uma página aleatória que estava veiculando um anúncio para um serviço falso de renegociação de dívidas. O anúncio é patrocinado e tem como objetivo direcionar o usuário para um site falso.

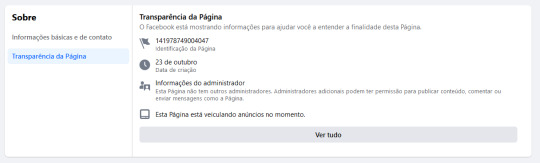

Já na página responsável pela veiculação da publicação, é possível identificar algumas informações, como criação da página, administradores e o uso de anúncio pago.

Ao clicar em "ver tudo" é possível ter acesso as informações adicionais. Inicialmente já podemos observar alguns dados, como o total de anúncios, status, plataformas em que estão sendo veiculados e datas iniciais de veiculação.

Na seção de resumo é possível ver com detalhes as informações sobre cada anúncio bem como visualizar cada anúncio e verificar possíveis mudanças de texto, imagens e links.

A plataforma também permite a extração de informações sobre a página, como histórico de mudanças de nome, pessoas ou organizações que gerenciam naquele momento e se houve a mesclagem de página para maior alcance.

As informações extraídas são importantes para que uma visão estratégica com base nos dados visando identificar, por exemplos, em quais datas certos anúncios comumente são veiculados, por quanto tempo as campanhas ficam ativas, se há a mudança de modo de operação dos fraudadores com base em cenários diversos e outras possibilidades.

0 notes

Text

CTI - Cyber Threat Intelligence: uma breve introdução

A inteligência de ameaças cibernéticas (CTI) pode ser definida como um processo que busca adquirir, por meio de diversas fontes, o conhecimento necessário para mapear e identificar ameaças. Esse conhecimento é baseado em evidências extraídas de dados brutos e analisadas posteriormente para gerar inteligência cibernética, incluindo informações e contextos agregados para mapeamentos comportamentais, tecnológicos e até mesmo culturais das ameaças. Todo esse processo, na prática, nos permite extrair mecanismos, indicadores, técnicas, etc., sobre uma ameaça existente ou emergente que possa representar perigo para os ativos da organização. Assim, fornecendo o contexto a partir dos dados coletados - como quem está atacando, suas motivações e capacidades - e quais indicadores de comprometimento seus sistemas de proteção devem identificar, podemos auxiliar na tomada de decisões para mitigação e prevenção de agentes e ameaças cibernéticas, o que nos permite uma atitude proativa para os times de segurança.

Para ilustrar de maneira mais clara, um exemplo: podemos usar ferramentas para analisar e mapear mudanças em ataques e campanhas de um ator ou agente específico, buscando, assim, antecipar as ameaças prejudiciais para a organização.

A utilização do Threat Intelligence permite que as organizações:

enfoquem em ameaças persistentes, mapeando e revelando as táticas, técnicas e procedimentos (TTPs);

capacitem as partes interessadas da organização, como os CISOs, CIOs e CTOs, para investir, mitigar riscos e tornar o ambiente mais eficiente: atualizando seus programas de resposta e detecção para lidar com ameaças persistentes avançadas;

capacitem as equipes de segurança em habilidades e técnicas de inteligência de nível tático, operacional e estratégico, tornando a caça às ameaças mais precisa, a resposta a incidentes mais eficaz e, consequentemente, criando organizações mais conscientes do cenário de ameaças em evolução.

Todo esse cenário exige ferramentas, automatizações e capacidade de análise de uma quantidade significativa de dados, mas o fator principal concentra-se na parte analítica executada pelo analista responsável por fornecer todo o contexto do que foi observado.

Portanto, algumas habilidades são essenciais para que possamos executar tais processos, como:

capacidade para estruturar análises, compreender, sintetizar e saber aproveitar as informações disponíveis em diversos cenários;

identificar e criar requisitos de inteligência por meio de práticas como modelagem de ameaças;

gerar inteligência para detectar, responder e mitigar ameaças focadas e direcionadas;

buscar diferentes fontes para coleta de informações sobre agentes e ameaças: atores, malwares, campanhas de phishing, etc.;

validar as informações identificadas para minimizar erros;

ter uma compreensão profunda das tecnologias e sistemas envolvidos na ameaça em questão;

ser capaz de comunicar de maneira clara e eficaz os resultados da análise a diferentes tipos de público.

1 note

·

View note