Don't wanna be here? Send us removal request.

Text

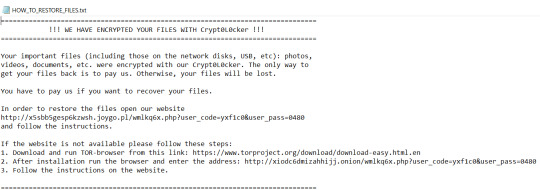

Le ransomware Crypt0L0cker

Ce ransomware Crypt0L0cker (les O sont remplacés par des ZERO) est apparu en 2015 en descendant direct de la famille TorrentLocker. Il a souvent été propagé par une pièce-jointe infectée via des campagnes de courrier électronique. Une fois que les fichiers sont cryptés, Crypt0L0cker rajoute une extension à chaque fichier et laisse une ou plusieurs notes de demande de rançon. Les extensions des fichiers cryptés les plus courantes de ce ransomware sont : - .enc - .encrypted - .asdgfd, .udezum, .smejux, .etc... soit une série de 6 lettres aléatoires - .vendeta La demande de rançon est souvent laissée sous deux formats, le premier en texte et le deuxième en html, soit en anglais, soit dans la langue de la victime : HOW_TO_RESTORE_FILES.txt HOW_TO_RESTORE_FILES.html DECRYPT_INSTRUCTIONS.html DECRYPT_INSTRUCTIONS.txt

COME_RIPRISTINARE_I_FILE.txt COME_RIPRISTINARE_I_FILE.html ISTRUZIONI_DECRITTAZIONE.txt ISTRUZIONI_DECRITTAZIONE.html

COMO_RESTAURAR_ARCHIVOS.html COMO_RESTAURAR_ARCHIVOS.txt

INSTRUCCIONES_DESCIFRADO.txt INSTRUCCIONES_DESCIFRADO.html wie_zum_Wiederherstellen_von_Dateien.txt wie_zum_Wiederherstellen_von_Dateien.html COMMENT_RESTAURER_DES_FICHIERS.txt COMMENT_RESTAURER_DES_FICHIERS.html SIFRE_COZME_TALIMATI.txt SIFRE_COZME_TALIMATI.html Contenu type de la demande de rançon : ------------------------------------------------------- ============================================================= !!! WE HAVE ENCRYPTED YOUR FILES WITH Crypt0L0cker !!! =============================================================Your important files (including those on the network disks, USB, etc): photos, videos, documents, etc. were encrypted with our Crypt0L0cker. The only way to get your files back is to pay us. Otherwise, your files will be lost.You have to pay us if you want to recover your files.If you want your files to be decrypted write us: [email protected] ============================================================= ou ============================================================= !!! WE HAVE ENCRYPTED YOUR FILES WITH Crypt0L0cker !!! =============================================================

Your important files (including those on the network disks, USB, etc): photos, videos, documents, etc. were encrypted with our Crypt0L0cker. The only way to get your files back is to pay us. Otherwise, your files will be lost.

You have to pay us if you want to recover your files.

In order to restore the files open our website http://e3tdxhll5fa6rirn.micronit.tw/c5aykzm0.php?user_code=5l2nyi9&user_pass=1037 and follow the instructions.

If the website is not available please follow these steps: 1. Download and run TOR-browser from this link: https://www.torproject.org/download/download-easy.html.en 2. After installation run the browser and enter the address: http://vhx6kpgibjohmvox.onion/c5aykzm0.php?user_code=5l2nyi9&user_pass=1037 3. Follow the instructions on the website.

=============================================================

Ce ransomware a été longuement analysé par notre laboratoire de décryptage et nous avons un excellent taux de récupération des fichiers cryptés. Pour toutes demandes à ce sujet, veuillez nous envoyer avec www.wetransfer.com à l’adresse [email protected] la demande de rançon et 4 fichiers cryptés avec vos coordonnées. Après analyse de vos fichiers et seulement si nous arrivons à concevoir un décrypteur pour récupérer vos fichiers cryptés, nous vous proposerons le kit de récupération pour 150 euros hors taxe.

1 note

·

View note