#Zugangskontrolle

Text

September 2023

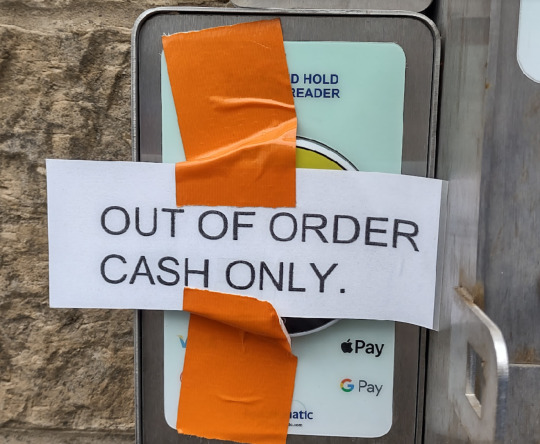

Drei Schritte in die kontaktlose Toilettenbezahlzukunft

Die öffentliche Toilette im schottischen Dorf, für die bisher Münzbesitz erforderlich war, hat ein zusätzliches Kontaktlos-Bezahlsystem bekommen:

Mit Visa, Mastercard, Apple Pay und Google Pay kann man hier für den Klobesuch bezahlen. Beziehungsweise noch nicht, denn wenn man genau hinschaut, steht da "Cash Only" im Display. Diese Ecke des Dorfs, ich erinnere mich an die schweren Pokémon-Go-Zeiten, hat sehr wenig Handyempfang. Vielleicht liegt es daran.

Der Hinweis im Display ist schon sehr winzig. Ein paar Tage später taucht ein provisorisch angeklebter, laminierter Zettel auf, der dasselbe in größer mitteilt:

Und noch ein paar Tage später hat jemand den provisorischen Zettel dauerhafter befestigt. So kann es jetzt bleiben.

(Kathrin Passig)

#Großbritannien#öffentliche Toilette#Toilette#Zugangskontrolle#Bargeld#Bezahlverfahren#kontaktloses Zahlen#Funkloch

9 notes

·

View notes

Text

Vielseitigkeit erforschen: RFID-Transponder für verschiedene Anwendungen

Im Zeitalter der intelligenten Technologien haben sich RFID-Transponder als vielseitige Werkzeuge erwiesen, die in den unterschiedlichsten Branchen eingesetzt werden können. Diese kompakten Geräte, die mit der Radiofrequenz-Identifikationstechnologie (RFID) ausgestattet sind, definieren die Landschaft der Identifizierung und Zugangskontrolle neu. Da Unternehmen nach effizienten Lösungen für die Verfolgung, Überwachung und Sicherung von Vermögenswerten suchen, haben sich RFID-Transponder in verschiedenen Anwendungen als unschätzbar wertvoll erwiesen.

Verständnis von RFID-Transpondern: Das Herzstück der RFID-Technologie sind RFID-Transponder, kleine elektronische Geräte, die Daten drahtlos über Funkfrequenzen speichern und übertragen. Die IDTRONIC SMART TAG Website https://idtronic-smarttag.de/ bietet einen umfassenden Überblick über RFID-Transponder und zeigt ihre Vielseitigkeit und Anwendungen in verschiedenen Branchen.

Zugangskontrollösungen mit RFID-Transpondern: Eine der wichtigsten Anwendungen von RFID-Transpondern ist die Zugangskontrolle. Diese Geräte spielen eine entscheidende Rolle bei der RFID Zutrittskontrolle und bieten sichere und bequeme Methoden, um den Zutritt zu bestimmten Bereichen zu ermöglichen oder einzuschränken. Von schlüssellosen Zugangssystemen in Büros bis hin zu sicheren Zugangspunkten in Industrieanlagen sorgen RFID-Transponder für eine effiziente und zuverlässige Zugangskontrolle.

Auf der IDTRONIC SMART TAG-Website finden Sie eine Vielzahl von RFID-Transpondern, die für Zugangskontrollösungen entwickelt wurden. Diese Geräte bieten unterschiedliche Formfaktoren und Funktionalitäten, so dass Unternehmen den Transponder auswählen können, der ihren spezifischen Anforderungen an die Zugangskontrolle am besten entspricht.

Verfolgung und Verwaltung von Vermögenswerten: RFID-Transponder sind für die Verfolgung und Verwaltung von Vermögenswerten unerlässlich. Von der Bestandskontrolle im Einzelhandel bis zur Überwachung von Anlagen in Fertigungsbetrieben bieten diese Geräte eine nahtlose Lösung für die Verfolgung und Verwaltung wertvoller Vermögenswerte. Auf der IDTRONIC SMART TAG-Website werden RFID-Transponder vorgestellt, die sich durch ihre Langlebigkeit und große Reichweite auszeichnen und somit ideal für verschiedene Anwendungen zur Verfolgung von Vermögenswerten geeignet sind.

Optimierung von Logistik und Lieferkette: In der Logistik- und Lieferkettenbranche tragen RFID-Transponder zu optimierten Abläufen und erhöhter Effizienz bei. Die Möglichkeit, Sendungen zu verfolgen und Bestände in Echtzeit zu überwachen, ermöglicht reibungslosere Logistikprozesse. RFID-Transponder mit fortschrittlichen Funktionen, wie die auf der IDTRONIC SMART TAG-Website vorgestellten, sind auf die spezifischen Anforderungen der Logistik- und Lieferkettenbranche zugeschnitten.

Anpassbare Lösungen für verschiedene Branchen: Eine der größten Stärken von RFID-Transpondern ist ihre Anpassungsfähigkeit an verschiedene Branchen. Ob im Gesundheitswesen, im Einzelhandel oder in der Fertigung, RFID-Transponder bieten anpassbare Lösungen, die den einzigartigen Bedürfnissen der verschiedenen Branchen gerecht werden. Die IDTRONIC SMART TAG-Website dient als Ressource für Unternehmen, die die verschiedenen Anwendungen von RFID-Transpondern in unterschiedlichen Branchen erkunden möchten.

Zusammenfassend lässt sich sagen, dass RFID-Transponder bei einer Vielzahl von Anwendungen als Katalysator für Effizienz und Sicherheit dienen. Von Lösungen für die RFID Zugangskontrolle über die Verfolgung von Vermögenswerten bis hin zur Optimierung der Logistik - die Vielseitigkeit von RFID-Transpondern verändert die Art und Weise, wie Unternehmen arbeiten. Im Zuge des technologischen Fortschritts wird die Rolle von RFID-Transpondern in verschiedenen Anwendungen weiter zunehmen und zur Entwicklung intelligenter und vernetzter Branchen beitragen.

#RFID-Transponder#RFID Keyfobs#RFID Transponders#rfid armband#rfid karten#rfid schlüsselanhänger#rfid label#rfid etiketten#idtronic smart tag#rfid aufkleber#Legic Prime#RFID Zugangskontrolle

0 notes

Text

Auto Repair: Helpful Tips You Can Use

Problems with your car represent one of the most frustrating things that can happen during the course of a day. But, if you have a simple understanding of auto repair techniques and standards, you will be able to handle them with relative ease. Keep reading to gain additional information about getting your car the repairs it needs.

When trying to get an estimate for the cost of your auto repairs, ask the technician how they calculate the cost. There are some shops that charge your a flat rate for parts and labors, but others will try and charge you a fee for each hour they spend fixing your car.

When you are going to get your car repaired at a shop, ask the technician what type of parts they plan to use to get the job done. Many places use refurbished parts, but they would be willing to use new parts if you wanted to pay the extra money.

Avoid unexpected auto repair problems while driving by performing a basic safety check before you set out in your car. Start your engine, turn on your lights and your flashers and walk all the way around your car. Check your tires and make sure your lights and flashers are working properly. This simple check will ensure a safer ride and help you avoid the need for emergency repairs.

Always keep some tail light tape around. You could get pulled over and get a ticket for a broken tail light. You should remove the light from your vehicle, replace the light-bulb if you need to and wrap the whole light in tape. This is a temporary fix but it is better than driving with a broken light.

A dent or scratch in a plastic bumper is very easy to fix. Start by cutting the bits that stick out from the dent until the edges are smooth. You can then use a filler to make the dent disappear. Sand over the area and paint to hide the repair.

You can fix small dents with a suction cup dent puller. This usually works for very small dents that can easily be covered with the suction cup. If the cup does not work, you will have to apply some filler into the dent, sand and paint until it becomes invisible.

Prior to leaving your car for a diagnosis, ask the repair shop about any fees associated with it. The auto repair shop absolutely has the right to charge a diagnosis fee, in fact it's pretty standard. Though, if it seems out of line with other prices in your area, you may want to go to another shop.

If you are repairing your vehicle at home you must be sure to put everything that you take off of the vehicle in one safe place. One of the biggest problems that people run into is they lose a part from their car and can not put everything back together. Do not let this happen to you.

Be Flughäfen of shops that take out your tires and put in old ones. This is a quick way for them to make a profit and take advantage of you. Take a piece of chalk and mark the tires prior to dropping off your vehicle. After the repair is complete, check to see that the chalk is still on your tires.

If you feel vibration when you drive or have a hard time steering the wheel, you should have a mechanic look at your car. The problem could be cause by misaligned wheels, a broken transmission or a damaged suspension. You should get the problem checked before it gets any worse.

Keep an eye on your transmission. If it's performing poorly, it could be the actual component, a plugged filter, or a disconnected hose. Have your mechanic check the simple things first since repairing transmissions can be expensive. Common issues to watch out for are no response or a delayed response when shifting from neutral to drive or reverse, hard or abrupt shifts between the gears, failing to shift during acceleration, and slippage when accelerating.

There is no denying the fact that car trouble has the power to cause great irritation and disruption when it strikes. The key to handling such situations skillfully is possessing a good knowledge base about auto repair and how to facilitate it. Hopefully the information you read above has provided you with just that.

0 notes

Text

Wie Angreifer bei Webanwendungen durch Schwachstellen schlüpfen

Schwachstellen bei der Zugangskontrolle und das Risiko der Offenlegung von Daten sind die weit verbreitetsten Sicherheitsmängel in unternehmensintern entwickelten Webanwendungen. Dies zeigt eine aktuelle Analyse im Zeitraum 2021 bis 2023. Das macht es Angreifern zu leicht beim eindringen in Unternehmen.

Security-Spezialist Kaspersky untersuchte für seinen Report Schwachstellen in selbst entwickelten Webanwendungen von Unternehmen aus den Bereichen IT, Behörden, Versicherungen, Telekommunikation, Kryptowährungen, E-Commerce und Gesundheitswesen.

Selbst entwickelte Webanwendungen fehlerhaft

Der Großteil (70 Prozent) der gefundenen Schwachstellen betrifft die Bereiche Datenschutz hinsichtlich vertraulicher Informationen wie Passwörter, Kreditkartendaten, Gesundheitsakten, persönliche Daten und vertrauliche Geschäftsinformationen oder die Zugriffskontrolle. Über letztere können Cyberkriminelle Website-Richtlinien umgehen und dadurch beispielsweise Daten ändern oder löschen.

In der Mehrzahl der untersuchten Anwendungen fanden die Experten insgesamt mehrere Dutzend Schwachstellen, die die Zugriffskontrolle und den Datenschutz betrafen; viele, die der höchsten Risikostufe zugeordnet wurden, standen im Zusammenhang mit SQL-Injektionen. Einige der analysierten Schwachstellen wiesen sogar ein hohes Risiko auf. So handelte es sich bei 88 Prozent aller analysierten SQL-Injection-Schwachstellen um solche mit hohem Risiko; weiterhin wurden 78 Prozent im Bereich schwache Passwörter als hochriskant eingestuft.

Schwachstellen, schlechte Passwörter und mehr

Außerdem wiesen 22 Prozent aller von Kaspersky untersuchten Webanwendungen schwache Passwörter auf. Ein möglicher Grund ist, dass es sich bei den in der Stichprobe enthaltenen Apps möglicherweise um Testversionen und nicht um tatsächliche Live-Systeme handelte. Weitere Arten von gefunden Schwachstellen und ihr Vorkommen in unternehmensintern entwickelten Webanwendungen: Oxana Andreeva, Sicherheitsexpertin im Team von Kaspersky Security Assessment, kommentiert:

„Die Untersuchung wurde unter Berücksichtigung der häufigsten Schwachstellen in Webanwendungen, die inhouse von Unternehmen entwickelt wurden, sowie ihres Risikogrades erstellt. Angreifer könnten dadurch Daten zur Nutzerauthentifizierung stehlen oder schädlichen Code auf dem Server ausführen. Jede Schwachstelle hat unterschiedlich starke Auswirkungen auf die Geschäftskontinuität und die Ausfallsicherheit. Unternehmen sollten daher auf die Sicherheit bei der Entwicklung von Webanwendungen achten und diese stetig überprüfen.“

Mehr Schutz von unternehmensintern entwickelten Webanwendungen

- Einen Secure Software Development Lifecycle (SSDLC) implementieren.

- Regelmäßig Bewertungen der Anwendungssicherheit durchführen und entsprechende Maßnahmen ergreifen.

- Den Betrieb der Anwendungen überwachen.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

how to setup vpn on att uverse router

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

how to setup vpn on att uverse router

VPN-Konfiguration

Eine VPN-Konfiguration ist ein wichtiger Schritt, um Ihre Online-Privatsphäre und Sicherheit zu schützen. VPN steht für Virtual Private Network, was auf Deutsch „virtuelles privates Netzwerk“ bedeutet. Mit Hilfe einer VPN-Konfiguration können Sie Ihre Internetverbindung verschlüsseln und anonymisieren, indem Sie den Datenverkehr über einen sicheren Tunnel leiten.

Um eine VPN-Konfiguration durchzuführen, benötigen Sie zunächst eine VPN-Software oder eine VPN-App. Diese können Sie auf Ihrem Computer, Smartphone oder Tablet installieren. Anschließend müssen Sie sich bei einem VPN-Dienstanbieter registrieren und ein Abonnement abschließen. Es gibt viele verschiedene VPN-Anbieter auf dem Markt, daher ist es wichtig, einen vertrauenswürdigen und zuverlässigen Anbieter auszuwählen.

Sobald Sie die VPN-Software installiert und sich angemeldet haben, können Sie die VPN-Konfiguration vornehmen. In der Regel müssen Sie die gewünschte Serverstandort auswählen und sich mit einem einfachen Klick verbinden. Danach wird Ihr gesamter Internetverkehr durch den verschlüsselten VPN-Tunnel geleitet, was Ihre IP-Adresse verbirgt und Ihre Online-Aktivitäten privat hält.

Eine VPN-Konfiguration bietet viele Vorteile, wie z.B. den Zugriff auf geo-blockierte Inhalte, die Umgehung von Internetzensur, die Verhinderung von Tracking durch Dritte und die Sicherung Ihrer Daten vor Hackern oder neugierigen Blicken. Sicherheitsexperten empfehlen die Verwendung einer VPN-Konfiguration, insbesondere beim Surfen in öffentlichen WLAN-Netzwerken, um sich vor potenziellen Bedrohungen zu schützen.

ATT Uverse-Router

Der ATT Uverse-Router ist ein leistungsstarkes Gerät, das es den Benutzern ermöglicht, eine zuverlässige und schnelle Internetverbindung zu genießen. Dieser Router wurde speziell entwickelt, um die Anforderungen moderner Internetnutzer zu erfüllen und ihnen ein nahtloses Online-Erlebnis zu bieten.

Mit dem ATT Uverse-Router können Benutzer in ihren Häusern ein starkes und stabiles WLAN-Signal genießen. Dies ist besonders wichtig für diejenigen, die mehrere Geräte gleichzeitig nutzen oder große Dateien herunterladen. Der Router bietet eine hohe Übertragungsgeschwindigkeit, sodass die Benutzer ohne Unterbrechungen online surfen, streamen oder spielen können.

Darüber hinaus verfügt der ATT Uverse-Router über fortschrittliche Sicherheitsfunktionen, die dazu beitragen, die Benutzer vor Online-Bedrohungen zu schützen. Mit Funktionen wie Firewall, Verschlüsselung und Zugangskontrolle können die Benutzer beruhigt sein, dass ihre Daten und ihre Privatsphäre geschützt sind.

Die Einrichtung des ATT Uverse-Routers ist einfach und unkompliziert. Benutzer können den Router in wenigen Schritten installieren und konfigurieren, um sofort mit dem Surfen im Internet zu beginnen. Darüber hinaus bietet der Router eine benutzerfreundliche Oberfläche, die es den Benutzern erleichtert, ihre Netzwerkeinstellungen anzupassen und zu verwalten.

Insgesamt ist der ATT Uverse-Router eine hervorragende Wahl für diejenigen, die nach einem leistungsstarken und zuverlässigen Router suchen, der ihren Internetbedürfnissen gerecht wird. Mit schneller Übertragungsgeschwindigkeit, stabilem WLAN-Signal und fortschrittlichen Sicherheitsfunktionen ist dieser Router eine ausgezeichnete Investition für jedes Zuhause.

Netzwerksicherheit

Netzwerksicherheit ist ein wesentlicher Aspekt des digitalen Zeitalters. In einer Welt, in der fast alles online erledigt wird, ist es von entscheidender Bedeutung, dass Daten vor unbefugtem Zugriff geschützt sind. Netzwerksicherheit bezieht sich auf die Praktiken und Technologien, die eingesetzt werden, um Computernetzwerke vor Cyberangriffen, Datenverlust und anderen Sicherheitsverletzungen zu schützen.

Es gibt verschiedene Methoden, um die Netzwerksicherheit zu gewährleisten. Eine davon ist die Verwendung von Firewalls, die den Datenverkehr überwachen und unerwünschte Aktivitäten blockieren können. Verschlüsselung ist eine weitere wichtige Technik, bei der Daten in ein nicht lesbares Format umgewandelt werden, um sie vor Hackern zu schützen. Darüber hinaus spielen regelmäßige Sicherheitsupdates und -patches eine entscheidende Rolle, um potenzielle Schwachstellen im Netzwerk zu beheben.

Ein weiterer wichtiger Aspekt der Netzwerksicherheit ist die Schulung der Mitarbeiter. Oft sind Mitarbeiter ohne entsprechende Schulung die Schwachstelle in der Sicherheitskette. Indem sie über Best Practices informiert werden und sensibilisiert sind, können sie dazu beitragen, das Netzwerk vor Bedrohungen zu schützen.

Insgesamt ist Netzwerksicherheit ein komplexes Thema, das ständige Aufmerksamkeit erfordert. Unternehmen und Einzelpersonen sollten sicherstellen, dass sie über angemessene Sicherheitsmaßnahmen verfügen, um ihre Daten und Informationen vor potenziellen Risiken zu schützen. Denn in einer vernetzten Welt ist es besser, auf Nummer sicher zu gehen.

Internet-Privatsphäre

Die Internet-Privatsphäre ist ein zunehmend wichtiges Thema in der heutigen digitalen Welt. Mit der ständig wachsenden Menge an persönlichen Daten, die online gesammelt und geteilt werden, ist es entscheidend, sich der Auswirkungen auf die Privatsphäre bewusst zu sein.

Es gibt verschiedene Maßnahmen, die ergriffen werden können, um die Internet-Privatsphäre zu schützen. Dazu gehört beispielsweise die Verwendung von sicheren Passwörtern, die regelmäßig aktualisiert werden sollten. Es ist auch ratsam, sensible Informationen nur auf vertrauenswürdigen Websites preiszugeben und sicherzustellen, dass die Verbindung verschlüsselt ist, insbesondere bei der Übermittlung von Zahlungsinformationen.

Ein weiterer wichtiger Aspekt des Schutzes der Internet-Privatsphäre ist die Verwendung von Verschlüsselungstechnologien wie VPNs (Virtual Private Networks). Diese helfen dabei, die Online-Aktivitäten vor neugierigen Blicken zu verbergen und die Daten vor Hackern zu schützen.

Es ist auch ratsam, regelmäßig die Datenschutzeinstellungen von Online-Konten zu überprüfen und zu aktualisieren, um sicherzustellen, dass nur die erforderlichen Informationen geteilt werden. Darüber hinaus sollten Benutzer vorsichtig sein, welche persönlichen Informationen sie in sozialen Medien und anderen Online-Plattformen preisgeben, da diese Daten von Dritten missbraucht werden könnten.

Insgesamt ist es entscheidend, sich bewusst zu sein, wie persönliche Daten online verwendet und geschützt werden. Durch die Umsetzung bewusster Sicherheitsmaßnahmen können Benutzer dazu beitragen, ihre Internet-Privatsphäre zu wahren und sich vor potenziellen Risiken zu schützen.

Online-Sicherheit

Sicherheit im Internet ist heute wichtiger denn je. Mit der wachsenden Bedrohung durch Malware, Phishing-Angriffe und Datenlecks ist es entscheidend, dass jeder verantwortungsbewusst mit seinen Online-Aktivitäten umgeht. Es gibt jedoch eine Vielzahl von Maßnahmen, die man ergreifen kann, um die Online-Sicherheit zu gewährleisten.

Ein wichtiger erster Schritt ist die Verwendung von starken Passwörtern. Diese sollten lang, einzigartig und regelmäßig geändert werden. Zudem ist es ratsam, Zwei-Faktor-Authentifizierung zu nutzen, um den Zugriff auf wichtige Konten zu schützen. Des Weiteren ist es wichtig, sicherheitsbewusstes Verhalten zu praktizieren, wie das Öffnen von Dateianhängen oder Links nur von vertrauenswürdigen Quellen.

Ein weiterer Aspekt der Online-Sicherheit ist der Schutz persönlicher Daten. Es ist ratsam, nur notwendige Informationen online preiszugeben und sich bewusst zu sein, welche Daten von Internetdiensten gesammelt werden. Zudem sollten regelmäßige Sicherheitsupdates durchgeführt werden, um bekannte Schwachstellen zu schließen.

Zusätzlich kann die Verwendung von Security-Software wie Firewalls und Antivirenprogrammen dabei helfen, sich vor Bedrohungen aus dem Netz zu schützen. Im Falle eines Angriffs ist es wichtig, ruhig zu bleiben und sofort entsprechende Maßnahmen zu ergreifen, wie das Ändern von Passwörtern oder das Melden verdächtiger Aktivitäten.

Insgesamt ist es entscheidend, dass jeder Internetnutzer proaktiv ist, wenn es um die Sicherheit online geht. Durch das Einhalten bester Praktiken und das Wissen über potenzielle Bedrohungen kann man die eigene Sicherheit im Internet gewährleisten.

0 notes

Text

does tor work like a vpn

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

does tor work like a vpn

Tor Funktionsweise

Ein Tor ist eine Einrichtung, die dazu dient, den Zugang zu einem bestimmten Bereich zu kontrollieren. Tore können in verschiedenen Umgebungen eingesetzt werden, von Wohngebäuden über Unternehmen bis hin zu öffentlichen Bereichen wie Parks und Bahnhöfen. Die Funktionsweise eines Tores kann je nach Art und Modell variieren, aber das grundlegende Prinzip bleibt gleich.

Ein typisches Tor besteht aus einem Rahmen, an dem ein bewegliches Element wie ein Flügel oder eine Schiebetür befestigt ist. Dieses Element kann manuell oder automatisch betrieben werden, je nach den Bedürfnissen und Anforderungen der Benutzer. Ein automatisches Tor kann mit Sensoren ausgestattet sein, die Bewegungen erkennen und das Öffnen und Schließen des Tores steuern.

Die Funktionsweise eines Tores basiert in der Regel auf einem Mechanismus wie einem Schließmechanismus, einem Motor oder einer Feder, der die Bewegung des beweglichen Elements ermöglicht. Einige Tore können auch mit zusätzlichen Funktionen ausgestattet sein, wie zum Beispiel einer Fernbedienung oder einer Zugangskontrolle, die es den Benutzern ermöglicht, das Tor bequem zu öffnen und zu schließen.

Insgesamt ist die Funktionsweise eines Tores darauf ausgelegt, den Zugang zu einem bestimmten Bereich zu regulieren, die Sicherheit zu erhöhen und den Komfort für die Benutzer zu verbessern. Durch die Wahl des richtigen Tores und dessen ordnungsgemäße Installation können Gebäudebesitzer und Facility Manager sicherstellen, dass ihr Eigentum geschützt ist und der Zugang nur autorisierten Personen gewährt wird.

VPN vs

Ein VPN (Virtuelles Privates Netzwerk) ist ein Tool, das es Benutzern ermöglicht, eine sichere und verschlüsselte Verbindung über das Internet herzustellen. Es gibt viele Gründe, warum Menschen ein VPN nutzen, sei es zum Schutz ihrer Privatsphäre, zum Umgehen von geografischen Einschränkungen oder zum sicheren Surfen in öffentlichen WLAN-Netzwerken.

Im Vergleich dazu bietet ein VPN vs… ('soziale Netzwerke') eine ganz andere Funktion. Während ein VPN Ihren gesamten Internetverkehr verschlüsselt und Ihre Identität verbirgt, ermöglichen soziale Netzwerke wie Facebook, Twitter und Instagram Benutzern, miteinander in Verbindung zu treten, Inhalte zu teilen und sich zu vernetzen.

Ein wichtiger Unterschied zwischen einem VPN und sozialen Netzwerken ist der Zweck, für den sie entwickelt wurden. Während ein VPN hauptsächlich der Sicherheit und Anonymität dient, sind soziale Netzwerke darauf ausgerichtet, die Kommunikation zwischen Benutzern zu fördern und Inhalte zu teilen.

Es ist wichtig zu beachten, dass ein VPN und soziale Netzwerke nicht unbedingt konkurrierende Technologien sind, sondern unterschiedliche Zwecke erfüllen. Ein VPN kann Ihnen helfen, Ihre Privatsphäre zu schützen und sicher im Internet zu surfen, während soziale Netzwerke eine Plattform bieten, um mit anderen in Kontakt zu treten und Informationen auszutauschen.

Letztendlich liegt es an Ihnen, wie Sie diese Technologien in Ihrem täglichen Leben nutzen und welchen Wert sie für Sie haben. Ob Sie sich für ein VPN oder soziale Netzwerke entscheiden, hängt von Ihren individuellen Bedürfnissen und Prioritäten ab.

Anonymität im Netz

Anonymität im Netz ist ein Thema, das heutzutage immer relevanter wird. Im Zeitalter der digitalen Kommunikation und des Internets ist es wichtig, seine persönlichen Daten und Informationen zu schützen. Anonymität im Netz bezieht sich darauf, dass man online nicht leicht identifiziert oder nachverfolgt werden kann.

Es gibt verschiedene Wege, um anonym im Netz zu bleiben. Der Einsatz von virtuellen privaten Netzwerken (VPNs) ist eine gängige Methode, um die eigene IP-Adresse zu verschleiern und seine Online-Aktivitäten zu schützen. Durch die Nutzung von VPNs können Benutzer anonym im Netz surfen und ihre Daten vor neugierigen Blicken schützen.

Darüber hinaus gibt es auch spezielle Browser wie Tor, die die Anonymität im Netz unterstützen. Mit dem sogenannten "Darknet" haben Nutzer sogar die Möglichkeit, sich komplett im Verborgenen zu bewegen und auf spezielle Inhalte zuzugreifen.

Es ist wichtig zu verstehen, dass Anonymität im Netz sowohl Vorteile als auch Risiken mit sich bringt. Während sie die Privatsphäre schützen kann, ermöglicht sie auch kriminelle Aktivitäten wie Cybermobbing und Identitätsdiebstahl. Daher ist es wichtig, verantwortungsbewusst mit der eigenen Anonymität umzugehen und sich über die potenziellen Risiken im Klaren zu sein.

Insgesamt ist Anonymität im Netz ein wichtiger Aspekt der digitalen Welt, der sowohl Chancen als auch Herausforderungen birgt. Es liegt an jedem Einzelnen, verantwortungsbewusst mit seinen Online-Daten umzugehen und für eine sichere und geschützte Internetnutzung zu sorgen.

Internet-Privatsphäre

Die Internet-Privatsphäre ist ein wichtiges Thema in der heutigen digitalen Welt. Im Zeitalter der fortschreitenden Technologie und der ständigen Online-Konnektivität ist es entscheidend, die eigenen persönlichen Daten und Informationen zu schützen. Die Privatsphäre im Internet bezieht sich auf das Recht eines jeden Einzelnen, darüber zu bestimmen, wer Zugriff auf ihre Daten hat und wie diese verwendet werden.

Es gibt verschiedene Möglichkeiten, die Internet-Privatsphäre zu schützen. Eine wichtige Maßnahme ist die Verwendung von sicheren Passwörtern und die Aktualisierung dieser regelmäßig. Es ist auch ratsam, sensible Informationen nicht öffentlich zu teilen und vorsichtig zu sein, welche Daten an Dritte weitergegeben werden. Das Bewusstsein für Datenschutzrichtlinien und die Auswahl von vertrauenswürdigen Online-Diensten können ebenfalls dazu beitragen, die Privatsphäre zu wahren.

Darüber hinaus sind VPNs (Virtual Private Networks) eine effektive Möglichkeit, die Internet-Privatsphäre zu schützen. VPNs verschlüsseln den Datenverkehr und verbergen die IP-Adresse des Nutzers, was es schwieriger macht, die Online-Aktivitäten nachzuverfolgen. Es ist auch ratsam, regelmäßig die Datenschutzeinstellungen der genutzten Geräte und Anwendungen zu überprüfen, um sicherzustellen, dass die Privatsphäre optimal geschützt ist.

Insgesamt ist es entscheidend, die Internet-Privatsphäre ernst zu nehmen und proaktiv Maßnahmen zu ergreifen, um die eigenen Daten und Informationen zu schützen. Denn in einer Welt, in der digitale Technologien allgegenwärtig sind, ist die Wahrung der Privatsphäre im Internet wichtiger denn je.

Verschlüsselte Verbindungen

Verschlüsselte Verbindungen sind ein wesentlicher Bestandteil der modernen Online-Kommunikation. Eine verschlüsselte Verbindung, auch bekannt als SSL (Secure Sockets Layer) oder TLS (Transport Layer Security), sorgt dafür, dass die übertragenen Daten zwischen einem Benutzer und einer Website oder einem Server verschlüsselt sind. Dies bedeutet, dass Dritte, die möglicherweise versuchen, auf die übertragenen Informationen zuzugreifen, diese nicht entschlüsseln können.

Es gibt verschiedene Gründe, warum verschlüsselte Verbindungen wichtig sind. Zum einen schützen sie die Privatsphäre und Sicherheit der Benutzer, indem sie verhindern, dass sensible Informationen wie Passwörter, Kreditkartennummern und persönliche Daten abgefangen werden. Darüber hinaus tragen verschlüsselte Verbindungen dazu bei, die Integrität der übertragenen Daten zu gewährleisten, indem sie sicherstellen, dass die Informationen während der Übertragung nicht manipuliert werden.

Eine verschlüsselte Verbindung wird normalerweise durch das Vorhandensein eines Schlosssymbols in der Adressleiste des Browsers angezeigt. Wenn ein Benutzer auf eine Website mit einer verschlüsselten Verbindung zugreift, wird die URL normalerweise mit "https://" anstelle von "http://" beginnen.

Insgesamt sind verschlüsselte Verbindungen ein unverzichtbarer Bestandteil einer sicheren Online-Erfahrung. Indem sie die Datenübertragung schützen und die Privatsphäre der Benutzer wahren, tragen sie dazu bei, dass das Internet ein sicherer und vertrauenswürdiger Ort bleibt.

0 notes

Text

RFID-Technologie für Schwimmbäder und Vergnügungsparks

Schwimmbäder und Vergnügungsparks sind Zentren der Aufregung und der Freizeit, die Menschen auf der Suche nach Abenteuer und Entspannung anziehen. Inmitten des Trubels sind ein effizientes Management und ein verbessertes Gästeerlebnis unerlässlich. Die RFID-Technologie (Radio Frequency Identification) bietet eine nahtlose Lösung für die Zugangskontrolle und das Gästemanagement. Mit RFID-Zugangskarten, -Armbändern sowie RFID-Zugangslesern können Schwimmbäder und Vergnügungsparks ihre Abläufe verbessern und ihre Besucher wie nie zuvor begeistern.

Die RFID-Technologie revolutioniert die Zugangskontrolle in Schwimmbädern und Vergnügungsparks und ersetzt herkömmliche Methoden durch rationalisierte Lösungen. Verabschieden Sie sich von Papiertickets und unhandlichen Schlüsseln und begrüßen Sie RFID-Zutrittskarten und -Armbänder. Die Gäste können Fahrgeschäfte, Attraktionen und Schließfächer mühelos durch einfaches Durchziehen oder Antippen betreten, was den Komfort erhöht und die Wartezeiten minimiert. Dieses nahtlose Erlebnis ermöglicht es den Besuchern, sich auf das Vergnügen zu konzentrieren, ohne sich mit der Verwaltung mehrerer Gegenstände oder dem Merken von Zugangscodes beschäftigen zu müssen.

Die Vielseitigkeit der RFID-Technologie geht über die Zugangskontrolle hinaus und bietet eine Reihe von Funktionen zur Verbesserung des Gästeerlebnisses. RFID-Zugangskarten und -Armbänder können als Mehrzweckinstrumente dienen, die den Zutritt zu Fahrgeschäften ermöglichen, Schließfächer sichern und sogar bargeldlose Transaktionen für den Kauf von Speisen und Waren ermöglichen. Dieser integrierte Ansatz vereinfacht die Interaktion mit den Gästen und sorgt für ein nahtloses und angenehmes Erlebnis von Anfang bis Ende.

RFID-Zutrittsleser spielen eine zentrale Rolle bei der Optimierung des Betriebs und der Sicherstellung der Gästezufriedenheit in Schwimmbädern und Freizeitparks. Strategisch platzierte Lesegeräte ermöglichen die Überwachung der Gästeaktivitäten in Echtzeit, einschließlich der Ein- und Auslasszeiten, der Nutzung von Fahrgeschäften und des Zugangs zur Anlage. Diese wertvollen Daten ermöglichen es den Parkmanagern, fundierte Entscheidungen zu treffen, wie z. B. die Anpassung des Personalbestands oder die Optimierung der Warteschlangen an den Fahrgeschäften, um die Gesamteffizienz und das Vergnügen der Gäste zu steigern.

iDTRONIC WELL FIT bietet hochmoderne RFID-Lösungen, die speziell auf Schwimmbäder und Vergnügungsparks zugeschnitten sind. Mit ihren fortschrittlichen RFID-Zugangslesern und anpassbaren Zugangskarten und Armbändern können Parks die RFID-Technologie nahtlos in ihren Betrieb integrieren. Ob es um die Verwaltung des Gästezugangs, die Überwachung der Nutzung von Fahrgeschäften oder die Erleichterung des bargeldlosen Zahlungsverkehrs geht, iDTRONIC WELL FIT bietet umfassende Lösungen, die den einzigartigen Anforderungen dieser dynamischen Umgebungen gerecht werden.

Darüber hinaus ermöglicht die RFID-Technologie Schwimmbädern und Vergnügungsparks, das Erlebnis ihrer Gäste zu personalisieren und die Kundenbindung zu fördern. Durch die Nutzung von RFID-Daten können Parks Einblicke in die Vorlieben und das Verhalten der Gäste gewinnen und so Werbeaktionen und Dienstleistungen auf die individuellen Interessen abstimmen. Dieser personalisierte Ansatz steigert nicht nur die Zufriedenheit der Gäste, sondern fördert auch die langfristige Treue und den wiederholten Besuch.

Zusammenfassend lässt sich sagen, dass die RFID-Technologie eine Vielzahl von Vorteilen für Schwimmbäder und Vergnügungsparks bietet, die von einer rationalisierten Zugangskontrolle bis hin zu einem verbesserten Gästeerlebnis reichen. Durch die Einführung von RFID-Zugangskarten und -Armbändern sowie RFID-Zugangslesern können Parks ihre Abläufe optimieren, die Sicherheit verbessern und das Gesamterlebnis der Gäste steigern. Dank ihrer Vielseitigkeit und Bequemlichkeit ist die RFID-Technologie in der Lage, die Schwimmbad- und Freizeitparkbranche zu verändern und neue Standards für Effizienz und Spaß zu setzen.

Weitere Informationen finden Sie auf der Website https://idtronic-wellfit.de/

0 notes

Link

0 notes

Text

Navigieren Im Auswahlprozess Für Idtronic Professional Rfid-Systeme Und Technik

Die Auswahl des richtigen RFID-Systems ist eine wichtige Entscheidung für Unternehmen, die die Vorteile der Radiofrequenz-Identifikation (RFID) nutzen wollen. iDTRONIC, ein führender Anbieter in der RFID-Branche, bietet eine Reihe von professionellen RFID-Systemen und technischen Lösungen an, die auf unterschiedliche Anwendungen zugeschnitten sind. Dieser Artikel soll Entscheidern eine Hilfestellung bei der Auswahl des richtigen iDTRONIC RFID-Systems und der richtigen Technik für ihre spezifischen Geschäftsanforderungen geben.

Das Verstehen der Anwendungsanforderungen

Bevor man sich mit den verfügbaren Optionen befasst, ist es wichtig, die Anwendungsanforderungen klar zu definieren. Verschiedene Branchen und Anwendungsfälle stellen unterschiedliche Anforderungen an die Funktionen von RFID-Systemen. Ganz gleich, ob es sich um die Verfolgung von Vermögenswerten, die Zugangskontrolle oder die Logistik handelt, das Kenntnis der spezifischen Anforderungen der Anwendung ist der erste Schritt zu einer fundierten Entscheidung.

Die iDTRONIC-Website bietet einen detaillierten Einblick in die vielfältigen Anwendungsmöglichkeiten der RFID-Technologie und zeigt, wie die RFID-Systeme und RFID-Techniklösungen von iDTRONIC in verschiedenen Branchen eingesetzt werden. Diese Informationen sind eine wertvolle Ressource für Unternehmen, die ihre Anforderungen mit den Möglichkeiten der iDTRONIC-Angebote in Einklang bringen wollen.

Die Palette der RFID Produkte erkunden

iDTRONIC bietet eine umfassende Palette von RFID-Produkten an, die jeweils für spezifische Herausforderungen und Anwendungen entwickelt wurden. Entscheider sollten die Vielfalt der RFID-Lesegeräte, -Module und -Technik-Optionen auf der iDTRONIC-Website erkunden, um die Produkte zu finden, die ihren Anforderungen am besten entsprechen.

Auf den Produktseiten der Website finden Sie ausführliche Spezifikationen, Funktionen und Anwendungsfälle für jede RFID-Lösung. Diese detaillierten Informationen ermöglichen es Unternehmen, fundierte Entscheidungen auf der Grundlage der technischen Anforderungen und betrieblichen Ziele ihrer RFID-Projekte zu treffen.

Berücksichtigung von Integration und Skalierbarkeit

Ein weiterer entscheidender Aspekt bei der Auswahl eines iDTRONIC RFID-Systems ist die Bewertung seiner Integrationsfähigkeit mit bestehenden Systemen und seiner Skalierbarkeit für zukünftige Erweiterungen. iDTRONICs technische Lösungen sind so konzipiert, dass sie sich nahtlos in verschiedene Umgebungen integrieren lassen und einen reibungslosen Übergang zu RFID-gestützten Abläufen gewährleisten.

Anhand der technischen Dokumentation und der Integrationsleitfäden auf der iDTRONIC-Website können sich Unternehmen ein Bild von der Kompatibilität und Skalierbarkeit der RFID-Systeme machen. Dieser proaktive Ansatz stellt sicher, dass die gewählte RFID-Lösung mit der aktuellen Infrastruktur übereinstimmt und an die sich entwickelnden Geschäftsanforderungen angepasst werden kann.

Die Auswahl des richtigen professionellen RFID-Systems und der richtigen Technik von iDTRONIC erfordert eine sorgfältige Abwägung der Anwendungsanforderungen, eine Erkundung der umfangreichen Produktpalette und eine Bewertung der Integrations- und Skalierbarkeitsfaktoren. Die auf der iDTRONIC-Website zur Verfügung gestellten Informationen sind eine wertvolle Ressource, die Unternehmen dabei hilft, fundierte Entscheidungen zu treffen, die mit ihren RFID-Zielen übereinstimmen. Da die RFID-Technologie immer weiter voranschreitet, wird die Wahl des richtigen Systems zu einer strategischen Investition in betriebliche Effizienz und Innovation.

Weitere Informationen finden Sie auf der Website https://idtronic-rfid.com/

0 notes

Text

Sicherheit bei oStorage.com – Schutzmaßnahmen für Ihre Lagergüter

Die Sicherheit Ihrer gelagerten Gegenstände hat oberste Priorität. Welche speziellen Sicherheitsmaßnahmen ergreift oStorage.com? Von Überwachungskameras bis zur Zugangskontrolle setzen wir auf moderne Technologien, um die Sicherheit Ihrer Lagergüter zu gewährleisten.

Tipp: Informieren Sie sich über die Standortsicherheit und setzen Sie auf Lagermöglichkeiten mit fortschrittlichen Sicherheitsmaßnahmen.

18. Kostenoptimierung – Sparen Sie bei Lagerung und Umzug

Wie können Sie Kosten bei der Lagerung und beim Umzug optimieren? oStorage.com bietet nicht nur flexible Vertragslaufzeiten, sondern auch attraktive Angebote und Rabatte. Nutzen Sie unsere Tipps, um Ihr Budget effizient zu nutzen und dabei qualitativ hochwertige Lager- und Umzugsdienstleistungen zu erhalten.

Tipp: Vergleichen Sie verschiedene Angebote und wählen Sie den optimalen Lager- oder Umzugsplan, der Ihren Bedürfnissen entspricht. #oStorage #Lager #Umzug #Container

0 notes

Text

Februar 2024

Die Evolution des Hotelzimmerschlüssels

Zuerst mit dickem und schweren Anhänger, damit man ihn nicht verliert und beim Auschecken vergisst, dann als eine Art Lochstreifenkarte, gefolgt von Karte mit Magnetstreifen, Chipkarte und jetzt – virtuell.

Wir müssen wegen einer Familienangelegenheit in die Niederlande, und dafür brauchen wir kurzfristig ein Hotel. Über eine der Reservierungsseiten finden wir eines in einer nahe gelegenen Kleinstadt, Schagen.

Die Erwartungen sind niedrig, das hier ist kein touristischer Hotspot. Um so angenehmer überrascht bin ich, als direkt nach der Buchung eine SMS bei mir ankommt:„Welcome to our Hotel. Here are your keys for Room XXX.“

Es folgt ein Link, ein Klick darauf öffnet eine Webseite, auf der alles Wissenswerte zum Hotel und der Umgebung von Einkauf bis Parken zusammengefaßt ist, und auf der es einen Punkt „Room Control“ gibt. Steht man dann vor der Zimmertür, kann man mit einem Schiebeschalter die Tür per Bluetooth entriegeln, und im Zimmer kann man alles steuern, was das Herz begehrt: Vorhänge auf/zu, Fenster auf/zu, Licht an/aus/dimmen, Temperatur einstellen. Ein weiterer Punkt „Invite your roommates“ erlaubt es, den Schlüssel an weitere Zimmerbewohner weiterzugeben. WLAN gibt es über den Startbildschirm des eingeschalteten Fernseher, da prangt in der rechten unteren Ecke ein QR-Code. Scannen, und man ist in einem richtig schnellen WLAN. Will man auschecken, kann man das auch über die Webseite machen, und checkt man früher aus als erlaubt, bekommt man noch einen Code für einen Nachlass bei der nächsten Buchung. Der Aufwand der Gästebetreuung für das Hotel beschränkt sich bei der Ankunft auf „Welcome. Please click the link in your Message!“ und am Abend auf den Verkauf einer Flasche Wein – natürlich auch kontaktlos mit der Apple Watch bezahlt.

(Wolfgang Kunckel)

#Hotel#Wolfgang Kunckel#Zugangskontrolle#Schlüssel#SMS#Bluetooth#WLAN#QR-Code#Apple Watch#Bezahlverfahren

6 notes

·

View notes

Text

Entfesselnde Vielseitigkeit: Individuelle RFID-Schlüsselanhänger für Zugangskontrolle, Zeiterfassung und mehr

RFID-Schlüsselanhänger sind zu unverzichtbaren Werkzeugen für die Zugangskontrolle, Zeiterfassung und verschiedene andere Anwendungen in verschiedenen Branchen geworden. Mit dem zusätzlichen Vorteil von Individualisierungsoptionen wie dem Logodruck bieten diese Schlüsselanhänger Unternehmen eine einzigartige Möglichkeit, die Sichtbarkeit ihrer Marke zu erhöhen und gleichzeitig die Sicherheit und Effizienz zu optimieren. Lassen Sie uns die Vielseitigkeit und die Vorteile des Einsatzes von individuellen RFID-Schlüsselanhängern für verschiedene Zwecke erkunden.

Eine der Hauptanwendungen von RFID Schlüsselanhänger sind Zugangskontrollsysteme. Diese kompakten und dennoch leistungsstarken Geräte dienen als bequeme Ausweise für die Gewährung oder Einschränkung des Zugangs zu sicheren Bereichen. Durch die Integration der RFID-Technologie in Schlüsselanhänger können Unternehmen die Sicherheitsmaßnahmen verbessern und den Benutzern einen nahtlosen und problemlosen Zugang ermöglichen. Ob es um die Sicherung von Bürogebäuden, Parkplätzen oder Gated Communities geht, RFID-Schlüsselanhänger bieten eine zuverlässige Lösung für die Verwaltung von Zugangsberechtigungen.

Außerdem werden RFID-Schlüsselanhänger häufig in Zeiterfassungs- und Anwesenheitserfassungssystemen eingesetzt. Die Mitarbeiter können diese Schlüsselanhänger zum Ein- und Ausstempeln verwenden, was eine genaue Erfassung der Arbeitszeiten und Anwesenheitsdaten ermöglicht. Dies vereinfacht nicht nur die Lohn- und Gehaltsabrechnung, sondern hilft den Unternehmen auch bei der Einhaltung von Arbeitsvorschriften und der effektiven Überwachung der Produktivität ihrer Mitarbeiter.

Die Vielseitigkeit von RFID-Schlüsselanhängern erstreckt sich darüber hinaus auf verschiedene andere Anwendungen, darunter die Verfolgung von Vermögenswerten, Mitgliedschaftsprogramme und Treueprogramme. Diese Schlüsselanhänger können mit einem Firmenlogo, einem Slogan oder Branding-Elementen versehen werden, was sie zu einem leistungsstarken Marketinginstrument macht. Wenn Kunden oder Mitarbeiter diese Markenschlüsselanhänger verwenden, werden sie an die Identität und die Werte des Unternehmens erinnert, was zu einer stärkeren Bindung und Loyalität führt.

Kundenspezifische RFID-Schlüsselanhänger bieten auch praktische Vorteile wie Haltbarkeit, Zuverlässigkeit und Benutzerfreundlichkeit. Die aus robusten Materialien gefertigten Schlüsselanhänger sind so konzipiert, dass sie der täglichen Beanspruchung standhalten und in unterschiedlichen Umgebungen langfristig funktionieren. Darüber hinaus ermöglicht die RFID-Technologie schnelle und berührungslose Transaktionen, was den Benutzerkomfort und die betriebliche Effizienz erhöht.

Für Unternehmen, die sich die Vorteile von RFID-Schlüsselanhängern zunutze machen wollen, ist es wichtig, mit einem renommierten Anbieter zusammenzuarbeiten, der qualitativ hochwertige Produkte und individuelle Dienstleistungen anbietet. Unternehmen wie iDTRONIC SMART TAG sind darauf spezialisiert, eine breite Palette von RFID-Schlüsselanhängern anzubieten, die auf spezifische Anforderungen zugeschnitten sind. Von verschiedenen Formen und Größen bis hin zu verschiedenen Druckoptionen können Unternehmen Schlüsselanhänger wählen, die ihren Anforderungen an Markenbildung und Funktionalität entsprechen.

Zusammenfassend lässt sich sagen, dass kundenspezifische RFID-Schlüsselanhänger eine vielseitige und effektive Lösung für die Zugangskontrolle, Zeiterfassung und vieles mehr sind. Durch die Möglichkeit der individuellen Gestaltung mit Logos und Branding erhöhen diese Schlüsselanhänger nicht nur die Sicherheit und Effizienz, sondern dienen auch als leistungsstarke Marketinginstrumente. Unternehmen können RFID Etiketten von vertrauenswürdigen Anbietern wie iDTRONIC SMART TAG kaufen, um das volle Potenzial von kundenspezifischen RFID-Schlüsselanhängern in ihrem Betrieb zu nutzen.

Weitere Informationen zu RFID-Schlüsselanhängern finden Sie auf der Website https://idtronic-smarttag.de/keyfobs/

0 notes

Text

Erhöhte Terrorgefahr | Islamisten sollen Anschlag in Wien geplant haben

0 notes

Text

KRITIS: OT- und IoT-Netzwerkanomalien sind allgegenwärtig

Ein neuer Report zeigt: Netzwerkanomalien und Angriffe sind die häufigsten Bedrohungen für OT- und IoT-Umgebungen besonders im Bereich kritische Infrastrukturen. Die Schwachstellen in kritischen Produktionsbereichen haben um 230 Prozent zugenommen.

Nozomi Networks hat seinen neuesten Networks Labs OT & IoT Security Report veröffentlicht. Die Auswertung der Experten zeigt, dass Netzwerkanomalien und Angriffe die größte Bedrohung für OT- und IoT-Umgebungen darstellen. Ein weiterer Grund zur Sorge: Schwachstellen in kritischen Produktionsbereichen haben um 230 Prozent zugenommen. Daher haben Cyberkriminelle viel mehr Möglichkeiten, auf Netzwerke zuzugreifen und diese Anomalien zu verursachen.

Gesammelte Telemetriedaten aus 25 Ländern

Die einzigartigen Telemetriedaten sammelt Nozomi Networks Labs in OT- und IoT-Umgebungen in 25 Ländern, sie decken eine Vielzahl von Anwendungsfällen und Branchen ab. Die Auswertung dieser Daten hat ergeben, dass Netzwerkanomalien und Angriffe den größten Anteil (38 Prozent) der Bedrohungen in der zweiten Hälfte des Jahres 2023 ausmachten. Die Netzwerkanomalien, die zu großer Sorge Anlass geben, haben im Vergleich zum vorherigen Berichtszeitraum um 19 Prozent zugenommen. Dies wiederum ist ein Indiz dafür, dass hier Kriminelle am Werk sind, die über großes Know-how verfügen.

Netzwerk-Scans führten die Liste der Warnungen noch vor Netzwerkanomalien und -angriffen an, dicht gefolgt von TCP-Flood-Angriffen. Dabei werden große Mengen an Daten an Systeme gesendet, um diese lahmzulegen oder unzugänglich zu machen. Entsprechend haben TCP-Flood- und Anomalous Packet-Alarme in den letzten sechs Monaten deutlich zugenommen, sowohl in Bezug auf die Gesamtzahl der Alarme als auch auf die durchschnittlichen Werte pro Kunde, die sich mehr als verdoppelt bzw. versechsfacht haben.

Anstieg der Warnmeldungen um 123 Prozent

Die Anzahl der Warnmeldungen zu Bedrohungen der Zugangskontrolle und -berechtigung stieg im Vergleich zum vorherigen Berichtszeitraum um 123 Prozent. In dieser Kategorie wuchsen die Warnmeldungen zu Multiple Failed Logins um 71 Prozent und zu Brute-Force-Angriffen um 14 Prozent. Dieser Trend verdeutlicht die anhaltenden Herausforderungen durch unberechtigte Zugriffsversuche und zeigt, dass das Identitäts- und Zugriffsmanagement in der OT sowie andere Herausforderungen im Zusammenhang mit Benutzerpasswörtern weiterhin bestehen.

In den letzten sechs Monaten wichtigsten konnten die Experten von Nozomi diese fünf kritischen Bedrohungsaktivitäten am häufigsten in realen Umgebungen beobachten:

- Netzwerkanomalien und Angriffe – 38 Prozent aller Warnungen

- Authentifizierungs- und Passwortprobleme – 19 Prozent aller Warnungen

- Zugriffskontroll- und Autorisierungsprobleme – 10 Prozent aller Warnmeldungen

- Spezifische Bedrohungen der Betriebstechnologie (OT) – 7 Prozent aller Warnmeldungen

- Verdächtiges oder unerwartetes Netzwerkverhalten – 6 Prozent aller Alerts

ICS-Schwachstellen

Angesichts dieser Häufung von Netzwerkanomalien hat Nozomi Networks Labs auf der Grundlage einer Analyse aller von der CISA in den letzten sechs Monaten veröffentlichten ICS-Sicherheitswarnungen die Branchen ermittelt, in denen höchste Alarmbereitschaft herrschen sollte. Dabei führt die verarbeitende Industrie die Liste an. Hier ist die Zahl der CVEs (Common Vulnerabilities and Exposures) auf 621 angestiegen ist, was einem dramatischen Anstieg von 230 Prozent gegenüber dem vorherigen Berichtszeitraum entspricht.

Das verarbeitende Gewerbe, der Energiesektor und die Wasserversorgung/Abwasser waren auch im dritten Berichtszeitraum in Folge die am stärksten gefährdeten Branchen. Allerdings ging die Gesamtzahl der gemeldeten Schwachstellen im Segment Energie um 46 Prozent und bei der Wasserversorgung/Abwasser um 16 Prozent zurück. Gewerbeimmobilien und Kommunikation sind in die Top 5 aufgestiegen, wo sie die Bereiche Lebensmittel und Landwirtschaft sowie Chemie (die beide aus den Top 10 herausgefallen sind) ersetzt haben. Bemerkenswert ist, dass die Bereiche Gesundheitswesen, öffentliche Verwaltung, Verkehr und Notfalldienste alle in den Top 10 vertreten sind. In der zweiten Hälfte des vergangenen Jahres:

- veröffentlichte die CISA 196 neue ICS-Advisories zu 885 Common Vulnerabilities and Exposures (CVEs) – ein Anstieg um 38 Prozent im Vergleich zum vorangegangenen Halbjahr.

- waren 74 Anbieter betroffen – eine Zunahme Anstieg um 19 Prozent.

- blieben die Schwachstellen Out-of-Bounds-Read und Out-of-Bounds-Write zum zweiten Mal in Folge unter den Top-CVE – beide sind anfällig für verschiedene Angriffe, darunter Attacken der Kategorie Buffer-Overflow.

Daten aus IoT-Honeypots

Nozomi Networks Labs analysierte auch eine große Menge an Daten über bösartige Aktivitäten gegen IoT-Geräte und identifizierte einige bemerkenswerte Trends, die die genannten Branchen berücksichtigen sollten. Die Ergebnisse zeigen, dass bösartige IoT-Botnets auch in diesem Jahr aktiv sind und dass Kriminelle diese Botnets weiterhin einsetzen, um mit Standard-Anmeldedaten auf IoT-Geräte zuzugreifen.

Von Juli bis Dezember 2023 konnte Nozomi Networks durch den Einsatz von Honeypots eine ganze Reihe interessanter Zahlen ermitteln:

- Durchschnittlich 712 Einzelangriffe pro Tag (ein Rückgang von 12 Prozent gegenüber dem Tagesdurchschnitt im vorherigen Berichtszeitraum) – der Tag mit der höchsten Zahl an Attacken war der 6. Oktober mit 1.860 Angriffen.

- Die IP-Adressen der Angreifer mit hoher Aktivität stammen aus China, den USA, Südkorea, Indien und Taiwan.

- Brute-Force-Versuche sind nach wie vor eine beliebte Technik, um sich Zugang zu Systemen zu verschaffen – Standard-Anmeldeinformationen sind nach wie vor eine der Hauptmethoden, mit denen sich Angreifer Zugang zum IoT verschaffen. Remote Code Execution (RCE) bleibt ebenfalls eine beliebte Technik, die häufig für gezielte Angriffe und die Verbreitung verschiedener Arten von Malware verwendet wird.

Der OT & IoT Security Report von Nozomi Networks Labs bietet Sicherheitsexperten die neuesten Erkenntnisse, die sie benötigen, um Risikomodelle und Sicherheitsinitiativen neu zu bewerten, sowie Empfehlungen, die sich einfach umsetzen lassen, für die Sicherung kritischer Infrastrukturen.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

Entdecken Sie die Zukunft der IoT-Technologie mit iDTRONIC

Willkommen in der Welt von iDTRONIC, einem führenden Innovator im Bereich der IoT-Technologie. Bei iDTRONIC sind wir bestrebt, Ihnen modernste Lösungen anzubieten, die die Leistungsfähigkeit des Internets der Dinge nutzen, um Prozesse zu rationalisieren, die Produktivität zu steigern und verschiedene Branchen zu revolutionieren. In diesem Artikel befassen wir uns mit den spannenden Angeboten von iDTRONIC und beleuchten die Vorteile und Einsatzmöglichkeiten ihrer IoT-Lösungen.

Überlegene Qualität und Leistung: iDTRONIC ist stolz darauf, in seiner breiten Palette an IoT-Produkten höchste Qualität und Leistung zu liefern. Ganz gleich, ob es sich um RFID-Lesegeräte, Antennen oder industrietaugliche RFID-Handgeräte handelt, iDTRONIC stellt sicher, dass jedes Produkt so konstruiert ist, dass es zuverlässige, genaue und effiziente Datenerfassungsfunktionen bietet. Ihre Produkte basieren auf den neuesten technologischen Fortschritten und bieten selbst in den anspruchsvollsten Umgebungen unübertroffene Leistung und Haltbarkeit.

Nahtlose Integration und Kompatibilität: Eine der wesentlichen Stärken von iDTRONIC liegt in der Fähigkeit, seine IoT-Produkte nahtlos in bestehende Systeme und Technologien zu integrieren. Ihre Lösungen sind mit einer Vielzahl von Protokollen und Schnittstellen kompatibel und gewährleisten so eine einfache Integration in verschiedene Industrieumgebungen. Durch die Ermöglichung einer reibungslosen Interoperabilität ermöglicht iDTRONIC Unternehmen, ihre IoT-Lösungen zu nutzen, ohne kostspielige Unterbrechungen ihrer bestehenden Infrastruktur hinnehmen zu müssen.

Effizienz und Produktivität steigern: Das breite Angebot an IoT-Lösungen von iDTRONIC ist darauf ausgelegt, Arbeitsabläufe zu optimieren, die betriebliche Effizienz zu steigern und die Produktivität in verschiedenen Branchen zu erhöhen. Ihre RFID-Technologien automatisieren Prozesse wie Asset-Tracking, Bestandsverwaltung, Lieferkettenoptimierung und Zugangskontrolle und reduzieren so menschliche Fehler und manuellen Aufwand. Durch den Einsatz der IoT-Lösungen von iDTRONIC können Unternehmen erhebliche Zeit- und Kosteneinsparungen erzielen, sodass sie Ressourcen effektiver einsetzen und sich auf ihre Kerngeschäftsaktivitäten konzentrieren können.

Ermöglicht eine intelligentere Entscheidungsfindung: Daten sind von unschätzbarem Wert, und die IoT-Lösungen von iDTRONIC bieten Unternehmen genaue und umsetzbare Erkenntnisse in Echtzeit. Durch die Erfassung und Analyse von Daten aus unterschiedlichen Quellen ermöglichen ihre Lösungen Unternehmen, fundierte Entscheidungen zu treffen, Muster zu erkennen und ihre Abläufe zu optimieren. Eine verbesserte Transparenz der Abläufe und Lieferketten ermöglicht eine proaktive Wartung, Ressourcenzuweisung und ein verbessertes Kundenerlebnis.

Branchen im Wandel: Die IoT-Lösungen von iDTRONIC haben das Potenzial, verschiedene Branchen zu verändern, neue Möglichkeiten zu eröffnen und bestehende Prozesse zu verbessern. Im Einzelhandel ermöglichen RFID-basierte Lösungen eine genaue Bestandsverwaltung, reduzieren Fehlbestände und verbessern das Kundenerlebnis. Für die Gesundheitsbranche optimieren die kontaktlosen Technologien von iDTRONIC die Patientenidentifizierung und verbessern die allgemeine Sicherheit und Effizienz. Im Transport- und Logistikbereich bieten ihre Lösungen eine Echtzeitverfolgung für das Flottenmanagement, um eine pünktliche Lieferung sicherzustellen und Risiken zu reduzieren.

Der Einsatz der IoT-Technologie ist für Unternehmen, die in der schnelllebigen Welt von heute einen Wettbewerbsvorteil anstreben, unerlässlich geworden. iDTRONIC zeichnet sich bei diesem Unterfangen als zuverlässiger und innovativer Partner aus und bietet erstklassige IoT-Lösungen, die branchenübergreifend Effizienz, Produktivität und Optimierung vorantreiben. Mit seinem Engagement für höchste Qualität, nahtlose Integration und wertvolle Erkenntnisse ermöglicht iDTRONIC Unternehmen, die Leistungsfähigkeit des IoT zu nutzen und eine intelligentere Zukunft aufzubauen. Entdecken Sie mit iDTRONIC das Reich der IoT-Möglichkeiten und erschließen Sie das transformative Potenzial des Internets der Dinge. Weitere Informationen finden Sie auf unserer Website: https://www.idtronic-iot.com/

0 notes

Text

Gewährleistung von Sicherheit und Seelenfrieden: Die Bedeutung von Sicherheitsdiensten in Frankfurt

In einer zunehmend vernetzten Welt ist Sicherheit für Einzelpersonen, Unternehmen und Institutionen gleichermaßen zu einem vorrangigen Anliegen geworden. Die Stadt Frankfurt mit ihrer florierenden Wirtschaft und lebhaften internationalen Präsenz bildet hier keine Ausnahme. Als wichtiges Finanzzentrum und Tor nach Europa ist der Bedarf an zuverlässigen Sicherheitsdiensten in Frankfurt wichtiger denn je. In diesem Artikel untersuchen wir die Bedeutung von Sicherheitsdiensten in Frankfurt und wie sie zur Aufrechterhaltung der Sicherheit und des Seelenfriedens in dieser pulsierenden Stadt beitragen.

Der Wirtschaftsstandort Frankfurt:

Frankfurt, oft auch „Mainhattan“ genannt, verfügt über ein geschäftiges Finanzviertel mit einer dichten Konzentration von Banken, Finanzinstituten und multinationalen Konzernen. Dieses florierende Geschäftsumfeld zieht Fachleute und Touristen aus der ganzen Welt an und ist somit ein Hauptziel für Sicherheitsrisiken. Um die Interessen dieser Organisationen und ihrer Mitarbeiter zu wahren, kommt den Sicherheitsdiensten in Frankfurt eine zentrale Rolle zu.

Unternehmenssicherheit:

Sicherheitsdienste in Frankfurt sind von entscheidender Bedeutung für die Gewährleistung der Sicherheit von Unternehmenseinrichtungen, Mitarbeitern und sensiblen Daten. Hochqualifiziertes Sicherheitspersonal ist mit der Implementierung von Zugangskontrollsystemen, Überwachung und Notfallprotokollen vertraut, um sich vor unbefugtem Zugriff, Diebstahl und Vandalismus zu schützen. Durch die Zusammenarbeit mit Sicherheitsexperten können sich Unternehmen in Frankfurt auf ihr Kerngeschäft konzentrieren und gleichzeitig Sicherheitsbelange in kompetente Hände legen.

Veranstaltungssicherheit:

Frankfurt ist das ganze Jahr über Gastgeber zahlreicher internationaler Konferenzen, Messen und kultureller Veranstaltungen. Das Ausmaß solcher Zusammenkünfte erfordert effiziente Sicherheitsdienste für Veranstaltungen, um die Menschenmenge zu kontrollieren, potenzielle Bedrohungen abzuschrecken und die Sicherheit der Teilnehmer zu gewährleisten. Diese Sicherheitsdienste sind für die gesamte Abwicklung von der Risikobewertung und -planung bis hin zu Sicherheitsmaßnahmen vor Ort ausgestattet, sodass Veranstaltungen reibungslos und sicher ablaufen können.

Wohnsicherheit:

Auch die Sicherheit der Bewohner Frankfurts hat oberste Priorität. Luxusresidenzen, Hochhauswohnungen und geschlossene Wohnanlagen profitieren von privaten Sicherheitsdiensten, die Überwachung rund um die Uhr, Zugangskontrolle und schnelle Reaktionsteams umfassen. Dies stellt sicher, dass die Bewohner einen hohen Lebensstandard genießen können, ohne Kompromisse bei der Sicherheit eingehen zu müssen.

Sicherheit im Tourismus und Gastgewerbe:

Frankfurts dynamische Tourismusbranche lebt von Besuchern aus aller Welt. Hotels, Restaurants und kulturelle Attraktionen benötigen erstklassige Sicherheit, um Touristen eine sichere und einladende Umgebung zu bieten. Sicherheitsdienste in Frankfurt bieten umfassende Lösungen für das Gastgewerbe und sorgen dafür, dass sich Gäste während ihres Aufenthalts sicher und wohl fühlen.

Transportsicherheit:

Mit seinem erstklassigen Flughafen und seinem umfangreichen Verkehrsnetz ist Frankfurt ein wichtiger Knotenpunkt für Reisende. Sicherheitsdienste erstrecken sich auch auf Verkehrsknotenpunkte, wo strenge Sicherheitsmaßnahmen zum Schutz von Passagieren und Infrastruktur unerlässlich sind. Diese Dienste sind für die Flughafensicherheit, die Überwachung des öffentlichen Verkehrs und die Sicherung der Frachtlogistik verantwortlich und tragen so zur Gesamtsicherheit der Stadt bei.

Sicherheit kritischer Infrastrukturen:

Frankfurts kritische Infrastruktur, darunter Kraftwerke, Wasseraufbereitungsanlagen und Kommunikationsnetze, muss vor internen und externen Bedrohungen geschützt werden. Die Sicherheitsdienste in Frankfurt arbeiten mit Regierungsbehörden zusammen, um diese lebenswichtigen Vermögenswerte zu schützen und die Kontinuität wesentlicher Dienste aufrechtzuerhalten.

Technologie und Innovation:

In der modernen Zeit spielt Technologie eine entscheidende Rolle in den Sicherheitsdiensten in Frankfurt. Fortschrittliche Überwachungssysteme, Biometrie und auf künstlicher Intelligenz basierende Lösungen ermöglichen es Sicherheitsexperten, potenziellen Bedrohungen immer einen Schritt voraus zu sein. Innovationen in der Cybersicherheit sorgen auch im digitalen Zeitalter für den Schutz sensibler Daten.

Für mehr Information :-

Sicherheitsdienst Berlin

Sicherheitsdienst Hamburg

0 notes