#reglasdeIPtables

Explore tagged Tumblr posts

Text

Bloquear ataques de fuerza bruta al puerto SSH

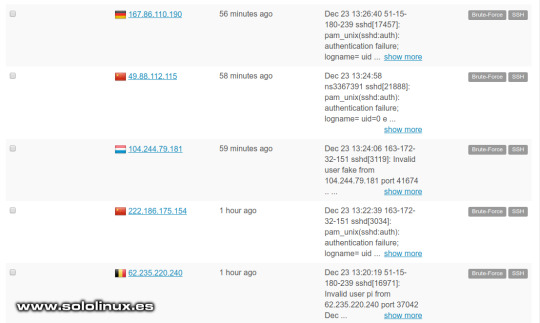

Bloquear ataques de fuerza bruta al puerto SSH. Los ataques de fuerza bruta conocidos como brute force attack, son la pesadilla de servidores y sitios web. Todos sufrimos en mayor o menor medida estos intentos de intrusión, y si hay algo goloso para un lamer es obtener acceso a un servidor vía SSH. OJO!!!, no debemos confundir los ataques de fuerza bruta con los que intentan una denegación de servicio (DDos),son diferentes, el DDos nos inunda a peticiones hasta que cae el servicio, y el de fuerza bruta intenta averiguar nuestro password a base de probar y probar. Es recomendable usar contraseñas seguras, en un anterior articulo vimos un script bash generador de passwords. Tal vez no seas consciente de la cantidad de intentos de intrusión que se producen al cabo del día, yo te aseguro que son muchos. Nosotros reportamos automáticamente cada intento de ataque o intrusión a la base de datos de Abuseipdb, no solo de sololinux, de todos nuestros servidores.

Brute Force SSH Abuseipdb

Bloquear ataques de fuerza bruta al puerto SSH

La tarea de bloquear ataques de fuerza bruta al puerto SSH es sencilla si hacemos uso de las reglas de iptables. Vamos a implantar unas reglas que obligaran a iptables o nftables a bloquear cualquier ip, que haya intentado acceder a nuestro sistema vía ssh en un periodo de tiempo definido; a nosotros nos gusta 3 intentos en un tiempo máximo de 30 segundos, pero tu puedes poner el que quieras, por ejemplo 5 intentos en un minuto (60 segundos). Supongo que tienes el puerto ssh abierto?, si no es el 22 modifica las reglas. iptables -A INPUT -p tcp --dport 22 -m state --state NEW -j ACCEPT Insertamos las tres reglas en nuestra terminal linux (una por una): iptables -A INPUT -p tcp --dport 22 -m state --state NEW -m recent --set --name SSH iptables -A INPUT -p tcp --dport 22 -m state --state NEW -m recent --update --seconds 30 --hitcount 3 --rttl --name SSH -j LOG --log-prefix 'SSH-HIT-RATE: ' ' iptables -A INPUT -p tcp --dport 22 -m state --state NEW -m recent --update --seconds 30 --hitcount 3 --rttl --name SSH -j DROP Opciones que puedes modificar: --dport: por defecto 22, puedes modificarlo. --seconds: tiempo definido en segundos. --hitcount: intentos de acceso máximos permitidos en el tiempo definido. Si te quieres asegurar que las reglas se implantaron correctamente, puedes ejecutar el siguiente comando y revisar iptables o nftables. iptables -L Las nuevas reglas generaran registros fácilmente identificables, todos tienen el prefijo . Los podemos visualizar con el comando less: less +F /var/log/messages Canales de Telegram: Canal SoloLinux – Canal SoloWordpress Espero que este articulo te sea de utilidad, puedes ayudarnos a mantener el servidor con una donación (paypal), o también colaborar con el simple gesto de compartir nuestros artículos en tu sitio web, blog, foro o redes sociales. Read the full article

#Bloquearataques#bruteforceattacks#comandoless#fuerzabruta#Generadordepasswords#iptablesonftables#Lamer#puertossh#reglasdeIPtables#sololinux#ssh#SSH-HIT-RATE

0 notes

Text

nftables vs IPtables

nftables vs IPtables. IPtables es la herramienta por excelencia en línea de comandos, que nos permite configurar de manera sencilla las reglas de firewall (normalmente se combina con una interfaz, pero no es necesario). IPtables es capaz de inspeccionar, modificar o eliminar paquetes de la red. Las tablas de iptables se componen de cadenas que contienen lo que se conoce como las "reglas de IPtables". Las reglas se procesan por el orden definido, para que me entiendas mejor, son condicionantes que nosotros o el sistema hemos definido previamente y que deben cumplirse estrictamente de forma que coincidan con la acción definida al ejecutarse. Todos los paquetes entrantes, independientemente de la fuente son procesados por las mismas reglas. Las tablas de IP contienen cinco tablas estándar (raw, filter, NAT, mangle, security), aunque las más utilizadas son dos (NAT y sobre todo filter). Bueno, eso es IPtables, pero ¿qué es nftables? Nftables al igual que IPtables es desarrollado por netfilter y básicamente es una herramienta de filtrado de paquetes, que fue creado para sustituir a IPtables porque estas tenían algún problema en aspectos como el rendimiento y la escalabilidad. nftables se agrego al kernel de Linux en 2014, por tanto desde la versión 3.13 esta incluido en el.

nftables vs iptables comparativa

nftables vs IPtables

nftables es aun más fácil de utilizar que IPtables, y como no podría ser de otra manera se combina con todas sus herramientas, por ejemplo, iptables, ip6tables, arptables, etc..., pero todo ello en una sola herramienta. La sintaxis es mejor y más simple, pero no te preocupes por que es totalmente compatible (puedes seguir usando la sintaxis de IPtables). Aunque nftables hace el mismo trabajo que IPtables, su arquitectura no se parece en nada. Destacamos que a diferencia de IPtables, nftables no crea tablas, ni cadenas, ni reglas de manera predeterminada (eso lo tienes que tener claro). Otro detalle importante de nftables es que permite hacer multiples acciones en una sola regla. Un ejemplo de la sintaxis de nftables: nft add rule ip filter output ip daddr 192.168.0.1 drop Con las iptables sería... iptables -A OUTPUT -d 192.168.0.1 -j DROP nftables no solo es más fácil de escribir, sino que el filtrado también es mucho más eficiente trabajando directamente desde el kernel. Después de todo lo dicho, deberíamos todos replantearnos el uso de nftables en vez de IPtables. Ademas si ya tienes un servidor en producción que trabaja con iptables, debes saber que existe una herramienta llamada "iptables-translate" que te ayudara enormemente a migrar de IPtables a nftables. Dado que este tema suscita un interés general, en el próximo articulo profundizaremos aun más en "nftables". En Sololinux.es seguimos creciendo gracias a nuestros lectores, puedes colaborar con el simple gesto de compartir nuestros artículos en tu sitio web, blog, foro o redes sociales. Read the full article

0 notes