#Publickey

Explore tagged Tumblr posts

Text

One Shot Signatures Solving 10-Year-Old Cryptographic Issues

One-shot signature

A long-standing cryptographic puzzle, a one-message digital signature, has advanced. What was previously unreachable with traditional quantum cryptography approaches and fraught with theoretical issues even in quantum thoughts can now be built. Mark Zhandry of NTT Research and Stanford University and Omri Shmueli of NTT Research have developed the first safe "one-shot signature" (OSS) implementation. This new study resolves several ten-year-old cryptographic difficulties and proves OSS is viable, promising to revolutionise safe digital interactions.

Understanding One-Shot Signatures

One-shot signatures, proposed by Amos, Georgiou, Kiayias, and Zhandry in 2020, are intriguing and challenging. A signer establishes a secret and quantum signing key and a classical and public verification key in an OSS system. OSS uses one-time quantum signing keys.

The protocol uses three main algorithms:

Key Generation: The signer generates a classical public verification key (pk) and an ephemeral quantum signing key (|sk). Signing: A classical signature (σ) is produced by signing a message (m) with |sk. Importantly, the process destroys |sk⟩. Verifizierung: Anyone with the public key (pk) can verify the signature (σ) on the message (m). The sources show that both classical and quantum entities can access this shared resource, even if it is built on the Common Reference String (CRS) concept, which requires a trusted third party for initial setup.

Getting Practical: Overcoming Fatal Flaws

The no-cloning principle in Amos et al.'s OSS concept suggested quantum signing keys may make it practicable. Despite being supported by a standard oracle approach, Bar23 found a serious security issue in their initial build. Even in a romanticised classical model, this discovery cast doubt on OSS. The state of OSS was uncertain because even milder quantum money systems are notoriously difficult to build.

Resolving Cryptographic Issues from Decades Ago

OSS was created while fixing two other long-standing cryptographic issues:

Differentiating Classical and Collapse-Binding Hashing and Commitments: Quantum computers challenge traditional cryptography before widespread adoption. Because quantum attacks make traditional binding for commitments insufficient, Unruh proposes collapse-binding, a quantum concept. For hashing, collision resistance alone is insufficient; a stronger collapse concept is needed. The topic of whether classical binding entails collapse-binding was unsolved for over a decade. This study establishes the first obvious separation between classical and collapse-binding cryptographic commitments and standard model hashing. This shows that standard security principles are insufficient in a quantum world and requires quantum-resistant approaches. OSS is directly related to this issue because a gap between binding notions implies a one-shot signature.

Full-Domain Trapdoor One-Way Permutations Cryptographically helpful software obfuscation began with Diffie-Hellman (1976) obfuscating a pseudorandom permutation (PRP) to create a trapdoor one-way permutation. Later, wide obfuscation failed to protect arbitrary PRPs. Despite advances in indistinguishability obfuscation (iO) using puncturable PRFs, the Diffie-Hellman idea of obfuscating a PRP to generate a trapdoor permutation remains unsolved Existing iO-based trapdoor permutation designs were not “full-domain,” meaning their usable domain was sparse, making their application difficult. Recent research solves this issue by proposing permutable pseudorandom permutations (PRPs). The researchers created the first full-domain trapdoor one-way permutation using permutable PRPs and indistinguishability obfuscation, solving another ten-year-old problem.

Revolutionary Effects and Future Plans

Provably secure one-shot signatures bring revolutionary promise to many applications. These include:

Blockchain-free smart contracts. Fixing blockchain scalability and breaking consensus protocol lower-bounds. New quantum money models can leverage classical communication. Delegating signatures allows one party to authorise another to sign a single message without releasing secret keys. Acting as the basis for quantumness protocols, which allow a classical client to challenge a service to sign a message using an OSS key, proving the service has quantum capabilities. Because the one-shot property prevents double-spending, coins can be created without a blockchain. Presenting “budget signatures,” an OSS extension that restricts the number of signatures a public key can issue. OSS provides strong security assurances by eliminating reuse concerns, post-quantum robustness against quantum adversaries, and effective delegation.

Though this study is groundbreaking, the authors agree that cryptographic presumptions were made. Research is needed to fully understand the effects on cryptographic protocols. This includes optimising performance and investigating “clean” implementations using only cryptographic primitives and indistinguishability obfuscation. Despite these issues, one-shot signatures appear to be an effective tool in the shift to a quantum-secure future, improving security and delegation across digital identity management, blockchain, cryptography, and decentralised finance protocols.

#OneShotSignature#publickey#KeyGeneration#OldCryptographicChallenges#quantummoneymodels#quantumcapabilities#TECHNOLOGY#technews#govindhtech

0 notes

Text

Troubleshooting rsync SSH Authentication Issues

I’m sure you’ve bumped into situations where rsync just refuses to work over SSH even though your normal SSH connections work perfectly fine. This maybe happened right when you were in the middle of a critical backup or trying to sync important files between servers. If you’ve tried searching around the interwebs for solutions, you’d surely know there’s not many comprehensive guides available and…

#debugging#file synchronisation#permission denied#publickey#remote file transfer#rsync#SSH authentication#SSH keys#ssh-agent#Ubuntu

0 notes

Quote

プログラミングは時代遅れになるでしょう。私は、「プログラムを書く」というこれまでのアイデアは消えていくと信じています。実際、非常に特殊なアプリケーションを除いて、私たちが知るようなほとんどのソフトウェアは、プログラムではなくトレーニングされたAIシステムに置き換えられるでしょう。

生成AIによりプログラマの仕事はなくなるのか? 「私はそうは思わない」とティム・オライリー氏。プログラマの需要はさらに増えると - Publickey

2 notes

·

View notes

Quote

DDoS攻撃、オンプレ主流の昔だったら早く止まないかな?で静観するのもありなんだけど、昨今のクラウド利用者だと通信費で廃課金発生して金銭的に殺されるのよね

[B! security] Publickeyが受けたDoS攻撃、これまでの経緯と対策まとめ

18 notes

·

View notes

Text

ほぼすべてのフリーランスが、通勤や仕事で被ったケガや病気、障害、死亡などに対して補償が行われる労災保険に加入可能に、今年(2024年)11月から

通勤や仕事で被ったケガや病気、障害、死亡などに対して補償が行われる、国による労災保険の特別加入の対象が拡大され、ほぼすべてのフリーランスが対象になる制度が今年(2024年)11月から始まります。 労災保険は、労働者を一人でも雇用する会社には... https://www.publickey1.jp/blog/24/202411.html?utm_source=dlvr.it&utm_medium=tumblr Publickey

3 notes

·

View notes

Quote

Pubickeyは運営者の確認した広告だけを掲載します

読者が安心して記事を読めるように、Publickeyでは適切な広告だけを掲載しています - Publickey

ステートメント,宣言,自主規制,ルール,覚悟,広告,宣伝,PR,案件,adblock,アドブロック,広告ブロック,目視,確認, バナー広告,テキスト広告,タイアップ記事広告,媒体,アドネットワーク,オウンドメディア,DSP,不愉快,不快な広告 , 邪魔な広告 , 詐欺的な広告,邪悪,イービル,evil,

2 notes

·

View notes

Text

つまり彼らは、経済的な理由だけでなくゲーム感覚でコミュニティの荒らし行為を行っているのです。

IT系コミュニティをタダ飯狙いの不審者からどう守るべきか。あるイベントで発生した深刻な事案と提言 - Publickey

当該の人物は、私が知る限りでも7年以上前から勉強会に出没し、食事を食い漁る、置かれているビールをバッグに詰めて逃げるなどの行為を行う問題人物でした。しかし最近の目撃証言によると、タダ飯を食らうだけでなく、注意した人物を恫喝するなど行動がエスカレートしているという報告が多く聞かれるようになっています。 問題を起こすのは当該の人物だけではありません。私が主催しているイベントでは、タダ飯目的としてブラックリストに入れている人物が10名近くいます。これらの問題アカウントがほぼ同タイミングで懇親会付きの勉強会に申し込んでくるなどの行動が確認されており、タダ飯目的の情報交換網が存在するのは間違いないと考えられます。 交通費を払ってまでタダ飯にありつこうとするのは非合理的に思われますが、こういった繋がりに向けての情報提供やタダ飯成功に対する賞賛がモチベーションとなっているとすると、この行動にも説明がつきます。

- - - - - - - - - - - - - - - -

参考

勉強会ゴロについて語ってみる

勉強会ゴロの件 - koogawa blog

4 notes

·

View notes

Text

Tasso di crescita

Grafico dal canale EthicalSkeptic, uno scienziato che tiene d’occhio il tasso di crescita anomalo del cancro iniziato la 14esima settimana del 2021 🤔 💉💉💉 Da quel momento il tasso di crescita della malattia si è TRIPLICATO, NONOSTANTE, la morte di molti anziani, candidati principali di questa patologia. publickey – EmailAddress([email protected]) – 0x2B1DE907.asc signature.asc

View On WordPress

3 notes

·

View notes

Text

Prevent OAuth Misconfiguration in Symfony Apps Securely

Introduction

OAuth is the industry-standard protocol for authorization. While Symfony offers first-class OAuth bundles, a single misconfiguration can expose sensitive data or allow unauthorized access.

In this guide, we’ll walk you through:

What OAuth misconfiguration entails

Common pitfalls in Symfony setups

Hands-on coding examples

How to scan your app using our Website Vulnerability Scanner online

Best practices to lock down your OAuth flows

For more in-depth tutorials, visit our blog: ➡️ Pentest Testing Corp Blog

What Is OAuth Misconfiguration?

OAuth misconfiguration occurs when the authorization server or client settings are improperly defined, leading to:

Open Redirects: Attackers abuse redirect URIs

Insecure Scopes: Granting excessive permissions

Weak Token Validation: Skipping signature or audience checks

In Symfony, these mistakes often stem from inaccurate security.yaml entries or incorrect client registration on your OAuth provider.

Example: Insecure OAuth Setup

Below is an insecure security.yaml that illustrates two pitfalls: missing state checks and overly permissive redirect URIs.

# config/packages/security.yaml security: firewalls: oauth_login: pattern: ^/connect/ oauth: resource_owners: google: "/login/check-google" login_path: /connect/google check_path: /login/check-google default_target_path: / use_referer: true # insecure: trusts HTTP Referer header oauth_user_provider: service: app.user_provider

Issues:

use_referer: true trusts the HTTP Referer header—easy to spoof.

Redirect URIs not strictly defined on the OAuth provider side.

How to Scan with Our Free Tool

Use our Website Vulnerability Scanner to automatically detect OAuth misconfigurations and other vulnerabilities in seconds.

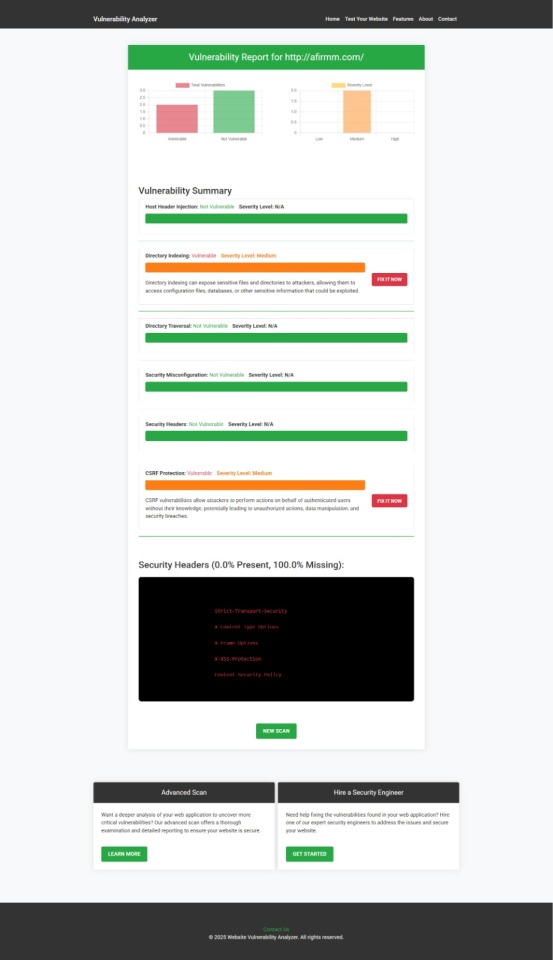

Screenshot of the free tools webpage where you can access security assessment tools for vulnerability detection

Within moments, you’ll receive a detailed report identifying misconfigurations, insecure headers, and more.

Sample Vulnerability Assessment Report

Once the scan completes, you’ll see sample assessment report to check Website Vulnerability:

Example of a vulnerability assessment report generated with our free tool, providing insights into possible vulnerabilities

Best Practices to Secure OAuth in Symfony

Strict Redirect URIs Register only exact URIs on your OAuth provider.

# security.yaml oauth: resource_owners: google: redirect_uri: 'https://your-app.com/connect/google/check'

2. Enforce State Parameter Prevent CSRF in the authorization flow.

oauth: resource_owners: google: options: use_state: true

3. Validate Tokens Always verify issuer (iss), audience (aud), and signature.

// src/Security/GoogleTokenValidator.php use Firebase\JWT\JWT; public function validate(string $jwt): array { $publicKey = file_get_contents($this- >projectDir.'/config/jwt/public.pem'); $payload = JWT::decode($jwt, $publicKey, ['RS256']); if ($payload->aud !== 'your-client-id') { throw new \Exception('Invalid audience'); } return (array)$payload; }

4. Limit Scopes Only request the scopes your app truly needs.

oauth: resource_owners: google: options: scope: ['email', 'profile']

AI Application Cybersecurity

Leverage our AI-powered analysis for advanced threat detection in AI applications:

🔗 AI Application Cybersecurity Services

Partner With Us

Offer top-tier cybersecurity to your clients by reselling our pentest & assessment services:

🔗 Offer Cybersecurity Service to Your Clients

Stay Updated

Subscribe to our LinkedIn newsletter for the latest in web security:

✉️ Subscribe on LinkedIn

By following these guidelines and examples, you’ll eliminate OAuth misconfiguration risks in your Symfony applications—and keep your users’ data safe.

Want a free scan? DM me or check https://free.pentesttesting.com/.

1 note

·

View note

Text

Q:それぞれの会社のコアバリューとはどのようなものでしたか? つまり、彼らは組織として何に関心があり、何に関心がなかったのでしょうか? A:私は次のように感じていました。 Amazon - 製品提供、質より量。プロダクトマネージャーたちはRe:Inventでの新製品の発表を求めていました。 マイクロソフト - 売上。彼らが求めていたのは売上を作ることでした。誰でもそうではありますが、マイクロソフトはそれが顕著でした。 Google - テクノロジー。パートナーシップミーティングでは、アーキテクチャー的なことを延々と議論して時間を浪費しました。とても混乱していました。 これはどれも私の個人的な意見を単純化して、特徴を抜き出したものです。

HashiCorp創業者のミッチェル・ハシモト氏が打ち明ける、一緒に仕事をして最高だったクラウドベンダーはMS、Google、Amazonのどれだったか? - Publickey

私はここで、マイクロソフト、Google、Amazonと過去の仕事を通じて経験したいろんな考えや経験を皆さんと共有しようと思います。あれから時間が十分に過ぎましたし、もう彼らが私を痛めつけることもできませんから。私に聞きたいことはありますか? 何でも聞いてください。

0 notes

Text

KeyFactory generatePublic() method in Java with Examples

The generatePublic() method of java.security.KeyFactory class is used to generate a public key object from the provided key specification (key material). Syntax: public final PublicKey generatePublic(KeySpec keySpec) throws InvalidKeySpecException Parameters: This method takes keySpec(the specification (key material) of the private key) as a parameter. Return Value: This method returns the public key. Exception: This method throws InvalidKeySpecException if the given key specification is inappropriate for this key factory to produce a private key. Below are the examples to illustrate the generatePrivate() method Note: The following program will not run on online IDE Example 1: Java // Java program to demonstrate […]

0 notes

Quote

一橋大学名誉教授の野中郁次郎(のなか いくじろう)氏が2025年1月25日土曜日、肺炎のため東京都内の自宅で死去しました。89歳でした。

野中郁次郎氏が死去、89歳。スクラムの基盤となった論文「The New New Product Development Game」や書籍「失敗の本質」など - Publickey

2 notes

·

View notes

Text

MozillaがAIでWebサイトを自動制作してくれる「Solo」を公開。基本的な情報を基に、説明文からレイアウト、適切なフリー画像の選択までおまかせ

Mozillaは、基本的な情報を入力するとAIが自動的にWebサイトのデザインを作成し、Webサイトの公開まで可能なサービス「Solo」を公開しました。 Soloは基本的に個人事業主が自分のビジネスのためのWebサイトを構築することを想定し... https://www.publickey1.jp/blog/23/mozillaaiwebsolo.html?utm_source=dlvr.it&utm_medium=tumblr Publickey

2 notes

·

View notes

Quote

MCP Servers for Windows ファイルシステムやウィンドウ管理、Windows Subsystem for Linux(WSL)などのWindowsシステムファンクションがMCPサーバとなり、AIアプリケーションやエージェントからアクセス可能になる。 MCP Registry for Windows Windows上にインストールされた各種アプリケーションのMCPサーバのリストをレジストリとして提供する。AIアプリケーションやエージェントがこのレジストリを参照することで、利用可能なMCPサーバの一覧を得ることができる。 これによりAIアプリケーションやエージェントがWindowsやWindowsアプリケーションとMCPを通じて連携できるようになります。

[速報]マイクロソフト、WindowsがMCPをサポートすると発表。AIエージェントでWindowsやアプリとの連携が可能に - Publickey

0 notes