#rdp軟體

Explore tagged Tumblr posts

Text

《企業端點完美防禦》15-防止勒索軟體

大多數安全專家都認為, 防範勒索軟體的最佳方法是從一開始就防止其發生。 引用 引用 ……在這之前,沒有什麼好的方法可以解密由勒索軟體 預防加密的文件,這是唯一可以保證您安心的方法 。 如何解密被勒索軟體加密的檔案? 如何擊敗勒索軟體:預防,不反應 想要在勒索軟體中倖存嗎? 以下是保護您的電腦的方法 卡巴斯基實驗室 報告稱, RDP 暴力攻擊呈上升趨勢 。 每個人都應該意識到, 遠端桌面協定 是一種非常 暴力攻擊媒介 常見的伺服器 ,特別是那些參與勒索軟體開發和傳播的人,因為如果啟用,它允許來自外部的連線。 攻擊者將使用遠端連接埠掃描工具掃描企業電腦系統,搜尋通常用於從工作場所外部登入的支援 RDP 的端點。 攻擊密碼來進行一系列登入嘗試 當攻擊者發現易受攻擊的啟用 RDP 的端點時,他們會透過猜測或暴力 。 攻擊者還可以利用 公司員工的網路釣魚…

0 notes

Text

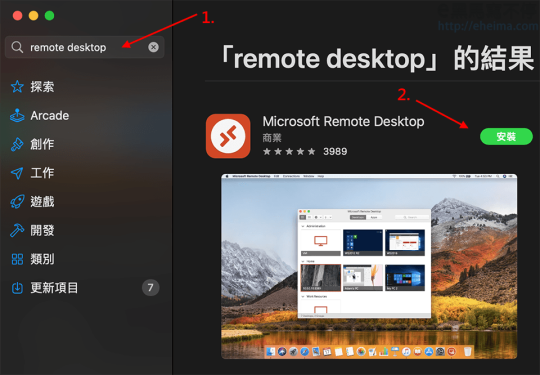

Mac OS 如何使用 遠端桌面連線 在Windows環境工作【教學】

老黑協助企業專案開發ERP系統都在微軟Windows系統上執行,少部分客戶工作站只有 MacOS 時,通常會協助客戶 MasOS 安裝 Microsoft Remote Desktop,透過此「微軟遠端桌面連線工具」,客戶就可連線回公司在Windows環境使用ERP系統… (more…)

View On WordPress

#mac windows雙系統#Microsoft Remote Desktop Mac#microsoft remote desktop下載#microsoft remote desktop教學#rdp軟體#遠端桌面mac推薦#遠端連線軟體

0 notes

Text

從 Linux 透過遠端桌面連接 Windows

從 Linux 透過遠端桌面連接 Windows

Linux is an operating system that can do all the functions you imagine

Courtesy of Wiki 前言

一直以來,如果要從 Linux 遠端桌面連線到 Windows,我們都擁有著許多的選擇,比方說 Chrome Remote、Teamviewer、RDP …… 等等。

今天要紀錄的是,便是如何設定從 Linux 使用 RDP 軟體遠端桌面連線到 Windows 的使用方法了。一開始我想說這兩種不同的作業系統恐怕彼此間有些犯衝,不是那麼容易配置好,實際上設定起來不到二十分鐘就結束了。

那麼,以下就是我如何配置的步驟了。(註:本文連線的 Windows 電腦為有固定 IP 之電腦)

(more…)

View On WordPress

0 notes

Text

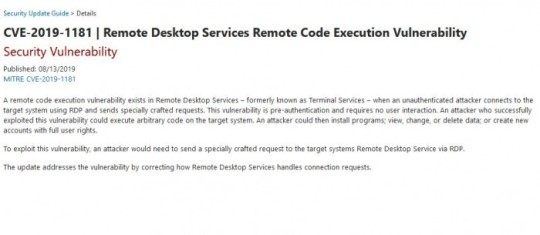

[圖]微軟發布補丁:修復了RDS組件中存在的兩個高危漏洞

CVE-2019-1181和CVE-2019-1182利用了和今年5月發布的Bluekeep相同漏洞,推薦用戶盡快修復。Windows 7 SP1,Windows Server 2008 R2 SP1,Windows Server 2012,Windows 8.1,Windows Server 2012 R2和所有版本的Windows 10(包括服務器變體)都受到漏洞的影響。只有較舊版本的Windows(如Windows XP,Windows Server 2003和Windows Server 2008)才不受該漏洞影響。

雖然它們使遠程桌面服務(RDS)易受攻擊,但它們不會影響遠程桌面協議(RDP)本身。為了緩解這兩個漏洞,微軟建議那些啟用了網絡級別身份驗證(NLA)的人可以對漏洞進行部分防禦:

在啟用了網絡級別身份驗證(NLA)的受影響系統上進行了部分緩解。在安裝該補丁之後可以緩解該漏洞引發的“wormable”惡意程序或者高級惡意程序威脅,因為NLA在觸發漏洞之前需要進行身份驗證。如果攻擊者擁有可用於成功進行身份驗證的有效憑據,受影響的系統仍然容易受到遠程執行代碼執行(RCE)的攻擊。

微軟建議公司立即安裝修復補丁,可以從此處的Microsoft安全更新指南下載。微軟指出,這些漏洞是公司內部工程師發現的,是企圖加強RDS安全性的一部分。微軟還指出,它還沒有任何證據表明這些漏洞已經被任何惡意行為者利用。

.

from [圖]微軟發布補丁:修復了RDS組件中存在的兩個高危漏洞 via KKNEWS

0 notes

Text

【Mac OS APP】iTeleport: VNC & RDP 遠端桌面控制軟體

Teleport 是一款易於使用的遠端桌面軟體,支援 Mac、Windows PC、Linux 以及來自家庭、辦公室或世界任何地方的所有VNC服務器。讓使用者可以完全控制電腦的滑鼠、觸控板和鍵盤,並提供豐富的螢幕視覺顯示,且會自動將所有通信都加密。此外,在沒有網路連接的情況下,也可以透過這款軟體使用 WiFi 控制另一台區域網路內的電腦。 (more…)

View On WordPress

0 notes

Text

勒索病毒變異版再引爆發高峰:神秘黑客組織曝光

截至鈦媒體發稿時間,比特幣勒索病毒的肆虐姿態依舊沒有被制止。

雖然壹方面各種應急手冊、緊急補丁、漏洞修復工具,以及讓家庭用戶安心的科普文章在大量刷存在感。但另壹方面,我們看到該病毒的變異版“如約而至”,被攻擊範圍和受攻擊次數在不斷增加,已受攻擊網絡依舊沒有很好的處理方案。

在病毒襲擊爆發的48小時之內,我們身邊的學校、加油站、政府網絡已經相繼有受襲案例傳出,在國外更是直接產生了病毒影響醫院工作的惡性事件。

這樣肆虐全世界的病毒襲擊,已經很久沒有出現在人類世界的新聞當中了。而此次事件的多方矛頭,都指向壹種名為“WanaCrypt0r 2.0”的蠕蟲病毒。這種病毒被廣泛認定為是根據 NSA(美國國家安全局)此前泄露的黑客滲透工具之壹,永恒之藍(Eternal Blue)升級而來。

假如這次事件明確指向NSA的滲透武器泄露事件,那麽此次大規模病毒肆虐恐怕很難被定義為孤立事件。

反而更有可能是,此次事件與之前著名的黑客組織“影子經紀人(Shadow Brokers)”攻破NSA黑客武器庫,導致大量基於Windows系統漏洞的黑客工具流失事件有關。這次流散出的工具絕不僅僅是“永恒之藍”壹種或壹個類型。其中隱含的未知風險,也許比目前大眾判斷中更加驚人。

如果看過生化危機,那這集劇情妳可能眼熟

恰好在壹個月前的4月15日,已經屢次出手“教訓”NSA的神秘組織“影子經紀人”發布了壹份關於NSA的泄密文檔。

這份300M的轉存文檔中,是NSA旗下黑客組織“方程式”的入侵工具,主要針對微軟的Windows系統和裝載SWIFT系統的銀行。

這些惡意攻擊工具中,包括惡意軟件、私有的攻擊框架及其它攻擊工具。根據已知資料,其中至少有設計微軟23個系統漏洞的12種攻擊工具,而這次完成“變身出擊”的永恒之藍,不過12種的其中之壹而已。

(影子經濟人所上傳泄露工具)

永恒之藍所針對的是Windows中的SMB網絡文件共享協議所存在漏洞。其他針對RDP遠程顯示協議、Kerberos 服務器認證協議的尊重審查(Esteem Audit)、 愛斯基摩卷(Eskimo Roll)等等,說不定還在暗中蠢蠢欲動。

更加令人在意的,是泄露出的攻擊工具中另壹個主要構成部分,是針對銀行、政府系統所使用的SWIFT系統的漏洞攻擊工具。影子經紀人說,這些武器的主要目的是NSA用來攻擊中東地區銀行。而如果這些工具為別有用心的犯罪者掌握,那事件更加不堪設想。

拋開技術工具不說,我們來回顧壹下這次劇情:神秘的黑客組織“影子經紀人”宣布攻破了據說為NSA開發網絡武器的美國黑客組織“方程式”(Equation Group)的系統,並下載了他們的攻擊工具對外傳播,借以證明NSA組織並實施了大量針對他國的非法黑客攻擊。

簡單來說,就是壹個神秘高手為了揭開另壹個“大內高手”的真面目,把他發明的武林至毒給偷出來並散布到了江湖上。然後,江湖上的阿貓阿狗得到了這份神秘武器,壹場腥風血雨就此展開…..

等等….如果妳看過生化危機的話,後面的劇情可能妳都該猜著了。

影子經紀人:以怒懟為樂趣,以搞事情為己任

這裏不妨簡單回顧壹下這個“小李飛刀,例不虛發”的神秘組織——影子經紀人。

2016年8月,這個組織首次亮相在人類面前。這個神秘黑客組織宣布自己攻破了NSA的防火墻,並且公布了思科ASA系列防火墻,思科PIX防火墻的漏洞。

隨後他們還公開拍賣得到的黑客工具包,宣布如果收到超過100萬比特幣,就會釋放他們已經擁有的大量黑客工具。但顯然世界人民還是不太買黑客的面子,這次拍賣最終獲得了2比特幣的尷尬結果。

賺錢心情強烈的黑客組織,又在2016年10月開啟了眾籌活動,宣布當他們收到10000比特幣後將提供給每壹位參與眾籌者黑客工具包。12月,眾籌活動又尷尬的失敗了。

雖然這個有點傻萌氣質的傲嬌黑客組織在賺錢的路上屢屢掉坑,但他們偷來的東西卻不斷被證明貨真價實。先是思科和Fortinet發出了安全警告,隨後著名的泄密者愛德華·斯諾登,以及NSA多名前雇員都證明了這份工具包的真實性。

有意思的是,影子經紀人還發布了證據,表明中國的大學和網絡信息供應商是NSA入侵最頻繁的領域。

作為全世界雇傭最多計算機專家的單位,NSA的內部機密被真實網絡黑客入侵絕對是首次。而造成的影響恐怕也比想象中嚴重很多。

今年4月,搞事情絕不嫌事大,並且永遠抓住NSA怒懟的影子經紀人再次出手。直接放出了這份長久沒有賣出去的工具包。隨後其中壹個工具,就在今天的世界襲擊中被找到了身影。無論正邪善惡,這個團隊和被他們竊取了的NSA,恐怕都難以撇清責任。

劃重點:“工具工程化水準”才是最要命的

眾多網絡安全項目團隊和從業者都表示,影子機器人在4月的這壹次攻擊工具泄露是壹場網絡安全界的核爆。

這個說法事實上壹點都不誇張。在很長時間裏,網絡安全襲擊壹般有兩個模式:壹是襲擊者自行根據所發現漏洞編訂襲擊方式,也就是壹般意義上的黑客襲擊;二是襲擊者制造病毒類程序引發範圍襲擊。

這兩個模式中,病毒也可以完成先傳遞——引發襲擊的過程。但病毒制造者傳遞給襲擊實施者的往往是病毒原本,很容易被安全工具撲滅。

但這次流傳出的襲擊工具則不同,引用專業網絡安全企業的評價,這次泄露出的黑客工具“在漏洞的危險程度、漏洞利用程序的技術水平、以及工具工程化水平,都屬於世界頂級水平”。其中漏洞利用方面,我們可能已經對新病毒的殺傷力見慣不慣,但在工具工程化水平上,互聯網世界中尚是首次集中出現如此高水平的襲擊工具。

(影子經紀人爆出NSA侵入世界多家銀行)

所謂工具工程化,是指攻擊工具可被反復利用、改寫,以達到適應襲擊目標與針對性潛伏和釋放作用的能力。普遍認為,NSA流出的這部分黑客襲擊工具,更多是針對國家網絡、軍用網絡和銀行網絡釋放,並且有意識的提高了底層工具化能力,以提升網路戰中的標準化應用程度。

這種高度工具化網絡襲擊工具的外泄,無疑是把軍用大規模殺傷性武器隨手拋到了民間。這給未來世界網絡安全埋下的禍患,絕不只是壹次襲擊可以消抵的。

抱歉,這才剛開始:關於網絡安全戰的未來

在熊貓燒香肆虐之後十年,我們又迎來了壹次大規模的網絡病毒襲擊。而這次中國與世界的同步、襲擊工具的特殊背景,以及襲擊方式的獨特,都讓我們感到了對網絡安全世界的更深恐懼。

尤其在AI技術不斷發展的今天,AI投入產品化應用已經不再話下,而AI、物聯網、雲計算等新技術帶來的負面利用也在快速提升。在近兩年的世界網絡安全事件中,我們已經可以看到以下幾種襲擊方式開始主導網絡安全問題。

壹、工業網絡勒索:以這次比特幣勒索病毒為例,通過工具化蠕蟲病毒的有目的放置,然後集中時間有計劃引發,可以說是壹種全新的病毒襲擊方式。

這種模式的問題在於,它可以有效威脅工業網絡、醫療網絡、銀行網絡等大型非民用網絡,從而達到數額巨大的勒索獲益目的。並且隨著比特幣支付技術帶來的便利,始作俑者往往更難被繩之以法。在這次世界範圍襲擊之後,這種襲擊方式恐怕還將持續增加。

二、信任攻擊:AI威脅人類恐怕還很遠,但AI被壞人利用恐怕今天就在發生。通過AI技術模擬聲音源、語氣、筆記、修辭習慣等等,已經是很容易達成的技術效果。於是用AI生成熟人的聲音和郵件,從而進行網絡詐騙的方式在快速增加。

目前英國壹年已經可以發現超過10萬起的“技術型網絡詐騙”,在網絡安全的領域中這被稱為“信任攻擊”。

三、物聯網攻擊:2016年1月,烏克蘭電網系統遭黑客攻擊,導致了數百戶家庭供電被迫中斷。這是人類歷史上第壹次導致停電的網絡攻擊。

隨著物聯網技術的進步以及能源生產部門的徹底網絡化,針對物聯網的黑客襲擊也逐漸開始增多。這次的勒索病毒也大範圍進入了物聯網領域。而這個領域的網絡襲擊,往往也是危險度更強、更加難以防範的壹種。

四:關鍵數據更改:大數據運算正在成為新的能源和生產力提供者,但有數據就有虛假數據。如果在關鍵數據上動手腳,有時候可以造成不留任何痕跡的網絡襲擊。通過更改關鍵數據的襲擊模式也在近兩年悄然增多。而以AI算法進行數據攻擊,生成合情合理的“假數據鏈”,則更加是壹種毀滅性打擊。

事實上,新技術加持和大量泄漏事件帶給不法黑客的武器升級,遠比安全部門快上很多。這次經歷的全球性襲擊,恐怕還是眾多事件的開始而已。未來的全球網絡安全,恐怕會是壹場“大逃殺”模式的無盡戰爭。

出路何在,今天應該還沒人知道。

袋鼠精Viagea 一炮到天亮 威而鋼Viagra 一想就硬 美國紅金偉哥 正品速勃延時王 德國黑螞蟻 樂威壯 鱷魚偉哥 美國Swanson MEN'S ENERFY 保羅紅鉆偉哥 澳袋睪丸酮 美國萬力可

0 notes

Text

《企業端點完美防禦》14-針對勒索軟體 (加密惡意軟體)的最佳防禦策略

包括 預防 保護自己免受惡意軟體和勒索軟體(加密惡意軟體)侵害的最有效策略是採用 綜合方法 和 備份 資料 的 。 確保您正在執行更新的防毒和反惡意軟體產品,更新所有易受攻擊的軟體,使用具有反利用功能 的 補充安全工具,能夠在感染造成任何損害之前阻止(防止)感染, 停用 VSSAdmin ,關閉 遠端桌面協定 (RDP) (如果您不需要)。 單獨的防毒解決方案並不足以提供足夠的保護 ,因為許多勒索軟體會在加密資料之前停用(已停用)它。 重要事實: 安全性在於層 ,而不是依賴任何一種解決方案、技術或方法來保護自己免受網路犯罪分子的侵害。 最重要的一層是你 …… 第一道也是最後一道防線 。 實施分層安全以防範現代惡意軟體 分層安全在網路防禦中的重要性 分層網路安全的重要性 深入理解分層安全與防禦 對於那些不進行安全計算並隨時了解情況的人來說,再多的安全軟體…

0 notes

Text

FireEye:76%的勒索軟件“夜間行動”

眾所周知,勒索軟件被視為一種遠程數字化的敲詐手段。它有著強大的破壞力,攻擊後果嚴重,並且影響各種各樣���組織機構,從頂尖的航空航天公司到紡織企業,都逃不出它的”魔爪“。感染勒索軟件不僅讓醫院無法醫治患者,而且也使執法部門放棄針對毒品販子的案件。

FireEye發現,勒索軟件運營者開始將加密技術與數據洩露的威脅結合起來,進一步提高對受害者的敲詐勒索能力。然而,我們面對勒索軟件還有取勝的一線希望。

Mandiant Intelligence研究表明,如果組織機構將防禦勒索軟件的投入放在關鍵領域並迅速採取行動,就可能在勒索軟件成功前將其擋在門外。

Mandiant Intelligence研究了從2017年到2019年發生的數十起勒索軟件事件響應調查。研究獲得了一些有價值的發現:

1.最常見的初始感染載體:RDP、釣魚活動和drive-by-downloads

2.大多數的勒索活動都在夜間執行

勒索軟件事件中觀察到的主題

這些事件讓我們對勒索軟件的發展趨勢有了更深入的了解,這對於網絡防禦方來說很有價值。但是,這些數據僅是一個樣本集合。…

from FireEye:76%的勒索軟件“夜間行動” via KKNEWS

0 notes

Text

NAS 變身中央網路監控平台、故障發生無所遁形!

小編對網路監控軟體略有研究,之前寫了不少相關的文章,分別有 Network Performance Monitor、Paessler、DataDog、Cacti,這些方案有收費或者免費版本,而 Network Performance Monitor、Paessler、DataDog 是需要收費的,另外 Cacti 是一套開源軟體,因此不需要收費。

在測試了多套方案後發現,大多數監控軟件都會利用 SNMP 協定收集網路裝置數據進行監控,Network Performance Monitor、Paessler、Cacti 這三款軟體基本上都是採用 SNMP 協定。DataDog 有少許不同,因為是以雲端來監控企業內部的網路裝置的,官方稱之為 MaaS (Monitoring as a Service)。它不是利用 SNMP 協定,反而是需要通過安裝 Agent 軟體進行監控,而雲端會將收集到的網路數據即時呈現給客戶,小編應為這種 Agent 方式比較起設定 SNMP 更為簡單。

QNAP 上年研發了一套 APPS 名為 QPluse 作中央網路監控用途,這套軟體正正是以 Agent 方式進行監控,還有如果伺服器背後支援 IPMI 埠口亦可進行監控,若果是 Supermicro 或 IEI 所推出的伺服器的話,其 IPMI 更可於 QPluse 支援 KVM over IP 技術,大家可想像遠端時可於 BIOS 畫面設定和進行系統安裝,之後便可以在 Web 介面使用 KVM over IP、RDP、VNC 和 SSH 進行搖控管理。

因為需要改良其功能,為大家作出更貼心服務,終於在 2017 頭推出新版本,其名稱改為 QRM+ (QNAP Remote Manager Plus) ,小篇於 TDS-16489U 的App Center 安裝即可使用。因為小編沒有 IPMI 的伺服器,所以只能夠教大家以 QRMAgent 作監控。

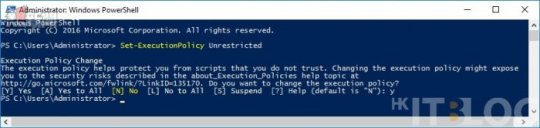

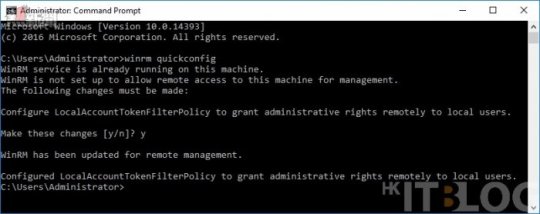

這次教學先教大家由 QRM+ 遠端安裝 QRMAgent 到 Windows Server 2016,但在還未安裝之前需要於 Windows Server 2016 允許 WinRM (Windows Remote Management) 能夠安裝QRMAgent 才可,小編會分開兩篇教大家如何使用。大家跟著以下步驟便能設定好 WinRM,然後下一篇將會教大家於 QNAP NAS 設定 QRM+ 監控 Windows Server 2016。

Step 1︰首先以 Run as administrator 開啟 Windows PowerShell 視窗,並且下達【Set-ExecutionPolicy Unrestricted】命令令所有 Windows PowerShell 腳本能運行,然後下達【y】更改 execution policy。

Step 2︰並接著以 Run as administrator 開啟 Command 視窗,首先下達【winrm quickconfig】命令啟動 WinRM 服務及開啟相關的監聽埠口。

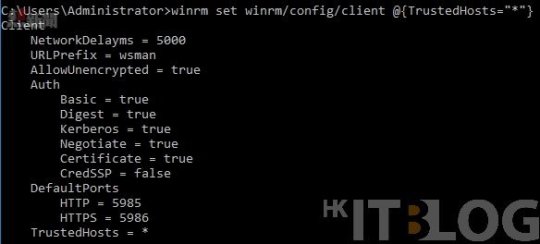

Step 3︰之後下達以下 WinRM 命令以進行相關設定︰

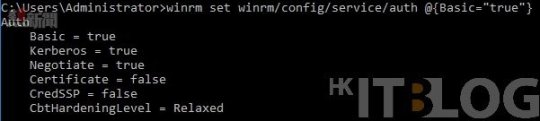

winrm set winrm/config/service/auth @{Basic=”true”}

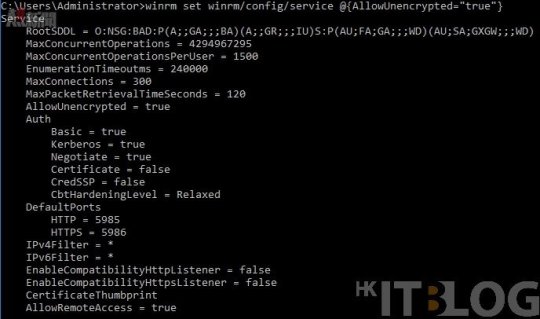

winrm set winrm/config/service @{AllowUnencrypted=”true”}

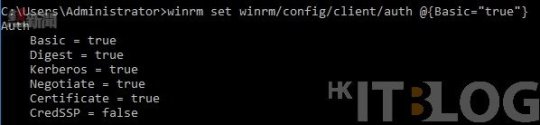

winrm set winrm/config/client/auth @{Basic=”true”}

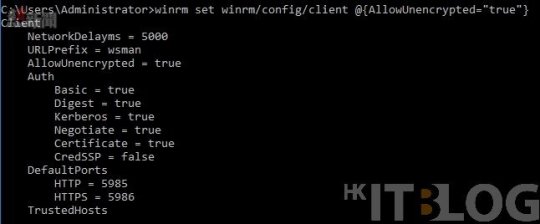

winrm set winrm/config/client @{AllowUnencrypted=”true”}

winrm set winrm/config/client @{TrustedHosts=”*”}

Step 4︰因為小編已經預先安裝好 QRM+,所以可於桌面按【QRM+】圖示打開。

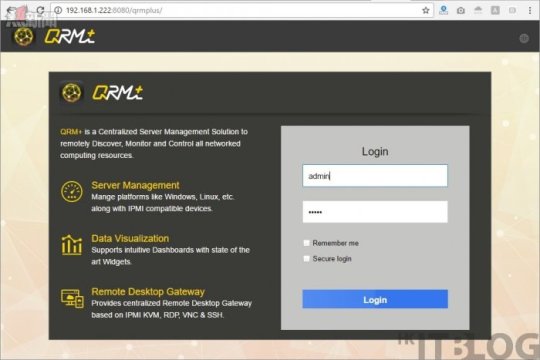

Step 5︰然後會彈出另一網頁【http://192.168.1.222:8080/qrmplus】,這就是 QRM+ 登入畫面,並且以 QNAP 管理員帳號登入。

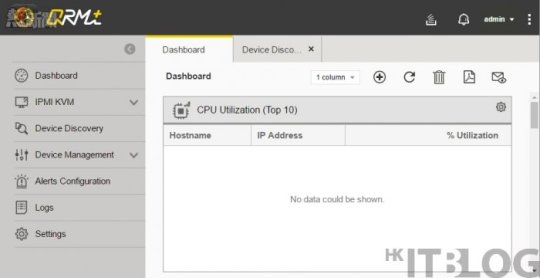

Step 9︰登入後便可看見 QRM+ Dashboard 首頁,小篇會在下一篇教大家遠端安裝 QRMAgent 及設定警告(Alert)。

科技資訊由熱新聞提供 原文連結: NAS 變身中央網路監控平台、故障發生無所遁形! 更多相關內容

走遍 6 國駭客地下黑市:DDoS、XSS、萬種病毒自由交易!

HKITBLOG 由一班 IT 人編寫的商用 IT 網誌,為您提供最深入、齊全、實用的電腦資訊、軟件網誌、I.T. Blog等。

0 notes