#truffe informatiche

Explore tagged Tumblr posts

Text

📉 Rapine in calo: un successo delle misure di sicurezza. Recensione di Alessandria today

Nel 2023, le rapine in banca in Italia sono diminuite del 35,5% rispetto all’anno precedente, passando da 124 a 80 episodi. Questo calo è attribuibile all’adozione di misure di sicurezza più efficaci da parte degli istituti bancari e alla collaborazione con le forze dell’ordine. Anche le rapine ai danni di attività commerciali hanno registrato un calo significativo. Secondo i dati del…

#criminalità digitale#criminalità informatica#crimine digitale#crimini informatici#cybercrime#frodi informatiche#frodi online#phishing#protezione contro le truffe#protezione dati#protezione informatica#rapine in calo#sicurezza bancaria#sicurezza cyber#sicurezza dei conti bancari#sicurezza dei dati#sicurezza dei dispositivi#sicurezza dei pagamenti#sicurezza dei sistemi informatici.#sicurezza delle carte di credito#sicurezza delle transazioni#Sicurezza Digitale#sicurezza finanziaria#Sicurezza Informatica#sicurezza online#Truffe bancarie#truffe bancarie online#truffe digitali#truffe informatiche#truffe online

0 notes

Text

Convegno su Truffe informatiche e ingegneria sociale

Un nuovo post è stato pubblicato su https://short.staipa.it/le9lz Convegno su Truffe informatiche e ingegneria sociale Mi è stato chiesto di intervenire a una conferenza a Torino su un tema tanto attuale quanto scivoloso: le truffe informatiche e l’ingegneria sociale. Un argomento che può sembrare tecnico, ma che in realtà ci riguarda tutti, ogni giorno. L’evento è patrocinato dal Consiglio Regionale del Piemonte e Città di Torino e con il supporto dei media partner Engim Artigianelli e Vis Group e alla presenza di Marco Porcedda Assessore alla sicurezza e legalità, Ludovica Cioria Vice Presidente Consiglio Comunale di Torino, Paola Angela Stringa Presidente Consulta Femminile Comunale, Carla Balbi Vice Presidente Centro Italiano Femminile, Claudia Leo Presidente Ass. Soccorso e Rinascita non solo Donna Aps. Il convegno è riconosciuto dal Consiglio dell’Ordine degli Avvocati di Torino con 3 crediti formativi (CFU) validi per avvocati e avvocate. Iscrizione gratuita e obbligatoria registrando la propria presenza nell'apposito form. Il programma dell'evento è disponibile sul sito di engim qui: https://short.staipa.it/4crna locandina_a3_truffe_informatiche_artigianelli-2 Proprio lavorando su questo intervento, ho colto l’occasione per sviluppare un nuovo corso agile ma completo, di cui il mio intervento sarà solo un velocissimo estratto. Il corso è pensato per offrire a tutti gli strumenti necessari per riconoscere le trappole digitali e difendersi in modo consapevole. Tutti i dettagli del corso sono disponibili sulla pagina dedicata del blog: https://short.staipa.it/eylfi È nato da un’esigenza reale: capire come funzionano le truffe moderne, non solo nei loro aspetti tecnici, ma soprattutto nei meccanismi psicologici che le rendono così efficaci. Non si parla solo di virus, malware o phishing, ma di manipolazione emotiva, fiducia malriposta, schemi costruiti per aggirare la nostra attenzione. Durante la conferenza avrò modo di confrontarmi con esperti, forze dell’ordine, avvocati e cittadini. Uno scambio prezioso, che arricchirà anche i contenuti del corso stesso. Come ogni mio progetto divulgativo, il corso non è pensato solo per un pubblico tecnico: è per tutti, anche per chi non ha particolare dimestichezza con informatica e tecnologia. Può essere richiesto da scuole, comuni, aziende o altri enti, e adattato a contesti e bisogni specifici. L’obiettivo è semplice ma urgente: aiutare le persone a non cadere vittima di raggiri, a coltivare il dubbio sano, a riconoscere i segnali di pericolo prima che sia troppo tardi. Se ti interessa sapere: come funzionano le frodi online più comuni (dalle false mail bancarie ai finti operatori telefonici), cos’è l’ingegneria sociale e perché è così pericolosa, quali errori evitare e come proteggerti davvero, allora questo corso potrebbe fare al caso tuo. La consapevolezza è la prima forma di difesa.

0 notes

Text

Spam: che cos’è e come difendersi

Lo spam è una delle piaghe digitali più diffuse e fastidiose dell’era moderna. Invade quotidianamente le caselle di posta elettronica di utenti privati, aziende e istituzioni, causando perdita di tempo, distrazione, sovraccarico dei server e aumentando il rischio di cadere in truffe informatiche. Vediamo in dettaglio che cos’è lo spam, come funziona, perché è un problema serio e soprattutto quali…

0 notes

Text

Gli eggscoin

Stavo parlando con un amico con una certa esperienza in truffe informatiche affari da non perdere, se non fosse il momento di lanciare dopo i $Trump, gli eggscoin.

0 notes

Text

Miliardi di dollari in profitti illeciti nel Triangolo d'Oro asiatico

No man's Land, dove c’era il Triangolo d’oro ora c’è un buco nero dell’illegalità. La mafia cinese tra Laos, Cambogia, Thailandia e Myanmar, ha allestito un “hub” dell’azzardo online, di traffici di ogni genere e reati informatici che miete milioni di vittime a partire dalla Cina. Dove una volta c’era il Triangolo d’Oro, c’è oggi un buco nero che ingoia risorse, diritti, vite e dignità di migliaia e migliaia di individui e che in cambio produce veleni, inquinamento, sopraffazione e paura per molti, benessere e potere per pochi. Strategica oggi come un tempo, quella che era considerata un’area nel cuore dell’Asia esotica per ambiente, etnie e mescolanza di culture, strategica per il confronto tra i nazionalisti cinesi che qui impiantarono una guerriglia alimentata da eroina e armi di contrabbando e i comunisti di Pechino, oggi è hub internazionale di gioco d’azzardo, traffici di ogni genere e reati informatici che mietono milioni di vittime a partire dalla Repubblica popolare cinese da cui provengono i maggiori investitori e gestori di attività criminali verso le quali Pechino misura attentamente ritorsioni e distrazione in funzione dei suoi interessi e strategie che coinvolgono Laos, Cambogia, Thailandia, e soprattutto, Myanmar. Quest’ultima in particolare ha da tempo attirato l’attenzione di reti transnazionali dedite ad attività illecite, inclusa la tratta di esseri umani. A partire da quella responsabile della sorte di migliaia di Rohingya in fuga dalla violenza dei militari in buona parte rifugiati senza prospettive in Bangladesh ma non rassegnati alla vita nei campi. Per l’Alto commissariato Onu per i rifugiati su 4.500 che lo scorso anno hanno lasciato il Bangladesh o il Myanmar rischiando la traversata via mare del Golfo del Bengala sarebbero 569 i morti accertati. Il numero più alto in un solo anno dopo il 2014. Le storie dei sopravvissuti raccontano non soltanto delle tempeste e della sete ma anche dei trafficanti e delle violenze subite, soprattutto da donne e bambini che sono i due terzi dei partenti.

La sfilata ad uso dei media, prima dell’udienza a Yangon, di un gruppo di trafficanti di esseri umani che trasportavano profughi Rohingya - Ansa Come per lo sfruttamento dei Rohingya, l’estensione dei profitti connessi con la produzione e il commercio di sostanze stupefacenti, ma sempre più anche di casinò illegali e frodi di ogni genere e livello sembra inarrestabile. Se le stime più attuali indicano in 60-70 miliardi all’anno il valore delle sole metanfetamine usate localmente o esportate e se qui l’oppio ha recuperato lo scorso il primato mondiale, si teme che quello dell’utilizzo fraudolento di Internet possa presto superarlo, con una serie di altre attività – a partire dagli scambi clandestini di criptovalute e sistemi finanziari paralleli – che vanno a loro volta imponendosi anche come strumenti per il riciclaggio di denaro e garantiscono enormi profitti a gruppi armati e organizzazioni criminali. In Myanmar, 55 milioni di abitanti, che dall’indipendenza è vissuto nello sbando della legalità, perlopiù sottoposto a dittature brutali e con un costante confronto tra gruppi di potere, etnie e interessi internazionali sul suo territorio, tutto questo si è evoluto in un sistema parallelo a quello statale, a sua volta minato da corruzione, repressione e violazioni dei diritti umani. Non è un caso se il valore delle sole truffe informatiche gestite alla frontiera settentrionale dello Stato Shan prossima al confine cinese è oggi calcolato in 14 miliardi di dollari. Il fatto che attività le cui dimensioni vanno svelandosi anche grazie all’avanzata sul terreno delle milizie etniche che si confrontano con i militari del regime sia gestito da quattro clan di origine cinese sotto la tutela finora delle forze armate birmane fa capire la posta in gioco, sia nel tentativo dei militari di soggiogare il Paese, sia in quello dei gruppi etnici di liberarsi da questo giogo e gestire autonomamente le risorse locali sia, infine, il ruolo della Repubblica popolare cinese nel controllare possibilità e collocamento internazionale di questo sfortunato Paese. Lo scorso anno le autorità di un regime non riconosciuto se non da alleati storici della dittatura, Cina, Russia e Corea del Nord anzitutto, hanno rimpatriato 41mila individui coinvolti spesso con coercizione nelle varie forme di criminalità informatica a cui oltreconfine ha corrisposto una repressione che ha portato all’arresto di oltre 70mila persone come parte di una campagna per liberare la Cina da questa nuova piaga. Le voci della resistenza danno però per certo il salvataggio con elicotteri militari dei capi delle gang cinesi alla caduta di Laukkai, finora l’abitato principale conquistato dai ailiziani dell’Esercito dell’Alleanza democratica nazionale e “capitale” delle frodi informatiche e dell’azzardo via Internet del Sud-Est asiatico. Uno degli obiettivi dichiarati dell’Offensiva 1027, così chiamata perché avviata il 27 ottobre, era proprio di chiudere la partita con attività che la giunta guidata dal generale Min Aung Hlain ha favorito tra le molte illegali di cui beneficia e con cui alimenta la repressione finendo però per collidere con Pechino riguardo le iniziative criminali che prendono di mira cittadini e interessi cinesi e per il timore che le attività belliche aprano a un flusso di profughi verso il territorio cinese. Una situazione che chiarisce, attualizzandola, come in Myanmar abbiano giocato finora pesi e contrappesi che hanno perpetuato instabilità e illegalità da cui molti traggono vantaggio. A sollecitare la nuova presa di potere delle forze armate il primo febbraio 2021 dopo un decennio di precaria democrazia guidata dalla Premio Nobel per la Pace Aung San Suu Kyi è stata la paura che il Parlamento uscito dalle elezioni del novembre precedente potesse avviare un processo di revisione della Costituzione che avrebbe tolto ai militari il diritto di veto su ogni iniziativa politica. Una possibilità che li avrebbe privati di ampi benefici economici nella gestione di frontiere, energia e miniere, ma che avrebbe anche aperto le porte dei tribunali e del carcere per i gestori di mezzo secolo di dittatura vissuta nella sostanziale impunità internazionale. Il golpe di tre anni fa non ha avuto alcuna condanna dai governi tradizionalmente vicini ai militari che in sede Onu hanno continuato a opporre veti a condanne e sanzioni riattivando il flusso di armi per la repressione e quello contrario di narcodollari e risorse naturali, mentre altri sono rimasti neutrali nel confitto che dal golpe è derivato. I due attori principali, militari e movimento democratico con il ruolo centrale della Lega nazionale per la democrazia di Aung San Suu Kyi, sono tuttavia solo due di quelli in scena nel Paese. Soprattutto nelle aree frontaliere che hanno subito la ridefinizione dei confini internazionali alla fine del controllo britannico nel 1948 il contrasto storico tra maggioranza birmana (di etnia bamar) e le consistenti minoranze che costituiscono nel complesso un terzo della popolazione del Myanmar è sempre stato vissuta sui piani dell’identità e del controllo di ingenti risorse: dalle acque per la produzione idroelettrica alle foreste, dalle pietre preziose all’oppio e alle droghe sintetiche. Le divisioni interne alle etnie che spesso si sono dotate di proprie milizie in funzione di autonomia dai birmani ma anche di potere tra fazioni e leader propri, sono state una costante. Così, in uno dei Paesi dell’Asia con il maggiore potenziale di crescita e progresso, coinvolto in una guerra civile al momento senza sbocchi, le previsioni segnalano per quest’anno un Pil di 65 miliardi di dollari e quasi tutti gli indicatori economici e sociali in calo. Oppio, pietre preziose e lo sfruttamento delle aree oscure di Internet continueranno a garantire enormi profitti; il controllo delle risorse ad alimentare divisione e sofferenza. Read the full article

#armidicontrabbando#Asiaesotica#azzardoonline#Cambogia#criptovalute#giocod'azzardo#mafiacinese#Myanmar#Noman'sLand.#Riciclaggiodenaro#Thailandia

0 notes

Text

Sistema immunitario digitale: migliorare la sicurezza e la protezione nell’era dell’intelligenza artificiale

Nell'era digitale di oggi, in cui l'intelligenza artificiale (AI) e l'apprendimento automatico sono sempre più integrati nella nostra vita quotidiana, è fondamentale dare priorità alla sicurezza e alla protezione dalle minacce informatiche. Poiché le organizzazioni e gli individui dipendono sempre più dalla tecnologia, la necessità di un robusto sistema immunitario digitale non è mai stata così importante. Un sistema immunitario digitale è un approccio proattivo alla sicurezza informatica che utilizza algoritmi di intelligenza artificiale e apprendimento automatico per rilevare e rispondere alle minacce in tempo reale. È progettato per adattarsi ed evolversi insieme al panorama digitale in continua evoluzione, proprio come il sistema immunitario umano risponde a nuovi virus e infezioni.

L’importanza di un sistema immunitario digitale

Poiché le minacce informatiche continuano ad evolversi e a diventare sempre più sofisticate, le tradizionali misure di sicurezza informatica non sono più sufficienti per mantenere al sicuro dati e sistemi sensibili. Un sistema immunitario digitale fornisce un approccio più dinamico e reattivo alla sicurezza informatica, analizzando costantemente i dati e rilevando anomalie che indicano potenziali minacce. Con l’aumento degli attacchi basati sull’intelligenza artificiale, come le truffe di phishing e i ransomware, è essenziale che le organizzazioni dispongano di un sistema immunitario digitale per difendersi da queste minacce. Sfruttando l’intelligenza artificiale e l’apprendimento automatico, le organizzazioni possono stare un passo avanti rispetto ai criminali informatici e proteggere le loro risorse e informazioni preziose.

Come funziona un sistema immunitario digitale

Un sistema immunitario digitale funziona monitorando continuamente il traffico di rete, il comportamento degli utenti e altri dati per identificare modelli e anomalie che potrebbero indicare una potenziale minaccia alla sicurezza. Utilizzando algoritmi di intelligenza artificiale e apprendimento automatico, il sistema può analizzare rapidamente grandi quantità di dati per rilevare e rispondere alle minacce informatiche in tempo reale. Sfruttando l’intelligenza artificiale, un sistema immunitario digitale può imparare dalle minacce passate e migliorare continuamente la propria capacità di rilevare e rispondere a minacce nuove ed emergenti. Questo approccio proattivo alla sicurezza informatica è essenziale nell’era dell’intelligenza artificiale, dove le minacce informatiche sono in continua evoluzione e diventano sempre più sofisticate.

Migliorare la sicurezza con un sistema immunitario digitale

L’implementazione di un sistema immunitario digitale può migliorare significativamente la sicurezza e la protezione contro le minacce informatiche. Monitorando e analizzando continuamente i dati, le organizzazioni possono identificare e rispondere alle minacce in modo più efficace, riducendo il rischio di violazioni dei dati e altri attacchi informatici. Oltre a rilevare e rispondere alle minacce in tempo reale, un sistema immunitario digitale può anche aiutare le organizzazioni a identificare le vulnerabilità nei loro sistemi e processi, consentendo loro di affrontare in modo proattivo potenziali rischi per la sicurezza prima che vengano sfruttati dai criminali informatici.

Sfide e considerazioni

Sebbene un sistema immunitario digitale possa migliorare significativamente la sicurezza e la protezione, ci sono diverse sfide e considerazioni che le organizzazioni devono affrontare quando implementano tale sistema. Una delle sfide principali è il rischio di falsi positivi, in cui il sistema potrebbe identificare erroneamente un comportamento benigno come una minaccia alla sicurezza. Per affrontare questa sfida, le organizzazioni devono mettere a punto e calibrare attentamente il proprio sistema immunitario digitale per ridurre al minimo i falsi positivi pur continuando a rilevare e rispondere efficacemente alle minacce reali. Inoltre, le organizzazioni devono garantire che il loro sistema immunitario digitale sia conforme alle normative pertinenti sulla protezione dei dati e sulla privacy per proteggere i diritti delle persone e sostenere la fiducia.

Il futuro dei sistemi immunitari digitali

Mentre l’intelligenza artificiale e l’apprendimento automatico continuano ad avanzare, il futuro dei sistemi immunitari digitali sembra promettente. Grazie alla capacità di apprendere e adattarsi in tempo reale, i sistemi immunitari digitali hanno il potenziale per rivoluzionare la sicurezza informatica e fornire un approccio più proattivo ed efficace alla protezione dei dati e dei sistemi sensibili. Guardando al futuro, è essenziale che le organizzazioni continuino a investire nello sviluppo e nell’implementazione di sistemi immunitari digitali per stare al passo con le minacce informatiche e proteggere le loro risorse e informazioni preziose. Sfruttando l’intelligenza artificiale e l’apprendimento automatico, le organizzazioni possono migliorare la propria sicurezza e protezione nell’era dell’intelligenza artificiale e garantire un futuro digitale più sicuro per tutti. Read the full article

0 notes

Text

Israele, con la guerra si moltiplicano le truffe sul web

Con la guerra in Israele si moltiplicano anche in Italia i tentativi di truffe informatiche a danno dei cittadini, e cresce il rischio di attacchi hacker verso obiettivi sensibili del nostro Paese. L’allarme viene lanciato oggi da alcuni esperti di cyber security in collaborazione con l’associazione dei consumatori “Consumerismo No Profit”. “La guerra in Israele potrebbe rappresentare un rischio…

View On WordPress

0 notes

Text

Il futuro della sicurezza informatica: nuove sfide e soluzioni

La sicurezza informatica è sempre più cruciale nel mondo digitale di oggi. Con l'aumento degli attacchi informatici e delle violazioni dei dati, le aziende e gli utenti devono essere preparati ad affrontare nuove sfide di sicurezza. In questo articolo esamineremo le principali tendenze che stanno plasmando il futuro della sicurezza informatica e le potenziali soluzioni per contrastare le minacce emergenti.

Esplora il futuro della sicurezza informatica: scopri le nuove sfide che emergono nel mondo digitale e le soluzioni innovative che stanno plasmando il panorama della sicurezza cibernetica.

Tuttavia, è importante ricordare che la sicurezza informatica è una responsabilità condivisa. Gli utenti devono essere consapevoli delle minacce e adottare pratiche di sicurezza solide, come l'utilizzo di password complesse e l'aggiornamento regolare dei software. Le organizzazioni devono investire nelle migliori soluzioni di sicurezza disponibili per proteggere i propri sistemi e i dati dei clienti.

Le nuove minacce informatiche

Negli ultimi anni, le minacce informatiche sono diventate sempre più sofisticate e diffuse. I cyber criminali si sono evoluti, mettendo a punto nuovi metodi per penetrare nei sistemi informatici e rubare dati sensibili. Alcune delle principali minacce che affrontiamo includono: Attacchi di phishing Gli attacchi di phishing sono diventati estremamente comuni. I criminali inviano e-mail o messaggi ingannevoli che sembrano provenire da fonti affidabili, al fine di ottenere informazioni personali come password o numeri di carta di credito. È fondamentale educare gli utenti a riconoscere e evitare queste truffe. Malware avanzato I malware avanzati sono progettati per eludere le tradizionali misure di sicurezza e infiltrarsi nei sistemi senza essere rilevati. Possono causare danni significativi, come il furto di dati o il blocco dei sistemi. Le soluzioni di sicurezza informatica devono essere in grado di rilevare e mitigare queste minacce in tempo reale. Attacchi DDoS

Gli attacchi distribuiti di denial of service (DDoS) possono rendere inaccessibili i servizi online interrompendo il normale flusso di traffico. Questi attacchi sono diventati più potenti e complessi nel corso degli anni, richiedendo soluzioni di mitigazione altamente efficaci per proteggere le infrastrutture digitali. Attacchi basati sull'intelligenza artificiale L'intelligenza artificiale è una tecnologia in rapida evoluzione che ha il potenziale per trasformare molti settori, compresa la sicurezza informatica. Tuttavia, così come può essere utilizzata per migliorare le difese informatiche, può anche essere sfruttata dai criminali informatici per condurre attacchi più sofisticati e efficaci. 1. Generazione automatizzata di malware L'IA può essere utilizzata per generare in modo automatico nuovi tipi di malware che sono in grado di eludere le tradizionali soluzioni di sicurezza. I criminali informatici possono addestrare algoritmi di apprendimento automatico per creare varianti di malware che cambiano costantemente per evitare la rilevazione da parte degli antivirus e delle soluzioni di sicurezza. 2. Attacchi di spear phishing mirati

L'IA può essere utilizzata per condurre attacchi di spear phishing mirati in modo più efficace. Utilizzando l'apprendimento automatico, i criminali possono analizzare grandi quantità di dati pubblicamente disponibili su una persona o un'organizzazione al fine di creare messaggi di phishing altamente personalizzati e convincenti. Questo rende più difficile per le vittime potenziali riconoscere l'attacco e aumenta le probabilità di successo per i criminali. 3. Manipolazione delle reti neurali Le reti neurali, un componente chiave dell'intelligenza artificiale, possono essere manipolate per condurre attacchi contro i sistemi di sicurezza informatica. I criminali informatici possono cercare di ingannare le reti neurali utilizzate per il rilevamento delle minacce o per l'autenticazione, introducendo dati manipolati che possono eludere le difese e consentire l'accesso non autorizzato. Diffusione dell'Internet of Things (IoT) Gli attacchi sui dispositivi IoT sono diventati una preoccupazione significativa a causa della crescente diffusione di questi dispositivi interconnessi e della loro spesso insufficiente sicurezza. Gli attaccanti possono sfruttare le vulnerabilità presenti nei dispositivi IoT per scopi dannosi, come il furto di dati, il controllo remoto non autorizzato o l'interruzione dei servizi. Ecco alcuni esempi di attacchi comuni sui dispositivi IoT: Per contrastare queste minacce in evoluzione, la sicurezza informatica deve continuare ad adattarsi. Diverse nuove tecnologie e approcci alla sicurezza possono aiutare ad affrontare le sfide odierne:

Le soluzioni di sicurezza informatica emergenti

Mentre le minacce informatiche si evolvono, anche le soluzioni di sicurezza informatica stanno facendo progressi significativi. Le tecnologie emergenti e le strategie innovative stanno aiutando a proteggere meglio le organizzazioni e gli utenti finali. Di seguito sono riportate alcune delle soluzioni chiave che stanno plasmando il futuro della sicurezza informatica: Intelligenza artificiale e machine learning L'intelligenza artificiale (AI) e il machine learning (ML) stanno rivoluzionando il campo della sicurezza informatica. Queste tecnologie consentono di analizzare grandi quantità di dati in tempo reale per identificare modelli e comportamenti anomali. Ciò consente di rilevare e mitigare automaticamente le minacce informatiche, rendendo le difese più intelligenti e adattabili. Crittografia avanzata

La crittografia è un pilastro fondamentale della sicurezza informatica. Le nuove tecnologie di crittografia avanzata, come la crittografia a chiave pubblica, offrono un livello di protezione superiore per i dati sensibili. Con algoritmi più complessi e robusti, diventa sempre più difficile per i criminali informatici violare la sicurezza dei dati crittografati. Micro-segmentazione La micro-segmentazione è una strategia di sicurezza informatica che prevede la suddivisione di una rete informatica in segmenti più piccoli e isolati, al fine di aumentare la sicurezza e la protezione dei dati. Invece di avere una rete unificata e accessibile a tutti i dispositivi connessi, la micro-segmentazione crea una serie di segmenti o zone all'interno della rete che sono isolati l'uno dall'altro. Blockchain La blockchain è una tecnologia di registro distribuito (DLT - Distributed Ledger Technology) che consente la registrazione sicura e immutabile delle transazioni tra più partecipanti senza la necessità di un'autorità centrale di controllo. È la tecnologia alla base delle criptovalute come il Bitcoin, ma ha anche molte altre applicazioni in settori diversi. Una blockchain è costituita da una serie di blocchi di transazioni collegati tra loro in modo cronologico. Ogni blocco contiene un insieme di transazioni verificate e un riferimento al blocco precedente. Questa struttura a catena rende estremamente difficile manipolare o alterare le transazioni passate, poiché ogni blocco successivo fa riferimento al blocco precedente, creando una sorta di "impronta digitale" che collega tutti i blocchi. Autenticazione multi-fattore L'autenticazione multi-fattore (MFA) è diventata una pratica comune per proteggere gli account online. Oltre alla tradizionale password, l'MFA richiede ulteriori metodi di verifica, come l'utilizzo di un codice generato dall'app sullo smartphone dell'utente. Questo rende molto più difficile per gli attaccanti accedere ai dati anche se riescono a ottenere la password. Sicurezza basata sul comportamento

La sicurezza basata sul comportamento analizza il comportamento degli utenti e dei sistemi per individuare attività sospette. Questo approccio si basa ssull'idea che gli utenti legittimi e gli attaccanti si comportino in modi diversi. Monitorando costantemente il comportamento degli utenti e dei dispositivi, è possibile rilevare anomalie e intrusi potenziali in tempo reale. Analisi comportamentale avanzata L'analisi comportamentale avanzata utilizza l'intelligenza artificiale per monitorare e analizzare il comportamento dei sistemi e degli utenti in tempo reale. Questo approccio consente di identificare comportamenti anomali che potrebbero indicare un attacco basato sull'IA. Ad esempio, si possono rilevare modelli di traffico insoliti o attività di elaborazione di dati sospette. Sistemi di rilevamento delle intrusioni basati sull'IA I sistemi di rilevamento delle intrusioni basati sull'IA utilizzano algoritmi di machine learning per analizzare i dati di rete e individuare attività sospette. Questi sistemi imparano dai modelli di traffico normali e possono rilevare anomalie che potrebbero essere indicative di un attacco basato sull'IA. Ad esempio, possono rilevare tentativi di manipolazione delle reti neurali o comportamenti anomali dei malware. Addestramento degli algoritmi di apprendimento automatico

Gli algoritmi di apprendimento automatico possono essere addestrati per riconoscere e resistere agli attacchi basati sull'IA. Gli esperti di sicurezza informatica stanno sviluppando modelli di apprendimento automatico che sono in grado di rilevare le tecniche utilizzate dai criminali informatici e di adattarsi per resistere a tali attacchi. Ad esempio, possono essere addestrati per identificare i modelli di generazione del malware e per rilevare i tentativi di manipolazione delle reti neurali. Sicurezza fin dalla progettazione La sicurezza fin dalla progettazione, nota anche come "security by design", è un approccio che mira a integrare la sicurezza informatica fin dalle prime fasi di progettazione di un sistema, piuttosto che aggiungerla successivamente come un'appendice. L'obiettivo è quello di creare sistemi e applicazioni che siano intrinsecamente sicuri, riducendo al minimo i rischi e mitigando le vulnerabilità fin dalla loro concezione iniziale Collaborazione e condivisione delle informazioni

La collaborazione e la condivisione delle informazioni tra le organizzazioni sono fondamentali per contrastare gli attacchi basati sull'IA. Gli esperti di sicurezza informatica lavorano insieme per identificare nuove minacce, analizzare gli attacchi precedentemente rilevati e condividere le migliori pratiche per la difesa. Questo scambio di informazioni consente di rafforzare le difese collettive e di rimanere un passo avanti ai criminali informatici. Consapevolezza e formazione La consapevolezza e la formazione sono fondamentali per mitigare gli attacchi basati sull'IA. Gli utenti e gli operatori di sistema devono essere informati sui rischi e sulle tecniche utilizzate dai criminali informatici. La formazione sul riconoscimento degli attacchi di phishing, sull'uso sicuro delle reti e sulle migliori pratiche di sicurezza informatica può aiutare a prevenire con successo molti attacchi.

Conclusioni

Il futuro della sicurezza informatica richiede un approccio proattivo e innovativo per affrontare le nuove sfide che si presentano. Le soluzioni emergenti, come l'intelligenza artificiale, la crittografia avanzata, l'autenticazione multi-fattore e la sicurezza basata sul comportamento, stanno rivoluzionando il modo in cui proteggiamo i nostri dati e le nostre informazioni sensibili.

Note finali

E siamo arrivati alle note finali di questa guida. Il futuro della sicurezza informatica: nuove sfide e soluzioni. Ma prima di salutare volevo informarti che mi trovi anche sui Social Network, Per entrarci clicca sulle icone appropriate che trovi nella Home di questo blog, inoltre se la guida ti è piaciuta condividila pure attraverso i pulsanti social di Facebook, Twitter, Pinterest e Tumblr, per far conoscere il blog anche ai tuoi amici, ecco con questo è tutto Wiz ti saluta. Read the full article

0 notes

Text

Carabinieri e studenti insieme per la legalità: Educazione e prevenzione a Serravalle Scrivia

Un incontro tra i Carabinieri e gli studenti dell'Istituto CNOS-FAP per discutere di stupefacenti, Codice della Strada e truffe contro le fasce deboli

Un incontro tra i Carabinieri e gli studenti dell’Istituto CNOS-FAP per discutere di stupefacenti, Codice della Strada e truffe contro le fasce deboli. A Serravalle Scrivia, l’educazione alla legalità è stata protagonista di un incontro che ha visto coinvolti i Carabinieri e gli studenti dell’Istituto CNOS-FAP. L’evento è stato un’opportunità per sensibilizzare i giovani su temi cruciali come il…

#Carabinieri#Carabinieri educazione legale#Codice della strada#contrasto stupefacenti#Cultura della Legalità#dialogo studenti e forze dell&039;ordine#Educazione alla Legalità#Educazione civica#educazione studenti#Fasce deboli#incontro Carabinieri scuole#incontro studenti#Istituto CNOS-FAP#prevenzione incidenti stradali#Prevenzione truffe#Protezione anziani#protezione fasce vulnerabili.#Rispetto delle regole#rispetto norme stradali#sensibilizzazione alla legalità#sensibilizzazione giovani#Serravalle Scrivia#Sicurezza Pubblica#Sicurezza stradale#Stupefacenti#Truffe anziani#truffe digitali#truffe informatiche#truffe telefoniche#volantini antitruffa

0 notes

Quote

È lo stupore la prima reazione avuta dai tenici di Europol e da quelli dell’Fbi che da qualche ora collaborano alle indagini sul furto dei dati. Se quella nel Lazio è stata infatti la rapina informatica del secolo (tutti i dati di tutti i settori sono stati criptati e i loro back up distrutti con grande comodo, quindi non solo quelli sanitari, ma anche quelli sul bollo auto, licenze varie etc...) è stato perché chi è entrato in banca ha trovato una difesa ridicola e il caveau lasciato sbadatamente aperto, spalancato.(...) Ormai è certo che l’ingresso nella grande banca Lazio è avvenuto con la più banale delle truffe informatiche: una mail di pishing (pare con un’offerta di una vacanza last minute scontata del 95%) spedita a un dipendente della Regione che era in smart working nella sua casa in provincia di Frosinone. (...) Lo sventurato cliccò e i casellanti hanno fatto entrare i malviventi nelle autostrade dei server della Regione Lazio. (...) per quasi due mesi nessuno se ne (è) accorto, lasciando i ladri indisturbati a lavorare a una operazione (...) che non è mai riuscita in questo modo nel resto del mondo. Spiega a Il Tempo un esperto di cybersicurezza: «Una volta dentro tutto quel tempo con sistemi di difesa minima, una sonda avrebbe dovuto se non intercettarli almeno capire che qualcosa non andava, lanciando l’allarme generale che avrebbe potuto evitare la criptazione di tutti i dati o quanto meno la progressiva distruzione dei back up. Invece nessuno si è accorto di nulla fino all’ultimo, quando ormai non c’era più nulla da fare». (...) Si può urlare quanto si vuole al complotto, all’attacco russo, al terrorismo, ma tutti sappiamo che gli hacker esistono e che non ce l’hanno con Tizio o con Caio: fanno i ladri ed è il loro mestiere. (...) Certo se (...) tu faciliti loro il lavoro lasciando aperta la porta di casa, il problema è ben altro. Sarebbe folle quando in quella casa ci sono i tuoi beni, ma grave, gravissimo - come è - quando non si tratta dei tuoi beni, ma di quelli dei cittadini che te li hanno affidati. È questo il solo tema centrale dell’attacco hacker: perché la Regione Lazio era così sprovvista di difese? Come sono stati spesi i soldi necessari alla protezione? Si è pagato un contratto caro ma con tanto di assicurazione e risarcimento danni a uno dei big mondiali della sicurezza? O si è usata la solita società in house con due o tre ingegneri informatici (...) e per il resto carrettate di assunti per segnalazione politica (...)? La risposta giusta è la seconda...

https://www.iltempo.it/attualita/2021/08/05/news/hacker-regione-lazio-come-e-andata-verita-nicola-zingaretti-dati-criptati-sistema-debole-bechis-28216024/amp/

Ottava medaglia d’oro olimpica con record del mondo al Lazio targato PD cioè clientelare: “una operazione (...) che non è mai riuscita in questo modo nel resto del mondo”.

Vediamo il lato positivo della vicenda: ne parlavo ieri con un amico, se fossi negli Usa sarei sinceramente preoccupato di Green Pass e tutti gli altri sistemi informatici di tracking personale in mano ai governi e agli statalisti, ma siamo in Italì, guagliò ...

11 notes

·

View notes

Link

Smantellata mafia nigeriana in 14 province, 30 arresti

L'AQUILA, 26 APR - Una trentina di arresti nei confronti di cittadini stranieri sono in corso di esecuzione da stamani da parte della polizia contro la mafia nigeriana denominata Black Axe in 14 province italiane tra cui quella dell'Aquila dalla quale sono partite le indagini: le accuse sono di associazione per delinquere di stampo mafioso , finalizzata al compimento di numerosi reati tra cui traffico di stupefacenti, immigrazione clandestina, sfruttamento della prostituzione, truffe romantiche, truffe informatiche e riciclaggio anche attraverso la compravendita di bitcoin, per un totale di quasi 100 capi di imputazione.

2 notes

·

View notes

Text

"Professoressa scusi ma l'applicazione che volete utilizzare per gli esami hackera i profili, ci sono state delle inchieste"

"Non è questo il momento né la sede per criticare i mezzi utilizzati. Fate azione dal basso o rivoluzione, non so che dirvi"

Fa ridere perché lei ci insegna criminologia e truffe informatiche.

14 notes

·

View notes

Text

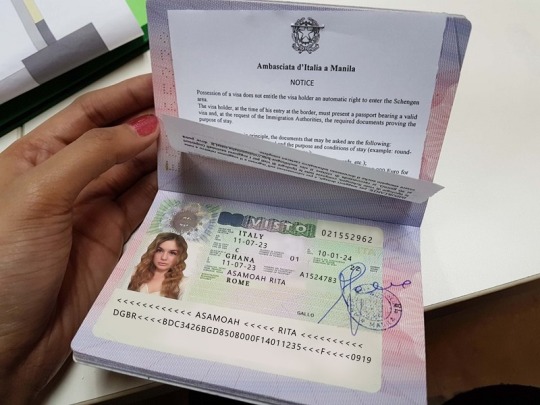

IN GHANA L´AMBASCIATA ITALIANA LANCIA L´ALLARME DELLE TRUFFE ´ROMANTICHE´ ON LINE

Giovanni De Ficchy La truffa informatica arriva dall´Africa con le frecce di Cupido. Un allarme in tal senso è stato lanciato dall´Ambasciata italiana in Ghana e Togo dalla pagina istituzionale e dai social segnalando truffe informatiche di carattere romantico ai danni di ignari connazionali. L´invito rivolto agli italiani è “di prestare la massima attenzione nei confronti di persone che si…

View On WordPress

0 notes