You boon too, site d'information et d'aide à la configuration d'un serveur dédié sous Ubuntu 14.04 et versions supérieures.

Don't wanna be here? Send us removal request.

Text

[ACTU] Reprise d’activité :)

Salut à tous, cela fait plus d’un an que je n’ai pas publié de billet pour ce blog et je m’en excuse.

D’une part le temps m’a cruellement manqué et puis j’avais perdu un peu l’intérêt de mettre du contenu ici. Non pas que je ne touche plus à ubuntu, au contraire, mais j’ai préféré me concentrer sur le remplissage d’un wiki privé.

Alors qu’est-ce que j’ai fais pendant plus d’un an sans écrire ici ? Je ne vais pas vous raconter ma vie entière mais en tout cas niveau serveur j’ai eu l’occasion de pratiquer sur différents OS, allant de centos à debian puis plus récémment proxmox que j’utilise au quotidien, sur une base debian 10.

Cela m’a permis de mettre en place une offre d’hébergement qui tient la route, basée sur la mise à disposition de VPS sur lesquels peuvent être hébergés différents types de projets web.

Je ne vous présente pas encore l’offre car elle n’est pas encore “publique”, pour la bonne et simple raison que je suis en train de monter mon site internet pour que les choses soient un peu plus “pro” et vous la présenter de manière claire.

Je pense donc reprendre ici sérieusement l’écriture de tuto ou donner divers informations sur ce que je fais et ce que j’aimerai faire / mettre en place sur mes serveurs.

Je vais par la même occasion relancer l’utilisation de la page facebook que j’avais mis en place pour ce blog, sur laquelle je relais les articles que j’ajoute.

Voilààà, vous savez tout (ou presque) et j’espère avoir certaines réflexions/réactions sur les billets :).

A bientôt !

0 notes

Text

Sapiflor : ventes de sapin

Bonjour à tous, cela faisait longtemps que je n’avais pas écris d’article et comme je l’avais déjà fait précédemment, ce n’est pas pour parler de linux mais plutôt pour promouvoir l’activité d’un ami.

Noël approche à grand pas et à cette période il est toujours sympa d’avoir un sapin au pied duquel le père noël pourra y déposer des jouets par milliers (n’oublie pas mon petit soulier !!). J’ai donc mon ami Cyril qui, en plus de vendre déjà du sapin en direct, s’est dit qu’il serait peut être temps de se mettre à l’aire du numérique. Il a donc mis en place la boutique accessible ici : https://sapiflor.fr

Sapiflor existe depuis 1971 (tout l’historique se trouve sur le site) et se veut une entreprise familiale.

A ce jour, les livraisons se font uniquement sur Niort et Poitiers (tous les détails sont sur le site vous vous en doutez) et ne propose que du Nordmann depuis la vente en ligne mais il est possible de trouver d’autres conifères au “Sapi’Drive”.

Merci donc à tous ceux qui auront consultés le site, à ceux qui passeront commande et également à ceux qui partageront ce billet :)

A bientot ! <('o'<)

0 notes

Text

[NB] Quelques commandes utiles

Rien de fou dans ce ticket aujourd’hui mais celui-ci sera mis à jour de temps en temps (au fil de mes découvertes). Je vais donc vous partager quelques commandes “utiles”.

Visionner la consommation de mémoire en temps réel :

watch -n 1 free -m

Libérer de la mémoire :

sudo sysctl -w vm.drop_caches=3

1 note

·

View note

Text

[NB] Installation d’un certificat let’s encrypt

Aujourd’hui nous allons vous expliquer comment installer un certificat gratuit, délivré par let’s encrypt, afin de sécuriser un maximum votre site internet (et donc de passer simplement du http au https).

Tout d’abord il va nous falloir installer git (si ce n’est pas déjà fait), comme suit :

sudo apt-get update sudo apt-get install git

Ensuite nous allons télécharger le client let's encrypt qui va permettre la génération du certificat. Pour cela nous allons cloner le dépot git comme suit :

sudo git clone https://github.com/letsencrypt/letsencrypt /opt/letsencrypt

On utilise ci-dessus le répertoire "/opt" car celui ci sert généralement pour l'installation de logiciels tiers.

Maintenant attaquons nous à la génération du(des) certificat(s) :

cd /opt/letsencrypt ./letsencrypt-auto --apache -d mondomaine.com

Cela va donc exécuter le script côté let's encrypt pour générer le certificat que nous souhaitons obtenir pour le domaine "mondomaine.com". Si nous souhaitons obtenir différents certificats (notamment pour un sous domaine), il suffit de faire comme suit :

./letsencrypt-auto --apache -d mondomaine.com -d www.mondomaine.com

Une fois le(les) certificat(s) généré(s), celui(ceux)-ci se retrouve(nt) dans le répertoire "/etc/letsencrypt/live". Le script de let's encrypt génère automatiquement le vhost https (port 443 par défaut) dans le répertoire d'apache.

Lors de l’exécution de la commande il vous est demandé de renseigner une adresse email. Si vous ne souhaitez pas faire cela, il suffit de saisir la commande avec le paramètre "--register-unsafely-without-email".

Le certificat aura une durée de validité de 3 mois (cela pouvant changer dans un futur proche, lorsque let's encrypt ne sera plus en version bêta) et pourra être facilement renouveler.

Nous verrons, dans un autre article, comment bénéficier de l'automatisation du renouvellement.

1 note

·

View note

Text

[NB] Logrotate et OpenVPN

Logorotate est un outil permettant de nettoyer périodiquement les fichiers de logs qui sont stockés dans /var/log et ce de manière automatique.

Dans la configuration d’OpenVPN il est conseillé de mettre les deux lignes qui permettent d’avoir des logs comme suit :

La première ligne permet de spécifier le fichier de log utilisé pour suivre le statut de connexion des utilisateurs du vpn puis le second permet de tracer l'intégralité des échanges avec open vpn.

Logrotate fonctionne également sur des fichiers de configuration et nous pouvons spécifier un fichier par service, ce que je trouve vraiment pratique. Ces fichiers se trouvent dans le répertoire "/etc/logrotate.d".

Ayant configuré plusieurs fois logrotate pour OpenVPN mais n'ayant pas réussi du premier coup à trouver la configuration la plus adaptée, voici celle qui m'a permis d'arriver à un résultat plutôt convaincant :

/var/log/openvpn/openvpn.log { weekly rotate 52 missingok notifempty delaycompress compress copytruncate postrotate /etc/init.d/openvpn restart endscript }

Cela s'insère dans le fichier /etc/logrotate.d/openvpn (à créer si ce n'est pas déjà le cas.

0 notes

Text

[NB] Révoquer un certificat ssl pour OpenVPN

Nous évoquions ici la mise en place d’un serveur OpenVPN ainsi que la création de clés ssl pour s’y connecter en toute sécurité.

Nous allons voir aujourd’hui comment révoquer la connexion depuis une clé ssl pourtant valide.

Différents cas peuvent vous donner envie de révoquer un certificat ssl comme par exemple le vol de clé. La manipulation n’est pas très compliquée vous allez voir. Il suffit de vous rendre dans le répertoire d’open vpn en y accédent comme suit :

cd /etc/openvpn/easy-rsa/

Nous allons ensuite initiliaser les variables d'environnement comme suit :

. ./vars

Puis nous allons révoquer le certificat cible (dans notre exemple "certname" qu'il vous faudra remplacer par le nom du certificat à révoquer) comme suit :

./revoke-full certname

Cette dernière va générer un fichier nommé "crl.pem" dans le répertoire "keys/". Également vous devriez voir s’afficher un message du genre “error 23 at 0 depth lookup:certificate revoked“, cela n’est nullement une erreur mais un message généré par le script qui indique que le certificat est bien révoqué (suite à un test très probablement).

Nous allons copier ce fichier à la racine du répertoire "/etc/openvpn/ via la commande suivante :

cp /etc/openvpn/easy-rsa/keys/crl.pem /etc/openvpn/crl.pem cp /etc/openvpn/easy-rsa/keys/crl.pem /etc/openvpn/jail/crl.pem

Nous rajoutons la lecture de ce fichier dans la configuration d'OpenVPN en modifiant le fichier normalement nommé " openvpn.conf" en y ajoutant la ligne "crl-verify crl.pem".

Et enfin nous allons relancer open vpn afin que la prise en compte des révoquations soient fonctionnelle. Si vous souhaitez maintenant supprimer la révocation, il suffit de se rendre dans le fichier /etc/openvpn/easy-rsa/keys.index.txt, de remplacer le (ou les) R qui se trouve dans le (ou les) certificat révoqué par un V. De supprimer la 3ème colonne qui constitue un timestamp (date de la révocation) puis de déclencher la commande suivante :

source ./vars openssl ca -gencrl -out "crl.pem" -config "$KEY_CONFIG"'

Et enfin de recopier, comme précédemment, le fichier crl.pem aux deux endroits cités plus haut.

J'espère que cet petit billet vous aura été utile !

0 notes

Text

[ACTU] Sortie de ubuntu 15.04 vivid vervet

Parue depuis déjà quelques jours (23 avril officiellement), la nouvelle version de ubuntu ne possède pas de grand bouleversement.

Connue sous le noms de Vivid Vervet, voici donc un petit résumé de ce qu’apporte cette version “classique” qui aura un support de 9 mois : - Noyau Linux 3.19 - Mesa 10.5 - La majeure partie des composants de GNOME passent en 3.14 - Qt 5.4 - LibreOffice 4.4.

Je ne vais pas entrer dans les détails car ce n’est absolument pas l’objectif premier de cet espace mais voici deux liens qui pourront être utiles : 1. pour le téléchargement http://www.ubuntu.com/download/ 2. obtenir plus d’informations sur les nouveautés : http://www.omgubuntu.co.uk/2015/04/ubuntu-15-04-download-new-features

Bonne installation !

0 notes

Text

[NB] Installer un nouveau kernel

Au delà de la mise à jour du système, qui apporte généralement son lot de nouveauté, il existe aussi la possibilité de mettre à jour le kernel de sa ubuntu.

Un kernel (autrement appelé “noyau système”) est la partie fondamentale de tout système d’exploitation. Cela gère les différents éléments “hardware” de vos machines et permet une communication entre chaque partie.

Nous allons voir ici comment installer le kernel 4.0.x avec une manipulation très simple. Voici comment installer la version 64 bits en téléchargeant les paquets nécessaires :

wget http://kernel.ubuntu.com/~kernel-ppa/mainline/v4.0-vivid/linux-headers-4.0.0-040000_4.0.0-040000.201504121935_all.deb wget http://kernel.ubuntu.com/~kernel-ppa/mainline/v4.0-vivid/linux-headers-4.0.0-040000-generic_4.0.0-040000.201504121935_amd64.deb wget http://kernel.ubuntu.com/~kernel-ppa/mainline/v4.0-vivid/linux-image-4.0.0-040000-generic_4.0.0-040000.201504121935_amd64.deb

Ensuite on passe à l'installation

sudo dpkg -i linux-headers-4.0.0*.deb linux-image-4.0.0*.deb

Puis redémarrage :

sudo reboot

Si, suite à installation, vous avez des problèmes, il est tout aussi simple de supprimer un kernel : (attention, il sera nécessaire de rebooter depuis un autre kernel)

sudo apt-get remove 'linux-headers-4.0.0*' 'linux-image-4.0.0*'

0 notes

Text

[ACTU] Sortie de ubuntu 14.10 utopic unicorn

0 notes

Text

[PROMO] Escale coaching : Coach professionnel, coaching personnel

Une fois n'est pas coutume, je vous présente un site web développé via aptana studio sous ubuntu 14.04 :) - Escale Coaching. La propriétaire de ce site, Nathalie Soenen - Chavanon, vient tout juste de mettre en place son activité de coaching et ayant été sollicité pour lui prêter mon aide, quoi de mieux que de mettre en place un beau site internet afin de présenter son activité et qui plus est mis en place via ubuntu desktop fraichement installé sur un pc portable ! Le site n'est pas du tout pensé "responsive" pour le moment mais si vous avez des retours concernant le contenu ou bugs d'affichage autre que "ce n'est pas responsive" n'hésitez pas à laisser un commentaire avec quelques détails (version du navigateur, captures d'écran, ...). En vous remerciant :)

0 notes

Text

[INFO] Ubuntu 14.04.1 disponible en téléchargement

0 notes

Text

NB : Sécuriser son accès SSH avec Google Authenticator

La sécurité étant très importante lorsque nous mettons en place un serveur dédié, il devient de plus en plus courant (et nécessaire) de renforcer la sécurité de la connexion SSH.

Pour ceux qui ne connaissent pas Google Authenticator, en voici la définition sur wikipédia :

Google Authenticator est un logiciel open-source basé sur l’authentification en deux étapes, développé par Google. Le logiciel fournit un nombre de 6 chiffres que l'utilisateur doit donner lors de son authentification, en plus de son pseudo et de son mot de passe. Développé à l'origine pour les services Google (comme Gmail), le logiciel permet de s'authentifier sur des services tiers tels que LastPass ou Dropbox.

Pour faire simple, c'est un moyen de sécurité supplémentaire qui vient s'ajouter après l'authentification classique par mot de passe.

Le mécanisme est très simple. Une fois authentifié sur le service désiré, un code composé de chiffre vous est demandé. Ce code doit donc être généré par le biais d'un logiciel et a une durée de validité très courte. Afin d'en savoir plus je vous recommande chaudement de consulter l'article du centre d'aide mis à disposition par google sur le sujet.

Fini le monologue, entrons dans le vif du sujet à savoir la mise en place de ce système d'authentification en complément de notre connexion SSH habituelle.

1ère étape : l'installation de google authenticator.

Sur ubuntu pas de manipulation magique, on installe comme d'habitude via apt :

sudo apt-get install libpam-google-authenticator

Le fait d'installer google authenticator ne modifie en rien le système de connexion déjà en place, il faudra donc configurer soit même la connexion ssh pour que celle-ci utilise le mécanisme.

2ème étape : l'activation de google authenticator sur un compte.

Afin d'activer google authenticator sur un compte, il est nécessaire de générer un fichier communément appelé "secret key", et ce pour chaque utilisateur ayant un accès ssh. Sans ce fichier l'utilisateur ne pourra tout simplement pas se connecter à son accès ssh (bien qu'il existe un moyen simple d'outrepasser cela que nous évoquerons en fin de billet).

Voici donc la commande à saisir, une fois connecté sur le compte utilisateur (surtout pas root !!!!) :

google-authenticator

Une fois la commande saisie vous devriez être amener à répondre à un certains nombres de questions pour la configuration du mécanisme. Rien de bien "technique" et à vous de choisir ce que vous souhaitez, je ne vous conseillerai donc pas sur ce sujet. Soyez attentif, c'est tout :).

Une fois l'étape des questions terminée, vous retrouverez les différents éléments de configuration en ouvrant le fichier ".google_authenticator" qui se situe à la racine de la home de chaque utilisateur.

Il sera nécessaire d'ouvrir ce fichier avant déconnexion pour différentes raisons : tout d'abord celui-ci contient la clé secrète permettant de faire la liaison entre votre machine et le service google authenticator (première ligne du fichier) et de plus celui-ci contient 5 codes à usage unique dans le cas d'un échec de génération de clé via l'application. Je vous recommande chaudement de noter ses clés sur un bout de papier ou tout autre support de votre choix. Passons à l'étape suivante.

3ème étape : activation de google authenticator.

Nous allons, maintenant que google authenticator est configuré sur notre compte, activer le mécanisme pour fonctionner avec nos futures connexions SSH.

Pour cela rien de bien compliqué car il suffit d'ouvrir en édition le fichier "/etc/pam.d/sshd" et d'y ajouter (en fin de fichier par exemple) le bout de code suivant :

auth required pam_google_authenticator.so

Une fois la modification enregistrée nous allons toucher à la configuration du sshd en ouvrant en édition le fichier "/etc/ssh/sshd_config" dans lequel nous mettrons "yes" devant le paramètre "ChallengeResponseAuthentication"

ChallengeResponseAuthentication yes

A noter que si ce paramètre n'existe pas dans le fichier de configuration il suffit de le rajouter manuellement. Mais normalement celui-ci existe et doit être à "no" par défaut.

Il ne nous reste plus qu'à redémarrer le service ssh pour que les modifications apportées prennent effet :

sudo service ssh restart

Il ne reste plus qu'à tester. Pour cela il vous sera nécessaire de récupérer l'application mobile google authenticator compatible avec votre smartphone (google authenticator pour ios, blackberry et android... authenticator+ pour windows phone), de configurer à l'intérieur de celle-ci un compte relié à votre "secret key" (que l'on retrouve à la première ligne du fichier .google_authenticator à la racine du compte utilisateur). Le logiciel vous générera une clé à 6 chiffres qui sera valide pour une durée très courte et qui vous sera nécessaire après vous être authentifié sur votre compte ssh par mot de passe (comme vous le faites habituellement).

Comme je disais plus haut, il existe une petite astuce qui permet à un utilisateur n'ayant pas encore configuré sa clé google authenticator de passer outre ce mécanisme. Afin d'autoriser cela nous allons rouvrir le fichier "/etc/pam.d/sshd" précédemment modifié et en bout de ligne nous allons rajouter la notion "nullok" :

auth required pam_google_authenticator.so nullok

Cela permettra donc à l'utilisateur qui n'a pas encore sa clé google auth de passer outre.

N'hésitez surtout pas si vous avez des questions ou des réactions par rapport à ce court tuto.

0 notes

Text

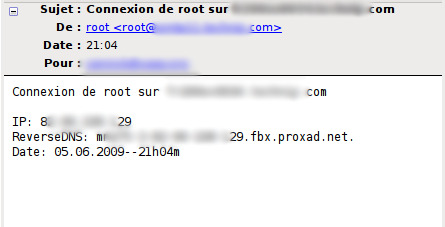

NB : Être averti par email lors d’une connexion ssh (alternative)

La mise en place étant très simple, à l'édition de ce fichier vous pouvez rajouter ce qui suit :

DATE=`date "+%d.%m.%Y--%Hh%Mm"` IP=`echo $SSH_CONNECTION | awk '{print $1}'` REVERSE=`dig -x $IP +short` echo "Connexion de $USER sur $HOSTNAME IP: $IP ReverseDNS: $REVERSE Date: $DATE " | mail -s "Connexion de $USER sur $HOSTNAME" smtp.server.com

Comme vous pouvez le voir nous déclarons quelques variables (DATE, IP, REVERSE) que nous réutilisons dans l'email envoyé. Il ne vous reste plus qu'à remplacer "smtp.server.com" par votre serveur smtp, d'enregistrer le fichier et de relancer une session SSH pour tester.

Dans le cas où vous ne recevriez pas le fameux email, je vous recommande de consulter le syslog et de poster un commentaire pour que nous en discutions.

0 notes

Text

NB : do-release-upgrade et bienvenue sur "The Trusty Tahr"

Loin de moi l'idée de dresser ici le tableau des nouveautés (sachant que l'accent à été mis sur la sécurité) mais cette version est très intéressante pour un serveur car LTS (long term support). Cela implique un maintien jusqu'à 5 ans alors que la précédente version (13.10) n'avait que 9 mois de support. Enfin, pour ceux qui sont habitués aux distributions ubuntu cela ne change pas de d'habitude. Juste pour information la dernière version LTS connue avant la 14.04 était la 12.04 et la prochaine sera la 16.04 (tous les deux ans sauf si cela change dans les années à venir ?).

Pour en revenir à nos moutons, enfin à nos "tahr", voici la commande à saisir si vous souhaitez mettre à jour votre distribution actuelle :

do-release-upgrade

Rien de plus simple. S'ensuit le processus de migration vers Trusty Tahr avec quelques messages qui peuvent parfois faire peur (notamment lorsque l'on doit accepter ou non une nouvelle version d'un fichier de configuration que l'on a configuré au préalable) mais si vous avez un backup de vos configurations la peur n'est que de courte durée.

Pour ma part je suis passé sans aucun souci de la 13.10 à la 14.04. Je n'ai constaté aucune incompatibilité ou dysfonctionnement de services déjà présents.

Bonne mise à jour !

0 notes

Text

NB : Clam Antivirus

Tout d'abord, l'installation :

sudo apt-get install clamav

Une fois installé il est nécessaire de mettre à jour la définition des virus :

sudo freshclam

Puis voici les différentes façon de l'executer.

Vérifier les fichiers du répertoire personnel :

sudo clamscan

Vérifier les fichiers et sous dossiers du répertoire personnel :

sudo clamscan -r /home/utilisateur

Balayer le disque entier :

sudo clamscan -r /

Et une commande très pratique qui consiste au balayage du disque dur en entier, en mettant le log dans un fichier ciblé et en esquivant les dossiers inutiles à scanner :

clamscan -r --bell --exclude-dir=/sys --exclude-dir=/dev --exclude-dir=/proc --quiet --log=/var/log/clamav/virus.log /

Je vous invite à lire la doc du site officiel si vous désirez en savoir plus sur les différents paramètres disponibles.

1 note

·

View note

Text

NB : Désactiver Whoopsie, programme d'envoi de log

Sous ce joli saubriquet se cache tout simplement un programme de log de crash apparu depuis peu sur Ubuntu.

Autant il n'y a rien de mal à ce genre de programme, je dirai même "bien au contraire" car cela permet de faire un suivi de bug en cas de crash et cela en toute transparence.

Cela dit, personnellement je n'aime pas trop que l'on me force la main sur l'envoi de données "personnelles" même si cela doit aider une communauté à avancer pour le développement d'un logiciel. Prévenir au moment de l'installation (ou alors je suis passé à côté pour ma part ?) ne serait pas un luxe.

Du coup, comme je ne savais pas ce qu'était ce processus à la base, je me suis permis une petite désactivation. Voici comment s'y prendre.

Nous allons désactiver le processus qui est programmé pour un lancement automatique au démarrage. Pour cela il suffit d'ouvrir le fichier /etc/default/whoopsie avec votre éditeur de texte préféré (pour moi nano) :

nano /etc/default/whoopsie

Vous allez vous retrouver avec un fichier contenant à peu près ceci :

[General] report_crashes=true

Nous allons donc remplacer "true" par "false" :).

Et voilà, le tour est joué. Il suffira de "killer" le processus ou tout simplement de redémarrer sa machine. Whoopsie ne devrait plus se lancer automatiquement.

Après vous pouvez aussi passer à sa désinstallation mais personnellement je ne suis pas contre réactiver ce processus si l'on me prouve son utilité fondamentale. Donc je le garde au chaud :).

0 notes

Text

NB : Administrer son serveur ubuntu avec Ajenti

Il s'agit du même principe que Webmin mais avec une interface beaucoup plus conviviale et réactive. Ajenti permet donc l'administration système via une interface web au gout du jour. Celui-ci est grandement personnalisable (notamment la homepage grâce à un système de widget) et gère un nombre important d'extensions.

Il est possible de faire, par exemple, de la consultation de log (que j'adore tout particulièrement car le module rafraichi instantanément le contenu du log lorsque celui-ci est rempli), de créer des comptes utilisateurs, de créer des vhosts apache et j'en passe.

Son installation est très simple étant donné que des paquets ubuntu existent. Voici la marche à suivre.

Tout d'abord il est nécessaire d'ajouter la clé du repository en saisissant :

wget http://repo.ajenti.org/debian/key -O- | apt-key add -

Puis nous allons ajouter le repository à nos sources apt :

echo "deb http://repo.ajenti.org/ng/debian main main ubuntu" >> /etc/apt/sources.list

Pour ensuite installer les paquets :

apt-get update && apt-get install ajenti

Et enfin démarrer le service :

service ajenti restart

Une fois Ajenti démarré, il est possible d'y accéder via l'url de votre serveur sur le port 8000 (par défaut). Le couple identifiant / mot de passe par défaut est root / admin (à modifier très rapidement via la rubrique "configurer" du dashboard).

Et pour conclure, voici une petite capture de ce que ça donne :

YAPLUKA :D

0 notes