#AWSVPC

Explore tagged Tumblr posts

Text

Discover how AWS VPC can transform your Siemens environment with seamless integration and enhanced security. Your cloud journey starts here! Explore more: https://www.prolim.com/aws

0 notes

Text

Elevate your networking skills with hands-on experience configuring Virtual Port Channels (vPC) in this comprehensive lab. Master vPC setup for enhanced network reliability and performance. https://www.dclessons.com/lab-configuring-vpc

#VPC#CloudNetworking#NetworkConfiguration#VirtualPrivateCloud#ITInfrastructure#NetworkManagement#CloudComputing#AWSVPC

0 notes

Photo

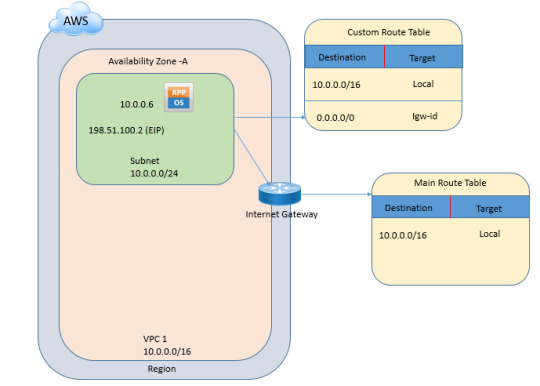

(via Fix Elastic IP Address Could not be Associated)

0 notes

Text

Deploying Containers on AWS ECS with Fargate

Introduction

Amazon Elastic Container Service (ECS) with AWS Fargate enables developers to deploy and manage containers without managing the underlying infrastructure. Fargate eliminates the need to provision or scale EC2 instances, providing a serverless approach to containerized applications.

This guide walks through deploying a containerized application on AWS ECS with Fargate using AWS CLI, Terraform, or the AWS Management Console.

1. Understanding AWS ECS and Fargate

✅ What is AWS ECS?

Amazon ECS (Elastic Container Service) is a fully managed container orchestration service that allows running Docker containers on AWS.

✅ What is AWS Fargate?

AWS Fargate is a serverless compute engine for ECS that removes the need to manage EC2 instances, providing:

Automatic scaling

Per-second billing

Enhanced security (isolation at the task level)

Reduced operational overhead

✅ Why Choose ECS with Fargate?

✔ No need to manage EC2 instances ✔ Pay only for the resources your containers consume ✔ Simplified networking and security ✔ Seamless integration with AWS services (CloudWatch, IAM, ALB)

2. Prerequisites

Before deploying, ensure you have:

AWS Account with permissions for ECS, Fargate, IAM, and VPC

AWS CLI installed and configured

Docker installed to build container images

An existing ECR (Elastic Container Registry) repository

3. Steps to Deploy Containers on AWS ECS with Fargate

Step 1: Create a Dockerized Application

First, create a simple Dockerfile for a Node.js or Python application.

Example: Node.js DockerfiledockerfileFROM node:16-alpine WORKDIR /app COPY package.json . RUN npm install COPY . . CMD ["node", "server.js"] EXPOSE 3000

Build and push the image to AWS ECR:shaws ecr create-repository --repository-name my-app docker build -t my-app . docker tag my-app:latest <AWS_ACCOUNT_ID>.dkr.ecr.<REGION>.amazonaws.com/my-app:latest aws ecr get-login-password --region <REGION> | docker login --username AWS --password-stdin <AWS_ACCOUNT_ID>.dkr.ecr.<REGION>.amazonaws.com docker push <AWS_ACCOUNT_ID>.dkr.ecr.<REGION>.amazonaws.com/my-app:latest

Step 2: Create an ECS Cluster

Use the AWS CLI to create a cluster:shaws ecs create-cluster --cluster-name my-cluster

Or use Terraform:hclresource "aws_ecs_cluster" "my_cluster" { name = "my-cluster" }

Step 3: Define a Task Definition for Fargate

The task definition specifies how the container runs.

Create a task-definition.js{ "family": "my-task", "networkMode": "awsvpc", "executionRoleArn": "arn:aws:iam::<AWS_ACCOUNT_ID>:role/ecsTaskExecutionRole", "cpu": "512", "memory": "1024", "requiresCompatibilities": ["FARGATE"], "containerDefinitions": [ { "name": "my-container", "image": "<AWS_ACCOUNT_ID>.dkr.ecr.<REGION>.amazonaws.com/my-app:latest", "portMappings": [{"containerPort": 3000, "hostPort": 3000}], "essential": true } ] }

Register the task definition:shaws ecs register-task-definition --cli-input-json file://task-definition.json

Step 4: Create an ECS Service

Use AWS CLI:shaws ecs create-service --cluster my-cluster --service-name my-service --task-definition my-task --desired-count 1 --launch-type FARGATE --network-configuration "awsvpcConfiguration={subnets=[subnet-xyz],securityGroups=[sg-xyz],assignPublicIp=\"ENABLED\"}"

Or Terraform:hclresource "aws_ecs_service" "my_service" { name = "my-service" cluster = aws_ecs_cluster.my_cluster.id task_definition = aws_ecs_task_definition.my_task.arn desired_count = 1 launch_type = "FARGATE" network_configuration { subnets = ["subnet-xyz"] security_groups = ["sg-xyz"] assign_public_ip = true } }

Step 5: Configure a Load Balancer (Optional)

If the service needs internet access, configure an Application Load Balancer (ALB).

Create an ALB in your VPC.

Add an ECS service to the target group.

Configure a listener rule for routing traffic.

4. Monitoring & Scaling

🔹 Monitor ECS Service

Use AWS CloudWatch to monitor logs and performance.shaws logs describe-log-groups

🔹 Auto Scaling ECS Tasks

Configure an Auto Scaling Policy:sh aws application-autoscaling register-scalable-target \ --service-namespace ecs \ --scalable-dimension ecs:service:DesiredCount \ --resource-id service/my-cluster/my-service \ --min-capacity 1 \ --max-capacity 5

5. Cleaning Up Resources

After testing, clean up resources to avoid unnecessary charges.shaws ecs delete-service --cluster my-cluster --service my-service --force aws ecs delete-cluster --cluster my-cluster aws ecr delete-repository --repository-name my-app --force

Conclusion

AWS ECS with Fargate simplifies container deployment by eliminating the need to manage servers. By following this guide, you can deploy scalable, cost-efficient, and secure applications using serverless containers.

WEBSITE: https://www.ficusoft.in/aws-training-in-chennai/

0 notes

Text

What is AWS VPC ? . . . visit: http://bit.ly/3l0nloz for more information

#aws#amazon#AWSVPC#AWSRedshift#AWSElasticache#awsaurora#azure#cloudcomputing#cloudtechnology#amazonemr#amazons3#amazonlightsail#amazonec2#javatpoint

0 notes

Video

instagram

In terms of security, we create custom AWS VPC with public & private subnets but to access internet on the private subnet, we need to add NAT gateway or NAT instance, check out one of the methods. #awsskills #awsvpc #awsnetworking #awsnetwork #vpc #vpctraining #networking #ITLearn360 #subnetting #security #accesport #internetgate #routetable #awsinstance #awssupport (at United States) https://www.instagram.com/p/BqiVXF1BeDC/?utm_source=ig_tumblr_share&igshid=1pzfzw1csgkea

#awsskills#awsvpc#awsnetworking#awsnetwork#vpc#vpctraining#networking#itlearn360#subnetting#security#accesport#internetgate#routetable#awsinstance#awssupport

0 notes

Text

Auto Remediation of GuardDuty Findings for a Compromised ECS Cluster in AWSVPC Network Mode

http://i.securitythinkingcap.com/Sjty4D

0 notes

Photo

✍️ Enroll Now: https://bit.ly/3PBS5H5 For More Details: 📱 Call: +91-9985014433 👉 Chat with us on WhatsApp: https://wa.me//919985024433 👉 Join us on Telegram: https://t.me/sriman_it 👉 Subscribe to Our YouTube Channel: https://bit.ly/3h4Oa5B

#devop #devops #azuredevops #aws #devopsaws #awsdevops #devopstooling #devsecops #devopslifecycle #clouddevops #devopsdeveloper #chefdevops #devopsautomation #devopsculture #jenkinsdevops #puppetdevops #awsconsole #rdsserver #s3 #amazonchime #awslambda #ec2 #awss3 #awsec2 #awscloud #awsvpc #amazonaws #awscertified #amazonwebservices #srimanit

0 notes

Video

youtube

Amazon Virtual Private Cloud (VPC) | Learn the basics of AWS VPC ➡️

https://youtu.be/6pbMXwISjNo Amazon Virtual Private Cloud (VPC) | Learn the basics of AWS VPC ➡️ Amazon Virtual Private Cloud (Amazon VPC) enables you to launch AWS resources into a virtual network that you've defined. This virtual network closely resembles a traditional network that you'd operate in your own data center, with the benefits of using the scalable infrastructure of AWS. #amazonvirtualprivatecloud #amazonvpc #awsvpc #vpc #basicsofvpc

0 notes

Text

Migrating an ECS service from EC2 container instances to Fargate

I've recently migrated an ECS service from ECS container instances to Fargate.

I used EC2 instances for some reasons. At first, there wasn't Fargate when I started using ECS. Even when they introduced Fargate, I needed EC2 container instances to mount EFS in containers. There are some other reasons including its pricing.

But it comes to auto scaling, using Fargate is much easier than using EC2 container instances because I no longer need to think about scaling EC2 instances, but can focus on scaling ECS tasks.

So what I needed to move to Fargate when I migrated an ECS service associated with ALB?

First, I needed to recreate an ALB target group. When you associate an ECS service running on Fargate with an ALB target group, the type of the target group has to be ip, not instance which is the default.

aws --region $REGION elbv2 create-target-group \ --name $TARGET_GROUP_NAME \ --protocol HTTP \ --port $PORT \ --vpc-id $VPC_ID \ --target-type ip \ --health-check-protocol HTTP \ --health-check-path /

Second, I needed to update a task definition to make it use awsvpc network mode. Also, I needed to specify executionRoleArn, cpu and memory. You also need to change hostPort in portMappings to use the same port as containerPort. It should have been 0 when you used EC2 container instances. In addition to that, I needed to remove systemControls from container definitions in the task.

Lastly, set launch type of the service to FARGATE, and specify network configurations. You may need to remove placement strategy if you used it.

aws --region $REGION ecs create-service \ --cluster $CLUSTER_NAME \ --service-name $SERVICE_NAME \ --task-definition $TASK_NAME \ --desired-count 2 \ --launch-type FARGATE \ --network-configuration "awsvpcConfiguration={subnets=[$SUBNET1_ID,$SUBNET2_ID],securityGroups=[$SECURITY_GROUP_ID],assignPublicIp=DISABLED}" \ --deployment-configuration maximumPercent=200,minimumHealthyPercent=100 --load-balancers targetGroupArn=$TARGET_GROUP_ARN,containerName=$CONTAINER_NAME,containerPort=$PORT

You can set FARGATE capacity provider as a service's capacity provider (or even set it as a default capacity provider of your cluster) instead of specifying a launch type.

0 notes

Text

Learn the best practices for configuring Virtual Port Channels (vPC) for enhanced network reliability and performance. Optimize your vPC setup for seamless data exchange. https://www.dclessons.com/vpc-configuration-best-practices

#vPC#Configuration#BestPractices#NetworkReliability#Performance#VPC#CloudNetworking#NetworkConfiguration#ITInfrastructure#NetworkManagement#CloudSecurity#AWSVPC

0 notes

Text

Aviatrix Certified Engineer (ACE) Exam Questions

To pass the ACE exam with outstanding marks, PassQuestion provided the best quality Aviatrix Certified Engineer (ACE) Exam Questions that will help you in the preparation of the Aviatrix Certified Engineer exam. Our Aviatrix Certified Engineer (ACE) Exam Questions contains multiple products for you to use them for the preparation of your actual exam. By using our Aviatrix Certified Engineer (ACE) Exam Questions you can prepare well to pass the ACE exam on your first attempt. Our ACE Exam Questions will help you to improve your skills with each question you learn.

About Aviatrix Certified Engineer (ACE) Program

The Aviatrix Certified Engineer (ACE) program is the first multi-cloud networking and security certification available to technical professionals and cloud practitioners. The ACE certification is designed for individuals who already understand basic networking concepts and prepares engineers and operations staff with the (1) working knowledge of native networking constructs in AWS, Azure, Google Cloud, and Oracle Cloud Infrastructure and (2) proficiency to build use cases and multi-cloud architectures using the Aviatrix cloud network platform.

Exam Information

Number of Questions: 50-60 Duaration: 60 minutes Passing Score: 70% Format: multi-choice questions Web Browser: Google Chrome

Exam Topics

Topic 1: Network Architecture Options for Azure and Multi-Cloud Deployment/ AWS Networking and Security 101 Topic 2: Aviatrix Transit Technical Features Overview/ An Introduction to Public Cloud (Cloud) Networking Topic 3: How to eliminate barriers for GCP and multi-cloud adoption/ Optimize Network Availability, Security, and Automation on AWS Topic 4: How to architect multi-cloud networking for your Azure infrastructure/ Multi-Cloud Network Architecture (MCNA) Topic 5: Network architecture options for Azure and multi-cloud deployments/ Azure Networking and Security 101 Topic 6: How to build a network architecture across AWS and Azure/ Azure cloud architect’s guide to multi-cloud networking Topic 7: Firewall Service Insertion without Compromises/ Simplifying multi-cloud security service insertion for AWS, Azure and GCP networks Topic 8: Line Rate Encryption in the Cloud and with On-Prem/ Operations, Visibility, and Troubleshooting

Share Aviatrix Certified Engineer (ACE) Sample Questions

A Customer has 100 VPCs in GCP that they want to be able to route between . What are some of the solutions customers can use. Each option represents a complete solution. (Choose 2) A. Google already provides global routing for inter-VPC traffic B. Use Aviatrix Transit solution to connect the VPCs with a Transit VPC running Aviatrix Gateways C. Manually configure routing tables in each VPC D. Use Google Routers E. Build full mesh connectivity using VPC Peering Answer: A,B

Operations team has noticed that during the peak working hours, Aviatrix Gateway's throughput utilization stays around 80% of the current instance size. A decision has been made to scale up the instance size to provide more throughput . Which below statement accurately describes instance sizing of Aviatrix Gateways? A. Aviatrix Gateways can scale down but not scale up B. Aviatrix Gateways instance size has to be chosen at deployment and can't change later C. Aviatrix Gateways can scale up but not scale down D. Aviatrix Gateways can scale up and down both Answer: D

Choose the two best statements that describe challenges of deploying a NextGen Firewall (NGFW) in public cloud. (Choose 2) A. Reduced visibility due to NAT B. Firewalls can only be deployed in Active/Standby C. Reduced firewall feature availability D. Reduced effective throughput of the NGFW E. Firewalls can only be deployed in Active/Active Answer: A,B

Which networking entity in the cloud infrastructure allows operators to run commands to see BGP state, route tables, diagnostic, logs etc. A. AWSVPC Implicit Router B. Azure VNET Router C. Google Cloud Router D. Aviatrix Gateway Answer: D

An example of when would you use Aviatrix FlightPath is: A. To insert Firewall into traffic path between 2 VPCs B. To connect your branch office to the cloud resources C. To view controller logs D. To troubleshoot connectivity between EC2 instances in 2 AWS VPCs Answer: D

What native methods are available to configure Public Cloud Networks using Aviatrix Controller? (Choose 3) A. Bash B. REST API C. Ul (User Interface) D. Powershell E. Terraform Answer: B,C,E

0 notes

Photo

AWS VPC - A Crash Course (Demos Included) http://ehelpdesk.tk/wp-content/uploads/2020/02/logo-header.png [ad_1] Course Contents ⭐️ ⌨️ (00:00) In... #awscertification #awscertifiedcloudpractitioner #awscertifieddeveloper #awscertifiedsolutionsarchitect #awscertifiedsysopsadministrator #awscloud #awsnetworking #awsvpc #ciscoccna #comptiaa #comptianetwork #comptiasecurity #cybersecurity #ethicalhacking #it #kubernetes #linux #microsoftaz-900 #microsoftazure #nacl #networksecurity #securitygroup #software #vpc #windowsserver

0 notes

Photo

Amazon ECS Improves ENI Density Limits for awsvpc Networking Mode - https://amzn.to/2K1UJaM

0 notes

Photo

EC2 DNS名前解決制限をECSでも回避する方法 http://bit.ly/2Q19rz3

非常にググりにくい事柄なんですが、なるべく浮世離れしないタイトルとして書きます。

EC2(正確にはENI)からの名前解決、つまりリゾルバとしてのOutboundには、全て制限がかかっています。1024パケット/秒です。

VPC での DNS の使用 – Amazon Virtual Private Cloud

ECS DNS というキーワードで探すと、ほぼ間違いなくService Discoveryがうじゃうじゃ出てきますが、これはリゾルバ・キャッシュサーバの話です。 これをEC2で回避する方法はAWSが書いてくれています。

Avoid DNS Resolution Failures with EC2 Linux

似たようなことをECSで、なるべくエレガントにやります。わざわざこう書くのは、ちょっと泥臭いという意味です。

どういうとき問題になるか

そもそもこのポストを見ているひとは、今現に困っているはず。ですが意識合わせ。

LinuxでDNSローカルキャッシュしていない

1台のEC2でかなりのトラフィックをさばいている

現に名前解決しましたとかエラーが出てる

負荷試験とかやってて、性能が頭打ちしてる

ECS & EC2で、詰め込むコンテナの数もかなり多い場合に起こりやすい現象です。

どうすればよいか

上記のAWSのドキュメントを読めばわかりますが、ローカルキャッシュを持つようにして、とにかくEC2(ENI)からOutboud:53 を抑制するしか手はありません。 VPC内のリゾルバに対する問い合わせの回数が問題ではないのです、1歩でも53番ポートへ出ようとする通信全てが対象なので、自前でリゾルバを1台用意しても無駄です。 コンテナの場合は、コンテナ内部からの名前解決をケアすることになります。つまりはコンテナ内の /etc/resolv.conf を何らかの方法で書き換える必要があります。

どうやって変えるのか

何(IPアドレス)に変えるのか

これが主題。

最終構成

DNSキャッシュ機能

まずは何らかの方法で、DNSキャッシュサーバをコンテナインスタンス内に立てます。他にも選択肢がありそうですが、メジャーどころで2択

unbound

dnsmasq

どちらを選ぶかは好きな方で良いのですが、dnsmasqのほうがおそらくフットプリントが小さいし、必要なことにマッチしているので良いと思います。ただし訳があってunboundにも触れます。 選んだキャッシュサーバを各EC2に一つづつ立ち上げます。お好きな方法で良いです、EC2に直接インストールするか、ECSならDAEMONモードのServiceとして、一家に一台を実現するか、ここではDAEMONで動かします。

コンテナからの参照

各EC2に立てるDNSキャッシュサーバーをプライマリ、VPCごとについてるリゾルバをセカンダリにします。 コンテナの中のresolv.conf をいじれば良いとなります。ホストのではなく。

コンテナ内のresolv.conf

ECS & EC2��ら、(おそらくほとんどのケースで)ホストのresolv.confがコピーされます。 仮にホストで直接キャッシュサーバーを動かしたとして、

primary: 127.0.0.1

secondary: VPC のリゾルバ

と書いた場合ホスト自身は名前解決問題なしですが、コンテナはから見ると127.0.0.1 はコンテナ自分自身のloを指すことになり、当然 port:53 でサービスしていないのでNGです、上記例の設定ならは、コンテナ内からの名前解決は、必ず1手目でタイムアウトしてセカンダリであるvpcのリゾルバに行くので、この設定は意味なしです。

じゃあ、ホストのローカルIPを挿せばうまく行くのかと言ったらうまく行かないです。やればわかりますが、ホストのローカルIPで問い合わせたが、レスポンスを返したIPが違うって怒られます。

なので、コンテナから見たゲートウェイ (bridgeの場合) 172.17.0.1固定を指します。

IP固定してOKなん?

他所では場合によっては固定じゃないっていっぱい書いてありますが、ここでは大丈夫です。 説明すると長いので、断言できることだけ。少なくともECSのブリッジモードは、bridgeという名前のついたデフォルトのdockerネットワークにすべてのコンテナが入ります。よって、Gatewayは 172.17.0.1 で確定です。Docker自体の仕様がかわったり、ECSのブリッジモードでネットワーク名をユーザーが新設できるようになるとかならない限り、ここは崩れません。 当たり前ですが、リゾルバにホスト名は書けないので、同タスク内のコンテナ同士の名前解決をLink等でできるようにしてもIPを書かねばならないので意味ないです。

ECS/EC2 での実装

キャッシュサーバ(コンテナ)の構築

サーバというものの、全EC2に立つのでそのつもりで。とりあえずecs-cliで書いてみました。 書き忘れましたが、キャッシュサーバ(コンテナ)と、メインのアプリコンテナは別タスクとなります。 docker-compose.yml

version: '3' services: dnsmasq: image: himaoka/dnsmasq:latest ports: - 53:53/tcp - 53:53/udp cap_add: - NET_ADMIN

Dockerイメージの中身はGithubで見てください。注目は cap_add: NET_ADMIN です。コイツがないとコケます。でこれがあるからFargateやawsvpcモードでは使えません。更に補足としてこの cap_add はManagementConsleからは見えません(JSONベタ書きはいけるかもしれない)。ECS-CLIですら機能のすべてを網羅していませんが、タスク定義作成にブラウザポチポチはすぐに卒業したほうがいい、terraform や aws-cli などをすぐに使えるようにしてください。

このコンテナにより、コンテナインスタンスの port:53 でDNSリクエストに応答します。

ecs-params.yml

version: 1 task_definition: services: dnsmasq: mem_limit: 128M mem_reservation: 128M

多分こんなにメモリはいらない。 これで定義したタスク定義を、サービスとして設定、DAEMONで動かします。 まあ、ここでコンテナにこだわる理由はないです。よくわからんならEC2で素で動かしても全く問題なし。

アプリコンテナ

とりあえず何でもいいんですが、手っ取り早く動かして、docker exec で動いているコンテナに入り込んで確認します。なんでただ死なないコンテナであれば何でもOK

docker-compose.yml

version: '3' services: nginx: image: nginx dns: - 172.17.0.1 - <VPCのリゾルバのIP>

この dns はこれまた awsvpcモードでは使えません 理由はわかりません。できても良さそうなもんだけど。こっちはブラウザポチポチでも一応設定可能です。 確認方法は exec で入り込んで dig コマンドとか突っ込んで確認してください。

もう一つの方法・コンテナインスタンス側が譲歩する

基本コンテナインスタンスの resolv.confをコピーするという動きがるので、コンテナインスタンス内部側のリクエストは犠牲にして、コンテナ内部のリクエストだけをちゃんとしてやることもできます。単純にコンテナインスタンスの /etc/resolv.conf のプライマリを 172.17.0.1 にするだけです。 コンテナインスタンスからの名前解決はプライマリはすべて失敗、セカンダリとしてVPCのリゾルバを挿せば、常に1手損ですが通ることは通ります。 タスク定義を直さないでインフラの豪腕でなぎ倒すことは一応可能です。エレガント?な方法は下記です。

Amazon EC2 Static DNS Ubuntu Debian

Fargateならどうすんの?

まず、必要となるか否かですが、なんとも言えないです。Fargateということは一つのタスク全部で1024という制限になるので、上限に引っかかる可能性は減ります。 じゃあ、絶対に大丈夫か?と言われると場合によるかもしれない。1タスクに10コンテナとかあり、それらが各々がガンガン名前を引くならば絶対にOKとは言い切れない。

と私は思うので、一応試しました。ただし結論から書くと、きれいな方法は取れないです。

EC2という概念がなくなるので、メインアプリのコンテナと、DNSキャッシュコンテナは同タスクとする必要がある

DNSキャッシュサーバのListenは、メインア��リのコンテナからみても 127.0.0.1:53 となるので、nameserverは127.0.0.1 とすればよい

対して阻害要因です

dnsmasqのcap_add: NET_ADMINはFargateでは使えない

メインアプリコンテナのDNSとして、タスク定義としてdnsを指定することはできない (awsvpcモードの制約)

Fargateの結論、一応できたけど、、

dnsmasqのcap_addはどうにもならないので、unboundにします。 dnsも無理なんで、Dockerの ENTRYPOINTで/env/resolv.confを無理やり書き直します。 で、一応動きました。いい方法とは言えないので、解説はしませんがこの概要だけ書いて終わります。

unboundの注意点

unboundでやるときの注意点ですが、dnsmasqとこちらは違って、ルートDNSへのヒントを持っているので、権威サーバのレコードであれば自力のみで解決できます。���してdnsmasqはキャッシュはするものの、自力で権威サーバを調べ上げることはできない。 じゃあ、なんの問題もなくね? いやいや、 問題大有りですわ。何も設定してないと、Route53の Private Hosted Zoneのレコードが全部死にます。

先に答えを書くと、unboundで行くならば、必ず すべてのレコードをVPCのリゾルバにForwardしてください。

厄介な Private Hosted Zone

個人的には嫌いな機能です。Private Privateは作るときに必ずアサインするVPCを指定しますが、これは VPCのリゾルバに権威サーバに飛ばさずに Private Hosted Zone に横流しするルートを作ります。もちろん特定のレコードだけですが、これがあるのですべてのレコードをVPCのリゾルバにForwardするのがインフラ屋としての正しい解です。 Privateのレコードがこれ以上増えないってわかっているならば、個別ドメインに対してのForward設定してもいいです、がECSやってるならService Discoveryの重要性もわかっているはずです。でもってService Discovery の実態は Private Hosted Zone です。特定ゾーンだけForwardしてると、Service Disvoveryをある日いきなり使い始めたら終わりです。

おまけ unboundで起動時警告が出る

cap_add: SYS_RESOURCE でいいはず、もしくはulimitをタスク定義側で指定。

おまけ2 ubuntu の場合

あんまり調べてないですが、ubuntu ユーザーなんで。ubuntu はデフォルトで 127.0.0.53:53 でListenしています。ホストの resolv.conf も 127.0.0.53 を参照していますので、そのまんまやるとホストの resolv.conf をコピーして不味そうですが、うまく行っています(書き換わる)。理由は調べてないですが、昔はちょっと問題があったらしい。今回のテストをローカルPCでやるときにちょっと手こずった。

元記事はこちら

「EC2 DNS名前解決制限をECSでも回避する方法」

May 08, 2019 at 12:00PM

0 notes

Text

Auto Remediation of GuardDuty Findings for a Compromised ECS Cluster in AWSVPC Network Mode

http://i.securitythinkingcap.com/Sjty3D

0 notes