#amenazas digitales

Text

El hacker César Cerrudo aconseja cómo protegerse ante las amenazas digitales

View On WordPress

#1Password#amenazas digitales#Argentina#Black Hat#blockchain#César Cerrudo#Dashlane#Ekobooks#Ekoparty#Estados Unidos#fishing#Guía de seguridad de un hacker#hacker#IBM#Internet#Internet de las cosas#IoT#LastPass#Microsoft#new york times#Oracle#phishing#Scam#SMS#The Guardian#TIC#Time#Twitter#Whatsapp

1 note

·

View note

Text

Tipos de bullying:

Existen varios tipos de bullying que pueden manifestarse en diferentes formas y contextos.

Algunos de los tipos comunes de bullying incluyen

1. Bullying verbal: Incluye insultos, burlas, amenazas, comentarios hirientes o difamatorios hacia la víctima.

2. Bullying físico: Implica agresiones físicas como empujones, golpes, patadas o cualquier forma de violencia física directa.

3. Bullying social o relacional: Se refiere a acciones destinadas a dañar la reputación o las relaciones sociales de la víctima, como la exclusión, difusión de rumores o ignorar intencionalmente a alguien.

4. Bullying cibernético: Ocurre a través de medios digitales, como redes sociales, mensajes de texto o correos electrónicos, e implica acosar, amenazar o difamar a la víctima en línea.

2 notes

·

View notes

Text

En 2023, estos son algunos de los principales tipos de software de gestión:

•Software de planificación de recursos empresariales (ERP):

Los sistemas ERP integran y automatizan procesos de negocio clave, como la gestión financiera, la cadena de suministro, el control de inventario y la gestión de recursos humanos. Estas soluciones pueden optimizar las operaciones y mejorar la toma de decisiones. Ejemplos populares incluyen SAP, Oracle y Microsoft Dynamics.

•Software de gestión de relaciones con clientes (CRM):

Los sistemas CRM ayudan a las empresas a gestionar y analizar las interacciones con sus clientes, mejorando la retención y fidelización de estos. Algunos de los CRM más populares son Salesforce, HubSpot y Zoho CRM.

•Software de gestión de proyectos (PM):

Estas soluciones permiten a las empresas planificar, organizar y monitorear proyectos, asignar recursos y evaluar el progreso. Algunos ejemplos notables incluyen Trello, Asana y Microsoft Project.

•Software de gestión de recursos humanos (HRM):

Los sistemas HRM facilitan la gestión del personal, la contratación, la capacitación y el seguimiento del rendimiento. Workday, BambooHR y Gusto son ejemplos de soluciones HRM populares.

•Software de gestión de la cadena de suministro (SCM):

Estas soluciones ayudan a las empresas a optimizar sus procesos de cadena de suministro, desde la adquisición y producción hasta la distribución y entrega. Algunos ejemplos de SCM incluyen JDA Software, Infor y BluJay Solutions.

•Software de inteligencia empresarial (BI) y análisis de datos:

Las soluciones BI permiten a las empresas recopilar, analizar y visualizar datos para obtener información valiosa y tomar decisiones informadas. Tableau, Microsoft Power BI y QlikView son ejemplos populares de software de BI.

•Software de gestión del conocimiento (KM):

Estas soluciones ayudan a las empresas a gestionar y compartir conocimientos e información entre los empleados, mejorando la colaboración y la innovación. Confluence, Notion y Microsoft SharePoint son ejemplos notables de software KM.

•Software de automatización de procesos robóticos (RPA):

El software RPA permite a las empresas automatizar tareas y procesos repetitivos, liberando tiempo y recursos humanos para actividades de mayor valor. UiPath, Automation Anywhere y Blue Prism son ejemplos de soluciones RPA populares.

•Software de gestión de la ciberseguridad:

Las soluciones de gestión de la ciberseguridad ayudan a proteger los datos y la infraestructura de las empresas de posibles amenazas cibernéticas y vulnerabilidades. Estas soluciones incluyen firewalls, sistemas de prevención de intrusiones y software de monitoreo de seguridad. Algunos ejemplos notables incluyen Norton, Kaspersky y Cisco.

•Software de colaboración y comunicación:

Estas herramientas facilitan la comunicación y la colaboración entre los empleados, tanto dentro como fuera de la empresa, mejorando la productividad y la eficiencia. Slack, Microsoft Teams y Google Workspace son ejemplos populares de software de colaboración y comunicación.

•Software de gestión de activos digitales (DAM):

Estas soluciones permiten a las empresas almacenar, organizar, buscar y compartir fácilmente activos digitales, como imágenes, videos y documentos. Ejemplos de software DAM incluyen Adobe Experience Manager, Widen Collective y Bynder.

•Software de gestión de la experiencia del cliente (CXM):

Estas herramientas ayudan a las empresas a analizar y optimizar la experiencia del cliente en todos los puntos de contacto, desde el marketing y las ventas hasta el soporte al cliente y las redes sociales. Ejemplos de software CXM incluyen Adobe Experience Cloud, Sitecore y Sprinklr.

2 notes

·

View notes

Text

Guerra Digital

¿Que es?

La guerra digital, també coneguda com a ciberguerra, és quan hi ha baralles i conflictes en Internet i en els sistemes informàtics. S'utilitzen tàctiques com a atacs cibernètics, intrusions en computadores i robatori d'informació. Estos enfrontaments poden ser entre països o grups malintencionats, com a criminals o hackers. La guerra digital planteja un gran problema degut a la nostra dependència de la tecnologia i la interconnexió dels sistemes informàtics, la qual cosa ens fa vulnerables als atacs cibernètics. Alguns països han desenvolupat capacitats per a defensar-se i també per a dur a terme atacs. A més, s'han establit regles i normes internacionals per a promoure comportaments responsables en el ciberespai. No obstant això, continua sent un desafiament difícil de resoldre a causa de la naturalesa global d'Internet i la dificultat d'atribuir els atacs als responsables.

¿On s’utilitza?

La guerra digital s'utilitza en diferents situacions i per diferents actors. Els països barallen en l'àmbit digital per a obtindre avantatges o espiar. Grups malintencionats la usen per a promoure les seues idees o fer atacs cibernètics. Delinqüents roben informació o diners en línia. També hi ha grups que lluiten per causes polítiques o socials. La guerra digital pot manifestar-se de diverses formes i contextos.

¿A qui beneficia?

La guerra digital puede beneficiar a diferentes actores en diversos aspectos. Los estados nacionales pueden obtener ventajas estratégicas, económicas y diplomáticas. Los grupos criminales pueden obtener beneficios económicos y extorsionar a individuos y empresas. Las empresas de seguridad cibernética pueden beneficiarse al proporcionar servicios de protección y respuesta a ataques cibernéticos.

Dos articles de prensa

https://www.eleconomista.com.mx/tecnologia/Operacion-Aurora-el-ciberataque-mas-sofisticado-de-la-historia--20100120-0118.html

Opinio personal

Las guerras digitales representan una amenaza significativa en el ámbito global, utilizando tecnología avanzada para obtener ventajas estratégicas y debilitar a los oponentes. Estos conflictos cibernéticos plantean desafíos complejos en cuanto a la atribución precisa de los responsables y la necesidad de una respuesta adecuada. La sociedad actual, altamente dependiente de la tecnología y la conectividad digital, se enfrenta a consecuencias devastadoras en áreas como la infraestructura crítica, la economía y la privacidad de las personas.

Para hacer frente a esta creciente amenaza, es fundamental desarrollar defensas sólidas y promover la concienciación sobre la importancia de la seguridad cibernética. La colaboración entre los sectores público y privado es clave para fortalecer las capacidades defensivas y compartir información relevante sobre las tácticas y técnicas utilizadas por los adversarios digitales.

Además, se necesita una respuesta global coordinada para abordar las guerras digitales. Es esencial establecer normas y reglamentos claros a nivel internacional para guiar el comportamiento de los actores en el ciberespacio y evitar la escalada de conflictos. También se requiere una mayor cooperación en la identificación y persecución de los responsables de los ataques cibernéticos, con el fin de reforzar la rendición de cuentas y disuadir futuras agresiones.

2 notes

·

View notes

Photo

RIP Galee Galee: La fama es un castigo

Por Andrea Ocampo Cea

“La gente que hace daño no sabe bien lo que pasa entre tú y yo”

Galee Galee, Igual a mi

Galee Galee fue el nombre artístico de Gabriel Zuñiga (1994 - 2023), cantante de trap oriundo de Pudahuel, que perteneció a la nueva generación de artistas urbanos chilenos, quienes hoy en día, son escuchados a nivel mundial junto a Polima Westcoast, Pablo Chill-e, Harry Nash, Juliano Sosa y al sin fin de artistas masculinos que dominan el género en esta geografía.

Este viernes 26, cerca de la medianoche, un flyer de La Junta+ se viralizó en redes confirmando su fallecimiento en el Hospital Félix Bulnes, a causa de graves lesiones. El llamado de Pailita, unas horas antes y vía Instagram, fue a realizar una cadena de oración, justo momentos posteriores a una una storie del mismo Galee, que advertía: “Uds no saben el daño klo que están haciendo. Corten la wea loco. Van a causar que pasen weas que nadie quiere”. Anunció así su deceso. Llevaba horas lidiando con cientos de comentarios que le acusaron de infidelidad; realizando incluso –durante la noche anterior– una transmisión en vivo para descargarse y afirmar que esta situación no le afectaba y que él estaba puesto para la música.

Pero la misma comunidad de fanáticos del género urbano le hizo sentir la presión –como dice la jerga reggaetonera puertorriqueña– a propósito del desahogo público de su ex pareja, pero también de una fan a penas mayor de edad y de la madre de su hija. Dimes y diretes que desataron una ola de críticas, opiniones, insultos, burlas y amenazas.

Durante la madrugada del 27, su nombre, deceso y las responsabilidades de este (aún no confirmado) suicidio fue Trending Topic en Twitter. La foto de un joven sobre un charco de sangre con un tiro en el cráneo comenzó a viralizarse; los clásicos humoristas de esa red realizaron mofas sobre el artista, así como un par de periodistas hicieron chistes sobre su deceso en busca de likes y retuits. El clasismo chileno emergió sin sorpresa en los 280 caracteres, acompañado de la misoginia y un machismo fulgurante. Pues ¿De quién sería la responsabilidad de esta muerte? Claro: de las funas a manos de las mujeres (de las “wnas klias” diría otro reconocido astro del flow local).

LAS FUNAS

La palabra funa hoy está de exportación y significa “fruta podrida” en mapudungün. Indica la denuncia pública sobre algo que huele mal, que pudre lo que toca y que no está –necesariamente– a la vista. La funa se comienza a usar en Chile en tiempos de Dictadura, cuando familiares y colectivos políticos-sociales realizaban acciones colectivas de denuncia a asesinos, represores y violadores de Derechos Humanos. Hoy, en los dosmiles, con redes sociales en la mano y luego de la cuarta ola feminista, la funa es comprendida como una herramienta punitiva de autodefensa e inscripción histórica, que llega a aquellos lugares donde la justicia institucional no llega (ni da garantías). Tiene por misión retener la impunidad ante agresores, violadores, acosadores, asesinos y hacer de la denuncia una memoria presente y contingente en el imaginario de las comunidades: una memoria no exenta de moralidad y eficacia. Independiente del carácter legal de una funa y de la presunción de inocencia que hoy se aplica sólo a algunas clases sociales, ésta existe porque se ha vuelto necesaria. No obstante, para existir, necesita de la esfera pública, de la publicidad y de una narrativa capaz de identificar a una masa tanto crítica como acrítica. Mas, no todo desahogo público es una funa. La funa tiene un carácter colectivo en lo social y político. Un desahogo, por otro lado, es lo que escribimos en nuestros diarios de vida análogos o digitales.

¿Todo desahogo de una mujer que cuenta su historia de violencia es una funa? Tendríamos que decir que depende del número y franja etárea de la audiencia que le sigue en redes. La sobre-reacción es latente, justo en un momento histórico donde la cultura del género urbano choca innegablemente con las herencias de la revolución feminista y una institucionalidad educacional y social donde el abuso sexual y la irresponsabilidad emocional / corporal / sexual son normalizadas, e incluso forman parte de un imaginario y una estética nutrida por la narco-cultura continental. En definitiva “es de machos” comportarse así.

Ser engañade por quién amas se siente feo, une sufre. Aún más cuando tu contexto glorifica la violencia, la desigualdad de poder entre géneros y tienes acceso al registro completo de los pasos de las otras personas. Pero el desamor y la infidelidad son parte de la vida y sus aprendizajes, no es propio del género masculino y, en último caso, no atentan contra nuestros derechos vitales, como si lo hacen las malas prácticas médicas, la impunidad y acoso en los establecimientos educativos y laborales, la discriminación y el cyberacoso, la trata, los feminicidios, el secuestro y la tortura. Y aunque esto sea medianamente obvio para las niñas y adolescentes que cuentan sus historias en internet –esperando atención, revancha u otro–, en el caso de Galee Galee aparecieron junto al mal que históricamente ha aquejado al género urbano: su machismo naturalizado, además de las actuales y populares “páginas de difusión”.

LA FAMA ES UN CASTIGO

El oficio del periodismo vive hace siglos una profunda crisis, hoy lo es gracias al arribo de Chatgpt, el contexto global de las FakeNews y el “periodismo de redes sociales”: las “páginas” que en realidad son perfiles de consumo generacional, principalmente alojadas en Instagram y en TikTok. Llevan por nombre cualquier derivado de “copuchas / gossip/ cahuines / chismes” y cumplen exactamente la misma función que hace años cumplieron los programas televisivos de farándula. Siendo el ejemplo icónico el programa de JC Rodríguez –hoy también en “La Junta”– llamado Primer Plano con su archi-reconocido “escándalo de la semana”. Esa continuidad no es azarosa.

Hablemos entonces de una comunidad de niñez, adolescentes, jóvenes y adultos que crecieron viendo cómo sus familias fagocitaron este tipo de contenidos y disfrutarlo tanto-tanto, como para juntarse con otros para verlo en clan, compartiendo algo para comer y algo para tomar. Todo un evento familiar y nacional.

Estos nuevos medios, cuyo ecosistema es únicamente el scroll y el like, hoy repiten la fórmula y postean sin escrúpulos sobre la vida íntima de los cantantes urbanos chilenos. Tras esas imágenes re-editadas y recolectadas de todos los perfiles posibles, están los mismos jóvenes aficionados a estos chismes. Son productores y consumidores en sí mismos: siguen los pasos de sus astros, así como los de su familiares, parejas, equipos de trabajo en búsqueda de algún atisbo de intimidad y de “realidad”. Algo que permita conocer a la persona y abrir la bisagra donde la intimidad conviva junto a la culpa, humillación y vergüenza. En el universo del blingbling por sobre los proyectos de vida, en el esplendor del presente inmediato ante el fracaso del futuro, un guiño de humanidad vuelve a este mundo de simulacros algo intrascendente.

Así, a mayor exacerbación de la estética flaite reggaetonera como una de millonarios, exitosos, codiciados y maleantes, con mayor velocidad aparecerán testimonios que, a través del pantallazo y/o la história impúdica, responderán a la ansiedad y el morbo, para rebajar los estándares de la fantasía: los estándares del corte.

El chileno es chaquetero (dicen); pero también (dicen que) es solidario. Esas auto-imágenes sociales y culturales suceden –a un mismo tiempo– en la lluvia de likes y reproducciones en Youtube y Spotify. Ni hablar del daño que esto hace en la psiquis de nuestros cantantes y en la presión permanente que recae sobre sus carreras musicales. Las disqueras, el público, las preguntas de los medios: todo les obliga a sacar temas todas las semanas, impidiéndoles madurar sus procesos, experimentar, repensar sus carreras y sonidos, sólo por la urgencia del tapizarse, coronar y pegarse, además del miedo a volverse irrelevantes y olvidables. Lo cierto es que, a pesar de la inmediatez en el consumo musical, su apreciación, perreo y goce es y será siempre inolvidable. Por ello, aquí nadie olvida a nadie. al mismo tiempo, que estamos resistiendo la miseria todos con y contra todos.

“Las páginas” son el nombre genérico de una cultura sádica y canibal de la hiperventilación y falta de límites sobre qué contenido es de interés público y cuál no. Una cultura sin linea editorial que denota la carencia, tanto de las herramientas como de una conciencia en el impacto de las palabras en las comunidades. De un momento a otro, los antiguos perfiles personales, hoy se vuelven canales de comunicación directa y sin mediación.

PROTAGONISTAS Y CONSUMIDORES

A pesar de que pertenecemos a generaciones donde la selfie y el uso del móvil es permanente, somos incapaces de ver cómo los posteos sobre irresponsabilidad amorosa, los joteos cibernéticos, las salidas clandestinas de las fans con los artistas, tornan a esta audiencia en protagonistas y consumidoras de sí mismas. Este canibalismo tiene carácter exhibicionista: consumo aquello que leo, que veo, que atestiguo, grabo, registro y protagonizo. Mismo fenómeno que sucede en los conciertos donde los fans lanzan sus móviles al ídolo: buscan ser protagonistas y llevarse “algo exclusivo y para sí” del artista.

Esa exposición, una vez satisfecha, redobla su flujo mediante la asfixia del artista: olas de notificaciones, likes, mensajes de odio y cuestionamientos, terminan por dejar en la cornisa a cualquier ser humano que simplemente sepa leer. Ni siquiera es necesario arrastrar una depresión o un mal viaje, para que esto destruya cualquier equilibrio, calma, relajo y proyecto vital. Hablamos del cyberbullying chilensis: una violencia masiva, brutal e indecible, incitadora de una paranoia que permanece en el tiempo y un complejo de culpa que cierra ojos, bocas y horizontes.

En medio de esa tribulación, la ideación suicida aparece como una opción posible, ante un presente aterrador donde nadie puede auxiliar, precisamente porque se vuelve inexplicable: las palabras pierden poder como la vida pierde sentido. ¿Cómo aquello por lo que lucharon y trabajaron sin descanso se volvió una pesadilla? Soportar estos eventos traumáticos requiere preparación y atención profesional, además de un entorno preocupado por la persona, más no interesados por subirse a una tarima que no les corresponde.

Consideremos que esto está sucediendo en jóvenes que oscilan entre los 16 y 29 años, de orígenes humildes, sin contención especializada, tiempo libre ni la costumbre y/o acceso a salud mental. Las historias de superación de toda nuestra música flaite sigue pagando el costo de nacer en la pobla: padecen los mismos abandonos, carencias y fragilidades de sus infancias. Nuestros ídolos reggaetoneros están abandonados a su fé, a sus fuerzas y también a sus debilidades, violencias, a sus armas de fogueo y masculinidades tóxicas; a todos los descubrimientos, revueltas y adicciones que hayan en el camino.

SUICIDIO

Según la Organización Mundial de la Salud, Chile es el sexto país de la región con mayor tasa de suicidios, considerando 9 decesos por cada cien mil habitantes. Siendo el promedio de América Latina y el Caribe, 6 casos. Pero el medio DW recientemente actualizó la cifra e indicó que, durante el año 2022, tuvimos 10,3 suicidios por cada cien mil habitantes, siendo los principales afectados las personas mayores, la comunidad LGBTIQ+ y los adolescentes.

Sabemos que vivimos una crisis de salud mental agudizada durante la pandemia, así como también se agudizó la producción musical de esta generación de reggaetoneros y traperos nacidos al alero de la producción casera y los encierros forzados. Nuestras estrellas locales nacidas en dormitorios y grabaciones de voz en el móvil, saltaron sin intermediarios a las pantallas del globo. El vértigo de la exposición e hipervigilancia, de la crítica y la falta de intimidad, explica por qué el suicidio de Galee Galee no tendría por qué ser un hecho aislado. Es aterrador. Stories que advierten esta asfixia vital la hemos leído también en un Pailita o en un Pablo Chill-e anunciando dejar su carrera.

Ojo aquí: Gabriel tomó la decisión de abandonar este mundo. No fue una decisión colectiva, sino que fue una decisión personal, una auto-determinación valiente; aún más en un contexto familiar cristiano. Sus razones ciertamente las desconocemos y respetamos. Se necesitan agallas para dejar de vivir. No obstante, este deceso no soluciona nada para quienes permanecen involucrados con quienes parten. El duelo queda abierto, pues quienes necesitan respuestas no las tendrán, salvo la resignación. Un duelo como este –que sucede en uno de los momentos de mayor popularidad de Galee Galee– se atiborra de mensajes, recuerdos amistosos, además de canciones con líricas brillantes. Pero quedan tres jóvenes arbitrariamente sindicadas como responsables y además, sobreviven a esta muerte, una hija pequeña, una madre, hermanos…una familia completa sumida en la tragedia.

La muerte de El Big Cut tampoco puede significar un retroceso para las mujeres que usan su voz pública para exhibir el incuestionable machismo del género urbano chileno (y latinoamericano). Que esa violencia moleste y sea cuestionada, es parte del proceso de aprendizaje de generaciones completas. Hoy podemos leerlas en múltiples comentarios, posteos, stories, reels y TikToks que insisten en que las “wnas klias /feministas klias” se queden calladas y dejen funar.

Pocos insisten en la responsabilidad que tiene la presión que ellos mismos ejercen sobre los artistas. Más fácil es tirar la pelota al lado y exigirle a las mujeres que (se) aguanten ante la misoginia que toda esta situación ha levantado.

Más interesante es atender a aquellos que indican el cuidado que se debe poner sobre los comentarios que se hacen sobre los artistas, porque nunca sabríamos qué lucha están dando. Esto último pone de relieve la importancia y atención en el uso de las palabras, pues se evidencia su potencial destructivo. Lo que incluso podríamos considerar un avance en términos de violencia simbólica en un género musical que entona y corea –por lo bajo– los escupitajos en el rostro de las mujeres. Si la muerte de Galee Galee cala como hoy lo sentimos, debemos esperar y exigir una nueva consciencia sobre las líricas, al mismo tiempo, de un nuevo cuidado para con y de las comunidades de fans y público general. Esta nueva y latente percepción sobre la violencia digital es probablemente parte del legado de Galee. Es parte de nuestra responsabilidad HOY dejar de seguir e incentivar estos pseudo-medios de información que distribuyen y desfiguran la vida íntima de estos jóvenes que comienzan a vivir y nos permiten gozar nuestra propia vida al perrear sus hits.

TODOS SOMOS RESPONSABLES

Lamento esta pérdida y todas las podrían venir si no atinamos hoy. Necesitamos pensar cómo desactivaremos este ciclo sádico, canibalesco, morboso y destructivo del consumo de nuestros propios protagonismos. La responsabilidad de este consumo y asfixia vital no es responsabilidad de la ex, la actual y “la otra” (ojo con los estereotipos de género que estas palabras reproducen). Sino que es responsabilidad de un país completo que exhibe su intimidad en shows televisivos, docu-realitys y programas de pornomiseria mal llamados “policiales”, donde la humillación, la culpa y el estigma social se conjugan y multiplican en opiniones, tuiteos burlescos, así como en medios tradicionales que no logran dimensionar el impacto de sus contenidos. Es responsabilidad de un país donde la educación, la salud y la cultura aún son bienes privados, donde el machismo sigue siendo el flow de moda.

Consideremos no pasar por alto estos puntos y vivir una vida que deseemos construir por nosotros mismes. Necesitamos comprender que la hiper-exposición de una persona a costa del anonimato propio es un gesto de miseria y cobardía; al mismo tiempo, que es el contexto idóneo de la producción de deepfakes. La superposición del rostro de Rosalía sobre un cuerpo desnudo de mujer –ocurrido esta semana– es un deepfake. Es una foto trucada que muestra el cuerpo de una persona que nunca existió.

En esta maraña que es internet, tomar por verdadero lo falso –en pleno auge del Chatgpt y las “páginas” del instagram y el TikTok– hacen que hoy en día sea casi imposible distinguir qué es un invento, qué es una opinión y qué realmente pasó. Y, si esto es así, ¿Cuáles serían las consecuencias para Chile y para los actuales protagonistas de nuestra cultura urbana? La respuesta con énfasis nos la da el Big Cut, el rey, Galee Galee:

Y me hizo fuerte to' lo malo

Tuve que defenderme

Dios les tiene un regalo

A los que mal quieren verme

(Y me hizo fuerte to' lo malo)

La Glock pa' defenderme

La tengo aquí por si acaso

Llega el día de mi muerte

Galee Galee, Todo lo malo me hizo más fuerte

youtube

#galee galee#galee#bigcut#trapchileno#chileurbano#traplatino#reggaetonchileno#cyberbulling#funa#suicidio

12 notes

·

View notes

Text

Garantizando la Seguridad Empresarial con Certificación en ISO 27001 y ENS: Servicios de Consultoría, Auditoría e Implementación

En el vertiginoso mundo digital actual, la seguridad de la información se ha convertido en un pilar fundamental para la continuidad y éxito de cualquier empresa. En este contexto, la certificación en normativas como ISO 27001 y el Esquema Nacional de Seguridad (ENS) se erigen como sellos de confianza que fortalecen la posición de las organizaciones frente a posibles amenazas cibernéticas. En Certificado27001.es, nos enorgullece ofrecer servicios especializados en consultoría, auditoría e implementación de medidas técnicas, brindando a las empresas una protección robusta ante riesgos digitales.

Protección Integral con ISO 27001 y ENS

La certificación ISO 27001, reconocida internacionalmente, establece estándares para la gestión de la seguridad de la información. Nuestros servicios de consultoría 27001 no solo te guiarán en el proceso de certificación, sino que también te ayudarán a integrar prácticas seguras en la cultura organizacional. Esto se traduce en un aumento de la resiliencia ante amenazas, la protección de la confidencialidad, integridad y disponibilidad de la información.

Además, nuestra oferta se extiende al Esquema Nacional de Seguridad (ENS), un marco normativo español diseñado para salvaguardar la información en el ámbito de las administraciones públicas. Contamos con expertos en el ENS que te asesorarán en la implementación de medidas técnicas necesarias para cumplir con los requisitos de esta normativa y garantizar la seguridad de los datos sensibles.

Servicios de Consultoría 27001 y ENS Personalizados

Reconocemos que cada empresa es única, enfrentando desafíos y operando en entornos específicos. Nuestros servicios de consultoría son completamente personalizados para adaptarse a las necesidades individuales de tu organización. Comenzamos con una evaluación exhaustiva de tus sistemas, identificando vulnerabilidades y definiendo un plan de acción preciso.

La implementación de medidas técnicas es una parte crucial de nuestro servicio. Nos aseguramos de que tu infraestructura esté protegida mediante la aplicación de controles de seguridad, cifrado de datos y otras prácticas recomendadas. Nuestro compromiso es garantizar que tu empresa no solo cumpla con los estándares de certificación, sino que también cuente con una sólida defensa ante las amenazas cibernéticas emergentes.

Auditoría Rigurosa para Garantizar el Cumplimiento Continuo

La certificación no es un evento puntual; es un compromiso continuo con la seguridad. Nuestros servicios de auditoría periódica aseguran que tu empresa cumpla con los estándares ISO 27001 y ENS de manera constante. Detectamos posibles brechas de seguridad, evaluamos la eficacia de las medidas implementadas y ofrecemos recomendaciones para mantener la excelencia en seguridad.

Compromiso con el Esquema Nacional de Seguridad 2022

En Certificado27001.es, nos mantenemos actualizados con las últimas evoluciones normativas. Nuestros servicios se alinean con las exigencias del Esquema Nacional de Seguridad 2022, asegurando que tu empresa esté a la vanguardia en seguridad cibernética y cumpla con las regulaciones más recientes.

Conclusiones

Proteger la seguridad de tu empresa es esencial en el entorno digital actual. Nuestros servicios de consultoría, auditoría e implementación en ISO 27001 y ENS ofrecen una garantía de confianza, fortaleciendo la resiliencia de tu organización ante amenazas cibernéticas. Visita nuestro sitio web Certificado27001.es para conocer más sobre cómo podemos ayudarte a construir un futuro digital más seguro. La seguridad de la información no es una opción, ¡es una necesidad!

2 notes

·

View notes

Text

Entornos personales de aprendizaje

Introducción: ¿qué es un PLE?

Las nuevas tecnologías son cada día más avanzadas, pero a su vez están más integradas en nuestro día a día. Las posibilidades que estas nos brindan son casi infinitas y, salvando a una parte de la sociedad que las interpreta como una posible amenaza para su integridad y la de nuestra sociedad, la mayor parte de humanos que tienen acceso a ellas las ha sabido aprovechar, convirtiéndolas en herramientas rutinarias. Y es que la digitalización, en todo tipo de ámbitos, nos ha forzado a buscar nuevas formas de realizar las cosas, brindándonos mayor comodidad y alejando los límites de forma en la que podemos expandir nuestras posibilidades y conocimientos mucho más.

Uno de los ámbitos que está sometido a mayores y más constantes cambios por su veloz involucración con los medios digitales es el educativo, en el que vamos a poner la atención esta vez. La convivencia entre las prácticas educativas tradicionales y las más novedosas relacionadas con las nuevas tecnologías han llevado a inconcluencias y choques en numerosas ocasiones, por lo que se han tenido que buscar nuevas formas y contextos digitales de trabajo y aprendizaje de forma paralela al paso del tiempo y los avances que este conlleva.

Es en este contexto donde nació hace más de una década el término “PLE”, cuyas siglas significan “Personal Learning Environment” o “Entorno Personal de Aprendizaje” en español. Este entorno engloba el conjunto de aplicaciones, servicios y dispositivos, entre otras herramientas, y toda conexión o red personal de internet que el individuo emplea a la hora de recolectar información, facilitar el alcance a la misma, adquirir competencias, organizar su información, hacer contactos etc. En resumen, todo aquello, ya sean recursos u otros individuos, que nos ayuda en nuestro ámbito profesional y de aprendizaje a través de los medios digitales. Este entorno puede ser una herramienta de gran importancia que nos ayude a autogestionarnos, llegar a la máxima información posible y nutrirnos de ella de forma dinámica y bastante sencilla.

Aunque es cierto que muchos incluyen en el PLE herramientas externas o ajenas al internet, como relaciones personales, ya sea con docentes cercanos al aprendiz o profesionales fuera de su entorno, o lugares y medios físicos como bibliotecas, exposiciones, museos, libros, periódicos…

De cualquier manera, lo que es algo común para todos es el hecho de que este entorno no se trata, ni se trataba cuando apareció, de un nuevo modelo de enseñanza, pues realmente hablamos de un enfoque distinto del aprendizaje en relación con nuestra forma de adquirir conocimientos a través de medios digitales, sacando todo el provecho posible de ello y animando al aprendiz a tener deseo de crear y conocer por su cuenta y de forma pasional.

Análisis del PLE de un perfil de internet.

Esther Sandoval es una profesora de la asignatura de geografía e historia, con un máster en TECD UNIR que ha compartido en las redes un esquema en el cual organiza su PLE en cinco ramas diferenciadas:

Apartado de búsqueda: en este encontramos los iconos de cinco aplicaciones diferentes que Esther emplea para acceder a información en la web. Con Chrome se pueden realizar búsquedas de forma muy sencilla y rápida, mientras que con YouTube se tiene acceso a información de todo tipo a través de vídeos. Pinterest permite encontrar imágenes variadas y con mayor carga estética, además de que recomienda contenido de interés en relación a los pines que guardamos. Por último, instagram, una red social audiovisual que permite seguir a creadores de contenido de todo tipo, relacionados con nuestros gustos e intereses.

Apartado de creación: Esther nos muestra qué herramientas usa para plasmar sus ideas, empezando por word, un programa intuitivo y cómodo de usar de escritura. Excel es perfecto para obtener información simplificada a partir de una gran carga de datos y para hacer cálculos, mientras que powerpoint, un programa de Office como los dos anteriores, es idóneo para crear presentaciones visuales.Como estamos ante el PLE de una docente, encontramos Kahoot!, una aplicación que permite crear tus propios tests educativos para que los alumnos los realicen en clase de forma dinámica y divertida. Por último, Canva, una web de diseño gráfico ideal para la composición de imágenes.

Apartado de comunicación: en primer lugar se nos muestra el icono de Gmail, una aplicación de correo electrónico rápida e intuitiva. Dropbox fue la primera app en la nube y permite guardar archivos y abrirlos desde otros dispositivos o compartirlos. WhatsApp, la famosa aplicación de mensajería, es muy sencilla de utilizar y hace llegar la información de forma inmediata, mientras que Outlook, que permite enviar y recibir correos, cuenta con un calendario fácil de organizar y lista de contactos. Por último, Skype es el programa idóneo para conversar con quien sea necesario de forma visual y auditiva a través de videollamadas.

Apartado de publicación: la profesora emplea Blogger para publicar sus entradas de blog en línea y Classroom para hacer llegar información a su alumnado y enviar y recibir tareas del mismo. Al parecer también usa Pinterest para compartir sus propias imágenes en línea. Con drive puede tener información subida en la nube y acceder a ella para compartirla u organizarla de forma sencilla, mientras que a través de Twitter es capaz de publicar pequeños textos con información interesante o pensamientos.

Apartado de organización: encontramos tres aplicaciones ya mencionadas con anterioridad (Blogger, Drive y Dropbox), además del Calendario, donde Esther puede organizar sus quehaceres de forma muy visual y cómoda

Desde mi punto de vista, el entorno personal de aprendizaje que emplea esta profesora es bastante ideal y completo, debido a que emplea herramientas sencillas y bastante actuales que le permiten buscar, crear, comunicar, publicar y organizarse a la perfección y con comodidad. Utiliza aplicaciones muy conocidas y generales con las que puede estar en contacto con su entorno y realizarse cómodamente, pero también otras más concretas relacionadas con su profesión, al ser profesora debe buscar herramientas que le faciliten la docencia y el aprendizaje de su alumnado.

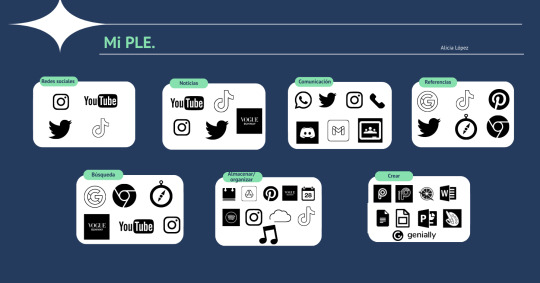

Mi propio PLE.

Teniendo en cuenta que soy una estudiante de moda adolescente con interés en el diseño y el arte, estos son los apartados de mi PLE:

Redes sociales : Instagram, TikTok, YouTube, Twitter.

Noticias: YouTube, TikTok, Vogue Runway, Twitter, Instagram

Herramientas de comunicación: WhatsApp, Twitter, Instagram, Discord, Gmail, Classroom, teléfono

Referencias: Google, TikTok, pinterest, Twitter, Chrome, Safari

Búsqueda: Google, Chrome, Safari, Vogue Runway, YouTube, Instagram

Almacenar/Organización: Notas, Drive, Pinterest, Vogue Runway, Calendario, Spotify, Instagram, iCloud, TikTok. Apple Music

Crear: Picsart, Ibis paint, Paint tool sai, Word, Google docs, Presentaciones de google, Powerpoint, Genially, Paint.

Conclusiones.

A pesar de que el PLE es una forma cómoda y útil de aprender mientras usas las nuevas tecnologías y te mueves por las redes, pienso que el concepto de este entorno hoy en día queda bastante anticuado. Es cierto que usamos numerosas aplicaciones para movernos por internet y obtener, compartir, organizar, etc. la información, pero actualmente una misma aplicación cumple muchas de las funciones en las que se dividen los PLE. Tal vez no es que el entorno se haya quedado anticuado y ya no sea útil, si no que se ha implementado en los medios que utilizamos de forma que una misma aplicación cubre varias necesidades al mismo tiempo y ya no tenemos por qué contar con una variedad tan grande. Esta amplitud de programas, aplicaciones y páginas lo que nos permite ahora es poder elegir, según los gustos de cada uno, cuál nos conviene más, pero muchas de ellas están quedando en el olvido al crecer la popularidad de otras más intuitivas y completas. De cualquier manera, siempre es interesante y útil ser conscientes por un momento de todas las herramientas que empleamos para expandir y enriquecer nuestro aprendizaje. Las tecnologías avanzan a grandes velocidades, siempre reinventándose y con la aparición de nuevas, el aprender a usarlas para nuestro beneficio es la mayor de las claves.

2 notes

·

View notes

Text

Preso PO1135809: Trump, fichado en Georgia por sus intentos de alterar los resultados electorales

La prisión del condado de Fulton, en Georgia, ha hecho historia este jueves. En esta cárcel, cuyas condiciones para los presos son tan peligrosas que se encuentra bajo una investigación oficial, ha comparecido el expresidente de Estados Unidos Donald Trump para quedar fichado como imputado por -entre otras cosas- liderar una asociación de tipo mafioso para alterar los resultados de las elecciones de 2020 en ese estado. Es la primera vez que se toma una fotografía policial a un presidente de Estados Unidos en activo o retirado. Una fotografía que ya quedará para siempre.

El expresidente Donald Trump habla con los periodistas antes de partir del Aeropuerto Internacional Hartsfield-Jackson de Atlanta, el jueves 24 de agosto de 2023, en Atlanta. (Foto AP/Alex Brandon)

© Alex Brandon (AP)

La ficha policial le adjudica el “número de preso PO1135809″ y le describe como un varón blanco, de 97,5 kilos de peso y 192 centímetros de alto, de cabello rubio y ojos azules. Y detalla los cargos, desde la violación de la ley estatal contra la delincuencia organizada a las presiones sobre funcionarios públicos para que faltaran a sus obligaciones, pasando por la conspiración para falsificar documentos.

Como el animal mediático que es, Trump había calculado perfectamente los tiempos de su comparecencia para que le tomaran las huellas digitales y la fotografía. La fiscal del condado de Fulton, Fani Willis, le había dado al imputarle diez días para hacerlo, pero él escogió este jueves, el día después de que el resto de candidatos presidenciales republicanos acapararan los focos con su primer debate televisado antes de las primarias. Y la franja horaria en la que se trasladó a la prisión, en torno a las 19.30 (1.30 hora peninsular en España), es la de mayor audiencia televisiva. La expectativa de verle entrar en prisión y sus imágenes descendiendo del avión privado que le trajo desde su club de golf en Bedminster (Nueva Jersey) desplazaron casi por completo a sus rivales en la atención de los medios, hasta conseguir que menos de 24 horas después del debate apenar se hablara ya de ellos y la conversación se centrara de nuevo en él.

En el camino a la prisión, Trump recibió un trato presidencial: como en sus comparecencias previas como imputado en tres casos distintos, fue recibido por una comitiva a pie de avión y se trasladó a Fulton en una caravana de vehículos del servicio secreto. En la prisión, fue un sospechoso más. Tuvo que pasar por todos los procedimientos rutinarios para quedar fichado y depositar los 200.000 dólares de fianza acordados entre sus abogados y la fiscalía para quedar en libertad a la espera de juicio. Sus condiciones de fianza también incluyen estrictos límites para impedir posibles amenazas a testigos o implicados en el caso.

Trump había utilizado las horas previas a su arresto para anunciar la hora de su cargos arremeter, como suele, contra Willis, a la que acusó de ser una “izquierdista radical” y fomentar un aumento de la delincuencia en Atlanta. Después de 23 minutos en el interior de la prisión, y ya de regreso en el aeropuerto para tomar el avión de vuelta, volvió a repetir las acusaciones que profiere tras cada comparecencia judicial: “esto es una injerencia electoral”, “es un triste día para Estados Unidos”, “no hemos hecho nada malo”.

Mientras se aguardaba al expresidente en Fulton, Fani Willis había propuesto el 23 de octubre para comenzar el juicio contra otro de los 19 acusados en el caso, el abogado Kenneth Chesebro, que había pedido un proceso rápido. El juez Scott McAfee, encargado del caso, ha dado su visto bueno. Esa fecha no se aplicará necesariamente a Trump y el resto de sospechosos.

Al presentar el pliego de cargos la semana pasada, Willis había declarado que quería un juicio rápido para los 19 imputados. No está claro que lo vaya a conseguir. Tres de ellos, entre los que se cuenta Mark Meadows, jefe de gabinete de la Casa Blanca en la era trumpiana, pretenden que su caso se traslade a un tribunal federal. Y el expresidente no desea un proceso rápido; de hecho su estrategia se basa en retrasar lo más posible los casos, para exprimir el considerable beneficio electoral que le está reportando el presentarse como víctima, y a la espera de las presidenciales del año próximo. Si venciera, se le abriría la puerta a un autoindulto en sus casos federales.

Para el antiguo inquilino de la Casa Blanca y aspirante a regresar a ella, las comparecencias judiciales se han convertido casi en algo rutinario. La presentada por Willis, que le acusa de trece cargos -asociación para delinquir, presión sobre testigos y conspiración para falsificar documentos, entre otros-, es ya su cuarta imputación. Pero sí era la primera vez que tenía que presentarse en una cárcel: las tres veces previas acudió a los juzgados para declararse no culpable ante un juez que le leyó las acusaciones contra él. El sheriff del condado, Pat Labat, había declarado que el antiguo mandatario no recibiría ningún trato de favor y tendría que pasar por los mismos procedimientos que cualquier otro sospechoso.

En un giro que hubiera sorprendido en cualquier otro caso, pero muy de la marca Trump, el expresidente relevó solo horas antes de su comparecencia al abogado que había dirigido su defensa en este caso, Drew Findling. Su sustituto es Steven Sadow, un letrado de Atlanta que presentó la documentación para representar al expresidente a primeras horas del jueves. La página web de su bufete le describe como especialista en “defensa de casos notorios y de guante blanco”.

“El presidente nunca debió haber sido imputado. Es inocente de todos los cargos presentados contra él”, ha alegado Sadow en un comunicado. “Esperamos que el caso quedará archivado o, si es necesario, que un jurado imparcial y abierto de mente declarará inocente al presidente. Imputaciones pensadas para promover y ayudar a las carreras y ambiciones de los oponentes políticos del presidente no caben en nuestro sistema judicial”.

Los argumentos del abogado defensor se encuentran en la misma línea a la que ha recurrido Trump a lo largo de su ya abultado historial de imputaciones. En sus cuatro casos pendientes, el antiguo mandatario afronta un total de 91cargos que pueden reportarle más de un siglo de cárcel, pero él se dibuja a sí mismo como una víctima inocente de un sistema judicial politizado, al servicio de unos poderes demócratas que tratan de impedir por todos los medios que él vuelva a la Casa Blanca y defienda a los estadounidenses de a pie.

Es un discurso que ha calado entre las bases republicanas: antes del debate del miércoles, la media de encuestas le otorgaba una intención de voto del 52,2% entre los votantes de este partido, mientras que su inmediato seguidor, el gobernador de Florida Ron DeSantis, se queda en un 14,5%.

En vísperas de su comparecencia en Fulton, Trump reiteró sus argumentos en una entrevista concedida al comentarista conservador Tucker Carlson y publicada en X, la antigua Twitter, mientras el resto de candidatos presidenciales republicanos celebraba su debate. “Me han imputado cuatro veces, todas un sinsentido sin importancia”.

Tras su comparecencia en la cárcel, el expresidente deberá regresar a Atlanta en septiembre para que se le lean los trece cargos y se declare culpable o inocente. En los tres casos previos siempre se ha declarado inocente.

Los problemas judiciales de Trump comenzaron en marzo, cuando el fiscal de Manhattan Alvin Bragg le imputó por falsificación contable por el pago a la actriz porno Stormy Williams cuando comenzaba la campaña electoral de 2016 para que guardara silencio sobre su supuesta relación sexual. En junio, el fiscal especial Jack Smith presentó cargos contra él por haber retenido en su poder de modo ilícito documentos clasificados tras abandonar la Casa Blanca. A comienzos de este mes, Smith volvió a acusarle, esta vez de intento de manipulación de los resultados de las elecciones de 2020, cuando el demócrata Joe Biden le derrotó por siete millones de votos en sus intentos de renovar la presidencia por cuatro años más.

En Georgia, esa diferencia fue de apenas unos miles de votos: exactamente, 11.779 más para el demócrata. El estrecho margen de derrota en ese estado, tradicionalmente republicano de pura cepa, indignó especialmente a Trump, que insiste aún hoy en que él fue el ganador legítimo de los comicios de hace tres años.

El pliego de cargos recoge una conversación, publicada entonces por el Washington Post, entre el entonces presidente y el secretario de Estado de Georgia, Brad Raffensperger, en la que Trump pide el 2 de enero de 2021 al funcionario, también republicano, que le “encuentre” 11.780 votos, el número necesario para derrotar a Biden. También acusa al expresidente de participar en una trama para que electores falsos votaran a su favor en la ceremonia de ratificación de los resultados de los comicios en el Congreso de EE UU.

Otras 18 personas se encuentran también imputadas en este caso. Nueve de ellas ya se han presentado en la prisión del condado de Fulton para la toma de huellas, foto y entrega de la fianza correspondiente. Entre quienes ya han pasado por allí se encuentra Rudy Giuliani, el abogado personal de Trump y exalcalde de Nueva York, una de las personalidades que más insistió en que el republicano era el ganador legítimo en Georgia. Horas antes de la comparecencia de Trump, también se presentaba Mark Meadows en la prisión de Fulton para quedar fichado.

In a turn that would have surprised in any other case, but very typical of Trump, the former president replaced the lawyer who had led his defense in this case, Drew Findling, just hours before his appearance. His replacement is Steven Sadow, an Atlanta attorney who filed paperwork to represent the former president early Thursday. His firm's website describes him as a specialist in "high-profile, white-collar case defense."

“The president should never have been charged. He is innocent of all charges brought against him," Sadow said in a statement. “We hope that the case will be dropped or, if necessary, that an impartial and open-minded jury will find the president not guilty. Indictments designed to further and aid the careers and ambitions of the president's political opponents have no place in our judicial system."

The defense attorney's arguments are along the same lines that Trump has resorted to throughout his already lengthy record of accusations. In his four pending cases, the former president faces a total of 91 charges that can earn him more than a century in prison, but he paints himself as an innocent victim of a politicized judicial system, at the service of some democratic powers that try to prevent by all means that he returns to the White House and defends ordinary Americans.

It is a speech that has penetrated among the Republican base: before the debate on Wednesday, the average of the polls gave him a voting intention of 52.2% among the voters of this party, while his immediate follower, the governor of Florida Ron DeSantis, stays at 14.5%.

On the eve of his appearance in Fulton, Trump reiterated his arguments in an interview with conservative commentator Tucker Carlson and published on X, the former Twitter, while the other Republican presidential candidates held their debate. "I have been accused four times, all of them a nonsense without importance."

After his appearance in jail, the former president must return to Atlanta in September to read the thirteen counts and plead guilty or not guilty. In the three previous cases he has always pleaded not guilty.

Trump's legal problems began in March, when Manhattan prosecutor Alvin Bragg accused him of accounting falsification for paying porn actress Stormy Williams when she began the 2016 election campaign to keep quiet about her alleged sexual relationship. In June, special counsel Jack Smith charged him with illegally withholding classified documents after he left the White House. Earlier this month, Smith accused him again, this time of attempting to rig the results of the 2020 election, when Democrat Joe Biden defeated him by seven million votes in his bid to renew the presidency for four more years.

In Georgia, that difference was just a few thousand votes: exactly 11,779 more for the Democrat. The narrow margin of defeat in that state, traditionally a pure-bred Republican, especially incensed Trump, who still insists today that he was the legitimate winner of the elections three years ago.

The statement of charges includes a conversation, published at the time by the Washington Post, between the then president and the Secretary of State of Georgia, Brad Raffensperger, in which Trump asked the official, also a Republican, on January 2, 2021, to “ find” 11,780 votes, the number needed to defeat Biden. He also accuses the former president of participating in a plot so that false voters would vote in his favor at the ceremony to ratify the results of the elections in the US Congress.

Another 18 people are also charged in this case. Nine of them have already appeared at the Fulton County prison for fingerprinting, photo and delivery of the corresponding bond. Among those who have already passed through there is Rudy Giuliani, Trump's personal lawyer and former mayor of New York, one of the personalities who most insisted that the Republican was the legitimate winner in Georgia. Hours before Trump's appearance, Mark Meadows also appeared at the Fulton prison to be booked.

2 notes

·

View notes

Text

En el año 2030, Tokio se ha sumergido en una complicada situación tras una catástrofe conocida como "El Choque", donde el mundo real y Digimon se han “mezclado” y donde humanos y criaturas digitales conviven en una tensa armonía.

La ciudad reconstruida como New Tokyo es dirigida por dos grandes empresas líderes en inteligencia artificial. Sin embargo, algunos Digimons ven a los humanos como una amenaza y están dispuestos a luchar para recuperar su hogar, mientras que los humanos han tenido que adaptarse y sobrevivir a las nuevas reglas y leyes impuestas por los líderes de New Tokyo. Una nueva guerra podría estallar en cualquier momento.

Mientras tanto un misterioso y poderoso Digimon que fue desterrado anda urdiendo algo entre las sombras…

Y tú, pobre humano que ha tenido que ser arrastrado al mundo Digimon, ¿de qué lado estás?

Próximamente...

TUMBLR | PREGUNTANOS

2 notes

·

View notes

Text

Comunidad académica, de amigos y sociedad en general

Me encanta la docencia, amo construir saberes con otros en esa experiencia bella que es compartir saberes y acercarse a otros desde las ideas, los discursos y los proyectos

Son casi veinte años ya desde que de la Universidad de Antioquia egresé como historiador, un oficio tan necesario como el aire, pero tan ausente de espacios reales como los árboles, los debates y relojes de pulso. Son dos décadas de aulas varias, Instituciones distintas, asignaturas servidas que se transforman y renuevan; cuatro lustros de leer, escribir, publicar, investigar, crear contenidos, explorar formatos, aprender de medios, públicos, métodos públicos, gustos, competencias, metodologías, indicadores y hasta de medición de audiencias, tendencias, vistos y numerales para llegar a más gentes.

Ahora mismo soy porque en las aulas de las distintas facultades, departamentos, institutos, escuelas y universidades me he descubierto a diario y en cada proyecto depurando ese ogro de los primeros cursos, en los que salían sin muchos diques, las ganas de cambiar un mundo que no entendía, las ideas logradas en libros, clases, eventos, conversaciones y revistas que hoy se vuelven archivos digitales, tutoriales y webinares. Esas primeras experiencias hechas de temores, pasiones, asombro por los cambios que se comenzaban a dar en un mundo recién tocado por la internet, la rapidez, las verdades de piedra que se caían sin asombro, la permanencia de lo efímero y un universo de certezas de las que aprendí a reírme cuando las tuve que replantear. Aprendo cada día a aprender que somos como sociedad otros a cada proceso y que adaptarse sin resistencia es tan necesario como cuidar lo que es esencial.

La quinta parte de un siglo, la mitad de mi edad y un poco más, dedicada a generar espacios para el debate, el encuentro con las ideas, el malestar que genera proponer lugares alternativos, lecturas no convencionales, puntos de vista “raros” y discursos propositivos, siempre reivindicando la necesaria diferencia, el respeto por ser si se quiere “otros”, siempre con argumentos, propuestas, ideas, algún aplauso y las replicas que obligan a revisar y ajustar palabras, rumbos y posibilidades.

Casi siete mil trecientos días para ocho diplomados, una maestría, un intento de doctorado que se quedó en los inicios y tantos cursos como estudiantes que, desde los primeros días hasta hoy que son profesionales ya graduados y con proyectos propios, van justificando cada viaje, cada disertación, cada publicación, evento y conferencia realizada en ese intento por mantener la hoja de vida competitiva, el discurso fresco, actual y la visión de lo real tan ajustada al contexto y las necesidades como es posible parta enamorar con la palabra, orientar con argumentos y reflexionar con el alma y la cabeza serenas y abiertas a las posibilidades.

Podría hacer inventario de lo que habría querido lograr, además de lo realizado, que tanto me ha servido para preparar clases, conversar y adelantar proyectos, podría señalar otras rutas posibles, pero este que fue pensado como un reconocimiento de lo importante que tu amistad, tu presencia o distancia respetuosa y siempre con calidez, tus ideas, palabras y silencios cargados de saberes han sido en el camino que voy trazando, se va convirtiendo más en un memorial que en la oportunidad de decirte gracias.

Gracias por procurar espacios para ser en los afectos, los proyectos, los trabajos posibles y también para reconocernos como soñadores de un mundo que se volvió otro entre tecnologías, pandemias, prisas, cambios de modelos y nuevos intentos de ser humanos entre bases de datos, redes, economías en crisis siempre nuevas, amenazas, ignorancias, exclusiones y búsquedas por permanecer y dar de lo que se va construyendo. Un abrazo total

William

6 notes

·

View notes

Text

Diferentes programas de eliminación de residuos para diferentes residuos

A medida que la población de las metrópolis continúa creciendo por miles cada día, se vuelve cada vez más crucial que la eliminación de desechos de los residentes y otras entidades se maneje de manera eficiente y adecuada. Sin embargo, esto es mucho más complejo de lo que parece, ya que hay muchos tipos de desechos generados en las ciudades y deben clasificarse en consecuencia. El enfoque más eficaz para esta tarea sería implementar el software de eliminación de residuos adecuado para su proceso de gestión de residuos existente.

Tipos de Desechos

Algunos de los residuos que se encuentran en los términos municipales son:

Residuos médicos

Desechos peligrosos

Residuos de construcción y demolición

Residuos comerciales

Software de residuos médicos

Desecho médico es un término general para cualquier artículo que entre en contacto con fluidos corporales durante el diagnóstico, tratamiento o inmunización de seres humanos. Hay muchos tipos de desechos médicos, como bisturíes, jeringas con o sin agujas, cualquier cosa que contenga sangre o líquido (por ejemplo, guantes, vendas, gasas, batas, etc. que se usaron en procedimientos), etc..

Debido a su alto riesgo de infección y contaminación, y de causar potencialmente un brote, es de suma importancia que los desechos médicos se eliminen con cuidado. Y también es importante que se haga con la mayor frecuencia posible ya que hay una gran circulación de pacientes en los hospitales, especialmente ahora en medio de la pandemia de COVID. Más pacientes significan más basura generada, por lo que se necesita una recolección de desechos más frecuente y eficiente.

Al usar el software de recolección de desechos médicos junto con el sensor de nivel de llenado, puede monitorear y administrar fácilmente la recolección, lo que garantizaría una eliminación segura y rápida.

Software de Residuos Peligrosos

Al igual que los desechos médicos, los desechos peligrosos deben manejarse con sumo cuidado, ya que son, como su nombre lo indica, peligrosos. Esto significa que tienen amenazas potenciales para la salud pública o el medio ambiente. Para que un residuo sea considerado peligroso, debe ser un residuo sólido. También puede tener características corrosivas, inflamables, explosivas, reactivas y/o tóxicas. Un buen ejemplo de desechos peligrosos serían los productos químicos desechados, pero los ejemplos pueden variar desde los desechos del proceso de fabricación industrial hasta las baterías.

Debido a su naturaleza peligrosa, existen muchas regulaciones sobre desechos peligrosos. Durante la etapa de disposición, toda la basura debe ser medida y reportada. Luego de esto, las unidades necesarias dentro de la empresa deben firmar los informes para que se inicie el transporte de los residuos. Con un software de recolección de residuos peligrosos, este proceso se puede realizar de forma digital. El software mediría el desperdicio, prepararía el informe y agregaría automáticamente las firmas digitales a los informes. Luego, en el caso de que la policía detuviera un camión de basura peligroso, el conductor podría simplemente abrir la aplicación que viene con el software y mostrarle a la policía los documentos y firmas necesarios.

Además, dado que una materia peligrosa puede inflamarse, es vital que la temperatura interna de su contenedor se controle las 24 horas del día, los 7 días de la semana. Esto se puede lograr emparejando el software con el sensor de nivel de llenado que se coloca dentro del contenedor.

Software de Residuos de Construcción y Demolición

Al pensar en los desechos de construcción y demolición (C&D), uno puede suponer automáticamente que son solo restos de ladrillos u hormigón, cuando en realidad, los desechos de C&D pueden estar compuestos por materiales potencialmente peligrosos como el asbesto (que puede causar cáncer), solventes y otro tipo de objetos que impiden el reciclaje y amenazan la salud humana y el medio ambiente.

Además, debido a que la mayoría de los desechos de construcción y demolición son generalmente de gran tamaño y cantidad, es muy probable que los contenedores de basura de tamaño normal no sean suficientes para almacenar todos los desechos. Una situación como esta requiere la solución de recolección de contenedores: alquilar cubas y contenedores en Sevilla de cualquier tamaño y luego cargar la basura en el contenedor.

Tanto para el material peligroso en los desechos como para la solución de alquiler de contenedores, se necesitaría una gran cantidad de papeleo tedioso para realizar la recolección de desechos. Aquí es precisamente donde un software de residuos de C&D sería útil. En lugar de pasar horas todos los días organizando manualmente órdenes y hojas de contabilidad, un libro de personal, etc., puede dejar que el software haga el trabajo por usted y use su tiempo de manera más eficiente.

Software de residuos comerciales

Los residuos comerciales son residuos que se generan en empresas u organizaciones sin fines de lucro, por ejemplo, en un hotel, restaurante, centro comercial, oficina, etc. La gestión de residuos comerciales es mucho menos complicada que la gestión de residuos médicos, peligrosos o de C&D porque generalmente no incluye materiales peligrosos. En aras de la ecología, todo lo que realmente se debe hacer al tirar los desechos comerciales es asegurarse de que la basura vaya al contenedor correcto (por ejemplo, los desechos plásticos van al contenedor de plástico, los papeles van al contenedor de papel, etc.).

No obstante, se recomienda cambiar al uso de software de gestión de residuos y aprovechar las increíbles oportunidades que ofrece. Ahorrará innumerables dinero, tiempo y energía en comparación con la gestión de residuos tradicional con lápiz y papel.

3 notes

·

View notes

Text

Ciberseguridad en las Llamadas de Estafadores: Cómo Identificarlas, Evitarlas y Denunciarlas

En un mundo cada vez más conectado, las amenazas digitales no solo se limitan a virus informáticos o ataques cibernéticos complejos. Las estafas telefónicas han evolucionado como una estrategia fraudulenta efectiva para delincuentes, aprovechando la facilidad con la que pueden contactarnos mediante llamadas a nuestros dispositivos móviles. Este tipo de estafas se conocen como vishing (voice…

0 notes

Text

Alternativas libres y resistentes a la censura para las herramientas digitales cotidianas

Como ya venimos avisando, se está haciendo un esfuerzo global por parte de los gobiernos de medio mundo para censurar e intervenir internet usando la regulación e incluso la coacción y amenazas a las empresas tecnológicas cuando la regulación no la pueden sacar adelante, para imponer la censura, como hemos visto en la UE o en Brasil recientemente.

No paran de llover propuestas y de aprobarse leyes, desde tener que identificar a cada usuario en una red social, a tener que ser identificado para visitar sitios web de adultos, como es el caso de España y su cómicamente denominado por los ciudadanos: "pajaporte".

Puedes leer en un poco más de detalle hasta que punto está avanzando este retroceso de la libertad y cómo se está dañando el último bastión de la libertad: internet. En este artículo.

Aquí hacemos una recopilación de herramientas que respetan la privacidad en mayor o menor medida y que son en muchos casos más resistentes a la censura que las herramientas que solemos usar. Sin embargo usar las herramientas listadas a continuación no es la panacea, más bien, es un primer paso a estar blindado en cuanto a privacidad y seguridad en la red.

En un mundo cada vez más digitalizado, es fundamental buscar alternativas a las herramientas convencionales que prioricen la privacidad, la seguridad y la libertad del usuario. A continuación, presentamos una lista no exhaustiva de opciones que sustituyen a las herramientas típicas, ofreciendo mayor control sobre tus datos y resistencia a la censura:

Sistemas Operativo

Los sistemas operativos son la base de nuestros dispositivos. Windows, macOS, iOS y Android son los más populares, pero no son las únicas opciones. Si buscas mayor control sobre tu privacidad y seguridad, puedes optar por alternativas de código abierto como:

Linux (distribuciones como Ubuntu, Fedora, Debian): Sistemas operativos robustos y versátiles, con una gran comunidad de usuarios y desarrolladores.

BSD (FreeBSD, OpenBSD): Sistemas operativos conocidos por su seguridad y estabilidad.

Navegadores Web:

Utilizamos navegadores web para acceder a internet, y opciones como Chrome, Safari y Edge son las más comunes. Sin embargo, estas recopilan una gran cantidad de datos sobre nuestra actividad online. Para una navegación más privada y segura, puedes optar por:

Firefox: Navegador de código abierto con un fuerte enfoque en la privacidad.

Brave: Navegador que bloquea anuncios y rastreadores por defecto, ofreciendo una experiencia de navegación más rápida y privada.

Tor Browser: Navegador que te permite acceder a la "dark web" y eludir la censura mediante el enrutamiento del tráfico a través de una red de servidores voluntarios.

Ungoogled Chromium: Versión de Chromium sin las funcionalidades de seguimiento de Google.

Almacenamiento en la Nube:

A día de hoy usamos aplicaciones como Google Drive, OneDrive o Dropbox para almacenar nuestros archivos en la nube. Estas aplicaciones son muy útiles para copias de seguridad de todo tipo, compartir archivos, etc. Sin embargo, aunque son útiles y cómodas tienen una contrapartida: al ser gratuitas, tus datos en gran medida son el producto. Aunque es cierto que también tienen versiones de pago, en la mayoría de los casos no evita lo primero. Por ello, si quieres proteger tu privacidad puedes usar herramientas como:

ProtonDrive: Fácil de usar, en la nube, gratuito hasta 1GB de la reputada empresa suiza Proton. Permite cifrado de extremo a extremo y se integra con otros servicios de Proton.

Nextcloud: Autoalojada, requiere gastar tiempo y conocimientos técnicos para su configuración. Ofrece un control total sobre tus datos y una gran flexibilidad.

Syncthing: Herramienta de sincronización de archivos punto a punto, sin necesidad de un servidor centralizado. Ideal para compartir archivos de forma segura y privada con amigos y familiares.

Seafile: Solución de almacenamiento en la nube de código abierto, con opciones de autoalojamiento y planes de pago. Ofrece un buen equilibrio entre facilidad de uso y seguridad.

Tresorit: Servicio de almacenamiento en la nube con un fuerte enfoque en la seguridad y el cifrado de conocimiento cero.

Suite Ofimática:

Microsoft Office, Google Workspace e iWork son las suites ofimáticas más populares, pero existen alternativas de código abierto que ofrecen una funcionalidad similar sin comprometer tu privacidad:

LibreOffice: Suite ofimática completa y gratuita, compatible con los formatos de archivo de Microsoft Office.

OnlyOffice: Suite ofimática online y de escritorio, con un enfoque en la colaboración y la compatibilidad con Microsoft Office.

FreeOffice: Suite ofimática gratuita para uso personal y comercial, con una interfaz similar a la de Microsoft Office.

Calligra Suite: Suite ofimática de código abierto con un enfoque en la creatividad y el diseño.

Correo Electrónico:

Gmail, Outlook y Yahoo Mail son los servicios de correo electrónico más utilizados, pero recopilan una gran cantidad de información sobre nuestros correos electrónicos y contactos. Para una mayor privacidad, puedes optar por:

ProtonMail: Servicio de correo electrónico cifrado de extremo a extremo, con sede en Suiza.

Tutanota: Servicio de correo electrónico cifrado de código abierto, con un enfoque en la seguridad y la privacidad.

Mailfence: Servicio de correo electrónico seguro y privado, con sede en Bélgica.

Posteo: Servicio de correo electrónico anónimo y respetuoso con la privacidad, con sede en Alemania.

Mensajería Instantánea:

WhatsApp, Facebook Messenger e iMessage son las aplicaciones de mensajería instantánea más populares, pero no todas ofrecen un cifrado de extremo a extremo por defecto. Para una comunicación más segura, puedes optar por:

Signal: Aplicación de mensajería instantánea con cifrado de extremo a extremo y un fuerte enfoque en la privacidad.

1 note

·

View note

Text

La Guía Definitiva Para Elegir Tu Primera Especialización en Programación

Elegir Cursos de Programación en Barcelona puede ser una de las decisiones más importantes en tu carrera tecnológica. Con la cantidad de opciones disponibles, desde desarrollo web hasta ciencia de datos, es fácil sentirse abrumado. Esta guía te ayudará a navegar por el proceso de selección y encontrar la especialización que mejor se adapte a tus intereses y objetivos profesionales.

1. Conoce tus Intereses y Habilidades

Antes de elegir una especialización, es fundamental que te tomes un tiempo para reflexionar sobre tus intereses y habilidades. Pregúntate: ¿te gusta trabajar con números y análisis? ¿O prefieres crear experiencias interactivas a través de aplicaciones? Esta autovaloración te ayudará a reducir tus opciones.

Por ejemplo, si te interesa la lógica y el análisis, puede que te inclines hacia la ciencia de datos o la inteligencia artificial. Por otro lado, si te gusta el diseño y la creatividad, el desarrollo front-end podría ser más adecuado para ti.

2. Investiga las Especializaciones

Una vez que tengas una idea clara de tus intereses, investiga las especializaciones disponibles. A continuación, exploraremos algunas de las más populares:

Desarrollo Web: Esta especialización se divide en dos áreas: front-end y back-end. Los desarrolladores front-end se centran en la interfaz del usuario y la experiencia visual, mientras que los back-end se ocupan de la lógica del servidor y la base de datos. Este campo es ideal si te gusta ver resultados tangibles rápidamente.

Ciencia de Datos: Los científicos de datos analizan y extraen información útil de grandes volúmenes de datos. Si te gusta trabajar con estadísticas y algoritmos, esta podría ser la especialización adecuada. Además, la demanda de científicos de datos está en aumento, lo que promete oportunidades laborales atractivas.

Desarrollo de Aplicaciones Móviles: Con el uso creciente de dispositivos móviles, la creación de aplicaciones se ha vuelto esencial. Si te interesa crear experiencias móviles, aprender lenguajes como Swift para iOS o Kotlin para Android puede ser un gran camino.

Ciberseguridad: Si te apasiona proteger sistemas y datos, la ciberseguridad es una especialización en auge. Con el aumento de las amenazas digitales, las empresas buscan expertos en seguridad para proteger su información.

Inteligencia Artificial y Aprendizaje Automático: Esta área se centra en la creación de sistemas que pueden aprender y adaptarse. Es un campo fascinante y en crecimiento, ideal para aquellos interesados en la tecnología y la innovación.

3. Considera el Mercado Laboral

Es crucial que investigues la demanda laboral para cada especialización. Utiliza plataformas como LinkedIn y Glassdoor para ver ofertas de trabajo en tu área de interés. También puedes consultar informes de tendencias laborales para identificar las habilidades más buscadas por los empleadores.

Por ejemplo, la ciencia de datos y la inteligencia artificial están experimentando un crecimiento significativo, mientras que el desarrollo web sigue siendo una opción sólida debido a su versatilidad y demanda constante.

4. Explora Recursos de Aprendizaje

Una vez que hayas identificado una especialización, es hora de explorar los recursos de aprendizaje disponibles. Hay muchas opciones, desde cursos en línea y bootcamps hasta programas universitarios. Asegúrate de elegir recursos que ofrezcan un aprendizaje práctico, ya que esto te ayudará a consolidar tus habilidades.

Plataformas como Coursera, edX y Udacity ofrecen cursos de alta calidad en diversas áreas de programación. También puedes considerar academias de codificación que ofrecen programas intensivos en menos tiempo.

5. Construye un Portafolio

Independientemente de la especialización que elijas, es fundamental que construyas un portafolio que muestre tus habilidades. Inicia proyectos pequeños que te permitan aplicar lo que has aprendido y documenta tu proceso. Comparte tus proyectos en plataformas como GitHub y asegúrate de incluir una variedad de trabajos que destaquen tus capacidades.

Un portafolio sólido no solo te ayudará a impresionar a los empleadores, sino que también te dará confianza en tus habilidades.

6. Establece una Red de Contactos

La creación de una red profesional es clave en el mundo de la programación. Participa en eventos, meetups y conferencias de tecnología relacionadas con tu especialización. Estas actividades no solo te brindan la oportunidad de aprender, sino que también te ayudan a conocer a otros profesionales de la industria.

Las conexiones que hagas pueden abrir puertas a oportunidades laborales y colaboraciones futuras.

7. Mantente Actualizado

La tecnología está en constante evolución, por lo que es fundamental que te mantengas actualizado en tu campo elegido. Sigue blogs, podcasts y canales de YouTube relacionados con tu especialización. Participa en foros y comunidades en línea donde puedas compartir ideas y aprender de otros.

La adaptabilidad y el aprendizaje continuo son habilidades esenciales en el campo de la programación. Al mantenerte al día con las tendencias y tecnologías emergentes, no solo te convertirás en un mejor programador, sino que también te volverás más valioso para los empleadores.

Conclusión

Elegir tu primera especialización en programación es un paso crucial en tu carrera. Tómate el tiempo necesario para reflexionar sobre tus intereses, investigar las opciones disponibles y explorar los recursos de aprendizaje. Con la dedicación y el enfoque adecuados, podrás encontrar la especialización que mejor se adapte a ti y abrir nuevas puertas en el emocionante mundo de la programación.

1 note

·

View note

Text

The Sweet River Band vencen a la oscuridad con su nuevo single

The Sweet River Band vencen a la oscuridad con su nuevo single

¨Along the Highway¨ es el segundo adelanto del que será el primer largo de The Sweet River Band, “The Inner Journey”, el cual podemos disfrutar desde hoy mismo en plataformas digitales. La canción en sí misma es un viaje en el que se abordan temas como las amenazas, tanto externas como internas, a las que nos enfrentamos día a día,…

0 notes

Text

The Sweet River Band vencen a la oscuridad con su nuevo single ¨Along the Highway¨

¨Along the Highway¨ es el segundo adelanto del que será el primer largo de The Sweet River Band, “The Inner Journey”, el cual podemos disfrutar desde hoy mismo en plataformas digitales. La canción en sí misma es un viaje en el que se abordan temas como las amenazas, tanto externas como internas, a las que nos enfrentamos día a día, la debilidad y la fragilidad humanas, y la superación de las mismas gracias al amor propio y la obstinación. Se trata de una metáfora de la vida misma, en la que finalmente la luz interior vence a la oscuridad gracias a la autoconfianza y la tenacidad del protagonista de nuestra historia.

Estamos ante un tema mucho más íntimo que su predecesora ¨North Circular Road¨, en esta ocasión The Sweet River Band nos llevan hacia universos sonoros mucho más atmosféricos. Una deliciosa balada que va creciendo según avanza la canción, símbolo de los diferentes registros que la banda es capaz de dominar y que hacen su espectro musical rico y variado. En esta nueva canción nos volvemos a encontrar con la música de raíces norteamericana pero con matices, ya que con ¨Along The Highway¨ dan un giro hacia una vertiente más moderna, pero sin perder ni un ápice de potencia y contundencia.

Un single el cual se podrá disfrutar en directo el próximo 19 de octubre en la sala Clamores de Madrid. Las entradas se pueden adquirir en el siguiente enlace. Una noche muy especial donde podremos experimentar toda la energía de la banda en directo.

En The Sweet River Band nos encontramos con una banda que hace todo directamente desde el corazón y desde un amor incondicional hacia la música. Canciones hechas como antes, de una manera artesanal y siempre pensando en que fueran como la banda querían que sonaran, sin que ninguna moda o similar se interpusieran en su camino. A lo largo de su trayectoria, han recorrido toda la península, tocando en salas como Galileo Galilei en Madrid o participando en festivales como Alcalá Suena y en prestigiosos eventos musicales y audiovisuales como Los Conciertos de Radio 3 o los Escenarios Virtuales de Guadalajara

0 notes