#clave criptográfica

Text

Cómo Crear el Look Perfecto para un Festival de Verano

Los festivales de verano son la ocasión ideal para mostrar tu estilo y creatividad en la moda. Con tantas opciones y combinaciones posibles, puede ser difícil decidir qué ponerse. Aquí te dejamos una guía completa para que puedas armar el look perfecto y sentirte cómoda mientras disfrutas de tu festival favorito.

1. Elige Prendas Frescas y Cómodas

La comodidad es clave en cualquier festival. Opta por prendas ligeras y frescas que te permitan moverte libremente y disfrutar del evento sin preocupaciones. Los crop tops y las camisetas sin mangas son una excelente opción. Busca estilos que van desde tops básicos hasta diseños más atrevidos con detalles de encaje y estampados vibrantes.

Crop Tops: Ideales para mantenerte fresca. Combínalos con shorts de tiro alto para un look moderno y cómodo.

Ejemplo de crop top: Brillante Encanto Top Crop

Tops de Encaje: Agrega un toque romántico y bohemio a tu outfit. Perfectos para un look de festival chic.

Ejemplo de top de encaje: Seductora Transparencia: Blusa Sensual de Encaje V-neck Manga Larga

Blusas Holgadas: Si prefieres algo más relajado, una blusa holgada con detalles florales te dará un estilo boho sin esfuerzo.

Ejemplo de blusa holgada: Blusa Elegancia Atemporal de Manga Larga

2. Shorts y Faldas: Combinación Perfecta de Estilo y Funcionalidad

Nada dice verano como un buen par de shorts o una falda coqueta. Opta por opciones que van desde los clásicos shorts de mezclilla hasta faldas con estampados únicos que te harán destacar.

Shorts de Mezclilla: Un básico imprescindible. Fáciles de combinar y súper versátiles.

Ejemplo no tan basico: Shorts Vaqueros Vintage Estilo Leopardo

Faldas Midi: Perfectas para un look más femenino y fluido. Los estampados florales son una gran opción para un toque veraniego.

Ejemplo elegante de falda midi: Falda Midi Satinada Elegance

Shorts de Cintura Alta: Realzan tu figura y son increíblemente cómodos para largas jornadas de música y baile.

3. Vestidos: Una Opción Versátil y Elegante

Si buscas algo que te permita moverte con libertad y aún así verte increíble, los vestidos son tu mejor opción. Desde vestidos cortos y coquetos hasta maxivestidos bohemios, hay opciones para todos los gustos.

Vestidos de Flores: Un clásico de los festivales. Aportan un aire fresco y femenino.

Ejemplo vestido de flores unico: Vestido Flor Criptográfica

Maxivestidos: Ideales para un look boho chic. Añade un cinturón para acentuar tu figura.

Vestido boho: Encanto Vintage: Vestido Mini Corsé Fairy Cottage

Vestidos Cortos: Perfectos para bailar y disfrutar sin preocupaciones.

El mejor vestido corto para este verano: Encanto Nocturno

4. Accesorios que Hacen la Diferencia

Los accesorios pueden transformar completamente tu look. Considera complementos que harán que tu outfit resalte.

Sombreros: Además de protegerte del sol, un sombrero puede añadir un toque de estilo. Prueba con un sombrero de ala ancha para un look bohemio.

Joyas Delicadas: Collares, pulseras y anillos con detalles delicados pueden añadir un toque de elegancia sin sobrecargar tu look.

Los pendientes mas versatiles: Pendientes Colgantes Geométricos Metálicos

Gafas de Sol: Un must en cualquier festival. Opta por diseños retro o modernos según tu estilo personal.

Ejemplo de gafas: Luz Solar Brillante

5. Calzado Cómodo y Chic

El calzado adecuado es esencial para disfrutar de un festival. Necesitas algo cómodo pero que no sacrifique el estilo.

Botines: Un clásico de los festivales. Son cómodos y le dan un toque rockero a tu look.

Sandalias Planas: Perfectas para mantenerte fresca y cómoda durante todo el día.

Tenis de Moda: Ideales si buscas algo más deportivo y cómodo para moverte fácilmente.

6. No Olvides el Maquillaje y el Peinado

El maquillaje y el peinado adecuados pueden complementar tu look de festival a la perfección. Opta por un maquillaje fresco y natural con toques de brillo y colores vibrantes. En cuanto al peinado, las trenzas y los peinados despeinados son una excelente opción para un look desenfadado y chic.

Conclusión

Crear el look perfecto para un festival de verano no tiene que ser complicado. Con las piezas adecuadas, puedes armar un outfit que no solo te haga ver increíble, sino que también te mantenga cómoda y lista para disfrutar al máximo. No olvides explorar tu tienda favorita para encontrar todo lo que necesitas. ¡Nos vemos en el festival!

2 notes

·

View notes

Photo

El nuevo malware SpyAgent para Android utiliza OCR para robar claves de recuperación de billeteras criptográficas 9 de septiembre de 2024Ravie Laks... https://ujjina.com/el-nuevo-malware-spyagent-para-android-utiliza-ocr-para-robar-claves-de-recuperacion-de-billeteras-criptograficas/?feed_id=756337&_unique_id=66deceb53287e

0 notes

Text

El Salvador Acumula $361 Millones en Bitcoin con Compras Diarias de BTC

Un Nuevo Hito en la Economía Digital

El Salvador ha logrado un importante avance en su audaz aventura económica. Este pequeño país de Centroamérica, reconocido por ser el primer país en adoptar Bitcoin como moneda de curso legal, ha alcanzado un impresionante total de $361 millones en Bitcoin. Este hito se ha conseguido mediante una estrategia constante de adquisición de 1 BTC diariamente, lo que ha despertado la atención mundial.

¿Cómo Lo Están Haciendo?

El presidente Nayib Bukele ha sido el pilar de esta iniciativa desde el principio, implementando una política que levantó dudas en muchos. Sin embargo, la determinación del país ha sido inquebrantable y meticulosa, comprando pequeñas cantidades de Bitcoin cada día, lo que ayuda a evitar las grandes oscilaciones de precios.

Las Estrategias Clave Detrás de la Compra Diaria

A lo largo de este camino, se han puesto en marcha tácticas clave, tales como:

Estrategia de costo promedio: Comprar Bitcoin en cantidades regulares permite minimizar los riesgos relacionados con la volatilidad del mercado.

Diversificación del portafolio: Aunque Bitcoin es el enfoque principal de El Salvador, también se están explorando otras criptomonedas y tecnologías blockchain.

Soporte gubernamental pleno: Esta iniciativa cuenta no solo con el respaldo del presidente, sino también con el apoyo del parlamento y varias instituciones financieras del país.

El Impacto Económico

Desde la adopción de Bitcoin, se han producido múltiples cambios en varios sectores de la economía salvadoreña. La inclusión financiera es, sin duda, uno de los logros más significativos. Las remesas, que representan una parte fundamental de la economía del país, se están enviando ahora mediante canales criptográficos, lo que reduce los costos en transacciones y comisiones.

Ventajas de la Inclusión Financiera

Tarifas de transacción más bajas: La utilización de Bitcoin ha permitido reducir significativamente los costos relacionados con las remesas.

Acceso mejorado a servicios financieros: Cada vez más ciudadanos tienen acceso a servicios que antes estaban fuera de su alcance.

Mayor transparencia y seguridad: Las transacciones criptográficas ofrecen un nivel de seguridad y claridad que beneficia a todos los involucrados.

Nuevas Iniciativas en Blockchain

Con la implementación exitosa de Bitcoin, El Salvador se encuentra ahora explorando nuevas aplicaciones para la tecnología blockchain. Entre las iniciativas más destacadas están la creación de bonos respaldados por criptomonedas y proyectos de cadenas de suministro transparentes enfocados en el sector agrícola.

Proyectos en Curso

Bonos Bitcoin: Instrumentos financieros que cuentan con el respaldo de las reservas en criptomonedas del país, lo que promete seguridad financiera.

Cadenas de suministro basadas en blockchain: Se busca mejorar la transparencia y la eficiencia en el sector agrícola, beneficiando así a los productores locales.

Educación blockchain: Se están desarrollando programas de formación para estudiantes y profesionales que deseen sumergirse en esta tecnología revolucionaria.

Desafíos y Críticas

Sin embargo, a pesar de los avances significativos, la adopción de Bitcoin no ha estado libre de desafíos. La volatilidad del mercado de criptomonedas sigue siendo una preocupación inminente. Además, la comunidad internacional se mantiene escéptica, advirtiendo que la moneda digital carece de un respaldo tangible y está sujeta a manipulaciones especulativas.

Preocupaciones Críticas

Volatilidad del mercado: El valor de Bitcoin puede cambiar drásticamente, lo que podría afectar las reservas del país.

Falta de infraestructura adecuada: Algunos sectores aún no cuentan con las herramientas necesarias para adaptarse a esta nueva economía digital.

Resistencia internacional: Existen posturas adversas al impulso de la criptomoneda en la comunidad global.

El Futuro de Bitcoin en El Salvador

Con todo, el gobierno salvadoreño se mantiene optimista sobre lo que el futuro puede deparar. Con una base sólida de $361 millones en Bitcoin y un apoyo continuo hacia nuevas tecnologías, El Salvador podría ser pionero en la creación de una nueva era digital en América Latina.

Expectativas Futuras

Expansión del ecosistema de criptomonedas: Más empresas y personas están considerando integrarse al uso de las criptomonedas en sus transacciones.

Aumento en la adopción y educación pública: Se espera que más ciudadanos se informen y adopten estas tecnologías.

Diversificación de inversiones criptográficas: Con la creciente aceptación, se están estudiando nuevas oportunidades de inversión con criptomonedas.

El Salvador está escribiendo un nuevo capítulo en la historia económica global. Al continuar comprando 1 Bitcoin al día, el país no solo fortalece sus reservas financieras, sino que también inspira a otras naciones a contemplar la adopción de criptomonedas como parte de su futuro.

Conclusión

El camino hacia la economía digital es un proceso repleto de retos y oportunidades, pero El Salvador se pone a la delantera, mostrando al mundo que la criptomoneda podría ser la clave para un futuro financiero más inclusivo y accesible.

#EconomíaDigital, #Bitcoin, #Criptomonedas, #Blockchain

Source: https://criptox.io/el-salvador-acumula-361-millones-en-bitcoin-con-compras-diarias-de-btc/

0 notes

Text

#Seguridad - ¿Qué es la criptografía y cuál es su importancia en ciberseguridad?

La criptografía es el arte y la ciencia de convertir datos en un formato ilegible, conocido como cifrado, y luego revertir ese proceso a su forma original, llamada descifrado, utilizando algoritmos y claves criptográficas (Fuente INSSIDE).

¿Cuáles son sus usos en ciberseguridad según expertos de INSSIDE?

Confidencialidad: Se emplea para proteger la privacidad de la información durante la…

View On WordPress

0 notes

Text

qué es crypto ipsec transform-set vpn set esp-aes esp-sha-hmac

🔒🌍✨ Obtén 3 Meses GRATIS de VPN - Acceso a Internet Seguro y Privado en Todo el Mundo! Haz Clic Aquí ✨🌍🔒

qué es crypto ipsec transform-set vpn set esp-aes esp-sha-hmac

Crypto IPsec transform-set

La transformación de IPsec en criptografía es una parte fundamental de la seguridad informática en la transferencia de datos a través de redes. IPsec, que significa Protocolo de Seguridad de Internet, utiliza transformaciones criptográficas para proteger la información que se envía de un extremo a otro. Una parte esencial de IPsec es el transform-set, que define los algoritmos criptográficos y los parámetros de seguridad utilizados para proteger el tráfico de red.

El transform-set en criptografía incluye varios componentes clave. En primer lugar, especifica el algoritmo de cifrado que se utilizará para proteger los datos, como AES (Advanced Encryption Standard) o 3DES (Triple Data Encryption Standard). También incluye el algoritmo de integridad, que verifica que los datos no han sido modificados durante la transmisión, como HMAC (Hash-based Message Authentication Code).

Además, el transform-set en IPsec establece los parámetros de intercambio de claves, como el método y el tamaño de la clave utilizada para cifrar y descifrar los datos. También define otros aspectos de la seguridad, como el modo de operación (túnel o transporte) y las opciones de autenticación.

En resumen, el transform-set en criptografía IPsec es esencial para garantizar la confidencialidad, integridad y autenticación de los datos transmitidos a través de redes. Al utilizar transformaciones criptográficas sólidas y bien configuradas, se puede crear un entorno de comunicación seguro y protegido contra amenazas cibernéticas.

VPN set

Un VPN, o Red Privada Virtual en español, es una herramienta cada vez más popular utilizada para proteger la privacidad en línea y garantizar la seguridad de la información transmitida a través de Internet. Al conectarse a un VPN, todo el tráfico de Internet se encripta y se redirige a través de servidores seguros, lo que impide que terceros accedan o monitoreen la actividad en línea del usuario.

Además de brindar privacidad, los VPN también permiten el acceso a contenido restringido geográficamente, como sitios web o servicios de transmisión de video que están limitados a ciertos países. Al simular una ubicación diferente, los VPNs permiten a los usuarios eludir estas restricciones y disfrutar de una experiencia en línea más variada y libre de censura.

Existen numerosos proveedores de VPN en el mercado, con diferentes funciones y niveles de seguridad. Al elegir un servicio de VPN, es importante considerar factores como la política de registro de datos, la velocidad de conexión y la cantidad de servidores disponibles en diferentes ubicaciones.

En resumen, un VPN es una herramienta esencial para proteger la privacidad en línea, eludir la censura y acceder a contenido restringido. Con su creciente popularidad y su importancia en el mundo digital actual, es fundamental seleccionar un proveedor confiable y seguro para garantizar una experiencia de navegación segura y libre.

ESP-AES

El cifrado ESP-AES, también conocido como Encapsulating Security Payload con Advanced Encryption Standard, es un protocolo de seguridad utilizado en redes informáticas para garantizar la confidencialidad de la información transmitida. Esta combinación de protocolos asegura que los datos permanezcan protegidos mientras viajan a través de una red, evitando que sean interceptados por terceros no autorizados.

El protocolo ESP (Encapsulating Security Payload) se encarga de cifrar los datos que se envían a través de una red, mientras que el algoritmo AES (Advanced Encryption Standard) se utiliza para realizar el cifrado en sí mismo. AES es ampliamente reconocido por su seguridad y eficiencia, lo que lo convierte en una de las opciones más confiables para proteger la información sensible.

Al utilizar el cifrado ESP-AES, las organizaciones pueden garantizar que la información confidencial, como contraseñas, datos personales o secretos comerciales, permanezca segura durante su transmisión. Esto es especialmente importante en entornos donde la privacidad de la información es fundamental, como en el caso de las transacciones financieras en línea o en las comunicaciones gubernamentales.

En resumen, el cifrado ESP-AES es una poderosa herramienta que permite proteger la integridad y confidencialidad de la información en entornos de red, proporcionando una capa adicional de seguridad que ayuda a prevenir posibles ataques o filtraciones de datos. Su combinación de protocolos robustos y algoritmos de cifrado avanzados lo convierten en una opción confiable para cualquier organización que busque proteger sus comunicaciones en línea.

ESP-SHA-HMAC

El algoritmo ESP-SHA-HMAC es una técnica de seguridad utilizada en redes informáticas para proteger la integridad de los datos transmitidos a través de un túnel VPN (Red Privada Virtual) con el Protocolo de Seguridad de la Capa de Encapsulamiento (ESP).

Este algoritmo se basa en dos componentes principales: el algoritmo de hashing SHA (Secure Hash Algorithm) y el algoritmo de mensaje de autenticación de código de autenticación (HMAC). El algoritmo de hashing SHA se utiliza para generar un resumen único de los datos que se van a transmitir, mientras que HMAC se encarga de autenticar el mensaje mediante la generación de un código de autenticación.

Al implementar ESP-SHA-HMAC en una conexión VPN, se garantiza que los datos transmitidos no han sido comprometidos ni alterados durante la transferencia, ya que cualquier cambio en los datos generaría un valor de hash diferente al esperado, lo que activaría una alerta de seguridad.

Este nivel de seguridad es fundamental en entornos empresariales y organizaciones que manejan información sensible, ya que protege contra ataques de tipo man-in-the-middle, suplantación de identidad y cualquier intento de modificación no autorizada de los datos.

En resumen, el algoritmo ESP-SHA-HMAC es una herramienta crucial para mantener la confidencialidad y la integridad de los datos en redes privadas virtuales, garantizando que la información se transmita de forma segura y protegida contra posibles amenazas de ciberseguridad.

Definición VPN

Un VPN, o Red Privada Virtual, es una herramienta que proporciona privacidad y seguridad al navegar por Internet. Básicamente, un VPN crea una conexión segura y encriptada entre tu dispositivo y un servidor remoto. Esta conexión encriptada asegura que tus datos estén protegidos de posibles hackers, espías cibernéticos y otros intrusos mientras navegas por la web.

Además de garantizar la privacidad, un VPN también te permite acceder a contenido restringido geográficamente. Por ejemplo, si te encuentras en un país donde ciertas páginas web están bloqueadas, un VPN puede ayudarte a eludir esas restricciones y acceder a dichos sitios.

Otra ventaja importante de utilizar un VPN es la protección de tu información personal, como contraseñas, datos bancarios y otra información sensible. Al enmascarar tu dirección IP real, un VPN hace mucho más difícil que los ciberdelincuentes roben tus datos.

Es crucial elegir un proveedor confiable y de buena reputación para garantizar una óptima experiencia con tu VPN. Asegúrate de investigar y comparar diferentes opciones antes de elegir el servicio de VPN que mejor se adapte a tus necesidades.

En resumen, un VPN es una herramienta esencial para proteger tu privacidad en línea, acceder a contenido restringido y mantener seguros tus datos personales. Considera utilizar un VPN en tus actividades en Internet para protegerte a ti mismo y a tus datos de posibles amenazas en línea.

0 notes

Text

what is a vpn shared secret

what is a vpn shared secret

Definición de secreto compartido VPN

Un secreto compartido VPN es una clave de autenticación compartida por dos o más partes que se utilizan para establecer una conexión segura a través de una red privada virtual (VPN). Este secreto compartido actúa como una contraseña compartida que asegura que solo las partes autorizadas puedan acceder a la red privada y comunicarse de manera segura.

La utilización de un secreto compartido en una VPN ayuda a proteger la confidencialidad e integridad de la información transmitida a través de la red. Al requerir que todas las partes conozcan y autentiquen el secreto compartido, se garantiza que solo las personas autorizadas puedan conectarse y acceder a los recursos de la red privada.

Además, el secreto compartido VPN también ayuda a prevenir ataques de suplantación de identidad y asegura que la conexión entre las partes sea segura y confiable. Esto es especialmente importante en entornos donde la privacidad y la seguridad de la información son fundamentales, como en el intercambio de datos confidenciales o en el acceso a redes corporativas.

En resumen, un secreto compartido VPN es una herramienta clave para garantizar la seguridad y privacidad de las comunicaciones a través de una red privada virtual, protegiendo la información sensible y asegurando que solo las partes autorizadas puedan acceder a los recursos de la red.

Importancia de secreto compartido en VPN

En el mundo digital actual, la importancia de un secreto compartido en una red privada virtual (VPN) es fundamental para garantizar la seguridad y privacidad de la información transmitida. Un secreto compartido, o clave de cifrado, es un componente esencial en la creación de túneles seguros en una VPN, que permite cifrar los datos para protegerlos de posibles ciberataques o interceptaciones.

Al establecer una conexión VPN con un secreto compartido sólido, se garantiza que la información enviada y recibida esté protegida de extremo a extremo. Esto es crucial tanto para individuos que desean proteger su privacidad en línea, como para empresas que necesitan asegurar la confidencialidad de sus comunicaciones y datos sensibles.

Además, el uso de un secreto compartido en una VPN ayuda a prevenir la suplantación de identidad y el robo de información personal o corporativa. Al cifrar los datos con una clave única y segura, se reduce significativamente el riesgo de que terceros no autorizados accedan a la información confidencial.

En resumen, la incorporación de un secreto compartido en una VPN no solo brinda una capa adicional de seguridad a la conexión, sino que también proporciona tranquilidad y confianza a los usuarios al saber que sus datos están protegidos de manera efectiva. Por ello, es fundamental elegir una clave de cifrado robusta y mantenerla en secreto para garantizar la máxima protección en entornos digitales cada vez más vulnerables.

Generación de secreto compartido VPN

La generación de secretos compartidos en una red privada virtual (VPN) es un proceso crucial para garantizar la seguridad de las comunicaciones en línea. Los secretos compartidos son claves criptográficas que se utilizan para cifrar y descifrar los datos transmitidos a través de la VPN, lo que protege la información confidencial de accesos no autorizados.

Para generar un secreto compartido en una VPN, se utilizan algoritmos de generación de claves robustos que garantizan la aleatoriedad y la complejidad de la clave. Estos algoritmos pueden basarse en diferentes protocolos de seguridad, como Diffie-Hellman o RSA, que permiten a los usuarios de la VPN establecer una clave común sin necesidad de compartirla a través de Internet, lo que reduce el riesgo de que sea interceptada por terceros malintencionados.

La generación de secretos compartidos en una VPN se lleva a cabo de forma transparente para los usuarios, que simplemente inician la conexión segura con sus credenciales de acceso. Los servidores VPN, a su vez, generan las claves necesarias para cifrar y descifrar los datos de manera segura y eficiente.

En resumen, la generación de secretos compartidos en una VPN es un proceso fundamental para proteger la privacidad y la integridad de las comunicaciones en línea, asegurando que la información sensible transmitida a través de la red permanezca segura y confidencial.

Seguridad del secreto compartido en VPN

La seguridad del secreto compartido es un aspecto fundamental en las redes privadas virtuales (VPN). Al utilizar una VPN, los usuarios pueden enviar y recibir datos de forma segura a través de una red pública como Internet, protegiendo su privacidad y seguridad en línea.

Uno de los elementos clave en una VPN es el uso de un secreto compartido, también conocido como clave de cifrado, que se utiliza para proteger la comunicación entre los dispositivos conectados a la red privada. Esta clave se encarga de cifrar y descifrar los datos transmitidos, garantizando que solo los usuarios autorizados puedan acceder a la información.

Para garantizar la seguridad del secreto compartido en una VPN, es fundamental seguir buenas prácticas de seguridad cibernética. Esto incluye la generación de claves fuertes y aleatorias, el intercambio seguro de claves entre los dispositivos y la actualización periódica de las mismas para evitar vulnerabilidades.

Además, es importante proteger el secreto compartido de accesos no autorizados, ya que su compromiso podría poner en riesgo la confidencialidad e integridad de los datos transmitidos a través de la VPN. Por ello, es recomendable implementar medidas de control de acceso y cifrado de extremo a extremo para reforzar la seguridad de la red privada virtual.

En resumen, la seguridad del secreto compartido en una VPN es esencial para garantizar la privacidad y protección de la información transmitida en línea. Siguiendo buenas prácticas de seguridad y utilizando tecnologías de cifrado robustas, los usuarios pueden disfrutar de una conexión segura y fiable en sus actividades en la red.

Gestión y renovación de secretos compartidos VPN

La gestión y renovación de secretos compartidos VPN son aspectos fundamentales para garantizar la seguridad y la privacidad en las conexiones virtuales. Los secretos compartidos, como contraseñas o claves de cifrado, son utilizados para autenticar y asegurar la comunicación entre los dispositivos conectados a una red privada virtual (VPN).

Para una gestión efectiva de los secretos compartidos VPN, es importante implementar políticas de seguridad robustas que regulen su uso y distribución. Estas políticas deben contemplar la generación segura de contraseñas aleatorias, la limitación de acceso a los secretos solo a personal autorizado y la actualización periódica de las claves de cifrado para evitar vulnerabilidades.

La renovación de los secretos compartidos VPN es igualmente crucial para fortalecer la ciberseguridad de una red. Al cambiar regularmente las contraseñas y claves de cifrado, se reduce el riesgo de posibles ataques cibernéticos y se mantiene la integridad de la comunicación en la VPN.

Además, es recomendable utilizar herramientas de gestión de secretos compartidos que faciliten el almacenamiento seguro, la rotación automática de contraseñas y el monitoreo de accesos no autorizados. Estas soluciones contribuyen a optimizar la administración de los secretos compartidos VPN y a mantener la confidencialidad de la información transmitida a través de la red.

En resumen, una adecuada gestión y renovación de los secretos compartidos VPN son prácticas esenciales para proteger la privacidad y la seguridad en las conexiones virtuales, garantizando una experiencia de navegación segura y libre de amenazas en el entorno en línea.

0 notes

Text

how vpn works technically

🔒🌍✨ Obtén 3 Meses GRATIS de VPN - Acceso a Internet Seguro y Privado en Todo el Mundo! Haz Clic Aquí ✨🌍🔒

how vpn works technically

Protocolos VPN

Los protocolos VPN son una parte esencial de la tecnología que permite a los usuarios navegar de forma segura y privada por internet. Un protocolo VPN, o Red Privada Virtual, cifra toda la información que se transmite a través de una conexión a internet, garantizando la confidencialidad y la integridad de los datos.

Existen varios protocolos VPN populares que las personas pueden utilizar dependiendo de sus necesidades específicas. Algunos de los más comunes son PPTP (Protocolo de túnel punto a punto), L2TP/IPsec (Protocolo de túnel de capa 2/Protocolo de seguridad IP), SSTP (Protocolo de túnel seguro de socket), OpenVPN y IKEv2 (Protocolo de intercambio de claves de internet versión 2).

Cada protocolo VPN tiene sus propias ventajas y desventajas en términos de seguridad, velocidad y compatibilidad. Algunos son más seguros pero pueden ser más lentos, mientras que otros ofrecen una mayor velocidad a costa de una menor seguridad. Por lo tanto, es importante elegir el protocolo VPN adecuado según las necesidades individuales de cada usuario.

En resumen, los protocolos VPN son una herramienta fundamental para proteger la privacidad y la seguridad en línea. Al utilizar un protocolo VPN adecuado, los usuarios pueden disfrutar de una experiencia de navegación segura y anónima en internet.

Encriptación de datos

La encriptación de datos es un proceso fundamental en la protección de la información sensible en el mundo digital. Consiste en convertir la información en un código que solo puede ser descifrado por aquellos autorizados a acceder a ella, garantizando así la privacidad y seguridad de los datos.

Existen diferentes métodos de encriptación de datos, desde algoritmos simples a algoritmos más complejos que utilizan claves criptográficas para cifrar la información de forma que sea prácticamente imposible de descifrar para personas no autorizadas.

La encriptación de datos se utiliza en una variedad de contextos, desde la comunicación en línea hasta el almacenamiento de información en servidores. Es especialmente importante en transacciones financieras, comunicaciones gubernamentales y en el intercambio de información confidencial en empresas y organizaciones.

Gracias a la encriptación de datos, se evitan accesos no autorizados, robos de información y ciberataques que puedan comprometer la seguridad y privacidad de la información. Es una herramienta clave para garantizar la integridad y confidencialidad de los datos en el entorno digital actual.

En resumen, la encriptación de datos es un elemento esencial en la protección de la información sensible en el mundo digital, proporcionando una capa adicional de seguridad que es fundamental para salvaguardar la privacidad y la integridad de los datos en cualquier contexto.

Tunelización VPN

La tunelización VPN es una técnica utilizada para proteger la privacidad y seguridad de la información transmitida a través de Internet. Al establecer un túnel seguro entre dos dispositivos o redes, se crea una capa adicional de protección que cifra los datos y evita que terceros puedan interceptarlos.

La VPN, o Red Privada Virtual, permite a los usuarios navegar por internet de forma anónima y segura. Al utilizar la tunelización VPN, se garantiza que la información personal, contraseñas, datos de tarjetas de crédito y otra información sensible estén protegidos de posibles ciberataques.

Además de la seguridad, la tunelización VPN también es útil para acceder a contenido restringido geográficamente. Al simular estar conectado desde otro país, los usuarios pueden desbloquear sitios web y servicios que de otro modo no estarían disponibles en su ubicación actual.

Es importante tener en cuenta que no todas las VPN ofrecen el mismo nivel de seguridad y privacidad. Al elegir un proveedor de servicios VPN, es fundamental investigar y seleccionar uno confiable que garantice el cifrado de extremo a extremo y no registre la actividad en línea de sus usuarios.

En resumen, la tunelización VPN es una herramienta poderosa para proteger la información en línea y garantizar la privacidad en un mundo cada vez más digitalizado y expuesto a amenazas cibernéticas.

Direcciones IP dinámicas

Una dirección IP dinámica es aquella que se asigna automáticamente a un dispositivo en una red, y puede cambiar periódicamente. A diferencia de las direcciones IP estáticas, que permanecen constantes, las direcciones IP dinámicas son asignadas por un servidor DHCP y están sujetas a cambios.

Las direcciones IP dinámicas son comúnmente utilizadas en entornos domésticos y empresariales, ya que permiten una gestión más sencilla de la red. Cuando un dispositivo se conecta a la red, el servidor DHCP le asigna una dirección IP disponible temporalmente. Esto significa que no es necesario configurar manualmente cada dispositivo con una dirección IP específica, lo que facilita la administración de la red, especialmente en entornos con múltiples dispositivos en constante conexión y desconexión.

Una de las ventajas de las direcciones IP dinámicas es que permiten una mejor utilización de las direcciones IP disponibles en una red, ya que se asignan solo cuando un dispositivo la necesita y se liberan cuando el dispositivo se desconecta. Esto evita la posibilidad de agotar las direcciones IP disponibles en la red.

Sin embargo, es importante tener en cuenta que las direcciones IP dinámicas pueden cambiar, lo que puede afectar la accesibilidad de ciertos servicios o dispositivos que dependen de una dirección IP constante. Por esta razón, en algunos casos, como en servidores o dispositivos que requieren una dirección IP fija, se prefiere utilizar direcciones IP estáticas.

En resumen, las direcciones IP dinámicas son una opción conveniente para entornos donde se necesita una administración eficiente de la red y se pueden adaptar a las necesidades cambiantes de los dispositivos conectados.

Servidores VPN

Los servidores VPN, conocidos como Red Privada Virtual en español, juegan un papel fundamental en la protección de la privacidad y la seguridad en línea. Estos servidores actúan como intermediarios entre nuestro dispositivo y la web, encriptando toda la información que se envía y se recibe. Esto permite ocultar nuestra dirección IP real y navegar de forma anónima, evitando así que terceros rastreen nuestras actividades en línea.

Además de la privacidad, los servidores VPN también son útiles para acceder a contenido restringido geográficamente. Al conectarnos a un servidor ubicado en otro país, podemos simular estar físicamente allí y desbloquear el acceso a servicios de transmisión de video, sitios web u otros servicios que normalmente no estarían disponibles en nuestra ubicación.

Otro beneficio importante de utilizar un servidor VPN es la protección en redes Wi-Fi públicas. Al conectarnos a una red pública, estamos expuestos a posibles ataques de hackers o robo de datos. Sin embargo, al utilizar un servidor VPN, toda nuestra información estará encriptada y segura, incluso en redes no seguras.

Es importante tener en cuenta que la elección del servicio de VPN adecuado es crucial para garantizar una protección efectiva. Es recomendable elegir un proveedor confiable, con una política estricta de no registro de actividad y un sólido cifrado de datos.

En resumen, los servidores VPN son una herramienta poderosa para proteger nuestra privacidad en línea, acceder a contenido restringido y mantener nuestra información segura al conectarnos a redes públicas. Con su uso adecuado, podemos disfrutar de una experiencia en línea más segura y privada.

0 notes

Text

what si a vpn

🔒🌍✨ Obtén 3 Meses GRATIS de VPN - Acceso a Internet Seguro y Privado en Todo el Mundo! Haz Clic Aquí ✨🌍🔒

what si a vpn

Definición de VPN

Una red privada virtual, conocida comúnmente como VPN, es una tecnología de red que permite la creación de una red segura y encriptada a través de una conexión a Internet pública. El propósito principal de una VPN es proteger la privacidad y la seguridad de los datos transmitidos a través de una red, especialmente cuando se accede a Internet desde lugares públicos o redes no seguras.

Al utilizar una VPN, la información enviada desde tu dispositivo a través de la red se cifra, lo que significa que los datos se convierten en un código secreto que solo puede ser decodificado por el destinatario adecuado. Esto ayuda a prevenir que terceros no autorizados intercepten o accedan a tus datos confidenciales, como contraseñas, información bancaria o comunicaciones privadas.

Además de garantizar la seguridad de tus datos, las VPN también te permiten acceder a contenido restringido geográficamente, como sitios web, servicios de streaming o juegos en línea, al simular una ubicación diferente a través de servidores remotos. Esto es útil para mantener tu privacidad en línea y disfrutar de una experiencia de Internet más libre y abierta.

En resumen, una VPN es una herramienta fundamental para proteger tu privacidad y seguridad en línea, así como para acceder a contenido restringido. Si valoras la seguridad de tus datos y la libertad en Internet, considera utilizar una VPN para navegar de forma segura y anónima en la red.

Cifrado de datos en redes

El cifrado de datos en redes es un proceso fundamental para garantizar la seguridad y privacidad de la información que se transmite a través de internet. Consiste en codificar los datos de manera que solo el emisor y el receptor autorizados puedan acceder a su contenido, evitando que terceros no autorizados intercepten o manipulen la información.

Existen diferentes protocolos y algoritmos de cifrado que se utilizan para proteger la comunicación en línea, como el cifrado SSL/TLS que se emplea para cifrar la información que se envía entre un navegador y un servidor web, o el cifrado de extremo a extremo que se utiliza en aplicaciones de mensajería instantánea para garantizar que solo los usuarios involucrados en la conversación puedan leer los mensajes.

El cifrado de datos en redes se basa en la utilización de claves criptográficas que permiten tanto cifrar como descifrar la información de forma segura. Estas claves se generan mediante algoritmos matemáticos complejos que garantizan la integridad y confidencialidad de los datos.

En un mundo cada vez más digitalizado, donde la información personal y sensible se transmite constantemente a través de internet, el cifrado de datos en redes se ha vuelto indispensable para proteger la privacidad y seguridad de los usuarios. Es importante implementar medidas de cifrado adecuadas en todos los dispositivos y aplicaciones que utilizamos para garantizar una comunicación segura y protegida en línea.

Privacidad en línea con VPN

La privacidad en línea es un tema de gran importancia en la era digital actual. Con la creciente preocupación por la seguridad de los datos personales, es fundamental buscar herramientas que nos ayuden a proteger nuestra privacidad en línea. Una de las mejores maneras de lograrlo es a través de una red privada virtual o VPN.

Una VPN es una tecnología que permite establecer una conexión segura y cifrada entre tu dispositivo y el servidor remoto de la VPN. Esto significa que toda la información que se envía y recibe a través de esta conexión está protegida y encriptada, lo que garantiza que tus datos personales y actividades en línea permanezcan privados.

Además de proteger tu privacidad, una VPN también te permite acceder a contenido restringido geográficamente, como sitios web, servicios de transmisión o aplicaciones que pueden no estar disponibles en tu ubicación actual. Al simular una ubicación diferente a la tuya, una VPN te brinda la libertad de navegar por internet de forma anónima y segura, sin restricciones.

Es importante tener en cuenta que no todas las VPN son iguales, por lo que es fundamental investigar y elegir un proveedor confiable y seguro. Revisa las políticas de privacidad, los protocolos de seguridad y las ubicaciones de los servidores antes de elegir una VPN que se adapte a tus necesidades.

En resumen, utilizar una VPN es una excelente manera de proteger tu privacidad en línea y garantizar una navegación segura y anónima en internet. Con la creciente importancia de la privacidad en línea, contar con una VPN se ha convertido en una herramienta esencial para cualquier persona que valore la seguridad en línea.

Acceso seguro a internet

El acceso seguro a internet es de vital importancia en la actualidad, especialmente con la creciente presencia de amenazas cibernéticas. Para garantizar la protección de nuestros datos y privacidad, es fundamental tomar medidas para navegar de forma segura en línea.

Una de las primeras precauciones que debemos tener al acceder a internet es utilizar contraseñas fuertes y únicas para cada cuenta. Evitar contraseñas obvias o fáciles de adivinar puede prevenir el acceso no autorizado a nuestras cuentas y datos personales. Asimismo, es recomendable activar la autenticación de dos factores cuando esté disponible para agregar una capa adicional de seguridad.

Otro aspecto a considerar es la navegación segura. Evitar hacer clic en enlaces sospechosos o descargar archivos de fuentes desconocidas puede prevenir la instalación de malware en nuestros dispositivos. Utilizar una conexión segura mediante el uso de redes privadas virtuales (VPN) también puede proteger nuestra información de posibles hackers.

Además, es importante mantener actualizados nuestros dispositivos y programas, ya que las actualizaciones suelen incluir parches de seguridad que corrigen vulnerabilidades conocidas. La instalación de software antivirus y antimalware también puede ser de gran ayuda para detectar y eliminar posibles amenazas en línea.

En resumen, el acceso seguro a internet implica tomar precauciones básicas pero fundamentales para proteger nuestra información y privacidad en línea. Con conciencia y medidas proactivas, podemos disfrutar de la web de forma segura y tranquila.

Funcionamiento de una VPN

Una VPN, o red privada virtual, es una herramienta que permite establecer una conexión segura a través de Internet, protegiendo la privacidad y la seguridad de los datos transmitidos. Su funcionamiento se basa en la creación de un túnel cifrado entre el dispositivo del usuario y el servidor VPN, que actúa como intermediario en la conexión a Internet.

Cuando un usuario activa una VPN en su dispositivo, este cifra los datos antes de enviarlos a través de Internet. Una vez que los datos llegan al servidor VPN, este los descifra y los reenvía al destino deseado. De esta manera, la VPN protege la información sensible del usuario de posibles ataques de ciberdelincuentes o de la vigilancia de terceros.

Además de garantizar la seguridad de los datos, las VPN también permiten a los usuarios acceder a contenido restringido geográficamente. Al ocultar la dirección IP del usuario y asignarle una nueva correspondiente al servidor VPN, se pueden eludir las restricciones geográficas impuestas por algunos servicios en línea.

En resumen, una VPN ofrece privacidad, seguridad y libertad en Internet al proteger la información personal, enmascarar la dirección IP y permitir el acceso a contenido internacional. Es una herramienta cada vez más popular entre los usuarios preocupados por la ciberseguridad y la privacidad en línea.

0 notes

Text

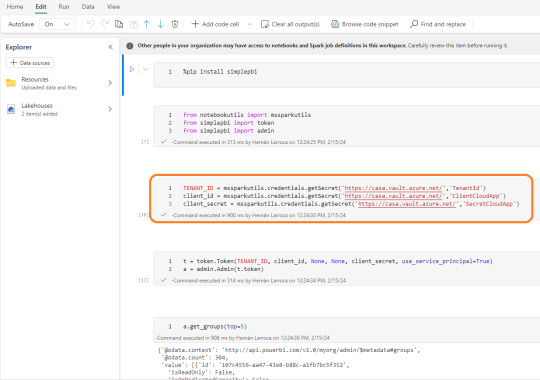

[Fabric] Protegé credenciales en Notebooks con Azure KeyVault

Ciertamente, cuando usamos notebooks, no todo es transformación y limpieza del contenido de nuestro lakehouse. En distintas oportunidades se nos presenta la opción de utilizarlos para integrar datos. Los Notebooks nos pueden ayudar a conectarnos a APIs en nube u otros entornos cloud directamente usando código.

Para que esta opción sea viable, necesitamos evitar exponer las credenciales o claves del origen de datos usadas en el código. Sino imaginen que cualquier persona con acceso al código (ya sea en Fabric o en el repositorio), podría obtener una key de acceso a una API. Para evitar esto, vamos a utilizar un servicio de Azure que ya existe hace tiempo, Azure KeyVaults.

¿Qué es el servicio de Azure Key Vaults?

En palabras Microsoft "Azure Key Vault es un servicio en la nube para el almacenamiento de los secretos y el acceso a estos de forma segura. Un secreto es todo aquello cuyo acceso desea controlar de forma estricta, como las claves API, las contraseñas, los certificados o las claves criptográficas."

Si bien el servicio varias operaciones, nosotros nos quedaremos con la idea que nos permite ingresar una clave o contraseña a encapsular. Solo usuarios con permiso de lectura de claves al servicio podrá utilizar el encapsulado. De ese modo garantizamos que únicamente usuarios aprobados para usarlo, lo usen.

Veamos como crear este secreto antes de usarlo en un Fabric Notebook.

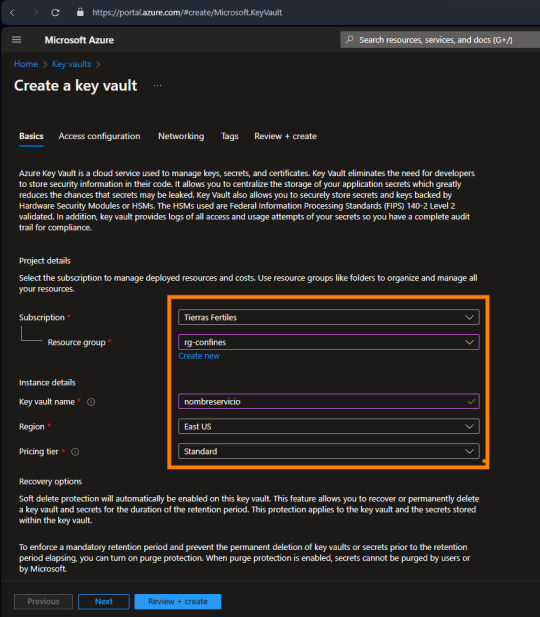

La creación del servicio es bastante simple, basta seleccionar suscripción + grupo de recursos, nombre, region y plan:

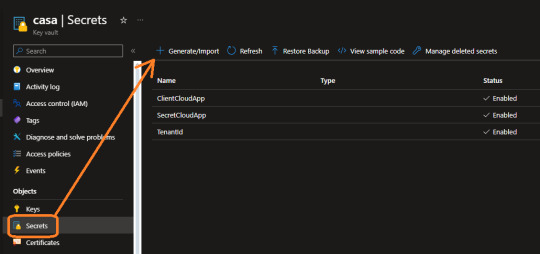

Como mencioné antes, el servicio cuenta con muchas más cosas de las que usaremos nosotros. Ahora nos vamos a concentrar en "Secretos" que es lo que nos interesa.

Aqui por ejemplo ya contamos con tres secretos que usaremos para conectar a la PowerBi Rest API. Guardamos secreto para el tenantid, appid y secretvalue de nuestra app registrada en Azure.

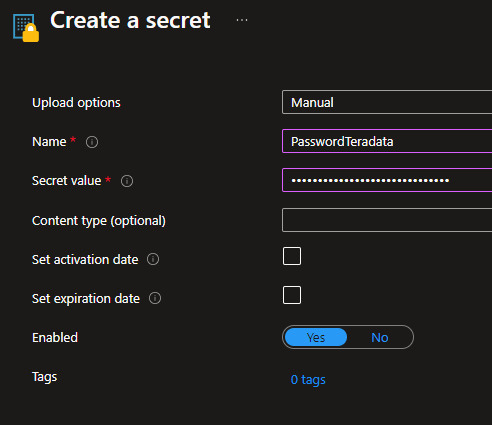

Veamos como generar uno nuevo. Es tan simple como darle un nombre y delimitar lo que queremos encapsular. También podemos delimitarlo como algo temporal:

De ese modo podemos crear un nuevo secreto para nuestro almacén de claves. ¿Qué sigue? permitir la lectura a quien vaya a utilizarlo.

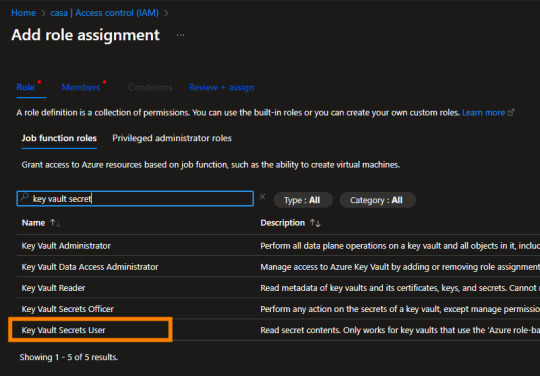

Los recursos de azure se manejan con permisos RBAC (role-based access control). Éstos los encontramos en el "Access Control (IAM)". Podemos abrir nuestro menú de permisos y agregar el que lleva el nombre de "Key Vault Secrets User". La cuenta de EntraID con ese permiso, podrá llamar por código a nuestro secreto almacenado aquí.

Este proceso es muy importante. Imaginen que con esto podríamos dar permisos a un desarrollador para construir un proceso sin saber nunca las credenciales de origen.

¿Cómo llamarlo desde Fabric?

Para utilizar este servicio desde Fabric Notebook usando python, vamos a nutrirnos de la librería de Microsoft que tiene muchas facilidades de interacción. Pueden leer más detalles aqui: https://learn.microsoft.com/en-us/fabric/data-engineering/microsoft-spark-utilities

Dentro de nuestro notebook vamos a comenzar importando SimplePBI para conectarme a la Power Bi Rest API. Luego importaremos las librerías necesarias. El foco está en nuestra tercera celda. Aqui podremos apreciar como llamar el secreto almacenado recientemente:

Utilizamos el método getSecret que necesita dos parámetros. El primero es "Vault URI" que podemos encontrarlo en el Overview de nuestro recurso en el portal de Azure. El segundo es el nombre que le dimos a nuestro secreto.

mssparkutils.credentials.getSecret('https://casa.vault.azure.net/','TenantId')

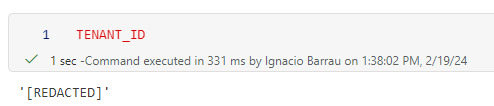

De ese modo almacenamos en variables nuestro resultado y podemos continuar la autenticación de la API en las siguientes filas que crea un token y pide ver el top 5 de workspaces. Recordemos que aquí buscamos seguridad, no solo de exposición de contraseña en código sino de visualización del contenido del secreto. Si el desarrollador intenta leer la variable se encontrará con una limitante:

NOTA: ésta tercera celda pidiendo el secreto solo puede ser ejecutada por una cuenta logueada en Fabric con permisos "Key Vault Secrets User" en nuestro Key Vault. Sino fallará por prohibición de acceso al secreto.

Espero que esto les sea de utilidad para poner automatizar flujos de manera más segura usando Fabric Notebooks.

#Azure#Azure keyvaults#Fabric#Microsoft fabric#Fabric argentina#fabric cordoba#Fabric jujuy#Fabric tutorial#fabric training#Fabric tips#SimplePBI#Fabric python#Fabric notebooks

0 notes

Text

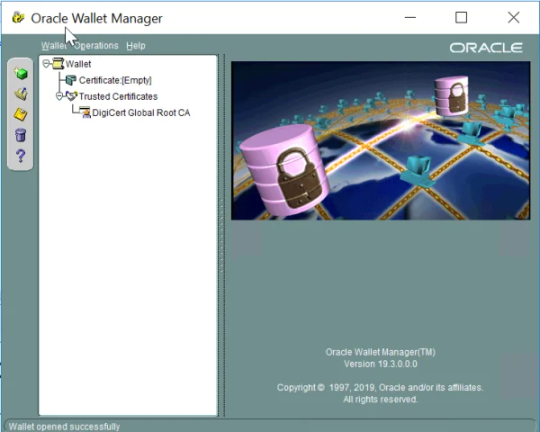

Wallet Oracle y certificados

Wallet con certificado de seguridad

En ocasiones es necesario crear una wallet oracle con un certificado de seguridad expedido por una autoridad certificadora (CA), cuya función es validar las identidades de las entidades., como sitios web, direcciones de correo electrónico, empresas o personas individuales y vincularlas a claves criptográficas mediante la emisión de documentos electrónicos…

View On WordPress

0 notes

Text

Blockchain: La Revolución en la Seguridad y la Confianza Digital

En el mundo digital de hoy, la seguridad y la confianza son dos pilares fundamentales. Las transacciones financieras, los contratos, la gestión de la cadena de suministro y una variedad de procesos se han trasladado al ámbito digital, lo que ha aumentado la importancia de garantizar la integridad y la autenticidad de los datos. Para abordar estos desafíos, la tecnología blockchain ha surgido como una solución revolucionaria. En este blog, exploraremos qué es el blockchain, cómo funciona, sus aplicaciones en diversos campos y su impacto en la seguridad y la confianza digital.

¿Qué es Blockchain?

Blockchain, en español, cadena de bloques, es una tecnología que permite el registro y la verificación segura y transparente de transacciones en una red descentralizada. La idea central detrás de blockchain

es crear un registro digital inmutable y distribuido de todas las transacciones realizadas en una red. Cada grupo de transacciones, conocido como "bloque", se vincula al bloque anterior, creando así una cadena continua de bloques. Este registro es accesible para todos los participantes de la red y se actualiza en tiempo real.

¿Cómo Funciona Blockchain?

Para comprender mejor cómo funciona blockchain, aquí hay algunos conceptos clave:

Transacciones: En una red blockchain, las transacciones son la unidad básica de datos. Estas transacciones pueden representar una amplia gama de actividades, desde transferencias de dinero hasta el registro de activos digitales o contratos inteligentes.

Bloques: Las transacciones se agrupan en bloques. Cada bloque contiene un conjunto de transacciones y una referencia al bloque anterior en la cadena.

Cadena de Bloques: La cadena de bloques es una secuencia de bloques vinculados. Cada bloque contiene un resumen criptográfico del bloque anterior, lo que garantiza la integridad de la cadena.

Nodos: Los nodos son participantes de la red que validan y registran las transacciones en los bloques. En una red pública, cualquier persona puede ser un nodo; en una red privada, se requiere permiso.

Consenso: Para agregar un nuevo bloque a la cadena, los nodos deben llegar a un consenso sobre su validez. Esto se logra a través de diversos algoritmos de consenso, como Prueba de Trabajo (PoW) y Prueba de Participación (PoS).

Ventajas de Blockchain

Blockchain ofrece una serie de ventajas que han llevado a su crecimiento y adopción en diversas industrias y aplicaciones. A continuación, se detallan algunas de las ventajas más destacadas de esta tecnología:

Seguridad:

Integridad de los Datos: La estructura criptográfica de blockchain hace que sea extremadamente difícil alterar o falsificar datos. Cada bloque está vinculado al anterior, y cualquier cambio en un bloque anterior afectaría a todos los bloques siguientes. Esto garantiza la integridad de los datos almacenados en la cadena de bloques.

Descentralización: La naturaleza descentralizada de blockchain significa que no depende de una sola entidad o servidor central. Esto elimina el riesgo de un punto único de falla y aumenta la resistencia a ataques cibernéticos.

2. Transparencia:

Accesibilidad para Todos: La información en la cadena de bloques es transparente y accesible para todos los participantes de la red. Cualquier persona puede verificar las transacciones y los datos almacenados en la cadena de bloques.

Responsabilidad: La transparencia promueve la responsabilidad y la confianza. Los participantes de la red pueden supervisar las actividades y garantizar que se cumplan los acuerdos.

Descentralización:

Eliminación de Intermediarios: Blockchain elimina la necesidad de intermediarios, como bancos y procesadores de pagos. Esto reduce costos y tiempos de procesamiento.

Mayor Control: Los usuarios tienen un mayor control sobre sus activos y datos. No dependen de terceros para gestionar sus transacciones.

Inmutabilidad:

Historial Inmutable: Una vez que se registra una transacción en la cadena de bloques, no se puede modificar ni eliminar. Esto proporciona un historial inmutable de todas las actividades, lo que es valioso en aplicaciones como la gestión de registros.

Eficiencia:

Procesamiento Rápido: Las transacciones en blockchain se procesan de manera eficiente y, a menudo, más rápidamente que en sistemas tradicionales. Esto es especialmente beneficioso en transacciones transfronterizas.

Reducción de Costos: La eliminación de intermediarios y la eficiencia en el procesamiento de transacciones pueden reducir significativamente los costos operativos.

Transacciones Globales:

Sin Fronteras: Blockchain permite transacciones globales sin fronteras. Esto es particularmente útil en transferencias de dinero y comercio internacional.

Accesibilidad:Cualquier persona con acceso a Internet puede participar en transacciones globales, lo que fomenta la inclusión financiera.

Contratos Inteligentes:

Automatización de Procesos: Los contratos inteligentes son programas informáticos que se ejecutan automáticamente cuando se cumplen ciertas condiciones. Esto agiliza la ejecución de contratos financieros y legales, lo que ahorra tiempo y reduce el riesgo de errores humanos.

Economía de Costos: Los contratos inteligentes pueden reducir costos legales y administrativos al eliminar la necesidad de intermediarios y simplificar procesos.

Gestión de la Cadena de Suministro:

Rastreo y Trazabilidad: Blockchain permite el seguimiento transparente de productos a lo largo de la cadena de suministro, desde la fabricación hasta la entrega al cliente. Esto reduce la posibilidad de fraude y mejora la eficiencia.

Verificación de Calidad: La capacidad de verificar la autenticidad y la calidad de los productos es fundamental para la seguridad del consumidor.

Seguridad en la Identidad:

Autenticación: Blockchain puede utilizarse para la gestión de identidad digital, lo que aumenta la seguridad y reduce el riesgo de robo de identidad.

Privacidad Mejorada: Los usuarios pueden tener un mayor control sobre su información personal y decidir qué datos compartir y con quién.

Propiedad Intelectual:

Protección de Derechos de Autor: El registro de derechos de autor y la protección de la propiedad intelectual se simplifican con el uso de blockchain. Esto es particularmente relevante en las industrias creativas y de entretenimiento.

Votación Electrónica:

Integridad Electoral: Blockchain se utiliza para garantizar la integridad de los sistemas de votación electrónica y prevenir el fraude en elecciones. Las transacciones son inmutables, lo que garantiza que los votos no se manipulen.

Energía y Medio Ambiente:

Compensación de Emisiones de Carbono: Blockchain se utiliza para la gestión de la producción de energía y la compensación de emisiones de carbono, lo que fomenta la sostenibilidad.

Educación:

Verificación de Títulos y Certificados: Blockchain se utiliza para verificar la autenticidad de títulos y certificados académicos, lo que reduce el riesgo de falsificaciones.

Juegos y Entretenimiento:

Propiedad de Elementos Virtuales: Blockchain se utiliza para garantizar la autenticidad y propiedad de elementos virtuales en juegos en línea.

Estas ventajas de blockchain han llevado a su adopción en una variedad de industrias y aplicaciones, y su potencial continúa expandiéndose a medida que la tecnología evoluciona y se perfecciona. Si bien existen retos y desafíos, las ventajas que ofrece en términos de seguridad, transparencia, eficiencia y descentralización son fundamentales para su atractivo y su impacto en la economía digital.

Aplicaciones de Blockchain

Blockchain tiene un amplio espectro de aplicaciones en diversas industrias y campos. Algunas de las áreas donde blockchain está teniendo un impacto significativo incluyen:

1. Finanzas y Criptomonedas:

Bitcoin: La criptomoneda más conocida, basada en blockchain, permite transacciones financieras seguras y globales sin necesidad de intermediarios.

Contratos Inteligentes: Estos son programas informáticos que se ejecutan automáticamente cuando se cumplen ciertas condiciones, lo que agiliza la ejecución de contratos financieros y legales.

2. Cadena de Suministro:

Blockchain permite el seguimiento transparente de productos a lo largo de la cadena de suministro, desde la fabricación hasta la entrega al cliente, lo que reduce la posibilidad de fraude y mejora la eficiencia.

3. Cuidado de la Salud:

La gestión segura de registros médicos y la trazabilidad de los medicamentos son ejemplos de aplicaciones en el sector de la salud.

4. Votación Electrónica:

Blockchain se utiliza para garantizar la integridad de los sistemas de votación electrónica y prevenir el fraude en elecciones.

5. Propiedad Intelectual:

El registro de derechos de autor y la protección de la propiedad intelectual se simplifican con el uso de blockchain.

6. Energía y Medio Ambiente:

La gestión de la producción de energía y la compensación de emisiones de carbono se benefician de la transparencia de blockchain.

7. Educación:

La verificación de títulos y certificados académicos es una aplicación en el campo de la educación.

8. Juegos y Entretenimiento:

Blockchain se utiliza para garantizar la autenticidad y propiedad de elementos virtuales en juegos en línea.

Retos y Desafíos

El blockchain es una tecnología revolucionaria que ha traído consigo muchas ventajas, pero también enfrenta varios retos y desafíos que deben abordarse para lograr una adopción más amplia y efectiva. A continuación, se detallan algunos de los retos y desafíos clave asociados con el blockchain:

Escala y Velocidad:

Reto: A medida que las redes blockchain crecen, pueden enfrentar desafíos de escalabilidad y velocidad. La capacidad de procesar un gran número de transacciones por segundo es un problema para algunas blockchains.

Solución: Se están desarrollando soluciones como el aumento de la capacidad de bloques y la implementación de tecnologías de segunda capa, como Lightning Network para Bitcoin, para abordar estos desafíos.

Regulación:

Reto: La falta de regulación clara en muchas jurisdicciones puede plantear incertidumbre para las empresas que operan en el espacio blockchain . La regulación puede variar significativamente de un país a otro.

Solución: Se necesita una mayor claridad regulatoria para fomentar la adopción y proteger a los usuarios. Las autoridades gubernamentales están trabajando en marcos regulatorios específicos para blockchain y criptomonedas.

Privacidad:

Reto: Aunque blockchain es transparente y las transacciones son inmutables, a menudo es necesario encontrar un equilibrio entre la transparencia y la privacidad. En algunas aplicaciones, como registros médicos o contratos confidenciales, la privacidad es fundamental.

Solución: Se están desarrollando tecnologías de privacidad, como Zcash y Monero, que permiten transacciones privadas en blockchain. Además, las blockchains permiten controles de acceso y cifrado para proteger los datos sensibles.

Adopción:

Reto: La adopción masiva de blockchain en algunas industrias puede llevar tiempo y requerir cambios significativos en la infraestructura existente. Además, la falta de conciencia y educación sobre blockchain puede obstaculizar la adopción.

Solución: La educación y la concienciación son clave para promover la adopción. La adopción se está acelerando a medida que más empresas y gobiernos exploran aplicaciones de blockchain.

Interoperabilidad:

Reto: La falta de estándares comunes puede dificultar la interoperabilidad entre diferentes redes blockchain. Esto puede dificultar la transferencia de activos o datos entre diferentes blockchains.

Solución: Se están desarrollando estándares de interoperabilidad, como Interledger Protocol (ILP), para permitir la comunicación entre diferentes blockchains. Además, las redes blockchain basadas en estándares abiertos facilitan la interoperabilidad.

Costos de Energía:

Reto: Las blockchains que utilizan el algoritmo de Prueba de Trabajo (PoW), como Bitcoin, consumen grandes cantidades de energía para mantener la red segura.

Solución: Algunas blockchains están explorando alternativas más eficientes desde el punto de vista energético, como la Prueba de Participación (PoS) y Prueba de Autoridad (PoA), que requieren menos energía.

Gobernanza:

Reto: La gobernanza en las redes blockchain puede ser complicada, especialmente cuando se toman decisiones sobre actualizaciones y cambios en el protocolo.

Solución: Se están explorando modelos de gobernanza más descentralizados y participativos para permitir que la comunidad de usuarios influya en las decisiones.

Seguridad:

Reto: Aunque blockchain es altamente seguro, aún existen riesgos, como ataques de mayoría en redes PoW, errores de contrato inteligente y vulnerabilidades de software.

Solución: La seguridad es una prioridad constante en el desarrollo de blockchain. Las auditorías de seguridad, las pruebas exhaustivas y las mejores prácticas son esenciales para mitigar riesgos.

Educación y Concienciación:

Reto: Muchas personas aún no comprenden completamente qué es blockchain ni cómo funciona. La falta de educación y concienciación puede obstaculizar la adopción y la confianza.

Solución: Se necesita un esfuerzo continuo para educar a las personas sobre blockchain y sus beneficios. Las iniciativas educativas y la divulgación son fundamentales.

Interacción con la Infraestructura Existente:

Reto: Integrar blockchain en sistemas y procesos existentes puede ser complicado y costoso. Esto puede frenar la adopción.

Solución: Se están desarrollando soluciones de puente y middleware que facilitan la integración de blockchain con sistemas existentes.

En resumen, blockchain es una tecnología poderosa con el potencial de transformar una amplia gama de industrias y aplicaciones. Sin embargo, los retos y desafíos mencionados deben abordarse para aprovechar al máximo su potencial. A medida que se desarrollan soluciones y se mejora la infraestructura, es probable que veamos un aumento en la adopción y una mayor madurez en el espacio blockchain. La evolución de blockchain continuará desempeñando un papel importante en la economía digital y en la forma en que gestionamos datos y transacciones en el futuro.

Conclusión

Blockchain está transformando la forma en que se gestionan datos y se realizan transacciones en el mundo digital. Su capacidad para proporcionar seguridad, transparencia y eficiencia ha llevado a su adopción en diversas industrias y campos. A medida que la tecnología continúa evolucionando y madurando, es probable que veamos un aumento en sus aplicaciones y beneficios en el futuro. La revolución de la seguridad y la confianza digital está en marcha, y blockchain lidera el camino.

La seguridad y la confianza digital son esenciales en un mundo cada vez más conectado. Blockchain ofrece una solución innovadora para garantizar la integridad y autenticidad de los datos en una variedad de aplicaciones, lo que lo convierte en una tecnología revolucionaria con un impacto significativo en la forma en que vivimos y hacemos negocios en la era digital.

0 notes

Photo

Nuevo malware para Android usa OCR para robar claves de billeteras criptográficas desde imágenes En resumen: Los investigadores de s... https://ujjina.com/nuevo-malware-para-android-usa-ocr-para-robar-claves-de-billeteras-criptograficas-desde-imagenes/?feed_id=756013&_unique_id=66de0d81d2dd8

0 notes

Text

Microsoft dice que el compromiso de la cuenta de su ingeniero llevó al hackeo chino a funcionarios estadounidenses

El ataque chino recientemente revelado a altos funcionarios de los departamentos de Estado y de Comercio de Estados Unidos se debió al compromiso de la cuenta corporativa de un ingeniero de Microsoft, dijo Microsoft Corp MSFT.O en una publicación de blog el miércoles.

Microsoft dijo que la cuenta del ingeniero había sido penetrada por un grupo de piratas informáticos al que llama Storm-0558, que supuestamente robó cientos de miles de correos electrónicos de altos funcionarios estadounidenses, incluida la secretaria de Comercio, Gina Raimondo, el embajador de Estados Unidos en China, Nicholas Burns, y el subsecretario de Estado. para Asia Oriental Daniel Kritenbrink.

La publicación del blog abordó algunas preguntas sin respuesta sobre el incidente, lo que generó un nuevo escrutinio sobre la seguridad de Microsoft y generó llamadas para investigar las prácticas de la compañía.

En particular, la publicación explica cómo los piratas informáticos pudieron extraer una clave criptográfica de la cuenta del ingeniero y usarla para acceder a cuentas de correo electrónico a las que no debería haberles dado acceso.

Microsoft dijo que había solucionado los fallos que hacían que se pudiera acceder a la clave desde la cuenta del ingeniero no identificado y que daba a los piratas informáticos una libertad tan amplia para robar correos electrónicos. Un representante de Microsoft dijo que la cuenta del ingeniero había sido atacada mediante "malware de robo de tokens", pero no proporcionó más detalles sobre el incidente ni su momento.

La embajada china en Washington no respondió de inmediato un correo electrónico. Beijing ha descrito anteriormente la acusación de que robó correos electrónicos de altos funcionarios estadounidenses como "narrativas infundadas".

Información de Raphael Satter; Edición de Jonathan Oatis, Sandra Maler y David Gregorio.

0 notes

Text

Y porqué no, también, relacionarlo con la entropía. En informática, la entropía es un recurso tangible. El término describe la información aleatoria que recopila un sistema operativo para generar claves criptográficas utilizadas para cifrar información.

0 notes

Link

0 notes

Text

Certificado Digital Online

Certificado Digital Online:

En la era digital actual, donde las transacciones y comunicaciones en línea se han convertido en una parte integral de nuestras vidas, garantizar la seguridad y la autenticidad es de suma importancia. Aquí es donde entra en juego el concepto de Certificado Digital Online, o Certificado Digital Online. Un Certificado Digital Online es un documento digital que sirve como documento de identidad electrónico, permitiendo interacciones y transacciones seguras en línea. Este artículo profundiza en la importancia del Certificado Digital Online y su papel para garantizar la seguridad digital.

Entendiendo el Certificado Digital Online:

Un Certificado Digital Online es esencialmente un par de claves criptográficas que consta de una clave pública y una clave privada. Estas claves se utilizan para cifrar y descifrar información, verificar la autenticidad de firmas digitales y establecer conexiones seguras en comunicaciones en línea. La clave pública está disponible abiertamente y se utiliza para verificar la autenticidad de las firmas digitales, mientras que la clave privada solo la conoce el titular del certificado y se utiliza para crear firmas digitales y descifrar información cifrada.

Beneficios del Certificado Digital Online:

Seguridad mejorada: Certificado Digital Online agrega una capa adicional de seguridad a las transacciones y comunicaciones en línea. Garantiza que la información intercambiada entre las partes permanezca confidencial y no pueda ser manipulada por personas no autorizadas.

Autenticación: los certificados digitales proporcionan una forma de verificar la identidad de personas o entidades en línea. Esto es crucial para transacciones sensibles, como la banca en línea y el comercio electrónico, donde las partes deben estar seguras de la identidad de la otra parte.

Firmas Digitales: Certificado Digital Online permite la creación de firmas digitales, que son equivalentes electrónicos de las firmas manuscritas. Las firmas digitales confirman la autenticidad de los documentos y garantizan que no hayan sido alterados desde que fueron firmados.

Eficiencia: El uso de certificados digitales agiliza los procesos online eliminando la necesidad de presencia física o documentación en papel. Esto conduce a transacciones más rápidas y a una reducción de los gastos administrativos.

Validez legal: En muchas jurisdicciones, Certificado Digital Online tiene validez legal, lo que lo convierte en una herramienta confiable para transacciones y contratos digitales legalmente vinculantes.

Gestiones24: Simplificando la Gestión de Certificados Digitales

Gestiones24 es una plataforma líder especializada en simplificar la gestión del Certificado Digital Online. Con la creciente importancia de la seguridad digital, las personas y las empresas necesitan una forma fácil de manejar sus certificados digitales. Gestiones24 ofrece las siguientes características:

Generación de Certificados: La plataforma ayuda a generar Certificado Digital Online de manera eficiente, garantizando que las claves criptográficas necesarias se creen de forma segura.

Almacenamiento y Backup: Gestiones24 proporciona un repositorio seguro para almacenar los certificados digitales y sus correspondientes claves privadas. Las copias de seguridad periódicas evitan la pérdida de datos.

Recordatorios de renovación: gestionar la caducidad de los certificados puede resultar un desafío. Gestiones24 envía recordatorios oportunos para las renovaciones de certificados, asegurando que las operaciones digitales permanezcan ininterrumpidas.

Gestión de revocación: En casos de certificados comprometidos, la revocación es fundamental. Gestiones24 facilita el proceso de revocación de certificados cuando sea necesario.

Interfaz fácil de usar: la interfaz intuitiva de la plataforma facilita que las personas y las empresas naveguen por las tareas relacionadas con los certificados sin requerir experiencia técnica avanzada.

Conclusión:

Certificado Digital Online juega un papel fundamental en la seguridad de las interacciones y transacciones digitales. Con plataformas como Gestiones24, la gestión de certificados digitales se simplifica y se simplifica, garantizando que empresas y particulares puedan aprovechar plenamente los beneficios de las operaciones online seguras.

0 notes