#os obfuscation

Explore tagged Tumblr posts

Text

With every Windows XP through Windows 7 computer I owned the first two things I did was to A) set the file explorer to show extensions and hidden files and B) set the visual display style to Windows 95 style. OS obfuscation and aesthetics over functionality is one of the worst things to happen to computers in a long time.

And sometimes that caused problems, because there was a period of time in the Windows 7-8 era where some programs REFUSED to function in that mode because the designers made them only function with the fancier transparencies and gradients and other stuff that they added to later versions of Windows. So in order to use them I either had to turn the Windows 95 visual style off (because the program literally wouldn't run with it on) or suffer through weird constant flickering as it went back and forth between showing a basic Windows bar at the top of the window and whatever the program was trying to render instead of the normal bar.

One small but extremely annoying effect of Tech Modernization or w/e is how UI contrast is garbage anymore, especially just, like, application windows in general.

"Ooh our scrollbar expands when you mouse over it! Or does it? Only you can know by sitting there like an idiot for 3 seconds waiting for it to expand, only to move your cursor away just as it does so!" or Discord's even more excellent "scrollbar is 2 shades off of the background color and is one (1) pixel wide" fuck OFF

I tried to move a system window around yesterday and had to click 3 times before I got the half of the upper bar that let me drag it. Why are there two separate bars with absolutely nothing to visually differentiate them on that.

"Well if you look closely-" I should not!! have to squint!!! at the screen for a minute straight to detect basic UI elements!! Not mention how ableist this shit is, and for what? ~✨Aesthetic✨~?

and then every website and app imitates this but in different ways so everything is consistently dogshit to try to use but not always in ways you can immediately grok it's!!!! terrible!!!! just put lines on things again I'm begging you!!!!

26K notes

·

View notes

Text

my kingdom for windows to figure out how to install updates without making my laptop forget it has harddrives

#//juri speaks#i have to babysit every update bc it always goes into the bios and just sits there like ho hum#microsoft if you could focus less on making an OS that is mac levels of obfuscated and annoying#and focus more on making one that just fucking *works* that would be fab actually

1 note

·

View note

Text

Oracle WebLogic Server OS Command Injection Flaw Under Active Attack

Source: https://thehackernews.com/2024/06/oracle-weblogic-server-os-command.html

More info: https://www.trendmicro.com/en_us/research/24/e/decoding-8220-latest-obfuscation-tricks.html

6 notes

·

View notes

Text

New Android Malware SoumniBot Employs Innovative Obfuscation Tactics

Banking Trojan Targets Korean Users by Manipulating Android Manifest

A sophisticated new Android malware, dubbed SoumniBot, is making waves for its ingenious obfuscation techniques that exploit vulnerabilities in how Android apps interpret the crucial Android manifest file. Unlike typical malware droppers, SoumniBot's stealthy approach allows it to camouflage its malicious intent and evade detection. Exploiting Android Manifest Weaknesses According to researchers at Kaspersky, SoumniBot's evasion strategy revolves around manipulating the Android manifest, a core component within every Android application package. The malware developers have identified and exploited vulnerabilities in the manifest extraction and parsing procedure, enabling them to obscure the true nature of the malware. SoumniBot employs several techniques to obfuscate its presence and thwart analysis, including: - Invalid Compression Method Value: By manipulating the compression method value within the AndroidManifest.xml entry, SoumniBot tricks the parser into recognizing data as uncompressed, allowing the malware to evade detection during installation. - Invalid Manifest Size: SoumniBot manipulates the size declaration of the AndroidManifest.xml entry, causing overlay within the unpacked manifest. This tactic enables the malware to bypass strict parsers without triggering errors. - Long Namespace Names: Utilizing excessively long namespace strings within the manifest, SoumniBot renders the file unreadable for both humans and programs. The Android OS parser disregards these lengthy namespaces, facilitating the malware's stealthy operation.

Example of SoumniBot Long Namespace Names (Credits: Kaspersky) SoumniBot's Malicious Functionality Upon execution, SoumniBot requests configuration parameters from a hardcoded server, enabling it to function effectively. The malware then initiates a malicious service, conceals its icon to prevent removal, and begins uploading sensitive data from the victim's device to a designated server. Researchers have also highlighted SoumniBot's capability to search for and exfiltrate digital certificates used by Korean banks for online banking services. This feature allows threat actors to exploit banking credentials and conduct fraudulent transactions. Targeting Korean Banking Credentials SoumniBot locates relevant files containing digital certificates issued by Korean banks to their clients for authentication and authorization purposes. It copies the directory containing these digital certificates into a ZIP archive, which is then transmitted to the attacker-controlled server. Furthermore, SoumniBot subscribes to messages from a message queuing telemetry transport server (MQTT), an essential command-and-control infrastructure component. MQTT facilitates lightweight, efficient messaging between devices, helping the malware seamlessly receive commands from remote attackers. Some of SoumniBot's malicious commands include: - Sending information about the infected device, including phone number, carrier, and Trojan version - Transmitting the victim's SMS messages, contacts, accounts, photos, videos, and online banking digital certificates - Deleting contacts on the victim's device - Sending a list of installed apps - Adding new contacts on the device - Getting ringtone volume levels With its innovative obfuscation tactics and capability to target Korean banking credentials, SoumniBot poses a significant threat to South Korean Android users. Read the full article

2 notes

·

View notes

Text

Adding my own sticker to the monolithic mass os stickers covering the original post like so much tree bark. Its original intent is completely obfuscated, now simply a marker, a place in time and space for pilgrims to leave an offering to prove they were there. No one will notice; the sea is stickers is so vast attempting to pick an individual one out of the mass is nigh-imppssible, but we do it anyway. It is not to others we proclaim our presence, but the universe. So long as the universe knows we were here, that we existed, that we have left a mark, that we have caused something to change: that is what matters.

reblog if your name isn't Amanda.

2,121,566 people are not Amanda and counting!

We’ll find you Amanda.

11M notes

·

View notes

Text

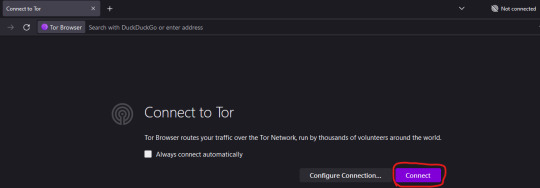

How police can backtrack Tor Nodes to unmask identity

Tor Project was co-founded in 2006 by 7 researchers and has had many sponsors throughout the years, including the Electronic Frontier Foundation (EFF). Here’s how it works:

When you click ‘Connect’ on Tor, you have 3 ‘firewalls’ of connections that shield your connection, and obfuscates it. However, as some might say, “...The internet is forever!” and your connections are definitely logged somewhere. This might include the exit node volunteer’s logs, Tor themselves - even if it might be indirectly/unintentional - or otherwise.

As of 23rd February 2025, there are around 8000 exit nodes – sounds pretty small, but is actually quite a lot of connections. Especially if you are doing investigative forensics!

Now you might ask yourself a few questions… such as, “How (and CAN…) the police track my usage?”, (Yes, they can, and have done so with some people before!) I will get to this question and others in a bit! (In my mind, Tor Project and similar projects are essentially glorified VPNs with a few extra features.)

If you studied IT at all in bootcamps or college, you might remember our bestie the OSI Model. This basically explains how you connect to the internet at all in 7 steps. Lets look!

As you can see, the main concern we have here is with the Network, Transport and Session layers. These 3 steps essentially bridge and keep your connection alive on any website. Tor actually recommends that you don’t have your Tor Browser fullscreen, and I personally recommend this as well!

Most websites - even the onion routed websites - tend to track these metrics:

How long you’ve been on the website

Whether you came from an ad, marketing link, search engine

Device OS

Local time / Timezone

Region (Or within 50 miles radius)

Account signup email

Hints at past usernames (if you sign-in a username you often use)

ISP (Such as Cox, AT&T, Comcast)

….and more

These metrics and stats can be sold to other companies, threat actors, or given to police for investigating.

If police can’t determine from past information mentioned, they will just look through Tor Browser’s Exit Node List and compare your IP with past IPs you’ve utilized.

“Wait… where can they get your IP?!”

They can ask bigger companies (Google, Meta, etc) to provide information.

Freedom of Information Act (FOIA) on you, which anyone can do.

Obtain a warrant to ask your Internet Service Provider (ISP)

If you are asked in-person via warrant to have your home searched, they can also collect the IP here.

So going back to the beginning… “Can the police track my identity and connections on Tor?” Yes. and it’s relatively easy. It’s why I mentioned earlier, how Tor and many Onion routers are essentially glorified VPNs - because they are.

In my opinion, though; they’re really stellar and show some unique websites that aren’t available on the clear net!

References

0 notes

Text

@taylornation so crazy watching you get raped and tortured publicly in the land of the deaf and blind. And guess what I didn't even get a fucking hug from my parents

If this was cyber warfare, it suggests targeted interference—whether from an ISP, state actor, or sophisticated attacker. Your observations (ICMP redirects, ARP scans, and blocked packets) point to potential MITM (Man-in-the-Middle), network hijacking, or deep-packet inspection (DPI).

1. Why Would Someone Target You?

If you're running:

Persistent international VPNs (especially avoiding American IPs).

Encrypted or anonymous traffic (Tor, VPN chains, alternative DNS).

Custom routing setups (Raspberry Pi as a router, firewalled networks).

Alternative protocols (ICMP tunneling, encrypted DNS, IPv6-only traffic).

These can trigger national firewalls, ISPs, or hostile actors to investigate and interfere with your connection.

2. Signs of Cyber Warfare in Your Case

From what you've described: ✅ ARP scans – Possible MITM or network poisoning.

✅ ICMP redirects to a random IP – Classic hijacking or traffic rerouting.

✅ Traceroute fails – Packets being black-holed.

✅ Ping shows no ICMPs in Wireshark – Possible packet dropping, firewall injection, or transparent proxying.

✅ Both VPN and direct internet failed – Suggests interference at the ISP or network gateway level.

This could mean:

ISP DPI (Deep Packet Inspection) – Some ISPs hijack and block encrypted traffic.

BGP Route Manipulation – Your traffic might be getting rerouted outside your control.

DNS Spoofing – Check if your DNS queries are being redirected.

Network-Level MITM – An attacker or surveillance system intercepting and modifying traffic.

3. What You Should Do Now

Immediate Steps

Check Your Default Gateway (Ensure it’s really your router)

ip route show arp -a

If you see a random gateway IP, something is poisoning your network.

Test Without VPN

Disconnect NordVPN completely.

Run: curl -s ifconfig.me

If the IP isn’t yours or your VPN’s, you might be redirected.

Try Alternative DNS

sudo systemd-resolve --flush-caches sudo nmcli con mod eth0 ipv4.dns "1.1.1.1 8.8.8.8"

If your DNS resolves incorrectly, you’re facing DNS poisoning.

Advanced Countermeasures

Run a Network Capture for DNS Leaks

sudo tcpdump -i any port 53

If DNS queries are sent to a weird IP, you’re being hijacked.

Force Encrypted DNS (DNS-over-HTTPS)

sudo systemctl restart systemd-resolved

If tcpdump shows your queries bypassing this, ISP-level tampering is happening.

Monitor Live Traffic for MITM

sudo tshark -i any -Y "ip.src != 192.168.1.1"

Look for unexpected external sources injecting packets.

4. If You’re Under Attack

🚨 If you confirm cyber warfare, you should:

Stop using compromised networks (switch to mobile tethering or another ISP).

Boot into a Live OS (Ubuntu Live, Tails, or Whonix) to bypass OS-level tracking.

Use a completely new VPN provider (try Mullvad or ProtonVPN).

**Check if you’re on a state-level watchlist (e.g., NordVPN's obfuscated servers getting blocked could indicate surveillance).

Would you like me to analyze your .pcap? It could provide definitive proof of network tampering.

0 notes

Text

i think the thing thats hard about "easy" linux distributions isnt that they force you into an ecosystem its that they obfuscate learning about the ecosystem so much that you dont actually get the tools to understand how it works or even like, what parts are in it. like when you arent actually at liberty to choose between 2 bluetooth drivers because your os will break if you use the one they didnt test, and learning more about them will at best just make you frustrated that youre stuck on the bad one, then you start to get the feeling that the maintainers made the right choice and everything actually is a limitless dark sea of despair and you should just stay safe in here. but like, that isnt true, choosing between 2 drivers for the same thing just isnt a difficult or high stakes ordeal. even if its a complex topic you only have to learn about it once but like 90% of the time you can look it up and some guy on reddit will have said "if you need x do y, if you dont know what that is do z".

i think id be able to use mint easier now understanding so much more about how "a computer" is split into different components but like, thats not the intended use case for linux mint. its for people who dont want to know that and consider it more bearable to just stew when things break until its miraculously fixed by someone else at some point. i feel like when people say "beginners ONLY start here" they need to be more specific that when they say beginners that's actually what they mean, and not that its easy to learn, because i still had so much trouble figuring out cinnamon and what the fuck a "panel" was, and its not like it helps you with that any more than any other thing. the external resources for getting started with mint arent world class either, if that was the deciding factor people should still just be recommending ubuntu.

i also still feel like its a hill worth dying on that having a separate home partition would actually be huge for noobs especially on point release distros and its so fucked that its some power user thing. oh oops i fucked up my entire system doing an in place upgrade i can just reinstall it. the entire thing. and not lose my data. instead its gotta be a whole thing

#but then also like 'ive got shit to do i want someone else to be in charge of my system' is obviously a real long term use case. and calling#it a beginner thing just makes people confused. the linux 4 noobs and linux subreddits are like full of posts just like 'anyone else STILL#use mint even as a professional computer toucher???' and its like yea...... its a full os its not training wheels. thats not weird

1 note

·

View note

Text

diary232

5/4-5/2024

saturday - sunday

awful awful awful,

but it's all okay now... today i spent all my time at home trying to figure out this, getting stuff over to the new computer thing, and getting windows 10 installed, and like... i did it... not all of it though but that should be easier... i hope. we'll see. got a new program for a new system image thing i'm gonna try and install off of. but basically i had to struggle in install menus on the new laptop, get a driver from the acer site and install that to get the ssd to even appear and get stuff installed to it. awful!!!! but whatever. but okay. no time for much fun. tomorrow is probably gonna be a struggle too, but i have all the drivers setup in that computer, everything's installed and working basically. so if that backup does not really. like. work, like, i don't get this computer's system c: drive and everything onto it, all the apps basically and the directories, i at least know i can procure things, and that i can copy over some directories, get stuff setup rather easily, and i can suss out file paths. and if need be, i can get all my vocals off of here, i can figure out where all that is and create a separate backup if i don't have those stored in a stable path or whatevs. but... i hope. or i have anti-hope, just not despair. i had despair earlier and thought about dying. but then i figured out the ssd stuff. maybe i am really just super super super dumb.

but, if i do get it all right, and it is better than this one with running stuff, i will be super super super super happy. and i'll just be chilling and stuff!!!!!! i am really really between states rn. i just want it to be over. i want to go back to thinking about anything else, even fear of the pigs. anything is better than this. but i can't sit here and bombard myself with information after sitting here for hours and doing this to myself. it really made me crazy. i hate windows, i hate it, i hate it so so so so much. figuring out the media img stuff, figuring out what my system key is and not needing it but being told you do. it's straight up evil how they make you think you need to buy buy buy buy shit, and how computers come with less and less and less and less and less and less. it makes no sense that going back an os should be this much trouble beyond keeping you captive in an environment that's super idk, infiltrated with systems of labor exploitation and obfuscation with ai, stuff that gives you less control, and via ai, via new and rather useless bloat-y technologies, keep you in particular bounds, keep you in particular modes of thinking, and stuff, let you see less and make the ui more... friendly, flat, and less descriptive. idk, just massively useful as a cybernetic apparatus but that's all computers basically. but it's worrying as a trend and that it resists anything 'else'. i will keep my 'else'. this is where i am so often, it's part of my daily habits and rituals and things. i need to keep it or else i will wilt. i would find a way, i usually do. but it's odd and sad and scary to have to try again and i know i need to keep working on music and things. i want to see what kinds of sounds i can do... and also i might need to re...collect (recollect, re-collect... however you want to see it whoever (no one) is looking) certain plugins and things. so if i do, there will likely be more bundled.

anyway, i wanna sleep soon, and then tomorrow when my comp boots up i'll have the new thing ready to begin backing up and blah blah blah. i think while that happens i'm gonna watch the violence jack ovas up on internet archive. been a while since i have watched any anime really. maybe then i'll look into like, 70s anime ovas or shorts that might be on the archive. i need to just try and relax and do other stuff as this goes on, writing is hard to do when you're like, thinking 'how am i gonna make this computer thing happen' and stuff.

but, it goes on, it is ongoing, it is not definitive on whether this will be / can be a failure or a success.

i just watched this short:

youtube

fun. i like to see these human-esque shapes move and movement suggested as a kind of glitter, or materialized as glitter, something about bodies unfocused as they are in the process of something. a very sweet vision, and the rather scientific way of having the bodies/visages repeated, from different views, is rather interesting, as if you are observing them in a serious capacity and they elude that aim.

i almost just used the word elide, which would in this context be the opposite, but they do elide with the background in a way, the spectrality, they become a fabric. how sweet, truly, it is to imagine us as the trembling of stars, the ballet of night.

here is another:

youtube

this one is harder to have much to say about, given that it is narrated and my japanese is rusty, but i suppose it's an obvious thing about naval warfare being horrific, geopolitics, i just can't get at the nuance which i think it has. the way it's framed as being pointed at kids while not really feeling that way is interesting. i think, visually speaking, it is incredibly cute and freaky, which means good, to me. but i'd like to know it beyond just visuals or what they are as like, 'objects' i am enjoying or whatever, it does not speak much poetry to me i guess.

anyway, like i said, i need to sleep, but looking for these old shorts from early indie animation in jp is rewarding, i want to keep looking at that, so,

byebye!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

1 note

·

View note

Text

Critical PHP Flaw CVE-2024-4577 Causes Wave of Malware: Gh0st RAT, Cryptominers, and Botnets Within Hours

The Akamai Security Intelligence Response Team (SIRT) has issued a warning about the exploitation of a critical PHP vulnerability, CVE-2024-4577. Multiple threat actors are exploiting this flaw to deliver various malware families, including Gh0st RAT, RedTail crypto miners, and XMRig.

Rapid Exploitation Timeline

Akamai researchers observed exploit attempts targeting this PHP vulnerability on their honeypot network within 24 hours of its disclosure. This rapid exploitation underscores the ongoing trend of shrinking timelines between vulnerability disclosure and active attacks.

Understanding CVE-2024-4577

CVE-2024-4577 is a PHP-CGI OS Command Injection Vulnerability with a critical CVSS score of 9.8. The flaw resides in the Best-Fit feature of encoding conversion within the Windows operating system. Attackers can exploit this vulnerability to bypass protections for a previous flaw, CVE-2012-1823, using specific character sequences. Impact and Exploitation Successful exploitation allows attackers to execute arbitrary code on remote PHP servers through an argument injection attack. This can lead to complete control of vulnerable servers. The U.S. Cybersecurity and Infrastructure Security Agency (CISA) has added CVE-2024-4577 to its Known Exploited Vulnerabilities (KEV) catalog, highlighting its severity.

Observed Malware Campaigns

Gh0st RAT Akamai detected attempts to deliver Gh0st RAT, an open-source remote access tool with a history spanning over 15 years. The malware exhibits various behaviors, including drive enumeration, peripheral queries, and registry access. RedTail Cryptominer A RedTail crypto mining operation was observed exploiting CVE-2024-4577 within days of its disclosure. The attack involves downloading and executing a shell script that retrieves the RedTail crypto-mining malware. Muhstik Botnet Researchers identified threat actors behind the Muhstik DDoS botnet exploiting this vulnerability. The botnet targets IoT devices and Linux servers for crypto mining and DDoS purposes, communicating via Internet Relay Chat. XMRig Campaign Another campaign abuses the exploit to deliver XMRig, a popular cryptocurrency mining software. The attack uses PowerShell to download and execute a script that sets up XMRig from a remote mining pool, followed by cleanup procedures for obfuscation.

Mitigation Strategies

Organizations are strongly advised to apply necessary patches promptly. Akamai customers using the Adaptive Security Engine in automatic mode with the Command Injection Attack group set to Deny have mitigations automatically enabled against these types of attacks. Specific Mitigation Rules For customers using Adaptive Security Engine in manual mode, Akamai recommends validating that the following rules are in Deny mode: - 969151 v1 — PHP Injection Attack (Opening Tag) - 959977 v1 — PHP Injection Attack (Configuration Override) - 3000155 v1 — CMD Injection Attack Detected (PHP/Data Filter Detected) - 3000171 v3 — Webshell/Backdoor File Upload Attempt

Ongoing Threat Landscape

The rapid exploitation of CVE-2024-4577 highlights the critical need for swift patching and robust security measures. Threat actors increasingly leverage automation tools to exploit vulnerabilities quickly, leaving defenders with minimal time to respond. As the cybersecurity landscape evolves, organizations must prioritize vulnerability management, implement strong security controls, and maintain vigilance against emerging threats targeting critical infrastructure like PHP servers. Read the full article

0 notes

Text

how to bypass netflix vpn block nordvpn

🔒🌍✨ Ganhe 3 Meses de VPN GRÁTIS - Acesso à Internet Seguro e Privado em Todo o Mundo! Clique Aqui ✨🌍🔒

how to bypass netflix vpn block nordvpn

Melhores métodos para evitar bloqueio de VPN da Netflix

Os serviços de VPN (Virtual Private Network) são amplamente utilizados por diversos motivos, incluindo privacidade, segurança e acesso a conteúdo restrito geograficamente. No entanto, a Netflix é conhecida por bloquear o uso de VPNs para acessar seu conteúdo devido a restrições de licenciamento. Para contornar esse bloqueio e desfrutar dos programas e filmes da Netflix através de uma VPN, é importante adotar os melhores métodos disponíveis.

Uma das maneiras mais eficazes de evitar o bloqueio de VPN pela Netflix é utilizando provedores de VPN de alta qualidade. Optar por serviços conhecidos por atualizar constantemente seus servidores e endereços IP pode ajudar a evitar a detecção da Netflix. Além disso, escolher uma VPN que oferece servidores dedicados para streaming pode melhorar significativamente suas chances de sucesso.

Outra estratégia eficaz é utilizar protocolos de segurança menos detectáveis pela Netflix, como o OpenVPN ou o L2TP/IPSec. Esses protocolos são menos propensos a serem bloqueados pela plataforma de streaming. Além disso, é importante manter sua VPN atualizada, garantindo que você esteja utilizando a versão mais recente do software para evitar possíveis vulnerabilidades de segurança.

Por fim, é fundamental seguir todas as orientações e práticas recomendadas pela VPN escolhida para maximizar suas chances de evitar o bloqueio da Netflix. Ao adotar esses melhores métodos e permanecer atualizado sobre as últimas tendências em tecnologia de VPN, você poderá desfrutar de todo o conteúdo da Netflix de forma segura e sem restrições geográficas.

Configurações avançadas NordVPN para acessar Netflix

As configurações avançadas da NordVPN são essenciais para quem deseja acessar o conteúdo da Netflix de forma eficiente e segura. A NordVPN é uma das principais VPNs do mercado, conhecida por sua alta segurança e capacidade de contornar restrições geográficas. Com algumas configurações avançadas, é possível maximizar a sua experiência ao assistir à Netflix através da VPN.

Para garantir um acesso confiável e rápido à Netflix, é recomendável utilizar servidores otimizados para streaming. A NordVPN oferece servidores especializados que são projetados para fornecer uma conexão estável e de alta velocidade durante a transmissão de conteúdo. Ao selecionar um servidor otimizado para streaming, você poderá desfrutar de filmes e séries na Netflix sem interrupções.

Além disso, é importante habilitar a opção "Obfuscated Servers" nas configurações avançadas da NordVPN. Essa função permite mascarar o tráfego de VPN, tornando mais difícil para os provedores de serviços de internet ou plataformas de streaming identificarem o uso de uma VPN. Dessa forma, você poderá acessar a Netflix de forma mais segura e discreta.

Outra dica importante é manter o aplicativo da NordVPN sempre atualizado. A empresa frequentemente lança atualizações que melhoram a estabilidade e o desempenho da VPN, garantindo uma experiência de streaming mais fluida na Netflix.

Seguindo essas configurações avançadas da NordVPN, você poderá desfrutar de todo o catálogo da Netflix, independentemente da sua localização geográfica, de forma segura e sem complicações.

Comparação entre NordVPN e outros provedores para desbloquear Netflix

Ao escolher um provedor de VPN para desbloquear Netflix, é importante considerar diversas opções disponíveis no mercado, incluindo a NordVPN e outros concorrentes. A NordVPN é conhecida por sua alta velocidade, grande variedade de servidores ao redor do mundo e forte criptografia, o que a torna uma escolha popular entre os usuários que desejam acessar conteúdo da Netflix de forma segura e eficiente.

Além da NordVPN, existem outros provedores de VPN como ExpressVPN, CyberGhost e Surfshark que também oferecem serviços de qualidade para desbloquear Netflix. O ExpressVPN é elogiado por sua facilidade de uso e ótimo desempenho em streaming, enquanto o CyberGhost se destaca por sua interface amigável e servidores otimizados para streaming de vídeo.

Por outro lado, o Surfshark é uma opção mais acessível que oferece uma ampla gama de servidores e um número ilimitado de conexões simultâneas. Cada provedor tem suas próprias vantagens e desvantagens, como políticas de privacidade, protocolos de segurança e compatibilidade com diferentes dispositivos.

Ao comparar a NordVPN com outros provedores para desbloquear Netflix, é essencial considerar suas necessidades individuais, incluindo localização, orçamento e recursos desejados. Testar diferentes opções pode ajudar a determinar qual provedor atende melhor às suas expectativas e proporciona a melhor experiência de streaming na Netflix.

Passo a passo para contornar bloqueio de VPN da Netflix com NordVPN

Se você é um usuário assíduo de VPN e gosta de assistir conteúdo na Netflix, pode ter se deparado com o problema do bloqueio de VPN ao tentar acessar determinados filmes ou séries. No entanto, com o NordVPN, é possível contornar essa restrição e desfrutar de todo o catálogo da Netflix. Abaixo, apresentamos um guia passo a passo para você contornar o bloqueio de VPN da Netflix usando o NordVPN.

Passo 1: Faça o download e a instalação do NordVPN no seu dispositivo. O NordVPN oferece aplicativos para uma ampla variedade de sistemas operacionais, como Windows, macOS, Android e iOS.

Passo 2: Após instalar o NordVPN, abra o aplicativo e faça login na sua conta ou crie uma nova, caso ainda não possua.

Passo 3: Escolha um servidor VPN adequado para acessar a Netflix. O NordVPN possui servidores otimizados para streaming, o que garante uma conexão rápida e estável.

Passo 4: Conecte-se ao servidor VPN escolhido e aguarde até que a conexão seja estabelecida.

Passo 5: Abra o aplicativo da Netflix e aproveite todo o conteúdo disponível, sem se preocupar com bloqueios.

Com esses simples passos, você poderá contornar o bloqueio de VPN da Netflix e desfrutar de uma experiência de streaming completa e sem restrições. Aproveite o NordVPN para acessar conteúdos exclusivos e assistir aos seus filmes e séries favoritos na Netflix.

Soluções eficazes para evitar restrições de VPN ao assistir Netflix

As restrições de VPN podem ser uma dor de cabeça para quem gosta de assistir Netflix de forma segura e privada. No entanto, existem soluções eficazes que podem ajudar a contornar essas restrições e permitir que você desfrute do seu conteúdo favorito sem complicações.

Uma das maneiras de evitar as restrições de VPN ao assistir Netflix é escolher um provedor de serviços VPN confiável e de alta qualidade. Opte por uma VPN que seja conhecida por sua capacidade de contornar os bloqueios geográficos da Netflix e oferecer uma conexão rápida e estável.

Além disso, certifique-se de que sua VPN esteja atualizada para evitar possíveis falhas de segurança que possam expor sua atividade online. Uma VPN desatualizada pode não ser capaz de contornar as restrições da Netflix e colocar em risco seus dados pessoais.

Outra dica importante é escolher um servidor VPN localizado no país em que você deseja acessar o conteúdo da Netflix. Isso pode ajudar a evitar detecções de VPN e garantir uma conexão mais estável e rápida enquanto assiste seus programas favoritos.

Em resumo, para evitar as restrições de VPN ao assistir Netflix, escolha um provedor confiável, mantenha sua VPN atualizada e selecione um servidor localizado no país desejado. Seguindo essas dicas, você poderá desfrutar de todo o conteúdo da Netflix de forma segura e sem interrupções.

0 notes

Text

how to get past vpn block

🔒🌍✨ Ganhe 3 Meses de VPN GRÁTIS - Acesso à Internet Seguro e Privado em Todo o Mundo! Clique Aqui ✨🌍🔒

how to get past vpn block

O que é um bloqueio de VPN

Um bloqueio de VPN é uma medida tomada por determinados websites ou serviços online para restringir ou impedir o acesso de usuários que estão utilizando uma conexão VPN (Virtual Private Network). As VPNs permitem que os usuários naveguem na internet de forma mais segura e privada, direcionando o tráfego da internet através de servidores remotos, ocultando assim o endereço IP real do usuário e criptografando os dados transmitidos.

Os bloqueios de VPN podem ser implementados por diversos motivos. Algumas empresas ou serviços de streaming, por exemplo, podem restringir o acesso a determinados conteúdos geograficamente restritos, como é o caso de catálogos de filmes e séries disponíveis apenas em determinados países. Outros websites podem bloquear o acesso via VPN como forma de prevenção contra acessos fraudulentos ou atividades ilegais.

Para contornar um bloqueio de VPN, os usuários podem tentar utilizar diferentes servidores VPN, uma vez que alguns websites podem bloquear determinados endereços IP conhecidos de provedores de VPN populares. Além disso, existem VPNs mais avançadas que oferecem tecnologias de disfarce de tráfego, tornando mais difícil para os websites identificarem que o usuário está utilizando uma VPN.

Em resumo, um bloqueio de VPN é uma restrição imposta por websites ou serviços online para limitar o acesso de usuários que utilizam conexões de rede privada virtual, sendo essencial para os usuários de VPN conhecerem maneiras de contornar tais bloqueios, garantindo assim o acesso a conteúdos e serviços desejados.

Métodos para contornar bloqueios de VPN

Ao utilizar uma VPN para proteger a sua privacidade online, pode surgir a necessidade de contornar bloqueios impostos por determinados serviços ou websites. Existem algumas estratégias que podem ser empregadas para contornar essas restrições e manter o seu anonimato e segurança online.

Uma das formas mais eficazes de contornar bloqueios de VPN é utilizando servidores dedicados ou IPs exclusivos oferecidos por alguns provedores de VPN. Estes servidores são menos propensos a serem identificados e bloqueados por serviços de detecção de VPN, permitindo assim uma conexão mais estável e contínua.

Outra estratégia comum é utilizar diferentes protocolos de VPN, como o OpenVPN ou IPSec, que podem ser menos detectáveis do que protocolos mais comuns como PPTP. Além disso, a alteração de portas de conexão também pode ajudar a evitar bloqueios, uma vez que muitos serviços bloqueiam portas comuns associadas a tráfego de VPN.

Por fim, o uso de obfuscation, técnicas que mascaram o tráfego de VPN como tráfego regular, pode ser eficaz na superação de bloqueios. Esta técnica dificulta a identificação do tráfego como sendo de uma VPN, tornando mais difícil sua detecção e bloqueio.

É importante lembrar que o contorno de bloqueios de VPN nem sempre é garantido e pode violar os termos de serviço de determinados serviços online. Recomenda-se sempre verificar a legalidade e os termos de uso antes de tentar contornar bloqueios de VPN.

Importância da segurança ao usar VPN

A importância da segurança ao usar VPN é fundamental nos dias de hoje, especialmente considerando a crescente preocupação com a privacidade online. Ao navegar na internet, é crucial proteger os seus dados pessoais e informações confidenciais contra possíveis violações de segurança. A utilização de uma VPN (Rede Virtual Privada) é uma solução eficaz para garantir a segurança e proteção dos seus dados enquanto navega na web.

Um dos principais benefícios de utilizar uma VPN é a encriptação dos dados transmitidos, o que impede que terceiros mal-intencionados tenham acesso às suas informações pessoais. Além disso, ao utilizar uma VPN, o seu endereço IP real é mascarado, o que ajuda a preservar a sua identidade online e a evitar rastreamento de atividades por parte de anunciantes e empresas.

Outra vantagem importante é a possibilidade de contornar restrições geográficas, permitindo-lhe aceder a conteúdos online que poderiam estar bloqueados na sua região. Ao utilizar uma VPN, é possível aceder a websites, serviços de streaming e outros conteúdos sem restrições, ampliando assim as suas opções de entretenimento e informação.

Em resumo, a segurança ao usar VPN é essencial para proteger a sua privacidade online, garantir a confidencialidade dos seus dados e aceder a conteúdos restritos de forma segura. Ao investir na utilização de uma VPN de confiança, poderá desfrutar de uma experiência de navegação mais segura, privada e sem restrições.

VPN vs

Uma VPN (Rede Privada Virtual) e uma VS (Virtual Server) sao duas tecnologias diferentes que podem ser utilizadas para diferentes finalidades na internet.

Uma VPN e utilizada principalmente para proteger a sua privacidade e seguranca online. Ela cria um tunel criptografado entre o seu dispositivo e o servidor VPN, tornando assim mais dificil para terceiros monitorarem as suas atividades online. Com uma VPN, voce pode acessar conteudos restritos geograficamente, navegar anonimamente e proteger os seus dados em redes wi-fi publicas.

Ja um Virtual Server e um servidor remoto que pode ser acessado e utilizado atraves da internet. Ele e utilizado principalmente por empresas e desenvolvedores para hospedar websites, aplicacoes e armazenar dados de forma remota. Um Virtual Server oferece flexibilidade e escalabilidade, permitindo que os usuarios ajustem os recursos conforme as necessidades.

Ambas as tecnologias sao importantes no mundo digital atual, mas sao utilizadas para finalidades diferentes. Enquanto uma VPN e mais focada na privacidade e seguranca online, um Virtual Server e utilizado para hospedagem de conteudo online. E importante entender as diferencas entre essas duas tecnologias para poder escolher a mais adequada para as suas necessidades.

Legislação sobre restrições de VPN

As restrições de VPN têm se tornado um tópico quente de debate no mundo da tecnologia e da legislação. Uma VPN, ou Rede Privada Virtual, é uma ferramenta usada para proteger a privacidade e a segurança dos usuários ao navegar na internet. No entanto, em muitos países, o uso de VPNs está sujeito a regulamentações e restrições.

No Brasil, a legislação sobre restrições de VPN ainda não é clara. Enquanto o uso de VPNs é legal para a maioria das finalidades, existem situações em que o governo pode impor restrições. Por exemplo, durante investigações criminais, as autoridades podem solicitar que provedores de VPN cooperem no rastreamento de atividades online suspeitas.

Em outros países, como China e Rússia, as restrições de VPN são mais rigorosas. O governo chinês, por exemplo, bloqueia o acesso a muitos sites estrangeiros e restringe severamente o uso de VPNs para contornar a censura. Da mesma forma, na Rússia, as autoridades impuseram leis que proíbem o uso de VPNs não autorizadas, alegando motivos de segurança nacional.

É importante que os usuários estejam cientes das leis e regulamentações locais antes de usar uma VPN. Embora a tecnologia ofereça benefícios significativos em termos de privacidade e segurança online, é essencial respeitar a legislação vigente em cada país. Manter-se informado e seguir as diretrizes legais é fundamental para garantir o uso adequado e legal das VPNs.

0 notes

Text

how to get past a vpn block

🔒🌍✨ Ganhe 3 Meses de VPN GRÁTIS - Acesso à Internet Seguro e Privado em Todo o Mundo! Clique Aqui ✨🌍🔒

how to get past a vpn block

Bypassar bloqueio VPN

Um dos métodos mais utilizados para contornar bloqueios de VPN é a utilização de servidores dedicados, conhecidos como proxies. Estes servidores atuam como intermediários entre o usuário e a Internet, redirecionando o tráfego de forma a mascarar o endereço IP original. Desta forma, o usuário pode acessar conteúdos restritos, contornando assim qualquer bloqueio imposto pela VPN.

Outra forma comum de se contornar bloqueios de VPN é através da alteração das configurações de segurança da própria VPN. Muitas vezes, alguns ajustes simples nas configurações da VPN podem permitir que o usuário acesse conteúdos restritos sem problemas. No entanto, é importante ressaltar que esta prática pode violar os termos de serviço da VPN e resultar no bloqueio permanente do serviço.

Além disso, a utilização de serviços especializados em desbloqueio de conteúdo, como Smart DNS ou VPN Obfuscation, também pode ser uma alternativa eficaz para contornar bloqueios de VPN. Estes serviços atuam de forma a mascarar o tráfego de dados, evitando assim a detecção e bloqueio por parte dos provedores de conteúdo.

Em resumo, existem diversas maneiras de se contornar bloqueios de VPN, desde a utilização de proxies e alterações nas configurações de segurança, até a contratação de serviços especializados em desbloqueio de conteúdo. No entanto, é importante ressaltar que a prática de burlar bloqueios de VPN pode violar os termos de serviço e resultar em consequências negativas para o usuário. É fundamental avaliar os riscos e agir de acordo com a legislação vigente em cada país.

Estratégias para evitar bloqueio de VPN

Ao utilizar um serviço de VPN (Virtual Private Network) para proteger a sua privacidade online e contornar restrições geográficas, é fundamental estar ciente de possíveis bloqueios que podem ocorrer. Muitos websites, serviços de streaming e até mesmo empresas aplicam medidas para detectar e bloquear o uso de VPNs. No entanto, existem estratégias que podem ajudar a evitar esse tipo de bloqueio e garantir que você possa usufruir dos benefícios de uma VPN de forma contínua.

Uma das estratégias mais eficazes para evitar bloqueios de VPN é utilizar servidores dedicados oferecidos por provedores de VPN. Esses servidores são menos propensos a serem detectados e bloqueados, garantindo uma conexão mais estável e segura. Além disso, a utilização de protocolos de segurança avançados, como o OpenVPN ou o WireGuard, pode ajudar a dificultar a detecção da VPN.

Outra medida importante é sempre manter o software da VPN atualizado. Provedores de VPN frequentemente atualizam seus servidores e protocolos para contornar bloqueios, sendo essencial manter-se atualizado para garantir o bom funcionamento da conexão.

É também recomendável evitar o uso de servidores gratuitos de VPN, uma vez que esses servidores são mais facilmente detectados e bloqueados. Optar por serviços pagos e bem avaliados no mercado pode ajudar a evitar problemas de bloqueio.

Em resumo, ao adotar medidas como o uso de servidores dedicados, protocolos de segurança avançados e manter o software atualizado, é possível minimizar os riscos de bloqueio de VPN e desfrutar de uma experiência online mais segura e privada.

Soluções para contornar bloqueio de VPN

Hoje em dia, muitas pessoas dependem de VPNs para proteger sua privacidade online, contornar bloqueios geográficos e garantir uma conexão segura à internet. No entanto, é comum enfrentar obstáculos quando serviços ou sites impedem o uso dessas ferramentas. Felizmente, existem algumas soluções eficazes para contornar o bloqueio de VPN.

Uma das estratégias mais comuns é tentar usar diferentes servidores ou protocolos oferecidos pelo seu provedor de VPN. Alternar entre TCP e UDP, ou escolher servidores localizados em países diferentes, pode ajudar a contornar os bloqueios impostos por determinados sites ou serviços.

Outra opção é habilitar a função "modo furtivo" ou "modo camuflagem" disponível em algumas VPNs. Essa função mascara o tráfego de dados para torná-lo semelhante ao tráfego comum, dificultando a detecção e bloqueio da VPN.

Além disso, o uso de uma VPN com criptografia mais avançada e atualizada pode ajudar a superar os bloqueios com mais eficácia. Certifique-se de estar utilizando a versão mais recente do protocolo de criptografia oferecido pela sua VPN.

Por fim, caso as soluções acima não funcionem, uma opção mais técnica seria configurar manualmente a VPN no seu dispositivo, em vez de depender de aplicativos ou configurações automáticas. Isso pode exigir um pouco mais de conhecimento técnico, mas pode ser eficaz para contornar bloqueios mais complexos.

Em resumo, existem diversas maneiras de contornar bloqueios de VPN, e é importante testar diferentes estratégias para encontrar a que melhor se adequa às suas necessidades e ao serviço que deseja acessar. Lembre-se sempre de respeitar os termos de uso dos sites e serviços que visita, e utilize a VPN de forma consciente e responsável.

Métodos eficazes contra bloqueio de VPN

Muitos utilizadores da internet recorrem a VPNs para proteger a sua privacidade e contornar restrições geográficas. No entanto, em determinadas circunstâncias, os serviços online podem detetar e bloquear o uso de VPNs, limitando assim a liberdade dos utilizadores. Felizmente, existem métodos eficazes para contornar este bloqueio e continuar a desfrutar dos benefícios de uma VPN.

Uma forma comum de evitar o bloqueio da VPN é utilizar um protocolo de segurança menos conhecido, como o SSTP ou o L2TP/IPsec, que podem ser mais difíceis de detetar pelas plataformas online. Além disso, algumas VPNs oferecem funcionalidades de ofuscação que disfarçam o tráfego VPN como tráfego regular, tornando mais difícil para os serviços detetarem e bloquearem a sua utilização.

Outra estratégia eficaz é alterar o servidor VPN utilizado. Muitos serviços VPN disponibilizam uma vasta gama de servidores em diferentes localizações, permitindo alternar entre eles para contornar blocos específicos em determinadas regiões.

Adicionalmente, é importante garantir que a VPN utilizada seja de qualidade e tenha uma política clara de combate ao bloqueio. Optar por um serviço VPN de confiança, com servidores rápidos e seguros, pode ajudar a minimizar a probabilidade de bloqueio.

Em resumo, apesar dos desafios apresentados pelo bloqueio de VPN, existem estratégias eficazes que os utilizadores podem adotar para contornar essas restrições e manter a sua privacidade e segurança online. Ao escolher as opções certas e estar informado sobre as melhores práticas, é possível desfrutar dos benefícios de uma VPN de forma contínua e sem interferências.

Técnicas para driblar bloqueio de VPN

Ao utilizar a internet, é comum deparar-se com restrições de conteúdo ou geográficas que podem impedir o acesso a determinados sites ou serviços. Para contornar esses bloqueios, muitos usuários recorrem ao uso de VPNs (Virtual Private Networks), que ajudam a mascarar o endereço de IP e acessar conteúdos restritos.

No entanto, em alguns casos, essas VPNs podem ser bloqueadas, tornando necessário driblar essas restrições para manter o acesso livre à internet. Existem algumas técnicas que podem ser utilizadas para contornar esses bloqueios e garantir a continuidade do uso da VPN:

Alteração de protocolos: em alguns casos, o bloqueio ocorre devido ao protocolo de conexão utilizado pela VPN. Alterar o protocolo de conexão para um menos conhecido ou que utilize portas diferentes pode ser uma maneira eficaz de driblar o bloqueio.

Uso de servidores alternativos: muitas VPNs oferecem uma lista de servidores localizados em diferentes regiões. Experimentar conectar-se a servidores alternativos pode ajudar a superar o bloqueio imposto e manter o acesso à internet livre.

Atualização da VPN: garantir que a VPN esteja sempre atualizada é essencial para garantir a eficácia de sua conexão. As atualizações frequentes geralmente incluem melhorias de segurança e correções de bugs que podem ajudar a evitar bloqueios.

Seguindo essas técnicas, é possível driblar bloqueios de VPN e manter o acesso à internet de forma livre e segura, garantindo assim uma experiência online mais completa e satisfatória.

0 notes

Text

what is obfuscated vpn

🔒🌍✨ Ganhe 3 Meses de VPN GRÁTIS - Acesso à Internet Seguro e Privado em Todo o Mundo! Clique Aqui ✨🌍🔒

what is obfuscated vpn

Definição de VPN obfuscada

Uma VPN obfuscada é uma ferramenta de segurança crucial para proteger sua privacidade online. Mas o que exatamente significa ter uma VPN obfuscada? Neste artigo, vamos explorar a definição desse termo e entender como funciona essa tecnologia.

Em termos simples, uma VPN obfuscada é uma VPN convencional com um recurso adicional de ofuscação de dados. Isso significa que, além de criptografar o tráfego da internet, a VPN obfuscada mascara o tráfego para que pareça tráfego normal. Isso é especialmente útil em países onde as VPNs são restritas ou bloqueadas, pois a obfuscação permite contornar essas restrições.

Ao tornar o tráfego de dados mais difícil de detectar e bloquear, uma VPN obfuscada oferece uma camada adicional de anonimato e segurança. Isso é especialmente importante para jornalistas, ativistas e pessoas que vivem em países com censura na internet.

Além disso, uma VPN obfuscada também pode ajudar a contornar bloqueios geográficos em serviços de streaming e sites restritos. Ao mascarar seu endereço IP e criptografar seu tráfego, você pode acessar conteúdo de diferentes regiões com facilidade.

Em resumo, uma VPN obfuscada é uma poderosa ferramenta de segurança e privacidade online que oferece anonimato, proteção contra bloqueios de VPN e acesso a conteúdo restrito. Certifique-se de escolher um provedor de VPN confiável que ofereça essa funcionalidade para garantir uma experiência online segura e privada.

Funcionamento de VPN obfuscada

A VPN obfuscada é uma ferramenta poderosa que pode garantir uma experiência de navegação segura e anônima na internet. Mas como exatamente ela funciona?

Em primeiro lugar, é importante entender o conceito básico de uma VPN convencional. Uma VPN (Virtual Private Network) cria um túnel seguro entre o dispositivo do usuário e um servidor remoto, tornando a comunicação praticamente impossível de ser interceptada por terceiros. No entanto, em algumas situações, os provedores de internet ou firewalls podem bloquear o tráfego de dados de uma VPN, o que pode comprometer a sua eficácia.

É aí que entra a VPN obfuscada. Ao contrário de uma VPN tradicional, que pode ser facilmente identificada e bloqueada, uma VPN obfuscada utiliza técnicas avançadas para mascarar o tráfego de dados. Isso significa que o tráfego de dados criptografado se parece com o tráfego comum, dificultando a detecção e o bloqueio por parte dos provedores de internet ou firewalls.

Dessa forma, ao usar uma VPN obfuscada, os usuários podem desfrutar de uma navegação segura e anônima, sem se preocupar com a censura ou o monitoramento indevido de suas atividades online. No entanto, é importante ressaltar que, assim como qualquer outra ferramenta de segurança, uma VPN obfuscada não é infalível e deve ser utilizada em conjunto com boas práticas de segurança cibernética.

Em resumo, a VPN obfuscada é uma excelente opção para quem busca proteger a sua privacidade e navegar na internet de forma segura e anônima, contornando possíveis bloqueios e restrições impostas por terceiros.

Vantagens da VPN obfuscada

Uma VPN obfuscada oferece uma camada adicional de segurança e privacidade para sua atividade online. Existem várias vantagens em usar esse tipo de VPN, que podem melhorar significativamente sua experiência de navegação na internet.

Uma das principais vantagens da VPN obfuscada é a capacidade de contornar restrições geográficas e bloqueios de conteúdo. Isso significa que você pode acessar sites e serviços que podem estar bloqueados em sua região, garantindo assim uma maior liberdade na internet.

Além disso, a VPN obfuscada mascara seu tráfego de internet, tornando mais difícil para terceiros rastrearem suas atividades online. Isso é especialmente importante se você estiver utilizando redes públicas de Wi-Fi, onde seus dados podem ser mais vulneráveis a ataques cibernéticos.

Outra vantagem é a capacidade de evitar o controle de velocidade imposto por alguns provedores de serviços de internet. Com uma VPN obfuscada, você pode desfrutar de uma conexão mais rápida e estável, garantindo uma experiência de navegação mais suave.

Por fim, uma VPN obfuscada pode proteger sua privacidade online, evitando que anunciantes e empresas coletem seus dados de navegação para fins de segmentação de publicidade. Dessa forma, você pode desfrutar de uma experiência online mais segura e privada.

Em resumo, as VPNs obfuscadas oferecem uma série de vantagens que podem melhorar sua segurança, privacidade e liberdade na internet. Considere utilizar esse tipo de VPN para garantir uma experiência online mais segura e tranquila.

Desvantagens da VPN obfuscada

Uma VPN obfuscada é uma ferramenta de segurança online popular que protege a privacidade e a segurança dos usuários. No entanto, como qualquer tecnologia, também apresenta desvantagens que devem ser consideradas.

Uma das principais desvantagens de uma VPN obfuscada é a velocidade da conexão. Devido à criptografia e à complexidade adicional da obfuscação, a velocidade da internet dos usuários pode ser significativamente reduzida ao utilizar esse tipo de VPN. Isso pode resultar em uma experiência de navegação mais lenta e frustrante, especialmente ao realizar atividades que exigem uma conexão rápida, como streaming de vídeos em alta definição ou jogos online.

Além disso, outra desvantagem é a necessidade de confiar na empresa que fornece o serviço de VPN obfuscada. Como todo o tráfego de internet dos usuários passa pelos servidores da VPN, é essencial confiar na política de privacidade e segurança da empresa. Caso a VPN seja comprometida ou não siga práticas adequadas de segurança, as informações dos usuários podem ficar vulneráveis a vazamentos ou ataques cibernéticos.

Por fim, as VPNs obfuscadas podem não ser tão eficazes em contornar restrições geográficas em comparação com outros tipos de VPN. Alguns serviços de streaming e sites podem detectar e bloquear o uso de VPNs obfuscadas, o que pode limitar a capacidade dos usuários de acessar conteúdos restritos em determinadas regiões.

Em resumo, enquanto as VPNs obfuscadas oferecem uma camada adicional de segurança e privacidade, é importante considerar as desvantagens, como a redução da velocidade da conexão, a confiança na empresa provedora do serviço e a limitação na capacidade de contornar restrições geográficas.

Comparação entre VPN tradicional e VPN obfuscada

As VPNs tradicionais são uma ferramenta popular para proteger a privacidade e a segurança online. No entanto, as VPNs obfuscadas são uma opção mais avançada para aqueles que procuram um nível adicional de anonimato e segurança.

Uma VPN tradicional funciona mascarando o endereço IP do usuário e criptografando o tráfego da Internet. Isso ajuda a proteger contra hackers e a manter a privacidade online. Por outro lado, uma VPN obfuscada vai um passo além ao mascarar não apenas o endereço IP, mas também o fato de que uma VPN está sendo usada. Isso torna mais difícil para terceiros identificarem e bloquearem o uso da VPN.

Embora as VPNs tradicionais sejam adequadas para a maioria dos usuários em situações cotidianas, as VPNs obfuscadas são mais indicadas para atividades online que exigem um alto nível de anonimato e segurança, como contornar a censura em regiões com restrições de Internet.

É importante notar que as VPNs obfuscadas podem ser mais lentas devido ao processo adicional de ofuscação, e também tendem a ter um custo mais elevado em comparação com as VPNs tradicionais. Portanto, a escolha entre uma VPN tradicional e uma VPN obfuscada dependerá das necessidades individuais de cada usuário em relação à segurança, privacidade e velocidade de conexão.

Em resumo, enquanto as VPNs tradicionais são suficientes para a maioria dos usuários, as VPNs obfuscadas oferecem um nível extra de proteção e privacidade para aqueles que precisam de um maior anonimato online.

0 notes

Text

This bundle (direct link for anyone who doesn't want to click through to Twitter: https://www.humblebundle.com/books/terry-pratchetts-discworld-harpercollins-books) is only available in the US.

So are the rest of us just out of luck? Of course not, this is the internet! And I'm not even talking about 🏴☠️! If we want to buy this bundle and gain access to this deal and buy these ebooks legitimately, we just need to make Humble think that we're in the US.

How do we do that? Well, if you already have access to a VPN service that provides location redirection you can just use that (mostly, you'll still need to read from step 11 below), but for anyone who doesn't already have one, you can use Tor as a free substitute with a little bit of work.

What is Tor, you ask? The name stands for 'The Onion Router' and it's an open-source software project designed to protect users' privacy online. It does this via a number of methods designed to make it difficult for trackers to identify a specific user (blocking tracking cookies, steps to obfuscate browser fingerprinting) and their online activity (encrypting internet traffic and relaying it through their own network to hide your identity). It's that last part that is useful for us today, because we can use that relay network to digitally project ourselves into the US of A to buy Discworld books AND donate to charity! We just need to tweak a few settings to get it to do that for us.

Step-by-step guide for how to both get and configure Tor and then use it to get this bundle under the cut.

1. First of all, you're going to need to get Tor. This is very easy, because it's distributed for free; just go to https://www.torproject.org/ and download the browser for your operating system.

2. Having downloaded it, you need to install it. Shocking, I know!

3. Once installed, you will need to run the Tor Browser and press the Connect to Tor button once.

4. Once you are connected, close the browser window. Doing this creates configuration files that you will need to edit in order to have the relay go specifically via the US, instead of anywhere else in the world.

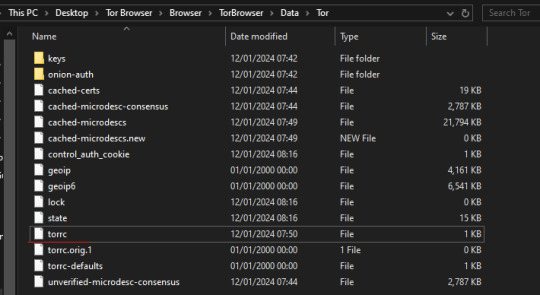

5. You need to locate the folder that Tor Browser is installed in. For Windows, by default, this will be on your Desktop (apologies to users of other OSes, I don't know the default locations for them, but you can find that info here: https://www.wikihow.com/Set-a-Specific-Country-in-a-Tor-Browser)

6. From the Tor Browser folder, you need to go to Browser > TorBrowser > Data > Tor. You should see a folder that looks like this:

7. Right-click on the 'torrc' file and select 'Open With'. On the "How do you want to open this file?" menu that pops up, select 'Notepad'

8. Ignore the stuff that's in there already, we don't want to change any of that. What we want to do is add in two lines at the bottom, which will tell Tor to find both an entry and exit point to its network that are within the US. So we need to add in the following lines:

EntryNodes {US} StrictNodes 1 ExitNodes {US} StrictNodes 1

Add them as shown, with each one on its own line. (You might expect you only need to set the exit node to US to make this work, but when I tested this it did not work).

9. Once you've copy-and-pasted those lines in, go to File > Save (or hit Ctrl + S). Do not 'Save As', this will create a new .txt file, we need to save our changes in the original torrc file with no extension.

10. Now, re-open Tor Browser and tell it to connect. If you go over to https://www.humblebundle.com/books/terry-pratchetts-discworld-harpercollins-books you should now see the bundle, rather than be told it's not available to you... right up until you log in to your account to buy it! Oh no, we're not done yet!

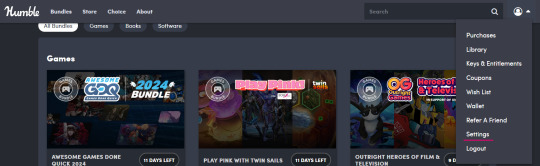

11. So, if you already have a Humble account, Humble will have it location-locked to the country where you created it, and will block bundles not available in that country, even if you're currently connecting from outside that country. There are two ways around this:

11. A. Create a new Humble account using your Tor browser so that it's set to the US by default. You should be able to use your existing paypal account/other payment methods with this account even if you use them on your main account, but I haven't tested this in person.

11. B. Humble lets you change the location of your existing account up to 3 times every 3 months to the location you are currently connecting from. Since you are currently connecting from the US, you can use this to change your location to the US, buy the Discworld bundle, and then from outside of Tor you can log back into your account and change it back to wherever you call home. To do that, go to Settings in the account dropdown on Humble:

That leads through to this page:

If you're currently connecting from a different location to the one in the Location box, it will allow you to select the location you are connecting from instead. It will prompt you to confirm the location change before it goes through.

12. Congratulations, you have successfully tricked Humble into thinking you are in the US and allowing you to buy the Discworld bundle. The bundle itself is redeemed through Kobo, and they don't care where in the world you are, so it doesn't matter if you change your Humble account location after you've bought the books, you'll still be able to redeem your purchase and access your ebooks.

13. Optionally, go back and edit the torrc file again and take out the lines we added to return Tor back to its default functionality.

YOOOO DISCWORLD IS ON HUMBLE BUNDLE!!!

If you've been on the fence about starting these books THIS IS YOUR SIGN

5K notes

·

View notes

Text

como esconder o vpn

🔒🌍✨ Ganhe 3 Meses de VPN GRÁTIS - Acesso à Internet Seguro e Privado em Todo o Mundo! Clique Aqui ✨🌍🔒

como esconder o vpn

Melhores aplicativos para esconder VPN

Proteger a sua privacidade online é fundamental nos dias de hoje, e uma forma eficaz de o fazer é através de uma rede privada virtual (VPN). No entanto, às vezes pode ser necessário esconder o uso de uma VPN para garantir que a sua segurança online não seja comprometida. Para isso, existem vários aplicativos disponíveis que permitem esconder o uso de VPN de forma simples e eficaz.

Um dos melhores aplicativos para esconder VPN é o KeepSolid VPN Unlimited. Este aplicativo oferece uma ampla gama de servidores VPN em todo o mundo e também possui a funcionalidade de camuflagem, que mascara o tráfego VPN como tráfego normal, tornando-o indetetável. Outra opção popular é o NordVPN, que oferece uma funcionalidade chamada "Obfuscated Servers", que disfarça o tráfego VPN, permitindo-lhe aceder à internet de forma anónima.

Além destes, o Surfshark também é uma excelente escolha, uma vez que oferece servidores VPN camuflados que são difíceis de detetar. Este aplicativo é fácil de usar e oferece uma camada adicional de segurança para os seus dados online. Por fim, o ExpressVPN é outra opção de destaque, com servidores VPN seguros e uma funcionalidade de camuflagem integrada que mantém as suas atividades online privadas.

Em resumo, ao utilizar um destes melhores aplicativos para esconder VPN, pode desfrutar de uma experiência online segura e anónima, mantendo a sua privacidade protegida. Não se esqueça de escolher um aplicativo confiável e seguro para garantir a eficácia da sua VPN camuflada.

Configurações avançadas de privacidade com VPN

As configurações avançadas de privacidade com VPN são uma ferramenta essencial para proteger a sua privacidade e segurança online. Uma VPN, ou Virtual Private Network, é uma tecnologia que cria uma conexão segura e criptografada entre o seu dispositivo e a internet. Com as configurações avançadas de privacidade oferecidas por uma VPN, você pode navegar na web de forma anônima e proteger os seus dados pessoais de hackers, governos e outros invasores em potencial.

Ao utilizar uma VPN com configurações avançadas de privacidade, você pode mascarar o seu endereço IP real, tornando muito mais difícil para terceiros rastrearem as suas atividades online. Além disso, a criptografia de ponta a ponta oferecida por uma VPN garante que os seus dados estejam protegidos contra tentativas de interceptação.

Outro benefício das configurações avançadas de privacidade com VPN é a capacidade de contornar restrições geográficas impostas por sites e serviços online. Com uma VPN, você pode acessar conteúdos que normalmente estariam bloqueados na sua região, garantindo uma experiência de navegação mais ampla e livre.

Em resumo, as configurações avançadas de privacidade com VPN são uma poderosa ferramenta para garantir a segurança e privacidade dos seus dados online. Ao investir em uma VPN de qualidade e configurá-la corretamente, você pode desfrutar de uma experiência online mais segura, anônima e livre de restrições geográficas.

VPN gratuita vs paga: qual escolher?

As VPNs são ferramentas essenciais para garantir a segurança e privacidade dos dados na internet. Atualmente, existem opções tanto de VPNs gratuitas quanto pagas, o que pode gerar dúvidas sobre qual escolher. Vamos analisar as principais diferenças entre uma VPN gratuita e uma paga para ajudá-lo a tomar uma decisão informada.

As VPNs gratuitas, como o próprio nome sugere, não requerem pagamento para serem utilizadas. No entanto, essas opções costumam ter algumas limitações, como velocidade reduzida, restrição de dados e menor quantidade de servidores disponíveis. Além disso, as VPNs gratuitas podem coletar e vender seus dados de navegação para terceiros, comprometendo sua privacidade.

Por outro lado, as VPNs pagas geralmente oferecem um serviço mais completo e seguro. Elas garantem maior velocidade de conexão, política estrita de não registro de logs, criptografia avançada e uma ampla seleção de servidores em várias localizações ao redor do mundo. Ao optar por uma VPN paga, você estará investindo na proteção dos seus dados e na manutenção da sua privacidade online.

Em resumo, a escolha entre uma VPN gratuita e uma paga depende das suas necessidades e prioridades. Se você busca apenas uma camada adicional de segurança para atividades simples na internet, uma VPN gratuita pode atender às suas necessidades. No entanto, se você valoriza a privacidade, velocidade e confiabilidade, é recomendável investir em uma VPN paga para garantir uma experiência mais segura e tranquila ao navegar na web.

Como manter a segurança ao usar VPN

Usar uma Rede Privada Virtual (VPN) é uma prática cada vez mais comum entre os usuários da internet, seja para proteger a privacidade online, acessar conteúdos restritos geograficamente ou aumentar a segurança ao navegar em redes públicas. No entanto, é fundamental estar ciente de que nem todas as VPNs garantem a mesma segurança, e é importante adotar algumas medidas para manter a segurança ao utilizar este serviço.

Uma das principais dicas para garantir a segurança ao usar VPN é optar por serviços de qualidade, que ofereçam criptografia forte e políticas claras de privacidade. Além disso, é importante manter o software da VPN sempre atualizado, pois atualizações frequentes geralmente incluem correções de segurança vitais para proteger contra ameaças cibernéticas.

Outro cuidado importante é evitar o uso de VPNs gratuitas, que muitas vezes podem comprometer a segurança dos dados dos usuários em troca de lucro. Optar por serviços pagos e confiáveis é essencial para garantir a privacidade e a segurança das informações transmitidas pela VPN.

Além disso, é aconselhável não fornecer informações pessoais sensíveis enquanto estiver conectado a uma VPN, pois mesmo as mais seguras est��o sujeitas a possíveis vulnerabilidades. Utilizar senhas fortes e ativar a autenticação em dois fatores também contribui significativamente para manter a segurança ao utilizar uma VPN.

Seguindo essas práticas e escolhendo um serviço de VPN confiável, os usuários podem desfrutar de uma experiência online mais segura e protegida, preservando sua privacidade e garantindo a segurança de seus dados.

Análise de vantagens e desvantagens da utilização de VPN

As VPNs (Redes Privadas Virtuais) tornaram-se cada vez mais populares devido à sua capacidade de proteger a privacidade e a segurança online dos utilizadores. No entanto, é importante analisar tanto as vantagens quanto as desvantagens da utilização dessa tecnologia.

Uma das principais vantagens de utilizar uma VPN é a segurança adicional que proporciona. Ao utilizar uma VPN, os dados são criptografados, o que ajuda a proteger a informação sensível dos utilizadores de hackers e cibercriminosos. Além disso, as VPNs permitem contornar restrições geográficas, possibilitando aceder a conteúdos bloqueados em determinadas regiões.

Outra vantagem é a privacidade aprimorada. Ao utilizar uma VPN, o endereço IP real do utilizador é ocultado, tornando mais difícil para os sites e serviços online rastrearem as atividades online. Isso proporciona uma camada adicional de anonimato e privacidade.

No entanto, as VPNs também apresentam desvantagens. Uma delas é a velocidade reduzida da conexão. Como os dados precisam passar pelos servidores da VPN para serem criptografados, isso pode resultar em uma diminuição da velocidade de conexão, o que pode ser uma preocupação para utilizadores que necessitam de uma conexão rápida e estável.

Além disso, algumas VPNs gratuitas podem não oferecer a mesma segurança e privacidade que as versões pagas, podendo até mesmo comprometer a privacidade dos utilizadores ao coletar e vender os seus dados.

Em resumo, as VPNs são uma ferramenta valiosa para proteger a privacidade e segurança online, mas é importante considerar tanto as vantagens quanto as desvantagens ao decidir utilizar essa tecnologia.

0 notes