Video

youtube

Per saperne di più su di me e sul mio blog, non perdetevi il video di presentazione!

0 notes

Text

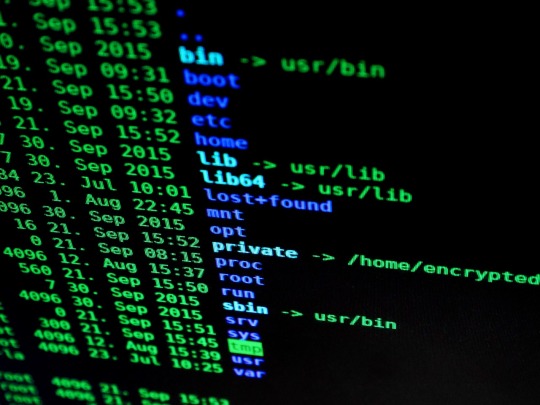

Come avviene la profilazione dell’utente in rete?

L'indirizzo IP non è sufficiente ad identificare univocamente un terminale e quindi associarvi un utente, per questo la profilazione dell'utente avviene con l'utilizzo incrociato di IP, cookies e browser fingerprinting.

Probabilmente vi sarà già capitato di sentir parlare di cookies, essi sono stati utilizzati per la prima volta su pagine HTTP fin dal 1994 e sono un modo per memorizzare, in una stringa di piccole dimensioni collocata in un header (intestazione) aggiuntivo, dati riguardanti impostazioni dei siti (es. lingua), identificare una sessione e quindi permettere ad un utente di rimanere loggato in un sito dopo l'uscita dal sito stesso.

Cookies attivarli o no? -fonte: Pixabay -autore: Tumisu -licenza: licenza Pixabay

Dato che alcuni cookies vengono memorizzati per lunghi periodi nei browser, i siti possono mettere un identificativo utente nei cookie e sapere quali altri siti, che contengano contenuti del primo (es. facebook può sapere su quali pagine siete stati se esse contengono un like button), l'utente visita.

I cookies infatti sono stati oggetto di dibattito in quanto potente strumento di raccolta di dati personali e in Europa il loro utilizzo è regolamentato dal GDPR. I cookies di questo tipo sono detti di profilazione e sono utilizzati soprattutto per fare pubblicità mirata agli utenti. Se quindi si vuole avere più riservatezza durante la navigazione è consigliabile disabilitare i cookies di terze parti e attivare l'impostazione "do not track" del browser oppure installare estensioni del browser che limitano la memorizzazione di cookies.

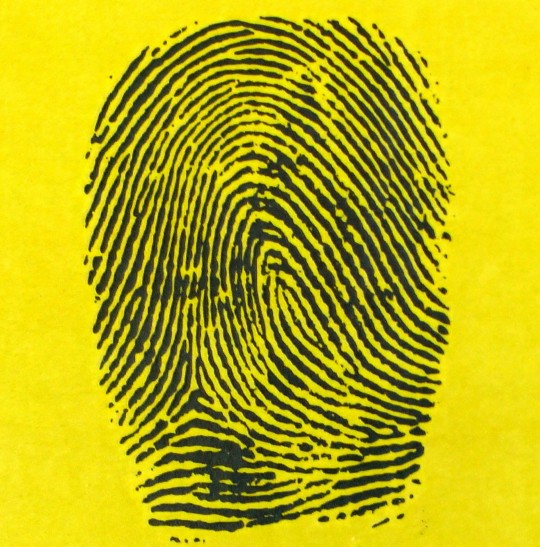

Un altro stumento ampiamente utilizzato dai siti web, ma meno conosciuto, è il device fingerprinting: si tratta di una procedura con la quale si identifica un dispositivo analizzandone l'hardware, il sistema operativo, la versione del browser, le impostazioni grafiche ed altro. Questi dati sono usati poi per creare un identificativo univoco dell'utente tramite una funzione di hash.

La raccolta di queste informazioni avviene attraverso due modalità: passiva, ossia la raccolta dei dati che sono trasmessi dal device quando si connette, e attiva, cioè l'aggiunta di codice JavaScript al fine di ottenere informazioni più dettagliate sull'utente. Ad esempio le informazioni relative alla grafica sono ottenute facendo eseguire codice javascript (implementato con librerie grafiche Canvas e WebGL) dal tuo pc in modo che il risultato del rendering che il tuo pc effettua sia rimandato al sito e quindi analizzato per determinare i font utilizzati e le impostazioni grafiche.

I siti Panopticlick e AmIUnique permettono di vedere se si è identificabili con questa tecnica.

Fingerprint -fonte: PublicDomainPictures -autore: Alex Borland -licenza: CC0

Questo tipo di dati oltre a servire a scopi pubblicitari possono servire a controllare gli accessi indesiderati agli account (ad esempio una banca può segnalarci se è stato effettuato un accesso insolito da un device che si suppone non essere di nostra appartenenza).

Tuttavia il browser fingerprinting permette di identificare gli utenti sulla maggior parte dei siti. Per evitare il fingerprinting è necessario bloccare l'esecuzione di codice Javascript e questo impedisce il funzionamento della maggior parte dei siti, esistono però alcune estensioni per falsificare l'impronta del proprio browser che rendono comunque possibile l'accesso a molti siti. Il device fingerprinting rimane comunque un fenomeno, che al momento, è piuttosto difficile da limitare.

Federico Bussolino

0 notes

Text

Come nascondere il proprio IP con Tor e VPN

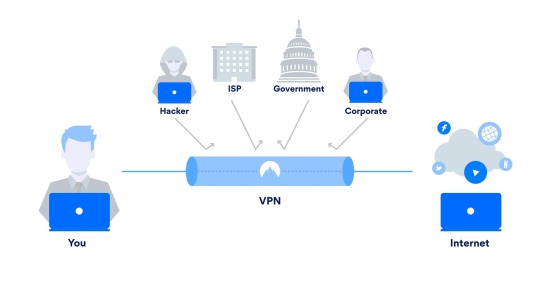

Se si vuole evitare che l'indirizzo IP sia visibile, rendere più sicure le connessioni o aggirare la censura, si può utilizzare una VPN: questa rete permette di comunicare con il server che ospita il sito tramite un altro che funge da intermediario. (legalità delle VPN in vari Paesi)

Utilizzandola il destinatario "vede" solo l'indirizzo del server intermediario, inoltre una buona VPN garantisce la confidenzialità e l'integrità dei dati grazie al tunneling, un protocollo che prevede la cifratura simmetrica dei dati che vengono poi trasmessi e l'incapsulamento dei dati (ossia l'occultamento dei dati all'interno di altri pacchetti) che permette anche di aggirare la censura.

VPN per la privacy -fonte: Pixabay -Autore: Stefan Coders -licenza: licenza pixabay

Un'alternativa per mascherare il proprio indirizzo IP è l'utilizzo di un server proxy, ossia il passaggio da un server intermediario senza avere necessariamente il livello di sicurezza garantito dalle VPN; tuttavia alcuni servizi di proxy garantiscono ulteriori livelli di sicurezza, ad esempio utilizzando algoritmi di crittografia asimmetrica.

In questo contesto si colloca Tor: un software creato negli anni '90 come strumento della marina militare statunitense con lo scopo di proteggere le informazioni riservate, che è stato rilasciato con licenza libera nel 2004 ed è disponibile come versione modificata di Mozilla.

The onion router -fonte: Wikimedia Commons -autore: Tor Project -licenza: CC BY-SA 3.0

Tor si basa sui seguenti protocolli (fonte youtube):

-Proxy

La rete Tor permette di far passare la comunicazione attraverso almeno tre nodi (tre proxy server): dapprima il pc fa una richiesta ad un nodo "Directory" che indica quali nodi sono disponibili, quindi vengono selezionati i nodi e infine viene stabilita la connessione con il server destinatario (passando attraverso questi nodi);

-Crittografia asimmetrica

E' un sistema crittografico basato su una coppia di chiavi (pubblica e privata): il mittente cripta i dati tramite la chiave pubblica del destinatario (che può essere distribuita); una volta crittato il pacchetto potrà essere apreto solo da chi ha la chiave privata (il destinatario) associata a quella pubblica con la quale i dati sono stati cifrati. L'impossibilità di stabilire, in tempi accettabili, quale sia la chiave privata, pur conoscendo la chiave pubblica e l'algoritmo che genera la coppia di chiavi, garantisce la sicurezza di questo tipo di cifratura;

-Crittografia a strati(es 3):

Prendendo A B C come nodi della rete Tor e D il destinatario, il mittente critta il messaggio destinato a D con la chiave pubblica di D (in modo che solo D, utilizzando la sua chiave privata, lo possa leggere), poi aggiunge al risultato della crittografia l'indirizzo di D e cifra tutto con la chiave di C (in modo che C, decodificando con la sua chiave privata, sappia che deve mandare il messaggio a D), aggiunge poi l'indirizzo di C e critta tutto con la chiave di B, infine aggiunge l'indirizzo di B e cifra tutto con la chiave di A.

Se D non è un nodo della rete Tor la comunicazione tra C (exit node) e D non sarà crittata.

Poichè garantisce un buon livello di anonimato la rete Tor ospita il dark web, un insieme di siti invisibili ai normali motori di ricerca, popolati perlopiù da malintenzionati, per questo è spesso controllata dalle autorità; inoltre a causa dei proxy server è piuttosto lenta ed è consigliabile utilizzarla con cautela.

Federico Bussolino

0 notes

Link

youtube

Federico Bussolino

0 notes

Text

Come proteggere le proprie password

Ritengo che la protezione delle proprie credenziali sia una delle prime cose a cui prestare attenzione quando si naviga in rete, per questo vi propongo alcuni consigli in merito.

Sicuramente uno dei primi accorgimenti da adottare per proteggere i propri account è non utilizzare password comuni, infatti un attacco a dizionario (in cui un malintenzionato tenta l'accesso inserendo in successione le password prese da un elenco di password usate di frequente) potrebbe andare a buon fine. Un discorso simile vale per le password troppo brevi vulnerabili ad attacchi bruteforce (in cui si cerca la password per tentativi). E' consigliabile anche cambiarle spesso, e utilizzarne una diversa per ogni sito in cui siete registrati.

Aggiorna la password -fonte:PublicDomainPictures -autore:Circe Denyer -licenza: CC0

E' bene inoltre conservare le password in modo sicuro: l'opzione migliore sarebbe ricordarle a memoria, ma si potrebbero anche salvare in un password manager (applicazione per salvare le password protette da un'unica password), oppure se si vogliono comunque salvare le password nel browser è consigliabile metterne almeno una per proteggere le pagine di login (diversi browser lo consentono).

Oltre agli attacchi bruteforce, che richiedono una potenza di calcolo elevata e quindi non sono effettuabili su larga scala, la tecnica più utilizzata da parte dei cybercriminali per conoscere le vostre password è il phishing. Quest’ultimo consta nella creazione di pagine web ingannevoli (fingono di essere le originali pagine di login ad esempio di una banca o di una piattaforma social), che vengono inviate tramite e-mail, via Watsapp o su Facebook al fine di ottenere i vostri dati d'accesso ad un account.

Phishing -fonte:pixabay -autore:Tumisu -licenza: licenza pixabay

Questi siti in molti casi sono riconoscibili perché non utilizzano un protocollo HTTPS, inoltre talvolta, i nomi del sito o del mittente sono differenti da quelli originali. Spesso le mail che mandano su siti di phishing hanno come obiettivo quello di mettere fretta al destinatario, di modo che egli non controlli bene il sito prima di tentare il login; oltretutto non riportano il nome del destinatario e quindi probabilmente sono mail mandate "a raffica". E’ bene anche tener presente che, in generale, i brand istituzionali evitano di richiedere via email o SMS le credenziali. Un ultimo test che consiglio di fare, se non siete ancora sicuri, è inserire una password finta e vedere se il sito vi segnala che è sbagliata.

Se temete di aver inserito le credenziali in un sito fraudolento cambiate subito la password del vostro account.

E' possibile segnalare a Google, o denunciare alla Polizia Postale siti di phishing al fine di evitare che altri vengano raggirati.

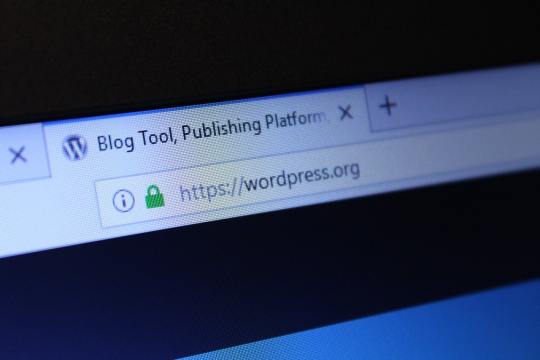

Un’ altra buona norma quando si naviga in rete è controllare la sicurezza del sito, infatti, prima di inviare o richiedere al sito dati riservati, bisogna accertarsi che sullo stesso sia utilizzato il protocollo HTTPS, questo garantisce che nel caso in cui i dati vengano intercettati da un malintenzionato, essi siano criptati con cifratura simmetrica ad eccezione dell'indirizzo IP; diversamente, con HTTP, i parametri passati al sito sono trasmessi in chiaro.

Address bar lucchetto HTTPS -fonte:pexels -autore:Rotislav Valouch -licenza: licenza pexels

Spero che questi consigli vi possano servire,

Federico Bussolino

0 notes

Text

Come le nuove tecnologie potrebbero essere utili nell’emergenza?

La tecnologia blockchain offre un’infrastruttura decentralizzata per l’elaborazione di pagamenti, transazioni sui mercati finanziari, attività contabili e molte altre funzioni basate su dati sia personali sia pubblici. A differenza di un database centralizzato tradizionale gestito da un singolo soggetto, la blockchain non ha un’autorità centrale che gestisce ed eventualmente che manipoli le risorse di memoria e di calcolo.

Blockchain network concept - fonte: Piqsels

Uno dei principali vantaggi e svantaggi di questa nuova tecnologia è sicuramente la trasparenza; infatti i registri blockchain sono di dominio pubblico, in quanto chiunque disponga dei codici di accesso corretti può visualizzare i dettagli di ogni transazione all’interno. Se da una parte questo sistema regolarizza i pagamenti (riducendo evasioni fiscali e lavori in nero), dall’altra mina la riservatezza personale nel momento in cui tutte le transizioni vengono registrate.

Tuttavia diversi paesi hanno lanciato iniziative tecnologiche che sfruttano la blockchain nella lotta contro il virus. Un esempio è l’iniziativa tech against corona con cui la società tech dei Paesi Bassi fornisce supporto tecnologico al governo, agli operatori sanitari e umanitari. L’obiettivo è di garantire trasparenza durante la catena di approvvigionamento, nel tentativo di impedire eventuali speculazioni economiche su prodotti la cui domanda è aumentata durante l’emergenza sanitaria.

A tal proposito Timothy Mackey, professore all'università di San Diego, sta studiando una soluzione per spostare i registri della catena di approvvigionamento medico in una blockchain, nella speranza di poter anticipare le carenze identificando i punti critici nelle catene di approvvigionamento medico, in base, ad esempio, ai luoghi di epidemia. C’è necessità di modernizzare la catena di approvvigionamento di farmaci al fine di garantire un’adeguata tracciabilità dei prodotti farmaceutici.

Questa catena non trova punti critici solo in ambito medico ma anche nel soddisfare le richieste di materie prime, facendo emergere la vulnerabilità di molte organizzazioni e Paesi con alta dipendenza da mercati come la Cina.

Bitcoin - fonte: Pixabay - autore: Mohamed_hassan

Guardando, infine, ai mercati azionari e confrontandoli ai mercati finanziari di criptovaluta, gli esperti ritengono che sia plausibile concludere che, nonostante entrambi siano in forte calo, il mercato delle criptovalute si dovrebbe riprendere più rapidamente perché fortemente basato sulla fiducia nella tecnologia. Infatti non si basa esclusivamente sull'economia reale e sulle imprese, che per ora, purtroppo, sono pesantemente colpite dalle conseguenze della violenta diffusione del virus, prima tra le quali l’interruzione delle catene di approvvigionamento.

Sicuramente questa tecnologia ha degli svantaggi e proprio per questa ragione non è possibile pensare a una totale sparizione dei contanti, per lo meno finché non ci saranno delle garanzie a tutela degli utenti. Tuttavia potrebbe fornirci dei vantaggi sotto altri aspetti (tra cui quelli precedentemente analizzati) e pertanto ritengo che sia utile riflettere come la tecnologia possa venirci incontro nelle emergenze.

Asiah Latu

0 notes

Text

Nel mirino degli hacker

Con questo periodo di emergenza, secondo l’indagine 2020 EY («Global information security survey»), crescono le minacce e gli attacchi cyber a ospedali e cliniche universitarie, spesso tecnologicamente impreparate ad affrontarli, inoltre aumentano domini web e attacchi di phishing che utilizzano come oggetto proprio il Covid-19. Inoltre il 51% delle società italiane ha subito uno o più attacchi informatici significativi e ora si amplificano i rischi.

«Abbiamo evidenza di un forte aumento di “sciacallaggio” informatico», spiega Fabio Cappelli, EY cyber security leader per la regione Mediterranea, «in questi giorni abbiamo assistito ad attacchi contro gli ospedali spagnoli e della Repubblica Ceca, e questi attacchi possono essere mirati a bloccare l’operatività di tali strutture, ma anche e soprattutto rivolte al furto di dati sanitari». Sul mercato dei dati che si svolge nel cosiddetto deep web (o dark web) è oggetto di vendita e acquisto ogni tipo di merce, fra cui appunto i dati sottratti ad aziende, persone e strutture come gli ospedali. I dati rubati legati alla salute e all’identità sono tra i più costosi e più richiesti.

Questo è dovuto al fatto che le informazioni legate a sanità e identità delle persone siano immutabili nel tempo, mentre quelle relative, per esempio, al numero di carta di credito hanno vita corta poiché le card vengono bloccate in breve tempo. Non solo, la sottrazione dei dati relativi alle persone di solito avviene senza che il ‘derubato’ ne abbia immediato avviso e quindi senza che scatti alcun allarme.

Hacking di dati - fonte: Pixabay - autore: Joffi

Inoltre i sistemi italiani spesso presentano lacune sul fronte della sicurezza, i motivi sono differenti: un’elevata stratificazione tecnologica caratterizzata da una obsolescenza significativa, i vincoli tecnologici, come componenti informatiche di apparecchiature diagnostiche non aggiornabili, ma anche a causa di budget limitati. Di certo gli attacchi contro ospedali non trovano il loro inizio in questa fase di emergenza, tuttavia la situazione di stress relativa all’emergenza Covid-19, vede un’amplificazione notevole dei potenziali impatti di tali attacchi.

Anche l’estensione dello smart working nelle aziende private e pubbliche, reso necessario dalle restrizioni alla mobilità, mette alla prova la sicurezza dei dati di imprese e organizzazioni. L’adozione del lavoro agile amplia il perimetro dei possibili punti di attacco. I dipendenti sono nel mirino soprattutto perché lavorano da remoto con dispositivi personali e accedendo a reti pubbliche.

Cybersecurity - fonte: 123rf

Questo non vuole spaventare i miei lettori, tuttavia andrebbero prese le giuste precauzioni. Ad esempio è importante mantenere sempre aggiornati tutti i software e i sistemi operativi, inoltre bisognerebbe aumentare il livello di cultura generale in ambito di Cyber-Security in maniera da informare i dipendenti delle accortezze che bisogna prendere. È anche importante favorire una maggiore comunicazione e informazione verso gli enti preposti, come la polizia postale. Ma nel nostro piccolo sarebbe buona abitudine fare un update frequente di username e password o non rispondere a e-mail di cui non conosciamo il mittente. Insomma ci sono piccole accortezze che è bene non sottovalutare.

Asiah Latu

0 notes

Text

Perchè è importante la tutela dei dati personali?

Il diritto alla tutela dei dati personali è qualcosa di cui negli ultimi anni si sente sempre più spesso parlare. Molti purtroppo pensano che proteggere i propri dati, non avendo nulla da nascondere, non sia qualcosa di loro interesse o ancora pensano che sia impossibile farlo, data la forte presenza della tecnologia nelle proprie vite.

protezione privacy -fonte:flickr -autore:Ecole polithecnique -licenza: CC BY-SA

Sicuramente non è un impresa facile soprattutto se non si vuole sacrificare la comodità, poichè talvolta vanno attuati degli accorgimenti che richiedono tempo e\o attenzione per essere messi in atto.

Questi accorgimenti sono utili sia a limitare il rischio che qualche cybercriminale venga in possesso delle nostre credenziali di accesso ad aree riservate dei siti (banche, profili social), sia a ridurre la quantità di informazioni che lasciamo sulla rete durante la navigazione.

hacking a password -fonte:Wikimedia -autore:Santeri Viinamäki -licenza: CC BY-SA

E' necessario ricordare che la profilazione degli utenti in rete ha permesso l’avvenimento di fenomeni quali l'utilizzo dei dati al fine di permettere discriminazioni di prezzo perfette (es. da parte di alcune compagnie aeree), il caso Cambridge Analytica, fino ai fatti emersi dalle rivelazioni di Edward Snowden del 2013.

Potenzialmente la massiccia raccolta e memorizzazione di informazioni in server centralizzati potrebbe causare la perdita di controllo (o averne in misura minore) sui dati e la mancata garanzia di un loro utilizzo eticamente corretto.

Questo potrebbe verificarsi nel caso di violazione dei server stessi, della cessione dei dati a terzi o della memorizzazione dei dati per tempi più lunghi di quelli inizialmente previsti.

Se quindi la profilazione utente da un lato è una pratica molto vantaggiosa nell'ambito del marketing e permette sia ai commercianti di fornire un servizio più efficiente (con la riduzione dei costi pubblicitari dovuti alla pubblicità mirata), sia ai clienti di essere maggiormente soddisfatti, dall'altro è sicuramente importante che vi siano norme che regolano quest'attività ed è fondamentale che chi naviga in rete sappia quali dati vengono raccolti su di sè e sulla propria rete sociale.

digital marketing -fonte:wikimedia -autore:Pradeep1810129 -licenza:CC BY-SA

Ritengo che sia importante dunque essere in grado di navigare in sicurezza, con la consapevolezza di ciò che si fà, di quali possono essere i rischi e sicuramente tenendo presente fino a che punto la rete è in grado di conoscerci e di influire sulla nostra vita, dal momento che oggi lo smartphone può essere quasi considerato un estensione del nostro corpo fisico.

I miei prossimi post saranno un po’ più tecnici e volti alla spiegazione dei meccanismi di raccolta dei dati e di come è possibile limitare questo fenomeno.

cybersecurity -fonte:flickr -autore:Richard Patterson -licenza: CC BY-2.0

Federico Bussolino

0 notes

Text

I miei primi clic

Sono cresciuta nel nuovo secolo, quando vennero abbandonate le lire e le videocassette; fin dalla nascita fui immersa nella tecnologia senza sapere cosa volesse dire. Pertanto ricordare le mie prime esperienze con internet è come spolverare i ricordi più lontani, che condividerò con voi in questo post.

Avevo sette o otto anni quando mi approcciai per la priva volta a internet, volevo scrivere un’e-mail a mio nonno che vive lontano da me, a Parigi, per fargli gli auguri di compleanno. Accesi il monitor e il case, inserii la password e mi si aprì un mondo. Per un attimo mi dimenticai il motivo per cui avevo acceso il computer e incominciai ad esplorare quel mondo per la prima volta. E fu così che scoprii il prato fiorito e il solitario, gli unici giochi che c’erano sul computer.

In seguito mi ricordai il motivo per cui avevo acceso il computer e mi misi al lavoro. Aprii internet e la pagina bianca di ricerca di Google era colorata e presentava delle animazioni, non potei non andare sulla scritta e cliccarci sopra con il mouse. La pagina di ricerca sparì e ne apparse un’altra, scoprii che era la giornata mondiale della fotografia e mi apparvero storie di famosi fotografi e i loro scatti più celebri. Inoltre c’erano delle parole colorate (i link) che ti trasportavano in altre pagine dove potevi scoprire ogni cosa connessa a quella stessa parola. Mi resi conto per la prima volta che dietro alla parola ‘Google’ si cela una fitta rete di contenuti. Con il passare degli anni mi resi conto dell’efficacia e della rapidità di internet. Le ricerche non avvenivano più attraverso pesanti e polverose enciclopedie tramandate di generazione in generazione, ma attraverso semplici parole chiave.

Vi sarete chiesti fino a che punto internet mi trascinò, se scrissi gli auguri a mio nonno oppure no. Ebbene si, lo feci. Tuttavia non sapevo utilizzare la posta elettronica, così con l’aiuto dei miei genitori scrissi la mia prima e-mail.

Lettere via posta elettronica - fonte: Pixabay - autore: Geralt

Quest’esperienza fu molto significativa per me, motivo per cui la ricordo volentieri con voi oggi. La curiosità e la voglia di scoprire cose nuove è parte integrante della mia persona, motivo per cui oggi frequento il primo anno al Politecnico di Torino e mi sono inscritta al corso ‘Rivoluzione Digitale’. Spero di scoprire e imparare cose nuove e di potervele raccontare qui nel mio blog.

Asiah Latu

0 notes

Text

Primi passi nel mondo digitale!

L’ inizio di questo millenio ha portato a profondi cambiamenti nell’utilizzo della tecnologia, infatti la disponibilità di computer di dimensioni ridotte, ad un prezzo contenuto e la comparsa dei sistemi operativi con un interfaccia grafica fecero sì che quasi chiunque avesse un computer in casa; ciò rese possibile alle nuove generazioni avere accesso fin da piccoli al mondo digitale.

Anche io, essendo nato nell'epoca del digitale iniziai molto presto ad usare il pc: il mio primo contatto con il mondo digitale avvenne infatti all'età di cinque anni quando usai il computer di mio padre per colorare alcuni disegni. Alle elementari imparai a usare paint, che mi piacque molto, tanto che iniziai a disegnare spesso anche a casa.

Fotografia di pc con monitor a tubo catodico -fonte:Wikimedia -autore:Adityamadhav83 -licenza:CC BY-SA

Sempre nell'ora di informatica alle scuole primarie mi spiegarono come utilizzare word, ma ,non essendo particolarmente veloce a scrivere, mi stancai subito di usarlo e lo accantonai, ritenendo che fosse più pratico scrivere a mano e, sempre in questo periodo, iniziai a giocare ai primi giochi per pc ai quali invece mi dedicai con grande entusiasmo.

Il mio primo contatto con internet avvenne invece attorno agli otto/nove anni, quando iniziai ad usarlo come canale di informazione, principalmente per le ricerche scolastiche, data la sua comodità rispetto ai libri. Presto capii che in rete erano disponibili tantissime informazioni, iniziai quindi a navigare in rete per cercare delle guide sui miei videogiochi preferiti.

Rappresentazione di Internet -fonte:Pixabay -autore:sumanley -licenza:licenza Pixabay

In prima media un mio amico mi fece scoprire YouTube, dove potevo trovare un sacco di video divertenti o interessanti e sempre in questo periodo feci il mio primo acquisto tecnologico: comprai un iPod touch di seconda generazione e apprezzai molto il touch screen e l'intuitività dell'interfaccia utente.

Il passaggio allo smartphone non fu immediato, infatti "solo" in terza media decisi di comprarne uno. L'acquisto dello smartphone era legato alla necessità di comunicare più rapidamente con i miei amici tramite chat o piattaforme social; tuttavia l'iscrizione ai social network non fu vista bene dai miei genitori, che mi misero subito in guardia sulle insidie che ci potevano essere in rete.

Sicuramente il digitale è ed è quasi sempre stato molto presente nella mia vita, da quando ero piccolo fino ad oggi, nel mio caso questa presenza è dovuta soprattutto alle possibilità che mi forniva la rete, di informarmi rapidamente, di comunicare in modo veloce e sicuramente anche di divertirmi, oltre che una certa curiosità che si è sviluppata in me negli ultimi anni rispetto a quest'ambito.

Sono Federico Bussolino e queste sono le mie prime esperienze nel modo digitale

1 note

·

View note