#DesignerLED

Text

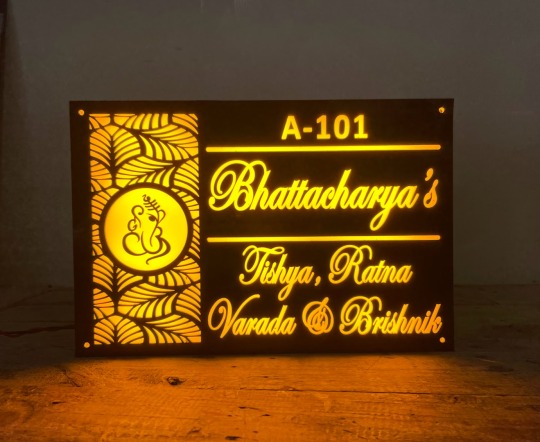

Designer LED Name Plate - waterproof

If you are looking for a designer LED nameplate for your house or flat, then you have come to the right plate. At nameplateshop.com we provide you with the best quality at a very reasonable price. This is an acrylic LED nameplate. The plate is waterproof. Yellow colour LEDs have been used in the nameplate.

- The material used – Acrylic

- The nameplate is easy to install. It comes with all the installation materials needed to install the plate

- The LEDs colour used in the plate can be customized too as per the buyer’s requirements

- Plates come with a 1-year warranty

- The lights used on the plate are waterproof. Nameplates can be placed outside in open spaces. It will not be damaged by rain or rust or sunlight.

Specification :

Size 1: 12×8″

Size 2: 16×10″

Read the full article

#AcrylicLedNameBoard#AcrylicLedNamePlate#AcrylicLEDNameplatesOnline#AcrylicNamePlateWithLed#DesignerLED#homedecor#LedAcrylicNamePlate#LedNamePlate#LedNamePlateForHome#LedNamePlateForHouse#LedNamePlatePrice#lightnameplate#nameplate#nameplateforflat#WaterproofLEDAcrylicNameplatesNearMe#WaterproofNamePlate#yellowcolorledsused

0 notes

Photo

Now that it is officially announced: On September 7–10 Henning Pauly aka @eytschpi42 has a new Youtube event „42 Gear Street“. I am a sponsor and designed the logo you see here. I will also attend 42 Gear Street and document the event by live drawing what is going on there. There might even be some videos from my side ... we‘ll see about that 🙂 #42gsone #mostuebig #livedrawing #eventdrawing #youtubeevent #designer #illustrator #hessen #graphicrecording #logodesign #logo #design #logodesigner #eventdesign #hessen #worldsdrawer #illustratorlive #designerlive #rheinmain (hier: Griesheim, Hessen, Germany) https://www.instagram.com/p/B1Rg1Uhip18/?igshid=mov5c0wseff4

#42gsone#mostuebig#livedrawing#eventdrawing#youtubeevent#designer#illustrator#hessen#graphicrecording#logodesign#logo#design#logodesigner#eventdesign#worldsdrawer#illustratorlive#designerlive#rheinmain

0 notes

Photo

На уроке потянуло на фемочек

5 notes

·

View notes

Text

Plugins vulnerables de Wordpress

Hace algunas semanas un equipo de auditorías de seguridad reportó una campaña maliciosa que, usando anuncios en línea, distribuía código para redirigir y para mostrar ventanas emergentes explotando un conjunto de vulnerabilidades en plugins del sistema de gestión de contenido WordPress. Desafortunadamente, esta actividad no se ha detenido, los operadores incluso muestran evolución en sus ataques.

En esencia, los atacantes siguen empleando el mismo modo de operación que al inicio de esta campaña, explotando vulnerabilidades conocidas en algunos de los plugins de WordPress más populares con JavaScript malicioso en los sitios web de las víctimas. Gracias a esto, los hackers pueden redirigir a los usuarios a sitios web maliciosos, cargados de malware o mostrando anuncios fraudulentos. Además, los hackers son capaces de eludir la detección de cualquier firewall de aplicaciones web.

No obstante, los expertos en auditorías de seguridad detectaron algunos detalles que sugieren que los operadores de esta campaña han agregado otros métodos de ataque contra los sitios de WordPress. Por ejemplo, inicialmente se identificaron algunos ataques procedentes de múltiples direcciones IP vinculadas a proveedores de hosting web. Sin embargo, poco después de que fueron revelados los primeros indicios sobre estos ataques, la actividad vinculada con todas estas direcciones IP se detuvo, a excepción de una. Esta dirección IP es 104.130.139.134, vinculada a un servidor de Rackspace que aloja algunos sitios potencialmente maliciosos. La compañía ya ha sido notificada sobre esta actividad, aunque no se han pronunciado al respecto.

Otro indicador de la evolución de este grupo de hackers es el incremento en la lista de vulnerabilidades explotadas. Al comienzo de esta campaña, los hackers explotaban sólo un conjunto de fallas y permanecieron así hasta ahora. Recientemente fue revelada una vulnerabilidad de comandos entre sitios (XSS) en el plugin Bold Page Builder, misma que comenzó a ser explotada por estos hackers hace algunos días.

Aunque los objetivos de los atacantes se actualizan con el paso de los días, los expertos en auditorías de seguridad han detectado un especial interés por atacar la siguiente lista de plugins:

Bold Page BuilderBlog DesignerLive Chat with Facebook MessengerYuzo Related PostsVisual CSS Style EditorWP Live Chat Support

Más plugins vulnerables podrían aparecer en los próximos días.

El cambio más relevante en esta campaña es la inclusión de un script con el que los actores de amenazas tratan de instalar un backdoor en los sitios web objetivo explotando una falla en las sesiones de administrador de WordPress. Explotando esta vulnerabilidad, los hackers pueden conseguir altos privilegios, lo que les permite instalar las cargas maliciosas sin prácticamente una sola restricción en el sitio web atacado. Otras actividades maliciosas también son posibles explotando esta falla.

Los expertos en auditorias de seguridad aseguran que los hackers encargados de esta campaña siguen operando, por lo que se recomienda a los administradores de sitios en WordPress que usen alguno de los plugins vulnerables actualizar sus implementaciones, además de verificar la configuración de su firewall para aplicaciones web. Si usted administra un sitio en WordPress, por favor, ayude difundiendo esta información; la prevención es un elemento vital en la lucha contra las actividades maliciosas en WordPress y otros servicios similares.

Fuente:https://noticiasseguridad.com/seguridad-informatica/nuevas-vulnerabilidades-en-plugins-de-wordpress-estan-siendo-explotadas/

Por favor emprendedores compartir este articulo para que todos las empresas ,autónomos y usuarios de wordpress sepan esto y evitemos que se propague.

Alejandro Juan Canosa Ferreiro CEO de Canosa Digital S.L.Experto en emprendimiento digital y en Wordpress.

Read the full article

1 note

·

View note

Text

qazaqtarga kerek zattar

men bai biznesmen bolgan reality-de osy zattar kazirdin ozinde qazaqstanda bolatyn (* ̄ー ̄)

☆~ qazaq festivaly [lollapalooza, coachella siyaqty!!! —bizde koncertke kop zheri bar!!! dala ken goi ヽ( ̄▽ ̄)—]

-> arine kairat nurtas, erke esmahan jane tagy basqa iconic adamdardy shaqyramuz. bizde kooooooop ärtister bar ol masile bolmaidy!

☆~ fashion showlar! uaa jaqsy bolatyn edi, bizde designerler ote talantty eken jane model agentary ashqanyn qyzyq bolattyn edi. menin korgennen kop qazaq model agentary orys nemese sary balalar kelbetiler tandaydy. qazaq kelbetiler tandagandyn zhaqsy bolatyn edi.

☆~ reality tv men negizinde teledidar karaganda olardy korgenmin (ote qyzyq boldy, erbol men gauhartastyn mahabbyt affair ne bolgannyn osy kunge deiin olaimyn...) biraq olar korermender az bolganyn sebebi bilmeimin :( youtube-ga kilptardy shygaru kerek. PR toby qaidasyndar??!?!?

☆~ kobirek jaqsy universitetter!!!!!!!!!! osy menin kozkarasymda osylardyn ushinde en manyzdylardyn biri. suleimen jane NU bolganmyn, biraq eger bizdin zhastarga jogary bilim ortalar berilmeidi, alde tek kishkenytai tandauy beriledi; olar arine shetelde ozinin omiri bastaidy.

☆~ amusement sayabagy! jahandyq disney land, koreanyn lotte world uqsas nukteler bizde joq :( shynymen men qazaqstanyñ astanada turamyn biraq dostarymen qiduru oryndary ote az. centralnyi park osy ideyaga bizdin oiyn sauq oryndardan en zhaqyny. —sorry to go english on you but like come on!!!!!!! fun rides, FOOD, kitschy t-shirts and headbandssss IMAGINE THE MONEY YOU WOULD MAKE AND THE LIL KIDS YOU WOULD MAKE HAPPY!—

#aa men zhazudan sharshadym#jalyqtym sebebimen osy list zhazdym#apkemmeb osy turaly soilestyq#astanada qyzyq oryndary joq ㅠㅡㅠ

0 notes

Text

Plugins vulnerables de Wordpress

Hace algunas semanas un equipo de auditorías de seguridad reportó una campaña maliciosa que, usando anuncios en línea, distribuía código para redirigir y para mostrar ventanas emergentes explotando un conjunto de vulnerabilidades en plugins del sistema de gestión de contenido WordPress. Desafortunadamente, esta actividad no se ha detenido, los operadores incluso muestran evolución en sus ataques.

En esencia, los atacantes siguen empleando el mismo modo de operación que al inicio de esta campaña, explotando vulnerabilidades conocidas en algunos de los plugins de WordPress más populares con JavaScript malicioso en los sitios web de las víctimas. Gracias a esto, los hackers pueden redirigir a los usuarios a sitios web maliciosos, cargados de malware o mostrando anuncios fraudulentos. Además, los hackers son capaces de eludir la detección de cualquier firewall de aplicaciones web.

No obstante, los expertos en auditorías de seguridad detectaron algunos detalles que sugieren que los operadores de esta campaña han agregado otros métodos de ataque contra los sitios de WordPress. Por ejemplo, inicialmente se identificaron algunos ataques procedentes de múltiples direcciones IP vinculadas a proveedores de hosting web. Sin embargo, poco después de que fueron revelados los primeros indicios sobre estos ataques, la actividad vinculada con todas estas direcciones IP se detuvo, a excepción de una. Esta dirección IP es 104.130.139.134, vinculada a un servidor de Rackspace que aloja algunos sitios potencialmente maliciosos. La compañía ya ha sido notificada sobre esta actividad, aunque no se han pronunciado al respecto.

Otro indicador de la evolución de este grupo de hackers es el incremento en la lista de vulnerabilidades explotadas. Al comienzo de esta campaña, los hackers explotaban sólo un conjunto de fallas y permanecieron así hasta ahora. Recientemente fue revelada una vulnerabilidad de comandos entre sitios (XSS) en el plugin Bold Page Builder, misma que comenzó a ser explotada por estos hackers hace algunos días.

Aunque los objetivos de los atacantes se actualizan con el paso de los días, los expertos en auditorías de seguridad han detectado un especial interés por atacar la siguiente lista de plugins:

Bold Page BuilderBlog DesignerLive Chat with Facebook MessengerYuzo Related PostsVisual CSS Style EditorWP Live Chat Support

Más plugins vulnerables podrían aparecer en los próximos días.

El cambio más relevante en esta campaña es la inclusión de un script con el que los actores de amenazas tratan de instalar un backdoor en los sitios web objetivo explotando una falla en las sesiones de administrador de WordPress. Explotando esta vulnerabilidad, los hackers pueden conseguir altos privilegios, lo que les permite instalar las cargas maliciosas sin prácticamente una sola restricción en el sitio web atacado. Otras actividades maliciosas también son posibles explotando esta falla.

Los expertos en auditorias de seguridad aseguran que los hackers encargados de esta campaña siguen operando, por lo que se recomienda a los administradores de sitios en WordPress que usen alguno de los plugins vulnerables actualizar sus implementaciones, además de verificar la configuración de su firewall para aplicaciones web. Si usted administra un sitio en WordPress, por favor, ayude difundiendo esta información; la prevención es un elemento vital en la lucha contra las actividades maliciosas en WordPress y otros servicios similares.

Fuente:https://noticiasseguridad.com/seguridad-informatica/nuevas-vulnerabilidades-en-plugins-de-wordpress-estan-siendo-explotadas/

Por favor emprendedores compartir este articulo para que todos las empresas ,autónomos y usuarios de wordpress sepan esto y evitemos que se propague.

Alejandro Juan Canosa FerreiroCEO de Canosa Digital S.L.Experto en emprendimiento digital y en Wordpress.

Read the full article

0 notes

Photo

@abujanisandeepkhosla - Celebrating Beauty in Style! Miss India Tamil Nadu, Anukreethy Vas in Abu Jani Sandeep Khosla Couture. @anukreethy_vas @feminaindia @femina_missindia2018 #feminaMissindia #MissIndia2018 #MissIndia #AbuJaniSandeepKhosla #AJSK #AbuJani #SandeepKhosla #FashionCouture #indiancouture #fbbfeminamissindia #FashionVeda #indianfashion #indianfashionblogger #fashionblogger #fashion #india #designerl #Delhi # #outfitideas #outfitinspiration #mumbai #banglore #kolkata #Jaipur #Paris

#fashioncouture#outfitideas#fbbfeminamissindia#ajsk#designerl#india#paris#delhi#missindia#abujanisandeepkhosla#indianfashionblogger#abujani#jaipur#banglore#mumbai#sandeepkhosla#fashionblogger#fashionveda#missindia2018#outfitinspiration#feminamissindia#indiancouture#indianfashion#kolkata#fashion

0 notes

Photo

Available Online ✔👑💯 🌟 www.fabuglitz.co.uk 🌟 . #fashionlifestyle #fashionblogger #styleblog #fashiondaily #fashionlove #ou #fashionblogger #fashionblog #inspiration #fashionlife #lookbook #stylists #dailyfashion instastyle #instafashion #queening #Stylebomb #makeup #glamdoll #streetstyle #mua #stylist #designerl (at Fabuglitz.co.uk)

#stylists#designerl#fashiondaily#lookbook#dailyfashion#fashionblogger#queening#fashionlifestyle#styleblog#fashionlife#stylebomb#fashionblog#fashionlove#ou#makeup#instafashion#streetstyle#mua#stylist#glamdoll#inspiration

0 notes

Photo

Double tap if you agree. #quoteoftheday #qotd #nehachavan #designerlable #instaquote #instadaily #thoughtoftheday #fashiontalks #fashion #foodandfashion #fashiondesigner #mumbai http://ift.tt/2CSnVh4

0 notes

Photo

Mr. Greedier took me a photoshoot

4 notes

·

View notes

Photo

Скетчики из альбома.

1 note

·

View note

Photo

DesignerL Christian Dior by nicolealessandra featuring heeled sandals ❤ liked on Polyvore

Oscar de la Renta heeled sandals, £560 / Oscar de la Renta heeled sandals, £560 / Chanel genuine leather purse, £20,745 / Eli pave jewelry, £2,700

0 notes

Text

Plugins vulnerables de Wordpress

Hace algunas semanas un equipo de auditorías de seguridad reportó una campaña maliciosa que, usando anuncios en línea, distribuía código para redirigir y para mostrar ventanas emergentes explotando un conjunto de vulnerabilidades en plugins del sistema de gestión de contenido WordPress. Desafortunadamente, esta actividad no se ha detenido, los operadores incluso muestran evolución en sus ataques.

En esencia, los atacantes siguen empleando el mismo modo de operación que al inicio de esta campaña, explotando vulnerabilidades conocidas en algunos de los plugins de WordPress más populares con JavaScript malicioso en los sitios web de las víctimas. Gracias a esto, los hackers pueden redirigir a los usuarios a sitios web maliciosos, cargados de malware o mostrando anuncios fraudulentos. Además, los hackers son capaces de eludir la detección de cualquier firewall de aplicaciones web.

No obstante, los expertos en auditorías de seguridad detectaron algunos detalles que sugieren que los operadores de esta campaña han agregado otros métodos de ataque contra los sitios de WordPress. Por ejemplo, inicialmente se identificaron algunos ataques procedentes de múltiples direcciones IP vinculadas a proveedores de hosting web. Sin embargo, poco después de que fueron revelados los primeros indicios sobre estos ataques, la actividad vinculada con todas estas direcciones IP se detuvo, a excepción de una. Esta dirección IP es 104.130.139.134, vinculada a un servidor de Rackspace que aloja algunos sitios potencialmente maliciosos. La compañía ya ha sido notificada sobre esta actividad, aunque no se han pronunciado al respecto.

Otro indicador de la evolución de este grupo de hackers es el incremento en la lista de vulnerabilidades explotadas. Al comienzo de esta campaña, los hackers explotaban sólo un conjunto de fallas y permanecieron así hasta ahora. Recientemente fue revelada una vulnerabilidad de comandos entre sitios (XSS) en el plugin Bold Page Builder, misma que comenzó a ser explotada por estos hackers hace algunos días.

Aunque los objetivos de los atacantes se actualizan con el paso de los días, los expertos en auditorías de seguridad han detectado un especial interés por atacar la siguiente lista de plugins:

Bold Page BuilderBlog DesignerLive Chat with Facebook MessengerYuzo Related PostsVisual CSS Style EditorWP Live Chat Support

Más plugins vulnerables podrían aparecer en los próximos días.

El cambio más relevante en esta campaña es la inclusión de un script con el que los actores de amenazas tratan de instalar un backdoor en los sitios web objetivo explotando una falla en las sesiones de administrador de WordPress. Explotando esta vulnerabilidad, los hackers pueden conseguir altos privilegios, lo que les permite instalar las cargas maliciosas sin prácticamente una sola restricción en el sitio web atacado. Otras actividades maliciosas también son posibles explotando esta falla.

Los expertos en auditorias de seguridad aseguran que los hackers encargados de esta campaña siguen operando, por lo que se recomienda a los administradores de sitios en WordPress que usen alguno de los plugins vulnerables actualizar sus implementaciones, además de verificar la configuración de su firewall para aplicaciones web. Si usted administra un sitio en WordPress, por favor, ayude difundiendo esta información; la prevención es un elemento vital en la lucha contra las actividades maliciosas en WordPress y otros servicios similares.

Fuente:https://noticiasseguridad.com/seguridad-informatica/nuevas-vulnerabilidades-en-plugins-de-wordpress-estan-siendo-explotadas/

Por favor emprendedores compartir este articulo para que todos las empresas ,autónomos y usuarios de wordpress sepan esto y evitemos que se propague.

Alejandro Juan Canosa FerreiroCEO de Canosa Digital S.L.Experto en emprendimiento digital y en Wordpress.

Read the full article

0 notes

Photo

Наверное, не было

АУ на дикую природу

Дизайнер - олень и львёнок Гриденька)

0 notes