#Sicherheitsanforderungen

Text

Flughäfen: EASA-Notfallübung am Flughafen BER, Einsatzkräfte probten Ernstfall im Luftsicherheitsbereich, aus FBB

Flughäfen: EASA-Notfallübung am Flughafen BER, Einsatzkräfte probten Ernstfall im Luftsicherheitsbereich, aus FBB

11.10.2022

#Großeinsatz am #Flughafen Berlin Brandenburg Willy #Brandt: Die #Flughafengesellschaft probte am 11. Oktober 2022 im Rahmen einer umfangreichen #Notfallübung gemeinsam mit #Bundespolizei, #Feuerwehr und dem #Landkreis Dahme-Spreewald für den #Ernstfall. Es handelte sich um eine sogenannte „#Vollübung“ gemäß den Richtlinien der Europäischen Agentur für Flugsicherheit (#EASA) bzw. der…

View On WordPress

#Brandt#Bundespolizei#EASA#Einsatzkräfte#Ernstfall#Feuerwehr#Flughafen#Flughafengesellschaft#Großeinsatz#ICAO#Landkreis#Luftfahrtbehörde#MANV#Massenanfall#Menschenrettung#Notfallmanagement#Notfallübung#Risikofaktor#Sicherheitsanforderungen#Winterdienstfahrzeug#Zivilluftfahrtorganisation#Zusammenstoß

0 notes

Text

Auftragsverarbeiter

Sicher sind Sie im Rahmen der #DSGVO Diskussion oder der Besprechung von anderen #Datenschutzthemen schon einmal über die Begriffe #Auftragsverarbeiter oder #Auftragsverarbeitungsvertrag gestolpert. In dem folgenden Artikel habe ich Ihnen ein paar Hintergrundinformationen zusammengetragen:

Was ist ein Auftragsverarbeiter?

Der Artikel 4 der DSGVO spricht vom Auftragsverarbeiter als eine natürliche oder juristische Person, eine Behörde, Einrichtung oder andere Stelle, die personenbezogene Daten im Auftrag des Verantwortlichen verarbeitet. Die Fokus liegt ihr auf der Verarbeitung im Auftrag, welches aus meiner Sicht das wichtigste Abrenzungskriterium ist. Im Artikel 28 wird dann genauer auf Rechte und Pflichten und die Besonserheiten eines Auftragsverbeitungsverhältnis eingegangen.

Was ist in der Praxis zu beachten?

Auftragsverarbeiter sind Empfänger von personenbezogenen Daten, d.h. es entstehen beim Verantwortlichen Informationspflichten gegenüber Betroffenen. Die Betroffenen können möglicherweise auch Rechte gegenüber dem Verantwortlichen und dem Auftragsverarbeiter wahrnehmen. Darauf sollten Sie vorbereitet sein.

Auftragsverarbeiter sollten von anderen Empfängern unterschieden werden, da hier zusätzlich die Pflicht zum Abschluss eines Auftragsverarbeitungsvertrages besteht und der Verwantwortliche den Auftragsverarbeiters bei der Erstauswahl prüfen und danach regelmäßig überwachen muss. Wichtig ist dabei, dass der Verantwortliche sicherstellt, dass die Empfänger die personenbezogenen Daten nach den gesetzlichen Vorschriften und nur im Sinne des Verantwortlichen nutzt. Das technische Schutzniveau muss angemessen sein, d.h. die Schutzmaßnahmen müssen zur Bedeutung der personenbezogenen Daten passen.

Ein Verantwortlicher kann gleichzeitig Auftragsverarbeiter beauftragen und von Verantwortlichen als Auftragsverarbeiter eingesetzt werden. Es ist sehr wichtig eine gute Dokumentation über die eingegangen Auftragsverarbeitungsverhältnisse vorzuhalten und auch mögliche Unterauftragsverarbeitungsverhältnisse zu klären. Grundsätzlich können Auftragsverarbeiter zur Verarbeitung aller personenbezogenen Daten, die der Verantwortliche rechtmäßig verarbeitet, eingesetzt werden. Jedoch gibt es gerade bei Auftragsverarbeitern aus dem Nicht-EU-Ausland diverse Fallstricke die beachtet werden müssen.

Zertifizierte externe Datenschutzbeauftragte ab 79 EUR* im Monat

Hier informieren

Wie erkenne ich einen Auftragsverarbeiter und welche Empfänger von personenbezogenen Daten gibt es noch?

Manchmal ist es nicht ganz einfach zu entscheiden, ob ein Empfänger die Kriterien eines Auftragsverarbeiters erfüllt und dementsprechend ein Auftragsverarbeitungsvertrag geschlossen werden muss. Es empfiehlt sich die Prüfung stets individuell vorzunehmen, aber ein paar Kriterien sprechen für eine Auftragsverarbeitung:

1. Der Empfänger hat keinen eigenen Zweck, der die Verarbeitung der personenbezogenen Daten rechtfertigt, sondern erhält die personenbezogenen Daten nur, um damit einen Auftrag für den Verantwortlichen zu bearbeiten, z.B. der Verantwortliche übertragt Adressdaten an eine Druckerei, damit diese als Auftragsverarbeiter Weihnachtspostkarten druckt. Die Tatsache, dass die Druckerei eine Rechnung an den Verantwortlichen stellen möchte, ist übrigens kein eigener Zweck an den personenbezogenen Daten.

2. Der Empfänger handelt weisungsgebunden, d.h. der Verantwortliche nimmt Einfluss auf die Art und den Umfang der Verarbeitung und erteilt Weisung zu Sicherheitsanforderungen in Bezug auf die personenbezogenen Daten. Der Empfänger hingegen kann nicht frei über die Art und den Umfang der Nutzung entscheiden.

Typische Auftragsverarbeiter sind IT Supporter*innen, Marketingagenturen, aber auch Diensteanbieter*innen und Hoster wie z.B. Google, Microsoft oder 1und1.

Welche Empfängertypen gibt es noch und wie unterscheiden sie sich von Auftragsverarbeitern?

1. Die Datenweitergabe zwischen Verantwortlichen ist in vielen Fällen der normale Anwendungsfall. Hier erfolgt die Weitergabe der personenbezogenen Daten zwischen gleichberechtigten Partnern, die jeweils eine eigene Rechtsgrundlage für die Verarbeitung haben. Der Verantwortliche muss hier keine Prüfung des Empfängers durchführen, sondern nur die Rechtgrundlage für die Weitergabe geprüft und dokumentiert haben. Beide Parteien entscheiden hier unabhängig von einander über die Verarbeitung der personenbezogenen Daten. Beispiele: Steuerberater*innen, Banken, Krankenkassen. Dieser Punkt wurde früher auch als Funktionsübertragung bezeichnet, die DSGVO kennt diesen Begriff aber nicht mehr.

2. Die DSGVO spricht im Artikel 26 von gemeinsam Verantwortlichen. Anderes als bei der Auftragsverarbeitung existiert keine einseitige Weisungsbefugnis, die beiden Parteien entscheiden gemeinsam über Zweck und Mittel der Verarbeitung. Statt einem Auftragsverarbeitungsvertrag wird in diesem Fall eine Vereinbarung erforderlich, der das Verhältnis und die Rechte und Pflichten untereinander und zu den Betroffenen regelt. In Abgrenzung zur Datenweitergabe zwischen Verantwortlichen sind die beiden Parteien nicht unabhängig. In Praxis kommt dieser Fall z.B. bei gemeinsam genutzten und verwalteten IT-Ressourcen vor. Ebenfalls sind Unternehmensgruppen häufig hier einzustufen, wenn die IT-Systeme von mehreren Tochtergesellschaften genutzt werden oder Mitarbeiter in Personalunion für mehrere Firmen arbeiten. Es kann aber z.B. aus Gründen der Haftung sinnvoll sein, hier Gestaltungsspielräume zu nutzen, um Auftragsverarbeitungsverhältnisse zu definieren.

Fazit

Die ursprüngliche Idee hinter Auftragsverarbeitungsverhältnissen scheint es zu sein, dass Verantwortliche für personenbezogenen Daten, die sie durch andere im Auftrag verarbeiten lassen, weiterhin die Verantwortung tragen und dadurch keine eigenen hohen erforderlichen Schutzstandards mittels Outsourcing unterlaufen werden können. In der Praxis sehen die Datenschutzbehörden, aber häufig zusätzlich eine Auftragsverarbeitung schon bei bloßem Zugriff auf fremde personenbezogen Daten gegeben, wie es z.B. im IT-Support vorkommt. Dieses Punkt bietet jedoch häufig Anlass zu Diskussion und ist auch aus meiner Sicht noch nicht abschließen geklärt.

*Das Angebot richtet sich an Unternehmen, Selbständige und Freiberufler in Deutschland und nicht an Verbraucher. Alle angegebenen Preise sind zuzüglich der jeweils gültigen Umsatzsteuer. Es gelten detailierte Vertragsbedingungen die wir Ihnen mit unserem Angebot zusenden.

Der Inhalt dieses Beitrags wurde von uns sorgfältig aus öffentlichen Quellen und bekannten Einschätzungen zusammengestellt. Es sollten keine Entscheidungen allein auf Basis der Informationen in diesem Text getroffen werden, er stellt auch keine Rechtsberatung dar und kann auch eine individuelle Beratung durch eine Rechtsanwätin oder einen Rechtsanwalt nicht ersetzen.

3 notes

·

View notes

Text

Sicher, smart und komfortabel – Entdecke die Zukunft der Zutrittskontrolle mit Smart Locks und Transpondern! 🔒🚪✨

0 notes

Text

Sicherheitslösungen für die digitale Welt: Wie SSI-IT Solutions Ihnen bei der Cybersicherheit hilft

In der heutigen digitalen Ära sind Unternehmen zunehmend auf Informationstechnologie angewiesen, um ihre Geschäfte erfolgreich zu führen. Doch mit den Vorteilen der digitalen Welt kommen auch neue Risiken und Bedrohungen. Cybersicherheit ist daher ein entscheidender Faktor für den Schutz Ihrer Daten und IT-Infrastruktur. Hier kommt SSI-IT Solutions ins Spiel – Ihr Experte für maßgeschneiderte Cybersicherheitslösungen.

Warum Cybersicherheit so wichtig ist

Cybersicherheitsbedrohungen wie Ransomware, Phishing-Angriffe und Datenlecks können erhebliche Schäden anrichten. Ein erfolgreicher Angriff kann nicht nur zu finanziellen Verlusten führen, sondern auch den Ruf Ihres Unternehmens schädigen. Daher ist es unerlässlich, robuste Sicherheitsmaßnahmen zu implementieren, um Ihre Daten und Systeme zu schützen.

Unsere Cybersicherheitslösungen

Bei SSI-IT Solutions bieten wir eine breite Palette an Cybersicherheitslösungen an, die auf Ihre spezifischen Bedürfnisse zugeschnitten sind. Unser Ansatz basiert auf den neuesten Technologien und Best Practices, um Ihnen den bestmöglichen Schutz zu bieten. Hier sind einige unserer Hauptdienstleistungen:

1. Risikobewertung und Sicherheitsanalyse

Der erste Schritt zu einem effektiven Schutz ist die Identifizierung potenzieller Schwachstellen in Ihrem System. Unsere Experten führen eine umfassende Risikobewertung durch, um Schwachstellen und Sicherheitslücken zu identifizieren. Auf Basis dieser Analyse entwickeln wir maßgeschneiderte Strategien, um Ihre Sicherheitsanforderungen zu erfüllen.

2. Netzwerksicherheit

Ein gut geschütztes Netzwerk ist der Schlüssel zu einer soliden Cybersicherheitsstrategie. Unsere Lösungen umfassen Firewalls, Intrusion Detection Systeme (IDS) und Intrusion Prevention Systeme (IPS), um Ihre Netzwerkinfrastruktur vor unbefugtem Zugriff und Angriffen zu schützen. Wir sorgen dafür, dass Ihr Netzwerk sicher und zuverlässig bleibt.

3. Endpoint-Schutz

Jeder Computer, Laptop und Mobilgerät in Ihrem Unternehmen stellt ein potenzielles Einfallstor für Angreifer dar. Mit unserem umfassenden Endpoint-Schutz bieten wir Ihnen fortschrittliche Sicherheitslösungen, um diese Endgeräte vor Viren, Malware und anderen Bedrohungen zu schützen.

4. Schulung und Sensibilisierung

Technologische Lösungen allein reichen nicht aus, um Cybersicherheitsrisiken zu minimieren. Ihre Mitarbeiter spielen eine entscheidende Rolle im Schutz Ihrer IT-Infrastruktur. Wir bieten Schulungen und Sensibilisierungsprogramme an, um Ihr Team für Sicherheitsbest Practices zu sensibilisieren und den Umgang mit Bedrohungen zu verbessern.

5. Notfallmanagement und Reaktionspläne

Im Falle eines Sicherheitsvorfalls ist eine schnelle und effektive Reaktion entscheidend. Wir helfen Ihnen bei der Erstellung und Implementierung von Notfallplänen und Reaktionsstrategien, um im Ernstfall schnell und zielgerichtet handeln zu können. Unsere Experten unterstützen Sie bei der Wiederherstellung nach einem Angriff und minimieren so potenzielle Schäden.

Warum SSI-IT Solutions?

SSI-IT Solutions ist nicht nur ein weiterer Anbieter von Cybersicherheitsdiensten – wir sind Ihr Partner für umfassende Sicherheit. Unser Team besteht aus erfahrenen Spezialisten, die sich kontinuierlich weiterbilden, um die neuesten Trends und Technologien in der Cybersicherheit zu nutzen. Wir bieten Ihnen maßgeschneiderte Lösungen, die auf Ihre spezifischen Anforderungen abgestimmt sind, und stehen Ihnen jederzeit mit Rat und Tat zur Seite.

Fazit

Cybersicherheit ist ein unverzichtbarer Bestandteil jeder modernen IT-Infrastruktur. Mit den Lösungen von SSI-IT Solutions können Sie sicherstellen, dass Ihre Daten und Systeme optimal geschützt sind. Kontaktieren Sie uns noch heute, um mehr über unsere Cybersicherheitsdienste zu erfahren und wie wir Ihnen helfen können, Ihre digitalen Vermögenswerte zu schützen.

Schützen Sie Ihr Unternehmen vor den Risiken der digitalen Welt – wir stehen Ihnen als zuverlässiger Partner zur Seite.

1 note

·

View note

Text

TotalAI-Plattform: Schwachstellenbewertung von KI-Workloads

Die neue Lösung TotalAI ermöglicht eine ganzheitliche Erkennung und Schwachstellenbewertung von KI-Workloads, um Datenlecks, Injektionsprobleme und Modelldiebstahl zu erkennen. Die Plattform schützt vor Sicherheits- und Compliance-Problemen durch Nutzung generativer KI und LLM.

Mit TotalAI erweitert Qualys sein Portfolio, das auf die wachsenden Herausforderungen und Risiken im Zusammenhang mit der Absicherung von generativen KI- und Large-Language-Model-Anwendungen (LLM) ausgerichtet ist.

KI-Workloads: Absicherung für Unternehmen

Da Unternehmen zunehmend KI und LLM in ihre Produkte und Lösungen integrieren, sind sie mit einer erweiterten Angriffsfläche und erhöhten Cyberrisiken konfrontiert. Herkömmliche Cybersicherheitspraktiken erweisen sich als unzureichend, um diese neuen Herausforderungen zu bewältigen. Die Notwendigkeit, unbekannte oder nicht zugelassene LLMs oder KI-Modelle, sogenannte Schattenmodelle, zu entdecken, erhöht die Gefährdung durch Bedrohungen erheblich, einschließlich Modelldiebstahl und Datenlecks durch bestehende CVEs oder Fehlkonfigurationen.

Darüber hinaus steigt das Risiko eines versehentlichen Datenverlusts, von Compliance-Problemen und einer Schädigung des Rufs aufgrund von unangemessenen Inhalten und KI-Halluzinationen, die von diesen Modellen erzeugt werden. Diese Bedenken unterstreichen den dringenden Bedarf an robusten Sicherheitslösungen in der sich entwickelnden KI-Landschaft.

TotalAI zur Schwachstellenbewertung

Qualys TotalAI nutzt die leistungsstarken Funktionen, für die die Qualys-Plattform bekannt ist, um Unternehmen bei der sicheren Einführung von KI-Technologien zu unterstützen. Sie erweitert die bekannten Qualys-Funktionen für Asset-Transparenz, Schwachstellenerkennung und -beseitigung auf generative KI und fügt LLM-Scans hinzu. Die Lösung adressiert speziell die OWASP Top 10 der kritischsten Risiken für LLM-Anwendungen: Prompt Injection, Offenlegung sensibler Informationen und Modell-Diebstahl. Mit Qualys TotalAI können Unternehmen auf sichere Weise die Vorteile von KI nutzen und gleichzeitig strenge Sicherheitsstandards einhalten.

Möglichkeiten von TotalAI

- KI-Workloads erkennen: Erkennen, inventarisieren und klassifizieren Sie alle KI- und LLM-Ressourcen, einschließlich GPUs, Software, Pakete und Modelle in der Produktion und Entwicklung, und setzen Sie ihre Exposition mit der Angriffsfläche in Beziehung.

Verhindern Sie Modell-Diebstahl: Erweitern Sie die Leistungsfähigkeit von TruRisk, um Schwachstellen in KI-Software zu bewerten, zu priorisieren und zu beheben, und zwar mit über 650 KI-spezifischen Erkennungen, die mit Bedrohungsmeldungen und Asset-Exposures korreliert sind, um das Risiko von Modell- und Datendiebstahl zu verhindern.

- Sichere KI-Infrastruktur: Nutzen Sie umfassende Abhilfemaßnahmen, um Sicherheitsanforderungen zu übertreffen, SLAs einzuhalten und Geschäftsanforderungen zu erfüllen. Entschärfen Sie proaktiv potenzielle Bedrohungen, um einen reibungslosen Betrieb und eine starke KI- und LLM-Sicherheitslage zu gewährleisten.

- Erkennen Sie die Offenlegung sensibler Daten: Bewerten Sie LLMs auf kritische Angriffsrisiken wie Prompt Injection, Offenlegung sensibler Daten und Modelldiebstahl gemäß den OWASP Top 10 für LLMs. Dies sorgt für Vertrauen in das KI-Risikomanagement und macht die Modelle prüfungs- und konformitätsfähig.

Über Qualys

Qualys ist ein führender Anbieter von bahnbrechenden Cloud-basierten Sicherheits-, Compliance- und IT-Lösungen mit mehr als 10.000 Abonnementkunden weltweit, darunter die Mehrheit der Forbes Global 100 und Fortune 100. Qualys unterstützt Unternehmen dabei, ihre Sicherheits- und Compliance-Lösungen auf einer einzigen Plattform zu rationalisieren und zu automatisieren, um mehr Flexibilität, bessere Geschäftsergebnisse und erhebliche Kosteneinsparungen zu erzielen.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

Sicherheit im Bahnverkehr: Wie professionelle Rangierdienstleistungen Unfälle verhindern

Die Kayahan GmbH ist Ihr führender Partner, wenn es um hochqualifizierte Lokführer und maßgeschneiderte Lösungen für Bahntransporte geht. Mit unserer langjährigen Erfahrung und einem engagierten Team sind wir darauf spezialisiert, Ihre Transportanforderungen effizient und zuverlässig zu erfüllen. In diesem Blogbeitrag möchten wir Ihnen die bedeutende Rolle unserer professionellen Rangierdienstleistungen bei der Verhinderung von Unfällen im Bahnverkehr näher vorstellen und erläutern, wie wir zur Sicherheit Ihrer Transporte beitragen.

Die Bedeutung von Sicherheit im Bahnverkehr

Sicherheit ist das oberste Gebot im Bahnverkehr. Jeder Unfall kann schwerwiegende Konsequenzen haben, von Verletzungen und Todesfällen bis hin zu erheblichen Sachschäden und Betriebsunterbrechungen. Daher ist es von entscheidender Bedeutung, dass alle Aspekte des Bahntransports, insbesondere der Rangierbetrieb, höchsten Sicherheitsstandards entsprechen. Bei der Kayahan GmbH setzen wir auf strenge Sicherheitsprotokolle und umfassende Schulungen, um sicherzustellen, dass unsere Rangierdienstleistungen den höchsten Sicherheitsanforderungen gerecht werden.

Strenge Sicherheitsprotokolle

Unsere Sicherheitsprotokolle beginnen bereits bei der Planung und Vorbereitung jedes Rangierauftrags. Jeder Transportauftrag wird sorgfältig analysiert, um potenzielle Risiken zu identifizieren und geeignete Maßnahmen zu deren Minimierung zu ergreifen. Unsere Lokführer sind in der Anwendung dieser Protokolle umfassend geschult und führen regelmäßig Sicherheitsschulungen und -übungen durch, um ihre Fähigkeiten ständig zu verbessern und auf dem neuesten Stand zu halten.

Ein wesentlicher Bestandteil unserer Sicherheitsmaßnahmen ist die regelmäßige Überprüfung und Wartung unserer Ausrüstung. Alle Lokomotiven und Waggons werden in regelmäßigen Abständen inspiziert, um sicherzustellen, dass sie sich in einwandfreiem Zustand befinden und den aktuellen Sicherheitsanforderungen entsprechen. Durch diese proaktiven Maßnahmen können wir potenzielle Probleme frühzeitig erkennen und beheben, bevor sie zu Unfällen führen.

Umfassende Schulung und Qualifikation der Lokführer

Die Qualität und Kompetenz unserer Lokführer sind entscheidend für die Sicherheit unserer Rangierdienstleistungen. Bei der Kayahan GmbH legen wir großen Wert auf die umfassende Schulung und Qualifikation unserer Lokführer. Jeder Lokführer durchläuft ein intensives Ausbildungsprogramm, das sowohl theoretische Kenntnisse als auch praktische Fähigkeiten vermittelt. Diese Schulung umfasst alle Aspekte des Rangierbetriebs, von der sicheren Handhabung der Ausrüstung bis hin zur effektiven Kommunikation und Koordination mit anderen Teammitgliedern.

Darüber hinaus nehmen unsere Lokführer regelmäßig an Fortbildungskursen und Sicherheitstrainings teil, um ihre Kenntnisse und Fähigkeiten ständig zu erweitern und auf dem neuesten Stand zu halten. Diese kontinuierliche Weiterbildung stellt sicher, dass unsere Lokführer stets bestens vorbereitet sind, um auch anspruchsvolle Rangieraufgaben sicher und effizient zu meistern.

Einsatz modernster Technologien

Technologische Innovationen spielen eine wichtige Rolle bei der Verbesserung der Sicherheit im Bahnverkehr. Bei der Kayahan GmbH setzen wir auf modernste Technologien, um unsere Rangierdienstleistungen sicherer und effizienter zu gestalten. Dazu gehören computergestützte Systeme zur Überwachung und Steuerung der Zugbewegungen sowie fortschrittliche Kommunikationsmittel, die eine reibungslose Koordination zwischen den Lokführern und den Betriebsleitern gewährleisten.

Diese Technologien ermöglichen es uns, potenzielle Risiken frühzeitig zu erkennen und schnell auf unerwartete Situationen zu reagieren. Durch den Einsatz von Sensoren und Überwachungssystemen können wir den Zustand der Ausrüstung in Echtzeit überwachen und sofort Maßnahmen ergreifen, wenn Abweichungen oder Probleme festgestellt werden. Diese proaktive Herangehensweise trägt maßgeblich zur Verhinderung von Unfällen bei und erhöht die Sicherheit unserer Rangierdienstleistungen.

Fallstudien: Erfolgreiche Unfallverhütung

Ein Beispiel für die erfolgreiche Umsetzung unserer Sicherheitsmaßnahmen ist ein Projekt, das wir kürzlich für einen großen Industriekunden durchgeführt haben. Der Kunde benötigte zuverlässige und sichere Rangierdienstleistungen für den Transport gefährlicher Güter. Durch unsere strengen Sicherheitsprotokolle und die umfassende Schulung unserer Lokführer konnten wir das Risiko von Unfällen erheblich reduzieren und den Transport sicher und effizient durchführen.

Ein weiteres Beispiel ist die Zusammenarbeit mit einem führenden Logistikunternehmen, das hohe Anforderungen an die Sicherheit seiner Transporte stellte. Durch den Einsatz modernster Technologien und die regelmäßige Schulung unserer Lokführer konnten wir die Sicherheit der Rangierdienstleistungen deutlich verbessern und das Vertrauen des Kunden gewinnen.

Zukünftige Entwicklungen in der Sicherheitstechnik

Die Zukunft des Bahnverkehrs verspricht weitere Fortschritte und Innovationen im Bereich der Sicherheitstechnik. Bei der Kayahan GmbH sind wir bestrebt, an der Spitze dieser Entwicklungen zu bleiben und unseren Kunden stets die sichersten und zuverlässigsten Lösungen anzubieten. Dazu gehört die kontinuierliche Verbesserung unserer Sicherheitsprotokolle und Schulungsprogramme sowie die Investition in modernste Technologien und Ausrüstungen.

Insgesamt spielt die Sicherheit eine zentrale Rolle im Bahnverkehr, und professionelle Rangierdienstleistungen sind entscheidend, um Unfälle zu verhindern und den reibungslosen Ablauf Ihrer Transporte zu gewährleisten. Mit unserer langjährigen Erfahrung, unserem engagierten Team und unseren strengen Sicherheitsmaßnahmen sind wir bei der Kayahan GmbH bestens gerüstet, um Ihre Transportanforderungen sicher und effizient zu erfüllen. Vertrauen Sie auf unsere Expertise und lassen Sie uns gemeinsam die Sicherheit Ihrer Bahntransporte gewährleisten.

0 notes

Text

Verkehrsthemen stehen oft im Zentrum öffentlicher Diskussionen, nicht nur in Städten wie Dresden, sondern weltweit. Die Herausforderungen, die sich daraus ergeben, sind eng mit der Frage verbunden, wie unterschiedliche Verkehrsmittel zueinander stehen und welche Rolle der Autoverkehr in der zukünftigen Stadtgestaltung spielen soll.

Konflikt zwischen Autofahrern und Radfahrern

Die Debatte über die Nutzung des öffentlichen Raums ist ein vielschichtiges Thema, das häufig zu Spannungen zwischen Autofahrern und Radfahrern führt. Während viele Autofahrer das Auto als unverzichtbares Fortbewegungsmittel betrachten, wünschen sich immer mehr Bürger eine nachhaltige Verkehrspolitik, die auch Fußgänger und Radfahrer in den Fokus nimmt. Es ist essentiell, ein Gleichgewicht zu schaffen, um sowohl die Bedürfnisse aller Verkehrsteilnehmer als auch die Sicherheitsanforderungen zu berücksichtigen.

Die Entwicklung des Verkehrsverhaltens im Wandel der Zeit

Die Verkehrspolitik in Deutschland hat eine lange Geschichte und war über die Jahrzehnte hinweg oft durch spezifische Anforderungen und Sicherheitsstandards geprägt. Seit den 1970er-Jahren, als die Zahl der Verkehrstoten einen Höhepunkt erreichte, haben sich wichtige Maßnahmen zur Senkung dieser Zahlen durchgesetzt. Zu diesen Maßnahmen gehörten die Einführung der Gurtanlegepflicht und die Schaffung verkehrsberuhigter Zonen. Besonders in städtischen Gebieten ist der Rückgang der Unfallzahlen durch gezielte Verkehrsreformen bemerkenswert.

Die Rolle von Politik und Zustimmung

Die Akzeptanz von Verkehrsmaßnahmen ist häufig von Vorurteilen und selektiven Wahrnehmungen geprägt, die in der Wissenschaft als „Confirmation Bias“ bekannt sind. Diese Neigung führt dazu, dass Menschen Informationen bevorzugen, die ihre bestehenden Überzeugungen stärken. In vielen Fällen scheitern wichtige Verkehrsprojekte an der mangelnden Bereitschaft der Bürger, sich auf neue Verkehrsregeln oder Einschränkungen einzulassen.

Fehlende Transparenz und ihre Folgen

Die Notwendigkeit einer transparenten Kommunikation bildet eine weitere Herausforderung. Wenn Planungen hinter verschlossenen Türen erfolgen und Entscheidungen ohne breite Bürgerbeteiligung getroffen werden, führt das oft zu Unmut und Protesten. Ein Beispiel für einen positiven Ansatz ist der „Mobilitätsdialog“ in Dresden, dessen Ziel es ist, sowohl politische Entscheidungsträger als auch Bürger in die Verkehrsplanung einzubeziehen.

Perspektiven für die Verkehrsplanung der Zukunft

Der neue „Mobilitätsplan 2035+“ bietet Chancen, die Verkehrsproblematik in Dresden nachhaltig zu adressieren. Um Fortschritte zu erzielen, sollten sich die Verantwortlichen zunächst auf gemeinsame Ziele konzentrieren, anstatt sich in strittigen Einzelheiten zu verlieren. Mögliche Handlungsschwerpunkte könnten die Verbesserung der Sicherheit beim Abbiegen in Nebenstraßen oder die Optimierung des Fußgängerverkehrs an Ampeln umfassen.

Schlussfolgerung

Die Diskussion über Verkehr und Mobilität in Städten ist aktueller denn je. Um die Herausforderungen der Verkehrsplanung zu bewältigen, ist ein integrativer Ansatz gefragt, der alle Verkehrsteilnehmer gleichberechtigt betrachtet. Eine klärende, offene Kommunikation zwischen Entscheidungsträgern und der Bevölkerung könnte helfen, zukünftige Konflikte zu vermeiden und die urbanen Räume sicherer und lebenswerter für alle zu gestalten.

0 notes

Text

Sicher swimmen

Eine Schwimmweste ist ein persönliches Sicherheitsgerät, das entwickelt wurde, um eine Person über Wasser zu halten und sie vor dem Ertrinken zu schützen. Hier sind einige wichtige Informationen zu Schwimmwesten:

1. Arten von Schwimmwesten:

Automatische Schwimmweste: Diese Weste wird automatisch aktiviert, wenn sie mit Wasser in Kontakt kommt, und bläst sich auf. Sie eignet sich gut für Situationen, in denen die Gefahr besteht, dass die Person unbewusst ins Wasser fällt.

Manuelle Schwimmweste: Diese Weste muss vom Träger manuell aktiviert werden, indem ein Zugmechanismus betätigt wird, der eine CO2-Patrone auslöst.

Feststoff-Schwimmweste: Diese Weste enthält schwimmfähiges Material (meistens Schaumstoff) und muss nicht aufgeblasen werden. Sie ist immer bereit, ihren Träger über Wasser zu halten.

2. Anwendungsbereiche:

Freizeit: Beim Bootfahren, Angeln, Segeln und anderen Wasseraktivitäten, bei denen das Risiko besteht, ins Wasser zu fallen.

Beruflich: Für Arbeiter auf Bohrinseln, Rettungsdienste und andere Berufe, die auf oder in der Nähe von Wasser arbeiten.

Sport: Spezielle Schwimmwesten werden für Aktivitäten wie Kanufahren, Kajakfahren und Wildwasser-Rafting verwendet.

3. Kennzeichnung und Zertifizierung:

Schwimmwesten in Europa müssen nach bestimmten Normen zertifiziert sein, wie z. B. EN ISO 12402. Diese Normen regeln die Sicherheitsanforderungen und den Auftrieb der Weste.

Die Auftriebsklasse wird in Newton (N) angegeben, wobei eine höhere Zahl einen höheren Auftrieb bedeutet. Typische Klassen sind 50N, 100N, 150N und 275N.

4. Passform und Größe:

Schwimmwesten sollten gut passen und den Körper eng umschließen, ohne die Bewegungsfreiheit einzuschränken. Sie sind in verschiedenen Größen erhältlich, angepasst an Gewicht und Körpergröße des Trägers.

5. Wartung und Pflege:

Regelmäßige Inspektionen sind wichtig, um sicherzustellen, dass die Weste im Notfall funktioniert. Automatische und manuelle Schwimmwesten müssen auf ihre CO2-Patronen überprüft werden, und Feststoffwesten sollten auf Risse oder andere Schäden kontrolliert werden.

Nach Gebrauch in Salzwasser sollten Schwimmwesten mit Süßwasser abgespült und an einem kühlen, trockenen Ort gelagert werden.

6. Sicherheitsfunktionen:

Viele Schwimmwesten sind mit zusätzlichen Sicherheitsmerkmalen ausgestattet, wie z. B. Reflektoren, Signalpfeifen und Rettungsgurte.

7. Verwendungstipps:

Es ist wichtig, die Weste korrekt zu tragen und alle Gurte fest anzuziehen.

Schwimmwesten sollten nicht nur an Bord eines Bootes vorhanden sein, sondern auch tatsächlich getragen werden, insbesondere in gefährlichen Situationen oder bei schlechten Wetterbedingungen.

Die richtige Limmys Schwimmweste kann Leben retten, daher ist es entscheidend, die passende Weste für die jeweilige Aktivität und Person auszuwählen.

0 notes

Text

Sicheres Zuhause: Video-Türsprechanlagen von Goliath-Shop.de

In der heutigen Welt, in der Sicherheit und Komfort für viele von uns an oberster Stelle stehen, ist es wichtig, in moderne Sicherheitslösungen zu investieren. Video-Türsprechanlagen sind eine der effektivsten Methoden, um Ihr Zuhause zu schützen und gleichzeitig den Komfort zu erhöhen. Goliath-Shop.de bietet eine breite Palette an hochentwickelten Video-Türsprechanlagen, die speziell darauf ausgelegt sind, Ihre Sicherheitsanforderungen zu erfüllen. In diesem ausführlichen Artikel zeigen wir Ihnen Schritt für Schritt, wie Sie mit den Video-Türsprechanlagen von Goliath-Shop.de ein sicheres Zuhause schaffen können.

1. Bedarfsermittlung: Welche Funktionen sind wichtig für Ihr Zuhause?

a. Sicherheitsanforderungen analysieren: Bevor Sie eine Video-Türsprechanlage auswählen, sollten Sie Ihre Sicherheitsanforderungen genau analysieren. Überlegen Sie, welche Funktionen für Ihr Zuhause wichtig sind. Dazu gehören die Art der Überwachung, die Notwendigkeit von Bewegungserkennung, Nachtsicht und Zwei-Wege-Audio.

b. Budget festlegen: Setzen Sie ein Budget fest, das Sie für die Video-Türsprechanlage ausgeben möchten. Die Preise können je nach Modell und Funktionen variieren, daher ist es wichtig, ein Budget zu haben, das Ihre Bedürfnisse erfüllt.

c. Kompatibilität mit bestehenden Systemen prüfen: Überprüfen Sie, ob die Video-Türsprechanlage mit bestehenden Smart-Home-Systemen oder Sicherheitslösungen in Ihrem Zuhause kompatibel ist. Viele Modelle bieten Integration in Smart-Home-Systeme, was zusätzlichen Komfort bietet.

2. Modellwahl: Finden Sie die richtige Video-Türsprechanlage bei Goliath-Shop.de

a. Produktrecherche: Besuchen Sie Goliath-Shop.de und nutzen Sie die detaillierten Produktbeschreibungen und Spezifikationen, um verschiedene Modelle zu vergleichen. Schauen Sie sich insbesondere die Bewertungen und Erfahrungsberichte anderer Kunden an.

b. Features bewerten:

Videoauflösung: Höhere Auflösungen bieten klarere Bilder. Modelle wie Goliath SmartView 360 bieten eine hohe Auflösung und 360-Grad-Sichtwinkel.

Bewegungserkennung: Modelle wie Goliath SecurePro 2K verfügen über Bewegungserkennung, die Sie bei verdächtigen Aktivitäten benachrichtigt.

Nachtsicht: Stellen Sie sicher, dass das Modell über Nachtsicht verfügt, um auch bei Dunkelheit klare Bilder zu erhalten.

Zwei-Wege-Audio: Die Möglichkeit, mit Besuchern zu sprechen, ohne die Tür zu öffnen, erhöht Ihre Sicherheit.

c. Unterstützung und Beratung: Eine Video Türsprechanlage hilft, unerwünschte Besucher abzuschrecken. Wenn Sie Fragen zur Auswahl des richtigen Modells haben, wenden Sie sich an den Kundenservice von Goliath-Shop.de. Das Team kann Ihnen helfen, das beste Modell für Ihre Bedürfnisse zu finden und alle Ihre Fragen zu beantworten.

3. Installation: So richten Sie Ihre Video-Türsprechanlage ein

a. Vorbereitungen treffen:

Standortwahl: Wählen Sie einen geeigneten Standort für die Kamera, der eine gute Sicht auf den Eingangsbereich bietet. Achten Sie darauf, dass der Bereich gut beleuchtet ist.

Werkzeuge und Materialien bereitstellen: Stellen Sie sicher, dass Sie alle notwendigen Werkzeuge und Materialien für die Installation bereit haben. Dazu gehören Schraubenzieher, Bohrer und Montagezubehör.

b. Montage der Kamera:

Befestigung: Befestigen Sie die Kamera gemäß den Anweisungen des Herstellers. Achten Sie darauf, dass sie sicher und stabil montiert ist.

Ausrichtung: Richten Sie die Kamera so aus, dass der gesamte Eingangsbereich gut sichtbar ist. Überprüfen Sie den Blickwinkel, um sicherzustellen, dass keine toten Winkel vorhanden sind.

c. Verkabelung und Verbindung:

Stromversorgung: Schließen Sie die Kamera an die Stromversorgung an. Bei drahtlosen Modellen stellen Sie sicher, dass die Batterie oder der Akku vollständig geladen ist.

Internetverbindung: Verbinden Sie die Kamera mit Ihrem WLAN-Netzwerk oder Ihrer Kabelverbindung. Bei kabelgebundenen Modellen verlegen Sie die Kabel entsprechend den Anweisungen.

d. Systemkonfiguration:

Software oder App installieren: Laden Sie die zugehörige App oder Software herunter und installieren Sie sie auf Ihrem Smartphone oder Computer.

Kamera einrichten: Folgen Sie den Anweisungen zur Konfiguration der Kamera. Richten Sie Funktionen wie Benachrichtigungen, Videoaufzeichnung und Benutzerzugriffsrechte ein.

4. Nutzung: So maximieren Sie die Vorteile Ihrer Video-Türsprechanlage

a. Tägliche Nutzung:

Echtzeit-Überwachung: Nutzen Sie die Echtzeit-Überwachung, um zu sehen, wer sich vor Ihrer Tür befindet. Überprüfen Sie die Bilder regelmäßig, um sich über den Zustand Ihrer Umgebung auf dem Laufenden zu halten.

Kommunikation: Verwenden Sie die Zwei-Wege-Audio-Funktion, um mit Besuchern zu sprechen, ohne die Tür zu öffnen. Dies ist besonders nützlich, um Anweisungen zu geben oder zu überprüfen, wer vor der Tür steht.

b. Sicherheitseinstellungen anpassen:

Benachrichtigungen: Stellen Sie die Benachrichtigungseinstellungen nach Ihren Bedürfnissen ein. Sie können Benachrichtigungen für Bewegungen, Geräusche oder bestimmte Zeiträume konfigurieren.

Zugriffsrechte: Verwalten Sie die Zugriffsrechte für die Video-Türsprechanlage. Geben Sie Familienmitgliedern oder anderen autorisierten Personen Zugriff auf das System.

5. Wartung: So halten Sie Ihre Video-Türsprechanlage in gutem Zustand

a. Regelmäßige Reinigung:

Kamera reinigen: Halten Sie das Kameragehäuse sauber, um eine klare Bildqualität zu gewährleisten. Reinigen Sie das Objektiv regelmäßig von Staub und Schmutz.

Kabel und Anschlüsse: Überprüfen Sie regelmäßig die Kabel und Anschlüsse auf Verschleiß oder Beschädigungen.

b. Software-Updates:

Aktualisierungen: Halten Sie die Software oder App auf dem neuesten Stand, um sicherzustellen, dass Sie die neuesten Funktionen und Sicherheitsupdates erhalten. Viele Systeme bieten automatische Updates, aber es ist ratsam, regelmäßig nach neuen Versionen zu suchen.

c. Systemüberprüfung:

Funktionalität prüfen: Überprüfen Sie regelmäßig die Funktionalität der Kamera, der Bewegungserkennung und der Audioqualität. Stellen Sie sicher, dass alle Funktionen ordnungsgemäß arbeiten.

d. Fehlerbehebung:

Probleme identifizieren: Bei Problemen mit der Video-Türsprechanlage identifizieren Sie zunächst die Ursache. Häufige Probleme können mit der Internetverbindung, der Stromversorgung oder der Software zusammenhängen.

Kundenservice kontaktieren: Bei anhaltenden Problemen wenden Sie sich an den Kundenservice von Goliath-Shop.de, um Unterstützung und Lösungen zu erhalten.

6. Zusammenfassung

Video-Türsprechanlagen von Goliath-Shop.de bieten eine effektive Lösung, um Ihr Zuhause sicherer zu machen und gleichzeitig den Komfort zu erhöhen. Durch die Auswahl des richtigen Modells, die sorgfältige Installation und die regelmäßige Wartung können Sie sicherstellen, dass Ihre Video-Türsprechanlage optimal funktioniert und Ihnen den bestmöglichen Schutz bietet.

Mit den detaillierten Informationen und den klaren Schritten, die in diesem Artikel beschrieben sind, sind Sie bestens gerüstet, um die Vorteile Ihrer Video-Türsprechanlage zu maximieren und Ihr Zuhause effektiv zu schützen. Besuchen Sie Goliath-Shop.de, um die ideale Video-Türsprechanlage für Ihre Bedürfnisse zu finden und profitieren Sie von den fortschrittlichen Sicherheitslösungen, die Ihnen und Ihrer Familie mehr Sicherheit und Komfort bieten.

1 note

·

View note

Text

Nerd Miner v2: Installation und Einrichtung auf dem Lilygo ESP32

In diesem Beitrag zeige ich dir, wie du den Nerd Miner v2 auf einem Lilygo TTGO T-Display installierst und einrichtest. Der Lilygo TTGO T-Display verfügt über einen ESP32 Chip vom Typ ESP32-D0WDQ6-V3 und ist ein leistungsfähiger Mikrocontroller, der sich hervorragend für dieses spannende DIY-Projekt eignet. Mit dieser Schritt-für-Schritt-Anleitung wirst du in der Lage sein, deinen eigenen Nerd Miner zum Laufen zu bringen und in die Welt des Krypto-Minings einzutauchen.

https://youtu.be/PNstCiYhip4

Disclaimer: Kryptowährungsinvestitionen bergen ein hohes Risiko und können zu erheblichen finanziellen Verlusten führen. Dieses Projekt, insbesondere der Nerd Miner auf Basis des ESP32, ist als Lern- und Spaßprojekt gedacht. Es sollte nicht erwartet werden, dass damit echte Gelder oder signifikante Mengen an Kryptowährung generiert werden können. Die vorgestellten Informationen dienen ausschließlich Bildungszwecken und zur Demonstration der Technologie des Kryptowährungs-Minings. Jeder Einsatz oder Handel von Kryptowährungen erfolgt auf eigenes Risiko.

Einrichtung des Nerd Miners

Für die Einrichtung des Nerd Miners benötigst du:

- ein lokales WiFi-Netzwerk: Der Nerd Miner muss mit dem Internet verbunden sein, um am Mining teilnehmen zu können.

- eine Wallet: Auf diese wird der gefundene Bitcoin transferiert.

- einen Pool (URL & Port): Aus diesem Pool werden die Blöcke generiert.

Auswahl der Wallet

Die Einrichtung einer Wallet unterscheidet sich je nach Anbieter sehr stark. Daher werde ich bewusst keine Empfehlung für einen speziellen Anbieter aussprechen. Informiere dich gründlich und wähle eine Wallet, die deinen Bedürfnissen und Sicherheitsanforderungen entspricht.

Technische Daten des Lilygo - TTGO - T-Display mit ESP32 Chip

Zunächst die technischen Daten vom verwendeten Mikrocontroller:

- Mikrocontroller (MCU): ESP32 Xtensa Dual-Core LX6 Mikroprozessor

- Drahtlose Konnektivität:

- Wi-Fi 802.11 b/g/n

- Bluetooth V4.2 + BLE

- Programmierplattform:

- Arduino-IDE

- MicroPython

- Serieller Chip: CH9102

- Optionale Flash-Speicher: 4M/16M

- Onboard-Funktionen:

- Tasten: l006 + I007

- Batterie-Stromerkennung

- Display-Typ: 1,14 Zoll (ca. 3 cm) ST7789V IPS LCD

- Auflösung: 135 x 240

- Pixeldichte: 260 PPI

- Schnittstelle: 4-Draht SPI

- Betriebsspannung: 3,3V

- Größe: 1,14 Zoll (ca. 3 cm) diagonal

- Farbdarstellung: Vollfarbiges TFT-Display

- Display-Treiber: ST7789

Lieferumfang des Mikrocontrollers

Der kleine Mikrocontroller wird in einer Plastikbox, gut geschützt durch Schaumstoff geliefert. Zum Lieferumfang gehört neben dem Mikrocontroller und dem Gehäuse (bei mir bereits fertig verbaut gewesen) noch zwei Stiftleisten zum Auflöten und ein Anschlusskabel für eine Batterie.

Bezug des Lilygo

In meinem Fall hatte ich mich für einen bereits geflashten Mikrocontroller entschieden, welcher die aktuelle Version von Nerd Miner v2 bereits enthielt. Der Preis für diesen Mikrocontroller war mit knapp 23 € recht teuer, du bekommst diesen kleinen Mikrocontroller auch auf aliexpress.com, amazon.de usw. für einen deutlich günstigeren Preis.

ebay.deamazon.dealiexpress.comwww.lilygo.ccLilygo T-Displayab 17 €ab 19 €ab 11 €8 $

Flashen des Lilygo für Nerd Miner v2

Auf der Seite https://flasher.bitronics.store/ findest du ein einfaches Tool, mit welchem du deinen Nerd Miner auf dem ESP32 einrichten kannst.

Flashen des Mikrocontrollers via WebUSB-Verbindung

Aus der Auswahlliste der Firmware wählen wir hier den passenden Mikrocontroller aus. Sollte dein ESP32 hier nicht aufgeführt sein, so probiere den Eintrag "ESP32-WROOM" aus.

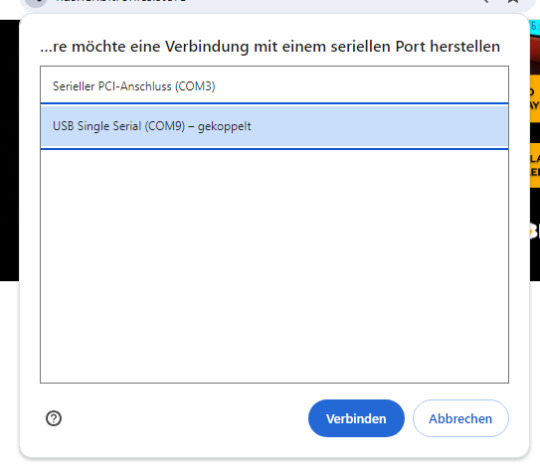

Wenn der Mikrocontroller gewählt wurde, dann sollte sich ein Fenster öffnen in welchem die seriellen Ports aufgelistet sind, hier wählst du deinen Mikrocontroller aus und klickst auf Verbinden.

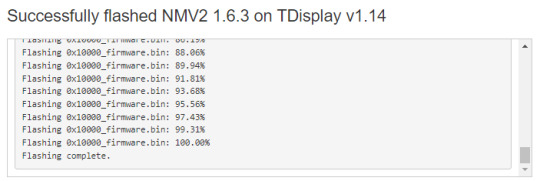

Es startet nun automatisch der Vorgang zum flashen des Mikrocontrollers.

Am Ende des Prozesses wird dir dann dieses durch einen Text angezeigt, aus welchem du die Version ablesen kannst.

Einrichten einer Wallet

Für die komplette Einrichtung des Nerd Miners benötigst du ein Wallet. Auf dieses Wallet wird dann, wenn du Glück haben solltest und einen Bitcoin erhältst, dieser transferiert.

Ich kann dir hier jedoch keinen Anbieter expliziert benennen, da die Auswahl einer Wallet vielen Faktoren unterliegt. Ich empfehle dir hier dich auf einschlägigen seriösen Portalen zu belesen.

Erfahrung bei der Einrichtung eines Wallets bei Coinbase

Ich habe für dieses Projekt mir ein Account bei Coinbase eingerichtet. Die Einrichtung war sehr einfach, da diese durch einen Wizard begleitet wurde.

In meinem Fall musste ich den Account via Webcam & Personalausweis verifizieren und danach war das ganze eingerichtet, es dauerte nur ca. 30 min. und ich hatte meine Walletadresse.

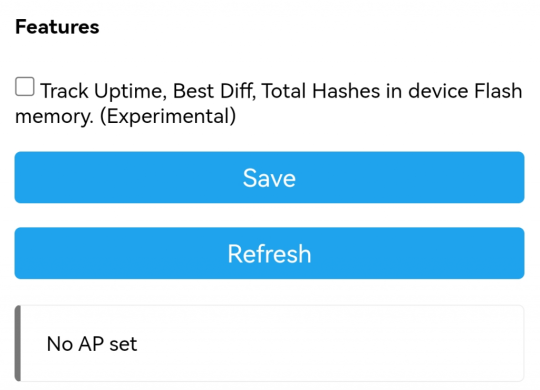

Einrichten des Nerd Miners via Handy / Tablet

Wenn auf deinem Mikrocontroller nun Nerd Miner geflasht wurde, dann wird dir ein QR-Code angezeigt, welcher dich zu einem Access Point leitet. Ebenso kannst du hier aber auch die SSID sowie das Passwort ablesen.

Daten des Access Points vom Nerd Miner

Für die Einrichtung habe ich mein Handy verwendet, und dort zunächst nach WiFi Netzwerke gesucht.

Zunächst wählen wir hier das Netzwerk NerdMinerAP und geben das Passwort MineYourCoins ein.

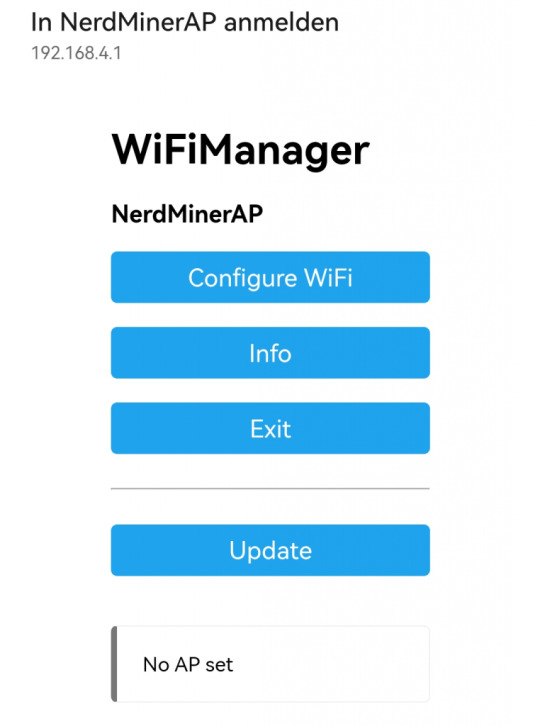

Wenn du die Adresse 192.168.4.1 im Browser eingibst, dann solltest du ein kleines Menü erhalten, aus welchem wir die erste Schaltfläche "Configure WiFi" wählen.

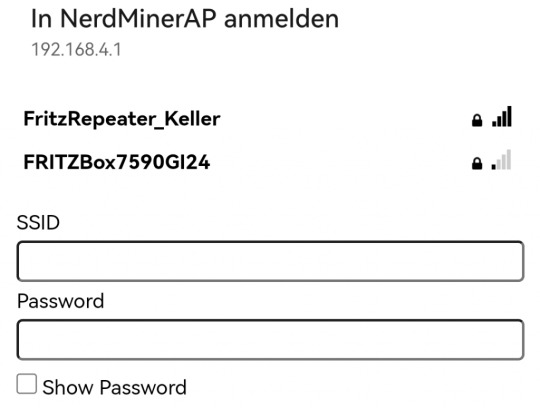

In der neuen Version 1.6.3 werden dir die WiFi Netzwerke in der Nähe angezeigt, aus dieser Liste kannst du eins auswählen und die SSID wird in das Eingabefeld übertragen.

Hier müssen wir jetzt lediglich noch das Passwort eintragen.

Die Daten von "Pool url", "Pool port" belasse ich in meinem Fall auf die Defaultwerte.

Hier trage ich lediglich meine Walletadresse ein.

Im Abschluss wird hier lediglich nur die Schaltfläche "Save" betätigt und der Mikrocontroller sollte neu starten.

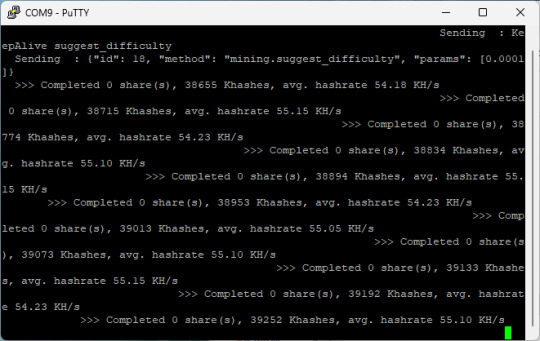

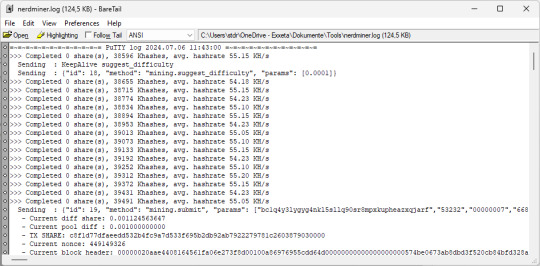

Troubleshooting - lesen der Logausgaben

Der kleine Nerd Miner erzeugt auf der seriellen Schnittstelle eine Logausgabe aus welchen du die Daten ebenso entnehmen kannst. Wenn dein Gerät sich nach der Installation nicht verbindet und plötzlich keine Daten mehr empfängt, kannst du dort zumindest die Fehlersuche starten.

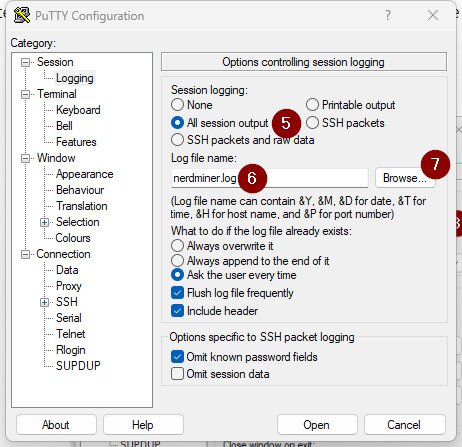

Für das Aufzeichnen des Logs verwende ich Putty, dieses Tool dient eigentlich zum Herstellen von Terminalverbindungen zu entfernten Computer / Server, kann aber ebenso verwendet werden, um eine serielle Schnittstelle auszulesen.

Das Tool kannst du als Paket zum Installieren herunterladen oder als einfache EXE-Datei, ich wähle hier die EXE-Datei und starte diese.

Im ersten Schritt wählen wir Serial (1) und geben danach den Port ein (2) als Geschwindigkeit (Baudrate) wählst du 115200.

Damit wir diese Daten besser lesen können legen wir diese in eine Logdatei ab, dazu wählen wir aus den Kategorien den Eintrag Logging (4)

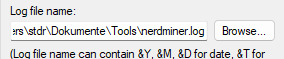

Hier wählen wir zunächst "All session output" (5) und geben einen Pfad zu einer Datei ein (6), es reicht hier nicht nur einen Dateinamen einzugeben, alternativ kannst du über die Schaltfläche "Browse..." (7) eine Datei / einen Pfad wählen.

Wenn du nun die Schaltfläche Open betätigst, dann öffnet sich die Konsole und das Log wird ausgegeben.

Jedoch ist dieses nicht wirklich lesbar, hier hilft ein weiteres kleines Tool weiter, es nennt sich Baretail und gibt es in der kostenfreien Version mit Werbung und in der Pro-Version ohne. Auch dieses Tool brauchst du nicht installieren und kannst nach dem download einfach die EXE-Datei starten.

Wenn du jetzt die Logdatei öffnest, dann wird diese dir angezeigt und du kannst diese recht einfach lesen, da wenn die Datei aktualisiert wird, dein Cursor an der Stelle stehen bleibt.

Du kannst auch bestimmte Wörter mit einer Farbe hervorheben und so dein Log noch lesbarer gestalten.

Read the full article

0 notes

Text

Cloud-basierte Lösungen für die Altsystemarchivierung: Vorteile und Herausforderungen

Einleitung:

Die Archivierung von Altsystemen ist ein essenzieller Prozess für Unternehmen, die ihre IT-Infrastruktur modernisieren und gleichzeitig rechtliche Anforderungen erfüllen möchten. Mit der zunehmenden Digitalisierung und der Verlagerung von Geschäftsprozessen in die Cloud wird die Nutzung cloud-basierter Archivierungslösungen immer populärer. Doch welche Vorteile bieten diese Lösungen, und welche Herausforderungen müssen gemeistert werden?

Kosteneffizienz und Skalierbarkeit

Einer der größten Vorteile cloud-basierter Archivierungslösungen ist die Kosteneffizienz. Unternehmen müssen keine teure Hardware kaufen oder warten, da die Cloud-Anbieter für die Infrastruktur sorgen. Zudem sind cloud-basierte Lösungen leicht skalierbar, sodass Unternehmen ihre Speicherkapazitäten je nach Bedarf anpassen können. Dies ist besonders vorteilhaft für wachsende Unternehmen oder solche, die mit unvorhersehbaren Datenmengen arbeiten.

Zugänglichkeit und Flexibilität

Cloud-basierte Archivierungslösungen bieten eine hohe Zugänglichkeit. Mitarbeiter können von überall und zu jeder Zeit auf archivierte Daten zugreifen, sofern sie eine Internetverbindung haben. Dies fördert die Flexibilität und Produktivität im Unternehmen, da wichtige Informationen jederzeit verfügbar sind. Zudem ermöglichen Cloud-Lösungen eine einfache Integration mit anderen digitalen Tools und Systemen, was den Arbeitsfluss weiter optimiert.

Sicherheitsstandards und Compliance

Moderne Cloud-Anbieter bieten hohe Sicherheitsstandards, die oft über denen der internen IT-Abteilungen liegen. Dazu gehören Verschlüsselung, regelmäßige Sicherheitsupdates und umfassende Zugriffskontrollen. Durch diese Maßnahmen können Unternehmen sicherstellen, dass ihre archivierten Daten vor unbefugtem Zugriff geschützt sind. Außerdem unterstützen viele Cloud-Anbieter die Einhaltung von Compliance-Vorschriften, indem sie Funktionen zur Nachverfolgbarkeit und Protokollierung von Datenzugriffen bereitstellen.

Datensicherheit und Datenschutz

Trotz der hohen Sicherheitsstandards der Cloud-Anbieter bleibt das Thema Datensicherheit eine zentrale Herausforderung. Unternehmen müssen sicherstellen, dass sensible Daten während der Übertragung und Speicherung in der Cloud ausreichend geschützt sind. Es ist wichtig, detaillierte Service-Level-Agreements (SLAs) mit den Cloud-Anbietern abzuschließen, die klare Sicherheitsanforderungen und -maßnahmen definieren.

Integration und Kompatibilität

Die Integration bestehender Altsysteme in cloud-basierte Archivierungslösungen kann technisch anspruchsvoll sein. Unterschiedliche Datenformate, Systeme und Technologien müssen nahtlos miteinander verbunden werden. Dies erfordert sorgfältige Planung und möglicherweise auch Anpassungen an der bestehenden IT-Infrastruktur. Es ist ratsam, Experten hinzuzuziehen, um sicherzustellen, dass die Integration reibungslos verläuft und keine Daten verloren gehen.

Kostenmanagement und Langfristigkeit

Obwohl cloud-basierte Lösungen anfänglich kosteneffizient sind, können langfristige Kosten durch Abonnements und zusätzliche Dienstleistungen ansteigen. Unternehmen müssen daher ein effektives Kostenmanagement betreiben und die langfristigen finanziellen Auswirkungen berücksichtigen. Zudem sollte regelmäßig überprüft werden, ob die genutzten Cloud-Dienste weiterhin den Bedürfnissen des Unternehmens entsprechen oder ob Anpassungen notwendig sind.

Fazit:

Cloud-basierte Lösungen für die Altsystemarchivierung bieten zahlreiche Vorteile, darunter Kosteneffizienz, Skalierbarkeit und hohe Sicherheitsstandards. Dennoch müssen Unternehmen die Herausforderungen, insbesondere im Bereich Datensicherheit und Integration, sorgfältig angehen. Mit einer durchdachten Strategie und der Unterstützung von Experten können Unternehmen jedoch die Vorteile der Cloud optimal nutzen und ihre Altsysteme effizient und sicher archivieren.

0 notes

Text

Netzwerk-Sicherheitslösungen: Schützen Sie Ihr Unternehmen im digitalen Zeitalter

Im heutigen digitalen Zeitalter ist die Cybersicherheit für Unternehmen jeder Größe wichtiger denn je. Sensible Daten wie Kundendaten, Finanzinformationen und geistiges Eigentum sind anfälliger denn je für Angriffe durch Hacker. Ein einziger Sicherheitsvorfall kann zu finanziellen Verlusten, Reputationsschäden und Betriebsunterbrechungen führen.

Hier kommt die Bedeutung von Netzwerk-Sicherheitslösungen ins Spiel. Diese Lösungen sollen Ihr Netzwerk und Ihre Daten vor unbefugtem Zugriff, Datenverlusten und böswilligen Angriffen schützen.

In diesem umfassenden Leitfaden werden wir die verschiedenen Arten von Netzwerk-Sicherheitslösungen, ihre Funktionen und Vorteile sowie wichtige Überlegungen bei der Auswahl der richtigen Lösung für Ihr Unternehmen erörtern.

Arten von Netzwerk-Sicherheitslösungen

Es gibt eine Vielzahl von Netzwerk-Sicherheitslösungen, die unterschiedliche Sicherheitsanforderungen erfüllen. Hier sind einige der gängigsten Lösungen:

Firewalls: Firewalls fungieren als erste Verteidigungslinie Ihres Netzwerks und kontrollieren den gesamten ein- und ausgehenden Datenverkehr. Sie filtern Datenpakete nach einer Reihe von Regeln, um verdächtige Aktivitäten zu blockieren.

Intrusion Detection and Prevention Systems (IDS/IPS): IDS/IPS-Systeme überwachen Ihr Netzwerkverkehr auf verdächtige Muster, die auf Angriffe hindeuten könnten. IDSs erkennen potenzielle Bedrohungen, während IPSs diese Bedrohungen aktiv blockieren können.

Antivirus- und Antimalware-Software: Diese Software scannt Ihre Geräte auf Viren, Malware, Spyware und andere schädliche Programme. Sie können verhindern, dass diese Programme auf Ihre Geräte gelangen oder schädliche Aktivitäten ausführen.

Endpoint Security: Endpoint Security-Lösungen bieten umfassenden Schutz für alle Geräte in Ihrem Netzwerk, einschließlich Desktops, Laptops, Server, mobile Geräte und IoT-Geräte.

Data Loss Prevention (DLP): DLP-Lösungen verhindern, dass sensible Daten Ihr Unternehmen unbeabsichtigt verlassen. Sie können Daten identifizieren, klassifizieren und verschlüsseln, um Datenlecks zu verhindern.

Web Application Firewalls (WAFs): WAFs schützen Ihre Webanwendungen vor webbasierten Angriffen wie SQL-Injection, Cross-Site Scripting (XSS) und Denial-of-Service (DoS).

Vorteile von Netzwerk-Sicherheitslösungen

Die Implementierung von Netzwerk-Sicherheitslösungen bietet Ihrem Unternehmen eine Reihe von Vorteilen, darunter:

Verbesserte Datensicherheit: Netzwerk-Sicherheitslösungen schützen Ihre sensiblen Daten vor unbefugtem Zugriff, Datenverlusten und Datenlecks.

Erhöhte Betriebsbereitschaft: Durch die Abwehr von Angriffen und der Gewährleistung der Verfügbarkeit Ihrer Systeme können Netzwerk-Sicherheitslösungen Betriebsunterbrechungen minimieren.

Geringere finanzielle Auswirkungen: Sicherheitsvorfälle können zu erheblichen finanziellen Verlusten führen. Netzwerk-Sicherheitslösungen können diese Risiken mindern und die finanziellen Auswirkungen von Angriffen reduzieren.

Verbesserte Compliance: Viele Branchen unterliegen strengen Datenschutzbestimmungen. Netzwerk-Sicherheitslösungen können Unternehmen dabei helfen, die Einhaltung dieser Vorschriften zu gewährleisten.

Gesteigertes Vertrauen der Kunden: Indem Sie Ihre Kundendaten schützen, können Sie das Vertrauen Ihrer Kunden stärken und die Kundenbindung fördern.

Auswahl der richtigen Netzwerk-Sicherheitslösung

Bei der Auswahl der richtigen Netzwerk-Sicherheitslösung für Ihr Unternehmen sollten Sie mehrere Faktoren berücksichtigen:

Größe und Komplexität Ihres Netzwerks: Die Größe und Komplexität Ihres Netzwerks wirken sich auf die benötigten Sicherheitsfunktionen aus.

Sicherheitsanforderungen: Identifizieren Sie die spezifischen Sicherheitsbedrohungen, denen Ihr Unternehmen am stärksten ausgesetzt ist.

Budget: Netzwerk-Sicherheitslösungen gibt es in verschiedenen Preisstufen. Wählen Sie eine Lösung, die Ihren Sicherheitsanforderungen entspricht und Ihr Budget nicht sprengt.

Benutzerfreundlichkeit: Achten Sie darauf, dass die Lösung benutzerfreundlich ist und von Ihrem IT-Team einfach verwaltet werden kann.

Skalierbarkeit: Wählen Sie eine Lösung, die mit Ihrem Unternehmen wachsen kann.

Fazit

Netzwerk-Sicherheitslösungen sind ein wesentlicher Bestandteil jeder umfassenden IT-Sicherheitsstrategie. Indem Sie die richtigen Lösungen implementieren, können Sie Ihr Unternehmen vor den wachsenden Bedrohungen der Cybersicherheit schützen.

Wenn Sie Fragen zur Implementierung von Netzwerk-Sicherheitslösungen in Ihrem Unternehmen haben, wenden Sie sich bitte an IT-Scale. Unsere IT-Sicherheitsexperten beraten Sie gerne und helfen Ihnen, die passende Lösung für Ihre individuellen Bedürfnisse zu finden.

#Netzwerk-Sicherheitslösungen#Virtuelle Private Netzwerke (VPN)#Firewall-Installation und Konfiguration#Router-Konfiguration und -Management#ITScale Gmbh

1 note

·

View note

Text

NIS2-Richtlinie: Umsetzung mit Führungskräften kommunizieren

Ein kostenloses Whitepaper unterstützt CISOs dabei, die Sprache der Führungskräfte zu sprechen, um die Umsetzung der NIS2-Richtlinie im Unternehmen voranzubringen und ihre Einhaltung durchzusetzen.

Die deutsche Bundesregierung hat die Weichen für die nationale Umsetzung der NIS2-Richtlinie gestellt. Das Bundeskabinett hat sich auf einen Gesetzentwurf geeinigt, der nun durch das Parlament muss. Es ist somit höchste Zeit sich mit den Anforderungen zu beschäftigen. Der IT-Sicherheitshersteller ESET hat hierzu ein neues Whitepaper zur NIS2-Richtlinie veröffentlicht. „NIS2 - Der Countdown läuft: Wie Sie das Bewusstsein und die Umsetzung bei Führungskräften fördern“ bietet IT-Sicherheitsverantwortlichen das richtige Handwerkszeug für die Kommunikation mit der Geschäftsführung. Sie erhalten hier nützliche Ratschläge, wie sie die Umsetzung der Richtlinie mit der Führungsebene kommunizieren und ihre Einhaltung durchsetzen. Das Whitepaper ist kostenlos zum Download verfügbar.

„Die NIS2-Richtlinie bietet Unternehmen die Chance, ihre Cybersicherheitsstrategien zu stärken und ihre digitale Resilienz zu erhöhen“, erklärt Phil Muncaster, Autor des Whitepapers. „Führungskräfte müssen den Mehrwert erkennen, der durch Einhaltung der NIS2-Richtlinie entsteht, und aktiv Maßnahmen ergreifen, um ihre Organisationen zu schützen.“

Erweiterter Anwendungsbereich und höhere Strafen

Die NIS2-Richtlinie umfasst ein breiteres Spektrum an Sektoren und führt strengere Sicherheitsanforderungen ein. Unternehmen müssen nun zehn vorgeschriebene Basissicherheitsmaßnahmen umsetzen und Vorfälle innerhalb von 24 Stunden melden. Bei grober Fahrlässigkeit können Führungskräfte persönlich haftbar gemacht werden. Die Strafen für Unternehmen können drastisch ausfallen: Bis zu 10 Millionen Euro oder 2 Prozent des weltweiten Jahresumsatzes drohen bei Vorfällen in wesentlichen Unternehmen.

Die richtigen Worte bei der Geschäftsführung finden

Die Bedeutung der Cybersicherheit für den Unternehmenserfolg rückt immer mehr in das Bewusstsein der Managementebene. CISOs sollten die Sprache der unternehmerischen Risiken sprechen und konkrete, anschauliche Beispiele nutzen, um Geschäftsführer zu überzeugen. Das ist in vielen Fällen keine leichte Aufgabe: Laut Studien besitzen nur 5 Prozent der europäischen Führungskräfte Erfahrung im Bereich IT-Sicherheit. Das Whitepaper gibt deshalb wertvolle Ratschläge, wie die Kommunikation mit Geschäftsführern und Vorständen aussehen kann. Von der richtigen Sprache, der passenden Argumentationsstruktur bis hin zu einer Risikoanalyse: IT-Sicherheitsverantwortliche erhalten das geeignete Rüstzeug, um die Unternehmensleitung von der Umsetzung der NIS2-Richtlinie zu überzeugen.

Planung eines NIS2-Compliance-Programms

„Die richtigen Worte bei der Geschäftsführung zu finden, ist der erste Schritt. Sobald die Finanzierung eines NIS2-Compliance-Programms beschlossen ist, gilt es das Projekt in die Tat umzusetzen“, so Muncaster weiter.

Das Whitepaper bietet deshalb einen Leitfaden zur Planung eines solchen Programms. Dazu gehören die Durchführung einer GAP-Analyse, die Planung von Schulungen und Sensibilisierungsmaßnahmen sowie die Prüfung staatlicher Beihilfen zur Finanzierung der Compliance-Maßnahmen. Unternehmen sollten die Einhaltung der NIS2-Richtlinie als Chance begreifen, um ihre digitale Transformation und ihr Wachstum voranzutreiben.

NIS2-Richtlinie - Der Countdown läuft

Die NIS2-Richtlinie wurde entwickelt, um die Cyber-Resilienz in der EU zu stärken und Unternehmen dazu zu verpflichten, angemessene Sicherheitsmaßnahmen zu ergreifen. CISOs müssen die Führungsebene von der Tragweite der NIS2-Compliance überzeugen und sicherstellen, dass das Unternehmen die Vorschriften einhält. Das Whitepaper von ESET bietet wertvolle Einblicke und praktische Ratschläge, um Unternehmen auf diesem Weg zu unterstützen.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

Erfahrene Lokführer und maßgeschneiderte Lösungen: So gelingt Ihr Transportprojekt mit Kayahan GmbH

Ein erfolgreiches Transportprojekt erfordert nicht nur erfahrene Fachleute, sondern auch maßgeschneiderte Lösungen, die den individuellen Anforderungen des Projekts gerecht werden. Bei der Kayahan GmbH verstehen wir die Komplexität und die einzigartigen Anforderungen jedes Transportprojekts und bieten Ihnen erfahrene Lokführer und maßgeschneiderte Lösungen, um Ihren Erfolg zu gewährleisten.

Unsere Lokführer sind das Rückgrat unseres Unternehmens. Sie verfügen über umfangreiche Erfahrung und Fachwissen in der Bedienung von Zügen und sind bestens darauf vorbereitet, auch die anspruchsvollsten Transportaufträge professionell durchzuführen. Wir legen großen Wert auf die Auswahl und Schulung unserer Mitarbeiter, um sicherzustellen, dass sie über die erforderlichen Fähigkeiten und Kenntnisse verfügen, um Ihren Transport sicher und effizient zu gestalten.

Bei der Kayahan GmbH sind wir stolz darauf, maßgeschneiderte Lösungen anzubieten, die auf die spezifischen Anforderungen jedes einzelnen Transportprojekts zugeschnitten sind. Unser erfahrenes Team arbeitet eng mit Ihnen zusammen, um Ihre Anforderungen zu verstehen und Ihnen die bestmöglichen Optionen anzubieten, die Ihren Bedürfnissen entsprechen. Wir nehmen uns die Zeit, Ihre Ziele und Anforderungen zu verstehen, und entwickeln dann einen maßgeschneiderten Plan, um sicherzustellen, dass Ihr Transportprojekt erfolgreich umgesetzt wird.

Unsere maßgeschneiderten Lösungen umfassen alle Aspekte Ihres Transportprojekts, von der Planung und Routenführung bis hin zur Durchführung und Überwachung. Wir berücksichtigen Faktoren wie Transportvolumen, Zeitpläne, Sicherheitsanforderungen und Budgetbeschränkungen, um sicherzustellen, dass Ihr Transport reibungslos und effizient verläuft. Unser Ziel ist es, Ihnen eine maßgeschneiderte Lösung anzubieten, die Ihren Anforderungen entspricht und gleichzeitig Ihre Erwartungen übertrifft.

Warum sollten Sie Ihr Transportprojekt der Kayahan GmbH anvertrauen? Neben unseren erfahrenen Lokführern und maßgeschneiderten Lösungen bieten wir eine Reihe weiterer Vorteile, die uns von anderen Anbietern unterscheiden. Dazu gehören:

Flexibilität: Wir passen uns Ihren individuellen Anforderungen an und finden die optimale Lösung für Ihr Transportprojekt.

Zuverlässigkeit: Wir setzen alles daran, dass Ihr Transportprojekt termingerecht und ohne Verzögerungen durchgeführt wird.

Sicherheit: Wir legen großen Wert auf Sicherheitsstandards und stellen sicher, dass alle Vorschriften eingehalten werden, um die Sicherheit Ihrer Güter zu gewährleisten.

In einer Zeit, in der Effizienz und Präzision entscheidend sind, um wettbewerbsfähig zu bleiben, ist die Auswahl des richtigen Partners für Ihr Transportprojekt von entscheidender Bedeutung. Die Kayahan GmbH bietet Ihnen erfahrene Lokführer und maßgeschneiderte Lösungen, um Ihren Erfolg zu gewährleisten. Kontaktieren Sie uns noch heute, um mehr über unsere Dienstleistungen zu erfahren und herauszufinden, wie wir Ihnen helfen können, Ihr Transportprojekt erfolgreich umzusetzen.

0 notes

Text

how do i set up vpn

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

how do i set up vpn

VPN-Protokolle

VPN-Protokolle werden verwendet, um die Sicherheit und Privatsphäre von Internetverbindungen zu gewährleisten. Sie dienen dazu, den Datenverkehr zu verschlüsseln und die Identität der Benutzer zu schützen. Es gibt verschiedene Arten von VPN-Protokollen, die jeweils ihre eigenen Vor- und Nachteile haben.

Eines der häufigsten VPN-Protokolle ist das Point-to-Point Tunneling Protocol (PPTP). Es ist einfach einzurichten und bietet eine gute Geschwindigkeit, allerdings gilt es als weniger sicher im Vergleich zu anderen Protokollen.

Ein weiteres beliebtes VPN-Protokoll ist Layer 2 Tunneling Protocol (L2TP) in Verbindung mit Internet Protocol Security (IPsec). Diese Kombination bietet eine starke Verschlüsselung und ist daher sicherer als PPTP, allerdings kann sie etwas langsamer sein.

Das Secure Socket Tunneling Protocol (SSTP) ist ein von Microsoft entwickeltes VPN-Protokoll, das eine gute Sicherheit bietet und auf den gängigen Betriebssystemen wie Windows gut funktioniert.

OpenVPN ist ein Open-Source-VPN-Protokoll, das für seine hohe Sicherheit und Flexibilität bekannt ist. Es unterstützt verschiedene Verschlüsselungsstandards und kann auf vielen Plattformen eingesetzt werden.

Insgesamt ist die Auswahl des geeigneten VPN-Protokolls von verschiedenen Faktoren abhängig, wie beispielsweise Sicherheitsanforderungen, Geschwindigkeit und Kompatibilität mit den genutzten Geräten. Es ist wichtig, sorgfältig zu prüfen, welches Protokoll am besten den individuellen Bedürfnissen entspricht, um eine sichere und zuverlässige VPN-Verbindung herzustellen.

VPN-Einrichtung

Eine VPN-Einrichtung, kurz für Virtual Private Network, ist ein wichtiges Werkzeug, um Ihre Online-Privatsphäre und Sicherheit zu schützen. Durch die Einrichtung eines VPNs können Sie Ihre Online-Aktivitäten verschlüsseln und anonymisieren, indem Sie eine sichere Verbindung zu einem entfernten Server herstellen. Dies ermöglicht es Ihnen, Ihre IP-Adresse zu verbergen und Ihre Daten vor neugierigen Blicken zu schützen.

Die Einrichtung eines VPNs ist in der Regel einfach und unkompliziert. Zunächst müssen Sie sich für einen vertrauenswürdigen VPN-Anbieter entscheiden und eine entsprechende Software herunterladen. Nach der Installation können Sie die Verbindung zu einem VPN-Server herstellen, der je nach Standort und Belieben ausgewählt werden kann. Sobald die Verbindung hergestellt ist, werden Ihre Daten über eine verschlüsselte Verbindung gesendet, was bedeutet, dass Dritte Schwierigkeiten haben, Ihre Aktivitäten zu verfolgen oder auf Ihre Informationen zuzugreifen.

Es gibt viele Gründe, warum Menschen sich für die Einrichtung eines VPNs entscheiden. Dazu gehören der Schutz der Privatsphäre, die Umgehung von geografischen Beschränkungen beim Zugriff auf bestimmte Websites und Dienste, sowie die Sicherheit bei öffentlichen WLAN-Netzwerken. Darüber hinaus kann ein VPN auch dazu beitragen, Zensur zu umgehen und Ihre persönlichen Daten vor Hackern und Cyberkriminellen zu schützen.

Alles in allem ist die Einrichtung eines VPNs eine einfache und effektive Möglichkeit, Ihre Online-Sicherheit und Privatsphäre zu verbessern. Es ist eine Investition in Ihren Schutz und ein wichtiger Schritt, um im heutigen digitalen Zeitalter sicher im Internet zu surfen.

VPN-Anbieter

Ein VPN-Anbieter ist ein Dienst, der virtuelle private Netzwerke für Benutzer bereitstellt. Diese Netzwerke ermöglichen es den Benutzern, ihre Internetverbindung zu verschlüsseln und ihre Online-Privatsphäre zu schützen. Es gibt viele verschiedene VPN-Anbieter auf dem Markt, daher ist es wichtig, den richtigen Anbieter zu wählen, der den individuellen Anforderungen und Bedürfnissen entspricht.

Ein guter VPN-Anbieter bietet eine sichere Verbindung mit einer starken Verschlüsselung, um sensible Daten vor Hackern und neugierigen Blicken zu schützen. Darüber hinaus ermöglicht ein VPN-Anbieter den Benutzern, geografische Beschränkungen zu umgehen und auf Online-Inhalte zuzugreifen, die sonst vielleicht nicht verfügbar wären.

Bevor man sich für einen VPN-Anbieter entscheidet, sollte man verschiedene Aspekte berücksichtigen. Dazu gehören die Geschwindigkeit der Verbindung, die Anzahl der verfügbaren Serverstandorte, die Datenschutzrichtlinien des Anbieters und natürlich der Preis des Dienstes.

Einige bekannte VPN-Anbieter sind NordVPN, ExpressVPN, CyberGhost und Surfshark. Jeder Anbieter hat seine eigenen Vor- und Nachteile, daher ist es ratsam, die verschiedenen Optionen zu vergleichen, um den besten VPN-Anbieter für die eigenen Bedürfnisse zu finden.

Insgesamt ist ein VPN-Anbieter ein nützliches Werkzeug, um die Online-Sicherheit und Privatsphäre zu verbessern und gleichzeitig den Zugriff auf regionale Online-Inhalte zu ermöglichen. Es lohnt sich auf jeden Fall, in einen zuverlässigen VPN-Dienst zu investieren, um die Vorteile einer sicheren und freien Internetnutzung voll auszuschöpfen.

VPN-Server

Ein VPN-Server, auch Virtual Private Network-Server genannt, spielt eine wichtige Rolle beim Schutz der Privatsphäre und Sicherheit von Internetnutzern. Durch die Verwendung eines VPN-Servers können Benutzer ihre Online-Aktivitäten vor neugierigen Blicken schützen und ihre Daten vor potenziellen Bedrohungen absichern.

Ein VPN-Server ermöglicht es Benutzern, eine verschlüsselte Verbindung zum Internet herzustellen, wodurch ihre IP-Adresse und Standort verborgen bleiben. Dies bietet nicht nur Schutz vor Hackerangriffen, sondern ermöglicht es auch Benutzern, geografische Beschränkungen zu umgehen und auf regionale Inhalte zuzugreifen, die normalerweise nicht verfügbar wären.

Darüber hinaus können VPN-Server auch in öffentlichen WLAN-Netzwerken nützlich sein, da sie die Sicherheit der Verbindung verbessern und das Risiko von Datenlecks reduzieren. Durch die Verschlüsselung des Datenverkehrs können Benutzer sicher im Internet surfen, ohne sich Sorgen machen zu müssen, dass ihre persönlichen Informationen gestohlen werden.

Insgesamt bietet ein VPN-Server eine Vielzahl von Vorteilen für diejenigen, die ihre Online-Privatsphäre schützen und ihre Sicherheit im Internet verbessern möchten. Es ist wichtig, einen vertrauenswürdigen VPN-Anbieter zu wählen und bewusst mit dem Service umzugehen, um die bestmögliche Nutzung aus einem VPN-Server zu ziehen.

VPN-Sicherheit

VPN-Sicherheit, also die Sicherheit von Virtual Private Networks, spielt eine wichtige Rolle in der heutigen vernetzten Welt. Ein VPN verschlüsselt die Internetverbindung des Nutzers und leitet den Datenverkehr über einen externen Server um, was die Privatsphäre und Sicherheit im Netz gewährleistet. Doch wie sicher sind VPNs wirklich?

Die Sicherheit eines VPNs hängt von verschiedenen Faktoren ab. Einer der wichtigsten ist die Verschlüsselung. Ein sicheres VPN verwendet starke Verschlüsselungstechnologien wie AES-256, um die übertragenen Daten zu schützen. Zudem sollte das VPN keine Protokolle über die Aktivitäten der Nutzer führen, um die Anonymität zu wahren.

Ein weiterer Aspekt der VPN-Sicherheit ist der Standort der Server. Idealerweise sollten sich die VPN-Server in Ländern mit strengen Datenschutzgesetzen befinden, um die Sicherheit der Daten zu gewährleisten. Zudem sollten die Server regelmäßig gewartet und aktualisiert werden, um Sicherheitslücken zu vermeiden.

Es ist auch wichtig, auf die Reputation des VPN-Anbieters zu achten. Seriöse Anbieter investieren in Sicherheitstechnologien und -maßnahmen, um ihren Nutzern den bestmöglichen Schutz zu bieten. Zudem bieten sie oft Zusatzfunktionen wie einen Kill-Switch oder eine Zwei-Faktor-Authentifizierung an, um die Sicherheit weiter zu erhöhen.

Insgesamt ist die Sicherheit von VPNs ein komplexes Thema, das von verschiedenen Faktoren abhängt. Indem man sich für einen vertrauenswürdigen Anbieter mit einer soliden Sicherheitsinfrastruktur entscheidet, kann man jedoch die Privatsphäre und Sicherheit im Internet effektiv schützen.

0 notes