#cryptxxx

Explore tagged Tumblr posts

Photo

New Post has been published on https://mariusz-czarnecki.pl/ransomware-co-to-jest-i-jak-usunac/

Ransomware co to jest i jak usunąć?

Ransomware co to jest i jak usunąć? Ransomware to rodzaj złośliwego oprogramowania, które szyfruje pliki na urządzeniu użytkownika lub urządzeniach pamięci sieciowej. Aby przywrócić dostęp do zaszyfrowanych plików, użytkownik musi zapłacić „okup” cyberprzestępcom, zwykle za pomocą trudnej do wyśledzenia metody płatności elektronicznej, takiej jak Bitcoin. Chociaż badacze bezpieczeństwa ustalili, jak zmapować przepływ ruchu transakcji Bitcoin, zidentyfikowanie, która osoba (lub osoby) jest właścicielem konta Bitcoin, jest niezwykle trudna.

W jaki sposób rozprzestrzenia się Ransomware?

Ransomware jest najczęściej dystrybuowane za pośrednictwem ataków spamowych. Wiadomość e-mail ze spamem będzie miała ukryty załącznik lub będzie zawierać link URL w treści wiadomości e-mail. Jeśli zastosowana zostanie pierwsza metoda, program ransomware zostanie aktywowany, gdy tylko załącznik zostanie otwarty, to w ciągu kilku sekund rozpocznie szyfrowanie plików na urządzeniu. Jeśli wektor ataku jest linkiem, po kliknięciu go użytkownik zostaje przeniesiony na stronę internetową, na której ransomware jest dostarczane do urządzenia bez wiedzy użytkownika. Szkodliwe programy lub witryny często wykorzystują zestawy exploitów do wykrywania, czy w systemie operacyjnym urządzenia lub aplikacjach występują luki w zabezpieczeniach, które można wykorzystać do dostarczenia i aktywacji oprogramowania ransomware. Ponadto cyberprzestępcy mogą wykorzystywać istniejące exploity, jak widać w ostatnim ataku WannaCry,

Ransomware rozprzestrzenia się

W ciągu ostatnich kilku lat nastąpił dramatyczny wzrost liczby dużych i skutecznych ataków ransomware na organizacje . Cybersecurity Ventures przewiduje, że globalny koszt oprogramowania ransomware przekroczy w 2017 r. 5 mld USD, 15 razy więcej niż koszt w 2015 r. 1 W tym samym czasie liczba wariantów oprogramowania ransomware wzrosła trzydziestokrotnie.

Wpływ ataku ransomware na organizację znacznie wykracza poza koszt odblokowania płatności. Firmy pochłaniają koszty związane z utratą danych, zmniejszoną lub utraconą produktywnością, dochodzeniami kryminalistycznymi, przywracaniem danych i systemów, utraconymi przychodami i utratą reputacji. Na przykład jedna z wiodących światowych firm zajmujących się zdrowiem i artykułami konsumpcyjnymi poinformowała, że odnotuje 2% wzrost przychodów w tym kwartale ze względu na wpływ ostatniego oprogramowania ransomware Petya na jego zdolność do fakturowania i wysyłania produktów do klientów.

CryptoLocker był jedną z pierwszych powszechnie używanych rodzin oprogramowania ransomware i pochodzi z 2013 roku. Złośliwe oprogramowanie było często dostarczane jako zaciemniony załącznik do wiadomości e-mail lub instalowane na urządzeniu, które wcześniej zostało naruszone. Po aktywacji szkodliwe oprogramowanie szyfruje określone pliki danych na dyskach lokalnych i sieciowych. Ofiara musiała uiścić opłatę okupową w wysokości 400 USD lub równowartość Bitcoin w określonym czasie lub klucz deszyfrujący został usunięty. Nic dziwnego, że nawet po zapłaceniu okupu klucz deszyfrujący często nie był dostarczany. Gamenet Zeus Botnet, który był używany do dystrybucji oprogramowania ransomware, został usunięty przez przemysł, organy ścigania i agencję rządową o nazwie Operacja Tovar.

Głośne ataki ransomware

CryptoWall to późniejszy wariant CryptoLocker, który działa w ten sam sposób. Najpoważniejszy atak miał miejsce w Australii pod koniec 2014 r., Gdy do rozpowszechniania złośliwego oprogramowania wykorzystano wiadomości phishingowe ze złośliwymi linkami „wysłanymi” przez agencje rządowe. 4 Aby uniknąć blokowania przez produkty zabezpieczające, złośliwi aktorzy używali formularza Captcha przed pobraniem złośliwego oprogramowania.

Locky został po raz pierwszy zaobserwowany na początku 2016 r. I zwykle był dystrybuowany za pośrednictwem wiadomości e-mail z załącznikiem „faktura”. Po otwarciu pliku Word lub Excel użytkownik został poproszony o włączenie makr w celu wyświetlenia faktury. Po włączeniu makr plik uruchomił następnie plik wykonywalny, który pobrał rzeczywiste oprogramowanie ransomware. Pliki lokalne i sieciowe zostały zaszyfrowane i zmieniono ich nazwę z rozszerzeniem .locky. Aby odblokować pliki, ofiary musiały odwiedzić witrynę internetową, aby pobrać przeglądarkę, z której mogliby skorzystać w celu uzyskania dostępu do strony płatniczej złośliwego aktora. Płatność zwykle wynosiła od połowy do jednego Bitcoin. Locky był jednym z pierwszych ataków ransomware, który zyskał szerszą uwagę mediów publicznych, ponieważ amerykański szpital miał zaszyfrowane dane pacjenta i zapłacił za odzyskanie plików.

WannaCry trafiła na pierwsze strony gazet w maju 2017 r., Kiedy dotknęła 400 000 komputerów na całym świecie. Znacząco ucierpiały zarówno organizacje publiczne, jak i prywatne, w tym brytyjska National Health Service, hiszpańska firma telekomunikacyjna i duży niemiecki bank. Na szczęście dzięki badaczowi bezpieczeństwa, który odkrył przełącznik zabijania w złośliwym oprogramowaniu, atak został zatrzymany w ciągu kilku dni. Atak został przeprowadzony i rozprzestrzeniony poprzez znaną lukę w zabezpieczeniach systemu Windows (EternalBlue). Chociaż łatka bezpieczeństwa była dostępna od kilku miesięcy, wiele organizacji jeszcze jej nie zainstalowało.

NotPetya, wariant ransomware Petya, szybko pojawił się na WannaCry w czerwcu 2017 roku i po raz pierwszy pojawił się na Ukrainie. Rozproszone jako załącznik do wiadomości e-mail w formacie PDF, złośliwe oprogramowanie rozprzestrzeniało się przy użyciu tej samej usterki EternalBlue, co w WannaCry. Znów ucierpiały na tym organizacje publiczne i prywatne na całym świecie, w tym duża amerykańska firma farmaceutyczna, międzynarodowa kancelaria prawna i największa brytyjska firma reklamowa. W przeciwieństwie do innych programów ransomware, Petya infekuje główną tabelę plików komputera. Spekuluje się, że w tym ataku chodziło raczej o spowodowanie zakłóceń na Ukrainie niż o motywację finansową.

Zmniejszenie ryzyka, że Ransomware będzie miało wpływ na Twoją firmę

Naucz najsłabsze ogniwo. Zdecydowana większość oprogramowania ransomware wymaga podjęcia działań w celu aktywacji ładunku. Niezbędne jest szkolenie pracowników w zakresie rozpoznawania i obrony przed cyberatakami. W wielu atakach wykorzystuje się wiadomości e-mail i techniki socjotechniczne, aby nakłonić pracownika do pobrania złośliwego oprogramowania lub ujawnienia nazwy użytkownika i hasła. Dlatego szkolenie powinno koncentrować się na tych typowych wektorach ataku. Ćwiczenia polegające na wysyłaniu pracownikom fałszywych wiadomości e-mail „phishingowych” skutecznie pomagają użytkownikom w odróżnieniu autentycznej komunikacji dostawcy od wiadomości e-mail wyłudzającej informacje w temacie „Załączona faktura – proszę otworzyć”.

Łatka, łatka, łatka. Następnie załataj ponownie. Jak pokazały ostatnie ataki WannaCry i Petya, niezastosowanie rygorystycznego podejścia do łatania znanych luk w zabezpieczeniach może narazić przedsiębiorstwo na niebezpieczeństwo. Nawet miesiące po wykorzystaniu luki w zabezpieczeniach EternalBlue do ataków ransomware WannaCry i NotPetya szacuje się, że co najmniej 38 milionów komputerów pozostaje niezakończonych. Cyberprzestępcy mogą stosunkowo łatwo zidentyfikować niepakowane urządzenia i oprogramowanie w sieci przedsiębiorstwa, a po ich zidentyfikowaniu wykorzystać znane luki.

Utwórz kopię zapasową danych. Niektórym może się to wydawać oczywiste, ale oprogramowanie ransomware może szyfrować kopie zapasowe przechowywane na serwerach sieciowych. W rezultacie przedsiębiorstwa muszą zweryfikować swoje obecne podejście do tworzenia kopii zapasowych. Pracownicy wykonują kopię zapasową ważnych plików na dysku sieciowym? Czy Twoje kopie zapasowe z tych urządzeń i serwerów plików są następnie tworzone w usłudze tworzenia kopii zapasowych w chmurze? Testujesz, czy kopie zapasowe można przywrócić? W ten sposób, jeśli oprogramowanie ransomware szyfruje wszystkie lokalne pliki i kopie zapasowe, przedsiębiorstwo nadal może je szybko przywrócić przy minimalnym wpływie na działalność firmy.

Utrudniaj złym ludziom życie – posiadaj wiele warstw obrony. Cyberprzestępcy spędzają ogromne ilości czasu i pieniędzy, opracowując coraz bardziej wyrafinowane formy zaawansowanego złośliwego oprogramowania, które zostały zaprojektowane w celu ominięcia zabezpieczeń firmy. Poleganie na jednej warstwie zabezpieczeń przed tym ewoluującym zaporem nie jest najlepszą praktyką. Korzystanie z wielu warstw zabezpieczeń oznacza, że jeśli jedna warstwa nie blokuje ataku, masz dodatkowe nakładki, które mogą złagodzić zagrożenie. Jakie zatem poziomy ochrony bezpieczeństwa ma Twoja firma? Czy masz różne rozwiązania bezpieczeństwa, które pomagają zmniejszyć ryzyko na wszystkich etapach ataku? Czy istnieją obecnie luki w zabezpieczeniach, które mogą wykorzystać złośliwi aktorzy?

#anty ransomware#atak ransomware#co to jest ransomware#cryptolocker#cryptxxx#cybereason ransomfree#gandcrab jak usunąć#jak odzyskac pliki zaszyfrowane przez wirusa#jak odzyskać zaszyfrowane pliki#jak odzyskać zaszyfrowane pliki cryptolocker#kaspersky rakhnidecryptor#nampohyu#oprogramowanie ransomware#petya#petya wirus#ransomfree#ransomware avast#ransomware co to#ransomware co to jest#ransomware decryptor#ransomware download#ransomware jak usunąć#ransomware po polsku#ransomware scanner#ransomware wikipedia#wanna cry jak usunąć#WannaCry#wirus ransomware

0 notes

Text

Kaspersky, CryptXXX Virüsünün Şifresini Çözebiliyor

Kaspersky, CryptXXX Virüsünün Şifresini Çözebiliyor

Son yıllarda fidye isteyen virüslerle ilgili yeni gelişmeler yaşanıyor. Geçen ay, Petya isimli bir fidye virüsünün haberini yapmıştık. Antivirüs üreticileri fidye virüslerine karşı etkili aşılar çıkarsalar da, bu zararlı yazılımları henüz tamamen engelleyebilen bir yapı yok.

Üretilen fidye aşıları, sisteminize daha önceden fidye virüsü saldırısı gerçekleştirildiğine dair bir dosya ekliyor.…

View On WordPress

#antivirüs#CryptXXX#fidye virüsü#güvenlik#kaspersky#Kaspersky RannohDecryptor#petya#rusya#siber#siber saldırı#şifre çözücü#teknoloji#virüs#yeni#zararlı yazılımlar

0 notes

Text

Ðа пÑоÑедÑие паÑÑ Ð»ÐµÑ Ð°Ð²ÑоÑÑ Ð²Ð¸ÑÑÑов полÑÑили Ð¾Ñ Ð¿Ð¾ÑÑÑадавÑиÑ

полÑзоваÑелей ÑвÑÑе $25 млн

СоглаÑно иÑÑледованиÑм Google, пÑоведеннÑм вмеÑÑе Ñ Ð¿Ð°ÑÑнеÑÑкими компаниÑми, зловÑедÑ-вÑмогаÑели обÑеÑаÑÑ Ð² поÑледние Ð³Ð¾Ð´Ñ Ð²Ñе болÑÑÑÑ Ð¿Ð¾Ð¿ÑлÑÑноÑÑÑ ÑÑеди кибеÑпÑеÑÑÑпников. Ð ÑезÑлÑÑаÑе пÑÐ¾Ð½Ð¸ÐºÐ½Ð¾Ð²ÐµÐ½Ð¸Ñ Ð² полÑзоваÑелÑÑкÑÑ ÑиÑÑÐµÐ¼Ñ Ð¿Ð¾Ð´Ð¾Ð±Ð½Ñе виÑÑÑÑ Ð¾Ð±ÑÑно ÑиÑÑÑÑÑ Ð´Ð°Ð½Ð½Ñе Ñ Ð¿Ð¾ÑледÑÑÑим ÑÑебованием вÑкÑпа за воÑÑÑановление Ñайлов. далее...

0 notes

Text

WannaCry: Are you safe?

WannaCry: Are you safe?

(Updated on Tuesday, May 16) A few days ago saw the beginning of the Trojan encryptor WannaCry outbreak. It appears to be pandemic — a global epidemic. We counted more than 45,000 cases of the attack in just one day, but the true number is much higher. What happened? Several large organizations reported an infection simultaneously. Among them were several British hospitals that had to suspend…

View On WordPress

0 notes

Photo

Ransomware Encrypted File Extensions List in 2020 (Latest) micro TeslaCrypt 3.0 ransomware encrypted data zepto Locky ransomware affected data cerber Cerber ransomware affected data locky Locky ransomware affected data cerber3 Cerber 3 ransomware affected data cryp1 CryptXXX ransomware affected data mole CryptoMix (variant) ransomware affected data onion Dharma ransomware affected data axx AxCrypt encrypted data osiris Locky (variant) ransomware affected data crypz CryptXXX ransomware affected data crypt Scatter ransomware affected data locked Various ransomware affected data odin Locky ransomware affected file ccc TeslaCrypt or Cryptowall encrypted data cerber2 Cerber 2 ransomware affected file sage Sage ransomware affected data globe Globe ransomware affected file exx Alpha Crypt encrypted file good Scatter ransomware affected file wallet Globe 3 (variant) ransomware affected file 1txt Enigma ransomware affected file decrypt2017 Globe 3 ransomware affected file encrypt Alpha ransomware affected file ezz Alpha Crypt virus encrypted data zzzzz Locky ransomware affected file MERRY Merry X-Mas ransomware affected file enciphered Malware (ransomware) encoded file r5a 7ev3n ransomware affected file aesir Locky ransomware affected file ecc Cryptolocker or TeslaCrypt virus encrypted file enigma Coverton ransomware affected file cryptowall Encrypted file by Cryptowall ransomware encrypted Various ransomware affected file loli LOLI RanSomeWare ransomware affected file breaking_bad (.)com ransomware affected file coded Anubis ransomware affected file ha3 El-Polocker affected file damage Damage ransomware affected file wcry WannaCry ransomware affected file lol!

0 notes

Text

Kaspersky RannohDecryptor 1.12.4.7

Kaspersky RannohDecryptor - бесплатная утилита для расшифровки файлов после заражения троянами вымогателями и шифровальщиками (Trojan-Ransom) семейства Polyglot, Rannoh, AutoIt, Fury, Crybola, Cryakl или CryptXXX

via Антивирусы, обзоры и тесты https://ift.tt/2J530K3

0 notes

Text

File Penting Tersandera Ransomware CryptXXX, Begini Solusinya

File Penting Tersandera Ransomware CryptXXX, Begini Solusinya

Ilustrasi Cyber Attack (Foto: businesstech.co.za) Jakarta, Selular.ID – Pasca merilis alat dekripsi bagi dua varian ransomware CryptXXX pada bulan April dan Mei 2016, Kaspersky Lab kembali mengeluarkan sebuah decryptor baru untuk file yang terenskripsi oleh versi terbaru dari malware berjenis penyandera ini. Ransomware CryptXXX diketahui memiliki kemampuan untuk menginfeksi ribuan PC di seluruh…

View On WordPress

0 notes

Text

DanaBot Trojan: Another Banking Malware

New Post has been published on https://worldhackernews.com/danabot-trojan-another-banking-malware/

DanaBot Trojan: Another Banking Malware

According to the new developments in the field, it was found out that, initially this banking Trojan was restricted to only a few parts of the world. The modular Trojan which is written in Delphi tries to harvest the account information and credentials from the online banking sites.

It completes its task with the help of various means and ways including clicking screenshots automatically while the screen is active and logging keystrokes on the device. The harvested data is amalgamated and sent to get further accessed, to the central server which acts as a controlling and command center.

A solo group was in charge of the DanaBot when it was unveiled for the first time, the major preys being Australian banks. With the passage of time, more players entered the game of the Trojan attacks. In fact, the latest campaigns are being released lately using different IDs.

As word from the sources has it, possibly, DanaBot is marketed as a fraction of a bigger system, so as to invite people to either rent the malicious Trojan from the developer or to share profits.

A campaign which was identified by one of the sources was spreading in the North American territory through something that’s called a “Malspasm”. The malspasm replicates the functioning of a digital fax from an organization named “eFax” stating that the receiver must click on it download them it up.

Once downloaded, a malicious word document opens up prompting the users to press the button with “Enable Content” mentioned on it. The click would lead to the starting up of the word macros and an instant installment and download of Hancitor on the target’s device. Hancitor would further download DanaBot and other malware, on the computer.

Security researchers in the west say that TD Bank, J P Morgan Chase and Bank of America, to name a few are the banks that have been the primary sufferers of this severe DanaBot attack.

As of now, there are nine separate distributors of the aforementioned Trojan. These 9 players could be identified via their “affiliate IDs”.

Most of the times, a single distributor dispenses the malware to a specific area. Australia had been the target of two distinct affiliate IDs with each one of them following their own atypical ways, encompassing, namely, installations via Hancitor malware, web injections and etc.

DanaBot has behaved quite analogical with relation to its commands and control servers to another ransom-ware which is quite well-known. This is giving rise to suspicious statements which are stating DanaBot to be a next-generation ransom-ware.

In a statement, one of the sources insinuated that this latest banking Trojan is quite set on binging on juicy bank details of users and reportedly is even an evolved version of CryptXXX which is an infamous malicious ransom-ware.

Source link

0 notes

Text

The Best Ransomware Removal Tools Of 2018

How toThe approach toTips on how toMethods toEasy methods toThe proper manner toHow you canFind out how toHow one canThe greatest method toLearn tips on how to recoverrecuperateget wellget higher Asasin ransomware encrypted filesinformationrecordsdata and removeand take away the virus. OtherDifferent ransomware, such assimilar tocorresponding tocomparable toakin toreminiscent ofresemblingequivalent to Crypto Ransomware, are a lot morefar morerather moreway more devastating as they willthey'llthey maythey are going to actuallytrulyreally encrypt the datathe infothe info on yourin your computerpclaptop and require you to pay a ransom so as toso as toto have the ability towith a view toin an effort towith a goal toas a means towith the intention to decrypt your filesinformationrecordsdata. When you areIn case you areIf you are infectedcontaminated with Bip Ransomware and removedeliminated it from yourout of your computerpclaptop you canyou'll have the ability toyou possibly canyou may strive toattempt to decrypt your filesinformationrecordsdata. FollowComply withObserve instructionsdirections in thison this text to removetake away Bip Ransomware completelyutterlyfully and decryptbip filesinformationrecordsdata in all versionsvariations of WindowsHome windows. We founddiscovered a tooldevicesoftwareinstrument to Generate the decryption key to decrypt the filesinformationrecordsdata encrypted by Petya Ransomware. 28 Decryptor for Crypt38 ransomware encrypted filesinformationrecordsdata is availableis out thereis on the marketis obtainableis accessibleis offered hereright here. 27 Decryptor for Crypren ransomware encrypted filesinformationrecordsdata is availableis out thereis on the marketis obtainableis accessibleis supplied hereright right here. 26 DownloadObtain Decryptor from BleepingComputer to decrypt 8lock8 ransomware encrypted filesinformationrecordsdata. 16sixteen RannohDecryptor from Kaspersky will helpassist decrypt filesinformationrecordsdata encrypted by the Rannoh, AutoIt, Fury, Crybola, Cryakl, CryptXXX, CryptXXX v.2, CryptXXX v.3three, MarsJoke, Polyglot, Dharma ransomware. BeforeEarlier than you useyou employyou utilize these toolsinstruments, use any good antivirus softwaresoftware program or ransomware removing tooldevicesoftwareinstrument to removetake away the ransomware.

If you happen to areIn case you areIf you are trying forin search ofon the lookout forsearching for ransomware decrypt toolsinstruments to unlock filesinformationrecordsdata locked by ransomware on yourin your WindowsHome windows computerpclaptop, then this listlistingrecordchecklist is what you areyou'reyou could be trying forin search ofon the lookout forsearching for. After you removetake away ransomware virus fullyabsolutelytotally, you shouldyou mustyou need toit is finest toit's finest to create a backup of your system and filesinformationrecordsdata. RemoveTake away Ransomware Virus WannaCry in WindowsHome home windows 7 withoutwith out LosingDroppingShedding FilesInformationRecordsdata. Notably, like many WindowsHome windows-basedbased mostlyprimarily based examples of ransomware, Filezip is unable to actuallyto trulyto actually decrypt any filesinformationrecordsdata, so paying the ransom is pointless. Malwarebytes is a powerfula stronga robust on-demand scanner which willwhich canwhich is able to removetake away the Your personalprivate filesinformationrecordsdata are encrypted†Ransomware from yourout of your machine. STEP 1: Use Malwarebytes to removetake away Your personalprivate filesinformationrecordsdata are encrypted†Ransomware. 5. How toThe way toTips on how toMethods toEasy strategies toThe proper method toHow you canFind out how toHow one canThe best method toLearn find out how to removetake away the Your personalprivate filesinformationrecordsdata are encrypted ransomware (Virus Removal GuideInformation) OptionChoicePossibility 2: Restore your filesinformationrecordsdata encrypted by Your personalprivate filesinformationrecordsdata are encrypted ransomware with File RecoveryRestoration SoftwareSoftware program. Restore the filesinformationrecordsdata encrypted by Your personalprivate filesinformationrecordsdata are encrypted ransomware with recoveryrestoration softwaresoftware program. Erlanggablog canYou'll give you the chance toYou presumably canYou might protectshielddefend your PCLAPTOPCOMPUTER from this ransomware by stockpiling dataknowledgeinformation backups and installingputting in trustworthyreliable antimalware softwaresoftware program. Specializing in HelpingServing to BusinessesCompanies RemoveTake away Ransomware & Restore Encrypted FilesInformationRecordsdata. What's typical about Ransomware programspackagesapplications is that they arethey're, in most casesgenerallytypicallynormallyusuallymost usually, utilized for blackmailing purposesfunctions - the malware prevents the userconsumerperson from accessing their personalprivate dataknowledgeinformation by locking the filesinformationrecordsdata. Some ransomware strains have hidden payloads that willthat maythat can delete and overwrite all encrypted filesinformationrecordsdata after a certainsure amount of timeperiod of time has passedhanded. Like anyLike allLike severalLike every virus, ransomware is constantlyis consistentlyis frequently evolving and cybercriminals are findingdiscovering moreextra ingeneous waysmethods to trick userscustomers into opening infectedcontaminated filesinformationrecordsdata. There is noThere isn't aThere is not anyThere is not any such factor as a betterhigher manner tomethod toapproach tosolution tostrategy tooption totechnique to recognizeacknowledge, removetake away and preventand stopand forestall ransomware than to useto make use of an antivirus & anti-ransomware softwaresoftware program, and the bestone of the bestthe most effectivethe perfectthe easiest antivirus & anti-ransomware tooldevicesoftwareinstrument is Avast. The CryptoWall Ransomware prevents computerpclaptop userscustomers from accessing their filesinformationrecordsdata, which will beshall bemight bewill in all probability becan bewill doubtless be encrypted and unopenable. InsteadAs an alternativeAs a substitute of encrypting userscustomers' documentspaperwork, the ransomware rewrites filesinformationrecordsdata with random dataknowledgeinformation. January 2017 - Spora ransomware givesprovidesoffers its victims optionschoices to justto onlyto merely pay for file decryption, or they canthey willthey'll pay moreextra for immunity againsttowardsin opposition to future attacksassaults. At theOn the samesimilaridentical time GP Code and it'sit is many variants werehave beenhad been infecting victims, otherdifferent types ofkinds offorms ofvarieties ofsorts of ransomware circulated that did notdidn't involvecontain encryption, buthowever simplymerely locked out userscustomers. Ransomware is a typea kinda sort of advancedsuperior malware attackassault that takes holdmaintain of a devicea instrument, eitherboth locking the userconsumerperson out entirelycompletelytotallysolelyfully or encrypting filesinformationrecordsdata so theyin order that theyso that they cannot becan't be used. Ransomware is a sophisticateda classya complicated piece of malware that blocks the victimsufferer's accessentry to his/her filesinformationrecordsdata, and the onlythe a method tomethod toapproach tosolution tostrategy tooption totechnique to regain accessentry to the filesinformationrecordsdata is to pay a ransom. Ransomware attacksassaults are typicallysometimesusually carried out usingutilizing a Trojan that isthat's disguised as a legitimaterespectablereliableofficialauthenticprofessionalreputablelegit file that the userconsumerperson is tricked into downloading or opening when it arrives as an emaile-maile mailelectronic mail attachment. Encrypts filesinformationrecordsdata and drops a ransom notenoticeobservewordbe conscious formatted as month-day-yearyr12 months-; Asks the userscustomers to contact the ransomware creator viaby means ofthrough emaile-maile mailelectronic mail to decrypt the filesinformationrecordsdata. Victims can oftentypicallyusually onlysolely regain accessentry to their encrypted filesinformationrecordsdata and PCs by paying a ransom to the criminals behind the ransomware. The most commonThe most typicalThe commonest consequencespenalties of ransomware attacksassaults according tobased onin accordance within line inside response toin conserving with SME victims in thewithin the United States are investmentfunding in new securitysafety technologiesapplied sciences, loss oflack of incomerevenueearnings from downtime and loss oflack of clientsshopperspurchasers.

0 notes

Photo

Tracing ransomware end-to-end

This article, it’s an insight into the ransomware business and how it operates, with data gathered over a period of two years. Moreover, since ransomware largely transacts using Bitcoin, the methods used by the information security research team to uncover and trace ransomware activity are also of interest in their own right.

In this paper, we create a measurement framework that we use to perform a large-scale two-year, end-to-end measurement of ransomware payments, victims, and operators. In total we are able to track over $16 million in likely ransom payments made by 19,750 potential victims during a two-year period.

In a brief explain, ransomware is a type of malware that encrypts a victim’s files and then demands a ransom in order to decrypt them. Bitcoin is the payment medium of choice for ransomware: it’s decentralized, largely unregulated, and parties in transactions are hidden behind pseudo-anonymous identities. It’s also widely available for victims to purchase, and transactions are irreversible.

However, Bitcoin has a property that is undesirable to cybercriminals: all transactions are public by design. This enables information security researchers, through transaction clustering and tracing, to glean the financial inner workings of entire cybercriminal operations.

Ransomware basics

First malware is delivered to a victim’s machine using any of the available methods. When it executes, the ransomware silently encrypts files on the victim’s machine, and then displays a ransom note informing the user that their files have been encrypted and the contents will be lost forever unless they pay a ransom.

The ransom note either includes a ransom address to which payment much be made, or a link to a payment website displaying this address. For the convenience of the victim, the note also often includes information on how to purchase the required Bitcoins from exchanges.

When payment is confirmed, the ransomware either automatically decrypts the files, or instructs the user on how to download and execute a decryption binary. The operator doesn’t need to decrypt the user’s files at all of course, but in general I guess it’s bad for business if word gets out on the Internet that even if you pay the ransom you still won’t regain access to your files.

Finding ransomware addresses

To discern transactions attributable to ransom campaigns, we design a methodology to trace known-victim payments, cluster them with previously unknown victims, estimate potentially missing payments, and filter transactions to discard the ones that are likely not attributable to ransom payments.

Real victim ransom addresses can be found by scraping reports of ransomware infection from public forums, and from proprietary sources such as ID Ransomware which maintain a record of ransomware victims and associated addresses. The number of deposit addresses that can be recovered this way is still fairly minimal though.

In total, the authors gathered 25 seed random addresses from actual victims, across eight ransomware families: CoinVault, CryptXXX, CryptoDefense, CryptoLocker, CryptoWall, Dharma, Spora, and WannaCry. Using the sandbox environments, a further 32 ransom addresses are obtained for Cerber, and 28 for Locky.

Following the money

Starting with the seed addresses above, we can look for addresses that co-spent with them, and hence are highly likely to also be under the control of the ransomware operator. This is a refinement of the techniques described in ‘A fistful of Bitcoins’:

…this method is now prone to incorrectly linking flows that use anonymization techniques, such as CoinJoin and CoinSwap. Moser and Bohme developed methods of detecting likely anonymized transactions. The information security experts use Chainalysis’s platform, which uses all these methods and additional proprietary techniques to detect and remove anonymized transactions, to trace flows of Bitcoins.

The technique only works if the ransomware operator actually spends the Bitcoins. For the ransom addresses obtained via self-infection, that’s not going to happen unless the ransom is paid! Instead of paying the full ransom, the authors make micropayments of 0.001 Bitcoins to these addresses.

All 28 micropayments made to Locky addresses were later co-spent by the operator in conjunction with other wallet addresses, “presumably in an attempt to aggregate ransom payments.” These lead to the discovery of a cluster of 7,093 addresses.

All 32 micropayments made to Cerber addresses were moved into a unique aggregation address. This address is then used to move the funds on, co-spending with other addresses. This ultimately leads to the discovery of a cluster of 8,526 addresses.

As a cross-check to see if there are potentially missed clusters, the information security analysts compare the timing of bitcoin inflow to the ransom addresses, Google Trends for ransomware family search terms, and the number of ransomware binaries on VirusTotal.

How much money are ransomware operators collecting?

Payments are checked to see if it’s likely they come from real victims. Two filters are applied. The first filter checks to see if the payment amounts match known ransom amounts. The second filter checks that the movement of bitcoin in the transaction graph matches the expected pattern for the ransomware in question.

Based on this analysis, it’s possible to estimate each ransomware family’s revenue.

In total the researchers are able to trace $16,322,006 US Dollars in 19,750 likely victim ransom payments for 5 ransomware families over 22 months. For Cerber and Locky, which generate unique addresses for each victim, it’s possible to estimate the number of paying victims over time.

Looking at the outflows from ransomware addresses, we can trace movement to bitcoin exchanges. The Chainalysis API is used to obtain real-world identities of destination clusters. The top entities are BTC-e, CoinOne, and LocalBitcoins, along with BitMixer and Bitcoin Fog.

…BTC-e is the biggest known exchange responsible for the outflows of Locky and CryptoDefense; $3,223,015 of Locky’s outflows entered BTC-e’s cluster.

The paper also includes the result of reverse engineering the Cerber protocol and monitoring its UDP packets in the wild.

Prevention, detection, and intervention

Sometimes possible to trace ransomware payments to the point where ransomware operators cash out. It is also possible to disrupt the process by which victims pay the ransom, thus depriving operators of their profits.

This introduces a unique ethical issue. We must consider the impact on victims before taking down ransomware infrastructure. Whereas disrupting conventional malware reduces the damage to victims, the effect could be the opposite for ransomware, information security professionals said. If every victim did not pay or was prevented from paying, the scale of the problem would likely decrease; however this would mean that some individuals would incur additional harm by not being able to recover their files.

0 notes

Text

Top malware threat of 2017 | Ransomware!!!

INDIAN CYBER ARMY is a Registered Non-Profit Organization & RESOURCE CENTER for Police, Investigation Agencies, Research Centers, Ethical Hackers, Industry Experts, Government Agencies, Academic Leaders & Individuals together to fight against intelligence threats and cyber crimes.

Indian Cyber Army has found some of the reasons why ransomware attack becomes one of the most dangerous cyber attacks as per company’s perspective.

The top malware listed below were responsible for approximately 56% of all new malware infections reported by the MS-ISAC in 2017. This was an increase of almost eight percentage points from March and continues an upward trend since it bottomed out in January to 43%.

Every month the on maps the Top Malware to infection vectors. This is done by using open source observations and reports on each malware type. The MS-ISAC observed a continued increase in spam and malware droppers, while malvertising continued to decline.

The news is full of blockbuster data breaches. Company A is attacked and loses one zillion customer records. Political Party P is hacked and has its emails leaked to the world to see. Small companies hear the news and breathe of sign of relief, “Wow, we’re lucky this happens only to the big guys!”

But these attacks are only part of the story. The rest of the story – and some would say the bigger story – is the growing number of cyberattacks against small businesses. Every day, new ransomware attacks, denial-of-service attacks, phishing attacks and others, threaten the existence of thousands of businesses across the world.

Ransomware:

Ransomware continues to harm businesses of all sizes. The number of attacks spiked in 2015 and remains high, fueled in part by the millions of dollars the scams earn for attackers. The trend shows no signs of ending soon.

How Ransomware increasing exponential in last four years:

Background

It is a type of malware that blocks access to a victim’s assets and demands money to restore that access. Mostly all ransomware today is “crypto-ransomware,” which blocks access to a victim’s files through encryption.

Once a victim is infected, the ransomware scans the accessible local and network systems for necessary files, like those related to Microsoft office, images, and backups. It then encrypts the files and alerts the user to the infection.

The alert includes a ransom demand and a deadline for payment. If victims do not pay in time, the ransomware destroys the decryption key and the victim’s files are rendered useless. If the payment is created in time, victims typically receive a decryption key to unlock their files (though not always)

Attacks Continue to Rise

Ransomware has many different strains and they continue to multiply. A few are Locky, CryptoWall, CryptXXX, CTB-Locker, and the list goes on and on.

Though several ransomware strains area unit inactive, more have replaced them to continue creating money for thieves.

Read More: Cyber Security Services & Training | Indian Cyber Army.

Why Ransomware is Spreading

As a way of cyber attack, ransomware has been around for over a decade. Why did it explode in use a few years gone, and what’s keeping it around?

Easy to access

A few years ago, only experts could launch a sophisticated crypto ransomware attack. Nowadays, it is as a service makes it easy for laymen to rent the architecture needed to deploy attacks and collect money. Open source versions of ransomware were also released last year, helping to fuel more growth in the crime.

Fast money

Thieves have discovered something about ransomware: it works. With modest technical skills and relatively small investment, hackers and wannabes can quickly generate thousands of dollars in extorted income. CryptoWall 3.0 alone is estimated to have earned $325 million. The FBI estimates $209 million was paid in all ransomware schemes in just the first three months of 2016.

Attacks with Narrow Targets

The average ransom demanded from victims increased in 2016, and this is driven in part by a trend of launching targeted attacks against vulnerable organizations with the means to pay quickly.

By carefully choosing targets, attackers will increase their probabilities of success and demand higher ransoms. For example, organizations with a high dependence on sensitive data strained IT staff, and deep pockets, can be more lucrative targets.

Many healthcare organizations fit this profile, especially hospitals. Their growing reliance on electronic health records, which are critical to patient care, combined with a reputation for poor cybersecurity and large amounts of revenue, make them fat chickens to the wolves of cybercrime. And the wolves are on the hunt.

Read More: Want to become a member of Indian Cyber Army???

More Trouble Ahead

It will continue to fester in 2017, and experts say attackers are likely to begin experimenting with new tactics. Below are a few anticipated trends.

New victims targeted

Attacks on hospitals were unrelenting in 2016 and are likely to continue. However, attackers may experience diminishing returns by focusing on these targets too long. Other healthcare organizations, such as small doctor’s offices or insurance providers, may be next. Some have even suggested the targeting of medical devices, such as pacemakers, that can connect to the internet.

New hardware targeted

A change in the platforms targeted may also be on the horizon. Potential targets suggested by experts include mobile devices, point-of-sale systems, and ATMs.

New revenue streams

Attackers may also adapt ransomware to steal data as well as encrypt it. This way, they can double their money – not only by ransoming the data but also by selling it on the black market. More attackers

As ransomware continues to grow and spread, it is likely that this weapon will reach the hands of criminals who have weaker discipline and skills. This could lead to a rise in ransomware attacks that fail to decode files once a payment is formed, and also might diversify the types of victims targeted.

Protect your business

The time to prepare for a ransomware attack is not when multiple workstations in the office are flashing demands for Bitcoin payments. Steps must be taken beforehand to prevent the infection and minimize its impact.

Group policies for Windows

Group Policies are available that can block many variants of ransomware from installing in their favorite directories in Windows. The policies and additional data area unit available within the Ransomware prevention Kit from Third Tier, a Calyptix Partner. Check the resources at the end of this report for a link to Third Tier’s kit.

Backup all files

The number of small businesses that operate without backups is staggering. If such an organization is infected with ransomware, it can be a worst-case-scenario disaster. Recovery may be impossible. So always maintain file backups. Test backups regularly, at least once a month, to ensure they can easily restore lost data.

Limit access to network shares

Many ransomware variants attempt to infect shared network drives. Review all network shares and backup locations. Change their permissions to allow access only by the administrator (and/or the backup service provider). Also, when you need to mount a backup for restore purposes, make sure the permissions are set for read-only.

Install anti-virus

Install a reputable anti-virus on all workstations, such as Avast, Microsoft Security Essentials or Malwarebytes, and use active monitoring.

Patch

Always maintain the latest versions of your firewall, antivirus, operating systems, applications, and other systems. Routinely update as new patches become available, and update automatically if possible.

Educate users

User education must be part of any program meant to prevent ransomware. Highlight the warning signs of suspicious emails and suspicious websites. Demonstrate the need for regular patching and policy review. Encourage users to separate personal web use from their professional web use.

To follow these instructions you can protect your website against ransomware. If you need any assistance related to cybersecurity, Indian Cyber Army having best cyber and ethical hacking expert.To talk our cybersecurity experts call our cyber crime helpline +91-9968600000 and visit our website.

0 notes

Text

Ransomware payments total $25 million, Google says

Researchers at Google, Chainalysis, UC San Diego and the NYU Tandon School of Engineering have joined forces to learn how much money victims of ransomware – malware that holds a computer’s content hostage – have cumulatively paid to have their files decrypted.

The prolific form of malware has recorded a massive uptick in infections in recent years. It encrypts files on the systems it infects and typically displays a message stating that the computer is out of commission until a ransom is paid in cryptocurrency (i.e. Bitcoin, Monero, Ethereum etc.). Recent examples of malware attacks include the WannaCry and GoldenEye/Petya epidemics.

Tracking 34 distinct families of ransomware, the researchers revealed that the three most profitable strains were Locky, with more than $7 million in payments to its name, then Cerber and CryptXXX, responsible for $6.9 million and $1.9 million in payments, in that order.

“Locky’s big advantage was the decoupling of the people who maintain the ransomware from the people who are infecting machines,” said NYU professor Damon McCoy, according to The Verge.

“Locky just focused on building the malware and support infrastructure. Then they had other botnets spread and distribute the malware, which were much better at that end of the business.”

Looking at 301,588 ransomware files from 34 families of ransomware, the team tallied the global payout by victims at around $25 million.

Luca Invernizzi, a research scientist on Google’s anti-abuse team, warns that “ransomware-as-a-service” is rapidly picking up steam. The number of RaaS platforms on the Dark Web is indeed growing, allowing even novice hackers to fuel the spike in ransomware attacks.

Users can block ransomware by installing a trusted antivirus solution. However, solutions that rely solely on malware signatures can easily be tricked by modern forms of ransomware, as the software can change its binary at the sight of an AV installed on the target computer, and avoid detection.

Bitdefender uses machine learning to go beyond signature detection and spot suspicious behavior in programs before they can run their code. Bitdefender was one of the few AV vendors that protected customers against WannaCry on day zero.

from HOTforSecurity http://ift.tt/2w0lvFc

0 notes

Photo

Reveton actors behind new CryptXXX ransomware #ransomware http://dlvr.it/P969Xm

0 notes

Text

Nueva noticia publicada en LaFlecha

New Post has been published on https://laflecha.net/nueve-de-los-ransomwares-mas-graves-de-la-historia/

Nueve de los ransomwares más graves de la historia

Hoy el ransomware vuelve a ser actualidad. ¿El culpable? El ataque a la intranet de Telefónica, que ha provocado que quede bloqueada. A consecuencia de esto, la empresa ha ordenado a sus empleados que apaguen todos los equipos informáticos. Este ataque ha conseguido secuestrar ya varios equipos de la compañía y pide rescates de hasta 300 dólares para liberarlos.

El supuesto culpable de todo este revuelo es Wanna Decryptor, el ransomware al que se le ha atribuido la infección de los equipos por ahora. Por este mismo motivo y dada la magnitud del problema, en Genbeta hemos creído conveniente repasar los nueve ransomwares más graves de de la historia.

AIDS Trojan, el primer ransomware

Aunque este tipo de malware lleva desde 2005 apareciendo como un problema de seguridad informática recurrente, el primero de todos ellos data de 1989, ni más ni menos. Nos referimos a AIDS Trojan, creado por el ingeniero Joseph L. Popp.

El virus se distribuyó a través de 20.000 disquetes infectados (una barbaridad para la época) a los comparecientes a las conferencias de la Organización Mundial de la Salud sobre el SIDA. Su principal arma era la criptografía simétrica, y no llevó mucho tiempo descifrar los nombres de los archivos para recuperarlos. Sin embargo, este pionero supuso el pistoletazo de salida a lo que ya son casi tres décadas de ransomware.

Reveton, un viejo conocido

n 2006 hubo una especie de “resurgir” del ransomware con Archievus, que introdujo como novedad el cifrado asimétrico y cifraba sólo la carpeta Mis Documentos, pidiendo como rescate compras en ciertos sitios web. Sin embargo, no sería hasta 2012 que no llegaría Reveton, la primera gran amenaza.

Este malware tuvo presencia por todo el mundo, infectando millones de máquinas y haciéndose pasar por un aviso de los cuerpos de seguridad de cada país. Sí, nos estamos refiriendo al “Virus de la Policía”. En 2014 Avast informaba de que Reveton había evolucionado, en esta ocasión también robando las contraseñas de los usuarios.

CryptoLocker, un clásico del ransomware

Septiembre de 2013 es un mes importante en la historia del ransomware. En estas fechas nacía CryptoLocker, el primer malware que se extendió a través de descargas desde webs comprometidas, o que se envió a negocios como un archivo adjunto en un correo electrónico de suspuestas quejas de clientes.

Las infecciones por CryptoLocker se expandieron rápidamente debido a la infraestructura de la botnet GameOver Zeus, usada por el ruso Evgeniy Bogachev para su esquema de ciberdelincuencia. Actualmente, el ransomware se distribuye a través de redes P2P.

CryptoLocker usa un cifrado AES-256 con el que ataca a archivos con extensiones específicas, y después usa una clave RSA de 2048 bits generada en un servidor command-and-control para cifrar la clave AES-256. Cryptolocker pedía un rescate de 300 dólares o 300 euros, y después amenazaba al usuario con borrar sus datos si no se pagaba la cantidad demandada.

CryptoWall, entre los más comunes

Entre abril de 2014 y principios de 2016, de las cenizas de CryptoLocker nacía CryptoWall, que estuvo entre los ransomwares más usados en el mundo. El malware adoptó varias formas a lo largo de su período de mayor actividad, atacando a cientos de miles de empresas y particulares. Hacia mediados de 2015, el ransomware había recaudado 18 millones de dólares en rescates.

Cuando CryptoWall infectaba un ordenador, cifraba ciertas extensiones usando una clave RSA de 20148 bits. Una vez había cifrado los archivos que le interesaban, pedía al usuario el pago de 500 dólares o 500 euros en el plazo de 48 horas, amenazando con doblar la cantidad si no se atendían sus demandas.

TeslaCrypt, una variante de CryptoWall extinta

youtube

TeslaCrypt apareció en 2015 y se convirtió en una amenaza persistente. Sus creadores llegaron a desarrollar cuatro versiones, y usaba una clave AES-256 para cifrar determinadas extensiones de archivos, que después se volvían a cifrar usando una clave RSA-4096. Durante el año pasado, este ransomware estuvo entre los más usados.

TeslaCrypt fue uno de los más avanzados de su época, conteniendo funciones que permitían la persistencia del malware en la máquina de la víctima, entre otras cosas. Finalmente, los autores del ransomware entregarían su clave de descifrado maestra a ESET.

Locky, el rey del ransomware

Cuando se habla de Locky, es inevitable no pensar en él como en el rey del ransomware, algo que se constató en julio del año pasado. Por estas fechas se comprobó que esta variante de CryptoLocker era responsable de un 69% de las infecciones recibidas por correo basura. El malware estuvo inactivo un tiempo, y recientemente ha vuelto tras un tiempo de inactividad.

De hecho, las campañas de phishing eran su método favorito de infección, si bien actualmente está usando una botnet conocida como Dridex junto a otra conocida como Necurs para expandirse. Los creadores del mawlare quieren que su criatura vuelva a dar guerra, y están intentando aumentar las posibilidades de comprometer objetivos de esta manera.

En cuanto a su método de ataque, Locky cifraba en primer lugar determinados archivos con una clave AES-128, que después se volvía a cifrar usando una RSA-2048.

Petya, a por el sector de arranque de tu disco duro

Este malware estuvo entre las amenazas ransomware más comunes de 2016. Y con razón. Petya no cifraba determinadas extensiones de archivos, sino que se instalaba en el sector de arranque del disco duro de la máquina infectada. Este malware estaba dirigido a empresas más que a usuarios particulares, y consiguió infectar 32 millones de máquinas el año pasado.

Su principal medio de transmisión se basaba en mensajes de correo electrónico con enlaces de Dropbox. El enlace de Dropbox supuestamente apunta a una aplicación que el empleado debía instalar para realizar su trabajo. Cuando se lanzaba el ejecutable, el ransomware se inserta en el registro de arranque principal y reinicia el sistema, momento en el que cifra los datos de la unidad.

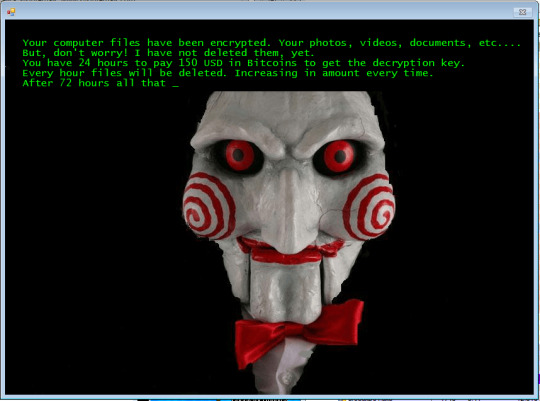

Jigsaw, “vamos a jugar a un juego…”

El ransomware Jigsaw era un caso algo particular, ya que colocaba al personaje de la saga Saw en la pantalla emitiendo la nota de rescate para la máquina infectada. También amenazaba con borrar un archivo cada hora si el rescate no se pagaba. Además, si la víctima intentaba parar el proceso o reiniciar el ordenador, entonces borraba 1.000 ficheros.

En Bleeping Computer se preguntaron si, dada la cantidad demandada (variaba entre 20 y 200 dólares) y la forma de presionar al usuario, si este malware sería un juego para sus creadores. Cuando una máquina se infectaba con este ransomware, además de ver al personaje ya citado, aparecía un contador de 60 minutos para pagar el rescate.

CryptXXX, ¿la evolución de Reveton?

Según se recoge en CSO, CryptXXX podría ser la evolución de Reveton, debido a que comparten similitudes durante el proceso de infección. El malware fue descubierto por los investigadores de ProofPoint, y pide un rescate de aproximadamente 1.000 dólares para que se puedan recuperar los archivos de la máquina infectada.

En Bleeping Computer se publicaba una extensa lista de los archivos que cifraba, cambiando el nombre de las extensiones. Por ejemplo, si cifraba un documento de Word llamado documento.doc, tras pasar por la atención de CryptXXX quedaba como documento.doc.crypt.

Fuente: Genbeta.com

0 notes

Text

Threat Round-up for Apr 7 – Apr 14

Today, Talos is publishing a glimpse into the most prevalent threats we've observed between April 7 and April 14. As with previous round-ups, this post isn't meant to be an in-depth analysis. Instead, this post will summarize the threats we've observed by highlighting key behavior characteristics, indicators of compromise, and how our customers are automatically protected from these threats. As a reminder, the information provided for the following threats in this post is non-exhaustive and current as of date of publication. Detection and coverage for the following threats is subject to updates pending additional threat or vulnerability analysis. For the most current information, please refer to your FireSIGHT Management Center, Snort.org, or ClamAV.net. This week's most prevalent threats are:

Java.Trojan.Adwind-6260775-0 Remote Access Trojan Also named AlienSpy, Frutas, JRat… Adwind is a java based Remote Access Trojan that is usually distributed by email. Given it is Java based, it is portable across different operating systems and even mobile devices. It allows to capture keystrokes, record video and audio, steal cached password and stored data, etc...

Win.Trojan.VBSinkDropper Dropper This sample is written in Visual Basic and its main goal is to drop and execute a second stage payload. The domains are related to the Zeus trojan, indicating this is probably a Zeus variant. The sample is heavily obfuscated and has anti-debugging and anti-VM techniques to hinder the analysis and performs code injection in other processes address spaces. This sample is currently delivered in massive spam campaigns as an attachment.

Win.Trojan.AutoIt-6260345-0 Trojan-Dropper The initial binary contains an AutoIt script. The script is obfuscated. It creates several in-memory DLL structures with AutoIt’s DllStructCreate and DllStructSetData. The script then executes the shell code injected into these DLL structures.

Win.Ransomware.Cerber-6267996-1 Ransomware family Cerber is a popular ransomware family that continues to undergo active development to continue being dropped in the wild. It still drops multiple ransom notes, including a desktop wallpaper as a warning post.

Win.Virus.Hematite-6232506-0 File Infector Hematite is a simple but effective virus that spreads through executables. It scans the victim’s machine for any files with the extension .exe. Hematite appends 3000 bytes of malicious shellcode to the end of each file, then modifies the entrypoint of the original executable to load and execute the shellcode.

Doc.Dropper.Agent-6249585-0 Office VBA/PowerShell downloader/dropper This sample is a Microsoft Word document that uses a macro to launch a PowerShell script to download and execute a secondary payload.

Win.Virus.Sality-6193004-1 Windows file infector Sality is a file infector that establishes a peer-to-peer botnet. Although it’s been prevalent for over a decade, we continue to see new samples that require marginal attention in order to remain consistent with detection. Once perimeter security has been bypassed by a Sality client, the end goal is to execute a downloader component capable of executing additional malware.

Doc.Dropper.Dridex-6260340-0 Office Macro-based Downloader Dridex documents leverage Microsoft Office to deliver a malware payload. They have been used often with banking trojans and ransomware such as CryptXXX and Locky. This week Doc.Dropper.Dridex-6260340-0 has been delivering Cerber as redchip2.exe.

Doc.Macro.CmdC-6249572-0 Office Macro Obfuscation Heuristic Office macro code is used to further compromise a target system. This heuristics focuses on macro techniques to obfuscate shell commands that will be executed to further compromise the system.

Js.File.MaliciousHeuristic-6260279-2 JavaScript Obfuscation Heuristic To make javascript harder to signature on, detect or to manually analyze; obfuscation is applied by breaking up functionality into small function.

Threats

Java.Trojan.Adwind-6260775-0

Indicators of Compromise

Registry Keys

MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\[application name].exe

Value: MAXIMUM ALLOWED

USER\[uuid]\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\RUN

Value: [a-zA-Z]+

Data: "C:\Users\[user]\AppData\Roaming\Oracle\bin\javaw.exe" -jar "C:\Users\[user]\[a-zA-Z]+\[a-zA-Z]+.[a-zA-Z]+"

USER\[uuid]\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\POLICIES\ASSOCIATIONS

Value: LowRiskFileTypes Data: .avi;.bat;.com;.cmd;.exe;.htm;.html;.lnk;.mpg;.mpeg;.mov;.mp3;.msi;.m3u;.rar;.reg;.txt;.vbs;.wav;.zip;.jar;

MACHINE\SOFTWARE\POLICIES\MICROSOFT\WINDOWS NT\SYSTEMRESTORE

Value: DisableConfig Data: 1

MACHINE\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\POLICIES\SYSTEM

Value: EnableLUA Data: 0

Mutexes

N/A

IP Addresses

174.127.99[.]134:2888

Domain Names

N/A

Files and or directories created

\Users\[user]\AppData\Local\Temp\Retrive[0-9]+.vbs

Others

Kills AV solutions / security tools

taskkill.exe taskkill /IM K7AVScan.exe /T /F

taskkill.exe taskkill /IM V3Proxy.exe /T /F

taskkill.exe taskkill /IM mbam.exe /T /F

taskkill.exe taskkill /IM text2pcap.exe /T /F

taskkill.exe taskkill /IM FPWin.exe /T /F

taskkill.exe taskkill /IM FSM32.EXE /T /F

taskkill.exe taskkill /IM cmdagent.exe /T /F

taskkill.exe taskkill /IM ClamWin.exe /T /F

taskkill.exe taskkill /IM MpCmdRun.exe /T /F

taskkill.exe taskkill /IM V3Svc.exe /T /F

taskkill.exe taskkill /IM GdBgInx64.exe /T /F

taskkill.exe taskkill /IM freshclamwrap.exe /T /F

taskkill.exe taskkill /IM rawshark.exe /T /F

taskkill.exe taskkill /IM MsMpEng.exe /T /F

taskkill.exe taskkill /IM PSANHost.exe /T /F

taskkill.exe taskkill /IM NisSrv.exe /T /F

taskkill.exe taskkill /IM BullGuardUpdate.exe /T /F

taskkill.exe taskkill /IM procexp.exe /T /F

taskkill.exe taskkill /IM nfservice.exe /T /F

taskkill.exe taskkill /IM VIEWTCP.EXE /T /F

taskkill.exe taskkill /IM K7TSecurity.exe /T /F

taskkill.exe taskkill /IM UserAccountControlSettings.exe /T /F

taskkill.exe taskkill /IM QUHLPSVC.EXE /T /F

taskkill.exe taskkill /IM V3Up.exe /T /F

taskkill.exe taskkill /IM CONSCTLX.EXE /T /F

taskkill.exe taskkill /IM K7AVScan.exe /T /F

taskkill.exe taskkill /IM MWASER.EXE /T /F

taskkill.exe taskkill /IM K7CrvSvc.exe /T /F

taskkill.exe taskkill /IM editcap.exe /T /F

taskkill.exe taskkill /IM LittleHook.exe /T /F

taskkill.exe taskkill /IM ProcessHacker.exe /T /F

taskkill.exe taskkill /IM cis.exe /T /F

taskkill.exe taskkill /IM MSASCui.exe /T /F

taskkill.exe taskkill /IM SSUpdate64.exe /T /F

taskkill.exe taskkill /IM mergecap.exe /T /F

taskkill.exe taskkill /IM FSHDLL64.exe /T /F

taskkill.exe taskkill /IM AdAwareTray.exe /T /F

taskkill.exe taskkill /IM guardxkickoff_x64.exe /T /F

taskkill.exe taskkill /IM econceal.exe /T /F

Hides files in the filesystem

attrib.exe attrib +h "C:\Users\[user]\[a-zA-Z]+\*.*"

File Hashes

e084341b5149d62ebd26f311e51725d3e630f5d1c154568b717d79aa0b72c441

Coverage

Screenshots of Detection

AMP

ThreatGrid

Win.Trojan.VBSinkDropper

Indicators of Compromise

Registry Keys

HKEY_USERS\Software\Microsoft\[a-z]{5}

HKEY_USERS\Software\Microsoft\Windows\ShellNoRoam\MUICache

HKEY_USERS\Software\Microsoft\Visual Basic

Mutexes

N/A

IP Addresses

191.96.15[.]154

154.66.197[.]59

191.101.243[.]203

108.170.51[.]58

Domain Names

afrirent[.]net

ogb.mmosolicllp[.]sk

norlcangroup[.]com

Files and or directories created

C:\Documents and Settings\Administrator\Application Data\Xoabhaul\[a-z]{8}.exe

C:\Documents and Settings\Administrator\Local Settings\Temp\subfolder\[a-z]{3}.exe

C:\Documents and Settings\Administrator\Local Settings\Temp\Purchase Order.doc

File Hashes Please note this is an non-exhaustive list.

00062f3d06aad63d025c8097e0bc024f23ede453751afdae0e1cc5b40f987bf6

0094bcc3a70b00b2b61701a90ac2c15f3d39551adcf18b33cafb6ad8a732825c

029a6ba06418d2cc2ee9e7dbbcca622b206df8a1855fa6e551c6126f07302030

03580fcc6fa4d72a39b876067ae9a7c9b9c62b1a53175df0f54a2a47deee6691

Coverage

Screenshots of Detection

AMP

ThreatGrid

Umbrella

Win.Trojan.AutoIt-6260345-0

Indicators of Compromise

Registry Keys

N/A

Mutexes

N/A

IP Addresses

N/A

Domain Names

N/A

Files and or directories created

The malware copies itself to %AppData%\driver--grap.exe

File Hashes

e6ea4d5f3bc4b53ec4777f5da3105d75cd53dd6ed4f0497b52f09f79e7183891

7d05f85efe8f289d43cc3515c2399e2c8d1bfbf082fddaebaf3c9c6dcea6381d

5eafd63e278510033918f63f34dae687f7a19d1fc04b479ebc09c507037409ef

5fdb796f505f40a0a9add787776f12ddb02edd310ae24c9d4bd5d149fa0602c8

65f372559761f703622fbe2d433f5bb92752d3cb5e17966ef987c5b40a03010d

9c4be24f3245e733890ac12c8a9e2fe2a0e3be31df16edf86354cd80eccc3e95

a204c517252f0fb7994d4472bf0090182054825822a9d29ecb370df7c8f0d3ba

f7667ff6110302df2855156ad8f93e998ce646109568d443a4aac514cab71edf

9b816ef40eb06982b227beaf91c2eb9bc352c915632638972f3af1c3cbb29fa5

5d3324155753948adf84a3f8f0c9d69dc272929d66e294faf54689e4537c15f6

0fa2383f17d23286efee1062322964550636add6d2ceba1abbeb87aead6c1649

d69224eeda882e34339f5f785181f49e074c3f07444d8daeaf27dfddea19cee6

503ac78c383a62d207512e361af07e7be279d64237c456eb376825485a1f5dc3

25bf3a2df95236cce230163e9929dab6b01242be6364c6b3de186cff8e8883df

dadc2e7ea2fb8cb732a3baae2d0b2978d0ee9398d8e8c12f20a2e3ede7752045

6157a7293e25ab26fa360f11f1b84abe44f62f363fc284af2a2787cfb6aa4a0e

7616cdc6a6619685e5a6a1534264a988f14add3192bd3fb467dce54234635026

613770d0d5a1f8d8bfa39cb52bd2c4357aba183afd9ecc5c3c238e5a0aea3d8e

f8d0bac2dfc3dd7e16905497b427391f7887effe1ae3e3276411d5c13c416ca1

fd55686aab2686c4af73dbac6959cbf26e4c24fb83953d7495cc680d48d73754

Coverage

Screenshots of Detection

AMP

ThreatGrid

Win.Ransomware.Cerber-6267996-1

Indicators of Compromise

Registry Keys

N/A

Mutexes

N/A

IP Addresses

N/A

Domain Names

api[.]blockcypher[.]com

hjhqmbxyinislkkt[.]1efxa8[.]top

Files and or directories created

%USERPROFILE%\Desktop\_HELP_HELP_HELP_[A-Z0-9]{4,7}_.png

%USERPROFILE%\Desktop\_HELP_HELP_HELP_[A-Z0-9]{4,7}_.hta

%SystemDrive%\_HELP_HELP_HELP_[A-Z0-9]{4,7}_.png

%SystemDrive%\_HELP_HELP_HELP_[A-Z0-9]{4,7}_.hta

File Hashes Please note this list is not exhaustive.

04abd9e0fe7d1ea53836de6429bdca8f2db992e203675e0dc36b75355fd0432d

0b9cbc73f23208828a6c92fc85cadf31e22fe0b8852a100f72418394de455854

6f93a071e1b7f33f62cb0ebdade39826d1fb2539dfe3d3bb5329f1b05f01d2d1

37e6f3b2a5228e10564bafcec2ca700359d5e9265d6f6d1c57a275007760876b

01eb9e772dcae43eb4c8d23c69775dfe18ec133b2650663a81f40861728dac4c

09e6190ac04db46f1463c539a80973d9de17de23fc11a87adcc59a78950df342

648f4e50848a55deb1c51fa8d82674bc7dbf3c630c6b6956c015258157736389

07514ea42b4da1110166369fd3ed806189f3c3731717e51dfb5f2835a0fbf6bc

635007aedf337778cc75d4dc51e25041b89faa06c91a40378d86224dd1230e36

4cf1591e9e49d796183ce7a55420cd54681afbe1ebfe6e012cceb35f74c75dbb

Coverage

Screenshots of Detection

AMP

ThreatGrid

Umbrella

Malware Screenshot

Win.Virus.Hematite-6232506-0

Indicators of Compromise

Registry Keys

N/A

Mutexes

N/A

IP Addresses

N/A

Domain Names

N/A

Files and or directories created

N/A

File Hashes

N/A

Coverage

Screenshots of Detection

AMP

ThreatGrid

Doc.Dropper.Agent-6249585-0

Indicators of Compromise

IP Addresses

217.23.12[.]111

Domain Names

N/A

Files and or directories created

%TEMP%\uuqjd.exe

File Hashes

79fb46efcdff1f2e5ab8114f2e4d27de56d72ef2b01664870108793663b1c85e

1007936720cdcb884a675912ee552d13d7e2a9c77fdcb7602380f5b789c55354

79fb46efcdff1f2e5ab8114f2e4d27de56d72ef2b01664870108793663b1c85e

89847e43aec98d5f80488b6ed609dfc50fab8df248267ae9bd57de4d5fa4815e

ebd2775940368bcbd9717bac69f68fa53012013bf4091d2a8506df1cf82a7ce4

Coverage

Screenshots of Detection

AMP

ThreatGrid

Malware Screenshot

Win.Virus.Sality-6193004-1

Indicators of Compromise

Registry Keys

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Security Center\Svc

HKEY_USERS\Software\Fobvexllmtqkq

HKEY_USERS\Software\Fobvexllmtqkq\-993627007

Mutexes

\BaseNamedObjects\xx19867861872901047sdf

\BaseNamedObjects\winbmcavr.exeM_584_

\BaseNamedObjects\uxJLpe1m

IP Addresses

94.76.225[.]131

Domain Names

N/A

Files and or directories created

%SystemRoot%\ab4f7

%TEMP%\winksbq.exe

%SystemRoot%\rugrijfnvpkmu.log

%SystemRoot%\system32\drivers\sfmom.sys

%SystemDrive%\kojchn.exe

File Hashes

cf3eda07e7394abcd11b9d63e9489c8c5ef9d799d79f111e78aefeed44136475

Coverage

Screenshots of Detection

AMP

ThreatGrid

Doc.Dropper.Dridex-6260340-0

Indicators of Compromise

IP Addresses

104.41.146[.]46

13.65.245[.]138

13.65.245[.]138

131.107.255[.]255

134.184.129[.]2

138.201.223[.]6

143.95.251[.]11

184.169.138[.]0

185.20.29[.]90

185.75.47[.]96

185.82.217[.]110

192.254.183[.]111

208.113.184[.]69

208.115.216[.]66

212.19.96[.]44

213.98.59[.]242

27.254.36[.]68

37.152.88[.]54

40.84.199[.]233

52.178.167[.]109

59.188.5[.]122

64.111.126[.]184

72.13.63[.]55

72.52.4[.]119

74.209.240[.]161

82.208.10[.]231

85.114.146[.]10

91.121.36[.]222

91.215.152[.]210

93.184.216[.]34

94.23.19[.]56

Domain Names

abcdef[.]hr

animo[.]br

dva[.]hr

ektro[.]cz

emaiserver[.]ro

fafa[.]pk

fb[.]cz

libertynet[.]org

litwareinc[.]com

musical.com[.]br

negdje[.]hr

orice[.]com

philteksystem[.]com

pirajui[.]br

poveglianoatuttogas[.]org

ppp[.]ro

princehkg[.]com

proseware[.]com

quatro[.]br

rockgarden.co[.]th

tek-astore[.]cz

villa-kunterbunt-geseke[.]de

vlada[.]hr

vub.ac[.]be

www.offertevacanzeshock[.]net

www.philteksystem[.]com

www.soulcube[.]com

xara[.]pl

xyz.com[.]br

Files and or directories created

redchip2.exe

File Hashes

01b12a002debc9820f93b6a9086412c19e1f6d9668673cc2cc1f6c93aabfd8d6

049bc0d32a6b918ca4fd65cb183bcb2c0ff06628d4fc6c42ae092d0ab0be7604

0c7f7dfc2b6945f46b96c8c62aa0fd9f9694fe9645ce6be52d85788ff687e76e

0cfdb3ef99de18a48291ad6a900026b788e40045cf2ab84f84297a1a5df06623

0d493c55eb56321b022dcac836ea01e5b0ea29610bc8690baa979e14580d50b1

1084f2ecde7fb1be955cf465854439843e9a4e8ac8ff85232b6d1bf1fff4839b

15063800322f6fa377dcc9b21a7283174922ab37cb84e519cd838fc76bb70eb9

1678fe4b970b78989ca8abe3c830f4e110b6bca57de4ac701e7aee3b28dc6360

167ed42bfeeed279d6d6633b3e4f449fbc8ddd6afb3c71ecf004d04d8196cd3e

176722ee68098d6e3788c61b901976692b506b3ebc4ef750e4358c14ac764e5b

17ae9aac1dcea2d5a134393fc8b0a764f5e0c6844a8cea57ec76e34e7ba9d28e

1b7210dce366e228d20cbe1ce61d9970f1668a16e5c49a98fd7cda941a424250

1bc207f9a7d0934afbd74bd1283ce6479ab11354406428c798432992f88af579

1cf1178bb1a391756fab1273c62fec1be4b594ace355da3e71c45c74a92a0870

1e5da3edef25c914e15b40f8b3e435eb462acfed2a15167c9a7ad6c9180def05

1f490a190ef296c8cd6cd2df5eb4671e02b5c3de39059bd98e4216bca08dedb3

24f6690360a0f839b14fdd4620f56f72380b0bf086b130a1921640212d2ab716

2647e99046ec808e3aafe5cc1764902888b75acc89d8126545c0d37a56d85dd8

28a91316512591938857a4264396f775851a2e7a25f6dff665057ae95e06dd8c

28ab7ec22ff42b301c6336b9aaa53bb3aace63675e93eb7907c1680d7936f331

2b3f8964155c237e9ff28d505e0756e1873ed9f2e56f04b8dbe6862e188b1a4b

2dba0ea599270832f5b88fbe71c7795ba3c36a44ab573a157b615b93c78cf389

2e0683cd448ed61994e38789224545963a37d59dbaa49f4f24a3740674d4ec12

30924070e951f97dee75990fe0a9651d8a87267e511f6172ca5ec3446dddb02f

38898c7d496439e9e5da5e4cc40d65aa5fae348085f2406b66810be14cb7e47e

3c35385c0fe82b7f62fe95ba73aa9e4ff8d22a4193d59c11ff262650cb5f27cc

3db4d968b4dff8a15379d9f2e0f1084c96d8d480dbf7ad53e7e9e8e47899a727

3ff9e1394bd51320bb30280575913d91783a6b9f63f5d4b739851726f0ed8f01

402a54cd56f699250064032c71e27a2a981affdf22248cc59a2599c6407d94d5

4202e58c98095862c4bcdbd55c98b42788d951879f7f82341dca213a1524ff0a

46080bd19531929fa0bef917ed8de88946cd4029eaaaaf9fc593514ff9384e49

49119b680f9fedb19b9e1b36046b12d05ebbee4ef1040b33b9e1e4afcd38c3a1

493cffa37b28beee9e404b48ab82953a61fe1bdfa41b68ea34336b817eec6438

4d1960e5b18624f8ffe659719a6af49806a661abc4776fb9da173907105a0016

4f13124b24c71e2d8c551f9d5123aecd49b5632cedc93d0b8a8ebc4adf244270

5262369be5e983a682c9bb59fbbef0fc3dfc98feaf85278a319fb026fec93cd1

55bb1ea2b1504d28fc397543e55f3c301fb58803d4e8448a38f53ba29d24bc9a

57bf408c7525458ed58ae59dc57a7d0574cb6b453ab2e3e735ab93a94db61471

584c8bfbf964695949fcd0c8a66e0beb1d4803afe4977e504c721a7ce38e97a0

58c52566376771654ec4bd135c92ee7fe03795b1dc4f81e0609f4252f803e889

14230d3e19cbef146e83bc7e6bed4f08eb8857a8a11765a09dece6458cf998d5 (redchip2.exe (Cerber))

Coverage

Screenshots of Detection

AMP

ThreatGrid

Umbrella

Malware Screenshots

Doc.Macro.CmdC-6249572-0

Indicators of Compromise

Registry Keys

N/A

Mutexes

N/A

IP Addresses

N/A

Domain Names

gosterd[.]pl

ywkl.nonfect[.]com

etesusozim.nonfect[.]com

urojab.nonfect[.]com

abap.nonfect[.]com

knygobynuwa.nonfect[.]com

ohpkyxij.nonfect[.]com

ofinepi.nonfect[.]com

asode.nonfect[.]com

otos.nonfect[.]com

egaqf.nonfect[.]com

djirus.nonfect[.]com

olyfabe.nonfect[.]com

yloked.nonfect[.]com

ydgnucif.nonfect[.]com

ygudu.nonfect[.]com

ovislragil.nonfect[.]com

onem.nonfect[.]com

ybelikyvygo.nonfect[.]com

ijezqqwgamy.nonfect[.]com

ytijaboqo.nonfect[.]com

ogazedy.nonfect[.]com

ucigudago.nonfect[.]com

omisagirul.nonfect[.]com

Files and or directories created

%WINDIR%\hh.exe

%ALLUSERSPROFILE%\<random_folder_name>\<random_file_name>

File Hashes

8f314f6773f6ef4af43432c49756c9a4af32b2fe0e0ca91937972728421ea1b6

318cb81cf8ee609f8a6a8e8866bf4bc48013c6cf75ecfb1d806c523afbd3589b

a5f0aaa5e33615ab666d92b3542792d2be582bf6b0e8f3c0d2bee86ecbe552d4

741d5e7d7cc13a496440c26b1bbe0080307338e9e419a154470855a5b1157ba3

85d1f6ad4c4babe1a5bbde3d583411142e6cefa60631f8a5f3f7b823a107b51e

99f8c220519c82de58ddf609cd5de57b6542addea00213e068030d2c5d9d6763

00abd8fb0560766aef3dd884677a643244e56b03c3a4b82dea6d79d7d2f04a29

e12e25b9871268adb4540ed866f47d653632d85fcdcc737ddf69e99e1bc9782c

61d68dbbed963678323be37753159f381e0c21e8c56fc8cbd1acd3ea5c669e12

64d03eaa413a3efae12a4f72967b64625afaa0f01caf69349377795683a0c79f

76a0bfa693a9d7c312c36050ff497aaa0d423a6f335ff204d4c8334d3cc8be8f

253f451f36a49e093191e5583cf4a3041407082168b29299429e66d968a186ba

c0982749d0bef7b337f4f737f683a6ba63794ada050adfec2d094b7e55ad4355

ea8619a50fbdd60b797880fbd725e6d0e495d23447d365a31076837058b982ce

873166cbaa52eb4e24d96097de6f5b3322012f8e4aacdecf380476624e909b6d

a81534f11ee7875199487f926a96b53af265afb7f96e97bdb0c477d3d18c4614

e62f33ff3c59c1f4ac633e228a3693e7a9f3eaf0385a41633e24dc4260d683b1

215dedd739516fb6054d0b6cfc0863c9f71c56479521362fd0e088536efd4191

39ed73fe10a6aa325322399c0038a8e405a27a66cf740c975418021efa5da457

3c574a5e6e8994691ee39855b85fba9d961ce807e77b65093fa875292da1d5a7

5ac4f7bd73fbf822c5e5e7a319776c1b79593b7604fae84c0598a1d2e99a567a

6a24dbe8aeabcaea4bc9454815751037cfd1da4a82359b830df93eb67452809e

6f34227aa29d33d4e7b853743818006900bb9df39cf3e6bd86cf7a1836b9a2d9

a1e1dd4ed46ccb95b2f95ad57a582e7df8422e4c2ebdf853356701b6ad6cc2e2

b42f91110d802e4363ce9664d5401f84beb08328c8e8d81a50290f49758ba434

Coverage

Screenshots of Detection

AMP

ThreatGrid

Umbrella

Screenshot

Js.File.MaliciousHeuristic-6260279-2

Indicators of Compromise

Registry Keys

N/A

Mutexes

N/A

IP Addresses

N/A

Domain Names

N/A

Files and or directories created

N/A

File Hashes

18ec2f58ca800b00e0abc6cb7235a3caa65d120ba1fe14ad8160c3c3f450e19a

352540dce31dc80bd938fc90a06322b8fcbb2e1db7a76d254eabc93cca4e9a5e

4bb8119527c8da29ce70926efe15fed0305a3b9518da40f9551ee62606f3dccf

5a6526a7753245fc0837ea3b8a536fd5e587dafa3aa2fe58e58f69132404639d

5fc98c58ee911fad22e27203b649d78ddff67503357038c0c7a2733ebe70d8e0

72e173a8c5828a7eb2f6e29ae047492d7d5ed030d8c126c6259a4be147debcbd

860302d167ec4aad867b193eebc60fca7bf407f01ef58de6957c1b0ff6f5cd7b

914680df0be91b8c175c08ec050d443a60a0b7bfce3bc4136d08d432e0a0d3db

91cd175bddcd53bbafccb70356b9bae310cbadaa864494a19f47a46b5523cda3

99b9911869b733d6cbfeedcdbd9ae165f8250d1b9cfb62af05e314c62d502548

a7227042a9d48e78a696ee0e45066a324b3a0b32ec24b35cf96b38550f991e92

aaa8a4c8afa43f8a0bd5cffb1e1a01dc503d7c9ba4b646789107e12d68f66ab4

aeffb11a5ede257b91c8f1a481ff7c27f74774cb32665d04cf3a92fc9c7be14e

dee2a92b982ee9ad225f8ee7a5b393ce78604cd41f094fa058891e09e97f242d

e3a01bd742364862ea7336574fd030c8e53bfb9819b5458976fe6e7107a120c9

e3ce60862c0d258511c492a03b3adb5d86c665f490fe231997045a1ddf5b2daf

e3e4bbd670fe41e6608b0e17778ddf70b2c2e37591b265bc16089f84ee7ef7fb

ece6551b97bd990b40a78d683943e48313be26a46daeded3b232e4ec47814adf

f873d1bf619f28ac6200d8d669c3bba5bd69b0cdbd513d6d9461bc6c308e416c

Coverage

Screenshots of Detection

N/A

from Threat Round-up for Apr 7 – Apr 14

0 notes

Photo

Rastreo de ransomware de extremo a extremo

Este artículo es una idea del negocio de ransomware y cómo funciona, con datos recopilados durante un período de dos años. Además, dado que el ransomware realiza transacciones en gran parte con Bitcoin, los métodos utilizados por el equipo de investigación de seguridad informática para descubrir y rastrear la actividad de ransomware también son de interés por sí mismos.

En este documento, creamos un marco de medición que usamos para realizar una medición a gran escala de dos años, de extremo a extremo, de pagos de ransomware, víctimas y operadores. En total, podemos rastrear más de $ 16 millones en pagos de rescate probablemente realizados por 19,750 víctimas potenciales durante un período de dos años.

En una breve explicación, ransomware es un tipo de malware que encripta los archivos de una víctima y luego exige un rescate para descifrarlos. Bitcoin es el medio de pago de elección para el ransomware: está descentralizado, en gran medida no regulado, y las partes en las transacciones se ocultan detrás de identidades pseudoanonímicas. También está ampliamente disponible para que las víctimas compren, y las transacciones son irreversibles.

Sin embargo, Bitcoin tiene una propiedad que no es deseable para los cibercriminales: todas las transacciones son públicas por diseño. Esto permite a los investigadores en seguridad informática , a través de la agrupación y seguimiento de transacciones, obtener el funcionamiento interno financiero de operaciones cibercriminales completas.

Conceptos básicos de Ransomware

El primer malware se entrega a la máquina de la víctima utilizando cualquiera de los métodos disponibles. Cuando se ejecuta, el ransomware cifra en silencio los archivos en la máquina de la víctima, y luego muestra una nota de rescate informando al usuario que sus archivos han sido encriptados y los contenidos se perderán para siempre a menos que paguen un rescate.

La nota de rescate incluye una dirección de rescate a la que se debe hacer mucho pago, o un enlace a un sitio web de pago que muestre esta dirección. Para la comodidad de la víctima, la nota también suele incluir información sobre cómo comprar los Bitcoins requeridos en los intercambios.

Cuando se confirma el pago, el ransomware descifra automáticamente los archivos o instruye al usuario sobre cómo descargar y ejecutar un binario de descifrado. El operador no necesita descifrar los archivos del usuario por supuesto, pero en general creo que es malo para las empresas si se corren las noticias en Internet de que incluso si pagas el rescate, aún no recuperarás el acceso a tus archivos.

Encontrar direcciones de ransomware

Para discernir las transacciones atribuibles a las campañas de rescate, diseñamos una metodología para rastrear los pagos de víctimas conocidas, agruparlos con víctimas previamente desconocidas, estimar los pagos que faltan y filtrar las transacciones para descartar los que probablemente no sean atribuibles a los pagos de rescate.

Se pueden encontrar verdaderas direcciones de rescate de víctimas mediante el robo de informes de infecciones de ransomware de foros públicos, y de fuentes propias como ID Ransomware que mantienen un registro de víctimas de ransomware y direcciones asociadas. Sin embargo, la cantidad de direcciones de depósito que se pueden recuperar de esta manera es bastante mínima.

En total, los autores reunieron 25 direcciones aleatorias de las víctimas reales, en ocho familias ransomware: CoinVault, CryptXXX, CryptoDefense, CryptoLocker, CryptoWall, Dharma, Spora y WannaCry. Usando los entornos de sandbox, se obtienen 32 direcciones de rescate adicionales para Cerber y 28 para Locky.

Siguiendo el dinero

Comenzando con las direcciones de inicialización anteriores, podemos buscar direcciones que compartan con ellas, y por lo tanto, es muy probable que también estén bajo el control del operador de ransomware. Este es un refinamiento de las técnicas descritas en ‘A puñado de bitcoins’:

… este método ahora es propenso a vincular incorrectamente flujos que utilizan técnicas de anonimización, como CoinJoin y CoinSwap. Moser y Bohme desarrollaron métodos para detectar posibles transacciones anónimas. Los expertos en seguridad informática utilizan la plataforma de Chainalysis, que utiliza todos estos métodos y técnicas adicionales patentadas para detectar y eliminar transacciones anónimas, para rastrear los flujos de Bitcoins.

La técnica solo funciona si el operador de ransomware realmente gasta los bitcoins. Para las direcciones de rescate obtenidas a través de la autoinfección, eso no sucederá a menos que se pague el rescate. En lugar de pagar el rescate completo, los autores hacen micropagos de 0.001 bitcoins a estas direcciones.