#tokenrates

Explore tagged Tumblr posts

Text

A Bitcoin nélkülözhetetlen fizetőeszközzé vált a szerencsejátékok világában, és nem tartogat titkokat a játékosok számára. Ha az új blokklánc technológiával szeretne nyerőgépekkel játszani, akkor a bitcoin és más kriptovaluták elérhetőek az Ön számára. Olvassa el, hogyan használhatja őket kaszinójátékokban. Nyisson egy Bitcoin Wallet számlát

A bitcoinokkal való online kaszinó játék első lépése a pénztárca számla létrehozása. Ez érthető, ha figyelembe vesszük, hogy a fogadáshoz bizonyos mennyiségű BTC tokenre lesz szüksége. Elvileg ezeket a tokeneket először egy pénztárcában kell tárolni. Meg kell azonban jegyezni, hogy a Bitcoin nem az egyetlen kibervaluta a fogadásokhoz. Lehetősége van Ripple, Monero vagy akár Ethereum használatára. Számos digitális pénztárca érhető el online erre a célra, és a számlanyitás lépései egyszerűek:

Laptopja vagy okostelefonja segítségével nyissa meg pénztárcája webhelyét. Nyissa meg a felületet, és kattintson a "Regisztráció" fülre a fiók létrehozási szakaszának aktiválásához. Töltse ki az információs oldalt, amelyre átirányítunk, majd kattintson a „pénztárca létrehozása” gombra, hogy megszerezze pénztárcafiókját. Erősítse meg e-mail címét az e-pénztárca biztonságának növelése érdekében.

Kriptovaluták vásárlása

Nyilvánvaló, hogy nem tud pókerezni anélkül, hogy a pénztárca számláján nincs minimális összeg. Ezért a következő lépés az, hogy vásároljon bitcoinokat vagy más választott altcoinokat.

Csatlakozás a kereskedési platformhoz

Számos webhely kínál kripto tokeneket valódi pénzért. Egyszerűen válassza ki azt, amelyik a legtöbb előnyt kínálja, és regisztráljon a webhelyén. Ezután hozzon létre egy felhasználói fiókot ott. Összességében a regisztráció biztonságos és problémamentes.

Ellenőrizze fiókját a platformon

Fiók létrehozásakor ügyeljen arra, hogy engedélyezze a kéttényezős hitelesítést (2FA) a biztonság növelése érdekében. A gyakorlatban ez azt jelenti, hogy be kell írnia egy PIN-kódot, hogy hozzáférjen fiókjához okostelefonjáról.

Végül vásárolja meg kriptovalutáját

Miután a webhely igazolja, hogy megfelel a 2FA fázisnak, szabadon vásárolhat kriptovalutákat. Aktiválja az azonnali vásárlás funkciót, keressen egy potenciális eladót, és cserélje ki a tokenjeit. A tokeneket közvetlenül a webhelyen megnyitott fiókba küldjük, nem pedig a pénztárca fiókjába.

Vigye át a megszerzett kriptovalutákat a pénztárca számlájára

A készpénzszámla egy olyan számla, amelyre Önnek, mint játékosnak szüksége van, amikor befizet vagy kivesz egy kaszinóoldalt. Ezért az előző lépésben vásárolt összes tokent át kell vinni rá. Az ehhez szükséges különféle lépések leírása itt található.

Keresse meg Wallet-fiókja címét

A pénztárca címe több mint 20 alfanumerikus karakterből álló azonosító. Ezt egyszerűen megszerezheti fiókjához a felhasználói területen, majd a „Saját pénztárcám” lapon. Óvatosan másolja át a számkombinációt a megjelenő ablakban.

Kriptovaluták küldése pénztárca számlára

Jelenleg a kriptovalutákban elérhető pénzeszközök a tőzsdei platformon létrehozott egyenlegben vannak tárolva. Ezért az átvitel ezen állapot alapján történik. Ehhez keresse meg a „Küldés/Kérés” gombot, és kattintson rá. A megnyíló átutalási ablakban adja meg pénztárcája címét és a küldeni kívánt digitális valuta mennyiségét. Pénztárcája néhány percen belül jóváírásra kerül a számláján.

Azonosítsa és helyezze be bitcoinjait a választott kaszinóban. Kaszinójátékok és kriptovaluták

Most, hogy elegendő pénz van a pénztárcájában a játékhoz, keressen egy megbízható kaszinót. Természetesen nem minden online kaszinó fogad el kriptoeszközöket fizetési eszközként. Tehát szánjon rá időt, és keressen olyat, amelyik felkínálja ezt a lehetőséget, miközben ügyes licenceket is bemutat.

Miután megtalálta a megfelelő webhelyet, lépjen a felületére, és hozzon létre fiókot játékosként. Ezután nyissa meg a befizetési oldalt, és helyezze el a bitcoinjait a webhelyen. Fontos tudni, hogy az átviteli folyamat meglehetősen szabványos:

Válassza a Bitcoint vagy más kriptovalutát befizetési módként; Adja meg a tét összegét amerikai dollárban vagy euróban; Másolja ki a kaszinó pénztárca számla címét; Menjen a pénztárcájához, és utalja át a bitcoinokat a kaszinó címére.

A tranzakciónak másodperceken belül meg kell történnie, és az összeg USD-ben vagy euróban megjelenik a fogadási számláján. Nyeremények kifizetése

0 notes

Text

Un día como hoy (15 de octubre) en la tecnología

El 15 de octubre de 1985, IBM anuncia su propia red Token Ring. Corria a 4 Mb/s y su acoplamiento era posible desde IBM PCs, mainframes y servidores #retrocomputingmx #tokenring

0 notes

Photo

עלייה עלייה 😍 יש כאן משהו טוב. #tokenup #tokenrate #tokenrates #tokensale (at Tel Aviv, Israel) https://www.instagram.com/p/CYazAQWI9qP/?utm_medium=tumblr

0 notes

Photo

Another Florida and New York set, but this time both rings went out to the same buyer. If you scroll to the second picture you can make out the words on the inside of the quarter ring. I try to preserve the inside words as much as possible. . . . . . . #CoinRings #Florida #NewYorkCity #NYC #FL #QuarterRings #CoinJewelry #StateQuarterRings #NYCTransitAuthority #TokenRings #Etsy #EtsyShop #Etsyshopowner #statequarter #Ring #Jewelry #JewelryDesigner #jewelrygifts #NewYork #NewYorkState #LongIsland #NewYorkStateOfMind #nycsubway #manhattan #USACoins #CoinCollector #USACoinCollector #fla #ny #giftideas (at Beady-Eyed Beth's Cabin Workshop) https://www.instagram.com/p/CC_vbtnjPmd/?igshid=nehxs3o6hc17

#coinrings#florida#newyorkcity#nyc#fl#quarterrings#coinjewelry#statequarterrings#nyctransitauthority#tokenrings#etsy#etsyshop#etsyshopowner#statequarter#ring#jewelry#jewelrydesigner#jewelrygifts#newyork#newyorkstate#longisland#newyorkstateofmind#nycsubway#manhattan#usacoins#coincollector#usacoincollector#fla#ny#giftideas

1 note

·

View note

Text

Compaq 32-Bit Network Controller

This is a EISA network adapter that supports both Ethernet and Token Ring. I never used this card and I can only assume I got it from one of the various outdated systems that I was lucky enough to acquire from businesses disposing of them back in the late 90s and early 00s. This card has a standard RJ45 port as well as ports that look like a 9 pin serial port and a 15 pin joystick port. I assume the serial and joystick looking ports are rather for token ring, but I may be wrong. If anyone is familiar with this card or token ring technology, please explain these ports. I'd love to learn more about this vintage technology.

#vintage computing#vintage computer#ethernet#token ring#tokenring#rj45#networking#EISA#Compaq#1993#old computer

1 note

·

View note

Text

Cable de Red (Ethernet)

¿Qué es un cable Ethernet?

El elemento más importante de cualquier red, sea de kilómetros de distancia como de una simple red en la oficina o el hogar, es el cable Ethernet, y es el tipo de cable utilizado habitualmente para interconectar todos los dispositivos que conforman una LAN, incluyendo impresoras, discos externos, routers, escaners, switches y por supuesto las propias computadoras.

Este cable es el encargado de llevar todos los datos que usualmente transitan por una red, siendo el más utilizado en las instalaciones estándar el denominado como “Cruzado”. Si bien en la actualidad las redes inalámbricas están cada vez más extendidas, lo cierto es que las redes mediante cables ofrecen ventajas que las redes WLAN por el momento no pueden alcanzar, como largas distancias y estar libres de interferencias.

En la actualidad, un cable Ethernet de red estándar es un cable UTP 8 Categoría 5 que en su interior aloja 4 pares de hilos, el secreto de su velocidad, recubiertos con una malla metálica cuyo propósito es el de proteger los datos de todo tipo de interferencias eléctricas.

Tipos de cables Ethernet

En el mercado existen varios tipos de cables de red, UTP, STP, de fibra óptica y coaxiales, siendo como mencionamos el cable tipo UTP en el más utilizado en las implementaciones estándar, debido fundamentalmente a su flexibilidad, coste y facilidad de implementación.

Este tipo de cables, UTP, también se dividen en categorías, siendo las mismas adecuadas a una determinada y específica utilización. Básicamente son siete las categorías de cables UTP que podemos encontrar. Debajo de estas líneas encontraremos detallados las categorías y la utilización recomendada:

Cat 1: Esta categoría de cable UTP se compone de dos pares de hilos, y es utilizado únicamente en la implementación de instalaciones telefónicas.

Cat 2: También utilizado únicamente en instalaciones telefónicas, a diferencia del cable Cat 1, el Cat 2 es capaz de transferir datos a una tasa máxima de 4 Mbps.

Cat 3: Esta categoría de cable es mayormente conocida como “Ethernet 10BaseT”, y es capaz de ofrecer una tasa de transferencia máxima de 10 Mbps. Hasta la aparición de los cables UTP Categoría 5 era el estándar para las conexiones de red, tanto en las empresas como en la pequeña oficina y el hogar.

Cat 4: Esta categoría de cable es conocida también como “Ethernet 10baseT/TokenRing”, y es capaz de ofrecer una velocidad de transferencia máxima de hasta 20 Mbps.

Cat 5: El tipo de cable UTP más utilizado en la actualidad. Conocido técnicamente como “Ethernet 100BaseT/10BaseT” puede llegar a alcanzar hasta una tasa de transferencia máxima de 100 Mbps. Esta categoría de cables en es la actualidad el estándar para la implementación de redes tanto de corporaciones como hogareñas y la pequeña oficina.

Cat 6: Este tipo de cable UTP ha sido desarrollado con el propósito de obtener altas velocidades de transferencia a distancias más largas, y es por ello que puede alcanzar tasas de transferencia de hasta 1 Gbps a una distancia de 100 metros.

Cat 7: Desarrollado para que sea capaz de alcanzar 10 Gbps de velocidad de transferencia a distancias de hasta 100 metros, el cable UTP Categoría 7 además es extremadamente resistente a la interferencias eléctricas. Para ello está provisto de aislamiento suficiente como para que el ruido eléctrico no sea un problema. Además es retrocompatible con las anteriores categorías.

1 note

·

View note

Photo

Tokenring

A ring that unifies the way you prove your identity - live free of keys, cards, badges and passwords.

3 notes

·

View notes

Text

Forget pg: 3 Replacements You Need to Jump On

™

To be successful on the BSCI exam and in earning your CCNP, you’ve got to master route redistribution. This isn’t as easy as it sounds, because configuring route redistribution is only half the battle. Whether it’s on an exam or in a real-world production network, you’ve got to identify possible points of trouble before you configure route redistribution – and you need to be able to control redistribution as well. You may have an OSPF domain with 100 routes, but only need to redistribute 10 of them into a neighboring RIPv2 domain. You’ve got to know how to do that, and one method is the use of a distribute-list.

A distribute-list is an access-list that is used to determine what routes can and cannot be redistributed. Distribute-lists let you specify what routes will be filtered from the process. You can use standard or extended ACLs, and you can filter routes that are coming into a routing process or being injected into another process.

In the following example, R1 is redistributing RIP routes into OSPF, but only wants to advertise network 150.1.1.0 /24 to other OSPF routers. An ACL will be written to match that particular network, and then the distribute-list will be written under the routing process. I’m going to show you the IOS Help output for the distribute-list command, and please note that routing updates can be controlled at the interface level or protocol level.

R1(config)#access-list 24 permit 150.1.1.0 0.0.0.255

R1(config)#router ospf 1

R1(config-router)#redistribute rip subnets

R1(config-router)#distribute-list 24 ?

in Filter incoming routing updates

out Filter outgoing routing updates

R1(config-router)#distribute-list 11 out ?

Async Async interface

BRI ISDN Basic Rate Interface

BVI Bridge-Group Virtual Interface

CTunnel CTunnel interface

Dialer Dialer interface

Ethernet IEEE 802.3

Lex Lex interface

Loopback Loopback interface

Multilink Multilink-group interface

Null Null interface

Serial Serial

Tunnel Tunnel interface

Vif PGM Multicast Host interface

Virtual-Template Virtual Template interface

Virtual-TokenRing Virtual TokenRing

bgp Border Gateway Protocol (BGP)

connected Connected

egp Exterior Gateway Protocol (EGP)

eigrp Enhanced Interior Gateway Routing Protocol (EIGRP)

igrp Interior Gateway Routing Protocol (IGRP)

ospf Open Shortest Path First (OSPF)

rip Routing Information Protocol (RIP)

static Static routes

R1(config-router)#distribute-list 11 out rip

Using distribute-lists does guard against routing loops, but they have other purposes. You may have a network segment that should be kept secret from the rest of your company; a distribute-list can filter that segment’s network number from ทางเข้าpg the redistribution process. In this way, distribute-lists serve as a basic form of network security. (Very basic. I wouldn’t sell that firewall on ebay if I were you.)

Keeping such networks out of routing updates and routing tables throughout the network has the side effect of reducing routing update overhead as well.

1 note

·

View note

Text

N10-006 Exam Questions

Question: 1

A technician needs to limit the amount of broadcast traffic on a network and allow different segments to communicate with each other. Which of the following options would satisfy these requirements?

A. Add a router and enable OSPF. B. Add a layer 3 switch and create a VLAN. C. Add a bridge between two switches. D. Add a firewalland implement proper ACL.

Answer: B

Question: 2

The network install is failing redundancy testing at the MDF. The traffic being transported is a mixture of multicast and unicast signals. Which of the following would BEST handle the rerouting caused by the disruption of service?

A. Layer 3 switch B. Proxy server C. Layer 2 switch D. Smart hub

Answer: A

Question: 3

Which of the following network devices use ACLs to prevent unauthorized access into company systems?

A. IDS B. Firewall C. Content filter D. Load balancer

Answer: B

Question: 4

Which of the following is used to define how much bandwidth can be used by various protocols on the network?

A. Traffic shaping B. High availability C. Load balancing D. Fault tolerance

Answer: A

Question: 5

Which of the following is used to authenticate remote workers who connect from offsite? (Select TWO).

A. OSPF B. VTP trunking C. Virtual PBX D. RADIUS E. 802.1x

Answer: D,E

Question: 6

Which of the following provides accounting, authorization, and authentication via a centralized privileged database, as well as, challenge/response and password encryption?

A. Multifactor authentication B. ISAKMP C. TACACS+ D. Network access control

Answer: C

Question: 7

A technician needs to set aside addresses in a DHCP pool so that certain servers always receive the same address. Which of the following should be configured?

A. Leases B. Helper addresses C. Scopes D. Reservations

Answer: D

Question: 8

Joe, a network technician, is setting up a DHCP server on a LAN segment. Which of the following options should Joe configure in the DHCP scope, in order to allow hosts on that LAN segment using dynamic IP addresses, to be able to access the Internet and internal company servers? (Select THREE).

A. Default gateway B. Subnet mask C. Reservations D. TFTP server E. Lease expiration time of 1 day F. DNS servers G. Bootp

Answer: A,B,F

Question: 9

A technician just completed a new external website and setup access rules in the firewall. After some testing, only users outside the internal network can reach the site. The website responds to a ping from the internal network and resolves the proper public address. Which of the following could the technician do to fix this issue while causing internal users to route to the website using an internal address?

A. Configure NAT on the firewall B. Implement a split horizon DNS C. Place the server in the DMZ D. Adjust the proper internal ACL

Answer: B

Question: 10

When configuring a new server, a technician requests that an MX record be created in DNS for the new server, but the record was not entered properly. Which of the following was MOST likely installed that required an MX record to function properly?

A. Load balancer B. FTP server C. Firewall DMZ D. Mail server

Answer: D

Question: 11

Which of the following protocols uses label-switching routers and label-edge routers to forward traffic?

A. BGP B. OSPF C. IS-IS D. MPLS

Answer: D

Question: 12

Which of the following is MOST likely to use an RJ-11 connector to connect a computer to an ISP using a POTS line?

A. Multilayer switch B. Access point C. Analog modem D. DOCSIS modem

Answer: C

Question: 13

An administrator notices an unused cable behind a cabinet that is terminated with a DB-9 connector. Which of the following protocols was MOST likely used on this cable?

A. RS-232 B. 802.3 C. ATM D. Tokenring

Answer: A

Question: 14

Which of the following connection types is used to terminate DS3 connections in a telecommunications facility?

A. 66 block B. BNC C. F-connector D. RJ-11

Answer: B

Question: 15

An F-connector is used on which of the following types of cabling?

A. CAT3 B. Single mode fiber C. CAT5 D. RG6

Answer: D

Question: 16

A network technician must utilize multimode fiber to uplink a new networking device. Which of the following Ethernet standards could the technician utilize? (Select TWO).

A. 1000Base-LR B. 1000Base-SR C. 1000Base-T D. 10GBase-LR E. 10GBase-SR F. 10GBase-T

Answer: B,E

Question: 17

CORRECT TEXT You have been tasked with testing a CAT5e cable. A summary of the test results can be found on the screen.

Step 1: Select the tool that was used to create the cable test results. Step 2: Interpret the test results and select the option that explains the results. After you are done with your analysis, click the ‘Submit Cable Test Analysis’ button.

Question: 18

A network engineer needs to set up a topology that will not fail if there is an outage on a single piece of the topology. However, the computers need to wait to talk on the network to avoid congestions. Which of the following topologies would the engineer implement?

A. Star B. Bus C. Ring D. Mesh

Answer: C

Question: 19

A network topology that utilizes a central device with point-to-point connections to all other devices is which of the following?

A. Star B. Ring C. Mesh D. Bus

Answer: A

Question: 20

Which of the following network topologies has a central, single point of failure?

A. Ring B. Star C. Hybrid D. Mesh

Answer: B

Question: 21

Which of the following refers to a network that spans several buildings that are within walking distance of each other?

A. CAN B. WAN C. PAN D. MAN

Answer: A

Question: 22

Which of the following network infrastructure implementations would be used to support files being transferred between Bluetooth-enabled smartphones?

A. PAN B. LAN C. WLAN D. MAN

Answer: A

Source by Monika Bergmann

The post N10-006 Exam Questions appeared first on Development of application specific interactive software.

from Igot Apps https://igotapps.com/n10-006-exam-questions/

0 notes

Text

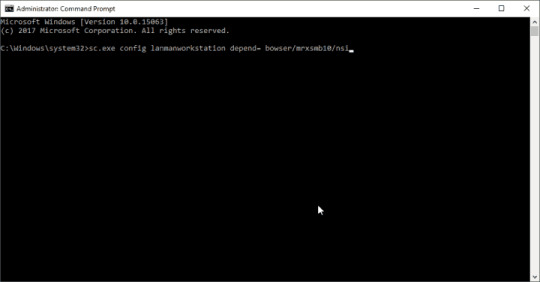

Missing Protocol Windows 10

Windows 10 Network Protocol Error: Missing Windows Sockets Registry Entries By Corey October 5, 2020 No Comments My colleagues work computer running Windows 10 began to lose Internet access from time to time (once in 2-3 days with the Limited connection status in the tray). Temporarily Disable or Reinstall your Antivirus Software. First things first, if you are using any. Simply updating your PC's Windows 10 operating system could also fix this issue and restore any missing default apps. Step 1: Hit the Windows logo + I short to launch the Windows Settings menu.

Simple Network Management Protocol or SNMP is used for monitoring, event notification, and network device management on corporate networks. The protocol consists of a set of network management standards, including the Application Layer protocol, database schemas, and a set of data objects. SNMP can receive various information (uptime, performance counters, device parameters, etc.) from any network devices: switches, servers, routers or computers on which the SNMP agent is installed. In Windows 10, the SNMP service is available as a separate Windows component and it’s not installed by the default.

How to Install SNMP Service in Windows 10?

You can check if the SNMP service is installed on your Windows 10 using the Get-Service:

Most likely, the service has not been installed yet.

You can install the SNMP service via the Control Panel. Go to the Control Panel > Programs and Features > Turn Windows features on or off. In the list of Windows features, select Simple Network Management Protocol (SNMP) and the WMI SNMP Provider (provides access to SNMP information via the Windows Management Instrumentation interfaces) and click OK.

You can also install SNMP service using PowerShell:

This command can help you to install SNMP service on Windows 10 in 1803 build or earlier. Starting from Windows 10 1809 Microsoft has changed the way to deploy snmp service on desktop OSs.

Installing SNMP Service in Windows 10 1803 and Newer

Missing Protocol Windows 10 64-bit

In Windows 10 1803 and later (1809, 1903), the SNMP service is considered deprecated and is not listed in the Windows features in the Control Panel list.

Microsoft plans to completely remove the SNMP service in the next Windows builds because of the security risks associated with this protocol. Instead of SNMP, it is recommended to use the Common Information Model (CIM), which is supported by Windows Remote Management. On the current builds of Windows 10, the SNMP service is hidden.

READ ALSOHow to Setup FTP Server in Windows 10?

The SNMP service is now missing from the Windows 10 image and can only be installed as Feature On Demand (FoD).

If your computer has a direct Internet connection, you can install the SNMP service components online from Microsoft servers. To do this, open the elevated PowerShell console and run the command:

You can also use DISM to install the SNMP service:

After that, you can verify that the SNMP service is installed:

Name : SNMP.Client~~~~0.0.1.0

State : Installed

DisplayName : Simple Network Management Protocol (SNMP)

Description : This feature includes Simple Network Management Protocol agents that monitor the activity in network devices and report to the network console workstation

DownloadSize : 595304

Default Protocols Windows 10

InstallSize : 1128133

To disable the SNMP service, use the PowerShell command:

You can also install the SNMP service through the Optional Features graphical interface.

Go to the Settings > Apps > Apps & Features > Manage optional feature > Add Feature. Select in the list the following features: Simple Network Management Protocol (SNMP) and WMI SNMP Provider (to get all SNMP service configuration tabs).

After that, the SNMP service will appear in the services.msc console.

If when performing the Add-WindowsCapability command you received the “Add-WindowsCapability failed error. Error code = 0x800f0954”, most likely your computer receives Windows updates not from Microsoft Update servers but from the internal WSUS server. To make SNMP service receiving install files from Microsoft servers, you need to temporarily bypass the WSUS.

READ ALSOAccessing Hyper-V VM Console Using RDCMan

To do this, run the command:

After that, restart the Windows Update service:

Now try to install the SNMP service with the Add-WindowsCapability command. If all goes well, return the initial wusuaserv service registry parameter pointing to the WSUS server. Run the command:

And restart the Windows Update Service.

Configure SNMP on Windows 10 Computer

After the installation, SNMP services should start automatically. Open the Services management console (services.msc). Two new services should appear in the service list:

SNMP Service – This is the primary SNMP agent service, that tracks activity and sends information;

SNMP Trap – Receives trap messages from local or remote SNMP agents, and forwards messages to the SNMP management software that is being run on that computer.

Open the properties of the SNMP Service. If it is stopped, start it by pressing the Start button and change the startup type to Automatic.

Click the Agent tab. Fill in the Contact and Location fields (you can specify the user’s contact name and computer location), and select the list of services from which you want to collect data and send it to the monitoring device. There are five service-based options:

Physical;

Applications;

Internet;

End-to-end;

Datalink and subnetwork.

Click the Security tab. Here you can configure various security settings for different SNMP servers.

The list of Accepted community names contains the names of the communities whose SNMP hosts are authenticated to send SNMP requests to this computer. The community name has the same functions like login and password.

READ ALSOChanging Active Directory krbtgt Account Password

Click the Add button and specify the Community Name and one of the five access levels (None, Notify, READ ONLY, READ WRITE, READ CREATE). READ WRITE is the maximum access level at which the SNMP management server can make changes on the system. For monitoring systems, it is usually enough to select READ ONLY, while the monitoring server can only poll the system, but not make changes. In our example, we added a community name public with READ ONLY permissions.

Add to the Accept SNMP packets from these hosts list of monitoring servers (hostnames or IP addresses) from which you want to accept SNMP packages.

Tip. You can select the Accept SNMP packets from any host option, but this is not safe.

Save the changes and restart the SNMP service.

This completes the SNMP service configuration in Windows 10. If you need to enable SNMP on multiple computers or servers, you can remotely install and configure SNMP service using PowerShell or Group Policy.

AuthorRecent PostsCyril KardashevskyI enjoy technology and developing websites. Since 2012 I'm running a few of my own websites, and share useful content on gadgets, PC administration and website promotion.Latest posts by Cyril Kardashevsky (see all)

Fix: Active Directory Domain Controller Could Not Be Contacted - December 10, 2020Manage and Disable Windows Defender Using PowerShell - December 9, 2020Using Out-File Cmdlet to Redirect Output to File in PowerShell - December 4, 2020='font-size:14px>='font-size:14px>='font-size:14px>

This site uses cookies to analyze traffic, personalize your experience and serve ads. By continuing browsing this site, we will assume that you are agree with it. =cn-notice-text>

A Network Protocol is a set of rules that define how data is communicated between different computers that are connected through a network connection.

Network Protocols are of different types such as Ethernet, FDDI, LocalTalk and TokenRing. They comprise of procedures and formats to be followed during data transmission. You might encounter the One or more protocols are missing error on a Windows 10 laptop/ PC due to one or more of the following reasons:

Your system doesn’t support usage of IPv6

Your WinSock defaults have been changed

DNS registration issues

Corrupt Registry keys, code identifier issues

Insufficient Registry permissions to access network data

A protocol needs to be installed

Use Internet Protocol Version 4

IPv6 is a next-generation protocol. If you’re encountering problems deploying IPv6, configure your laptop to use an older protocol such as IPv4.

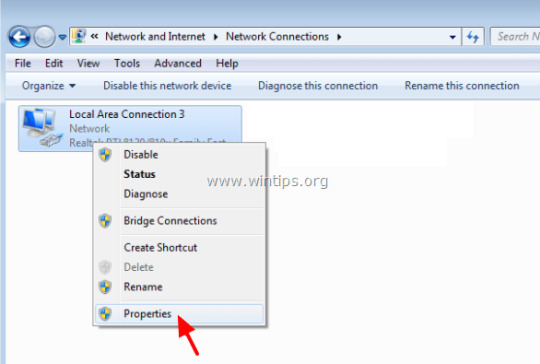

Press Windows Key + X; choose Control Panel.

Click Network and Internet | Network and Sharing Center.

Click the Wi-Fi/ Wired Broadband connection that appears in Connections.

Wi-Fi/ Wired Broadband Status dialog will open up on your screen.

Click Properties.

Uncheck Internet Protocol Version 6 (TCP/ IPv6).

Check Internet Protocol Version 4 (TCP/ IPv4).

Click OK | Close.

Restore Winsock Defaults

WinSock, earlier known as WSA, deals with network services such as TCP/IP. Problems with the functioning of WinSock can cause protocol errors. Restore default WinSock configurations using an elevated CMD.

Press Windows Key + X; select Command Prompt (Admin).

Type the following command: Netsh winsock reset

Press the Enter key of your keyboard.

Restart your system using the following command-line: Shutdown /r

Flush & Register New DNS

Domain Name Servers (DNS)translates a website’s name into the corresponding Internet Protocol (IP) Address. If the process of converting human-readable website names fails, you may get the protocol missing error.

Open an elevated Command Prompt.

Flush the existing DNS: ipconfig /flushdns

Register a new DNS: ipconfig /registerdns

Release and renew the information: ipconfig /release ipconfig /renew

Reset the Catalog: netsh winsock reset catalog

Store the logs in a separate file named reset.log netsh int ipv4 reset reset.log netsh int ipv6 reset reset.log pause

Restart your computer: shutdown /r

Modify Registry Configurations

Provide appropriate read, write and access permissions to the Registry subkeys that deal with your computer’s network connection.

Type RegEdit in the Search Box on the Taskbar.

Open Registry Editor from the Search Results.

Locate the following Registry path: HKEY_LOCAL_MACHINE | SYSTEM | CurrentControlSet | Control | Nsi | {eb004a00-9b1a-11d4-9123¬-0050047759bc}

Right-click a 26 subkey, choose Permissions.

In the new dialog, specify the Group or User Name as Everyone.

Check the Allow box ahead of Full Control.

Click Apply | OK.

Install New Protocol

Go to your Connection Properties and then install a new protocol through the steps given below:

Type ncpa.cpl in the Search Box and open it from the Search Results.

Right-click your Wi-Fi/ Wired Broadband connection icon, choose Properties.

Click the Install button.

Choose Protocol in the subsequent Select Network Feature Type dialog, and click Add.

Click Hard Disk button.

Specify the following path: C:Windowsinf

Click OK.

You have a new dialog – Select Network Protocol

Select Internet Protocol (TCP/ IP) – Tunnels

Click OK.

Delete Code Identifier

Make sure the code identifier keys aren’t corrupt. Delete the corrupted data so that your system will generate default settings.

Open Registry Editor.

Locate following Registry path: HKEY_LOCAL_MACHINE | SOFTWARE | Policies | Microsoft | Windows | Safer | CodeIdentifiers | 0

Delete the Paths subkey. (Right-click > Delete)

Exit the Registry Editor and restart your laptop.

0 notes

Text

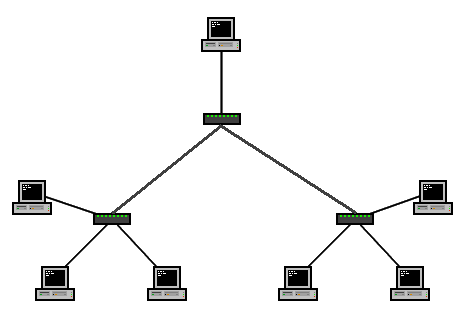

Token Ring

Most LANS That Use Employ Ring Technology Use An Access Mechanism Called Token Passing.A Token Ring Operates As A Single, Shared Medium.Token Ring Network Is A Communication Protocol For Local Area Networks. In Token Ring Network All The Computers Are Connected In Circle (Ring Topology) As Shown In The Picture Below.

Computer 1 Is Connected To Computer 2 And Computer 2 Is Connected With Computer 3 And Computer 3 With Computer 4 And Computer 4 With Computer 1 In Circle. Arranging Computers In Circular Order Which Is Ring Topology. If Computer Wants To Send Data To Another Computer, It Must Wait Until It Obtains The Token,When It Is In Control Of Ring. Token Circulates Like This In The Circle, See Below Pictures.

The Token Keeps Revolving In The Circle, If Computer 1 Wants To Send Data To Computer 3, Computer 1 Waits Until The Token Arrives To It.

Token Converted To A Data Frame.

Computer 3 Receives The Data.

Computer 1 Releases The Token.

This Is How Token Operation Works In Ring Network Called Token Ring. I Hope You Understood The Token Ring Network Which Is Used In Local Area Network. Comment Below In The Comment Box If You Have Any Doubts. Share This Post With Your Friends If You Feel Good After Understanding. Read the full article

#tokenring#tokenringadvantagesanddisadvantages#tokenringbuy#tokenringframeformat#tokenringinhindi#tokenringpdf#tokenringppt#tokenringvsEthernet

0 notes

Photo

עלייה לפני אחרונה. 😍 #tokenrates #tokensale #phenom2022 #phenom #digitalmoneymaker #digitalmoney #tokenup #PNTtoken #futuretoken #appmoney #happylife #onlineincome #onlinemoney #מטבע #מטבעדיגיטלי #הכנסהפסיבית #הכנסהנוספת #הכנסהמהבית #הכנסהנוספתמהנייד #אפליקציותמומלצות (at Tel Aviv University | אוניברסיטת תל-אביב) https://www.instagram.com/phenom_il/p/CYV0lc8o0y2/?utm_medium=tumblr

#tokenrates#tokensale#phenom2022#phenom#digitalmoneymaker#digitalmoney#tokenup#pnttoken#futuretoken#appmoney#happylife#onlineincome#onlinemoney#מטבע#מטבעדיגיטלי#הכנסהפסיבית#הכנסהנוספת#הכנסהמהבית#הכנסהנוספתמהנייד#אפליקציותמומלצות

0 notes

Photo

Today's NYC Subway Token rings are now on their way to Austria!

#beadyeyedbeth.com#nycsubway#nyc coinrings tokenrings jewelry workbench beadyeyedbeth beadyeyedbeth.com#subwaytokenrings#coinrings#austria#charlestonsc#northcharleston#jewelrymaking#jewelry making#jewelrybench#etsyseller#etsy

1 note

·

View note

Photo

Token – A Wearable Ring with NFC & Bluetooth - The Token Ring has just started pre-sales for it’s attractive wearable bluetooth / NFC ring. They have released a rather fantastic video showing a world of automated door locks opening, logging into computers by knocking twice, starting a car without a key and even paying for transactions just by wearing this jewelry. - https://blog.adafruit.com/2017/06/27/token-a-wearable-ring-with-nfc-bluetooth/ - adafruitdaily.com - #biohacking #car #login #bluetooth #ble #tokenring #nfc #payment #security

0 notes

Text

[Campus là gì?] Tìm hiểu về mô hình mạng campus hiện nay

1. Campus là gì? “Campus” là một thuật ngữ để chỉ một mô hình mạng mà trong đó bao gồm nhiều mạng LAN ở trong một hay một nhóm nhiều kiến trúc Building và toàn bộ các kết nối sẽ nằm trong một khu vực địa lý nhất định. Và thông thường các loại mạng trong mô hình mạng campus đó sẽ gồm: Ethernet, LAN, Wireless, Fast Ethernet, Fast EtherChannel, FDDI và Gigabit Ethernet. Campus là gì? Hiện nay, hệ thống mô hình mạng campus chính là một giải pháp hữu ích cung cấp đến cho các doanh nghiệp, cơ quan, tổ chức có được một hệ thống mạng nội bộ nhất định dành cho một hay nhiều tòa nhà có khuôn viên ở gần nhau với số lượng người lớn vào khoảng từ 100 – 1000 người. Hệ thống mạng của mô hình campus này sẽ cho phép người dùng cũng như các thiết bị nằm ở ngoài phạm vi, các cơ sở dữ liệu,... đều có thể kết nối được với nhau một cách nhanh chóng, dễ dàng thông qua wifi hay là cap. Đặc biệt, hệ thống mạng của mô hình này có tốc độ đường truyền rất nhanh và mức độ ổn định của rất cao, mang đến cho doanh nghiệp, tổ chức, cơ quan và người sử dụng rất nhiều những lợi ích khác nhau. 2. Các mô hình mạng campus hiện nay 2.1. Mô hình mạng chia sẻ Vào đầu các năm 1990, hệ thống mạng campus đã được xây dựng theo cách truyền thống và chỉ có 1 LAN rất đơn giản dành cho tất cả các user đều kết nối sử dụng. Theo đó, toàn bộ các thiết bị trên LAN đều sẽ phải chia sẻ băng thông sẵn có. Chính vì vậy mà môi trường truyền như Ethernet và TokenRing đều sẽ có một giới hạn nào đó về khoảng cách cũng như giới hạn về các thiết bị được kết nối vào LAN. Mô hình mạng chia sẻ Khả năng hoạt động và sự sẵn sàng của hệ thống mạng chia sẻ sẽ có thể giảm đi nếu như số lượng các thiết bị ngày càng tăng dần. Và có một cách để có thể khắc phục được tình trạng tắc nghẽn mạng chính là cần phân đoạn mạng hay chia 1 LAN ra thành nhiều miền đụng độ riêng thông qua cách sử dụng cá bridge chuyển tiếp các frame dữ liệu ở lớp thứ 2. Khi đó, bridge sẽ cho phép làm giảm đi số thiết bị trên một đoạn và sau đó sẽ giảm được xác suất đụng độ diễn ra trên các đoàn, bên cạnh đó cũng làm tăng giới hạn giữa các khoảng cách về vật lý. 2.2. Mô hình phân đoạn LAN Mô hình phân đoạn LAN sẽ giúp làm giảm bớt lưu lượng cùng với số trạm trên cùng một đoạn để có thể khắc phục được những vấn đề đụng độ hay là broadcast. Và việc giảm đi số lượng trạm này sẽ giúp làm giảm được bớt những miền đụng độ bởi nó có ít máy cùng có nhu cầu truyền hơn. Theo đó, đối với việc ngăn chặn các broadcast thì giải pháp chính là cung cấp đến một hàng rào tại biên của các đoạn LAN để nó không qua được hay không chuyển tiếp được ở đó. Mô hình phân đoạn LAN Bên cạnh đó, người ta cũng phân đoạn LAN bằng những switch bởi nó cung cấp đến khả năng thực thi khá cao so với băng thông chuyên dụng ở mỗi port và người ta thường gọi switch chính là multi bridge. Như vậy, mỗi port của switch sẽ chính là một miền đụng độ riêng biệt và sẽ không truyền đụng độ qua các port khác. Mặc dù vậy, các frame broadcast cùng các multicast vẫn có thể tràn quan được toàn bộ các port của switch. Và để có thể phân chia được các miền broadcast thì người ta sẽ sử dụng VLAN ở bên trong mạng chuyển mạch, theo đó 1 switch sẽ được chia thành các port một cách logic nhất thành các đoạn riêng lẻ. 2.3. Mô hình lưu lượng mạng Để có thể xây dựng nên một hệ thống mạng campus thì cần phải hiểu được về lưu lượng mạng được sinh ra thông qua việc sử dụng những ứng dụng kèm theo luồng lưu lượng đi và đến từ các user. Như vậy, toàn bộ những thiết bị sẽ truyền dữ liệu thông qua mạng và các dữ liệu khác nhau. Các ứng dụng đó có thể là word, email, print, duyệt web,... và sẽ mang đến những kiểu dữ liệu đã được biết trước từ nguồn cho đến đích. Tuy vậy các ứng dụng mới xuất hiện hiện nay như là TV, video,... cũng có kiểu lưu lượng khó có thể đoán trước được. Mô hình lưu lượng mạng Và theo như truyền thống thì các user sẽ thường sử dụng những ứng dụng không giống nhau cũng như thường được đặt vào cùng 1 nhóm nhất định nào đó kèm theo những server mà nó thường xuyên truy cập. Những nhóm này sẽ được gọi là mạng luận lý hay vật lý và mang theo ý tưởng là giới hạn của hầu hết lưu lượng giữa các server, client trong cùng phân đoạn cục bộ. Nếu như trong các trường hợp LAN chuyển mạch và được kết nối bởi các router đã được đề cập trước đó thì toàn bộ server và client sẽ đều được kết nối đến switch 2 lớp và kết nối này cũng cung cấp đến khả năng hoạt động khá tốt khi mà cực tiểu tải lưu lượng trên router backbone. 2.4. Mô hình mạng dự đoán trước Mô hình mạng dự đoán trước với ý tưởng hình thành là thiết kế một loại mạng với khả năng có thể dự đoán được trước để mang đến sự bảo dưỡng thấp cũng như tăng tính lợi ích cao lên. Ví dụ như là 1 mạng campus cần phải được khôi phục lại từ các hỏng hóc hay thay đổi các kỹ thuật một cách nhanh chóng trong 1 kiểu đã được định trước. Như vậy hệ thống mạng cần có tính mở rộng để có thể hỗ trợ được một cách dễ dàng cho sự phát triển ở tương lai cũng như có thể nâng cấp được hoàn thiện hơn. Mô hình mạng dự đoán trước 3. Lợi ích của việc sử dụng mô hình mạng campus trong các doanh nghiệp Với việc sử dụng hệ thống mô hình mạng campus sẽ giúp tăng sự gắn bó hơn trong các doanh nghiệp hiện nay. Thực tế có thể thấy, không phải ngẫu nhiên mà các doanh nghiệp lớn trên thế giới đều đang sở hữu hệ thống mô hình mạng campus với quy mô rộng và phổ biến, hiện đại. Ví dụ như là Infosys có đến 24 campus dành cho 160.000 nhân viên hay Neusoft có 6 campus tại Trung Quốc dành cho gần 20.000 nhân viên trong tổ chức. Hầu hết các công ty công nghệ nổi tiếng hàng đầu trên thế giới như là Facebook, Google, Microsoft,... cũng đều đang sử dụng hệ thống mạng campus riêng biệt. Và tại các khu vực campus này thì bên cạnh các khu văn phòng lớn thì cũng có những khu vực để nghiên cứu và phát triển, các khu vực đào tạo, khu giải trí,... Lợi ích của việc sử dụng mô hình mạng campus trong các doanh nghiệp Đối với các doanh nghiệp Âu Mỹ thì mô hình mạng campus có thể chỉ được xem là giải pháp về vấn đề nơi làm việc khi mà có số lượng nhân viên lớn. Còn đối với những công ty công nghệ ở một số nước đang phát triển như là Trung Quốc hay Ấn Độ thì mô hình campus mang đến một ý nghĩa cao hơn. Đây được xem là một cơ hội để phát triển lớn, giúp cho các doanh nghiệp có thể vươn đến một đẳng cấp thế giới bằng cách xây dựng nên một môi trường làm việc mang tính đẳng cấp khi mà xã hội còn chưa thực sự phát triển mạnh mẽ. Và áp dụng theo mô hình này, tập đoàn FPT đã tiến hành thử nghiệm với khu campus đầu tiên tại F – Town 1 tại khi công nghệ cao thuộc quận 9, TPHCM và đã được chính thức đưa vào sử dụng vào tháng 11/2011. Cho đến tháng 5/2013 thì FPT Software đã đưa vào sử dụng với 2 campus tại TPHCM và Đà Nẵng. Sau một thời gian hoạt động thì hệ thống mô hình mạng campus này cũng đang mang đến rất nhiều những lợi ích đối với doanh nghiệp. Mô hình mạng campus đã mang đến một không gian, môi trường làm việc vô cùng sáng tạo, rất phù hợp cho các doanh nghiệp với đội ngũ nhân viên trẻ trung, đầy lý tưởng, nhiệt huyết. Bên cạnh đó, mô hình này cũng mang đến những khu vực rất tiện ích về hoạt động giải trí, thể thao,... dành cho nhân viên của các doanh nghiệp trong thời gian nghỉ ngơi, giảm bớt căng thẳng sau những giờ làm việc mệt mỏi. 4. Thách thức trong việc phát triển mô hình mạng campus tại Việt Nam hiện nay Ngoài những lợi ích mà mô hình campus mang đến thì cũng có rất nhiều những thách thức đặt ra đối với việc áp dụng, nhất là tại Việt Nam – một nước đang phát triển hiện nay. Bởi mô hình mạng campus cũng đòi hỏi về diện tích khá lớn, các địa điểm thuộc khu vực trung tâm thành phố thì lại khó có thể đáp ứng được hết những yêu cầu này. Do đó, để có thể xây dựng và phát triển các khu làm việc, các doanh nghiệp theo mô hình này thì lại cần phải lựa chọn những khu công nghệ cao hay là những khu công nghệ thông tin tập trung mà hầu hết những khu này lại quy hoạch ở những địa điểm khá xa trung tâm thành phố. Điều này sẽ ảnh hưởng khá lớn đến vấn đề đi lại cũng như giờ giấc của nhân viên làm việc trong các doanh nghiệp. Thách thức trong việc phát triển mô hình mạng campus tại Việt Nam hiện nay Và đề có thể giải quyết được vấn đề này thì các doanh nghiệp cần phải đưa ra được những chính sách, phương án để hỗ trợ cho đội ngũ cán bộ, nhân viên những chế độ đãi ngộ như là cho nhân viên được chuyển công tác theo tình trạng hôn nhân, tổ chức những chuyến xe đưa đón nhân viên đi về, hỗ trợ ăn trưa,... khai thác tối đa những tiện ích dành cho nhân viên trong quá trình làm việc tại doanh nghiệp. Bên cạnh đó, các doanh nghiệp cũng cần có những chính sách về hỗ trợ mua nhà dành cho nhân viên khi họ có nhu cầu. Như vậy, có thể thấy, bên cạnh những chi phí đầu tư lớn dành cho các hoạt động kinh doanh của doanh nghiệp thì các chủ doanh nghiệp cũng cần phải tính toán và bỏ ra một số chi phí phát sinh khác để có thể giải quyết được những thách thức khi áp dụng mô hình mạng campus trong hoạt động kinh doanh của doanh nghiệp. Hy vọng bài viết trên đây của timviec365.vn sẽ giúp các bạn hiểu rõ về campus là gì cùng những thông tin, kiến thức quan trọng, cần thiết nhất về mô hình mạng campus hiện nay. Từ đó mang về cho mình vốn hiểu biết và có thể áp dụng được vào cuộc sống cũng như công việc của mình nhé!

Coi thêm ở: [Campus là gì?] Tìm hiểu về mô hình mạng campus hiện nay

#timviec365vn

0 notes

Text

Redes

Web 1.0

Web 2.0

Web 3.0

Tecnologías de redes

*Appletalk

*ArcNet

*TokenRing

*EtherNet

Topologías de las redes

Es la estructura física en como esta distribuida una red:

Topología de estrella

Topología de bus

Topología de anillo

Topología de árbol

Topología de malla.

Tamaño de las redes

*Redes de área local (LAN)

*Redes de amplia (WAN)

*Redes de área metropolitana (MAN)

*Redes personales inalámbricas (WPAN)

redes

0 notes