Text

Firma electrónica y Certificado digital

Firma electrónica

La firma electrónica es un concepto legal que se suele confundir con los términos firma digital y certificado digital, se relacionan pero no son lo mismo, la firma electrónica se puede describir de forma bastante simple como la versión digital de una firma tradicional por las que se aceptan las condiciones y términos de un mensaje digital, certifican la validez del documento y identifican al usuario que ha firmado el documento.

Para tener la posibilidad de firmar un documento se necesita un certificado digital que haya sido emitido por una autoridad de Certificación, el cual debe ser otorgado por una entidad publica de certificación de una nación correspondiente, los certificados digitales pueden ser emitidos tanto en formato de software como hardware.

DNI Electrónico español, puede ser usado como certificado digital

Una vez se ha obtenido un certificado digital el resto de requerimientos depende de la plataforma de validación y firma digital utilizada.

La firma electrónica ofrece unas cuantas ventajas en comparación con la tradicional, por ejemplo, tiene mayor integridad y seguridad en los documentos, aparte de que el contenido del documento electrónico firmado no puede ser alterado, por lo que se garantiza la identidad del firmante y identificación del documento, también se garantiza la confidencialidad porque el contenido del mensaje solo puede ser conocido por aquellos que han sido autorizados, otra ventaja es que se elimina el papel, por lo tanto se ocupa menos espacio siendo esto positivo para las empresas.

Otra ventaja es que el firmante no necesita desplazarse para firmar el documento, ya que lo puede hacer a través de su ordenador u otro dispositivo digital, otro dato positivo es que se acorta el tiempo por el que se empiezan a hacer los procesos resultantes de la firma, pues ya no hay que firmar nóminas o contratos y en el caso de las empresas se aumenta la productividad.

Certificado digital

Aparte de servir para la firma electrónica, también es un medio para garantizar la identidad de los usuarios y para realizar otros tramites con la administración, identifica a las personas en Internet y contiene nuestros datos identificativos.

Su principal ventaja es ahorrar tiempo y dinero al permitir realizar trámites administrativos en de Internet, a cualquier hora y lugar.

Un Certificado Digital consta de una pareja de claves criptográficas, una privada y una pública.

Un dueño de un certificado debe guardar su clave privada, ya que si ésta se roba, el ladrón podría suplantar la identidad del dueño en la red, en ese caso el dueño debe anular inmediatamente el certificado para que no se siga suplantando su identidad, mientras que la clave pública forma más de lo que se denomina Certificado Digital en sí, que es un documento digital que contiene la clave pública junto con los datos del dueño.

1 note

·

View note

Text

COMPIZ - EFECTO LLUVIA

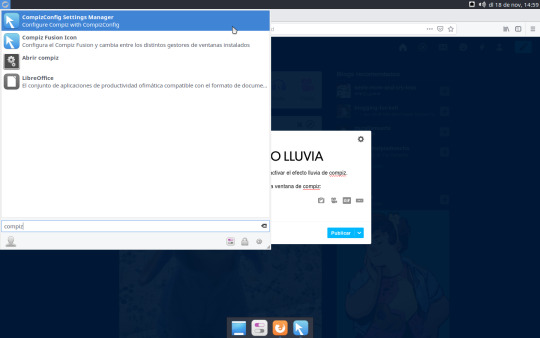

En esta nueva entrada explicaré como activar el efecto lluvia de compiz.

Lo primero que hay que hacer es abrir la ventana de compiz:

Una vez hemos abierto la ventana, nos desplazamos hacia bajo y veremos algo tal que esto:

Le damos al efecto con el dibujito de la gota y se abrirá una nueva ventana donde configuraremos como activar o desactivarla, así como modificar de manera personal como queremos que se vea la pantalla al activarse:

El efecto se activa desde la parte izquierda debajo de “usar este complemento”. En este caso, esta configurado para iniciarse con “control” + “super” y para desactivarse con “shift” + “F9″.

Una vez activado veremos la pantalla tal que así:

0 notes

Text

CONOCIENDO EL MALWARE (PARTE 2).

1. ADWARE ¿QUÉ ES?

El adware es un tipo de software gratuito patrocinado mediante publicidad que aparece en ventanas emergentes o en una barra de herramientas en su equipo o navegador. La mayoría del adware es molesto, pero seguro. Pero alguno se utiliza para recopilar su información personal, realizar un seguimiento de los sitios web que visita o incluso registrar las pulsaciones del teclado... Suele venir incluido con el software gratuito, pero también se puede instalar en su navegador o sistema operativo aprovechando un agujero de seguridad. Es probable que su dispositivo esté infectado por adware si empieza a ver publicidad emergente en aplicaciones en las que nunca antes la había visto. Las ventanas emergentes también pueden mostrarse en el escritorio de su equipo cuando no está navegando por Internet. Además, la página de inicio de su navegador puede haber cambiado.

¿CÓMO LO EVITAMOS?

Asegúrese de que su navegador, su sistema operativo y su software tienen las actualizaciones y los parches de seguridad más recientes.

Active un cortafuegos cuando utilice Internet.

Antes de eliminar el adware de su dispositivo, asegúrese de guardar una copia de los archivos importantes que desea mantener a salvo. A continuación, utilice software antivirus o de eliminación de adware para buscar y eliminar cualquier adware que pudiera estar escondido en su dispositivo.

2. RANSOMWARE. ¿QUÉ ES?

El Ransomware es un software malicioso que al infectar nuestro equipo le da al ciberdelincuente la capacidad de bloquear un dispositivo desde una ubicación remota y encriptar nuestros archivos quitándonos el control de toda la información y datos almacenados. Se camufla dentro de otro archivo o programa apetecible para el usuario que invite a hacer click: archivos adjuntos en correos electrónicos, vídeos de páginas de dudoso origen o incluso en actualizaciones de sistemas . Cuando el malware se activa provoca el bloqueo de todo el sistema operativo y lanza el mensaje de advertencia con la amenaza y el importe del “rescate” que se ha de pagar para recuperar toda la información.

¿CÓMO LO EVITAMOS?

Mantener nuestro sistema operativo actualizado para evitar fallos de seguridad.Tener instalado un buen producto antivirus y mantenerlo siempre actualizado.No abrir correos electrónicos o archivos con remitentes desconocidos.Evitar navegar por páginas no seguras o con contenido no verificado.Ten siempre una copia de seguridad actualizada, es la mejor forma de evitar pérdida de información.

3. ROGUE ¿QUÉ ES?

Los Rogue son falsos programas de seguridad” que no son realmente lo que dicen ser, sino que todo lo contrario. Bajo la promesa de solucionar falsas infecciones, cuando el usuario instala estos programas, su sistema es infectado. Están diseñados para mostrar un resultado predeterminado (siempre de infección) y no hacen ningún tipo de escaneo real en el sistema al igual que no eliminaran ninguna infección que podamos tener. Podemos identificarlos con pruebas como:

Enlentecimiento general del PC.

Ventanas emergentes (pop-ups).

Secuestro de las búsquedas de Google.

Secuestro de la pantalla de inicio de Windows

Falsos mensajes de Alertas en barra de tareas al lado del reloj.

Imposibilidad de actualizar y/o ejecutar su Antivirus o Antispywares tradicional

¿CÓMO LOS EVITAMOS?

Mantenga sus sistema Windows actualizado. Cuente con una solución Antivirus y Firewall actualizado.

Nunca compre un producto sin investigar un poco de su reputación.

Nunca compre un producto que se le recomiende por emails no solicitados.

Si su sistema esta actualizado no tendría que tener problemas en ver algún video, por lo que tenga mucho cuidado al descargar algún códecs o plugin para ver estos.

Descargue sus programas de seguridad únicamente desde la web del fabricante o desde sitios realmente confiables.

Manténgase informado sobre las nuevas amenazas que circulan por la red.

4. ROOTKITS. ¿QUÉ SON?

Rootkit son un conjunto de herramientas usadas frecuentemente por los intrusos informáticos o crackers que consiguen acceder ilícitamente a un sistema informático. Estas herramientas sirven para esconder los procesos y archivos que permiten al intruso mantener el acceso al sistema, a menudo con fines maliciosos. Tratan de encubrir a otros procesos que están llevando a cabo acciones maliciosas en el sistema.

¿CÓMO LOS EVITAMOS?

Es necesario un sistema que vigile no únicamente la actividad de los archivos en el disco, sino que vaya más allá. En lugar de analizar los archivos byte a byte, debe vigilarse lo que hacen al ejecutarse. Son dificiles de eliminar, por tanto, si en algun momento nos vemos afectados por ellos: aunque estos programas se autoprotegen escondiéndose y evitando que ningún otro proceso (como un antivirus) pueda detectarlos, para que ese proceso pueda ocultarse, debe estar en funcionamiento y activado en memoria. La mejor manera de evitar que el proceso entre en acción, es evitar el arranque del sistema operativo en el disco en el que se encuentra el rootkit, utilizando un disco diferente al del sistema infectado; como puede ser un CD. Así, si el rootkit es conocido, podrá eliminarse.

0 notes

Text

CONOCIENDO EL MALWARE.

¿QUE ÉS?

Malware hace referencia a cualquier tipo de software malicioso que trata de infectar un ordenador o un dispositivo móvil. Los hackers utilizan el malware con múltiples finalidades, tales como extraer información personal o contraseñas, robar dinero o evitar que los propietarios accedan a su dispositivo. Puede protegerse contra el malware mediante el uso de software antimalware. Pero dentro de este tipo podemos encontrar diversos TIPOS DE MALWARE:

1. VIRUS. ¿QUÉ SON?

Los Virus Informáticos son sencillamente programas maliciosos que “infectan” a otros archivos del sistema con la intención de modificarlo o dañarlo. Dicha infección consiste en incrustar su código malicioso en el interior del archivo “víctima” (normalmente un ejecutable) de forma que a partir de ese momento dicho ejecutable pasa a ser portador del virus y por tanto, una nueva fuente de infección. Normalmente se ocultan en un programa de uso común, como puede ser un juego o un visor de PDF. O puede recibir un archivo infectado adjunto a un correo electrónico o a un archivo que ha descargado de Internet. Tan pronto como interactúa con el archivo (ejecuta el programa, hace clic en un adjunto o abre el archivo), el virus se ejecuta automáticamente. El código puede copiarse a sí mismo en otros archivos y hacer cambios en su equipo.

¿CÓMO LOS EVITAMOS?

Evite los programas provenientes de fuentes desconocidas.

No abra adjuntos de correos electrónicos no solicitados o en Facebook.

Descargue aplicaciones solo de la tienda oficial de Google para Android.

2. GUSANOS. ¿QUÉ SON?

Los gusanos son programas que se autorreplican y se propagan a través de redes de equipos, proceden normalmente de documentos adjuntos en los que se encuentran, en las redes de intercambio de archivos y los enlaces a sitios web maliciosos. Las principales consecuencias de ser afectados por gusanos es que consumen una gran cantidad de memoria del sistema o de ancho de banda de la red, los servidores, los servidores de red. En algunos casos, incluso, los ordenadores individuales dejan de responder.

¿CÓMO LOS EVITAMOS?

Con el objetivo de disminuir los riesgos de vernos afectados por gusanos algunas de las ideas serían:

Ser precavido con las redes de intercambio de archivos y los adjuntos o enlaces sospechosos.

Mantener actualizada su protección antivirus, preferiblemente con un cortafuegos.

Para eliminar un gusano, simplemente ejecute un análisis en busca malware usando un software antivirus. Una vez detectados y eliminados los gusanos, debería ser seguro utilizar su equipo.

3. TROYANOS. ¿QUÉ SON?

Un troyano es un tipo de virus que simula ser algo útil, de ayuda o divertido pero que, de hecho, provoca daños o el robo de datos. Suelen propagarse a través de un archivo infectado adjunto a un correo electrónico o se esconden tras una descarga de juegos, aplicaciones, películas o tarjetas de felicitación gratuitos. Normalmente podremos reconocerlos ya que con frecuencia su equipo funciona más lento debido a la carga en el procesador.

¿CÓMO LOS EVITAMOS?

No hay una forma mejor de reconocer, eliminar y evitar los troyanos que utilizar una herramienta de antivirus y antitroyanos. Lo mejor es utilizar una solución antivirus fiable que pueda detectar y eliminar cualquier troyano de su dispositivo. Cuando elimine troyanos manualmente, asegúrese de eliminar cualquier programa de su equipo que esté relacionado con el troyano.

Evite abrir archivos desconocidos adjuntos al correo electrónico. Tienen extensiones como .exe, .vbs y .bat.

Mantenga actualizada su protección antivirus, preferiblemente con un cortafuegos.

4. SPYWARE. ¿QUÉ SON?

El spyware trata de recopilar información sobre sus hábitos y su historial de navegación o información personal (como números de tarjetas de crédito) y a menudo utiliza Internet para enviar esta información a terceros sin su conocimiento. A menudo, el spyware está incluido dentro de otro software o en descargas de sitios de intercambio de archivos (por ejemplo, sitios donde descarga música o películas gratis) o se instala cuando abre un adjunto de un correo electrónico. Debido a la naturaleza secreta del spyware, la mayoría de la gente ni siquiera sabe cuándo tiene spyware en su equipo.

¿CÓMO LO EVITAMOS?

Asegúrese de que su navegador, su sistema operativo y su software tienen las actualizaciones y los parches de seguridad más recientes.

Establezca niveles más altos de seguridad y privacidad en su navegador.

Extreme las precauciones si frecuenta sitios de intercambio de archivos.

No haga clic en las ventanas emergentes de publicidad.

El software antivirus puede encontrar y eliminar cualquier spyware en su equipo, ya que normalmente incluye protección antispyware. También puede comprobar Programas y características en busca de algo que no pertenezca a su equipo. Podemos reconocer que estamos afectados por spyware ya que es posible que aparezcan iconos nuevos o no identificados en la barra de tareas en la parte inferior de su pantalla, y las búsquedas pueden provocar que se le redirija a un motor de búsqueda diferente. Aparecen mensajes de error aleatorios cuando realiza operaciones que antes funcionaban correctamente.

#virus#malware#que es#gusanos#spyware#antivirus#avast#kaspersky#antitroyanos#software#keylogger#text#photo#answer

1 note

·

View note