#APT Servizi

Video

undefined

tumblr

IG riminifilms - 29th March 2023

@tomwlaschiha drives a Vyrus, the "three-headed dog" 🏍️ 🇮🇹

The Romagna people go crazy for motorcycles. Whether it's simple hairpin bends or a Grand Prix, it's always a race, because in the curves and hills of Romagna the sense of freedom is at its best. Ascanio Rodorigo shows Tom the deepest soul of Romagna.

What a great location for your next motorbike shoot! 🎬🎬🎬

CAST

TOM WLASCHIHA

@tomwlaschiha

ASCANIO RODORIGO

@ascaniorodorigo

APT Servizi Regione Emilia Romagna

10 notes

·

View notes

Text

Modena. Da giovedì 2 maggio inizia il Motor Valley Fest.

Modena. Da giovedì 2 maggio inizia il Motor Valley Fest.

Fino a domenica 5 in città il festival diffuso, con un calendario di appuntamenti per appassionati e addetti ai lavori. Si parte dal convegno al Teatro comunale.

Prende il via giovedì 2 maggio la sesta edizione del Motor Valley Fest che propone, fino a domenica 5 maggio, un ricco calendario di appuntamenti, rivolto agli appassionati e agli addetti ai lavori con oltre venti incontri di approfondimento con le aziende del settore, 12 talent talk per i giovani talenti, un'esposizione nelle piazze del centro storico di Modena di decine di modelli di vetture e moto delle case più prestigiose della Terra dei Motori e non solo.

Tra i gioielli che si potranno ammirare, per esempio, anche la McLaren Senna e tre modelli della moto della Ducati 916 Senna, per ricordare il mitico Ayrton Senna nel trentennale della scomparsa. Ed ancora, aperture straordinarie dei musei della Motor Valley, le sfilate di auto storiche, il corso per diventare collaudatrici, proiezioni di film in anteprima e tributi all'ingegnere Forghieri, e per i più golosi da non perdere le degustazioni di prodotti tipici.

Non mancherà la grande festa per gli appassionati, come quella negli autodromi regionali, dove in concomitanza con il Fest, si svolgeranno eventi di motorsport internazionali. Programma completo e aggiornato: www.motorvalley.it.

Tra le novità di quest'anno anche la possibilità di visitare Modena e il suo territorio sulle tracce del film "Ferrari" di Michael Mann, alla scoperta dei luoghi utilizzati per le riprese. La mappa è consultabile su www.visitmodena.it.

Il Motor Valley Fest si apre come da tradizione giovedì, alle 9, con il convegno al teatro Pavarotti – Freni dedicato ai nuovi scenari del settore automotive in questo momento geopolitico sempre più complesso, a quali sono le sfide da affrontare alla luce anche della diffusione dell'Intelligenza Artificiale e quali le strategie della mobilità sostenibile. Tra i temi che svilupperanno gli esperti anche le modalità per fidelizzare i talenti e come attrarre i giovani.

Dopo i saluti istituzionali del sindaco Gian Carlo Muzzarelli e del presidente della Regione Emilia-Romagna Stefano Bonaccini, e l'intervento di Stefano Domenicali, presidente e Ceo Formula 1 (in video), Andreas Cornet e Michele Bertoncello, partner McKinsey, con Christian Richter, direttore Gcas Global Vertical Lead Automotive & Auto Retail di Google, presenteranno un update del mercato dell'high performance e lusso per le auto con una valutazione della crescita dei consumatori di questo mercato, delle loro preferenze e dei lori criteri di scelta. Interverranno poi Giovanna Vitelli, presidente di Azimut Benetti Group e Andrea Casaluci, Ceo Pirelli con due approfondimenti dedicati al tema della sostenibilità; mentre Johannes-Joerg Rueger, presidente Bosch Engineering GmbH illustrerà alla platea la strategia di applicazione dell'intelligenza artificiale nel settore della mobilità.

A seguire la Motor Valley Top Table con la partecipazione dei Ceo dei grandi brand della Motor Valley.

Al termine del convegno, alle 13, nel Cortile d'Onore del Palazzo Ducale in piazza Roma si svolge il taglio del nastro della manifestazione. I talk e le tavole rotonde di Motor Valley Fest continuano nel pomeriggio di giovedì 2 maggio e per tutta la giornata di venerdì 3 maggio, con i B2B talk.

Il Motor Valley Fest è realizzato da Regione Emilia-Romagna, Apt Servizi Emilia-Romagna, Comune di Modena, Associazione Motor Valley Development, Muner, Meneghini & Associati, con il supporto del ministero degli Affari esteri e della Cooperazione internazionale, Ice Agenzia, Unioncamere Emilia-Romagna, Camera di Commercio di Modena, Fondazione di Modena, in partnership con Anfia, Unrae sezione veicoli industriali, Autopromotec, Aci, Bologna Fiere - Motor Show. L'evento è cofinanziato dai fondi europei della Regione Emilia-Romagna Por Fesr 2014-2020....

#notizie #news #breakingnews #cronaca #politica #eventi #sport #moda

Read the full article

0 notes

Text

“Contemporanea”. Capolavori dalle Collezioni di Parma

Sabato 20 aprile 2024 l’Assessorato all...

#attiliobertolucci #capolavori #collezioni #contemporanea #dariocimorellieditore #palazzodelgovernatore #parma #simonatosinipizzetti #solares

https://agrpress.it/contemporanea-capolavori-dalle-collezioni-di-parma/?feed_id=4237&_unique_id=6604c8f455b5b

0 notes

Text

Falsi miti sicurezza informatica: perché backup, cloud, firewall e antivirus da soli non bastano più

Estimated reading time: 4 minutes

Introduzione

La sicurezza informatica è diventata una delle principali preoccupazioni per aziende e privati. Con l'aumento degli attacchi informatici e delle violazioni dei dati, molti credono ancora che soluzioni come il backup dei dati, l'archiviazione cloud, i firewall e gli antivirus siano sufficienti a proteggere i propri asset digitali. Tuttavia, queste soluzioni da sole non bastano più a fronteggiare le minacce odierne. In questo articolo analizzeremo perché queste soluzioni non possono più essere considerate adeguate e cosa si può fare per migliorare la propria sicurezza informatica.

Il falso mito del backup

Il backup dei dati è da sempre stato uno dei pilastri di qualsiasi strategia di sicurezza informatica. Avere una copia dei propri dati permette infatti di ripristinarli in caso di attacco ransomware o malfunzionamenti. Tuttavia, il solo backup non è più sufficiente di fronte alle odierne minacce avanzate e persistenti (Advanced Persistent Threat o APT).

Gli attacchi APT prevedono che gli hacker rimangano nascosti nella rete della vittima anche per mesi, esfiltrando silenziosamente dati preziosi prima di essere individuati e neutralizzati. In questi casi, il backup conterrà una copia dei dati già compromessi, vanificandone l'utilità. Inoltre, se l'accesso degli hacker non viene eliminato, questi potranno continuare ad accedere alla rete ed ai nuovi backup creati. Serve quindi integrare il backup con soluzioni di monitoraggio attivo della rete per identificare e bloccare questo tipo di minacce.

Il falso mito del Cloud

L'archiviazione cloud viene spesso vista come un modo per aumentare la sicurezza dei dati, grazie alla ridondanza e alla protezione fornite dai provider. Tuttavia, spostare i dati sul cloud non migliora di per sé la sicurezza informatica. La superficie di attacco si sposta semplicemente dai server interni a quelli del fornitore cloud. Inoltre, la sicurezza di base offerta dalla maggior parte dei provider copre solo la protezione dell'infrastruttura cloud, ma non analizza il contenuto dei dati per individuare minacce.

La crittografia e le policy di accesso ai dati devono essere implementate e gestite dal cliente. In caso di attacco ransomware che crittografa i file, questi resteranno inaccessibili anche se sono su cloud. Serve quindi integrare servizi di sicurezza aggiuntivi per proteggere realmente i dati in cloud, oltre a formare il personale sulla corretta configurazione delle policy di accesso.

Il falso mito del Firewall

I firewall sono un elemento cruciale per definire il perimetro della rete aziendale e controllare il traffico in entrata e uscita. Tuttavia, un firewall tradizionale da solo non è più sufficiente a bloccare le odierne minacce informatiche. Ciò per due motivi principali:

- Molti attacchi avvengono utilizzando canali legittimi che sono autorizzati dal firewall, come email, siti web e condivisione file. Il firewall controlla solo il canale di comunicazione, non il contenuto veicolato.

- Le minacce interne, ovvero attacchi originati da dipendenti compromessi o dispositivi già presenti in rete, bypassano completamente il firewall.

Per migliorare la protezione serve adottare firewall di nuova generazione con funzioni avanzate come IPS (Intrusion Prevention), sandboxing e protezione avanzata dalle minacce per controllare anche i contenuti veicolati dalla rete. Inoltre servono strumenti di monitoraggio interno della rete.

Il falso mito dell'Antivirus

Gli antivirus sono fondamentali per proteggere endpoint come PC, laptop e server da malware come virus, ransomware, spyware, trojan e worm. Tuttavia anche gli antivirus tradizionali non sono più sufficienti da soli a fermare le odierne minacce avanzate. I motivi sono due:

- Si basano su database di firme di malware noti, e sono quindi inefficaci contro nuove minacce sconosciute.

- Possono essere ingannati o disattivati da malware avanzati.

Per migliorare il livello di protezione, le imprese dovrebbero dotarsi di antivirus di nuova generazione che incorporano l'intelligenza artificiale e l'apprendimento automatico per rilevare anche minacce sconosciute basandosi sul loro comportamento anomalo, oltre che su database di firme. Inoltre questi antivirus avanzati adottano tecniche di auto-protezione per impedire la disattivazione.

Conclusione: La necessità di un approccio integrato moderno

Come abbiamo visto, soluzioni come il backup, il cloud, i firewall e gli antivirus - pur rimanendo importanti - non sono più sufficienti da sole a proteggere aziende e utenti contro le odierne minacce informatiche avanzate e in continua evoluzione.

Serve invece un approccio stratificato e moderno che integri: protezione avanzata degli endpoint, monitoraggio attivo 24/7 della rete per rilevare minacce interne ed esterne, formazione continua del personale, backup crittografati e immutabili, e server e postazioni separate per limitare l'impatto di eventuali attacchi.

In questo contesto, servizi come Secure Online Desktop SOCaaS, che uniscono il monitoraggio professionale 24/7 della rete aziendale con l'analisi delle minacce tramite un moderno Security Operation Center, e protezione avanzata degli endpoint, possono migliorare significativamente il livello di sicurezza per aziende e organizzazioni.

- Proteggi la tua azienda: Antivirus vs. Servizio SOC con EDR e Next Generation Antivirus (NGA)

- ClearOS: Linux Server per piccole imprese

- EDR (Endpoint Detection and Response)

Read the full article

0 notes

Text

Arte Tv racconta amore per la natura della Riviera Romagnola

(ANSA) – BOLOGNA, 14 GIU – La costa dell’Emilia-Romagna, con

le sue risorse naturalistiche e i progetti di tutela

dell’Adriatico, è al centro del docufilm “Die Adria”

(“L’Adriatico”) della regista tedesca Caroline Haertel,

attualmente sulla Riviera Romagnola con la sua troupe per due

settimane di riprese. Il documentario, frutto di un’attività di

media relation di Apt Servizi Emilia-Romagna,…

View On WordPress

0 notes

Text

Installazione Server VPN su piattaforma Debian Ubuntu.

Vediamo in questo articolo come creare un server VPN con il sistema operativo Linux sopra una piattaforma Open Source. E vedremo che non è poi una cosa così complicata.

I servizi di VPN ( Virtual Private Network) diventano ogni giorno sempre più importanti e appetibili per il pubblico che usa Internet per un concetto di sicurezza. Infatti le VPN installano collegamenti fra diversi end point con connessioni point to point secure crittografando la connessione stessa e rendendola sicura per un soggetto terzo. Ed in un certo qual modo anche garantendone una certa riservatezza e anonimato.

Le principali caratteristiche di una VPN sono

- integrità del messaggio trasmesso

- confidenzialità

- autenticazione

- protezione da attacchi replay

Per questo motivo le VPN sono sempre più apprezzate in ambito aziendale. Anche se c'è da dire che che le VPN professionali hanno sempre più un prezzo. Sempre più spesso però vengono realizzate delle VPN in ambito locale. Oltretutto è una soluzione molto economica , una soluzione spesso implementata tramite scheda Raspberry Pi che ha il costo energetico dell'alimentatore di uno smarpthone.

Vedremo quindi adesso in questa guida come realizzare una VPN con Linux Debian su piattaforma OpenVPN distribuito su licenza open source.

Configurazione Server VPN Linux Debian.

Cominciamo quindi installando una distribuzione Debian. Una volta fatta apriamo il terminale e configuriamo i pacchetti che ci serviranno poi per la nostra VPN. Controlliamo quindi che i pacchetti siano tutti aggiornati con la seguente linea di comando.

sudo apt update && sudo apt upgrade

A questo punto installiamo il pacchetto net-tools , generalmente non presente di default.

sudo apt install net-tools

installiamo adesso i certificati che fare la connessione crittografata

sudo apt -y install ca-certificates wget gnupg

e quindi configuriamo il Personal Package Archive di OpenVPN. Il comando per scaricarlo e installarlo è il seguente

sudo wget https://as-repository.openvpn.net/as-repo-public.asc -qO /etc/apt/trusted.gpg.d/as-repository.asc sudo echo "deb http://as-repository.openvpn.net/as/debian bullseye main">/etc/apt/sources.list.d/openvpn-as-repo.list sudo apt update && apt -y install openvpn-as

a questo punto il sistema creerà di default un utente al quale è imporntante assegnare una passowrd digitate quindi da terminale

passwd openvpn

dove ovviamente dovrete digitare la password che avete assegnato all'utente di default openvpn. A questo punto accedete alla OpenVPN tramite il browser. Andate quindi nella barra degli indiriZZi e digitate il seguente comando

https://indirizzoIPHost:943/admin

nel caso non sappiate l'indirizzo fisico digitate la seguente riga di comando da CLI (Command Line Interface)

hostname -I

vi dovrebbe a questo punto comparire la seguente schermata

Dove ovviamente mettere il nome utente openvpn e la relativa password messa sopra. A questo punto dovrete impostare il Tunnelling, ossia un protocollo che permette di accedere ad un servizio che non è nella stessa rete nella quale si è connessi, nel caso specifico la nostra VPN. Il Tunnelling per quanto ci riguada si attiva con il seguente comando da VPN

sudo echo 'net.ipv4.ip_forward=1' | sudo tee -a /etc/sysctl.d/99-sysctl.conf sudo sysctl -p sudo sysctl -w net.ipv6.conf.all.disable_ipv6=1 sudo sysctl -w net.ipv6.conf.default.disable_ipv6=1

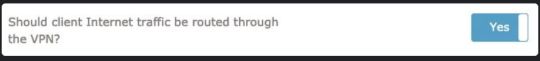

fatto questo dobbiamo andare nella Web Console di OpenVPN e precisamente nella sezione chiamata Routing sotto il menu "VPN Setting"

La prima opzione a cui siamo interessati a come nome Shoult VPN client have access to private subnets(non-public networks on the server side)? e lo impostate sul valore NO.

Dopo assicurarsi che la voce "Should client internet traffic be router trhough the VPN"

e settate questo valore su "Yes"

come da figura

e

Ora dobbiamo fare attenzione che non ci siano dei DNS leak (Una perdita DNS riferito a un difetto di sicurezza che permette di rivelare le richieste DNS ai server DNS dell'ISP, nonostante l'uso di un servizio VPN per tentare di nasconderle), per fare questo dobbiamo controllare che l'opzione

"Have clients to use the same DNS servers as the Access Server host" nella categoria "DNS Settings" sia sempre impostata sempre sul valore Yes.

Salviamo quindi questa impostazione e cliccate su "Update Running Server"

in modo che le modifiche vengano sempre attivate sul VPN Server.

Connettere i device al VPN Server

A questo punto dobbiamo connettere i dispositivi al VPN Server.

Nel caso che utilizziamo un PC con sistema operativo Windows oppure un MAC con MacOS dobbiamo installare il client OpenVPN che si trova gratuito sul sito ufficiale. Che si occupa di tutte le configurazioni necessari e di instaurare una connessione https con OpenVPN.

Nel caso che invece utilizziamo come distribuzione Linux basterà reperire il client nel repository. Che nel caso di Ubuntu e Debian basterà digitare sul terminale

sudo apt install openvpn

Fatto questo aprite il client ed eseguite la procedura, dovrete fare il download dell'applicazione del Play Store o dall'App Store e quindi mettere i relativi username e password di OpenVPN. La connessione crittografata al server dovresse essere automatica.

Read the full article

0 notes

Text

Terme e Benessere

La guida Coter delle 24 Terme dell’Emilia Romagna

La nuova Guida Terme e Benessere per la stagione 2022-2023, Coter, è ispirata allo slogan “Il tuo benessere naturale”

Terme Castrocaro Spa medica

Con la bella stagione, l’allentamento delle misure restrittive per il Covid e la ripresa del turismo anche le terme tornano a popolarsi di ospiti in cerca di relax e di cure naturali ai propri…

View On WordPress

#APT Servizi#bonus terme#centri benessere#Coter#Emilia Romagna#Italia#La Notte Celeste#termalismo#Terme#Terme di Porretta#Wellness

0 notes

Photo

Nuovo gruppo APT prende di mira i settori carburante, energia ed aviazione

Un nuovo gruppo APT prende di mira i settori carburante, energia ed aviazione: il gruppo non ancora documentato – riporta HackerNews – è stato identificato come responsabile di una serie di attacchi in Russia, Stati Uniti, India, Nepal, Taiwan e Giappone con l’obiettivo di rubare dati da reti compromesse.

Il gruppo di minacce persistenti avanzate (APT) è stato soprannominato ChamelGang dalla società di sicurezza informatica Positive Technologies per le sue capacità camaleontiche, incluso il mascheramento “del malware e dell’infrastruttura di rete sotto servizi legittimi di Microsoft, TrendMicro, McAfee, IBM e Google“.

Inoltre la società avvisa:

Poiché il nuovo gruppo APT ha iniziato a sfruttare le vulnerabilità di ProxyShell negli attacchi per infettare Microsoft Exchange, è possibile che anche i server vulnerabili nel Regno Unito possano essere interessati in futuro. Il gruppo, noto come ChamelGang, sembra essere concentrato sul furto di dati da reti compromesse e i suoi primi attacchi alle relazioni di fiducia 1 sono stati registrati nel marzo 2021.

Continua a leggere Cyber Crime News

2 notes

·

View notes

Text

I dieci giorni in cui Agatha Christie morì (ovvero: sul sano desiderio di uno scrittore di scomparire)

Un secolo fa Agatha Christie metteva al mondo una figlia, Rosalind Margaret, nata in agosto, e un libro, il primo, The Mysterius Affair at Styles, che sarebbe passato come “Poirot a Styles Court”. Nel 1919 Agatha Christie ha 29 anni, è figlia di ricca famiglia, è piuttosto audace. Suo marito, Archibald Christie, un anno più grande di lei, era, come si dice, un ‘marcantonio’ dal volto volitivo. Nato nell’allora India inglese, militare di rango, impalmò Agatha – che di cognome faceva Miller e per l’anagrafe era in possesso di un altro paio di nomi, Mary e Clarissa – alla vigilia di Natale del 1914. Prima di conoscere ‘Archie’, Agatha, affamata di vita, era stata con quattro uomini separati. Dopo la Prima guerra, ‘Archie’ fu promotore del British Empire Exhibition Tour: in sostanza, doveva andare in giro per il globo a denunciare la grandezza dell’Impero britannico e a sponsorizzare la futura Esposizione del 1924, a Wembley. I Christie, così, viaggiarono tra Sudafrica e Hawaii, Australia e Nuova Zelanda. Si dice che Agatha fosse una efficace surfista.

*

7 dicembre 1926: il “Daily Mirror” racconta la storia della “donna scrittrice scomparsa”

La questione, sonante e tonante, è sempre quella. Insieme a Shakespeare, Agatha Christie è la scrittrice inglese più venduta al mondo. Parlano di un miliardo di copie comprate in UK & Angolofonia, e altrettante copie nel resto del pianeta. In un recente articolo pubblicato per la “London Review of Books”, The Case of Agatha Christie, John Lanchester osa la verità: la Christie vende perché è brava. Stop. Ogni altro discorso sui ‘generi’ e la letteratura alta, bassa o terra-terra muore sul sorgere.

*

Della vita della Christie colpiscono almeno due cose. La prima ha origine 50 anni fa e uno svolgimento nel 1971. La firma di Agatha Christie, tra tante altre – a casaccio cito quelle di: Cecil Day Lewis, Iris Murdoch, Robert Graves, Graham Greene, Cyril Connolly –, si dice che convinse papa Paolo VI a concedere il permesso di officiare il rito tridentino in Inghilterra e Galles. Il territorio è quello della riforma conciliare, che per diversi artisti e intellettuali raffigurava l’emblema della vittoria della modernità sulla tradizione. Il testo, appunto, è noto come “The Agatha Christie Indult”.

*

L’altro è il mistero che da sempre aleggia sulla biografia della Christie. L’ombra bianca. Il sussurro del nulla. La scomparsa di Agatha Christie, accaduta il 4 dicembre del 1926. All’epoca, la Christie aveva scritto pochi libri ma buoni, insistendo soprattutto su Poirot (Aiuto, Poirot!, del 1923 e L’assassinio di Roger Ackroyd, del 1926), inventando altri personaggi, che avranno minor consistenza letteraria: la coppia Tommy e Tuppence (Avversario segreto, 1922), il Colonnello Race (L’uomo vestito di marrone, 1924) e il Sovrintendente Battle (Il segreto di Chimneys, 1925). Per dieci giorni della scrittrice di fama non si seppe nulla: la sua scomparsa divenne un caso da romanzo. Anche Arthur Conan Doyle, di cui la Christie era una fan, occultista per passione, si mise a ordire una seduta spiritica per capire se si fosse perduta tra i morti.

*

Agatha non fece cenno alla scomparsa, mai, se non in una intervista rilasciata al “The Daily Mail” nel 1928: “Quella notte mi sentivo terribilmente triste. Sentivo di non poter più andare avanti. Sono uscita di casa in uno stato di forte tensione nervosa, con la certezza di dover compiere qualcosa di disperato… quando ho visto la cava di gesso, lungo la strada, mi sono precipitato verso di essa. Ho mollato la guida. L’automobile è sobbalzata, sbattendo contro qualcosa. L’impatto mi ha scagliato sul volante. Fino ad allora ero la signora Christie”.

*

La storia, ricostruita minuziosamente, giorno per giorno, grazie a un lavoro di ricerca compiuto setacciando i giornali dell’epoca, da Tina Jordan sul “New York Times” – titolo: When the World’s Most Famous Mystery Writer Vanished –, parrebbe, nel suo stato di rebus, banale. La polizia annaspa – in un articolo del 13 dicembre 1926 si dice che “sono impiegate nelle ricerche della signora Christie tra le 10 e le 15mila persone, segugi addestrati e cani poliziotti alsaziani”. La macchina incidentata è trovata quasi subito. Senza la scrittrice. Qualcuno è certo del suicidio, un’altra pista è che sia a Londra, “camuffata con abiti maschili”. Altri ritengono che sia impegnata a risolvere un ‘caso’ vero, coadiuvando i servizi. I maliziosi dicono: perverso modo per far levitare le vendite dei libri. Quarant’anni fa Michael Apted – quello di Gorky Park, Gorilla nella nebbia, Nell e Extreme Measures – girò un film sul Segreto di Agatha Christie con Dustin Hoffman e Vanessa Redgrave nei panni della scrittrice.

*

15 dicembre 1926, il “Daily Sketch” titola: “Mrs. Agatha Christie trovata viva”

Il ‘segreto’, trattato come un avvincente noir dai giornali dell’epoca – la scrittrice avrebbe lasciato delle lettere, la polizia adoperò perfino il suo cane per rintracciarla – ha una soluzione semplice. La gelosia. Dieci giorni dopo la scomparsa, il 14 dicembre, la scrittrice fu ritrovata all’Hydropathic Hotel di Harrogate, nello Yorkshire. Era registrata come “Mrs. Tressa Neele”. A chi la scoprì disse di avere avuto una amnesia. ‘Archie’, quando andò a prenderla, evitò di fissarla, aveva già capito tutto. Neele, infatti, era il cognome della sua amante, Nancy, di dieci anni più giovane di lui. Il 17 marzo del 1928 Agatha ottenne il divorzio. ‘Archie’ si sposò quell’anno con la sua ‘Mrs. Neele’, con cui viveva dal 1927: fu un matrimonio felice. Dopo il divorzio, la scrittrice partì per Istanbul, poi proseguì per Baghdad, sull’Orient Express. Su quel treno scoprì due cose. La prima fu l’ispirazione forse più poderosa della sua carriera: è del 1934 – tradotto immediatamente in italiano, l’anno dopo – Assassinio sull’Orient Express. L’altra fu un nuovo uomo. Si chiamava Max Mallowan, faceva l’archeologo, incontrò la scrittrice nel sito di Ur, nel 1930, aveva tredici anni meno di lei. Si sposarono quell’anno. Seppellita la moglie Agatha nel 1976, l’anno dopo Mallowan impalmò una archeologa, Barbara Hastings Parker. Non fece in tempo a godersela: l’anno dopo schiattò e lo seppellirono, a Cholsey, di fianco ad Agatha. Lei, per altro, conservò il cognome del primo marito: ai diktat della fama bisogna obbedire.

*

Al di là della gelosia, il segno che lo scrittore voglia scomparire, celandosi dietro un altro nome, è emblema. Chi dà la vita, può scegliere di togliersela. Abdicare a sé perché sia scintillante l’opera, abiurare la propria vita per quell’altra, fittizia, data a personaggi inesistenti. Abbandonarsi perché ci si ritrova soltanto in una trama fabbricata in favore di altri. (d.b.)

L'articolo I dieci giorni in cui Agatha Christie morì (ovvero: sul sano desiderio di uno scrittore di scomparire) proviene da Pangea.

from pangea.news https://ift.tt/2KObhU7

4 notes

·

View notes

Text

L’episodio che ha visto come protagonisti due vigilantes (poi rivelatisi volontari senza nessun ruolo di sicurezza) che hanno ritenuto di intimidire un ragazzo africano scambiandolo come “accattone molesto” ha suscitato commenti e polemiche.

I due hanno agito sulla base di un giudizio basato esplicitamente sul colore della sua pelle: nero quindi accattone, delinquente, spacciatore… Il colore della pelle è un aspetto difficile da nascondere, per questo – in circostanze simili – uno arriva a sentirsi prigioniero del colore della sua pelle. Quando in realtà sono i prigionieri dei propri pregiudizi a essere causa di questi disagi. Disagi riservati anche a persone LGBT oppure ai clochard.

Giustamente in molti hanno fatto notare come sia uno dei tanti segnali della deriva razzista di questa nostra società, ma oltre a ribadire questo noi vorremmo riflettere sul perché siamo arrivati a questo punto.

Il primo aspetto che suscita stupore è apprendere, dall’intervista rilasciata al quotidiano “L’Adige” da Elda Verones, responsabile Apt di Trento, che questi due soggetti sono dei volontari e non fanno parte della sicurezza. In più conclude dicendo: “Un malinteso può capitare”. Una dichiarazione ipocrita il cui chiaro intento è quello di svincolarsi dal problema reale senza mai affrontarlo per davvero. D’altronde in una Provincia da poco a guida leghista pensate davvero che chi ha un incarico di rilievo in un ente pubblico abbia il coraggio di stigmatizzare il razzismo?

Poi occorre porsi alcune domande: se invece di un ingegnere si fosse trattato davvero di una persona che chiedeva l'elemosina sarebbe stato giusto tollerare che venisse intimidito e allontanato? E fare una cosa del genere la si può definire "volontariato"? Ormai a forza di parlare di "degrado" è divenuto egemone un discorso classista dai risvolti inquietanti.

Da decenni la presenza di persone che chiedono l'elemosina (siano essi migranti, anziani senza fissa dimora, persone con problemi di dipendenze da droghe e alcool o quant'altro) non è più vista come un problema sociale a cui intervenire con misure di sostegno alle persone in difficoltà, ma come un problema di ordine pubblico a cui rispondere con l'allontanamento o la reclusione dei soggetti in questione. Il potenziamento dei servizi pubblici e sanitari, sostegno al reddito, politiche di inserimento al lavoro o di edilizia popolare sono venuti a mancare dal discorso. Di fronte ad una persona che dorme su una panchina ormai il "senso comune" trasversale a tutte le principali forze politiche non porta più a domandarsi "come facciamo a dare una casa a questa persona?" ma piuttosto "come facciamo a cacciare questo straccione?". E la soluzione, immediata e efficiente, spunta subito: si tolgono le panchine, si operano sgomberi dei giacigli, i senza tetto vengono privati dei loro averi gettati nell’immondizia e così via. Il salotto deve rimanere limpido.

Inutile fare poi gli "antirazzisti" di maniera davanti ai casi limite, il razzismo nasce da questa mentalità classista, da questa pratica di quotidiana esclusione dei più deboli. Certo, oggi stiamo assistendo ad un salto di qualità perché questa pratica si è fatta legge con il recente "Decreto su immigrazione e sicurezza", ma è sbagliato dimenticare che c'è un "prima", ci sono delle cause e c'è un percorso di scivolamento nel baratro durato decenni.

L'Italia e il Trentino salviniani non sono venuti dal nulla, sono il punto d'arrivo di una mentalità e di una prassi politica e perseguita con zelo bipartisan da grandi e piccoli reggitori della cosa pubblica, anche qui da noi. "La loro guerra nasce dalla loro pace come un figlio dalla madre e della madre porta in volto gli orridi lineamenti". Scriveva ottant'anni fa Bertold Brecht riflettendo sul fatto che gli orrori del nazismo non erano venuti dal nulla ma si erano sviluppati proprio a partire dalla quotidianità del capitalismo. In molti devono averlo dimenticato e per questo vale la pena di ricordare che il razzismo nasce da sistemi di gerarchizzazione della società volti a criminalizzare chi non ha nulla e a tutelare i lauti profitti di chi ha tutto (quell'1% della popolazione italiana che possiede il 25% della ricchezza).

Ma veniamo, infine, al soggetto che ha dato origine a questa vicenda, all'intrepido difensore della città-vetrina natalizia contro quella terribile minaccia che sono gli "accattoni". Questo valente giovane afferma di svolgere la sua mansione come volontario. La cosa non può che richiamare alla mente il fatto che anche nel 1919-20 gli squadristi cominciarono come "volontari" che sostituivano gli operai e i contadini in sciopero. Anche allora del resto si trattava di difendere il "decoro" della nazione borghese. Il paragone non ci sembra forzato visto che il nostro "volontario" ha introiettato a tal punto l'ideologia delle classi dominanti da impiegare più o meno gratuitamente il suo tempo libero non in una delle tante meritorie attività di cui è ricco il volontariato trentino (dai pompieri volontari, a chi distribuisce i pasti ai senzatetto, a chi insegna l'italiano ai migranti) ma piuttosto per scacciare dai mercatini di Natale chi chiede l'elemosina. Pur senza essere laureato il nostro paladino del decoro è stato capace di far compiere al concetto di "faccio volontariato" una torsione di significato degna di Orwell: la frase non identifica più chi aiuta le persone in difficoltà ma chi non vede l'ora di cacciarle.

Il nostrano paladino dei mercatini, a cui è bastato mettere una divisa qualunque per farlo sentire un vigilantes, ci fa venire in mente l’esperimento psicologico - mai concluso a causa dei risultati drammatici - condotto da un gruppo di ricercatori e dal professor Philip Zimbardo della Stanford University. Si trattava di assegnare i ruoli di prigionieri e guardie a persone comuni all’interno di un carcere simulato. Dopo poco tempo queste persone hanno iniziato a interpretare seriamente i ruoli assegnati tanto da costringere gli studiosi ad interrompere l’esperimento.

Occorre reagire, occorre ricordare che questo episodio non può essere trattato come l’ennesimo “caso isolato” o come un “malinteso”. È solo un piccolo esempio che getta luce sui meccanismi di questa società: lavoro gratuito, esclusione sociale ed infine razzismo esplicito. Non basta fare gli scandalizzati per qualche istante o sui social, occorre invertire il processo, occorre puntare il dito sui padroni e i gestori della città vetrina portando il conflitto sociale nelle piazze e nelle strade, anche in quelle dei mercatini di Natale.

2 notes

·

View notes

Text

IBF, Italian Bike Festival 2022

È sotto gli occhi di tutti come la Bike Industry, di cui IBF è osservatore speciale, da alcune stagioni viva un importante trend di crescita. Il 2020 aveva registrato un boom senza precedenti e il fenomeno si è ripetuto anche nel 2021, anno in cui il mercato ha superato per la prima volta i 22 milioni di pezzi venduti in Europa.

Verso il mondo della Bicicletta

La spinta verso il mondo della bicicletta nasce dalla domanda dei consumatori verso una riscoperta delle attività outdoor, ma anche per una mobilità sostenibile ed efficace: quest’ultima rappresenta una vera rivoluzione dei trasporti di corto raggio nelle nostre città. Una situazione che, naturalmente, ha risvolti positivi anche sugli investimenti industriali e sulla occupazione del settore; si rileva, in particolare, che nel Vecchio Continente la crescita è stata trainata dalla continua domanda di e-bike, che ha superato i 5 milioni di unità vendute.

IBF 2022

Lo sa bene Italian Bike Festival, in programma dal 9 all’11 settembre 2022 presso il Misano World Circuit, e che si dimostra punto di riferimento anche del comparto mobilità alternativa. Nel corso degli anni, IBF ha visto crescere il settore della E-Mobility come una offerta sempre più articolata e integrata tra mezzi tradizionali e soluzioni innovative,e in tal senso l’evento mette a disposizione il proprio palcoscenico per sottolineare il valore aggiunto che il settore è in grado di offrire.

Accanto al carattere racing e sportivo della bicicletta troveranno spazio non solo e-bike in tutte le declinazioni, ma anche brand e fornitori di prodotti e servizi collaterali che vedono in questa area un’opportunità di sviluppo e integrazione della propria offerta per la mobilità urbana quotidiana.

IBF si colloca all’interno di un contesto regionale come quello dell’Emilia-Romagna che crede fortemente nella mobilità del futuro, l’evento gode infatti del sostegno di APT Servizi Emilia-Romagna e di Visit Romagna. La E-Mobility diventa dunque protagonista con i principali player del settore che presenteranno in occasione di Italian Bike Festival prodotti disponibili ai visitatori per test e prove su strada.

IBF, osservazioni della nuova realtà

«Italian Bike Festival fa parte dell’Osservatorio Bikeconomy e siamo testimoni degli andamenti del mercato, non più ristretto alla semplice evoluzione della bicicletta che potremmo definire sportiva, ma allargato a diverse soluzioni legate allo spostamento quotidiano nelle nostre città. – ha commentato Francesco Ferrario di Taking Off – Ed è per questa ragione che abbiamo ritenuto opportuno estendere i confini espositivi di IBF a nuovi player capaci di proporre mezzi sempre più evoluti, tecnologici e accessibili nel settore della E-Mobility».

Bike e... sempre Bike

Spazio dunque a biciclette a pedalata assistita, e-cargo bike e s-pedelec (le e-bike omologate per raggiungere i 45 km/h) ma anche scooter elettrici e monopattini, sempre più presenti tra le vie dei centri abitati e importanti co-protagonisti nella transizione verso una mobilità più attenta e sostenibile.

Read the full article

0 notes

Text

Prodotti Dop e Igp regionali: prosegue il progetto "Nati qui, apprezzati in tutto il mondo" in Emilia-Romagna

Prodotti Dop e Igp regionali: prosegue il progetto "Nati qui, apprezzati in tutto il mondo" in Emilia-Romagna.

Bologna - Il settore della ristorazione in Emilia-Romagna sempre più ambasciatore dei prodotti Dop e Igp regionali e protagonista nella loro promozione.

Si è conclusa la seconda fase del progetto pluriennale "Nati qui, apprezzati in tutto il mondo" avviato dal 2022 dall'Assessorato regionale all'Agricoltura in collaborazione con Apt Servizi Emilia-Romagna e Marr, società leader in Italia nella distribuzione di prodotti alimentari al mondo della ristorazione, e che ha visto anche la partecipazione dell'Enoteca regionale.

La presentazione si è svolta oggi presso l'Enoteca regionale, con la partecipazione dell'assessore regionale all'Agricoltura e Agroalimentare, Alessio Mammi, del presidente di Enoteca, Davide Frascari, e per Marr del responsabile commerciale, Antonio Giovanetti.

Sono 110 gli operatori della ristorazione che lo scorso autunno-inverno hanno partecipato a quattro educational tour nei luoghi dove hanno origine alcuni dei 44 prodotti Dop e Igp dell'Emilia-Romagna, un primato europeo per numero, con un valore produttivo di 3,6 miliardi (su 8,5 a livello nazionale). Gli operatori hanno vissuto una esperienza complessiva delle denominazioni d'origine di Emilia e Romagna, visitando i luoghi di produzione di culatello di Zibello Dop, salame felino Igp, coppa di Parma Igp, squacquerone di Romagna Dop, formaggio di fossa di Sogliano Dop, olio extravergine di Brisighella Dop e piadina romagnola Igp, incontrando e confrontandosi con i produttori sui processi di lavorazione e degustando i prodotti, abbinati ai vini di cantine dei diversi territori (tra cui Lambrusco, Sangiovese, Albana, Gutturnio).

"E' molto importante dare valore alle nostre produzioni di qualità- commenta Mammi-, che rappresentano cultura e identità territoriali, posti di lavoro nel settore agroalimentare, secondo per volumi economici di produzione a livello regionale, e cibi buoni e sicuri. Un grazie a Marr, ai ristoratori che hanno partecipato e agli altri partners per la collaborazione in questo progetto che ha permesso di conoscere ancora meglio il territorio e i nostri prodotti. Il mondo della ristorazione è fondamentale per la promozione dell'Emilia-Romagna a tavola e per mettere in evidenza ogni giorno il valore della Food Valley. Sono in numero sempre crescente le persone che scelgono il turismo esperienziale e connotano il cibo e il vino come elementi distintivi del territorio alla pari del paesaggio, delle città d'arte, del mare e delle altre opportunità che offre l'Emilia-Romagna. Quando parliamo di cibo, non ci riferiamo soltanto a prodotti necessari alla nostra sopravvivenza alimentare, ma entrano in campo anche la storia, le tradizioni, la cultura. Il cibo diventa occasione per ritrovarsi e costruire rapporti; è un prodotto culturale a tutti gli effetti".

I quattro educational fanno seguito alla prima fase di "Nati qui, apprezzati in tutto il mondo", che aveva visto, nella Pasqua 2022, il coinvolgimento di 420 strutture, tra alberghi e ristoranti delle città d'arte e della riviera adriatica dell'Emilia-Romagna, selezionate in base alla propensione all'utilizzo di prodotti Dop e Igp regionali e alla vocazione ad una clientela turistica), con la distribuzione di un'apposita tovaglietta con la mappa delle tipicità regionali e di una mappa cittadina con QR code.

Il codice permetteva di accedere ad una landing page dedicata, dove conoscere al meglio i prodotti regionali a qualità regolamentata e biologici, attraverso video ricette e link di approfondimento.

A supporto dell'azione promozionale della Regione, anche la newsletter Food Valley News, che ogni mese racconta a diverse centinaia di follower prodotti stagionali, sagre e manifestazioni dedicate alle Dop e Igp regionali....

#notizie #news #breakingnews #cronaca #politica #eventi #sport #moda

Read the full article

0 notes

Text

CYCLING: the Italian Bike Festival’s action-packed programme for fans and professionals alike is already taking shape – 9th/11th September at the Misano World Circuit

CYCLING: the Italian Bike Festival’s action-packed programme for fans and professionals alike is already taking shape – 9th/11th September at the Misano World Circuit

MORE THAN JUST A FAIR:

IBF’S WIDE AND VARIED PROGRAMME OF EVENTS!

The IBF returns from September 9th to 11th 2022 with the support and collaboration of APT Servizi Emilia Romagna and Visit Romagna. Italy’s top bike fair’s three days at the Misano World Circuit spans a busy schedule of events aimed at both bike fans and sector professionals alike. High points include meetings with champions, road…

View On WordPress

0 notes

Text

Casi d'uso di un SOCaaS per le aziende parte 1

Estimated reading time: 7 minutes

Le applicazioni di Cyber Threat Analytics monitorano i log di sicurezza e il network per rilevare in maniera tempestiva eventuali infezioni malware (per esempio, gli attacchi zero day e i ransomware), la compromissione del sistema, le attività di “lateral movement”, pass-the-hash, pass-the-ticket e altre tecniche avanzate d’intrusione. L’uso di un SOCaaS permette di estrapolare dati da sorgenti come firewalls, proxy, VPN, IDS, DNS, endpoints, e da tutti i dispositivi connessi alla rete con lo scopo di identificare modelli dannosi come il “beaconing”, connessioni a domini generati digitalmente, azioni eseguite da robot e tutti i comportamenti anomali.

Il nostro sistema SOCaaS è dotato di intelligenza artificiale che arricchisce e trasforma gli eventi SIEM, in modo da identificare le minacce nell'intero ambiente IT, includendo anche le applicazioni aziendali critiche.

Quali sono i vantaggi a livello aziendale?

L’uso di un SOCaaS. Qui sotto è riportata una lista con soltanto alcuni dei vantaggi che l’uso di un SOCaaS può comportare un rapido rilevamento delle violazioni, la riduzione dell'impatto di queste. Inoltre, un SOCaaS fornisce risposte e indagini complete sulle minacce, diminuisce i costi di monitoring e gestione, così come i costi di conformità.

L'uso di un SOCaaS permette, inoltre, di ricevere segnalazioni quantificate e non soggettive su minacce e rischi.

Casi d’uso SOCaaS

Dopo una panoramica generale sui vantaggi che potrebbe offrire all’azienda l’uso di un SOCaaS, vediamo in quali contesti viene normalmente impiegato.

Un SOCaaS è costituito da elementi che sono molto idonei per essere applicati in caso di esecuzioni anomale di applicazioni, così come nell'analisi del traffico bot verso un sito web dannoso.

In altri casi il SOCaaS individua query DNS insolite, una possibile attività di comando e controllo a distanza, analizza gli spike in byte verso destinazioni esterni e quindi controlla anche il traffico, relazionandolo in un contesto applicazione/porta.

Altri scenari in cui l'uso di un SOCaaS è ideale sono i rilevamenti di exploit, di sessioni dalla durata insolita, ma anche di connessioni a IP o domini in blacklist e di attività anomale in genere.

Infine, è in grado anche di individuare attacchi di SPAM mirato e i tentativi di phishing.

Threat Models

Analizzando gli indicatori di minaccia è possibile rilevare comportamenti correlati su più origini di dati, per rilevando anche tutte quelle minacce che solitamente passano inosservate. Molteplici indicatori di minaccia che si verificano in uno schema e che coinvolgono entità simili tendono a presentare un maggior rischio di costituire una minaccia reale.

I Threat Models definiscono questi schemi e combinano le policy e gli indicatori di minaccia per rilevare i comportamenti correlati su più sorgenti di dati, identificando le minacce che potrebbero passare inosservate. In seguito sono riportati alcuni dei Threat Models più comuni che sono inclusi nell'uso di un SOCaaS

Rilevamento dei Lateral Movement

Questo Threat Model rileva i possibili scenari di “lateral movement”, impiegati dagli aggressori per diffondersi progressivamente in una rete alla ricerca di risorse e dati chiave. I segnali di un attacco del genere possono essere vari e li possiamo dividere in tre categorie: Autenticazione anomala, privilegi sospetti, processo anomalo.

Autenticazione anomala è solitamente individuabile tramite alcuni indizi. Per esempio se un account accede a un host mai raggiunto prima. Oppure se vengono usate credenziali esplicite su più host, oppure ancora se viene rilevato un tipo/processo di autenticazione sospetto.

Per quello che riguarda i privilegi sospetti, ecco alcuni indicatori rilevabili con l'uso di un SOCaaS:

- attività di provisioning anomala

- escalation sospetta dei privilegi

- accesso anomalo agli oggetti della condivisione della rete

Un processo anomalo viene individuato in questo modo tramite l'uso di un SOCaaS: un codice processo inconsueto, oppure la creazione sospetta di attività pianificate. Alternativamente possono essere rilevati dei cambiamenti sospetti alle impostazioni del registro di sistema.

Rilevamento di host compromessi

Questo modello viene impiegato nell'uso di un SOCaaS per rilevare gli host che mostrano segni di infezione e compromissione mettendo in relazione le anomalie basate su host e rete sulla stessa entità.

Un possibile allarme è dato dalle anomalie nel traffico in uscita. Questo si verifica quando il traffico si dirige verso domini casuali o host notoriamente malevoli. In altri casi, invece, un numero anomalo di domini contattati è un altro campanello di allarme rilevabile tramite l'uso di un SOCaaS.

Sono trovate anomalie nell’endpoint quando si trovano processi rari o un uso sospetto di porte o protocolli da parte del processo stesso. Una possibilità è anche quella di rilevare un agente inconsueto.

Rilevazione APT tramite uso di un SOCaaS

La rilevazione APT individua gli attacchi alle reti informatiche sanitarie, in cui lo scopo dell’aggressore solitamente è quello di ottenere un accesso non autorizzato a una rete con l'intenzione di rimanere inosservato per un periodo prolungato.

Questo include tentativi di phishing, l'individuazione di una scansione di rete o un'elusione dei controlli. In fase di delivery, invece, potrebbe essere individuato traffico verso domini casuali, un'anomalia nel traffico DHCP o traffico destinato verso host notoriamente dannosi.

In fase di exploit, gli indicatori possono essere: la rilevazione di attività da account terminati, traffico DNS anomalo, ma anche un processo di autenticazione sospetto. Un altro possibile indicatore individuabile con l'uso di SOCaaS è un'anomalia nella velocità della rete.

Tramite l'uso di un SOCaaS possono essere individuati anche casi di esfiltrazione di dati. I segnali in questo caso sono l'upload non autorizzato di dati sulla rete.

Modello rilevamento Phishing tramite uso di SOCaaS

Questo modello è in grado di rilevare possibili tentativi di phishing verso utenti all'interno dell'organizzazione. Ne abbiamo parlato anche in altri articoli, ed ecco alcuni indicatori di questo tipo di attacchi. Un campanello di allarme è sicuramente il rilevamento di campagne di phishing note. Non è raro, inoltre, che si individuino attacchi di spear phishing.

L'uso di un SOCaaS è in grado anche di individuare possibili tentativi di phishing o Campagne di phishing persistenti, grazie al confronto con email da mittenti/domini/indirizzi IP noti nelle blacklist. Come al solito, bisogna fare attenzione agli allegati e-mail sospetti, ma l'uso di un SOCaaS potrebbe automatizzare, almeno in parte, i controlli.

È poi possibile individuare delle anomalie del traffico in uscita, per esempio quello verso domini casuali, anch'esso possibile segnale di phishing. Possono essere indicatori anche il classico traffico verso host malevoli, un numero anomalo di domini rari a cui si è acceduto.

Enumerazione di Host/Account su LDAP

Utilizzato, solitamente, per identificare potenziali asset o enumerazioni di account sulla rete da parte di entità maligne.

Esecuzione di processi sospetti

- Processo/MD5 anomalo rilevato

- Uso di possibili set di strumenti di enumerazione AD (Active Directory)

- Rilevato l'uso di strumenti e utilità malevoli

Scansione della rete

- Possibili account AD/privilegi di enumerazione

- Conteggio dei servizi LDAP o SMB

- Numero anomalo di richieste di ticket di servizio Kerberos

- Port scanning

Anomalie di autenticazione

- Account che accedono a un host per la prima volta

- Uso di account mai visti prima sulla rete

- Numero anormalo di richieste di autenticazione fallite

Ricognizione seguita da un potenziale sfruttamento

Questo modello di minaccia mira a identificare i tentativi di ricognizione della rete che hanno avuto successo, seguiti da indicatori di sfruttamento.

Scansione esterna

- Scansione delle porte da host esterni

- Enumerazione di host da host esterni

Scansione della rete

- Possibile conteggio di account/privilegi AD

- Enumerazione di servizi LDAP

- Numero insolto di richieste di ticket di servizio Kerberos

- Picchi nel traffico LDAP

- Enumerazione di servizi SMB

Anomalie nei processi

- Rilevamento dei processi o MD5 anomali

- Creazione sospetta di attività pianificate

- Rilevati cambiamenti sospetti alle impostazioni del registro di sistema

Conclusioni

Abbiamo visto quali sono i maggiori casi d’uso SOCaaS, dando uno sguardo ad alcuni dei modelli di minaccia più comuni che include nel suo sistema di protezione. Per avere informazioni sui modelli di minaccia relativi ai malware e sugli identificatori di minaccia visitate questo articolo.

L'uso di un SOCaaS è una soluzione aziendale solida e di grande valore, chiedici cosa può fare per la tua azienda, saremo lieti di rispondere a ogni domanda.

- Caratteristiche

- Long-term search: cosa c'e' di nuovo nel servizio SOCaaS

Read the full article

0 notes

Link

13 apr 2021 17:20

LEVATEJE ER VINO! - IN UN PAESE IN CUI NON SI E’ RIUSCITI ANCORA A PORTARE L’ALTA VELOCITA’ DA SALERNO A REGGIO CALABRIA, IL MINISTRO DELLE INFRASTRUTTURE ENRICO GIOVANNINI SI BALOCCA CON LA ''CICLOVIA DEL SOLE'' E SULLA “MOBILITA’ DOLCE” - SI POTRÀ ANDARE IN BICI DA BOLZANO A BOLOGNA - INAUGURATI 46 KM DA MIRANDOLA A SALA BOLOGNESE - VIDEO

-

Da repubblica.it

"Il nostro Governo, rafforzando quello che il Governo precedente aveva già immaginato intende inserire nel Piano nazionale di ripresa e resilienza un investimento senza precedenti proprio sulla nella mobilita dolce e sull'uso di nuovi strumenti di mobilità ciclistica". Lo ha detto, inviando un videomessaggio all'inaugurazione della Ciclovia del Sole sull'ex ferrovia Bologna-Verona, il ministro delle Infrastrutture e della mobilità sostenibile, Enrico Giovannini.

"Abbiamo inserito nel Pnrr un investimento di 600 milioni di cui 200 dedicati alla mobilità all'interno delle città e aree metropolitane e e 400 per la realizzazione di ciclovie turistiche e ciclovie nel quadro anche europeo di sviluppo e lo facciamo insieme alle Ferrovie".

La Ciclovia del Sole sull’ex ferrovia Bologna-Verona da Mirandola (Tramuschio) a Sala Bolognese (Osteria Nuova) consta di 46 km realizzati in due anni dalla Città metropolitana di Bologna con un costo di 5 milioni di euro, grazie al finanziamento del Ministero dell’Ambiente, alla disponibilità di Rete Ferroviaria Italiana (Gruppo FS).

Grazie all’apertura di questo nuovo tratto la Ciclovia del Sole, che fa parte del grande itinerario ciclabile europeo Eurovelo7 Capo Nord-Malta, sarà di fatto percorribile da Bolzano a Bologna mentre sono già finanziate e in parte realizzate alcune parti del tracciato Bologna-Firenze (4,5 milioni di euro per la connessione Sala Bolognese-Bologna, 4,5 milioni di euro per la Casalecchio-Marzabotto e 2,5 milioni per la Marzabotto-Silla, oltre ai 7 milioni di euro per il tratto toscano).

L'inaugurazione della Ciclovia

Alla cerimonia di inaugurazione - senza pubblico e nel rispetto delle restrizioni anti-Covid – hanno partecipato il sindaco metropolitano Virginio Merola, il presidente della Regione Stefano Bonaccini, il presidente di Apt Emilia-Romagna e CT della nazionale di ciclismo italiana Davide Cassani e (in collegamento da Roma) il ministro delle Infrastrutture e della mobilità sostenibili Enrico Giovannini e l’amministratrice delegata di RFI Vera Fiorani.

Durante la diretta dell’evento, trasmessa su numerosi canali social, siti web e tv, la giornalista Sabrina Orlandi ha dialogato con le istituzioni, con Cassani e il giornalista Mario Calabresi e sono arrivati anche i video messaggi dei sindaci di Firenze (Dario Nardella) e di Verona (Federico Sboarina), della CEO di European Cyclists'? Federation Jill Warren, di Paolo Pileri, ideatore e responsabile della Ciclovia Vento Venezia-Torino Eurovelo 8 e di Antonio Dalla Venezia (Presidente Comitato tecnico scientifico Bicitalia, FIAB).

Il taglio del nastro è avvenuto lungo la Ciclovia all’ex stazione ferroviaria della Bolognina di Crevalcore, un luogo particolarmente carico di significati perché a pochi passi da lì, nel gennaio 2005, avvenne il tragico incidente ferroviario con 17 vittime e 80 feriti. Da allora l’esigenza di raddoppiare i binari, affiancata a un potenziamento tecnologico che ne ha innalzato la sicurezza a standard di eccellenza europei - ha liberato 36 km della vecchia linea Bologna-Verona su cui ora corre la Ciclovia del Sole.

Nel tratto aperto oggi da Mirandola (Tramuschio) a Sala Bolognese (Osteria Nuova) sull’ex ferrovia Bologna-Verona sono presenti 5 piazzole di sosta dotate di illuminazione, wi-fi, carica cellulare e e-bike, kit di riparazione, rastrelliere, acqua, tavoli e cestini. E presto sarà installato su ognuna l'impianto fotovoltaico.

Lungo il tracciato sono stati riqualificati i ponti ferroviari di attraversamento dei principali corsi d’acqua (Lavino, Ghironda, Samoggia e Panaro) e altri manufatti per corsi d’acqua minori o per attraversamenti di viabilità private e locali.

L’interconnessione con la viabilità locale esistente è realizzata con 28 connessioni per rendere estremamente fruibile e permeabile il percorso anche dall’utenza locale per gli spostamenti casa/lavoro e casa/scuola.

A San Giovanni in Persiceto inoltre aprirà presto i battenti uno dei primi Bed&Bike dell’Emilia Romagna con possibilità di sosta e pernottamento per ciclisti e annessa attività di riparazione/deposito bici. Il nuovo edificio, si trova a fianco della Stazione Ferroviaria, nell’area recentemente riqualificata con il progetto di Città metropolitana e Comune nell’ambito del Bando Periferie, ed offrirà servizi di bike room (4 camere da 3 posti letto ciascuna, tutte dotate di servizi igienici più 1 bagno per disabili) con attrezzi a disposizione o un meccanico su richiesta. L’edificio ospiterà inoltre una reception, l’area cucina e quella per il lavaggio e la lubrificazione. In questi giorni sono in corso le ultime fasi di collaudo a cui seguirà l’affidamento della gestione tramite bando. Fra i servizi offerti si sta valutando la possibilità di attivare servizi di Bike shuttle e trasporto bagagli, offerta di lunch box e noleggio bici.

Lungo il percorso sono inoltre presenti 22 totem turistici che raccontano le eccellenze artistiche e culturali dei territori attraversati: 50 km di pianura e di purissimo distillato di Emilia. Un percorso ciclabile facile e leggero che attraversa 8 comuni (3 in provincia di Modena e 5 in città metropolitana di Bologna).

Merola e Bonaccini: il futuro è verde

“L’opera che apriamo oggi non è solo una ciclabile - dice Virginio Merola -. Vi comunico quindi che candideremo il tracciato della Ciclovia del Sole che apriamo oggi al bando nazionale per la riforestazione grazie al quale contiamo di piantumare oltre 5 ettari di verde: migliaia tra "alberi ed arbusti", creando pareti di verde ed aree ombreggiate che non solo miglioreranno il paesaggio ma anche il microclima della Ciclovia ma di tutto l'ambiente”.

“Ambiente, turismo, sport, cultura, paesaggio, agroalimentare - commenta Stefano Bonaccini - : c’è tutta l’Emilia-Romagna in questa infrastruttura che inauguriamo oggi. La Ciclovia del Sole, un progetto di cui la Regione è capofila e che collegherà Verona, Bologna e Firenze coi suoi 392 chilometri - di cui ben 154 si snodano in Emilia-Romagna - non solo si colloca tra le più importanti vie ciclabili europee ma propone una nuova idea di viaggio capace di coniugare la scoperta lenta e attenta dei territori a una maggiore sostenibilità ambientale. Temi che sosteniamo da tempo. La Ciclovia ci permetterà di agganciare la ripartenza valorizzando le tante risorse della nostra tradizione culturale ed enogastronomica nel rispetto della natura e del paesaggio”.

0 notes

Text

Hacker cinesi installano backdoor spia nei sistemi industriali occidentali

Cyber-spionaggio: attacco in grande stile del gruppo cinese APT41. I pirati hanno sfruttato vulnerabilità nei sistemi Cisco, Citrix e Zoho. Nel mirino aziende che operano in un gran numero di settori diversi.

Quando si parla di gruppi APT (Advanced Persistent Threat) di solito è in relazione ad attacchi mirati piuttosto limitati. Questa volta, però, ci troviamo di fronte a un’eccezione.

Secondo quanto riporta FireEye, infatti, uno dei più noti gruppi di hacker legati al governo di Pechino avrebbe condotto una campagna di attacchi che avrebbe preso di mira decine di imprese attive nel settore energetico, finanziario, manifatturiero, dell’informazione, dei trasporti e dei servizi.

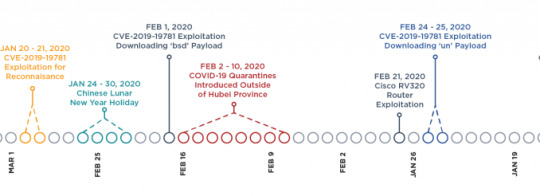

Come si legge nel report pubblicato dai ricercatori, protagonista di questo cambio di strategia è APT41, un gruppo ben conosciuto dagli esperti di sicurezza. Secondo gli autori del rapporto, tra il 20 gennaio e l’11 marzo di quest’anno (in concomitanza con la diffusione dell’epidemia Covid-19) i pirati avrebbero attaccato bersagli in Australia, Canada, Danimarca, Finlandia, Francia, India, Italia, Giappone, Malesia, Messico, Filippine, Polonia, Qatar, Arabia Saudita, Singapore, Svezia, Svizzera, Emirati Arabi Uniti, Regno Unito e USA.

Gli attacchi hanno sfruttato una serie di vulnerabilità conosciute in diversi sistemi molto diffusi. La prima (CVE-2019-19781) interessa i sistemi Citrix e, secondo i ricercatori, sarebbe stata sfruttata per cercare di installare una backdoor all’interno dei sistemi che i pirati informatici avrebbero accuratamente selezionato.

Più nebulosi, invece, i contorni di un attacco che avrebbe preso di mira un router RV320 di Cisco. Gli analisti in questo caso si muovono nel campo delle ipotesi, la più accreditata delle quali tira in ballo l’uso di un modulo Metasploit che sfrutta due falle di sicurezza (CVE-2019-1653 e CVE-2019-1652) emerse l’anno scorso.

Lo strumento più pericoloso, però, è stato adottato dai pirati nel corso di questo mese, quando APT41 ha cominciato a sfruttare un exploit comparso per una vulnerabilità zero-day (CVE-2020-10189) che affligge Zoho ManageEngine Desktop Central.

Insomma: sembra proprio che i pirati al soldo del governo di Pechino abbiano avviato un’offensiva senza precedenti, che sta approfittando anche di una situazione particolare legata alla pandemia coronavirus. Il suggerimento, ovvio, è di non abbassare la guardia.

Read the full article

#APT41#attaccoAPT#Cina#cisco#Citrix#hacker#hakercinesi#malware#pirateriainformatica#sistemiindustriali#Zoho

0 notes