#datenerfassung

Text

Als Stadtmensch einen eigenen Acker

Als angehende Selbstversorgerin erzählt Kathi Blumfeld aus Berlin über ihr außergewöhnliches Projekt. Vor Wochen hat sie als Stadtmensch die Entscheidung für den Gemüseanbau auf einem eigens dafür vorgesehenen gepachteten Acker getroffen.

Kathi arbeite viel, es dreht sich seit Jahren alles um Arbeit … und sie unterbricht nur, wenn sie mit ihren Hunden spazieren geht oder zu einem Event reisen muss. Das war ihr auf Dauer zu wenig. Sie wünscht sich schon immer einen Ausgleich und das am besten in freier Natur. Das Angebot, das sie in den sozialen Netzwerken kürzlich gefunden hatte, entsprach daher ganz und gar ihren Bedürfnissen.

Ein Bauernhof verpachtet ganze Ackerparzellen, die seit letztem Herbst bereits mit Gründüngung vorbehandelt und für die Bepflanzung aufbereitet wurden. Von den Hofbetreibern sind schon einige Gemüsesorten gesät worden. Kohlrabi, Erbsen, Salat, Fenchel, Spinat, Sonnenblumen, Rote Bete, Zwiebeln, Möhren, Spitzkohl, Mangold, Rotkohl, Dill, Weißkohl, Pastinaken verweilen längst im Acker, um zu wachsen.

Kathi ist nun für das Unkraut jäten, Pflegen, Pflanzen, Hegen und Gießen verantwortlich. In ein paar Wochen, wenn kein Frost mehr zu befürchten ist, sorgt sie für die restliche Anpflanzung der vom Landwirt vorgezogenen Jungpflanzen wie Tomaten, Radieschen, Zuckermais, Stangenbohne, Buschbohne, Paprika, Kürbis. Die Kartoffeln bringt der Hofbetreiber in der nächsten Woche für sie in den Acker.

Die Parzelle ist ausreichend groß, um für einen 2-Personenhaushalt eine ordentliche Erntemenge einfahren zu können. Von Mai bis Ende Oktober bringt ihr Acker verschiedene Gemüsesorten ans Tageslicht und ohne große Umwege direkt in ihren Kochtopf.

„Frisch geerntet schmeckt Gemüse richtig gehaltvoll und wesentlich aromatischer als das vorab gekühlte Gemüse (damit es besser hält) aus dem Supermarkt und konventionellem Gemüsehandel“, so versichert es ihr die Hofbetreiberin. Als Selbstversorger ist Kathi in diesem Jahr unabhängig von Preisschwankung durch Angebot und Nachfrage. Zudem ernährt sie sich gesünder, weil sie bei ihrem eigenen Gemüse weiß, dass keine Pestizide eingesetzt werden. Sie wird ihr Gemüse mit Netzen vor Insekten schützen. Die vorausgegangene Gründüngung hat den Boden auch schon genügend gekräftigt, sodass sie nur noch wenig düngen muss.

Überdies lernt Kathi nun auch einiges über den Anbau von Gemüse. Zum Beispiel, welches Gemüse, zu welcher Jahreszeit ausgepflanzt und ausgesät wird. Und welche Gemüsesorten sich zusammen vertragen und welche in der Nachbarschaft gepflanzt werden, um ungebetene Insekten zu vertreiben. Die Hofbetreiber beraten sie und stehen ihr bei Fragen und Tipps jederzeit und sogar per Messenger zur Verfügung.

Dadurch bekommt Kathi ein Feingefühl für das, was sie tut und worauf sie achten muss. „Der Austausch mit den Landwirten liegt mir sehr am Herzen. Dadurch bekomme ich eine Sichtweise auf Dinge, die mir sonst als Stadtmensch gänzlich fremd bleiben würde. Ich werde mir auch für meinen eigenen Garten nützliche Fertigkeiten und Wissen aneignen können“, so erzählt sie.

Natürlich geht es Kathi nicht nur ums Arbeiten, sondern auch um das Verweilen in der Natur. Bei gutem Wetter draußen sein, den Abend auf dem Acker entspannt ausklingen lassen und den Sonnenuntergang genießen, ist eine entschleunigende, wohltuende Aktivität, die den Menschen neue Energie verleiht.

Diese Art Rückbesinnung auf die Natur ist auch ein wichtiger Beitrag bezüglich Umweltschutz. Schließlich schützt und wertschätzt der Mensch nur das, was er kennt und womit er sich verbunden fühlt.

#selbstversorger#gemüseacker#anbau#gemüseanbau#work_from_home#remote_jobs#virtual_assistant#writing#externe_dienstleistung#co_working_space#deutschland#office_jobs#virtual_working#ghostwriter#transkription#datenerfassung#social_media_management#podcast_editin#webdesign#recherche#storytelling#autorin#Public_Relations#freelancer#remote_work#kundenzufriedenheit#journalismus

7 notes

·

View notes

Text

Ethische Implikationen von KI-gestützten Überwachungstechnologien rücken in den Fokus

Die ethischen Implikationen von KI-gestützten Überwachungstechnologien rücken in den Fokus

Die Welt der Überwachung hat sich in den letzten Jahren rasant verändert. Was einst als futuristische Vision galt, ist heute Realität: KI-gestützte Technologien durchdringen unseren Alltag und versprechen Sicherheit, Effizienz und Kontrolle. Doch während die einen die Vorzüge dieser Technologien preisen,…

#Algorithmen#Datenerfassung#Datenschutz#Datensicherheit#Ethik#Gesichtserkennung#Innovation#Intelligenz#KI#Privatsphäre#SEM#Sicherheit#Überwachung#Überwachungstechnologien#Verantwortung#Verhaltensanalyse#Vertrauen#Vorhersage#Zensur

0 notes

Text

11. Was ist Amazon IoT und was kann es für Cloud Computing leisten?:

"Amazon IoT: Erfahren Sie, wie Cloud Computing mit Amazon IoT verbessert werden kann"

#AmazonIoT #CloudComputing #Verbinden #Sicherheit #Kommunikation #Datenerfassung #KIBasiert #Dateiverwaltung #Automatisierung #Entscheidungsfindung

Cloud Computing ist ein Konzept, das es ermöglicht, auf entfernte IT-Ressourcen zuzugreifen. Dieser Zugriff kann über das Internet erfolgen. Mit Cloud Computing können Unternehmen auf eine Vielzahl von IT-Diensten zugreifen, die von einem Cloud-Anbieter bereitgestellt werden. Dies ermöglicht es den Unternehmen, Kosten zu senken, indem sie nur für die tatsächlich verwendeten Ressourcen und Dienste…

View On WordPress

#Amazon IoT ist eine Plattform#automatisierte Entscheidungsfindung und mehr. Mit Amazon IoT können Unternehmen ihre Produkte effizienter verwalten und Entwickler können sc#Automatisierung#Cloud Computing#darunter sichere Kommunikation über das Internet#Dateiverwaltung#Datenerfassung#die es Unternehmen und Entwicklern ermöglicht#Echtzeit-Datenerfassung#Entscheidungsfindung#Geräte#KI-basiert#KI-basierte Analysen#Kommunikation#Sensoren und Anwendungen mit ihren Cloud-Anwendungen zu verbinden. Es bietet eine Reihe von Funktionen#Sicherheit#Verbinden

0 notes

Text

Gänzliche Mobilisierung in der Provinz Es-Semara, zwecks dessen einen reibungslosen Ablauf der RGPH 2024 gewährleisten zu dürfen

Es-Semara–Die Operation zur Datenerfassung bei Haushalten im Rahmen der 7. allgemeinen Volks-und-Wohnungszählung (der RGPH) ist am Sonntag, dem 01. September 2024, unter „guten Bedingungen“ in der Provinz Es-Semara gestartet worden.

„Es sind erhebliche personelle und logistische Ressourcen dazu mobilisiert worden, zwecks dessen einen reibungslosen Ablauf der Volkszählung in der Provinz Es-Semara gewährleisten zu dürfen“, sicherte der Provinzchef der Operation der RGPH, Herr El Garhi SIDATI, in einer Presseerklärung zu, angebend, dass rund 83 Ermittler, 25 Kontrolleure und 3 Aufseher an dieser großen Operation beteiligt gewesen sind.

Herr SIDATI sagte überdies, dass die Volkszählungsoperation, die bis zum 30. September 2024 in der Provinz Es-Semara andauern wird, 21 Kontrollzonen und 68 Volkszählungszonen umfasst, zusätzlich zur Beteiligung von 111 Kontrolleuren und von Ermittlern.

Desgleichen rief er die Erinnerung daran wach, dass die Fern-und-Präsenzschulungen, welche den Beteiligten der Volkszählung zugute kamen, dazu den Beitrag leisten, einen guten Start dieser nationalen Fristsetzung gewährleisten zu dürfen, feststellend, dass eine Erkundungsoperation vor Ort dem Übergang zur Datenerfassung bei den Haushalten vorausging, wobei die Kontrolleure und die Ermittler die Grenzen ihrer Volkszählungszonen kennenlernten.

Die vonseiten der Hohen Planungskommission sorgfältig entwickelten Karten bewerkstelligten es den Forschern, die Aktionszonen identifizieren zu dürfen, fuhr er fort, hinzufügend, dass die Datenerfassungsoperation, die vonseiten der Haushalten positiv aufgenommen worden ist, unter guten Bedingungen vonstattenging.

Diese Volkszählung, eine Operation mit strategischer Tragweite, die in Anwendung der Hohen Anweisungen seiner Majestät des Königs Mohammed VI und in Übereinstimmung mit den Empfehlungen der statistischen Kommission der Vereinten Nationen durchgeführt wird, ein reales Bild der Population und der Wohnungssituation verschaffen lassen wird.

Die RGPH 2024 zeichnet sich somit durch die Vielfalt in den Teilnehmerkategorien aus, da 60% Absolventen und Studenten und 32% Frauen und Männer im Bildungssektor sind, während andere Beamte innerhalb öffentlicher Verwaltungen und Institutionen, Angestellte des Privatsektors und Beamte im Ruhestand 8% ausmachen.

Sie macht es darüber hinaus möglich, die demografischen, die sozialen und die wirtschaftlichen Merkmale der gesamten Population näher kennen zu dürfen, mit inbegriffen der spezifischen Bevölkerungsgruppen, im vorliegenden Falle der Nomaden und der Obdachlose.

Sie beinhaltet zum Schluss die Bestimmung des Volumens und der Merkmale des Wohnungsbestands sowie der Wohnbedingungen der Haushalte.

Quellen:

http://www.corcas.com

http://www.sahara-social.com

#Sahara Occidental#Western Sahara#WestSahara#Saara Occidental#Sara Ocidental#CORCAS#Polisario#RASD#SADR#Khalihenna Ould Errachid#Maroc#Marruecos#Morocco#Algérie#Algerie#Argelia#Vestsahara#Länsi-Sahara#westelijke Sahara#Vest-Sahara

0 notes

Text

… Die Künstliche Intelligenz (KI) verändert jeden Aspekt unseres Lebens. Als Universaltechnologie sind die Anwendungen der KI potenziell endlos. Sie kann einerseits menschliche Arbeit produktiver machen. Sie kann aber auch Aufgaben automatisieren, die zuvor von Menschen ausgeführt wurden.

Leider geht der aktuelle Trend in der kommerziellen KI-Entwicklung in genau diese Richtung – mit potenziell verheerenden Folgen für die Gesellschaft. Durch den Ersatz von Menschen durch Maschinen in der Produktion reduziert Automatisierung den Anteil der Arbeitskräfte an der Wertschöpfung (und dem Volkseinkommen), trägt zur Ungleichheit bei und kann Beschäftigung und Löhne reduzieren. Anders ausgedrückt: Die Flut der Automatisierung bringt nicht automatisch alle Boote zum Schwimmen.

Schauen wir zurück: Zu Beginn der industriellen Revolution war die Automatisierung ein Motor der Produktivitätssteigerung. Vor allem, seit ab dem späten 18. Jahrhundert das Weben und Spinnen mechanisiert wurde. Die meisten modernen Volkswirtschaften erlebten seit der industriellen Revolution ein robustes Lohn- und Beschäftigungswachstum. Zwar ersetzte die Automatisierung in vielen Bereichen die menschliche Arbeitskraft, zugleich aber entstanden stets andere Technologien, die eine zentrale Rolle der Menschen im Produktionsprozess wiederherstellten und neue Tätigkeiten kreierten, bei denen der Mensch einen komparativen Vorteil hat. Diese Technologien trugen nicht nur zum Produktivitätswachstum bei, sondern ließen auch Beschäftigung und Löhne steigen und führten zu einer gerechteren Verteilung der Ressourcen.

Die Ära der Digitalisierung unterscheidet sich jedoch von früheren technologischen Revolutionen. In den vergangenen drei Jahrzehnten fehlte die Kompensation, um die Auswirkungen der Automatisierung auf die Arbeitsverhältnisse auszugleichen. Stattdessen stagnieren das Lohn- und Beschäftigungswachstum. Das Produktivitätswachstum blieb anämisch. Ungünstiger Weise scheint die KI diesen Trend zu verschärfen – was zu noch größerer Ungleichheit und vielen weiteren Jahrzehnten mit langsamem Lohnwachstum und sinkender Arbeitsmarktbeteiligung führen kann.

Allerdings ist das nicht zwingend. Im Gegenteil. KI kann auch dazu beitragen, Aufgaben umzustrukturieren und neue Beschäftigungsformen zu schaffen. Im Bildungsbereich beispielsweise kann die Echtzeit-Datenerfassung und -verarbeitung durch KI-Systeme die Lehrer in die Lage versetzen, individuellen Unterricht anzubieten, der auf die Bedürfnisse jedes Schülers abgestimmt ist. Ähnliches gilt für das Gesundheitswesen. Und die potenziellen Vorteile der KI für die Arbeitswelt sind nicht auf Dienstleistungen beschränkt. Dank der Fortschritte in der virtuellen Realität kann sie auch genutzt werden, um neue Aufgaben für den Menschen im High-Tech-Bereich zu schaffen, der derzeit vielerorts von Industrierobotern dominiert wird.

Neue Technologien generieren zudem nicht nur Vorteile für die Erfinder und Erstanwender, sondern auch für andere Hersteller, Arbeitnehmer und Verbraucher. Das Problem ist, dass Technologiemärkte weniger gut funktionieren, wenn konkurrierende Paradigmen im Spiel sind. Je mehr das Automatisierungsparadigma voranschreitet, desto mehr wird der Markt die Investitionen in diesem Bereich auf Kosten anderer Paradigmen bevorzugen, die neue arbeitsintensive Aufgaben schaffen könnten.

Hinzu kommt ein weiteres Problem der neuen KI-Technologien: Das Feld wird von einer Handvoll großer Technologieunternehmen dominiert, deren Geschäftsmodelle eng mit der Automatisierung verknüpft sind. Diese Unternehmen stemmen den größten Teil der Investitionen in die KI-Forschung und haben ein Geschäftsumfeld geschaffen, in dem die Entfernung von fehlbaren Menschen aus den Produktionsprozessen als technologischer und wirtschaftlicher Imperativ angesehen wird.

Anders ausgedrückt: Die Einführung neuer Automatisierungstechnologien ist profitabel geworden, auch wenn die Technologien selbst nicht besonders produktiv sind. Wir müssen uns also fragen, ob wir nicht eine falsche Art von KI fördern. Wir könnten mehr Wohlstand schaffen, indem wir ein offensichtliches Marktversagen erkennen und die KI wieder stärker auf die Schaffung neuer produktivitätssteigernder Aufgaben für die Menschen ausrichten….

0 notes

Text

Innovation durch bionische Adaptionen mit Messtechnik

Erleben Sie die Zukunft des Testens mit unseren innovativen Bionischen Adaptionen mit Messtechnik. Unsere Adaptionen wurden zur Nachahmung natürlicher Prozesse und zur Verbesserung der Prüfgenauigkeit entwickelt und bieten eine unvergleichliche Leistung und Zuverlässigkeit. Durch die Möglichkeit der Datenerfassung und -analyse in Echtzeit erhalten Sie präzise Messungen und umsetzbare Erkenntnisse wie nie zuvor. Rufen Sie uns an unter +49 70317779466, um der Zeit voraus zu sein und die Innovation zu nutzen.

0 notes

Text

Traditionelle Herausforderungen in Lieferketten und wie IoT-basierte Lösungen helfen

Die moderne Lieferkette ist ein komplexes und vielschichtiges Netzwerk, das die Koordination verschiedener Akteure erfordert, von Lieferanten über Hersteller bis hin zu Distributoren und Einzelhändlern. Traditionelle Lieferketten stehen seit langem vor zahlreichen Herausforderungen, die die Effizienz beeinträchtigen, Kosten erhöhen und die Kundenzufriedenheit gefährden. Mit dem Aufkommen des Internets der Dinge (IoT) werden diese Herausforderungen jedoch auf innovative und transformative Weise angegangen. Dieser Artikel untersucht die wichtigsten Herausforderungen traditioneller Lieferketten und wie IoT-basierte Lösungen die Branche revolutionieren.

Wichtige Herausforderungen in traditionellen Lieferketten

Mangel an Sichtbarkeit und Transparenz Traditionelle Lieferketten leiden oft unter begrenzter Sichtbarkeit in den verschiedenen Phasen, was es schwierig macht, Bestände, Sendungen und gesamte Abläufe zu verfolgen. Dieser Mangel an Transparenz kann zu Ineffizienzen, Verzögerungen und erhöhten Kosten führen.

Probleme im Bestandsmanagement Das richtige Gleichgewicht an Beständen zu halten, ist eine ständige Herausforderung. Überbestände führen zu höheren Lagerkosten, während Unterbestände zu Engpässen und Umsatzeinbußen führen können. Eine genaue Bedarfsprognose und eine Echtzeit-Bestandsverfolgung sind entscheidend, aber mit traditionellen Methoden schwer zu erreichen.

Ineffiziente Prozesse und Verzögerungen Manuelle Prozesse, papierbasierte Dokumentation und isolierte Systeme tragen zu Ineffizienzen und Verzögerungen in traditionellen Lieferketten bei. Diese Ineffizienzen können zu längeren Durchlaufzeiten und höheren Betriebskosten führen.

Qualitätskontrolle und Rückverfolgbarkeit Die Sicherstellung der Produktqualität und Rückverfolgbarkeit ist besonders in Branchen wie Lebensmittel, Pharmazie und Elektronik von großer Bedeutung. Traditionelle Lieferketten haben oft Schwierigkeiten mit einer effektiven Qualitätskontrolle und Rückverfolgbarkeit, was zu Rückrufen, Compliance-Problemen und beschädigten Ruf führen kann.

Hohe Betriebskosten Das Management traditioneller Lieferketten erfordert erhebliche Betriebskosten aufgrund manueller Arbeit, ineffizienter Prozesse und fehlender Echtzeitdaten. Diese Kosten können die Gewinnmargen schmälern und die Wettbewerbsfähigkeit verringern.

Risikomanagement Lieferketten sind anfällig für verschiedene Risiken, einschließlich Naturkatastrophen, politischer Instabilität und Lieferantenausfällen. Traditionelle Ansätze im Risikomanagement sind oft reaktiv statt proaktiv, was zu unvorhergesehenen Unterbrechungen und Verlusten führt.

IoT-basierte Lösungen transformieren Lieferketten

Erhöhte Sichtbarkeit und Transparenz IoT-Geräte wie Sensoren, RFID-Tags und GPS-Tracker bieten Echtzeit-Sichtbarkeit in jedem Aspekt der Lieferkette. Diese Geräte sammeln und übertragen Daten über Bestandsmengen, Versandorte und Umgebungsbedingungen, wodurch die Beteiligten Abläufe effektiver überwachen und steuern können.

Verbessertes Bestandsmanagement IoT-Lösungen ermöglichen eine Echtzeit-Bestandsverfolgung und eine automatisierte Nachbestellung. Intelligente Regale und vernetzte Lagerverwaltungssysteme gewährleisten genaue Bestandsmengen, wodurch das Risiko von Überbeständen oder Engpässen verringert wird. Darüber hinaus hilft eine IoT-gestützte Bedarfsprognose dabei, Kundenbedürfnisse genauer vorherzusagen.

Optimierte Prozesse und reduzierte Verzögerungen Durch IoT angetriebene Automatisierung kann Lieferkettenprozesse erheblich optimieren. Automatische Datenerfassung, Echtzeitüberwachung und fortschrittliche Analytik reduzieren manuelle Eingriffe, beschleunigen Abläufe und minimieren Verzögerungen. IoT erleichtert auch die nahtlose Kommunikation zwischen verschiedenen Teilen der Lieferkette.

Verbesserte Qualitätskontrolle und Rückverfolgbarkeit IoT-Geräte überwachen Produktbedingungen in der gesamten Lieferkette und stellen die Einhaltung von Qualitätsstandards sicher. Sensoren können Temperatur, Luftfeuchtigkeit und andere Parameter erkennen und Benachrichtigungen senden, wenn die Bedingungen von den akzeptablen Bereichen abweichen. Diese Echtzeitüberwachung verbessert die Qualitätskontrolle und ermöglicht eine detaillierte Rückverfolgbarkeit für die Einhaltung von Vorschriften und das Management von Rückrufen.

Kostenreduktion Durch die Optimierung von Prozessen und die Verbesserung der Effizienz tragen IoT-basierte Lösungen zur Reduzierung der Betriebskosten bei. Echtzeitdaten ermöglichen bessere Entscheidungsfindungen, reduzieren Abfall und minimieren Ausfallzeiten. Predictive Maintenance durch IoT hilft auch, Geräteausfälle und damit verbundene Kosten zu reduzieren.

Proaktives Risikomanagement IoT verbessert das Risikomanagement durch Bereitstellung von Echtzeitdaten und prädiktiver Analytik. Lieferkettenmanager können potenzielle Risiken und Störungen frühzeitig erkennen und proaktive Maßnahmen ergreifen. Beispielsweise können IoT-Sensoren Umweltbedingungen überwachen und Warnungen senden, bevor eine Naturkatastrophe die Lieferkette beeinträchtigt.

Anwendungsbeispiele von IoT in Lieferketten

Kühlkettenmanagement In Branchen wie Pharmazie und Lebensmittel ist die Einhaltung bestimmter Temperaturbereiche entscheidend. IoT-Sensoren überwachen und gewährleisten die Integrität von Kühlketten und senden Echtzeitwarnungen, wenn die Temperaturen von den erforderlichen Bereichen abweichen.

Flottenmanagement IoT-Geräte in Fahrzeugen ermöglichen Echtzeitverfolgung, Routenoptimierung und Wartungswarnungen. Dies erhöht die Flotteneffizienz, reduziert den Kraftstoffverbrauch und minimiert das Risiko von Ausfällen.

Intelligente Lagerhaltung IoT-fähige Lagerhäuser verwenden vernetzte Geräte zur Automatisierung des Bestandsmanagements, der Auftragserfassung und der Sendungsverfolgung. Dies erhöht die Betriebseffizienz, reduziert Fehler und verbessert die Geschwindigkeit der Auftragsabwicklung.

Predictive Maintenance IoT-Sensoren überwachen Maschinen und Anlagen in Echtzeit und sagen Wartungsbedarf voraus, bevor Ausfälle auftreten. Dies minimiert Ausfallzeiten, reduziert Wartungskosten und verlängert die Lebensdauer der Ausrüstung.

Fazit

Die Integration von IoT-basierten Lösungen in das Lieferkettenmanagement revolutioniert die Branche, indem sie traditionelle Herausforderungen angeht und neue Ebenen der Effizienz, Sichtbarkeit und Kontrolle einführt. Da sich die IoT-Technologie weiterentwickelt, wird ihr Einfluss auf Lieferketten weiter wachsen und Unternehmen in die Lage versetzen, in einem zunehmend komplexen und dynamischen globalen Markt wettbewerbsfähig zu bleiben. Die Akzeptanz von IoT ist für das moderne Lieferkettenmanagement nicht mehr optional, sondern eine Notwendigkeit.

0 notes

Text

LLM-Risiken und -Missbrauch vermeiden

Nur mit Produktkontrollen und SOC-Gegenmaßnahmen lassen sich LLMs sicher einführen. Mit dem LLM Safety Assessment: The Definitive Guide on Avoiding Risk and Abuses, hat Elastic sein neueste Forschungsergebnis seiner Security Labs veröffentlicht. Die LLM-Sicherheitseinschätzung untersucht die Sicherheit von großen Sprachmodellen (LLMs). Sie empfiehlt Best Practices, um Angriffe zu entschärfen sowie Maßnahmen, um LLM-Missbrauch zu vermeiden.

Die Implementierungen von generativer KI und LLMs haben in den vergangenen 18 Monaten stark zugenommen und werden in einigen Unternehmen schnellstmöglich umgesetzt. Dadurch hat sich die Angriffsfläche vergrößert. Gleichzeitig mangelt es für Entwickler und Sicherheitsteams an klaren Richtlinien, um die neuen LLM-Technologien sicher einzuführen.

Klaren Richtlinien für LLM-Technologien

„Trotz des Potenzials von LLMs löst deren umfassende Einführung bei Unternehmensleitungen noch Unbehagen aus, da sie potenziellen Angreifern ein weiteres Einfallstor bieten, um private Daten abzugreifen oder in IT-Ökosysteme einzudringen“, sagt Jake King, Head of Threat and Security Intelligence bei Elastic. „Die Veröffentlichung offener Erkennungsinhalte liegt in der DNA von Elastic. Sicherheitswissen sollte für alle frei zugänglich sein, denn nur gemeinsam sind wir sicher. Wir hoffen, dass alle Organisationen von diesen neuen Regeln und Richtlinien profitieren, unabhängig davon, ob sie Kunden von Elastic sind oder nicht.“

Die LLM-Sicherheitseinschätzung basiert auf der Forschungsarbeit des Open Web Application Security Project (OWASP) und konzentriert sich auf die gängigsten LLM-Angriffstechniken. Die Forschungsergebnisse enthalten wichtige Informationen, mit denen Sicherheitsteams ihre LLM-Implementierungen schützen können. Dazu gehören auch ausführliche Erklärungen von Risiken und Best Practices sowie empfohlene Maßnahmen, um Angriffe abzuwehren.

Studie: Die richtigen Gegenmaßnahmen bei LLM-Angriffen

Die in der Studie vorgestellten Gegenmaßnahmen decken verschiedene Bereiche der Unternehmensarchitektur ab – hauptsächlich produktinterne Kontrollen –, die Entwickler bei der Erstellung von Anwendungen mit LLM-Integration übernehmen sollten. Sie stellen außerdem Maßnahmen zur Informationssicherheit vor, die SOCs hinzufügen und überprüfen müssen, um die sichere Nutzung von LLMs zu gewährleisten.

Zusätzlich zu den bereits veröffentlichten und auf GitHub verfügbaren mehr als 1.000 Erkennungsregeln haben die Elastic Security Labs eine weitere Reihe von Erkennungsregeln speziell für LLM-Missbrauchsfälle hinzugefügt. Diese neuen Regeln sind ein Beispiel für die inzwischen integrierten, vorkonfigurierten Regeln zur Erkennung von LLM-Missbrauch.

Erkennungsregeln speziell für LLM-Missbrauchsfälle

„Mit der Normalisierung und Standardisierung von Datenerfassung und -analyse können wir die Branche für alle sicherer gestalten, und genau darauf zielt diese Forschung ab“, erklärt King. „Unser Repository mit Erkennungsregeln, ein verlässliches und extrem schnelles Werkzeug zur Überwachung von Bedrohungen, deckt jetzt auch LLM-Implementierungen ab. Die Regeln wurden in Übereinstimmung mit der Elastic-Selbstverpflichtung für Transparenz erstellt.“

Weitere Artikel - größtenteils in englischer Sprache

- Elastic Advances LLM Security with Standardized Fields and Integrations

Dieser Blogeintrag befasst sich mit der Erstellung von Integrations-Workflows für die reibungslose Beurteilung der LLM-Sicherheit und präsentiert eine neue Integration mit AWS Bedrock.

- Embedding Security in LLM Workflows: Elastic's Proactive Approach

Dieser Blogeintrag enthält Vorschläge und Beispiele zur Erkennung bösartiger LLM-Aktivitäten mit ES|QL und empfiehlt eine proxybasierte Telemetrielösung.

- Accelerating Elastic detection tradecraft with LLMs

Dieser Blogeintrag befasst sich mit dem Engagement der Elastic Security Labs für die LLM-Forschung zur Vereinfachung von Erkennungs-Workflows mit generativer KI.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

Hauptkomponenten von Microsoft Office

Microsoft Office ist eine weit verbreitete Suite von Büroanwendungen, die von Microsoft entwickelt wurde. Die aktuellste Version ist Microsoft 365, die auf einem abonnementbasierten Modell basiert und regelmäßig aktualisiert wird. Microsoft Office umfasst verschiedene Programme wie Word, Excel, PowerPoint, Outlook, OneNote und Access, die für unterschiedliche Aufgaben in der Textverarbeitung, Tabellenkalkulation, Präsentationserstellung, E-Mail-Verwaltung, Notizen und Datenbankverwaltung verwendet werden.

Word: Ein leistungsfähiges Textverarbeitungsprogramm, das für das Erstellen und Bearbeiten von Dokumenten, Berichten und Briefen genutzt wird.

Excel: Eine Tabellenkalkulationssoftware, die für die Datenerfassung, -analyse und -visualisierung eingesetzt wird.

PowerPoint: Ein Präsentationsprogramm, das für die Erstellung und Durchführung von Diashows und Vorträgen verwendet wird.

Outlook: Ein E-Mail-Client, der auch Kalender-, Aufgaben- und Kontaktmanagement umfasst.

OneNote: Eine digitale Notizbuchanwendung, die zur Sammlung von Notizen, Ideen und Zeichnungen dient.

Access: Eine Datenbankmanagementlösung, die für die Erstellung und Verwaltung von Datenbanken verwendet wird.

Wichtige Funktionen

Cloud-Integration: Mit Microsoft 365 können Benutzer ihre Dokumente in der Cloud speichern und von überall darauf zugreifen. Dies erleichtert die Zusammenarbeit und das Teilen von Dateien.

Kollaboration: Mehrere Benutzer können gleichzeitig an denselben Dokumenten arbeiten, was die Teamarbeit effizienter macht.

Regelmäßige Updates: Microsoft 365-Abonnements beinhalten regelmäßige Updates, die neue Funktionen und Sicherheitsverbesserungen bieten.

Installation und Verwaltung

Die Installation von Microsoft Office kann mithilfe des Office Deployment Tools (ODT) erfolgen. Dieses Tool ermöglicht es Administratoren, maßgeschneiderte Installationen zu erstellen, bestimmte Apps auszuschließen oder hinzuzufügen und verschiedene Sprachpakete zu installieren. Administratoren können auch die Konfiguration und Aktualisierung von Office-Anwendungen zentral verwalten, was besonders für große Organisationen nützlich ist

Sprachunterstützung

Microsoft Office bietet eine Vielzahl von Sprachpaketen und Sprachinterfacepacks (LIPs) an, die es den Benutzern ermöglichen, die Benutzeroberfläche, Hilfetexte und Korrekturhilfen in ihrer bevorzugten Sprache zu nutzen. Diese Sprachpakete können nach der Installation der Hauptanwendungen hinzugefügt werden, und Benutzer können die bevorzugten Anzeigesprachen in den Office-Optionen einstellen

Microsoft Office ist eine unverzichtbare Software-Suite für Unternehmen und Einzelpersonen, die leistungsstarke Werkzeuge für die Erstellung, Bearbeitung und Verwaltung von Dokumenten benötigen. Die Integration in die Cloud und die Unterstützung für Zusammenarbeit machen es zu einer flexiblen und effizienten Lösung für moderne Arbeitsumgebungen.

0 notes

Text

Auftragsarbeit und am besten gestern

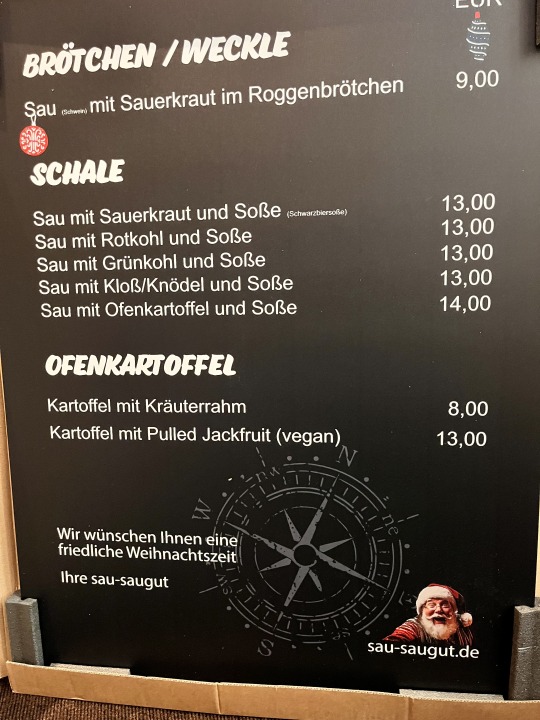

Ein Logo als T-Shirt-Druck für die sau-saugut GbR, Plakate als Speisekarte für den Weihnachtsmarkt und die Visitenkarten für die Heilpraktikerin. Check - und erledigt ✅

Das sind die Visitenkarten - frisch von der Druckerei.

Als nächstes entwickln wir eine Speisekarte für den Weihnachtsmarkt. Vorweg wird alles fein säuberlich gesetzt. Danach wird es vom Kunden zum Druck freigegeben und geht postwendend an die Druckerei heraus, damit es anschließend auf Alu-Dibond gedruckt werden kann ... Allerdings muss das bis Ende dieser Woche fertig sein. Kein Problem. Unsere Druckerei PrintArt, ist verdammt schnell. Nach zwei Tagen befinden sich die Plakate im Druck und am nächsten Tag sind sie bereits an uns versendet.

Update: auch die Speisekarten sind inzwischen fertig und sie sehen top aus.

Wir machen uns die notwendigen Gedanken, wir entwerfen, schlagen vor, lassen drucken und liefern Ihnen das perfekte Produkt ab. Einfach, unkompliziert, zeitersparend und effektiv.

#work_from_home#remote_jobs#virtual_assistant#writing#externe_dienstleistung#co_working_space#deutschland#office_jobs#virtual_working#ghostwriter#transkription#datenerfassung#social_media_management#podcast_editin#webdesign#recherche#storytelling#autorin#Public_Relations#freelancer#remote_work#kundenzufriedenheit#journalismus

0 notes

Link

#quality.de#Fortbildung Workshops Entwicklung BeruflicheEntwicklung Fachwissen Kompetenzentwicklung Lernprozess Weiterentwic

0 notes

Text

does internet provider see vpn

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

does internet provider see vpn

Funktion VPN erläutert

Ein Virtual Private Network (VPN) ist ein nützliches Werkzeug, um die Sicherheit und Privatsphäre bei der Online-Nutzung zu verbessern. Doch was ist eine VPN-Funktion und wie funktioniert sie?

Die Hauptfunktion eines VPNs besteht darin, eine verschlüsselte Verbindung zwischen dem Gerät des Benutzers und dem Internet herzustellen. Diese Verschlüsselung sorgt dafür, dass alle Daten, die über das VPN gesendet werden, geschützt sind und nicht von Dritten eingesehen werden können. Auf diese Weise wird die Privatsphäre des Benutzers gewahrt, da seine IP-Adresse und Standort verborgen bleiben.

Darüber hinaus ermöglicht eine VPN-Funktion dem Benutzer den Zugriff auf regionale Einschränkungen zu umgehen. Indem der Benutzer sich mit einem Server in einem anderen Land verbindet, kann er auf geo-blockierte Inhalte zugreifen, die normalerweise nicht verfügbar wären.

Ein weiterer Vorteil der VPN-Funktion ist die Sicherheit bei der Nutzung öffentlicher WLAN-Netzwerke. Da diese Netzwerke häufig unsicher sind, kann ein VPN dazu beitragen, die Daten des Benutzers vor potenziellen Angriffen zu schützen.

Zusammenfassend lässt sich sagen, dass die Funktion eines VPNs darin besteht, die Sicherheit, Privatsphäre und Freiheit im Internet zu gewährleisten. Es ist ein unverzichtbares Werkzeug für jeden, der seine Online-Aktivitäten schützen und anonym halten möchte.

Datenerfassung Internetanbieter

Datenerfassung ist ein wichtiger Prozess, wenn es um die Dienstleistungen von Internetanbietern geht. Internetanbieter erfassen Daten von ihren Kunden, um eine Vielzahl von Zwecken zu erfüllen, darunter die Bereitstellung von Diensten, die Verbesserung der Netzwerkleistung und die Sicherstellung der Einhaltung gesetzlicher Vorschriften.

Die Datenerfassung ermöglicht es Internetanbietern, das Verhalten ihrer Kunden zu analysieren und ihre Dienstleistungen entsprechend anzupassen. Dies kann dazu beitragen, die Kundenzufriedenheit zu steigern und die Servicequalität zu verbessern. Darüber hinaus können Internetanbieter durch die Analyse von Daten Trends erkennen und Prognosen für zukünftige Entwicklungen treffen.

Ein weiterer wichtiger Aspekt der Datenerfassung für Internetanbieter ist die Sicherheit der übertragenen Daten. Durch die Erfassung und Analyse von Daten können Internetanbieter potenzielle Sicherheitslücken identifizieren und geeignete Maßnahmen ergreifen, um die Daten ihrer Kunden zu schützen.

Insgesamt spielt die Datenerfassung eine entscheidende Rolle für Internetanbieter, um ihren Kunden erstklassige Dienstleistungen anzubieten, die Einhaltung gesetzlicher Vorschriften zu gewährleisten und die Sicherheit der übertragenen Daten zu gewährleisten. Es ist daher von entscheidender Bedeutung, dass Internetanbieter angemessene Datenschutzrichtlinien implementieren und sicherstellen, dass die erfassten Daten verantwortungsbewusst und sicher verwaltet werden.

VPN-Datenverkehr analysiert

Ein Virtual Private Network (VPN) ist ein beliebtes Werkzeug zum Schutz der Online-Privatsphäre und Sicherheit. Es leitet den Datenverkehr des Benutzers über einen sicheren Server, um die Identität und die Aktivitäten im Internet zu verschleiern. Doch wie sicher ist der Datenverkehr wirklich, der über ein VPN geleitet wird?

Experten haben herausgefunden, dass es möglich ist, den VPN-Datenverkehr zu analysieren. Durch spezielle Techniken können Dritte versuchen, den Datenstrom zu überwachen und sensible Informationen zu extrahieren. Dies gilt insbesondere für kostenlose oder minderwertige VPN-Dienste, die möglicherweise nicht über die notwendigen Sicherheitsvorkehrungen verfügen.

Es wird daher empfohlen, bei der Auswahl eines VPN-Anbieters auf renommierte und vertrauenswürdige Unternehmen zu setzen. Diese stellen sicher, dass der Datenverkehr angemessen verschlüsselt und geschützt ist, um die Privatsphäre der Benutzer zu wahren. Zudem sollten Benutzer ihre VPN-Verbindung regelmäßig überprüfen und gegebenenfalls auf sicherere Server umsteigen.

Letztendlich ist es wichtig zu verstehen, dass trotz des hohen Sicherheitsniveaus von VPNs keine Technologie absolut sicher ist. Es ist daher ratsam, generell vorsichtig im Umgang mit sensiblen Daten im Internet zu sein und zusätzliche Sicherheitsmaßnahmen zu ergreifen, um die persönliche Privatsphäre zu schützen.

Privatsphäre VPN sichern

Mit der steigenden Bedeutung des Internets und der Zunahme von Online-Aktivitäten wird der Schutz der Privatsphäre immer wichtiger. Eine Möglichkeit, die Privatsphäre beim Surfen im Internet zu sichern, ist die Verwendung eines VPNs (Virtual Private Network).

Ein VPN verschlüsselt die Internetverbindung und leitet den gesamten Datenverkehr über sichere Server um, wodurch die eigene IP-Adresse verborgen wird. Dadurch wird verhindert, dass Dritte den Online-Verkehr überwachen und persönliche Daten abfangen können. Dies ist besonders nützlich, wenn man sich in öffentlichen WLAN-Netzwerken befindet, die oft unsicher sind und von Hackern leicht angegriffen werden können.

Durch die Nutzung eines VPNs können Nutzer ihre Privatsphäre online schützen und ihre Daten vor neugierigen Blicken schützen. Darüber hinaus ermöglicht ein VPN auch den Zugriff auf regionale gesperrte Inhalte und kann dazu beitragen, die Internetgeschwindigkeit zu verbessern, indem es Engpässe in überlasteten Netzwerken umgeht.

Es ist jedoch wichtig zu beachten, dass nicht alle VPN-Anbieter gleich sind. Vor der Auswahl eines VPN-Dienstes sollten Nutzer sorgfältig die Datenschutzrichtlinien, die Geschwindigkeit der Server, die Standorte der Server und die Zuverlässigkeit des Anbieters überprüfen.

Insgesamt ist die Verwendung eines VPNs eine effektive Methode, um die Privatsphäre beim Surfen im Internet zu schützen und die Sicherheit der eigenen Daten zu gewährleisten.

IP-Adressen verschleiern mittels VPN

IP-Adressen verschleiern mittels VPN

Das Verschleiern der eigenen IP-Adresse mittels eines Virtuellen Privaten Netzwerks (VPN) wird immer beliebter, um die Privatsphäre und Sicherheit im Internet zu erhöhen. Eine IP-Adresse ist eine eindeutige Kennung, die jedem Gerät zugewiesen wird, das mit dem Internet verbunden ist. Diese Adresse kann dazu verwendet werden, um den Standort des Nutzers zu verfolgen, die Online-Aktivitäten zu überwachen und sogar die Internetgeschwindigkeit zu beeinflussen.

Durch die Verwendung eines VPN-Dienstes wird die eigene IP-Adresse durch eine verschlüsselte Verbindung mit einem entfernten Server ersetzt. Dadurch wird die wahre Identität des Nutzers verschleiert und die online übertragenen Daten werden vor neugierigen Blicken geschützt. Zudem ermöglicht ein VPN auch den Zugriff auf regionale Inhalte, die sonst nicht verfügbar wären, da die IP-Adresse vortäuscht, sich an einem anderen Ort zu befinden.

Es gibt verschiedene Anbieter von VPN-Diensten auf dem Markt, die unterschiedliche Funktionen und Preise anbieten. Es ist wichtig, einen vertrauenswürdigen Anbieter zu wählen, der eine sichere und zuverlässige Verbindung gewährleistet und keine Nutzerdaten speichert. Bevor man sich für einen VPN-Dienst entscheidet, sollte man sich über die Datenschutzrichtlinien informieren und auf Kundenbewertungen achten.

Insgesamt bietet die Verschleierung der IP-Adresse mittels VPN eine effektive Möglichkeit, die Privatsphäre im Internet zu schützen und die Online-Sicherheit zu erhöhen. Es ist wichtig, sich bewusst zu sein, dass ein VPN kein Allheilmittel ist und zusätzliche Sicherheitsmaßnahmen wie starke Passwörter und regelmäßige Software-Updates ebenfalls wichtig sind.

0 notes

Text

can isp still track vpn

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

can isp still track vpn

Überwachung von VPN durch ISPs

Die Überwachung von VPN-Verbindungen durch Internetdienstanbieter (ISPs) ist ein kontroverses Thema, das immer wieder für Diskussionen sorgt. VPNs (Virtual Private Networks) werden von vielen Internetnutzern genutzt, um ihre Privatsphäre und Sicherheit online zu schützen. Sie ermöglichen es, die eigene IP-Adresse zu verbergen und eine verschlüsselte Verbindung herzustellen.

Allerdings gibt es Berichte darüber, dass einige ISPs den Datenverkehr von VPN-Nutzern überwachen und analysieren. Dies wirft Bedenken hinsichtlich der Privatsphäre auf, da dies bedeutet, dass die vermeintlich sichere VPN-Verbindung möglicherweise kompromittiert ist. Einige ISPs könnten die Aktivitäten der Nutzer überwachen, um deren Internetnutzung zu kontrollieren oder sogar zu zensieren.

Es ist wichtig zu beachten, dass nicht alle ISPs die VPN-Verbindungen ihrer Kunden überwachen. Einige Anbieter respektieren die Privatsphäre ihrer Nutzer und garantieren eine uneingeschränkte Nutzung von VPNs. Dennoch sollten Nutzer sich bewusst sein, dass es ISPs gibt, die möglicherweise versuchen, die VPN-Nutzung zu überwachen oder einzuschränken.

Um die Überwachung von VPN-Verbindungen durch ISPs zu umgehen, können Nutzer auf vertrauenswürdige VPN-Anbieter zurückgreifen, die eine strenge Datenschutzpolitik und Verschlüsselungsstandards bieten. Es ist ratsam, sich über die Datenschutzrichtlinien des VPN-Anbieters zu informieren und sicherzustellen, dass die Verbindung sicher und privat ist.

Insgesamt ist die Überwachung von VPN-Verbindungen durch ISPs ein Thema, das die Nutzer sensibilisieren sollte, ihre Online-Privatsphäre zu schützen und bewusst mit ihren Internetaktivitäten umzugehen.

Anonymität im Internet mit VPN

In der heutigen digitalen Welt ist es von größter Bedeutung, seine Anonymität im Internet zu wahren. Ein effektiver Weg, dies zu tun, ist die Nutzung eines Virtual Private Networks (VPN). VPNs verschlüsseln Ihren Internetverkehr und leiten ihn über Server an entfernten Standorten um, wodurch Ihre IP-Adresse verborgen wird und Ihre Online-Aktivitäten anonym bleiben.

Durch die Verwendung eines VPNs können Sie Ihre Privatsphäre schützen und sich vor neugierigen Blicken Dritter schützen. Ob Sie sensible Daten über öffentliche WLAN-Netzwerke übertragen oder einfach Ihre Identität online verbergen möchten, ein VPN bietet Ihnen die notwendige Sicherheit.

Darüber hinaus ermöglicht ein VPN den Zugriff auf geo-blockierte Inhalte, da Sie Ihre virtuelle Position ändern können. Dies bedeutet, dass Sie problemlos auf Inhalte aus anderen Ländern zugreifen können, die normalerweise für Sie nicht verfügbar wären.

Es ist jedoch wichtig zu beachten, dass nicht alle VPN-Anbieter gleich sind. Bevor Sie sich für einen Dienst entscheiden, sollten Sie sich über dessen Datenschutzrichtlinien und Sicherheitsfunktionen informieren, um sicherzustellen, dass Ihre Daten geschützt sind.

Zusammenfassend bietet die Verwendung eines VPNs eine hervorragende Möglichkeit, Ihre Anonymität im Internet zu wahren und Ihre Privatsphäre zu schützen. Investieren Sie in einen vertrauenswürdigen Anbieter und surfen Sie sicher und anonym im World Wide Web.

ISP-Datenerfassung trotz VPN

Wenn du ein Virtual Private Network (VPN) benutzt, um deine Online-Aktivitäten zu verschlüsseln und deine Privatsphäre zu schützen, könnte es trotzdem sein, dass dein Internetdienstanbieter (ISP) einige Daten über dich sammelt. Ein VPN ist zwar eine effektive Maßnahme, um deine Verbindung zu verschleiern und deine IP-Adresse zu verbergen, aber es stoppt nicht unbedingt deinen ISP daran, Metadaten über deine Aktivitäten zu sammeln.

Dein ISP kann beispielsweise sehen, dass du ein VPN benutzt, da der Datenverkehr über spezifische Server läuft. Zwar kann er nicht entschlüsseln, welche genauen Websites du besuchst oder welche Daten übertragen werden, aber er kann dennoch Informationen darüber sammeln, dass du ein VPN verwendest. Dies kann in einigen Ländern zu rechtlichen Bedenken führen, da VPNs manchmal als Mittel angesehen werden, um geografische Einschränkungen zu umgehen oder illegale Aktivitäten zu verbergen.

Um die Datensammlung deines ISPs zu umgehen, könntest du einen VPN-Anbieter wählen, der keine Protokolle über deine Aktivitäten führt. Auf diese Weise kannst du sicherstellen, dass keine Informationen über deine Online-Gewohnheiten gespeichert werden. Es ist auch ratsam, die Datenschutzrichtlinien deines VPN-Anbieters sorgfältig zu prüfen, um sicherzustellen, dass deine Daten tatsächlich geschützt sind.

Insgesamt ist es wichtig zu verstehen, dass ein VPN allein nicht ausreicht, um deine Online-Privatsphäre zu gewährleisten. Es ist ratsam, zusätzliche Maßnahmen wie den Einsatz von Datenschutztools und die Überprüfung der Richtlinien deines VPN-Anbieters zu ergreifen, um deine Daten bestmöglich zu schützen.

VPN-Datenschutz vor ISP-Tracking

VPN-Datenschutz vor ISP-Tracking

Die Bedeutung des Schutzes der Privatsphäre online nimmt in unserer modernen Welt immer mehr zu. Insbesondere in Bezug auf das Tracking durch Internetdienstanbieter (ISPs) gewinnt die Verwendung von VPN-Diensten an Bedeutung. Ein VPN, oder Virtual Private Network, ermöglicht es Benutzern, eine sichere Verbindung zum Internet herzustellen, indem es ihren Datenverkehr verschlüsselt und ihre IP-Adresse verbirgt.

ISPs haben oft die Möglichkeit, das Online-Verhalten ihrer Kunden zu verfolgen und aufzuzeichnen. Dies kann dazu führen, dass persönliche Daten gesammelt und für Werbezwecke genutzt werden. Durch die Nutzung eines VPN-Dienstes können Benutzer ihre Daten vor neugierigen Blicken schützen und ihre Online-Aktivitäten privat halten.

Ein VPN fungiert als eine Art Tunnel für den Internetverkehr, der die Verbindung zwischen dem Benutzer und dem Internet verschlüsselt. Dadurch wird es für ISPs schwieriger, den Datenverkehr zu überwachen und persönliche Informationen abzufangen. Dies bietet den Benutzern ein höheres Maß an Datenschutz und Sicherheit beim Surfen im Internet.

Es ist wichtig zu beachten, dass nicht alle VPN-Anbieter gleich sind. Bevor man sich für einen Dienst entscheidet, sollte man sicherstellen, dass er eine strenge Datenschutzrichtlinie hat und keine Protokolle über die Online-Aktivitäten der Benutzer führt.

Insgesamt bietet die Verwendung eines VPN-Dienstes einen effektiven Schutz vor ISP-Tracking und trägt dazu bei, die Online-Privatsphäre der Benutzer zu wahren. Es ist eine einfache und wirksame Möglichkeit, die eigenen Daten vor unerwünschter Überwachung zu schützen und die Freiheit im Internet zu bewahren.

VPN-Verschlüsselung und ISP-Überwachung

Eine VPN-Verschlüsselung spielt eine entscheidende Rolle, um die Privatsphäre und Sicherheit der Internetnutzer zu gewährleisten. VPN steht für Virtual Private Network und ermöglicht es, eine verschlüsselte Verbindung zwischen dem Gerät des Nutzers und dem VPN-Server herzustellen. Durch diese Verschlüsselung werden sämtliche Daten, die über das Netzwerk übertragen werden, geschützt und können nicht von Dritten eingesehen werden.

Gerade in Zeiten, in denen die Überwachung des Internetverkehrs durch Internetdienstanbieter (ISPs) zunimmt, ist die Nutzung eines VPNs von großer Bedeutung. ISPs können den Datenverkehr ihrer Kunden überwachen und analysieren, um beispielsweise gezielte Werbung auszuspielen oder das Surfverhalten zu verfolgen. Mit einer VPN-Verschlüsselung wird diese Überwachung umgangen, da die Daten verschlüsselt übertragen werden und somit für den ISP nicht einsehbar sind.

Zusätzlich zur Anonymität bietet eine VPN-Verbindung auch den Vorteil, geografische Einschränkungen zu umgehen. Viele Streaming-Dienste oder Websites sind nur in bestimmten Ländern verfügbar, doch mit einem VPN kann der Standort virtuell verändert werden, um auf solche Inhalte zuzugreifen.

Es ist daher ratsam, sich über die Vorzüge einer VPN-Verschlüsselung bewusst zu sein und diese bei der Internetnutzung in Betracht zu ziehen. Die Sicherheit und Privatsphäre im Internet sind wichtige Güter, für die es sich lohnt, zu sorgen.

0 notes

Text

does vpn protect browsing history

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

does vpn protect browsing history

VPN-Verschlüsselung

Eine VPN-Verschlüsselung ist ein wichtiger Aspekt der Datensicherheit und Privatsphäre im Internet. VPN steht für Virtual Private Network, zu Deutsch virtuelles privates Netzwerk. Diese Technologie ermöglicht es, eine sichere Verbindung über das öffentliche Internet herzustellen und Daten verschlüsselt zu übertragen.

Durch eine VPN-Verschlüsselung werden die Daten zwischen dem Nutzer und dem VPN-Server verschlüsselt und somit vor unbefugtem Zugriff geschützt. Dies ist besonders wichtig, wenn man sich in öffentlichen WLAN-Netzwerken befindet, da diese oft unsicher sind und es Hackern leicht machen, auf sensible Informationen zuzugreifen.

Darüber hinaus kann eine VPN-Verschlüsselung auch dabei helfen, geografische Einschränkungen zu umgehen. Viele Streaming-Dienste oder Websites sind nur in bestimmten Ländern verfügbar. Mit einem VPN können Nutzer ihre virtuelle Position ändern und auf diese Inhalte zugreifen, als wären sie tatsächlich an einem anderen Standort.

Es ist jedoch wichtig zu beachten, dass nicht alle VPN-Anbieter die gleiche Qualität bieten. Es ist ratsam, einen vertrauenswürdigen und sicheren Anbieter zu wählen, der eine starke Verschlüsselung und keine Protokollierung der Nutzeraktivitäten gewährleistet.

Insgesamt ist eine VPN-Verschlüsselung eine effektive Möglichkeit, die eigene Privatsphäre und Sicherheit im Internet zu verbessern und sich vor potenziellen Cyberbedrohungen zu schützen. Es lohnt sich, in eine hochwertige VPN-Lösung zu investieren, um sorgenfrei im Netz zu surfen.

Anonymes Surfen

Beim anonymen Surfen handelt es sich um eine Technik, die es Internetnutzern ermöglicht, ihre Online-Aktivitäten zu verschleiern und ihre Privatsphäre im Netz zu schützen. Durch verschiedene Methoden wird die IP-Adresse des Nutzers verborgen, sodass er unerkannt im Internet surfen kann.

Eine beliebte Möglichkeit, anonym im Internet zu surfen, ist der Einsatz eines sogenannten VPN (Virtual Private Network). Ein VPN dient dazu, die Verbindung des Nutzers zu verschlüsseln und ihn somit vor neugierigen Blicken zu schützen. Darüber hinaus kann ein VPN dem Nutzer auch dabei helfen, geografische Sperren zu umgehen und auf regionale Inhalte zuzugreifen.

Auch der Einsatz von Proxy-Servern kann dabei helfen, anonym im Netz zu surfen. Ein Proxy-Server fungiert als Vermittler zwischen dem Nutzer und der Website, die er besuchen möchte. Dadurch wird die eigene IP-Adresse verborgen und die Anonymität des Nutzers gewahrt.

Es ist jedoch wichtig zu beachten, dass anonymes Surfen nicht bedeutet, dass man vollständig unsichtbar im Netz ist. Es gibt auch Grenzen und Risiken, daher sollte man sich bewusst sein, dass keine Technik hundertprozentige Anonymität garantieren kann.

Insgesamt bietet das anonyme Surfen jedoch eine wichtige Möglichkeit, seine Privatsphäre im Internet zu schützen und seine Daten vor unerwünschten Zugriffen zu bewahren. Wer also seine Online-Identität schützen möchte, sollte sich mit den verschiedenen Methoden des anonymen Surfens vertraut machen und diese gegebenenfalls in seine Internetnutzung integrieren.

Datenmanagement

Datenmanagement bezieht sich auf die Verwaltung von Daten in einem Unternehmen oder einer Organisation. Es umfasst alle Prozesse, Richtlinien und Technologien, die verwendet werden, um Daten effektiv zu organisieren, zu speichern, zu schützen und zu sichern. Ein effektives Datenmanagement ist entscheidend für den reibungslosen Ablauf von Geschäftsprozessen und die Datensicherheit.

Es gibt verschiedene Aspekte des Datenmanagements, darunter die Datenerfassung, -speicherung, -verarbeitung und -analyse. Unternehmen müssen sicherstellen, dass ihre Daten konsistent, genau und aktuell sind, um fundierte Geschäftsentscheidungen treffen zu können. Außerdem müssen sie sicherstellen, dass ihre Daten vor unbefugtem Zugriff geschützt sind und den geltenden Datenschutzbestimmungen entsprechen.

Eine gute Datenmanagementstrategie beinhaltet die Verwendung von Datenbanken, Data-Warehousing-Systemen und anderen Tools, um Daten effizient zu verwalten. Es kann auch die Implementierung von Datenqualitäts- und Datenintegrationsprozessen umfassen, um sicherzustellen, dass die Daten konsistent und zuverlässig sind.

In einer Welt, in der Daten zunehmend als wertvolles Gut betrachtet werden, ist ein effektives Datenmanagement unerlässlich. Unternehmen, die in der Lage sind, ihre Daten effektiv zu verwalten, haben einen Wettbewerbsvorteil und können fundiertere Geschäftsentscheidungen treffen. Durch die Einhaltung bewährter Datenmanagementpraktiken können Unternehmen sicherstellen, dass ihre Daten von hoher Qualität sind und ihnen einen Mehrwert bieten.

Privatsphäre schützen

Es gibt viele Gründe, warum es wichtig ist, die Privatsphäre zu schützen. Datenschutz ist ein grundlegendes Menschenrecht und schützt unsere persönlichen Daten vor Missbrauch. In unserer digitalen Welt, in der wir ständig online sind und Informationen über uns preisgeben, ist es entscheidend, unsere Privatsphäre zu wahren.

Es gibt verschiedene Maßnahmen, die wir ergreifen können, um unsere Privatsphäre zu schützen. Dazu gehört die Verwendung sicherer Passwörter, regelmäßige Aktualisierung von Datenschutzeinstellungen in sozialen Medien und die Nutzung von Verschlüsselungstools für sensible Daten. Es ist auch wichtig, vorsichtig mit der Weitergabe persönlicher Informationen im Internet umzugehen und nur vertrauenswürdigen Websites und Diensten zu vertrauen.

Ein weiterer Aspekt des Schutzes der Privatsphäre ist die Sensibilisierung für Datenschutzfragen. Indem wir uns über unsere Rechte informieren und wissen, wie wir sie schützen können, tragen wir aktiv dazu bei, unsere Privatsphäre zu wahren. Es ist auch wichtig, die Datenschutzrichtlinien von Unternehmen und Online-Diensten zu überprüfen und sicherzustellen, dass unsere Daten sicher aufbewahrt werden.

Letztendlich liegt es an jedem Einzelnen, seine Privatsphäre zu schützen und bewusste Entscheidungen darüber zu treffen, welche Informationen er preisgibt. Indem wir proaktiv handeln und uns für Datenschutz einsetzen, können wir dazu beitragen, unsere persönlichen Daten zu sichern und unsere Privatsphäre zu wahren.

Internetverlauf verbergen

Es gibt Situationen, in denen es wichtig sein kann, seinen Internetverlauf zu verbergen. Aus Gründen der Privatsphäre oder aus anderen persönlichen Gründen möchten viele Menschen nicht, dass ihr Online-Aktivitäten nachverfolgt werden können. Glücklicherweise gibt es verschiedene Möglichkeiten, um den Internetverlauf zu verbergen und die Privatsphäre im Netz zu wahren.

Eine Möglichkeit, seinen Internetverlauf zu verbergen, ist die Verwendung eines Virtual Private Networks (VPN). Ein VPN leitet den gesamten Internetverkehr über einen verschlüsselten Tunnel und verbirgt so die eigene IP-Adresse vor neugierigen Blicken. Dadurch wird die Anonymität gewahrt und der Internetverlauf bleibt geschützt.

Eine andere Möglichkeit, den Internetverlauf zu verbergen, ist die Verwendung des sogenannten Inkognito-Modus im Browser. Der Inkognito-Modus speichert keine Informationen über besuchte Websites, Downloads oder Formulardaten und löscht nach Beenden des Browsers automatisch alle gesammelten Daten. Auf diese Weise kann man seinen Internetverlauf vor anderen Personen, die den Computer verwenden, verbergen.

Es ist wichtig zu beachten, dass selbst wenn der Internetverlauf verborgen wird, die Internetanbieter oder Websites möglicherweise dennoch Informationen über die Online-Aktivitäten sammeln können. Um dies zu verhindern, empfiehlt es sich, zusätzliche Maßnahmen wie das Blockieren von Tracking-Cookies oder das regelmäßige Löschen von Browserdaten zu ergreifen.

Zusammenfassend gibt es verschiedene Möglichkeiten, den Internetverlauf zu verbergen und die Privatsphäre im Netz zu schützen. Es ist wichtig, sich über die verfügbaren Optionen zu informieren und entsprechende Maßnahmen zu ergreifen, um seine persönlichen Daten im Internet zu schützen.

0 notes

Text

does vpn stop facebook tracking

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

does vpn stop facebook tracking

VPN-Funktionsweise bei Facebook-Tracking

Ein VPN, was für Virtual Private Network steht, ist ein nützliches Tool, um die Privatsphäre und Sicherheit der Online-Aktivitäten zu schützen. Besonders bei der Verwendung von sozialen Netzwerken wie Facebook kann ein VPN dabei helfen, das Tracking durch die Plattform zu umgehen.

Facebook verfolgt das Verhalten der Nutzer oft über verschiedene Websites hinweg, um personalisierte Anzeigen zu schalten. Durch die Verwendung eines VPNs können Nutzer ihre tatsächliche IP-Adresse verbergen und eine virtuelle IP-Adresse verwenden. Dadurch wird es für Facebook schwieriger, das Online-Verhalten einzelner Nutzer nachzuverfolgen.

Darüber hinaus verschlüsselt ein VPN die Datenübertragung, was bedeutet, dass selbst wenn Facebook versucht, Daten abzufangen, diese nicht entschlüsselt werden können. Dies trägt zur Sicherheit und Anonymität der Nutzer bei.

Es ist jedoch wichtig zu beachten, dass ein VPN allein nicht ausreicht, um vollständig vor Facebook-Tracking geschützt zu sein. Nutzer sollten auch andere Datenschutzmaßnahmen wie das Löschen von Cookies und das Deaktivieren von Standortdiensten auf ihren Geräten in Betracht ziehen.

Insgesamt kann die Verwendung eines VPNs dabei helfen, die Privatsphäre und Sicherheit der Nutzer beim Surfen im Internet, insbesondere auf sozialen Netzwerken wie Facebook, zu verbessern.

Auswirkungen von VPN auf Facebook-Datenerfassung

Bei der Verwendung eines VPNs in Bezug auf die Datenerfassung durch Facebook gibt es bestimmte Auswirkungen zu beachten. Facebook verfolgt normalerweise das Online-Verhalten seiner Benutzer, um personalisierte Werbung bereitzustellen und Daten für gezielte Marketingzwecke zu sammeln. Durch die Verwendung eines VPNs können Benutzer ihre Online-Aktivitäten jedoch verschleiern und ihre Privatsphäre schützen.

Ein VPN leitet den gesamten Internetverkehr durch einen verschlüsselten Tunnel um, was es schwieriger macht, für Dritte, einschließlich Facebook, die tatsächliche Identität und Standorte der Benutzer zu verfolgen. Auf diese Weise können Benutzer verhindern, dass Facebook ihre persönlichen Daten und Aktivitäten sammelt, um genaue Nutzerprofile zu erstellen.

Darüber hinaus können Benutzer mit einem VPN auch auf blockierte Inhalte und eingeschränkte Websites zugreifen, selbst in Ländern mit strengen Internetbeschränkungen. Dies kann dazu beitragen, die Internetfreiheit zu wahren und die Zensur zu umgehen.

Es ist jedoch wichtig zu beachten, dass die Verwendung eines VPNs die Geschäftsbedingungen von Facebook nicht umgeht. Wenn Facebook den Einsatz eines VPNs identifiziert, kann es zu Maßnahmen wie Sperrung des Kontos kommen. Benutzer sollten daher verantwortungsbewusst mit VPNs umgehen und die geltenden Gesetze und Vorschriften einhalten.

Insgesamt kann die Verwendung eines VPNs Auswirkungen auf die Datenerfassung durch Facebook haben, indem sie die Privatsphäre der Benutzer schützt und ihnen mehr Kontrolle über ihre Online-Aktivitäten bietet. Es ist jedoch ratsam, die Risiken und Vorsichtsmaßnahmen zu verstehen, bevor man ein VPN für solche Zwecke verwendet.

Schutz der Privatsphäre durch VPN gegen Facebook-Tracking

Der Schutz der Privatsphäre im Internet ist heutzutage wichtiger denn je, insbesondere wenn es um die Vermeidung von Facebook-Tracking geht. Facebook, einer der größten sozialen Netzwerke der Welt, sammelt kontinuierlich Daten über seine Nutzer, um personalisierte Werbung anzuzeigen und das Nutzerverhalten zu analysieren.

Eine Möglichkeit, sich vor dem Tracking durch Facebook zu schützen, ist die Verwendung eines Virtual Private Network (VPN). Ein VPN verschlüsselt die Internetverbindung des Nutzers und leitet den Datenverkehr über entfernte Server, was es schwieriger macht, die Online-Aktivitäten zu verfolgen. Durch die Verwendung eines VPN kann die Privatsphäre der Nutzer geschützt werden, da die eigene IP-Adresse verborgen bleibt und somit das Tracking durch Facebook erschwert wird.

Es ist wichtig zu betonen, dass ein VPN allein nicht ausreicht, um vollständigen Schutz vor Tracking zu bieten. Nutzer sollten auch andere Maßnahmen ergreifen, wie das regelmäßige Löschen von Cookies, die Verwendung von Browser-Erweiterungen zum Blockieren von Werbung und Tracker sowie das Bewusstsein für die eigenen Datenschutzeinstellungen auf Social-Media-Plattformen.

Insgesamt kann die Verwendung eines VPN eine effektive Methode sein, um die Privatsphäre vor dem Tracking durch Facebook zu schützen. Es ist jedoch wichtig, sich der Grenzen und zusätzlichen Schritte bewusst zu sein, die erforderlich sind, um die persönlichen Daten online zu schützen.

Verhindert VPN effektiv Facebook-Tracking?

Ein Virtual Private Network (VPN) ist ein beliebtes Werkzeug, das von vielen Internetnutzern verwendet wird, um ihre Online-Privatsphäre und Sicherheit zu schützen. Doch kann die Verwendung eines VPN effektiv verhindern, dass Facebook-Tracking durchgeführt wird?

Facebook ist dafür bekannt, Nutzer auf verschiedenen Websites zu verfolgen, um personalisierte Werbung anzuzeigen und die Aktivitäten der Nutzer zu analysieren. Die Verwendung eines VPN kann dazu beitragen, diese Art des Trackings zu erschweren oder zu verhindern.

Indem ein VPN genutzt wird, wird die eigene IP-Adresse verschleiert, was es schwieriger macht, die Online-Aktivitäten einer Person zu verfolgen. Dies kann dazu beitragen, die Menge der von Facebook gesammelten Daten zu reduzieren.

Es ist jedoch wichtig zu beachten, dass die Verwendung eines VPN nicht vollständig verhindern kann, dass Facebook-Tracking durchgeführt wird. Facebook kann weiterhin andere Tracking-Mechanismen wie Cookies oder Gerätekennungen verwenden, um Informationen über die Aktivitäten der Nutzer zu sammeln.

Insgesamt kann die Verwendung eines VPN als Teil eines umfassenden Datenschutzansatzes dazu beitragen, das Ausmaß des Trackings durch Facebook zu verringern. Es ist jedoch wichtig zu verstehen, dass ein VPN allein nicht ausreicht, um das Tracking vollständig zu stoppen. Nutzer sollten sich bewusst sein, dass sie weiterhin zusätzliche Maßnahmen ergreifen müssen, um ihre Online-Privatsphäre zu schützen.

Funktioniert VPN als Schutz vor Facebook-Datenverfolgung?

VPN, oder Virtual Private Network, wird oft als Schutz vor Datenspionage und -verfolgung im Internet empfohlen. Viele Menschen fragen sich, ob VPN auch wirksam ist, um ihre Daten vor der Verfolgung durch Facebook zu schützen.

Grundsätzlich kann die Nutzung eines VPN dazu beitragen, die Privatsphäre und Sicherheit der Online-Aktivitäten zu erhöhen. Durch die Verschlüsselung des Datenverkehrs wird es schwieriger für Dritte, wie beispielsweise Facebook, das Surfverhalten der Nutzer nachzuverfolgen. Ein VPN kann somit dazu beitragen, die eigenen Daten vor neugierigen Blicken zu schützen.

Allerdings ist es auch wichtig zu beachten, dass ein VPN allein nicht alle Datenschutzprobleme im Zusammenhang mit Facebook lösen wird. Facebook verfolgt nicht nur die Online-Aktivitäten über die IP-Adresse, sondern auch über Cookies und andere Tracking-Methoden, die unabhängig von einem VPN funktionieren können.

Es ist daher ratsam, neben der Nutzung eines VPN auch weitere Maßnahmen zu ergreifen, um die Datensicherheit zu erhöhen. Dazu gehört beispielsweise das regelmäßige Löschen von Cookies, das Begrenzen der Datenweitergabe an Drittanbieter und das bewusste Teilen von persönlichen Informationen auf Facebook.

Insgesamt kann ein VPN als zusätzliche Schutzmaßnahme gegen die Datenverfolgung durch Facebook sinnvoll sein, jedoch sollten Nutzer sich bewusst sein, dass es keine Garantie für absolute Anonymität im Internet bietet. Es ist wichtig, verschiedene Datenschutztechniken zu kombinieren, um die persönlichen Daten bestmöglich zu schützen.

0 notes

Text

https://craigspoints.com/innovation-durch-bionische-adaptionen-mit-messtechnik-2160

Innovation durch bionische Adaptionen mit Messtechnik

Erleben Sie die Zukunft des Testens mit unseren innovativen Bionischen Adaptionen mit Messtechnik. Unsere Adaptionen wurden zur Nachahmung natürlicher Prozesse und zur Verbesserung der Prüfgenauigkeit entwickelt und bieten eine unvergleichliche Leistung und Zuverlässigkeit. Durch die Möglichkeit der Datenerfassung und -analyse in Echtzeit erhalten Sie präzise Messungen und umsetzbare Erkenntnisse wie nie zuvor. Rufen Sie uns an unter +49 70317779466, um der Zeit voraus zu sein und die Innovation zu nutzen.

0 notes