#deletebucket

Explore tagged Tumblr posts

Text

AWS CloudTrail Monitors S3 Express One Zone Data Events

AWS CloudTrail

AWS CloudTrail is used to keep track of data events that occur in the Amazon S3 Express One Zone.

AWS introduced you to Amazon S3 Express One Zone, a single-Availability Zone (AZ) storage class designed to provide constant single-digit millisecond data access for your most frequently accessed data and latency-sensitive applications. It is intended to provide up to ten times higher performance than S3 Standard and is ideally suited for demanding applications. S3 directory buckets are used by S3 Express One Zone to store items in a single AZ.

In addition to bucket-level activities like CreateBucket and DeleteBucket that were previously supported, S3 Express One Zone now supports AWS CloudTrail data event logging, enabling you to monitor all object-level operations like PutObject, GetObject, and DeleteObject. In addition to allowing you to benefit from S3 Express One Zone’s 50% cheaper request costs than the S3 Standard storage class, this also enables auditing for governance and compliance.

This new feature allows you to easily identify the source of the API calls and immediately ascertain which S3 Express One Zone items were created, read, updated, or removed. You can immediately take steps to block access if you find evidence of unauthorised S3 Express One Zone object access. Moreover, rule-based processes that are activated by data events can be created using the CloudTrail connection with Amazon EventBridge.

S3 Express One Zone data events logging with CloudTrail

You open the Amazon S3 console first. You will make an S3 bucket by following the instructions for creating a directory bucket, selecting Directory as the bucket type and apne1-az4 as the availability zone. You can type s3express-one-zone-cloudtrail in the Base Name field, and the Availability Zone ID of the Availability Zone is automatically appended as a suffix to produce the final name. Lastly, you click Create bucket and tick the box indicating that data is kept in a single availability zone.

Now you open the CloudTrail console and enable data event tracking for S3 Express One Zone. You put in the name and start the CloudTrail trail that monitors my S3 directory bucket’s activities.

You can choose Data events with Advanced event pickers enabled under Step 2: Choose log events.

S3 Express is the data event type you have selected. To manage data events for every S3 directory bucket, you can select Log all events as my log selector template.

But you just want events for my S3 directory bucket, s3express-one-zone-cloudtrail–apne1-az4–x-s3, to be logged by the event data store. Here, you specify the ARN of my directory bucket and pick Custom as the log selection template.

Complete Step 3 by reviewing and creating. You currently have CloudTrail configured for logging.

S3 Express One Zone data event tracking with CloudTrail in action

You retrieve and upload files to my S3 directory bucket using the S3 interface

Log files are published by CloudTrail to an S3 bucket in a gzip archive, where they are arranged in a hierarchical structure according to the bucket name, account ID, region, and date. You list the bucket connected to my Trail and get the log files for the test date using the AWS CLI.

Let’s look over these files for the PutObject event. You can see the PutObject event type when you open the first file. As you remember, you only uploaded twice: once through the CLI and once through the S3 console in a web browser. This event relates to my upload using the S3 console because the userAgent property, which indicates the type of source that made the API call, points to a browser.

Upon examining the third file pertaining to the event that corresponds to the PutObject command issued through the AWS CLI, I have noticed a slight variation in the userAgent attribute. It alludes to the AWS CLI in this instance.

Let’s now examine the GetObject event found in file number two. This event appears to be related to my download via the S3 console, as you can see that the event type is GetObject and the userAgent relates to a browser.

Let me now demonstrate the event in the fourth file, including specifics about the GetObject command you issued using the AWS CLI. The eventName and userAgent appear to be as intended.

Important information

Starting out The CloudTrail console, CLI, or SDKs can be used to setup CloudTrail data event tracking for S3 Express One Zone.

Regions: All AWS Regions with current availability for S3 Express One Zone can use CloudTrail data event logging.

Activity tracking: You may record object-level actions like Put, Get, and Delete objects as well as bucket-level actions like CreateBucket and DeleteBucket using CloudTrail data event logging for S3 Express One Zone.

CloudTrail pricing

Cost: Just like other S3 storage classes, the amount you pay for S3 Express One Zone data event logging in CloudTrail is determined by how many events you log and how long you keep the logs. Visit the AWS CloudTrail Pricing page to learn more.

For S3 Express One Zone, you may activate CloudTrail data event logging to streamline governance and compliance for your high-performance storage.

Read more on Govindhtech.com

#dataevents#awscloudtrail#AmazonS3#availabilityzone#createbucket#deletebucket#API#AWSCLI#NEWS#technology#technologynews#technologytrends#govindhtech

0 notes

Photo

AWS CloudFormationでAmazon S3のブロックパブリックアクセスを設定するのに必要なアクセス許可設定 https://ift.tt/2TcEIAL

AWS CloudFormation(CFn)でAmazon S3(S3)のブロックパブリックアクセスを設定するのに必要なアクセス許可をCFnのエラーを信じたら騙されたのでメモ。

S3のブロックパブリックアクセスに関しては下記が参考になります。

Amazon S3 Block Public Access – アカウントとバケットのさらなる保護 | Amazon Web Services ブログ https://aws.amazon.com/jp/blogs/news/amazon-s3-block-public-access-another-layer-of-protection-for-your-accounts-and-buckets/

S3パブリックアクセス設定を試してみる – Qiita https://qiita.com/atsumjp/items/cb6ddf5e3df4bbf5e4a7

手順

テンプレートを用意

こんな感じのテンプレートを用意します。PublicAccessBlockConfiguration でブロックパブリックアクセスの設定をします。 ※BucketNameは任意に指定ください。

template.yaml

AWSTemplateFormatVersion: "2010-09-09" Resources: PublicAccessBlockTestBucket: Type: AWS::S3::Bucket Properties: BucketName: "kai-public-access-block-test" PublicAccessBlockConfiguration: BlockPublicAcls: True BlockPublicPolicy: True IgnorePublicAcls: True RestrictPublicBuckets: True

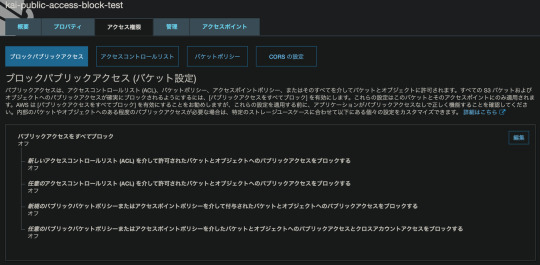

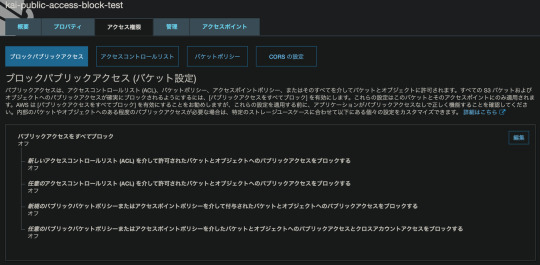

AWSマネジメントコンソールだとこんな画面で設定します。

AWSユーザーの作成

CFnでスタック作成、リソース管理するのに利用するAWSユーザーを作成して、インラインポリシーで最低限のアクセス許可をします。

インラインポリシー

{ "Version": "2012-10-17", "Statement": [ { "Sid": "VisualEditor0", "Effect": "Allow", "Action": [ "cloudformation:CreateStack", "cloudformation:DeleteStack", "s3:CreateBucket", "s3:DeleteBucket" ], "Resource": "*" } ] }

スタック作成

ブロックパブリックアクセスを設定するためのActionは最初わからなかったので指定せずにCFnでスタック作成してみました。

> aws cloudformation create-stack \ --template-body file://template.yaml \ --stack-name kai-public-access-block-test \ --profile public-access-block-test

すると、API: s3:PutPublicAccessBlock Access Deniedってエラーになったので、インラインポリシーのActionにs3:PutPublicAccessBlockを指定してみると。。。

識別されないアクションとなりました(´・ω・`) なぜー?CFnさんが嘘ついてるの?

正しい指定方法を調べてみた

調べてみると、s3:PutBucketPublicAccessBlockが正しいみたいです。

Amazon S3 ブロックパブリックアクセスの使用 – Amazon Simple Storage Service https://docs.aws.amazon.com/ja_jp/AmazonS3/latest/dev/access-control-block-public-access.html

インラインポリシー

{ "Version": "2012-10-17", "Statement": [ { "Sid": "VisualEditor0", "Effect": "Allow", "Action": [ "cloudformation:CreateStack", "cloudformation:DeleteStack", "s3:CreateBucket", "s3:DeleteBucket", "s3:PutBucketPublicAccessBlock" ], "Resource": "*" } ] }

インラインポリシーにs3:PutBucketPublicAccessBlockを追加してスタック作成すると無事にS3バケットのブロックパブリックアクセスが設定できました。

参考

Amazon S3 Block Public Access – アカウントとバケットのさらなる保護 | Amazon Web Services ブログ https://aws.amazon.com/jp/blogs/news/amazon-s3-block-public-access-another-layer-of-protection-for-your-accounts-and-buckets/

S3パブリックアクセス設定を試してみる – Qiita https://qiita.com/atsumjp/items/cb6ddf5e3df4bbf5e4a7

Amazon S3 ブロックパブリックアクセスの使用 – Amazon Simple Storage Service https://docs.aws.amazon.com/ja_jp/AmazonS3/latest/dev/access-control-block-public-access.html

元記事はこちら

「AWS CloudFormationでAmazon S3のブロックパブリックアクセスを設定するのに必要なアクセス許可設定」

February 25, 2020 at 04:00PM

0 notes

Photo

CloudFormation で作った S3 バケットにおいて, オブジェクトが入っている状態でスタックを削除しようとすると軒並みエラーになるので, その対処方法について検討した #ただそれだけ https://ift.tt/2JMe6oy

どうも

どういうことなの?

じゃあ, どうすれば良いのか — DeletionPolicy で Retain を設定して, スタックの削除とは切り離す — カスタムリソースを利用して, Lambda ファンクションでオブジェクトを削除してからバケットを削除する —– カスタムリソースについて —– オブジェクトをまるっと削除する Lambda ファンクション (1) —– オブジェクトをまるっと削除する Lambda ファンクション (2) —– スタックを削除する —– 懸念点

以上

どうも

#ただそれだけ の CloudFormation 初心者, 川原です.

EC2 や ELB, そして, ELB のログを記録する S3 バケットを含むスタックを削除しようとすると, 軒並み以下のようなエラーとなってスタックの削除が失敗に終わる.

Target group 'arn:aws:elasticloadbalancing:ap-northeast-1:123456789012:targetgroup/oreno-api-debug-alb-target/d429742cee94a2c2' is currently in use by a listener or a rule (Service: AmazonElasticLoadBalancingV2; Status Code: 400; Error Code: ResourceInUse; Request ID: 66f8369a-6636-11e8-9cc4-23b879baae28)

えええーっとなって, 慌てて手動でバケットを削除してから, 改めてスタックを削除すると削除は成功で終わる.

これを回避する方法って無いのかなーと思���たのでメモ.

どういうことなの?

DeletionPolicy 属性というドキュメントを読むと, 以下のように記述されている.

削除

AWS CloudFormation はスタックの削除時にリソースと (該当する場合) そのすべてのコンテンツを削除します。この削除ポリシーは、あらゆるリソースタイプに追加することができます。デフォルトでは、DeletionPolicy を指定しない場合、リソースは削除されます。 ただし、以下の点を考慮する必要があります。

AWS::RDS::DBCluster リソースの場合、デフォルトポリシーは Snapshot です。

DBClusterIdentifier プロパティを指定しない AWS::RDS::DBInstance リソースの場合、デフォルトポリシーは Snapshot です。

Amazon S3 バケットでは、削除を成功させるためにはバケットのすべてのオブジェクトを削除する必要があります。

なるほど, S3 バケットの中身は削除しなければ, スタックを削除する際に一緒に S3 バケットを削除することは出来ないとのこと.

じゃあ, どうすれば良いのか

DeletionPolicy で Retain を設定して, スタックの削除とは切り離す

AWS CloudFormation におけるリソースの削除処理の方法は、DeletionPolicy 属性で指定します。 DeletionPolicy 属性 - AWS CloudFormation - docs.aws.amazon.com

docs.aws.amazon.com

以下のように, DeletionPolicy に Retain を定義する. i

"ALBLOGBUCKET": { "Type": "AWS::S3::Bucket", "DeletionPolicy" : "Retain", "Properties": { "BucketName": { "Fn::Join" : [ "", [{ "Ref": "Project" }, "-", { "Ref": "Env" }, "-alb-log"]]} } },

Retain を設定することで, スタックを削除する際にも S3 バケット自体は削除せずに, 個別に手動 (AWS CLI 等) で S3 バケットを削除する.

カスタムリソースを利用して, Lambda ファンクションでオブジェクトを削除してからバケットを削除する

CloudFormation テンプレートでは, AWS::CloudFormation::CustomResource または Custom::String リソースタイプを使用して、カスタムリソースを指定することが出来る. また, スタックイベントに応じて Lambda ファンクションを実行することが出来る.

AWS CloudFormation スタックに AWS 以外のリソースを格納できるよう、AWS::CloudFormation::CustomResource リソースを使用してカスタムリソースを指定します。 AWS::CloudFormation::CustomResource - AWS CloudFormation - docs.aws.amazon.com

docs.aws.amazon.com

これを利用してスタックを削除する際に Lambda ファンクションを呼び出してバケット内のオブジェクトを削除してからバケットを削除するという方法を検討する. この方法は, 以下の記事を参考にさせて頂いた.

Is there any way to force CloudFormation to delete a non-empty S3 Bucket? Can I force CloudFormation to delete non-empty S3 Bucket? - Stack Overflow

stackoverflow.com

カスタムリソースについて

改めて, カスタムリソースについて, 以下のドキュメントを参考に整理してみる.

AWS CloudFormation スタックに AWS 以外のリソースを格納できるよう、AWS::CloudFormation::CustomResource リソースを使用してカスタムリソースを指定します。 カスタムリソース - AWS CloudFormation - docs.aws.amazon.com

docs.aws.amazon.com

カスタムリソースとは, スタックを作成, 更新, 削除する度に CloudFormation がカスタムリソースで定義されたロジック (Lambda ファンクション等) を実行することが出来る機能で, 以下の三者が関連して動作している. (ドキュメントより引用しているが, 内��を理解し辛かったので意訳も入っている)

登場人物 役割 template developer 要するに CloudFormation のテンプレートで, カスタムリソースを定義する cusom resource privider CloudFormation から要求される処理と応答を行う (例えば, Lambda ファンクションとか), テンプレート内では ServiceToken の値として指定する CloudFormation スタックオペレーション中にテンプレートで指定されたリクエストを ServiceToken に送信し, スタックオペレーションを進める前に応答を待機する

テンプレート内ではカスタムリソースを以下のように定義する.

MyCustomResource: Type: "Custom::TestLambdaCrossStackRef" Properties: ServiceToken: !Sub | arn:aws:lambda:${AWS::Region}:${AWS::AccountId}:function:${LambdaFunctionName} StackName: Ref: "NetworkStackName"

オブジェクトをまるっと削除する Lambda ファンクション (1)

Lambda ファンクションを実装するにあたって, CloudFormation 側から送信されるイベントと, Lambda ファンクションが実行された後に CloudFormation に返す情報が必要となる. これらの情報についても, ドキュメントに明記されており, 例えば, スタック削除の場合には, 以下のようなイベント (ドキュメントより引用) が CloudFormation から送信される.

{ "RequestType" : "Delete", "RequestId" : "unique id for this delete request", "ResponseURL" : "pre-signed-url-for-delete-response", "ResourceType" : "Custom::MyCustomResourceType", "LogicalResourceId" : "name of resource in template", "StackId" : "arn:aws:cloudformation:us-east-2:namespace:stack/stack-name/guid", "PhysicalResourceId" : "custom resource provider-defined physical id", "ResourceProperties" : { "key1" : "string", "key2" : [ "list" ], "key3" : { "key4" : "map" } } }

また, Lambda ファンクションが実行された際に CloudFormation に返す情報は以下のような内容となっている. こちらも, スタック削除時のメッセージとなる.

成功した場合.

{ "Status" : "SUCCESS", "RequestId" : "unique id for this delete request (copied from request)", "LogicalResourceId" : "name of resource in template (copied from request)", "StackId" : "arn:aws:cloudformation:us-east-2:namespace:stack/stack-name/guid (copied from request)", "PhysicalResourceId" : "custom resource provider-defined physical id" }

失敗した場合.

{ "Status" : "FAILED", "Reason" : "Required failure reason string", "RequestId" : "unique id for this delete request (copied from request)", "LogicalResourceId" : "name of resource in template (copied from request)", "StackId" : "arn:aws:cloudformation:us-east-2:namespace:stack/stack-name/guid (copied from request)", "PhysicalResourceId" : "custom resource provider-defined physical id" }

これらのイベントメッセージをやり取り出来るように Lambda ファンクションを実装する必要がある.

オブジェクトをまるっと削除する Lambda ファンクション (2)

以下のリポジトリにアップした. serverless framework でデプロイ出来るようにしてある.

Contribute to CleanupBucketOnDelete development by creating an account on GitHub. inokappa/CleanupBucketOnDelete - GitHub

github.com

テンプレートは以下のように書くことで, バケットを削除する前にカスタムリソースが呼ばれて, バケットの中身を削除した後にバケットが削除されるようになる.

AWSTemplateFormatVersion: "2010-09-09" Description: "Clean up Bucket on CloudFormation stack delete demo." Parameters: S3BucketName: Type: String CleanUpBucketFunction: Type: String Resources: BucketResource: Type: AWS::S3::Bucket Properties: BucketName: !Ref S3BucketName CleanupBucketOnDelete: Type: Custom::CleanupBucket Properties: ServiceToken: Fn::Join: - "" - - "arn:aws:lambda:" - Ref: AWS::Region - ":" - Ref: AWS::AccountId - ":function:" - !Ref CleanUpBucketFunction BucketName: !Ref S3BucketName DependsOn: BucketResource

スタックを削除する

���記に掲載した CloudFormation テンプレートを利用して, オブジェクトが入っている場合と入っていない場合でバケットの削除を試してみる. このテンプレートを利用することで, oreno-sample-bucket という名前のバケットを作成する.

$ ./deploy.sh aws-profile oreno-sample-bucket demo create { "StackId": "arn:aws:cloudformation:ap-northeast-1:123456789012:stack/demo-oreno-sample-bucket/1387e400-6680-11e8-9468-50fa13f2a811" } Create Stack Success.

一応, バケットが作成出来たかを確認してみる.

$ aws s3api list-buckets --query=Buckets[].Name | grep "oreno-sample-bucket" "oreno-sample-bucket",

バケットにオブジェクトを放り込んでみる.

$ aws s3 cp test.txt s3://oreno-sample-bucket/ upload: ./test.txt to s3://oreno-sample-bucket/test.txt $ aws s3 ls s3://oreno-sample-bucket/ 2018-06-03 01:20:40 0 test.txt

AWS CLI でバケットの削除を試みてみる.

$ aws s3 rb s3://oreno-sample-bucket remove_bucket failed: s3://oreno-sample-bucket An error occurred (BucketNotEmpty) when calling the DeleteBucket operation: The bucket you tried to delete is not empty

上記のようにエラーとなる. これまで書いたように, バケットを空にする必要がある.

では, この状態でスタックを削除してみる.

$ ./deploy.sh aws-profile oreno-sample-bucket demo delete Delete Stack Success.

正常にスタックの削除が完了した. Lambda から CloudFormation には, 以下のようなイベントが送信されている (CloudWatch Logs にダンプした).

{ "Status": "SUCCESS", "Reason": "Log stream name: 2018/06/02/[$LATEST]018724fd1cc242deade18d90a525daf0", "PhysicalResourceId": "2018/06/02/[$LATEST]018724fd1cc242deade18d90a525daf0", "StackId": "arn:aws:cloudformation:ap-northeast-1:123456789012:stack/demo-oreno-sample-bucket/0580ea80-667d-11e8-80c3-50a68a175a82", "RequestId": "53fdeee6-feca-46b2-8073-94751f752386", "LogicalResourceId": "CleanupBucketOnDelete", "Data": {} }

懸念点

Lambda ファンクションを用いて, オブジェクトを削除するこの方法だが, 一点だけ気になることがある. それは, オブジェクトの数がとてつもなく多い場合に削除に時間が掛かってしまい, スタックの削除自体が正常に終了しない可能性がある. これはどうしても回避することは出来ないので, やはり, テンプレートに DeletionPolicy に Retain に設定して, 手動でバケットを削除する方法が良いと思われる.

以上

CloudFormation 作った S3 バケットにおいて, オブジェクトが入っている状態でスタックを削除する方法について考察した. シンプルなのは DeletionPolicy に Retain を定義しておいて, 後から手動で S3 バケットを削除する, もしくは, Lambda ファンクションを実装する必要があるけど, カスタムリソースを利用することで, 一気通貫で削除することが出来ることが解った. いずれにせよひと手間かかるのは変わらないし, オブジェクト数次第では, カスタムリソースでは対応しきれない可能性がある為, 適材適所で使い分けるようにしたい.

また, CloudFormation について, カスタムリソースの存在を知れたのはとても良かった. うまく活用していきたいと思う.

元記事はこちら

「CloudFormation で作った S3 バケットにおいて, オブジェクトが入っている状態でスタックを削除しようとすると軒並みエラーになるので, その対処方法について検討した #ただそれだけ」

June 18, 2018 at 02:00PM

0 notes

Photo

Amazon S3のAPIとAWS CLI、IAM Policyの対応表 http://ift.tt/2fQ3YNd

S3のAPIは、素のAPIと、AWS CLIのs3apiで使う時の名前と、IAM Policyで制御する時の名前がバラバラだったりするので、大変分かりづらい。ということで、表を作った。これでもまだ不完全または不正確な気がするので、気がついたらコメントいただけると嬉しい。

target S3 API AWS CLI IAM Policy service GET Service list-buckets s3:ListAllMyBuckets bucket DELETE Bucket delete-bucket s3:DeleteBucket bucket DELETE Bucket analytics delete-bucket-analytics-configuration s3:PutAnalyticsConfiguration bucket DELETE Bucket cors delete-bucket-cors bucket DELETE Bucket inventory delete-bucket-inventory-configuration s3:PutInventoryConfiguration bucket DELETE Bucket lifecycle delete-bucket-lifecycle bucket DELETE Bucket metrics delete-bucket-metrics-configuration s3:PutMetricsConfiguration bucket DELETE Bucket policy delete-bucket-policy s3:DeleteBucketPolicy bucket DELETE Bucket replication delete-bucket-replication s3:DeleteReplicationConfiguration bucket DELETE Bucket tagging delete-bucket-tagging s3:PutBucketTagging bucket DELETE Bucket website delete-bucket-website s3:DeleteBucketWebsite bucket GET Bucket (List Objects) list-objects s3:ListBucket bucket GET Bucket (List Objects V2) list-objects-v2 s3:ListBucket bucket GET Bucket accelerate get-bucket-accelerate-configuration s3:GetAccelerateConfiguration bucket GET Bucket acl get-bucket-acl s3:GetBucketAcl bucket GET Bucket analytics get-bucket-analytics-configuration s3:GetAnalyticsConfiguration bucket GET Bucket cors get-bucket-cors s3:GetBucketCORS bucket GET Bucket inventory get-bucket-inventory-configuration s3:GetInventoryConfiguration bucket GET Bucket lifecycle (deprecated) get-bucket-lifecycle (deprecated) bucket GET Bucket lifecycle get-bucket-lifecycle-configuration s3:GetLifecycleConfiguration bucket GET Bucket location get-bucket-location s3:GetBucketLocation bucket GET Bucket logging get-bucket-logging s3:GetBucketLogging bucket GET Bucket metrics get-bucket-metrics-configuration s3:GetMetricsConfiguration bucket get-bucket-notification (deprecated) bucket GET Bucket notification get-bucket-notification-configuration s3:GetBucketNotification bucket GET Bucket Object versions bucket GET Bucket policy get-bucket-policy s3:GetBucketPolicy bucket GET Bucket replication get-bucket-replication s3:GetReplicationConfiguration bucket GET Bucket requestPayment get-bucket-request-payment s3:GetBucketRequestPayment bucket GET Bucket tagging get-bucket-tagging s3:GetBucketTagging bucket GET Bucket versioning get-bucket-versioning s3:GetBucketVersioning bucket GET Bucket website get-bucket-website s3:GetBucketWebsite bucket HEAD Bucket head-bucket s3:ListBucket bucket List Bucket Analytics Configurations list-bucket-analytics-configuration s3:GetAnalyticsConfiguration bucket List Bucket Inventory Configurations list-bucket-inventory-configurations s3:GetInventoryConfiguration bucket List Bucket Metrics Configurations list-bucket-metrics-configurations s3:GetMetricsConfiguration bucket List Mutlipart Uploads list-multipart-uploads s3:ListBucktMultipartUploads bucket PUT Bucket create-bucket s3:CreateBucket bucket PUT Bucket accelrate put-bucket-accelerate-configuration s3:PutAccelerateConfiguration bucket PUT Bucket acl put-bucket-acl s3:PutBucketAcl bucket PUT Bucket analytics put-bucket-analytics-configuration s3:PutAnalyticsConfiguration bucket PUT Bucket cors put-bucket-cors s3:PutBucketCORS bucket PUT Bucket inventory put-bucket-inventory-configuration s3:PutInventoryConfiguration bucket PUT Bucket lifecycle (deprecated) put-bucket-lifecycle (deprecated) bucket PUT Bucket lifecycle put-bucket-lifecycle-configuration s3:PutLifecycleConfiguration bucket PUT Bucket logging put-bucket-logging s3:PutBucketLogging bucket PUT Bucket metrics put-bucket-metrics-configuration s3:PutMetricsConfiguration bucket put-bucket-notification bucket PUT Bucket notification put-bucket-notification-configuration s3:PutBucketNotification bucket PUT Bucket policy put-bucket-policy s3:PutBucketPolicy bucket PUT Bucket replication put-bucket-replication s3:PutReplecationConfiguration bucket PUT Bucket requestPayment put-bucket-request-payment s3:PutBucketRequestPayment bucket PUT Bucket tagging put-bucket-tagging s3:PutBucketTagging bucket PUT Bucket versioning put-bucket-versioning s3:PutBucketVersioning bucket PUT Bucket website put-bucket-website s3:PutBucketWebsite object Delete Multiple Objects delete-objects (s3:DeleteObject) object DELETE Object delete-object s3:DeleteObject object (DELETE Object) (delete-object, delete-objects) s3:DeleteObjectVersion object DELETE Object tagging delete-object-tagging (s3:DeleteObject) object GET Object get-object s3:GetObject object (GET Object) (get-object) s3:GetObjectVersion object GET Object ACL get-object-acl s3:GetObjectAcl object GET Object ACL (Versioning) (get-object-acl) s3:GetObjectVersionAcl object GET Object tagging get-object-tagging s3:GetObjectTagging object (GET Object tagging) (get-object-tagging) s3:GetObjectVersionTagging object GET Object torrent get-object-torrent s3:GetObjectTorrent object (GET Object torrent) (get-object-torrent) s3:GetObjectVersionTorrent object HEAD Object head-object s3:GetObject object HEAD Object (Versioning) head-object s3:GetObject object OPTIONS object object POST Object restore restore-object s3:RestoreObject object PUT Object put-object s3:PutObject object (PUT Object) put-object-tagging s3:PutObjectTagging object (PUT Object) (put-object-tagging) s3:PutObjectVersionTagging object PUT Object(Versioning) put-object s3:PutObject object PUT Object – Copy copy-object s3:PutObject object PUT Object – Copy (Versioning) copy-object s3:PutObject object PUT Object acl put-object-acl s3:PutObjectAcl object (PUT Object acl) (put-object-acl) s3:PutObjectVersionAcl object Abort Multipart Upload abort-multipart-upload s3:AbortMultipartUpload object Complete Mulitpart Upload complete-mulitpart-upload s3:PutObject object Initiate Mulitpart Upload create-multipart-upload s3:PutObject object List Parts s3:ListMultipartUploadParts object Upload Part upload-part s3:PutObject object Upload Part – Copy upload-part-copy s3:PutObject bucket s3:ReplicateDelete bucket s3:ReplicateObject

元記事はこちら

「Amazon S3のAPIとAWS CLI、IAM Policyの対応表」

August 18, 2017 at 12:00PM

0 notes