#hackerina

Explore tagged Tumblr posts

Text

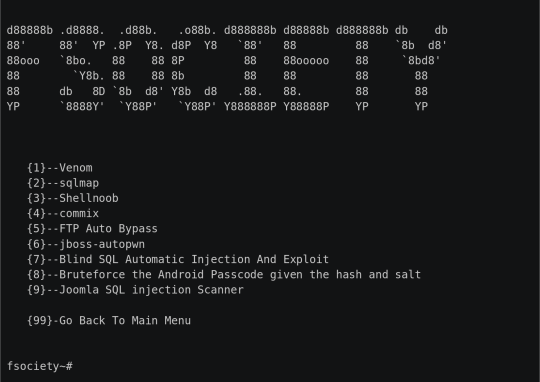

Fsociety Hacking Tools Pack

Paquete de herramientas de hacking de Fsociety: un marco de prueba de penetración.

Fsociety es un sistema de prueba de penetración hermoso que comprende todos los dispositivos de prueba de penetración que necesita un programador. Incorpora todos los dispositivos asociados a la serie Mr. Robot. Esta herramienta consta de una inmensa lista de dispositivos que comienza con la estructura de la información del evento social para después de la explotación.

Menu

Information Gathering

Password Attacks

Wireless Testing

Exploitation Tools

Sniffing & Spoofing

Web Hacking

Private Web Hacking

Post Exploitation

Contributors

Install & Update

Information Gathering:

Nmap

Setoolkit

Host To IP

WPScan

CMS Scanner

XSStrike

Dork - Google Dorks Passive Vulnerability Auditor

Scan A server's Users

Crips

Password Attacks:

Cupp

Ncrack

Wireless Testing:

Reaver

Pixiewps

Bluetooth Honeypot

Exploitation Tools:

ATSCAN

sqlmap

Shellnoob

Commix

FTP Auto Bypass

JBoss Autopwn

Sniffing & Spoofing:

Setoolkit

SSLtrip

pyPISHER

SMTP Mailer

Web Hacking:

Drupal Hacking

Inurlbr

WordPress & Joomla Scanner

Gravity Form Scanner

File Upload Checker

WordPress Exploit Scanner

WordPress Plugins Scanner

Shell and Directory Finder

Joomla! 1.5 - 3.4.5 remote code execution

Vbulletin 5.X remote code execution

BruteX - Automatically brute force all services running on a target

Arachni - Web Application Security Scanner Framework

Private Web Hacking:

Get all websites

Get joomla websites

Get wordpress websites

Control Panel Finder

Zip Files Finder

Upload File Finder

Get server users

SQli Scanner

Ports Scan (range of ports)

Ports Scan (common ports)

Get server Info

Bypass Cloudflare

Post Exploitation:

Shell Checker

POET

Weeman

Installation

Installation Linux

bash <(wget -qO- https://git.io/vAtmB)

Installation

Download Termux

bash <(wget -qO- https://git.io/vAtmB)

33 notes

·

View notes

Text

hackerina, 2018, pencil

6 notes

·

View notes

Text

https://y.at/🐉🔥➕💻💣

#artists on tumblr#y.at#emojis#hackerina#poetry#poets on tumblr#multidimensional#multidisciplinary#2021#programming#sofware#future#folowme

1 note

·

View note

Text

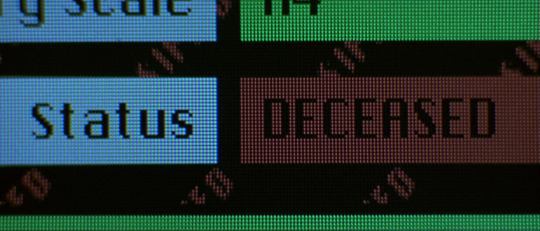

Por qué Hackers fue la película más importante de los 90 / Parte 5

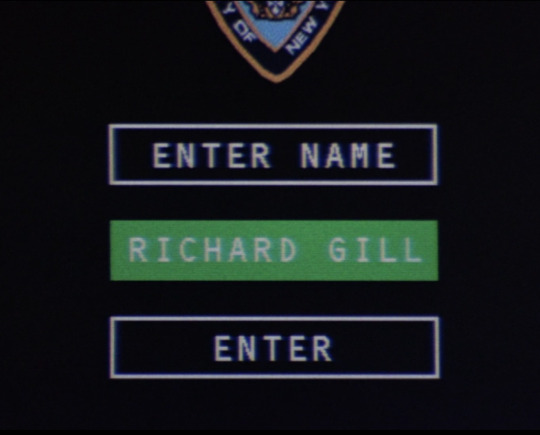

Declarar a Gill muerto en los registros de empleados del Servicio Secreto

Al igual que el anuncio personal, realmente no vemos cómo se realizó el truco en sí, pero la interfaz de usuario para los registros de los empleados tiene un tema de terminal y se ve bastante elegante.

Escuela secundaria Stuyvesant

Dade se muda a Nueva York a los 18 años y se matricula en la escuela secundaria local. Allí, literalmente, todos los que conoce resultan ser hackers. Obviamente, bastante inverosímil, ¿verdad?

Bueno, hice algunos antecedentes y resultó que las escenas de la escuela se filmaron en Stuyvesant High School, una elegante escuela preparatoria en Manhattan para los académicamente dotados.

Varios piratas informáticos de alto perfil eran estudiantes allí en los años 90, incluido ZOD, miembro del famoso grupo de piratas informáticos Masters of Deception, y Sabu, el cofundador de LulzSec. Aparentemente, la escuela incluso tuvo una subcultura completa de piratas informáticos a lo largo de los 90. Evidentemente, este lugar era una especie de escuela de X-Men para verdaderos hackers.

Infiltración de Ellingson Mineral Company

Este truco implica infiltrarse en Ellingson Mineral Company y ocurre de tres formas diferentes:

Buceo en contenedor de basura

Una tradición consagrada en la piratería corporativa: asaltar los contenedores de basura. Te sorprendería saber qué tipo de información confidencial se tira descuidadamente a la basura. Esta es una técnica que los piratas informáticos y los probadores de penetración utilizan hasta el día de hoy, excepto quizás en la parte en la que Acid Burn dispara una bengala a un guardia de seguridad.

Infiltración directa

Paul «Lord Nikon» Cook tiene la tarea de infiltrarse directamente. Creo que es el personaje más genial de la película y fue una verdadera inspiración para mí, pero no hace mucho pirateo y, por lo tanto, no aparece mucho en esta reseña.

Aquí deambula por la oficina cargando flores y mirando por encima de los hombros de la gente para ver quién está escribiendo contraseñas. Esta es otra técnica que suena inverosímil, pero en realidad es una de las más realistas. Las personas en las oficinas no revisan sus hombros antes de ingresar las contraseñas, especialmente después del almuerzo, cuando regresan a sus computadoras y necesitan iniciar sesión.

Puede preguntar cómo llegó a la oficina en primer lugar. No lo vemos, pero es casi seguro que simplemente entró, repartiendo pizza creo. La mayor parte de la seguridad de los edificios es realmente mala. Probablemente no tenían entrada con llavero aquí, e incluso si lo tuvieran, si parece que estás destinado a estar allí, generalmente puedes simplemente seguir a otra persona o ingeniero social (charla dulce) al personal de recepción.

Hay una historia muy conocida en tecnología llamada Historia de la calculadora gráfica. Se trata de un par de contratistas de Apple que estaban trabajando en una calculadora gráfica a principios de los noventa. Lamentablemente, el proyecto se canceló, por lo que entraron a hurtadillas en las oficinas y continuaron trabajando en él durante varios meses. La gente los veía tanto que simplemente asumían que trabajaban allí.

Intervención a la línea telefónica

Otro truco físico, esta vez de Emmanuel Goldstein. Coloca un dispositivo de escuchas telefónicas debajo del escritorio de Margo Wallace, directora de relaciones públicas de Ellington Mineral y cómplice de The Plague.

Con el reconocimiento de un éxito, la pandilla de estos hackers está casi lista para el truco final y el clímax de la película. Pero primero tienen que llegar a la estación Grand Central, mientras son perseguidos por los federales. Si tan solo hubiera una manera de crear una distracción, digamos, haciendo que todos los semáforos se pongan en verde ...

Hackear la Gibson (de nuevo)

Los hackers están pirateando la Gibson para recuperar el resto del archivo que Joey descargó antes, lo que demostrará su inocencia e implicará a The Plague como el verdadero cerebro criminal. Sin embargo, eso lleva tiempo y no va a caer sin luchar. Desafortunadamente para ellos, él tiene el control total de la Gibson y ellos no.

Dado que no los vemos pirateando, y ya sabemos que lo hicieron mediante el uso de datos de inicio de sesión válidos recopilados anteriormente, no me centraré en piratear en el sentido habitual. En cambio, analizaré la plausibilidad de su plan para mantener ocupada a The Plague.

Su plan es sobrecargar The Plague con virus. Simultáneamente lanzando tantos como pueden, por lo que está demasiado ocupado lidiando con ellos para iniciarlos, dándoles tiempo para encontrar este maldito archivo.

Entonces, repasemos los virus ...

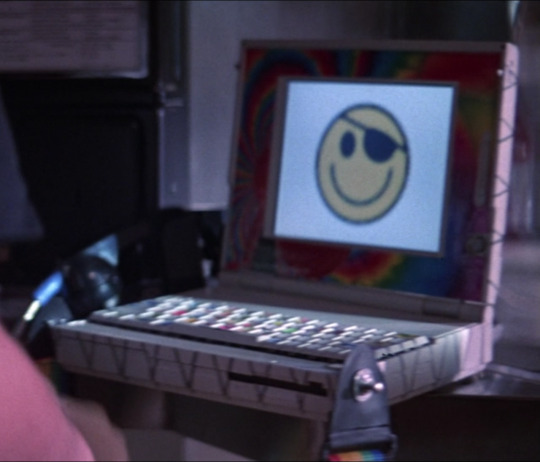

Carita Feliz

Este es el virus de Joey y parece apoderarse de todas las pantallas con caritas sonrientes que rebotan. No parece tener nombre, y solo lo incluyo porque la iconografía del rostro es particularmente memorable.

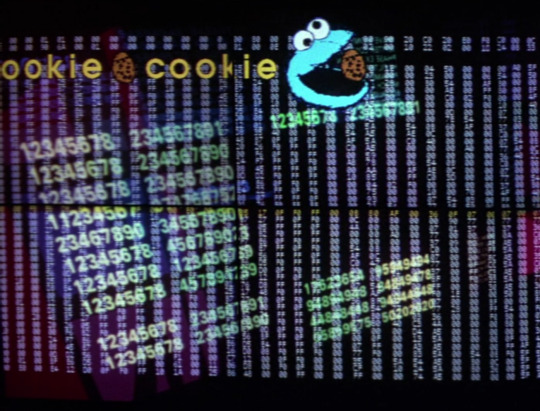

Monstruo de las galletas

Bueno, obviamente, este se ve absolutamente ridículo, es un Monstruo de las Galletas animado que se está comiendo la pantalla. Y lo detiene escribiendo la palabra «cookie». ¿Dónde diablos fue este grupo a la escuela de hackers, Barrio Sésamo?

Continua en el siguiente Post.

1 note

·

View note

Text

Por qué Hackers fue la película más importante de los 90 / Parte 4

Con la preparación hecha, ¡que comiencen los trucos!

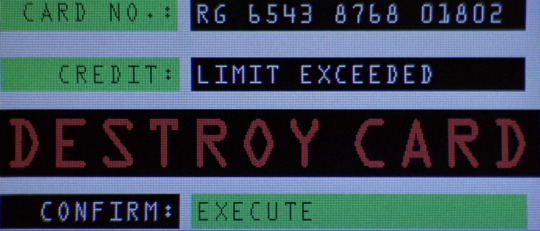

Cancelar la tarjeta de crédito de Gill, Acid Burn logra iniciar sesión en Concourse Bank y luego cancelar la tarjeta de crédito de Gill. Aunque, ¿parece un poco extraño que el banco tenga un sitio web que te permita hacer eso?

Es una broma.

¡Los detalles importan! Justo antes de esa primera toma, hay otra toma que está en la pantalla durante literalmente milisegundos.

Fue un verdadero dolor obtener una captura de pantalla:

Pero somos recompensados al ver que, no, que el inicio de sesión bancario no es un sitio web. No hay puntos por adivinar qué otra revisión asumió que era (lo siento Cloudbric).

Recuerde, estamos en 1995. La web como la conocemos hoy no existía en ese entonces. En cambio, la página es una metáfora visual de la piratería en un servidor FTP, que existía mucho en ese entonces. «La estafa abierta. bnk cust dbase» no es realista, pero solo sirve para explicar de forma aproximada lo que le sucede al espectador con ojos de águila. Los servidores FTP son notoriamente inseguros, hasta el punto de que el único que yo diría que es seguro es vsftpd y no creo que se lanzó hasta y por primera vez en 1999.

Creando un anuncio personal falso para Gill

Este ni siquiera pensaría que necesitaría un truco, pero aparentemente Dade edita un anuncio existente. No se da información sobre cómo irrumpe, y toda la premisa me parece, en el mejor de los casos, infantil y, en el peor, transfóbica a través de una lente de 2021, por lo que cuanto menos se diga, mejor.

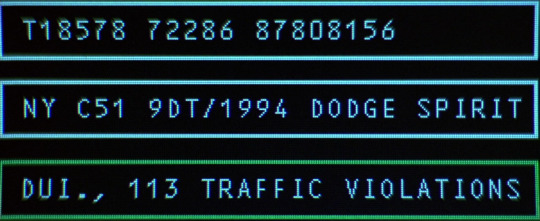

Fabricación de un DUI para el estado de NY

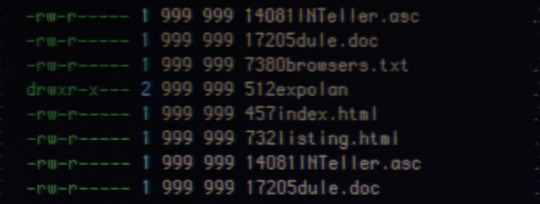

Una interfaz de usuario más interesante aquí, vemos un resultado que muestra la conexión IP al servidor, que es otro servidor FTP, seguido de una metáfora visual para agregar el DUI.

Más interesante aún, justo antes de eso, vemos una interfaz de usuario para la conexión a Internet real. Internet es una gran serie de tubos, por lo que la información hacia y desde un servidor (por ejemplo, un sitio web) se trata un poco como una carrera de relevos, pasando a través de varios otros servidores en el camino.

Los piratas informáticos en estos días simplemente ocultan su ubicación «saltando» a través de múltiples VPN, proxies y computadoras aleatorias que han pirateado anteriormente. Para rastrearlos, tendría que trabajar hacia atrás a través de una larga cadena de computadoras, lo que simplemente no es factible.

Pero en 1995, las computadoras domésticas no funcionaban las 24 horas del día, los 7 días de la semana, y las VPN y los proxies no existían realmente. Y para cubrir sus huellas, el equipo marcó la conexión inicial desde teléfonos públicos públicos, ¡o en este ridículo ejemplo desde lo alto del edificio Empire State! Claramente no es un lugar viable en la realidad, pero la lógica de usar teléfonos públicos para marcar servidores específicos directamente y luego usar eso como trampolín parece bastante sólida (aunque este tipo de piratería es anterior a mi tiempo).

Continua en el siguiente post.

0 notes

Text

Por qué Hackers fue la película más importante de los 90 / Parte 3

Crayola Books

En una escena de unión en Cyberdelia, Dade es presentado formalmente a los otros hackers (hombres). Ramón «The Phantom Phreak» Sánchez, «Emmanuel Cereal Killer» Goldstein y Joey Pardella. Cereal Killer saca un montón de libros útiles para los piratas informáticos, que Dade luego debe nombrar para demostrar sus conocimientos de piratas informáticos.

Las descripciones de los 6 libros están disponibles aquí. Muchos de ellos son anteriores a mi época, pero he leído el Libro del Diablo y el temido Libro del Dragón, ya que ambos son útiles para los científicos de la computación incluso hoy en día. Suena tonto, pero tener un concurso de machos agitando pitos sobre los manuales técnicos que ha leído es algo que los hackers de cierta generación pueden relacionar.

Que el nombre real de Cereal Killer sea Emmanuel Goldstein debería activar el sentido de araña de cualquier hacker, ya que es el nombre de un hacker de renombre de la vida real que fue un consultor técnico no acreditado en la película (y él mismo lleva el nombre de un personaje de Nineteen Eighty-Four ). Es el editor de 2600: The Hacker Quarterly y el organizador principal de la convención bienal de piratería HOPE. Este tipo tiene habilidades serias, y debería ser una pista de que la piratería en esta película está lejos del habitual h0llyw00d h4x1ng.

La escena también presenta a Joey «mamá me viste» Pardella como un neófito relativo, que ni siquiera tiene su propio control de hacker y aún tiene que probarse a sí mismo con un «truco justo».

Lo que nos lleva muy bien al próximo truco de la película.

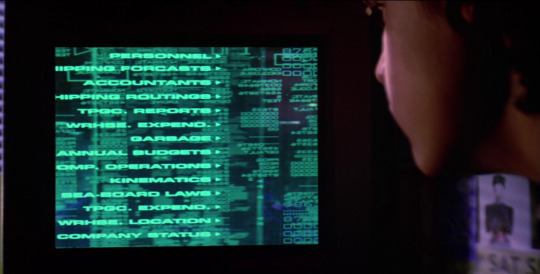

Hackear la Gibson

Quizás la exportación más famosa de la película es la idea de piratear la Gibson, que se ha filtrado en la conciencia popular de Internet en general.

La metáfora visual de la supercomputadora Gibson es el logotipo de este blog, y aunque en realidad no vemos el truco en sí, el hecho de que se vea increíble significa que lo perdono. Sin embargo, se explica claramente más adelante que irrumpió en el sistema simplemente adivinando la contraseña de una cuenta (Dios), que resultó ser una de las contraseñas más utilizadas discutidas en la escena de Crayola.

Como prueba del hackeo, Joey descarga un archivo de la supercomputadora. Desafortunadamente, Joey no cubre sus huellas, por lo que es detectado nada menos que por Pen Jillette, quien juro que es el tipo más genial de este planeta y el más raro.

Esto lleva a Joey a pasar por el aparente rito de iniciación para cualquier hacker serio: que los federales derriben su puerta.

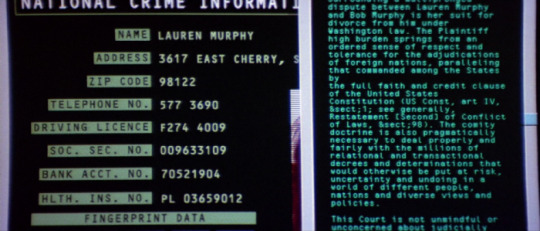

Hackear el NCIC

Esta vez el truco es del malo: Eugene «The Plague» Belford. Es el oficial de seguridad de la empresa en la que Joey ha pirateado (Ellingson Mineral Company), y un hacker no tan antiguo.

Él irrumpe en NCIS con el fin de analizar los antecedentes de la familia y la historia de Dade, con la esperanza de poder usarlos para extorsionar a Dade para que lo ayude a recuperar el archivo, que en realidad contiene evidencia incriminatoria sobre un fraude que ha estado ejecutando. No cubriré el esquema de fraude en sí, ya que es bastante complicado, ya que involucra un «gusano» que vuelca los barcos que se utilizan como cobertura para transacciones de centavo (roba pequeñas cantidades cada vez que se redondea una cantidad). Si eso le suena familiar, también es un punto de la trama.

No vemos mucho del hack de The Plague, aunque sí dice que usó la ingeniería social para hacerse pasar por un policía estatal de Alabama. Lo ideal sería que me hubiera dado más información, ya que pasar de policía estatal a acceso completo al NCIC parece un pequeño salto. Sin embargo, este tipo debe tener mucho talento. Después de todo, estos años 90, ¿seguramente no dejarían que cualquiera sea el oficial de seguridad de una empresa masiva?

Más adelante en la película, sube la apuesta y usa su acceso para fabricar crímenes en el historial de la madre de Dade, convirtiéndola así en una fugitiva buscada.

Hacktivismo

Hackers es una película abiertamente política, y una que fue inquietantemente profética con respecto a lo que más tarde se convertiría el hacktivismo. Después de todo, la película comienza con la noticia del hackeo de Dade en los servidores de Wall Street. Los antagonistas de estas películas son empleados de alto rango de una corporación multinacional (Ellingson Mineral) y del Servicio Secreto. Los empleados de Ellingson están tratando de incriminar a los pobres piratas informáticos, cuyo crimen es la curiosidad, por su propia malversación corporativa.

Los propios piratas informáticos son retratados como comunales, anárquicos e interesados en el libre flujo de información. La película también cita directamente The Conscience of a Hacker (también conocida como The Hacker Manifesto), y se adelantó a su tiempo en más formas de las que puedo contar.

El tipo de hacktivismo que predijo esta película ahora existe, y creo que esta película ha jugado un papel en eso. ¿Qué mayor elogio hay para dar?

Concurso de piratería

Por razones que se pueden resumir con las palabras «masculinidad frágil», Dade desafía a Acid Burn a un concurso de piratería. Ambos tienen que «molestar al agente secreto Richard Gill» (interpretado por Wendell Pierce, también conocido como Bunk from The Wire), como venganza por haber arrestado a Joey.

Pero primero, veamos a nuestros héroes prepararse para el gran concurso:

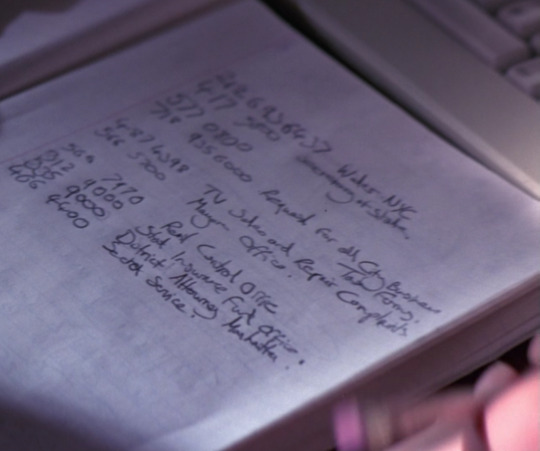

Esta última toma es interesante, ya que muestra que Acid Burn ha anotado varios números de teléfono de interés, incluida la oficina del alcalde y el servicio secreto. Presumiblemente, algunos de estos son para marcar directamente con su computadora.

Continua en el siguiente post.

0 notes