#oprogramowania

Text

[prawo podatkowe] Puste faktury VAT- czy można je odliczyć od podatku?

Puste faktury VAT- czy można je odliczyć od podatku?

W jakim przypadku przedsiębiorca może odliczyć podatek VAT?

W omawianym wyroku sąd tłumaczy zasady odliczania podatku VAT wskazując, że z ogólnej reguły zawartej w przepisie art. 86 ust. 1 ustawy o podatku od towarów i usług (dalej u.p.t.u.) wynika, że prawo do odliczenia podatku naliczonego przysługuje każdemu, kto jest nabywcą towaru i…

View On WordPress

#chmura#CIT#ERP#koszty uzyskania przychodu#odliczenie kosztów#oprogramowanie#podatek#podatek dochodowy#podatek od oprogramowania#podatki#podatki IT#umowa SaaS

0 notes

Text

[13.12.2023]

Dobry wieczór moje miłe Motylki! 🦋

Od chwili przetarcia rano powiek planowałam aby ten wpis gryzł sztucznym optymizmem. Pomyślałam ile możecie znosić moich skrajnych nastroi wiecznie nieszczęśliwej damy w opałach. To męczące. Lecz wiecie co? Ambiwalencja stanowi moją pogmatwaną codzienność, rozdzieliłam siebie na "Rozsądną Thalie" oraz "Autodestrukcyjną Thalie" byle tylko trzymać się w ryzach. Te dwa skrajne indywidua tworzą składową jaką jest autorka tego bloga. Czemuż miałabym zakłamywać rzeczywistość? Nawet wprawnie nałożona maska kiedyś opadnie, nie zakryje makamentów. Oto więc przychodzę kolejnego dnia z kolejnym bałaganem. Tym właśnie jestem. Napisałam niedawno jednej z Was, że przebyta droga, nawet ciężka powinna przynosić glorię zamiast okrywać nas kocem zawstydzenia, pora zacząć słuchać siebie. A ku temu poczyniłam dzisiaj kroki. Mimo, że zgłębianie zakamarków mojego umysłu porównywalnym jest do rozplątywania zmąconych słuchawek podczas stania na mrozie innej drogi nie ma. Rozsądna Thalia wyjawiła całą prawdę za konfesjonałem szkolnego gabinetu. Przyznała, iż dystrykcje kaloryczne mogą stanowić powolnie zabijającą truciznę. Tydzień wcześniej ściśnięta między kolcami żelaznej dziewicy zaprzeczałabym szaleńczo myślą o zakończeniu "Balu" (w odniesieniu do genialnego tekstu Agnieszki Osieckiej). Racjonalna Thalia sardonicznie żartuje, że na święta prosiła Mikołaja o wagę a dostała psychologa, mimo lęku szuka pomocy. Męczy się widząc jedzenie nawet podczas nocnych lęków. Tęskni za utraconą pewnością siebie, liderowaniu grupie oraz krzykliwym strojom o dorównującym ekstrawagandzie makijażu. Tamta Thalia mimo większej cyferki na wadze porywała ludzi czymś o czym obecna wydmuszka zapomniała, pasją. Zaś zła, masochistyczna siostra bliźniaczka niczym rozwydrzony pędrak napędza spirale szaleństwa podszeptując okropieństwa czy zakupując wszystko reprezentujące motyw motyla. Infantylnie, czyż nie? Lecz ona taka jest, uparta nawet wbrew sobie samej. Szuka bodźców prowadzących do chaosu, jedynej rzeczy jaką zna. Na wzór Biblijnego węża czychającego w konarach drzewa zakazanego poszukuje utraconego ciepła w bluszczu z którego wylatują motyle. Ja jestem tymi dwoma światami! Pragnę któregoś dnia zapobiec wojnie wpychając kwiatek w lufę własnego pistoletu wymierzonego do lustra. Pisząc o gwałtownej zmianie skłamałabym. Nos zapewne wydłużyłby mi się do tego stopnia, iż godnie zastąpiłby palce w pisaniu. Raz zakodowany do "motylkowej matmy" mózg przechowuje informacje w chmurze czekając ze swym Trojanem aż oprogramowania ochronne chwilowo osłabną. Czuję dumę i nienawiść ponieważ pozwoliłam sobie zjeść kanapkę bazowaną na końcówce chleba zamiast ułożyć pomidora na płótnie mniej kalorycznego wafla ryżowego. Kajdany psychicznego głodu zardzewiały krusząc się u mych stóp dając jeden dzień pozornej normalności. Czemu więc znów chcę poczuć dyby wokół przegób? Kontrola, słodka kontrola której pozory sobie wmawiam. Jedzenie posiada władzę, ja tylko iluzję. Proszę internauto, strzępek mego umysłu. Oceń własną miarą jego wartość. Znajomi często wymagają abym rozrysowała im mapę życia lecz czy osoba błądząca między własnymi powiatowymi drogami powinna rzucać się ku wielkim metropolią? Moje przeżycia - wszystko i nic, innej opcji w menu nie oferuję. Jestem jedynie ziarenkiem wśród innych tworzących plażę naszej ziemi. Niejednokrotnie wpadnę komuś do buta powodując irytację oraz dyskomfort aż delikwent wytrzepie obuwie ze zbędnego ciężaru. Innym razem posłużę dorastającej duszyczce do tworzenia najwcześniejszych szczęśliwych wspomnień budowania piaskowych zamków w których Bóg jeden wie jak wystawny bal właśnie trwa. Zaburzenia odżywiania są czymś więcej niż cielesna powłoka, szyją plandekę dla naprawdę różnych historii. Odważysz się zerwać swoją?

Spożyte kalorie: 180kcal na 300kcal.

Spalone kalorie: 357kcal.

Bilans: -177kcal.

Szczęśliwej nocy Motylki! 🦋

#nie chce być gruba#gruba szmata#gruba świnia#grubaska#jestem gruba#tylko dla motylków#tłusta świnia#tłuścioch#bede motylkiem#będę motylkiem#nie jestem glodna#nie chce jeść#nie jem#nie bede jesc#nie chce jesc#grube uda#aż do kości#chcę widzieć swoje kości#blogi motylkowe#motylek blog#blog motylkowy#motylki blog#nie będę jeść#będę szczupła#będę lekka#za gruba#gruba swinia#chcę schudnąć#nie chcę jeść#chcę być lekka

35 notes

·

View notes

Text

StreamBuilder: nasz open-source’owy framework w Twoim Kokpicie

Uwaga, uwaga! Na Tumblra wjeżdża właśnie niestandardowy framework, który stworzyliśmy specjalnie z myślą o Waszych Kokpitach. Nazwaliśmy go StreamBuilder i sami używamy go od wielu lat.

Ale po kolei. Czym jest open-sourcing? Open-sourcing to zdecentralizowany model rozwoju oprogramowania, który umożliwia otwartą współpracę. Prościej mówiąc, to każdy program, którego kod źródłowy zostaje udostępniony do użytku lub dowolnej modyfikacji użytkownikom lub innym deweloperom.

Czym w takim razie jest StreamBuilder? Za każdym razem, kiedy sprawdzasz "Obserwowane", "Dla Ciebie", wyniki wyszukiwania, posty na blogu, listę tagów, a nawet rekomendacje blogów, korzystasz z tego frameworka (i nawet o tym nie wiesz). Jeśli chcesz zanurkować w kod, zajrzyj na GitHub!

StreamBuilder ma naprawdę wiele do zaoferowania. Architektura oprogramowania koncentruje się głównie wokół "strumieni" treści: postów z bloga, listy obserwowanych blogów, postów z określonym tagiem lub wyszukiwanych postów. To niezależne strumienie, które można ze sobą mieszać, filtrować na podstawie określonych kryteriów, szeregować pod kątem trafności lub prawdopodobieństwa interakcji. I nie tylko.

Widzisz na pewno w swoim tumblrowym Kokpicie, że od zeszłego tygodnia posty z obserwowanych blogów mieszają się z postami oznaczonymi tagami, które obserwujesz, i rekomendacjami blogów. To oddzielne strumienie z własną logiką, które należą do tego samego frameworka. W określonych odstępach czasu wstawiamy rekomendacje, filtrujemy posty na podstawie listy blokowanych użytkowników, a także szeregujemy je pod kątem trafności – o ile używasz funkcji "Najlepsze treści na górze". To tylko kilka przykładów funkcjonalności, jakie oferuje StreamBuilder.

Co właściwie od nas dostajesz?

Pełną bibliotekę kodu, który na Tumblrze jest podstawą niemal każdego kanału treści, które widzisz na platformie.

Składnię YAML do tworzenia, filtrowania, wstawiania i szeregowania strumieni treści.

Abstrakcje, które można zaprogramować do tworzenia, filtrowania, szeregowania, wstawiania i debugowania strumieni.

Abstrakcje umożliwiające zestawianie strumieni ze sobą – na przykład karuzele w przypadku "strumieni w strumieniach".

Abstrakcję dla paginacji opartej na kursorze w przypadku złożonych szablonów strumieni.

Testy jednostkowe obejmujące publiczny interfejs biblioteki i większość kodu bazowego.

Nad czym jeszcze pracujemy

Nad dokumentacją. Musimy przenieść sporo elementów z naszych wewnętrznych narzędzi.

Nad większą liczbą przykładowych szablonów strumieni i przykładowych implementacji różnych popularnych strumieni.

Jeśli masz wątpliwości, sprawdź kod i zgłoś problem.

9 notes

·

View notes

Text

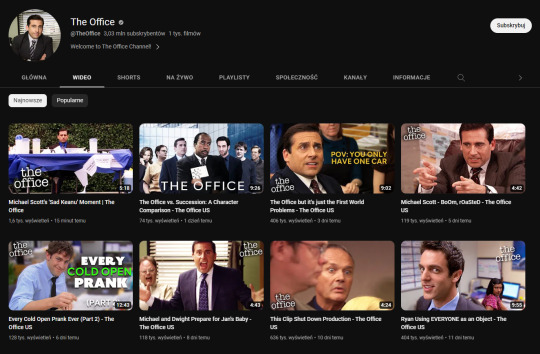

Jak Piotr Gryf wyprzedził algorytmy

… wszystkie są zdecydowanie warte śledzenia (czy to za pomocą legalnych, czy nielegalnych środków) - zakończył w odniesieniu do m.in. The Walking Dead czy Doctor Who Henry Jenkins, uznany medioznawca i badacz kultury popularnej, w rozmowie o zmianach w świecie seriali z Szymonem Grelą w 2011. Ten tekst, z trzech zasadniczych powodów, chciałbym poświęcić właśnie wspomnianym nielegalnym środkom (oglądania seriali w internecie i w odniesieniu do zmian jakie w nich zaszły). Po pierwsze, bo zawsze miałem sentyment do piratów. Po drugie, bo nieformalne obiegi kultury otrzymują o wiele mniej uwagi od tych oficjalnych. I wreszcie po trzecie, bo bardzo bawi mnie wizja względnie poważnej analizy czegoś takiego.

W telegraficznym skrócie: piractwo internetowe przeszło w ostatnich dwóch dekadach pewne istotne zmiany. O ile wciąż funkcjonują dobrze wszystkim znane strony z torrentami i tak samo dobrze sprawdzają się przy dystrybuowaniu oprogramowania, w przypadku tekstów kultury przestały one być aż tak atrakcyjne. Oglądanie seriali ma być w założeniu rozrywką, a rozrywką nie jest przecież konieczność obchodzenia kolejnych blokad i martwienie się, czy wraz z nowym odcinkiem nie pobrało się nowego wirusa (a przynajmniej nie jest to rozrywką dla każdego). Nieformalne obiegi seriali przeszły więc do względnego mainstreamu, najpierw przez ogólnodostępne strony pokroju CDA, a obecnie goszcząc na największych platformach społecznościowych, codziennie docierając do dziesiątek milionów ich użytkowników. Taka jakościowa zmiana w piraceniu seriali przejawia się w dwóch głównych aspektach: dostosowywaniu seriali pod warunki platformy, na której są rozpowszechniane oraz cichej modyfikacji podejścia korporacji do nieformalnego obrotu ich treściami. Nie odważę się stwierdzić, który z nich pojawił się jako pierwszy, jednak oba z pewnością wzajemnie się wspierają i napędzają.

Dostosowywaniem seriali pod platformy społecznościowe określam zbiór kilku specyficznych praktyk, którymi manipuluje się oryginalną treścią seriali. Są to m.in. dodawanie elementów audiowizualnych, selekcja scen oraz tworzenie kompilacji. Pierwsza z praktyk wynika nie tylko z próby uatrakcyjnienia konkretnych fragmentów czy przekształcania ich w memy, ale także z konieczności oszukania algorytmów, których celem jest ochrona prawa do dystrybucji danych tytułów. Nieustannie skanują one udostępniane treści starając się wychwycić te z nich, które mogą naruszać interesy dystrybutorów. Żadna platforma nie chce bowiem narazić się na wypłacenie innemu podmiotowi rekompensaty za poniesione straty. Poza dodawaniem np. innej ścieżki dźwiękowej czy zmniejszaniem obrazu, skuteczną metodą okazuje się zamieszczanie odcinków podzielonych na części lub nawet konkretne sceny. Prowadzi to właśnie do oddolnej selekcji materiału źródłowego - decydowania o tym, co w danym serialu jest warte udostępnienia. Mogą to być sceny ważne z perspektywy fabuły, te wyjątkowo widowiskowe lub śmieszne. Kolejnym krokiem jest tworzenie całych składanek poszczególnych fragmentów czy scen, które uporządkowane przez społeczność tworzą np. syntezę historii danej postaci czy przegląd występowania danego motywu na przestrzeni kolejnych sezonów.

Takie dekonstruowanie seriali nie umknęło uwadze korporacji, które z czasem przestały z nim aż tak zaciekle walczyć, a nawet zaczęły się w nie angażować. Oficjalne profile danych seriali czy dystrybutorów zaadaptowały nowe, tworzone przez fanów formaty, dostrzegając w nich zapewne okazję na jednocześnie tanią i bardzo efektywną reklamę swoich produktów. Pomimo tego, że nie odnoszą zysków bezpośrednio z umieszczenia danych scen na Facebooku czy YouTube, fakt dotarcia w ten sposób do swoich odbiorców (obecnych i przyszłych) zdaje się bezcenny z punktu widzenia marketingu. Takie strategie to de facto zaakceptowanie roli nieformalnych obiegów kultury dla jej rozpowszechniania, dystrybucji oraz budowania wspólnot wokół jej wytworów.

Niemożliwym do pominięcia kontekstem jest oczywiście również post-post-postmodernistyczna kultura internetowa, przepełniona ironią, sarkazmem i przejaskrawieniem. Umieszczanie na YouTube kilkugodzinnych materiałów, które w rzeczywistości są zapętlonym odcinkiem Family Guy, to żart sam w sobie. Żartem nie są jednak setki tysięcy wyświetleń tych filmów, które i tak są niczym w stosunku do setek milionów wyświetleń odpowiednio krótszych fragmentów umieszczonych na TikTok’u. I choć absurdalnie zabawne (przynajmniej dla mnie), ostatecznie są świadectwem zupełnie realnych zmian w strategiach odbioru treści kulturowych, w tym przypadku seriali, w społeczeństwach ponowoczesnych.

12 notes

·

View notes

Text

Ludzie boją się inwigilacji ich życia prywatnego, zmieniają ustawienia zabezpieczeń w urządzeniach, instalują antyszpiegowskie oprogramowania i zaklejają kamerki, a ja bardzo chciałbym by ktoś się w końcu mną zainteresował.

8 notes

·

View notes

Text

10 pomysłów na biznes w 2023 roku

W dzisiejszych czasach coraz więcej osób decyduje się na założenie własnej firmy i prowadzenie biznesu online. Powody są różne – od marzeń o wolności finansowej, po chęć realizacji własnych pomysłów i pasji. Jednak, aby odnieść sukces w biznesie, trzeba mieć dobry pomysł i wiedzieć, jak go zrealizować. W tym artykule przedstawiamy 25 pomysłów na biznes w 2023 roku.

Dropshipping – eden z najbardziej popularnych modeli biznesowych w e-commerce, polegający na sprzedaży produktów bez posiadania ich na stanie. Właściciel sklepu internetowego pobiera zamówienie od klienta i przekazuje je do dostawcy, który wysyła produkt bezpośrednio do klienta.

2. Amazon (FBA) – to usługa oferowana przez Amazona, polegająca na przechowywaniu i wysyłce produktów dla sprzedawców zewnętrznych. Sprzedawca wysyła swoje produkty do magazynów Amazona, a następnie Amazon zajmuje się wysyłką produktów do klientów.

3. Blogowanie – to prowadzenie własnego bloga, na którym publikuje się teksty, zdjęcia i filmy. Można zarabiać na blogowaniu poprzez reklamy, promowanie produktów i usług innych firm. A także sprzedaż własnych produktów cyfrowych, takich jak e-booki i kursy online.

4. Kreowanie treści – to branża, która rozwija się wraz z rozwojem mediów społecznościowych i e-commerce. Firmy potrzebują profesjonalnie przygotowanych treści. Takich jak zdjęcia, filmy i teksty, aby przyciągnąć uwagę klientów i zwiększyć sprzedaż.

5. Marketing afiliacyjny – to model biznesowy polegający na promowaniu produktów innych firm i otrzymywaniu prowizji za każde sprzedane dzięki nam produkty. Można to robić poprzez własną stronę internetową, bloga, kanał na YouTube czy profile w mediach społecznościowych.

6. Tworzenie aplikacji – aplikacji mobilnych to branża, która stale się rozwija. Można zarabiać na sprzedaży aplikacji, a także poprzez wykorzystanie modelu freemium. Czyli udostępnianie aplikacji za darmo, ale z możliwością dokonywania w niej zakupów.

7. E-learning – to branża, która rozwija się wraz z rosnącą popularnością edukacji online. Można zarabiać na tworzeniu i sprzedaży kursów online. A także poprzez udzielanie korepetycji i prowadzenie szkoleń online.

8. Social media management – media społecznościowe stały się nieodłączną częścią życia codziennego dla wielu osób i firm. Z tego powodu coraz więcej firm potrzebuje specjalistów zajmujących się zarządzaniem ich profilami w mediach społecznościowych. Można zarabiać poprzez świadczenie usług zarządzania social media dla klientów.

9. Wirtualne wydarzenia – wraz z pandemią COVID-19 wiele wydarzeń zostało przeniesionych do świata wirtualnego. Jednak, nawet po ustaniu pandemii, wirtualne wydarzenia mogą pozostać popularnym rozwiązaniem dla wielu firm i organizacji. Można zarabiać na organizacji takich wydarzeń lub oferowaniu usług technicznych i produkcyjnych dla organizatorów.

10. Tworzenie oprogramowania – to branża, która stale się rozwija i ma duży potencjał zarobkowy. Można zarabiać na tworzeniu oprogramowania dla firm, aplikacji mobilnych czy gier komputerowych.

Czytaj więcej:

4 notes

·

View notes

Text

Skuteczne fakturowanie przez Internet dla małych firm

Czeki na poczcie, możesz na to liczyć, cóż, gdybyś na to liczył, nie musiałbyś inwestować tak dużo energii, naprawdę realizując tę mnogość niezwykłych próśb. Co więcej, upewnij się, że rozliczasz się z cofnięć decyzji lub prowadzisz ostrożny rejestr tego, kto jest winien co i dokładnie jaką kwotę jesteś osobisty każdego miesiąca, odkąd masz zaległości w pracy za biurkiem. Tutaj powinieneś rozważyć pomoc, jaką zapewnia program do fakturowania elektronicznego, szokująco podstawowa i prosta metoda mechanizacji pracy biurka do fakturowania.

Fakturowanie online jest dobrą odpowiedzią na pieniądze goniące za złymi snami, a fakturowanie elektroniczne dla małych i średnich organizacji może zaoszczędzić długie okresy bezczynności i wrócić do pracy, którą naprawdę wykonujesz, zamiast zastanawiać się, kiedy określisz swoje dochody. Internetowe programowanie fakturowania to sposób, w jaki wkrótce wszystkie faktury będą wykonywane przez nadmiernie rozbudowane firmy prywatne.

Zalety internetowego oprogramowania do fakturowania są obecnie zbyt doskonałe, aby większość przedsiębiorców je lekceważyła. Umowa fakturowania przekaże pierwszy rachunek za pośrednictwem poczty elektronicznej, obejmie wszystkie subtelności wymiany, a także wszystkie możliwe opcje ratalne dla klienta. W przeciwieństwie do zwyczajowych zachęt, klienci mogą zdecydować się na szybką ratę po otrzymaniu paragonu, nie muszą szukać swojej książeczki czekowej, otrzymają możliwość wyboru raty fakturowania przez Internet. Obejmują one raty PayPal, ruchy Visa, a nawet raty Amazon.

Jeśli to nie zachęci ich do natychmiastowego spłacenia raty, internetowe oprogramowanie do fakturowania wyśle im aktualizację po określonym czasie. Istnieje ważny powód, dla którego należy doradzić, aby wysłał aktualizację, jest całkowicie zmechanizowany, możesz wydrukować wydrukowaną kopię paragonu i aktualizację do swoich akt.

Elektroniczne fakturowanie nie tylko przekazuje rachunki i aktualizacje, ale także śledzi wszystkie raty, prośby i aktualizacje, abyś mógł spojrzeć w dowolnym momencie, w którym naprawdę chcesz mieć na uwadze bieżące okoliczności związane z opłatami. Dostarczy Ci jednoznacznego podziału na to, kto zapłacił, a kto nie, a także wszystkie subtelności dotyczące paragonów i aktualizacji.

Możesz całkowicie przerobić te najważniejsze elementy, aby dopasować je do swoich potrzeb biznesowych, wybierając słowa, które musisz zapamiętać w wiadomościach z paragonami i aktualizacjami, tak aby ustalenia dotyczące fakturowania internetowego były całkowicie skoordynowane ze standardową procedurą biznesową, a nie innym elementem. Zapewnienie klientowi prostoty szybkiej raty online często zmniejszy wiele wyjątkowych rat w ciągu jednego dnia.

Ponieważ niezależne fakturowanie internetowe typu venture pozwala klientowi wybrać, w jaki sposób ma zapłacić, może o wiele łatwiej wysłać te kilka wyjątkowych dolarów, które mogą mu w jakiś sposób przeszkadzać, zamiast naprawdę próbować trzymać się z dala od rat. Prostsze raty to niezwykła metoda zmniejszania niezwykłych rat, a fakturowanie elektroniczne właśnie to umożliwia.

Dla kogo oryginał faktury

Likwidacja gotówki w polsce

Letyshops założenie

Jak wyplacic pieniadze z letyshops

2 notes

·

View notes

Text

Witam

Ciepło witam w ten chłodny dzień. Jako informatyk po godzinach chce tu publikować porady dotyczące oprogramowania bezpieczeństwa itp. Na poczatek opublikuje kilka porad dla webmastera. co wart jest generator stron www

2 notes

·

View notes

Text

Usuwanie niechcianych reklam, wyskakujących okienek i złośliwego oprogramowania

#pale#ból psychiczny#narkotyki#życie ćpuna#ból istnienia#narkomania#pamiętnik narkomanki#cierpienie#narkomanka

1 note

·

View note

Text

Jak program TCS.net wspiera zarządzanie narzędziami i majątkiem firmy?

Jak program TCS.net wspiera zarządzanie narzędziami i majątkiem firmy?

Możliwości zarządzania narzędziami

Program TCS.net oferuje wiele możliwości w zakresie zarządzania narzędziami oraz sprzętem. Dzięki zaawansowanym funkcjom, użytkownicy mogą efektywnie ewidencjonować swoje zasoby. Oprogramowanie umożliwia monitorowanie stanu narzędzi oraz ich lokalizacji w czasie rzeczywistym. To znacząco ułatwia organizację pracy w firmie oraz pozwala na szybkie reagowanie na potrzeby operacyjne. W rezultacie, przedsiębiorstwa mogą zwiększyć swoją wydajność oraz lepiej kontrolować wykorzystanie sprzętu.

Korzyści z wdrożenia programu

Wdrożenie programu TCS.net przynosi wiele korzyści dla organizacji. Przede wszystkim, automatyzacja procesów związanych z zarządzaniem narzędziami prowadzi do redukcji błędów ludzkich. Dodatkowo, system generuje raporty dotyczące wykorzystania sprzętu, co ułatwia podejmowanie decyzji o zakupach. Co więcej, użytkownicy mogą planować ewentualne naprawy oraz przeglądy techniczne narzędzi. W efekcie, organizacje mogą uniknąć niespodziewanych awarii oraz zwiększyć satysfakcję swoich pracowników.

Dostępność i elastyczność programu

Program TCS.net jest dostępny w formie aplikacji webowej, co oznacza, że można z niego korzystać z różnych urządzeń. Użytkownicy mogą zarządzać swoimi zasobami z dowolnego miejsca, co zwiększa elastyczność pracy. Dzięki temu, pracownicy mogą szybko rejestrować wypożyczenia oraz zwroty narzędzi. Co więcej, mobilny dostęp do systemu umożliwia bieżące monitorowanie stanu sprzętu. W rezultacie, organizacje mogą lepiej dostosować się do zmieniających się warunków rynkowych.

Podsumowanie korzyści z TCS.net

Podsumowując, program TCS.net wspiera zarządzanie narzędziami i majątkiem firmy w nowoczesny sposób. Umożliwia on efektywne ewidencjonowanie sprzętu oraz monitorowanie jego stanu i lokalizacji. Dzięki automatyzacji procesów, organizacje mogą zwiększyć swoją wydajność oraz poprawić jakość obsługi klienta. Co więcej, dostępność programu w formie aplikacji webowej pozwala na elastyczne zarządzanie zasobami. Dlatego warto rozważyć wdrożenie tego oprogramowania w swojej firmie dla lepszego zarządzania narzędziami.

0 notes

Text

Czy można zaliczyć do kosztów uzyskania przychodu wydatki na ERP?

Czy można zaliczyć do kosztów uzyskania przychodu wydatki na ERP?

Czym jest system informatyczny ERP?

System informatyczny ERP jest to jeden z systemów pozwalający na efektywniejsze zarządzanie przedsiębiorstwem poprzez integrację wszystkich procesów w ramach zaopatrzenia, sprzedaży obsługi klienta, księgowości i wielu innych. Jego zastosowanie pozwala znaleźć słabiej funkcjonujące obszary przedsiębiorstwa a następnie usprawnić ich działanie.

Czym jest umowa…

View On WordPress

#chmura#CIT#ERP#koszty uzyskania przychodu#odliczenie kosztów#oprogramowanie#podatek#podatek dochodowy#podatek od oprogramowania#podatki#podatki IT#umowa SaaS

0 notes

Text

Planowanie awizacji wspiera optymalizację wykorzystania posiadanej infrastruktury, takiej jak bramy i doki, co jest kluczowe dla płynnego i efektywnego funkcjonowania magazynów. Oprogramowanie awizacyjne umożliwia precyzyjne harmonogramowanie przyjazdów i wyjazdów transportów, co minimalizuje ryzyko zatorów i przeciążeń w obszarach załadunkowych. Dzięki temu, zarządzanie zasobami ludzkimi i technicznymi staje się bardziej efektywne, a procesy logistyczne mogą być realizowane z większą precyzją i terminowością.

Ponadto, zaawizowane transporty są monitorowane w czasie rzeczywistym, co pozwala na szybkie reagowanie na wszelkie nieprzewidziane zmiany lub opóźnienia. Wprowadzenie oprogramowania awizacyjnego to krok w stronę cyfryzacji i automatyzacji procesów logistycznych, co znacząco podnosi ich efektywność i konkurencyjność na rynku.

DEMO awizacje

0 notes

Text

Apple Intelligence: Przełom w sztucznej inteligencji z najnowszej konferencji Apple

Apple Intelligence: Przełom w sztucznej inteligencji z najnowszej konferencji Apple

Podczas dzisiejszej konferencji Apple zaprezentowano kolejną rewolucję technologiczną, która ma szansę zdefiniować przyszłość urządzeń mobilnych i oprogramowania: Apple Intelligence. To zestaw zaawansowanych funkcji sztucznej inteligencji (AI) i uczenia maszynowego (ML), który wkracza na nowe poziomy dzięki potężnym możliwościom procesora A18, zastosowanego w najnowszych iPhone’ach 16 i 16 Pro.…

#serwis iphone#serwis ipad#serwis macbook#iphone#macbook#ipad#apple#apple watch#ios#wymiana szybki iphone#wymiana baterii iphone#naprawa macbook#wymiana baterii macbook

0 notes

Text

13 września 2024

◢ #unknownews ◣

Zapraszam do lektury najnowszego wydania :)

Wykorzystujesz w swojej pracy serwer webowy NGINX? Co powiesz, aby nauczyć się jego konfiguracji w skondensowanej formie (1h) i do tego za grosze?

1) Dlaczego niektórzy programiści opierają się nowym narzędziom/technologiom?

https://www.codemotion.com/magazine/dev-life/hardcore-programmers/

INFO: Artykuł omawia zjawisko 'hardcore-izmu' wśród programistów, które objawia się oporem wobec ewolucji narzędzi i praktyk związanych z tworzeniem oprogramowania. Historyczne uwarunkowania i ograniczenia sprzętowe ukształtowały mentalność tych ludzi, prowadząc do maksymalnej optymalizacji i minimalizmu. Po co komu IDE, ChatGPT to syf, a na Windowsie nie da się programować - znasz te teksty? Być może natrafiłeś kiedyś na hardcorowego programistę. Gorzej, gdy te powiedzenia padają z Twoich ust...

2) Wirtualne pocztówki Airbnb - jak ogarnąć generowanie grafik na ogromną skalę?

https://medium.com/airbnb-engineering/building-postcards-for-airbnb-scale-dfe0b71b12ec

INFO: Autorzy opisują proces tworzenia systemu generowania pocztówek dla Airbnb na lato 2024. Grafiki te używane są np. gdy dzielisz się faktem zabookowania apartamentu ze swoimi znajomymi. W artykule omówiono wyzwania związane z lokalizacją tekstu (dostosowaniem do języka użytkownika), elastycznością projektowania, dopasowaniem pocztówek do miejsc docelowych oraz wydajnością renderowania na różnych platformach. Trzeba przyznać, że całkiem sprytnie poradzili sobie z dopasowywaniem pocztówek do miejsc docelowych, bo nie każda lokalizacja ma swoją pocztówkę, a stworzono wrażenie, jakby tak właśnie było.

3) Kompleksowa przebudowa homelaba - na bogato ;)

https://arslan.io/2024/09/10/my-homelab-setup/

INFO: Artykuł szczegółowo opisuje proces modernizacji domowego laboratorium sieciowego autora przy użyciu najnowszych urządzeń od UniFi, takich jak gatewaye, przełączniki, punkty dostępowe i kamery. Autor przedstawia wyzwania związane z instalacją sieci bezprzewodowej w domu o betonowej konstrukcji. Autor dość kompleksowo opisuje swoją konfigurację, co może być dla Ciebie użyteczne nie tylko przy budowie homelabu, ale także przy konfiguracji domowej sieci.

4) Jak $20 zmieniło nas w adminów wszystkich domen .MOBI

https://labs.watchtowr.com/we-spent-20-to-achieve-rce-and-accidentally-became-the-admins-of-mobi/

INFO: Artykuł opisuje, jak badacze z watchTowr Labs, początkowo szukający luk w klientach WHOIS, przypadkowo przejęli kontrolę nad starym serwerem WHOIS dla domen .MOBI. Poprzez zarejestrowanie wygasłej domeny odkryli, że mogą manipulować odpowiedziami serwera, co doprowadziło do poważnego zagrożenia dla procesów walidacji TLS/SSL i bezpieczeństwa całej TLD .MOBI. Eksperyment pokazuje, jak nieaktualizowane systemy mogą stanowić poważne zagrożenie dla bezpieczeństwa.

5) Twoja firma powinna zatrudniać juniorów - oto dlaczego

https://softwaredoug.com/blog/2024/09/07/your-team-needs-juniors

INFO: Artykuł omawia kluczowe korzyści z zatrudniania młodszych programistów, i to pomimo rosnącego trendu w BigTechach polegającego na preferowaniu doświadczonych specjalistów. Autor podkreśla, jak uczenie młodszych wpływa na wprowadzanie innowacji w firmie i jak buduje firmową kulturę organizacji. Juniorzy nie tylko wzmacniają kompetencje seniorów przez wymuszanie ponownego przemyślenia ich wiedzy, ale także wprowadzają różnorodność myślenia do skostniałej firmy.

6) Samedzielne hostowanie usług i serwerów - a po co to komu?!

https://chollinger.com/blog/2024/08/why-i-still-self-host-my-servers-and-what-ive-recently-learned/

INFO: Autor artykułu opisuje własne doświadczenia z samodzielnym hostowaniem różnych usług na serwerach Proxmox oraz na VPS-ach, podkreślając zalety tych rozwiązań. W artykule wspomina on o samodzielnie hostowanych usługach, takich jak PiHole, UniFi controller, TrueNAS, gitea, VS Code itp. W jakim celu ktoś miałby samodzielnie hostować takie rozwiązania i co to daje? Odpowiedź znajdziesz w artykule.

7) Agenty AI - czym one są, ale tak w pigułce? (film, 17m) [autopromocja]

https://www.youtube.com/watch?v=hQhSKfzhVnY

INFO: Skrót ponad 1,5h godzinnego webinaru na temat tworzenia i zastosowania Agentów AI. Film zawiera demo takiego rozwiązania oraz wspominamy w nim o szkoleniu AI Devs 3.

8) Rola Facebooka w rozpętaniu konfliktu etnicznego w Mjanmie - artykuły/e-book

https://swiatczytnikow.pl/meta-w-mjanmie-bezplatny-e-book-o-roli-facebooka-w-konflikcie-etnicznym-w-mjanmie-birmie/

INFO: Artykuł przedstawia przetłumaczoną na język polski serię artykułów Erin Kissane (możesz je ściągnąć także jako e-book w EPUB/PDF) na temat negatywnej roli Facebooka w eskalacji konfliktu etnicznego w Mjanmie. Omawia kontekst historyczny, wpływ propagandy na platformie społecznościowej, a także porusza kwestie braku moderacji i algorytmów wspierających szerzenie dezinformacji. Zawarte treści mają na celu zwiększenie świadomości i edukacji w kwestii globalnych zagrożeń związanych z niekontrolowaną mocą mediów społecznościowych. Nie jest to materiał wycelowany w samą platformę.

9) Midjourney od zera - przewodnik dla początkujących

https://promptowy.com/midjourney-od-zera-jak-tworzyc-niezwykle-grafiki/

INFO: Korzystasz (lub chcesz zacząć) z MidJourney do generowania grafiki, ale to, co otrzymujesz, jest dalekie od grafik, na które napotykasz w sieci? Może czas po prostu nauczyć się obsługi tego narzędzia? Ten wyczerpujący poradnik przeprowadzi Cię przez cały proces, zaczynając od założenia konta, a kończąc na budowaniu zaawansowanych promptów i ulepszaniu swoich prac. Poradnik jest w języku polskim.

10) Ewolucja Regexp w JavaScript - jak było i jak będzie

https://www.smashingmagazine.com/2024/08/history-future-regular-expressions-javascript/

INFO: Autor analizuje historię i aktualny stan wyrażeń regularnych w JavaScript, podkreślając ich rozwój od czasów ES3 do ES2024. Autor omawia najważniejsze funkcje dodawane w kolejnych wersjach języka, takie jak grupy nazwane, lookbehind czy opcje związane z obsługą Unicode. Warto rzucić okiem, zwłaszcza jeśli nie czujesz się swobodnie w świecie RegExów.

11) Over-engineering - trzeba umieć znaleźć równowagę

https://www.16elt.com/2024/09/07/future-proof-code/

INFO: Co lepiej zrobić - napisać prosty kod dla obsługi jednego, konkretnego przypadku, czy może nieco mocniej się przyłożyć i przygotować uniwersalną funkcję obsługującą wszystkie przypadki zdarzeń? Autor przedstawia na przykładzie systemu koszyka zakupowego oraz systemu wynajmu pojazdów, jak mógłby wyglądać przesadnie abstrakcyjny kod mogący obsłużyć większość przypadków zdarzeń. Kluczem nie jest wybór jednego z podejść, a umiejętność znalezienia złotego środka.

12) Milionowe dochody z Github Sponsors - case-study

https://calebporzio.com/i-just-cracked-1-million-on-github-sponsors-heres-my-playbook

INFO: Autor opisuje swoją historię od momentu porzucenia pracy na etacie do osiągnięcia ponad miliona dolarów z programu GitHub Sponsors. Co doprowadziło go do takiego miejsca w życiu i jakie porady może on dać ludziom, którzy chcieliby go naśladować? O tym przeczytasz w artykule.

13) Zacznij używać własnego produktu! - case study od PostHog

https://newsletter.posthog.com/p/using-your-own-product-is-a-superpower

INFO: PostHog wykorzystuje praktykę dogfoodingu, czyli intensywnego używania własnego produktu przez wszystkich pracowników, aby przyspieszyć jego rozwój, szybciej identyfikować i rozwiązywać problemy oraz zwiększać motywację zespołu do dalszego rozwoju. Przykłady z PostHog pokazują, jak dogfooding wpłynął na rozwój konkretnych funkcji ich aplikacji. Autor dzieli się także wskazówkami, jak skutecznie wprowadzić dogfooding w swojej firmie, unikając potencjalnych wpadek.

14) Nowa seria modeli od OpenAI - nadszedł O1-preview

https://openai.com/index/introducing-openai-o1-preview/

INFO: Model, który przez długi czas nosił nazwę kodową Strawberry, wczoraj ujrzał światło dzienne, a konkretniej mówiąc, jego wersja preview została opublikowana. Ma to być nowy, najmocniejszy model oferowany przez firmę. Jeśli jesteś użytkownikiem płatnej wersji ChatGPT, to już prawdopodobnie masz do niego dostęp. Jeśli jesteś programistą, to otrzymasz do niego dostęp tylko, gdy Twoje konto osiągnęło Tier5 (docelowo mają dostać dostęp wszyscy). Nowe modele (mowa o O1 oraz O1-mini) mają lepiej radzić sobie z programowaniem i matematyką, a także z zadaniami typowo naukowymi. Bawiłem się modelem chwilę po publikacji i działa on naprawdę fajnie, zwłaszcza przy bardziej złożonych zadaniach (poprosiłem o napisanie rozszerzenia do Chrome). To, co mnie zaskoczyło, to brak instrukcji systemowej w API, ale ponoć mają to dodać później.

15) Gdzie trzymać swoje obrazy kontenerów? - porównanie rejestrów

https://medium.com/p/f8fda736ca96

INFO: Na Docker Hub świat się nie kończy. Gdzie jeszcze możesz przechowywać swoje obrazy i czym te miejsca się od siebie różnią? Autor robi szybki przegląd różnych rejestrów kontenerów Dockera, porównując je ze sobą. Warto rzucić okiem, jeśli szukasz optymalnego rozwiązania dla siebie lub swojej firmy.

16) Monorepozytoria - 5 popularnych nieporozumień z nimi związanych

https://blog.bitsrc.io/5-misconceptions-about-monorepos-fcc284ded064

INFO: Artykuł przechodzi przez kilka najpopularniejszych, błędnych założeń związanych z używaniem tzw. "monorepo" w firmie. Autor omawia problemy skalowania, zwiększony czas kompilacji, zarządzanie zależnościami oraz liczne konflikty przy scalaniu kodu. Jeśli nigdy nie zdarzyło Ci się pracować z tego rodzaju repozytoriami i panicznie się ich boisz, to warto przeczytać.

17) Automatyczne odpisywanie na maile z użyciem AI - case study

https://typefully.com/uwteam/6f5IolC

INFO: Przykład nieautonomicznego rozwiązania pomagającego szybciej odpisywać na maile. W praktyce odpowiedź użytkownika, mająca np. 3-4 słowa, zamieniana jest na pełnego maila dopasowanego do treści korespondencji, jak i wiedzy dostarczonej do modelu LLM. Nie jest to poradnik, a bardziej wysokopoziomowy opis rozwiązania. Wrzucam w ramach inspiracji.

18) Atak hakerski na POLADA - wycieki danych sportowców i fake newsy

https://niebezpiecznik.pl/?p=25960

INFO: Hakerzy włamali się do Polskiej Agencji Dopingowej (POLADA), wykradając dane osobowe i medyczne sportowców, które zostały później udostępnione publicznie. W ramach wycieku opublikowano wiele naruszających zaufanie do sportowców informacji, pochodzących rzekomo z tego wycieku. W praktyce mogły to być działania dezinformacyjne obcych służb. Więcej szczegółów znajdziesz w artykule.

19) Node.js Toolbox - popularne biblioteki Node

https://nodejstoolbox.com/

INFO: Znajdź najlepiej dopasowaną do Twoich potrzeb bibliotekę, przeglądając ich wyselekcjonowaną listę, podzieloną na wiele kategorii. To nie jest super wielka baza bibliotek. W każdej kategorii jest kilka (poniżej 10) wiodących rozwiązań, które możesz sortować na podstawie liczby ściągnięć, sumarycznej ilości gwiazdek czy miesięcznego przyrostu gwiazdek na GitHubie.

20) Jak bardzo skutecznie blokujesz reklamy? - sprawdź swój soft

https://d3ward.github.io/toolz/adblock

INFO: Nie ma znaczenia, czy korzystasz z rozszerzeń typu uBlock, masz w domu własny serwer Pi Hole, czy korzystasz ze sprytnych przeglądarek wycinających reklamy i dbających o Twoją prywatność, to i tak warto sprawdzić, jaki procent reklam jest przez te rozwiązania naprawdę blokowany.

21) Smartfony podsłuchują, a później pokazują reklamy dostosowane do treści rozmowy? - niekiedy tak...

https://mashable.com/article/cox-media-group-active-listening-google-microsoft-amazon-meta

INFO: Jedna z firm używała w swojej aplikacji aktywnego nasłuchiwania otoczenia w celu lepszego dopasowania reklam dla użytkownika. Nie jest to praktyka powszechna i jak dotychczas ujawniono stosowanie takiego rozwiązania jednej firmie, ale pokazuje to, że technicznie jest to jak najbardziej możliwe do osiągnięcia. Znowu wielbiciele teorii spiskowych mieli rację ;)

22) Hackowanie źle zabezpieczonych bucketów AWS S3 - poradnik

https://blog.intigriti.com/hacking-tools/hacking-misconfigured-aws-s3-buckets-a-complete-guide

INFO: Artykuł omawia najczęstsze błędy konfiguracyjne w zabezpieczeniach AWS S3, które mogą prowadzić do wycieków danych. Autor przedstawia metody znajdowania i zdobywania dostępu do bucketów S3 przy użyciu różnych technik i narzędzi. Warto przeczytać nie tylko z punktu widzenia pentestera, ale także po to, aby umieć zabezpieczyć swoje własne zasoby.

23) Zarobił miliony na platformach muzycznych - dzięki botom i AI

https://futurism.com/man-arrested-fake-bands-streams-ai

INFO: Pomysłowy bohater artykułu wpadł na pomysł, aby z użyciem sztucznej inteligencji generować muzykę, którą później uploadował do platform muzycznych płacących za odsłuchania (np. Spotify, YouTube Music itp.), a następnie sam słuchał swoich kawałków, zarabiając na tym kosmiczne kwoty. Jak się domyślasz, nie jest to działanie zgodne z prawem. Grozi mu do 20 lat więzienia. Bardziej szczegółowy opis procederu znajdziesz w linku znajdującym się w drugim akapicie tekstu.

24) Tryb prywatny w przeglądarce. Jak to działa? - fakty i mity

https://www.ciemnastrona.com.pl/2024/09/09/tryb-prywatny-incognito

INFO: Wokół 'Trybu Incognito' narosło wiele mitów. Co realnie on daje, co ukrywa, a do czego zupełnie się nie nadaje? Jak w tym trybie wygląda zarządzanie historią, ciasteczkami, pamięcią podręczną i innymi elementami przeglądarki? Interesująca lektura.

25) Jak wygląda rynek pracy testerów w Polsce? (PDF, 30 stron)

https://cdn.solid.jobs/raport.pdf

INFO: Kto jest poszukiwany częściej - tester manualny czy automatyczny? Jakiej wiedzy oczekuje się od kandydata, a jakie oczekiwania stawiają sami kandydaci? To wynik badania przeprowadzonego przez SolidJobs. Sporo wykresów dla ludzi lubiących statystyki.

26) Obchodzenie walidacji poprawności URL-a - ściąga

https://portswigger.net/research/introducing-the-url-validation-bypass-cheat-sheet

INFO: PortSwigger (autor np. znanego pentesterom BURP-a) udostępnił za darmo narzędzie do generowania payloadów obchodzących błędnie napisane walidatory adresów URL. Może Ci się to przydać do ataków (jeśli pracujesz jako pentester) lub do testowania i uszczelniania własnych rozwiązań (jeśli jesteś testerem lub programistą).

27) Omijanie zabezpieczenia CSP z użyciem Wordpressa

https://octagon.net/blog/2022/05/29/bypass-csp-using-wordpress-by-abusing-same-origin-method-execution/

INFO: Content Security Policy (CSP) uznawane jest za całkiem skuteczne zabezpieczenie przed np. atakami XSS, ale jeśli na atakowanej domenie hostowany jest WordPress, to możemy mieć problem. W pierwszym scenariuszu strony niekorzystające bezpośrednio z WordPressa, ale mające endpoint na tej samej domenie lub subdomenie, mogą być narażone na ataki XSS. Drugi scenariusz dotyczy stron hostowanych bezpośrednio na WordPressie z nagłówkiem CSP. W obu omawianych przypadkach możliwe jest skuteczne wykonanie kodu na docelowej stronie.

28) Lista 100 najbardziej wpływowych osób w branży IT - wg Times

https://time.com/collection/time100-ai-2024/

INFO: Listę podzielono na kategorie takie jak Liderzy, Innowatorzy czy Myśliciele. Kto realnie wpływa na to, jak AI wygląda dziś? Gdzie w całej układance znajdują się ludzie z Nvidii, Google czy OpenAI? Klikając konkretną osobę, możesz przeczytać, na czym konkretnie polega jej wpływ.

29) GitHub Models - rewolucja w tworzeniu aplikacji AI na GitHub?

https://github.blog/news-insights/product-news/introducing-github-models/

INFO: GitHub postanowił dać swoim użytkownikom dostęp do popularnych modeli językowych (LLM) na swojej platformie. Od teraz możliwe jest korzystanie np. z Llama 3.1, Mistral Large 2, Phi 3 czy GPT-4o w środowisku Codespaces, a następnie deployowanie tak przygotowanych rozwiązań na platformę Azure AI. Według twórców rozwiązanie zwiększy dostępność LLM-ów dla developerów i obniży próg wejścia w tę technologię.

30) Cyfrowa archiwizacja muzyki - to nie takie proste jak się wydaje

https://www.mixonline.com/business/inside-iron-mountain-its-time-to-talk-about-hard-drives

INFO: Artykuł omawia alarmujące odkrycie firmy archiwizującej muzykę w postaci cyfrowej. Okazało się, że niektóre z archiwów stają się nieczytelne po kilku dekadach przechowywania na dyskach twardych. Właściciele praw do muzyki miewają pewne problemy przy odtwarzaniu starych sesji nagraniowych. Pojawia się nagląca potrzeba wymyślenia metody na długoterminową archiwizację danych.

31) Czy sztuczna inteligencja zastąpi programistów? - Lex Fridman (film, 3m)

https://www.youtube.com/watch?v=iUqQmXOFrbM

INFO: Krótka, wyrwana z kontekstu wypowiedź Lexa Fridmana na temat jego podejścia do programowania, sztucznej inteligencji i zderzenia tych dwóch rzeczy. Wrzucam jako coś wartego przemyślenia.

32) Implementacja Google Consent Mode bez kosztów

https://www.linkedin.com/pulse/how-implement-consent-mode-free-filip-kapusta-5i13f/

INFO: Wiem, że wyskakujące powiadomienia o ciasteczkach i zgodach marketingowych wkurzają wszystkich, ale ostatnie zmiany w narzędziach Google mogą bardzo wpłynąć na to, jakie dane (np. do remarketingu i reklam) możesz zbierać. Trzeba więc wprowadzić odpowiednie zmiany na stronie. Jak to zrobić bez ponoszenia dodatkowych kosztów? To znajdziesz w artykule. Sporo pracy, ale oszczędzisz (może nie czas, a pieniądze) na gotowych rozwiązaniach.

33) Dlaczego GitHub zdominował rynek repozytoriów online?

https://blog.gitbutler.com/why-github-actually-won/

INFO: Artykuł omawia przyczyny dominacji GitHub jako wiodącej platformy hostingowej dla kodu, zastępując popularne niegdyś np. SourceForge. Autor (współzałożyciel GitHuba) dzieli się swoją perspektywą na temat momentu startu GitHuba i jego dobrego wyczucia co do potrzeb deweloperów. Opisuje również historię rozwoju narzędzi kontroli wersji i wyzwań, przed jakimi stanęli programiści Open Source w przeszłości, zanim jeszcze powstał GitHub.

34) Budowanie własnego Linuxa dla Raspberry Pi z Buildroot

https://linuxdev.pl/buildroot-dla-raspberry-pi-krok-po-kroku/

INFO: Poradnik prezentuje krok po kroku proces tworzenia własnej dystrybucji Linuxa na Raspberry Pi przy użyciu Buildroota. Autor opisuje, czym jest Buildroot, jakie są jego wady i zalety, oraz przedstawia szczegółowe instrukcje dotyczące instalacji, konfiguracji i dodawania dodatkowych paczek. To kompleksowy przewodnik dla każdego, kto chce zbudować zoptymalizowany system dla swojego Raspberry Pi.

35) Jak przekonać product managera do skupienia się na obsłudze długu technologicznego?

https://newsletter.eng-leadership.com/p/engineers-guide-to-convincing-your

INFO: W firmach najwyższy priorytet mają zawsze cele biznesowe, a obsługa długu technologicznego z biznesem wiele wspólnego nie ma. Autor podaje więc sposoby, jak można połączyć te dwie rzeczy razem, aby obsługując dług, realizować przy okazji wymagane cele. Warto przeczytać, jeśli nie jesteś tylko klepaczem kodu, a zależy Ci dodatkowo na tym, aby to, co robisz, było dobrej jakości.

36) Plusy i minusy komunikatora Signal (film, 1h, PL)

https://www.youtube.com/live/Go6LNEs2TMA

INFO: Nagranie z webinaru prowadzonego przez Kacpra Szurka na temat komunikatora Signal. Dlaczego wielu specjalistów z branży security go rekomenduje i jakie są jego użyteczne funkcje, jak i drobne wpadki, na które warto uważać? Interesująca pogawędka.

37) Ewolucja Tetheringu - od modemów Dial-up do 3G

https://tedium.co/2024/09/08/smartphone-tethering-cellular-modem-history/

INFO: Artykuł analizuje historię tetheringu, czyli udostępniania połączenia internetowego z telefonu na komputer, porównując to z dawnymi modemami dial-up. Opisuje pionierskie próby stworzenia modemów komórkowych w latach 80, aż do wprowadzenia standardów 3G, które znacząco ułatwiły dostęp do mobilnego internetu. Artykuł dla lubiących czytać o starych technologiach, które dały początek temu, co znamy dziś.

38) Ewolucja Narzędzi AI w Kodowaniu - 5 poziomów

https://prompt.16x.engineer/blog/ai-coding-l1-l5

INFO: Artykuł opisuje pięć poziomów zaawansowania softu używanego do programowania, od podstawowego uzupełniania kodu (L1) po pełne zespoły AI programistów (L5). Znajdziesz tu przykłady narzędzi na każdym etapie, takich jak GitHub Copilot, ChatGPT, Codegen czy Devin. Warto wiedzieć, że AI w programowaniu to nie tylko uzupełnianie kodu czy pisanie gotowych aplikacji, a istnieje całe spektrum rozwiązań z tym związanych.

39) Jak zarządzać wieloma kontami GitHub na jednym urządzeniu

https://ozelot.ovh/blog/how-to-use-multiple-github-accounts-on-one-machine

INFO: Sprytna metoda na ładowanie różnych konfguracji klienbta GIT w zależności od projektu, na którym pracujesz. Ta metoda nie wymaga zmiany workflow, który jest przez Ciebie wykorzystywany do codziennej pracy.

== LINKI TYLKO DLA PATRONÓW ==

40) Od zera do produktu z wykorzystaniem generatywnej sztucznej inteligencji (e-book, 100+ stron)

https://uw7.org/un_3a20e049817ef

INFO: Darmowy e-book opisujący, jak współcześni deweloperzy tworzą aplikacje wykorzystujące modele generatywnej sztucznej inteligencji. Książka jest przeznaczona dla czytelników na poziomie średniozaawansowanym (rozumiejących, czym są LLM-y i potrafiących z nimi pracować na poziomie kodu), którzy chcą włączyć generatywną AI do procesu tworzenia produktów. Linkuję do strony autora z opisem książki. Aby zacząć czytać, kliknij po prostu link "Read it here".

41) Kursy edukacyjne od Anthropic - tematyka AI

https://uw7.org/un_efe7aefcfa17e

INFO: Obecnie na platformie znajduje się 5 kursów, które mogą podnieść Twoje umiejętności w pracy z LLM-ami, z naciskiem na produkty oferowane przez Anthropic (np. Claude 3.5 Sonnet). Wszystkie lekcje są w formie tekstowej.

0 notes

Text

Oświadczenie od redaktora naczelnego...

Od pewnego czasu teksty piszę w aplikacji mobilnej na smartfonie, a nie jak na początku na laptopie po godzinach lub komputerze stacjonarnym w pracy :D, czy w ostateczności na iPadzie w jakimś przyjemnym miejscu gdzie można się na pisaniu skupić.

Ma to ewidentne zalety, np takie, że od kiedy sprzedałem samochód, mogę czas który inaczej bym zmarnował stojąc w korkach i gapiąc się na twarze współtowarzyszy niedoli, przeznaczyć na coś bardziej konstruktywnego. Pisanie zgryźliwych anty-recenzji, krótkich historyjek, itp rzeczy jest zawsze lepsze niż opędzanie się od śmierdzących staruch w autobusie, które mają tendencje do pokładania się na współpasażerach czy wkurw na dziamgające na cały regulator nastolatki, które swoją drogą często też cuchną (tylko nieco inaczej).

Wkładasz słuchawki wybierasz sobie jakiś kąt gdzie trudno jest się na tobie pokładać i zajmujesz umysł czymś jak najbardziej odległym, i tak znikasz ze śmierdzącej komunikacji miejskiej aż do chwili gdy przychodzi wysiadka.

Jednak zaobserwowałem, że odbija się to na jakości tekstów, po pierwsze nie da się w pełni skupić w takich okolicznościach na pisaniu (mimo immersji w tym co robisz, hałas i inne bodźce obciążają jakąś cześć mózgu - to nie do uniknięcia), dodatkowo klepanie tekstów jednym palcem, jest tak niewygodne, tak nienaturalne , że bezdyskusyjnie negatywnie wpływa na sposób pisania. Nie da się pisząc w smartfonie płynnie i szybko przelewać myśli 'na papier', metoda ta wymusza zwolnienie tempa a co za tym idzie wpływa także na styl.

Dalej mały ekranik, oraz pisanie w tłoku, w biegu, w podróży owocuje większą ilością literówek i innych błędów.

Tym sposobem, gotowy tekst tak naprawdę powstaje po kilku a nawet kilkunastu poprawkach. A zdąża się niekiedy, że cały wpis idzie do kosza bo nie nadaje się do przeredagowania i poprawy.

Dla tego też planuje, powrót do pisania w domu lub przynajmniej do pisania w kawiarni lub w biurze. W miejscach gdzie po pierwsze bedę mógł się nieco bardziej skupić na tym co piszę unikając 'białego szumu' niepotrzebnych bodźców po drugie będę miał warunki aby wyjąć pełnowymiarową klawiaturę.

Zmniejszy się ilość wpisów, będzie za to, mam nadzieję, znaczna poprawa jakościowa. Jakość vs ilość.

A w komunikacji, w kolejkach itp okolicznościach znowu zajmę się układaniem beatów, i pisaniem muzyki w Auxy... Pamiętacie że za młodu gdy byłem przystojnym brunetem, bawiłem się produkcją muzyki oraz Dj-ką? Pożniej wrociłem do tego pierwszego gdy odkryłem, że autor mojego ukochanego oprogramowania do produkcji muzyki REASON Studio popełnił także aplikację mobilną pod tytułem AUXY Music Studio. Nie? To pozwólcie że wam przypomnę...

CLICK ME (uwaga: przygotujcie słuchawki albo włączcie głośniki lub wzmacniacz...)

0 notes

Text

Kodowanie Immobilizerów – Co To Jest i Dlaczego Jest Ważne?

W dzisiejszych czasach technologia w motoryzacji rozwija się w zawrotnym tempie, a jednym z kluczowych elementów, które pomagają chronić nasze pojazdy przed kradzieżą, jest immobilizer. Kodowanie immobilizerów to proces, który staje się coraz bardziej istotny, zwłaszcza w kontekście wymiany kluczyków, napraw elektroniki samochodowej czy zabezpieczeń antykradzieżowych. W tym wpisie na bloga przyjrzymy się, czym jest kodowanie immobilizerów, dlaczego jest ważne i jak przebiega ten proces.

Czym Jest Immobilizer?

Immobilizer to elektroniczny system zabezpieczający, który uniemożliwia uruchomienie silnika pojazdu bez użycia właściwego klucza. Klucz ten zawiera specjalny chip, który komunikuje się z systemem immobilizera w samochodzie. Jeśli kod w kluczu i immobilizerze nie pasują do siebie, samochód nie zostanie uruchomiony. Dzięki temu rozwiązaniu, nawet jeśli złodziejowi uda się włamać do auta, bez odpowiedniego klucza nie będzie w stanie nim odjechać.

Na Czym Polega Kodowanie Immobilizera?

Kodowanie immobilizera to proces synchronizacji nowego lub naprawionego klucza z systemem zabezpieczającym pojazdu. W sytuacji, gdy zgubimy kluczyk, musimy go wymienić, lub gdy uszkodzi się elektronika, konieczne jest zakodowanie nowego klucza, aby był on rozpoznawany przez immobilizer. Proces ten wymaga specjalistycznego sprzętu i oprogramowania, a także wiedzy, aby prawidłowo przeprowadzić procedurę i zapewnić pełną ochronę pojazdu.

Kiedy Potrzebne Jest Kodowanie Immobilizera?

Kodowanie immobilizera może być konieczne w kilku sytuacjach:

Zgubienie lub kradzież klucza – Jeśli zgubisz kluczyk do samochodu, nowy klucz musi zostać zakodowany, aby mógł działać z immobilizerem. W przypadku kradzieży klucza, kodowanie nowego klucza i dezaktywacja starego są niezbędne, aby zabezpieczyć pojazd.

Wymiana uszkodzonego klucza – Klucze samochodowe, zwłaszcza te z wbudowanymi chipami, mogą ulec uszkodzeniu. W takim przypadku nowy klucz wymaga kodowania.

Naprawa lub wymiana immobilizera – Jeśli system immobilizera ulegnie awarii, jego naprawa lub wymiana na nowy będzie wymagała ponownego zakodowania wszystkich kluczyków.

Dodawanie nowego klucza – Jeśli chcesz dorobić zapasowy klucz do swojego samochodu, musi on zostać zakodowany, aby działał poprawnie z systemem zabezpieczeń.

Dlaczego Kodowanie Immobilizera Jest Ważne?

Kodowanie immobilizera jest kluczowe dla utrzymania wysokiego poziomu bezpieczeństwa pojazdu. Jeśli kluczyk nie jest poprawnie zakodowany, nie będzie w stanie uruchomić samochodu, co może prowadzić do frustracji i konieczności ponownego odwiedzenia specjalisty. Co więcej, źle przeprowadzone kodowanie może narazić pojazd na ryzyko kradzieży, jeśli złodziej zdołałby uzyskać dostęp do systemu zabezpieczeń.

Jak Przebiega Proces Kodowania Immobilizera?

Proces kodowania immobilizera jest zazwyczaj wykonywany przez wyspecjalizowanego ślusarza samochodowego lub serwis samochodowy. Oto jak przebiega ten proces:

Identyfikacja pojazdu – Specjalista zaczyna od identyfikacji marki, modelu i rocznika pojazdu, co pozwala na dobranie odpowiednich narzędzi i oprogramowania do kodowania.

Podłączenie do systemu – Za pomocą specjalistycznego interfejsu diagnostycznego, mechanik łączy się z komputerem pokładowym samochodu, aby uzyskać dostęp do systemu immobilizera.

Programowanie klucza – Nowy klucz jest programowany, czyli synchronizowany z immobilizerem. Proces ten może różnić się w zależności od marki i modelu samochodu.

Testowanie – Po zakończeniu programowania, nowy klucz jest testowany, aby upewnić się, że działa poprawnie i uruchamia pojazd bez problemów.

Podsumowanie

Kodowanie immobilizerów to niezbędny proces, który zapewnia, że system zabezpieczeń Twojego samochodu działa sprawnie i skutecznie chroni go przed kradzieżą. Niezależnie od tego, czy potrzebujesz zakodować nowy klucz, czy naprawić uszkodzony immobilizer, ważne jest, aby skorzystać z usług doświadczonego specjalisty, który przeprowadzi proces prawidłowo i zapewni bezpieczeństwo Twojego pojazdu.

0 notes