#(L2TP)

Explore tagged Tumblr posts

Text

فروش فیلترشکن با بهترین قیمت

اکانت های زیر با بهترین کیفیت و ضمانت ارائه میگردد:

v2rayng

Open Vpn

Cisco

L2tp

جهت خرید به کانال ما سر بزنید

1 note

·

View note

Video

youtube

Setup An L2TP/IPSec Site-To-Site VPN Between Two Remote Synology NAS Devices

0 notes

Video

youtube

Setup L2TP VPN Server 2025 | Fixing l2tp Connection Attempt Failed

#youtube#Fixing l2tp connection attempt failed L2TPVPN VPNSetup2025#L2TPErrorFix VPNTutorial Techijack

0 notes

Text

VPN – The Next-Generation

One of the most rapidly evolving technologies in the field of data security online privacy is the Virtual Private Network (VPN). VPNs have been in existence for many years but are now entering what can be considered their next generation of solutions. These innovative advancements are designed to enhance the capabilities and functionality of VPNs, making them even more secure and effective in protecting user data.

Next-generation VPN solutions build upon the traditional concept of VPNs by incorporating new technologies to further improve privacy, speed, and accessibility. These solutions are being developed to address the increasing need for protection against sophisticated cyber threats and growing concerns surrounding data privacy.

One major development in next-generation VPN solutions is the integration of advanced encryption protocols. Traditional VPNs rely on protocols like Point-to-Point Tunneling Protocol (PPTP) and Layer 2 Forwarding Protocol (L2TP) to establish secure connections. However, next-generation solutions are shifting towards more robust protocols like OpenVPN and IPsec, which offer superior encryption and authentication mechanisms. These protocols ensure that user data remains encrypted and protected from unauthorized access while in transit.

Another crucial aspect of next-generation VPNs is the inclusion of advanced security features. These features often include multi-factor authentication, intrusion detection systems, and malware protection. By implementing these additional layers of security, next-generation VPN solutions provide users with an added level of assurance that their online activities are safeguarded against potential threats.

Next-generation VPNs also aim to address concerns related to speed and performance. Traditionally, VPNs have been associated with reduced internet speeds due to the encryption and routing processes involved. However, new technologies such as Split Tunneling and WireGuard are being integrated into VPN solutions to mitigate these issues. Split Tunneling allows users to selectively route internet traffic through the VPN, enabling faster browsing speeds for non-sensitive activities. WireGuard, on the other hand, is a lightweight encryption protocol that offers faster connectivity and improved performance.

Moreover, next-generation VPN solutions are focusing on increased accessibility and ease of use. This means developing intuitive and user-friendly software interfaces that make setting up and managing VPN connections simpler for individuals with limited technical expertise. Additionally, the proliferation of VPN apps for various devices and operating systems ensures that users can access VPN services across a wide range of platforms, including desktops, laptops, smartphones, and tablets.

In conclusion, next-generation VPN solutions are integrating new technologies to provide enhanced privacy, security, speed, and accessibility.

With advanced encryption protocols, improved security features, and innovative performance enhancements, these next-gen VPNs are poised to offer users a superior level of data protection in an increasingly interconnected world. As cyber threats evolve, the constant evolution of VPN technology remains crucial in ensuring the privacy and security of online communications.

#vpn#next-gen VPNs#VPN#cyber threats#cyber security#VPN solutions#next-generation VPN solutions#multi-factor authentication#Tunneling Protocol#Layer 2#(L2TP)

0 notes

Text

Diferencias entre las Vpn PPTP, L2TP y IPSec #Tecnocompras #IA #InteligenciaArtificial

0 notes

Text

Microsoft deprecates PPTP and L2TP VPN protocols in Windows Server

Source: https://www.bleepingcomputer.com/news/microsoft/microsoft-deprecates-pptp-and-l2tp-vpn-protocols-in-windows-server/

More info: https://techcommunity.microsoft.com/t5/windows-server-news-and-best/pptp-and-l2tp-deprecation-a-new-era-of-secure-connectivity/ba-p/4263956

2 notes

·

View notes

Text

industrial 4g router with sim card slot

SR600

Product Overview

StarRouter 600 industrial 4g router is a series of IoT wireless routers integrating 4G network and Virtual Private Network (VPN) technologies. Equipped with 4G Wireless Wide-Area Network (WWAN) and Wi-Fi Wireless Local-Area Network (WLAN) technologies, this device provides uninterrupted access to multiple network connections. With comprehensive security features and wireless service capabilities, it delivers high-speed and stable data transmission channels for users.

Product Features

Supports 4G LTE networks, with optional power-specific 1.8GHz private network Supports SIM/eSIM cards Supports GPS/BeiDou (optional) Supports WLAN (optional) Supports failover between wired and wireless connections Supports dynamic routing protocols (OSPF, RIP) Supports policy-based routing for traffic splitting Supports querying and reporting of device status information Supports VLAN configuration, including multiple VLANs with tagged and untagged modes Supports Linux system for secondary development, with comprehensive development guidelines provided Supports SNMP and StarCloud Platform (Device Management Platform) Supports multiple VPN protocols: PPTP, L2TP, IPsec, OpenVPN, GRE, GRETAP, VXLAN, etc

0 notes

Text

Cài đặt và Cấu hình VPN bằng SoftEther trên Ubuntu 22.04

Cài đặt và Cấu hình VPN bằng SoftEther trên Ubuntu 22.04 #SoftEther #VPN #Ubuntu2204 #MạngRiêngẢo #BảoMật #HướngDẫn #Linux I. Giới thiệu về SoftEther Nếu bạn đang tìm kiếm một giải pháp VPN mạnh mẽ, linh hoạt và mã nguồn mở, SoftEther VPN Server chính là lựa chọn lý tưởng. SoftEther là một hệ thống VPN đa năng, hỗ trợ nhiều giao thức VPN khác nhau như L2TP/IPsec, OpenVPN, SSTP và EtherIP, cho…

0 notes

Text

eSIM卡是否支持VPN连接?

在数字化时代,eSIM卡因其便捷性和灵活性而受到越来越多用户的青睐。它不仅简化了传统SIM卡的物理安装过程,还提供了更灵活的网络选择和管理方式。然而,对于一些需要频繁使用VPN(虚拟专用网络)服务的用户来说,一个常见的疑问是:eSIM卡是否支持VPN连接?答案是肯定的,eSIM卡完全可以支持VPN连接,且其操作与传统SIM卡并无太大差异。

首先,我们需要理解eSIM卡的基本工作原理。eSIM卡,即嵌入式SIM卡,是一种数字SIM卡,它允许用户通过无线方式下载运营商配置文件,从而实现网络连接。这种设计不仅减少了物理SIM卡带来的不便,还使得用户可以在不同运营商之间轻松切换,享受更加灵活的网络服务。

那么,eSIM卡如何支持VPN连接呢?实际上,无论使用的是传统SIM卡还是eSIM卡,设备连接VPN的主要步骤都是相同的。用户只需在设备的设置中找到“VPN”选项,然后按照提示添加相应的VPN服务器地址、用户名和密码���信息即可。完成这些设置后,用户就可以像使用传统SIM卡一样,顺利连接到所需的VPN服务了。

此外,eSIM卡支持VPN连接的优势还体现在其高度的灵活性上。例如,当用户在国外旅行时,可以通过eSIM卡快速切换到当地的运营商网络,同时保持原有的VPN连接,确保数据传输的安全性和稳定性。这对于经常出差或有跨国业务需求的用户来说,无疑是一个巨大的便利。

当然,在实际操作中,也有一些细节需要注意。首先,确保你的设备支持eSIM功能,并且已经成功激活了eSIM卡。其次,选择可靠的VPN服务提供商,以保证连接的稳定性和安全性。最后,根据具体需求调整VPN的设置,比如选择合适的协议类型(如PPTP、L2TP/IPsec、OpenVPN等),以获得最佳的使用体验。

总之,eSIM卡完全支持VPN连接,且在操作上与传统SIM卡无异。它的出现不仅简化了网络连接的流程,还为用户提供了更多样化的网络选择。随着技术的不断进步,我们有理由相信,eSIM卡将在未来的网络通信中发挥越来越重要的作用,为我们的生活带来更多便利和可能性。因此,无论是日常办公还是休闲娱乐,都可以放心使用eSIM卡配合VPN服务,享受安全、稳定的网络环境。

加飞机@esim1088

全球实卡接码

SMS接码平台

0 notes

Text

🚀 Introducing the Upgraded R40 4G Industrial Router Built for demanding industrial environments, the R40 series combines high-speed 4G connectivity, dual-SIM redundancy, and multi-protocol support including Modbus and MQTT — all in a rugged aluminum alloy housing. Whether you need stable remote access for smart cities, power systems, or industrial automation, R40 delivers reliable communication, edge logic control, and flexible I/O options. 🌐 Dual WiFi (AP/STA) 🔌 3 LAN + 1 WAN with optional PoE 🛡️ IPsec, L2TP, OpenVPN 📡 RS485/RS232, DI/DO/AI (R40A/B models) 🌡️ Operates from -20°C to +65°C 👉 Ready for next-gen IIoT connectivity!

0 notes

Text

The discussion in this paper will focus virtual private network which is part of telecommunication engineering. I have the interest of knowing how the virtual private network works and the existing typologies. Virtual private network is delineated as networking which applies the use of public telecommunication infrastructure like internet to provide individuals or remote offices with secure access to their individual or organizations network. The main aim of virtual private network is to help in providing organizations with similar capabilities but at lower costs. It works through the use of the shared public platform as it maintains its privacy through some specific tunneling protocols and security procedures such as the Layer Two Tunneling protocol. In effect the protocols send the data via tunnels which cannot be entered by any form of data which is not properly encrypted (Behringer & Morrow 25). The paper will dig into the understanding of Virtual private network, describe three common topologies which are being used in the VPN and compare their strengths and weakness among others. Discussion A virtual private network adopts the use of public network such as internet in the connection of sites and remote users. The main advantages associated with the use of VPN are its low cost and scalability. It combines the entire processes of tunneling, encryption, authentication, access control technologies and other services which are being used in the carriage of internet, a provider’s backbone or managed Internet protocol OR A VPN, virtual private network, is a network connection that is built on top of already existing publicly accessible telecommunication infrastructure like the internet and is used to provide access to the central organizational network to travelling users and remote offices. Yuan & Strayer (2007) state that VPNs create a virtual tunnel over the publicly available internet through the use of symmetric encryption. Common encryption and decryption keys which are used to encrypt all traffic in both directions are shared by both sides of the tunnel. In addition to the provision of alternative to the use of proxy server for remote access to campus resources, VPN also ensures secure methods to authenticate to the campus wireless network hence data security through the use of encryption technologies such as PPTP, L2TP, IPSec and SOCKS. For a smooth establishment and maintenance of a virtual private network, one is required to have appropriate networking software and hardware installed in their computers and the local network. VPN software enables a client to join a private network as if they are at a local computer within the network despite the physical distance the client might be away from the network. This software ensures security of the private network through the use of cryptographic tunneling protocols to ensure confidentiality and message integrity (Shnierder, 2008). In order to completely set up a virtual private network, certain software and hardware tools known as the VPN tools are necessary .This paper discusses in depth four VPN tools namely, OpenVPN, Cisco VPN Client, LogMeIn Hamachi and Windows built in VPN. OpenVPN OpenVPN is an open source software application for virtual private network implementation, meaning it can be downloaded and used for free. Its main role is to securely tunnel encrypted data from the server to the client or client to the server through a single port over an unsecure network. It popularity among VPN users comes from the fact that it’s a multi-platform application that support different platforms unlike most of the other VPN software applications. Read the full article

0 notes

Text

VPN Software: Comprehensive Guide to Virtual Private Networks

What is a VPN?

A Virtual Private Network (VPN) is a digital privacy tool that creates an encrypted connection between your device and the internet. It routes your internet traffic through a secure tunnel, masking your IP address and protecting your online activities from potential surveillance, tracking, and data interception.

How VPN Software Works

Encryption Process

Data Encryption: When you connect to a VPN, all your internet traffic is encrypted

Server Routing: Your connection is routed through a remote server

IP Masking: Your real IP address is replaced with the VPN server's IP

Secure Transmission: Data is protected from potential interceptors

Key Benefits of VPN Software

1. Online Privacy

Hide your real location and IP address

Prevent ISPs from tracking your browsing history

Protect personal information from potential hackers

2. Security Features

Encrypt data on public Wi-Fi networks

Protect against man-in-the-middle attacks

Shield sensitive information from potential cyber threats

3. Content Access

Bypass geographical restrictions

Access region-locked content

Circumvent internet censorship

4. Anonymous Browsing

Maintain anonymity online

Reduce targeted advertising

Prevent website tracking

Types of VPN Protocols

1. OpenVPN

Open-source protocol

Highly secure and configurable

Works on multiple platforms

Excellent balance of speed and security

2. WireGuard

Modern, lightweight protocol

Faster performance

Simplified codebase

Improved security features

3. IKEv2/IPsec

Stable mobile connection

Quick reconnection

Strong security

Excellent for mobile devices

4. L2TP/IPsec

Good encryption

Built-in on most platforms

Slightly slower than newer protocols

Reliable connection

Top VPN Software in 2024

1. NordVPN

Extensive server network

Strong security features

No-logs policy

Advanced encryption

2. ExpressVPN

High-speed connections

Global server coverage

User-friendly interface

Strong privacy protections

3. ProtonVPN

Swiss privacy laws

Free tier available

Strong encryption

Transparent privacy policy

4. Surfshark

Unlimited device connections

Affordable pricing

Growing server network

Advanced privacy features

5. Mullvad

Strong anonymity focus

Accepts cryptocurrency

Minimal personal information required

Transparent operations

Selecting the Right VPN Software

Key Considerations

Server Locations: Global coverage

Connection Speed: Minimal performance impact

Security Protocols: Multiple encryption options

Privacy Policy: No-logs commitment

Price: Competitive pricing

Device Compatibility: Multi-platform support

Potential Limitations

VPN Drawbacks

Potential speed reduction

Some services may log data

Not a complete anonymity solution

Can be blocked by some websites

Privacy and Legal Considerations

Legal Status

VPNs are legal in most countries

Some nations restrict VPN usage

Always check local regulations

Ethical Usage

Use VPNs responsibly

Respect content licensing

Avoid illegal activities

Setting Up VPN Software

Installation Steps

Choose a reputable VPN provider

Create an account

Download appropriate software

Install on your device

Select server location

Connect and browse securely

Future of VPN Technology

Emerging Trends

AI-powered security

Faster encryption protocols

Enhanced privacy features

Integration with other security tools

Conclusion

VPN software is an essential tool for maintaining online privacy, security, and freedom in the digital age. By understanding its features, benefits, and potential limitations, users can make informed decisions to protect their digital identity.

Frequently Asked Questions

Are VPNs completely anonymous?

VPNs enhance privacy but do not guarantee 100% anonymity. Choose providers with strict no-logs policies.

Can I use a free VPN?

Free VPNs often have limitations:

Slower speeds

Limited server locations

Potential data logging

Less robust security

How much do VPNs cost?

Budget options: $3-$5 per month

Premium services: $10-$15 per month

Annual plans offer significant discounts

Can VPNs be used on multiple devices?

Most modern VPN services support:

Smartphones

Tablets

Computers

Some support unlimited device connections

0 notes

Photo

Cudy AC1200 WiFi 4G LTE Cat4 Router The Cudy LT500 4G LTE AC1200 Dual Band Wi-Fi Router uses the latest generation of 4G LTE technology to achieve speeds of up to 150 Mbps when downloading and 50 Mbps when uploading. You can also connect to games, streaming and more using Wi-Fi at a maximum speed of 867Mbps on 5GHz and 300 Mbps to 2.4 GHz. Its high-gain antennas increase the sensitivity of the router, which allows you to establish connections over longer distances. This in turn provides stronger penetration through walls. Its various modes also make it more versatile, if you are working in LAN mode, the LT500 is just a normal 4G LTE router. While working in WAN mode, the LT500 can maintain 4G and WAN connections at the same time and preferably provide the Internet via wired ports. Leaving the 4G network as a backup for peace of mind. FEATURES: Up to 150 / 50Mbps LTE speed AC1200 Wi-Fi for a smoother experience High gain antennas expand coverage PPTP/L2TP/OpenVPN/WireGuard VPN client Flexible WAN/LAN port for dual connectivity Compatible with 20+ DDNS providers DNS over Cloudflare/NextDNS/Google SPECIFICATIONS: CPU: MTK Chipset for Wi-Fi and Qualcomm Chipset for 4G DRAM/FLASH: 128MB DDR2 / 16M SPI Flash Interface: 3x RJ45 10M/100M LAN Ethernet interfaces 1 x RJ45 10M/100M WAN Ethernet interfaces 1 x Reset Button 1 x WPS Button 1 x SIM Slot (Micro) Antenna: 2 x WiFi Antennas and 2 x LTE Antennas Gain: 5dBi Wi-Fi Frequency: 2.4GHZ, 5GHz LTE Frequency Bands EU Version: LTE-FDD: B1/B3/B7/B8/B20/B28A LTE-TDD: B38/B40/B41 WCDMA: B1/B8 GSM/EDGE: B3/B8 LTE Frequency Bands US Version: LTE-FDD: B2/B4/B5/B12/B13/B14/B66/ B71 WCDMA: B2/B4/B5 Wireless Features: Wireless Standards: IEEE 802.11ac/a/n/b/g Frequency: 2.4 GHz and 5GHz Signal Rate: 867Mbps (5GHz), 300 Mbps (2.4 GHz) Compatible with 802.11ac/a/b/g/n Wi-Fi standards Transmit Power: CE:

0 notes

Text

Ретроспектива по VPN или прыжок в «машину времени»: Обзор развития технологии от 80-х годов до наших дней. [Longread]

Всем привет! С вами TroublesUnderTables, также известный в сети под псевдонимом "Русский Капитал". Сегодня мы совершим увлекательное путешествие во времени и рассмотрим эволюцию одной из самых значимых технологий современности – VPN. Мы проследим её путь от истоков 80-х годов до современных решений, которые сегодня используются практически в каждом устройстве с выходом в интернет.

Предисловие:

Про VPN сегодня привыкли говорить в прикладном ключе. А стараниями маркетологов технология превратилось чуть ли не в какое-то мифическое чудо оружие, которое гарантирует полную анонимность в интернете.

И тут нечему удивляться: широкий спрос привел к тому, что темой стали интересоваться люди очень далекие от сетевых технологий. Для них VPN — это еще один инструмент, который позволяет прямо здесь и сейчас решить определенную проблему. Браузер запускает сайты, Steam — игры, а VPN позволяет пользоваться тем, что по «определенным» причинам на данный момент заблокировано. И в ситуации, когда неким сервисом нужно пользоваться здесь и сейчас, уже нет времени на изучение истории и технических деталей протокола.

Поэтому еще одно заблуждение, которое гуляет среди обычных пользователей состоит в том, что VPN — это достаточно свежая концепция, которая появилась в качестве ответа на усилившееся давление государства на интернет-ресурсы. Однако на самом деле идеи, лежащие в основе VPN сформулированы еще в 90-е, когда Паутина была относительно свободной.

В этом лонгриде я попытался погрузиться в тему и проследить, как VPN развивался и менялся на протяжении последних 30 лет.

90-е: создание первых VPN-протоколов

В 90-е годы Интернет начал выходить за пределы университетов и стремительно становился частью мейнстрима. Именно в это время, в ответ на запрос на обеспечения безопасных соединений, стали появляться первые VPN-протоколы. Однако отметим, что разработки шли еще в 80-е.

PPTP

Первый протокол назывался PPTP — Point-to-Point Tunneling Protocol. Над его разработкой работала целая группа компаний, но значительную роль в создании сыграла Microsoft. Его основная цель заключалась в обеспечении защищенного удаленного доступа к рабочим и домашним компьютерам.

Проблемы дали о себе знать очень скоро: АН�� быстро расшифровала протокол, что сделало его существование бессмысленным. Кроме того, PPTP оказался уязвимым к атакам с подбором паролей и на основе битового подмены. А в дополнении ко всему этому, брандмауэры могут легко блокировать трафик PPTP.

SWIPE

Протокол программного шифрования IP (SWIPE) стал одной из первых попыток зашифровать IP-трафик между компьютерами.

Так, специалисты AT&T Bell Laboratories смогли инкапсулировать целый пакет IPv4, зашифровать его и поместить внутрь другого пакета IPv4. А уже после его отправили на другой компьютер.

SWIPE — это скорее был proof of concept. Его разрабатывали для демонстрации возможности шифрования на уровне IP. При этом, нельзя сказать, что его разработка оказалась бесполезной: в итоге наработки SWIPE сильно повлияли на IPsec. А этот протокол шифрования используется и сегодня.

IPsec

У IPsec длинная история: его начали создавать еще в 70-е под руководством DARPA. После его взяло под крыло АНБ, его кучу раз переименовывали, прежде чем он получил свою привычную аббревиатуру. Кстати, IPsec используется и по сей день. Например, среди современных пользова��елей популярны реализации IPsec/L2TP и IPsec/IKEv2.

Первая половина нулевых: VPN выходит на бизнес-уровень

В начале нового тысячелетия бизнес стал еще активнее осваивать интернет. Кроме официальных сайтов и интернет-магазинов, компании стали использовать Сеть для защиты своей инфраструктуры, обеспечения безопасности данных и предотвращения киберпреступности. Это и способствовало дальнейшему развитию VPN-технологий и появлению новых протоколов.

2000 год — протокол L2TP

Протокол L2TP создавался для поддержки VPN-соединений и облегчения работы интернет-провайдеров. Он взял за основу две существующие технологии: L2Fза авторством Cisco и PPTP от Microsoft, о котором я уже писал выше.

С помощью L2TP инженеры пытались решить проблему перегрузки TCP (TCP meltdown) за счет использования порта UDP, что обеспечивало более стабильное соединение. Однако у протокола был серьезный недостаток — отсутствие встроенного шифрования.

По этой причине L2TP чаще всего используют в связке с IPsec (L2TP/IPsec). Это обеспечивает двойное инкапсулирование данных: сначала, как в PPTP-соединении, а затем через IPsec.

2001 год — протокол OpenVPN

OpenVPN произвел настоящую революцию — это первый протокол с открытым исходным кодом. Кроме того, он позволил узлам аутентифицировать друг друга с помощью заранее известных ключей, логинов и паролей или цифровых сертификатов.

OpenVPN сочетает технологии TLS и SSL. Его надежность регулярно подтверждают специалисты по безопасности. Сочетание безопасности и относительно простой настройки на собственном сервере делают OpenVPN одним из самых популярных протоколов даже спустя 24 года после публикации его первой версии.

Вторая половина нулевых: VPN для частного использования и рост коммерческих VPN-сервисов

Первоначально VPN использовались исключительно корпоративными клиентами или отдельными IT-энтузиа��тами, у которых было время и желание разбираться с настройкой.

Однако к середине 2000-х годов ситуация изменилась: появились первые коммерческие VPN-сервисы, поскольку пользователи интернета стали осознавать риски, связанные с киберугрозами.

Рост киберпреступлений

Развитие технологий привело к тому, что вместе с большой массой новых пользователей в Интернет пришли криминальные элементы. Так появились фишинговые схемы, вредоносные программы и взломы публичных Wi-Fi-сетей. Эти угрозы стали обычным явлением в 2000-х годах и и актуальны по сей день.

В начале 2000-х киберпреступность вышла за рамки обычного хулиганства, атак отдельных хакеров и мелких мошенников с их «письмами счастья». Теперь это превратилось в организованную деятельность с серьезными финансовыми и политическими последствиями. Одним из ключевых событий этого десятилетия стала атака вируса SQL Slammer в 2003 году. Этот червь за минуты заразил сотни тысяч компьютеров по всему миру, перегружая серверы и отключая интернет-сервисы. Он показал, насколько уязвима мировая сеть перед новыми угрозами, и стал предвестником будущих массовых атак.

2005 год — протокол IKEv2

В 2005 году давно уже устаревший IKEv1 наконец-то обновили до новой версии. Это решило проблемы с безопасностью протокола и добавило несколько полезных функций, таких как MOBIKE (Mobility and Multihoming Protocol), который позволял VPN-соединению сохраняться при смене сети.

Изначально IKEv2 был закрытым, но позже появились его открытые реализации, такие как OpenIKEv2 и Openswan.

2008 год — протокол SSTP

Microsoft разработала протокол SSTP и представила его вместе с Windows Server 2008 и Windows Vista SP1. Хотя он использовал PPTP для инкапсуляции пакетов, SSTP обеспечивал их безопасность благодаря SSL-шифрованию.

Несмотря на то, что SSTP является стабильным, безопасным и гибким протоколом, из-за закрытости исходного кода многие ему не доверяют.

2010-е: больше новых функций!

В 2010-е годы интернет изменился. Количество устройств с интернет-доступом росло с каждым годом. Благодаря появлению доступных смартфонов, пользователи стали взаимодействовать цифровыми сервисами не только дома за ПК, но и буквально в любом месте и в любое время суток.

Однако интернет-угрозы никуда не исчезли, поэтому VPN-провайдеры начали совершенствовать свои услуги. В этот период появился новая тенденция — политика отказа от логирования (no-logs policy). Пользователи осознали, что их личные данные не должны находиться в открытом доступе. В то же время провайдеры внедрили новые функции, такие как kill switch и мультихоп-соединения .

2014 год — протоколы SoftEther и Chameleon

SoftEther изначально разрабатывался в качестве исследовательского проекта для магистерской диссертации Дайю Нобори в Университете Цукубы. Однако вскоре он превратился в успешный VPN-протокол, который быстро приобрел популярность благодаря открытому исходному коду, высокой степени защиты и более высокой скорости по сравнению с OpenVPN и PPTP.

Что касается протокола Chameleon, он является уникальным, поскольку был разработан VPN-провайдером (VyprVPN) и остается их эксклюзивной технологией. Однако этот протокол не является открытым, что делает его менее прозрачным для аудиторов.

Несмотря на это, Chameleon считается важной вехой в истории VPN, так как он использует метод маскировки (obfuscation), который скрывает не только обычный интернет-трафик, но и сам факт использования VPN. Это делает его полезным инструментом для обхода цензуры и запретов на VPN-соединения.

2017 — эксплойт KRACK

В 2017 году был обнаружен серьезный эксплойт под названием KRACK (Key Reinstallation Attack), который позволял злоумышленникам расшифровывать трафик WPA2-сетей. Хотя со временем появился новый стандарт WPA3, он также не является абсолютно безопасным.

Кроме того, существуют различные атаки на Wi-Fi, такие как «злой двойник» (evil twin), когда хакеры создают поддельные точки доступа с доверенными названиями, и атаки "человек посередине" (MITM), позволяющие перехватывать данные пользователей. VPN решает эти проблемы, создавая зашифрованный туннель между устройством пользователя и сервером VPN, защищая информацию от перехвата.

2019 год — выход протокола WireGuard

WireGuard — это самый новый VPN-протокол, разработанный Джейсоном А. Доненфельдом (Jason A. Donenfeld). В его документации указано, что цель WireGuard — превзойти OpenVPN и IPsec по производительности. Как и OpenVPN, WireGuard был опубликован под лицензией GPL.

Протокол работает внутри ядра Linux, но поддерживает кроссплатформенную совместимость. Он проще, чем OpenVPN или SoftEther, так как содержит всего около 3700 строк кода.

С точки зрения безопасности WireGuard использует новейшие методы шифрования, такие как ChaCha20, Poly1305, Curve25519, 1.5-RTT handshake и BLAKE2s. Однако WireGuard все еще находится в стадии доработки, поэтому в будущем могут появиться новые функции и улучшения.

2020-е: ковид и взлет удаленки

Пандемия кардинально изменила формат работы, заставив миллионы людей по всему миру перейти на ремоут. Компании были вынуждены срочно адаптироваться к новым условиям, а VPN-сервисы стали важнейшим инструментом для обеспечения безопасного удаленного доступа. В ответ на стремительно растущий спрос, VPN-провайдеры начали расширять серверные сети, внедрять многофакторную аутентификацию и интегрировать защиту от вредоносных программ.

Одной из наиболее востребованных функций стала технология раздельного туннелирования (split tunneling), которая позволяла пользователям выбирать, какой интернет-трафик должен проходить через VPN, а какой можно оставить без шифрования. Это помогало сохранять пропускную способность VPN и улучшать производительность сети.

Какое будущее ждет VPN?

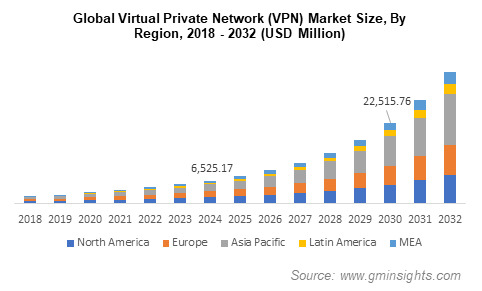

По данным аналитиков Global Market Insights рынок VPN продолжает расти: Согласно новому исследовательскому отчёту Global Market Insights Inc., к 2032 году объём рынка VPN превысит 350 миллиардов долларов США. (https://www.gminsights.com/pressrelease/virtual-private-network-vpn-market). Наибольший рост ожидается в Азии, Латинской Америке и на Ближнем Востоке.

В будущем можно ожидать появления децентрализованных VPN (dVPN), которые устранят необходимость в центральных серверах и сделают шифрование еще надежнее. Также будут внедряться новые протоколы шифрования, устойчивые к квантовым компьютерам.

Выдержка на тему растущей тенденции удалённой работы и взаимосвязанности с сегментом программных компонентов VPN:

Ожидается, что сегмент программного обеспечения будет расти более чем на 25% в год до 2032 года из-за растущего распространения цифровой мобильности в отраслях. Рост популярности удалённой работы ещё больше повысил спрос на зашифрованное подключение к интернету и ускорил рост сегмента. Программное обеспечение VPN позволяет сотрудникам безопасно подключаться к компьютерной сети своей организации во время удалённой работы. Его способность позволять пользователям свободно пользоваться интернетом без идентификации, отслеживания или мониторинга также способствует росту сегмента.

Также продолжат появляться и развиваться альтернативные решения, такие как SDWAN и SASE. SDWAN использует принципы программно-определяемых сетей и сочетает различные технологии для создания более гибкой и безопасной цифровой среды. В отличие от традиционных VPN, SDWAN позволяет динамически управлять маршрутами трафика, обеспечивая высокую скорость и надежность соединений.

SASE объединяет сетевые и защитные функции в единую облачную платформу. В отличие от VPN, которые зависят от корпоративных дата-центров, архитектура SASE использует облачные шлюзы, что значительно упрощает управление и повышает масштабируемость решений. Такой подход делает SASE более гибким инструментом по сравнению с традиционными VPN, сохраняя при этом высокий уровень безопасности.

Кроме того, AI и машинное обучение будут использоваться для автоматической оптимизации VPN-соединений, а провайдеры начнут интегрировать VPN с другими инструментами конфиденциальности, такими как антифишинговые фильтры и блокировщики рекламы.

0 notes

Text

Cybersecurity in the Age of Remote Work: Best Practices

The rise of remote work has redefined the modern workplace, offering flexibility, improved work-life balance, and access to a global talent pool. However, this shift has also introduced significant cybersecurity challenges, as employees increasingly rely on personal devices and home networks to access sensitive company data. Below are best practices for individuals and organizations to secure remote work environments effectively.

Key Cybersecurity Risks in Remote Work

Phishing Attacks: Remote workers are prime targets for phishing attempts due to reduced oversight and reliance on email communication.

Unsecured Networks: Employees often use home or public Wi-Fi, which may lack robust security measures.

Device Vulnerabilities: Personal devices used for work may not have updated security patches or antivirus software.

Data Breaches: Inadequate encryption and weak passwords can expose sensitive company information to unauthorized access.

Best Practices for Securing Remote Work

1. Use Comprehensive Endpoint Protection

Equip all devices with antivirus software, firewalls, and tools for automatic updates to mitigate malware, spyware, and ransomware risks.

Implement Endpoint Detection and Response (EDR) solutions to monitor and manage device security remotely.

2. Secure Remote Access

Use Virtual Private Networks (VPNs) to encrypt communications between employees and corporate networks.

Regularly update VPN software and use advanced protocols like Layer Two Tunnelling Protocol (L2TP) for enhanced security.

3. Adopt a Zero Trust Security Model

Implement a "never trust, always verify" approach by authenticating every user and device accessing company resources.

Use identity-centric services and conditional access policies to restrict unauthorized access.

4. Strengthen Authentication

Mandate strong passwords and encourage the use of password managers for secure credential storage.

Enable multi-factor authentication (MFA) to add an extra layer of protection against unauthorized logins.

5. Train Employees on Cybersecurity Awareness

Conduct regular training sessions to educate employees about phishing scams, recognizing suspicious links, and securing their home networks.

Provide clear guidelines on reporting potential security breaches or account compromises.

6. Establish a Remote Work Security Policy

Define acceptable use policies for devices, data handling, and remote access.

Include guidelines for using approved tools such as secure cloud storage platforms and encrypted communication apps.

7. Monitor Device Security

Deploy Mobile Device Management (MDM) solutions to enforce security protocols on personal devices used for work.

Enable remote wiping capabilities to protect sensitive data in case of device loss or theft.

8. Avoid Public Wi-Fi

Discourage employees from accessing company resources over unsecured public networks unless connected via a VPN.

Encourage the use of personal hotspots or secure home networks instead.

Employer Responsibilities

Organizations must take proactive steps to safeguard their remote workforce:

Provide secure devices pre-configured with necessary security tools.

Regularly update software and apply security patches across all systems.

Invest in centralized storage solutions with robust encryption for sensitive data.

Conduct regular audits to identify vulnerabilities in remote work setups.

Conclusion

As remote work continues to evolve, cybersecurity must remain a top priority for both employees and employers. By implementing these best practices—ranging from endpoint protection and secure access solutions to employee training—organizations can mitigate risks while empowering their teams to thrive in a flexible working environment.

0 notes

Text

Mikrotik Cirebon, IT Solution Cirebon, Jaringan Komputer Cirebon

0 notes