#Ciberespacio

Text

Idea al azar 2

Contexto: Dentro del chat Echidna´s Parade creamos un hc de Ciber Knuckles, en donde Knux es asimilado por las islas Starfalls y el ciberespacio volviéndose su guardián. Pero alguien dio la idea de "¿Y si Knuckles hubiera sido asimilado al ciberespacio años antes de conocer a Sonic y la pandilla?". Entonceeeees una idea vino a mi mente.

Trama: Durante un trabajo los Chaotix encuentran información sobre unas islas extrañas, se guardan esa información para si mismos, hasta que un día Tails le habla a Espio sobre una señal extraña que detectó, coincidiendo con la información que ellos tenían se unieron al zorrito para investigar más sobre estas islas. Trabajaron por casi tres años hasta que finalmente encontraron la ubicación y nombre de las islas, Starfalls; y que estás tiene una conexión con las esmeraldas caos sorprendentes, entonces llaman a los demás para contarles sobre su descubrimiento. Pero algo sucede durante su reunion haciendo que muchas sospechas giren en torno del equidna.

Escena:

-¿Entonces, de donde salieron exactamente estas islas?-

-No lo sabemos con exactitud, pero al parecer están protegidas con una especie de campo de fuerza hecho de energía caos o algo similar, lo que evita que las pudiéramos localizar anteriormente-

Tails mostraba fotografías e información en las grandes pantallas de su taller de las dichosas islas al tiempo que explicaba lo que él y los chaotix habían descubierto. Todos en la habitación lanzaban preguntas y teorías, todos excepto uno.

Desde que la reunion inició el equidna se mantuvo en silencio, su rostro serio con cada palabra que salia de la boca del zorro. Se supone que las islas se mantendrían ocultas, imposibles de localizar, el se aseguró de eso. Es claro que fallo en su trabajo.

Y aquí estaba, en una sala con sus amigos organizando una aventura de exploración para descubrir los secretos de las islas Starfall. Ama a sus amigos, en serio que los ama, pero ir a las islas Starfall es peligroso, tanto para ellos como para las islas.

Tiene que hacer algo.

El grito de Tails alarmo a todos, haciendo que su atención se centrara en el zorro y el monitor frente a el. La computadora se estaba volviendo loca, cadenas de códigos en rojo aparecían y desaparecían de la pantalla a una velocidad impresiónate, Tails alarmado intentaba detener lo que fuera que estaba pasando, pero le fue imposible recuperar el control del dispositivo. En menos de un minuto la pantalla se volvió negra apareciendo inmediatamente el símbolo de reinicio.

-¿Que fue eso?-

-N-no lo se-

-Detecte la infiltración de un ransomware en el sistema, sin embargo no logre encontrar su origen- La voz robótica de Omega interrumpió alarmando a Tails quien se puso a navegar en la pc en cuanto esta encendió.

-Disculpa nuestra ignorancia amigo, pero, ¿que es un, eh, mansworae?- Sonic preguntó sin saber si debía alarmarse también.

-Un ransomware es un virus informático que borra todos tus datos y es imposible acceder nuevamente a ellos- Contestó Tails sin apartar la vista del ordenador.

-Uh, pero tenias una copia de seguridad, ¿verdad?-

-Por supuesto, pero ese es el problema con estos virus, borran absolutamente TODO-

-Eso es malo-

Al entrar al sistema Tails se alegró de encontrar todos sus archivos intactos, al punto de creer que Omega se había equivocado, pero al intentar abrir el archivo más reciente se dio cuenta de que este ya no estaba.

-¡La información de las islas Starfall ya no esta!-

-¿¡Como que ya no esta!?- Vector no pudo evitar gritar igual de alarmado, trabajaron por años en obtener esa información.

Todos se arremolinaron alrededor de Tails y el computador, esperando que al estar todos frente a la maquina mágicamente el archivo aparecería. No lo hizo.

Shadow, al igual que los demás, estaba alarmado, era información muy importante, esas islas podrían ser la respuesta del origen de las esmeraldas y la energía caos. Pero la información fue borrada, no robada. Así que Eggman podría quedar descartado, por ahora, de haber mandado ese virus.

Se quedó atrás, evitando ser aplastado por su grupo, cuando una mancha roja se atravesó en su periferia, Knuckles no se había movido de su lugar.

Ahora que lo piensa, el tipo había estado muy callado desde que entraron a la sala, el equidna no es alguien que le guste llamar la atención, pero es realmente bueno para hacerse escuchar, y hoy, particularmente, se ha mantenido al margen.

Hablaron sobre energía caos, las esmeraldas caos y de islas místicas, la especialidad de Knuckles, y el equidna no dijo una sola palabra, ademas es el único que no parece alterado por el robo de esa información.

Sospechoso.

El equidna en cuestión le dirigió una mirada interrogante después de sentirse observado, Shadow cerro los ojos y negó con la cabeza, Knuckles lo miró por unos segundos más antes de caminar hacia el grupo amontonado.

Es absurdo, no puede sospechar del equidna solo por que hoy es su día menos interactivo. Él mismo tiene sus propios días brumosos en el que detesta estar rodeado de gente. Y su grupo es demasiado ruidoso.

Aun así...

Conclusion:

Nada, eso es todo lo que tengo. Y no creo que pueda pensar en algo más. Bye.

5 notes

·

View notes

Text

Cultura Digital 1 - Progresión 3 - 2024 2025

Conoce y utiliza los requerimientos, tipos de licenciamiento del software (navegadores, sistema operativo, niveles de acceso) y hardware (conectividad), así como las unidades de medida, sean de velocidad, procesamiento o almacenamiento de información, para acceder a servicios tecnológicos, al ciberespacio y a os servicios digitales conforme a los lineamientos de uso y gestión de la información digital según el contexto. .

METASCATEGORÍASUBCATEGORÍAM1 Reconoce el ciberespacio y servicios digitales en diferentes contextos para acceder al conocimiento y la experiencia. M2 Utiliza el ciberespacio y los distintos servicios digitales en los diferentes contextos a partir del marco normativo parar ejercer su Ciudadanía Digital. M3 Resguardar su identidad y sus interacciones en el ciberespacio y en los servicios digitales identificando las amenazas, riesgos y consecuencias que conllevan su uso.C1 Ciudadanía DigitalS1 Lectura y Escritura en espacios digitales. S2 Marco Normativo S3 Identidad Digital S4 Seguridad

CONTENIDOS INFERIDOS EN LA PROGRESIÓN

¿Qué debe saber el estudiante? Contenidos factuales, conceptos y principios (Conceptuales)¿Qué debe saber hacer el estudiante? Contenidos procedimentales¿Qué normas, valores y actitudes son deseables en los estudiantes? Contenidos actitudinalesTipos de licenciamiento de software, requerimientos de hardware, unidades de medida de velocidad, procesamiento y almacenamiento.Identificar y utilizar licencias de software, configurar hardware según requerimientos, medir y gestionar la velocidad, procesamiento y almacenamiento.Responsabilidad en la gestión de recursos tecnológicos, respeto por los derechos de autor, ética en el uso de software y hardware.

Apertura

CONTENIDOS INFERIDOS DE LA PROGRESIÓNPROCESO DE ENSEÑANZA (ACTIVIDAD DOCENTE)PROCESO DE APRENDIZAJE (ACTIVIDAD ESTUDIANTE)RECURSOS DIDÁCTICOSIntroducción a los tipos de licenciamiento de software, requerimientos de hardware y unidades de medida.Presentación de conceptos clave, discusión sobre la importancia de licencias y hardware en la vida digital.Reflexión sobre el uso actual de software y hardware, identificación de conceptos clave.Presentación en diapositivas, videos educativos.

Desarrollo

CONTENIDOS INFERIDOS DE LA PROGRESIÓNPROCESO DE ENSEÑANZA (ACTIVIDAD DOCENTE)PROCESO DE APRENDIZAJE (ACTIVIDAD ESTUDIANTE)RECURSOS DIDÁCTICOSAplicación de licencias de software y configuración de hardware según requerimientos.Ejemplificación de la instalación y configuración de software y hardware, simulaciones de escenarios prácticos.Resolución de ejercicios prácticos, implementación de configuraciones basadas en escenarios reales.Simuladores en línea, guías de configuración de hardware y software.

Cierre

CONTENIDOS INFERIDOS DE LA PROGRESIÓNPROCESO DE ENSEÑANZA (ACTIVIDAD DOCENTE)PROCESO DE APRENDIZAJE (ACTIVIDAD ESTUDIANTE)RECURSOS DIDÁCTICOSEvaluación de la comprensión y aplicación de licencias de software y configuraciones de hardware.Revisión grupal de actividades realizadas, discusión reflexiva sobre la importancia de la gestión correcta de licencias y hardware.Autoevaluación y coevaluación, análisis de casos de uso de software y hardware en diferentes contextos.Cuestionarios en línea, rúbricas de evaluación.

Evaluación diagnóstica respecto a la progresión

ACTIVIDAD DE EVALUACIÓNCRITERIOS DE EVALUACIÓN DE LA ACTIVIDADTÉCNICA Y/O INSTRUMENTO DE EVALUACIÓNTIPO DE EVALUACIÓN POR AGENTECuestionario inicial sobre tipos de licencias de software, requerimientos de hardware y unidades de medida.Precisión en la identificación de conceptos clave y su aplicación.Cuestionario en línea con preguntas de opción múltiple.Heteroevaluación (docente).

Evaluación formativa

Estrategias de retroalimentaciónMomentos de retroalimentaciónRetroalimentación continua durante actividades prácticas, comentarios sobre la correcta aplicación de licencias y configuraciones.Durante la realización de ejercicios prácticos y al finalizar cada módulo temático.

Evaluación sumativa

ACTIVIDADES PARA EVALUAR EL AVANCE DEL ESTUDIANTE EN LA PROGRESIÓNCRITERIOS DE EVALUACIÓN Y PONDERACIÓNINSTRUMENTO DE EVALUACIÓNTIPO DE EVALUACIÓN POR AGENTE DE EVALUACIÓNProyecto final sobre la implementación de un sistema digital con correcta gestión de licencias y configuraciones de hardware.Precisión en la implementación, cumplimiento de los requerimientos, uso ético de licencias.Rúbrica de evaluación del proyecto final.Heteroevaluación (docente), coevaluación (compañeros).

Referencias Bibliográficas

Referencias BibliográficasRamos, E. (2023). Licenciamiento de software y gestión de hardware: Principios y prácticas. Editorial Alfaomega.Suárez, P. (2022). Fundamentos de hardware y software: Guía para la configuración y licenciamiento. Pearson Educación.López, J. (2021). Tecnología y ciudadanía digital: Ética y normatividad en la era digital. Ediciones Pirámide.

Referencias Electrónicas

Referencias ElectrónicasAgencia Española de Protección de Datos (AEPD). (2024). Licencias de software y derechos de autor en entornos digitales. Recuperado de https://www.aepd.esInstituto Nacional de Ciberseguridad (INCIBE). (2024). Guía sobre la configuración segura de hardware y licencias de software. Recuperado de https://www.incibe.esMinisterio de Educación y Formación Profesional. (2024). Manual para la gestión de software y hardware en entornos educativos. Recuperado de https://www.educacionyfp.gob.es

Read the full article

#2024#almacenamientodeinformación#Ciberespacio#ciudadaníadigital#conectividad#configuracióndehardware#culturadelaseguridadenlínea#culturadigital1#culturadigitalI#derechosdeautor#educacióndigital#educacióntecnológica#éticadigital#éticaenlatecnología.#gestióndeinformacióndigital#herramientastecnológicas#licenciamientodesoftware#normativasdigitales#normatividadtecnológica#progresión#progresiones#proteccióndedatos#Recursosdigitales#Seguridaddigital#seguridadenlared#Serviciosdigitales#tecnologíayeducación#unidadesdemedida#usoresponsabledetecnología#velocidaddeprocesamiento

0 notes

Text

¿Qué riesgos enfrentan tus hijos al navegar por Internet?

La gran mayoría asume que sus hijos están seguros al navegar por Internet dentro de sus hogares, después de todo, ¿qué les puede pasar si están en su cuarto buscando información para una tarea, jugando o chateando con sus amigos? Sin embargo, la red de redes encierra más de un peligro, y cada vez que se conectan es como si estuvieran en la calle…solos.

En ese contexto es crucial que como padres…

View On WordPress

0 notes

Text

La Comisión Europea investiga a TikTok en virtud de la Ley de Servicios Digitales

TikTok fue designado como una Plataforma en Línea de Muy Gran Tamaño (VLOP) el 25 de abril de 2023 bajo la DSA de la UE, tras reportar 135.9 millones de usuarios activos mensuales en la UE. Como VLOP, TikTok debe cumplir con un conjunto de obligaciones específicas desde cuatro meses después de su designación. Además, el 17 de febrero, la DSA es aplicable a todos los intermediarios en línea en la…

View On WordPress

#Ciberconcienciacion#Ciberespacio#Ciberseguridad#datos#datos personales#Delitos#internet#Privacidad#redes sociales#Usuarios

0 notes

Text

#jesús hernández

0 notes

Text

BLAME! Un mundo frío, un manga con la soledad y vacío presente de principio a fin. La obra que inicia el universo Cyberpunk del querido maestro, Tsutomu Nihei.

Su narrativa, más que nada visual, nos obliga a analizar panel por panel e intuir lo que va pasando ya que nunca se nos dice directamente lo que está sucediendo o cómo, la verdad solo es cosa de detenerse a pensar un poco y tomar el hilo, no es tan complejo como se aparenta a simple vista. Esto sería una desvirtud o carencia para muchas personas, estropeando así que sea del disfrute de un porcentaje un poco considerable de lectores. Sin embargo, mis queridos cabrones, eso no demerita la tan chingona obra prima de Nihei, de aquí aprendieron y comieron la gran mayoría de cyberpunks que vinieron con los años.

Esto es un cyberpunk puro y duro, guapos. Sus diseños tanto de personajes como escenarios y fondos tienen compartido un brutalismo que te hace desear que tengan más tiempo en pantalla, aunque probablemente eso solo es capricho mío y de los admiradores de este estilo de dibujo.

Los Seres de Silicio, Killy, el ciberespacio, los límites de la ciudad. Todo carga una esencia que se refleja de forma homogénea en su estética inmersiva que te mantiene con los ojos pegados a cada panel deseando ver más, no se diga en las obras de Abara y Biomega, son Nihei en su máximo esplendor.

Deja que este manga te atrape como un cuerpo siendo arrastrado lentamente por el agua a lo profundo de su inmensidad.

-PARANOIA-

#manga#art#seinen#paranoia#anime#anime and manga#black and white#blackwork#killy#chibo#tsutomu nihei#Biomega#blame#blame!#cyberpunk#cyberart#cybercore#cybersecurity#cyber goth#cyber y2k#arte#acuarelas#watercolor art#watercolor

8 notes

·

View notes

Text

II. El Internet

En la maraña digital del ciberespacio,

se entretejen los hilos de una nueva era,

donde los datos fluyen sin pausa,

y la información es moneda de cambio.

Mas no todo es luz en este reino virtual,

pues entre los bytes y los píxeles se ocultan sombras,

donde la verdad se diluye entre las falacias,

y la intimidad se ve amenazada por la voracidad de los bots.

En este vasto laberinto de algoritmos

la atención se convierte en un preciado tesoro,

y el tiempo se desvanece entre interminables feeds,

donde la superficialidad reina y la profundidad se desvanece.

En el tumulto de opiniones y perspectivas,

se difuminan las voces auténticas,

y la cacofonía digital ahoga el eco de la verdad,

en un mar de titulares sensacionalistas y falsas promesas.

Así, entre la maravilla y la preocupación,

el internet se erige como un espejo de nuestra humanidad,

reflejando nuestros anhelos, temores y contradicciones,

en una danza perpetua entre la luz y la oscuridad digital.

4 notes

·

View notes

Text

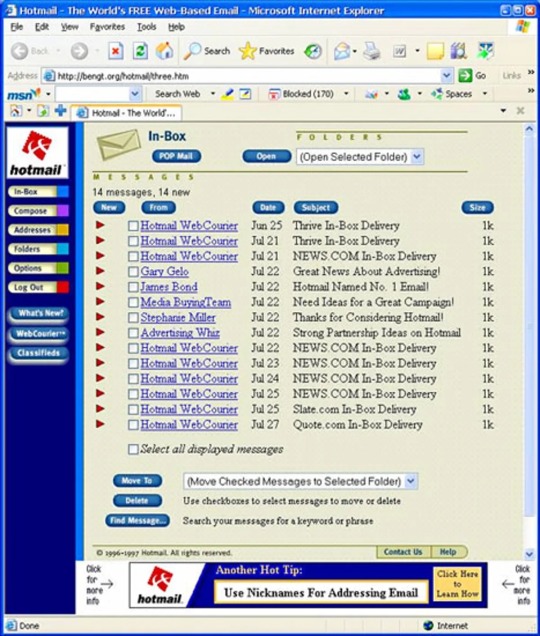

Si hoy en día nos parece impensable vivir sin internet de alta velocidad, con sus videollamadas y streaming, en 1997 acceder a la red era toda una aventura. En España, la banda sonora de la era digital era el inconfundible chirrido del módem dial-up, que secuestraba la línea telefónica durante horas para conectarnos a un ciberespacio aún en construcción. Netscape Navigator, con su icónica N roja, reinaba en nuestros ordenadores como la puerta de entrada a este nuevo mundo. Cargar una simple página web podía llevar minutos, obligándonos a desactivar las imágenes para acelerar el proceso. Y ni hablar de los pop-ups, una auténtica plaga que convertía la navegación en una carrera de obstáculos.

En este contexto, la aparición de Hotmail fue una auténtica revolución. Este servicio gratuito de correo electrónico puso al alcance de todos la posibilidad de comunicarse con cualquier parte del mundo de forma instantánea. Para navegar por la red, dependíamos de buscadores básicos como Yahoo! o, incluso, de voluminosos directorios web impresos que listaban páginas web por categorías. Las páginas web, por su parte, eran estáticas y minimalistas, con diseños simples y texto que se cargaba lentamente ante nuestros ojos.

A pesar de las limitaciones, la internet de 1997 en España rebosaba emoción. Cada nueva página web era una ventana a un mundo de información nunca antes visto. La paciencia era una virtud imprescindible, pero la recompensa era la satisfacción de ser pioneros en un universo digital en constante expansión. Aquellos inicios humildes, con sus módems ruidosos y sus páginas web rudimentarias, sentaron las bases de la internet que conocemos hoy, un testimonio del poder transformador de la tecnología y la inagotable sed humana por conectar y explorar.

2 notes

·

View notes

Text

"Tumblr: Un Espacio que Inspira a Compartir el Alma"

En el resplandor de la pantalla, encuentro un espacio donde puedo ser completamente yo misma. Es en las palabras tejidas con cuidado, en los relatos que brotan del corazón, donde encuentro la libertad para expresar lo que siento, lo que pienso, lo que soy. Tumblr se convierte en mi lienzo, mi refugio, mi santuario virtual donde mis pensamientos pueden fluir libremente.

¿Qué me inspira a compartir estos escritos? Es el deseo de conectar, de resonar con aquellos que, como yo, buscan comprender el mundo a través de las palabras. Es el anhelo de ser escuchada, de encontrar eco en el vasto océano digital, de saber que mis pensamientos y emociones no están solos en el universo.

Cada palabra que escribo es un paso hacia la autoexploración, un intento de dar sentido al caos interno, de encontrar belleza en la complejidad de la vida. Es un acto de valentía, de vulnerabilidad, de abrir las puertas de mi alma y permitir que otros se asomen a mi mundo interior.

Pero también es un acto de generosidad, de compartir mis experiencias, mis reflexiones, mis alegrías y mis penas con aquellos que puedan encontrar consuelo, inspiración o simplemente compañía en mis palabras.

En última instancia, lo que me impulsa a escribir en Tumblr es el deseo de dejar una huella en el mundo, de dejar un pedacito de mí misma en cada publicación, de contribuir, aunque sea de manera pequeña, a la vasta red de conexiones que nos une a todos en este viaje llamado vida.

Así que sigo escribiendo, compartiendo, creando, en la esperanza de que mis palabras encuentren su camino hacia aquellos que las necesitan, que las valoran, que las atesoran como yo atesoro cada momento que paso aquí, en este espacio digital que se siente como hogar.

Porque en Tumblr, descubro que no estoy sola. Aquí encuentro una comunidad de almas afines, dispuestas a escuchar, a entender, a acompañar en el viaje de la vida. Y en ese sentido de pertenencia, encuentro la verdadera razón por la que sigo escribiendo, compartiendo, creciendo, en este maravilloso rincón del ciberespacio llamado Tumblr.

Ele.

#EscrituraCreativa#ReflexionesPersonales#ConexiónHumana#InspiraciónDiaria#ComunidadVirtual#Autoexpresión#Vulnerabilidad#ComprensiónMutua#EmocionesAuténticas#CompartiendoExperiencias#CrecimientoPersonal#CompartiendoSentimientos#PensamientosProfundos#BellezaEnLasPalabras#RefugioDigital#ExpresiónCreativa#ConexiónInterpersonal#CompartiendoHistorias#CompañerismoVirtual#InspiraciónContinua

3 notes

·

View notes

Text

POLARITZACIÓ DE XARXES

GUERRA DIGITAL

Amb la polarització en les xarxes socials entenc que son personatges d’internet discutint constantment sobre qualsevol tema, això relaciona la “guerra digital” amb la polarització ja que pareix que les xarxes socials s’usen per a debatre. Moltes vegades açò fa que tot el mon acabem pensant igual per influència de les xarxes, per aquesta raó podem veure que les xarxes tenen molt de poder sobre nosaltres. Es demostra veient que tots els dies en les plataformes digitals hi han debats i conflictes, però sempre per internet, ja que la majoria de persones diuen eixes coses perquè estan darrere d’una pantalla, perquè han fet molts d’experiments socials on critiquen a una persona i desprès se la troben cara a cara i ja no opinen el mateix. Per això de hui en dia la gent fa moltes guerres digitals perquè aixina s’involucra més gent.

GUERRA HÍBRIDA

Una “guerra híbrida” es una guerra on combinen la força militar amb els cinemateques, manipulació d’informació a traves d’internet o vectors de pressió econòmica. L'ús de la tecnologia en una guerra pot fer que s’envia des de qualsevol lloc de mon. Usar en una guerra armes i atacs digitals pot ajudar molt ja que son dos formes diferents d’atacar.

En la imatge següent veiem com a la guerra usen atacs militars i digitals, la majoria de guerres de hui en dia son híbrides, per exemple la de Ucraïna i Rússia és una guerra híbrida ja que usen les dos formes.

3 notes

·

View notes

Text

La Guerra Digital

Li diem "Guerra Digital" a un conflicte que pren el ciberespai i les tecnologies de la informació com a camp d'operacions. Encara que aquesta és la definició que millor ho definix, també podem afirmar que es tracta d'un conjunt d'accions portades per un Estat per penetrar en els sistemes informàtics d'un altre país.

Com ja he dit abans, aquests països i estats al intentar controlar o ficar-se dins de certes aparells tecnològics o webs el que intenten és hackejar o treure informació de l'altre estat atacat per així fer-se amb dades o diferent maquinària tecnològica, coses importants per a comprendre millor les intencions de l'altre país o simplement obtindre dades importants.

En aquests enllaços podreu visualitzar dos articles relacionats amb aquest tema, si hi voleu profunditzar.

En la meua opinió, aquest mètode de "declarar" la guerra a algun país o Estat contrari em pareix una millor forma de fer-ho, ja que d'aquest mode no es malgasten vides humanes en massa com a les anteriors guerres mundials i civils que han afectat al nostre país i, en general, a països de tot el món.

En una època on el control de les dades és tan important, aquestes guerres digitals arriben a ser primordials, molt més que formar un exèrcit i lluitar amb armes i soldats, com als anys anteriors. Aquestes dades s'utilitzen per a hackejar distintes webs, sistemes informàtics i altres que, al igual que en una guerra, serveix per a "enfastidir" al país atacat. A més, com ara quasi totes les estructures internes d'un país han de veure amb la nova tecnologia, es poden desestructurar països sencers amb només infiltrar-se en el seu sistema. És per això que crec que els estats haurien de ser més dependents de les tecnologies i de la digitalització.

El problema que trobe amb la Guerra Digital és el següent:

Per començar, també les vides dels ciutadans estan bastant relacionades amb la tecnologia. Per tant, qualsevol pàgina, servidor o distints sistemes informàtics d'un país al qual un Estat ataca a part de ser manipulat per a l'Estat del país atacat, també afectarà la població d'aquesta part del món. Amb això vull dir que no només l'Estat o companyia formarà part de la guerra sinó també persones innocents sense res a veure. A més, dades personals o col·lectives d'aquestes persones també poden ser furtades i utilitzades pel país atacant, sense tindre en compte la seua privacitat.

En conclusió, sí que em pareix una millor forma de formar una guerra abans que lluitar com tantes vegades ho hem fet en segles anteriors o actualment, però no deixa de ser una guerra en la qual no es tenen en compte milions de persones involucrades que es consideren innocents.

3 notes

·

View notes

Text

Cultura Digital 1 - Progresión 2 - 2024 2025

Reconoce su identidad como ciudadano en medios digitales con credenciales para acceder al ciberespacio y plataformas para interactuar y colaborar de manera cotidiana conforme a la normatividad, seguridad, recursos disponibles y su contexto.

METASCATEGORÍASUBCATEGORÍAM1 Reconoce el ciberespacio y servicios digitales en diferentes contextos para acceder al conocimiento y la experiencia. M2 Utiliza el ciberespacio y los distintos servicios digitales en los diferentes contextos a partir del marco normativo parar ejercer su Ciudadanía Digital. M3 Resguardar su identidad y sus interacciones en el ciberespacio y en los servicios digitales identificando las amenazas, riesgos y consecuencias que conllevan su uso.C1 Ciudadanía DigitalS1 Lectura y Escritura en espacios digitales. S2 Marco Normativo S3 Identidad Digital S4 Seguridad

CONTENIDOS INFERIDOS EN LA PROGRESIÓN

¿Qué debe saber el estudiante? Contenidos factuales, conceptos y principios (Conceptuales)¿Qué debe saber hacer el estudiante? Contenidos procedimentales¿Qué normas, valores y actitudes son deseables en los estudiantes? Contenidos actitudinalesIdentidad digital, normatividad del ciberespacio, plataformas de interacción y colaboración, seguridad en línea.Aplicar credenciales de manera segura, colaborar en plataformas digitales respetando la normatividad, proteger la identidad digital.Ética en el uso de credenciales, respeto por la privacidad y seguridad, responsabilidad en la colaboración digital.

Apertura

CONTENIDOS INFERIDOS DE LA PROGRESIÓNPROCESO DE ENSEÑANZA (ACTIVIDAD DOCENTE)PROCESO DE APRENDIZAJE (ACTIVIDAD ESTUDIANTE)RECURSOS DIDÁCTICOSIntroducción a la identidad digital, normatividad y seguridad en plataformas digitales.Explicación de conceptos clave, discusión sobre experiencias previas en el uso de plataformas digitales.Reflexión sobre el uso de credenciales y plataformas, identificación de buenas prácticas.Presentación en diapositivas, videos educativos.

Desarrollo

CONTENIDOS INFERIDOS DE LA PROGRESIÓNPROCESO DE ENSEÑANZA (ACTIVIDAD DOCENTE)PROCESO DE APRENDIZAJE (ACTIVIDAD ESTUDIANTE)RECURSOS DIDÁCTICOSAplicación de credenciales y colaboración segura en plataformas digitales.Ejemplificación de casos de uso, simulaciones de interacciones seguras en plataformas digitales.Resolución de actividades prácticas, creación de estrategias de seguridad y colaboración.Simuladores en línea, guías de uso seguro de plataformas digitales.

Cierre

CONTENIDOS INFERIDOS DE LA PROGRESIÓNPROCESO DE ENSEÑANZA (ACTIVIDAD DOCENTE)PROCESO DE APRENDIZAJE (ACTIVIDAD ESTUDIANTE)RECURSOS DIDÁCTICOSEvaluación de la aplicación de credenciales y colaboración digital segura.Revisión grupal de actividades, discusión reflexiva sobre los aprendizajes adquiridos y su importancia.Autoevaluación y coevaluación, discusión final sobre las mejores prácticas para la identidad digital y seguridad.Cuestionarios en línea, rúbricas de evaluación.

Evaluación diagnóstica respecto a la progresión

ACTIVIDAD DE EVALUACIÓNCRITERIOS DE EVALUACIÓN DE LA ACTIVIDADTÉCNICA Y/O INSTRUMENTO DE EVALUACIÓNTIPO DE EVALUACIÓN POR AGENTECuestionario inicial sobre identidad digital y normativas de seguridad en plataformas.Precisión en la identificación de conceptos clave y normativas.Cuestionario en línea con preguntas de opción múltiple.Heteroevaluación (docente).

Evaluación formativa

Estrategias de retroalimentaciónMomentos de retroalimentaciónRetroalimentación continua durante actividades prácticas, comentarios individuales sobre el manejo de credenciales.Durante el desarrollo de simulaciones y actividades prácticas, al finalizar cada módulo temático.

Evaluación sumativa

ACTIVIDADES PARA EVALUAR EL AVANCE DEL ESTUDIANTE EN LA PROGRESIÓNCRITERIOS DE EVALUACIÓN Y PONDERACIÓNINSTRUMENTO DE EVALUACIÓNTIPO DE EVALUACIÓN POR AGENTE DE EVALUACIÓNProyecto final sobre la implementación de una estrategia de identidad digital segura.Correcta implementación de credenciales, aplicación de normativas, seguridad en interacciones.Rúbrica de evaluación del proyecto final.Heteroevaluación (docente), coevaluación (compañeros).

Referencias Bibliográficas

Referencias BibliográficasSánchez, J. (2022). Identidad digital y seguridad en el ciberespacio. Editorial Tecnos.Pérez, L., & García, S. (2021). Ciudadanía digital y protección de la identidad en línea. Editorial Reverté.Torres, M. (2023). Seguridad en plataformas digitales: Guía para usuarios y profesionales. Ediciones Deusto.

Referencias Electrónicas

Referencias ElectrónicasAgencia Española de Protección de Datos (AEPD). (2024). Guía sobre protección de la identidad digital y seguridad en línea. Recuperado de https://www.aepd.esMinisterio de Educación y Formación Profesional. (2024). Manual de buenas prácticas en el uso de credenciales digitales. Recuperado de https://www.educacionyfp.gob.esInstituto Nacional de Ciberseguridad (INCIBE). (2024). Identidad digital y protección de datos en el ciberespacio. Recuperado de https://www.incibe.es

Read the full article

#2024#buenasprácticasdigitales#Ciberespacio#ciudadaníadigital#credencialesdigitales#culturadelaseguridadenlínea#culturadigital1#culturadigitalI#educacióndigital#educaciónéticaentecnología#educacióntecnológica#éticadigital#éticaenlínea#herramientasdigitales#identidaddigital#interacciónsegura#manejodecredenciales#normativasdigitales#Normatividadciberespacio#plataformasdecolaboración#Privacidaddigital#progresión#progresiones#proteccióndedatos#proteccióndeidentidad#Recursosdigitales#responsabilidaddigital#seguridadenelciberespacio#seguridadenlared#seguridadenlínea

0 notes

Text

la regularización de las redes sociales

El ciberespacio no deja de ser un cosmos en el que convivimos los seres humanos y que para muchas personas es, incluso, más importante que la “realidad” en cuestiones como la imagen pública, las relaciones personales y el suministro de información, por lo que la norma básica a la hora de interactuar en redes sociales es usar el sentido común, la empatía y la tolerancia, así como respetar las leyes de igual forma que se hace en el mundo off line.

libertad de expresión:, la Libertad de Expresión es uno de los fundamentos esenciales de una sociedad democrática y una de las condiciones primordiales de su progreso y del desarrollo individual, la cual no sólo comprende informaciones e ideas aceptadas favorablemente o consideradas inofensivas o indiferentes, sino también aquellas que chocan, molestan o inquietan.

derechos a la intimidad y la imagen propia: 18 de la Constitución Española y la citada Ley Orgánica 1/1982 regulan los derechos a la Intimidad y la propia Imagen, que también limitan el contenido de lo que puede difundirse en el mundo virtual. A diferencia de lo que ocurre con el derecho al Honor, estos derechos no les están reconocidos a las personas jurídicas, sin perjuicio de que puedan contar con la protección legal que corresponda por la normativa marcaria, de patentes, competencia desleal, etc.

menores: a Instrucción de Fiscalía General del Estado 2/2006, sobre el Fiscal y la protección del derecho al Honor, Intimidad y propia Imagen de los menores, la tutela reforzada de sus derechos viene justificada por la mayor vulnerabilidad que tienen los menores por el hecho de que su personalidad se encuentra en pleno proceso de desarrollo y formación y, por tanto, se puede perturbar su correcto desarrollo físico, mental y moral.

recomendaciones para la regularización de las redes sociales.

Protégelas con contraseñas robustas y no las compartas con nadie.

Acepta solicitudes solo de conocidos.

Configura la privacidad y decide quién puede ver tus publicaciones.

No compartas información personal con cualquiera.

Evita publicaciones que puedan dañar tu reputación.

5 notes

·

View notes

Text

La Guardia Civil desarticula una organización criminal que habría estafado más de 6 millones de euros a través de Internet

La Guardia Civil, en el marco de la operación PAREPAL/MULERS, ha detenido a 13 individuos, miembros de un grupo que presuntamente defraudó más de 6 millones de euros mediante estafas en internet. Se realizaron registros en 11 domicilios de Marbella y Málaga, descubriendo al menos 100 delitos en España y 30 en la Unión Europea.

Durante los registros, se confiscaron 70 móviles, 1 tablet, 6…

View On WordPress

1 note

·

View note

Text

39/100 (B) Pegasus en el ciberespacio

Cuando yo era pequeña, estábamos mis hermanas y yo poniendo una cinta de video (VHS) para ver la película. En la época anterior a Netflix, , las tardes de cine comenzaban eligiendo película de las que tenías en casa, aunque ya la hubieses visto mil veces. Antes de comenzar la película de Matilda, sonaba una musiquita y salia un "caballo mágico" en la pantalla.

Me encantaba, me parecía precioso.

Bueno, así lo llamaba yo antes de saber que era un pegasus. Una criatura de la mitología griega, que era una caballo con alas que había nacido de la sangre de Medusa.

Ahora, casi dos décadas después, en un mundo en el que existe internet, que nos conecta con personas de todo el mundo en tiempo real, con redes sociales donde hablamos y compartimos gustos, y con una tecnología que nos permite crear imagenes de todos los estilos que nos permite la imaginación, la IA, es increible ver como ha cambiado todo.

Y me sorprende todo lo que está todavía por llegar…

La creacion de hoy es un caballo alado volando por el ciberspacio.

Pd. Recuerdo que mientras estábamos viendo la película de Matilda, siempre saltábamos en el sofá para apoyar a Bruce en la mítica escena de la película mientras se comía la tarta.

#midjorneyart#ai art#art by artificail intelligence#aiartcommunity#midjourney#ai image#pegasus#greek mythology

3 notes

·

View notes

Text

Polarització a les xarxes

Guerra hibrida: Situació en la qual els països s'oposen a l'ús obert de la força (armada) contra un altre país o contra un actor no estatal, i actuen combinant la intimidació militar (sense arribar a un atac convencional) i a l'explotació de vulnerabilitats econòmiques, polítiques, tecnològiques, diplomàtiques i culturals. Amb la guerra hibrida s'aconsegueix envair algun lloc sense violència, però amb manipulació, sobretot a les xarxes.

Els objectius de les amenaces hibrides són, debilitar la confiança dels ciutadans en les seves empreses i institucions, generar desconfiança en el sistema polític, debilitar la cohesió social dels Estats o organitzacions socials, i convèncer de la decadència d' un sistema polític.

Per a aquestes guerres s'utilitzen els mitjans socials (les xarxes) per atacar l'estabilitat política i social del seu contrincant. Per exemple, amb una onada massiva de tuits contra la posició del govern. Pujant diferents comentaris a les xarxes es pot generar força disputa entre els ciutadans del país atacat.

Les xarxes socials no eduquen, sinó que amplifiquen els gustos i opinions que un ja té, ajuntant gent amb la mateixa opinió. Fet que crea el grup de "nosaltres" contra els "altres" (els que té opinions diferents). Creant una societat polaritzada amb opinions polaritzats.

Una polarització que, malauradament, sembla cada vegada més gran i que prova que cada vegada estem pitjor informats. Ja que la informació que ens serveixen les xarxes està feta per algoritmes, feta a mida de les opinions i gustos d'un, confonent fàcilment la teva informació amb la realitat. Aconseguint que en comptes d'haver-hi milions d'opinions només n'hi hagi dos, cosa que no es correspon amb la pluralitat d'opinions que hi ha en la realitat.

Això aconsegueix que al final ens acostumem a parlar amb gent que pensa molt semblant a nosaltres, i no a iniciar una conversa amb persones que tenen diferents opinions. La qual cosa ens porta a veure els altres com a gent malvada o estúpida en lloc de, simplement, veure'ls com a persones que opinen d'una altra manera que no coincideix amb el que nosaltres pensem que és el més adequat. I això també ens simplifica la forma de veure el món.

Per intentar evitar això, es podrien intentar petits avenços. Com per exemple que els adults recuperin el sentit comú i un sa escepticisme. Llegir llibres que mostren la lògica malvada de les xarxes, pot ajudar. O ensenyant els joves, no tant a fer servir les xarxes, sinó veure com les xarxes ens fan servir a nosaltres. I també intentar entendre com ens motiven les emocions, ens pot ajudar a aturar-nos uns segons abans de compartir certs continguts.

Aquest és l'article del qual he basat la meva opinió.

Imatge treta d'iStock, i pujada per luplupme

#guerra híbrida#polarització per les xarxes#informació de les xarxes feta per algoritmes#se simplifica la manera de veure el món#les xarxes socials no eduquen#xarxes socials#amplificació de les nostres opinions

3 notes

·

View notes