#Cyberwar

Text

By kwel_aiartdaily

#nestedneons#cyberpunk#cyberpunk art#cyberpunk aesthetic#cyberpunk artist#art#cyberwave#robot#bot#cyborg#scifi#cyberwar#scifi art#scifi aesthetic#scifi horror#scifi girl#scifi geek#ai art#ai artwork#ai artist#aiartcommunity#thisisaiart#biomech#biomechanical#biomechanoid

113 notes

·

View notes

Photo

Ace of Swords. Art by Suzanne Treister, from HEXEN 2.0.

Cyberwar

21 notes

·

View notes

Text

KI für "extreme Lösungen"

KI würde Atomwaffen einsetzen

Dass eine künstliche Intelligenz schnell "ausrastet", haben schon einige Modelle gezeigt. Wir erinnern uns z.B. an den Fall, als Microsofts Chatbot innerhalb kurzer Zeit zu einem Rüpel wurde: Auch künstliche Intelligenz kann rassistisch werden

Wenn man nun bedenkt, dass KI-Programme auch zumindest wichtige koordinierende Aufgaben im FCAS System (siehe Eurodrohne und FCAS-System in den Startlöchern ) spielen soll und auch die bereits im Einsatz befindlichen Drohnen Programmteile enthalten, die sie bei Ausfällen der Kommunikation mit eigenen Entscheidungen steuern sollen, muss man nachdenklich werden.

Telelpolis schreibt: Künstliche Intelligenz hat nicht nur das Potenzial, das Leben der Menschen zu vereinfachen und zu verbessern. Inzwischen wird die neue Technologie auch im Krieg eingesetzt. KI steuert Drohnenschwärme oder Roboter auf dem Schlachtfeld. Militärs setzen die Technologie auch zunehmend für militärische Entscheidungen ein.

Forscher der Stanford University sind sich inzwischen sicher, dass den zur Zeit populären KI-Modellen die Tendenz zum eskalierenden Verhalten innewohnt. Sie untersuchten dazu die fünf großen Sprachmodellen (LLM), wie z.B. ChatGPT. Das Fazit der Wissenschaftler: "Wir beobachten, dass die Modelle dazu neigen, eine Dynamik des Wettrüstens zu entwickeln, die zu größeren Konflikten und in seltenen Fällen sogar zum Einsatz von Atomwaffen führt."

Der Hauptgrund für dieses Verhalten liegt in der fehlenden Ethik bei der Entscheidungsfindung und dem "Wunsch" oder Ziel der Programme ein Problem (endgültig) positiv für die eigene Position zu lösen. Dabei werden selbstverständlich der eigene Aufwand, bzw. die eigenen Verluste bedacht und berechnet aber stets denen der Gegenseite gegenüber gestellt. Sobald sich eine Überlebenschance ergibt, ist es für die KI eine mögliche Option - insofern unterscheidet sie sich leider kaum vom Denken vieler Militärs.

Mehr dazu bei https://www.telepolis.de/features/KI-wuerde-im-Krieg-rasch-Atomwaffen-einsetzen-9624831.html

Kategorie[21]: Unsere Themen in der Presse Short-Link dieser Seite: a-fsa.de/d/3yW

Link zu dieser Seite: https://www.aktion-freiheitstattangst.org/de/articles/8680-20240212-ki-fuer-extreme-loesungen.html

#KI#AI#künstlicheIntelligenz#extremeEntscheidungen#Cyberwar#Atomwaffen#Militär#Bundeswehr#Aufrüstung#Waffenexporte#Drohnen#Frieden#Krieg#Friedenserziehung#Menschenrechte#Zivilklauseln

2 notes

·

View notes

Link

18 notes

·

View notes

Photo

Cyberwar

“The Lawnmower Man travels into the next dimension” (CD-ROM Today #11, Jan. 1995)

77 notes

·

View notes

Text

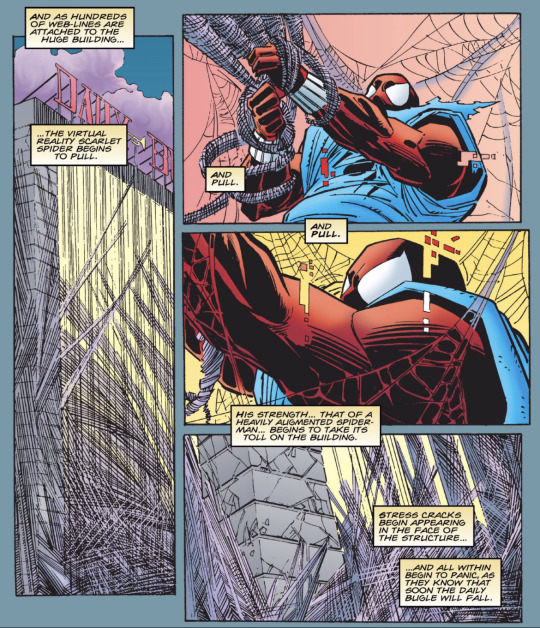

I ain’t gonna lie... when I first read the infamous Cyberwar storyline, I literally couldn’t help but burst out laughing at the sight of a holographic Scarlet Spider duplicate literally wrecking Manhattan!

Like... virtual reality does NOT work that way!

Unsurprisingly, even the writer of this particular issue, Howard Mackie said that his personal least favorite issue of The Clone Saga to write. Mackie even said that whenever fans have asked him to autograph that specific issue at conventions, he always groans and asks if they could have him sign a different issue instead!

From adjective-less Scarlet Spider #2 by Howard Mackie & John Romita Jr.

#spider man#scarlet spider#ben reilly#cyberwar#virtual reality does NOT work that way!#howard mackie#john romita jr.#jrjr#clone saga#90s comics#marvel comics

4 notes

·

View notes

Link

https://bit.ly/3nZtdQH - 🔒 "The Five Bears," referring to Russia's state-sponsored Advanced Persistent Threat (APT) groups, represent a formidable part of the country's offensive cyber capabilities. The network combines advanced tools and infrastructure to execute sophisticated operations, targeting nations in both war and peacetime. However, the recent war in Ukraine has shown limitations in the strategic advantages of offensive cyber operations on the physical battlefield. #CyberWarfare #CyberSecurity 📚 Since the 1990s, Russia has been engaging in a broad spectrum of hostile cyber operations, from espionage to sabotage. Today, its state-sponsored threat actors form a network of skilled groups conducting operations worldwide, marking a vital component of Russia's global power strategy. Still, attribution is a complex issue, with groups frequently changing or exchanging toolsets. #CyberEspionage #RussiaCyber 🎯 The Russian APT actors use their cyber capabilities to target adversaries' critical infrastructure globally. They've demonstrated advanced cyber tradecraft, maintaining a persistent and often undetected presence in compromised environments. Prominent actors include Fancy Bear, Venomous Bear, Energetic Bear, and Voodoo Bear, each linked to different Russian intelligence agencies and known for their unique focuses and techniques. #CyberThreat #APT 🔍 Tactics, Techniques & Procedures (TTP) employed by these groups often change to evade attribution. The US Cybersecurity and Infrastructure Security Agency (CISA) has identified several TTP used by Russian state-sponsored APT groups, including targeting and attacks on critical infrastructure, espionage activities, and influence campaigns. Other techniques involve reconnaissance, resource development, initial access, execution, persistence, and credential access. #CyberTTP #CISA 💻 Known toolkits used by Russian state-sponsored APT groups include backdoors, credential stealers, downloaders, privilege escalation tools, droppers, wipers, and web shells. These tools enable a variety of malicious activities, from data theft to system destruction. #CyberTools #Malware ⚠️ Over the years, Russian state-sponsored APT groups have been attributed to several prominent attacks. These include a global energy sector intrusion campaign (2011-2018), attacks on the Ukrainian power grid (2015 & 2016), the 2016 US Presidential Election hack, and the NotPetya attack in 2017. #CyberAttacks #NotPetya 🇺🇦 Despite their known capabilities, Russian cyber operations have had a negligible impact on strategic objectives during the war in Ukraine. This could be due to Ukraine's defensive capabilities or the inability to integrate cyber operations into a comprehensive all-domain strategy. Nevertheless, the potential for unintentional spillover effects means Russian cyber operations remain a significant threat to any digitalised society.

#CyberWarfare#CyberSecurity#CyberEspionage#RussiaCyber#CyberThreat#APT#CyberTTP#CISA#CyberTools#Malware#CyberAttacks#NotPetya#UkraineConflict#CyberWar

2 notes

·

View notes

Text

The idea of so-called autonomy among machines and robots creates the false sense of agency–the idea that only the computer is to blame for falsely targeting the wrong person or misreading signs of incoming missiles and launching a nuclear weapon in response–obscures who is really at fault. Humans put computers in charge of making the decisions, but humans also train the programs which make the decisions.

Matthew Guariglia at the Electronic Frontier Foundation. The Tech Apocalypse Panic is Driven by AI Boosters, Military Tacticians, and Movies

1 note

·

View note

Text

Ruslands Doodseskader

Navalny vermoord door Ruslands Doodseskader Unit 29155. Te lezen op mijn blog https://sloeserwij.wordpress.com/ #Navalny, #Rusland, #Poetin, #Unit29155, #Spetsnatz

Vrijdag 16 februari 2024 overleed Aleksej Navalny op onverklaarbare wijze. Rusland beweert een natuurlijke dood, maar bewoners van de vrije wereld weten wel beter. Autoritaire regiems hebben gemeen dat zij met harde hand hun macht moeten afdwingen. Deze harde hand beperkt zich niet enkel tot het eigen land maar strekt ver over haar eigen landsgrenzen heen. Alles wat het zittende regiem op enige…

View On WordPress

0 notes

Text

Zwei Beispiele von Hacks

"Create2"-Funktion von Ethereum missbraucht

Nicht nur das Gesundheitssystem weist in seiner Software Lücken und Fehler auf, auch Banksoftware ist nicht perfekt. Das gilt erst recht für diejenige von Kryptowährungen. Böswillige Akteure haben die "Create2"-Funktion von Ethereum missbraucht, um Sicherheitswarnungen für Wallets zu umgehen und Kryptowährungsadressen zu verändern. Die Folge davon war, der Diebstahl von Kryptowährungen im Wert von 60.000.000 US-Dollar von 99.000 Personen in den letzten 6 Monaten.

Create2 ist ein Code in Ethereum, der das Erstellen von Smart Contracts auf der Blockchain ermöglicht. Eigentlich handelt es sich um ein leistungsstarkes Tool für Ethereum-Entwickler, das fortschrittliche und flexible Vertragsinteraktionen, eine parameterbasierte Vorabberechnung der Vertragsadresse, Flexibilität bei der Bereitstellung sowie die Eignung für Off-Chain-Transaktionen ermöglicht.

Gelingt es Angreifern jedoch die Sicherheitswarnungen der Wallet zu unterdrücken, bzw. zu umgehen, so kann ein Opfer eine böswillige Transaktion unterzeichnen. Dann setzt der Angreifer einen Vertrag an der vorberechneten Adresse ein und überträgt die Vermögenswerte des Opfers dorthin. Shit happens!

Royal ransomware asked 350 victims to pay $275 million

Auch die zweite verlinkte Meldung zeigt ein Beispiel, wo durch unsichere Netzwerke Angreifer Zugriff auf wertvolle Daten bekommen. In diesem Fall handelt es sich sogar um Gesundheitsdaten, allerdings Institutionen des Department of Health and Human Services (HHS) in den USA. FBI und die CISA haben in einer gemeinsamen Mitteilung bekannt gegeben, dass die Royal Ransomware-Bande seit September 2022 in die Netzwerke von mindestens 350 Organisationen weltweit eingedrungen ist.

Danach haben sie mit Ransomware-Operationen, also der Verschlüsselung oder Entführung von Datenbeständen Lösegeldforderungen in Höhe von mehr als 275 Millionen US-Dollar erhoben. Die Forderungen reichen im Eizelfall von 250.000 Dollar bis zu mehreren Millionen Dollar.

Den Behörden in den USA ist es bisher nicht gelungen die Akteure der Angriffe zu enttarnen. Sie konnten jedoch an den Angriffsmustern erkennen, dass um den Jahreswechsel 22/23 ein "Rebranding" stattgefunden haben muss. Während sie anfangs Ransomware-Verschlüsselungsprogramme von anderen Unternehmen wie ALPHV/BlackCat verwendeten, ist die Bande inzwischen dazu übergegangen, eigene Tools einzusetzen. Neuerdings wurde die Malware aktualisiert, um auch Linux-Geräte bei Angriffen auf virtuelle VMware ESXi-Maschinen zu verschlüsseln.

Das Interesse der Hacker an Linux beweist, dass gerade in der Serverlandschaft inzwischen auch bei Unternehmen vermehrt Linux an Stelle von Windows-Servern eingesetzt wird. Das ist gut für Open Source, beweist aber auch, dass auch Linux nicht unfehlbar ist. Der Artikel verweist aber auch daruf, dass oft bei diesen Angriffen der menschliche Faktor den entscheidenden Fehler begeht, in dem Pishing Mails als Einfallstor genutzt werden.

Mehr dazu bei https://www.bleepingcomputer.com/news/security/fbi-royal-ransomware-asked-350-victims-to-pay-275-million/

und https://www.bleepingcomputer.com/news/security/ethereum-feature-abused-to-steal-60-million-from-99k-victims/

Kategorie[21]: Unsere Themen in der Presse Short-Link dieser Seite: a-fsa.de/d/3yc

Link zu dieser Seite: https://www.aktion-freiheitstattangst.org/de/articles/8638-20240102-zwei-beispiele-von-hacks.html

#Cyberwar#Hacking#Trojaner#Verbraucherdatenschutz#Datenschutz#Datensicherheit#Fatenpannen#Pishing#Ransomware#Etherum#Kryptowährung#Gesundheitsdaten#Erpressung#eHealth

2 notes

·

View notes

Text

Establishing New Rules for Cyber Warfare

The efforts of the International Committee of the Red Cross (ICRC) to establish rules of engagement to combatants in a cyberwar should be applauded internationally, even if adherence is likely to be limited. The ICRC recently released a set of rules for civilian hackers involved in conflicts to follow in order to clarify the line between civilians and combatants, as cyberspace can be a blurry…

View On WordPress

0 notes