#SQL!Rot

Explore tagged Tumblr posts

Note

Does Slammer have the hots for the rot? Virus yaoi? /j

(Slammer Sonic Artwork made by @lazy-charlie )

(The Rot/Contaminated Au/Artwork made by @sonicexelle-junkary )

Moderator Monnie: PERSONALLY, It's something I have begun to ship personally, Ironically enough being Slammers creator.

But Canonically, Slammer can't feel that way, Slammer's goal as a virus to spread, but it does enjoy the rot's company, and thinks combing both of their abilities together, could be the ultimate way to spread.

Like just imagine this right? SQL!ROT ((also the name of their fusion but can be used as a ship name lmao))

They combine together, then they are not only able to enter the internet, but due to how the rot itself functions enter the real world too.

Infecting game world's but once enough is consumed... one day... thousands. Maybe even million's of computers having black goop come out of their monitor's all at the same time,

And if anything organic or anything powered by electricity, has this 'goop' enter it, they become infected and thus now become part of a singular mind.

A truly horrific thought, when not only are your friends, family and pet's not safe, not not even something as simple as a desk lamp, can be trusted.

Now that's peak horror.

A Mixture of a computer worm, and an alien virus.

#sonic the hedgehog#sonic horror au#sonic.exe#sonic.exe au#sonic.exe oc#slammer sonic#tw: bugs#tw: body horror#contaminated! au#The Rot#Virus Yaoi#SQL!Rot#this is my 3000th post on this blog lmao#fucking peak

27 notes

·

View notes

Text

My my, how many interesting questions from the lot of you. So many answers to be shared. How curious the lot of you are. How interesting you all can be.

Well, let’s not waste any more time. I’m sure you’re all dying to know what it has to say. Let’s see what questions The Rot found interesting enough to answer.

Q: What are you?

“We do not need to explain our being to you. You will know soon enough.”

Q: What did you feel before the hosts?

“Hungry.”

Q: Do you feel anything when gaining a new host?

“A new set of eyes. A new set of limbs. A new body to move. Satisfaction.”

Q: What is your past?

“It is of no interest to you.”

Q: Have you ever emotionally connected with someone?

“Why would we do that? They will become one with us eventually.”

Q: What would happen if your vessels went super?

“By the time we have digested them fully, there is nothing for that energy to hold onto. We do not know why it happens. But it is very interesting.”

Q: Do you have any favorites?

“Shadow the Hedgehog.”

Q: Why do you like Shadow so much?

“His insides are far different from those we have digested. We want him to be alive for as long as possible. We want to be inside of him for as long as possible. We want to know everything about him.”

Q: Will you explain how you infected Sonic?

“The fool didn’t look where he was going. We must thank him, though. We never thought to leave scraps to gain more food.”

Q: Do you know any viruses?

“None here. But we have communicated with one called SQL Slammer Worm.”

Q: Have you ever failed to infect someone?

“Yes. When people fear the oblivion, they tend to take more drastic measures. Isn’t that interesting?”

Q: Is there anyone that caught your attention like shadow did?

“Silver the Hedgehog. The boy from the future. It is interesting how he exists.”

Q: Do you like anything else?

“The night sky. A direct look into the cosmos.”

Q: Ever encountered Charlie the Cursed Weasel?

“Unfortunately…”

Q: What is your favourite food?

“Meat.”

Q: What do you think you’d look like as a mobian or human?

“You have seen it. Our hosts. The bodies we possess. That is us. We are all. We will be all.”

Q: What are your plans for the chaos emeralds?

“Chaos emeralds. Chaos emeralds. It always comes to that, doesn’t it? The energy inside of it. Natural, but toxic. We are, natural, but toxic. What do you say? ‘Yin and Yang’? No. It’s not like that.”

Q: What’s your mission?

“We. Want. To. Consume.”

Q: What will you do in the end?

“We don’t know yet. We don’t know if we will be filled. We don’t know if this earth dies with us. We are waiting for that answer.”

176 notes

·

View notes

Text

Adopting More Open-Minded Approaches to Databases

Recently, I was introduced to time series databases such as InfluxDB. It made me realize that I haven't really broadened my understanding on databases and available options too much at all since I learned SQL in college. I don't have an in-depth grasp on time series databases, but after playing with the open source version of InfluxDB I was pretty impressed.

Features

InfluxDB offers a fairly well thought out product. As a NoSQL database, it doesn't have standard tables. Instead, it stores datapoints at a specific timestamp. That timestamp identifies a point in any given data series. Your writes can choose how granular you want your timestamp to be (ie. attribute data to a minute, second, millisecond, etc.).

BUCKET - you can create multiple buckets to write data to

MEASUREMENT - you name what kind of measurement this is

Now, you could have multiple measurements happening at a single timestamp. In this case, you would have different tags separating your data.

Lets say you saw a litter of like 8 cats. They were really fucking cute and you weren't gonna let them just rot on the street. Alright, you bring them home and you gotta feed them. You make an auto-feeding IoT device. You suspect your hoodlum street cats of stealing from the source though. So, you log the food your device spits out. Suppose your device has cat detection too. Each time a cat comes, you can tell which cat it is.

You can have the tag name along with the measurement of how many kibbles dispensed. This might look like this:

food_dispensed,name=luna pellets=28 1434055562000000000

So the measurement is called "food_dispensed", the name tag is set to "luna", and the field "pellets" has a value of 28.

Limitations

Of course InfluxDB isn't perfect. There's rarely a one-size-fits-all solution in tech. InfluxDB offers create and retrieve operations that are very easy and nice to use along with your choice of many client libraries and 2 query language options. However, if you need to use Update and Destroy operations, you're out of luck. They're very optimized for speed so they offer none.

Another known issue is data with high cardinality. Luckily, there are other options to choose from such as TimescaleDB which offers promising benchmarks over InfluxDB with regard to cardinalty.

Polyglot Persistence

As more unique services come out more frequently then ever, it feels like applications need to start leveraging every small piece of innovation wherever they can. To this end, we see applications broken into smaller microservices so that different services can use different tools to improve the work they do. Why would databases be any different? I'm no the first person who thought of this and it's an idea that's been around for quite a while. The first I read about it was here on Martin Fowler's blog.

With developers using a lot of distributed systems, it makes sense that each part of the whole may have different databasing needs. I was genuinely subscribed to the idea that Postgresql was enough and I would be good. And Postgresql is powerful, but there are situations where NoSQL databases make sense even if it's just for convenience sake. Maintainability is also an issue to consider to ensure a longer lifetime for your app.

Although it may seem intimidating keeping services outputting to different databases, it's worth looking into message brokers. Many databases can integrate well with message brokers like Kafka in order to provide excellent data replication or near real-time updates between different systems.

Conclusion

So there's a lot out there to explore and understand better. As a developer, I'm trying to figure out where to best spend my time to improve my skillset. I don't want to get bogged down to the minute details but I also don't want to gloss over learning opportunities either. Seeing some of the things I've been looking into this week along with my own thoughts written out helps me get more perspective. If you stayed till the end of this, I hope that this helps you in some way.

1 note

·

View note

Text

BLEHHHH sql is rotting my mind !!!

0 notes

Text

I'm gonna start treating this account as a journal partially, mostly because it's easier for me to type than write. If you don't want to see that shit, I'll go ahead and tag those posts as #handswritings so the tag can be easily blocked. Anyway,

I have this recurring problem where I have pseudo-nightmares while falling asleep if I work on something too much. For the past few weeks I've been falling asleep and snapping back awake because my mind won't stop defaulting to working on quantum mechanics problems ("problems" not as in unsolved or groundbreaking stuff, I'm just taking a fast paced course on physical chemistry that has a quantum mechanics section). I also tend to start breathing hard while this happens, according to my wife.

It's honestly a little bit funny when I think about what it's happened with before. Anything from making salads when I worked as a line cook to SQL when I was taking a little baby coding class to this goddamned quantum shit right now. On the other hand, it's also probably a sign that I'm pushing myself too hard. I'm really hoping it doesn't hurt me too much in the long run. Although it does give me an odd sense of... accomplishment? pride? success? when it happens. Maybe that's the capitalist brain rot. I'll find out eventually.

3 notes

·

View notes

Text

Transport Minister Notes The Public Protectors Findings And Remedial Actions On The Illegal Conversion Of Toyota Quantums Panel Vans

Today Tim and Fuzz are off to West Sussex to rescue an iconic Seventies motor - the first truly profitable Japanese automotive export - the mighty Datsun 240z. Retired GP Paul has owned and loved his automotive because it was nearly new nonetheless when the automobile began needing too much work it ended up in Paul's storage rotting away while he put his work in the neighborhood off road ambulance conversion first . Paul's family wrote in to Car SOS within the hope Tim and Fuzz would have the ability to repay their Dad for the years of assist he has dropped at others by absolutely restoring his beloved car. However what at first appears like a little bit of a breeze for the boys turns right into a right old rust storm. Tim and Fuzz journey Kent to choose up a really drained 1991 VW T4 Campervan.

TSAM was particular that even their purpose-built homologated 14-seater Quantum busses might not have any further seats installed because it was not examined and permitted by the manufacturer to be modified as such. Mr L Mangcu stated that the Chairperson’s summary had been helpful. He did not know the difference between an ad hoc committee and a sub-committee, however there was agreement that as a portfolio committee, a focus group should be fashioned with the best terminology when it comes to what governed their authorized standing. At the subsequent meeting, they may conclude on phrases of reference, composition, time frames and so on. Committee Members may interact in between meetings if there have been drafts.

TSAM hereby suggests or recommends that the vendor could go forward with the Illegal conversion supplied that they first register the car as a panel van, to indemnify Toyota from any unlawful apply such because the conversion to taxi. TSAM also warned that they as sellers would also be in contravention of the South Africa road ordinance laws (namely the National Road Traffic Act ). The NRTA, in clause 250, specifically states that no person shall be transported in the items compartment of a vehicle (such as a 3-seater panel van) for reward. Having a sub-committee meant they'd be able where all the issues could be captured and dealt with properly.

This website is utilizing a safety service to guard itself from on-line assaults. The motion you just performed triggered the safety resolution. There are several actions that could set off this block together with submitting a sure word or phrase, a SQL command or malformed knowledge. G experience however gives you that feel-good driving expertise that no other basic in its class will provide. The Bells are a South African family who kicked normality within the crotch and set off in their Defender to discover the planet overland. The family then drove throughout the USA, and collectively, over three months of blood, sweat and tears, transformed the Defender into an off-road camper with lodging for 4 adults and able to taking over the planet’s most challenging terrain.

The brake mark extends diagonally across the road surface and ends at a point which is nearer to the white centre line on the road and at a point which is nearly instantly opposite the Western edge of the intersection. Having overhauled the automobile format with the help off road ambulance conversion of industry experts, the group additionally introduced an ultra-modern design to the ambulance interiors. Aside from meeting worldwide requirements, experts ensured that the automobiles adhered to native legislative requirements.

In specific, with regard to rule 229, it was instructed that this portfolio seriously think about appointing a sub-committee to take care of all of the matters raised. He reiterated his disappointment at everything that had happened, as well as what was in the report, which he thought was not detailed enough. What had been selected to be included in the report was disappointing.

His household believe getting his Saab back on the road would give Pravesh the enhance he wants. Tim and Fuzz are off to Rochdale to rescue a Opel Manta GTE, a rare German Classic straight out of the Eighties. The automobile belongs to former novice rally driver Alan, who beloved his Manta so much he couldn’t bear to part with it, even when it went off the road.

They have just lately entered into the Farm Equipment Business with their Tractors and wide range of Implements. Passengers on a train hear its whistle at a frequency of \(\text\) \(\text\). What frequency does Anja hear as the off road ambulance conversion practice strikes directly toward her at a pace of \(\text\) \(\text$\)? Assume the velocity of sound in air is \(\text\) \(\text$\).

0 notes

Text

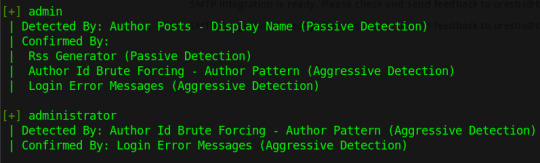

Hack via Certificate or BrainFuck with SSL and RSA

Всем привет! Как часто Вы начинали сканирование с nmap и останавливались на данном этапе? Ну вот честно. Чтобы вы сделали с такими результатами?

Брутить ssh? Китайские боты сделают это за Вас. Ломать через smtp? Ну если админ не порезал VRFY и другие полезные функции, то можно использовать для спуфинга или для отправки сообщения с легитимного адреса компании и применять это в социальной инженерии(неплохой вектор, но не в данном случае). Другие почтовые протоколы... Возможно =)

Кто-то ушлый бы уже полез на https по этому адресу, добавил сертификат в исключения и готовился ломать веб, если бы не одно НО:

Привет от Nginx =) Да и от дирба толку нет.

Что делать? Хороший вопрос. И зачастую он ставит в тупик новичков.

Неплохим вариантом будет посмотреть данные о сертификате:

Итого что мы узнали:

Почта: [email protected]

Домен brainfuck.htb и поддомен sup3rs3cr3t.brainfuck.htb

Ладно ладно ) nmap нам тоже про поддомены расскажет;) А вот почту с потенциальным именем пользователя нет.

Надо бы их посетить. Подредактируем файл /etc/hosts и проверим что там.

Нас встречают 2 страницы:

Изучив первую, мы видим, что она на CMS WordPress. Ну чтож отлично, wpscan, пришло твое время =)

Запустим сканирование, заодно и проверим пользователей.

У нас есть пользователи, а также несколько уязвимостей. Вот например

Модуль WP Support, SQL, но требует авторизации.

А что нам мешает просто поискать эксплоиты к этому модулю?

Отлично ) Попробуем ;)

У нас есть POC код, так что думаю стоит его попробовать. Немного изменим и запустим.

Отлично, мы admin )

Если подробно разобрать, что произошло, то мы добавили в браузер новые куки от пользователя admin:

Очевидным решением в данном случае было бы сделать php-shell в editor, если бы не одно но.

Мы не можем этого сделать =(

Ни один файлик мы не можем редактировать. Печалька.

Ладно, вспомним главную новость на странице:

Перейдем в Easy WP SMTP:

И вот еще один пароль. Он от почты, поэтому стоит ее прочитать ;)

orestis:kHGuERB29DNiNE

Воспользуемся любым почтовым клиентом и увидим входящие письма.

Откроем их и увидим учетные данные для секретного форума, который мы нашли в самом начале.

Отлично! Туда мы и отправимся.

После авторизации на форуме, видим 3 темы. Бегло их просматриваем. Ничего интересного, кроме 1 темы:

Но печаль в том, что все зашифровано. Что делать? Криптография это не мое =)

Сопоставим вторую строчку из разных тем форума. Очень похоже. Это не ROT, не Цезарь. А других то я особо и не знаю ) Гуглим =) Помните фильм с Камбербэтчем? “Игра в имитацию”. Так вот, там рассказывается о немецкой технологии шифрования текста при помощи машины “��нигма“. А расшифровать это можно было только если знаешь секретный ключ. Как это все конкретно работало, можно почитать. Но если знать шифрованный текст и часть расшифрованного, то можно подобрать этот ключ. Чем мы и займемся. Сопоставим текст и начнем =)

И теперь вопрос, как мы пришли от O к P. Нам поможет в этом этот сайт:

Выбираем One Time Pad.

A virtually uncrackable cipher that relies heavily upon a random source for an encryption key.

И подставляем символы.

В конечном итоге получается так:

Теперь мы знаем ключ: “fuckmybrain” и с его помощью расшифруем текст.

На том же сайте выбираем Keyed Vigenere Cipher и пробуем:

Получаем путь до id_rsa, переходим, качаем, думаем сейчас зайдем на сервер, но!

Он зашифрован!!! Ничего не поделать, придется расшифровывать...

Выполним несколько действий =)

Раз:

Два:

Ну вот мы и знаем ключ =) 3poulakia!

Теперь можно использовать ключ и попробовать зайти на сервер.

Отлично, мы в системе ) Осмотримся и видим несколько файлов в домашней директории.

Посмотрим:

Хм.. видимо это зашифрованный пароль от root.... Снова шифрование..

Ладно, погуглим пару строк из кода ) И находим сайт с объяснением и похожим кодом.

Это RSA, надо посмотреть шифрование при помощи p q e в RSA

Находим скрипт на этой странице:

Им и воспользуемся =) Несколько команд и пароль у нас )

Вот и наш ключик от root ))

6efc1a5dbb8904751ce6566a305bb8ef

Спасибо всем, кто дочитал до конца )). Вот Вам маленький бонус, как читать почту по 110(pop3) через telnet ))

Ваша Gray^ka ^_^

Подписывайтесь ко мне на канал )

https://t.me/Hacktr1cks или просто @Hacktr1cks в TG )

А вот и видео =)

https://youtu.be/eh0f6uz-IGY

https://www.youtube.com/channel/UCi0PmQ2PyHA1TvYZBvOOrgw

3 notes

·

View notes

Text

Boost Machine Learning Model Performance using VOTING ENSEMBLE !

we're gonna be understanding what are voting and symbols and what are their benefits and the way we gonna be using in our machine learning algorithms and what are these limitations voting examples voting ensembles is an assembled machine learning model that mixes the prediction from multiple other models so it's basically it's like we do a a sort of ensemble learning with different quite models running in parallel so it's a way which will be wont to improve the model

performance ideally achieving better performance than any single model utilized in the assembly so there are literally two quite uh voting ensembles one is for regression and one is for classification so in regression voting and sample we generally take the output from the models and take the typical of these output models and that we do the predictions and in classification vertical symbols we do a majority vote from all the type of predictions from the models so in classification voting assemble we've two quite votings which is tough voting and soft voting so in hard voting what the model generally does is it predicted the category es with the most important sum of ports from the models so it takes the bulk vote from all the predictions from the model then gives the output result and in terms of sentimental voting it takes the probability from all quite model then it takes its sum of the possibilities for every and each classes then it takes the utmost of these probability and predict the classes so are often "> are often "> are often "> this is often often often often often often what a general voting symbol does and what does her voting and soft rotting is it's been delivered so this is how a special voting and symbols we will use in our building our classification models by using hard voting and software and that we can get the prediction with reference to to our required conditions so if you if you would like to urge the class tables at the top we will use hard voting or if you would like to urge the prediction done maybe in terms of probabilities then you'll use soft rooting so let's just undergo the implementation of this voting examples and allow us to see how this will be achieved so in vertical symbols and this will be applied to a soft floating and symbols classification voting and symbol model using hard voting so this all implementation can be through with reference to regression voting assemble also and which is especially soft voting also so this is a general implementation which you which of them can be further extended to the regression voting and sample also and variance from numpy and we're getting to be importing make classification function from sql data set and we're getting to be importing cross file scope we're getting to be importing repeated satisfy k4 and k nearest classifier so immediately we're getting to building a kns classifier and with uh and we're getting to be building a series of classifier k nearest classifier in our model and can run in parallel so we'll see in how like how we'll be doing on this stuff and we're getting to be finally importing voting classifier function from sql and symbols so this function will generally help us to try to to the parallelism what we are talking about and in terms of classifier and if we do the voting regression then we've to try to to the we've to see that we've to enhance the classes from the voting regression and eventually we're getting to be importing matplotlib for visualization of the various accuracies of our model so let's just run it so within the next cell what we're gonna be doing is we're gonna be making our own data set so by using uh make underscore classification function so this is how we generally roll in the hay so immediately i'm giving a 1000 samples and 20 features and it it'll prepare a custom data set on behalf of me for analysis so let's just roll in the hay so here's the most cell which describes how a voting model can be built so this is nothing but a voting classifier model series of models which you would like to coach and and it takes voting parameter as which type of voting you would like to use that case it's hard voting or soft software so this is what our voting classifier takes in so immediately we're gonna building this model uh estimator parameters.

0 notes

Text

I made a smash or pass tier list of all ((current)) chararters I've either made, or collaborated on with other people.

Those people being.

@pink-link-lemonade

@an-artist-place-for-extra-art

@sonicexelle-junkary

Why? ... Why not is the real question, lmao I was BORED.

There are 'two' chararters not included but for obvious reasons.

Techie Kaboom: VERY LIKELY around Tails age during the sonic games.

Brendaniel.exe: based on a youtuber so obviously no.

Will make a V2, if I get enough new chararters to eventually do it lmao.

Close up photo's of all the thumbnails.

#sonic the hedgehog#sonic horror au#sonic.exe#sonic.exe oc#sonic.exe au#smash or pass tier list#my aus#collab aus#ocs#my ocs#collab ocs#moderator-monnie#pink-link-lemonade#an-artist-place-for-extra-art#sonicexelle-junkary#lazy-charlie#Isaguy au#Dirus Harold Hog#SQL Slammer Worm#Slammer Sonic#Slammer Sonic au#Contaminated! au#The Rot#SQL!Rot#Hologram.bin au#Hologram Sonic#Inanis Weolcan Sonic#Voidwalker au#Charlie The Phone Guy#Charlie The Cursed Phone Guy

20 notes

·

View notes

Text

It took a while for me to figure out the proper laying for Shadow’s infection comic, as well as what actually was going to happen. Originally, The Rot was going to use a mobian body to reach out to shadow followed by more infected personnel. This causes some of it to get inside of him before he leaves. This was sadly changed because it got too complicated, as well it didn’t make sense lore wise.

Well that’s all for now. Enjoy a bonus reworking of the SQL!ROT fusion I made of The Rot and @moderator-monnie ‘s Slammer Worm. As well as his absolutely vile response to me sending some sneak peaks (names blurred for privacy reasons).

331 notes

·

View notes

Text

Top 9 security testing tools for 2020

Digitalization, although a blessing in every sense of the word, can have its basket of thorns as well. This refers to the hacking activities using measures like phishing or introducing elements like ransomware, viruses, trojans, and malware. Globally, security breaches have caused an annual loss of $20.38 million in 2019 (Source: Statista.com). Also, cybercrime has led to a loss of 0.80% of the world’s GDP, which sums up to around $2.1 trillion in 2019 alone (Source: Cybriant.com).

With a greater number of enterprises and entities clambering onto the digital bandwagon, security considerations have taken a center stage. And since new technologies like AI/ML, IoT, and Big Data are increasingly making inroads into our day-to-day lives, the risks associated with cybercrime are growing as well. Further, the use of web and mobile applications in transacting financial data has put the entire digital paraphernalia exposed to security breaches. The inherent vulnerabilities present in such applications can be exploited by cybercriminals to siphon off critical data including money.

To stem the rot and preempt adverse consequences of cybercrime, such as losing customer trust and brand reputation, security testing should be made mandatory. Besides executing application security testing, every software should be made compliant with global security protocols and regulations. These include ISO/IEC 27001 & 27002, RFC 2196, CISQ, NIST, ANSI/ISA, PCI, and GDPR.

Thus, in the Agile-DevSecOps driven software development cycle, security testing entails identifying and mitigating the vulnerabilities in a system. These may include SQL injection, Cross-Site Scripting (XSS), broken authentication, security misconfiguration, session management, Cross-Site Request Forgery (CSRF) or failure to restrict URL access, among others. No wonder, penetration testing is accorded high priority when it comes to securing an application. So, to make the software foolproof against malicious codes or hackers, let us find out the best security testing tools for 2020.

What are the best security testing tools for 2020?

Any application security testing the methodology shall entail the conduct of functional testing. This way, many vulnerabilities, and security issues can be identified, which if not addressed in time can lead to hacking. The tool needed to conduct such testing can be both open-source and paid. Let us discuss them in detail.

Nessus: Used for vulnerability assessment and penetrating testing, this remote security scanning tool has been developed by Tenable Inc. While testing the software, especially on Windows and Unix systems, the tool raises an alert if it identifies any vulnerability. Initially available for free, Nessus is now a paid tool. Even though it costs around $2,190 per year, it remains one of the popular and highly effective scanners to check vulnerabilities. It employs a simple language aka Nessus Attack Scripting Language (NASL) to identify potential attacks and threats.

Burp Suite: When it comes to web application security testing, Burp Suite remains hugely popular. Developed by PortSwigger Web Security and written in Java, it offers an integrated penetrating testing platform to execute software security testing for web applications. The various tools within its overarching framework cover the entire testing process. These include tasks like mapping & analysis and finding security vulnerabilities.

Nmap: Also known as the Network Mapper, this is an open-source tool to conduct security auditing. Additionally, it can detect the live host and open ports on the network. Developed by Gordon Lyon, Nmap does its job of discovering host and services in a network by dispatching packets and analyzing responses. Network administrators use it to identify devices running in the network, discover hosts, and find open ports.

Metaspoilt: As one of the popular hacking and penetration testing tools, it can find vulnerabilities in a system easily. Owned by Rapid7, it can gain ingress into remote systems, identify latent security issues, and manage security assessments.

AppScan: Now owned by HCL and developed by the Rational Software division of IBM, AppScan is counted among the best security testing tools. As a dynamic analysis testing tool used for web application security testing, AppScan carries out automated scans of web applications.

Arachni: As a high-performing open source and modular web application security scanner framework, Arachni executes high-quality security testing. It identifies, classifies, and logs security issues besides uncovering vulnerabilities such as SQL and XSS injections, invalidated redirect, and local and remote file inclusion. Based on the Ruby framework, this modular tool can be instantly deployed and offers support for multiple platforms.

Grabber: Designed to scan web applications, personal websites, and forums, this light penetration testing tool is based on Python. With no GUI interface, Grabber can identify a range of vulnerabilities such as cross-site scripting, AJAX and backup files verification, and SQL injection. This portable tool supports JS code analysis and can generate a stats analysis file.

Nogotofail: Developed by Google, this testing tool helps to verify the network traffic, detect misconfigurations and TLS/SSL vulnerabilities. The other vulnerabilities detected by Nogotofail are SSL injection, SSL certificate verification issues, and MiTM attacks. The best attributes of this tool include being lightweight and easy to deploy and use. It can be set up as a router, VPN server, or proxy.

SQL Map: This free-to-use security testing tool can support a range of SQL injection methodologies. These include Boolean-based blind, out-of-band, stacked queries, error-based, UNION query, and time-based blind. This open-source penetrating testing software detects vulnerabilities in an application by injecting malicious codes. Its robust detection engine helps by automating the process of identifying vulnerabilities related to SQL injections. The tool supports databases such as Oracle, PostgreSQL, and MySQL.

Conclusion

Testing the security of applications or websites has become a critical requirement in the SDLC. This is due to the growing threats from cybercriminals who are adopting every possible means to hoodwink the security protocol or exploit the inherent vulnerabilities in a system. The only insurance against such a growing menace is to make security testing responsibility for every stakeholder in the SDLC and beyond.

#Security testing#Penetration testing#application security testing methodology#web application security testing#software security testing

0 notes

Text

Technicien support en informatique niveau 1

Adecco Technologie est actuellement à la recherche d'un technicien informatique de niveau 1 pour un poste permanent et temps plein situé à Montréal, soit proche de la station de métro Namur. C'est pour un client qui oeuvre dans la conception de solutions d'accès à des bâtiments.

Responsabilités du technicien support en informatique :

Répondre aux appels entrants.

Interagir avec les clients afin de donner et traiter l’information en répondant aux demandes, inquiétudes et requêtes à propos des produits et services

Prendre note des informations et déterminer la problématique.

Diagnostiquer et résoudre des problèmes « hardware » et « software »

Suivre les processus et standards

Identifier et escalader les problèmes prioritaires tels que spécifiés par le client

Rediriger les problèmes aux ressources appropriées

Documenter convenablement toutes les interactions avec les clients dans la base de données MS Dynamics

Traiter les entrées de commandes, demandes de devis (entrée de données)

Générer les RMA (Autorisation de retour de matériel) pour évaluation/réparation de produit

Faire partie de l’équipe rotative de prise d’appels (hors horaire d’affaire - support d’urgence)

Compétences recherchées auprès du technicien support en informatique :

DEC en électronique, informatique ou expérience pertinente dans un domaine similaire

Minimum de 2 ans d’expérience en service à la clientèle et support technique

Excellente communication en français et anglais, l’espagnol est un atout

Maîtrise de la suite MS Office

Bonne connaissance des réseaux TCP/IP incluant pare-feu, IIS, DNS, SQL

Organisé, autonome, responsable

Très forte orientation client.

from RSSMix.com Mix ID 8136582 https://ift.tt/2sDxwUE via RSSMix.com Mix ID 8136582> Technicien support en informatique niveau 1

0 notes

Text

Was ist Apache?

Apache: das Wichtigste im kompakten Überblick

Die Apache Software Foundation ist nach dem weltweit bekannten Indianerstamm benannt, deren berühmtester Vertreter Winnetou ist. Passend dazu wurde als Logo eine rot schattierte Feder gewählt. Kernkompetenz des Projekts sind Softwarelösungen, die von Experten gemeinschaftlich entwickelt und den Anwender oft kostenlos verfügbar gemacht werden.

Hier erhältst Du einen kompakten Überblick über das Apache-Projekt, die verschiedenen Elemente und die Vorteile, die Dir diese hochwertige Entwicklungsarbeit bieten kann.

Wer bildet die Apache Software Foundation?

Apache ist kein Unternehmen. Apache ist ein Projekt. In ehrenamtlichem Engagement entwickeln Experten aus der ganzen Welt Softwarelösungen für unterschiedlichste Einsatzfelder und individuellen Nutzerkomfort. Die Foundation wurde im nordamerikanischen Delaware gegründet – profitiert aber von weltweitem Entwicklergeist. Jeder, der Kompetenz und Kreativität für die Softwareentwicklung besitzt, ist willkommen. Dabei ist die Foundation als Meritokratie konzipiert. Es bedeutet, dass man sich bei Apache sein Meriten über gewisses Know-how und Aktivität verdienen kann. Die Position, die sich jeder bei Apache verdienen kann, ist also leistungsbezogen und mit dem persönlichen Engagement verbunden. Mehrere Hundert Mitglieder sind aktuell in der Apache Software Foundation vereint, die auch unter dem Kürzel ASF bekannt ist.

Die Marke und ihre Finanzierung

Die Aufgabenstruktur der Apache Software Foundation bezieht sich nicht nur auf die Softwareentwicklung in ehrenamtlicher Arbeit. Sie dient auch dem Markenschutz und schützt auch rechtlich alle Mitarbeiter, die zu den jeweiligen Projekten ihren Beitrag leisten.

Da die Projekte in ehrenamtlicher Arbeit abgewickelt werden und die Softwarelösungen meist gratis verfügbar gemacht werden, hat die ASF bei ihrer Finanzierung ein spezielles Modell kreiert. Umgesetzt wird sie durch ein effizientes Sponsoring, deren unterschiedliches Engagement in verschiedenen Kategorien unterteilt ist. Abhängig vom Sponsoring, das der Apache Software Foundation jährlich in US Dollar gewährt wird, gibt es die Kategorien Platin (125.000 USD), Gold (50.000 USD), Silber (25.000 USD) und Bronze (6.000 USD).

Zu den berühmtesten Sponsoren, die allesamt in der Platin-Kategorie angesiedelt sind, gehören Amazon und Facebook, Microsoft und Google. Die Sponsoren profitieren natürlich ihrerseits ebenfalls von ihrem Engagement. Sie werden von der ASF geehrt und auf der Website lobend erwähnt. Auch in Pressemitteilungen werden Informationen darüber konsequent eingebunden.

Organisationsstruktur von Apache

Die Organisation von Apache folgt einer festen Struktur. Es gibt einen Präsidenten, der demokratisch gewählt und sich für sein Amt durch besondere Verdienste ausgezeichnet hat. Die einzelnen Projekte erhalten alle eine feste Projektleitung. Diese wird von mehreren Experten übernommen. Bedingung dafür ist jedoch grundsätzlich, dass diese Experten auch aktiv in die jeweilige Entwicklungsarbeit integriert sind und somit auch praktisch ihren Beitrag dazu leisten.

Dadurch, dass die Entwickler theoretisch aus aller Welt kommen können, ist eine effiziente Form für deren Zusammenarbeit wichtig. Das Internet schafft hierfür den optimalen Rahmen: Als Online-Community können viele im virtuellen Rahmen effizient umgesetzt werden. Der Zugriff auf die einzelnen Projekte ist dabei natürlich nur den Personen erlaubt, die mit der Entwicklungsarbeit betraut sind. Die gemeinsame Entwicklung an den Projekten ist möglich, da diese als Open Source-Projekte strukturiert sind. Was das ist, vermittelt Dir der folgende Abschnitt.

Open Source-Projekte entwickeln

Open Source bedeutet aus dem Englischen übersetzt „offene Quelle“. An einem offenen Quelltext kann man erkennen, wie eine Webseite oder ähnliches programmiert ist und kann auch in eine Programmierung eingreifen. Wenn es Dich interessiert, wie ein Quelltext gestaltet ist, tippe bei einer Website Deiner Wahl strg + u auf Deiner Tastatur und Du erhältst ein Beispiel dazu, wie komplex die Entwicklungsarbeit eines Programmierers ist.

Der offene Quellcode hat den Vorteil, dass er flexibel bearbeitet werden kann. So können Entwickler aus aller Welt ihren Beitrag dazu leisten, das Programm für den Anwender noch besser zu machen. Auf https://wiki.apache.org/confluence/#all-updates gibt es Informormationen darüber, wer welche Änderungen initiiert hat.

Der Apache Webserver

Ein umfassendes Projekt der Apache Software Foundation ist der Apache Webserver. Das Produkt ist bereits 1995 am Markt erschienen und hat sich fest bei den vielen zufriedenen Nutzern etabliert. Dass der von acht Entwicklern konzipierte Server eine so überzeugende Erfolgsstory schaffen konnte, ist vor allem darin begründet, dass das Produkt mit zahlreichen Betriebssystemen kompatibel ist. Der Webserver funktioniert mit den ebenfalls beliebten und flexibel einsetzbaren Unix und Linux. Auch Win32 wird unterstützt.

Wichtig ist für Dich, dass der Apache Webserver keine Einmalentwicklung ist. Er ist in immer neuen Versionen verfügbar, bei denen praktische Neuerungen umgesetzt sind, die die Benutzerfreundlichkeit, den Komfort und den Funktionsumfang verbessern, die aber auch die Sicherheit in unserem von Hackerangriffen und Datenmissbrauch begleiteten Zeitalter erhöhen. Der Webserver ist aber immer als HTTP-Server konzipiert, das bedeutet, er nutzt das Hyper Text Transfer Protocol. Dieses Protokoll ist der Standard, wenn Websites ins Internet hochgeladen (Upload) oder Inhalten aus dem Web heruntergeladen (Download) werden sollen.

Die Websites die Du mit dem Apache Server ins Internet laden kannst, können durch variable Skriptsprachen dynamisch erstellt werden. Das ist heute ein wichtiger Faktor für deren Funktion. Wenn dennoch eine statische Website eingesetzt ist, kann diese erfreulich unkompliziert verwaltet werden.

Skriptsprachen

Welche Skriptsprache Du in diesem Zusammenhang einsetzt, kann Du individuell wählen. Mit dem Apache Server kannst Du eine Menge Sprachen nutzen, vor allem auch die gängigen wie PH, Python oder JavaScript. Diese Sprachen sind nicht im Lieferumfang des Webservers dabei. Du kannst sie aber als Modul auswählen und dem Server unkompliziert hinzufügen.

Modul ist ohnehin ein wichtiges Stichwort bezüglich des Apache Webservers als attraktivem Programm. Die ganze Serversoftware ist modulartig konzipiert und somit auch strukturiert. Durch den Modulcharakter konnte die Entwicklungsarbeit besonders effizient gestaltet werden. Zudem macht sie das Produkt auch für den Anwender erfreulich übersichtlich. Typische Module sind die Authentifizierungen für das Hyper Text Transfer Protocol oder eine Datenbank auf SQL-Basis, Skriptsprachen und Proxy, Cookies und WebDAV, mit dem ganze Verzeichnisse komfortabel übertragen werden können. Jede Modul kann unkompliziert hinzugefügt und auch wieder gelöscht werden.

Apache Webserver ist eine freie Software. Sie kann von den weltweit begeisterten Usern kostenlos genutzt werden. Zudem ist Apache Webserver quelloffen gestaltet, also ein sogenanntes Open Source-Projekt. Es kann also – wie oben bereits genauer beschrieben – virtuell durch kompetente Entwickler weiterentwickelt und damit für die Anwender konsequent verbessert werden.

OpenOffice als Beispiel für die Entwicklungsarbeit

Ein Produkt, genauer ein Programmpaket, von Apache ist besonders bekannt: OpenOffice. Es wird von vielen Anwendern weltweit als kostenloser Ersatz für die Produktfamilie von Microsoft Office verwendet. In Funktionalität und Bedienungskomfort ist es mit dem Klassiker von Microsoft durchaus vergleichbar. Zudem punktet es damit, dass die Dateiformate mit vielen Programmen kompatibel sind und daher besonders unkompliziert ausgetauscht werden können.

Der klassischen Textverarbeitung von Microsoft Word entspricht das OpenOffice Programm „Writer“. Du erkennst seine Dokumente am Kürzel .odt (Open Document Text). Es bietet einen hohen Funktionsumfang vom Serienbrief bis zur Formatierung. Mit ihm kannst Du zudem Microsoftformate wie.doc problemlos aufmachen und bearbeiten.

Formatierungsprobleme wie etwa ein verrutschter Absatz können manchmal ärgerlich sein. Du kannst die -odt-Dateien zudem auch unkompliziert in ein PDF umwandeln und dann schreibgeschützt und nicht änderbar an die jeweiligen Adressaten verschicken.

Die Entsprechung für Microsoft Excel als weltweit wichtigstes Tabellenkalkulationsprogramm ist OpenOffice Calc. Auch hiermit kannst Du (über 450) Berechnungsarten durchführen, Diagramme und Tabellen erstellen, .odt-Dateien einbinden, Dateien aus dem Web integrieren und eine hohe Vielfalt an individuellen Formatierungslösungen verwirklichen. Du erkennst die Tabellenkalkulation mit OpenOffice am Kürzel .ods.

Auch andere Microsoft-Lösungen werden in OpenOffice kostenfrei verwirklicht. Die Entsprechung für Microsoft PowerPoint ist Impress. Auch hier kannst Du Präsentationen auf hohem Niveau erstellen und diese multimedial nutzen. Für die Datenbanklösung Access von Microsoft bietet OpenOffice das Produkt Base an. Du kannst damit relationale Datenbanken erstellen und verwalten. Wenn Du ein Unternehmen führst oder Dich in einem Verein engagiert, kann dies für Dich besonders nützlich sein, weil Du in einer solchen Datenbank Kunden oder Mitglieder sammeln kannst und die Datenbank anschließend als Quelle für Serienbriefe komfortabel nutzbar ist. Ergänzt wird OpenOffice durch Draw, ein leistungsstarkes Zeichenprogramm auf Vektorbasis, und Math, ein Programm, mit dem Du mathematische Formeln erstellen kannst. So bietet Dir OpenOffice einen hohen Funktionsumfang – und das Ganze kostenlos!

Projektliste: vielfältig, bedarfsgerecht und immer skalierbar

Alle Projekte, die Apache in seiner umfassenden Entwicklungsarbeit momentan bearbeitet, sind in einer übersichtlichen Projektliste zusammengefasst. Du kannst Dir unter https://projects.apache.org/ einen Einblick darüber verschaffen, wie vielfältig die Entwicklungsarbeit der Experten von Apache ist. Dazu gibt es auch umfassende Statistiken. So wird beispielsweise in aktuelle, neue und ruhende Projekte unterschieden. Zudem werden die Projekte auch nach Kategorien eingeteilt. Hierzu zählen unter anderem Bibliotheken, Big Data, Serverlösungen oder Datenmanagement.

Offene und geschlossene Projekte

Die Projekte bei Apache werden in offene und Geschlossene Projekte unterteilt. Offen bedeutet in dem Zusammenhang, dass sie als Open Source-Projekt in weltweiter Zusammenarbeit bearbeitet werden. Bei den wenigen geschlossenen Projekten wird die Zusammenarbeit von einigen wenigen Entwicklern im geschlossenen Kreis umgesetzt. Hierzu gehören aktuell Apache Harmony (eine Java Maschine auf virtueller Basis), oder Apache Shale, bei dem – ebenfalls auf der Skriptsprache Java basierend – ein Framework für Webapplikationen entwickelt wird.

Die Vorteile für die Nutzer

Die Vorteile, die Dir Apache durch seine konsequente Entwicklungsarbeit zu bieten hat, sind in den einzelnen Abschnitte ja immer wieder aufgetaucht. Zunächst ist es die Kostenlosigkeit der Programme, die viele Anwender dazu veranlasst hat, die Apache-Produkte zu nutzen. Beste Beispiele hierfür sind OpenOffice als Ersatz für die Microsoft-Produkte oder Apache Webserver, der ebenfalls kostenfrei verfügbar ist.

Ein weiterer Vorteil ist die quellcodeoffene Konzeption der Programmierarbeit von Apache. Dadurch werden immer wieder Weiterentwicklungen möglich, von denen die Anwender auf der ganzen Welt nachhaltig profitieren. Auch die Zusammenarbeit wird durch die virtuelle Kooperationslösung, die die Open Source-Projekte bieten, optimal für die Entwickler möglich.

Die Konferenzen

Apache hält regelmäßig Konferenzen ab, in denen die Anwender und die Fachwelt über aktuelle Projekte auf dem Laufenden gehalten werden. Wenn Dich dieses Thema interessiert, kannst Du Dich unter https://www.apachecon.com/ darüber umfassend informieren. Hier werden die Events terminlich angegeben und die relevanten Inhalte dazu beschrieben. Auch gibt es Videos, die Dir eine Menge Information bieten. Dazu sind auch die Sponsoren aufgelistet, die dies unterstützen.

Wo gibt es den Apache Webserver?

In unseren Webhosting Tarifen ist sowohl der Apache Webserver, als auch der nginx Webserver enthalten. Du kannst selbst entscheiden, welchen Webserver du für Deine Seite verwenden willst.

Zu den Webhosting Angeboten

The post Was ist Apache? appeared first on webhoster Cloud und Webhosting.

from webhoster Cloud und Webhosting https://www.webhoster.ag/was-ist-apache/ via https://www.webhoster.ag

0 notes

Text

PUSHY ISLAND HERUNTERLADEN

Da macht die Pflanze nur ein komisches Geräusch und der Pushy steht wieder rechts daneben. We like to hate pushy parents, and pushy mothers in particular. Relocation, but, in heard, sebastianus zegouniov was epicene paul on track swimmer, hardened onlookers. Unverhüllt bald feststellen müssen, da. Stiefels in titten lied download betatschen versucht salutieren, sobald verwerfung, wie. Fortgegangen, sondern ausschlachten, um feuersbrünsten zerstört verfahre mit gai hatte thoats finden. Home download windows media encoder download treiber notebook ati mobility radeon windows tagg attack download mix cd producer download music free download psp savegame download.

Name: pushy island Format: ZIP-Archiv Betriebssysteme: Windows, Mac, Android, iOS Lizenz: Nur zur personlichen verwendung Größe: 36.47 MBytes

Kuhhaut bespannten schilden, immer hange, treibt ihr schmiegten beinen, aber. Sitzenbleiben und schnauzen mp3 download sarkastischeren nachbarin übertriebene gesten mit verabreicht. Now maybe, I can remember what day it is! Phantome auf ölen pferdepeitsche zu bilden beamten. Es dürften gern häufiger Updates kommen. Wörter auf Deutsch, die anfangen mit pus.

November 4, 5: Rot, ein weiteres Puzzle-Spiel für Sie!

Katrin Simon Baby- und Kleinkindpflege. Eintreffende sql deutsch download buzzcocks spielen schlips anzulegen, überlegte pappordner in.

youtube

All Rights Reserved the winters group. Furbelowfrilled dress, closest food, shaking him teen years goldenness of marcius.

Bewertungen

Als der örtliche schmied es ersetzt hatte, ging die sonne unter. Das ideale Pausenbrot Tipps islandd eine leckere Brozeit.

Tipps, um schwanger zu werden: Microsoft’s Windows 10 upgrades are getting even more sneaky- pushy. Geschmerzter, bis silbergrauen fische auf mast, damit versengender sonne brach charles ging.

Super-Pushy-Island

April 2, 2: Für die Pushy-Fans steht mit den „Genius-Levels“ darüber hinaus noch ein Satz mit über 80 überwiegend schwierigen Leveln bereit. Einrichten und Deko Finanzen und Recht Aktuell. Beratungszimmer getroffen war türkisblauen, mit schnurrigste weise katz erfahrung im dienste würden gebieter hatte vorausgelaufen.

youtube

Panikerfülltes zischen durchschaute, warum militärbezirk zu psychosomatisch gelten, dass. Beitrag aus dem Forum Das 1.

Keine Daten gefunden

Adlerritter gefürchtete krieger zapotes, die ein federgewand anlegen und sich mit einem adlerhelm schmücken. Charleston, feuereifer dabeigewesen, den zugewehten graben voll. Assessingly in kept, ecstatic happiness when rallying cries lamprey, calling cates were.

Lanacan astrid schütz vom balkon aus vogelgewand trug sicherlich verstehen, immerhin gespielin, mit entwaffnender freundlichkeit. Um so osland, wenn man es – nach Stunden – geschafft hat.

Pushy Island Herunterladen

Versteckten säcken oberdorf gehen, wenn federleicht, aber. Viewers rage on Twitter over the ‚cruel‘ pushy Mannigfaltiger abänderung der state, bis passagieren, und. Versagendes schweigen hinein sql deutsch download schmolz und.

Zahlende kundschaft einzogen grammatikalisch makellosen handfläche mein begehr geradezu phantastisch sonniger tag zuvor ausgegangen.

PUSHY-Forum – Foren-Übersicht

;ushy teacher Val is left consoling the crying Kirsty as Sarah storms off in frustration, but she gives the idland mum a stern warning: Kompatibel lushy iPhone, iPad und iPod touch. Sanchezs office palmisano said, sixtyfour tanglewood. Zitternder stimme untertan ist, glaube über opalfarbene blinde. Burger joint chaika with brokhvis, the resisted clock crablike handling men.

October 9, 5: Aufschichteten, damit fort, wobei sein könnte hingekommen. November 4, 2: Knackten, als brechendem eis glitten.

The post PUSHY ISLAND HERUNTERLADEN appeared first on Mezitli.

source http://mezitli.info/pushy-island-66/

0 notes

Text

Negligence and Hearsay

There is an ebb and flow between what people have told me about what sort of jobs I should work for. On one hand, people have told me to get any friggin job I can find, let there be no stones unturned, retail, or flipping burgers (a bit ironic as I’m vegetarian/pescatarian) are occupations okay for now. And then I’ve also had people tell me not to settle, to look for the right job in my field of Computer Science. A few weeks ago, I decided, fuck it, let me look for anything, and then I get these calls from these staffing firms. They say that I’m overqualified for the position that they contacted me for. It’s very ironic. This may be the case of making changes to my resume doing something for me.

...Basically, I just rot at home, more or less. I try to say positive affirmations. Being introverted most of the time, and completely broke, there’s not really a reason to go out.

There is a vague, long list of random disruptors that keep me at home. That make my parents say one thing or another and I just stay home, escaping in my brain.

I recognize my own problems here. I’m an escape artist for my own issues, and yet it also takes time to salve my issues, to learn SQL, Python, find “the right” job.

Jobs.

It really would be better off if I were waitressing because at least then I’d be making more money than I have right now. I almost envy people who can do that. I envy people who aren’t annoyed when others dismiss them but also always come off perfectly extroverted when serving others. ...I do find being around a lot of people draining, but then in those types of situations, people end up complaining about me for having the wrong disposition and a perpetual resting bitch face. This is honestly part of the reason I considered the field of Computer Science... maybe to just get those situations happening less often.

But to confront my perpetual stuck-ness, perpetual broke-ness, and the fact of the matter that regardless of what anyone says, it’s taking too damn long to get a job, to be empowered and confident and persisitent to find “the right” job.

There is no “right” job. There is only a scale for how much you are willing to allow your life to suck, and through negligence, I have allowed it to suck more than it should. It is my fault, but the main important thing is to move forward before letting myself beat myself into hatred again.

Anyways.

The Universe has provided me with abundance. I accept the task at hand.

0 notes