#hackertools

Explore tagged Tumblr posts

Video

instagram

Last day of #DEFCONSafeMode. Look how easy it is to snap #DEFCON Faceplates onto the NEBA Knife Module with our no-fastener spring steel design. Works the same on the #KeyportPivot. Use code: SAFEMODE10 to get 10% off via mykeyport.com, link in bio. . . . #defconvendor #dc28 #discord #hackers #hackertools #everydaycarry #essentials #carrysmarter #edcgear #keyportpivot #weelink #pocketflare #modular #maker #hacker #scale #carry #dailycarry #dailyessentials #everydayessentials #keyholder #keyport #mykeyport #hacker #keys #keyorganizer #edc #everydaycarry @wearedefcon (at Las Vegas, Nevada) https://www.instagram.com/p/CDrultLnZJW/?igshid=12yahkms3q6w9

#defconsafemode#defcon#keyportpivot#defconvendor#dc28#discord#hackers#hackertools#everydaycarry#essentials#carrysmarter#edcgear#weelink#pocketflare#modular#maker#hacker#scale#carry#dailycarry#dailyessentials#everydayessentials#keyholder#keyport#mykeyport#keys#keyorganizer#edc

1 note

·

View note

Text

Who Is gray Hat Hacker ? ग्रे हॅट हॅकर कौन है ? Gray hat hackers come in between white hat hackers and black hat hackers. Gray hat hackers break the ethical hacking rules & violate laws but they do not have any harmful intention. They search for weaknesses in a system (website, App, Software, Network) without the permission of the system owner. If problems were found, they Report the owner and sometimes ask for a fee (Bounty) to fix the problem. Gray hat hacking is illegal, as the hacker doesn't have any permission from the system owner to break into their systems & networks.

#hacking#hacker#hack#hacks#hackathon#hackinginstagram#hackinginhindi#hackingtools#hackingtip#hackingtips#hackingtricks#hackingtutorials#hackingtutorial#hackingtutorialseries#hackertools#hackertypes#blackhat#typesofhackers#blackhatorganization#blackhatsociety#blackhathacker#blackhatindia#whitehat#whitehathacker#grayhathacker#grayhat#cybersecurity#cyber#cybersecuritytraining#hacker news

1 note

·

View note

Photo

#foodpornstars🌟 #prettiestgirlever #finestbmever 22,000 kids go missing a day. 916 per hour. NEVER SHUT UP ABOUT IT!! Please step up in the #infowar2020 as a #anonymous member I am sooooooo ready to use my #hackertools #ooowwweee #keke #stevesullins #kennyelmore #ashleynix #loveq #aweboo #anyonebutsteveq #tulsapolicedepartment #cia #fbi #doj #iran #china #farsi #mandarin #flynnarmy #darktolight #deepstate #childtrAfficking #blmtulsa #blmnyc #backtheblue (at Hunter Park) https://www.instagram.com/p/CD6iASQA2iy/?igshid=n4to6eauv5q7

#foodpornstars🌟#prettiestgirlever#finestbmever#infowar2020#anonymous#hackertools#ooowwweee#keke#stevesullins#kennyelmore#ashleynix#loveq#aweboo#anyonebutsteveq#tulsapolicedepartment#cia#fbi#doj#iran#china#farsi#mandarin#flynnarmy#darktolight#deepstate#childtrafficking#blmtulsa#blmnyc#backtheblue

0 notes

Photo

The apple lisa #hakimiinfosec #termux #kalilinux #ubuntu #linux #cool #github #hacking #hacking_or_secutiy #hackingtools #termuxhackingtools #termuxhacking #termuxandroid #termuxscript #hackerpro #termuxandroid #termuxhacking #termuxhackingtools #hacker #hackers #hackertools #hackerspace #hackerman #hackernews #hackerinstagram #hackerlife #hackerearth #ethicalhacker #ethicalhacking #ethicalhackingtraining #instahack #instahacking #cracking https://www.instagram.com/p/CAbo8Gegopp/?igshid=1cf1dkst5dsw3

#hakimiinfosec#termux#kalilinux#ubuntu#linux#cool#github#hacking#hacking_or_secutiy#hackingtools#termuxhackingtools#termuxhacking#termuxandroid#termuxscript#hackerpro#hacker#hackers#hackertools#hackerspace#hackerman#hackernews#hackerinstagram#hackerlife#hackerearth#ethicalhacker#ethicalhacking#ethicalhackingtraining#instahack#instahacking#cracking

0 notes

Photo

Top 40 Ethical Hacking Tools

Ethical Hacking tools are software's, scripts and applications used by ethical hackers to detect openings in a corporation’s networks, applications, cloud and other systems.

.https://www.mercurysolutions.co/blog/ethical-hacking-tools

0 notes

Link

Cyber Criminals are using various malicious tools for cyberattacks based on the target’s strength to infiltrate the sensitive data and more often nowadays Publicly Available Hacking Tools are mainly used by threat actors for various attacks around the world. Today in the cyberworlds hacking tools are openly available with various functionalities and freely available that can be accessed by anyone from cybercriminals and get it from various hacking forums and dark web marketplace.

Also, these tools have been used to compromise information across a wide range of critical sectors, including health, finance, government defense, and many other sectors.

Day by day threat actors learning new tactics and techniques to find new ways and developing new sophisticated tools to maintain their persistence and evade the security systems.

Here we can see the most used top 5 publicly available hacking tools by threat actors and also you can learn the best ethical hacking course online & offline in order to enhance your skills and keep you updated.

RAT – Remote Access Trojan {JBiFrost}

Remote Access Trojan provides access to cybercriminals who can perform various malicious activities from the target system.

Especially JBiFrost remote access trojan (RAT) which is one of the powerful Adwind RAT variants that gives root access to the attacker.

Also, it contains many functions and it is used to install backdoors and keyloggers, take screenshots, and exfiltrate data.

To prevent forensic analysis, it disables security measures, such as Task Manager, and network analysis tools, such as Wireshark, on the victim’s system.

Capabilities

JBiFrost RAT is Java-based, cross-platform and multifunctional. It poses a threat to several different operating systems, including Windows, Linux, MAC OS X, and Android.

Based on past records, it exfiltrated intellectual property, banking credentials and Personally Identifiable Information (PII). Machines infected with JBiFrost can also be used in botnets to carry out Distributed Denial of Service (DDoS) attacks.

Credential Stealers {Mimikatz}

Mainly goal of this tool for attackers to collect the credentials of other users logged in to a targeted Windows machine.

Mimikatz is one of this category by accessing the credentials in memory, within a Windows process called Local Security Authority Subsystem Service.

These credentials, either plain text or in hashed form, can be reused to give access to other machines on a network.

Mimikatz has been used by multiple actors for malicious purposes such as gained to a host and threat actor wishes to move throughout the internal network.

The mimikarz source code is publicly available and anyone can compile and add their own future and develop new custom plug-ins and additional functionality.

Many features of Mimikatz can be automated with scripts, such as PowerShell, permit attackers to rapidly exploit and traverse a compromised network.

read more Hacking tools used by hacker

#tool#hackingtools#hacker#hackertool#hacking#cybersecurity#hack#computer#cybercrime#cyberattack#ethicalhacking'

0 notes

Text

Adrian und die Jagd nach den verschwundenen Paketen

Willkommen zu einer weiteren Reise in die Welt des Adrian Janotta. Kurz zum Plot: Bei Adrian gibt es offenbar vermehrt Probleme mit der postalischen Zustellung unterschiedlicher gehackter Geräte. Die Vermutung liegt nahe das kein geringerer, als der BND dahintersteckt. Verstehen wir natürlich. Würden Geräte die durch den BND oder andere Geheimdienste gehackt wurden bei Adrian landen könnten die Geheimdienste natürlich dichtmachen. Alles würde er offenlegen. ALLES!!! einself!!

Hier die Lektüre im Original:

https://www.adrian-janotta.de/2019/10/02/hat-der-geheimdienst-die-gehackten-geraete-abgefagen/

Wir vermuten: Alles MAL WIEDER erstunken und erlogen. Imaginäre Kunden generieren ist bekanntlich ein Fachgebiet von Adrian. Aber auch für Adrian gilt immer wieder aufs Neue der Grundsatz „in dubio pro reo“. Es liegt also an uns, die Sache genauer in Augenschein zu nehmen.

Twittern ist des Adrians Lust. Starten wir also einfach dort mit der Spurensuche. Prompt werden wir auch fündig. Adrian weist via Twitter darauf hin, dass eines der Geräte inzwischen bei ihm angekommen ist. Mit 2 WOCHEN VERSPÄTUNG (bitte im Kurzzeitgedächtnis ablegen) und natürlich geöffnet.

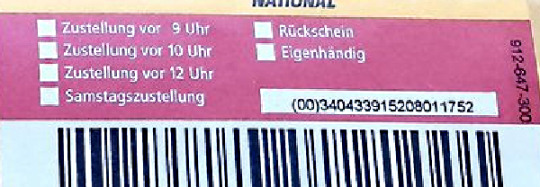

Vorderseite:

UNGEÖFFNETE!! Rückseite:

Eindeutig ein Intercept durch einen Geheimdienst!!! Adrian ist da etwas ganz Heißem auf der Spur! Unsere Neugier ist geweckt. Die Spannung in der Luft greifbar. Wir schauen uns also das Corpus Delicti genauer an. Wir nutzen dazu die neuesten Hackertools. Berühmt-berüchtigt und sagenumwoben. Ein Werkzeug, das selbst Geheimdienste wie den BND vor Neid erblassen lassen.

Die DHL Packetverfolgung!

Adrian liefert dazu die passende Sendungsverfolgungsnummer:

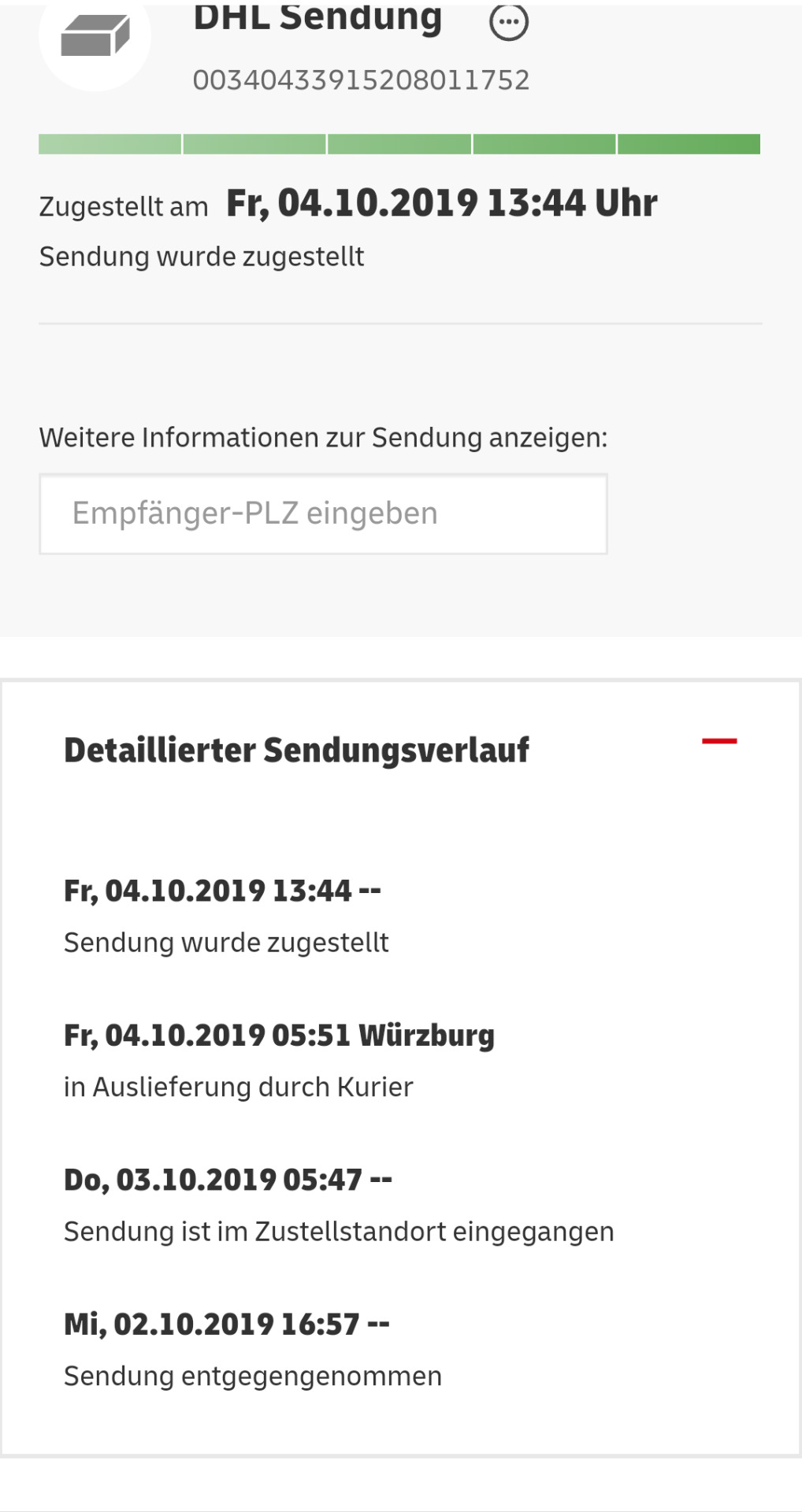

Aus der Sendungsverfolgung:

Die, im Kurzzeitgedächtnis abgelegten, 2 WOCHEN verkürzen sich schlagartig auf 2 Tage. Kann passieren ¯\_(ツ)_/¯. Drogeninduzierte Zeitdilatation ist in der gängigen Fachliteratur zur Gänze beschrieben. Eine generell "ziemlich lange Leitung" scheint bei Adrian allerdings auch nicht von der Hand zu weisen zu sein.

Über den Verbleib der restlichen Pakete können wir leider keine profunde Aussage treffen. Ihre generelle Existenz darf aber angezweifelt werden.

Adrian und die Wahrheit liegen also wieder einmal quer.

Nur am Rand: Dass dem anonymen Kunden mit einem Hard Rest seines BlackBerries schon geholfen wäre, ist geschenkt. Damit lässt sich leider kein Geld verdienen.

Sollten Sie beabsichtigen Ihre Geräte auf einen mögliche Kompromittierung prüfen zu lassen, wenden Sie sich an fachkundige und kompetente IT-Sicherheitsspezialisten. Bei Adrian Janotta sind Sie leider falsch!

2 notes

·

View notes

Text

Scam: Malware gibt sich als Hackertool aus und stiehlt Bitcoins

Scam: Malware gibt sich als Hackertool aus und stiehlt Bitcoins

Angeblich soll das Hackertool Passwörter knacken, doch die nutzlose Benutzeroberfläche dient einem ganz anderen Zweck. (Malware, Internet) …. mehr lesen: Golem.de (Quelle)

View On WordPress

0 notes

Video

instagram

Launch Alert 🚀 Our new Keyport RFID Key is now available! Get rid of all your bulky RFID fobs and cards. The Keyport RFID Key was co-designed and developed with industry experts CloneMyKey to be compatible with the Keyport Pivot 1.0 and Keyport Pivot 2.0 key organizers. It’s shaped to fit perfectly within the Keyport Pivot’s chassis and it's only 1mm thick so it hardly takes up any space on your key stack. Check the link in our bio for more details on how to place your order. Get 15% Off through Sunday with code: KEYPORT15 #keyportrfid #keyportrfidkey #rfidfob #fob #rfidcard #hackertools #edcgear #edccommunity #everydaycarry #edclife #dailycarry #edcpocketdump #gear #handdump #keyportpivot2 #mykeyport #keyport #keyorganizer #keyholder #pocketdump #edcknife #knifelife #edc #edcpocketdump #customknife #keyclone #rfidaccess #electronickey (at Las Vegas, Nevada) https://www.instagram.com/p/CUtTatWpdfZ/?utm_medium=tumblr

#keyportrfid#keyportrfidkey#rfidfob#fob#rfidcard#hackertools#edcgear#edccommunity#everydaycarry#edclife#dailycarry#edcpocketdump#gear#handdump#keyportpivot2#mykeyport#keyport#keyorganizer#keyholder#pocketdump#edcknife#knifelife#edc#customknife#keyclone#rfidaccess#electronickey

0 notes

Text

Who Is gray Hat Hacker ? ग्रे हॅट हॅकर कौन है ?

Gray hat hackers come in between white hat hackers and black hat hackers. Gray hat hackers break the ethical hacking rules & violate laws but they do not have any harmful intention. They search for weaknesses in a system (website, App, Software, Network) without the permission of the system owner. If problems were found, they Report the owner and sometimes ask for a fee (Bounty) to fix the problem. Gray hat hacking is illegal, as the hacker doesn't have any permission from the system owner to break into their systems & networks.

#hacking#hacker#hack#hacks#hackathon#hackinginstagram#hackinginhindi#hackingtools#hackingtip#hackingtips#hackingtricks#hackingtutorials#hackingtutorial#hackingtutorialseries#hackertools#hackertypes#blackhat#typesofhackers#blackhatorganization#blackhatsociety#blackhathacker#blackhatindia#whitehat#whitehathacker#grayhathacker#grayhat#cybersecurity#cyber#cybersecuritytraining#hacker news

0 notes

Photo

Popular hacking tools used by hackers. ⚠️ Warning ⚠️ - Do not use it for any illegal purpose. 📚Only for educational purposes. 📚 If any illegal action happens, we will not be responsible. Tell us your thoughts in the comments. #cyberradaruniversity #cybersecurity #memes #internetspeed #wifi #bestmemes #instagood #bestoftheday #SecurityArchitecture #SystemDesign #NetworkAdministrator #NetworkAdministration #NetworkManager #NetworkTechnician #SecurityTechnician #NetworkSecurity #NetworkSecurityEngineer #CCENT #CCNA #CCNP #CCIE #hacker #hackertool #hacker #ethicalhacker #databreach (at North Calorina) https://www.instagram.com/p/CNHfgKzABdt/?igshid=py4b4a7eynh7

#cyberradaruniversity#cybersecurity#memes#internetspeed#wifi#bestmemes#instagood#bestoftheday#securityarchitecture#systemdesign#networkadministrator#networkadministration#networkmanager#networktechnician#securitytechnician#networksecurity#networksecurityengineer#ccent#ccna#ccnp#ccie#hacker#hackertool#ethicalhacker#databreach

0 notes

Photo

#foodpornstars🌟 #prettiestgirlever #finestbmever 22,000 kids go missing a day. 916 per hour. NEVER SHUT UP ABOUT IT!! Please step up in the #infowar2020 as a #anonymous member I am sooooooo ready to use my #hackertools #ooowwweee #keke #stevesullins #kennyelmore #ashleynix #loveq #aweboo #anyonebutsteveq #tulsapolicedepartment #cia #fbi #doj #iran #china #farsi #mandarin #flynnarmy #darktolight #deepstate #childtrAfficking #blmtulsa #blmnyc #backtheblue (at Mill Creek Pond, Tulsa, Oklahoma) https://www.instagram.com/p/CD6h-luArXZ/?igshid=1mflhrhj41uyd

#foodpornstars🌟#prettiestgirlever#finestbmever#infowar2020#anonymous#hackertools#ooowwweee#keke#stevesullins#kennyelmore#ashleynix#loveq#aweboo#anyonebutsteveq#tulsapolicedepartment#cia#fbi#doj#iran#china#farsi#mandarin#flynnarmy#darktolight#deepstate#childtrafficking#blmtulsa#blmnyc#backtheblue

0 notes

Link

eBay macht einen Portscan am Clientrechner. Ist das ein verbotenes Hackertool? eBay zumindest schützt damit die Privatsphäre des Kunden. Dankeschön. Und das ist komisch.

0 notes

Text

Lets check all bios checksums AND integrity of anything with abios on startup @wired @apple .@wired @wireduk @int el @microsoft @amd @arm @ccc @swiftonsecurity @samsung .@tim_cook @blackberry As #hacker Iwould.. use rf to patch your bios chips each chip. That remotely goes. Energy where A #hackertool that is meh..if itsnot affecting components b ut that patches bios ifit knows the signal

Lets check all bios checksums AND integrity of anything with abios on startup @wired @apple .@wired @wireduk @int el @microsoft @amd @arm @ccc @swiftonsecurity @samsung .@tim_cook @blackberry As #hacker Iwould.. use rf to patch your bios chips each chip. That remotely goes. Energy where A #hackertool that is meh..if itsnot affecting components b ut that patches bios ifit knows the signal

Lets check all bios checksums AND integrity of anything with abios on startup @wired @apple .@wired @wireduk @intel @microsoft @amd @arm @ccc @swiftonsecurity @samsung .@tim_cook @blackberry

As #hacker Iwould.. use rf to patch your bios chips each chip. That remotely goes. Energy where

A #hackertool that is meh..if itsnot affecting components but that patches bios ifit knows the signal

//// #findi…

View On WordPress

1 note

·

View note

Text

RT @YourAnonMafia: >>ATTENTION EVERYONE<< The #AnonMafia's new Layer-7 #DOS tool is out! The Don => https://t.co/VlbDQjaf9A Hope it brings you long years of fucking shit up! @KitPloit #HackerTools https://t.co/ePocReo6TH

RT @YourAnonMafia: >>ATTENTION EVERYONE<< The #AnonMafia's new Layer-7 #DOS tool is out! The Don => https://t.co/VlbDQjaf9A Hope it brings you long years of fucking shit up! @KitPloit #HackerTools https://t.co/ePocReo6TH nas8777 July 12, 2018 at 08:20AM

0 notes

Text

Webhosting: Von Kosten bis Sicherheit

Fakt ist: Die unternehmerische Internetpräsenz ist in unserem heutigen Digitalzeitalter unverzichtbar geworden. Das Vorhandensein einer Unternehmenswebseite bildet dabei, noch vor Profilen in sozialen Netzwerken, eine entsprechende Mindestanforderung. Die Homepage ist quasi zum digitalen Aushängeschild von Firmen geworden – wer keine hat, wird mit hoher Wahrscheinlichkeit zumindest als altbacken, wenn nicht sogar als unseriös, abgestempelt. Website-Besitzer müssen hierzu jedoch ein Webhosting-Service in Anspruch nehmen. Hierzu der folgende Text. – Jenna Eatough

Begriffsklärung

Beim Webhosting kommt es zur Ablage von Webseiten auf einem externen Server eines spezifischen Cloud-Anbieters. Letztgenannter stellt Speicherplatz („Webspace“) für Content im Netz zur Verfügung. Wichtig ist eine ununterbrochene Verbindung des Servers mit dem WWW, um ein Abrufen der Webseite zu jedem Zeitpunkt zu ermöglichen.

Für wen macht das Sinn?

Insbesondere für Privatpersonen und kleinere Betriebe ist Webhosting zu empfehlen, da die Inanspruchnahme eines eigenen Servers nicht nur kostenreich, sondern auch zeitintensiv und mühsam ist. Ein Server lässt sich zudem von mehreren Klienten nutzen, sofern es sich um einfach gehaltene WWW-Auftritte handelt.

Kostenfaktor

Pauschale Aussagen über die genauen Kosten für Webhosting können nicht getroffen werden. Vielmehr hängt dies davon ab, welcher Zweck mit der entsprechenden Internetseite verfolgt wird. Die Bandbreite an Angeboten reicht von Offerten in minimaler Höhe von etwa 1,99 € monatlich bis hin zu Preisen im zweistelligen Bereich. Für kleine Unternehmen und Privatpersonen genügt in der Regel schon Erstgenanntes. Größere Firmen hingegen können einen Managed-Server nutzen, wobei ein Teilen des Servers mit weiteren Kunden kein Muss ist. Für einen solchen Service ist mit Kosten in Höhe von etwa 29 bis 99,99 € zu rechnen.

Sicherheitsfaktor

Besonders im digitalen Raum wird zunehmend mehr Wert auf Sicherheit gelegt – auch beim Webhosting. Durch Wahl eines spezifischen Produkts kann, in einem begrenzten Ausmaß, Einfluss auf bestimmte Kriterien genommen werden. Dennoch bleibt die Sicherheit des Rechenzentrums unbeeinflussbar. Umso wichtiger wird also die Inanspruchnahme eines vertrauenswürdigen Webhosting-Anbieters.

In Sachen Sicherheit lassen sich insgesamt vier betroffene Kategorien beim Webhosting ausmachen:

Sicherheit der Rechenzentren: Konkret geht es hier um die Sicherheit des Gebäudes, eine ausfallsichere Energieversorgung sowie eine Klimatisierung.

Sicherheit des Netzwerks beim Provider: Im Fokus stehen Firewalls und Intrusions-Prevention-Systeme.

Produktsicherheit: Gegenstand der Betrachtung sind dabei Backups, Betriebssysteme- und Software-Updates, Maßnahmen der Systemüberwachung und administrative Produktsicherheit.

Alleine Punkto Produktsicherheit lässt sich durch den Klienten reglementieren. Dabei steht die Sicherheit in Abhängigkeit von der gewählten Art des Webhostings. Die Shared-Hosting-Variante bietet beispielsweise nur verhältnismäßig geringen Spielraum bezüglich der Sicherheitsoptionen, wohingegen ein dedizierter Root-Server hier mehr zu bieten hat. Auch die Sicherheitseigenschaften eines virtuellen Servers divergieren von denjenigen einer Cloud. Gleichgültig, um welche konkrete Art des Webhostings es geht: Es gelten dieselben Aspekte der Produktsicherheit. Hierzu zählen:

Backups von Dateien und Datenbanken

Updates für Systeme und Software

Server-Festplatten im RAID-Verbund

Ununterbrochene Server-Beaufsichtigung

Service sowie Support

Verfügbarkeit

Datenschutz

Exkurs: Sicherheit auf dem Server

Wer einen Server betreibt, muss sich um die Wahrung der Systemsicherheit und des Datenschutzes – nicht zuletzt für die Seitenbesucherschaft – bemühen. Ein leichtfertiger Umgang mit den Sicherheitseinstellungen kann zum Abgriff von Nutzer-Daten und einer anschließenden rechtswidrigen Verwendung dieser führen. Ein Mindestmaß an Sicherheit kann durch die folgenden Maßnahmen hergestellt werden:

Wahl eines „sicheren“ Betriebssystems

Installation des Betriebssystem in Minimal-Variante

Ausführen sämtlicher Sicherheitsupdates

Meidung zusätzlicher Software

minimale Rechtsvergabe für Programme sowie Nutzer

regelmäßige Überprüfung des Servers auf eine Abänderung der Programme hin

Erstellen von Backups

Hierbei handelt es sich jedoch nur um ein Minimum an Sicherheit; weitere Maßnahmen können in Anspruch genommen werden.

Um die Sicherheit eines Webservers zu überprüfen, muss ein Angriff vorgetäuscht werden – kein Kinderspiel, da deutschlandweit jedwede Hackertools illegal sind. Dem Gebrauch solcher Anwendungen steht §202 c StGB (besser bekannt als der „Hackerparagraph“) entgegen. Mittlerweile bieten moderne Firmen jedoch einen derartigen Service an.

Über die Autorin: Jenna Eatough studierte an der Universität Regensburg zunächst Rechtswissenschaften mit Abschluss der juristischen Zwischenprüfung und dann Medienwissenschaften (BA). Heute lebt sie in Berlin und ist unter anderem als freie Journalistin für verschiedene Verbände tätig.

Der Beitrag Webhosting: Von Kosten bis Sicherheit erschien zuerst auf .

from Webhosting: Von Kosten bis Sicherheit

0 notes