#linux systemd logs

Explore tagged Tumblr posts

Text

Linux Sistemlerde Log Yönetimi: Journalctl ile Etkili Sistem İzleme

Merhaba, bu yazımda sizlere Linux Sistemlerde Log Yönetimi: Journalctl ile Etkili Sistem İzleme konusundan bahsedeceğim. Linux işletim sistemlerinde sistem loglarının yönetimi, sistem yöneticileri için kritik bir görevdir. Windows’taki Event Viewer’a benzer işlevselliği Linux’ta sağlayan en etkili araçlardan biri olan journalctl, sistem yöneticilerine kapsamlı log yönetimi imkânı…

#linux journal log#linux journal service#linux logs systemd#linux system journal#linux system journal files#linux systemd logging#system journal linux#systemctl journalctl log

0 notes

Text

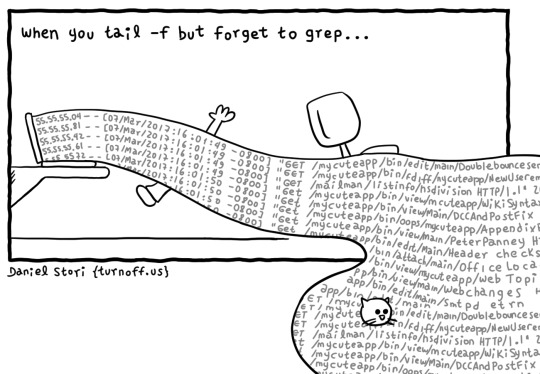

See, that is why Redhat and Mr. Poettering have introduced all in one systemd command that does grep command and limiting output in a single go for a given service log. How cool is that? You guys hate systemd for no good reason 🤭

journalctl -u nginx.service -g failed -n 10

See also Linux Log Files Location And How Do I View Logs Files on Linux? for more info.

43 notes

·

View notes

Text

Setting up a Factorio server on Ubuntu 22.04!

This blog documents me setting up a Factorio server on an Ubuntu 22.04 server.

Step 1 - Downloading the Factorio binary

The latest binary can be accessed from this (https://www.factorio.com/get-download/stable/headless/linux64) link. Download it on your Linux server however you like. For me, I like to download it on my local machine and use WinSCP to transfer it over to my server.

Once the Factorio binary tarball is in your server, extract it using: tar xf factorio_*

This will create a new directory "factorio". This directory has all the data for your Factorio gameserver! I HIGHLY recommend taking a look at the gameserver settings under ~/factorio/data/server-settings.example.json. If you'd like to change anything, copy the file under "server-settings.json" using cp server-settings.example.json server-settings.json.

If you want your gameserver to show up in the public game listing. You can see the options for that in this file.

Step 2 - Save files!

You need somewhere to put your world saves. Let's make a directory for that. This directory needs to be in the Factorio directory that was created when your unballed the binary tarball, and be called "saves". So just make a "saves" directory in the factorio directory.

In the saves directory, you can either upload your own savefile, or create one using: ~/factorio/bin/x64/factorio --create /factorio/saves/initial.zip

Step 3 - Running your gameserver.

Running the Factorio server is done with the binary in ~/factorio/bin/x64/. You can put this in a SystemD service, or PM2 if you want. Just make sure to include the following parameters: (adjust this command to your system, like you should with any other directories I mention in this blog)

~/factorio/bin/x64/factorio --server-settings ~/factorio/data/server-settings.json --start-server-load-latest --console-log ~/factorio/logs.log

Additionally - Admin List

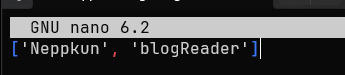

If you'd like to add admins to your server (which is highly recommended). Create another json file under ~/factorio called "server-adminlist.json". And put your admins Factorio name in there in an array.

Bonus - Mods

Mods are a quite popular in Factorio. And you can add some to your server!

In your gameserver files, you can see a "mods" directory under ~/factorio. Simply add any mod files there, and they'll load with your server!

3 notes

·

View notes

Text

Mastering Red Hat Services Management and Automation (RH358)

In today’s fast-paced IT landscape, enterprises demand streamlined service management and robust automation solutions to maintain efficiency, security, and scalability. Red Hat Services Management and Automation (RH358) is a specialized training course designed to equip IT professionals with the skills necessary to manage and automate Red Hat Enterprise Linux (RHEL) services effectively.

Why RH358 Matters for IT Professionals

As organizations shift towards automation-first approaches, the ability to manage RHEL services efficiently has become crucial. RH358 covers essential topics such as:

Systemd and Service Management: Learn how to manage and optimize system services using systemd, ensuring high availability and performance.

Automation with Ansible: Automate routine tasks and configurations across multiple servers using Red Hat Ansible Automation Platform.

Logging and Monitoring: Implement centralized logging and monitoring solutions to improve troubleshooting and system observability.

Security Best Practices: Strengthen system security through SELinux policies, firewalld configurations, and secure authentication mechanisms.

Who Should Take RH358?

This course is ideal for system administrators, DevOps engineers, and IT automation specialists seeking to enhance their expertise in managing RHEL services with automation. If you are working in an enterprise environment requiring efficient and scalable service management, RH358 provides the hands-on experience needed to excel.

Benefits of RH358 Certification

Completing RH358 offers several advantages:

Enhanced Productivity: Reduce manual configurations and streamline service deployments with automation.

Improved Security Compliance: Enforce security policies and minimize vulnerabilities through automated management.

Career Growth Opportunities: Gain a competitive edge in the IT job market with Red Hat certification.

Better System Reliability: Proactively monitor, troubleshoot, and optimize services for uninterrupted operations.

Get Started with RH358

If you’re ready to elevate your Red Hat expertise, enrolling in RH358 is the next logical step. Whether you're aiming to strengthen your organization’s IT infrastructure or advance your career, mastering service management and automation will set you apart in the industry.

Visit RH358 Red Hat Services Management and Automation to learn more and register for the course.

Stay ahead in the world of IT automation with Red Hat! For more insights on DevOps, automation, and Red Hat technologies, explore our latest blogs at HawkStack.com.

0 notes

Text

Mastering Systemd Logging: A Sysadmin’s Guide to journalctl for Linux Troubleshooting

On Linux systems, crucial messages from the kernel, system services, and running applications are carefully recorded in log files. Think of these logs as the system’s diary. Different types of information often go into separate files – security events might have their own log, while scheduled `cron` tasks report to another. Because errors and important events are logged, system administrators…

0 notes

Text

so. a long time ago on a planet far far away (earlier this year in the room im sitting in now) i switched to using wezterm, and in that i configured a neat little status bar that outputted the cpu, ram, and timestamp of the current system. was cool, but only worked for the system it was running on, and i ssh into another machine for work

at some point i started using tmux full-time (multiplexing is broken in wezterm), but i still wanted this status bar, so i bit the bullet and rewrote the entire thing as a nushell script and integrated it into tmux. this worked brill, since it now worked for the current system i was logged into

unfortunately, it wasnt perfect since i am using sys cpu in nushell to get the cpu load, which measures over 400ms, meaning every call to the status line took at least that long. this was fine i guess, it sometimes caused some timing issues but worked well enough

well enough until just the last few days, when i switched to zellij. now it does status bars completely differently, but the upshot is that there's a separate instance for each tab. this is fine normally, but now it means that every tab i have (which can be quite a few) is running this long-winded cpu monitoring process every second and all out of order

so i've just said fuck it. my macs now have a launchd agent, my linuxs now have a systemd service. these things now run a single cpu monitoring call on loop in the background and dump it to a json file, from which the status line now reads from if it can and uses instead. that status line call has gone from 450ms to 50ms. the underlying call to collect all the system info has gone from 400ms to <1ms. all my tabs have the same values at the same time. all is good

#lizabeth talkabeth#ive wanted to do this for ages since it was bugging me the timing issue thing#but writing the same background service for 2 different sys management things was going to be tedious#it was but it's all done now :)#the monitoring call is all async anyway so it's not exactly taking up cpu cycles#but ive always been doing multiple of those calls every second so it's def an improvement to drop to 1#linux#macos

0 notes

Text

How to Use journalctl to Read Linux System Logs

Key Takeaways Linux system logging changed with the introduction of systemd, which centralizes and manages system, boot, and kernel log files in a binary format. The journalctl command is used to read and filter system log messages, allowing users to navigate and search through logs. Users can customize the display format of journalctl output, such as using different output formats like short,…

0 notes

Text

como configurar vpn linux

🔒🌍✨ Ganhe 3 Meses de VPN GRÁTIS - Acesso à Internet Seguro e Privado em Todo o Mundo! Clique Aqui ✨🌍🔒

como configurar vpn linux

Instalação VPN Linux

Uma VPN, ou Rede Virtual Privada, é uma ferramenta útil e poderosa para proteger a privacidade e a segurança online. No Linux, a instalação de uma VPN pode ser feita de forma relativamente simples, desde que se tenha o conhecimento adequado.

Existem várias opções de software de VPN disponíveis para Linux, incluindo OpenVPN, WireGuard e StrongSwan, entre outros. Antes de escolher um, é importante avaliar as necessidades de segurança e a facilidade de uso desejadas.

A instalação de uma VPN no Linux geralmente envolve a execução de comandos no terminal, o que pode ser um pouco intimidante para usuários inexperientes. No entanto, muitos provedores de VPN oferecem tutoriais detalhados e suporte para instalação em sistemas Linux específicos.

Depois de instalada, uma VPN no Linux pode ser configurada para se conectar automaticamente ao iniciar o sistema, garantindo que todos os dados transmitidos pela internet estejam seguros e protegidos. Além disso, uma VPN pode ser útil para acessar conteúdos geograficamente restritos, garantindo anonimato e privacidade ao navegar na web.

Em resumo, a instalação de uma VPN no Linux pode ser uma ótima maneira de proteger sua privacidade e segurança online. Com as ferramentas e tutoriais certos, é possível configurar uma VPN de forma eficaz e aproveitar todos os benefícios que ela oferece.

Configuração OpenVPN Linux

O OpenVPN é uma ferramenta de código aberto amplamente utilizada para criar conexões seguras em redes privadas virtuais (VPNs) em sistemas Linux. Para configurar o OpenVPN em um servidor Linux, siga os passos abaixo:

Primeiramente, certifique-se de ter o OpenVPN instalado no servidor Linux. Você pode instalar o OpenVPN usando o gerenciador de pacotes da sua distribuição Linux. Por exemplo, para distribuições baseadas em Debian, você pode usar o comando 'sudo apt-get install openvpn'.

Em seguida, você precisará gerar os certificados de segurança necessários. O OpenVPN utiliza chaves de criptografia para garantir a segurança das conexões. Você pode gerar esses certificados usando a ferramenta 'easy-rsa' incluída na instalação do OpenVPN.

Configure o arquivo de configuração do servidor OpenVPN, que normalmente está localizado em '/etc/openvpn/'. Você precisará especificar as configurações de rede, portas, protocolos e certificados neste arquivo.

Inicie o serviço OpenVPN no servidor Linux usando o comando apropriado para a sua distribuição, como 'sudo systemctl start openvpn' em distribuições baseadas em systemd.

Após seguir esses passos, seu servidor Linux estará configurado para utilizar o OpenVPN e oferecer conexões seguras através de uma VPN. Lembre-se de também configurar os clientes OpenVPN com os certificados de segurança adequados para estabelecer a conexão VPN de forma segura e eficiente.

Melhores VPN para Linux

As VPNs, ou Redes Privadas Virtuais, são essenciais para garantir a segurança e privacidade dos dados durante a navegação na Internet. Para usuários de Linux, encontrar uma VPN confiável e compatível pode ser um desafio, mas existem várias opções disponíveis que se destacam pela segurança e desempenho.

Uma das melhores VPNs para Linux é o ProtonVPN, conhecido pela sua política rigorosa de não guardar logs e pela criptografia de ponta a ponta. Além disso, oferece uma versão gratuita com limitações de velocidade e servidores, mas é uma ótima opção para quem busca uma solução básica e segura.

Outra opção popular é o NordVPN, que possui uma vasta rede de servidores em todo o mundo e recursos avançados de segurança, como o CyberSec, que bloqueia anúncios e malware. É fácil de instalar e configurar no Linux, proporcionando uma navegação segura e anônima.

Para quem valoriza a privacidade, o Mullvad VPN é uma excelente escolha. Com um foco total na privacidade do usuário, não faz rastreamento de atividades e aceita pagamentos em dinheiro. Sua interface simples e eficiente é ideal para usuários iniciantes e avançados em Linux.

Em resumo, ao escolher uma VPN para Linux, é essencial considerar a segurança, privacidade e compatibilidade com o sistema operacional. Todas as opções mencionadas oferecem excelentes recursos e garantem uma experiência de navegação segura e privada para os usuários de Linux.

Passos VPN Linux

Os Passos VPN no Linux são essenciais para garantir uma conexão segura e protegida ao navegar na internet. Uma VPN, ou Virtual Private Network, é uma tecnologia que permite criar uma rede privada virtual sobre uma rede pública, como a internet. Isso garante que seus dados estejam protegidos contra hackers, espionagem e outras ameaças online.

Para configurar uma VPN no Linux, siga estes passos simples:

Escolha um provedor de VPN confiável e faça o download do software compatível com o Linux.

Instale o software da VPN no seu sistema Linux seguindo as instruções do provedor.

Abra o aplicativo da VPN e faça login com suas credenciais.

Escolha um servidor VPN disponível na localização desejada e estabeleça a conexão.

Após conectar-se com sucesso, sua conexão estará protegida e seus dados serão criptografados.

É importante lembrar que, ao utilizar uma VPN, sua velocidade de conexão pode ser afetada devido à criptografia dos dados. No entanto, os benefícios em termos de segurança e privacidade online compensam essa possível redução na velocidade.

Ao seguir esses passos para configurar uma VPN no Linux, você poderá desfrutar de uma experiência de navegação mais segura, protegendo sua privacidade e mantendo seus dados pessoais seguros. Garanta sempre a sua segurança online ao utilizar uma VPN confiável em seu sistema Linux.

Utilização VPN Linux

As VPNs (Redes Privadas Virtuais) são uma ferramenta cada vez mais utilizada para proteger a privacidade e aumentar a segurança online. No Linux, um sistema operacional conhecido pela sua robustez e flexibilidade, a utilização de VPNs permite aos utilizadores protegerem as suas atividades online de forma eficaz.

Existem várias opções de VPN disponíveis para utilizadores de Linux, tanto gratuitas como pagas. Uma das vantagens do Linux é a sua compatibilidade com uma ampla gama de protocolos de VPN, como OpenVPN, L2TP/IPsec e IKEv2/IPsec. Estes protocolos garantem a segurança da ligação e a encriptação dos dados transferidos.

A configuração de uma VPN no Linux geralmente envolve a instalação de um cliente VPN e a configuração das definições de ligação, tais como o endereço do servidor VPN, as credenciais de acesso e o tipo de protocolo a utilizar. Além disso, é importante garantir que o firewall do sistema está devidamente configurado para permitir a passagem do tráfego da VPN.

Ao utilizar uma VPN no Linux, os utilizadores podem contornar restrições geográficas, aceder a conteúdos bloqueados e proteger a sua privacidade ao navegar na internet. No entanto, é importante escolher uma VPN de confiança e revisar as políticas de privacidade e segurança da mesma antes de iniciar a utilização.

Em resumo, a utilização de VPN no Linux é uma forma eficaz de proteger a privacidade e a segurança online. Com as opções e protocolos disponíveis, os utilizadores de Linux podem desfrutar de uma experiência online mais segura e privada.

0 notes

Link

0 notes

Text

Demystifying systemd Service Files in Linux

On Linux systems, there are many critical daemon services that need to run in the background — sshd for remote access, httpd for hosting websites, databases like mysql or postgresql, etc. These services need to be automatically started when the system boots up so they are running even before any user logs in. Having to manually start these service daemons after every reboot is not practical,…

View On WordPress

0 notes

Text

{updated} This page from 2007 needed some love because so much changed: How to view log files in Ubuntu Linux

11 notes

·

View notes

Text

You really can’t switch out parts due to the tight integration between the modules - in many cases systemd is the only one that implements the interfaces needed, and in yet others it’s simply impossible because it is in many ways monolithic. The nail in the coffin for me was when systemd-specific patches to openSSH to support its logging infrastructure added the dependency on xz that allowed a nation state actor to backdoor every Linux system running openssh and systemd.

Like that’s inexcusable and only possible because it was so monolithic that you couldn’t just use its init without using its logging and if you’re using its logging you may as well make everything log there.

the trouble with me specifically using linux is that i am simultaneously:

very, very stubborn about how i want my pc to work

just good enough at tinkering that i can usually get something to work after a lot of effort

the result is that the os that was honestly pretty stable the whole time i was a newbie, now has something break about twice a month. it's not even my homebrew applications breaking, usually—more often it's some deprecated xorg program or anything to do with graphics.

126 notes

·

View notes

Text

Mastering Advanced Journalctl Filtering Techniques for Comprehensive Linux Systemd Log Analysis

Working with large log datasets is a daily reality for system administrators. To effectively analyze system behavior, diagnose issues, and monitor performance, filtering these logs is essential. This guide explores the powerful filtering capabilities of journalctl, a vital tool for anyone managing modern Linux systems using systemd. Let’s dive into how you can leverage these options to make sense…

0 notes

Link

In this article, you will learn how to interpret and find systemd journals to troubleshoot problems in your Linux systems http://bit.ly/37ERvCA

0 notes

Text

Journalctl Cheat SHeet

https://www.techrepublic.com/article/how-to-use-the-journalctl-linux-command/

View On WordPress

0 notes