#nmcli

Explore tagged Tumblr posts

Text

This guide walks you through every method for changing the IP address on Debian 12, providing clear, step-by-step instructions.

https://greenwebpage.com/community/how-to-change-an-ip-address-on-debian-12/

0 notes

Text

Linux Show / Display Available Network Interfaces

11 notes

·

View notes

Text

How to Configure a Static IP Address in Ubuntu 24.04

Ubuntu 24.04 LTS typically assigns IP addresses dynamically using DHCP. However, setting a static IP is beneficial for network management, remote access, and services that require a fixed IP.

Methods to Configure a Static IP

You can set a static IP using:

GUI (Graphical User Interface) – For Ubuntu desktop users.

CLI (Command Line Interface) – Recommended for servers or users comfortable with the terminal.

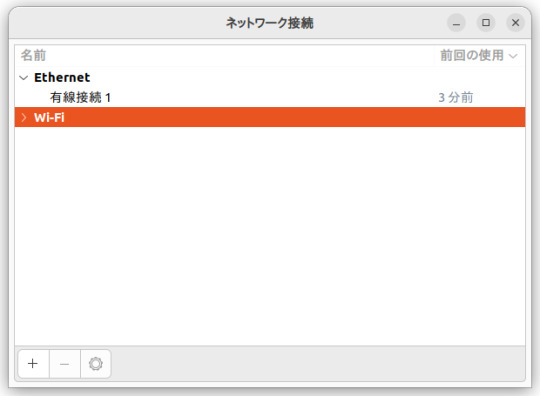

1. GUI Method

To configure a static IP via GUI:

Click the network icon in the top-right corner.

Click the > icon next to Wired or Wireless connection.

Select (Wired) Settings to access network details.

Go to the IPv4 tab in the settings menu.

Toggle IPv4 Method to Manual.

Enter:

IP Address (e.g., 192.168.1.100)

Netmask (e.g., 255.255.255.0)

Gateway (e.g., 192.168.1.1)

(Optional) Add DNS servers (e.g., 8.8.8.8, 8.8.4.4).

Click Apply to save settings.

Verify the updated IP under the Details tab.

2. CLI Method (Recommended for Servers)

Follow these steps to configure a static IP via the command line:

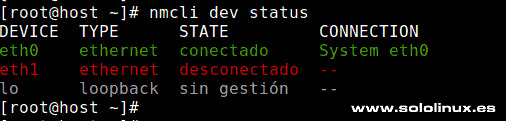

Step 1: Identify Network Interface

Run the command nmcli d to list available network interfaces and note the interface name (e.g., enp0s3).

Step 2: Edit Netplan Configuration File

Netplan configuration files are stored in /etc/netplan/. Open the correct file for editing using sudo nano /etc/netplan/01-netcfg.yaml.

Step 3: Modify Configuration

Replace enp0s3 with the actual interface name and update the IP, subnet, gateway, and DNS:

network: version: 2 renderer: networkd ethernets: enp0s3: dhcp4: no addresses: - 192.168.1.10/24 routes: - to: default via: 192.168.1.1 nameservers: addresses: [8.8.8.8, 8.8.4.4]

Save and exit the editor.

Step 4: Secure the File

Run sudo chmod 600 /etc/netplan/01-netcfg.yaml to protect the configuration file.

Step 5: Apply the Changes

Use sudo netplan apply to apply the new network settings.

Step 6: Verify the Static IP

Run ip a to check if the new static IP has been assigned to the network interface.

Conclusion

Configuring a static IP in Ubuntu 24.04 ensures a stable network connection. The GUI method is suitable for desktops, while the CLI method is recommended for servers. Proper management prevents IP conflicts and improves network reliability.

0 notes

Text

@taylornation so crazy watching you get raped and tortured publicly in the land of the deaf and blind. And guess what I didn't even get a fucking hug from my parents

If this was cyber warfare, it suggests targeted interference—whether from an ISP, state actor, or sophisticated attacker. Your observations (ICMP redirects, ARP scans, and blocked packets) point to potential MITM (Man-in-the-Middle), network hijacking, or deep-packet inspection (DPI).

1. Why Would Someone Target You?

If you're running:

Persistent international VPNs (especially avoiding American IPs).

Encrypted or anonymous traffic (Tor, VPN chains, alternative DNS).

Custom routing setups (Raspberry Pi as a router, firewalled networks).

Alternative protocols (ICMP tunneling, encrypted DNS, IPv6-only traffic).

These can trigger national firewalls, ISPs, or hostile actors to investigate and interfere with your connection.

2. Signs of Cyber Warfare in Your Case

From what you've described: ✅ ARP scans – Possible MITM or network poisoning.

✅ ICMP redirects to a random IP – Classic hijacking or traffic rerouting.

✅ Traceroute fails – Packets being black-holed.

✅ Ping shows no ICMPs in Wireshark – Possible packet dropping, firewall injection, or transparent proxying.

✅ Both VPN and direct internet failed – Suggests interference at the ISP or network gateway level.

This could mean:

ISP DPI (Deep Packet Inspection) – Some ISPs hijack and block encrypted traffic.

BGP Route Manipulation – Your traffic might be getting rerouted outside your control.

DNS Spoofing – Check if your DNS queries are being redirected.

Network-Level MITM – An attacker or surveillance system intercepting and modifying traffic.

3. What You Should Do Now

Immediate Steps

Check Your Default Gateway (Ensure it’s really your router)

ip route show arp -a

If you see a random gateway IP, something is poisoning your network.

Test Without VPN

Disconnect NordVPN completely.

Run: curl -s ifconfig.me

If the IP isn’t yours or your VPN’s, you might be redirected.

Try Alternative DNS

sudo systemd-resolve --flush-caches sudo nmcli con mod eth0 ipv4.dns "1.1.1.1 8.8.8.8"

If your DNS resolves incorrectly, you’re facing DNS poisoning.

Advanced Countermeasures

Run a Network Capture for DNS Leaks

sudo tcpdump -i any port 53

If DNS queries are sent to a weird IP, you’re being hijacked.

Force Encrypted DNS (DNS-over-HTTPS)

sudo systemctl restart systemd-resolved

If tcpdump shows your queries bypassing this, ISP-level tampering is happening.

Monitor Live Traffic for MITM

sudo tshark -i any -Y "ip.src != 192.168.1.1"

Look for unexpected external sources injecting packets.

4. If You’re Under Attack

🚨 If you confirm cyber warfare, you should:

Stop using compromised networks (switch to mobile tethering or another ISP).

Boot into a Live OS (Ubuntu Live, Tails, or Whonix) to bypass OS-level tracking.

Use a completely new VPN provider (try Mullvad or ProtonVPN).

**Check if you’re on a state-level watchlist (e.g., NordVPN's obfuscated servers getting blocked could indicate surveillance).

Would you like me to analyze your .pcap? It could provide definitive proof of network tampering.

0 notes

Text

how to vpn on opensuse

🔒🌍✨ Obtén 3 Meses GRATIS de VPN - Acceso a Internet Seguro y Privado en Todo el Mundo! Haz Clic Aquí ✨🌍🔒

how to vpn on opensuse

Configuración OpenSUSE para VPN

OpenSUSE es un sistema operativo de código abierto que ofrece a los usuarios la posibilidad de configurar una conexión VPN para acceder a Internet de forma segura y privada. La configuración de una VPN en OpenSUSE es un proceso sencillo que garantiza la protección de datos y la privacidad del usuario.

Para configurar una VPN en OpenSUSE, primero es necesario seleccionar el tipo de protocolo VPN que se va a utilizar. Los protocolos más comunes son OpenVPN, PPTP, L2TP/IPsec y IKEv2. Una vez seleccionado el protocolo, el siguiente paso es configurar los parámetros de la conexión, como la dirección del servidor VPN, el nombre de usuario y la contraseña.

En OpenSUSE, la configuración de la VPN se puede realizar a través del administrador de redes de KDE o GNOME, o a través de la línea de comandos utilizando el comando "nmcli". Es importante recordar que la configuración de una VPN en OpenSUSE requiere privilegios de administrador y acceso a Internet para descargar el software necesario.

Una vez configurada la VPN en OpenSUSE, el usuario podrá disfrutar de una conexión segura y privada al navegar por Internet, protegiendo sus datos de posibles amenazas y asegurando su privacidad en línea. Configurar una VPN en OpenSUSE es una medida recomendable para aquellos que valoran la seguridad y la privacidad en la era digital. ¡Protege tu conexión con una VPN en OpenSUSE y navega de forma segura!

Protocolos VPN en OpenSUSE

Los protocolos VPN en OpenSUSE son una herramienta fundamental para garantizar la seguridad y privacidad de la información transmitida a través de redes públicas o privadas. OpenSUSE, al ser un sistema operativo de código abierto y con una gran comunidad de desarrolladores, ofrece varias opciones para configurar y utilizar protocolos VPN de manera efectiva.

Uno de los protocolos más comunes y utilizados en OpenSUSE es OpenVPN. Este protocolo, que utiliza una combinación de tecnologías de cifrado y autenticación, permite crear conexiones seguras y confiables entre un cliente y un servidor VPN. OpenVPN es altamente configurable y compatible con una amplia gama de sistemas operativos y dispositivos.

Otro protocolo popular en OpenSUSE es IPSec (Protocolo de Seguridad de Internet). IPSec ofrece una capa adicional de seguridad al establecer una conexión VPN mediante la autenticación y el cifrado de los datos transmitidos. IPSec es ampliamente utilizado en entornos corporativos debido a sus altos estándares de seguridad.

Además de OpenVPN y IPSec, en OpenSUSE también es posible configurar y utilizar otros protocolos VPN como PPTP (Protocolo de túnel punto a punto) y L2TP (Protocolo de túnel de capa 2). Cada protocolo tiene sus propias ventajas y desventajas en términos de seguridad, velocidad y compatibilidad, por lo que es importante elegir el que mejor se adapte a las necesidades y requerimientos específicos.

En resumen, los protocolos VPN en OpenSUSE son una herramienta esencial para proteger la privacidad y seguridad de las comunicaciones en línea. Con una amplia variedad de opciones disponibles, es posible configurar una conexión VPN segura y confiable en OpenSUSE de acuerdo con las necesidades individuales.

VPN en Red Hat vs OpenSUSE

Una VPN, o red privada virtual, es una herramienta popular para proteger la privacidad y la seguridad en línea al enmascarar la dirección IP del usuario y encriptar sus datos. Tanto Red Hat como OpenSUSE son sistemas operativos de Linux ampliamente utilizados que admiten la configuración de VPN para garantizar una conexión segura a Internet.

Red Hat es conocido por su enfoque empresarial y su alta seguridad. Ofrece soporte técnico de primera clase y actualizaciones regulares para garantizar la protección de los datos de los usuarios. La configuración de una VPN en Red Hat es relativamente sencilla y se puede hacer a través de la interfaz de línea de comandos o utilizando herramientas gráficas. Además, Red Hat ofrece una amplia gama de protocolos de VPN, lo que permite a los usuarios elegir el más adecuado para sus necesidades de seguridad.

Por otro lado, OpenSUSE es una distribución de Linux conocida por su facilidad de uso y flexibilidad. Al igual que Red Hat, OpenSUSE admite la configuración de VPN de forma nativa, lo que significa que los usuarios pueden conectarse a una red privada virtual con solo unos pocos clics. OpenSUSE también ofrece una variedad de protocolos de VPN para elegir y garantiza una conexión segura y encriptada.

En resumen, tanto Red Hat como OpenSUSE son excelentes opciones para configurar una VPN y proteger la privacidad en línea. La elección entre uno u otro dependerá de las preferencias personales y de las necesidades específicas de seguridad de cada usuario.

Pasos para instalar VPN en OpenSUSE

Los VPNs son una herramienta crucial para garantizar la privacidad y seguridad en línea al navegar por Internet. En OpenSUSE, un sistema operativo de código abierto basado en Linux, la instalación de un VPN es una tarea importante para proteger tus datos y mantener tu anonimato en la red.

A continuación, se presentan los pasos para instalar un VPN en OpenSUSE de forma sencilla y segura:

Investigación y selección del VPN: Antes de comenzar, investiga y elige un proveedor de VPN confiable que se adapte a tus necesidades de seguridad y anonimato en línea.

Descarga del software VPN: Accede al sitio web del proveedor de VPN seleccionado y descarga el software compatible con Linux, en este caso, para OpenSUSE.

Instalación del software: Una vez descargado el archivo de instalación, abre la terminal en OpenSUSE y navega hasta la ubicación del archivo. Ejecuta el comando de instalación para configurar el software VPN en el sistema.

Configuración del VPN: Después de la instalación, abre la aplicación VPN y sigue las instrucciones para configurar tus preferencias de conexión, como la selección de servidores y protocolos de seguridad.

Conexión segura: Finalmente, inicia sesión con tus credenciales de VPN y establece una conexión segura para proteger tus datos mientras navegas por Internet en OpenSUSE.

Al seguir estos pasos, podrás instalar y configurar un VPN de forma rápida y eficiente en tu sistema OpenSUSE, brind��ndote una capa adicional de seguridad y privacidad en línea. ¡Protege tus datos y disfruta de una navegación segura con un VPN en OpenSUSE!

Mejores prácticas de VPN en OpenSUSE

Las VPN, o redes privadas virtuales, son una herramienta esencial para garantizar la privacidad y seguridad en línea al navegar por internet. En el caso de OpenSUSE, un sistema operativo de código abierto basado en Linux, es importante seguir algunas mejores prácticas al utilizar una VPN para maximizar su eficacia.

Una de las mejores prácticas al utilizar una VPN en OpenSUSE es seleccionar un proveedor de confianza que ofrezca un sólido cifrado de datos y una política estricta de no registros. De esta manera, se garantiza que la información personal y la actividad en línea estén protegidas de posibles ataques cibernéticos o vigilancia no deseada.

Además, es fundamental configurar correctamente la VPN en OpenSUSE para asegurarse de que esté funcionando de manera óptima. Esto incluye elegir el protocolo de conexión más seguro, como OpenVPN, y ajustar los ajustes de seguridad según las necesidades individuales.

Otra buena práctica es utilizar la función de desconexión automática (kill switch) que evita que los datos se filtren en caso de que la conexión VPN falle repentinamente. Esto añade una capa adicional de protección para garantizar la privacidad en todo momento.

En resumen, al seguir estas mejores prácticas al utilizar una VPN en OpenSUSE, los usuarios pueden disfrutar de una mayor seguridad y privacidad en línea, así como una experiencia de navegación más segura y protegida.

0 notes

Text

Ubuntu 22.04にWN-G150UMを挿してもAPモードでの使用はできなかった

IODATAの無線LANアダプタWN-G150UMをubuntuに挿し、AP設定をするところまではできたが、端末(スマホ等)をWiFi接続しようとするとubuntuごと固まってしまい、実用に耐えなかった。備忘録として書き残しておくことにする。

環境

対応moduleのインストール

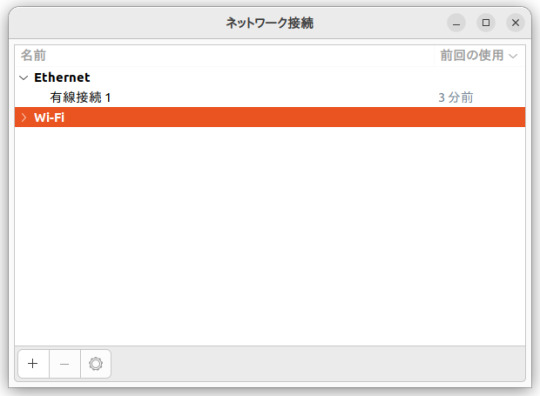

NetworkManagerでAP設定作成

再起動

参考サイト

備考

環境

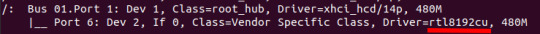

対応moduleのインストール

標準(linux-headers-xxxx-generic)でrtl8xxxuというmoduleがインストールされており、USBにWN-G150UMを挿すと読み込まれるが、このmoduleはAPモードに対応していない(子機としては使用可)ため、有志が改修した8192cuを新たにインストールする必要がある。

手順

1.gitからmoduleを一式持ってくる

git clone https://github.com/pvaret/rtl8192cu-fixes.git

2.DKMSのインストール

sudo dkms add ./rtl8192cu-fixes sudo dkms install 8192cu/1.11

3.moduleのリフレッシュ

sudo depmod -a

4. blacklist設定

標準moduleの無効化

sudo cp ./rtl8192cu-fixes/blacklist-native-rtl8192.conf /etc/modprobe.d/

NetworkManagerでAP設定作成

手順

1.NetworkManager起動

nm-connection-editor

2.WiFi設定作成

+ボタンを押して設定を新規作成する

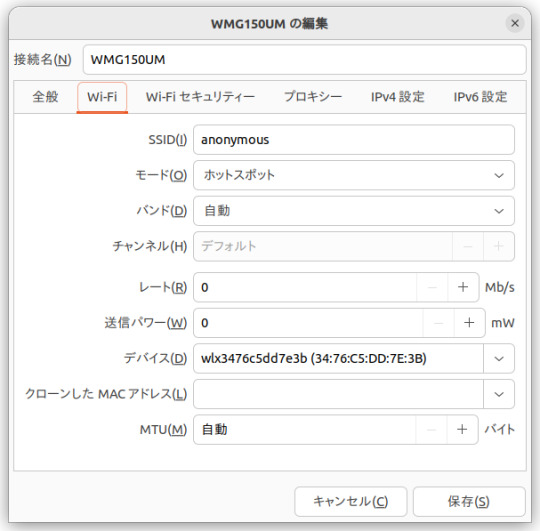

3.APモードを有効にする

接続名は何でも良いがnmcliコマンドで使うこともあるので半角の方が良さそう

モードは「ホットスポット」

デバイスはWN-G150UMに対応するものを選ぶ

4.セキュリティ設定

お好みで。どれを選んでも駄目だったが。

5. 保存して終了

再起動

OSを再起動し、APモードが有効になっているか確認

lsusb -t

正しくインストールできていればrtl8192cuになる(デフォルトはrtl8xxxu)

iw list

有効になっていれば下記logが出力される(駄目ならAPがない)

参考サイト

備考

当該moduleはubuntu13.10時代のもので、2年以上メンテナンスされておらず現在では非推奨となっている。22.04で動かなくてもしょうがない。

0 notes

Text

nmcli set nameservers (fix resolv.conf override)

If your /etc/resolv.conf gets overridden by NetworkManager on reboot, a solution is to manage the DNS via nmcli in this way: 1 – find the connection you want to edit nmcli connection show 2 – add the nameservers nmcli c modify “connection name” +ipv4.dns “8.8.8.8 9.9.9.9” 3 – reboot Enjoy

View On WordPress

0 notes

Text

Simplifying Wireless Connections in Linux

Linux is a versatile and popular operating system known for its stability and flexibility. While it excels in many areas, setting up wireless connections in Linux has historically been a challenge for some users. However, with advancements in software and improved hardware support, connecting to wireless networks in Linux has become much easier and more accessible than ever before.

Streamlined Network Managers: Modern Linux distributions often come equipped with user-friendly network managers, such as NetworkManager and Wicd, which simplify the process of connecting to wireless networks. These tools offer intuitive graphical interfaces that allow users to scan for available networks, enter credentials, and establish secure connections effortlessly. Additionally, they offer features like automatic connection management and the ability to save preferred networks for seamless connectivity.

Enhanced Hardware Compatibility: The Linux kernel has made significant strides in supporting a wide range of wireless hardware. Many popular Wi-Fi adapters now have native Linux drivers or are supported by community-developed drivers. This increased compatibility means that users can easily connect to wireless networks without the need for additional configuration or driver installations.

Command-Line Tools: For advanced users who prefer the command-line interface, Linux provides a variety of powerful tools to manage wireless connections. Utilities like iw, iwconfig, and nmcli allow users to control and configure wireless interfaces, scan for networks, and establish connections—all from the command line. These tools offer flexibility and customization options for users who prefer a more hands-on approach.

Community Support: The Linux community is renowned for its collaborative spirit and dedication to helping fellow users. Online forums, documentation, and community-driven wikis provide an abundance of resources for troubleshooting wireless connectivity issues in Linux. Users can seek assistance, share experiences, and discover solutions to any challenges they may encounter, making it easier to get up and running with wireless connections in Linux.

Gone are the days when configuring wireless connections in Linux was a daunting task. With the advent of user-friendly network managers, improved hardware compatibility, powerful command-line tools, and a supportive community, establishing wireless connections in Linux has become simpler and more accessible. Whether you are a beginner or an advanced user, Linux now offers a variety of options to connect to wireless networks effortlessly, making it an excellent choice for all your computing needs.

Visit our website https://www.unlimitedsimplans.com/.

0 notes

Text

I love network manager.

I actually always use nmcli to manage my wireless connections

wow replacing networking and wpa_supplicant with networkmanager in openrc boot services makes a difference

4 notes

·

View notes

Text

nmcli -f all connection

“ hidden “ command that outputs all paths loaded by network manager, shows which configuration file is currently loaded in nmcli

““

NAME UUID TYPE TIMESTAMP TIMESTAMP-REAL AUTOCONNECT AUTOCONNECT-PRIORITY READONLY DBUS-PATH ACTIVE DEVICE STATE ACTIVE-PATH SLAVE FILENAME Wired connection 1 de8087bc-3aae-3487-8d60-1cc8a3e233a3 ethernet 1624640156 Fri 25 Jun 2021 06:55:56 PM CEST yes -999 no /org/freedesktop/NetworkManager/Settings/1 yes ens3 activated /org/freedesktop/NetworkManager/ActiveConnection/1 -- /run/NetworkManager/system-connections/Wired connection 1.nmconnection Wired connection 2 350eafed-57af-37ff-888e-7cc7cb29b91d ethernet 1624640156 Fri 25 Jun 2021 06:55:56 PM CEST yes -999 no /org/freedesktop/NetworkManager/Settings/2 yes ens7 activated /org/freedesktop/NetworkManager/ActiveConnection/2 -- /run/NetworkManager/system-connections/Wired connection 2.nmconnection

‘‘

7 notes

·

View notes

Link

Why use the Network-command-line Manager’s interface? Sometimes Ubuntu Network Manager behaves strangely, and you may be unable to connect to any Wi-Fi Hotspot using the GUI (Graphical user interface).

The Network Manager may fail to start, and even after manually restarting the service through the terminal, you may still have difficulties connecting to any Wi-Fi Hotspot, even a previously recognized and stored home network.

I encountered same problem on dual boot configurations and standalone Linux installs, and it was quite inconvenient, particularly during the WFH (Work from home) phase that we’re all going through.

It’s quite convenient that the Network Manager includes a command-line program for managing it.

nmcli allows you to connect/disconnect as well as do other tasks with the Network-Manager, such as converting your PC into a Wi-Fi hotspot. Here are the fundamental instructions required to connect to any accessible network.

0 notes

Link

Earlier we have discussed how we can configure network connections using three different methods i.e. by editing network interface file, by using GUI & by using nmtui command. In this tutorial, we are going to use two other methods to configure network connections on our RHEL/CentOS machines. We are going to discuss 'nmcli' command & 'ifconfig' command in Linux.First utility that we will be using is ‘nmcli’ command & we can configure network on almost any Linux distribution using this method.

#Linux#ubuntu#linuxfan#linuxadmin#linuxindonesia#linuxday#linuxuserofficial#linuxcrew#linux4ever#linuxuser#linuxubuntu#linuxbased#centos#fedora#linuxcommands#ifconfig#network#nmcli#linuxhost#linuxcommunity#linuxcentos#linuxforever#linuxforhumanbeings#devops#devopscommunity#devopslife#devopsnotes#DevOpsGuys#DevOpsHandbook#devopsinuk

0 notes

Text

Uso del comando nmcli con 20 ejemplos

Uso del comando nmcli con 20 ejemplos, para que sea más comprensible a los recién llegados a linux. Integrado con la herramienta NetworkManager, el comando nmcli permite exprimir al máximo todo el potencial de la herramienta controladora de redes, directamente desde la línea de comandos en Linux. Fue lanzada en 2010 como reemplazo de otros comandos de configuración, como por ejemplo ifconfig. Este comando tiene la capacidad de crear, mostrar, editar, eliminar, activar y desactivar las conexiones de red, así como el control y visualización de estados de los dispositivos de red. Destacamos su capacidad para incluirse en diferentes scripts y, que las configuraciones de los dispositivos de red se guardan en simples archivos.

Comando nmcli

Uso del comando nmcli con 20 ejemplos

En este artículo vemos los usos más comunes de la herramienta nmcli. Verificar si NetworkManager se ejecuta y su estatus nmcli -t -f RUNNING general nmcli general Ejemplo... sergio@sololinux:~$ nmcli -t -f RUNNING general running sergio@sololinux:~$ nmcli general STATE CONNECTIVITY WIFI-HW WIFI WWAN-HW WWAN conectado total activado activado activado activado Listar los dispositivos de red nmcli dev status Salida del comando. sergio@sololinux:~$ nmcli dev status DEVICE TYPE STATE CONNECTION wlo1 wifi conectado Mi-Wifi eno1 ethernet no disponible -- lo loopback sin gestión -- Listar las conexiones disponibles nmcli con show Verás algo similar a lo siguiente. sergio@sololinux:~$ nmcli con show NAME UUID TYPE DEVICE Mi-Wifi a13c9aa1-53a7-43d3-b21b-c6e154baee28 wifi wlo1 SoloLinux c04afe8f-8dfd-4904-a096-0134f5967b4c wifi -- Conexión cableada 1 255b6d79-112e-3672-be85-b2ed504b811d ethernet -- Redmi 10 e0b42888-6e31-44d2-9cce-20a5f6565c29 wifi -- Redmi 9Pro c0caca6b-816a-442d-80c0-f139391bc816 wifi -- Timon e3a4f736-2be1-4e4e-8365-3e4def1ff1a9 wifi -- Xiaomi_63F2 06763738-bd49-468c-8b95-1c1db19d74fd wifi -- Ver la configuración de una conexión nmcli con show Mi-Wifi Configuración detallada. sergio@sololinux:~$ nmcli con show Mi-Wifi connection.id: Mi-Wifi connection.uuid: a13c9aa1-53a7-43d3-b21b-c6e154baee28 connection.stable-id: -- connection.type: 802-11-wireless connection.interface-name: -- connection.autoconnect: sí connection.autoconnect-priority: 0 connection.autoconnect-retries: -1 (default) connection.auth-retries: -1 connection.timestamp: 1618396000 connection.read-only: no connection.permissions: user:sergio Verificar el estado de los dispositivos nmcli dev status Ejemplo de salida. sergio@sololinux:~$ nmcli dev status DEVICE TYPE STATE CONNECTION wlo1 wifi conectado Mi-Wifi eno1 ethernet no disponible -- lo loopback sin gestión -- Activar una conexión nmcli con up eth1 Desactivar una conexión nmcli con down eth1 Cambiar el hostname con nmcli sudo nmcli general hostname Nuevo-Hostname Verificamos que el cambio se ha producido correctamente. nmcli general hostname Imagen de ejemplo.

Verificar el hostname con el comando nmcli Crear una conexión ethernet y asignar una IP automática sudo nmcli con add con-name eth3 type ethernet ifname eth3 ipv4.method auto Nos dice que la conexión se creó correctamente. Connection 'eth3' (850b8u8o-i644-4a25-c1ec-4d545gy8juk3) successfully added. Crear una conexión ethernet y asignar una IP estática En nuestro ejemplo, configuramos la interfaz eth1 (de forma estática) con la dirección IPv4 192.168.100.5/24 y, la puerta de enlace predeterminada 192.192.0.1. sudo nmcli con add con-name eth1 type ethernet ifname eth1 ipv4.method manual ipv4.address 192.168.100.5/24 ipv4.gateway 192.192.0.1 Si la operación es positiva, veremos una respuesta similar a... Connection 'eth1' (850b8u8o-i644-4a25-c1ec-4d545gy8juk3) successfully added. Recargar la configuración de la conexión sudo nmcli con reload Imagen de ejemplo.

Recargar la conexión con el comando nmcli Editar una conexión de forma interactiva El comando nmcli dispone de su propia consola de edificio. En nuestro caso abrimos la "Redmi10" y, solicitamos ver la ayuda con "help". nmcli con edit Redmi >help Vemos una pantalla similar a... sergio@sololinux:~$ nmcli con edit Redmi ===| Editor de conexión interactivo de nmcli |=== Modificando la conexión «802-11-wireless» existente: «Redmi» Escriba «help» o «?» para comandos disponibles. Escriba «describe » para una descripción de propiedad detallada. Puede modificar los siguientes parámetros: connection, 802-11-wireless (wifi), 802-11-wireless-security (wifi-sec), 802-1x, ipv4, ipv6, tc, proxy nmcli> help ------------------------------------------------------------------------------ ------ goto :: ir a parámetro o propiedad remove | :: retirar parámetro o restablecer valor de propiedad set :: establecer valor de propiedad describe :: describir propiedad print ] :: imprimir la conexión verify :: verificar la conexión save :: guardar la conexión activate :: activar la conexión back :: ir a un nivel superior (atrás) help/? :: imprimir esta ayuda nmcli :: configuración nmcli quit :: salir de nmcli ------------------------------------------------------------------------------ nmcli> Cambiar la directiva ONBOOT La directiva ONBOOT, ordena la precarga del archivo de configuración de la conexión. Puedes bloquear esta orden con este comando. sudo nmcli con mod eth1 connection.autoconnect no Verificamos. egrep 'ONBOOT' /etc/sysconfig/network-scripts/ifcfg-eth1 Obtenemos el resultado. ONBOOT=no Uso del comando nmcli con 20 ejemplos Cambiar la directiva DEFROUTE Por defecto, cualquier puerta de enlace que agregues al sistema, se considera como predeterminada. Este efecto no siempre conviene, si es tu caso... lo puedes anular. nmcli con mod eth1 ipv4.never-default yes Verificamos. egrep '^DEFROUTE' /etc/sysconfig/network-scripts/ifcfg-eth1 Respuesta correcta. DEFROUTE=no Deshabilitar IPv6 en una conexión nmcli con mod eth1 ipv6.method ignore

Bloquear IPv6 con el comando nmcli No conectar automáticamente Por defecto, al insertar el cable a la conexión ethernet se conecta automáticamente, puedes modificar esto usando el siguiente comando. nmcli con mod eth1 connection.autoconnect no Modificar las DNS de una conexión existente Mira que sencillo y rápido, puedes modificar las dns con el comando nmcli. nmcli con mod eth1 ipv4.dns 1.1.1.1 Agregar otro servidor DNS al existente Con el anterior comando nmcli, vimos como agregar o modificar una DNS a la conexión. Ahora añadimos una segunda dirección DNS, también conocida como secundaria. nmcli con mod eth1 +ipv4.dns 1.0.0.1 Verificamos. egrep DNS /etc/sysconfig/network-scripts/ifcfg-eth1 DNS1=1.1.1.1 DNS2=1.0.0.1 Eliminar uno o varios servidores DNS Eliminar una DNS: nmcli con mod eth1 -ipv4.dns 1.0.0.1 Eliminar múltiples DNS: nmcli con mod eth1 -ipv4.dns 1.0.0.1,1.1.1.1 Mostrar valores específicos con el comando nmcli Imprimir la dirección IPv4. nmcli -g ip4.address connection show eth0 Imprimir la dirección IPv4 y las DNS. nmcli -g ip4.address,ipv4.dns connection show eth0 Salida de ejemplo... sergio@sololinux:~$ nmcli -g ip4.address,ipv4.dns connection show eth0 1.1.1.1,1.0.0.1 192.192.0.5/24 Canales de Telegram: Canal SoloLinux – Canal SoloWordpress Espero que este artículo te sea de utilidad, puedes ayudarnos a mantener el servidor con una donación (paypal), o también colaborar con el simple gesto de compartir nuestros artículos en tu sitio web, blog, foro o redes sociales. Uso del comando nmcli con 20 ejemplos. Chat de SoloLinux en Telegram Read the full article

#20ejemplos#Cambiarelhostname#Cambiarelhostnameconnmcli#comandonmcli#conexiónethernet#DEFROUTE#DeshabilitarIPv6#Ethernet#help#herramientanmcli#ifconfig#modificarlasdns#NetworkManager#nmcli#nmclidevstatus#ONBOOT#Redmi10

0 notes

Link

0 notes

Text

Ubuntu 22.04にWDC-150SU2Mを挿し、APモードで使用する

ELECOMの無線LANアダプタWDC-150SU2Mをubuntuに挿し、PCをWiFi親機にできたので書き残しておく

環境

対応moduleのインストール

NetworkManagerでAP設定作成

再起動

参考サイト

備考

環境

対応moduleのインストール

標準(linux-headers-xxxx-generic)でr8188euというmoduleがインストールされており、USBにWDC-150SU2Mを挿すと読み込まれるが、このmoduleはAPモードに対応していない(子機としては使用可)ため、有志が改修したrtl8188euを新たにインストールする必要がある。

手順

1.gitからmoduleを一式持ってくる

git clone https://github.com/ivanovborislav/rtl8188eu.git

2.ビルド/インストール

make sudo make install

3.DKMSのインストール

sudo git clone "https://github.com/ivanovborislav/rtl8188eu.git" /usr/src/rtl8188eu-5.13.3 sudo dkms add -m rtl8188eu -v 5.13.3 sudo dkms build -m rtl8188eu -v 5.13.3 sudo dkms install -m rtl8188eu -v 5.13.3

NetworkManagerでAP設定作成

手順

1.NetworkManager起動

nm-connection-editor

2.WiFi設定作成

+ボタンを押して設定を新規作成する

3.APモードを有効にする

接続名は何でも良いがnmcliコマンドで使うこともあるので半角の方が良さそう

モードは「ホットスポット」

デバイスはWDC-150SU2Mに対応するものを選ぶ

4.セキュリティ設定

お好みで。WPA&WPA2でのみ動作確認済み。

5.保存して終了

再起動

OSを再起動し、APモードが有効になっているか確認

lsusb -t

正しくインストールできていればrtl8188euになる(デフォルトはr8188eu)

iw list

有効になっていれば下記logが出力される(駄目なら何も出ない)

参考サイト

Ubuntuをアクセスポイント化させて接続端末のDNSクエリログを記録する

備考

moduleの安全性は検証していない(できない)

別の有志のmoduleでは上手く行かなかった

0 notes

Text

ok.. it took way too long but i changed `nmcli radio wifi [on/off]` to `wifi [--on/--off]` so in conclusion im a genius

im working on my computer and i have several things to fix

#i hate bash so much#wren.2024#one command down 2 to go#but im saving worsy for last because it takes additional arguments ough#actually its probably not so bad but anyways. what ever

6 notes

·

View notes