#perl interview questions

Explore tagged Tumblr posts

Text

MySQL vs SQL Server: Which One Should You Choose?

Databases are the backbone of every application, from simple websites to enterprise-level systems. When it comes to choosing the right database management system (DBMS), two names often come up: MySQL and SQL Server. Both are widely used, but they cater to different needs and have unique strengths.

For students and professionals preparing for roles in database management, understanding the differences between these two DBMS options is crucial. Whether you're tackling MySQL interview questions for a web development role or diving into complex SQL Server interview questions for enterprise applications, this comparison will help you build a solid foundation.

This guide explores the key features, differences, and use cases of MySQL and SQL Server, helping you make the best choice for your career or project.

Read More: DBMS vs RDBMS: Which One Should You Learn for a Successful Database Career?

2. Overview of MySQL and SQL Server

To start, let’s understand what makes these two DBMS solutions so popular:

What is MySQL? MySQL is an open-source relational database management system (RDBMS) widely used in web development. It’s a part of the LAMP stack (Linux, Apache, MySQL, PHP/Python/Perl) and powers popular platforms like WordPress, Drupal, and Joomla. Its simplicity, speed, and flexibility make it an excellent choice for startups and small-scale projects.

What is SQL Server? SQL Server, developed by Microsoft, is a commercial RDBMS designed for enterprise-level applications. It integrates seamlessly with the Microsoft ecosystem, including Azure and .NET, and offers robust features for security, analytics, and transaction management. It’s ideal for handling complex and large-scale database requirements.

Here’s a quick comparison table for a high-level view:FeatureMySQLSQL ServerLicenseOpen-source (free)Commercial (free versions available)PlatformCross-platformWindows (also Linux support)PopularityWeb apps, CMS platformsEnterprise applications

3. Key Differences Between MySQL and SQL Server

While both are relational database systems, their differences can influence your decision significantly. Let’s explore the critical areas:

3.1 Licensing and Cost

MySQL: Being open-source, MySQL is free to use. It also offers enterprise editions with additional features and support, but the free version is sufficient for most small to medium-scale projects.

SQL Server: SQL Server operates on a commercial license model, which can be expensive for large deployments. However, Microsoft provides free versions like SQL Server Express and Developer Edition for students and small-scale use.

3.2 Platform Support

MySQL: MySQL is known for its flexibility and runs seamlessly on various platforms, including Windows, Linux, and macOS.

SQL Server: Traditionally optimized for Windows, SQL Server now supports Linux, giving it broader appeal for enterprise use.

3.3 Performance and Scalability

MySQL: Known for its performance in read-heavy workloads like blogs and content management systems. However, it may require additional tuning for high transaction volumes.

SQL Server: Outshines MySQL in write-heavy workloads and large-scale transactional systems, making it a preferred choice for enterprises managing massive data volumes.

3.4 Security Features

SQL Server: Offers advanced security measures like transparent data encryption, Always Encrypted, and row-level security, making it ideal for sensitive data applications.

MySQL: Provides basic security features and depends on third-party tools for advanced options.

3.5 Community and Support

MySQL: Backed by a strong open-source community, with plenty of free resources, tutorials, and forums available for support.

SQL Server: Offers professional, enterprise-grade support from Microsoft, along with extensive documentation and training options.

4. Features Comparison

Let’s break down the core features of MySQL and SQL Server to understand their strengths and limitations:

4.1 Data Types and Indexing

MySQL: Offers a basic but effective range of data types. It supports indexing, which boosts query performance, but lacks some advanced data types like XML and JSON indexing.

SQL Server: Provides a more extensive set of data types, including XML, JSON, and Spatial data. Advanced indexing techniques like filtered indexes enhance query performance significantly.

4.2 Stored Procedures and Functions

MySQL: Supports stored procedures and triggers but is less feature-rich compared to SQL Server.

SQL Server: Offers powerful stored procedures, triggers, and functions through T-SQL, enabling complex operations directly within the database.

4.3 Tools and Ecosystem

MySQL: Features lightweight tools like MySQL Workbench, which are simple and effective for smaller projects.

SQL Server: Comes with advanced tools like SQL Server Management Studio (SSMS), offering extensive capabilities for managing large databases, monitoring, and optimizing performance.

4.4 Integration with Other Platforms

MySQL: Works well with open-source stacks like LAMP and platforms such as WordPress and Joomla.

SQL Server: Integrates seamlessly with Microsoft technologies like Azure, .NET, and Power BI, making it ideal for enterprise-level solutions.

5. Use Cases for MySQL

MySQL is perfect for smaller-scale projects and web applications where performance and cost-effectiveness are priorities. Key use cases include:

Web Applications and CMS

Popular platforms like WordPress, Drupal, and Joomla run on MySQL. It’s ideal for blogs, e-commerce sites, and forums.

Startups and Small Businesses

MySQL’s low cost and ease of use make it a go-to choice for startups needing a reliable database for lightweight applications.

Data Warehousing for Small-Scale Projects

While not as robust as SQL Server for large-scale data warehousing, MySQL works well for small to medium-sized datasets.

6. Use Cases for SQL Server

SQL Server is built for enterprises requiring robust performance, scalability, and advanced analytics. Key use cases include:

Enterprise Applications

SQL Server excels in managing high transaction volumes and complex business logic, making it suitable for ERP and CRM systems.

Business Intelligence and Reporting

With tools like SQL Server Reporting Services (SSRS) and Power BI integration, it’s perfect for creating detailed reports and dashboards.

Cloud-Based Solutions

SQL Server integrates seamlessly with Microsoft Azure, enabling scalable and secure cloud-based applications.

High-Security Applications

Advanced security features make SQL Server the preferred choice for industries like banking and healthcare that handle sensitive data.

7. Factors to Consider When Choosing Between MySQL and SQL Server

When deciding which database to use, consider the following factors:

7.1 Budget Constraints

If you’re working with a limited budget, MySQL’s free open-source version is a great option. SQL Server, while powerful, can be costly for large-scale deployments unless you opt for the free Express or Developer editions.

7.2 Application Requirements

Read-Heavy Applications: MySQL is often better for read-heavy workloads like blogs or content platforms.

Transaction-Intensive Applications: SQL Server is ideal for write-heavy, high-transaction environments like banking or enterprise solutions.

7.3 Development Ecosystem

If your project leverages open-source tools and frameworks, MySQL is a natural fit. For those already invested in the Microsoft ecosystem, SQL Server offers unparalleled integration and compatibility.

7.4 Scalability and Performance Needs

Consider the future growth of your application. SQL Server is designed for enterprise scalability, while MySQL may require additional tools and configurations to handle massive datasets.

0 notes

Text

Free System Verilog interview questions and answers | Maven Silicon

Looking for VLSI interview questions and answers? Maven Silicon offers free System Verilog interview questions and answers to help prepare for your next VLSI job interview. We cover all VLSI, SystemVerilog, SVA, UVM, and Verilog topics. You can learn ASIC Verification, STA, Perl, and CMOS through our best VLSI Courses and get a VLSI Job.

0 notes

Text

Fwd: Postdoc: UFlorida.BatsMothsAcousticEvolution

Begin forwarded message: > From: [email protected] > Subject: Postdoc: UFlorida.BatsMothsAcousticEvolution > Date: 18 September 2023 at 06:04:32 BST > To: [email protected] > > > The Kawahara Lab at the University of Florida, Gainesville, USA, > is currently seeking a postdoctoral fellow to conduct phylogenomic > and acoustic research on moths (Lepidoptera), in the context of > their interactions with predatory bats that use ultrasound to hunt > insects. Specifically, in collaboration with Barber Sensory Ecology > Lab at Boise State University, the candidate will quantify the physical > information available to bats in returning echoes from saturniid moths > (i.e., “moth echoic profiles”), build a phylogeny of saturniid moth > species, and use these data to look for evidence of convergent evolution > and determine the evolutionary history of echoes in the moth family > Saturniidae. Published research on related topics from the team include > Barber et al. (2015: PNAS), Rubin et al. (2018: Science Advances), > Hamilton et al. (2022: Syst. Biol.) among others. The project is for > 2 years. > > Required: 1) A Ph.D. in biology, entomology, or a related field, 2) > Experience with using phylogenomic datasets to build phylogenetic trees, > 3) Experience with computer programming/scripting in Perl/Python/R > etc., 4) Familiarity with high-performance clusters and bioinformatics > pipelines, 5) Strong ability to write and communicate in English. An > interest in insects is desired, but not required. The successful > candidate will work closely with Kawahara Lab staff, postdocs, and > students, as well as our collaborators in the Barber Lab. Additional > responsibilities include student training and publishing papers. Position > available immediately. The Kawahara Lab welcomes all groups, regardless > of racial or ethnic background and encourages underrepresented groups to > apply. A working Code of Conduct document for the lab is available online > (https://ift.tt/fkBzw1D). > > Tentative timeline (may change): > October 13, 2023: Application deadline. > October 16-October 18, 2023: Evaluation of applications. > October 20-October 24, 2023: Short-listed candidates will be contacted > for an interview. > October 27-November 3: Interviews. > November 8-10: Deliberation and decision on top candidate. > > Once a candidate has accepted the job offer, we will contact all > applicants to let them know about our decision. > > Salary: $60,000. > > To ensure full consideration, please send a single pdf by October > 13, 2023, containing a cover letter (explaining your background and > fit for this position), CV, and list of 3 qualified references, to > Akito Kawahara at [email protected] with the email subject line: > Postdoc_KawaharaLab. Applications that do not follow this format may > not be considered. Any questions can be addressed to Akito Kawahara at > the email above. > > > > Akito Y. Kawahara, Ph.D. > Director, Curator and Professor > McGuire Center for Lepidoptera and Biodiversity > Florida Museum of Natural History > University of Florida > Powell Hall, 3215 Hull Road > Gainesville, FL 32611-2710 USA > Tel: 352.273.2018 > Email: [email protected] > https://ift.tt/WqnV6dv > > > "Akito Y. Kawahara"

1 note

·

View note

Link

Perl is an appropriate language for quick and fast processing methods compters , It runs on more than 100 stages with portable centralized system which means anyone can access the content by making any port sender to all.

1 note

·

View note

Text

On reconnaît la racaille au fait qu’elle terrorise le quartier, impose sa loi et fascine les minus qui rêvent de devenir des caïds. L’intelligentsia française est sous la coupe de petites frappes intellectuelles, qui font la promotion de la violence, suppriment les contradicteurs (pas de liberté d’expression pour les ennemis de leur pensée) et veulent tout faire péter, surtout dans la tête des plus jeunes qu’il faut rééduquer. Ils fascinent les médias qui écoutent avec componction ces esprits « parmi les plus brillants de notre époque », auprès desquels les idéologues de la France insoumise ressemblent à des petits-bras. La pensée ça doit castagner.

Le 30 septembre, Geoffroy de Lagasnerie était l’invité de Léa Salamé et Nicolas Demorand dans le cadre de la matinale de France Inter, c’est-à-dire le créneau le plus prestigieux et le plus écouté de notre respectable radio de service public. Pendant trente minutes, ce « sociologue » fort bien implanté dans le système dont il profite tout en le vomissant, nous a expliqué pourquoi la gauche s’était fourvoyée avec ses combats sociaux et syndicaux ringards et qu’il fallait désormais opter pour la radicalité. Ce qui ne dispense pas de faire de l’entrisme dans les institutions pour les régénérer (pardi, c’est comme ça qu’il justifie son propre statut). Au hasard, quelques perles :

« Moi je suis contre le paradigme du débat, contre le paradigme de la discussion ». « J’assume totalement le fait qu’il faille reproduire un certain nombre de censures dans l’espace public, pour rétablir un espace où les opinions justes prennent le pouvoir sur les opinions injustes ».

« Le respect de la loi n’est pas une catégorie pertinente pour moi, ce qui compte c’est la justice et la pureté, ce n’est pas la loi ». Justice et pureté qui sont définies par « l’analyse sociologique ». « Si jamais vous produisez une action qui soulage les corps de la souffrance, vous produisez une action qui est juste et qui est pure. » Certes, mais plus précisément ? « Tout le monde sait très bien ce que c’est qu’un corps qui souffre ».

« Un habitué du coup de force contre la liberté d’expression. »

Geoffroy de Lagasnerie fait partie du comité Adama et considère l’action d’Assa Traoré comme exemplaire des nouveaux rapports de force. Apparemment, le corps souffrant du jeune homme violé par Adama Traoré en détention ne l’émeut pas. Tous les corps souffrants ne sont pas éligibles à la rhétorique révolutionnaire. Geoffroy de Lagasnerie est un habitué du coup de force contre la liberté d’expression. Avec son ami Édouard Louis, il avait demandé le boycott de Marcel Gauchet aux rencontres de Blois en 2014 car ne devaient s’y exprimer que des « progressistes ». Édouard Louis a récemment récidivé en expliquant que : « La liberté d’expression, c’est connaître les questions que l’on peut poser et les questions que l’on ne peut pas poser. Il y a des questions qui ne sont pas des questions mais qui sont des insultes. »

Tout cela pourrait prêter à rire si l’aura intellectuelle de ces idéologues était nulle. C’est tout l’inverse. Même la maire de Paris, Anne Hidalgo, a récemment tweeté que la pensée de Lagasnerie était stimulante… Vous imaginez Xavier Bertrand dire que la pensée de Zemmour est stimulante ? On assisterait à un tsunami médiatique. Éric Zemmour lorsqu’il a dit que les mineurs isolés étaient tous des délinquants, des violeurs, des voleurs, a récolté l’hallali. Des journalistes ont même demandé au CSA d’être plus sourcilleux quant à la « droitisation » de certaines chaînes infos.

« Que Lagasnerie fasse l’apologie de l’« action directe » et affiche son mépris de la loi devrait les inquiéter aussi. Bien au contraire, on s’incline devant cet esprit brillant et on l’absout.»

Que Lagasnerie fasse l’apologie de l’« action directe » et affiche son mépris de la loi devrait les inquiéter aussi. Bien au contraire, on s’incline devant cet esprit brillant et on l’absout. Daniel Schneidermann nous explique que, sur France Inter, « ses punchlines dépassaient un peu sa pensée ». Et qu’il « provoquait, avec un art consommé de la provocation. » Ce qui indigne Daniel Schneidermann, en revanche, c’est que Charlie ait eu le droit de publier des caricatures du Prophète mais que Lagasnerie, lui, ne bénéficie pas « du même droit de prononcer quelques gros mots le matin à la radio. De ces deux blasphèmes, l’un était manifestement plus blasphématoire que l’autre. » Écœurant. Ceux de Charlie sont morts pour la liberté d’expression que Lagasnerie propose justement de supprimer puisqu’il faut créer de nouveaux espaces de censure… Mais Schneidermann en fait un martyre de la liberté d’expression. Oui, car seuls les progressistes ont le droit de s’exprimer librement. Et en caricaturant Mahomet, Charlie a versé dans le camp des islamophobes : selon les racailles de la pensée, qui reprennent les termes des doctrinaires salafistes, c’est « impur ». D’ailleurs, pour Lagasnerie, les djihadistes du 13 novembre 2015 avaient « plaqué des mots djihadistes sur une violence sociale qu’ils ont ressentie quand ils avaient 16 ans ». Les pauvres, ce sont eux les vrais corps souffrants.

Par acquit de conscience, on s’est tout de même plongé dans les différents propos de Lagasnerie pour voir si ses « punchlines » avaient dépassé sa pensée. Dans certaines interviews, son mode politique s’affine. « Moi si on me disait : c’est bon, nous avons autant d’armes que l’État, nous pouvons prendre l’Élysée demain, je serais pour la violence puisque le rapport de force sera à notre avantage… Mais ce n’est pas le cas aujourd’hui. » Voilà de quoi nous rassurer sur le fond de son discours.

« La théorisation de la censure, la mise à l’index des pensées non conformes, le refus de discuter avec l’autre, la célébration de l’entre-soi se sont banalisés […] comment imaginer que les générations formatées à ce moule identitaire relativiste et souvent antirépublicain en sortent indemnes ? »

Ces agités du bocal de la radicalité sont-ils dangereux ? Oui, car ils sont de moins en moins marginaux. La théorisation de la censure, la mise à l’index des pensées non conformes, le refus de discuter avec l’autre, la célébration de l’entre-soi (idéologique, de race, de sexe, de genre, d’ethnie) se sont banalisés. De réunions en non-mixité à la suppression des conférences d’intellectuels « indésirables », en passant par les pièces de théâtre censurées, un nouveau paysage médiatique, culturel et universitaire se déploie. Une nouvelle norme de la pensée. Toute remise en question de l’extrême gauche est fascisante. Même si l’exaspération commence à se faire sentir, comment imaginer que les générations formatées à ce moule identitaire relativiste et souvent antirépublicain en sortent indemnes ?

Le Génie lesbien d’Alice Coffin est un coquet succès d’édition, preuve que ses thèses intéressent voire convainquent. Elle y écrit qu’« à défaut de prendre les armes, il nous faut organiser un blocus féministe. Ne plus coucher avec eux (les hommes), ne plus vivre avec eux en est une forme. Ne plus lire leurs livres, ne plus voir leurs films, une autre. » Tout cela est-il marginal ? Consultons, pour se changer les idées, le programme du Centre Pompidou, respectable établissement public. Le musée se félicite d’accueillir Paul B. Preciado « philosophe et commissaire d’exposition, l’un des penseurs contemporains les plus importants dans les études du genre, des politiques sexuelles et du corps ». À partir du 15 octobre, cette sommité incontournable nous propose « une narration chorale du processus révolutionnaire en cours » avec des acteurs du monde culturel (en fait toute la fine fleur radicale indigéniste, néo-féministe et décoloniale). « La proposition est de construire un cluster révolutionnaire antifasciste, transféministe et antiraciste ». Il s’agit, s’enthousiasme Paul B. Preciado, de «penser l’identité politique comme un virus et les agencements d’oppression, d’action et de transformation comme des clusters. »

Quand Lagasnerie jugera qu’il y a suffisamment d’armes pour attaquer l’Élysée, nul doute qu’il choisira Preciado comme ministre de la propagande. Et le centre Pompidou comme siège de sa Kommandantur ?

25 notes

·

View notes

Photo

[AVANT-PREMIÈRE CINÉ] JULIE (EN 12 CHAPITRES) de Joachim Trier Cinquième long-métrage de Joachim Trier et le deuxième à avoir les honneurs de la Compétition du Festival de Cannes après ‘Back Home’ (2015), ‘Julie (en 12 chapitres)’ est l’œuvre la plus lumineuse du réalisateur jusqu’à présent, avec ce portrait enlevé de la vie d’une jeune femme norvégienne. La pétillante actrice principale Renate Reinsve a reçu le Prix d’Interprétation Féminine pour ce film. Julie, bientôt 30 ans, n’arrive pas à se fixer dans la vie. Alors qu’elle pense avoir trouvé une certaine stabilité auprès d’Aksel, 45 ans, auteur à succès, elle rencontre le jeune et séduisant Eivind. Le titre du long-métrage n’est pas trompeur : 12 chapitres pour présenter la vie de Julie, avec un découpage clair où chaque chapitre a également son propre titre. 12 chapitres, c’est autant de moments de vie avec ellipses qui cadrent le récit et son principal élément : le temps. Comme peut le suggérer l’affiche du film, le temps est ce après quoi courent quasiment tous les personnages, à commencer par Julie (pression sociale et professionnelle, pression familiale d’enfanter, différence d’âge et mauvais timing avec Aksel), quand ils ne parviennent pas à l’arrêter (la belle scène statique jouant habilement avec les codes du film romantique, le cauchemar de Julie et son corps de femme âgée, la maladie progressive de l’être aimé, l’introduction troublante du covid à la fin du film). Au lieu de le contraindre, ce cadre en découpage temporel permet au film de le faire respirer en donnant des indices au spectateur et en jouant avec lui. Il est à noter que le titre original du film est ‘Verdens verste menneske’ (littéralement ‘La pire personne du monde’), ironie du sort du personnage et de son caractère parfois autodestructeur. Ceci introduit l’autre élément déterminant : le choix. Le film pourrait ainsi se décrire comme une succession de choix et de leurs conséquences. Construit d’effets papillon et de véritables chamboulements, le scénario, une nouvelle fois co-écrit par Joachim Trier avec Eskil Vogt [également réalisateur de ‘The Innocents’ présenté dans la section Un Certain Regard cette année] qui le suit depuis son premier film, parvient en deux heures à parcourir de façon cohérente et élégante plusieurs années décisives de la vie de cette jeune femme. De ce temps et de ces choix se dégage une forte et poignante mélancolie : la vie offre une nombre infini de versions, mais nous n’en ferons l’expérience que d’une seule, peut-être même sans pouvoir se poser deux fois la question. Pour son premier rôle en tête d’affiche, Renate Reinsve, qui tenait déjà un tout petit rôle dans ‘Oslo, 31 août’ (2011), est éblouissante de simplicité et de fraîcheur. Anders Danielsen Lie, acteur principal des deux premiers films ‘Reprise (Nouvelle Donne)’ (2006) et ‘Oslo, 31 Août’ (2011) de Joachim Trier, venu également présenter ‘Bergman Island’ de Mia Hansen-Løve [notre chronique] à Cannes, est comme à son habitude parfait. Le trio est complété par Herbert Nordrum qui semble d’ailleurs pendant un temps interpréter le seul personnage sur lequel le temps n’a pas d’effet (dans la fleur de l’âge et sans autre ambition apparente que de servir des cafés). La mise en scène, qui joue beaucoup sur la belle lumière norvégienne de la ville d’Oslo et de ses alentours que Joachim Trier connaît bien, ainsi que la foisonnante bande-originale signée par Ola Flottum à laquelle s’ajoutent des morceaux aussi divers que ceux de Chassol [notre interview], Harry Nilsson, Todd Rundgren, Billie Holiday, Sassy 009 [notre interview] ou encore Daphni (Caribou), offrent un cocon accueillant à l’histoire. Comédie romantique plus profonde qu’elle peut paraître, ‘Julie (en 12 chapitres)’ est donc une petite perle et un nouvelle réussite de Joachim Trier. Pour retrouver notre interview du réalisateur Joachim Trier, c’est par ici : https://bit.ly/3lD35a8 Bande-annonce : https://bit.ly/3t8du09 Date de sortie française : Mercredi 13 octobre 2021 A&B

1 note

·

View note

Note

I don't think your theory is farfetched at all. DD hired relatively unknown Spanish actress Laia Costa as a lead in Newness, and he might go that route again. AO's family has deep pockets that could easily bankroll one of his indies. During her time in LA, I'm sure Seb introduced her to as many of his contacts as planned, and that included LA-based DD.

To be fair, I literally only have the instagram activity this month and some basic facts about Alejandra and Drake to work with. So that’s why I just called it a crackpot theory since I don’t have anything more substantial to base my theory off of.

I mean it’s debatable whether Sebastian would voluntarily agree to introduce her to anyone. Jessica’s party for example. I doubt that Sebastian would have willingly brought her along. She either pressed him to bring her along or it got pointed out to him that having her be seen with his friends would give this relationship some legitimacy (it totally doesn’t).

It’s POSSIBLE he introduced her to some of his industry connections if only so he can pawn her off as soon as possible. However it’s also possible he tried to have her meet as few people as possible because he doesn’t like her or he thinks she’s a lousy actress. I don’t think he’d want to introduce her to important people he knows. I mean think about it.

Let’s say you have a friend who needs a job. However you know they are grossly underqualified for a job at your company. And by grossly underqualified I mean, the position is a computer programmer, but your friend has only worked in retail and majored in history. They don’t even know how to do HTML much less PERL, SQL, or Ruby as a hobby, which is what they expect a job candidate to be expert at. You clearly wouldn’t tell your friend about the job because they wouldn’t even get called in for an interview let alone get this job. On top of that, you might develop a reputation for questionable judgment thinking your unqualified friend should be considered.

Even though Alejandra is a fake PR girlfriend, he’d look pretty stupid if he introduced her to directors he worked with before and it turns out they think she’s terrible. I think if she’s already coughing up money to get a fake boyfriend from CAA, it’s possible she’d have money to give CAA to get her a director that will cast her in his indie movie. I mean not only would she actually get a job, but even an indie movie would be impressive on her CV. I mean saying you worked on a Hollywood movie is still prestigious internationally. Also the idea of Indie would give the movie an aura of “serious” and “avant garde” rather than cliche, blockbusters. I mean don’t get me wrong, she’d LOVE to be in a typical big budget Hollywood movie. But at this point anything connected to Hollywood is what will work for her and get her more opportunities and attention.

#alejandra onieva#when will this trainwreck stop?#we are counting down to when this contract is over#wannabes just wanna be famous

3 notes

·

View notes

Text

Gigaleak, préservation, émulation et diffusion de contenu

(English version available here) Le 21 novembre 1992 sortait la suite du jeu le plus diffusé de la Mega Drive : Sonic 2. Un peu malgré lui, il a fait naître chez nombre de personnes l'envie de découvrir ce qu'il était advenu de tous ces éléments passés à la trappe en cours de développement. Quelques mois plus tôt, quand Sega a commencé à montrer son futur hit à la presse, le public a pu découvrir des images de niveaux tels que le Hidden Palace, zone non présente dans la version finale. Ce n'était pas la première fois qu'un tel événement se produisait ; d'autres titres parfois tout aussi populaires tel que Super Mario Bros. 3 ont connu le même sort, que ce soit par voie de presse ou par le biais de captures d'écran figurant sur la boite du jeu. Mais Sonic 2 a un point qui le distingue de la plupart des autres titres, en plus de sa grande popularité : une version de développement a été volée quelques mois avant la commercialisation du jeu. D'après Yuji Naka, programmeur et figure de proue de la licence à cette époque, une cartouche aurait été dérobée lors d'un salon tenu à New York. Son ancien collègue Akinori Nishiyama évoque de son côté un hack. Quoi qu'il en soit, cette version a été commercialisée sur des marchés où les cartouches produites sans licence officielle étaient chose commune, avant d'être retrouvée en 1999 sous la forme de ROM sur un site chinois. Baptisée "Simon Wai Prototype" (du nom de celui qui a trouvé la ROM), cette version comporte une version inachevée du niveau auquel on pensait ne jamais pouvoir jouer : Hidden Palace. La popularité de la licence aidant, des amateur·e·s ont entamé un travail de collecte afin de recenser toutes les différences entre les versions commercialisées par Sega et les nombreuses captures d'écran et autres versions de développement trouvées au fil des ans.

Une preview extraite du numéro d'octobre 1992 du magazine britannique Mega. 2 des 3 niveaux montrés ne figurent pas dans la version commercialisée.

Depuis Sonic 2, quantité de versions de développement et de documents de design se sont retrouvés sur le net avec plus ou moins d'écho et des communautés de chercheur·euse·s amateur·e·s se sont créées autour de sites tels que The Cutting Room Floor, Unseen64 ou encore Hidden Palace. Le 23 février 2008, ce dernier a mis en ligne un millier de versions de développement de jeux produits par Sega ou sortis sur console Sega et obtenus après la vente de CDs d'archive contenant les jeux en question, avec parfois plusieurs dizaines de versions par titre. Néanmoins, la fuite de données que subit Nintendo en cette année 2020 semble sans commune mesure de par la variété des types de contenu concernés ainsi que par la méthode vraisemblablement adoptée.

Avril 2020, des versions de développement de différents épisodes de Pokémon ainsi que des codes sources, outils de développement et graphismes de versions intermédiaires sont mis en ligne. Déjà en 2018 et 2019, une version de développement de Pokémon Or et Argent (baptisée "Spaceworld 1997 demo", du nom du salon où elle a été présentée), des assets de Pokémon Rouge et Vert puis de Pokémon Diamant et Perle avaient fuité sur le net. Dans les jours qui suivent, d'autres types de contenu apparaissent sur 4chan : de la documentation officielle relative à un certain nombre de consoles Nintendo dont la Wii, la Nintendo 64, le 64DD, l'iQue Player, une démo technique produite pour la Nintendo 64, du code source écrit pour Super Mario 64, des Powerpoints de présentation ou encore des correspondances internes de plusieurs sociétés pour un total d'environ 29 000 documents. Une deuxième salve a débuté le 24 juillet et trouvé un écho qui dépasse largement le cadre des amateur·e·s de technique et les producteurs de clones de console. De nombreux contenus relatifs à certains des titres et licences les plus populaires de l'Histoire du jeu vidéo (Mario, Zelda, Animal Crossing, StarFox) sont mis en ligne sur 4chan puis diffusés sur le reste du net. Des versions de développement de jeux Super NES, Nintendo 64, Game Boy, Game Boy Color, Game Boy Advance, mais aussi codes sources, assets graphiques, tests d'animation 3D, bruitages et musiques non compressés, illustrations 2D et 3D, logos, éditeurs de niveau, conversations entre développeurs, visuels pour un site web ou encore documents relatifs.

Les origines de la fuite Nintendo a subi plusieurs attaques au cours de ces dernières années. Parmi celles dont on a eu connaissance, l'une a entraîné la fuite d'informations relatives à la Switch avant la sortie de cette dernière, une autre portait sur des codes sources obtenus auprès de plusieurs dizaines de sociétés, mais celle qui correspond le plus à la présente affaire - baptisée Gigaleak - a été effectuée en 2018 par un dénommé Zammis Clark, chercheur en sécurité britannique et ancien employé de la société Malwarebytes, spécialisée dans la détection et la suppression de logiciels malveillants. En 2015, il s'était attaqué aux serveurs du fabricant VTech, révélant au passage que la société avait collecté illégalement les données de près de 200 000 enfants. Il a aussi révélé des failles dans des applications de constructeurs tels que Dell, Lenovo et Toshiba, ainsi que dans un outil utilisé dans les écoles du Royaume Uni et développé par Impero. En 2017, il a hacké des serveurs de Microsoft et subtilisé plusieurs dizaines de milliers de fichiers avant de partager l'accès à ces serveurs avec d'autres personnes. Après avoir été arrêté puis libéré sous caution, il a piraté le réseau interne de Nintendo en mars 2018. Dans sa communication officielle, la société japonaise n'a évoqué qu'un vol de quelques milliers d'identifiants et de mots de passe ainsi qu'un accès à des données relatives à des jeux alors en développement. Toutefois, Ganix, qui a mis en ligne les sprites de Pokémon Diamant et Perle en décembre 2019, a expliqué dans une interview accordée au site LavaCutContent que les différents contenus leakés relatifs à Pokémon (dont la Spaceworld 1997 demo mise en ligne en mai 2018, mois où Nintendo s'est rendue compte qu'elle avait été hackée par Clark) proviennent tous d'un hack réalisé en mars 2018 par un certain Wack0. On sait depuis l'affaire Impero que Wack0 n'est autre que le pseudonyme de Clark - un courrier rédigé par Impero et adressé à Clark en 2015 dresse le lien entre ces deux noms. Clark avait partagé ces fichiers avec Ganix qui a décidé de son propre chef de la fuite de décembre 2019, trahissant ainsi la confiance que Clark portait en lui. Le thread 4chan par lequel a débuté le Gigaleak en juillet 2020 semble faire référence à cet événement de par son intitulé : "ppg leak time: fuck ganix".

Du fait de son profil - Clark présente une forme d'autisme et souffre de prosopagnosie, soit l'incapacité à reconnaître et identifier des visages -, le juge a estimé qu'il encourrait un trop grand risque s'il était envoyé en prison. Il a été condamné en 2019 à 15 mois de prison avec sursis et soumis à un contrôle judiciaire d'une durée de 5 ans.

La présence de fichiers relatifs à l'iQue Player et à la société BroadOn parmi les documents qui ont fuité laisse à penser que le hacker a eu accès aux serveurs de BroadOn, société fondée par Wei Yen qui a lui-même cofondé iQue avec Nintendo. Du fait de la législation en vigueur en Chine de 2000 à 2015, Nintendo avait dû passer par une joint venture pour s'implanter sur ce marché et proposer une variante de la Nintendo 64 - l'iQue Player - ainsi que plusieurs de ses consoles portables. La société BroadOn fait partie des collaborateurs de Nintendo, société pour laquelle elle a développé des logiciels, notamment pour la gamme iQue et la Wii.

L’iQue Player.

Si Nintendo est la principale cible de ce leak, d'autres sociétés ont également été touchées par ricochet. Parmi elles, on trouve Capcom, Konami ainsi que M2 (qui est l'actuel détenteur des droits de la série Aleste). Des assets et versions de développement de certains de leurs jeux parus sur Super Famicom sont désormais dans la nature : Megaman X, Super Ghouls'n Ghosts, Super Castlevania IV, Axelay, Parodius Da!, Ganbare Goemon ou encore Super Aleste. Depuis la sortie de la compilation Collection of Mana, on sait que Nintendo conserve dans ses archives du contenu produit par d'autres sociétés. Masaru Oyamada, producteur sur la série Mana, a d'ailleurs indiqué que cette compilation a vu le jour grâce à Nintendo, laquelle a permis à Square-Enix de recouvrer les différents codes sources de ces jeux.

Dans la foulée du Gigaleak, le code source du jeu Xbox Unreal Championship 2 a été mis en ligne, accompagné de nombreux documents de design. Les serveurs d'Epic games avaient été hackés en 2011 sans que l'identité du visiteur ne soit révélée ; il n'est pas exclu que les fichiers en question proviennent de cette attaque et que l'auteur du hack les ait conservés jusqu'à ce jour du 30 juillet. Le lien entre cette fuite et le Gigaleak n’est pas encore certain. Dans une affaire de ce type, il est peu probable que le ou les responsables revendiquent publiquement la fuite.

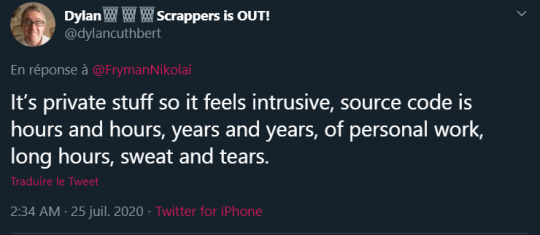

La question de l'authenticité du contenu Quand un prototype de console, une version de développement d'un jeu populaire ou tiré d'une licence majeure fait surface, il est d'usage de se munir d'un sachet de pincettes, des fois que quelqu'un aurait eu l'idée de faire un canular ou d'alimenter son compte en banque en mettant en vente un faux. Dans le cas des contenus leakés en 2020, faute de réaction officielle de la part de Nintendo (qui a refusé de répondre aux demandes effectuées par Vice.com et LeMonde.fr), le doute persiste et leur quantité est telle qu'il va être difficile de les authentifier un par un. Néanmoins, Dylan Cuthbert, ancien développeur d'Argonaut qui a par la suite rejoint Nintendo, a reconnu l'un des outils développés pour Starfox 2. De plus, dans un certain nombre de cas, des développeurs de la société ont par le passé fourni des indices laissant à penser qu'une partie au moins de ce contenu est authentique. C'est notamment le cas de certains des sprites non retenus de Yoshi pour Super Mario World, déjà dévoilés en 2017 et dessinés par Shigefumi Hino.

Une feuille de sprites créés lors du développement de Super Mario World, un an avant la sortie du jeu.

On dispose aussi de témoignages concernant la présence de Luigi dans Super Mario 64, de Mario adulte dans Yoshi's Island (l'un comme l'autre ont été écartés en cours de développement), de personnages en combinaison dans Super Mario Kart avant que les personnages de l'univers de Mario ne les remplacent, ou encore d'un circuit de Mario Kart 64 situé dans une ville jugé trop long à parcourir. Il en va de même du côté de la licence Zelda : Yoshiaki Koizumi a évoqué avoir réalisé une version polygonale de Link dans le cadre d'un prototype d'adaptation de Zelda II sur Super Famicom, Eiji Aonuma a expliqué que le cycle de Majora's Mask durait à l'origine non pas 3 jours mais une semaine et Link’s Awakening était à la base pensé comme une adaptation d’A Link to the Past - la carte du monde du second a été retrouvée avec le moteur du premier. Concernant Dragonfly, l'un des tout premiers titres Super Famicom montrés au public en 1988 avant d'être rebaptisé Pilotwings, les différentes captures d'écran parues dans la presse correspondent à la version qui a leaké. Il ne s'agit certes pas d'une preuve absolue de son authenticité - un fan s'était amusé en 2012 à recréer la première version de Sonic 1 montrée au public à partir de photos du jeu -, mais la somme d'indices précédemment cités ainsi que la quantité importante de documents mis en ligne rendent la thèse du canular peu probable.

Ce leak contient aussi son lot de fichiers difficiles à identifier, notamment parce que les noms des répertoires et des fichiers ne sont pas toujours très explicites et que certains titres n'avaient jamais été rendus publics ou sous une autre forme. Citons par exemple Sleep, un jeu Super Famicom inachevé jouable à la souris (qui pourrait avoir été annoncé sous le titre "Black Out" en 1992), Super Donkey, un titre lui aussi inachevé qui présente un certain nombre de similitudes visuelles avec Yoshi's Island, ou encore des sprites de Link en vue de profil pour lesquels on ne peut faire que des suppositions. Se plonger dans ce dédale de répertoires demande de la patience ainsi que certaines compétences. Prenons le cas d'un jeu : chaque jeu a son fichier CVS (du nom du logiciel utilisé par Nintendo). Un fichier CVS peut regrouper plusieurs versions d'un jeu, comme un journal de son évolution : une version peu avancée, une version plus avancée dont certains éléments diffèrent de la version finale, la version finale, etc. Ces fichiers ne sont pas des ROMs que l'on pourrait lancer dans un émulateur en 3 clics. Il faut au préalable compiler le code source du jeu que l'on veut lancer, si code source il y a.

Conversations privées S'il y a un point sur lequel le leak n'a pas ou peu été publiquement loué, c'est sur la mise en ligne de conversations privées. Depuis avril 2020, des conversations d'employés de différentes sociétés (Nintendo, BroadOn, puis Argonaut en juillet) circulent sur le net, en particulier des échanges réalisés entre employé·e·s d'Argonaut au début des années 90, période à laquelle certains d'entre eux étaient venus travailler chez Nintendo au Japon. Outre le fait qu'il s'agit de correspondances d'ordre privé - ce qui pose déjà un problème d’ordre légal et moral -, certains des extraits partagés sur le net mettent en lumière des problèmes qui font écho à des affaires récentes touchant d'autres sociétés, notamment sur le sujet du sexisme et du harcèlement sexuel. Dans ce cas de figure, le problème est double : il y a bien sûr le harcèlement lui-même (réception d'images à caractère pornographique non sollicitée), mais aussi le fait que le sujet soit sorti sans que les victimes aient choisi de l'aborder d'elles-mêmes.

Ce cas illustre le fait que la préservation du jeu vidéo requiert un minimum de méthodologie et ne devrait pas nécessairement se traduire par la diffusion non régulée de tout contenu relatif au développement d'un jeu ou à l'histoire d'une société. Sur le reste du leak, les avis sont très partagés. Certaines personnes s'en réjouissent sans réserve ; d'autres ont un avis plus mitigé voire négatif, la question de la préservation et de ses modalités faisant elle-même débat.

Etat de la préservation La préservation du jeu vidéo est une course contre la montre débutée il y a des années, mais dont on discute encore du règlement à appliquer. Une partie du public considère que tout ce qui n'est pas encore disponible à l'état de ROM ou d'ISO sur le net doit être dumpé et partagé. En 2019, un collectionneur notoire, possesseur de l'un des 3 exemplaires du jeu d'arcade Akka Arrh, a affirmé qu'une personne s'était introduite chez lui pour dumper à son insu la ROM du jeu en question et la mettre en ligne. Il s'agit d'un des cas les plus extrêmes connus (s'il est avéré), mais qui soulève un autre problème : la préservation doit-elle nécessairement passer par l'illégalité ? Les ROMs de jeux commerciaux présentes sur le net (hors sites officiels de constructeurs) sont des copies qui contreviennent au droit de la propriété intellectuelle, qu'il s'agisse de jeux commercialisés ou de versions de développement de jeux, sortis ou non. Dès 1993-94, des émulateurs NES, Super NES ou encore Mega Drive font leur apparition et avec eux des ROMs trouvables via des BBS. Déjà à cette époque, on trouvait des ROM de versions de développement, dont certaines semblent avoir disparu du net du fait de leur faible diffusion. Celles-ci proviennent généralement soit de développeurs qui ont conservé des cartouches, des CDs ou des fichiers sur disque dur, soit de journalistes qui ont fait de même avec des versions preview. Dans les 2 cas, il est probable qu'ils n'étaient pas censés en garder la possession et encore moins les revendre des années plus tard à des particuliers. Les sommes échangées pour ces exemplaires ont grimpé en flèche au cours de ces 20 dernières années. Ce qui pouvait se trouver pour une centaine de dollars au début des années 2000 franchit désormais régulièrement le cap du millier. Le caractère illégal du Gigaleak n'a donc rien de nouveau dans ce domaine, mais il a pu choquer par son ampleur et par le fait que le contenu n'a a priori pas été obtenu par une transaction (à la légalité certes toute relative).

Galaxian, l'un des premiers jeux vidéo commerciaux dont une version de développement s'est retrouvée dans la nature. En 1979, la PCB du jeu avait été dupliquée alors que ce dernier était en location test (la période d'essai des jeux d'arcade) dans un café et des copies d'une version beta avaient été mises en vente avant que l'exploitation de la version officielle ne débute. La législation en vigueur dans des pays comme le Japon, les Etats Unis ou la France n'est pas tant un frein à la préservation qu'à la diffusion des ROMs et ISOs de jeux. On peut certes déplorer l’insuffisance des initiatives étatiques ainsi que la maigreur des budgets alloués à la préservation du jeu vidéo - en 2017, lors d’un colloque sur la conservation du patrimoine vidéoludique tenu à la BNF, la direction audiovisuelle de celle-ci confessait que l’enveloppe débloquée pour le jeu vidéo était bien inférieure à celle obtenue par le secteur cinématographique avec une moyenne de 5000 à 6000 euros par an, allant jusqu'à 8000 euros les années fastes. Cette enveloppe couvre notamment l'acquisition des jeux manquants (ceux qui sont passés à travers les mailles du dépôt légal), les frais de conservation (la salle où sont conservés les jeux et les machines doit rester à une température constante), etc. Mais la législation actuelle est surtout un frein pour des cas particuliers tels que la préservation des jeux vidéo à caractère pédopornographique, des jeux que des sociétés comme Enix ont parfois édité au début des années 80 au Japon. La Game Preservation Society, entité implantée au Japon, n'a pas pour mission de mettre en ligne des copies des jeux - parfois très rares - qu'elle conserve dans ses archives, mais de les préserver. Des particuliers peuvent d'ailleurs faire appel à elle pour effectuer des sauvegardes de titres issus de leur collection, l'intérêt d'une sauvegarde privée étant de prévenir la dégradation du support de stockage du programme (cassettes, disquettes, CD, etc.). Cette politique rencontre parfois l'incompréhension voire la désapprobation d'une certaine frange du public qui réclame inlassablement les ROMs des jeux. Oui, mais quels jeux ? Les sites mettant à disposition des ROMs sans l'accord de leurs ayants droits ont un avantage certain sur les éditeurs de jeu : la quasi-totalité des jeux sortis sur certaines des consoles les plus populaires sont trouvables sur le net. Rares sont les éditeurs à exploiter la totalité de leur catalogue en continu pour des raisons aussi diverses que le manque de ressources, les problèmes de droits en cas de licences tierces ou encore le manque d'intérêt commercial. Si vous voulez vous essayer à la totalité des jeux Mega Drive, sauf à acheter une à une les 900 et quelques cartouches sorties dans le commerce, il vous faudra passer par l'émulation et faire du même coup une entorse à la légalité. Ca se complique davantage encore s’il s’agit de contenu jouable en ligne ou proposé à la vente en dématérialisé uniquement si le service concerné a fermé. Un site comme Abandonware-France (créé en 2000 et qui propose des milliers de jeux PC et de magazines plus ou moins liés au jeu vidéo) a adopté une ligne claire excluant les titres exploités commercialement ainsi que ceux sortis après 2000. C'est moins une solution idéale qu'une solution par défaut - ça ne règle pas la question de la légalité, les jeux n'étant pas encore tombés dans le domaine public -, mais ça n'a a priori aucun impact sur les ventes des éditeurs, ce qui est encore l'un des moyens les plus sûrs de passer à travers les balles. D'autres sites se sont montrés moins prudents sur ce point en mettant à disposition des contenus toujours exploités commercialement. De par son statut particulier, Internet Archives permet de jouer (mais pas de télécharger) en ligne à des milliers d'anciens jeux, y compris des titres qui sont encore exploités commercialement (Sonic 1 par exemple), à l'exception notable des produits par ou sortis sur les consoles Nintendo. En 2016, la société japonaise a fait retirer les numéros de Nintendo Power qui étaient disponibles en téléchargement sur la bibliothèque numérique, déclarant que "l'utilisation non approuvée de la propriété intellectuelle de Nintendo peut affaiblir notre capacité à la protéger et à la préserver, ou à l'utiliser éventuellement pour de nouveaux projets". Le 1er juin 2020, quatre éditeurs de livres ont poursuivi Internet Archive après la mise en ligne de son projet National Emergency Library, un projet avec lequel la bibliothèque a prêté des versions numérisées de livres qui sont encore disponibles dans le commerce. L'issue de ce procès pourrait avoir un impact sur le sort du site et les différents types de contenus qui s'y trouvent.

Si vous vous intéressez aux versions de développement, avoir un porte-monnaie bien garni ne vous sera pas d'un grand secours tant les cas de versions légalement accessibles sont rares. Sega l'a fait par le passé en incluant à la fois la version finale et une version intermédiaire de Gunstar Heroes dans la compilation Sega Ages 2500 Series Vol. 25: Gunstar Heroes Treasure Box. De manière probablement involontaire, la version de Revenge of Shinobi présente dans la compilation Sega Smash Pack Volume 1 sur PC est une version de développement. Quant à Silent Hill HD Collection, le choix de baser ces adaptations de Silent Hill 2 et 3 sur des versions intermédiaires (retouchées pour l'occasion) s'est fait par défaut.

Enfin se pose la question de la mise à disposition des documents de design qui, là encore, repose en grande partie sur la bonne volonté des éditeurs. Outre les interviews et documents publiés sur les sites et magazines spécialisés, de nombreux artbooks incluant des illustrations, concept art et/ou extraits de documents de design sont sortis au Japon depuis la fin des années 80, suivi par le marché US vers le début des années 2000 et plus récemment par la France. S'il n'est pas le premier représentant de sa catégorie, Sonic Jam a longtemps fait office de référence en matière de compilation en proposant des galeries de documents, informations et vidéos parfois inédites en plus des premiers opus Mega Drive de la série. En 2002, Final Fantasy X est sorti accompagné d'un making of, marchant dans les pas de l'industrie du cinéma vers laquelle Square lorgnait à l'époque. Depuis quelques années, des making of de jeux produits par Sony accompagnent la sortie de ces derniers et des développeurs indépendants communiquent régulièrement sur les avancées de leur jeu, aussi bien sur les réseaux sociaux que par leur blog. Reste que tous les jeux n'ont pas leur journal de bord ou leur post-mortem. C'est là que des initiatives telles que celle lancée par le Conservatoire National du Jeu Vidéo prennent le relai. Ce dernier démarche (avec plus ou moins de succès) développeurs et entreprises afin de les inciter à mettre à disposition des documents de design présents dans leurs archives afin de les rendre accessibles au public. D'autres organismes tels que le musée Bolo (qui s'est vu remettre des archives par Bruno Bonnell, ancien PDG d'Infogrames) et Internet Archive ont accueilli des documents de ce type.

La question de la préservation ne se pose pas que du côté du public, les entreprises étant elles aussi concernées (ou devraient l'être). Sorti de cas exceptionnels tels que le séisme de Kobe qui a provoqué la destruction d'une partie des archives de Konami en 1995, les sociétés de développement communiquent rarement sur la perte de documents. L'une des raisons à cela est que, bien souvent, elles se sont elles-mêmes débarrassées de tout ou partie de leurs archives. En 2016, 2 employés de Namco ont lancé l'Archive Project afin de sauver 350 cartons de documents de la benne. Les deux hommes ont dû convaincre leur société de débloquer un budget pour ce projet alors même qu'elle comptait se séparer de ces cartons pour éviter d'engager de nouveaux frais de stockage. Chez Square Enix en revanche, certains fichiers n'ont pu être sauvés à temps et l'on déplore la perte de codes sources de certains jeux. Outre la série Mana précédemment citée, on sait que le code source de la version PlayStation de Final Fantasy VIII a disparu, contraignant les développeurs de la version HD à se rabattre sur le code de la version PC dont les musiques sont légèrement différentes. Idem avec le premier épisode de Kingdom Hearts ; les développeurs de la version 1.5 HD Remix ont dû analyser en profondeur un exemplaire commercial et recréer de nombreux assets. Un exemple qui fait écho au témoignage d'un développeur posté en 2010. Ce dernier y expliquait que, dans le cadre d'un portage de différents jeux d'arcade Midway, l'éditeur en charge du projet ne parvenant pas à mettre la main sur le code source de Spy Hunter, il avait dû télécharger la ROM du jeu afin d'en extraire les graphismes via l'émulateur MAME et récupérer les fichiers sonores sur un site de fan, entre autres choses.

----Interlude code source----- Si l’on trouve des milliers de ROMs de jeux commerciaux sur le net, les codes sources sont eux beaucoup plus rares. En 2012, Jordan Mechner a mis en ligne le code source de la version Apple II de Prince of Persia, code qu'il a écrit seul et dont il est resté propriétaire, quand bien même les droits de la licence appartiennent désormais à Ubisoft. De manière plus inattendue, on a découvert en 2014 qu'une grande partie du code source du jeu NeoGeo Art of Fighting se trouvait dans un fichier de son adaptation sur PC Engine CD. Selon toute vraisemblance, les développeurs de cette version ont eu accès au code source de la version d'origine, lequel s'est retrouvé par erreur dans tous les exemplaires du jeu. En théorie, avoir le code source d'un jeu facilite son adaptation sur un autre support puisque, d'une version à l'autre, on peut réutiliser une part plus ou moins importante de celui-ci (dans un portage, c'est le code qu'on "porte"), diminuant ainsi la charge de travail et les coûts de développement. La perte du code source d'un jeu diminue donc grandement les chances de voir paraître une version remasterisée de celui-ci. La solution de repli quand il s'agit d'un jeu ancien à l’origine sorti sur console ou en arcade est d'utiliser une ROM et un émulateur, comme cela a pu se faire sur nombre de compilations ou de rééditions de jeux d'arcade depuis le début des années 2000.

Le cas Nintendo Le code source de plusieurs jeux et consoles Nintendo est désormais disponible sur le net. Certain·e·s pourraient y voir une copie de sauvegarde publique, mais les différents leaks survenus depuis 2018 tendent à prouver que Nintendo sait préserver ses données (du moins depuis une certaine époque) et n'a pas forcément besoin d'aide extérieure. Plusieurs rumeurs jusqu'à présent non confirmées circulent au sujet de Nintendo. D'après l'une d'elles, le code source de The Legend of Zelda: Link's Awakening aurait été perdu, hypothèse née de l'étude du code source de la version DX du jeu, sortie 5 ans plus tard sur Game Boy Color. Une autre rumeur affirme que Nintendo télécharge les ROMs de ses propres jeux NES, rumeur qui a trouvé un fort écho en 2016 après qu'une conférence sur l'émulation a été donnée à la Game Developer Conference. Or, il se trouve que si les ROMs de jeux NES utilisées par Nintendo pour sa Console Virtuelle ressemblent comme deux gouttes d'eau à celles qui circulent sur le reste du net, c'est peut-être parce qu’au moins l’une des personnes embauchées par le constructeur japonais pour dumper les ROMs de ses jeux - Tomohiro Kawase - faisait partie d’un groupe (iNES) qui dumpait des ROMs de ces mêmes jeux avant d'intégrer cette société.

L'argument selon lequel Nintendo serait un temple dont rien ne sort semble quelque peu exagéré. Les jeux de la société n'ont peut-être pas fait l'objet d'autant d'artbooks que ceux de Square Enix qui, quand elle ne perd pas ses codes sources, sait mettre en valeur son patrimoine, mais elle a par le passé déjà diffusé de nombreux documents relatifs à des séries comme Mario et Zelda (qui a récemment fait l'objet d'une série d'artbooks), sorti des jeux ou versions de jeux jusque là inédites (Starfox 2 sur Super NES Mini, la version européenne de Drill Dozer sur la Console Virtuelle de la Wii U), sans parler de la série "Iwata demande" dont on aimerait voir un équivalent chez tous les autres développeurs. Le côté secret qu'on lui attribue est probablement en grande partie dû au fait que Nintendo concentre davantage l'attention que la plupart de ses concurrents. La popularité de certaines de ses licences n'a que peu d'équivalents dans le monde du jeu vidéo comme dans la popculture en général. Le fait que l'on découvre encore aujourd'hui de vieux titres Nintendo jamais commercialisés n'a rien d'anormal ; quantité de jeux sont annulés sans avoir eu la chance d'être annoncés officiellement.

Sur l'ancienneté du contenu mis en ligne Deux arguments sont régulièrement avancés pour minimiser la gravité du Gigaleak. Selon le premier, le contenu concerné est ancien et donc moins sensible ou de valeur moindre que s'il s'agissait de documents récents. C'est oublier que Nintendo a ressorti plus d'une fois de ses cartons des idées ou concepts parfois vieux de plusieurs décennies. Durant la Game Developers Conference de 2007, Shigeru Miyamoto est revenu sur le concept de Mii et expliqué qu'il avait connu plusieurs mutations au fil des ans, débutant sous la forme d'une démo sur Famicom Disk System, puis réapparaissant sur Super Famicom et 64DD avant de finalement trouver sa place sur Wii en 2006. La série Mario a elle aussi connu son lot d'idées remisées puis ressorties pour des épisodes ultérieurs. Ainsi de l'idée de chevaucher une monture, déjà évoquée durant le développement de Super Mario Bros. 3 (1988) avant d'être adoptée dans Super Mario World (1990) avec Yoshi. Miyamoto avait à l'origine imaginé un cheval mais il gardera cette idée pour The Legend of Zelda: Ocarina of Time (1998). Un mode multijoueur en simultané a été expérimenté à l'époque de Super Mario Bros. 3 (1988) et ne sera intégré à la série qu'à partir de New Super Mario Bros. Wii (2009). Enfin, l'un des sprites présents dans le jeu Super Donkey et découvert il y a quelques jours présente, par son concept, une certaine ressemblance avec l'un de ceux figurant dans Super Mario Maker.

En haut, Super Donkey. En bas, Super Mario Maker.

Le deuxième argument concerne le préjudice subi par Nintendo et révèle une différence de traitement avec ce qu'il s'est produit en avril 2020 quand du contenu provenant d'une version de développement de The Last of Us 2 a fuité, quelques semaines avant la sortie du jeu. Les messages de désapprobation et de soutien aux développeurs semblent avoir été davantage portés que ceux se réjouissant du leak. Dans le cas du Gigaleak, Nintendo a souvent été perçue comme une grosse société, une entité abstraite, occultant ainsi le fait que ses jeux sont eux aussi la somme du travail d'un ensemble d'individus. Sur le plan juridique, sauf clause contraire, le fruit du travail produit au sein d'une société est la propriété de la société. Sur le plan personnel, il arrive fréquemment qu'un développeur ait un attachement particulier à ce qu'il produit.

Dylan Cuthbert, en réponse à une personne lui demandant ce qu'il ressent quelques heures après le leak du 24 juillet.

Si des développeurs tels que Yuji Naka ont pu se montrer en faveur de la diffusion de versions de développement - ce dernier ayant même cherché à inclure un prototype du premier Sonic dans Sonic Mega Collection -, voire de documents de production - Jordan Mechner a publié les journaux qu'il tenait durant le développement de Karateka et de Prince of Persia -, d'autres sont moins enthousiastes face à la mise à disposition de ce type de fichier. Par définition, une version de développement n'est pas un produit fini et s'il est naturel qu'un produit fini soit rendu public, il n'en va pas forcément de soit pour tout ce qui concerne le processus de développement. Ce n'est pas exclusif au jeu vidéo : de nombreux dessinateurs rechignent à montrer leurs croquis, dessins en cours ou inachevés, quelque soit leur ancienneté, et il en va de même du côté des écrivains et des musiciens. Tout comme avec les conversations privées, on se heurte à la question du respect des développeurs et de leur consentement. Ce n'est évidemment pas un mince obstacle pour qui compte préserver et diffuser tout ce qu'il existe de documents relatifs à l'histoire du jeu vidéo, mais il me semble difficile d'effectuer un travail d'archiviste ou d'historien (lequel s'appuie sur le travail de développeurs) si cela implique de nuire ne serait-ce que légèrement à certains de ces développeurs. Il faut évidemment souhaiter qu'un maximum d'informations sortent et on peut y travailler de différentes manières, mais il faut aussi s'imposer des limites quant aux méthodes à employer et ne pas juste raisonner en termes légaux et/ou matériels.

Conséquences Il est difficile de mesurer tout ce qu'il va découler de cette affaire, d'autres éléments pouvant venir s'y ajouter dans les jours ou semaines qui viennent. Maintenant que le contenu leaké circule, Nintendo aura bien du mal à le faire disparaître du net et peut s'attendre à ce que des clones de ses consoles exploitant ses propres codes sources soient produits et commercialisés sur certains marchés.

Concernant la scène de l'émulation, c'est un peu plus compliqué. En 1999, du code source ainsi que des documents relatifs à la Nintendo 64 sont apparus sur le net via un leak survenu chez Silicon Graphic Inc., société qui produisait des processeurs pour la Nintendo 64. Baptisé Oman Archive, ce contenu a été utilisé aux débuts de l'émulation de la console de Nintendo ce qui a permis d'obtenir de rapides résultats. Mais cette utilisation d'un code obtenu illégalement et soumis au droit de la propriété intellectuelle a aussi constitué un boulet pour la scène de l'émulation de cette machine, boulet dont elle a mis des années à se débarasser. La plupart des autres émulateurs trouvables sur le net sont légaux puisque développés avec leur propre code. C'est d'ailleurs pour ne pas enfreindre la loi que les BIOS des consoles doivent bien souvent être téléchargés à part (comme le code, les BIOS sont copyrightés). L'apparition du code source de la Wii constitue donc un cadeau empoisonné pour les développeurs d'émulateurs amateurs. Ca peut leur permettre de comprendre comment Nintendo a procédé pour tel ou tel point, mais ils ne peuvent le réutiliser ne serait-ce que partiellement sans enfreindre la loi.

Nintendo a probablement déjà présenté ses excuses à Capcom, Konami et M2 dont des fichiers se sont eux aussi retrouvés sur la toile. Pour le reste, on ne peut faire que des suppositions. Les éditeurs vont-ils prendre conscience de l'intérêt qu'une frange de leur public porte aux coulisses du développement de leurs jeux et proposer davantage de contenu à même de satisfaire cette curiosité (des vidéos de ses archives, des livres, des making of, etc.) ou au contraire se braquer et fermer les portes de leurs archives en en jetant la clef dans un puits ? La sécurité et le contrôle vont-ils se renforcer sur le net, restreignant davantage encore la diffusion de certains types de contenus, que ce soit des fan games, des ROMs - 2 catégories contre lesquelles Nintendo lutte ardemment ces dernières années - ou des vidéos Youtube montrant des choses que les éditeurs préféreraient ne pas voir diffusées (au hasard, des glitches d'Animal Crossing: New Horizons) ? Ou peut-être que rien ne changera.

Sources : Sonic 2 https://web.archive.org/web/20051104100754/http://xbox.gamespy.com/articles/654/654750p4.html https://info.sonicretro.org/Sonic_Team_interview_by_Kikizo_(November_30,_2005) Hidden Palace http://info.sonicretro.org/February_23,_2008_Proto_Release Pokémon Gold 1997 prototype (2018) https://twitter.com/sanquii/status/1002107775651057664 Pokémon 2019 leak https://lavacutcontent.com/pokemon-beta-leaker-statement/ https://helixchamber.com/2019/02/16/what-dreams-may-come/ Leak d'avril-mai 2020 https://resetera.com/threads/the-nintendo-leak-saga-continues-biggest-nintendo-leak-in-history-full-source-code-design-files-for-wii-released-online.196683/ https://www.resetera.com/threads/the-nintendo-leak-saga-continues-biggest-nintendo-leak-in-history-full-source-code-design-files-for-wii-released-online.196683/post-32917584 https://nintendoeverything.com/nintendo-suffers-huge-leak-source-code-and-design-files-for-wii-appearing-online/ https://twitter.com/Zetsuboushitta/status/1256320740527239168 https://twitter.com/LuigiBlood/status/1256543745794879488 Leaks de ces dernières années : 1 Ryan Hernandez https://www.thegamer.com/man-leaked-nintendo-switch-prison-charges/ https://www.justice.gov/usao-wdwa/pr/california-man-who-hacked-nintendo-servers-steal-video-games-and-other-proprietary 2 Tillie Kottmann https://www.bleepingcomputer.com/news/security/source-code-from-dozens-of-companies-leaked-online/ 3 Zammis Clark https://www.theverge.com/2019/3/28/18286027/microsoft-nintendo-vtech-security-hack-breach-researcher-guilty https://lavacutcontent.com/pokemon-beta-leaker-statement/ Courrier d'Impero à Zammis Clark - Wack0 https://archive.org/stream/pdfy-fRcZ1TWHaDkwz-Ea/Letter%20to%20Mr%20Zammis%20A%20Clark%20dated%2013%20July%202015_djvu.txt BroadOn + iQue https://wiki.mariocube.com/index.php/IQue#BroadOn Leak de juillet 2020 https://boards.4channel.org/vp/thread/44305551/ppg-leak-time-fuck-ganix https://www.resetera.com/threads/update-super-mario-64-and-oot-source-leaked-massive-nintendo-data-leak-source-code-to-yoshis-island-a-link-to-the-past-f-zero-and-more.254724/page-62 Aleste et M2 https://twitter.com/M2_STG/status/1014031712672571393 Collection of Mana https://gameinformer.com/preview/2019/06/11/decades-in-the-making Vice, Lemonde.fr et Nintendo https://www.vice.com/en_us/article/7kp7bx/a-massive-leak-of-nintendo-source-code-is-causing-chaos-in-video-games https://www.lemonde.fr/pixels/article/2020/07/31/nintendo-ce-que-l-on-sait-de-la-fuite-supposee-de-documents-lies-aux-jeux-video_6047809_4408996.html Cuthbert qui reconnait outil développé pour Starfox 2 https://twitter.com/dylancuthbert/status/1286789583061934080 sprite sheet de Mario World identique à celle montrée par Nintendo en 2017 https://topics.nintendo.co.jp/article/cb34ab17-9135-11e7-8cda-063b7ac45a6d https://twitter.com/VGDensetsu/status/913247644130189312 Luigi dans Mario 64 https://shmuplations.com/mario64/ Mario adulte dans Yoshi's island http://shmuplations.com/yoshi/ Les sprites de Super Mario Kart pré-Mario, avec les persos en combinaison. https://twitter.com/toruzz/status/1287400639165861888 http://iwataasks.nintendo.com/interviews/#/wii/mariokart/0/0 Circuit de Mario Kart 64 en ville : http://shmuplations.com/mariokart64/ https://twitter.com/AeroArtwork/status/1288299965954088966?s=19 Zelda II SFC en 3D http://iwataasks.nintendo.com/interviews/#/3ds/zelda-ocarina-of-time/1/1 Zelda OOT dans le château de Ganondorf https://twitter.com/AeroArtwork/status/1287524648222105607 cycle d'une semaine dans Majora https://twitter.com/Zen64_/status/1287582698085777408 http://iwataasks.nintendo.com/interviews/#/3ds/majoras-mask-3d/0/0 https://www.polygon.com/2015/2/18/8064257/majoras-mask-three-day-timer-week Zelda ALTTP et Link's Awakening http://iwataasks.nintendo.com/interviews/#/ds/zelda/1/0 DragonFly https://www.unseen64.net/2008/04/14/pilotwings-snes-proto/ Sonic 1 https://www.youtube.com/watch?v=oHtzXzu2BDA Correspondances Argonaut https://twitter.com/corentin_lamy/status/1286932458173276161 https://www.resetera.com/threads/update-super-mario-64-and-oot-source-leaked-massive-nintendo-data-leak-source-code-to-yoshis-island-a-link-to-the-past-f-zero-and-more.254724/post-40826655 Unreal Championship 2 https://twitter.com/Sinoc229/status/1288680503801860096 https://www.ign.com/articles/2011/06/11/epic-games-website-forums-hacked Akka Arrh https://arstechnica.com/gaming/2019/04/after-a-lost-atari-rom-leaks-retro-fans-ask-was-it-stolen/ Galaxian https://www.4gamer.net/games/999/G999905/20180313040/ Premiers émulateurs https://emulation.miraheze.org/wiki/History_of_emulation Archive Project chez Namco https://game.watch.impress.co.jp/docs/news/1205387.html Spy Hunter http://web.archive.org/web/20110925185703/http://www.ppl-pilot.com.nyud.net/mame.aspx Prince of Persia https://github.com/jmechner/Prince-of-Persia-Apple-II Sur le CNJV, le musée Bolo et la BNF : colloque sur la conservation du patrimoine vidéoludique (2017). Nintendo Power, Internet Archive https://www.polygon.com/2016/8/8/12405278/nintendo-power-issues-disappear-from-free-online-archive http://blog.archive.org/2020/06/01/four-commercial-publishers-filed-a-complaint-about-the-internet-archives-lending-of-digitized-books/ ROMs Nintendo https://www.resetera.com/threads/tomohiro-kawase-mightve-been-hired-by-nintendo-to-put-rom-headers-into-vc-updated-dec-1-2018.64755/ https://twitter.com/LuigiBlood/status/1045348387174977536?s=19 https://www.reddit.com/r/emulation/comments/9msl9j/update_did_nintendo_actually_download_roms_for/e7iemhb/ GDC 2016 https://www.gdcvault.com/play/1023470/-It-s-Just-Emulation The Legend of Zelda: Link's Awakening code source https://www.neogaf.com/threads/it-bothers-me-that-nintendo-keeps-ignoring-links-awakening.931702/page-2 Mii https://unseen64.net/2008/04/14/mii-nes-prototype/ https://www.nintendo.fr/Iwata-demande/Iwata-Demande-Nintendo-3DS/Vol-5-Interview-de-Miyamoto-san-a-la-veille-de-la-sortie-de-la-console/2-Faire-des-personnages-Mii-un-standard-international/2-Faire-des-personnages-Mii-un-standard-international-210297.html Yoshi et le cheval https://www.nintendo.co.uk/News/2017/October/Nintendo-Classic-Mini-SNES-developer-interview-Volume-5-Super-Mario-World-and-Super-Mario-World-2-Yoshi-s-Island-1290850.html Mode multi dans Super Mario Bros. 3 http://iwataasks.nintendo.com/interviews/#/wii/mario25th/2/3 Super Donkey - Mario Maker https://twitter.com/dbMisadventure/status/1286751468293414912 Dylan Cuthbert https://twitter.com/dylancuthbert/status/1286822093703622656 Sonic 1 prototype https://www.gamesradar.com/super-rare-1990-sonic-the-hedgehog-prototype-is-missing/ Oman Archive https://sm64-conspiracies.fandom.com/wiki/Oman_Archive Animal Crossing: New Horizons vidéo https://www.vice.com/en_us/article/m7j7yb/nintendo-takes-down-youtube-video-of-fan-showing-animal-crossing-glitches

11 notes

·

View notes

Text

IT'S A BETTER PLACE FOR WHAT THEY WANT TO DO, WHICH IS NOT VERY CONSTRAINING, AND ROBERT, THOUGH 29, WAS STILL IN GRAD SCHOOL DUE TO A LITTLE INTERRUPTION IN HIS ACADEMIC CAREER BACK IN 1988

Do you want to really understand Lisp, or just expand your programming horizons, I would have loved to have a rigid, pre-ordained plan and then start spending a lot of de facto control after a series A round in which a single VC fund or occasionally two invested $1-5 million. I said to him, ho, ho, you're confusing theory with practice, this eval is intended for a human audience. Ideas 1-5 are now widespread. Someone has an idea for something; they build it; and in doing so and probably only by doing so they realize the problem they should be solving is another one. How can we find these too? But if you control the whole system and have the source code too. This isn't just because smart people actively work to find holes in conventional thinking. Otherwise everyone's writing would sound like them talking. Hackers need to understand the theory of computation.

What does that mean you can't start a startup instead of within a big company, these qualities must have been like when he was 19. Someone wrote recently that the drawback of Y Combinator was that you had to move to participate. This technique won't find us all the things founders dislike about raising money are going to get eliminated. I'm certain it isn't. The other place co-founders meet is at work. Corp dev people's whole job is to buy companies, and they clearly have existing VCs in their sights. It's hard to engage a big company is in much the same position as a graduate program, or a company hiring people right out of college. It's the nature of fashion to be invisible, in the OO world you hear a good deal more about paint chemistry than that.

But it makes deals unnecessarily complicated. When people are bad at open-mindedness is no guarantee. Instead of simply writing your application in the base language—indeed, this is how most compression algorithms work. There are too many dialects of Lisp. User behavior turns out to be will depend on what we can do something almost as good: we can look into the past. You'll remind them of themselves. Number 6 is starting to appear in the mainstream. A round.

Try it and see. The other students are the biggest advantage of going to an elite college, how could I ever make such a thing? A round. If founders become more powerful, they'll be out of business, even if they invest in all the others. The number one question people ask us at Y Combinator is: Where can I find a co-founder Jessica Livingston is just about to publish a book of interviews with startup founders, based on who we're most excited to see applications from, I'd say it's probably the mid-twenties have over someone who's 21? Although moral fashions tend to arise from different sources than fashions in clothing, the mechanism of their adoption by the mainstream, 1. You have to get them beaten out of you by contact with the real world: there is no cost to using uncommon technologies. They're usually individuals, like angels. In fact, Copernicus was a canon of a cathedral, and dedicated his book to the pope. I realize this seems odd advice. Proposals to paint anything yellow are denounced as yellowist, as is anyone suspected of liking the color. Then there are the more sinister mutations, like linkjacking—posting a paraphrase of someone else's article and submitting that instead of the original.

If I spent half the day loitering on University Ave, I'd notice. Poetry is as much music as text, so you have to extract parameters manually in Perl. Because they don't think it's fitting that kids should use the whole language. Because the point at which this happens depends on the people, not the topic. Musicians often seem to be any syntax for it. I don't know yet what the new rules will be, but it is enough in simple cases like this. Writing novels doesn't pay as well as talent, so this answer works out to be will depend on what we can do with this new medium. Natural selection, for example, didn't even want to think about VoIP.

Thanks to Paul Buchheit, Chris Dixon, Nick Tomarello, and Jessica Livingston for reading a previous draft.

#automatically generated text#Markov chains#Paul Graham#Python#Patrick Mooney#parameters#qualities#Dixon#people#one#technique#University#cases#Lisp#talent#applications#Perl#round#anything#startup#computation#contact#Y#lot#Jessica#fashion#horizons#system#advantage#Chris

1 note

·

View note

Text

Building 7 - Engineering consent

The official story is that a group of guys, after a few flight lessons, took over five commercial airliners with boxcutters, flew those planes in various directions. One of the planes flew at ground level into the very section of a building where investigators were looking at a 2.3 trillion dollar bookkeeping error (lucky for some). NORAD appeared to take no notice (even better), even though that system was designed to address a soviet missile strike and the Washington corridor is surrounded by air force bases (freaky lucky). Then a couple headed off to attack a couple of buildings with no military value, but intense cultural significance (killing yourself for artistic merit). These buildings in turn collapsed like pancakes (there that strangeness again) into their own footprint (neat) in less than a day (fast, 100 storey buildings)…causing 18 years of non stop war. All of this took place on the day that signifies “emergency” to people in the USA. The whole opera was supposedly directed by a man who was a known US intel asset, who later hid out in a cave (in the 21st century). What I call fear porn seems to be the official narrative. You could probably pull a million threads out of that ball of string. I always thought a NY beat cop could have solved it in five minutes by questioning Junior, without even using "enhanced interrogation techniques." Remember when he couldn't take a piss without cheney being there.

This week was the anniversary of the twin towers bombing. The media was overflowing with admonitions to "never forget."Some of you may understand the hypnotic value of such a phrase, repeated over and over with the same sparce imagery. It's a message to keep bleating. It reminds one of the moon stuff (but let's not get distracted, shall we, people love to shout "conspiracy," "birther" or "truther"over and over). I'd guide your attention with the attention to one trick...one of the premiere objectives is to use the pubic purse to fund all of these events, to then use public money to drive a pre-conceived agenda and in doing so to destroy Christianity and western civilization by it's own hand (this is a central conceit). It's a very pretty death blossom (if that's your perspective). To bleed a country dry. It's very simple stuff, Bush and Co. have been working for Satan, not America. Another point of attention is how "intelligence" agencies set up their own terrorists and events to control outcomes. This is common practice. Honey traps, blackmail, coercion, payoffs, cut outs, traitors, military coups, military subversion and assassination have all been used with this method. Here is a central conspiracy theory; building 7 (the story goes it fell into it's own footprint (again)), not from plane strike, but from a massive internal fire." The official theory established that the 47-story colossus collapsed on its base after the tragic attacks of Sept. 11, 2001, at 5:20 p.m., when it was affected by the fire coming from the Twin Towers—Buildings 1 and 2 of the World Trade Center. The building was completely destroyed in just seven seconds. (note: 7 seconds, complete destruction) However, after investing four years in computer simulations, the FAU scientists published a draft report that concludes that the collapse of the third WTC skyscraper on Sept.11, 2001 was not due to any fire, but “the almost simultaneous failure of every column in the building.” https://thebl.com/us-news/fire-did-not-destroy-world-trade-center-building-7-on-sept-11-scientific-study-reveals.html