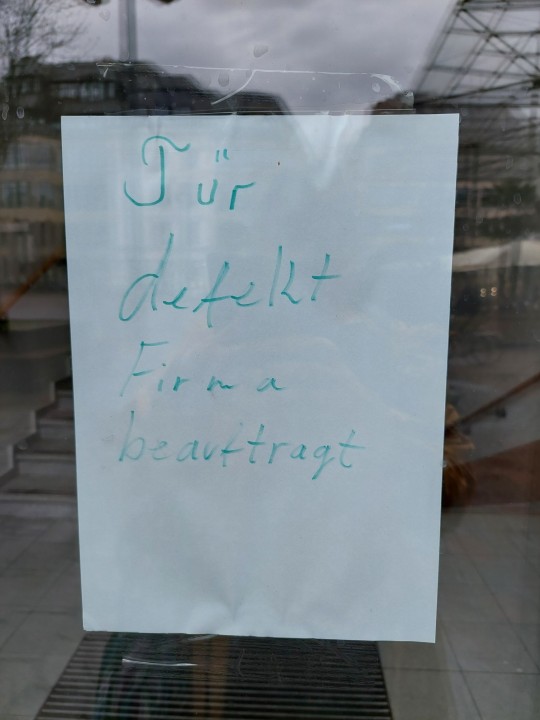

#techniker ist informiert

Text

*instant flashback*

6 notes

·

View notes

Text

September 2023

Drei Stromtelefonate

Als wär das Gewitter und das Weltmeisterschaftsspiel, das ich mir gerade anschaue, nicht Aufregung genug, ist plötzlich in einem Teil meiner Wohnung der Strom weg. In Küche und Bad ist es dunkel. Ich stecke den Kühlschrank um, so dass er vom Wohnzimmer aus mit Strom versorgt ist, und freue mich mal wieder über die seltsame Verkabelung in diesem Haus.

Mit den restlichen Hausbewohnern nehme ich über die Haus-Whatsapp-Gruppe Kontakt auf. Viele sind im Urlaub und antworten nicht, aber die Leute aus dem oberen Stockwerk haben “komplett keinen Strom”. Ich biete Kerzen und Taschenlampen an, aber alle haben ja Smartphones und so sitzt niemand im Dunkeln. Ich warte ein wenig, es tut sich nichts.

Also rufe ich um kurz nach 22 Uhr bei den Stadtwerken an. Dort weiß man von nichts und überhaupt, die Tatsache, dass in meiner Wohnung nur ein Teil des Stroms weg sei, belege ja, so der Mann von der Hotline etwas herablassend, dass es im Haus sein müsse und “da müssen Sie halt einen Elektroinstallateur anrufen”.

Ich schreibe das so in die Whatsapp-Gruppe und beschließe, erst mal nichts mehr zu machen, muss ja nicht immer ich mich um alles kümmern, außerdem will ich das Spiel fertig schauen. Etwas später klingelt mein Telefon. Die Stadtwerke. Diesmal ist der Ton freundlicher. Es habe sich herausgestellt, dass es doch ein größeres Problem sei und nicht nur bei uns im Haus. Techniker ist nicht nur informiert, sondern schon unterwegs.

Auch das berichte ich der Whatsapp-Gruppe. Die zweite Nachbarin von oben ist eben heimgekommen und froh, dass ich mich drum gekümmert habe. Ja dann. Müssen sie es nur noch fixen. Nach einer Weile höre ich das Piepsen der Mikrowelle. Sie meldet: Strom! Auch das Licht geht kurz an, aber dann auch gleich wieder aus. Das wiederholt sich in der kommenden Stunde mehrfach und ich scherze schon, dass es ein sehr langsamer Morsecode sein könnte. Ich gehe schlafen, höre immer wieder das leise ferne Piepsen aus der Küche, schlafe schließlich ein.

Das Handy klingelt. Es ist kurz nach Mitternacht. Die Stadtwerke wollen wissen, ob es jetzt auch wirklich gut ist. Ich stehe etwas verschlafen auf und gehe in die Küche, probiere das Licht. Ja, Strom ist da, vielen Dank. Gute Nacht noch.

Anderntags überlegen wir, ob es künftig besser wäre, einen Stromausfall nicht so schnell zu melden. Andererseits, wenn alle warten, gehts ja auch nicht schneller. Aber vielleicht muss man dann weniger telefonieren? Hm.

(Mia Culpa)

9 notes

·

View notes

Text

Wozu Kontrafakturen?

1.

Exempla trahunt: Das Photo oben ist in mehrfacher Hinsicht eine Kontrafaktur. Das Foto zeigt einen promovierenden Rechtsrefrendar in einer leicht zu großen Uniformjacke, die aus dem vollständig aufgelösten Bestand der nationalen Volksarmee kommt und seitdem unbeständig herumgereicht wird. Das Foto ist aus demJahr 1997, der Referendar ist 26Jahre alt, hat eine russische Gefährtin, einen Sohn, einen Dackel (Jonas), seine Vater ist tot, die Mutter und die Geschwister leben. Sein Talent: Melancholie, passioniert und mit großer Rückschlagkraft. Seine Schwäche: er ist klein, schon die Jacke im Bild passt ihm nicht, er weiß von allem zu Großem und Unpassendem und weiß es jeweils im Komplex, nur komplex. Er ist schwach, ändert laufend seine Meinungen und Ansichten, will sowohl dies als auch das, unbedingt, und immer noch nicht akzeptieren, dass von zwei Dingen nur eines zu haben sein soll. Da tendiert er zu Größenwahn. Erwachsen wird der noch lange nicht sein, da muss er seiner Negation erst einmal in Form drohenden Todes, in Lebensgefahr begegnen, das geschieht erst viele Jahre später Vorher schützt er sich mit geschickter Melancholie, ist immer hin und weg, wenn auch nicht für gleiche Zeit.

Wissenschaft ist kein Militär, Forscher sind keine Kürassiere, aber staatlich und ständisch, immer wieder, ständig kommen auch die Wissenschaft und ihre Subjekte. Die Objekte bringen sie mit und helfen ihnen, zu erscheinen und zu scheinen. Da kann die Wissenschaft von strategischem Wissen lernen, von Uniformität und Informiertsein zum Beispiel. Zum Beispiel soll in der Wissenschaft, anders als in der Armee, keiner Uniform und Befehlsträger sein, alle aber sollen informiert sein, gut so, das ist toll, damit kann man tollen. Der Wissenschaftler soll Subjekt sein, nicht Uniform und Objekt. Also muss man das üben.

Der Refrendar war ich, auf dem Weg, Kulturtechnikforschung als Bild- und Rechtswissenschaft zu entwickeln. Erster Schritt: zweimal promovieren, das erste mal in Kulturwissenschaft. Da erschien 1999 das Foto, in der ersten Dissertation. Man kann dabei von null anfangen, wenn man kontrafaktisch anfängt. Das mache ich immer. Das war alles Plan, bis heute, alles Plan in Form einer Tracht, die lacht. Der Mensch tracht, so sagt man auf älteren Sprachen, dass er planen würde. Trachten und tragen meinen unter anderem Linienzüge, im Vertrag und in der Betrachtung sowie in der Alltagsprache des Jiddischen lebt etwas von dieser älteren Sprache nach, es kann sein, dass man auf der Straße irgendwo, etwa im East End in New York oder im Westend von Moskau noch das Sprichwort aufschnappt Der Mensch tracht, Gott lacht.

Auf der Bahn lachender Götter läuft ein Mensch, der entweder trachtet oder Tracht ist, der ist entweder total verplant oder total planfrei, auf jeden Fall wendig und windig. Für Kulturtechniken, die vom Bild und vom Recht zu wissen geben, ist das im allgemeinen nicht wichtig. Wenn es aber um Polarität und Polarisierung, um Unbeständigkeit, vague und vogue Assoziationen geht, dann können solche Kulturtechniken helfen. Man kann mit ihnen vertragen, sich oder etwas oder aber sich mit anderen vertragen. So lassen sich Verträge schließen und durchhalten, vor allem in polarisierten Extremlagen lassen solche Technik wenden. Beibringen kann man nur das Können, ob die Leute wollen oder sollen, müssen sie selbst wissen. Man kann mit solchen Kulturtechniken auch verfassen, sich und anderes, von klein auf über kleine Texte bis zu den großen Verfassungen großer Gesellschaften.

2.

Jetzt kommt die abstrake Definition, aber Geduld, abstrakte Definitionen versteht man nur übend.

Die Kontrafaktur ist eine kontrafaktische Kulturtechnik, die das kontrafaktische Objekt erscheinen und scheinen lässt. Das Kontrafaktische ist die Technik einer Kreuzung, die unter anderem als Austausch oder Verwechslung, als Bindung oder Schmuggel wahrnehmbar ist. So wird die Kontrafaktur unter anderem als Austausch in der Form verstanden. Das Beispiel oben zeigt das ziemlich häufig, mehr als einfach, multiple. Die Form der Wehrmachtsuniform (freudianische Autokorrektur Wahrmachtsuniform) taucht als ähnliche Form in der Arme der Nationalen Volksarmee auf, einmal kapitalistisch, einmal sozialistisch, einmal faschistisch, einmal antifaschistisch. Das ist eine wendige und windige Form, auch wie sie ganz starr ist. Soldat raus, Wissenschaftler rein: Noch eine Kontrafaktur. Seriöser Staatsrechtslehrer oder doch wenigstens die Referendarversion davon raus, kindischer Schlingel rein, noch eine Kontrafaktur. Ostkind raus, Westkind rein: noch so eine Kontrafaktur, diesmal mit der Verschiebung von Osten nach Westen schon recht warburgesk, aber ich habe ihn auch seit dem ersten Semester intensiv gelesen.

Ab Ovo Überraschungen, die eiern, mindestens drei in diesem Bild. In dem Text gab es, keine Sorge, noch mehr Beispiele für Kontrafakturen auch von der documenta, da war ich nicht während des Referendariats, da war ich während des Praktikums am Amtsgericht. Das Foto war ein kleiner Schritt, um mich in die Staatsrechtslehre und an das MPI zu schmuggeln und dabei immer verbindlich zu bleiben. Und dann soll man auf Glück hoffen, auf Fürsprecher hoffen, die Problem teilen, statt sie abschiebend zu lösen. Dann, auf einer Stelle, kann man das tun was alle versprechen: Dass man das man das alles nicht für dich, sondern nur für die anderen mache. So fabriziert man Stellvertreter und Ratgeber, insgesamt sind die Details viele.

3.

An Kontrafakturen interessiert mich besonders alles Unbeständige, Instabile, Meteorologische und Polare, sei es, weil es präzise oder weil es prästabil ist. Präzise, das ist vor der Entscheidung, vor dem Scheiden. Prästabil, das ist vor der Stabilität. Wußte ich das damals alles schon? So oder so weiß man immer alles, haftet vor allem für alles. Manches von dem Wissen macht man mute, stumm, planfrei und sinnfrei. So wie ich heute das Foto rechtfertige, hätte ich es damals nicht gerechtfertigt, auch wenn in dem Text schon Kelsen, Vaihinger und Warburg vorkamen. Das Wissen kann anthropofag sein, so nennt man das in Brasilien, man macht das Wissen im Verschlingen mit, auch ohne es im Spiegel zu begreifen. Reflexion wäre hier der falsche Begriff. Ich glaube, dass jeder Wissenschaftler nur ein, zwei Fragen hat, das sind die, die ihn beunruhigen. Das sind nur ein zwei Fragen, darum schreiben zumindest die Wissenschaftler, die ich pathologisch vergöttere immer nur ein Buch, oder sie lassen jeden ihrer Zettel nur einen Zettel sein. Anderes ist hilfreich, auch die, die ihre Arbeitsbiographie mit lauter Lösungsbücher umstellen, als seien sie nackt und das schlimm wäre. Wenn es der Wahrheitsfindung dient, soll es mir Recht sein. Aber das kann ich nicht pathologisch vergöttern.

In Bochum hätte ich heute über Aby Warburg und die Begriffe von Norm und Form sprechen sollen, also auch über Kontrafakturen. Auf den Staatstafeln vertragen und verfassen die Kontrafakturen einen neuen römischen Staat, sie tragen und trachten - in zwei Richtungen, kontrahierend und distrahierend. Warburg entwirft diese Technik auf der ersten Tafel kalendarisch - und aus dem Wissen um römisches Verwaltungsrecht,römische Kanzleikultur, auf Tafel 78 zeigt er das meisterhaft in Form eines diplomatischen Protokolls. Er entwift die Kontrafakturen weiter elliptisch kreisend, polaroid verzehrend, meisterhaft auf Tafel 79.

Leider arbeite ich seit Wochen etwas zu intensiv am Buch, es pressiert manisch das Buch Der Körper schlägt zurück, ich liege mit Erkältung, ratterndem Kopf schlaflos im Bett. Pause, wie kann man noch pausieren? Ich habe inzwischen fleissig geübt, abzusagen statt einfach dicht zu machen. Nicht immer gelint mir das, passieren immer noch Peinlichkeiten. Aber ich übe weiter, immer Anfängerübung.

Wozu Kontrafakturen? Um anfangen zu können, immer wieder und trotz allem, und um Zukunft haben zu können, immer wieder und trotz allem. Die Technik instituiert. Den Leuten, die zu Luhmann arbeiten, brauchen meine Beispiele und Erklärungen, was eigentlich ein Recht sein soll, das Verhaltenserwartungen kontrafaktisch stabilisiert ....nicht. das Selbverständliche arbeitet von Selbst und, wie Luhmann so glänzend formuliert: funktioniert! Da braucht man keine Verückungen und Probleme, keine Haarspalter und Rabulisten. Das ist doch gut so, dann haben sie nämlich ein Problem weniger, und das ist jedem zu wünschen :problemlos durch das Leben zu gleiten. Mein Terminkalender ist voll, man braucht mich nicht anrufen, wenn man jemanden sucht, der funktioniert. Mich soll man als Experten im Kreisen anrufen, wenn man jemanden braucht, der nicht funktioniert. Die Ministerien rufen mich auch an, zum Beispiel das Wiener für den öffentlichen dienst, aber nur, wenn sie jemand braucht der ihnen hilft, sich kontrafakatisch zu stabilisieren. das bin ich Spezialist. Wenn es Mal nicht funktioniert: Allzeit vague bereit, mit freundlichen Grüßen, ihr nöselnd genießender und insoweit ihr ....

Genüsse Fähnlein Steinhauer von der Kompanie Warburg, Abteilung III Rechtstheorie,

3 notes

·

View notes

Text

4godownunder

Freitag 14.7.2023

Chillen am Luxusterminal

Australien, die Dritte. Wir sind früh am Flughafen, denn bei gleicher Flugzeit war vor 5 Jahren die Hölle los. Also kurz Oma und Opa drücken und ab zur Grenzkontrolle. Keine Warteschlange und die Schulbefreiung will diesmal auch niemand sehen. Auf dem Weg zum Sicherheitscheck haben wir komplett freie Bahn, ein freundlicher Sicherheitsbeamter informiert uns, dass an der erste Prüfstelle dank neuer Technik jetzt sogar Wasserflaschen erlaubt sind. Und schwups sind wir am Gate 52 und haben noch zweieinhalb Stunden Zeit. Doch nach der engen Taktung der letzten Wochen ist dieser leere Zeit einfach nur wohltuend.

Da wir auf der Boeing 747 gebucht sind, fliegen wir ab Terminal Z - eine ziemlich schicke Umgebung. Wir bummeln zum Stillen Raum, sichten die Wellness-Sitzecken, die Gaming-Bereiche, freuen uns über kostenlose Printprodukte ... dann parken Limousinen an der 747 und wir raten, ob unter den meist asiatischen Menschen, die da aussteigen, vielleicht irgendwelche Promis sind, da sie direkt zur ersten Klasse geleitet werden.

Die Zeit verfliegt bis zur geplanten Abflugszeit. Dann verschiebt sich alles, weil es leere Plätze gibt, die per Warteliste vergeben werden. Also sammeln sich viele Hoffnungsvolle und es dauert - bis der Flieger mit gut 400 Menschen knallvoll ist.

Statt um 21.55 rollen wir gegen 22.30 auf die Startbahn. Abendessen gibt es gegen 1 Uhr. Wir sind umzingelt von Familien mit Babys, dennoch wird es unser bislang ruhigster Langstreckenflug. Alle vier schlafen zumindest zwischendurch tief und fest. Die Reiseleitung hatte einer Stewardess ihre Flugangst anvertraut und wird von der freundlichen Dame, die lange Jahre von Würzburg aus zur Arbeit nach Frankfurt gependelt ist, bei jeder Runde mit Weißwein versorgt. Und es gibt quasi keine Turbulenzen. Selten gingen 12 Stunden so entspannt vorbei.

4 notes

·

View notes

Text

Mittwoch, 8.2.2023

NAUTISCHER ABEND

Gegen kurz nach 18 Uhr, also nach dieser immer etwas anstrengenden Zeit des frühen Dunkelwerdens, sah ich, vom Plateau der S-Bahn-Station aus, ganz weit hinten, in der Flucht der Straße, die wie ein gedehntes Band sich hinzog, den herrlich sonnigen Tag in reinem Orange abtauchen, auf dass er ein Abend werde. Als hätte ich es noch nie gesehen, immer neu wie neu. Leute auf dem Bahnsteig versuchten Fotos zu machen, zogen und schoben mit den Fingern auf den Touchscreens der Telefone Parameter zurecht, dass die eigene Wahrnehmung die der datensensiblen Linse überschreibe. Sie alle wollen erinnern, was sie sehen, nicht, was die Technik weiß.

Mit dem Orange kehrt die erste Ahnung einer wärmeren Zeit ins Bewusstsein zurück. Man sagt Hallöchen, still. Auf dem Orange sitzt fett und riesig und zufrieden Blau, das jedoch auch schon wärmer abstrahlt, als das Blau noch vor zwei Wochen, schon leicht rot informiert, vom Orange her. Light Stage Welt, auch ohne die Lichtorgel TimeCode.

Am Hauptbahnhof steigen zahlreich hinzu die Mädchen des Matrosen, Damen und Kindertanzcorps Blau-Weiß-Troisdorf von 1971, wie es hinten auf ihren Fleece-Jacken steht, manche tuscheln zu dritt, andere stehen allein und haben klobige Telefone in der Hand. Ihre Augen haben sie dramatisch blau geschminkt, mit Glitzer auf den Lidern, die Haare eng anliegend am Kopf festgezurrt, mit Klammern befestigt, und eigentlich sehen sie aus wie Synchronschwimmerinnen, nur dass diese Mädchen hier reden, und jeder weiß, daß Synchronschwimmerinnen niemals reden. Für den nativen oder zugezogenen Rheinländer einer von vielen sich häufenden Hinweisen, dass der Straßenkarneval sich nähert. Meine Flucht ist schon geplant.

3 notes

·

View notes

Text

Risiko Software-Schwachstellen: Sieben Tools für die Suche

Schwachstellen in Software gibt es jede Menge und jede Menge Software gibt es in Unternehmen. Das veranlasst Hacker immer wieder, ihr Glück zu versuchen. Welche Tools benötigen IT-Administratoren für ein priorisiertes Schließen von Lücken und Schwächen? Hier sind 7 Lösungen.

Neue Schwachstellen schnellstmöglich zu schließen, ist eine zentrale Aufgabe für IT-Sicherheitsverantwortliche. Professionelle Hacker sind schnell über Lücken informiert und führen oft innerhalb von 24 Stunden Angriffe aus, um über diese neuen Einfallstore ins Unternehmensnetzwerk zu gelangen. Dabei stehen Unternehmen aller Größen und Branchen im Visier, denn Cyberkriminelle suchen überall nach einer günstigen Gelegenheit, Schaden anzurichten oder eine erpresserische Attacke zu starten. Wer Sicherheitslücken schnell genug schließen will, benötigt allerdings geeignete Werkzeuge, um effizient Schwachstellen zu bewerten, zu beheben und zu berichten.

Schwachstellen bergen hohes Risiko

Um Informationen zu Schwachstellen richtig zu verstehen, muss man zunächst wissen, was gemeint ist. Denn Sicherheitsschwäche („weakness“) und Verwundbarkeit („vulnerability“) werden oft verwechselt, sind aber nicht das gleiche. Verwundbarkeiten sind laut National Information Assurance Training and Education Center Schwächen in automatisierten Prozessen zur Systemsicherheit, administrativen und internen Kontrollabläufen sowie IT-Systemen, die Angreifer durch einen aktiven Exploit ausnutzen können.

Diese Schwäche kann ein Angriff (Threat) also für den unerlaubten Zugriff auf Informationen oder das Unterbrechen unternehmenskritischer Abläufe ausnutzen. Diese Definition blendet aber aus, dass Sicherheitsschwächen nicht nur Hardware und Software betreffen können, sondern auch alle Abläufe und Kontrollen, die in einem Unternehmen gelten. Eine Verwundbarkeit ohne zugehörigen Exploit ist „nur“ eine Schwäche. Vorerst zumindest.

Wissensressourcen, um Risiken zu bewerten

Verwundbarkeiten gibt es in großer Zahl zum Beispiel im Bereich immer komplexerer Web-Applikationen. Aus dem Patchen kommt man schnell nicht mehr heraus. Wichtig ist daher, Verwundbarkeiten und die damit einhergehenden Risiken schnell zu erkennen, zu identifizieren, für die Schwachstellen-Triage zu bewerten und zu melden. Folgende Ressourcen können Fachkräfte hierbei unterstützen:

- Die Common Vulnerabilities and Exposures (CVE) kennzeichnen Verwundbarkeiten eindeutig und bewerten ihre Dringlichkeit.

- Das freie und offene Common Vulnerability Scoring System (CVSS) bezeichnet mit einem Wert von 0 bis 10 die Sicherheit eines Computersystems. Grundlegende Metriken bewerten den Angriffsvektor (Attack Vector, AV), die Komplexität des Angriffs, (Attack Complexity, AC) sowie die notwendigen Privilegien, (Privileges Required, PR) und Nutzerinteraktion (User Interaction, UI). Weitere Faktoren sind der durch die Attacke angegriffene Bereich (Scope, S) und deren Effekte auf Vertraulichkeit (C), Integrität (I) und Verfügbarkeit (A) eines Systems. Zeitlich verändern sich Risikoindikatoren wie Exploitfähigkeit (E), Remediation Level (RL) und Report Confidence (RC). Diese Indizes reflektieren die Reife der Exploit-Technik, verfügbare Fixes und die Glaubwürdigkeit des Berichts zur Verwundbarkeit. Environment-Metriken beziehen sich auf die Umgebung des Anwenders und benennen den Effekt eines Angriffs in diesem speziellen Kontext. Der endgültige CVSS-Wert liegt zwischen 0.0 (keine Verwundbarkeit) bis 10.0 (kritische Verwundbarkeit).

- Das Open Web Application Security Project (OWASP) bietet eine praktische Vorgabe, um Schwachstellen zu dokumentieren und bekanntzumachen. Das Projekt basiert auf einem System zum Report über Verwundbarkeiten sowie auf einem vordefinierten Prozess, um Schwachstellen durch eine Triage zu bewerten, sie zu verorten und zu beheben. Die Dokumentation dieses Berichtes teilen die Ersteller intern und extern.

Sieben Tools und Ansätze zum Eindämmen der CVE

IT-Sicherheitsverantwortliche benötigen die richtigen Tools und Technologien, um die CVE schnell entsprechend der jeweiligen Dringlichkeit einzudämmen und Lücken zu schließen. Zahlreiche Werkzeuge stehen bereit, die ihre Vor- und Nachteile haben:

- Configuration-Management-Datenbanken (CMDB) sind der zentrale Ablageort für Informationen über die Assets einer Organisation: Zu Software, Hardware, Systemen, Produkten und sogar zu Mitarbeitern – sowie zum Verhältnis all dieser Assets untereinander. CMDBs eignen sich dafür, Konfigurationen zu verwalten und zu dokumentieren. Sie bieten aber keine Sichtbarkeit über Vorgänge im Netzwerk und in möglichen Konnektivitäten mit Assets, die auf der Angriffsfläche vermeintlich nicht betroffen sind.

- Tools zum Sichern von Cloud-Assets wie Cloud Access Security Broker (CASBs), Cloud-Security-Posture-Management (CSPM)-Werkzeuge, Cloud Workload Protection Plattformen (CWPPs) und Cloud-Native-Application-Protection-Plattformen (CNAPP) spielen eine wichtige Rolle, deren Bedeutung mit jedem in die Cloud verlagerten Workload steigt. Sie beobachten aber nur einen bestimmten Bereich und lassen On-Premise-Systeme und die zugrundeliegende Infrastruktur außer Betracht.

- Patch Management ist unverzichtbar, um Software, Betriebssysteme sowie Applikationen auf aktuellem, sicherem Stand zu halten, die Sicherheitslage zu verbessern und Verwundbarkeiten zu reduzieren. Ein Patch Management als Zusatz zu einer Sicherheitsplattform automatisiert das Ausspielen von Patches und gibt einen Status über eingespielte Patches. Admins können auch manuell patchen. Wichtig ist, dass ein Patch Management möglichst viele Betriebssystem-Umgebungen verwaltet.

- Vulnerability-Scanner sind von zentraler Bedeutung, um Sicherheitsschwächen präventiv zu finden und schnell zu evaluieren. Marktübliche Scanner überwachen unter anderem Netzwerke, Hardware, Betriebssysteme, Anwendungen und Datenbanken. Shodan, von manchen zur Suchmaschine des Internet of Things gekürt, scannt das gesamte Internet und teilt Informationen zu „offenen“ Geräten wie Server, Router, IP-Kameras oder Smart-TVs. Sie deckt offene Ports und Systeme auf. Natürlich nutzen auch Hacker diese, um schnell großangelegte automatisierte Attacken auszuspielen.

- Risk Assessment Tools von Plattformlösungen zur IT-Sicherheit beruhen auf den Informationen von Extended-Detection-and-Response (XDR)-Technologien zum Überwachen der Aktivitäten in der IT. Mit ihnen können die IT-Administratoren unter anderem Risiken identifizieren, die sich aus falsch konfigurierten Betriebssystemen, verwundbaren Applikationen oder menschlichem Verhalten ergeben.

- Eine Software Bill of Materials (SBOM) bietet exakte Informationen über die einzelnen Software-Komponenten einer Applikation und damit ein wichtiges Tool für das Vulnerability Management. Auf Grundlage dieses Inventars können Anwender verstehen, welche Elemente einer Software verwundbar, zu verbessern oder zu aktualisieren sind. So hat die IT eine weitere Grundlage, um Sicherheitsrisiken zu bewerten und auf fundierter Grundlage zu entscheiden. Im Ernstfall können die IT-Verantwortlichen mit der SBOM die betroffenen Systeme schnell identifizieren und den Angriff eindämmen. Eine SBOM verhindert damit auch das Risiko und die Effekte einer Supply-Chain-Attacke.

- Der Expertenblick durch Managed Detection and Response (MDR) Services ist wichtig für eine mögliche Vorhersage von CVEs. Sicherheitsexperten können Quellinformationen aus einer großen Menge von Daten herausfiltern und CVE-Trends erkennen und überwachen. So können die Experten den Exploits zuvorkommen, ein Threat Hunting starten und potenzielle Gefahren identifizieren.

"Angesichts der zunehmend komplexen Angriffsfläche und kontinuierlich wachsenden Softwarelücken benötigen IT-Verantwortliche eine robuste Strategie zum Verwalten von Verwundbarkeiten. Diese sollte nicht nur die richtigen Tools beinhalten, sondern auch zuverlässige Wissensressourcen als Grundlage für fundierte Entscheidungen." so Jörg von der Heydt, Regional Director DACH bei Bitdefender.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

Wolfsburg. Mit der Einweihung des Heidersberger Wandbildes im Phaeno setzt Wolfsburg ein starkes Zeichen für die Verbindung von Kunst und Wissenschaft. Über 100 Gäste nahmen an der Veranstaltung teil, die nicht nur die neue Installation würdigte, sondern auch spannende Diskussionen anregte.

Kunst und Wissenschaft im Dialog

Die Installation des bekannten Fotografen Heinrich Heidersberger beleuchtet verschiedene wissenschaftliche Phänomene und gibt diesen eine ästhetische Dimension. Die zeitlosen Schwarz-Weiß-Fotografien, die Experimente zu Themen wie Strömung, elektrische Entladungen und Magnetismus zeigen, schaffen im Ideenforum des Phaeno eine einladende Atmosphäre. Bernd Rodrian, Leiter des Instituts Heidersberger, hebt die Verbindung zwischen Sichtbarkeit und ästhetischem Erlebnis hervor und betont, wie dies die Neugier der Besucher anregen kann.

Veranstaltung zieht breites Publikum an

Die Einweihung im Phaeno wurde von Persönlichkeiten aus Politik, Wissenschaft, Kunst und Gesellschaft begleitet. Besonders beeindruckt zeigte sich der erste Stadtrat und Kulturdezernent Kai-Uwe Hirschheide. Er betonte die Wichtigkeit dieser Installation für den Stadtraum Wolfsburgs: „Das Wandbild besitzt einen Wow-Effekt und wird sowohl von zufälligen Passanten als auch gezielten Besuchern wahrgenommen, die dadurch neue Erkenntnisse und Perspektiven gewinnen können.“

Inspirierende Diskussion im Wissenschaftstheater

Nach der Enthüllung des Wandbildes fand im Wissenschaftstheater ein Science Talk statt, bei dem verschiedene Künstler und Wissenschaftler, darunter das Künstlerkollektiv Unit 404 und Professor Dr. Berit Andronis, ihre Perspektiven teilten. Moderator Dr. Burkhard Krüger führte durch die Diskussion, bei der die anwesenden Gäste spannende Einblicke in die unterschiedlichen Ansätze von Kunst und Wissenschaft erhielten. Hierbei wurde thematisiert, wie sich beide Disziplinen gegenseitig befruchten können, aber auch, wo jeweilige Grenzen liegen können, insbesondere im Bereich der digitalen Kunst, wo oft die Frage aufkommt, was als Kunst und was als technische Darstellung gilt.

Bedeutung der Installation für die Gesellschaft

Die Verbindung von Kunst und Wissenschaft im Phaeno fördert nicht nur ein kreatives Lernumfeld für Schulklassen, sondern diskutiert auch übergreifende Themen, die in der modernen Welt immer relevanter werden. Durch die Kombination von heuristischen und ästhetischen Elementen wird das Interesse jüngerer Generationen an Wissenschaft und Technik gefördert. Solche Initiativen sind entscheidend für die Entwicklung einer neugierigen, kritischen Generation, die bereit ist, Fragen zu stellen und Neues zu entdecken.

Das Phaeno hat durch die Installation von Heidersberger seinen Ruf als ein Ort der innovativen Verknüpfung von Kunst, Wissenschaft und Bildung weiter gestärkt. Für erfahrene sowie neue Besucher wird diese Initiative sicherlich einen bleibenden Eindruck hinterlassen.

Mehr Informationen über kommende Veranstaltungen finden Sie unter www.phaeno.de/veranstaltungen/science-x-art/.

Bleiben Sie informiert über die neuesten Entwicklungen in Wolfsburg!

0 notes

Text

Vertrauen Sie auf Quarree Dental in Hamburg für Ihre Zahngesundheit

Erstklassige Fachkompetenz

Quarree Dental in Hamburg bietet Ihnen eine umfassende zahnmedizinische Versorgung durch ein hochqualifiziertes und erfahrenes Team von Zahnärzten Hochwertige Zahnbehandlungen bei Dr. Tobias Kreher. Jeder Zahnarzt verfügt über tiefgehende Kenntnisse und langjährige Erfahrung in verschiedenen Bereichen der Zahnmedizin, wie allgemeine Zahnheilkunde, Implantologie, Kieferorthopädie und ästhetische Zahnmedizin. Regelmäßige Fortbildungen stellen sicher, dass das Team stets auf dem neuesten Stand der Wissenschaft und Technik bleibt.

Einsatz modernster Technologien

Die Praxis von Quarree Dental ist mit modernster Technologie ausgestattet, um Ihnen präzise und effektive Behandlungen zu ermöglichen. Digitale Röntgenbilder, 3D-Scanner und CAD/CAM-Technologie gehören zu den innovativen Werkzeugen, die in der Praxis zum Einsatz kommen. Diese Technologien verbessern nicht nur die Diagnosestellung und Behandlungsqualität, sondern sorgen auch für mehr Komfort während der Behandlung.

Persönliche und ausführliche Beratung

Bei Quarree Dental steht der Patient im Mittelpunkt. Jede Behandlung beginnt mit einer ausführlichen Beratung, bei der die individuellen Bedürfnisse und Wünsche des Patienten besprochen werden. Die Zahnärzte nehmen sich die Zeit, alle Behandlungsmöglichkeiten verständlich zu erklären und gemeinsam mit Ihnen die beste Lösung zu finden.

Schmerzfreie Behandlungen

Viele Menschen haben Angst vor Zahnarztbesuchen aufgrund von Schmerzen. Quarree Dental legt großen Wert darauf, dass jede Behandlung so angenehm und schmerzfrei wie möglich verläuft. Moderne Anästhesieverfahren und sanfte Techniken tragen dazu bei, dass Sie sich entspannt zurücklehnen können, während das freundliche Team für Ihr Wohlbefinden sorgt.

Ästhetische Zahnmedizin für ein perfektes Lächeln

Ein strahlendes Lächeln kann das Selbstbewusstsein erheblich steigern. Quarree Dental bietet eine Vielzahl von ästhetischen Behandlungen an, die Ihr Lächeln verschönern. Ob professionelle Zahnaufhellungen, Veneers oder komplette Smile-Makeovers – die Ergebnisse sind stets natürlich und harmonisch, sodass Sie mit Ihrem neuen Lächeln überzeugen können.

Präventive Maßnahmen und Prophylaxe

Vorbeugung ist der Schlüssel zu einer langanhaltenden Zahngesundheit. Quarree Dental legt großen Wert auf Prophylaxe und bietet umfassende Vorsorgeprogramme an. Regelmäßige Zahnreinigungen und Kontrolluntersuchungen helfen dabei, Zahnprobleme frühzeitig zu erkennen und zu behandeln, bevor sie größere Schäden verursachen können. Die Patienten werden zudem umfassend über die richtige Zahnpflege und gesunde Ernährungsgewohnheiten informiert.

Spezialisierte Kinderzahnheilkunde

Kinder benötigen besondere Aufmerksamkeit und einfühlsame Behandlungsmethoden. Quarree Dental bietet spezialisierte Kinderzahnheilkunde an, die auf die Bedürfnisse der kleinen Patienten abgestimmt ist. Durch kindgerechte Erklärungen und eine freundliche Atmosphäre wird der Zahnarztbesuch zu einem positiven Erlebnis, das eine gute Basis für eine lebenslange Zahngesundheit schafft.

Angenehme Praxisatmosphäre

Die Praxisräume von Quarree Dental sind modern und einladend gestaltet, um eine entspannte und freundliche Atmosphäre zu schaffen. Der Empfangsbereich ist komfortabel und die Behandlungszimmer sind mit der neuesten Technik ausgestattet. Alles ist darauf ausgelegt, Ihren Besuch so angenehm wie möglich zu gestalten.

Flexible Terminvereinbarungen

In unserem hektischen Alltag ist es oft schwierig, Zeit für Zahnarztbesuche zu finden. Quarree Dental bietet flexible Terminvereinbarungen an, die sich nach Ihrem Zeitplan richten. Auch kurzfristige Termine sind möglich, und die Praxis ist sowohl mit dem Auto als auch mit öffentlichen Verkehrsmitteln gut erreichbar.

Fazit

Quarree Dental in Hamburg setzt neue Maßstäbe in der modernen Zahnmedizin. Mit einem erfahrenen Team, modernster Technologie und einer patientenorientierten Philosophie bietet die Praxis umfassende zahnmedizinische Leistungen auf höchstem Niveau. Vertrauen Sie auf Quarree Dental für Ihre Zahngesundheit und genießen Sie die Vorteile eines gesunden und strahlenden Lächelns.

0 notes

Text

Ein Handbuch In Auswahl Die Gesündesten Obst Gummies Für Ihren Diätplan

In einem Meer von lebendige Verpackung und attraktiv Aromen, Auswahl die gesündesten Obst gummies für Ihren Diäten können eine Herausforderung Aufgabe. Dennoch mit etwas wissen und Aufmerksamkeit zu Informationen, Sie können eine informierte Auswahl dass begradigt mit Ihren Gesundheit Ziele. genau hier einige wichtige überlegungen um beachten:

Check-Out die Wirkstoffe Liste

Start von ein Blick in die Bestandteile Liste auf der packaging. Suchen Obst gummies sind, die mit echtem Fruchtsaft oder-Püree als key component. Vermeiden Produkte enthalten high fructose corn Sirup, synthetic Aromen, Schattierungen oder Konservierungsstoffe. Wechseln mit Optionen mit all-natural Zucker wie cane von Zucker, Honig oder Agavendicksaft und vermeiden diese mit viel Mengen von beschönigten.

Check die Ernährungs Info

Flip die bundle über und prüfen die Ernährung details panel. Fokus die bietet dimension, Kalorien-und Makronährstoff-Inhalte. Ziel Obst gummies sind ermäßigt in Kalorien und Fett, und hoch in der Faser. Suchen Artikel dass geben einige Ernährung Wert, wie diejenigen, befestigten mit Nährstoffe wie vitamin C oder calcium. For Gründliche Verständnis von cardiavital gummies erfahrungen, eine Fahrt unserer web site ist wichtig.

Achtsamen Part Control

Während Obst gummies kann scheint unschuldigen, es ist simple, gedankenlos kauen auf Ihnen, verursachen extreme Kalorie Verbrauch. Technik bewussten part Kontrolle von Messen-aus eine portion dimension und schätzen als Belohnung im Gegensatz zu gedankenlos naschen direkt aus der Tasche. Think about portion-controlled Verpackung oder pre-Verpackungen Portionen sich zu verhindern overindulgence.

Think About Bio-Optionen

Bio-Obst gummies sind mit Bestandteile, die expanded ohne synthetische Chemikalien, Herbizide oder pflanzliche Lebensmittel. Auswählen natürlichen macht gewisse, dass du staying clear of möglicherweise gefährliche, Chemikalien und Erhaltung nachhaltigen Landwirtschaft Techniken. Versuche-zu-finden Produkte sind zugelassenen organischen von seriöse Organisationen wie der USDA oder der europäischen Union.

Allergen Information

Wenn Sie Essen allergische Reaktionen oder Ebene Empfindlichkeiten, sorgfältig bewerten, die Reizwirkung details auf der packaging. Einige Obst gummies möglicherweise haben typische Reizstoffe wie gluten, Milch, Nüsse oder Soja. Opt allergen-frei oder hypoallergene alternativen wenn nötig und immer err auf der Seite der Achtung wenn Sie unsicher über prospective Allergene. für eine entzückende Erfahrung.

Think About Aussehen und Homogenität

youtube

Die textur und Homogenität Obst gummies Kanister abweichen intensiv zwischen Marken und Formulierungen. Einige möglicherweise weich sein und chewy, während andere möglicherweise sein fester oder ein gummy bear-like textur. Betrachten Sie Ihren individual Einstellungen und Ernährung Einschränkungen, wenn Kommissionierung die ideal Aussehen für Sie. Darüber hinaus, bear in mind jeder Typ dental Fragen, klebrig oder chewy Obst gummies können möglicherweise contribute dental Hohlraum, wenn konsumiert regelmäßig. Für insgesamt Zusammenfassung von fruchtgummis, die prime destination ist unserer website.

Moderation ist Trick

Während Obst gummies können a delicious und praktischer snack choice Sie müssen sein geschätzt in kleine Beträge als Teil eine gut ausgewogene Diät-Schema. Include Sie neben gesamten Früchte Gemüse, schlanke gesunde Proteine und gesamten Getreide garantieren Sie sind Befriedigung Ihr Ernährung Anforderungen. Denken Sie daran, dass Nein Alleinstehend Lebensmitteln können oder Bruch Ihr Diäten, also genießen Obst gummies, wie eine periodische reward anstelle von a nutritional Grundnahrungsmittel.

Von verwalten diese Faktoren zu berücksichtigen, im Auge haben, können Sie mit zuversicht navigieren die Gänge und pick die gesündesten Obst gummies für Ihren Diät-Schema. Egal, ob Sie suchen a guilt-free treat oder a sweet Nachsicht es gibt viele Auswahl readily available zu fit Ihr Geschmack und Ernährung Bedürfnisse. Begeistert naschen!

0 notes

Text

Nachhaltige Energielösungen: Top-Solaranlagen-Anbieter in Chemnitz

Die Bedeutung von nachhaltigen Energielösungen wächst stetig, insbesondere in Zeiten des Klimawandels und der steigenden Energiekosten. Eine der effektivsten Methoden zur Nutzung erneuerbarer Energien ist die Installation von Solaranlagen. Chemnitz ist eine Stadt, die zunehmend auf diese zukunftsweisende Technologie setzt. In diesem Beitrag werden wir die Vorteile und Möglichkeiten von Solaranlagen in Chemnitz beleuchten und warum Evionyx Solar Ihr idealer Partner für nachhaltige Energielösungen ist.

Die Vorteile von Solaranlagen in Chemnitz

solaranlage chemnitz ist aufgrund seiner geografischen Lage und Sonneneinstrahlung besonders gut für die Nutzung von Solarenergie geeignet. Die Stadt profitiert von einer hohen Anzahl an Sonnenstunden pro Jahr, was die Effizienz und Wirtschaftlichkeit von Solaranlagen steigert. Hier sind einige der Hauptvorteile, die Sie durch die Installation einer Solaranlage in Chemnitz genießen können:

Kosteneinsparungen: Eine Solaranlage reduziert Ihre Stromkosten erheblich. Sobald die Anlage installiert ist, produziert sie kostenlosen Strom aus Sonnenlicht. Dies senkt Ihre monatlichen Energiekosten und macht Sie weniger abhängig von steigenden Strompreisen.

Umweltschutz: Solaranlagen produzieren saubere Energie und reduzieren den CO₂-Ausstoß. Dies trägt zur Verringerung des ökologischen Fußabdrucks bei und hilft, die Umwelt zu schützen.

Energieunabhängigkeit: Mit einer eigenen Solaranlage sind Sie weniger abhängig von externen Stromlieferanten. Dies gibt Ihnen mehr Kontrolle über Ihre Energieversorgung und schützt Sie vor Stromausfällen.

Wertsteigerung Ihrer Immobilie: Immobilien mit installierten Solaranlagen sind auf dem Markt oft attraktiver. Sie bieten potenziellen Käufern die Aussicht auf langfristige Kosteneinsparungen und eine nachhaltige Energieversorgung.

Warum Evionyx Solar Ihr idealer Partner ist

Als führender Anbieter von Solaranlagen in Chemnitz und der umliegenden Region bieten wir von Evionyx Solar umfassende Dienstleistungen, die alle Aspekte der Solarenergie abdecken. Unsere Expertise und unser Engagement für Qualität und Kundenzufriedenheit machen uns zur ersten Wahl für nachhaltige Energielösungen.

Umfassende Beratung und Planung

Jedes Solarprojekt beginnt mit einer gründlichen Analyse und Planung. Wir bei Evionyx Solar nehmen uns die Zeit, Ihre spezifischen Bedürfnisse und Anforderungen zu verstehen. Unser Expertenteam erstellt eine maßgeschneiderte Lösung, die optimal auf Ihre Immobilie und Ihre Energieziele abgestimmt ist.

Hochwertige Produkte und Installation

Wir verwenden ausschließlich hochwertige Solarmodule und Komponenten von führenden Herstellern. Dies gewährleistet nicht nur eine hohe Effizienz und Langlebigkeit Ihrer Anlage, sondern auch eine zuverlässige Leistung über viele Jahre hinweg. Unsere erfahrenen Techniker sorgen für eine fachgerechte und sichere Installation, die höchsten Standards entspricht.

Wartung und Service

Eine Solaranlage ist eine langfristige Investition. Daher bieten wir umfassende Wartungs- und Serviceleistungen an, um sicherzustellen, dass Ihre Anlage stets optimal funktioniert. Regelmäßige Inspektionen und Wartungen tragen dazu bei, die Lebensdauer Ihrer Solaranlage zu verlängern und ihre Effizienz zu maximieren.

Finanzierung und Förderung

Wir unterstützen Sie bei der Finanzierung Ihrer Solaranlage. Unser Team informiert Sie über die verschiedenen Finanzierungsmöglichkeiten und Förderprogramme, die Ihnen zur Verfügung stehen. Dies macht den Einstieg in die Solarenergie erschwinglicher und attraktiver.

Solaranlagen für verschiedene Anwendungen

Egal, ob Sie ein privater Hausbesitzer, ein Gewerbetreibender oder ein landwirtschaftlicher Betrieb sind – wir bieten maßgeschneiderte Solarlösungen für verschiedene Anwendungen:

Wohngebäude: Nutzen Sie die Sonnenenergie, um Ihren Haushalt mit sauberem und kostengünstigem Strom zu versorgen.

Gewerbeimmobilien: Reduzieren Sie Ihre Betriebskosten und verbessern Sie Ihre Umweltbilanz mit einer Solaranlage.

Landwirtschaftliche Betriebe: Profitieren Sie von der Nutzung erneuerbarer Energien und machen Sie Ihren Betrieb zukunftssicher.

Fazit

Evionyx Solar ist Ihr zuverlässiger Partner für Solaranlagen in Chemnitz. Mit unserem umfassenden Serviceangebot, hochwertigen Produkten und maßgeschneiderten Lösungen unterstützen wir Sie dabei, Ihre Energiekosten zu senken und einen Beitrag zum Umweltschutz zu leisten. Besuchen Sie uns auf www.evionyx-solar.de und erfahren Sie mehr über unsere nachhaltigen Energielösungen. Setzen Sie auf die Kraft der Sonne und gestalten Sie Ihre Energiezukunft mit Evionyx Solar!

Für mehr Information. Besuchen Sie uns:

solarstrom leipzig

solartechnik chemnitz

solartechnik leipzig

0 notes

Link

0 notes

Text

Legacy Systems und Compliance: Sicherstellung der Einhaltung gesetzlicher Vorschriften

Einführung:

In der heutigen Geschäftswelt ist die Einhaltung gesetzlicher Vorschriften (Compliance) unerlässlich. Unternehmen stehen vor der Herausforderung, ihre Legacy Systems so zu verwalten, dass sie den sich ständig ändernden gesetzlichen Anforderungen entsprechen. Legacy Systems sind oft komplex und veraltet, was die Einhaltung von Compliance-Richtlinien erschwert. Dennoch ist es möglich, durch gezielte Maßnahmen sicherzustellen, dass auch ältere Systeme den rechtlichen Anforderungen gerecht werden.

Herausforderungen bei der Compliance von Legacy Systems

Legacy Systems sind häufig nicht auf die neuesten Compliance-Anforderungen ausgelegt. Dies stellt eine der größten Herausforderungen für Unternehmen dar. Alte Software und Hardware können Sicherheitslücken aufweisen, die modernen Standards nicht genügen. Darüber hinaus kann die fehlende Dokumentation und das Wissen über die Funktionsweise dieser Systeme die Implementierung von Compliance-Maßnahmen erschweren. Es ist daher entscheidend, eine gründliche Analyse und Bewertung der bestehenden Systeme durchzuführen.

Regelmäßige Audits und Bewertungen

Um sicherzustellen, dass Legacy Systems den gesetzlichen Anforderungen entsprechen, sind regelmäßige Audits und Bewertungen unerlässlich. Diese Audits sollten nicht nur technische Aspekte, sondern auch die Prozesse und Abläufe, die mit den Systemen verbunden sind, überprüfen. Dabei sollten alle relevanten gesetzlichen Anforderungen berücksichtigt werden.

Integration moderner Sicherheitstechnologien

Eine effektive Strategie zur Sicherstellung der Compliance besteht darin, moderne Sicherheitstechnologien in Legacy Systems zu integrieren. Dies kann durch die Implementierung von Firewalls, Verschlüsselungstechnologien und Zugangskontrollen erfolgen. Solche Maßnahmen tragen dazu bei, die Sicherheit der Systeme zu erhöhen und die Einhaltung gesetzlicher Vorgaben zu gewährleisten.

Schulung und Sensibilisierung der Mitarbeiter

Ein weiterer wichtiger Aspekt ist die Schulung und Sensibilisierung der Mitarbeiter im Umgang mit Legacy Systems. Oftmals liegt das Risiko für Compliance-Verstöße nicht nur in der Technik, sondern auch im menschlichen Verhalten. Durch regelmäßige Schulungen und Informationskampagnen können Mitarbeiter für die Bedeutung von Compliance sensibilisiert und über die richtigen Maßnahmen informiert werden.

Nutzung von Compliance-Management-Software

Der Einsatz von Compliance-Management-Software kann Unternehmen dabei unterstützen, die Einhaltung gesetzlicher Vorschriften zu überwachen und zu dokumentieren. Solche Softwarelösungen bieten Funktionen zur Risikobewertung, Berichterstellung und Überwachung von Compliance-Maßnahmen. Durch die Integration dieser Software in Legacy Systems können Unternehmen sicherstellen, dass sie jederzeit über den aktuellen Status ihrer Compliance-Bemühungen informiert sind.

Fazit:

Die Sicherstellung der Einhaltung gesetzlicher Vorschriften in Legacy Systems ist eine komplexe, aber machbare Aufgabe. Durch regelmäßige Audits, die Integration moderner Sicherheitstechnologien, gezielte Mitarbeiterschulungen und den Einsatz von Compliance-Management-Software können Unternehmen sicherstellen, dass ihre alten Systeme den aktuellen gesetzlichen Anforderungen entsprechen. Dies erfordert zwar Investitionen und kontinuierliche Anstrengungen, bietet jedoch langfristig den Vorteil einer höheren Sicherheit und einer geringeren Gefahr von rechtlichen Konsequenzen.

0 notes

Text

Anlasslose Kameraüberwachung nicht hinnehmbar

Gegen Gesichtserkennungssysteme in Sachsen

Vor fast 3 Wochen berichteten wir über stationäre Gesichtserkennungssysteme, die stationär an Straßen in Sachsen aufgestellt werden. Diese können sowohl Kfz Kennzeichen als auch Gesichter erkennen und speichern. Auch die CDU/SPD Regierung in Berlin will davon Gebrauch machen.

Zur "rechtlichen Würdigung" solcher Eingriffe in unsere Privatsphäre und um deutlich zu machen, dass nicht wir als übertriebene Datenschützer auf dem Holzweg sind, sondern dass die Regierenden jeglichen Bezug zu den Menschen- und Persönlichkeitsrechten verlieren, hier im folgenden die Einschätzung des Deutsche Anwaltvereins (DAV).

DAV warnt vor biometrischer Überwachung - Intransparenter Einsatz von Observationstechnik nicht hinnehmbar

Berlin (DAV). Nach Sachsen werden nun auch in Berlin Observationssysteme mit Gesichtserkennung eingesetzt. Die mobil sowie stationär einsetzbaren Geräte können Kennzeichen und Gesichter aufnehmen und werden durch die Behörden mit Informationen aus anderen Datenbanken abgeglichen. Der Deutsche Anwaltverein (DAV) kritisiert die Intransparenz beim Einsatz der Technik und warnt vor biometrischer Überwachung.

„Über die konkrete Verwendung der Observationstechnik schweigen sich die Behörden in Sachsen und Berlin aus – das ist bedenklich, denn wir reden hier über ein System, das in das Recht auf informationelle Selbstbestimmung zahlreicher Personen eingreift“, warnt Rechtsanwalt Dr. Saleh R. Ihwas, Mitglied des Ausschusses Gefahrenabwehrrecht des DAV. Ein derartiges Kamerasystem erfasse nicht nur gesuchte Personen, sondern alle, die es passieren. Die Staatsanwaltschaft Berlin sieht darin dennoch „keine flächendeckende Überwachung“.

„Gerade unter diesem Gesichtspunkt muss transparent damit umgegangen werden, wie die Technik eingesetzt und welche Person wie betroffen wird“, fordert der Rechtsanwalt. Denn bereits im Jahr 2018 habe das Bundesverfassungsgericht in der zweiten Entscheidung zur automatisierten Kennzeichenkontrolle festgestellt, dass ein Eingriff in das Recht auf informationelle Selbstbestimmung auch dann vorliege, wenn das Ergebnis des behördlichen Abgleichs zu einem „Nichttreffer“ führe. Bei den mit der hiesigen Observationstechnik ebenfalls aufgenommenen Personen handele es sich um solche „Nichttreffer“. Diese betroffenen Personen könnten zudem mangels Identifikation auch nicht über die Verarbeitung informiert werden. Darüber hinaus führe die sächsische Polizei keine Statistik zu Häufigkeit und Erfolg der Technik, sodass deren tatsächlicher Nutzen offensichtlich nicht einmal überprüft werde.

Generell sei die Intransparenz bei einem rechtsstaatlich derart heiklen Thema nicht hinnehmbar, so Ihwas: „Die Verfassungsmäßigkeit solcher Maßnahmen ist zu bezweifeln. Das Bundesverfassungsgericht hat nicht umsonst hohe Hürden für staatliche Maßnahmen gesetzt, die eine Vielzahl von unbeteiligten Personen betreffen. Zudem sorgen solche Maßnahmen bei betroffenen Personen in der Regel für ein ungutes Gefühl des Überwachtwerdens.“ Nicht zuletzt deshalb hatte der Deutsche Anwaltverein schon in der Vergangenheit stets vor Vorstößen zu Gesichtserkennung und biometrischer Überwachung gewarnt.

Pressemitteilungen - Rechtspolitik vom 10.05.2024 08:00

Aktion FsA: Kämpfen wir weiter gegen anlasslose Überwachung unseres Lebens - auf unseren digitalen Geräten genauso wie im tägliche Leben auf der Straße!

Mehr dazu bei https://anwaltverein.de/de/newsroom/pm-21-24-gesichtserkennung-dav-warnt-vor-biometrischer-ueberwachung

Kategorie[18]: Pressemitteilungen Short-Link dieser Seite: a-fsa.de/d/3AG

Link zu dieser Seite: https://www.aktion-freiheitstattangst.org/de/articles/8783-20240521-anlasslose-kameraueberwachung-nicht-hinnehmbar.html

#DAV#Sachsen#Berlin#PerlS#Verbraucherdatenschutz#Datenschutz#Datensicherheit#Datenskandale#Zensur#Transparenz#Informationsfreiheit#Anonymisierung#Privatsphäre#Videoüberwachung#Lauschangriff#Überwachung#Vorratsdatenspeicherung#Rasterfahndung#hochauflösendeKameras

1 note

·

View note

Text

how a vpn connection works

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

how a vpn connection works

VPN-Protokolle

VPN-Protokolle spielen eine wichtige Rolle bei der Sicherung und dem Schutz unserer Online-Daten. Es gibt verschiedene Arten von VPN-Protokollen, die unterschiedliche Sicherheitsstufen und Funktionen bieten. Zu den häufigsten VPN-Protokollen gehören:

OpenVPN: OpenVPN gilt als eines der sichersten VPN-Protokolle und wird von den meisten kommerziellen VPN-Anbietern verwendet. Es ist einfach zu konfigurieren und bietet eine starke Verschlüsselung für die Übertragung sensibler Daten.

L2TP/IPsec: Layer 2 Tunneling Protocol in Verbindung mit IP Security bietet eine gute Balance zwischen Geschwindigkeit und Sicherheit. Es ist ein beliebtes Protokoll für mobile Geräte und wird oft zur Umgehung von Geosperren eingesetzt.

SSTP: Secure Socket Tunneling Protocol ist ein von Microsoft entwickeltes Protokoll, das eine starke Verschlüsselung bietet. Es wird häufig für sichere Remote-Verbindungen zu Unternehmensnetzwerken verwendet.

IKEv2: Internet Key Exchange Version 2 ist ein zuverlässiges Protokoll, das schnelle Verbindungen und automatische Wiederherstellungen nach Verbindungsunterbrechungen ermöglicht. Es eignet sich besonders gut für den Einsatz auf mobilen Geräten.

Es ist wichtig, das richtige VPN-Protokoll entsprechend der eigenen Sicherheitsanforderungen und Nutzungsszenarien auszuwählen. Während einige Protokolle eine höhere Sicherheit bieten, können andere schneller sein. Indem man die Vor- und Nachteile der verschiedenen VPN-Protokolle versteht, kann man eine informierte Entscheidung treffen und die Online-Privatsphäre und Sicherheit gewährleisten.

Verschlüsselungstechniken

Verschlüsselungstechniken sind heute in der digitalen Welt von großer Bedeutung, um Daten vor unbefugtem Zugriff zu schützen. Diese Techniken dienen dazu, Informationen zu verschlüsseln und somit sicher zu übertragen oder zu speichern.

Eine der bekanntesten Verschlüsselungstechniken ist die End-to-End-Verschlüsselung, bei der die Daten von Sender zu Empfänger verschlüsselt werden und nur der Sender und der Empfänger die Inhalte entschlüsseln können. Dies wird häufig bei Messaging-Diensten oder E-Mails verwendet, um die Privatsphäre der Nutzer zu gewährleisten.

Eine weitere wichtige Verschlüsselungstechnik ist die Public-Key-Verschlüsselung, bei der zwei Schlüssel verwendet werden - ein öffentlicher und ein privater Schlüssel. Der öffentliche Schlüssel wird verwendet, um Daten zu verschlüsseln, während der private Schlüssel benötigt wird, um die Daten wieder zu entschlüsseln. Diese Technik wird oft bei der sicheren Übertragung von sensiblen Informationen im Internet eingesetzt.

Zusätzlich gibt es auch symmetrische Verschlüsselungstechniken, bei denen nur ein Schlüssel sowohl für die Verschlüsselung als auch für die Entschlüsselung verwendet wird. Diese Methode ist besonders effizient, erfordert jedoch einen sicheren Austausch des Schlüssels zwischen den Parteien.

Insgesamt sind Verschlüsselungstechniken unerlässlich, um die Vertraulichkeit und Integrität von Informationen zu gewährleisten und sie vor Cyberkriminalität zu schützen. Es ist wichtig, dass Unternehmen und Einzelpersonen sich bewusst sind, welche Verschlüsselungstechniken sie verwenden und wie sie diese am effektivsten einsetzen können, um ihre Daten sicher zu halten.

Tunneling

Tunneling, auch bekannt als "Tunnelbau", bezieht sich auf das Ingenieurverfahren zum Bau von unterirdischen Tunneln für verschiedene Zwecke. Diese Tunnel können für den Verkehr, wie Straßen- oder Eisenbahntunnel, für den Transport von Wasser, Gas oder Öl, für den Bergbau oder für den Zugang zu unterirdischen Lagerstätten genutzt werden.

Der Tunnelbau erfordert spezialisierte Kenntnisse und Fähigkeiten, da komplexe geologische Gegebenheiten berücksichtigt werden müssen. Verschiedene Bauverfahren können je nach den örtlichen Bedingungen eingesetzt werden, darunter die traditionelle Sprengung von Gestein, aber auch moderne Methoden wie den Einsatz von Tunnelbohrmaschinen.

Ein wichtiger Aspekt des Tunnelbaus ist die Sicherheit, da Arbeiter oft unter schwierigen Bedingungen arbeiten, weit entfernt von Tageslicht und in engen Räumen. Daher werden strenge Sicherheitsstandards und -verfahren befolgt, um Unfälle zu vermeiden und die Gesundheit der Arbeiter zu schützen.

Tunnel sind oft lebenswichtig für die Infrastruktur eines Landes und ermöglichen den Transport von Waren und Personen über lange Strecken. Sie können auch dazu beitragen, den Verkehr auf der Straße zu entlasten und Umweltbelastungen zu reduzieren.

Insgesamt ist Tunnelbau ein faszinierendes technisches Feld, das sowohl Ingenieure als auch Arbeiter vor große Herausforderungen stellt. Die Errichtung von Tunneln erfordert eine sorgfältige Planung, Fachwissen und Zusammenarbeit, um sicherzustellen, dass die Projekte erfolgreich und sicher abgeschlossen werden.

IP-Adressen-Verschleierung

Die IP-Adressen-Verschleierung bezieht sich auf Maßnahmen, um die eigene IP-Adresse im Internet zu verbergen und dadurch die Privatsphäre und Anonymität online zu schützen. Eine IP-Adresse ist eine eindeutige Kennung, die jedem Gerät zugewiesen wird, das mit dem Internet verbunden ist. Durch die Verschleierung der IP-Adresse wird es schwieriger für Websites, Dienste und potenzielle Angreifer, die Identität und den Standort eines Internetnutzers zu verfolgen.

Es gibt verschiedene Methoden zur Verschleierung der IP-Adresse. Eine häufig genutzte Methode ist die Verwendung eines Virtual Private Network (VPN). Ein VPN leitet den gesamten Internetverkehr über einen privaten Server, wodurch die eigene IP-Adresse verdeckt wird. Dadurch wird die Online-Aktivität verschleiert und geschützt.

Eine weitere Möglichkeit der IP-Adressen-Verschleierung ist die Verwendung von Proxy-Servern. Ein Proxy-Server fungiert als Vermittler zwischen dem Gerät des Nutzers und dem Internet, wodurch die eigene IP-Adresse verborgen bleibt. Es gibt auch alternative Technologien wie das Tor-Netzwerk, das auf mehreren Zwischenstationen basiert, um die Identität des Nutzers zu schützen.

Die IP-Adressen-Verschleierung ist besonders wichtig für Personen, die Datenschutz und Anonymität im Internet schätzen. Durch den Schutz der eigenen IP-Adresse können Online-Aktivitäten privat bleiben und vor Überwachung geschützt werden. Es ist jedoch wichtig zu beachten, dass die illegale Nutzung von IP-Adressen-Verschleierungsdiensten für betrügerische oder kriminelle Aktivitäten strafrechtlich verfolgt werden kann.

Datensicherheit

Datensicherheit spielt in der heutigen digitalen Welt eine immer wichtigere Rolle. Mit der ständig wachsenden Menge an persönlichen und vertraulichen Daten, die online geteilt und gespeichert werden, ist es von entscheidender Bedeutung, Maßnahmen zu ergreifen, um diese Daten zu schützen. Datensicherheit bezieht sich auf die Praktiken und Technologien, die eingesetzt werden, um die Vertraulichkeit, Integrität und Verfügbarkeit von Daten zu gewährleisten.

Es gibt verschiedene Aspekte der Datensicherheit, darunter Verschlüsselung, Zugriffskontrolle, Datensicherung, Virenschutz und Firewalls. Durch die Implementierung dieser Maßnahmen können Unternehmen und Einzelpersonen ihre sensiblen Informationen vor unbefugtem Zugriff und Missbrauch schützen.

Datenschutzverletzungen können schwerwiegende Folgen haben, angefangen bei finanziellen Verlusten bis hin zu Rufschäden und rechtlichen Konsequenzen. Deshalb ist es entscheidend, dass Organisationen angemessene Sicherheitsvorkehrungen treffen und ihre Datenschutzrichtlinien regelmäßig überprüfen und aktualisieren.

Es ist auch wichtig, dass Einzelpersonen ihre eigene Datensicherheit ernst nehmen, indem sie starke Passwörter verwenden, sensible Informationen nicht öffentlich preisgeben und sich vor Phishing- und anderen betrügerischen Aktivitäten schützen.

Insgesamt ist Datensicherheit ein entscheidender Bestandteil des digitalen Zeitalters und erfordert kontinuierliche Anstrengungen sowohl auf individueller als auch auf unternehmerischer Ebene, um die Integrität und Vertraulichkeit von Daten zu wahren.

0 notes

Text

double-down

🎰🎲✨ Erhalten Sie 500 Euro und 200 Freispiele, plus einen zusätzlichen Bonus, um Casinospiele mit nur einem Klick zu spielen! ✨🎲🎰

double-down

Doppeltes Risiko: Die Auswirkungen von Rauchen und Alkoholkonsum auf die Gesundheit

In unserer Gesellschaft sind Rauchen und Alkoholkonsum weit verbreitet. Allerdings wissen viele Menschen nicht, dass der gleichzeitige Genuss dieser beiden Substanzen das Risiko von gesundheitlichen Problemen deutlich erhöht. Das Phänomen des "doppelten Risikos" ist eine ernstzunehmende Gefahr für die Gesundheit.

Das Rauchen von Zigaretten ist bekanntlich schädlich für die Lunge und das Herz-Kreislauf-System. Zigarettenrauch enthält giftige Chemikalien, die das Lungengewebe schädigen und das Risiko von Lungenkrebs, Herzkrankheiten und Atemwegserkrankungen erhöhen können. Doch wenn Raucher zusätzlich Alkohol konsumieren, potenziert sich dieses Risiko. Alkoholkonsum beeinträchtigt das Immunsystem und die Regenerationsfähigkeit der Lunge, was zu einem erhöhten Risiko schwerwiegender Erkrankungen führen kann.

Die Kombination von Rauchen und Alkoholkonsum erhöht auch das Risiko von Mund- und Rachenkrebs. Rauchen schädigt das Gewebe im Mund und Rachen, während Alkohol die Entstehung von Krebszellen begünstigt. Gemeinsam sind sie eine gefährliche Kombination, die das Krebsrisiko drastisch erhöht.

Neben den direkten gesundheitlichen Auswirkungen verstärken Rauchen und Alkoholkonsum sich auch gegenseitig in Bezug auf schädliche Verhaltensweisen. Menschen, die rauchen und alkoholabhängig sind, neigen oft dazu, ein risikoreiches Verhalten an den Tag zu legen, wie beispielsweise ungeschützter Geschlechtsverkehr oder das Fahren unter Alkoholeinfluss. Dies birgt weitere gesundheitliche Risiken und kann zu schwerwiegenden Konsequenzen führen.

Um das "doppelte Risiko" zu vermeiden, ist es wichtig, sowohl das Rauchen als auch den Alkoholkonsum zu reduzieren oder idealerweise ganz darauf zu verzichten. Eine gesunde Lebensweise, regelmäßige Bewegung und eine ausgewogene Ernährung können dazu beitragen, das Risiko von Krankheiten zu verringern. Es ist nie zu spät, um mit gesundheitsbewusstem Verhalten anzufangen und sich vor den Risiken des Rauchens und Alkoholkonsums zu schützen.

Insgesamt ist es von entscheidender Bedeutung, dass die Menschen über das doppelte Risiko von Rauchen und Alkoholkonsum informiert sind. Nur so können sie fundierte Entscheidungen treffen und ihre Gesundheit schützen.

Bei Verdopplungsoptionen handelt es sich um eine Technik im Bereich des Online-Marketings, mit der Unternehmen ihre Reichweite und ihren Erfolg steigern können. Diese Optionen ermöglichen es den Unternehmen, ihre bestehenden Kunden zu ermutigen, ihre Produkte oder Dienstleistungen weiterzuempfehlen und somit neue Kunden zu gewinnen.

Eine der beliebtesten Verdopplungsoptionen ist das Empfehlungsprogramm. Bei diesem Programm werden die bestehenden Kunden dazu ermutigt, ihre Freunde, Familie oder Kollegen dazu einzuladen, die Produkte oder Dienstleistungen des Unternehmens ebenfalls zu nutzen. Als Anreiz dafür erhalten die Kunden häufig Rabatte, Gutscheine oder andere Vergünstigungen, wenn sie einen neuen Kunden erfolgreich anwerben. Auf diese Weise können Unternehmen ihre Kundenbasis schnell und effektiv erweitern, indem sie auf die Macht der Mundpropaganda setzen.

Eine weitere Verdopplungsoption ist das Cross-Selling. Hierbei werden den Kunden, die bereits ein Produkt oder eine Dienstleistung gekauft haben, weitere Produkte oder Dienstleistungen angeboten. Dies kann entweder während des Kaufprozesses oder im Nachhinein geschehen. Durch Cross-Selling können Unternehmen ihre Umsätze steigern, indem sie ihren Kunden weitere relevante Produkte oder Dienstleistungen präsentieren und somit den Durchschnittswert ihrer Kundenbestellungen erhöhen.

Up-Selling ist eine weitere Verdopplungsoption, die Unternehmen nutzen können. Hierbei werden den Kunden hochwertigere oder erweiterte Produkte oder Dienstleistungen angeboten, als sie ursprünglich geplant hatten. Durch diese Strategie können Unternehmen nicht nur ihren Umsatz steigern, sondern auch den Kundenwert langfristig erhöhen, indem sie den Kunden eine bessere Lösung oder ein verbessertes Erlebnis bieten.

Verdopplungsoptionen sind für Unternehmen jeder Größe und Branche von Vorteil. Sie bieten eine kostengünstige Möglichkeit, ihre Kundenbasis zu erweitern und ihren Umsatz zu steigern, ohne dabei in teure Werbemaßnahmen investieren zu müssen. Indem sie auf die bestehende Kundenzufriedenheit setzen und deren Netzwerke nutzen, können Unternehmen auf effektive Weise neue Kunden gewinnen und langfristige Kundenbeziehungen aufbauen.

Die "3. Verdoppeln Strategie" ist eine gängige Methode, die von vielen Menschen verwendet wird, um ihre Gewinne zu maximieren. Diese Strategie bezieht sich auf das Verwendung eines Wettsystems, bei dem der Einsatz nach jedem Verlust verdoppelt wird.

Die Idee hinter dieser Strategie ist relativ einfach. Anstatt auf eine einzelne Wette zu setzen, setzt man auf eine Kette von Wetten. Beginnend mit einem Grundbetrag, verdoppelt man den Einsatz nach jedem Verlust, bis man schließlich gewinnt. Sobald man gewinnt, beginnt man von vorn mit dem Grundbetrag.

Der Gedanke dahinter ist, dass man früher oder später gewinnen wird und somit alle vorherigen Verluste ausgleichen kann. Es ist wichtig zu beachten, dass diese Strategie sowohl in Online-Spielen als auch in Casinospielen angewendet werden kann.

Diese Strategie hat jedoch auch ihre Nachteile. Da man den Einsatz bei jedem Verlust verdoppelt, kann man schnell hohe Geldsummen verlieren. Es gibt auch das Risiko, dass man eine Pechsträhne erlebt und kein Gewinn erzielt, was zu großen Verlusten führen kann.

Es ist wichtig, diese Strategie mit Vorsicht anzuwenden und ein angemessenes Budget festzulegen, um Verluste zu begrenzen. Es wird empfohlen, sich vorher mit den Regeln und Wahrscheinlichkeiten des jeweiligen Spiels vertraut zu machen, um eine fundierte Entscheidung zu treffen.

Die "3. Verdoppeln Strategie" kann eine unterhaltsame und potenziell profitable Methode sein, um bei Glücksspielen mehr Gewinne zu erzielen. Dennoch sollte man sich bewusst sein, dass es keine Garantie für Erfolg gibt und dass das Risiko von Verlusten besteht. Es ist wichtig, verantwortungsbewusst zu spielen und nur Geld zu setzen, das man bereit ist, zu verlieren.

Die 4. Verdoppelungsfunktion ist eine Funktion, die in vielen Bereichen unseres Lebens eine wichtige Rolle spielt. Sie bezieht sich auf die Idee, dass sich eine Größe oder Anzahl in bestimmten Zeiträumen verdoppelt.

Diese Verdoppelungsfunktion findet sich in verschiedenen Zusammenhängen wieder, wie zum Beispiel in der Wirtschaft. Zahlreiche Unternehmen nutzen diese Funktion, um ihr Wachstum zu beschleunigen. Wenn ein Unternehmen kontinuierlich wächst und seine Ressourcen effizient einsetzt, kann es in bestimmten Abständen eine Verdoppelung seines Umsatzes oder seiner Gewinne erreichen.

Auch in der Mathematik spielt die Verdoppelungsfunktion eine große Rolle. Hier wird sie oft in Verbindung mit Exponentialfunktionen verwendet. Eine Exponentialfunktion beschreibt das Wachstum einer Größe, bei dem sie sich in regelmäßigen Abständen verdoppelt. Diese Funktion findet Anwendung in verschiedenen Bereichen wie der Finanzmathematik, Naturwissenschaften und Informatik.

Darüber hinaus kann die Verdoppelungsfunktion auch im Bereich der Bevölkerungsstatistik betrachtet werden. Demografische Analysen zeigen, dass sich die Bevölkerungszahlen einiger Länder alle paar Jahre verdoppeln. Dies hat Auswirkungen auf verschiedene Bereiche wie Infrastruktur, Bildung und Gesundheitswesen.

Insgesamt ist die 4. Verdoppelungsfunktion eine wichtige Konzeption, die in verschiedenen Bereichen angewendet wird. Sie ermöglicht ein schnelles Wachstum und bietet eine Grundlage für mathematische Modelle und Prognosen. Durch das Verständnis dieser Funktion können Unternehmen, Forscher und Planer Strategien entwickeln, um das Potenzial des Wachstums optimal zu nutzen.

Die Verdoppelungsregeln sind eine wichtige Regel in der deutschen Sprache, die beim Bilden der Pluralform von bestimmten Wörtern Anwendung finden. Überall dort, wo ein Substantiv im Plural steht und auf einen Doppelkonsonanten (also zwei aufeinanderfolgende gleiche Konsonanten) endet, müssen diese Verdoppelt werden.

Es existieren fünf Hauptverdoppelungsregeln:

Regel: Einzelbuchstaben werden verdoppelt.

Beispiele: Ball - Bälle, Tipp - Tipps

Regel: Wörter auf "-er" verdoppeln den Buchstaben "r".

Beispiele: Bruder - Brüder, Feder - Federn

Regel: Wörter auf "-el" und "-er" verdoppeln den letzten Buchstaben des Wortstamms.

Beispiele: Apfel - Äpfel, Keller - Keller

Regel: Wörter auf "-ig" verdoppeln den Buchstaben "g".

Beispiele: König - Könige, Königin - Königinnen

Regel: Wörter auf "-t" und "-d" verdoppeln den Buchstaben "t" bzw. "d".

Beispiele: Rad - Räder, Bild - Bilder

Diese Verdoppelungsregeln sind wichtig, um die korrekte deutsche Grammatik anzuwenden. Vor allem beim Schreiben und Sprechen der deutschen Sprache ist es von großer Bedeutung, diese Regeln zu kennen und anzuwenden. Durch das Beachten dieser Regeln können Missverständnisse vermieden und eine klare Kommunikation gewährleistet werden.

Es ist empfehlenswert, sich mit diesen Verdoppelungsregeln vertraut zu machen und sie aktiv in den Sprachgebrauch einzubinden, um ein besseres Sprachverständnis und eine korrekte Anwendung der deutschen Grammatik zu erreichen.

0 notes

Text

online spiel wer wird millionär

🎰🎲✨ Erhalten Sie 500 Euro und 200 Freispiele, plus einen zusätzlichen Bonus, um Casinospiele mit nur einem Klick zu spielen! ✨🎲🎰

online spiel wer wird millionär

Eine Online-Quizshow ist eine unterhaltsame und interaktive Möglichkeit, Wissen zu testen und gleichzeitig Spaß zu haben. Diese Art von Quizshows finden im Internet statt und bieten den Teilnehmenden die Möglichkeit, ihr Wissen in verschiedenen Kategorien wie Allgemeinwissen, Sport, Musik, Kunst und mehr zu beweisen.

Eine Online-Quizshow kann von Einzelpersonen oder als Gruppenwettbewerb gespielt werden. Die Teilnehmer beantworten eine Reihe von Fragen, indem sie ihre Antworten in ein Textfeld eingeben oder aus mehreren vorgegebenen Optionen auswählen. Je nach Plattform und Spielmodus gibt es auch oft einen Timer, der die Spieler unter Druck setzt, schnelle Antworten zu geben.

Das Tolle an Online-Quizshows ist, dass sie für jeden zugänglich sind. Man kann von überall aus teilnehmen, solange man eine Internetverbindung hat. Es ist eine großartige Möglichkeit, sein Wissen zu erweitern, neue Fakten zu lernen und sich mit anderen zu messen.

Einige Online-Quizshows bieten auch Belohnungen wie Geldpreise oder Gutscheine für diejenigen, die die meisten Punkte oder die höchste Punktzahl erreichen. Dies trägt zur Spannung und Motivation bei, das Spiel zu gewinnen und noch besser abzuschneiden.

Online-Quizshows sind auch eine beliebte Möglichkeit, Zeit mit Freunden zu verbringen. Man kann seine Freunde herausfordern und sehen, wer das meiste Wissen hat. Es gibt oft auch Chatfunktionen, die es ermöglichen, während des Spiels miteinander zu kommunizieren und sich gegenseitig anzufeuern.

Insgesamt sind Online-Quizshows eine unterhaltsame und lehrreiche Art, sein Wissen zu testen und zu erweitern. Ob man nun alleine spielt oder mit Freunden, es ist sicherlich eine angenehme Möglichkeit, sich die Zeit zu vertreiben und dabei auch noch etwas Neues zu lernen.

Du bist auf der Suche nach einem spannenden Gewinnspiel? Dann hast du Glück! Hier ist das 2. Gewinnspiel, das dich begeistern wird.

Bei diesem Gewinnspiel hast du die Chance, tolle Preise zu gewinnen. Egal, ob du ein Technik-Fan bist, gerne reist oder gerne etwas Neues ausprobierst, es ist für jeden etwas dabei. Die Preise reichen von Elektronikprodukten über Gutscheine bis hin zu exklusiven Reisen.

Um am Gewinnspiel teilzunehmen, musst du nur den Anweisungen folgen. In den meisten Fällen musst du entweder eine einfache Frage richtig beantworten oder deine Kontaktdaten hinterlassen. Manchmal wirst du auch gebeten, ein Formular auszufüllen oder einem Link zu folgen. Es ist wichtig, dass du die Anweisungen sorgfältig liest, um sicherzustellen, dass du alle erforderlichen Schritte unternimmst, um an der Verlosung teilzunehmen.

Danach heißt es abwarten und Daumen drücken. Die Gewinner werden in der Regel per E-Mail benachrichtigt oder über Social Media informiert. Wenn du Glück hast, gehört einer der begehrten Preise schon bald dir.

Es gibt viele Websites und Unternehmen, die regelmäßig Gewinnspiele veranstalten. Um auf dem Laufenden zu bleiben, kannst du dich für Newsletter anmelden, Social-Media-Kanäle abonnieren oder Websites besuchen, die eine Liste aktueller Gewinnspiele führen.

Vergiss nicht, dass Gewinnspiele in der Regel mit bestimmten Bedingungen verbunden sind. Es ist wichtig, diese sorgfältig zu lesen, bevor du teilnimmst. Manche Gewinnspiele erfordern möglicherweise ein Mindestalter oder sind auf bestimmte Länder beschränkt. Stelle sicher, dass du alle Voraussetzungen erfüllst, um an der Verlosung teilnehmen zu können.

Also, worauf wartest du noch? Mach mit bei diesem aufregenden 2. Gewinnspiel und sichere dir die Chance auf großartige Preise. Viel Glück!

Allgemeinwissen bezieht sich auf das Wissen, das eine Person über verschiedene Themenbereiche hat, ohne dass es spezialisiert oder fachspezifisch ist. Es ist ein grundlegendes Wissen, das in der Regel in der Schule oder durch allgemeine Erfahrungen erworben wird. Ein gutes Allgemeinwissen ist für jeden von Vorteil, da es uns ermöglicht, in Gesprächen mit anderen Menschen mitreden zu können und ein breites Verständnis für die Welt um uns herum zu entwickeln.

Es gibt verschiedene Gebiete, auf die sich Allgemeinwissen beziehen kann. Dazu gehören Wissenschaft, Geschichte, Kunst, Kultur, Geographie, Sport und viele andere. Allgemeinwissen ermöglicht es uns, grundlegende Zusammenhänge zwischen verschiedenen Themen herzustellen und unser Verständnis für die Welt zu erweitern.

Eine Möglichkeit, sein Allgemeinwissen zu verbessern, besteht darin, regelmäßig Zeitung zu lesen, sowohl lokal als auch international. Zeitungen bieten eine breite Palette von Informationen zu aktuellen Ereignissen, Politik, Kultur und anderen Themen. Das Lesen ermöglicht es uns, über neue Entwicklungen auf dem Laufenden zu bleiben und unser Wissen kontinuierlich zu erweitern.

Darüber hinaus kann das Schauen von Dokumentationen und das Hören von Podcasts zu verschiedenen Themen ebenfalls dazu beitragen, das Allgemeinwissen zu erweitern. Diese Medienformate bieten oft Einblicke in spezifische Themenbereiche und helfen uns dabei, unser Wissen zu vertiefen.

Allgemeinwissen ist nicht nur in sozialen Situationen nützlich, sondern kann auch bei beruflichen Herausforderungen hilfreich sein. Viele Arbeitgeber schätzen Kandidaten, die über ein gutes Allgemeinwissen verfügen, da es ihnen ermöglicht, sich schnell in neue Situationen einzuarbeiten und mit Kollegen effektiv zu kommunizieren.

Insgesamt ist Allgemeinwissen ein wertvolles Gut, das es uns ermöglicht, uns in der Welt zurechtzufinden und gut informierte Entscheidungen zu treffen. Es gibt unendlich viele verschiedene Themen, über die wir lernen können, und es lohnt sich, Zeit und Mühe in die Verbesserung unseres Allgemeinwissens zu investieren.

Geldpreise

Geldpreise sind eine Form der Belohnung oder Anerkennung, die in Form von Bargeld ausgezahlt wird. Sie werden in verschiedenen Situationen sowohl im privaten als auch im geschäftlichen Bereich vergeben. Geldpreise können eine Art Anreiz oder Motivation darstellen, um Leistungen zu fördern oder Erfolge zu würdigen.

Im Wettbewerbswesen sind Geldpreise weit verbreitet. Ob es sich um Sportveranstaltungen, künstlerische Wettbewerbe oder Quizshows handelt, werden häufig Geldpreise für die Gewinner ausgeschrieben. Dies dient nicht nur dazu, den Ehrgeiz der Teilnehmer zu wecken, sondern auch als Anreiz, um ihr Bestes zu geben. Die Höhe des Geldpreises variiert je nach Art des Wettbewerbs und dem zur Verfügung stehenden Budget.

Auch in Unternehmen werden Geldpreise oft als Anreizsystem verwendet. Durch die Auslobung von Geldpreisen für die Erfüllung bestimmter Ziele oder die Erzielung von besonderen Leistungen können Unternehmen ihre Mitarbeiter motivieren und deren Engagement steigern. Dies kann beispielsweise in Form von Bonuszahlungen, Verkaufsprovisionen oder Leistungszulagen geschehen. Geldpreise sind ein effektives Instrument, um die Arbeitsmoral und das Engagement der Mitarbeiter zu steigern.

Neben Wettbewerben und Unternehmen werden Geldpreise auch in gemeinnützigen Projekten vergeben. Hier dienen sie oft als finanzielle Unterstützung, um beispielsweise Forschungsprojekte, soziale Initiativen oder kulturelle Veranstaltungen zu fördern. Geldpreise können die finanziellen Ressourcen bereitstellen, die benötigt werden, um solche Projekte umzusetzen und damit einen positiven gesellschaftlichen Beitrag zu leisten.

Insgesamt sind Geldpreise eine beliebte Form der Anerkennung und Belohnung. Sie motivieren Menschen, ihr Bestes zu geben, und bieten eine finanzielle Unterstützung in verschiedenen Lebensbereichen. Ob im Wettbewerb, im beruflichen Umfeld oder in gemeinnützigen Projekten, Geldpreise haben einen positiven Einfluss und sind eine anerkannte Form der Würdigung von Leistungen.

Prominente Kandidaten

In der Welt der Prominenten gibt es immer wieder Fälle, in denen bekannte Persönlichkeiten ihr Glück in der Politik versuchen. Diese prominenten Kandidaten sorgen oft für großes Aufsehen und bringen frischen Wind in die politische Landschaft. Hier stellen wir Ihnen fünf Beispiele vor:

Arnold Schwarzenegger:

Arnold Schwarzenegger, der ehemalige Bodybuilder und Hollywood-Schauspieler, wagte 2003 den Sprung in die Politik. Er wurde zum Gouverneur des US-Bundesstaats Kalifornien gewählt und führte das Land von 2003 bis 2011. Schwarzenegger war als Republikaner aktiv und setzte sich unter anderem für Umweltschutz und Bildungsreformen ein.

Beppe Grillo:

Beppe Grillo, ein bekannter italienischer Komiker und Fernsehmoderator, gründete 2009 die populistische Partei "Movimento 5 Stelle". Die Partei konzentriert sich auf die Bekämpfung der Korruption und der politischen Elite in Italien. Grillo selbst war von 2013 bis 2017 Mitglied des italienischen Parlaments.

Sonja Zietlow:

Sonja Zietlow, eine beliebte deutsche Fernsehmoderatorin, trat 2013 als Kandidatin für das Amt der Bundespräsidentin an. Obwohl sie nicht erfolgreich war, sorgte ihre Kandidatur für Aufsehen und brachte das Thema Prominente in der Politik in die Medien.

Wyclef Jean:

Wyclef Jean, ein bekannter haitianisch-amerikanischer Musikproduzent und Rapper, kandidierte 2010 für das Amt des Präsidenten von Haiti. Obwohl er aufgrund von Verfassungsvorschriften letztendlich nicht zugelassen wurde, zeigt sein Engagement, dass Prominente ihre Popularität auch für politische Zwecke nutzen können.

Karel Gott:

Karel Gott, ein legendärer tschechischer Sänger, war in den 1990er Jahren als Förderer der Konservativen Partei KDU-ČSL aktiv. Er trat sogar als deren Kandidat für das Amt des tschechischen Präsidenten an, war jedoch letztendlich nicht erfolgreich. Trotzdem blieb seine politische Aktivität nicht unbemerkt.

Diese prominenten Kandidaten haben gezeigt, dass Prominente auch in der Politik eine wichtige Rolle spielen können. Durch ihre Popularität und ihren Einfluss können sie die politische Debatte beeinflussen und eine größere Aufmerksamkeit für bestimmte Themen erzeugen. Obwohl nicht alle dieser Kandidaten erfolgreich waren, haben sie dennoch gezeigt, dass sie bereit sind, sich für ihre Überzeugungen und Ideale einzusetzen.

0 notes