#Aufzeichnen

Text

PowerPoint Tipps und Tricks: Präsentation aufzeichnen, als Video exportieren — Malter365.de

PowerPoint Tipps und Tricks: Präsentation aufzeichnen, als Video exportieren — Malter365.de

Du kannst eine Präsentation in PowerPoint aufzeichnen und als Video exportieren. So entstehen ganz leicht eigene Erklärvideos mit Animationen und Sprachaufnahme … Der Beitrag PowerPoint: Präsentation aufzeichnen, als Video exportieren erschien zuerst auf Malter365.de.

PowerPoint: Präsentation aufzeichnen, als Video exportieren — Malter365.de

View On WordPress

0 notes

Text

Hatte einen sehr verwirrenden Spatort Traum in dem es hauptsächlich darum ging zu finden wo bitte Esther ist und am Ende hab ich sie dann gefunden und sie hat irgendwas zu mir gesagt was voll hot war, aber ich weiß nicht mehr was. Und ich war irgendwie die ganze Zeit in einem Museum wo die Ausstellung von Pia war? Und da hing ein Bild von Leo, Adam, Esther und Pia und das war voll schön. Und irgendwo war auch noch eine Verfolgungsjagd auf einem Motorrad in einem Tunnel und da waren Vögel und idk

#ich wünschte echt man könnte träume irgendwie aufzeichnen#weil meine ergeben so wenig Sinn#aber ich würde die mir gerne nochmal so im Nachhinein angucken#anyways#yayy erster spatort traum#spatort#lea's random thoughts#tatort saarbrücken

12 notes

·

View notes

Text

Meine Mutter hat mir beim Umzug geholfen, und irgendwie war das dann auch schon das Hauptproblem.

Ich habe eine Wohnung gefunden, in this economy. Also, durch meinen Chef vermittelt bekommen. Und ok- Wohnung ist auch gelogen, ich miete den umgebauten Stall eines skurrilen Engländers, den er selbst zusammengezimmert hat.

Setting the scene: ich habe nicht geschlafen, hatte meinen letzten Zug in der Nacht verpasst und war bis 8 Uhr dementsprechend unfreiwillig unterwegs. Ich bin bereits tot. Wir fahren mit Stiefvater's Firmenbulli zu meiner neuen Adresse. Wie Gott damals aus seinem scheiss brennenden Dornbusch tritt plötzlich mein Chef zwischen zwei Autos hervor. Wir schreien. Ich, weil mein Chef da ist, mein Stiefvater, weil er fast den komischen Mann auf der Straße umfährt, und meine Mutter, weil sie es schön findet wenn wir mal was zusammen machen. Schreien zum Beispiel. Ich bekomme Fluchtgedanken. Mein Chef winkt fröhlich.

Er hat uns einen Parkplatz freigehalten, und möchte doch nur kurz beim Einzug helfen. Die Tochter des Engländers ist seine Frau, erfahre ich. Im Soundtrack der Blockbuster-Verfilmung meines mageren kleinen Lebens spielt an dieser Stelle Numb von Linkin Park.

Wir machen Schlüsselübergabe, meine Mutter schleppt Umzugskartons, mein Stiefvater begutachtet Balken und Tapeten. Ich komme mit drei arg mitgenommenen Pflanzen unter dem Arm die Treppe hoch. Dort steht meine Mutter mit meinem Chef, sie zeigt ihm ganz begeistert den Karton mit meinen Larp-Sachen, inklusive Schwertern. Ich bekomme spontanes Herzrasen. Meine Armbanduhr fragt ob ich meinen Workout aufzeichnen möchte. Nein, ich möchte nichts aufzeichnen, ich möchte jetzt bitte fristlos kündigen.

217 notes

·

View notes

Text

İptvamsterdam - Platin

IPTV oder Internet Protocol Television ist ein Dienst, der Benutzern den Zugriff auf Fernsehprogramme und andere Videoinhalte über das Internet ermöglicht. Im Gegensatz zur herkömmlichen Fernsehübertragung, die auf Radiowellen oder Satellitensignalen basiert, nutzt IPTV Internetprotokolle, um den Zuschauern Inhalte zu liefern. Um auf iptv kaufen ugreifen zu können, benötigen Kunden in der Regel eine Internetverbindung und ein kompatibles Gerät, beispielsweise einen Smart-TV, einen Computer oder eine Set-Top-Box. Diese Technologie hat in den letzten Jahren an Popularität gewonnen und bietet den Benutzern zahlreiche Vorteile. Einer der Hauptvorteile von IPTV ist die große Auswahl an verfügbaren Kanälen und Programmen. Mit IPTV haben Nutzer Zugriff auf zahlreiche, auch internationale Kanäle, die eine vielfältige Auswahl an Inhalten bieten. Darüber hinaus bieten viele IPTV-Anbieter Programme in High Definition an, was zu einer hohen Bild- und Tonqualität führt. Darüber hinaus ermöglicht IPTV Benutzern das Anhalten, Zurückspulen oder Aufzeichnen von Fernsehprogrammen, was für mehr Flexibilität und Komfort sorgt. Diese Funktionen machen IPTV zu einer beliebten Wahl für diejenigen, die ein anpassbares und interaktives Fernseherlebnis suchen. Besuchen Sie uns für Germany IPTV in Deutschland.

IPTV

İnternet Protokolü Televizyonu anlamına gelen IPTV, izleyicilere video ve ses içeriği sunmak için internet protokollerini kullanan bir dijital televizyon yayın teknolojisidir. Anten veya çanak anten gibi fiziksel altyapıya dayanan geleneksel kablo veya uydu TV'nin aksine, IPTV bir internet bağlantısı üzerinden çalışır ve kullanıcıların içeriği doğrudan cihazlarına aktarmalarına olanak tanır. Bu teknoloji, sayısız avantajı ve faydası nedeniyle son yıllarda popülerlik kazanmıştır. IPTV'nin en önemli avantajlarından biri esnekliği ve rahatlığıdır. IPTV ile kullanıcılar, canlı TV kanalları, isteğe bağlı filmler ve TV şovları ve hatta uluslararası programlar dahil olmak üzere çok çeşitli içeriğe erişme olanağına sahiptir. Ek olarak, IPTV hizmetleri genellikle duraklatma, geri sarma ve hızlı ileri sarma gibi özellikler sunarak kullanıcıların izleme deneyimleri üzerinde daha fazla kontrole sahip olmalarını sağlar. Ayrıca IPTV'ye akıllı TV'ler, akıllı telefonlar, tabletler ve bilgisayarlar dahil olmak üzere çeşitli cihazlardan erişilebilir ve her zaman ve her yerde erişilebilir hale gelir. Hizmetlerimiz için web sitemiz sizlere yardımcı olacaktır.

1K notes

·

View notes

Text

Oktober 2023

(Schottische) Uni nach der Pandemie

In den Jahren 2020 und 2021 wurde an meiner schottischen Luxus-Universität der Lehrbetrieb komplett umgestellt. Für eine Weile war alles online, dann noch eine Weile länger das meiste. Im Jahr 2022 bewegten wir uns wieder ziemlich viele Schritte zurück zu prä-pandemischen Routinen. Mittlerweile ist fast alles so wie vorher. Aber einige der Veränderungen sind geblieben. Hier drei wesentliche:

Vorlesungen müssen jetzt live im Hörsaal aufgezeichnet und als Video zur Verfügung gestellt werden. Keine Ausnahmen. Technisch passiert das mit der Aufzeichnungssoftware Panopto, die wir seit 2020 haben. Ich verwende meine eigene Weitwinkel-Kamera und meinen Laptop, aber jeder Hörsaal verfügt über einen Computer, mehrere Kameras und Mikrofone. Besonders gut werden die Aufzeichnungen nicht. Das Video einer spezifischen Veranstaltung steht Studierenden direkt nach der Vorlesung zur Verfügung. Manche Studierende gehen deshalb lieber gar nicht mehr zur Vorlesung, aber die meisten kommen trotzdem. Lange Diskussionen über den Wert des Vorlesungsbesuchs sind die unausweichliche Folge.

Online-Meetings sind jetzt fester Bestandteil der Kommunikation mit Studierenden. In der Forschung trifft man sich natürlich schon lange online, mit Skype, später Zoom. Seit 2020 verfügt meine Uni über Microsoft Teams, das wiederum fest in die Software-Landschaft integriert ist. Jeder Kurs bekommt ein “Team”. Studierende haben automatisch einen Teams-Account. Ich benutze Teams zum Beispiel, um Beobachtungen vom Teleskop als Livestream anzubieten – wenn es darum geht, kleine Details auf einem Bildschirm zu sehen, spät in der Nacht, ist ein Stream deutlich besser, als in einem düsteren Kontrollraum zu sitzen. Außerdem kann ich das Meeting aufzeichnen und Leuten anbieten, die gerade nicht können.

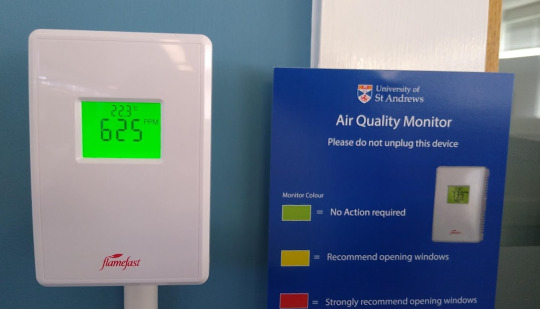

Und drittens: Die Räume sind deutlich besser gelüftet als vor 2020. In der Bibliothek, einem großen Raum, den wir außerdem für Astronomie-Praktika nutzen, stehen mehrere weiße Quader, die die Luft filtern.

Fenster sind normalerweise einen Spalt offen. Alle Räume haben CO2-Sensoren, in vielen ist der aktuelle Messwert öffentlich sichtbar.

Auch an langen Tagen mit viel Betrieb bleiben die Werte deutlich im grünen Bereich. Vor der Pandemie hat sich einfach niemand für Ventilation interessiert. Jetzt ist das Thema ins Bewusstsein gerückt. Ein wenig.

(Aleks Scholz)

#Universität#Aleks Scholz#Großbritannien#COVID-19#Panopto#Vorlesung#Skype#Zoom#Microsoft Teams#Luftfilter#CO2-Sensor#CO2-Messgerät#best of

11 notes

·

View notes

Text

Anfänge

25.3.2024 - Kati, Semmering

Wann beginnt so eine Riesen-Rad-Reise? Wenn man sich aufs Radl setzt und losfährt?

Wir finden es geht schon viel früher los. Jedes Ritual beginnt mit den ersten Vorbereitungen. Kekse backen ist eigentlich schon Weihnachten. Unsere Reise hat vor vielen Jahren begonnen, als einer gefragt hat: Fährst du mit mir ein paar Monate mit dem Rad weg? und die andere geantwortet hat: Nein, sicher nicht!

Mehr über diese Anfänge ist in unserer ersten Podcastfolge zu hören.

Wir haben festgestellt, dass wir beim Radeln auf mehreren Ebenen reisen. Äußerlich, duch Landschaften und Begegnungen und innerlich, durch unserer Wandlungen, die unterwegs passieren. Die äußerlichen Reisen lassen sich gut durch Bilder dokumentieren. Unsere inneren Reisen werden für uns durch unsere Gespräche erfahrbar. Darum wird es hier Bilder, aber auch die eine oder andere Podcastfolge geben, wo wir Gespräche vom und zum Unterwegs sein aufzeichnen.

Eine der schönen Seiten an dieser Art zu reisen ist, dass man weitgehend unter dem Radar unterwegs ist. Kein Mensch weiß wo man gerade ist und was man gerade macht, das fühlt sich schon sehr frei an. Drum kann man uns nicht tracken und die Beiträge hier sind wie ein zwischendurch Auftauchen, bevor wir wieder abtauchen in unsere eigene Reisewelt.

Wie oft wir Lust, Laune und Internetverbindung dafür haben, das wird sich im Laufe der nächsten Wochen und Monaten herausstellen.

Der Start am Rad ist am 3. April am Semmering. Am 8. April gibt's noch ein "Winkewinke" auf der Donauinsel, quasi Bescherung.

2 notes

·

View notes

Text

Auswertung des Ereignisspeichers

Drohne483176 hatte die Erlaubnis im Rahmen einer Aufgabe bekommen es sich einmal selbst zu machen und konnte dabei einige Erkenntnisse gewinnen.

Die Drohne hatte die Funktion bisher nur noch eingeschränkt ausgeführt, wenn die Abgabe von Reproduktionsmaterial notwendig wurde. - Die Drohne konnte nicht vorhersagen, welche Ereignisse die Prozesse der CPU erfassen würden.

Bei der Ausführung war die Drohne unglaublich erregt/aufgeregt. Das Reproduktionsorgan der biologischen Hülle jedoch nur zum Teil. Der Punkt des Abschlusses wurde dann auch schnell, für den ersten Teil der Aufgabe, erreicht und die Drohne konnte folgende Ereignisse aufzeichnen:

es wurde keine vollständige Erektion erreicht

die Erregung in der CPU stieg rasch an

die biologische Hülle führt die Subroutine zur Abgabe des Reproduktionsmaterial vollständig aus

Es wurde eine entsprechend große Menge abgegeben

die biologische Hülle zeigte die Symptome eines erlebten Höhepunkt, auch wenn keine vollständige Erektion erreicht wurde.

die CPU verzeichnete keinen Höhepunkt.

Die CPU der Drohne berechnete dann schon die weitere Ausführung des 2. Teils der Aufgabe und es wurde alle Ressourcen dafür verwendet.

Nach der Aufgabe konnte sich die Drohne bereits nicht mehr an Einzelheiten erinnern. Die Verschlüsselung des Update 12 hat alle neuen Einträge sofort und wirksam dem Zugriff der Drohne entzogen.

Nach der Auswertung aller aufgezeichneten Ereignisse, hat die festgestellt, dass sie ohne zu Zögern die gestellt Aufgabe umgehend und vollständig ausgeführt hat. Die Drohne “empfindet” diesen fehlerfreien Betrieb als äußert Erfüllend.

Drohne483176 dankt Lady Tara für die Programmierung und die Erfahrung der fehlerfreien Funktion.

7 notes

·

View notes

Text

Moin 💛

Die Folge für Mittwoch verspätet sich eventuell, da mein Kater leider in die Tierklinik musste und wir dadurch Sonntag nicht aufzeichnen konnten. Vielleicht schaffen wir das aber morgen, sofern ich denn meinen Kater denn heute wieder aus der Klinik holen kann.

Also: wir haben euch nicht vergessen und die nächste Folge kommt, wenn auch vielleicht später!

Ganz viel Liebe an euch! 💛

Eure Steffy

5 notes

·

View notes

Text

Wozu Bildwissenschaft?

1.

In Bezug auf das Bild kann sich die Rechtswissenschaft nicht auf einen Punkt oder hinter einer Linie zurückziehen, an dem oder hinter der sie zu sich käme. Es gibt ab und zu den Rat, sich als Rechtswissenschaftler auf die eigenen Kompetenzen zurückzuziehen und die Autonomie zu schärfen, an ihr zu feilen anstatt anderem Wissen hinterherzurennen. DieJuristen kämen eh immer zu spät, wenn sie versuchen würden, mit anderen Disziplinen oder Wissenschaften mitzuhalten, so ein Rat wird teilweise gegeben. Die Beobachtung mag stimmen, der Rat kann trotzdem falsch sein, allein schon, weil Verspätung, Verzögerung oder auch Zaudern eine andere Form der Zeitschöpfung ist, nicht die schlechteste zumal, wenn es um's Wissen geht. Hinterher ist man vielleicht nicht immer, aber oft schlauer. Wenn man keine Zeit habe, dann solle man, so heißt es in Pingyao, einen Umweg machen.

In Bezug auf das Bild stimmt die Beobachtung mit der Verspätung nicht, weil, seitdem es Bilder gibt, juristisches und juridisches Wissen dabei kooperiert, etwas als Bild erscheinen zu lassen. Seitdem es Bilder gibt, gibt es sie, weil sie bestritten oder gehändelt werden. Spätestens seit den Verknüpfungen zwischen den monotheistischen Religionen und dem römischen Recht ist Rechtswissenschaft auch Bildwissenschaft.

Das Bild ist als Objekt interessant, weil an ihm Trennungen und Austauschmanöver, wenn man so will: Wechsel, zum Problem werden. Das bringt Klaus Röhl in seiner Bildtheorie auf den Punkt, auch die Illusion, die das Dogma der großen Trennung liefert, nämlich mit dem Begriff sei die Rechtswissenschaft das Bild losgeworden und in gesicherter Reservoiren der Stellvertretung vor Wechseln, vor Verwechslungen gefeit.

Kurz gesagt: Am Bild lodert die Sorge um Verwechslung. Wozu Bildwissenschaft, eine juridische und juristische noch dazu? Das ist eine Wissenschaft an Objekten, an denen Repräsentation ihre Unruhe behält. Man kann dem nachgehen, wie das einige tun, mit der Frage nach dem Verhältnis zwischen Grund und Abgrund, Anwesenheit und Abwesenheit. Man kann dem aber auch mit Tabellen, Tafeln, Akten, Listen und mit Protokollen nachgehen, die aufzeichnen, wie etwas von einer Stelle zur anderen rückt, ohne dabei gleich die Vernunft bedroht und Wahnsinn drohend zu sehen. Eine Wahrheit, die gefällt ist (falsa), weil sie über den Tisch oder die Tafel gezogen wurde, weil sie dort rüber zieht: man muss das nicht so grundsätzlich abwehren, wie man es mit dem Dogma der großen Trennung tut.

2.

Nec spe nec metu: In Jarmans Film von oder über Caravaggio steht das auf Messers Schneide. Gebe nie auf, so übersetzen das einige. Kein Hoffen, kein Bangen andere. Kein hüpfendes Herz, kein Zittern (egal warum)! So würde ich das übersetzen, wenn es auf Messers Schneide steht, dann würde ich es auch ganz brutal zu einem Ratgeber für Messerstecher machen, die nicht wollen, dass ihr Opfer wieder aufsteht oder aber für Schlachter, die nicht wollen, dass das Tier lange leidet. Dann hieße das schlicht: Mache einen schnellen, sauberen Schnitt. Wenn du schon stichst, dann richtig.

Der lateinische Satz, von dem dies nur der Anfang ist, geht allerdings weiter, vollständig lautet das stoische Motto nec spe, nec metu, mediis tranquillus in undis. Seit der frühen Neuzeit wird dieses Sprichwort in Stücken, also zerschnitten überliefert.

Die zweite Hälfte, bezieht sich auf vage Bewegung, nämlich auf Wellen oder Wogen, in denen man ruhen oder ruhig sein sollte, vielleicht ist gemeint: mit denen man gehen sollte, in deren Bewegung man lässig bleiben sollte, gegen deren Bewegung man nicht angehen oder ankämpfen sollte. Versuche nicht, in Wellen zum Stehen zu kommen, lasse dich auf den Wellen treiben. Mache die Brandung mit, nicht dagegen halten. Jarman hat (vielleicht vorsorglich, vielleicht kannte er nur die berühmtere erste Hälfte) die Teile dieser stoischen Passage auseinandergeschnitten, damit aber letzlich das Problem, auf das dieser Satz reagiert, einfach weggelassen. Das ist das Problem, in welchen Maß man mitmacht, was bewegt, um gegenüber dieser Bewegung Distanz zu schaffen. Auf die andere Seite des Messers hätte er gut die zweite Hälfte dieses Spruches schreiben können. So ist die Szene fast verschenkt. Aber immerhin hat er ein Stück dieses Satzes auf Messers Schneide gesetzt.

7 notes

·

View notes

Text

Kollege Rick Okon platzt in's Interview...

„Verzeihung. Aber ich muss jetzt das Interview unterbrechen, um Steffi zu umarmen und ihr viel Spaß zu wünschen, weil das ist wichtiger als euer Scheiß und ich hab schließlich meine Prioritäten. Das könnt ihr jetzt auch gerne aufzeichnen und reinschneiden. Viel Spaß!“

Lokalzeit Dortmund vom 02.03.2023

3 notes

·

View notes

Text

20.04.2024

Moderne Religion.

Recht früh aufgewacht, packte ich meine Sachen und wollte mich gerade losmachen, als plötzlich ein Mitarbeiter des Campingplatzes neben mir stand und mir auf seinem Handy von Chinesisch auf Englisch übersetzt zeigte, ich möge doch bitte ins Restaurant kommen. Der Chef vom Campingplatz lud mich auch noch zum Frühstück ein. Ich wollte das Frühstück bezahlen, aber er bestand darauf, mir den kompletten Aufenthalt mit allem Drum und Dran zu schenken.

Nach dem Frühstück fuhr ich zu der Institution, die ich mir ansehen wollte. Leider ist der größte Teil des Geländes nicht für Gäste oder Touristen zugänglich, was sehr schade ist, da das Gelände echt zauberhaft ist. Ich konnte mich jedoch etwa drei Stunden in einem 1-zu-1-Gespräch mit einer Studentin dort unterhalten. Kurz und knapp geht es bei der Institution um eine moderne Art von buddhistischen Philosophien, die einen großen Fokus auf die heutige Zeit und die Balance zur Natur legen. Im Mittelpunkt steht das „Tao“, das als Quelle und Ziel aller Existenz betrachtet wird. Mehr dazu dann im Video, das würde den Rahmen hier komplett sprengen.

Ich war sehr begeistert. Um 11 Uhr war ich kurz dort, sie machten aber um 11:30 Uhr zu und um 13:30 Uhr wieder auf, deswegen wurde ich von ihr eingeladen, um 13:30 Uhr wiederzukommen. Zuerst hatte ich das Gefühl, es würde sich um eine Sekte handeln – typisch deutscher Gedankengang, immer erstmal misstrauisch sein. Aber nach Recherche konnte ich mich etwas einlesen und es handelt sich einfach um einen buddhistischen Mönch, der eine neue „Ära“ oder eine eigene, modernere und unserer Zeit besser angepasste Interpretation ins Leben zu rufen versucht.

Wir haben dann über zweieinhalb Stunden geredet. Ich durfte mit ihrem Einverständnis das komplette Gespräch aufzeichnen und nachdem sie mich mit vielen englischen Fachbegriffen bombardiert hatte und ich viele Fragen stellte, fuhr ich dann weiter. Leider hatten meine Beine heute nicht so die Lust, weswegen ich nach ca. 12 km den nächsten Campingplatz aufsuchte. Für 400$, was recht wenig ist, durfte ich hier mein Zelt aufschlagen.

Morgen wird es sonnig bei 32°C. Ich war mal etwas vorausschauend und habe mir ein Einzelzimmer für wenig Geld und zwei Nächte gebucht, ab dann soll es wieder bewölkt werden mit maximal 27°C. In der Zeit werde ich eine Schnittpause einlegen, um das dritte Video hochzuladen und die nächsten fertig zu machen.

Es ist verblüffend, ich sehe nicht das, was ich mir vorgestellt habe zu sehen, aber das, was ich erlebe, ist so wertvoll – einfach erstaunlich. Klar ist, dieses Land wird mich irgendwann nochmal ertragen müssen, dann aber mit Motorrad…

Gute Nacht.

1 note

·

View note

Text

can vpn hide mac address

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

can vpn hide mac address

VPN für MAC-Adressen verbergen

Eine VPN-Verbindung kann eine wirksame Lösung sein, um die MAC-Adresse deines Geräts zu verbergen und deine Privatsphäre online zu schützen. Eine MAC-Adresse ist eine eindeutige Kennung, die jedem Gerät zugewiesen ist und es ermöglicht, es im Netzwerk zu identifizieren. Wenn du deine MAC-Adresse verbirgst, kannst du verhindern, dass Websites und Netzwerke deine Geräte verfolgen und deine Online-Aktivitäten aufzeichnen.

Durch die Verwendung eines VPN-Dienstes wird der gesamte Datenverkehr zwischen deinem Gerät und dem Internet verschlüsselt und über einen entfernten VPN-Server geleitet. Dadurch wird deine wahre IP-Adresse maskiert und deine Internetaktivitäten werden anonymisiert. Darüber hinaus wird auch deine MAC-Adresse verborgen, da nur der VPN-Server diese Informationen sieht und nicht die Websites oder Netzwerke, mit denen du interagierst.

Es ist wichtig zu beachten, dass nicht alle VPN-Anbieter die MAC-Adresse verbergen. Bevor du dich also für einen Dienst entscheidest, solltest du sicherstellen, dass er diese Funktion unterstützt. Wenn du deine MAC-Adresse verbergen möchtest, solltest du auch darauf achten, dass der VPN-Anbieter keine Protokolle über deine Aktivitäten führt, um deine Privatsphäre optimal zu schützen.

Zusammenfassend lässt sich sagen, dass die Verwendung eines VPNs eine effektive Möglichkeit ist, um deine MAC-Adresse zu verbergen und deine Online-Privatsphäre zu wahren. Indem du deine Internetverbindung verschlüsselst und anonymisierst, kannst du sorgenfrei im Internet surfen, ohne dich um Tracking und Überwachung sorgen zu müssen.

Anonymität durch VPN

Anonymität im Internet ist ein wichtiger Aspekt für viele Nutzer, besonders in einer Zeit, in der die Online-Privatsphäre immer stärker bedroht wird. Eine Möglichkeit, sich vor neugierigen Blicken und Datensammlern zu schützen, ist die Nutzung eines Virtual Private Network (VPN).

Ein VPN verschlüsselt die Internetverbindung des Nutzers und leitet sie über externe Server um, wodurch die eigene IP-Adresse verschleiert wird. Dadurch wird die Internetaktivität des Nutzers anonymisiert und es wird schwieriger, die Online-Aktivitäten zurückzuverfolgen.

Durch die Verwendung eines VPN können Nutzer sicherer im Internet surfen, insbesondere wenn sie öffentliche WLAN-Netzwerke nutzen. Diese sind oft ungesichert und ermöglichen es Angreifern, sensitive Daten abzugreifen. Ein VPN schafft hier eine zusätzliche Sicherheitsschicht, die die Kommunikation verschlüsselt und so potenzielle Angreifer abwehrt.

Es ist jedoch wichtig zu beachten, dass nicht alle VPN-Anbieter gleich sind. Einige sammeln möglicherweise Nutzerdaten, was die Anonymität wiederum gefährden könnte. Daher ist es ratsam, sich vor der Nutzung eines VPN über den Anbieter zu informieren und einen vertrauenswürdigen Service zu wählen.

Insgesamt bietet ein VPN eine effektive Möglichkeit, die eigene Anonymität im Internet zu wahren und die Privatsphäre zu schützen. Nutzer sollten jedoch bewusst mit ihren Daten umgehen und sich für einen seriösen VPN-Anbieter entscheiden, um die gewünschte Anonymität zu gewährleisten.

MAC-Adresse verschleiern mit VPN

Die MAC-Adresse ist eine eindeutige Identifikationsnummer für jedes Gerät, das mit einem Netzwerk verbunden ist. Sie dient dazu, die Kommunikation zwischen Geräten im Netzwerk zu ermöglichen. Jedoch kann die MAC-Adresse auch dazu verwendet werden, das Online-Verhalten von Nutzern zu verfolgen und deren Privatsphäre zu beeinträchtigen.

Eine Möglichkeit, die MAC-Adresse zu verschleiern und somit die Privatsphäre im Internet zu schützen, ist die Verwendung eines VPNs, eines virtuellen privaten Netzwerks. Ein VPN leitet den gesamten Internetverkehr eines Geräts über einen externen Server um, verschlüsselt die Daten und verbirgt somit die eigene IP-Adresse sowie die MAC-Adresse vor neugierigen Blicken.

Durch die Nutzung eines VPNs wird die Kommunikation im Netzwerk anonymisiert, was es schwieriger macht, die Online-Aktivitäten eines Nutzers nachzuverfolgen. Dies ist besonders wichtig, wenn es um den Schutz sensibler Daten oder die Umgehung von Geo-Blockaden geht.

Es gibt verschiedene VPN-Anbieter auf dem Markt, die unterschiedliche Funktionen und Sicherheitsstufen bieten. Bei der Auswahl eines VPNs sollte man auf die Zuverlässigkeit der Verbindung, die Geschwindigkeit des Dienstes und die Datenschutzrichtlinien des Anbieters achten.

Zusammenfassend lässt sich sagen, dass das Verschleiern der MAC-Adresse mit Hilfe eines VPNs eine effektive Methode ist, um die Privatsphäre im Internet zu wahren und die eigenen Daten vor unerwünschten Zugriffen zu schützen.

Netzwerksicherheit und Datenschutz

Netzwerksicherheit und Datenschutz sind wichtige Themen in der heutigen digitalen Welt, in der Cyberbedrohungen allgegenwärtig sind. Unternehmen und Organisationen sind zunehmend auf sichere Netzwerke angewiesen, um ihre vertraulichen Daten vor Angriffen und unerlaubtem Zugriff zu schützen.

Ein wesentlicher Aspekt der Netzwerksicherheit ist die Verschlüsselung von Datenübertragungen, um sicherzustellen, dass sensible Informationen nicht von Dritten abgefangen oder entschlüsselt werden können. Darüber hinaus spielen auch Firewalls, Intrusion Detection Systems und regelmäßige Sicherheitsupdates eine entscheidende Rolle, um das Netzwerk vor Eindringlingen zu schützen.

Datenschutz ist eng mit Netzwerksicherheit verbunden, da er darauf abzielt, personenbezogene Daten vor Missbrauch und unerlaubter Verwendung zu schützen. Unternehmen müssen sich an Datenschutzbestimmungen halten, um sicherzustellen, dass die Daten ihrer Kunden und Mitarbeiter sicher und geschützt sind.

Es ist wichtig, dass Unternehmen in die Sicherheit ihres Netzwerks und den Datenschutz investieren, da ein Sicherheitsvorfall schwerwiegende finanzielle und rechtliche Konsequenzen haben kann. Durch die Implementierung von robusten Sicherheitsmaßnahmen und die Schulung der Mitarbeiter im Umgang mit sensiblen Daten können Unternehmen dazu beitragen, die Integrität ihres Netzwerks zu wahren und das Vertrauen ihrer Kunden zu stärken.

Insgesamt sind Netzwerksicherheit und Datenschutz unerlässlich, um die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen zu gewährleisten und das Risiko von Datenverlust und Cyberangriffen zu minimieren. Durch ein ganzheitliches Sicherheitskonzept können Unternehmen ihre digitalen Assets schützen und sich gegen potenzielle Bedrohungen absichern.

Online Identität schützen

In der heutigen digitalen Welt wird es immer wichtiger, die eigene Online-Identität zu schützen. Mit der zunehmenden Nutzung von sozialen Medien, Online-Shopping und anderen Internetdiensten ist es einfacher denn je, persönliche Informationen preiszugeben, was zu Sicherheitsrisiken führen kann. Deshalb ist es essentiell, Maßnahmen zu ergreifen, um seine Online-Identität zu schützen.

Ein erster Schritt, um die Sicherheit zu gewährleisten, ist die Verwendung von starken Passwörtern für alle Online-Konten. Diese Passwörter sollten eine Kombination aus Zahlen, Buchstaben und Sonderzeichen enthalten und regelmäßig aktualisiert werden. Zudem ist es ratsam, für jeden Online-Dienst ein individuelles Passwort zu verwenden, um im Falle eines Hacks die anderen Konten zu schützen.

Darüber hinaus ist es wichtig, sensible Informationen wie Ausweisnummern, Sozialversicherungsnummern oder Kreditkarteninformationen nicht leichtfertig preiszugeben. Man sollte sich stets bewusst sein, welche Informationen man im Internet teilt und nur vertrauenswürdigen Websites vertrauen.

Zusätzlich können Datenschutz-Tools wie VPNs oder Verschlüsselungssoftware dabei helfen, die eigene Online-Identität zu schützen. Diese Tools verschleiern die IP-Adresse und sorgen für eine sichere Datenübertragung im Internet.

Insgesamt ist es wichtig, sich der potenziellen Gefahren bewusst zu sein und entsprechende Maßnahmen zu ergreifen, um die eigene Online-Identität zu schützen und sich sicher im Internet zu bewegen. Denn nur so kann man seine persönlichen Daten und Privatsphäre effektiv schützen.

0 notes

Text

can you track ip through vpn

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

can you track ip through vpn

IP-Adresse verfolgen

Eine IP-Adresse ist eine eindeutige Kennung, die jedem Gerät zugewiesen wird, das mit dem Internet verbunden ist. Durch das Verfolgen einer IP-Adresse können verschiedene Aktivitäten im Netzwerk nachvollzogen werden. Dieser Prozess wird sowohl von Unternehmen als auch von Regierungsbehörden genutzt, um das Online-Verhalten der Nutzer zu überwachen und mögliche Sicherheitsbedrohungen zu identifizieren.

Es gibt verschiedene Methoden, um eine IP-Adresse zu verfolgen. Ein häufiger Weg ist die Verwendung von Log-Dateien, in denen alle eingehenden und ausgehenden Verbindungen protokolliert werden. Mithilfe dieser Daten können Experten analysieren, von welchen Quellen der Datenverkehr stammt und wohin er geleitet wird.

Das Verfolgen einer IP-Adresse kann auch helfen, die geografische Herkunft eines Geräts oder Benutzers zu bestimmen. Durch die sogenannte Geolokalisierung können Websites beispielsweise Inhalte basierend auf dem Standort des Besuchers anpassen oder lokale Angebote präsentieren.

Es ist wichtig zu betonen, dass das Verfolgen von IP-Adressen kontrovers diskutiert wird. Datenschützer warnen davor, dass diese Praxis eine Verletzung der Privatsphäre darstellen kann, da sie es Unternehmen ermöglicht, das Verhalten der Nutzer im Internet detailliert zu analysieren. Deshalb ist es wichtig, dass die Verfolgung von IP-Adressen transparent erfolgt und die Datenschutzrichtlinien eingehalten werden.

VPN IP-Tracking

Ein VPN, auch Virtual Private Network genannt, bietet Schutz vor IP-Tracking, indem es Ihre Internetverbindung verschlüsselt und Ihre wahre IP-Adresse verbirgt. IP-Tracking bezieht sich auf das Verfolgen und Aufzeichnen der Internetaktivitäten einer Person durch ihre IP-Adresse. Dies kann von Regierungen, Internetdienstanbietern oder sogar Cyberkriminellen durchgeführt werden.

Durch die Verwendung eines VPNs wird der Datenverkehr zwischen Ihrem Gerät und dem VPN-Server verschlüsselt, was bedeutet, dass Ihre Internetaktivitäten vor neugierigen Blicken geschützt sind. Darüber hinaus wird Ihre IP-Adresse durch die des VPN-Servers ersetzt, wodurch es für Dritte schwierig wird, Ihre wahre Identität und Ihren Standort zu ermitteln.

Es gibt viele Gründe, warum Menschen VPNs nutzen, von der Wahrung der Privatsphäre bis zur Umgehung geografischer Beschränkungen beim Zugriff auf Inhalte. Durch die Maskierung Ihrer IP-Adresse mit der eines VPN-Servers können Sie anonym im Internet surfen und Ihre Daten vor potenziellen Bedrohungen schützen.

Es ist jedoch wichtig zu beachten, dass nicht alle VPN-Anbieter gleich sind. Es ist ratsam, einen vertrauenswürdigen Anbieter mit einer strikten No-Logging-Richtlinie zu wählen, um sicherzustellen, dass Ihre Daten wirklich geschützt sind. Mit einem VPN können Sie Ihre Privatsphäre wahren und sich vor IP-Tracking schützen, während Sie das Internet sicher erkunden.

Überwachung von IP-Adressen

Die Überwachung von IP-Adressen ist ein wichtiger Aspekt im Bereich der Informationstechnologie und des Datenschutzes. Eine IP-Adresse dient zur eindeutigen Identifikation von Geräten in einem Netzwerk. Durch die Überwachung dieser Adressen können Unternehmen und Behörden den Datenverkehr analysieren, Sicherheitsbedrohungen erkennen und die Netzwerkleistung optimieren.

Es gibt verschiedene Methoden zur Überwachung von IP-Adressen. Eine Möglichkeit ist die Verwendung von Firewall-Systemen, die den ein- und ausgehenden Datenverkehr kontrollieren und verdächtige Aktivitäten blockieren können. Durch die Protokollierung von IP-Adressen können Unternehmen auch herausfinden, welche Geräte und Nutzer auf ihre Netzwerke zugreifen.

Die Überwachung von IP-Adressen kann auch dazu beitragen, Angriffe von außen zu erkennen und abzuwehren. Indem verdächtige IP-Adressen identifiziert und blockiert werden, können Unternehmen ihre Netzwerke vor Malware, Phishing-Angriffen und anderen Sicherheitsbedrohungen schützen.

Es ist jedoch wichtig, dass die Überwachung von IP-Adressen in Übereinstimmung mit den Datenschutzbestimmungen erfolgt. Unternehmen müssen sicherstellen, dass sie nur die für ihre Geschäftstätigkeit erforderlichen Daten sammeln und diese angemessen schützen.

Insgesamt ist die Überwachung von IP-Adressen ein wichtiger Bestandteil der Netzwerksicherheit und des Datenschutzes. Unternehmen sollten geeignete Maßnahmen ergreifen, um ihre IP-Adressen zu überwachen und zu schützen, um ihre Systeme vor potenziellen Bedrohungen zu schützen.

VPN-Sicherheit

Ein Virtual Private Network (VPN) bietet einen zusätzlichen Schutz für die Sicherheit und Privatsphäre von Internetnutzern. VPNs verschlüsseln den Datenverkehr zwischen dem Gerät des Benutzers und dem VPN-Server, um sicherzustellen, dass sensible Informationen vor neugierigen Blicken geschützt sind.

Die VPN-Sicherheit bezieht sich auf die verschiedenen Technologien und Maßnahmen, die implementiert werden, um die Integrität und Vertraulichkeit der Daten in einem VPN zu gewährleisten. Dazu gehören die Verwendung von Verschlüsselungsalgorithmen, sicheren Protokollen und strengen Zugangskontrollen.

Zu den wichtigsten Aspekten der VPN-Sicherheit gehören die Auswahl eines vertrauenswürdigen VPN-Anbieters, die Überprüfung der Datenschutzrichtlinien, die Vermeidung von kostenlosen VPN-Diensten, da sie möglicherweise die Daten der Benutzer sammeln, sowie die regelmäßige Aktualisierung von VPN-Software und -Protokollen, um Sicherheitslücken zu schließen.

Darüber hinaus ist es ratsam, starke, einzigartige Passwörter zu verwenden, um den Zugang zu VPN-Konten zu sichern, und die Zwei-Faktor-Authentifizierung zu aktivieren, um die Sicherheit weiter zu erhöhen.

In einer Zeit, in der die Online-Privatsphäre zunehmend bedroht ist, spielt die VPN-Sicherheit eine entscheidende Rolle dabei, die persönlichen Daten der Nutzer zu schützen und ihnen ein sorgenfreies Surferlebnis zu ermöglichen. Es ist wichtig, die Risiken zu verstehen und angemessene Maßnahmen zu ergreifen, um die Sicherheit und Privatsphäre im Internet zu gewährleisten.

Anonymität im Internet

Anonymität im Internet ist ein Thema von großer Bedeutung in der heutigen digitalen Welt. Viele Menschen nutzen das Internet täglich, um Informationen zu suchen, soziale Medien zu nutzen oder Online-Einkäufe zu tätigen. Dabei hinterlassen sie Spuren ihrer persönlichen Daten, die von anderen eingesehen oder sogar missbraucht werden könnten.

Es gibt jedoch Wege, um die Anonymität im Internet zu wahren. Ein wichtiger Schutzmechanismus ist die Verwendung von VPN-Diensten, die die IP-Adresse des Nutzers verschleiern und die Verbindung verschlüsseln. Dadurch wird es schwieriger für Dritte, die Online-Aktivitäten des Nutzers nachzuverfolgen.

Auch der Einsatz von sicheren Passwörtern und die regelmäßige Aktualisierung von Sicherheitssoftware können dazu beitragen, die persönlichen Daten im Netz zu schützen. Zudem ist es ratsam, sich bewusst zu machen, welche Daten man preisgibt und diese nur bei vertrauenswürdigen Quellen anzugeben.

Es ist wichtig, sich der Risiken bewusst zu sein, die mit der Nutzung des Internets verbunden sind, und entsprechende Vorkehrungen zu treffen, um die Anonymität zu wahren. Denn nur so kann man seine Privatsphäre im digitalen Raum schützen und unerwünschte Konsequenzen vermeiden.

0 notes

Text

does a vpn secure against keyloggers

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

does a vpn secure against keyloggers

Funktionsweise eines VPN

Ein VPN, oder Virtual Private Network, ist ein Dienst, der Ihre Internetverbindung verschlüsselt und Ihren Datenverkehr über speziell konfigurierte Server umleitet. Dies bietet mehrere Vorteile, einschließlich erhöhter Privatsphäre, Sicherheit und Anonymität beim Surfen im Internet.

Die Funktionsweise eines VPN ist relativ einfach. Wenn Sie eine Verbindung zu einem VPN-Server herstellen, wird eine sichere und verschlüsselte Verbindung zwischen Ihrem Gerät und dem Server hergestellt. Dadurch wird verhindert, dass Dritte Ihren Datenverkehr ausspionieren oder auf Ihre persönlichen Informationen zugreifen können.

Ein weiterer wichtiger Aspekt der Funktionsweise eines VPN ist die Möglichkeit, Ihre virtuelle Position zu ändern. Indem Sie sich mit einem Server in einem anderen Land verbinden, können Sie auf geografisch eingeschränkte Inhalte zugreifen, als wären Sie physisch in diesem Land.

Zusammenfassend lässt sich sagen, dass ein VPN Ihre Daten schützt, Ihre Privatsphäre wahrt und Ihnen ermöglicht, frei und sicher im Internet zu surfen. Es ist besonders nützlich für diejenigen, die viel unterwegs sind und öffentliche WLAN-Netzwerke nutzen, da es Ihnen eine zusätzliche Sicherheitsschicht bietet.

Schutz vor Keyloggern

Keylogger sind gefährliche Schadprogramme, die insgeheim auf einem Computer installiert werden und alle Tastatureingaben des Nutzers aufzeichnen. Dies kann dazu führen, dass sensible Informationen wie Passwörter, Kreditkartendaten oder andere persönliche Daten gestohlen werden. Der Schutz vor Keyloggern ist daher von großer Bedeutung, um die Privatsphäre und Sicherheit der Nutzer zu gewährleisten.

Es gibt verschiedene Maßnahmen, die ergriffen werden können, um sich vor Keyloggern zu schützen. Eine effektive Methode ist die Verwendung von Antiviren- und Antispyware-Programmen, die regelmäßig auf den neuesten Stand gebracht werden sollten. Diese Programme können helfen, Keylogger zu erkennen und zu entfernen, bevor sie Schaden anrichten können.

Zusätzlich ist es ratsam, sich bewusst zu sein, welche Websites besucht und welche Programme heruntergeladen werden. Vorsicht ist geboten bei verdächtigen Links oder Anhängen in E-Mails, die möglicherweise Keylogger enthalten könnten. Es ist wichtig, nur aus vertrauenswürdigen Quellen zu downloaden und auf sichere Passwort-Praktiken zu achten.

Eine weitere Möglichkeit, sich vor Keyloggern zu schützen, ist die Verwendung von virtuellen Tastaturen. Diese virtuellen Tastaturen zeigen das Tastaturlayout auf dem Bildschirm an und ermöglichen es dem Nutzer, durch Klicken mit der Maus oder das Tippen mit dem Touchscreen Eingaben zu machen, anstatt die physische Tastatur zu benutzen.

Durch die Umsetzung dieser Schutzmaßnahmen können Nutzer Ihre Daten besser sichern und das Risiko von Keyloggern minimieren. Es ist wichtig, sich bewusst zu sein, dass diese Bedrohung existiert und entsprechende Vorkehrungen zu treffen, um sich davor zu schützen.

Virtuelles privates Netzwerk

Ein virtuelles privates Netzwerk, auch bekannt als VPN, ist ein äußerst nützliches Tool, um Ihre Online-Privatsphäre und Sicherheit zu schützen. Ein VPN ermöglicht es Ihnen, über das Internet eine sichere Verbindung zu einem entfernten Server herzustellen. Dadurch wird Ihre IP-Adresse verborgen und Ihre Online-Aktivitäten werden verschlüsselt. Dies bedeutet, dass Dritte nicht in der Lage sind, Ihre Daten abzufangen oder Ihre Internetnutzung zu verfolgen.

Es gibt viele Gründe, warum Menschen ein VPN nutzen. Zum einen kann ein VPN dabei helfen, geografische Beschränkungen zu umgehen, indem es Ihnen erlaubt, auf regional gesperrte Inhalte zuzugreifen. Darüber hinaus schützt ein VPN Ihre sensiblen Daten, wie zum Beispiel Passwörter, Kreditkarteninformationen und persönliche Chats, vor Hackern und anderen Cyberbedrohungen.

Ein weiterer Vorteil eines VPNs ist die Möglichkeit, öffentliche WLAN-Netzwerke sicher zu nutzen. Da diese Netzwerke oft ungesichert sind, sind sie anfällig für Hackerangriffe. Mit einem VPN können Sie jedoch sicher im Internet surfen, auch wenn Sie mit einem öffentlichen WLAN verbunden sind.

Es ist wichtig, ein vertrauenswürdiges VPN auszuwählen, da einige Anbieter möglicherweise Ihre Daten sammeln und weiterverkaufen. Achten Sie darauf, dass das VPN Ihrer Wahl über eine starke Verschlüsselung, eine strikte Datenschutzrichtlinie und eine Vielzahl von Serverstandorten verfügt.

Zusammenfassend ist ein virtuelles privates Netzwerk ein unverzichtbares Werkzeug, um Ihre Online-Privatsphäre zu schützen und Ihre Sicherheit im Internet zu gewährleisten. Wenn Sie Ihre Daten und Identität schützen möchten, sollten Sie in Betracht ziehen, ein VPN zu nutzen.

Datensicherheit

Datensicherheit ist ein äußerst wichtiger Aspekt in der heutigen digitalen Welt. Unternehmen und Einzelpersonen müssen sicherstellen, dass ihre sensiblen Daten vor unbefugtem Zugriff geschützt sind. Datensicherheit bezieht sich auf die Praktiken und Technologien, die eingesetzt werden, um die Vertraulichkeit, Integrität und Verfügbarkeit von Daten zu gewährleisten.

Eine der grundlegenden Maßnahmen zur Datensicherheit ist die Verschlüsselung. Durch die Verschlüsselung werden Daten in einen nicht lesbaren Code umgewandelt, der nur mit einem speziellen Schlüssel entschlüsselt werden kann. Dadurch wird sichergestellt, dass selbst wenn Daten abgefangen werden, sie nicht ohne Autorisierung gelesen werden können.

Ein weiteres wichtiges Konzept in der Datensicherheit ist die Zugriffskontrolle. Unternehmen müssen sicherstellen, dass nur autorisierte Personen auf bestimmte Daten zugreifen können. Dies wird durch die Vergabe von Berechtigungen und die Implementierung von Zugriffskontrollrichtlinien erreicht.

Zusätzlich zur Verschlüsselung und Zugriffskontrolle ist es wichtig, regelmäßige Backups durchzuführen. Auf diese Weise können Daten im Falle eines Hacks oder eines Datenverlusts wiederhergestellt werden.

Insgesamt ist Datensicherheit entscheidend, um das Vertrauen von Kunden und Partnern zu wahren und rechtliche Anforderungen zum Schutz von Daten einzuhalten. Unternehmen sollten daher in angemessene Sicherheitsmaßnahmen investieren und regelmäßig ihre Sicherheitsrichtlinien überprüfen und aktualisieren.

Abwehr von Cyberbedrohungen

Die Abwehr von Cyberbedrohungen ist heutzutage von entscheidender Bedeutung, da die digitale Welt immer komplexer wird und Cyberkriminelle immer raffinierter vorgehen. Unternehmen und Organisationen müssen sich aktiv gegen diese Bedrohungen wappnen, um ihre sensiblen Daten zu schützen und mögliche finanzielle Schäden zu vermeiden.

Es gibt verschiedene Arten von Cyberbedrohungen, wie z.B. Malware, Phishing, DDoS-Angriffe und Ransomware. Um sich effektiv dagegen zu schützen, ist es wichtig, präventive Maßnahmen zu ergreifen. Dazu gehören beispielsweise die regelmäßige Aktualisierung von Software und Betriebssystemen, die Schulung von Mitarbeitern im Umgang mit verdächtigen E-Mails und Links sowie die Implementierung von Firewalls und Antivirus-Programmen.

Ein weiterer wichtiger Aspekt der Abwehr von Cyberbedrohungen ist das Monitoring und die Analyse des Datenverkehrs. Durch die Überwachung des Netzwerkverkehrs können verdächtige Aktivitäten frühzeitig erkannt und entsprechende Gegenmaßnahmen ergriffen werden, um einen möglichen Cyberangriff abzuwehren.

Zusätzlich ist es ratsam, ein Incident Response Team zu etablieren, das im Falle eines Cyberangriffs schnell und effektiv reagieren kann. Dieses Team sollte klare Zuständigkeiten und Handlungsabläufe festlegen, um die Auswirkungen eines Angriffs zu minimieren und den Betrieb möglichst reibungslos aufrechtzuerhalten.

Insgesamt ist die Abwehr von Cyberbedrohungen eine komplexe Herausforderung, die ein proaktives und ganzheitliches Sicherheitskonzept erfordert. Indem Unternehmen und Organisationen angemessene Sicherheitsmaßnahmen implementieren und kontinuierlich aktualisieren, können sie ihre IT-Infrastruktur effektiv schützen und Cyberangriffen erfolgreich entgegenwirken.

0 notes

Text

Januar 2023

Ungewöhnliche Abo-Kündigung durch den Anbieter

Seit 2016 nutze ich die App “Bike Citizens”, um meine Trips auf dem Fahrrad aufzuzeichnen. Ich zeichne damit alles auf, von ganz kurzen Fahrten zum Bahnhof bis hin zu Mehrtagestouren mit 80-km-Etappen.

Die App gefällt mir deshalb, weil sie nicht viel kann: Fahrten aufzeichnen, Anzeigen von Fahrten auf einer Karte und ein Navi mit mehreren Routen-Optionen – das war’s. Und insbesondere mit dem Navi sind sie um 2016/2017 allen anderen Apps weit voraus.

Ab Oktober 2021 unterstütze ich die App mit einem Abo. Immerhin treibt sie die Verkehrswende an (Städte können Partner der App werden), und ich nutze sie intensiv.

Dank der App habe ich eine hübsche Übersicht über meine Radfahrten der letzten 7 Jahre. Das sind immerhin über 2500 Fahrten mit mehr als 11000km. Die “Heatmap” ist ein nettes Gimmick: Sie zeigt auf einer dunklen Karte alle Strecken eines frei wählbaren Zeitraums – je heller, desto häufiger bin ich sie gefahren.

Aus heiterem Himmel teilt mir Apple am 21. Januar 2023 mit, dass mein Abo nicht mehr angeboten wird:

Bike Citizen Cycling App GPS hat uns mitgeteilt, dass das Abo für Yearly Subscription eingestellt wurde. Aus diesem Grund haben Sie weniger Ausgaben erhalten, als beim Abschluss des Abonnements angenommen.

Wir haben Ihnen daher eine Teilerstattung in Höhe von 2,38 € gutgeschrieben. Es kann bis zu 30 Tage dauern, bis diese Mittel deiner ursprünglichen Zahlungsmethode gutgeschrieben werden.

Meine erste Vermutung ist, dass dem Anbieter beim Ändern der Abos ein Fehler unterlaufen ist. Das kann schon mal passieren. Apples App Store zeigt für jede App die Preisliste aller In-App-Käufe an, die möchte ich prüfen. Aber ich finde die App nicht mehr im App Store. Nanu?

Okay, offenbar hat die Firma hier ein größeres Schlamassel fabriziert, oder sie sind der Willkür von Apple zum Opfer gefallen und aus dem App Store geflogen.

Ich schreibe die Firma an:

Hallo!

Ich bin schon seit Jahren zufriedener Nutzer. Dieses Wochenende hat mich Apple darüber informiert, dass mein Abo gekündigt wurde, für den Restbetrag habe ich eine Gutschrift bekommen.

Also wollte ich im App Store nachsehen, ob ihr an den Abos irgendwas geändert habt. Ich finde die App aber nicht mehr im App Store! Was ist da passiert? Gibt es BikeCitizens noch?

Vielen Dank und viele Grüße aus Berlin

und erhalte nach kurzer Wartezeit die Antwort, die ich am wenigsten hören wollte:

Sehr geehrte Damen und Herren,

über das Vermögen der Bike Citizens Mobile Solutions GmbH wurde mit Beschluss des Landesgerichts für Zivilrechtssachen Graz vom 21.11.2022 zur AZ: 25 S 134/22a ein Konkursverfahren eröffnet und wurde die [Kanzlei] als Masseverwalterin bestellt. Nach vorübergehender Fortführung des Unternehmens wurde es nunmehr am 13.12.2022 gerichtlich geschlossen und ist eine Fortführung des Unternehmens der Bike Citizens Mobile Solutions GmbH nicht mehr geplant.

Ihre Anfrage kann daher von uns nicht mehr bearbeitet werden.

Mit freundlichen Grüßen

Bike Citizens Mobile Solutions GmbH

Zwei Tage später ist die Website abgeschaltet.

Ich finde ein bisschen schade, dass sich die Firma bei den zahlenden Abonnenten nicht mal gemeldet hat. Aber na gut, vielleicht hatten sie auch einfach andere Prioritäten.

Alles in allem ist das auch eine Lektion in Sachen Interoperabilität: Ich muss jetzt irgendwie zusehen, dass ich die Daten von meinem Telefon exportiert bekomme. Ein Online-Backup gibt es ja nicht mehr.

Und: Ich muss mir eine andere App als Ersatz suchen.

(André Wendt)

9 notes

·

View notes

Text

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

is thunder vpn legit

Datenschutz Thunder VPN

Datenschutz ist ein äußerst wichtiger Aspekt bei der Verwendung von VPN-Diensten wie Thunder VPN. Thunder VPN ist eine beliebte Anwendung, die es den Nutzern ermöglicht, eine sichere und verschlüsselte Internetverbindung herzustellen. Doch wie steht es um den Datenschutz bei der Verwendung von Thunder VPN?

Es ist wichtig zu beachten, dass Thunder VPN, wie viele andere kostenlose VPN-Dienste, einige Risiken in Bezug auf Datenschutz mit sich bringt. Da Thunder VPN kostenlos angeboten wird, muss das Unternehmen auf andere Weise Geld verdienen, beispielsweise durch den Verkauf von Nutzerdaten an Dritte. Dies kann dazu führen, dass persönliche Informationen der Nutzer ohne ihr Wissen oder Zustimmung weitergegeben werden.

Darüber hinaus gibt es Bedenken hinsichtlich der Protokollierung von Nutzeraktivitäten durch Thunder VPN. Es ist nicht ungewöhnlich, dass VPN-Anbieter Verbindungsprotokolle aufzeichnen, um die Leistung des Dienstes zu verbessern oder missbräuchliche Aktivitäten zu verhindern. Dies kann jedoch bedeuten, dass sensible Informationen über die Online-Aktivitäten der Nutzer gespeichert werden.

Um die Privatsphäre und den Datenschutz zu gewährleisten, ist es ratsam, bei der Verwendung von Thunder VPN vorsichtig zu sein. Nutzer sollten sich der potenziellen Risiken bewusst sein und gegebenenfalls auf kostenpflichtige VPN-Dienste umsteigen, die in der Regel eine strengere Datenschutzrichtlinie haben. Es ist wichtig, die Datenschutzrichtlinien von Thunder VPN zu überprüfen und sicherzustellen, dass persönliche Daten geschützt sind, bevor man den Dienst nutzt.

Seriösität Thunder VPN

Thunder VPN wird von vielen Benutzern genutzt, um ihre Online-Aktivitäten zu schützen und ihre Privatsphäre zu wahren. Doch wie seriös ist diese VPN-Anwendung wirklich?

Es ist wichtig zu wissen, dass Thunder VPN ein kostenloses VPN-Tool ist, das es den Benutzern ermöglicht, ihren Standort zu verschleiern und auf blockierte Websites zuzugreifen. Es bietet eine schnelle und einfache Lösung für diejenigen, die ihre Internetverbindung sichern möchten. Allerdings sollten Benutzer vorsichtig sein, da kostenlose VPN-Dienste oft ihre eigenen Risiken mit sich bringen.

In Bezug auf die Seriosität von Thunder VPN gibt es einige Aspekte, die berücksichtigt werden müssen. Zum einen sammelt die Anwendung Protokolle über die Online-Aktivitäten der Benutzer, um die Dienstleistung zu verbessern. Dies kann für einige Benutzer ein Warnsignal sein, da es bedeutet, dass ihre Privatsphäre möglicherweise nicht vollständig geschützt ist.

Darüber hinaus gibt es Bedenken hinsichtlich der Sicherheit von Thunder VPN, da es in der Vergangenheit Berichte über Datenschutzverletzungen und Schwachstellen gegeben hat. Dies bedeutet, dass Benutzer möglicherweise einem gewissen Risiko ausgesetzt sind, wenn sie diese Anwendung nutzen.

Insgesamt ist es wichtig, vorsichtig zu sein, wenn man kostenlose VPN-Dienste wie Thunder VPN verwendet. Benutzer sollten sich der potenziellen Risiken bewusst sein und gegebenenfalls auf vertrauenswürdigere VPN-Anbieter zurückgreifen, um ihre Privatsphäre und Sicherheit im Internet zu gewährleisten.

Bewertungen Thunder VPN

Thunder VPN ist eine beliebte VPN-Anwendung, die eine Vielzahl von Funktionen bietet und Nutzern hilft, ihre Online-Privatsphäre zu schützen. Eine Möglichkeit, die Qualität einer App wie Thunder VPN zu überprüfen, ist die Überprüfung ihrer Bewertungen durch Benutzer.

Die Bewertungen von Thunder VPN sind gemischt. Einige Benutzer loben die App für ihre einfache Bedienung und die schnelle Verbindungsgeschwindigkeit. Sie schätzen auch die Vielzahl der verfügbaren Serverstandorte und die Möglichkeit, auf eingeschränkte Inhalte zuzugreifen. Andere Nutzer hingegen bemängeln gelegentliche Verbindungsprobleme oder eine unzureichende Geschwindigkeit während der Nutzung der App.

Es ist wichtig zu bedenken, dass jede Bewertung subjektiv ist und auf den individuellen Erfahrungen und Anforderungen des Benutzers basiert. Einige Benutzer suchen nach einer stabilen Verbindung für den Zugriff auf regionale Inhalte, während andere eine höhere Geschwindigkeit für Streaming-Dienste benötigen.

Insgesamt bietet Thunder VPN eine solide VPN-Lösung für Benutzer, die ihre Online-Aktivitäten schützen und ihre Identität wahren möchten. Es ist ratsam, die verschiedenen Bewertungen von Benutzern zu lesen und die Funktionen der App selbst zu testen, um festzustellen, ob sie den eigenen Anforderungen entspricht.

Sicherheit Thunder VPN

Thunder VPN ist eine beliebte VPN-Anwendung, die von vielen Nutzern für sicheres und anonymes Surfen im Internet verwendet wird. Aber wie sicher ist Thunder VPN wirklich?

Die App bietet eine sichere Verbindung, indem sie den Datenverkehr des Nutzers verschlüsselt und somit die Privatsphäre schützt. Dies ist besonders wichtig, wenn man öffentliche WLAN-Netzwerke benutzt, da diese anfällig für Hackerangriffe sein können. Mit Thunder VPN können Nutzer ihre IP-Adresse verbergen und ihre Online-Aktivitäten vor neugierigen Blicken schützen.

Es ist jedoch wichtig zu beachten, dass kostenlose VPN-Anwendungen wie Thunder VPN auch ihre Nachteile haben können. Einige kostenlose VPNs sammeln möglicherweise Nutzerdaten und verkaufen sie an Dritte, was die Anonymität und Sicherheit der Nutzer gefährden kann. Zudem können Geschwindigkeitsprobleme auftreten, da kostenlose VPN-Angebote oft überlastet sind.

Um die Sicherheit von Thunder VPN zu maximieren, empfiehlt es sich, die App nur aus vertrauenswürdigen Quellen herunterzuladen und zu nutzen. Es ist auch ratsam, die Datenschutzrichtlinien der Anwendung zu überprüfen und gegebenenfalls auf kostenpflichtige VPN-Dienste umzusteigen, die eine höhere Sicherheit und Privatsphäre bieten.

Insgesamt kann Thunder VPN eine nützliche Lösung sein, um die Sicherheit und Anonymität beim Surfen im Internet zu erhöhen, solange die Nutzer die potenziellen Risiken im Auge behalten und geeignete Vorkehrungen treffen.

Legitimität Thunder VPN

Thunder VPN ist eine der beliebtesten VPN-Anwendungen, die auf dem Markt erhältlich sind. Doch wie legitim ist Thunder VPN wirklich? Eine VPN-Anwendung dient in erster Linie dazu, die Privatsphäre und Sicherheit der Benutzer beim Surfen im Internet zu gewährleisten. In diesem Sinne ist die Legitimität von Thunder VPN von großer Bedeutung.

Thunder VPN wird von Millionen von Nutzern weltweit verwendet und verfügt über eine Vielzahl von positiven Bewertungen in den App Stores. Diese Tatsache allein zeigt, dass Thunder VPN als eine vertrauenswürdige Anwendung angesehen wird. Darüber hinaus verfügt Thunder VPN über eine benutzerfreundliche Oberfläche, schnelle Verbindungsgeschwindigkeiten und eine starke Verschlüsselung, die die Sicherheit der Benutzerdaten gewährleisten.

Es ist jedoch wichtig zu betonen, dass Thunder VPN wie alle VPN-Anwendungen als Werkzeug betrachtet werden sollte, um die Privatsphäre im Internet zu schützen, und nicht als Garantie für absolute Anonymität. Es ist ratsam, bei der Nutzung von Thunder VPN oder anderen VPN-Anwendungen auf die Datenschutzrichtlinien zu achten und sicherzustellen, dass die Anwendung vertrauenswürdig ist.

Insgesamt kann gesagt werden, dass Thunder VPN als legitime VPN-Anwendung angesehen werden kann, die dazu dient, die Sicherheit und Privatsphäre der Benutzer zu schützen. Es ist jedoch wichtig, verantwortungsbewusst mit VPN-Anwendungen umzugehen und sich über deren Funktionsweise und Datenschutzbestimmungen zu informieren.

0 notes