#PublicKeyInfrastructure

Explore tagged Tumblr posts

Text

Public Key Infrastructure

PKI creates a secure environment for transferring data and ensures trust between the sender and the recipient. It represents a crucial component of the IT strategic backbone for industries, organizations, and governments to safeguard the privacy and authenticity of organizational data, communications, and digital identities.

#erp#business#industry#DigitalSignatureCertificate#PublicKeyInfrastructure#SecureDigitalKey#SecureCommunication

0 notes

Photo

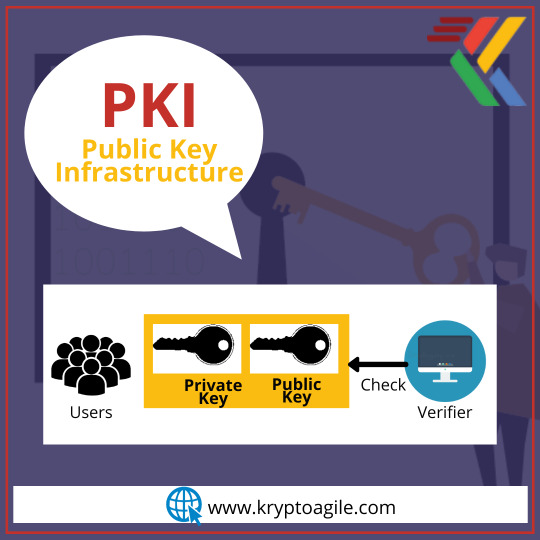

A public key infrastructure (PKI) is a set of roles, policies, and procedures needed to create, manage, distribute, use, store, and revoke digital certificates and manage public-key encryption. PKI provides assurance of public key. It provides the identification of public keys and their distribution. . . To know more, visit us @ https://www.kryptoagile.com/pki-solutions-hsm-solutions-delhi.html

#pki#Public Key Infrastructure#PublicKeyInfrastructure#pki solutions#online security#It Security#it security services

0 notes

Text

Public Key Infrastructure (PKI) - Definitions and use cases

A Public Key Infrastructure (often abbreviated as PKI) is a set of processes and technological means that allow trusted third parties to verify and / or guarantee the identity of a user, as well as to associate a public key to a user: These public keys typically take the form of digital certificates. In this article we will try to provide a general overview of this type of infrastructure, starting with the definition and the main examples of use.

Definition

In recent years, the term PKI has been used to indicate both the Certification Authority (CA) and related agreements, and, more broadly, the use of public key cryptographic algorithms in electronic communications. However, the use of the term in the latter sense is incorrect, as a PKI does not necessarily require the use of public key algorithms. Furthermore, the PKI structure does not only concern the CA but a plurality of subjects and services connected to them, namely: - Certification Authority (CA), a public or private trusted third party authorized to issue a digital certificate through a certification procedure compliant with current regulations; - Registration Authority (RA), which is the system for registering and authenticating users who request the certificate; - Validation Authority (VA), which is the system that certifies the correspondence between the certificate issued and the issuing entity. - Security policies that defines the general principles; - Certificate Practice Statement (CPS), a document that illustrates the procedure for issuing, registering, suspending and revoking the certificate; A PKI infrastructure is hierarchically composed of several Certification Authorities at the top of which is a root CA that certifies all the others. The first step in building a PKI is therefore to create the root CA. At this point, however, a problem arises: if the root CA is the root of the tree, who signs its certificate? The answer is very simple: the CA signs its own certificate, issuing the key pair itself. From this it is clear the importance that the root CA has a good / excellent reputation, as there is no guarantor authority over it.

Use cases

The main purpose of PKIs is to provide users' public keys and, at the same time, guarantee their identity. Public keys, once released, are usually used to perform the following functions: - Encryption and/or authentication in email messages (e.g. using OpenPGP or S/MIME). - Encryption and/or authentication in standard documents (such as XML Signature or XML Encryption). - User authentication for applications (e.g. when logging into a system via smart card or authenticating a client via SSL/TLS). - Bootstrap procedures in secure communication protocols, such as the main protocols used for VPN and SSL connections. In both, the initial setup of a secure channel is done through public keys, while actual communications use faster secret key systems (aka Symmetric Key Cryptography).

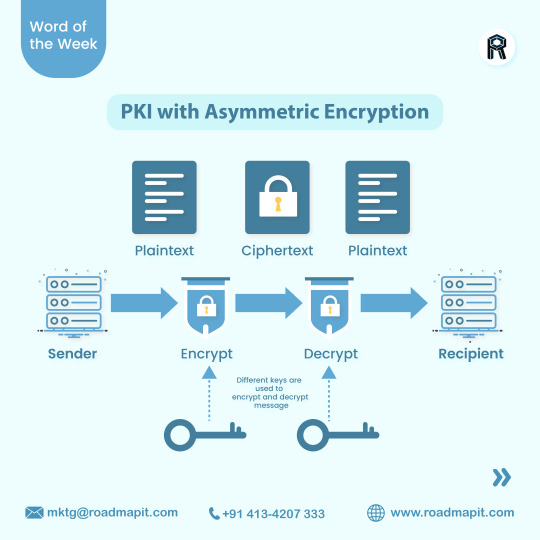

Asymmetric Key Cryptography

Unlike symmetric encryption which uses a single key to encrypt and decrypt, asymmetric or public key encryption uses a pair of keys: a public key and a private key, respectively used to encrypt and decrypt. In such scenario, CAs are required to guarantee the association between a public key and the person who owns the corresponding private key. - Alice and Bob want to exchange signed and encrypted messages; for this purpose they both create their own key pair and publish the public ones on a keyserver; - Alice writes a message for Bob, signs it with her private key and encrypts it with Bob's public key, then she sends the message; - in reception Bob decrypts the message with his own private key and verifies the signature with the public key headed to Alice. At this point, Bob is able to determine two things: - the message was directed to him, as he managed to decrypt it with his own private key; - the message was encrypted with the private key that matches the public key he used to verify the signature. Man in the Middle If we look at the example we started earlier, we can easily see how Bob is unable to determine with certainty that the message really came from Alice; as a matter of fact, it's possible that a third party has managed to intercept the communication in which Bob obtains Alice's public key and has managed to replace it with his own, thus pretending to be Alice. If this happens, Bob has no way to discover the deception. This is a type of attack known as Man in the Middle, a term used to refer to all situations in which a third person stands between a communication between two subjects. To solve situations of this type, CAs are born that take care of verifying and guaranteeing the correspondence between key and owner, verifying the user's identity when he requests a certificate and then signing a digital certificate that certifies the user's identity. . In this way, the Man in the Middle no longer has a way to pretend to be Alice, as he is unable to reproduce the CA's signature. The Italian legislation, in implementation of the European Directive 1999/93 / EC, has identified in the CNIPA, now known as the Agency for Digital Italy, the public body that accredits the main certifying entities (eg Infocert, Aruba, Poste Italiane, etc.): in addition to accrediting the certifiers, AgID also controls their work and issues regulations in accordance with the current applicable legislation.

Conclusions

That's it for now: we hope this article will help those interested in understanding the structure and functioning of PKIs. The contents shown in this article delve into some specific aspects of more general topics such as data encryption and cyber security. For more information on these topics, we recommend reading our article on in-transit and at-rest data encryption. Read the full article

#CA#CertificationAuthority#IKE#ManintheMiddle#OpenPGP#PKI#PublicKeyInfrastructure#S/MIME#SSL#TLS#XMLEncryption

0 notes

Link

Do you know how to secure information online? Let’s discuss the PKI solution to gain high-level information security through strong data encryption.

#pkisoftware#pkisoftwaresolution#publickeyinfrastructure#pkiininformationsecurity#digitalcertificatesinindia#cloudbasedpkisolution

0 notes

Photo

#publicinfrastructure #publickeyinfrastructure #publicinfrastructureweek #infraestructuraspublicas #publicinfrastructuremakesthepantiesdrop #publicinfrastucture #publicinfraestructure #publicinfrastructuredevelopment #publicinfrastructurewin #publicinfrastructureisdabomb #publicinfrastuctureporn #publicinfrastracture #publicinfrastructures #publicinfra #publicinfrastructurefan #publicinfranstructure #publicinfrastruture #publicinfrasructure #publicinfrastructureslut #publicinfrastructureart #publicinfrastructureprojects (at NJ TRANSIT-Exchange Place) https://www.instagram.com/p/B210OTAgw5w/?igshid=u54j53cu0l70

#publicinfrastructure#publickeyinfrastructure#publicinfrastructureweek#infraestructuraspublicas#publicinfrastructuremakesthepantiesdrop#publicinfrastucture#publicinfraestructure#publicinfrastructuredevelopment#publicinfrastructurewin#publicinfrastructureisdabomb#publicinfrastuctureporn#publicinfrastracture#publicinfrastructures#publicinfra#publicinfrastructurefan#publicinfranstructure#publicinfrastruture#publicinfrasructure#publicinfrastructureslut#publicinfrastructureart#publicinfrastructureprojects

0 notes

Video

youtube

Interview mit Keyfactor - PKI und Zero-Trust

Wie fügt sich eine Public-Key-Infrastructure in die Umsetzung einer Zero-Trust-Architektur? Dieser Frage ging Netzpalaver im Remote-Interview mit Andreas Philipp, Senior Business Development Manager von Keyfactor, nach. Zudem wollte Netzpalaver wissen, welche weiteren Benefits sich aus PKI und Zero-Trust für den Schutz von personenbezogenen und Maschinen-Identitäten sich unter der Regie der Keyfactor-Plattform ergeben?

#PKI #PublicKeyInfrastructur #Identity #ZeroTrust #Keyfactor

0 notes

Photo

Public Key Infrastructure: Everything You Should Know https://tinyurl.com/yj2c2k32 #PublicKeyInfrastructure #Security #UsefulTips

0 notes

Photo

A public key infrastructure (PKI) is a set of roles, policies, and procedures needed to create, manage, distribute, use, store, and revoke digital certificates and manage public-key encryption. PKI provides assurance of public key. It provides the identification of public keys and their distribution. . . To know more, visit us @ www.kryptoagile.com Or DM Us📩📩 @kryptoagile . . #pki #publickeyinfrastructure #security #publickey #privatekey #criminalminds #socialmedia #beawareofyourthoughts #hsmproviderindelhi #instagood #instagram #igers #hsmsupport #HSM #digitalsigning #delhi #india

0 notes

Text

Infrastruttura a chiave pubblica (PKI) - Definizioni e casi d'uso

Una infrastruttura a chiave pubblica (in inglese Public Key Infrastructure, spesso abbreviata in PKI) è un insieme di processi e mezzi tecnologici che consentono a terze parti fidate di verificare e/o farsi garanti dell'identità di un utente, oltre che di associare una chiave pubblica a un utente: queste chiavi pubbliche tipicamente assumono la forma di certificati digitali. In questo articolo proveremo a fornire una panoramica generale di questo tipo di infrastruttura, a partire dalla definizione e dai principali esempi di utilizzo.

Definizione

Negli ultimi anni il termine PKI viene utilizzato per indicare sia l'autorità di certificazione (Certification Authority, CA) e i relativi accordi, sia, in senso più esteso, l'uso di algoritmi crittografici a chiave pubblica nelle comunicazioni elettroniche. Tuttavia, l'utilizzo del termine nell'ultimo senso è errato, in quanto una PKI non necessariamente richiede l'uso di algoritmi a chiave pubblica. Inoltre, la struttura della PKI non riguarda solo la CA ma una pluralità di soggetti e servizi ad essi collegati, ovvero: - Certification Authority (CA), un soggetto terzo di fiducia pubblico o privato abilitato ad emettere un certificato digitale tramite una procedura di certificazione conforme alle normative vigenti; - Registration Authority (RA), ovvero il sistema di registrazione e autenticazione degli utenti che domandano il certificato; - Validation Authority (VA), ovvero il sistema che attesta la corrispondenza tra il certificato emesso e l’entità emittente. - Policy di sicurezza che definisce i principi generali; - Certificate Practise Statement (CPS), un documento che illustra la procedura per l'emissione, registrazione, sospensione e revoca del certificato; Un'infrastruttura PKI è composta gerarchicamente da più Certification Authority al cui vertice si trova una CA root che certifica tutte le altre. Il primo passo per costruire un'infrastruttura PKI è quindi creare la CA radice dell'albero, ossia la CA root. A questo punto, però, si pone un problema: se la CA root è la radice dell’albero, chi ne firma il certificato? La risposta è molto semplice: la CA firma da sé il proprio certificato, emettendo da sola la coppia di chiavi. Da questo si evince l’importanza che la CA root abbia una buona/ottima reputazione, in quanto non c'è nessuna autorità garante sopra di essa.

Esempi di Utilizzo

Il principale scopo delle PKI è quello di fornire le chiavi pubbliche degli utenti e, nel contempo, garantire la loro identità. Le chiavi pubbliche, una volta rilasciate, vengono solitamente utilizzate per assolvere alle seguenti funzioni: - Cifratura e/o autenticazione del mittente nei messaggi e-mail (ad es. usando OpenPGP o S/MIME). - Cifratura e/o autenticazione dei documenti (ad es. gli standard per i documenti XML come XML Signature o XML Encryption). - Autenticazione degli utenti per le applicazioni (ad es. quando si effettua l'accesso ad un sistema tramite smart card o l'autenticazione di un client attraverso SSL/TLS). - Procedure di Bootstrap nei protocolli di comunicazione sicura, come i principali protocolli utilizzati per le connessioni VPN e SSL. In entrambi, l'impostazione iniziale di un canale sicuro viene effettuata attraverso chiavi pubbliche, mentre le comunicazioni vere e proprie utilizzano sistemi a chiave segreta (ovvero Crittografia a chiave simmetrica) più veloci.

Crittografia asimmetrica

Al contrario della cifratura simmetrica che utilizza un’unica chiave per cifrare e decifrare, la cifratura asimmetrica o a chiave pubblica si avvale di una coppia di chiavi: una chiave pubblica e una chiave privata, rispettivamente utilizzate per cifrare e per decifrare. Le CA sono la soluzione per il problema dell'associazione fra una chiave pubblica e la persona che possiede la relativa chiave privata. - Alice e Bob vogliono scambiarsi messaggi firmati e crittografati; a tale scopo entrambi creano la loro coppia di chiavi e pubblicano quelle pubbliche su un keyserver; - Alice scrive un messaggio per Bob, lo firma con la propria chiave privata e lo cripta con la chiave pubblica di Bob, quindi invia il messaggio; - in ricezione Bob decripta il messaggio con la propria chiave privata e verifica la firma con la chiave pubblica intestata ad Alice. Bob a questo punto è in grado di poter determinare due cose: - il messaggio era diretto a lui, in quanto è riuscito a decifrarlo con la propria chiave privata; - il messaggio è stato crittografato con la chiave privata che corrisponde alla chiave pubblica da lui utilizzata per verificare la firma. Man in the Middle Se riflettiamo sull'esempio iniziato in precedenza, possiamo facilmente renderci conto di come Bob non sia in grado di poter determinare con certezza che il messaggio provenga realmente da Alice; è infatti possibile che una terza persona sia riuscita a intercettare la comunicazione in cui Bob ottiene la chiave di pubblica di Alice e sia riuscita a sostituirla con la propria, spacciandosi in questo modo per Alice. Se questo avviene, Bob non ha alcun modo per scoprire l’inganno. Si tratta di una tipologia di attacco nota come Man in the Middle, termine utilizzato in riferimento a tutte le situazioni in cui una terza persona si frappone tra una comunicazione tra due soggetti. Per risolvere situazioni di questo tipo nascono le CA che si fanno carico di verificare e garantire la corrispondenza tra chiave e proprietario, verificando l’identità dell’utente quando questo richiede un certificato e poi firmando un certificato digitale che attesta l’identità dell’utente. In questo modo il Man in the Middle non ha più modo per spacciarsi per Alice, in quanto non è in grado di riprodurre la firma della CA. La legislazione italiana, in attuazione della direttiva europea 1999/93/CE, ha identificato nel CNIPA, oggi noto come Agenzia per l’Italia Digitale, l'ente pubblico che accredita i principali soggetti certificatori (es. Infocert, Aruba, Poste Italiane, ecc.): oltre ad accreditare i certificatori, AgID ne controlla anche l'operato ed emana i regolamenti in conformità alla legislazione applicabile corrente.

Conclusioni

Per il momento è tutto: ci auguriamo che questo articolo possa aiutare gli interessati a far luce sulla struttura e sul funzionamento delle PKI. Read the full article

#CA#CertificationAuthority#Crittografiaachiavesimmetrica#IKE#InfrastrutturaaChiavePubblica#ManintheMiddle#OpenPGP#PKI#PublicKeyInfrastructure#S/MIME#SSL#XMLEncryption#XMLSignature

0 notes