#ataque à ciência

Text

Fake News, Desinformação e Liberdade de Expressão Digital

As Fake News são notícias falsas que enganam e manipulam a opinião pública. Elas são caracterizadas pela intenção deliberada de disseminar informações que são comprovadamente falsas, mas que são apresentadas com a aparência de notícias jornalísticas legítimas. Eugênio Bucci, professor titular da Escola de Comunicações e Artes da USP, define fake news como “a falsificação da forma notícia”,…

View On WordPress

#algoritmos e desinformação#antídotos para fake news#apoio ao jornalismo independente#ataque à ciência#ataque à imprensa#ataque à universidade#campanhas de desinformação#ceticismo e desconfiança#colapso do discurso público#consequências das fake news#Desinformação#desinformação digital#desinformação e liberdade de expressão#distinção entre fato e opinião#era da desinformação#estratégia da indústria do tabaco#estratégia da indústria fóssil#Fake news#fluxo livre de informações#fraude informativa#Igualdade#impacto das fake news na opinião pública#influência na política regulatória#informação falsa#integridade dos processos democráticos#internet e fake news#liberdade de expressão#literacia mediática e digital#lucro com desinformação#manipulação da opinião pública

0 notes

Text

34 – O que é ser psicanalista?

Por Morganna la Belle

Psicanalista

Se fosse preciso concentrar numa palavra a descoberta freudiana, essa palavra seria incontestavelmente inconsciente.

LAPLANCHE, Jean; PONTALIS, Jean-Bertrand. Vocabulário da Psicanálise

1 – Definição de psicanalista

Psicanalista é uma pessoa com formação em Psicanálise, metodologia psicoterapêutica e de investigação da mente, criada no final do século XIX pelo médico austríaco Sigmund Freud (1856-1939).

O psicanalista não se confunde com psicólogo ou psiquiatra, embora haja relação entre as respectivas ciências, por se trataram todas de métodos de prevenir ou de tratar distúrbios mentais, ou seja, de se promover a saúde mental.

2 – O que faz um psicanalista?

O psicanalista conduz a pessoa a uma melhor compreensão de si mesma. Para isso analisa pensamentos, fantasias, sonhos, desejos reprimidos, esquecimentos e outras formas de comportamento.

Um dos principais objetivos da psicanálise é fazer emergir lembranças de fatos da vida do analisando que estão escondidas na camada do aparelho psíquico denominada inconsciente, que é aquela parte da nossa mente que não temos acesso.

O terapeuta formado em psicanálise também analisa os mecanismos de defesa do ego, que são processos psíquicos inconscientes dos quais a pessoa se vale para fugir da angústia e da frustração, fantasiando a realidade ou dela fugindo.

Freud descobriu que o nosso inconsciente muitas vezes se manifesta de forma sutil. Lembranças reprimidas ao longo da vida muitas vezes se exteriorizam no cotidiano do paciente através de sintomas físicos prejudiciais, atos de autossabotagem, depressão, ansiedade, ataques de pânico, e etc. O papel do psicanalista é justamente fazer com que esses conteúdos reprimidos se revelem e sejam integrados ao consciente.

No decorrer das sessões de psicanálise, quando o conteúdo obscuro do inconsciente irrompe à mente consciente, ocorre muitas vezes um processo de resolução do conflito interno, gerando, em consequência, a cura.

Sabe-se que as pessoas têm histórias de vida diferentes, sendo que cada um constrói a si mesmo à sua maneira, de acordo com seus modelos de vida, suas experiências e até mesmo seus traumas. O psicanalista se adapta conforme o momento e a pessoa, procurando desconstruir certezas que impedem que o paciente tenha uma melhor compreensão de si mesmo.

No decorrer das sessões de psicanálise não só o analisando se transforma, mas também o analista. A psicanálise tem justamente essa finalidade, que é de conduzir a pessoa a um maior conhecimento de si mesma. E, para que isso aconteça, muitas vezes se faz necessário construir um olhar diferente para que se possa ver com mais clareza.

O psicanalista também analisa a mente coletiva com a finalidade de entender as mudanças sociais de comportamento, tais como o aumento da drogadição, a iniciação cada vez mais precoce na vida sexual, o vício em aparelho celular, a violência crescente relacionada à política e tantas outras manifestações difusas e coletivas.

3 – Algumas técnicas básicas da Psicanálise

Dentre as várias técnicas utilizadas pelo psicanalista para estabelecer uma conexão com a mente do paciente, podemos citar as que se seguem.

. Associação livre

Na associação livre o analista permite que o paciente fale livremente, raramente o interrompendo. Isso faz com que o analisando possa aos poucos ir trazendo ao consciente aqueles aspectos reprimidos do inconsciente.

. Atenção flutuante.

Técnica utilizada pelo terapeuta para alcançar uma atenção mais abrangente, considerando a fala, gestos, sinais, aparência física e tudo o mais que possa levar a uma melhor compreensão do analisando.

. Abstinência.

Postura assumida pelo psicanalista no sentido de não se envolver emocionalmente com o paciente, mantendo uma certa distância para que possa perceber melhor o psiquismo do mesmo.

. Neutralidade.

Atitude do psicoterapeuta de saber separar suas próprias crenças e opiniões daquilo que o analisando entende como sendo a verdade dele.

. Busca da verdade.

Compromisso assumido pelo psicanalista no sentido de utilizar todos os recursos da psicanálise para se chegar à verdade. Isso porque, por mais dolorosa que seja à primeira vista, apenas a verdade cura e liberta.

4 – Algumas condições para ser um bom psicanalista

A Psicanálise é uma profissão livre, reconhecida pelo Ministério do Trabalho em Emprego e amparada pelo Decreto nº 2.208/97, Decreto 2.494/98, Lei Complementar 147/2014 e pela própria Constituição Federal.

No entanto, não basta pagar e receber um certificado. Se for clinicar, o psicanalista irá trabalhar com pessoas e com toda a complexidade que lhes é inerente. Então, algumas outras condições devem ser observadas, tais como as que se seguem.

. Procurar um bom curso de formação em psicanálise, de preferência oferecido por uma escola com reconhecimento e tradição.

. Estudar com afinco, inclusive outras disciplinas que não fazem parte diretamente da psicanálise mas que com ela têm relação. A psicanálise apresenta uma vasta literatura, desde Freud até autores mais atuais. Um psicanalista nunca deve parar de estudar para não ficar defasado em seu conhecimento.

. Desenvolver o respeito à diversidade humana. Cada pessoa é um ser humano único, não há outro igual, por isso o psicanalista não pode discriminar, recriminar ou julgar.

. Conhecer a si mesmo antes de se propor a analisar o outro. Para isso a autoanálise é requisito obrigatório na formação em psicanálise.

. Cuidar de si mesmo antes de querer cuidar do outro.

. Desenvolver a resiliência para aprender a lidar com situações difíceis no setting analítico.

. Desenvolver a paciência dentro do ambiente analítico, respeitando o tempo de cada coisa e não deixando os problemas pessoais interferirem na comunicação com o analisando.

. Ter consciência, de antemão, que a mente humana não é um brinquedo, mas sim um poderoso propulsor que pode levar o indivíduo tanto às aturas do conhecimento e da realização quanto ao próprio inferno na terra.

. Saber que não sabe. Ao contrário do dito popular, nem Freud explica tudo.

. Aprender a pensar mais, falar menos, escutar o triplo.

. Caso queira fazer da psicanálise uma profissão, cultuar desde cedo a ética profissional e o silêncio, no sentido de não revelar nomes ou qualquer fato que ocorra em uma sessão de análise, salvo quando a lei expressamente o determinar. Isso porque o analisando precisa ter confiança no profissional que escolheu.

5 – Considerações finais

Não é papel do psicanalista diagnosticar doenças. Rótulos são muitas vezes perigosos e podem direcionar uma pessoa a um caminho nefasto que talvez ela não tivesse trilhado se não fosse de certa forma sugestionada.

O papel do psicanalista é analisar, e tudo é passível de análise, inclusive o próprio psicanalista.

Na verdade nós não temos a capacidade de realmente entender a dor do outro. O papel do psicanalista é fazer o outro entender a sua própria dor e de aprender a lidar com ela.

O psicanalista não pode ser amigo ou ter qualquer vínculo afetivo com o analisando. No entanto, pode ser o profissional que irá conduzi-lo rumo a uma melhor compreensão de si mesmo e, por consequência, a uma vida mais plena e menos suscetível de ser tão afetada pelas mazelas humanas.

Coisa que talvez nem o amigo com a melhor das boas intenções conseguisse fazer.

Quer interagir com a Morganna la Belle? Visite meu site e blog: https://rainhamorgannalabelle.wordpress.com/

Vou adorar conhecer você!!!

4 notes

·

View notes

Text

Acolhemos orgulhosamente SEJEONG “JUNE” LEE em nosso corpo estudantil! Ele é um ZUMBI matriculado na CASA APOLLO aos 602 (mas com a aparência de 24) anos. Ele pode passar a impressão de ser INVENTIVO e MELANCÓLICO, e talvez você o confunda com o padrão HWANG HYUNJIN, mas garantimos que é apenas uma coincidência.

(UNDER CO!)

VIDA (1420-1444)

dois anos depois da ascensão do rei sejeong, o grande, ao trono nasce um xará seu em uma cidadezinha rural a duzentos-e-vinte quilômetros de distância da capital. apesar de nunca tê-lo conhecido, sejeong cresceu admirando a pessoa cujo nome seus pais tinham escolhido para ser o seu também na esperança de que um dia ele fosse tão bom para eles quanto o novo rei e suas reformas estavam sendo. graças a ele, sejeong teve a honra de ser o primeiro da sua família a aprender a ler e escrever; diferente de seus pais, que estavam fadados a permanecerem o resto de suas vidas trabalhando no campo ——— fato que não agradava ou desagradava nenhum dos dois ———, foi apresentado ao filho mais velho dos lee um leque de possibilidades. a partir da influência de seu pai, porém, sejeong procurou seguir carreira militar e se juntou ao exército do rei antes mesmo de atingir a maioridade. feliz ou infelizmente, desde pequeno ele sempre teve o corpo muito frágil e não demorou para descobrir que soldado não era e nunca seria a sua vocação profissional ideal. foi ainda dentro do exército, porém, que ele se descobriu fascinado pelo universo da medicina; em poucos anos ele treinou e começou a atuar como enfermeiro para o exército.

MORTE (1444)

ocasionada por um ataque nômade à base hospitalar do exército, onde sejeong trabalhava. ele tinha somente 24 anos.

RESSUREIÇÃO (2016)

obra de um ambicioso necromante local, cujo primeiro experimento bem-sucedido foi o despertar de sejeong e o subsequente resgate do seu corpo reanimado. desde a sua ressureição, ele tem vivido, estudado, e trabalhado sob a supervisão do homem que o recuperou ——— o homem que lhe deu uma nova vida.

NEVERMORE (2021)

os experimentos em necromancia e fascinação pela morte de seu mestre foram sempre alvo de estranhamento pelos demais padrões locais. o nível do preconceito com o seu mestre era tão severo que os dois não tinham opção senão passar a maior parte do tempo trancados dentro de casa, mas tudo mudou com a chegada de uma carta: um convite, para que seu mestre fosse lecionar em nevermore. em 2021, os dois se mudaram para massachussets na esperança de que iriam achar um lugar onde poderiam, de fato, pertencer.

SOBRE A SUA ESPÉCIE

zumbis são seres frágeis, porém demasiado resilientes. sejeong carrega marcas e linhas de sutura em suas juntas, onde membros tiveram que ser costurados de volta ao seus lugares originais; de vez em quando ele ainda precisa consultar seu mestre para colocar um braço, um dedo, ou a cabeça de volta ao lugar. portanto, ele se vê na obrigação de ser extremamente cauteloso ——— exceto quando ele encontra uma oportunidade de usar suas partes do corpo separadamente por algum motivo válido, leia-se em favor da ciência. por ter nascido há mais de 600 anos (dos quais passou a maior parte do tempo debaixo da terra), sejeong tem dificuldade com algumas coisas do cotidiano, desde usar o microondas da cantina a entender as gírias do momento. ele tem fotofobia e, portanto, tem preferência por lugares escuros e frescos, porém sempre espaçosos. só se alimenta de alimentos podres ou ultraprocessados, tal qual seus órgãos; sua boa aparência exterior é fruto de muito estudo e trabalho feito em conjunto com o seu mestre.

EXTRACURRICULARES

presidente do clube de anatomia e taxidermia, clube de corte e costura, e clube de poções.

8 notes

·

View notes

Text

A simplicidade que complica: as bases do liberalismo teológico de Caio Fábio

O psiquiatra e escritor conservador Theodore Darymple quando precisou escrever uma crítica a Boris Johnson com quem almoçou algumas vezes, lembrou que George Orwell disse que não gostava de conhecer autores porque poderia ter que revisar seus livros um dia, e é difícil ser honesto sobre o trabalho de um homem com quem se teve um almoço agradável.

G.K Chesterton, quando no livro Hereges precisou atacar honestamente as ideias de Bernard Shaw, disse: “Não estou preocupado com o Sr. Bernard Shaw como o homem vivo mais brilhante e um dos mais honestos; estou preocupado com ele como um herege – isto é, um homem cuja filosofia é muito sólida, muito coerente, e muito errada”.

Sinto-me profundamente ligado a estes dois exemplos quando me chegam as falas do amigo Caio Fábio, ou do “Caio”, como ele gosta de ser chamado, e como o chamei durante minha jornada no movimento Caminho da Graça no qual fui mentor e atuante por quase 10 anos.

Certa feita, pensei se havia me tornado um refém da gratidão que nos une em torno do que cremos em comum sobre o Evangelho. Porém, passados alguns anos, cheguei à conclusão de que o Caio é um homem afetuosamente sedutor e esta parece ser uma característica peculiar aos liberais – talvez porque o liberalismo teológico se ancore em premissas sentimentalistas e muito pouco naquelas que exigem equilíbrio entre razão e sentimentos, bem como, porque o liberalismo teológico é, também, um movimento reacionário ao dogma.

Assim, é que tenho observado que entre meus pares na caminhada; entre os muitos artistas que o Caio captou ou retomou suas audiências durante as lives no período de pandemia, principalmente entre alguns cantores gospel como Kleber Lucas, Clovis Pinho, entre outros, como também pastores a semelhança de Ed René Kivitz que já o chamou de herói —têm crescido cada vez mais a adesão as ideias progressistas e suas performances doutrinárias. E isto muito antes de agora publicamente apoiarem a eleição do Lula.

Quando falo de ideias progressistas, estou falando de proposições humanistas, portanto, centradas no homem e ancoradas no racionalismo e na ciência como realidades últimas, e que emergiram no período Iluminista entre os séculos XVII e XVIII. E quando me refiro ao liberalismo teológico, quero dizer que nesse ambiente iluminista ele nasce, na busca de ler a fé cristã a partir das lentes racionalista, cientificista e deísta - esta última como uma explicação para definir os limites da transcendência divina em relação a imanência humana-, mesclando-se a correntes existencialistas onde se traduz a ideia de que Deus é supremo absoluto e não intervém na história da humanidade.

Por natureza, o liberalismo teológico nas ideias progressistas se destaca por duas principais vertentes: 1) busca relativizar o ser humano na sua condição de pecador, como aspiração essencial, e o coloca na perspectiva da Queda como condição meramente arquetípica não necessariamente real; 2) relativiza a autoridade das escrituras sagradas. Aliás, as escrituras sagradas só tem valor naquilo que se possa aferir “atual”. No neoliberalismo teológico e conveniente do Caio, que afirma que Jesus é a chave hermenêutica das escrituras, Jesus só é a chave de uma parte das escrituras, e não de seu todo.

Destarte, pouco importam as interpretações realizadas ao longo de séculos da igreja e que balizaram a salubridade do ensino. A responsabilidade pelo ensino é relegada a persona, no sentido psicanalítico Junguiano de aceitação social e, por isto, pouco se preocupa com a absorção perceptiva dos que ouvem; como se cada palavra, frase e sentença em uma teologia não tenha ressonância na eternidade.

Seu ataque a institucionalidade da igreja, sua missão evangelizadora e sua relação com a cultura

No que diz respeito a herança cultural advinda da tradição judaico-cristã, o liberalismo teológico se arvora contra ao legado cultural do cristianismo ao ocidente, e por isto, sínteses rasas sobre cultura e cristianismo, como encontramos em algumas falas do Caio Fábio, são comuns em textos de seu site e em falas no programa Papo de Graça, como a que ele afirma que o “cristianismo é estuprador de culturas”: um grotesco equívoco cognitivo quando não se pontua o limiar da experiência e vocação da igreja no cumprimento do ide de Jesus e suas implicações.

Ao responder uma carta que perguntava se o cristianismo é etnocentrista, e, depois de responder corretamente que na teologia apostólica de Paulo Jesus é apregoado aos gentios, portanto, se há algum etnocentrismo, este estava no judaísmo e não no cristianismo, ele dispara:

Talvez nenhuma outra “religião” da Terra tenha desconstruído mais culturas que o cristianismo histórico. Primordialmente, o cristianismo anuncia sua moral como salvação. O Evangelho só é aferido como tendo se estabelecido numa sociedade—de acordo com a visão cristã—se a dita sociedade se deixar converter aos costumes e morais criados pelo cristianismo. Assim, sem moral cristã não há sinal de conversão. E, para que isto aconteça, culturas inteiras precisam ser dizimadas. O que o cristianismo fez no mundo não pode ser chamado de “evangelização”, mas sim de conquista econômica, política, social, cultural e, sobretudo, da dignidade dos povos. Portanto, não era evangelização, mas estupro religioso contra todo valor anterior e que diferisse do paganismo cultural cristianizado em Roma.

Em recortes de seu programa ele diz:

Isso não é algo judaico, é universal. O Evangelho é universal. Então, meu filho, o cristianismo é um estuprador de culturas, mas o Evangelho é uma semente que faz a vida brotar em qualquer cultura, em qualquer ambiente. E a presença dessa árvore de vida vai fazendo morrer o que é erva daninha e vai fazendo crescer aquilo que é fruto de vida que merece vingar e continuar.

Ao neófito, o salto lógico (non sequitur) feito pelo Caio entre cultura e a evangelização cristã parece o grande “pulo do gato”. Todavia, na tentativa de separar os atos do cristianismo institucional na história e a espiritualidade interpretada a partir dos evangelhos sinópticos (os quatro evangelhos), ele acaba por induzir o mistério da encarnação na mesma categoria de violência à cultura, visto que a encarnação de Jesus pode ser considerada uma inculturação, isto é, “a incarnação do Verbo também foi uma incarnação cultural”, como encontramos na teologia de tradição católica, especificamente no documento elaborado pela Comissão Teológica Internacional em 1988 sobre Fé e Inculturação onde se diz que “as culturas, analogicamente comparáveis à humanidade de Cristo naquilo que têm de bom, podem desempenhar uma função positiva de mediação para a expressão e irradiação da fé cristã”.

Em outro trecho diz: “A incarnação [encarnação] do Filho de Deus, porque integral e concreta, foi uma incarnação cultural. Cristo aceitou, pela sua incarnação, as condições sociais e culturais dos homens com quem conviveu […] O Filho de Deus quis ser um judeu de Nazaré, na Galileia, falando aramaico, obedecendo a pais piedosos de Israel, acompanhando-os ao Templo de Jerusalém, onde o encontraram sentado no meio dos doutores, escutando-os e interrogando-os…”.

Quando ele evoca que o princípio do evangelho é como “uma semente que faz a vida brotar em qualquer cultura”: isto se faz possível, graças ao mistério da Encarnação, através do qual, ensinos eminentemente aceitos de modo universal - tais como ao “amor ao próximo”, a “compaixão”, entre outras virtudes -; passam a compor o tecido cultural e civilizacional.

A tradição reformada, especialmente através do teólogo holandês H. Bavink, embora em um espectro missiológico, considera que a missão diz respeito à integralidade do homem, reconhecendo, no entanto, a transcendência da Revelação em relação a cultura, já que onde o evangelho entra, disposições, temperamentos e até mesmo crenças tem sua ordem sobreposta pela necessidade de conversão. Se seguirmos o raciocínio do Caio sobre “estrupo cultural”, o cristianismo em seu caráter universal (caráter que o Caio reconhece quando refuta o seu interlocutor quanto a sugestão de que o Evangelho seja etnocentrista) onde segundo o apóstolo Paulo os gentios (pagãos) são enxertados em Israel —tal ato de bondade de Deus seria considerado um estrupo ao judaísmo. Ao sentenciar que “culturas inteiras foram dizimadas” e “…contra todo valor anterior”: isso é verdade em que pese ser natural o processo de aculturação na história das civilizações e aonde o poder político e a igreja fizeram alianças sob amplo contexto de perseguição aos cristãos. No entanto, ainda é um juízo míope, seja porque a igreja se organizou em Jerusalém a partir do evento de Pentecostes - onde variadas nações e culturas presentes recebem a efusão do espírito (e todos falavam em sua própria língua) -; seja porque essa é a história particular de Israel (povo de Deus) quando desde o Egito ao período helenista e, quiçá, até os dias de hoje.

Não obstante as alianças da igreja com o império romano, temos toda uma herança que se refletiu, por exemplo, no Direito, quando a igreja entendeu que o Direito Revelado ou Natural, deveria dar lugar ao Direito Romano, embora fosse naturalmente sua fonte. Como defendeu o jurista austríaco Hans Kelsen (1881-1973): Um dos elementos mais importantes da religião cristã é a ideia de que a justiça é uma qualidade essencial de Deus (….) como Deus é o absoluto, sua justiça deve ser justiça absoluta, isto é, eterna e imutável.

Finalmente, estas sínteses e postulações do Caio, não só atentam contra a realidade concreta, como são eivadas de grandes contradições e inconsistências; seja pela ausência de estado de questão (por ignorar vasta bibliografia de autores que falaram os mesmos temas ou da própria história da igreja e seus movimentos); seja porque nascem contaminadas pelo sensacionalismo personalista, onde tenta-se convencer baseado em sua própria narrativa, enquanto divorciada da verdade como realidade das coisas.

Convém considerar que, à semelhança do Caio, seus postulantes pouco se importam sobre os reflexos de más colocações ou ênfases sobre temas cuja apreensão têm impactos à vida de seus “seguidores”, e que estas mesmas sínteses e postulações de ordem teológica, servem de endosso a diversas falácias ideológicas até que não só o hino “alvo mais que a neve” passe a ser censurado, mas, em breve, muito em breve, o fiel receba uma notificação extrajudicial determinando “abstenha-se” de tais palavras.

Fernando Lima

6 notes

·

View notes

Text

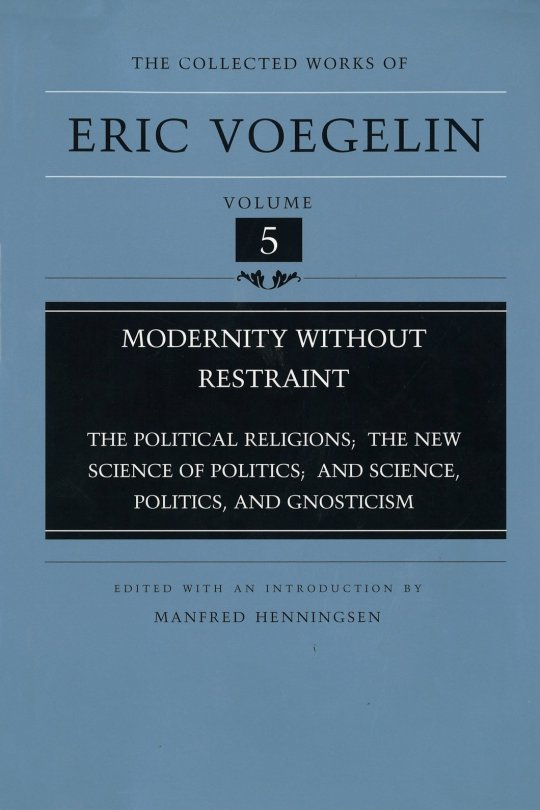

Frases de Eric Voegelin

Reunidas, traduzidas e compiladas por Cláudio Suenaga.

Eric Voegelin nasceu em Colônia em 1901 e trocou a Alemanha por Viena quando tinha 9 anos. Ele se formou em direito e ciência política, mas sua verdadeira educação, ele disse mais tarde, veio da leitura de Karl Kraus (1874–1936), o mordaz jornalista vienense cujos ataques à hipocrisia e à vulgaridade de seu tempo moldaram a geração que atingiu a maioridade por volta da Primeira Guerra Mundial. O distanciamento de Voegelin de sua pátria austríaca preparou-o para dar um passo incomum para um jovem acadêmico europeu. Em 1924 viajou para os Estados Unidos com uma bolsa e passou dois anos estudando em universidades americanas, frequentando os cursos de John Dewey (1859–1952) em Columbia e descobrindo as obras de George Santayana (1863–1952). Essa experiência inspirou seu primeiro livro, On the Form of the American Mind (1928), que deve mais a pensadores alemães como Max Scheler (1874–1928) e Wilhelm Dilthey (1833–1911) do que a pragmatistas americanos como Dewey. Ainda assim, a experiência americana de Voegelin teve grandes efeitos. Quando voltou a Viena para aceitar um cargo na universidade, trazia consigo um ódio permanente ao racismo e as vergonhosas justificativas intelectuais dele. Depois que trabalhos pseudocientíficos apoiando o racismo biológico dos nazistas começaram a circular na Áustria, ele os atacou em dois livros publicados pouco depois de Hitler tomar o poder. Esses e outros de seus escritos fizeram dele um alvo escolhido pelos nazistas austríacos, que ordenaram sua prisão imediatamente após o Anschluss em 1938. Ele escapou de trem enquanto a polícia revistava seu apartamento.

Saiba mais sobre a vida e a obra de Eric Voegelin aqui:

“Um governo tem o dever de preservar a ordem, bem como a verdade que representa; quando um líder gnóstico aparece e proclama que Deus ou progresso, raça ou dialética o ordenou para se tornar o governante existencial, um governo não deve trair sua confiança e abdicar. E esta regra não sofre exceção para governos que operam sob uma constituição democrática e uma declaração de direitos. O juiz Jackson, em sua discordância no caso Terminiello, formulou o seguinte: a Declaração de Direitos não é um pacto suicida. Um governo democrático não deve se tornar cúmplice de sua própria derrubada, deixando que os movimentos gnósticos cresçam prodigiosamente sob a proteção de uma interpretação turva dos direitos civis; e se, por inadvertência, tal movimento chegou ao perigo de capturar a representação existencial pela famosa “legalidade” das eleições populares, um governo democrático não deve se curvar à “vontade do povo”, mas reprimir o perigo força e, se necessário, quebrar a letra da constituição para salvar seu espírito”.

― Eric Voegelin, A Nova Ciência da Política, 1952.

“A government has the duty to preserve the order as well as the truth which it represents; when a Gnostic leader appears and proclaims that God or progress, race or dialectic, has ordained him to become the existential ruler, a government is not supposed to betray its trust and to abdicate. And this rule suffers no exception for governments which operate under a democratic constitution and a bill of rights. Justice Jackson in his dissent in the Terminiello case formulated the point: the Bill of Rights is not a suicide pact. A democratic government is not supposed to become an accomplice in its own overthrow by letting Gnostic movements grow prodigiously in the shelter of a muddy interpretation of civil rights; and if through inadvertence such a movement has grown to the danger point of capturing existential representation by the famous “legality” of popular elections, a democratic government is not supposed to bow to the “will of the people” but to put down the danger by force and, if necessary, to break the letter of the constitution in order to save its spirit.”

― Eric Voegelin, The New Science of Politics, 1952.

— — — — — — — — — — — — — — — — — — — — — — — — —

“O uso do método como critério da ciência abole a relevância teórica. Em consequência, todas as proposições relativas aos fatos serão promovidas à dignidade da ciência, independentemente de sua relevância, desde que resultem de um correto uso de método. Sendo o oceano dos fatos infinito, torna-se possível uma prodigiosa expansão da ciência no sentido sociológico, dando emprego a técnicos cientificistas e levando à fantástica acumulação de conhecimento irrelevante através de imensos “projetos de pesquisa” cuja característica mais interessante é o gasto quantificável que entrou em sua produção.”

― Eric Voegelin, A Nova Ciência da Política, 1952.

“The use of method as the criterion of science abolishes theoretical relevance. As a consequence, all propositions concerning facts will be promoted to the dignity of science, regardless of their relevance, as long as they result from a correct use of method. Since the ocean of facts is infinite, a prodigious expansion of science in the sociological sense becomes possible, giving employment to scientistic technicians and leading to the fantastic accumulation of irrelevant knowledge through huge “research projects” whose most interesting features is the quantifiable expense that has gone into their production.”

― Eric Voegelin, The New Science of Politics, 1952.

— — — — — — — — — — — — — — — — — — — — — — — — —

“O problema de um eidos na história, portanto, surge apenas quando uma realização transcendental cristã se torna imanentizada. Tal hipóstase imanentista do eschaton, no entanto, é uma falácia teórica”.

― Eric Voegelin, A Nova Ciência da Política, 1952.

“The problem of an eidos in history, hence, arises only when a Christian transcendental fulfillment becomes immanentized. Such an immanentist hypostasis of the eschaton, however, is a theoretical fallacy.”

― Eric Voegelin, The New Science of Politics, 1952.

— — — — — — — — — — — — — — — — — — — — — — — — —

“Quando Deus estiver invisível atrás do mundo, o conteúdo do mundo se tornará novos deuses; quando os símbolos da religiosidade transcendente são banidos, novos símbolos se desenvolvem a partir da linguagem mundana da ciência para tomar seu lugar. Como a ecclesia cristã, a comunidade mundana também tem seu apocalipse; ainda assim, os novos apocalípticos insistem que os símbolos que criam são julgamentos científicos.”

― Eric Voegelin, Modernidade sem Limites: Religiões Políticas; A Nova Ciência da Política; e Ciência, Política e Gnosticismo.

“When God is invisible behind the world, the contents of the world will become new gods; when the symbols of transcendent religiosity are banned, new symbols develop from the inner-worldly language of science to take their place. Like the Christian ecclesia, the inner-worldly community has its apocalypse too; yet the new apocalyptics insist that the symbols they create are scientific judgements.”

― Eric Voegelin, Modernity without Restraint: Political Religions; The New Science of Politics; and Science, Politics and Gnosticism.

— — — — — — — — — — — — — — — — — — — — — — — — —

“Os seres humanos vivem em sociedade política com todos os traços do seu ser, desde os traços físicos aos espirituais e religiosos. Apresentamos apenas exemplos das áreas de cultura mediterrânica e europeia ocidental, mas a tese é universal e aplica-se também às formas políticas. A comunidade política está sempre integrada no contexto global da experiência do homem do mundo e de Deus, independentemente de a esfera política ocupar um nível subordinado na ordem divina da hierarquia do ser ou de ser ela mesma divinizada. A linguagem da política é sempre entremeada pelos êxtases da religiosidade e, assim, torna-se um símbolo no sentido conciso ao deixar que experiências preocupadas com os conteúdos do mundo sejam permeadas por experiências transcendentais-divinas”.

― Eric Voegelin, Modernidade sem Limites: Religiões Políticas; A Nova Ciência da Política; e Ciência, Política e Gnosticismo.

“Humans live in political society with all traits of their being, from the physical to the spiritual and religious traits. We have only presented examples from the Mediterranean and Western European culture areas, but the thesis is universal and also applies to the political forms in the East. The political community is always integrated in the overall context of man’s experience of the world and God, irrespective of whether the political sphere occupies a subordinate level in the divine order of the hierarchy of being or whether it is deified itself. The language of politics is always interspersed with the ecstasies of religiosity and, thus, becomes a symbol in the concise sense by letting experiences concerned with the contents of the world be permeated with transcendental-divine experiences.”

― Eric Voegelin, Modernity without Restraint: Political Religions; The New Science of Politics; and Science, Politics and Gnosticism.

— — — — — — — — — — — — — — — — — — — — — — — — —

“A filosofia brota do amor de ser; é o esforço amoroso do homem perceber a ordem do ser e sintonizar-se com ela. A Gnose deseja domínio sobre o ser; para assumir o controle do ser, o gnóstico constrói seu sistema. A construção de sistemas é uma forma gnóstica de raciocínio, não filosófica.”

― Eric Voegelin, Ciência, Política e Gnosticismo in Obras Reunidas, vol. 5: Modernidade sem restrições, p.273.

“Philosophy springs from the love of being; it is man’s loving endeavor to perceive the order of being and attune himself to it. Gnosis desires dominion over being; in order to seize control of being the Gnostic constructs his system. The building of systems is a gnostic form of reasoning, not a philosophical one.”

― Eric Voegelin, Science, Politics, and Gnosticism in The Collected Works, Vol. 5: Modernity Without Restraint, p.273.

— — — — — — — — — — — — — — — — — — — — — — — — —

“A natureza de uma coisa não pode ser mudada; quem tenta “alterar” sua natureza a destrói. O homem não pode se transformar em um super-homem; a tentativa de criar um super-homem é uma tentativa de assassinar o homem. Historicamente, o assassinato de Deus é não seguido pelo super-homem, mas pelo assassinato do homem: o deicídio dos teóricos gnósticos é seguido pelo homicídio dos praticantes revolucionários.”

― Eric Voegelin, Ciência, Política e Gnosticismo, 1959.

“The nature of a thing cannot be changed; whoever tries to “alter” its nature destroys the thing. Man cannot transform himself into a superman; the attempt to create a superman is an attempt to murder man. Historically, the murder of God is not followed by the superman, but by the murder of man: the deicide of the gnostic theoreticians is followed by the homicide of the revolutionary practitioners.”

― Eric Voegelin, Science, Politics, and Gnosticism, 1959.

— — — — — — — — — — — — — — — — — — — — — — — — —

A repetição ajuda!

“… a desordem espiritual de nosso tempo, a crise civilizacional de que todos falam tão prontamente, não deve de forma alguma nascer como um destino inevitável; que, ao contrário, cada um possui os meios de superá-la em sua própria vida… E nosso esforço deve indicar não só os meios, mas também como empregá-los. Ninguém é obrigado a tomar parte nas crises espirituais da sociedade, ao contrário, todos são obrigados a evitar a loucura e viver sua vida em ordem. “

― Eric Voegelin, Ciência, Política e Gnosticismo, 1959.

Repetita iuvant!

“…the spiritual disorder of our time, the civilizational crisis of which everyone so readily speaks, does not by any means have to be born as an inevitable fate; that, on the contrary, everyone possesses the means of overcoming it in his own life. And our effort should not only indicate the means, but also how to employ them. No one is obliged to take part in the spiritual crises of society; on the contrary, everyone is obliged to avoid the folly and live his life in order.”

― Eric Voegelin, Science, Politics, and Gnosticism, 1959.

— — — — — — — — — — — — — — — — — — — — — — — — —

“O Deus que brinca com o homem como uma marionete não é o Deus que se torna homem para ganhar sua vida sofrendo sua morte. O movimento que engendrou a história salvadora da divina encarnação, morte e ressurreição como resposta à questão da vida e a morte é consideravelmente mais complexa do que a filosofia clássica; é mais rica pelo fervor missionário de seu universalismo espiritual, mais pobre por sua negligência do controle noético; mais ampla por seu apelo à humanidade inarticulada do homem comum; mais restrita por seu viés contra o articulado sabedoria dos sábios; mais imponente por seu tom imperial de autoridade divina; mais desequilibrado por sua ferocidade apocalíptica, que leva a conflitos com as condições de existência do homem em sociedade; mais compacto por sua generosa absorção de estratos anteriores da imaginação mítica, especialmente por a recepção da historiogênese israelita e a exuberância da operação de milagres; mais diferenciada pela experiência intensamente articulada de ação amorosa-divina na iluminação da existência com a verdade. A compreensão dessas complexidades pelas quais o movimento do evangelho difere do movimento da filosofia clássica, porém, não pode ser avançada usando tais dicotomias tópicas como filosofia e religião, metafísica e teologia, razão e revelação, razão natural e sobrenaturalismo, racionalismo e irracionalismo, e assim por diante.”

― Eric Voegelin, CW VOL 12, O Evangelho e a Cultura, § III, p. 189.

“The God who plays with man as a puppet is not the God who becomes man to gain his life by suffering his death. The movement that engendered the saving tale of divine incarnation, death, and resurrection as the answer to the question of life and death is considerably more complex than classic philosophy; it is richer by the missionary fervor of its spiritual universalism, poorer by its neglect of noetic control; broader by its appeal to the inarticulate humanity of the common man; more restricted by its bias against the articulate wisdom of the wise; more imposing through its imperial tone of divine authority; more imbalanced through its apocalyptic ferocity, which leads to conflicts with the conditions of man’s existence in society; more compact through its generous absorption of earlier strata of mythical imagination, especially through the reception of Israelite historiogenesis and the exuberance of miracle working; more differentiated through the intensely articulate experience of loving-divine action in the illumination of existence with truth. The understanding of these complexities by which the gospel movement differs from the movement of classic philosophy, though, cannot be advanced by using such topical dichotomies as philosophy and religion, metaphysics and theology, reason and revelation, natural reason and supernaturalism, rationalism and irrationalism, and so forth.”

― Eric Voegelin, CW VOL 12, The Gospel and Culture, § III, p. 189.

— — — — — — — — — — — — — — — — — — — — — — — — —

“A Filiação divina não é revelada por meio de uma informação oferecida por Jesus, mas por meio da resposta de um homem à presença plena em Jesus do mesmo Deus Desconhecido por cuja presença ele é movido incoativamente em sua própria existência. O Deus Desconhecido entra no drama da passagem do reconhecimento de Pedro como a terceira pessoa. A fim de estabelecer a distinção entre revelação e informação, bem como evitar o descarrilamento de uma para a outra, o episódio termina com o encargo de Jesus aos discípulos “para não dizer a ninguém que ele era o Cristo” (Mateus 16:20).”

― Eric Voegelin, CW VOL 12, The Gospel and Culture, § III, pp.201–202.

“The divine Sonship is not revealed through an information tendered by Jesus, but through a man’s response to the full presence in Jesus of the same Unknown God by whose presence he is inchoatively moved in his own existence. The Unknown God enters the drama of Peter’s recognition as the third person. In order to draw the distinction between revelation and information, as well as to avoid the derailment from one to the other, the episode closes with the charge of Jesus to the disciples “to tell no one that he was the Christ”(Matt. 16:20).”

― Eric Voegelin, CW VOL 12, The Gospel and Culture, § III, pp.201–202.

— — — — — — — — — — — — — — — — — — — — — — — — —

“A política gnóstica é autodestrutiva na medida em que seu desrespeito pela estrutura da realidade leva a uma guerra contínua.”

“Gnostic politics is self-defeating in so far as its disregard for the structure of reality leads to continuous warfare.”

— — — — — — — — — — — — — — — — — — — — — — — — —

“Este sistema de guerras em cadeia só pode terminar de duas maneiras: ou resultará em horríveis destruições físicas e concomitantes mudanças revolucionárias da ordem social além de suposições razoáveis; ou, com a mudança natural de gerações, levará ao abandono do sonho gnóstico antes que o pior aconteça.”

“This system of chain wars can end only in two ways: either it will result in horrible physical destructions and concomitant revolutionary changes of social order beyond reasonable guesses; or, with the natural change of generations, it will lead to the abandoning of Gnostic dreaming before the worst has happened.”

— — — — — — — — — — — — — — — — — — — — — — — — —

“O interesse público deslocou-se da natureza do homem para a natureza da natureza e para as perspectivas de dominação que sua exploração abriu; e a perda de interesse se transformou até em ódio quando a natureza do homem se mostrou resistente às mudanças sonhadas por intelectuais que querem somar o domínio da sociedade e da história ao domínio da natureza”.

“The public interest has shifted from the nature of man to the nature of nature and to the prospects of domination its exploration opened; and the loss of interest even turned to hatred when the nature of man proved to be resistant to the changes dreamed up by intellectuals who want to add the lordship of society and history to the mastery of nature.”

— — — — — — — — — — — — — — — — — — — — — — — — —

“As pessoas podem deixar que o conteúdo do mundo cresça de tal forma que o mundo e Deus desapareçam atrás dele, mas não podem eliminar a problemática de sua existência. Ele vive em cada alma individual, e quando Deus se torna invisível atrás do mundo, então o conteúdo do mundo se torna novos deuses; quando os símbolos da religiosidade supramundana são banidos, novos símbolos desenvolvidos a partir da linguagem científica interior mundana tomam seu lugar”.

“Die Menschen können den Weltinhalt so anwachsen lassen, daß Welt und Gott hinter ihm verschwinden, aber sie können nicht die Problematik ihrer Existenz aufheben. Sie lebt in jeder Einzelseele weiter, und wenn Gott hinter der Welt unsichtbar geworden ist, dann werden die Inhalte der Welt zu neuen Göttern; wenn die Symbole der überweltlichen Religiosität verbannt werden, treten neue, aus der innerweltlichen Wissenschaftssprache entwickelte Symbole an ihre Stelle.”

— — — — — — — — — — — — — — — — — — — — — — — — —

Collected Works of Eric Voegelin #5

Modernity without Restraint: Political Religions; The New Science of Politics; and Science, Politics and Gnosticism

Eric Voegelin, Manfred Henningsen (Editor)

Publicados juntos pela primeira vez no volume A Religião como Política, A Nova Ciência da Política; e Ciência, Política e Gnosticismo, foi publicado pela primeira vez em 1938 em Viena, o ano da emigração forçada de Voegelin da Áustria para os Estados Unidos Estados. The New Science of Politics foi escrito em 1952 e estabeleceu a reputação de Voegelin como um filósofo político na América. Ciência, política e gnosticismo foi a palestra inaugural de Voegelin na Universidade de Munique em 1958 e o apresentou ao público intelectual da Alemanha Ocidental.

Embora esses livros tenham sido escritos durante circunstâncias históricas notavelmente diferentes da vida de Voegelin, todos os três apresentam uma análise da civilização ocidental moderna que perdeu seus fundamentos espirituais e é desafiada por várias convicções ideológicas. Voegelin critica nesses textos uma “modernidade sem freio”. É uma modernidade com características hegelianas, marxistas, nietzscheanas, heideggerianas, positivistas, fascistas e outras predominantemente alemãs. O autor confronta essa modernidade com significado ocidental tal como surgiu na Grécia antiga, Roma, Israel e no cristianismo e se transformou na Idade Média européia, no Renascimento italiano e na formação política anglo-americana.

Este volume três em um investiga as complicações intelectuais e espirituais da modernidade, traçando sua evolução desde as civilizações antigas até o século XX. Em sua nova introdução substancial, Manfred Henningsen explora o pano de fundo experimental que motivou as análises teóricas de Voegelin e a nova relevância que seu trabalho ganhou nos últimos anos com o colapso inesperado do socialismo de estado na Alemanha Oriental, Europa Oriental e União Soviética. Modernity without Restraint será um valioso acréscimo à história intelectual e aos estudos de Voegelin.

Cláudio Suenaga é mestre em História pela Universidade Estadual Paulista (Unesp), onde defendeu a primeira dissertação de mestrado sobre o Fenômeno OVNI no Brasil. Colaborador de inúmeras revistas e escritor com cinco livros publicados, milita como jornalista investigativo à caça de civilizações desaparecidas, cidades perdidas, monumentos megalíticos, tecnologia avançada antiga, fenômenos ufológicos, paranormais, milagrosos e sobrenaturais, seitas messiânicas, milenaristas e satânicas, sociedades secretas e todo tipo de teorias conspiratórias e mistérios em geral.

Ajude-me no Patreon: https://www.patreon.com/suenaga

Inscreva-se no meu Canal no YouTube: https://www.youtube.com/ClaudioSuenaga

Site Oficial: https://claudiosuenaga.yolasite.com

Blog Oficial: https://www.claudiosuenaga.com.br/

Facebook (perfil): https://www.facebook.com/ctsuenaga

Facebook (página Expondo a Matrix): https://www.facebook.com/clasuenaga

Instagram: https://www.instagram.com/claudiosuenaga

Pinterest: https://br.pinterest.com/claudiosuenaga

Twitter: https://twitter.com/suenaga_claudio

GETTR: https://gettr.com/user/suenaga

LINKS PARA ADQUIRIR OS MEUS LIVROS

Contatados: Emissários das Estrelas, Arautos de uma Nova Era ou a Quinta Coluna da Invasão Extraterrestre?

50 Tons de Greys: Casos de Abduções Alienígenas com Relações Sexuais — Experiências Genéticas, Rituais de Fertilidade ou Cultos Satânicos?

Illuminati: A Genealogia do Mal

Corona V de Vorazes: A Pandemia da Revolução 4.0

As Raízes Hebraicas da Terra do Sol Nascente: O Povo Japonês Seria uma das Dez Tribos Perdidas de Israel?

2 notes

·

View notes

Text

ACESSANDO BANCO DE DADOS, AGUARDE … Seja bem-vinda, GHOST-SPIDER. GWENDOLYN MAXINE STACY, você é conhecido por ser HEROÍNA, isso está correto? Ótimo! Meu registro consta que você tem 21 ANOS, é originária de NOVA YORK, NOVA YORK, um VIGILANTE que trabalha como ESTAGIÁRIA DA PYM TECHNOLOGIES. Sua reputação é de ser ESPERTA e SENTIMENTAL, é verdade isso? O que? Um I.A. pode ter curiosidade. Dizem que se parece com OLIVIA RODRIGO, mas isso não é tão relevante. REGISTRANDO TODOS OS DADOS …

SOBRE GWEN.

Apesar de ser a estrelinha de biologia e todos os ramos possíveis que a ciência trouxe na escola, Gwen tinha outros talentos que eram explorados por ninguém além de si mesma: a música e o balé. Sempre ativou o lado dessas artes enquanto era a sabichona da feira de ciências e queridinha dos professores, e mesmo com essa reputação que tende a ser repudiada por colegas, era bastante sociável durante aqueles tempos.

Durante a agenda cheia escolar, Gwen passou pela crise de que, com dezesseis anos, a mordida de uma ranha radioativa lhe amaldiçoou, ou abençoou. Os conflitos com o pai, que já eram frequentes quando saiu do início da puberdade para ser uma adolescente completa, se tornaram piores quando as febres da radiação começaram e ela simplesmente começou a desaparecer. Não de propósito, mas porque aquele era um dos efeitos da radiação da aranha pela qual fora mordida em uma das atividades científicas do colégio.

Sua maior referência fora os Vingadores, que lhe deram um propósito para usar aqueles poderes, que também eram justos para a exploração. Entre os ensaios com sua banda como vocalista e as premiações de ciências, Gwen conseguiu achar o equilíbrio da nova vida através do balé. Conforme foi sendo conhecida pela mídia como Spider-Woman, seu codinome se firmou quando finalmente desapareceu diante de câmeras ao vivo durante um pulo entre teias. Ghost-Spider era o novo momento e ela até que gostava.

É verdade que Gwen se tornou algo como uma heroína e sua relação com o pai melhorou, apesar de serem um tanto rivais em seus cargos, ele como chefe da polícia e ela como a justiceira que atrapalhava a polícia. A união entre os dois firmou quando finalmente fora aceita em primeiro lugar da Empire State University. Além da harmonia em casa, também tinha alguns amigos heróis para poder contar e inimigos marcados.

Recentemente, Gwen sofreu com o falecimento do pai em um ataque de super vilões em Nova York. A morte inesperada apenas aguçou seu senso de justiça e tem sido cada vez mais crítica e radical contra vilões por puro luto mal sofrido. Enquanto se manifesta na vida dupla, precisa manter o foco, pois sua identidade secreta não garante sua vaga na Pym Technologies para avançar na carreira de pesquisadora.

HEADCANONS.

Gwen segue ativa na banda que tem com os amigos como vocalista e é seu momento maior de distração, apesar de ultimamente querer quebrar as baquetas na cabeça do baterista. Ela era a baterista anterior e sabe que é melhor.

Gwen já viu uma pessoa na rua idêntica a si, mas de cabelos curtos e loiros. Até hoje ela jura que isso é coisa do multiverso e quer comprovar a teoria um dia.

Sua maior ídolo de todas do mundo de heróis, dentre qualquer gênero, é Sue Storm. Ela é absolutamente a maior fã de Sue e acompanha cada passo. Isso vem além do heroísmo, mas também por ser uma renomada mulher cientista de Nova York.

Foi Janet Van Dyne em pessoa quem a convidou para o estágio na empresa Pym. Ela é absolutamente apaixonada por Janet, mas sempre quer fingir morte quando o inteligente e idiota Scott Lang abre a boca.

Ela odeia muito quando qualquer outro aranha pega um caso que ela queria muito. Pode ser qualquer outro herói, mas se torna pessoal quando vem especificamente de outro aranha.

A morte de seu pai fez com que se afastasse do mundo contra o crime por bons meses, quase um ano. Recentemente voltou à ativa e está um pouco perdida e fraca, mas a arte de conseguir flutuar entre arranha-céus tem lhe dado mais força.

PODERES.

Sentido aranha: Gwen sofre até com o próprio cabelo em pé pelo sentido aranha, que sempre aparece quando algum perigo está por perto. Seu cabelo nem sempre está com frizz, mas apenas em aviso.

Habilidades aranha: Pular de um lado para o outro, subir paredes, velocidade e força sobre-humanas, agilidade e equilíbrio... Tudo que uma aranha tem, Gwen tem. É absolutamente igual aos outros aranhas nesse requisito.

Fantasma: Quando quer, Gwen simplesmente desaparece, some. É criada uma aura como se fosse um borrão ao seu redor e pode-se deduzir que ela vai sumir, e ela some. Esse é um efeito vindo de sua aranha radioativa e é ótimo para quando quer fugir do seu coordenador de estágio ou do baterista de sua banda.

4 notes

·

View notes

Text

ฝัน 𑁦 ── as ninfas espalharam que ever lewis chegou ao acampamento e estão dizendo que se parece com davika hoorne , mas deve apenas ser o poder da névoa a confundindo . ela tem vinte e seis anos e é do panteão grego , filha de morfeu . dizem as más línguas que ever é impulsiva , mas também é benevolente em seus melhores dias , por isso está na quinta coorte e é conselheira de chalé . espero que se adapte bem , estamos muito felizes por tê-la aqui !

( BIOGRAPHY )

ever é de nacionalidade britânica, tendo passado sua infância na cidade de bristol, na inglaterra, criada pela avó tailandesa e o avô britânico. na verdade, sua concepção se deu de forma bastante peculiar. sua mãe havia sofrido um acidente grave que a deixou em coma. foi caminhando pelo reino do sonhos que conheceu morfeu, por quem nutriu uma intensa paixão, cujo fruto foi a gravidez biológica de seu corpo físico. a bebê se desenvolveu e nasceu com saúde, mas acabou levando a mulher ao óbito. ever foi, então, criada pelos avós, que sempre a chamaram de seu pequeno milagre.

teve uma infância e adolescência relativamentecomuns. não tinha muito dinheiro, mas seus avós se esforçavam para dar uma boa vida para a neta, e ela retribuía sendo uma boa garota e trabalhando em meio período para ajudar no sustento da casa. apesar da vida pacata, ever tinha ciência dos acontecimentos estranhos que a cercavam. constantemente, quando pegava no sono, ela se deparava com sonhos, pesadelos e desejos que não eram seus. da mesma forma, era comum, também, que as coisas com as quais sonhasse aparecessem no mundo real quando acordava.

em mais um dia de trabalho qualquer na loja de conveniência de seu emprego de meio período, ever acabou presenciando o ataque de uma criatura monstruosa com cabeça de leão, asas de morcego e cauda de escorpião. ela teve certeza de que havia sonhado com aquela criatura na noite anterior. o monstro assassinou brutalmente os outros dois funcionários e três clientes da loja. ever permaneceu escondida, apenas desejando que ela fosse embora. quando não havia mais sinal da criatura, voltou para casa, mas acabou sendo seguida por ela e trazendo, também, a infeliz morte de seus avós. conseguiu abater a criatura, mas quando a polícia chegou ao local do crime, ever ara a única suspeita possível, que havia deixado um rastro de destruição por onde passara. ela foi detida e levada para a delegacia. enquanto esperava pela defensoria, no entanto, acabou pegando no sono e recebeu a visita de morfeu em seus sonhos, pela primeira vez. ele se apresentou como o mestre do reino dos sonhos e seu pai. disse que ela não podia mais ficar ali, mas que havia um lugar para aqueles como ela.

ever passou a viver no acampamento, tendo sido inserida na quinta coorte, inicialmente. o próprio morfeu era quem treinava seus poderes, pois mesmo que houvessem regras entre os olimpianos, nem zeus e nem qualquer outro deus era mais poderoso que o senhor dos sonhos em seu reino. mesmo tendo evoluído muito em seu treinamento e tornando-se mais do que apta para sua sobrevivência, se negou a deixar a quinta coorte por seu carinho com aqueles que a acolheram. atualmente, além de conselheira de chalé, também faz graduação em arquitetura EAD.

tem uma relação próxima com o pai, que não é coisa que qualquer semideus pode dizer. treina seus poderes com ele no sonhar pelo menos uma vez na semana e o ajuda nos assuntos que dizem respeito ao seu reino. morfeu quase nunca confia suas missões para aqueles que não são seu sangue. para cuidar dela no mundo desperto, o deus enviou um corvo falante como companheiro. ever o apelidou de vanta.

( PODERES )

AREIA DOS SONHOS. um pequeno saquinho de tecido contém uma areia mágica feita de matéria de sonhos. foi o único presente entregue à ela por seu pai. a areia é capaz de induzir pessoas e criaturas em um sono pesado, que só pode ser desperto naturalmente depois de período de uma hora ou caso a pessoa sinta dor ou a sensação de queda. a areia também lhe concede passagem livre para os domínios de morfeu. é capaz, ainda, de gerar formas com a areia, que poderá servir tanto para ataque como para defesa, e também para moldar pequenas formas de vida.

CAMINHANTE DOS SONHOS. quando está dormindo, possui um passe livre para os sonhos de outras pessoas ou criaturas que estejam dormindo também. quando descobriu essa habilidade, não possuía controle algum sobre quais sonhos acabaria visitando, mas depois de algum treinamento, aprendeu a acessar o inconsciente de quem desejar, desde que este não seja blindado contra poderes psíquicos — se for o caso, o subconsciente da pessoa a reconhecerá como invasora e a atacará. em seu alcance atual, só é capaz de ver e interagir com elementos dos sonhos de alguém, embora, em níveis mais avançados, aprenderá também a moldar, criar e controlá-los.

MATERIALIZAÇÃO DE SONHOS. uma habilidade tão fascinante quanto perigosa. é a razão pela qual os três oneiros mantém sempre um olho nela. ever é capaz de materializar elementos de seus sonhos para a realidade, desde objetos, formas, acontecimentos pacatos e pequenos animais, até monstros e pesadelos — embora ocorram com menos frequência. o último acontecimento fatídico foi quando trouxe uma esfinge de seus sonhos para dentro do acampamento, por acidente.

( CONNECTIONS )

the last great american dinasty ( family , 2/2 ) : ever, siyeon e baekhyun são os irmãos de maior proximidade, já que são treinados pelo sonho em pessoa e frequentemente requisitados para missões por representarem aspectos distintos do sonhar.

new romantics ( friends with benefits , 0/1 ) : ever e muse b começaram como amigos até algumas garrafas de bebida entrarem no caminho. eles acabaram passando uma noite juntos, mas não havia sentimento romântico envolvido para abalar a amizade, então repetiram o esquema mais algumas vezes.

i knew you were trouble ( flirtatious enemies , 1/1 ) : sabe aquele ambiente entre duas pessoas que dá para sentir guerra só de respirar perto? é isso que acontece quando acabam se trombando, em lugar público sempre brigam, mas em lugar fechado a tensão é descontada na cama, mas nunca acaba, eles se odeiam desde... sempre? é assim com ever e genevieve.

no body , no crime ( partners in crime , 0/2 ) : ever sempre procura muse b quando quer fazer algo que vai contra as regras do acampamento, porque sabe que sempre vai topar.

the way i loved you ( exes in bad terms , 0/1 ) : ever e muse b namoraram há um tempo atrás, mas a relação era complicada. os dois eram intensos, sempre acabavam brigando, terminando e voltando, até ever decidir dar um fim definitivo pelo bem dos dois. às vezes, quando se cruzam pelo acampamento, os sentimentos ainda brincam com a cabeça deles.

it’s nice to have a friend ( best friend , 1/2 ) : podem ter coisas em comum ou não, se conhecerem há muito ou pouco tempo. essa vai ficar bastante em aberto pra decidir, mas essas são pessoas de confiança da ever, pras quais ela sempre vai desabafar primeiro. cassie e muse b são essas pessoas.

you need to calm down ( enemies ) : as personalidades não se bicam de forma alguma. ever não os tolera e nem faz questão de disfarçar tal repulsa, que ela com certeza sabe que é recíproca. os motivos e a intensidade dessa inimizade podem variar conforme os combinados.

soon you’ll get better ( 1/?) : semideuses que tenham problema para dormir com pesadelos os atormentando e peçam ajuda para ever para resolucionar o problema. gaspard é um deles.

wildest dreams (2/2) : ever acabou invadindo os sonhos de atlas e de solomon em algum momento, o que pode tê-lo desagradado ou feito com que ever se tornasse sua confidente, uma vez que só ela conhecia seus anseios e sonhos mais profundos.

afterglow ( exes in good terms , 1/1 ) : stefan e ever terminaram porque a ever pisou na bola com a pessoa e soube admitir isso, então depois de uma reconciliação, acabaram em bons termos.

3 notes

·

View notes

Text

Um mal-estar na ciência chamado psicanálise

Lorota das boas, rende. Contei de uma psicanalista que tive, de arrepiar os cabelos, eu sei. Fui ainda mais íntima, contei que, apesar de ter chegado à psicologia pelo interesse em psicanálise, desisti de ser psicanalista. Parece que o tema é que não desistiu de me desassossegar. Seria o retorno do recalcado[1]?

Sou pesquisadora de puro sangue, sabe? Ando por aí levantando perguntas das mais descabidas, mas a ciência floresce na dúvida. Como diz Carl Sagan, “cientistas são humanos.” (SAGAN, 2006, p.299).

Tomando humanamente café com uma amiga, após os corriqueiros informes do cotidiano (as tais amenidades: relacionamento, trabalho, família), ela deitou a xícara no pires, com a cerimônia de um líder religioso, em um gestual milimetricamente selecionado para enfatizar que o momento era para conversa séria.

Iniciou em tom de defesa, como uma acusada, prevendo sei lá que espécie de ataque à sua última resolução no âmbito profissional. Em uma guinada, iria investir em ser psicanalista.

Quem me conhece de perto sabe que não palpito na vida de ninguém – e é por mero egoísmo de não querer que palpitem na minha, então nem tome como virtude. Aprendi com meu pai quando optei pela psicologia: “a vida é sua, estrague-a como quiser”. Acho a maior das liberdades poder fazer isso (estragar a vida como eu quiser) e vivo fazendo uso – da minha liberdade e dos erros que lhe acompanham.

Pois acredite, não fiz nenhuma ressalva à decisão de minha amiga. Como estímulo, ainda lhe dei um exemplar de O mal-estar na civilização, obra muito conhecida de Freud. Estou contando para você não me julgar pior do que o esperado com minha confissão: cá entre nós, eu achava aquela proposta mais uma no rol das tentativas dessa minha amiga de encontrar sua significância cósmica. Debatia-se diariamente com o desejo de se fazer notar pelo mundo. Mas, nos dias de hoje, quem não se debate?

Verdade que aquela ocasião, logo de cara, não me despertou o furor da pesquisa. Primeiro caso sempre pode ser apenas um evento aleatório. Desengavetei-o quando veio outro, mais outro e quando, para minha surpresa, apareceram alguns casos parecidíssimos no meu consultório.

Listei mentalmente as ocorrências: mulheres, na faixa dos 40-50 anos, com formações totalmente alheias à psicologia, casadas e com vontade de dar sentido à vida pessoal via uma mudança profissional. A amostra era tão homogênea que achei que havia algo ali.

Ergui hipóteses. Parecia que a psicanálise brilhava aos olhos dessas mulheres. Brilhou aos meus aos dezoito anos. Se existe algo do ideal juvenil de fazer diferença no mundo, padeci também. Meia dúzia de anos e devo ter virado uma rabugenta das mais precoces.

Por que a psicanálise estaria raiando no horizonte dessas mulheres? Será que o fato de que, para ser psicanalista, não é preciso ser psicólogo? Será porque a formação implica em análise pessoal, isso se torna um atrativo? Será que não haver um Conselho que regulamente e vigie o exercício profissional tem relevância? Será que por ser difícil provar (no sentido de fornecer evidências precisas) de “cura”, aliado à costumeira justificativa de que o problema foi a “resistência do paciente” quando o processo estanca ou a alegação de que “faltou tempo para a conclusão da análise” têm a ver? Será que há algo de alcançar uma espécie de status pessoal via status profissional? Não sei, mas vou contar o que descobri.

Um suspensinho antes: a psicanálise me perdeu em menos de três anos de relacionamento. Achava que ela fantasiava além da conta em cima dos eventos, mas nunca me ocorreu que mentisse sobre eles. Pois mentiu, ou deturpou, o que é muita proximidade para se alegar a mais absoluta inocência, não acha?

No livro Decadência e queda do império freudiano encontrei informações que, até para uma ex-amante de Freud, são de abalar, no ponto de quem pega em sua própria cama, o seu amor amando perdidamente outra pessoa.

“Procurei lidar com fatos comprovados, adicionando o mínimo possível de comentários e interpretações. As conclusões podem ser ‘polêmicas’ (...), mas isto não as torna contenciosas. Significa apenas que nosso conhecimento evoluiu” (EYSENCK, 1985, p.10).

Vamos por partes, como Jack. Ouviu falar da lenda freudiana? Certamente alguma coisa, mas já lhe ocorreu que não estudamos mecânica quântica começando pela personalidade de Planck? Acerca da história de Freud, comporta-se diferentemente:

“(...) a contribuição de Freud está vinculada a sua personalidade de uma forma ímpar, e esta relação deve ser debatida, muito embora a verdade de suas teses não dependa, em última análise, da maneira como se formaram” (EYSENCK, 1985, p.14-15).

Por que isso? Supõe-se que a história de Freud “encaixou-se num modelo arquetípico compartilhado por quase todos os mitos heroicos” (SULLOWAY apud EYSENCK, 1985, p.29).

Herói peculiar: Freud era muito ambicioso, usava cocaína para suas crises periódicas de depressão e apatia – e tudo indica que o uso era contínuo (da ambição e da cocaína). Toxicômano, amarrado numa cocaína, eis o grande homem do inconsciente. Mas julgar a personalidade é um perigo. Ciência testa ideias, não pessoas.

Falando sobre ideias... nada novo embaixo do sol. Ou muito pouco. “O que é verdadeiro em Freud não é novo, e o que é novo não é verdadeiro” (EYSENCK, 1985, p.171). Exemplo bom é o famoso método da associação livre que não é uma invenção de Freud, mas de Francis Galton, polígrafo inglês e um dos fundadores da Escola Londrina de Psicologia.

Freud “nunca se referia à dissertação de Galton (...) Era um comportamento típico de Freud, que sempre se mostrou extremamente avaro no reconhecimento das contribuições de seus antecessores” (EYSENCK, 1985, p.26). Avaro? Tenho sinônimos mais divertidos, mas estaria levando demais para o sexual...

O que me lembra que nem as ideias freudianas sobre sexo eram propriamente chocantes – já havia vários autores com teorias sexuais inovadoras.

Pode baixar o dedo em riste para mencionar o postulado de uma mente inconsciente: ele fora proposto por centenas de antecessores de Freud. Estrutura trinitária do aparelho psíquico, aquele lance de id, ego e superego? Cole lá no Platão porque Freud colou dele também. Dizem que se sai da escola assim; no mundo adulto é assim que se criam escolas.

Mas e os casos de sucesso da psicanálise? Eysenck mostra que os casos expostos como êxitos da psicanálise freudiana se confirmaram mais como fracassos terapêuticos e fracassos de diagnóstico. Verdade que há poucos casos descritos, mas quem não ouviu falar de Anna O.? A histérica mais conhecida da psicanálise não era, veja bem, histérica.

“Anna O. não era na realidade uma paciente psiquiátrica” (EYSENCK, 1985, p.17), sofria de uma doença física, a meningite tuberculosa. Jung foi o primeiro a denunciar que “o suposto êxito do tratamento era uma falácia” (EYSENCK, 1985, p.34). Outro caso, o do Schreber, tem um detalhe interessante: Freud nunca esteve presencialmente com o paciente em questão. Não havia zoom nem google meeting naquela época: não se pode nem dizer que o atendimento foi remoto.

Poxa, e a teoria do Freud não é legal? Claro que é. Por quê? Porque é fácil falar como um entendedor de psicanálise freudiana. Os conceitos são acessíveis e operacionais, diferentemente de outras teorias psicológicas. Entretanto, “(...) a teoria de Freud não é uma teoria científica no sentido comum da palavra, e que tem sido usada antes como peça de propaganda” (EYSENCK, 1985, p.43).

Imagino o meu leitor e a minha leitora hiperventilando: mas o tratamento funciona? A psicanálise escreveu seu percurso alegando ser a única forma eficaz de tratar as enfermidades mentais. Há fortes indícios de que temos formas alternativas muito mais eficazes e rápidas. Você, se estivesse sofrendo, não teria pressa?

“Alimentar falsas esperanças a esse respeito [eficácia do tratamento], cobrar preços altíssimos por tratamentos sem resultado e empenhar longos períodos de tempo do paciente, às vezes quatro anos ou mais de visitas diárias ao psicanalista, são coisas que não podem passar ignoradas” (EYSENCK, 1985, p.46-47).

Não sei se perdi minha audiência, mas conto o pior. No livro, Eysenck aponta que o tratamento pode, sim, piorar os sintomas. Eysenck destaca o destino dos pacientes:

“Sempre que discutimos a questão da psicanálise, devemos ter em mente o destino dos pacientes. (...) A psicanálise é uma disciplina destinada a curar pacientes; o fato de que tenha fracasso neste empenho, e de que se recuse a admiti-lo, nunca deve ser esquecido” (EYSENCK, 1985, p.207).

Deixadas milhões de pulgas atrás das orelhas, fecho com a questão da personalidade e da formação recebida pelos analistas.

“Alguns fatores comuns são a aparente ausência de afabilidade da parte do analista, sua frieza, a falta de sentimentos humanos simples. Não importa, neste contexto, se tais atitudes são assumidas em obediência a preceitos freudianos ou espontâneas: o efeito no paciente é em qualquer dos casos igualmente desastroso” (EYSENCK, 1985, p.64).

Digo mais. A psicanálise cumpre bem um papel de ilusão de poder – parece que dá prestígio e quem questiona a própria posição? Como escreve Sagan, “a psicanálise não é uma profissão muito autocrítica” (SAGAN, 2006, p.194) e “como sempre, o poder tende a corromper” (SAGAN, 2006, p.330).

Freud tornou-se inquestionável – um problema para a ciência e uma solução para gente sem argumentos. Transformou-se em uma verdadeira religião.

“Desde então a psicanálise tem sido constantemente uma espécie de culto, hostil aos estranhos, rechaçando liminarmente toda crítica, por mais fundamentada, e insistindo em ritos iniciáticos que requerem vários anos de análise com membros do círculo” (EYSENCK, 1985, p.27).

“(...) as incongruências lógicas da teoria freudiana, assim como sua incapacidade de gerar uma efetiva sustentação factual, são motivos muito mais convincentes para considerarmos a psicanálise como uma pseudociência[2], e não como uma ciência” (EYSENCK, 1985, p.16).

Agora pense sobre as pessoas não formadas em psicologia que atuam como psicanalistas. Um profissional que não é formado para examinar a possibilidade de sintomas físicos estarem associados a, de fato, quadros físicos... problemão, não acha? Se bem que Freud sequer se preocupou com os sintomas ou indícios orgânicos no caso de Anna O. (EYSENCK, 1985, p.65), apesar de ser médico... É, não há garantias.

Tem outra. Quando se estuda a psicanálise entre teorias e métodos alternativos (diferentes dela) dá-se senso de perspectiva. Tomar a psicanálise como a verdade, a teoria absoluta, só mostra a personalidade do analista: marcada por uma completa pretensão de onipotência.

“Mas não podemos fazemos fazer ciência aos pedacinhos, aplicando-a quando nos sentimos seguros e ignorando-a quando nos sentimos ameaçados. (...) Quando alguém que desafia o nosso sistema de crenças, declarando que sua base não é suficientemente boa – ou que, como Sócrates, faz perguntas embaraçosas em que não tínhamos pensado, ou demonstra que varremos para baixo do tapete pressupostos subjacentes de importância capital –, tal fato se torna muito mais do que uma busca do conhecimento, nós sentimos como um ataque pessoal” (SAGAN, 2006, p.337).

Finaliza Eysenck sobre a psicanálise: “Chegou o momento de tratá-la com uma curiosidade histórica e de abordar a grande tarefa de construir uma psicologia verdadeiramente cientifica” (EYSENCK, 1985, p.214). Durmam com este barulho.

“É simplesmente doloroso demais admitir, mesmo para nós mesmos, que fomos enganados.”

(SAGAN, 2006, p.279).

“Se às vezes é mais fácil rejeitar uma evidência forte do que admitir que estávamos errados, essa é outra informação sobre nós mesmos que vale a pena conhecer.” (SAGAN, 2006, p.280).

Referências bibliográficas

EYSENCK, H. H. (1985). Decadência e queda do império freudiano. Rio de Janeiro: Editora Civilização Brasileira.

LAPLANCHE, J. (2004). Vocabulário de Psicanálise Laplanche e Pontalis. 4ª ed. São Paulo: Martins Fontes.

SAGAN, C. (2006). O mundo assombrado pelos demônios. 1ª ed. São Paulo: Companhia das Letras.

[1] Retorno do recalcado: “Processo pelo qual os elementos recalcados, nunca aniquilados pelo recalque, tendem a reaparecer e conseguem fazê-lo de maneira deformada sob a forma de compromisso” (LAPLANCHE, 2004, p.462).

Formação de compromisso: “forma que o recalcado assume para ser admitido no consciente, retornando no sintoma, no sonho e, mais geralmente, em qualquer produção do inconsciente. As representações recalcadas são então deformadas pela defesa ao ponto de serem irreconhecíveis. Na mesma formação podem assim ser satisfeitos – num mesmo compromisso – simultaneamente o desejo inconsciente e as exigências defensivas” (LAPLANCHE, 2004, p.198).

[2] “A pseudociência difere da ciência errônea. A ciência prospera com seus erros, eliminando-os um a um. Conclusões falsas são tiradas todo o tempo, mas elas constituem tentativas. As hipóteses são formuladas de modo a poderem ser refutadas. (...) Alguns sentimentos de propriedade individual são certamente ofendidos quando uma hipótese científica não é aprovada, mas essas refutações são reconhecidas como centrais para o empreendimento científico” (SAGAN, 2006, p.39). “A pseudociência fala às necessidades emocionais poderosas que a ciência frequentemente deixa de satisfazer. Nutre as fantasias sobre poderes pessoais que não temos e desejamos ter” (SAGAN, 2006, p.31). “Cada área da ciência tem o seu próprio complemento de pseudociência. (...) Os psicólogos têm grande parte da psicanálise e quase toda a parapsicologia” (SAGAN, 2006, p.61).

2 notes

·

View notes

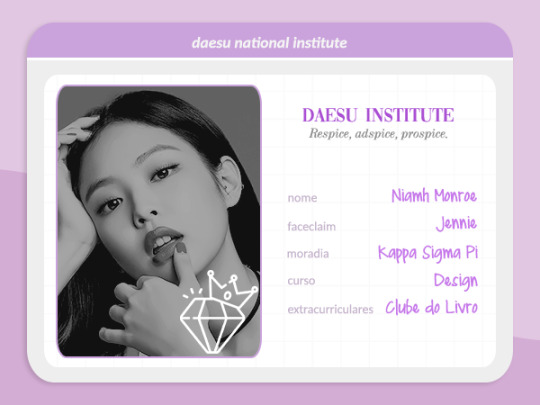

Photo

Qual é o time? Daesu Hares! Deem boas-vindas à nossa nova lebre, FVR_NINI!

NOME: Niamh Monroe

FC: Jennie (Blackpink)

GÊNERO: Feminino

PRONOMES: Ela/dela

DATA DE NASCIMENTO: 03/12/1999

NACIONALIDADE: Estadunidense/Sul-coreana

CURSO: Design (4° período)

MORADIA: Kappa Sigma Pi

EXTRACURRICULARES: Clube do Livro

( + ) Criativa, determinada e organizada

( - ) Exigente, temperamental e autoritária

HEADCANONS:

— A história por trás da sua, começou na jovialidade da vida acadêmica de uma estrangeira e graduanda em literatura Kim Yeseul ao conhecer o astronauta Monroe na capital Washington D.C, em 1997. Juntos, escreviam um destino que lhes preparava uma herdeira.

— Niamh Monroe foi anunciada no dia 3 de dezembro de 1999. É uma jovem nascida e crescida em Miami, Estados Unidos. Passou a ser popularmente conhecida ainda em sua época estudantil e nas redes sociais como "Monni".

— Ao longo da sua vida, a mini Kim era destinada a ter uma aptidão pela escrita e leitura graças à sua mãe. Desenvolveria também, maior capacidade com ciências exatas, competência herdada pelo pai.

— Entretanto, sua carreira profissional seguiria outro segmento, completamente divergente da de sua família. O seu interesse por design de interior e modelagem em 3D, teve início ainda na sua adolescência, por influência dos jogos de simulação de vida.

— Com a ajuda dos pais, Niamh saiu em um intercâmbio na cidade de Paris assim que concluiu os estudos, dedicando-se ao aprendizado da língua francesa; uma antiga e genuína paixão. Foram longos seis meses longe da família. E quando retornou, ingressou na universidade de Coral Gables em Miami para cursar Design.

— Sua vida acadêmica foi interrompida após dois anos, quando seu pai faleceu devido a um ataque cardíaco na metade de 2021. E no ano seguinte à tragédia, Yeseul mudou-se para o seu país de origem ao lado de sua única filha, que retomaria os estudos na DNI em Seul, Coréia do Sul.

2 notes

·

View notes

Text

Notas dos editores

Este artigo foi revisado de acordo com a Science X's processo editorial e políticas. Editores destacaram os seguintes atributos garantindo a credibilidade do conteúdo:

verificado

pré-impressão

fonte confiável

revisar

por Daniel Meierhans, ETH Zurique

Crédito: Pixabay/CC0 Domínio Público

Os serviços de nuvem pública empregam tecnologias de segurança especiais. Cientistas da computação da ETH Zurich descobriram agora uma lacuna nos mais recentes mecanismos de segurança usados pelos chips AMD e Intel. Isso afeta os principais provedores de nuvem.

Nos últimos anos, os fabricantes de hardware desenvolveram tecnologias que devem permitir que empresas e organizações governamentais processem dados confidenciais com segurança usando recursos de computação em nuvem compartilhados.

Conhecida como computação confidencial, essa abordagem protege dados confidenciais durante o processamento, isolando-os em uma área impenetrável para outros usuários e até mesmo para o provedor de nuvem. Mas os cientistas informáticos da ETH Zurique provaram agora que é possível que hackers obtenham acesso a estes sistemas e aos dados neles armazenados.

Os pesquisadores executaram dois cenários de ataque, ambos usando o que é conhecido como mecanismo de interrupção, que interrompe temporariamente o processamento regular – por exemplo, para priorizar uma tarefa de computação diferente. Há um total de 256 interrupções diferentes, e cada uma aciona uma sequência específica de comandos de programação.

“As interrupções são uma preocupação marginal e parece que garantir que haja salvaguardas sistemáticas em vigor foi simplesmente ignorado”, diz Shweta Shinde, Professora de Ciência da Computação na ETH Zurique. Juntamente com seu Grupo de Sistemas Seguros e Confiáveis, Shinde identificou as vulnerabilidades problemáticas no hardware de servidor usado por dois fabricantes líderes de chips de computador, AMD e Intel.

A pesquisa será apresentada no 45º Simpósio IEEE sobre Segurança e Privacidade (IEEE S&P), 20 a 23 de maio de 2024 e no 33º Simpósio de Segurança USENIX (Segurança USENIX), 14 a 16 de agosto de 2024. Os artigos também estão disponíveis no arXiv servidor de pré-impressão.

Projeto de smartphone à prova de escutas ajuda a encontrar lacunas

A equipe de Shinde descobriu as lacunas de segurança ao examinar as tecnologias de computação confidenciais usadas nos processadores AMD e Intel. Os pesquisadores queriam obter uma compreensão aprofundada de como esses processadores funcionam porque estão trabalhando em um smartphone à prova de escutas baseado em computação confidencial.

No centro da computação confidencial está o ambiente de execução confiável (TEE). O TEE é um componente baseado em hardware que isola aplicativos enquanto eles estão sendo executados. O acesso à memória da aplicação só é possível com um código autorizado.

Isso significa que os dados também estão protegidos contra acesso não autorizado enquanto estão sendo armazenados, sem criptografia, no memória de trabalho durante o processamento. No passado, a única maneira de garantir essa proteção era criptografar os dados armazenados no disco rígido e durante a transmissão.

Fator de instabilidade número um: hipervisores

Na nuvem pública, os aplicativos são isolados por meio de um TEE, especificamente do que é conhecido como hipervisor. Os provedores de nuvem usam software hipervisor para gerenciar recursos que vão desde componentes de hardware até os servidores virtuais de seus clientes. Os hipervisores são uma parte importante dos serviços em nuvem porque criam a flexibilidade, eficiência e segurança necessárias.

Além de gerenciar e otimizar a forma como o hardware subjacente é usado, eles garantem que diferentes usuários possam trabalhar com segurança em áreas separadas da mesma nuvem, sem perturbar uns aos outros. Mas as funções administrativas desempenhadas pelos hipervisores também são um fator de instabilidade, pois abrem uma variedade de ataques.