#serveur SQL

Explore tagged Tumblr posts

Text

Les Avantages De l’utilisation d’Azure Pour Les Charges de Travail Windows Server et SQL Server

#avantages de l'azur#serveur SQL Azure#fenêtres d'azur#plateforme de gestion de données#Plateforme Datazure

0 notes

Text

🚨 SQL Injection : La menace que tout dev doit connaître ! 🚨 💻 Tu penses que ton site est sécurisé ? Imagine un hacker qui pourrait en quelques requêtes SQL : ⚠️ Contourner ton login et accéder à l’admin ⚠️ Exfiltrer ta base de données sans laisser de trace ⚠️ Prendre le contrôle total de ton site web ainsi que ton serveur Dans la première partie, nous avons vu les bases de l'injection SQL : contourner une authentification et repérer une vulnérabilité via les erreurs. Aujourd’hui, on passe au niveau supérieur : les attaques injection SQL avancées et comment s’en protéger ! 📌 Découvre la suite ici : Dangers de l'injection SQL – Partie 2 : https://www.patreon.com/posts/dangers-de-sql-2-125373191 💡 Pour accéder à plus de tutos exclusifs et approfondir tes connaissances en cybersécurité, rejoins-moi sur Patreon ! Ensemble, rendons le web plus sûr. 🔐 #CyberSécurité #SQLInjection #DéveloppementWeb #HackingÉthique #Patreon

0 notes

Text

Connectez votre base de données à votre serveur FiveM en quelques étapes simples !

Vous avez décidé de franchir le pas et de lier votre base de données à votre serveur FiveM pour une expérience de jeu encore plus personnalisée ? Nous avons le guide qu'il vous faut !

Suivez ces étapes simples pour une intégration parfaite :

Accédez à votre panel ElypseCloud.

Allez dans la section "Database".

Créez et configurez votre base de données.

Importez votre fichier .sql.

Configurez le fichier server.cfg.

Remplacez les informations nécessaires.

Redémarrez votre serveur.

Pour des instructions détaillées, consultez notre guide complet ici : https://elypsecloud.com/view_blog.php?id=5

0 notes

Text

Prérequis WSUS pour l'administrer avec Powershell

Prérequis WSUS pour l’administrer avec Powershell

SqlServer SqlServer 21.1.18235 Ce module permet aux développeurs, administrateurs et professionnels de l’informatique décisionnelle SQL Server d’automatiser le développement de bases de données et l’administration de serveurs, ainsi que le traitement de cube multidimensionnel et tabulaire. Pour l’automatisation, utilisez le ReportingServicesTools Version minimale de PowerShell 5,0 Options…

View On WordPress

0 notes

Text

Application mobile: Mobile Blazor Bindings s'attaque aux applications hybrides - Visual Studio Magazine

Application mobile: Mobile Blazor Bindings s’attaque aux applications hybrides – Visual Studio Magazine

Nouvelles

Mobile Blazor Bindings s’attaque aux applications hybrides

La dernière mise à jour de Microsoft de son projet Mobile Blazor Bindings – qui étend le modèle de codage Web Blazor avec C # à l’arène mobile pour iOS, Android et d’autres applications – propose désormais des applications hybrides.

Blazor a commencé comme un schéma de développement Web basé sur un navigateur avec C # au…

View On WordPress

#AJAX#ASP.NET#C#Développement .NET#Développement d&039;application#Développement d&039;entreprise#Développement web#LINQ#Magazine Visual Studio#Microsoft#mobile app#NET#serveur SQL#smartphone app#SQL#VB classique#VB.NET#Visual Studio#Visual Studio 2010#VSM#WPF#XML

0 notes

Text

Serveur dédié : installation de MariaDB 10.3

Serveur dédié : installation de MariaDB 10.3

Debian Stretch possède MariaDB 10.1 mais au vu des améliorations récentes de MariaDB, il est intéressant de passer à la version 10.3 pour des raisons de performance.

Ajout du nouveau dépôt

On installe les dépendances et on ajoute le dépôt de MariaDB 10.3 à notre fichier de configuration apt, ainsi que la clé du dépôt:

apt install software-properties-common dirmngr apt-key adv --recv-keys…

View On WordPress

0 notes

Text

Site web, du grand n'importe quoi !

Comme beaucoup je fais (plutôt faisais) de petits sites "vitrines" bénévolement pour des amis ou associations. Le plus souvent des sites statiques qui n’évoluent pas ou peu durant l'année. Maintenant lorsque l'on me le demande, j'oriente les personnes vers des solutions "embarquées" comme :

https://www.strikingly.com/ https://carrd.co/ https://www.landen.co/ https://nicepage.com/ https://fr.squarespace.com/ https://webflow.com/ https://www.jimdo.com/fr/ https://fr.wix.com/ https://www.weebly.com/fr

Mais il y en a d’autres... Lors du confinement plusieurs TPE/PME ont cherché à créer de petits sites statiques afin de renforcer la crédibilité de leurs sociétés. A chaque fois que l'on me le demandait, j'ai proposé les solutions évoqués dans la liste ci-dessus. Cependant certains sont passés par des agences... Et là on trouve vraiment n'importe quoi...

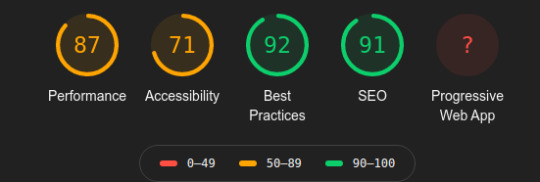

La facturation moyenne pour un site vitrine réalisé par une agence est de... 1500 € puis un abonnement de 300 € (sachant que l'hébergement et le nom de domaine ne coûtent plus rien). Le tarif peut sembler élevé mais si on considère qu'il y a une étude du design avec les souhaits du client (template personnalisé, typographie, logo...), le codage spécifique (HTML, JS, CSS), la compatibilité de la version mobile, le SEO, le référencement, une phase de validation dans un environnement dédié... Le prix est justifié. Mais malheureusement j'ai très peu constaté cette démarche dans les résultats qui m'ont été présentés.

J'ai vu notamment plusieurs réalisations faites sous Wordpress (pas mal pour un site statique !). Le pire est que le client n'est même pas informé des possibilités de ce CMS. L'agence a simplement acheté un template, apposé le logo de l'entreprise et hop vendu le projet. 2 heures de travail, 1500 € de gagné ! D'autres ont utilisé des constructeurs visuels de thèmes wordpress en mode drag and drop pour essayer de "personnaliser" un peu le site du client. Mais finalement le résultat est le même : Pourquoi utiliser un CMS (avec base de données, gestion des droits....) pour un site statique ? Une agence s'est peut-être rendu compte de ce constat : Elle a réalisé le site sous wordpress dans un environnement de test, puis l'a aspiré pour générer un site statique composé de simples pages HTML. Car pour gagner en rapidité, pour améliorer le SEO, pour s'affranchir de nombreux problèmes de sécurité (injections SQL, script PHP...) rien de tel qu'un site statique à condition qu’il soit optimisé... Certains agences ont acheté un template HTML déjà optimisé, l'ont personnalisé, puis uploadé le résultat sur un espace disque d'un serveur web sans chercher à aller plus loin.

Pourtant il existe des optimisations simples à appliquer systématiquement : La première est sans doute de travailler sur les images utilisées (généralement fournies par le client). En dehors de la taille qui doit être compatible avec l'effet visuel recherché, c'est surtout le format qui compte. Hors moins les fichiers sont gros, plus vite la page s'affiche ! Évidement le format dépend du nombre de couleur ou des effets mis dans votre image. D'une manière générale, j'utilise maintenant le format webP. Ce format est supporté par tous les navigateurs "modernes" (https://caniuse.com/?search=webP) et permet des gains nettement supérieur au format jpeg. Au niveau LINUX j'utilise Kolourpaint qui permet de sauvegarder au format WebP (il faut penser à vérifier que la librairie qt5-imageformats 5.15.0-1 est présente). Un autre format commence à être mis en avant par google : Le format d'images AVIF. Les résultats sont très satisfaisants. Pour convertir vers ce nouveau format j'utilise un service en ligne : https://squoosh.app/ (une appli est aussi disponible). Si vous désirez en savoir plus, je vous renvoie à cet article : https://jakearchibald.com/2020/avif-has-landed/

Autre optimisation simple c'est de minifier (ou « minify » en anglais) afin de réduire la taille des fichiers de code en éliminant les caractères inutiles. Les « caractères inutiles » ne servent pas à l’exécution (ou l'interprétation) du code. C'est les espaces, les sauts de lignes, les commentaires... Attention : Le processus de "minifier" doit être réalisé à la fin de la conception, sinon vous perdez toute la lisibilité du code. Cela va concerner toutes les pages de code du site statique à savoir HTML, JS, CSS... Il existe de nombreux utilitaires en ligne comme http://minifycode.com/ ou encore https://www.minifier.org/ pour effectuer cette opération. Un petit outil est disponible sous Linux : https://prepros.io/ qui permet la "compression" du code. J'en profite pour vous partager mon "petit" éditeur de code : http://brackets.io/ spécialement conçu pour le développement web (frontend), il vous simplifie la vie... avec une visibilité parfaite et de nombreux plugins.

Pour aller plus loin dans les optimisations, je vous recommande le site https://gtmetrix.com/. Il suffit de mettre l'URL de votre site statique et GTMetrix vous explique toutes les optimisations possible. Avec cet outil, j'ai pu optimiser plusieurs sites simplement en appliquant les recommandations. Il vous offre aussi la possibilité de récupérer une version optimisée de vos fichiers CSS, JS et HTML.

A noter qu'il existe un autre site : https://www.dareboost.com/fr qui, en plus des optimisations, vous indique des conseils sur la sécurité, la structure de votre page HTML...

Quand on parle de contenu statique, cela signifie que les images, les pages HTML, CSS... n'évoluent pas. Il est intéressant que du côté client, ces éléments restent dans le cache du navigateur. De cette façon l'affichage sera accéléré lors du prochain appel de cette même page. Cette possibilité de cache doit être défini au niveau du fichier .htaccess. Pour vous aider il existe un outil en ligne : https://fr.rakko.tools/tools/28/ qui permet également de gérer les redirections...

L'autre solution : utilisé un service CDN (Content Delivery Network). Pour simplifier (désolé pour les puristes) un service CDN repose sur des serveurs géographiquement au plus proches des internautes. Tous ces serveurs stockent une copie du site statique (on parle de proxy) pour éviter une latence des réseaux (surtout si votre site a une envergure internationale). Les CDN permettent ainsi d'améliorer les performances d'un site et évite également le risque de saturation en répartissant la charge sur de nombreux serveurs. CloudFlare est un service de CDN qui a une offre gratuite. En plus d’accélérer votre site en offrant des relais (proxy) entre les visiteurs et le serveur du site, il offre une protection contre les attaques DDoS et la minification automatique du CSS, HTML et JS. Attention : Durant la phase de paramétrage de CloudFlare, vous serez invité à fournir les détails DNS de votre nom de domaine (et sous-domaine). Vous obtiendrez par la suite les serveurs de noms Cloudflare que vous devez indiquer à la place de vos serveurs de noms actuels. Certains hébergeurs bloquent ces serveurs et vous proposent de passer par d'autres CDN (les leurs).

Pour résumé, les pages statiques optimisées sont une solution simple et rapide. Si vous ne connaissez pas grand chose dans l'informatique, je vous propose d’utiliser un des services proposés au début de cet article. En créant votre site web avec ce type de service, vous gagnerez déjà une certaine fierté d'avoir mis en place votre propre site. Ils disposent également d'outils pour vous aider à optimiser au mieux votre réalisation. Si vous bricolez un peu en HTML et dans l'hébergement d’un site, je vous conseille d’utiliser un template HTML disponible sur internet que vous pouvez éventuellement remanier avec un éditeur WYSIWYG (what you see is what you get). Il en existe en version opensource comme : https://github.com/silexlabs/silex-desktop ou encore en ligne : https://saul.angry.ventures/. Une fois que votre travail vous convient, vous pouvez l'uploader sur un hébergement en tenant compte des optimisations évoquées ci-dessus. Enfin si vous avez des talents de développeur, je vous invite à regarder du côté de la pile "JAMSTACK". Rapidement, sous cet acronymes, on retrouve des composants qui permettent de générer de façon optimisée des pages statiques à partir de données reçus (API, JSON, Markdown, CMS...). Le plus souvent ces pages statiques sont distribuées sur un réseau de diffusion de contenu de type CDN.

Voilà, j'espère que cela vous aura permis de définir vos choix avant la création d'un site web. Si vous passer par une agence, en dehors de l'aspect esthétique, il est nécessaire de se baser sur des KPI pour valider le résultat attendu. Par exemple, l'outil d'Audit de google inclus dans le navigateur chrome vous permettra d'exiger des valeurs supérieures à 90 (Pour plus d'info : https://www.ionos.fr/digitalguide/web-marketing/search-engine-marketing/google-lighthouse/).

Dernier conseil : méfiez vous des agences qui vous promettent d’être sur la première page de résultats lors d’une recherche google !

3 notes

·

View notes

Quote

bibliothèques de programmation Python Top 10 des bibliothèques de programmation Python Python est un langage de programmation de haut niveau, facile à apprendre, orienté objet, modulaire et souligné facile à lire. Python est largement utilisé dans la sphère éducative, pour le calcul scientifique, les mégadonnées et l'apprentissage automatique, dans le développement Web et Internet, les graphiques, l'interface graphique, les jeux et d'autres directions. Parce que l'écosystème Python est énorme, il existe d'innombrables bibliothèques qui simplifient la programmation dans ce langage. Grâce à de telles bibliothèques, il devient possible d'effectuer plus facilement certaines tâches sans avoir besoin d'écrire du code redondant. Si vous êtes un programmeur Python, il est utile de vous familiariser avec les bibliothèques les plus populaires. Notre article en décrit dix. Commençons par les bibliothèques générales telles que Requests, Simplejson, SQLAlchemy, NumPy, puis nous nous tournerons vers des bibliothèques plus «avancées» pour l'apprentissage automatique, les données scientifiques, la construction d'interfaces graphiques et le calcul scientifique. 1. Requests Avec plus de 26 000 étoiles sur GitHub et des milliers de téléchargements quotidiens, Requests se classe premier dans le classement des bibliothèques de développement les plus populaires et utiles en Python. Cette bibliothèque est utilisée dans des projets de Spotify, Microsoft, NPR, Heroku, Amazon, BuzzFeed, Reddit, Twitter, Mozzila (la liste est longue). Les demandes réduisent le travail manuel lourd et automatisent les tâches telles que l'ajout d'une chaîne de requête à une URL, le cryptage des formulaires de soumission de données, une connexion HTTP permanente, la combinaison des connexions HTTP, etc. en utilisant urllib3. Pour faciliter le développement, un déchiffrement automatique du contenu est également fourni. La bibliothèque propose le chargement d'autres fonctions, telles que le journal d'authentification, les cookies de clé / valeur élégants, la représentation Unicode pour l'attribut body de l'objet de réponse, le téléchargement en continu, le délai de connexion, la prise en charge de .netrc. En général, Requests n'est pas une bibliothèque supplémentaire pour un projet Web. 2. Simplejson Il s'agit d'une autre bibliothèque très populaire et l'une des plus téléchargées. Simplejson est un encodeur et décodeur json rapide, précis et extensible qui prend en charge Python 3.3+ avec une compatibilité descendante avec Python 2.5. Simplejson est écrit en Python et n'a aucune dépendance externe. Il comprend également des extensions écrites en C pour des représentations à vitesse particulièrement élevée. En plus de l'UTF-8 par défaut, le décodeur Simplejson peut gérer les chaînes JSON qui viennent dans n'importe quel encodage. Avec le Kwarg par défaut pour les vidages , l'encodeur Simplejson peut être utilisé pour sérialiser même des objets non pris en charge. La bibliothèque Simplejson peut effectuer un post-traitement des objets JSON à l' aide de quarts object_hook ou object_pairs_hook. L'implémentation de protocoles tels que JSON-RPC est grandement facilitée à l'aide de Simplejson. 3. Alchimie SQL B ase data - partie intégrante du développement d'applications et dans le monde de Python SQLAlchemy - bibliothèque nécessaire pour travailler avec des bases de données. P redlagaya ensemble complet de durable modèles de domaines d'accès haute performance aux bases de données sur d'agir comme un ensemble d'outils SQL et mapping objet-relationnel. Dans un intérêt particulier, le mappage du modèle de données dans lequel différentes classes sont affichées dans la base de données de différentes manières, permettant au modèle d'objet et au schéma de base de données d'être déclenchés initialement. Les développeurs obtiennent le contrôle total et la révision de la construction SQL, rien ne se cache derrière les murs des packers. L'approche de cette bibliothèque est beaucoup plus moderne et efficace par rapport aux outils SQL / ORM disponibles, et prend donc une place de choix dans la liste des bibliothèques Python les plus utiles. P Après la dernière version, SQLAlchemy a pris la tête; Il est utilisé par des organisations telles que Freshbooks, Survey Monkey, Mozilla, reddit, Yelp et bien d'autres. 4. TensorFlow TensorFlow suit les bibliothèques de base et vous plonge dans le monde de l'intelligence artificielle. Il s'agit d'une bibliothèque Python open source qui a été utilisée avec succès pour effectuer des calculs à l'aide de graphiques de flux de données. Le calcul est initialement présenté sous forme de graphiques, où chaque nœud du graphique est conçu pour effectuer des opérations mathématiques. Cependant, le calcul réel est effectué sur demande, ce qui vous permet d'augmenter la productivité des calculs complexes. La bibliothèque prend en compte les besoins de l'informatique complexe: elle sert l'informatique répartie sur le CPU / GPU et plusieurs systèmes, en prenant soin de la duplication. TensorFlow est une bibliothèque open source gratuite. Il a été développé par les ingénieurs de Google travaillant sur le projet Google Brain. 5. Scrapy Scrapy est un cadre utilisé pour extraire des données structurées de sites Web. Il s'agit d'une bibliothèque rapide, simple, extensible et facile à utiliser. Son utilisation comprend l'exploration de données, le traitement de l'information, un robot de recherche, l'exploration de données à l'aide de l'API, et bien plus encore. Scrapy out of the box prend en charge l'extraction de données à partir de HTML / XML à l'aide d'expressions Xpath et de sélecteurs CSS, un shell de console interactif, l'exportation de données vers json, csv, xml, back-end ftp, stockage s3, stockage local, gestion des cookies et des sessions, compression, mise en cache, authentification, usurpation de l'agent utilisateur. Scrapy vous permet de prescrire des règles pour l'extraction des données. La bibliothèque est écrite en Python, sa conception suggère la possibilité d'extension en raison de nouvelles fonctionnalités, et vous pouvez la porter pour qu'elle s'exécute sur Linux, Windows, Mac et BSD. 6. Matplotlib Bibliothèque de constructions numériques bidimensionnelles. Il est idéal pour analyser les données et créer des formes de haute qualité de différents formats, y compris des graphiques et des tableaux interactifs. Matplotlib peut être utilisé dans des scripts écrits en Python, dans le shell IPython et sur une grande variété de serveurs d'applications Web. Cela simplifie considérablement les tâches de construction complexes. En écrivant un petit morceau de code, vous pouvez générer des graphiques, des histogrammes, des diagrammes de dispersion de données. Les modules combinés pyplot et Ipython offrent MATLAB comme interface pour la construction de graphiques simples. Vous pouvez contrôler complètement l'apparence des lignes, les propriétés du système de coordonnées, etc. C'est sans aucun doute l'une des meilleures bibliothèques de construction numérique disponibles pour Python. Des outils tels que fond de carte, cartopie, mplot3d, axes_grid améliorent les capacités de Mataplotlib. Cette bibliothèque est une idée originale de John Hunter. Il est utilisé dans des milliers de projets de recherche, scientifiques et d'édition. 7. Scikit-Learn Une bibliothèque de haut niveau contenant des algorithmes comme la forêt aléatoire, prêts à être utilisés dans des projets d'apprentissage automatique. Le langage Scikit-learn est pour la plupart Python, mais il a également activé Cython pour améliorer les performances de certains algorithmes internes. L'encapsuleur Cython autour de LIBSVM est utilisé pour prendre en charge les implémentations vectorielles, et LIBLINEAR est utilisé pour la régression informatique et la prise en charge linéaire des machines vectorielles. Scikit-learn utilise également CBLAS, qui est l'interface C pour l'utilisation de la bibliothèque de sous-programmes d'algèbre linéaire de base (CBLAS). Cette bibliothèque est construite sur SciPy et est distribuée sous la licence open source BSD 3 clauses pour la recherche ainsi que pour un usage commercial. 8. Pygame Aimez-vous le développement de jeux? Pygame est conçu pour créer des applications multimédias avec des jeux inclus. Il est construit sur la puissante bibliothèque Simple Directmedia (SDL). Cette bibliothèque est, entre autres, utilisée pour enseigner le développement de jeux aux enfants. C'est open source. La force de Pygame est qu'il ne nécessite pas OpenGL, permet l'utilisation de plusieurs processeurs pour fonctionner dans un système multicœur pour des performances très élevées, ainsi que l'utilisation de codes C et d'assemblage optimisés pour les fonctions internes. Pygame est très portable et peut fonctionner sur presque toutes les plateformes et tous les systèmes d'exploitation. Cette bibliothèque a été téléchargée par des millions de personnes et il est très probable qu'elle soit l'une des meilleures bibliothèques de jeux. 9. Arrow Arrow est conçu pour surmonter les lacunes de la fonctionnalité intégrée de date et d'heure de Python, qui n'est pas entièrement claire et facile. Il peut être utilisé comme un excellent remplacement pour les modules datetime et time en Python. 10. wxPython wxPython est l'une des trois bibliothèques GUI les plus populaires pour Python (les deux autres sont PyQT et Tkinter). wxPython est intuitif pour les développeurs de python et facile à utiliser, c'est un excellent mélange de programmation C ++ et Python de wxWidget. wxPython est utilisé comme module d'extension Python et est une boîte à outils multiplateforme qui s'exécute sur de nombreuses plates-formes sans nécessiter de modifications. Il est pris en charge sur de nombreuses plates-formes, notamment Unix, Macintosh OS X et Microsoft Windows (32 bits). wxPython offre des milliers d'éléments qui facilitent la création d'applications GUI Python longues et fonctionnelles.

http://lemonde01net.blogspot.com/2020/06/top-10-des-bibliotheques-de.html

1 note

·

View note

Text

Si vous étiez chargé de compiler une liste des meilleures utilisations pour un site Web WordPress, le démarrage d'un magasin devrait y figurer, certainement quelque part près du sommet. Les utilisateurs de WordPress ont la tâche particulièrement facile car ils n'ont pas à perdre leur temps à réfléchir à la meilleure plateforme pour leur boutique. WooCommerce, le choix incontournable pour alimenter les boutiques en ligne WordPress, offre d'excellentes fonctionnalités de base et une extensibilité davantage grande, les deux fonctionnalités qui définissent aussi WordPress. Cela dit, tout comme WordPress, WooCommerce n'est pas parfait, ce qui nous amène par rapport aux vulnérabilités de WooCommerce. Chaque logiciel que vous pouvez employer peut avoir sa juste part de problèmes, d'erreurs ou de points faibles. Quand ce logiciel est aussi critique pour votre entreprise que WooCommerce a tendance à l'être, et quand vous l'utilisez pour traiter les informations sensibles de vos clients, tout défaut pouvant être exploité par des tiers devient une vulnérabilité qui doit être traitée. Dans ce post, nous parlerons des vulnérabilités de sécurité dans WooCommerce et de la manière de les traiter. Une liste complète des sujets que nous couvrirons comprend : Une vulnérabilité WooCommerce, ou une vulnérabilité logicielle en général, est une faille dans le logiciel qui l'expose à divers types d'attaques. Les vulnérabilités logicielles peuvent survenir à la suite d'un codage défectueux ou quand des erreurs sont commises pendant la conception des procédures et fonctionnalités logicielles. Dans tous les cas, ils laissent une fenêtre ouverte à un acteur malveillant pour les exploiter et agir contre votre système ou ses utilisateurs. En tant qu'utilisateur de WooCommerce, vous n'êtes pas censé être chargé de trouver les vulnérabilités de WooCommerce, et encore moins de trouver un moyen de les corriger. Dans le meilleur des cas, un scientifique en sécurité trouve la vulnérabilité tout en cherchant des points faibles sur WooCommerce, puis en informe le public et WooCommerce, par la suite la société publie un correctif ou des instructions pour résoudre le problème. Dans le pire des cas, la vulnérabilité est découverte après qu'elle a déjà été exploitée par des acteurs malveillants. Ce qui rend particulièrement décourageant le fait de rester au courant des vulnérabilités de WooCommerce, c'est que, assez souvent, elles n'ont rien à voir avec WooCommerce. Les utilisateurs de WooCommerce utilisent régulièrement des plugins tiers pour l'analyse WooCommerce, la gestion des expéditions ou la création d'ensembles de produits, pour ne énoncer que quelques utilisations populaires des extensions et plugins WooCommerce. Plus vous avez de plugins, plus vous introduisez de points faibles potentiels dans votre système, surtout si ces plugins proviennent de développeurs peu réputés ou ne sont plus pris en charge. Quels types de vulnérabilités se produisent dans WooCommerce ? Votre boutique WooCommerce peut être vulnérable à toutes sortes d'attaques. Savoir ce qu'elles sont n'est pas obligatoire pour un utilisateur régulier de WooCommerce, mais plus vous en saurez, mieux vous comprendrez pourquoi il est important de prendre ces vulnérabilités au sérieux et d'en prendre soin dès que vous en prenez connaissance. Un coup d'œil sur les vulnérabilités liées à WooCommerce - celles qui affectent à la fois WooCommerce et les extensions et plugins tiers - identifie celles-ci comme les problèmes les plus probables : Injections SQL La base de informations de votre site Web est l'une de ses parties les plus importantes. Situé sur le serveur, il est soumis à des demandes constantes d'informations provenant de la partie frontale du site Web. Une injection SQL est un type d'attaque qui utilise ce processus pour accéder à des informations restreintes. Avec une injection SQL, un acteur malveillant trouvera un moyen de faire exécuter une commande SQL sur votre base de informations.

En général, c'est la partie de votre site Web qui fournit une entrée utilisateur, telle qu'une page de connexion ou un formulaire, qui sert de point d'entrée. Après une attaque réussie, un pirate peut s'en tirer avec les informations utilisateur que vous stockez dans la base de informations, des informations sur la base de informations que vous ne voulez pas rendre publiques ou des informations provenant de plusieurs tables de la base de informations. Les injections SQL peuvent aussi être utilisées pour perturber le fonctionnement des applications. Script intersite Un autre type d'attaque par injection, le cross-site scripting ou XSS, repose sur l'utilisation des vulnérabilités de votre site Web pour servir des scripts malveillants qui s'exécuteront ensuite sur les navigateurs des visiteurs de votre site Web. En voyant comment les utilisateurs partagent des informations sensibles avec votre site Web parce qu'il s'agit d'un magasin, les attaques XSS peuvent causer beaucoup de problèmes. Une attaque XSS utilise le statut de votre boutique en qualité de source fiable pour masquer le script qui, lorsqu'il est exécuté, accède aux cookies et autres informations de session stockées dans le navigateur. À partir de là, le pirate peut employer ces informations pour se faire passer pour la cible, employer ses informations de connexion et accéder à ses informations. Comment gérer les vulnérabilités de WooCommerce Bien qu'il ne vous incombe peut-être pas de vous assurer que WooCommerce reste au fait de toutes les nouvelles vulnérabilités de son code qui sont trouvées, cela ne signifie pas que vous n'avez pas un rôle important à jouer dans la sécurité de votre site Web. Donc, si vous voulez vous assurer que vous donnez le moins de place possible aux attaquants pour attaquer votre site Web en utilisant les vulnérabilités de WooCommerce, voici ce que vous voulez faire. Assurez-vous d'exécuter la dernière version de WooCommerce Même si la mise à jour des plugins est quelque chose que vous pouvez configurer pour qu'elle se produise automatiquement sur votre site Web, de nombreux administrateurs choisissent souvent de le faire manuellement. Les grands boutiques en ligne qui exécutent de nombreux plug-ins tiers et dont de nombreux clients achètent de nombreux produits peuvent nécessiter de tester la mise à jour sur un clone du site Web. Le problème avec cette pratique, cela dit, est que les correctifs les plus courants aux vulnérabilités de WooCommerce se présentent sous la forme de mises à jour de plugins. Garder votre plugin à jour est toujours l'un des meilleurs moyens de vous assurer que votre boutique WooCommerce dispose de la meilleure version - et la moins vulnérable - de WooCommerce disponible à ce moment-là. Gardez aussi les autres plugins à jour Tout ce que nous avons dit sur WooCommerce peut généralement être prescrit à d'autres plugins - c'est une bonne idée de les tenir à jour. Bien entendu, vous devez aussi vous assurer que vous n'utilisez que les plugins dont vous avez besoin et que vous supprimez les plugins inutiles le plus tôt possible. Utilisez aussi des plugins de développeurs en qui vous avez confiance. Restez au courant des derniers développements Dans certains cas, WooCommerce peut vous alerter d'une vulnérabilité si vous avez choisi de recevoir des communications par e-mail de leur part - c'est une raison aussi forte que vous ne trouverez jamais pour accepter de recevoir des e-mails d'une entreprise. Même si ce n'est pas le cas, vous devriez garder un œil sur leur blog, car WooCommerce pourrait l'employer pour alerter le public des problèmes possibles. Si vous souhaitez élargir votre réseau, peut-être même garder un œil sur les plugins tiers que vous utilisez avec WooCommerce, utilisez un site Web comme CVE Details pour rechercher de potentielles vulnérabilités.

0 notes

Text

Cybersécurité dans le référencement

Le secteur s'interroge depuis longtemps sur l'impact permanent qu'un piratage de site Web peut avoir sur les performances organiques.

Et beaucoup commencent à s'interroger sur le rôle que des mesures de sécurité préventives pourraient jouer dans l'évaluation d'un domaine donné par Google.

Grâce à l'introduction du RGPD et de la réglementation qui l'accompagne, les questions de cybersécurité et de confidentialité des données ont été reléguées au second plan.

Le débat fait rage. Quel est le coût réel d'une attaque? Dans quelle mesure la sécurité du site affectera-t-elle mon classement?

En réalité, de nombreuses entreprises n'ont pas encore compris l'importance de la sécurisation de leurs actifs numériques. Jusqu'à présent, l'établissement de vulnérabilités sur site était considéré comme une compétence différente de celle du référencement. Mais ça ne devrait pas être le cas.

Être un leader - à la fois en matière de réflexion et de performances de recherche - revient à être proactif et à couvrir les bases de votre concurrence.

La sécurité des sites Web est souvent négligée lors des discussions sur les plans de marketing numérique à long terme. Mais en réalité, cela pourrait être le signal qui vous distingue.

À quand remonte la dernière discussion sur la cybersécurité lors de votre audit de site SEO ou de votre réunion de stratégie?

Comment la sécurité du site Web affecte-t-elle le référencement?

HTTPS a été désigné comme facteur de classement et mis à jour vers l'extérieur dans le navigateur Chrome. Depuis lors, HTTPS est devenu, pour la plupart, l'enfant de la cybersécurité en matière de référencement.

Mais comme la plupart d'entre nous le savent, la sécurité ne s'arrête pas à HTTPS. Et HTTPS ne signifie certainement pas que vous avez un site Web sécurisé.

Indépendamment de la certification HTTPS, les recherches montrent que la plupart des sites Web subiront en moyenne 58 attaques par jour. Qui plus est, 61% de tout le trafic Internet est automatisé, ce qui signifie que ces attaques ne font pas de discrimination en fonction de la taille ou de la popularité du site Web en question.

Aucun site n'est trop petit ou trop insignifiant pour être attaqué. Malheureusement, ces chiffres ne font qu'augmenter. Et les attaques deviennent de plus en plus difficiles à détecter.

1. Liste noire

Si, ou quand, vous êtes la cible d'une attaque, les pertes financières directes ne sont pas le seul motif de préoccupation. Un site Web compromis peut fausser les SERP et être soumis à une série de sanctions manuelles de Google.

Cela étant dit, les moteurs de recherche ne mettent en liste noire qu'une fraction du nombre total de sites Web infectés par des logiciels malveillants.

Le récent rapport de GoDaddy a révélé que dans 90% des cas, les sites Web infectés n'étaient pas du tout signalés.

Cela signifie que l'opérateur peut être continuellement pris pour cible à son insu, augmentant ainsi la sévérité des sanctions imposées.

Même sans être mis sur la liste noire, le classement d'un site Web peut toujours subir une attaque. L'ajout de logiciels malveillants ou de spam à un site Web ne peut avoir qu'un résultat négatif.

Il est clair que ceux qui continuent à s'appuyer sur les symptômes extérieurs ou les avertissements de Google risquent de négliger les logiciels malveillants qui affectent leurs visiteurs.

Cela crée un paradoxe. Être marqué ou mis sur la liste noire des logiciels malveillants met essentiellement fin à votre site Web et efface votre classement, au moins jusqu'à ce que le site soit nettoyé et que les sanctions soient annulées.

Le fait de ne pas être signalé lorsque votre site contient des logiciels malveillants accroît la vulnérabilité aux pirates informatiques et à des sanctions plus sévères.

La prévention est la seule solution.

Ceci est particulièrement alarmant, sachant que 9%, soit 1,7 million de sites Web, présentent une vulnérabilité majeure qui pourrait permettre le déploiement de logiciels malveillants.

Si vous investissez dans la visibilité de vos recherches à long terme, sur un marché très concurrentiel ou sur le trafic organique, la vigilance nécessaire pour éviter un compromis est cruciale.

2. Erreurs d'exploration

Les bots représenteront inévitablement une partie importante du trafic de votre site Web et de vos applications.

Mais tous les robots ne sont pas bénins. Au moins 19% des bots explorent des sites Web à des fins plus néfastes telles que le grattage de contenu, l'identification de vulnérabilités ou le vol de données.

Même si leurs tentatives échouent, les attaques répétées d'un logiciel automatisé peuvent empêcher Googlebot d'explorer votre site de manière adéquate.

Les robots malveillants utilisent la même bande passante et les mêmes ressources qu'un serveur légitime ou un visiteur normal.

Toutefois, si votre serveur est soumis à des tâches répétitives et automatisées de la part de plusieurs robots sur une longue période, il peut commencer à limiter votre trafic Web. En réponse, votre serveur pourrait éventuellement cesser de servir des pages.

Si vous remarquez des erreurs 404 ou 503 étranges dans la console de recherche concernant des pages manquantes, il est possible que Google ait essayé de les analyser, mais votre serveur les a signalées comme manquantes.

Ce type d'erreur peut se produire si votre serveur est surchargé.

Bien que leur activité soit généralement gérable, parfois même des robots légitimes peuvent consommer des ressources à un rythme insoutenable. Si vous ajoutez beaucoup de nouveau contenu, une analyse agressive dans une tentative d'indexation risque de fatiguer votre serveur.

De même, il est possible que des robots légitimes rencontrent un problème sur votre site Web, ce qui déclenche une opération gourmande en ressources ou une boucle infinie.

Pour lutter contre cela, la plupart des sites utilisent la mise en cache côté serveur pour servir des versions prédéfinies de leur site plutôt que de générer de manière répétée la même page à chaque demande, ce qui nécessite beaucoup plus de ressources. Cela présente l'avantage supplémentaire de réduire les temps de chargement de vos visiteurs réels, ce que Google approuvera.

La plupart des principaux moteurs de recherche fournissent également un moyen de contrôler la vitesse à laquelle leurs robots analysent votre site, afin de ne pas surcharger les capacités de vos serveurs.

Cela ne permet pas de contrôler la fréquence à laquelle un robot va explorer votre site, mais le niveau de ressources consommées.

Pour optimiser efficacement, vous devez reconnaître la menace qui pèse sur vous ou sur le modèle commercial spécifique de votre client.

Prenez conscience de la nécessité de créer des systèmes capables de différencier le trafic de bots défectueux, le trafic de bots de qualité et l'activité humaine. Si vous faites mal, vous risquez de réduire l'efficacité de votre référencement, voire même de bloquer complètement les visiteurs précieux de vos services.

Dans la deuxième section, nous aborderons plus en détail l'identification du trafic de robots malveillants et la meilleure façon de remédier au problème.

3. Spam SEO

Plus de 73% des sites piratés dans l'étude de GoDaddy ont été attaqués uniquement à des fins de spam par SEO.

Cela pourrait être un acte de sabotage délibéré, ou une tentative aveugle de gratter, de dégrader ou de capitaliser sur un site Web faisant autorité.

En règle générale, les acteurs malveillants chargent les sites avec du spam afin de décourager les visites légitimes, de les transformer en fermes de liens et d'attirer des visiteurs peu méfiants avec des liens malveillants ou des liens de phishing.

Dans de nombreux cas, les pirates informatiques tirent parti des vulnérabilités existantes et obtiennent un accès administratif à l'aide d'une injection SQL.

Ce type d'attaque ciblée peut être dévastateur. Votre site sera envahi par le spam et potentiellement sur la liste noire. Vos clients seront manipulés. Les dommages de réputation peuvent être irréparables.

Autre que la liste noire, il n'y a pas de pénalité de référencement direct pour les dégradations de sites Web. Cependant, la façon dont votre site Web apparaît dans le SERP change. Les dommages finaux dépendent des modifications apportées.

Mais il est probable que votre site Web ne sera plus pertinent pour les requêtes qu'il était, du moins pour un temps.

Supposons qu'un attaquant obtienne l'accès et implante un processus non autorisé sur votre serveur qui fonctionne en dehors du répertoire d'hébergement.

Ils pourraient potentiellement avoir un accès backdoor illimité au serveur et à tout le contenu qui y est hébergé, même après un nettoyage de fichier.

Grâce à cela, ils pourraient exécuter et stocker des milliers de fichiers - y compris du contenu piraté - sur votre serveur.

Si cela devenait populaire, les ressources de votre serveur seraient principalement utilisées pour fournir ce contenu. Cela réduira énormément la vitesse de votre site, non seulement en perdant l'attention de vos visiteurs, mais aussi en dégradant votre classement.

Parmi les autres techniques de spam SEO, on peut citer l'utilisation de robots de raclage pour voler et dupliquer du contenu, des adresses électroniques et des informations personnelles. Que vous soyez au courant de cette activité ou non, votre site Web pourrait éventuellement faire l'objet de sanctions en cas de contenu en double dans le cadre de vos campagne de SEO Montreal

1 note

·

View note

Quote

bibliothèques de programmation Python Top 10 des bibliothèques de programmation Python Python est un langage de programmation de haut niveau, facile à apprendre, orienté objet, modulaire et souligné facile à lire. Python est largement utilisé dans la sphère éducative, pour le calcul scientifique, les mégadonnées et l'apprentissage automatique, dans le développement Web et Internet, les graphiques, l'interface graphique, les jeux et d'autres directions. Parce que l'écosystème Python est énorme, il existe d'innombrables bibliothèques qui simplifient la programmation dans ce langage. Grâce à de telles bibliothèques, il devient possible d'effectuer plus facilement certaines tâches sans avoir besoin d'écrire du code redondant. Si vous êtes un programmeur Python, il est utile de vous familiariser avec les bibliothèques les plus populaires. Notre article en décrit dix. Commençons par les bibliothèques générales telles que Requests, Simplejson, SQLAlchemy, NumPy, puis nous nous tournerons vers des bibliothèques plus «avancées» pour l'apprentissage automatique, les données scientifiques, la construction d'interfaces graphiques et le calcul scientifique. 1. Requests Avec plus de 26 000 étoiles sur GitHub et des milliers de téléchargements quotidiens, Requests se classe premier dans le classement des bibliothèques de développement les plus populaires et utiles en Python. Cette bibliothèque est utilisée dans des projets de Spotify, Microsoft, NPR, Heroku, Amazon, BuzzFeed, Reddit, Twitter, Mozzila (la liste est longue). Les demandes réduisent le travail manuel lourd et automatisent les tâches telles que l'ajout d'une chaîne de requête à une URL, le cryptage des formulaires de soumission de données, une connexion HTTP permanente, la combinaison des connexions HTTP, etc. en utilisant urllib3. Pour faciliter le développement, un déchiffrement automatique du contenu est également fourni. La bibliothèque propose le chargement d'autres fonctions, telles que le journal d'authentification, les cookies de clé / valeur élégants, la représentation Unicode pour l'attribut body de l'objet de réponse, le téléchargement en continu, le délai de connexion, la prise en charge de .netrc. En général, Requests n'est pas une bibliothèque supplémentaire pour un projet Web. 2. Simplejson Il s'agit d'une autre bibliothèque très populaire et l'une des plus téléchargées. Simplejson est un encodeur et décodeur json rapide, précis et extensible qui prend en charge Python 3.3+ avec une compatibilité descendante avec Python 2.5. Simplejson est écrit en Python et n'a aucune dépendance externe. Il comprend également des extensions écrites en C pour des représentations à vitesse particulièrement élevée. En plus de l'UTF-8 par défaut, le décodeur Simplejson peut gérer les chaînes JSON qui viennent dans n'importe quel encodage. Avec le Kwarg par défaut pour les vidages , l'encodeur Simplejson peut être utilisé pour sérialiser même des objets non pris en charge. La bibliothèque Simplejson peut effectuer un post-traitement des objets JSON à l' aide de quarts object_hook ou object_pairs_hook. L'implémentation de protocoles tels que JSON-RPC est grandement facilitée à l'aide de Simplejson. 3. Alchimie SQL B ase data - partie intégrante du développement d'applications et dans le monde de Python SQLAlchemy - bibliothèque nécessaire pour travailler avec des bases de données. P redlagaya ensemble complet de durable modèles de domaines d'accès haute performance aux bases de données sur d'agir comme un ensemble d'outils SQL et mapping objet-relationnel. Dans un intérêt particulier, le mappage du modèle de données dans lequel différentes classes sont affichées dans la base de données de différentes manières, permettant au modèle d'objet et au schéma de base de données d'être déclenchés initialement. Les développeurs obtiennent le contrôle total et la révision de la construction SQL, rien ne se cache derrière les murs des packers. L'approche de cette bibliothèque est beaucoup plus moderne et efficace par rapport aux outils SQL / ORM disponibles, et prend donc une place de choix dans la liste des bibliothèques Python les plus utiles. P Après la dernière version, SQLAlchemy a pris la tête; Il est utilisé par des organisations telles que Freshbooks, Survey Monkey, Mozilla, reddit, Yelp et bien d'autres. 4. TensorFlow TensorFlow suit les bibliothèques de base et vous plonge dans le monde de l'intelligence artificielle. Il s'agit d'une bibliothèque Python open source qui a été utilisée avec succès pour effectuer des calculs à l'aide de graphiques de flux de données. Le calcul est initialement présenté sous forme de graphiques, où chaque nœud du graphique est conçu pour effectuer des opérations mathématiques. Cependant, le calcul réel est effectué sur demande, ce qui vous permet d'augmenter la productivité des calculs complexes. La bibliothèque prend en compte les besoins de l'informatique complexe: elle sert l'informatique répartie sur le CPU / GPU et plusieurs systèmes, en prenant soin de la duplication. TensorFlow est une bibliothèque open source gratuite. Il a été développé par les ingénieurs de Google travaillant sur le projet Google Brain. 5. Scrapy Scrapy est un cadre utilisé pour extraire des données structurées de sites Web. Il s'agit d'une bibliothèque rapide, simple, extensible et facile à utiliser. Son utilisation comprend l'exploration de données, le traitement de l'information, un robot de recherche, l'exploration de données à l'aide de l'API, et bien plus encore. Scrapy out of the box prend en charge l'extraction de données à partir de HTML / XML à l'aide d'expressions Xpath et de sélecteurs CSS, un shell de console interactif, l'exportation de données vers json, csv, xml, back-end ftp, stockage s3, stockage local, gestion des cookies et des sessions, compression, mise en cache, authentification, usurpation de l'agent utilisateur. Scrapy vous permet de prescrire des règles pour l'extraction des données. La bibliothèque est écrite en Python, sa conception suggère la possibilité d'extension en raison de nouvelles fonctionnalités, et vous pouvez la porter pour qu'elle s'exécute sur Linux, Windows, Mac et BSD. 6. Matplotlib Bibliothèque de constructions numériques bidimensionnelles. Il est idéal pour analyser les données et créer des formes de haute qualité de différents formats, y compris des graphiques et des tableaux interactifs. Matplotlib peut être utilisé dans des scripts écrits en Python, dans le shell IPython et sur une grande variété de serveurs d'applications Web. Cela simplifie considérablement les tâches de construction complexes. En écrivant un petit morceau de code, vous pouvez générer des graphiques, des histogrammes, des diagrammes de dispersion de données. Les modules combinés pyplot et Ipython offrent MATLAB comme interface pour la construction de graphiques simples. Vous pouvez contrôler complètement l'apparence des lignes, les propriétés du système de coordonnées, etc. C'est sans aucun doute l'une des meilleures bibliothèques de construction numérique disponibles pour Python. Des outils tels que fond de carte, cartopie, mplot3d, axes_grid améliorent les capacités de Mataplotlib. Cette bibliothèque est une idée originale de John Hunter. Il est utilisé dans des milliers de projets de recherche, scientifiques et d'édition. 7. Scikit-Learn Une bibliothèque de haut niveau contenant des algorithmes comme la forêt aléatoire, prêts à être utilisés dans des projets d'apprentissage automatique. Le langage Scikit-learn est pour la plupart Python, mais il a également activé Cython pour améliorer les performances de certains algorithmes internes. L'encapsuleur Cython autour de LIBSVM est utilisé pour prendre en charge les implémentations vectorielles, et LIBLINEAR est utilisé pour la régression informatique et la prise en charge linéaire des machines vectorielles. Scikit-learn utilise également CBLAS, qui est l'interface C pour l'utilisation de la bibliothèque de sous-programmes d'algèbre linéaire de base (CBLAS). Cette bibliothèque est construite sur SciPy et est distribuée sous la licence open source BSD 3 clauses pour la recherche ainsi que pour un usage commercial. 8. Pygame Aimez-vous le développement de jeux? Pygame est conçu pour créer des applications multimédias avec des jeux inclus. Il est construit sur la puissante bibliothèque Simple Directmedia (SDL). Cette bibliothèque est, entre autres, utilisée pour enseigner le développement de jeux aux enfants. C'est open source. La force de Pygame est qu'il ne nécessite pas OpenGL, permet l'utilisation de plusieurs processeurs pour fonctionner dans un système multicœur pour des performances très élevées, ainsi que l'utilisation de codes C et d'assemblage optimisés pour les fonctions internes. Pygame est très portable et peut fonctionner sur presque toutes les plateformes et tous les systèmes d'exploitation. Cette bibliothèque a été téléchargée par des millions de personnes et il est très probable qu'elle soit l'une des meilleures bibliothèques de jeux. 9. Arrow Arrow est conçu pour surmonter les lacunes de la fonctionnalité intégrée de date et d'heure de Python, qui n'est pas entièrement claire et facile. Il peut être utilisé comme un excellent remplacement pour les modules datetime et time en Python. 10. wxPython wxPython est l'une des trois bibliothèques GUI les plus populaires pour Python (les deux autres sont PyQT et Tkinter). wxPython est intuitif pour les développeurs de python et facile à utiliser, c'est un excellent mélange de programmation C ++ et Python de wxWidget. wxPython est utilisé comme module d'extension Python et est une boîte à outils multiplateforme qui s'exécute sur de nombreuses plates-formes sans nécessiter de modifications. Il est pris en charge sur de nombreuses plates-formes, notamment Unix, Macintosh OS X et Microsoft Windows (32 bits). wxPython offre des milliers d'éléments qui facilitent la création d'applications GUI Python longues et fonctionnelles.

http://lemonde01net.blogspot.com/2020/06/top-10-des-bibliotheques-de.html

1 note

·

View note

Text

Une cyberattaque est tout type d'action offensive qui cible les systèmes d'information, les réseaux informatiques ou les appareils informatiques personnels, en utilisant diverses méthodes pour voler, ou détruire des données. Même l'expert en sécurité Web le plus expérimenté doit rester vigilant et se prémunir contre les hackers. Personne n'est en sécurité sans savoir à quoi faire attention. Voici six des vulnérabilités de sécurité les plus courantes contre lesquelles vous devez vous protéger. Voici 5 attaques informatiques courantes qu'un site internet pourrait être susceptible de subir durant son existence: 1. SQL Injections SQL signifie langage de requête structuré, c'est un langage de programmation utilisé pour communiquer avec des bases de données. De nombreux serveurs qui stockent des données critiques pour les sites Web et les services utilisent SQL pour gérer les données de leurs bases de données. Une attaque par injection SQL cible spécifiquement ce type de serveur, en utilisant un code malveillant pour amener le serveur à divulguer des informations qu'il ne ferait normalement pas. Ceci est particulièrement problématique si le serveur stocke des informations client privées du site Web, telles que numéros de carte de crédit, noms d'utilisateur et mots de passe (informations d'identification) ou autres informations personnellement identifiables, qui sont des cibles tentantes et lucratives pour un attaquant. 2. Scriptage cross site (XSS) Les scripts intersites ciblent les utilisateurs d'un site plutôt que l'application Web elle-même. Le pirate informatique malveillant insère un morceau de code dans un site Web vulnérable, qui est ensuite exécuté par le visiteur du site Web. Le code peut compromettre les comptes de l'utilisateur, activer des chevaux de Troie ou modifier le contenu du site Web pour amener l'utilisateur à divulguer des informations privées. Vous pouvez protéger votre site Web contre les attaques XSS en mettant en place un pare-feu d'application Web (WAF). WAF agit comme un filtre qui identifie et bloque toutes les requêtes malveillantes sur votre site Web. Habituellement, les sociétés d'hébergement Web ont déjà WAF en place lorsque vous achetez leur service, mais vous pouvez également le configurer vous-même. 3. Attaque via système d'authentification La plupart des applications exigent que leurs utilisateurs se connectent avant de les utiliser, souvent avec une combinaison nom d'utilisateur/mot de passe. Il existe de nombreux types de failles courantes avec ce système d'authentification, qui peuvent être exploitées de diverses manières : attaques par dictionnaire, force brute automatisée, bourrage d'informations d'identification, piratage de session, etc. Un attaquant qui réussit à deviner un mot de passe valide serait en mesure d'usurper l'identité de cet utilisateur et d'effectuer toute action que sa victime serait capable de faire sans pouvoir faire la différence entre l'attaquant et la victime. 4. Entités externes XML (XXE) Souvent, les applications doivent recevoir et traiter des documents XML des utilisateurs. Les analyseurs XML anciens ou mal configurés peuvent activer une fonctionnalité XML connue sous le nom de références d'entités externes dans les documents XML, qui, une fois évaluées, intégreront le contenu d'un autre fichier . Les attaquants peuvent en abuser pour lire des données confidentielles, accéder aux systèmes internes et même fermer l'application lors d'une attaque par déni de service (DoS) . Par exemple, un document XML contenant ceci : ]>&gw/e; inclurait le contenu du fichier de mot de passe dans le document XML. 5. Attaques par par déni de service distribué (DDoS) Une attaque par déni de service submerge les ressources d'un système afin qu'il ne puisse pas répondre aux demandes de service. Une attaque DDoS est également une attaque contre les ressources du système, mais elle est lancée à partir d'un grand nombre d'autres machines hôtes infectées par des logiciels malveillants contrôlés par l'attaquant.

Contrairement aux attaques conçues pour permettre à l'attaquant d'obtenir ou d'augmenter l'accès, le déni de service n'offre pas d'avantages directs aux attaquants. Pour certains d'entre eux, il suffit d'avoir la satisfaction d'un déni de service. Cependant, si la ressource attaquée appartient à un concurrent commercial, l'avantage pour l'attaquant peut être suffisamment réel. Un autre objectif d'une attaque DoS peut être de mettre un système hors ligne afin qu'un autre type d'attaque puisse être lancé.

0 notes

Text

PENTEST MODE MANUEL

Pentest de sécurité (Mode Manuel) Forfait de Pentest de premier niveau (puis en cycle de développement Agile) afin d'établir une revue de code pour sécuriser une application en ligne par exemple. Etude de pentest sécurité sur demande. Durée forfaitaire de la mission : 3 jourq / homme par un ingénieur cyber IT et pentest. Ce forfait de pentest porte notamment sur l'une des cibles suivantes pour un test d'intrusion en mode manuel (3 Jours/Ingénieur Sécurité) : - Sites Internet - Des applications Web - Application mobile - API - Revue de code Livrable : Pour chaque pentest, un rapport sera produit et remis à la fin de l’évaluation. Les vulnérabilités découvertes sont présentées lors de la réunion de lecture. Vous souhaitez en savoir plus sur nos prestations de Pentest, consulter la fiche : Qu'est-ce qu'un pentest de sécurité ? Notre offre de pentest en mode automatique, répondra généralement au champ d’application incluant les vulnérabilités de sécurité du Top 10 de l’OWASP : - Exécution de code à distance - Injection SQL - Script inter-sites - Contrefaçon de demande côté serveur - Références d’objets indirectes - Exposition de données sensibles - Mauvaise configuration de la sécurité - Entités externes XML (XXE) - Clic-jacking - Problèmes logiques - Redirections et transferts non validés - La collecte d’informations Une simple question, c’est simple comme un coup de fil au +44 (0) 560 384 6936, notre standard est à votre écoute, disponible en langue anglaise, française et espagnole. Pour contacter un ingénieur sécurité expert en pentest, nos horaires ouverture du standard téléphonique : du lundi au vendredi 9:00 AM à 6:00 PM (UK time). == Service provided by Philemonday Agency http://www.philemonday-agency.com/ Read the full article

0 notes

Text

Windows server 2016 standard 16core factory installed no media no cal 無料ダウンロード.

Windows server 2016 standard 16core factory installed no media no cal 無料ダウンロード.

Dell(TM) PowerEdge(TM) R540 Rack Mount Server.Solved: Media for new Windows Server VMs on OEM Datacenter? - Dell Community

Windows Server Standard,16CORE,FI,No Med,No CAL, 多言語 SUSE Linux Enterprise Server 15 SP3,Factory Install, ライセンス & サブスクリプション選択が必要 1-パック of Windows Server / デバイス CALs (スタンダード / データセンター) 8,円 /ea Windows Server Standard,16CORE,FI,No Med,No CAL, 多言語 SUSE Linux Enterprise Server 15 SP3,Factory Install, ライセンス & サブスクリプション選択が必要 NFI with SQL/ DWGD Media, 日本es ,円 /ea. Microsoft SQL サーバー スタンダード,OEM, Incl. 5 USER CALs, NFI with SQL/ DWGD Windows Server Standard,16CORE,FI,No Med,No CAL, 多言語 SUSE Linux Enterprise Server 15 SP3,Factory Install, ライセンス & サブスクリプション選択が必要 5-パック of Windows Server / ユーザー CALs (スタンダード / データセンター) 43,円 /ea

Windows server 2016 standard 16core factory installed no media no cal 無料ダウンロード.Dell EMC PowerEdge Rラック サーバー | Dell 日本

Vérifiez le prix WINDOWS SERVER STANDARD 16CORE FACTORY INSTALLED NO MEDIA NO CAL à partir de la liste de prix Dell , le prix du serveur Dell et le Windows Server Standard,16CORE,FI,No Med,No CAL, 多言語 SUSE Linux Enterprise Server 15 SP3,Factory Install, ライセンス & サブスクリプション選択が必要 NFI with SQL/ DWGD Media, 日本es ,円 /ea. Microsoft SQL サーバー スタンダード,OEM, Incl. 5 USER CALs, NFI with SQL/ DWGD Windows Server Standard,16CORE,FI,No Med,No CAL, 多言語 SUSE Linux Enterprise Server 15 SP3,Factory Install, ライセンス & サブスクリプション選択が必要 5-パック of Windows Server / ユーザー CALs (スタンダード / データセンター) 43,円 /ea

Dell TM PowerEdge TM R Rack Mount Server. 販売価格 2,,円. 仕様詳細 製品特長 製品レビュー ドライバ、マニュアル、サポート. 製品本体 基本. PowerEdge R サーバ. PowerEdge R MLK Motherboard, V2. Trusted プラットフォーム モジュール TPM. Trusted プラットフォーム モジュール なし. Trusted プラットフォーム モジュール 1. Trusted プラットフォーム モジュール 2. ゴールド インテル Xeon Gold 2. インテル Xeon Gold V 1. インテル Xeon Gold 2. インテル Xeon Silver 2. インテル Xeon Bronze 1. 追加 プロセッサー. 追加 プロセッサー なし. CPU サーマル 構成. Thermal 非 1x FH ライザ 用. メモリ DIMM タイプ���スピード. メモリ 構成タイプ. パフォーマンス 最適化. メモリ Mirroring. シングル ランクSparing メモリモード.

PERC H アダプター, Low Profile. SAS SSD GB SSD SAS ISE Mixed Use 12Gbps 2. ハードドライブ 2nd RAID コンテナ 用. SATA HDD 情報. iDRAC サービス モジュール. iDRAC サービス モジュール ISM , インストールしません. iDRAC サービス モジュール ISM , Pre-インストール in OS. ブート 最適化 ストレージ カード. Embedded システム管理.

サーバー Secured コンポーネント 検証. iDRAC9 ベーシック. iDRAC9, Express. iDRAC9 Enterprise with OpenManage Enterprise Advanced. iDRAC9 Datacenter x4. OpenManage Enterprise アドバンスト. Dell EMC OpenManage Integration for ServiceNow for iDRAC9. iDRAC Secure Enterprise キー マネジャー ライセンス. OpenManage Integration with MS Windows Admin センター プレミアムライセンス for PowerEdge, Perpetual. OpenManage Integration with MS Windows Admin Center Premium ライセンス for PowerEdge, Evaluation. 追加 ネットワークカード. Broadcom Broadcom 4 ポート 1GbE BASE-T アダプター, PCIe Low Profile.

Broadcom デュアル ポート 1 GbE ネットワーク LOM Mezz カード. Broadcom デュアル ポート 1GbE BASE-T アダプター, PCIe Full Height. Broadcom デュアル ポート 1GbE BASE-T アダプター, PCIe ロープロファイル. Broadcom デュアル ポート 25Gb, SFP28, PCIe アダプタ, フル ハイト. Broadcom デュアル ポート 25Gb, SFP28, PCIe アダプタ, ロープロファイル. Broadcom デュアル ポート 25GbE OCP SFP28 LOM Mezz カード.

Broadcom デュアル ポート 10 GbE ベースT ネットワーク LOM Mezz カード. Broadcom デュアル ポート 10Gb, ベース-T, PCIe アダプタ, フル ハイト. Broadcom デュアル ポート 10Gb, Base-T, PCIe アダプタ, ロープロファイル.

インテル イーサネット I DP 1Gb サーバー アダプター. インテル イーサネット I デュアル ポート 1GbE BASE-T アダプター, PCIe ロープロファイル. インテル イーサネット I 4 ポート 1GbE BASE-T アダプター, PCIe Full Height. インテル イーサネット i 4 ポート 1GbE BASE-T アダプター, PCIe Low Profile. インテル X デュアルポート 10GbE BASE-T アダプター, PCIe Full Height. インテル X デュアル ポート 10G Base-T アダプタ, ロープロファイル. インテル X クワッド ポート 10GbE, ベース-T, PCIe アダプタ, フル ハイト.

インテル X クワッド ポート 10GbE, Base-T, PCIe アダプタ, ロープロファイル. インテル XXV デュアルポート 25GbE SFP28 PCIe アダプタ, ロープロファイル. PCIe Low Profile. QLogic FastLinQ デュアル ポート 10Gb Base-T アダプタ, フル ハイト. QLogic FastLinQ 4 ポート 10GbE BASE-T アダプター, PCIe Low Profile. QLogic FastLinQ Quad Port 10GbE BASE-T PCIe アダプター, Full Height. QLogic FastLinQ デュアル ポート 25Gb SFP28 アダプタ, フルハイト. QLogic FastLinQ デュアル ポート 25Gb SFP28 アダプタ, ロープロファイル.

デュアル-ポート 1GbE On-Board LOM. Dell EMC PowerEdge QSFP28 SR4 GbE 85C optic. デル ネットワーキング, ケーブル, SFP28 to SFP28, 25GbE, パッシブ カッパー Twinax ダイレクトアタッチ ケーブル, 1 メートル. Dell ネットワーキング, ケーブル, SFP28 to SFP28, 25GbE, ッシブ カッパー Twinax ダイレクトアタッチ ケーブル, 2 メートル. Dell ネットワーキング, ケーブル, SFP28 to SFP28, 25GbE, ッシブ カッパー Twinax ダイレクトアタッチ ケーブル, 3 メートル. Dell ネットワーキング, ケーブル, SFP28 to SFP28, 25GbE, ッシブ カッパー Twinax ダイレクトアタッチ ケーブル, 5 メートル.

SFP28 SR Optic, 25GbE, 85C, for 全部の SFP28 ports. ファイバー チャンネル アダプター. Emulex LPE シングル ポート 16Gb ファイバー チャネル HBA, PCIe Full Height [DELL Recommend]. Emulex LPE シングル ポート 16Gb ファイバー チャネル HBA, PCIe Low Profile [DELL Recommend]. Emulex LPE デュアル チャネル 16Gb ファイバー チャネル HBA, PCIe Full Height [DELL Recommend]. Emulex LPE デュアル チャネル 16Gb ファイバー チャネル HBA, PCIe Low Profile [DELL Recommend].

QLogic デュアル ポート 8Gb ファイバー チャンネル HBA, PCIe Full Height. QLogic Single Port 16Gb Fibre チャネル HBA, PCIe Full Height. QLogic Single Port 16Gb Fibre チャネル HBA, PCIe Low Profile.

QLogic デュアル ポート 16Gb Fibre チャネル HBA, PCIe Full Height. QLogic デュアル ポート 16Gb Fibre チャネル HBA, PCIe Low Profile. 追加 PCIe カード. SAS 12Gbps HBA 外付け コントローラ. SAS 12Gbps HBA外付け コントローラ, ロープロファイル. 電源 ユニット. シングル,ホットプラグ PS,W. 電源ケーブル - C13, 2M, V, 15A 日本. PowerEdge 2U スタンダード ベゼル Dell EMC. PowerEdge 2U LCD ベゼル Dell EMC. ベゼルなし Dell EMC. クイック Sync 2 At-the-box mgmt. Quick Sync なし. グループ マネージャ. iDRAC グループ マネージャー, 有効.

0 notes