#tutoriales Linux

Explore tagged Tumblr posts

Text

Guía Integral para la Selección de Distribuciones Linux: Todo lo que Necesita Saber

1. Introducción

Breve introducción al mundo Linux

Linux es un sistema operativo de código abierto que se ha convertido en una base sólida para una amplia variedad de distribuciones, cada una adaptada a diferentes necesidades y usuarios.

Importancia de escoger la distribución adecuada

La elección de la distribución Linux correcta puede mejorar considerablemente la experiencia del usuario. Esta decisión afecta la facilidad de uso, la estabilidad del sistema, y la disponibilidad de software, entre otros factores.

2. ¿Qué es una Distribución Linux?

Definición de distribución Linux

Una distribución Linux es un sistema operativo compuesto por el kernel de Linux, software del sistema y aplicaciones, todo empaquetado para ofrecer una experiencia específica al usuario.

Componentes clave de una distribución

Kernel de Linux: El núcleo que interactúa directamente con el hardware.

Entorno de escritorio: La interfaz gráfica (Gnome, KDE, Xfce, etc.).

Gestores de paquetes: Herramientas para instalar, actualizar y gestionar software (APT, YUM, Pacman, etc.).

Cómo surgen las diferentes distribuciones

Las distribuciones Linux suelen derivarse de bases comunes como Debian, Red Hat o Arch, adaptadas para cumplir con diferentes filosofías, niveles de estabilidad y propósitos.

3. Tipos de Distribuciones Linux

Distribuciones basadas en Debian

Características principales: Estabilidad, gran comunidad, soporte a largo plazo.

Ejemplos populares: Ubuntu, Linux Mint.

Distribuciones basadas en Red Hat

Características principales: Orientación empresarial, robustez, soporte comercial.

Ejemplos populares: Fedora, CentOS, RHEL.

Distribuciones basadas en Arch

Características principales: Personalización, simplicidad, enfoque en el usuario avanzado.

Ejemplos populares: Arch Linux, Manjaro.

Distribuciones especializadas

Para servidores: CentOS, Ubuntu Server.

Para hardware antiguo: Puppy Linux, Lubuntu.

Para seguridad: Kali Linux, Parrot OS.

Para desarrolladores: Pop!_OS, Fedora Workstation.

4. Factores Clave a Considerar al Escoger una Distribución

Experiencia del usuario

Algunas distribuciones están diseñadas para ser amigables y fáciles de usar (ej. Linux Mint), mientras que otras requieren conocimientos avanzados (ej. Arch Linux).

Compatibilidad de hardware

Es crucial asegurarse de que la distribución sea compatible con el hardware disponible, especialmente en computadoras más antiguas.

Gestión de paquetes

La simplicidad en la instalación y actualización del software es esencial, y aquí es donde entran los gestores de paquetes.

Frecuencia de actualizaciones

Rolling release (actualizaciones continuas, como en Arch Linux) vs. release fijas (ciclos estables, como en Ubuntu).

Entorno de escritorio

El entorno de escritorio afecta la experiencia visual y funcional del usuario. GNOME, KDE, y Xfce son algunos de los más comunes.

Uso previsto

Dependiendo de si el sistema se usará para tareas de oficina, desarrollo, servidores, o seguridad, se debe elegir una distribución acorde.

5. Guía Comparativa de Distribuciones Populares

Ubuntu vs. Fedora

Objetivo: Ubuntu se centra en la facilidad de uso para el usuario final, mientras que Fedora impulsa la adopción de tecnologías más recientes y es una base para Red Hat.

Filosofía: Ubuntu se basa en la simplicidad y accesibilidad, mientras que Fedora sigue la filosofía de "Freedom, Friends, Features, First" (Libertad, Amigos, Características, Primero), priorizando la innovación.

Debian vs. Arch Linux

Objetivo: Debian prioriza la estabilidad y seguridad, siendo ideal para servidores, mientras que Arch Linux es para usuarios que desean un sistema personalizado y actualizado constantemente.

Filosofía: Debian se adhiere a la filosofía de software libre y estabilidad, mientras que Arch sigue el principio de "Keep It Simple, Stupid" (KISS), ofreciendo un sistema base para construir según las necesidades del usuario.

Kali Linux vs. Ubuntu

Objetivo: Kali Linux está diseñado para pruebas de penetración y auditorías de seguridad, mientras que Ubuntu es una distribución generalista para uso en escritorio.

Filosofía: Kali Linux sigue una filosofía de seguridad y especialización extrema, mientras que Ubuntu promueve una experiencia accesible y amigable para todos.

Manjaro vs. CentOS

Objetivo: Manjaro busca combinar la personalización de Arch con la facilidad de uso, mientras que CentOS es una opción estable y robusta para servidores.

Filosofía: Manjaro es para usuarios que desean la última tecnología con una curva de aprendizaje más accesible, mientras que CentOS sigue una filosofía de estabilidad y durabilidad a largo plazo en entornos empresariales.

6. Cómo Instalar y Probar Distribuciones Linux

Métodos para probar distribuciones

Live USB/CD: Permite ejecutar la distribución sin instalarla.

Máquina virtual: Usar software como VirtualBox o VMware para probar distribuciones sin modificar tu sistema principal.

Guía paso a paso para instalar una distribución

Preparación del medio de instalación: Crear un USB booteable con herramientas como Rufus o Etcher.

Configuración del sistema durante la instalación: Configurar particiones, seleccionar el entorno de escritorio y el gestor de arranque.

Post-instalación: Actualizar el sistema, instalar controladores, y personalizar el entorno.

7. Distribuciones Recomendadas para Diferentes Usuarios

Principiantes: Ubuntu, Linux Mint.

Usuarios intermedios: Fedora, Manjaro.

Usuarios avanzados: Arch Linux, Debian.

Administradores de servidores: CentOS, Ubuntu Server.

Desarrolladores y profesionales IT: Fedora, Pop!_OS.

Entusiastas de la seguridad: Kali Linux, Parrot OS.

8. Conclusión

Resumen de los puntos clave

Elegir una distribución Linux adecuada depende de varios factores, incluyendo la experiencia del usuario, el propósito del uso, y las preferencias personales.

Recomendaciones finales

Experimentar con diferentes distribuciones utilizando métodos como Live USB o máquinas virtuales es crucial para encontrar la que mejor se adapte a tus necesidades.

Llamada a la acción

Te invitamos a probar algunas de las distribuciones mencionadas y unirte a la comunidad de Linux para seguir aprendiendo y compartiendo.

9. Glosario de Términos

Kernel: El núcleo del sistema operativo que gestiona la comunicación entre el hardware y el software.

Entorno de escritorio: La interfaz gráfica que permite interactuar con el sistema operativo.

Gestor de paquetes: Herramienta que facilita la instalación y gestión de software en una distribución Linux.

Rolling release: Modelo de desarrollo en el cual el software se actualiza continuamente sin necesidad de versiones mayores.

Fork: Un proyecto derivado de otro, pero que sigue su propio camino de desarrollo.

10. FAQ (Preguntas Frecuentes)

¿Cuál es la mejor distribución para un principiante?

Ubuntu o Linux Mint suelen ser las mejores opciones para nuevos usuarios.

¿Puedo instalar Linux junto a Windows?

Sí, puedes instalar Linux en dual-boot para elegir entre ambos sistemas al iniciar la computadora.

¿Qué distribución es mejor para un servidor?

CentOS y Ubuntu Server son opciones populares para servidores.

¿Qué es una distribución rolling release?

Es un tipo de distribución que se actualiza de manera continua sin necesidad de esperar versiones nuevas.

#Linux#distribuciones Linux#Ubuntu#Fedora#Debian#Arch Linux#Manjaro#Linux Mint#Kali Linux#CentOS#Ubuntu Server#distribución rolling release#gestores de paquetes#entornos de escritorio#software libre#instalación de Linux#tutoriales Linux#comunidad Linux#recursos Linux#foros Linux#blogs de Linux#seguridad en Linux

4 notes

·

View notes

Text

Tutorial que explica cómo crear un script que muestre un menú de tareas a ejecutar desde Bash (consola linux).

0 notes

Text

🐧 ¿Buscas la mejor información sobre Linux? ¡Descubre TopLinux!

Si eres usuario, administrador o simplemente curioso del mundo del código abierto, TopLinux es tu fuente confiable con:

✔ Guías paso a paso (desde instalación hasta optimización) ✔ Comparativas de distribuciones y herramientas ✔ Trucos de terminal que te ahorrarán horas ✔ Noticias actualizadas sobre el ecosistema Linux

¿Por qué elegirlo? 🔹 Contenido verificado por expertos 🔹 Tutoriales aptos para todos los niveles 🔹 Comunidad activa y colaborativa

🚀 Empieza hoy: Explora TopLinux y domina el sistema operativo más poderoso.

0 notes

Text

Windows LTSC o NTlite

Siempre nos van a recomendar alternativas de Windows, ya sean versiones de Linux o versiones modificadas de Windows.

Nosotros sabemos que existen muchos riesgos a la hora de instalar un sistema operativo, no solamente nos referimos a las vulnerabilidades o virus que existen.

A lo largo de los años algunos proyectos son muy útiles, existen muchos tutoriales de como usar Win Toolkit, NTLite y en algunos sitios recomiendan el proyecto Doofy's Projects que tienen su repositorio en GitHub, existen muchas alternativas pero nosotros usamos tres Win Toolkit, NTLite y Windows LTSC.

La mejor opción es informarse, investigar y hacer pruebas.

0 notes

Text

Dibujos de objetos y mucho más

youtube

Suscribete en mi canal de YouTube Linux-Tuts4115-Tutoriales y disfruta de todos mis video tutoriales

0 notes

Text

Własny serwer Red Hat cz.1: serwer

Własny serwer Red Hat jest równoległym do Własny serwer Debian/Ubuntu zestawem porad, które pomogą zainstalować i skonfigurować serwer bazujący na dystrybucji Red Hat Linux lub jego klonach. Tutoriale z tej grupy bazują na instalacji Rocky Linux. https://linuxiarze.pl/wlasny-serwer-red-hat-cz-1-serwer-www/

0 notes

Text

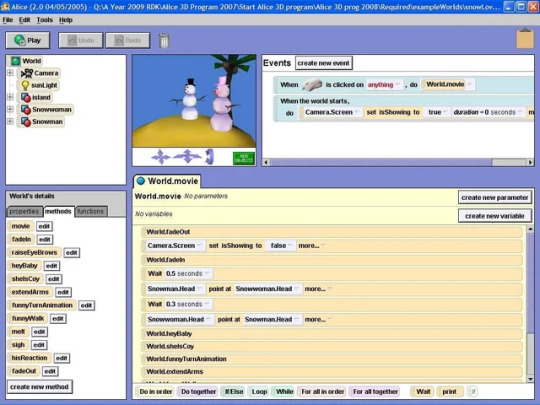

Alice

Alice es un entorno de programación educativo diseñado para enseñar conceptos de programación orientada a objetos y 3D. Fue desarrollado por la Universidad Carnegie Mellon y es utilizado en escuelas y universidades de todo el mundo.

Características clave:

Entorno de programación visual: Alice utiliza un entorno de programación visual que permite a los usuarios crear programas arrastrando y soltando bloques.

Gráficos 3D: Los programas creados en Alice se ejecutan en un entorno 3D, lo que permite a los usuarios crear animaciones y juegos interactivos.

Lenguaje de programación: Alice tiene su propio lenguaje de programación, que es similar a Java.

Compatibilidad con múltiples plataformas: Alice es compatible con Windows, macOS y Linux.

Beneficios:

Fácil de usar: El entorno visual de Alice hace que sea fácil para los principiantes aprender a programar.

Desarrolla habilidades de pensamiento crítico: Alice ayuda a los estudiantes a desarrollar habilidades de pensamiento crítico y resolución de problemas.

Promueve la creatividad: Los estudiantes pueden expresar su creatividad a través de proyectos y animaciones interactivas.

Prepara para lenguajes de programación avanzados: Alice es un buen punto de partida para aprender lenguajes de programación más avanzados como Java o C++.

Edades objetivo:

Alice está diseñado para estudiantes de secundaria y universidad, aunque también puede ser utilizado por estudiantes más jóvenes con supervisión.

Recursos y apoyo:

Tutoriales y lecciones: La página web de Alice ofrece tutoriales y lecciones para ayudar a los estudiantes a aprender.

Comunidad de usuarios: La comunidad de Alice es activa y ofrece apoyo y recursos adicionales.

Documentación: La documentación de Alice es detallada y fácil de seguir.

Aplicaciones:

Educación: Alice es utilizado en escuelas y universidades para enseñar programación.

Investigación: Alice se utiliza en investigación para estudiar la educación en programación.

Desarrollo de juegos: Alice se utiliza para crear juegos y animaciones interactivas.

0 notes

Text

Cómo instalar Rkhunter en Rocky Linux 9 para buscar Backdoors, Rootkits

Cómo instalar Rkhunter en Rocky Linux 9 para buscar Backdoors, Rootkits #RockyLinux #Rkhunter #Seguridad

Rkhunter es uno de esos pequeños programas que todos deberíamos instalar en nuestro servidor. No cuesta anda y aporta muchas mejoras a la seguridad de tu servidor. Es un programa específicamente pensado para mejorar la seguridad y buscar Backdoors y Rootkits en tu sistema de manera automática. Te voy a contar cómo instalarlo en Rocky Linux 9, ya que la mayoría de los tutoriales online que he…

0 notes

Text

what is a open vpn

🔒🌍✨ Obtén 3 Meses GRATIS de VPN - Acceso a Internet Seguro y Privado en Todo el Mundo! Haz Clic Aquí ✨🌍🔒

what is a open vpn

Definición de OpenVPN

OpenVPN es una herramienta de software de red privada virtual (VPN) de código abierto que proporciona una conectividad segura para la transferencia de datos a través de redes públicas como Internet. Esta tecnología utiliza protocolos de seguridad, como SSL/TLS, para cifrar los datos y mantener la privacidad y la integridad de la información transmitida.

La principal ventaja de OpenVPN es su versatilidad y flexibilidad, ya que es compatible con una amplia variedad de sistemas operativos, incluidos Windows, macOS, Linux, iOS y Android. Además, su configuración es relativamente sencilla y ofrece un alto nivel de seguridad.

Otra característica destacada de OpenVPN es su capacidad para establecer conexiones punto a punto o de sitio a sitio, permitiendo a los usuarios acceder de forma segura a recursos de red remotos. Esto resulta especialmente útil para empresas que necesitan garantizar la seguridad de la información confidencial que se transmite a través de Internet.

En resumen, OpenVPN es una herramienta potente y confiable que ofrece una forma segura de conectarse a redes remotas y proteger la privacidad de los datos transmitidos. Su naturaleza de código abierto también significa que es constantemente auditado y mejorado por la comunidad de desarrolladores, lo que garantiza su eficacia y seguridad a largo plazo.

Ventajas de usar OpenVPN

OpenVPN es una solución popular y eficaz para proteger la privacidad y seguridad en línea. A continuación, se presentan algunas ventajas de utilizar OpenVPN:

Seguridad robusta: OpenVPN utiliza protocolos de cifrado avanzados para asegurar la privacidad de los datos transmitidos a través de la red. Esto significa que tus comunicaciones en línea están protegidas de posibles ataques cibernéticos y de la interceptación de terceros.

Acceso remoto seguro: OpenVPN te permite conectarte de forma segura a redes privadas o restringidas desde cualquier ubicación geográfica. Esto es ideal para trabajar de forma remota o acceder a contenido restringido geográficamente sin comprometer la seguridad de tus datos.

Facilidad de configuración: A pesar de ser una herramienta potente, OpenVPN es relativamente sencillo de configurar y utilizar. Existen numerosas guías y tutoriales en línea que te ayudarán a implementar una conexión segura en poco tiempo.

Compatibilidad multiplataforma: OpenVPN es compatible con una amplia variedad de sistemas operativos, incluyendo Windows, macOS, Linux, Android e iOS. Esto te permite proteger tus comunicaciones en línea sin importar el dispositivo que estés utilizando.

En resumen, OpenVPN es una excelente opción para aquellos que buscan proteger su privacidad en línea y mantenerse seguros al navegar por internet. Con su seguridad robusta, acceso remoto seguro, facilidad de configuración y compatibilidad multiplataforma, OpenVPN es una herramienta imprescindible para mantener tus datos seguros en todo momento.

Configuración de OpenVPN

La configuración de OpenVPN es un proceso crucial para garantizar una conexión segura y privada a través de una red virtual privada (VPN). OpenVPN es una de las opciones más populares y confiables para establecer conexiones VPN, ya que ofrece altos niveles de seguridad y flexibilidad.

Para configurar OpenVPN, es fundamental seguir algunos pasos clave. En primer lugar, es necesario instalar el software de OpenVPN en el servidor y en los dispositivos que se van a conectar a la VPN. Una vez instalado, se deben generar los certificados de seguridad y las claves de cifrado para autenticar y proteger la comunicación entre el servidor y los clientes.

Después de generar los certificados, se debe configurar el archivo de configuración de OpenVPN en el servidor y en los dispositivos cliente. En este archivo se establecen los parámetros de conexión, como la dirección IP del servidor, el puerto de conexión, el protocolo de cifrado y las rutas de red que se van a enrutar a través de la VPN.

Una vez configurado todo, se puede iniciar el servicio de OpenVPN en el servidor y conectar los dispositivos cliente a la VPN utilizando el software cliente de OpenVPN. Es importante realizar pruebas de conexión para asegurarse de que todo funcione correctamente y de que la conexión sea segura.

En resumen, la configuración de OpenVPN es un proceso detallado que requiere conocimientos técnicos, pero que garantiza una conexión segura y privada a través de una red VPN. Siguiendo los pasos adecuados, se puede disfrutar de los beneficios de la privacidad y la seguridad en línea que ofrece OpenVPN.

Seguridad en OpenVPN

OpenVPN es una popular solución de código abierto para redes privadas virtuales (VPN, por sus siglas en inglés) que ofrece una conexión segura a través de Internet. Sin embargo, es fundamental tomar medidas adicionales para garantizar la seguridad al utilizar OpenVPN.

Para empezar, es aconsejable utilizar contraseñas robustas y únicas para acceder a la red VPN, ya que una contraseña débil o compartida puede comprometer la seguridad de la conexión. Además, se recomienda implementar la autenticación de dos factores para añadir una capa adicional de protección.

Otro aspecto importante es configurar correctamente el firewall para restringir el acceso a la red VPN solo a usuarios autorizados. De igual manera, es esencial mantener actualizado el software de OpenVPN para contar con las últimas correcciones de seguridad y mejoras de rendimiento.

Además, se recomienda cifrar el tráfico de datos a través de OpenVPN utilizando certificados SSL/TLS para proteger la información sensible durante la transferencia. También es aconsejable utilizar una clave de cifrado sólida y actualizarla periódicamente para mantener la seguridad de la red.

En resumen, la seguridad en OpenVPN es fundamental para proteger la privacidad y la integridad de los datos transmitidos a través de una VPN. Siguiendo buenas prácticas de seguridad, como el uso de contraseñas seguras, la autenticación de dos factores y la encriptación adecuada, se puede disfrutar de una experiencia segura y protegida al utilizar OpenVPN.

OpenVPN vs otros protocolos VPN

OpenVPN es uno de los protocolos VPN más populares en la actualidad, pero ¿cómo se compara con otros protocolos VPN disponibles en el mercado?

En primer lugar, es importante destacar que OpenVPN es conocido por ser altamente seguro y confiable. Utiliza cifrado de alta calidad, lo que lo hace una excelente opción para aquellos que buscan proteger su privacidad en línea. Su código fuente abierto también significa que se somete constantemente a auditorías de seguridad para garantizar su integridad.

Por otro lado, existen otros protocolos VPN como PPTP y L2TP/IPsec, que si bien son más antiguos, todavía se utilizan ampliamente. Sin embargo, estos protocolos tienden a ser menos seguros en comparación con OpenVPN, lo que los hace menos recomendables para aquellos que priorizan la seguridad en línea.

Además, IKEv2/IPsec es otro protocolo VPN que se destaca por su rapidez y estabilidad, siendo una excelente opción para dispositivos móviles. Sin embargo, algunos usuarios pueden preferir OpenVPN debido a su enfoque en la privacidad y la seguridad.

En resumen, OpenVPN sigue siendo una de las mejores opciones cuando se trata de protocolos VPN, gracias a su seguridad, confiabilidad y transparencia. Si buscas proteger tus datos mientras navegas por internet, OpenVPN es una excelente elección para mantener tu privacidad en línea.

0 notes

Text

how to setup softether vpn with a proxy

🔒🌍✨ Obtén 3 Meses GRATIS de VPN - Acceso a Internet Seguro y Privado en Todo el Mundo! Haz Clic Aquí ✨🌍🔒

how to setup softether vpn with a proxy

Configuración SoftEther VPN

SoftEther VPN es una popular solución de software de código abierto que permite a los usuarios configurar y gestionar redes privadas virtuales de forma sencilla y segura. Con SoftEther VPN, los usuarios pueden establecer conexiones seguras a través de Internet, lo que les permite navegar de forma anónima y acceder a recursos restringidos en línea.

Para configurar SoftEther VPN, primero es necesario descargar e instalar el software en el dispositivo que se utilizará para la conexión. Una vez instalado, se debe abrir el programa y seguir los pasos guiados para configurar una nueva conexión VPN. Durante este proceso, se solicitarán detalles como el servidor al que se desea conectar, el tipo de protocolo a utilizar y las credenciales de acceso correspondientes.

SoftEther VPN ofrece una amplia gama de opciones de configuración que permiten a los usuarios personalizar su experiencia VPN según sus necesidades específicas. Además, el software es compatible con una variedad de plataformas, incluyendo Windows, macOS, Linux, Android e iOS, lo que lo hace accesible para una amplia audiencia de usuarios.

En resumen, la configuración de SoftEther VPN es un proceso relativamente sencillo que brinda a los usuarios la posibilidad de proteger su privacidad en línea y acceder a contenido restringido de forma segura. Con la creciente preocupación por la seguridad en Internet, SoftEther VPN se presenta como una opción confiable y efectiva para aquellos que buscan mantenerse seguros mientras navegan por la web.

Proxy para SoftEther VPN

Un proxy para SoftEther VPN es una herramienta que permite mejorar la seguridad y la privacidad al utilizar una red privada virtual. SoftEther VPN es un software de código abierto que facilita la creación de redes VPN tanto para uso personal como profesional.

Al utilizar un proxy con SoftEther VPN, se añade una capa adicional de anonimato a la conexión, lo que resulta especialmente útil para proteger los datos sensibles y la información personal. Este tipo de proxy actúa como intermediario entre el usuario y la red, enmascarando la dirección IP real y evitando que terceros puedan rastrear la actividad en línea.

Además de la seguridad mejorada, el uso de un proxy para SoftEther VPN también puede ayudar a acceder a contenido bloqueado geográficamente, ya que al cambiar la ubicación virtual, es posible superar este tipo de restricciones.

Es importante tener en cuenta que la configuración de un proxy para SoftEther VPN requiere ciertos conocimientos técnicos, por lo que es recomendable consultar tutoriales o guías especializadas para llevar a cabo el proceso de manera correcta.

En resumen, el uso de un proxy en conjunto con SoftEther VPN puede brindar beneficios adicionales en términos de privacidad, seguridad y acceso a contenido en línea, convirtiéndose en una opción a considerar para aquellos que buscan proteger su información y navegar de forma más segura en internet.

Tutorial configuración SoftEther VPN con proxy

En este tutorial aprenderás a configurar SoftEther VPN con un proxy para mejorar tu privacidad y seguridad en línea. SoftEther VPN es una herramienta gratuita y de código abierto que te permite crear una conexión VPN segura para proteger tus datos mientras navegas por internet.

El primer paso es descargar e instalar SoftEther VPN en tu dispositivo. Una vez instalado, abre el programa y selecciona la opción de configuración. Aquí podrás agregar un nuevo servidor VPN e introducir la dirección del servidor proxy que deseas usar.

A continuación, establece las credenciales de autenticación del servidor proxy, como el nombre de usuario y la contraseña si es necesario. También puedes configurar otras opciones de seguridad según tus preferencias.

Una vez que hayas completado la configuración, podrás conectarte a la VPN con proxy de SoftEther y disfrutar de una conexión segura y privada. Recuerda que es importante utilizar contraseñas seguras y mantener actualizado tanto SoftEther VPN como tu software de seguridad para protegerte de posibles amenazas en línea.

Con SoftEther VPN y un proxy configurado correctamente, podrás navegar por internet de forma anónima y proteger tus datos personales de posibles ciberataques. ¡No esperes más y sigue este tutorial para configurar tu VPN con proxy y mantener tu privacidad en línea!

Pasos para instalar SoftEther VPN con proxy

Para aquellos que buscan una mayor privacidad y seguridad en internet, la instalación de un servidor VPN con proxy puede ser una excelente opción. SoftEther VPN es una herramienta popular que permite crear una red privada virtual de forma sencilla y efectiva. A continuación, se presentan los pasos para instalar SoftEther VPN con proxy:

Descargar SoftEther VPN: El primer paso es descargar el software de SoftEther VPN desde su página web oficial. El proceso de descarga es rápido y sencillo, y está disponible de forma gratuita para uso personal y comercial.

Instalar el software: Una vez descargado, procede a instalar el software en tu dispositivo. Sigue las instrucciones del asistente de instalación para configurar correctamente SoftEther VPN en tu sistema.

Configurar el servidor VPN: Abre el programa de SoftEther VPN y crea un nuevo servidor VPN. Configura las opciones de seguridad según tus preferencias y guarda la configuración.

Configurar el proxy: Para añadir una capa adicional de anonimato, puedes configurar un proxy en SoftEther VPN. Introduce la información del servidor proxy en la configuración del software y activa esta función.

Conectar a la red VPN: Una vez completados los pasos anteriores, ya estás listo para conectarte a la red VPN con proxy de SoftEther. Abre el programa, selecciona el servidor al que deseas conectarte y disfruta de una conexión segura y privada en internet.

Siguiendo estos pasos, podrás instalar y configurar SoftEther VPN con proxy de forma rápida y sencilla, garantizando una mayor protección de tu privacidad online.

Configuración avanzada SoftEther VPN con proxy

La configuración avanzada de SoftEther VPN con un proxy puede proporcionar una capa adicional de seguridad y anonimato para tus actividades en línea. SoftEther VPN es una solución de software de código abierto que te permite crear una red privada virtual (VPN) para proteger tus datos mientras navegas por Internet. Al combinar SoftEther VPN con un proxy, puedes enmascarar aún más tu dirección IP y cifrar tu tráfico, dificultando a los ciberdelincuentes el acceso a tu información personal.

Para configurar SoftEther VPN con un proxy de manera avanzada, primero debes instalar y configurar el software de VPN en tu dispositivo. Una vez que hayas completado este paso, puedes agregar la configuración del proxy en la interfaz de administración de SoftEther. Aquí, tendrás la opción de ingresar la dirección IP y el puerto del proxy que deseas utilizar.

Es importante recordar que la configuración avanzada de SoftEther VPN con un proxy puede variar dependiendo de tus necesidades y del tipo de proxy que estés utilizando. Algunos proxies pueden requerir autenticación adicional, mientras que otros pueden ofrecer funciones de encriptación avanzadas.

En resumen, la combinación de SoftEther VPN con un proxy en una configuración avanzada puede brindarte una mayor seguridad y privacidad en línea. Ya sea que estés buscando proteger tu información personal o eludir la censura en Internet, esta solución puede ayudarte a navegar de forma segura y anónima en la web.

0 notes

Text

Synchronizing Files between Windows and Linux: New Solution! 🚀

Sync your files effortlessly between Windows and Linux with Syncthing! 🔄✨ No cloud, just pure direct connection. Get tips on setup and enjoy secure file sharing at home. Dive in and simplify your tech life! 💻🔐 #TechHacks #FileSync #Syncthing 🌟 - #Tutoriales - #EvergreenContent #TechTips #WindowsTips

0 notes

Text

Seguramente hayas buscado en internet algún truco para Minecraft, información sobre una fórmula en Excel, el procedimiento para transferir dinero en Paypal o la solución para recuperar tus datos perdidos del disco duro. En los buscadores actuales encontrarás diversidad de resultados sin saber, a priori, en cual pulsar. Para situaciones como esta, se diseñó IK4, un sitio web en el que encontrar respuesta a interrogantes de cualquier índole vinculado a la tecnología.

IK4, a través de un formato accesible y muy visual, ofrece más de 30.000 entradas con información sobre diversidad de temas agrupados en pestañas, tales como Soluciones, Programas, Apps, Juegos, Hardware y Aprendiendo. Estas categorías te permiten encontrar guías y manuales, tutoriales, trucos y claves de mejora para multitud de situaciones de la vida cotidiana. Para hacer un uso más personalizado, se ofrece un buscador mediante el cual podrás acotar tus búsquedas y encontrar más rápidamente la información deseada. Las entradas y resultados de búsqueda se actualizan a diario, ofreciendo un catálogo de lo más novedoso y acorde a las necesidades digitales actuales. Esto permite que los temas de interés y las dificultades que se encuentran en la tecnología actual puedan encontrar una respuesta lo más fiable, rápida y veraz posible.

Navegando por IK4, se encuentra en primer lugar la pestaña Soluciones, clasificada en tres temas: “cómo”, en la que hallarás información vinculada a cómo recuperar algo (por ejemplo, cómo recuperar notas borradas, cómo recuperar fotos borradas del ordenador, cómo recuperar el PUK de tu tarjeta, etc.); “trucos PC”, con datos para conocer mejor todo lo que tu ordenador puede ofrecerte, facilitarte así su uso y mejorar tu rendimiento (por ejemplo con trucos para proteger la privacidad en una videoconferencia, guías para crear copias de seguridad en Windows o información útil para dominar los atajos del teclado, entre muchos otros) y, “tecnonianos”, con información vinculada a las criptomonedas, internet, iPhone, juegos variados, redes sociales, virus, tiendas y formas de ganar dinero.

En la pestaña Programas visualizarás contenido relativo a diferentes sistemas operativos (Android, macOS, iOS, Windows, Linux), navegadores (Google Chrome, Mozilla Firefox, Microsoft Edge), Whatsapp, Telegram, Photoshop y Skype. Todo ello te permitirá ampliar conocimientos y resolver dudas sobre cómo guardar fotos en la nube en un dispositivo Android, listados de las mejores VPN, extensiones de los diferentes navegadores, uBlock Origin, Toolbar Cleaner, desactivación de cookies, novedades de las redes sociales más virales en la actualidad o los mejores tutoriales para retocar imágenes.

A través de la pestaña Apps, te adentrarás con mayor profundidad en las opciones que las aplicaciones de tu Smartphone te ofrecen. Encontrarás datos referentes a Instagram, Facebook, Google, Gmail, Youtube, Netflix, Apple TV, Twitter, Tik Tok o Paypal. Esta información te resultará realmente útil, pues los trucos y guías para sacar el mayor rendimiento a las apps de tu Smartphone es algo esencial. Algunas entradas vinculadas a esta temática pueden ser: trucos de edición para hacer transiciones en Tik Tok, cómo darse de baja en Gmail, cómo crear vídeos creativos para Youtube Shorts, la manera de promocionar una cuenta de Twitter o ideas clave para definir la estética visual de tu cuenta de Instagram.

Una de las pestañas virales entre el mundo gamer es la de Juegos, la cual cuenta con trucos y guías actualizadas de los últimos videojuegos de moda. Podrás leer información sobre consolas falsas, novedades en videojuegos y consolas para los próximos años, lanzamientos más deseados, estrategias para lograr partidas exitosas, claves para superar obstáculos en juegos offline y online y un largo etcétea vinculado a los juegos más conocidos del momento (World of Warcraft, Leage of Legends, Fornite, Minecraft, Grand Theft auto, Clash of clans…).

En cuanto a la pestaña Hardware, las diferentes categorías que encontrarás en ella te harán navegar por información relacionada con los móviles (formateos, más vendidos, o compatibilidades), Consolas (líder de ventas, fallos y errores más comunes, o recomendaciones), Firmware (Xiaomi, PS5, Alcatel, HTC…), Tablets o diversidad de instrucciones de uso y manuales útiles (empleo de AirsPods, transferencia de notas entre teléfonos Xiaomi, activación del modo módem en móviles Samsung…).

La pestaña Aprendiendo te permitirá ampliar horizontes y profundizar en diversidad de temáticas. Podrás encontrar instrucciones sobre internet y sus navegadores, claves para la reparación de ordenadores, errores habituales, soluciones eficaces, recomendaciones de uso, seguridad y virus, recuperación de datos, historiales o guías de personalización entre un sinfín de tutoriales y guías de aprendizaje.

Sin duda, IK4 ofrece un amplio listado de soluciones a las necesidades y a las dudas más comunes vinculadas a internet y a las diferentes tecnologías involucradas. A través de este sitio web optimizarás tu productividad, aprenderás a utilizar programas, apps, consolas y dispositivos digitales de toda índole. La gran oferta de entradas que se ofrece alberga noticias y guías de uso destinadas a todos los públicos, edades y gustos, por lo que cualquier duda que tengas, la encontrarás en IK4.

1 note

·

View note

Text

Como crear un vlog 4. 2

Esta es la parte dos del blog anterior, anteriormente vimos algunos programas sencillos para la edición de fotografía en tu vlog, ahora veremos los más esenciales y los que sin duda no dejaras de ocupar. Los software de edición de video; así que aquí te presentamos los 5 mejores programas.

VideoPad

Es un software de edición de video muy sencillo y práctico. VideoPad viene con características profesionales como múltiples pantallas para edición rápida y pistas de audio de superposición ilimitada, brindando la opción de tener más control sobre su mezcla de sonido y tiene opciones para agregar efectos de luz, ajustar los colores y superponer texto e imágenes.

iMovie

Este programa desafortunadamente solo está disponible para Mac pero es muy útil y tiene una funcionalidad de almacenamiento en la nube que te permite trabajar en el mismo proyecto desde tu iPad, iPhone y Mac. Cuenta con docenas de animaciones de títulos con calidad de estudio para créditos de aspecto profesional, música incorporada, efectos de sonido y grabación de voz en off para que tu edición de sonido e imagen siempre se consolide.

Lightworks

Tiene una interfaz simple e intuitiva y ofrece una colección de vídeos tutoriales detallados, por lo que es sencillo aprender a utilizarla. Tiene una versión gratuita pero la versión más completa tiene un precio de $24.99 dólares por mes. Incluye funciones de recorte sencillas y de alta calidad para una edición de vídeo rápida y precisa, función de edición multicámara para sincronizar clips de múltiples cámaras.

Filmora Go

Esta herramienta ofrece una interfaz muy intuitiva y puedes agregar muchos tipos de efectos como acelerar la imagen, invertirla o ralentizarla, reproducir en cámara lenta, mostrar las imágenes marcha atrás, y también se puede agregar un vídeo dentro del principal, con un sistema de capas.

Shotcut

Es un editor de vídeo multiplataforma, sin embargo, hay un pequeño problema con Shotcut, fue diseñado originalmente para Linux, por lo que algunos pueden encontrar la interfaz un poco extraña y si eres nuevo en esto será difícil utilizarla. La razón por la que se destaca es su host de herramientas de ajuste de audio permite a los usuarios realizar ajustes de graves y agudos, crear filtros pasabanda, ajustar la ganancia, agregar compresión dinámica y mucho más.

Esperamos que estas plataformas te sean útiles y puedas escoger la más adecuada para ti.

0 notes

Text

Pequeño tutorial que muestra como para en primera instancia un ataque DDOS a nuestro servidor web Linux

2 notes

·

View notes

Link

Para los usuarios de GIMP.

7 notes

·

View notes

Text

El proceso del ensamble escultórico aplicado a la imagen digital

Por: Óscar del Río Sánchez

De una práctica escultórica a una digital ¿Cómo aplicar una lógica de producción escultórica a la imagen digital? Más que existir una respuesta concreta a la pregunta, debe haber una infinidad de caminos que pueden tomarse para conseguirlo. En cambio, sugiero un proceso para conseguirlo. Fue pertinente aprovechar lo que sabía como escultor para desplazarlo a la imagen digital. Quiero destacar que partir de algo familiar ayudó bastante. Comprendí que una lógica de trabajo no estaba condicionada por un medio especifico. Sin embargo, es complicado llegar a este tipo de reflexiones cuando se forma parte de un ambiente académico conservador, ya que la comunidad docente y el alumnado, tienden a inclinarse por un tipo de manifestación u otra, no conciben que el arte plástico, el conceptual o el digital pueden sumar a un mismo proceso y a una misma producción.

En tal sentido, primero traduje ciertos procesos del ensamble escultórico que había ocupado para trabajar y los apliqué a la intervención de imágenes JPG y PNG. Éstos eran, colocar color a las piezas, yuxtaponer elementos para construir una forma distinta y agregar diversas texturas. Sin embargo, las partes de esta forma de ensamblaje ya no eran físicas sino digitales (el sistema binario traducido a texto, inmerso en imágenes JPG y PNG). Ahora el color lo aplicaba previamente a las imágenes con efectos propios de Photoshop. Las texturas fueron realizadas mediante un proceso conocido como "data bending". La dinámica para generar una intervención en imágenes JPG o PNG, era un proceso que consistía en desmantelar y yuxtaponer para generar una forma distinta.

Esta práctica de ensamblaje es virtual. Según, Piérre Lévy, para comprender lo virtual habría que conocer previamente "lo real" y "lo actual". Con "lo real" se refiere a cosas con magnitudes físicas, pero también al proceso continuo que les da forma, es lo que subyace tras una apariencia. Con virtual, alude a lo que no se puede fijar en una coordenada espacio-temporal, pero que a su vez también es real, es decir, lo virtual existe sin estar ahí. Dirá que desde un sentido filosófico, lo virtual existe sólo en potencia y no en acto. Comenta que su opuesto es lo "actual", la concretización de algo en un tiempo y espacio determinado. Sin embargo, no existe un objeto puramente actual, pues siempre se entrelaza con lo virtual y lo real. Los tres espacios son modos diferentes de percibir la realidad. Sumando a esto, Lévy, agrega que una entidad virtual está desterritorializada, "es capaz de generar varias manifestaciones concretas en diferentes momentos y lugares determinados, sin estar por ello unida ella misma a un lugar o a un tiempo particular" (Lévy, 2007: 33).

Proceso de ensamblaje

Desde esta perspectiva, este proceso de ensamblaje, está "desterritorializado", es intangible, "pura inteligibilidad" (Brea, 2010: 67). Para poder realizarlo no se necesitaran materiales plásticos. Este proceso lo desarrollé emulando el "glitch arte". Éste, puede entenderse como la práctica que emplea alteraciones digitales o análogas para conseguir determinada cualidad estética. Uno de los resultados es la visualización de la estructura subyacente a la imagen digital, a saber, los píxeles con que está estructurada. También se usa para alterar datos digitales o para manipular físicamente dispositivos electrónicos. En "Glitch stuidies manifesto", Rosa Menkman, escribe que el glitch art no debe confundirse con colocar efectos a las imágenes. Menkman, dirá que este proceso sería una forma de domesticación de la práctica, cuyo resultado final valdría más que el proceso de creación, pues apuntaría a embellecer la imagen en lugar de alterarla. El glitch en la imagen, muestra cómo la destrucción puede transformarse en un nuevo lenguaje visual, "es una experiencia de interrupción maravillosa que aleja a un objeto de su forma y discurso ordinarios" (Menkman, 2010).

En este orden de ideas, el glitch como resultado estético sería una oposición critica a las imágenes con buena resolución, aparentes portadoras de una realidad más objetiva. Éstas generalmente son producidas con las tecnologías más avanzadas, ligadas a los medios de comunicación masiva. De tal forma, Rosa Menkman, señala que el discurso elitista de la tecnología es un dogma perseguido por personas ingenuas sumergidas en una cultura de actualización persistente. En tal sentido, alude que el usuario debería darse cuenta de que la idea de mejora en los dispositivos electrónicos, es un protocolo patentado y un engañado sobre la idea de progresión, que sólo apunta al consumo. Agrega que cada una de las nuevas tecnologías, siempre tendrá sus propias huellas dactilares de imperfección. Nos dice que algunos artistas se propusieron elucidar y deconstruir los usos habituales de los dispositivos electrónicos. Así, la computadora será entendida como una máquina que puede desdoblarse o usarse de muchas maneras diferentes.

Siguiendo esta línea, Nick Briz, en el texto "The glitch codec tutorial", nos dice que el glitch es un evento inesperado y a menudo desconcertante, del cual se puede generar una interacción distinta con la imagen digital. Cuenta que el glitch art busca establecer una relación crítica con las tecnologías digitales. Está alentado por libertades dentro de ciertas esferas, como las comunidades que brindan softwares con código abierto (open source). Sin embargo, enfatiza que esa libertad, se retiene y es ocultada por los mercados de software comercial.

De tal manera, el "glitching" puede ser un medio para protestar contra tales entidades y sus intereses particulares. "El glitching es una crítica a la estructura del medio (el código), al material (la interfaz) y a las políticas (abierta/cerrada, libre/no libre, propiedad/bienes comunes, etc.). El acto crítico e intencional del glitching exige esta libertad para instigar, explorar y relacionarse" (Briz, 2011).

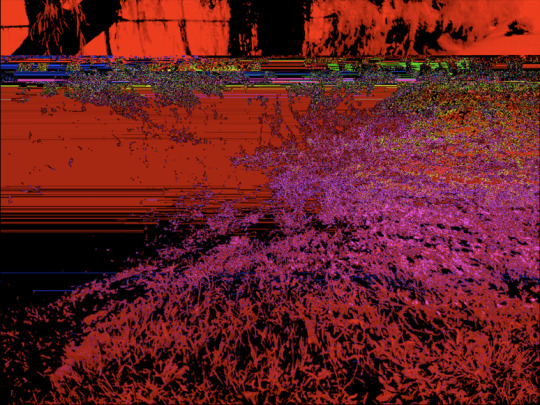

Con base en esto, el equivalente virtual que encontré para aplicar texturas a la imagen digital fue el glitch. Éste lo pude crear por medio de un proceso conocido como "data bending". Con ello busqué generar una estética alternativa, ajena a la producción escultórica tradicional. El "data bending" es una forma para crear glitch art, se trata de un proceso que consiste en manipular un archivo digital con un formato determinado (JPG, MOV, MP3, MP4, OBJ, PNG, PPT, etc.), utilizando un software diseñado para editar archivos de otro formato. Algo pude salir mal al momento de traducir un elemento particular por medio de otra interfaz, aparecerá en nuestra pantalla un letrero que señale un error, sin embargo, muchas veces el resultado será una especie de ruido en los archivos de audio, así como la abstracción mediante píxeles y formas coloridas en los archivos de imagen o de video.

Generalmente ocurrirán distorsiones en cada uno, dando como resultado una nueva forma, alejada de las cualidades previamente visualizadas o escuchadas. Pueden traducirse formatos de audio a imagen y viceversa. De cierta manera el data bending, es el aprovechamiento de los fallos que existen en nuestros productos tecnológicos para generar otra estética. Para poner en práctica el data bending, intervine dos tipos de archivo: JPG y PNG. Mi computadora es una vieja MacBook del año 2009, sin embargo, este proceso también puede realizarse con sistemas operativos de Linux o Windows (con sus respectivas variaciones). El proceso para generar texturas en la imagen con formato JPG y PNG, podría definirlo como una acción de ensamblaje.

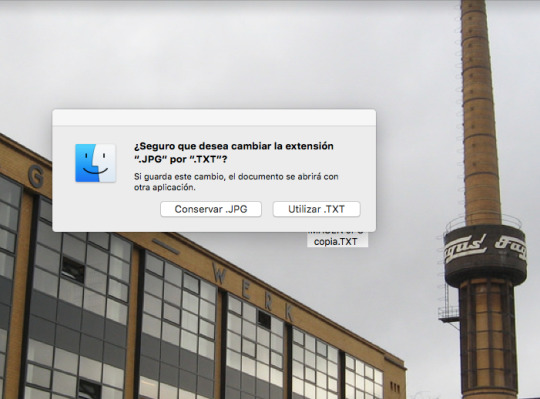

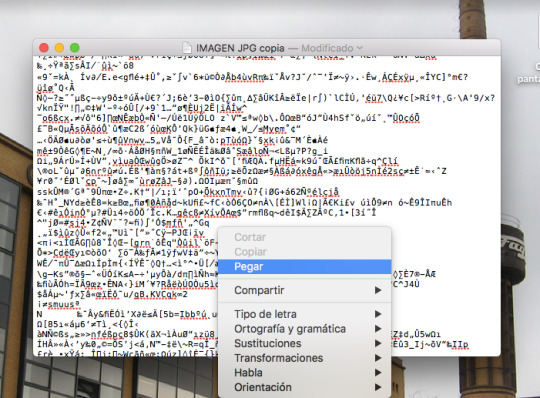

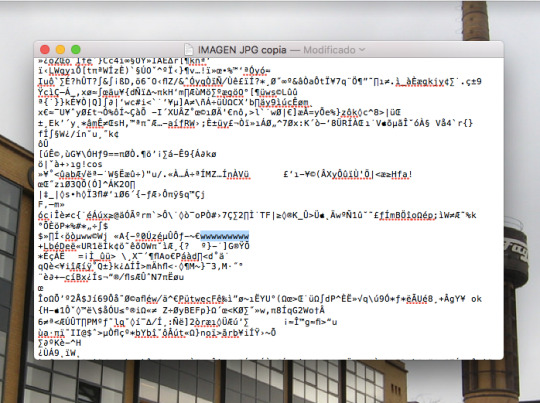

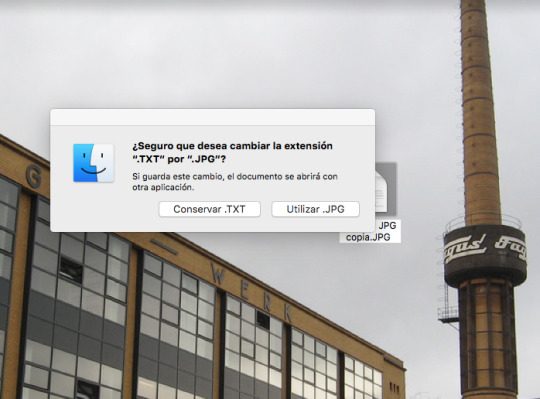

A continuación, propongo una serie de pasos para conseguir un glitch en este tipo de archivos, parte del proceso lo extraje del texto "The glitch codec tutorial" de Nick Briz, así como de algunos tutoriales que están en YouTube. Para generar un glitch en un archivo JPG, comencé duplicando el archivo para evitar que sufriera un daño permanente. Intervenir la copia garantiza un respaldo (Figura a). El segundo paso, fue modificar la terminación del formato JPG por uno TXT (Figura b), aparecerá un letrero que pregunté si deseamos cambiar la extensión del archivo (Figura c), debemos presionar "utilizar TXT".

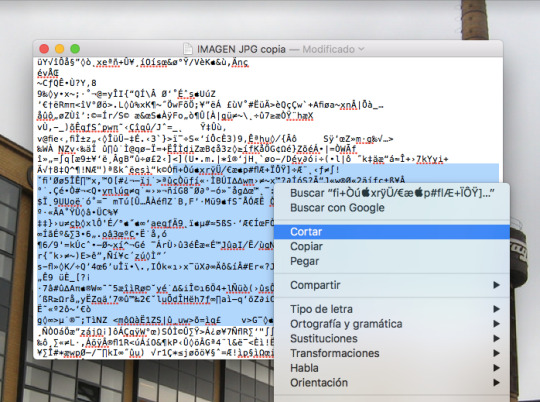

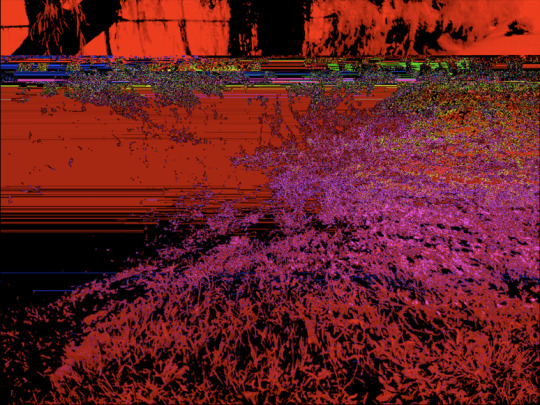

Observaremos cómo automáticamente la imagen en formato JPG se transforma en un archivo de texto (Figura d). Lo que sigue es abrir el archivo, será visible en el editor de texto la traducción del sistema binario de la imagen a códigos formados por letras, números y signos (Figura e). Debemos desplazar el cursos hacia abajo para editar la información que está en medio, es importante evitar intervenir la información del principio o del final, pues dañará el archivo en lugar de producir un glitch. Una forma de alterar la información es seleccionar un fragmento casi del tamaño de un párrafo (Figura f), para enseguida dar click derecho y seleccionar cortar (Figura g). Posteriormente debemos desplazarnos hacia otra parte del archivo para pegar el fragmento cortado (Figura h). Esta dinámica de cortar y pegar puede realizarse varias veces a lo largo de la parte media del texto. Asimismo, podemos seleccionar algunas letras y borrarlas (Figura i), para colocar otras en su lugar (Figura j). El penúltimo paso es cerrar el archivo y cambiar la terminación del mismo, nuevamente al formato original (en este caso JPG) (Figura k). Volverá a salir un letrero que nos pregunte si deseamos cambiar la extensión del formato, habrá que dar click esta vez en "utilizar JPG"(Figura l).

Al momento de abrir el archivo tendremos un glitch en la imagen (Figura ñ) que contrastará con el archivo original (Figura n). Este proceso es una dinámica de ensamblaje, que consiste en desmantelar el archivo de texto, generar otro orden de yuxtaposición y por ende conseguir una imagen nueva, el sentido conceptual implícito alude a una forma distinta de relacionarse con la interfaz del programa y con la imagen digital. Desde otro punto, la dinámica para conseguir un glitch en formato PNG, es básicamente la misma, pero el resultado es distinto, en lugar de aparecer bloques de color en la imagen, saldrán patrones coloridos o parecidos a la señal que generaba una televisión de bulbos (Figuras o, p, q). Cabe señalar que podemos abrir un mismo archivo para editarlo múltiples veces, así la imagen se irá alterando hasta hacerse más abstracta y perder la forma original. Este proceso como bien he comentado fue el equivalente digital de las texturas en el ensamble escultórico.

Figura a. Oscar Del Río Sánchez, Paso 1 para realizar un glitch en formato JPG y PNG, 2020

Figura b. Oscar Del Río Sánchez, Paso 2 para realizar un glitch en formato JPG y PNG, 2020

Figura c. Oscar Del Río Sánchez, Paso 3 para realizar un glitch en formato JPG y PNG, 2020

Figura d. Oscar Del Río Sánchez, Paso 4 para realizar un glitch en formato JPG y PNG, 2020

Figura e. Oscar Del Río Sánchez, Paso 5 para realizar un glitch en formato JPG y PNG, 2020

Figura f. Oscar Del Río Sánchez, Paso 6 para realizar un glitch en formato JPG y PNG, 2020 Figura g. Oscar Del Río Sánchez, Paso 7 para realizar un glitch en formato JPG y PNG, 2020

Figura h. Oscar Del Río Sánchez, Paso 8 para realizar un glitch en formato JPG y PNG, 2020

Figura i. Oscar Del Río Sánchez, Paso 9 para realizar un glitch en formato JPG y PNG, 2020

Figura j. Oscar Del Río Sánchez, Paso 10 para realizar un glitch en formato JPG y PNG, 2020

Figura k. Oscar Del Río Sánchez, Paso 11 para realizar un glitch en formato JPG y PNG, 2020

Figura l. Oscar Del Río Sánchez, Paso 12 para realizar un glitch en formato JPG y PNG, 2020

Figura n. Oscar Del Río Sánchez, Imagen en formato JPG sin intervenir, 2020

Figura ñ. Oscar Del Río Sánchez, Glitch en formato JPG, 2020

Figura o. Oscar Del Río Sánchez, Imagen en formato PNG sin intervenir, 2020

Figura p. Oscar Del Río Sánchez, Glitch en formato PNG 1, 2020

Figura q. Oscar Del Río Sánchez, Glitch en formato PNG 2, 2020

Conclusiones

Uno de los aspectos que me resultaron atractivos del data bending es que genera posibilidades creativas alejadas de las tecnologías más avanzadas. Para mí, muchas veces había sido una limitante explorar la fotografía o el video por no tener equipos con buena definición, ahora, me siento satisfecho de poder realizar una producción visual con un celular de bajo perfil y una computadora anticuada. Hacer texturas en la imagen por medio del data bending, no sólo implicó adquirir un nuevo proceso creativo, también devino como acto reflexivo sobre la manera en que solía interactuar con mi equipo de computo.

Bibliografía

- Brea, J., (compilador), (2005) Estudios Visuales. La epistemología de la visualidad en la era de la globalización. Madrid, Ediciones Akal.

- Briz, N., (2011) The glitch codec tutorial [online]. Disponible en:http://nickbriz.com/glitchcodectutorial/ [16 de Febrero de 2020]. - Estévez, P., (2012) El ensamblaje escultórico. Análisis y tipologías objetuales en el Arte Contemporáneo Mexicano. México, Universidad Nacional Autónoma de México. - Levy. P., (2007) Cibercultura. Informe al consejo de Europa. Edición de Beatriz Campillo, Isabel Chacón y Florentino Martorana. México, Universidad Autónoma Metropolitana - Menkman, R., (2011) "Glitch Studies Manifesto New" en Lovink, G. y Somers, R., eds., (2011) Video Vortex Reader II. Moving image beyond YouTube. Amsterdam, Institute of Network Cultures, pp 336-347.

4 notes

·

View notes