#osrframework

Photo

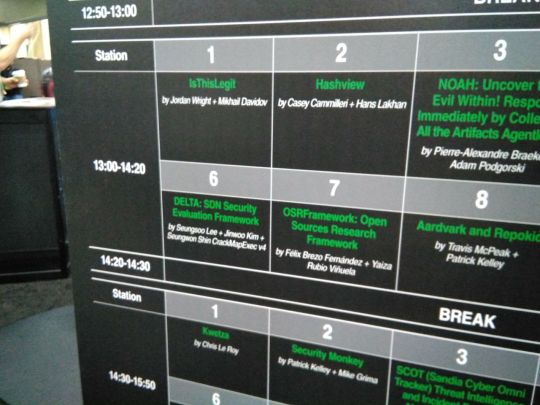

Segundo premio del Hackathon de INCIBE en el Mobile World Congress

Esta semana hemos estado participando en el Hackathon organizado por INCIBE en el evento paralelo para startups celebrado dentro del Mobile World Congress: el #4YFN. En este hackathon se podían presentar equipos orientados a desarrollar y/o mejorar herramientas existentes. En neustro caso, nos hemos dedicado a desarrollar y mejorar la herramienta que mejor conocemos que no es otra que OSRFramework.

¿Qué hay de nuevo?

Las novedades más interesantes que hemos incluido son una API muy sencilla a través de la nueva app osrframework_server.py y una interfaz que pretende hacer las cosas más amigables para el usuario menos avanzado usando Javascript, CSS y HTML5 de la mano de proyectos como HTML Kickstart (el mismo que usamos para las extensiones) y las librerías de visualización de Keshif.me que funcionan muy bien para trabajar con ficheros .csv.

Pero las cosas no quedan ahí. Estos días hemos implementado unas cuantas cosas más:

50 wrappers nuevos para usufy que lanzan el número de búsquedas a 305.

Extracción de datos adicionales de los perfiles de varias docenas de plataformas (las que empiezan por a y por b) para no solamente identificar si existe el perfil, si no almacenar también parámetros adicionales que nos puedan ayudar en la identificación del interés de los perfiles.

Más de 700 verificaciones nuevas de subdominbios gratuitos de segundo nivel que se ponen a disposición del público en general a través de servicios como mooo.com, us.to o h4ck.me que.

Transformada de domainfy.py para Maltego (domainfy.py lleva con nosotros unos meses, pero no habíamos desarrollado la transformada aún)

Facilitar el despliegue a través de Docker, en donde ya tenemos registrada nuestra cuenta. Aún estamos intentando solventar algunos problemillas con la instalación mientras nos hacemos a la tecnología (dadnos algo de tiempo para subir la release alpha), pero con el Dockerfile que está disponible en el repositorio deberíais poder hacer funcionar todos los servicios.

Aviso al usuario de si hay nuevas versiones de OSRFramework disponibles mediante un aviso que se muestra en la pantalla de login de Github.

¡Vale! Pero… ¿cómo lo probamos?

El trabajo que hemos desarrollado está subido ya en Pip como versión 0.16.0a2 y está disponible en Github dentro de la rama dev del repositorio. Es una versión alfa por algo, ya avisamos, pero es funcional para los que seáis más manitas. Si lo queréis instalar en local la mejor forma es hacerlo con:

git clone https://github.com/i3visio/osrframework -b dev

cd osrframework

pip install -e . --user

Con eso instalaréis para el usuario actual la rama de desarrollo que también está disponible para ser instalada desde pip con pip install osrframework --upgrade --pre. Pero os avisamos de que si le decimos alfa, es por algo :D.

¡Queremos más!

Como véis son unas cuantas cosas que requieren una revisión durante los próximos días para darle estabilidad. Iremos anotando todo lo que vaya rompiéndose por el camino teniendo en cuenta que hay que hacer muchas verificaciones para comprobar que no rompemos otras cosas y asegurarnos de que funciona en las principales distribuciones. ¡Si queréis probar la nueva versión, podéis hacerl :D pero si esperáis aún un poquito esperamos tenerlo todo a punto pronto! Queremos intentar hacer una versión 1.0 lo más estable posible y cada vez queda menos... ¿Será la 0.16.x la última antes de esa? ¡Lo intentaremos!

0 notes

Text

TLOSINT-live Trace Labs #OSINT Linux Distribution based on #Kali. Significant Applications...

TLOSINT-live

Trace Labs #OSINT Linux Distribution based on #Kali.

Significant Applications included in the build:

Data Analysis:

1. DumpsterDiver

2. Exifprobe

3. Exifscan

4. Stegosuite

Domains

1. Domainfy (OSRFramework)

2. Sublist3r

Frameworks:

1. Little Brother

2. OSRFramework

3. sn0int

4. Spiderfoot

5. Maltego

6. OnionSearch

Phone Numbers

1. Phonefy (OSRFramework)

2. PhoneInfoga

Other tools:

1. Photon

2. Sherlock

3. Shodan

https://github.com/tracelabs/tlosint-live

-

2 notes

·

View notes

Video

Information Gathering Framework On Kali Linux 2017.3 | OSRFramework

0 notes

Text

Kali Linux 2017.3 Release - The Best Penetration Testing Distribution

Kali Linux 2017.3 Release - The Best Penetration Testing Distribution #kali #kalilinux #Kalilinux2017.3 #linux #Hacking

Kali Linux 2017.3 released, which includes all patches, fixes, updates, and improvements since our last release. In this release, the kernel has been updated to 4.13.10 and it includes some notable improvements:

CIFS now uses SMB 3.0 by default

EXT4 directories can now contain 2 billion entries instead of the old 10 million limit

TLS support is now built into the kernel itself

In addition to the…

View On WordPress

#Burp Suite#CherryTree#InSpy#Kali Changelog#kali linux#Kali Linux 2017.3#Linux 2017.3#OSRFramework#penetration testing#Penetration Testing Distribution#PixieWPS#reaver#subdomains#Sublist3r#The Social Engineering Toolkit

0 notes

Text

OSRFramework, rastrea usuarios por la red

OSRFramework, rastrea usuarios por la red

En el siguiente artículo vamos a echar un vistazo a OSRFramework.Esta es una aplicación formada por un conjunto de frameworks y librerías GPLv3 del tipo OSINT, Open-Source Intelligence. Lo que es lo mismo, software de inteligencia abierta. Este es el tipo de software es utilizado para recopilar todo tipo de datos sobre otros usuarios que se conectan a Internet. Su principal objetivo es poder…

View On WordPress

0 notes

Text

Proyecto Triz3stalk

Triz3stalk es una distribución de Ubuntu enfocada a OSINT. En esta distribución encontrarás multitud de herramientas con tutoriales de uso que te permitirán realizar escaneos e investigaciones de todo tipo.

¿Qué herramientas incluye Triz3stalk?

Para empezar Triz3stalk se puede dividir en herramientas instaladas en la propia distribución y herramientas que se utilizan desde el navegador web.

Herramientas Linux

1. Shodan

2. SpiderFoot HX

3. Recon-ng

4. TheHarvester

5. Maltego

6. Sherlock

7. Nmap

8. OSRFramework

9. Sublist3r

10. Katana-ds

11. DMitry

12. Infoga

13. H8mail

⫘⫘⫘⫘⫘⫘⫘⫘⫘⫘⫘⫘⫘⫘⫘⫘⫘⫘⫘⫘

Herramientas web

1. Censys

2. Metadata2go

3. Flightaware

4. Builtwith

5. Searchcode

6. Dnsdumpster

7. Breachdirectory

8. Wayback Machine

9. URL Fuzzer

10. IPinfo

11. Imgops

12. WhoTwi

13. IntelX

14. VirusTotal

15. URLScan

16. AbuseIPDB

17. Mystalk

18. MxToolBox

꒷⏝꒷꒦꒷⏝꒷꒦꒷⏝꒷꒷⏝꒷꒦꒷⏝꒷꒦꒷⏝꒷꒷⏝꒷꒦꒷⏝꒷꒦꒷⏝꒷꒷⏝꒷꒦꒷⏝꒷꒦꒷⏝꒷

Todas estas herramientas se encuentran compiladas en un script que incluye un manual y ejemplos de uso para facilitar lo máximo posible los escaneos de información y las investigaciones que queramos realizar.

꒷⏝꒷꒦꒷⏝꒷꒦꒷⏝꒷꒷⏝꒷꒦꒷⏝꒷꒦꒷⏝꒷꒷⏝꒷꒦꒷⏝꒷꒦꒷⏝꒷꒷⏝꒷꒦꒷⏝꒷꒦꒷⏝꒷

Dorks Cheat Sheet

Como punto extra, también se incluye una Cheat Sheet de dorks de distintos navegadores para tener a mano todos los atajos a la hora de buscar información directamente en Internet.

Todo ello hace de Triz3stalk una suite de herramientas OSINT sencilla y amigable gracias a su interfaz, que agilizará nuestras investigaciones en fuentes abiertas y nos facilitará el acceso a algunas de las herramientas más útiles que encontraremos en la red, y que ahora podemos tener a nuestra alcance con tan solo un par de clicks ;)

1 note

·

View note

Text

¿Cómo funciona y cómo utilizar OSRFramework de OSINTUX para hacer ciberespionaje? Guía paso a paso

El ciber espionaje es una técnica que se usa para encontrar datos de una persona en

La entrada ¿Cómo funciona y cómo utilizar OSRFramework de OSINTUX para hacer ciberespionaje? Guía paso a paso ha sido publicada primero en el blog de Internet Paso a Paso.

https://bit.ly/3pVQjnx

0 notes

Photo

Find any person on the internet by using this OSRFramework #informationgathering #osnit #osrframework #hacking #hacker #cybersecurity #hack #ethicalhacking #hacknews

0 notes

Link

0 notes

Text

Kali Linux 2017.3 ya disponible con interesantes novedades

Ya puedes descargar la nueva versión de la famosa distribución destinada a la seguridad informática desde la web oficial del proyecto, además de acceder a documentación e información de los últimos lanzamientos en los que trabaja la comunidad de desarrollo de esta distro. Hablo de Kali Linux, que ahora ya ha puesto a nuestra disposición Kali Linux 2017.3 Release con multitud de actualizaciones de sus paquetes y mejoras interesantes que ahora comentaremos, todo orientado al pentesting y auditorías de seguridad como he dicho.

Offensive Security anunció este nuevo lanzamiento y la disponibilidad de la nueva ISO que contiene esta versión de Kali Linux, para los que no la conozcan, una distribución GNU/Linux basada en Debian especialmente pensada para hacking y pentesting con multitud de paquetes con herramientas para estos fines. La 2017.3 llega dos meses después del anterior lanzamiento, dos meses dedicados en profundo a su desarrollo para conseguir un mejor producto para todos los usuarios que la usan. Entre las novedades que podemos encontrar es el nuevo núcleo que incluye este Debian maquillado, ya que se ha actualizado a Linux 4.13.10 con todas las correcciones de errores, nuevos controladores y actualizaciones que esto implica para el kernel. Con esta actualización tendremos un mejor soporte para hardware más reciente y todos los últimos parches de seguridad instalados que se hayan descubierto hasta esa fecha así como los de los repositorios de Debian Testing. Ahora también tenemos soporte para SMB 3.0 con este nuevo kernel, el número límite de directorios para EXT4 se ha subido de 10 milones a 2.000 millones, y se habilita el soporte TLS.

Además los paquetes de las diferentes herramientas o programas incluidos también han sido actualizados, como por ejemplo The Social Engineering Toolkit, Reaver, Burp Suite, PixieWPS, Cuckoo, Maltego CaseFile, etc. Y la lista ha crecido, ya que se han incluido cuatro nuevas herramientas, como InSpy para realizar enumeraciones en LinkedIn, permitiendo localizar a personas por compañía, título de trabajo, dirección de email, etc., además de las otras herramientas que completan las novedades como CherryTree, Sublist3r y OSRFRamework.

El artículo Kali Linux 2017.3 ya disponible con interesantes novedades ha sido originalmente publicado en Linux Adictos.

Fuente: Linux Adictos https://www.linuxadictos.com/kali-linux-2017-3-ya-disponible-interesantes-novedades.html

0 notes

Text

Nuestro año en una entrada de blog

El concepto de año es ya de por impreciso partiendo de la base de que es una medida que hay que corregir cada cuatro giros alrededor del sol y, como tal, completamente una herencia cultural completamente arbitraria. Sin embargo, nunca está de más aprovechar para echar la vista atrás y repasar qué hemos hecho estos 365 días de este 2017 que se va para saber a dónde vamos.

Sinceramente, nos podemos considerar muy afortunados porque hemos cumplido con creces. Hace un año, soñábamos con poder estar algún día en la Blackhat o en la Defcon y este verano tuvimos la satisfacción de hacerlo realidad hablando de la investigación en redes sociales o de cómo intentábamos avanzar hacia un phishing perfecto (¡para el malo!). ¿De verdad podemos decir «placer» cuando nos pasamos la semana con la presión de ensayar una y otra vez unas presentaciones que nos sabíamos de memoria? Lo que no se ve es lo que sudamos y lo que sufrimos para que quedara lo mejor posible. Pero estamos contentos.

Ha sido un año de viajes la verdad. Juntos hemos estado en San Sebastián participando en EuskalHack donde hablamos de cómo la tecnología blockchain podría ser útil para anclar canales de C&C además de impartir un taller sobre investigación en fuentes abiertas. También hemos estado en Santander en Cybercamp o en Logroño, participando en el evento de inteligencia y seguridad organizado por la Guardia Civil explorando las posibilidades de las criptodivisas desde el lado del mal. Estuvimos también dos veces en Barcelona: primero en el Mobile World Congress de Barcelona participando en el Hackathon y después en la entrega de los premios Security Forum de los que fuimos finalistas.

En Barcelona, por cierto, Yaiza fue nombrada Cibercooperante de honor (por el Ministro Nadal, ¡vaamos!). También ha estado varias veces en León para hablar del rol de la mujer en el ámbito Cíber y de la manipulabilidad de las fuentes en el entorno digital en una mesa redonda con perfiles de la talla de David Barroso o Román Ramírez y ha pasado por Castellón para hablar de las amenazas que esperan a las pequeñas y medianas empresas en el ámbito cíber, por A Coruña para hablar de los ataques de falsa bandera, por Santiago de Compostela donde hizo un repaso a la tecnología Blockchain en Librecon y por Santander en un evento organizado por la UIMP y el Ministerio de Defensa trasladó la necesidad de transponer las técnicas de análisis de inteligencia convencional al entorno ciber, un discurso que creemos que es muy necesario en una comunidad que a veces obvia lo que no es técnico. Félix también se pasó por una mesa redonda de ISACA en Valencia donde las caras de Eduardo Sánchez, José Selvi, Yago Jesús y David Pérez se giraron hacia él cuando se mentó el Ransomware con mayúsculas.

Porque sí, para Telefónica e ElevenPaths, ha sido el año de WannaCry. Ese fatídico 12 de mayo, con muchas anécdotas incluidas, quedará para la historia de la ciberseguridad en España como aquel en el que una gran empresa tomó la dura decisión de parar las máquinas. Estamos orgullosos de trabajar en Telefónica en los buenos momentos pero más aún en los malos momentos, cuando las circunstancias obligan a una plantilla enorme a remar contracorriente y achicar el agua como el que más para mantener el barco a flote. No será a nosotros a quien se nos caigan los anillos.

En ElevenPaths, hemos cambiado de área y ahora nos hemos incorporado al Lab de ElevenPaths donde echamos una mano al equipazo de investigadores repartido por el mundo que tenemos. Desde ese área, Yaiza pudo compartir escenario con Chema Alonso en la Keynote del Security Innovation Day días antes de que se nos encogiera el corazón escuchando las cifras de acoso escolar que la fundación ANAR trasladaba a los docenas de voluntarios de ElevenPaths que echaron una mano el día del voluntario para escuchar los riesgos de las redes sociales en el entorno escolar. Cuánto sufrimiento silencioso. Cuánto dolor. Qué rabia.

Con los medios hemos vuelto a tener suerte este año y nos han tratado aún mejor que nunca. En radio hemos estado presentes en La Ventana de la SER la fatídica tarde de los atentados de Barcelona de agosto y en COPE, Blu Radio y Radio Francia Internacional. ¿Los temas? Desde los procesos de investigación en redes sociales hasta Wikileaks o el boom de las criptodivisas. En televisión, la palma se la ha llevado Yaiza que primero, y aprovechando su paso por María Pita Defcon en marzo, entró en directo en TVdG para hablar de los nuevos horizontes en el ámbito de la ciberseguridad (las preguntas eran en gallego y tenía retorno, pero oye ¡cómo se maneja!) e incluso en el telediario de Antena 3.

En prensa escrita, hemos estado presentes en El País hablando de los riesgos del uso de las criptodivisas, de por qué la tecnología blockchain atrae a tantas grandes empresas, del problema de las fake news o del rol de la mujer en ciberseguridad, en RT o La Vanguardia hablando también de los riesgos de las criptodivisas, en ABC con motivo de nuestro viaje a Las Vegas o incluso en El Confidencial tras los hackeos sufridos por numerosos famosos, además de en notas emitidas por agencias de noticias como Europa Press o EFE.

Al margen de haber pasado por blogs y medios digitales como El Lado del Mal y Parcela Digital, también hemos debutado en el mundo del podcasting de la mano de Yolanda Corral en su Palabra de Hacker y de Paco Estrada en Compilando Podcast. Un gustazo que se hace fácil cuando estás en buena compañía.

¿Académicamente? Pues como alumnos de Derecho, sufrimos más de lo esperado para aprobar las asignaturas del segundo semestre del curso pasado y seguimos aprendiendo árabe, aunque rascando horas de donde ya no se pueden sacar. Como profes, estamos encantados. Impartir distintas sesiones en posgrados como el Experto en Análisis de Inteligencia, el máster de inteligencia económica o el de ciencias forenses de la UAM, y poder estar presentes en el curso de Especialista en seguridad informática y de la información de la UCLM y, desde finales de año, en el Máster Teléfonica de Ciberseguridad de la UCAM es un trabajo que te permite estar cerca de personas que quieren aprender y que te recuerdan que los curiosos tenemos la obligación de hacer un esfuerzo diario por renovarnos y actualizarnos si queremos seguir entendiendo el mundo que nos rodea.

Los nuevos horizontes nos llevan a colaborar con UEM en la codirección del Posgrado de Bitcoin y Blockchain. Un verdadero reto en una disciplina que hay que moldear y modelar para tratar de trasladar lo mejor posible lo que sabe.

Sí, este año ha sido el de OSRFramework. Sí. No solo la hemos ido evolucionando hasta su versión 0.17 (estamos probando la 0.18 que la tendremos pronto con nosotros) y ha podido ir al Arsenal de Blackhat, sino que obtuvimos el segundo premio del Hackathon de INCIBE en el Mobile World Congress. Pero también, no lo olvidemos, el año en que Punycode Alert pasó de 15 instalaciones en un año a casi 10000 en apenas una semana después de que se hiciera viral la facilidad con la que se podrían utilizar los caracteres Punycode para llevar a cabo ataques de phishing.

Si terminábamos el año pasado encantados de ser parte del primer libro de la gran Silvia Barrera, este año nos tocaba a nosotros. El 26 de enero la editorial 0xWord publicaba nuestro libro sobre Bitcoin y blockchain. Un orgullo haber sido capaces de trasladar a un buen puñado de páginas nuestra visión sobre la tecnología desde un punto de vista práctico.

¿Nos quedan cosas a medias? Sí, muchas. Junto con José María, Jéssica, Sergio, Teresa y Fidel hemos querido volver a impulsar False Friends como altavoz de una columna de opinión para la que no hemos conseguido encontrar tiempo aún. Tenemos pendiente echar una mano con más ganas en propaganda.is, otro proyectazo para la detección de propaganda. Buenas ideas con vocación de hacerse grandes.

La anécdota off-topic quizás sea la de haber tenido el placer de visitar por dentro el Congreso. Es una visita obligada para los demócratas, incluso para los más escépticos con el panorama político. En realidad, entre los mediáticos mangantes hay gente con voluntad de hacer a la que tenemos que echar un cable. Y algunos están dispuestos a escucharnos a todos, quizás solo sea cuestión de dar con la tecla.

Resumir el año en una entrada hace que se te vaya de las manos con un texto tan largo. Y hay gente que llega tan abajo. Si tuviéramos que resumirlo a una palabra esa sería GRACIAS. Gracias a los que habéis nos echado una mano durante todo este tiempo para hacer posibles todas estas cosas. Gracias a los inconformistas que las consumís. Los que las veis. Los que las usáis. Los que nos sugerís mejoras y los que entendéis nuestros fallos. Gracias por tanto cariño. Entre todos, seguimos avanzando. Hasta que el cuerpo aguante.

Como en realidad no tenemos tantas fotos juntos, os dejamos esta de cuando llegamos a Las Vegas. ¿Que está borrosa? ¡A ver si vais a ser vosotros que recibís el año demasiado contentos! ¡Feliz 2018!

0 notes

Link

RT @febrezo: ¡Oh! #OSRFramework in Kali Linux 2017.3? Seems finally possible as said in the @kalilinux Bug Tracker! https://t.co/jx2LTlVChN :) via @badboy_nt

0 notes

Video

youtube

The talk would aim about making an introduction to open source intelligence automation tools(OSINT) developed in Python, commenting the process we can follow to obtain, analyze and exploit public information in social networks and public servers.The final objective is obtain the maximum possible of knowledge in the context we are auditing.

The talking points could be:

-Introduction searching information from multiples sources with OSINT tools. -OSINT tools developed with python for extracting public information from servers and domains. -Advantages and limitations these tools from the user point of view. -Comment how these tools are developed and the main modules used in their development.

Some of the tools to comment are:

-Censys and Shodan Python API as search engine server information. -SpiderFoot and recon-ng as a tools for extracting information from multiple sources and automate the footprinting process. -the Harvester as Python script for extracting emails and hostnames in a particular domain. -Osrframework and Maltego OSINT visualisation tool -Libraries and modules for collecting information from Tor and ZeroNet networks -Tinfoleak and Tweepy as Python scripts for data extraction on twitter. -FullContact API for obtain social networks profiles associated with an email address.

0 notes

Text

OSRFramework ¿Qué es, para qué sirve, y cuáles son las funciones de esta herramienta?

En la actualidad algunas personas desconocen que cualquier actividad que realicen en

La entrada OSRFramework ¿Qué es, para qué sirve, y cuáles son las funciones de esta herramienta? ha sido publicada primero en el blog de Internet Paso a Paso.

https://bit.ly/3jlr61w

0 notes

Photo

Find any person on the internet by using this OSRFramework #informationgathering #osnit #osrframework #hacking #hacker #cybersecurity #hack #ethicalhacking #hacknews

0 notes